Рис. 2.2. Задание

разрешений для папок

Для

каждого раздела и подраздела создается

отдельный объект со своим отдельным

ACL (DACL и SACL). У каждого раздела реестра

есть владелец (owner) – либо конкретный

пользователь, либо группа Administrators или

операционная система (Owner — SYSTEM). Возможны

следующие стандартные разрешения на

доступ к разделу:

-

читать;

-

полный доступ;

В

Windows XP в списке стандартных разрешений

в явной форме появились особые разрешения

(рис. 2.2).

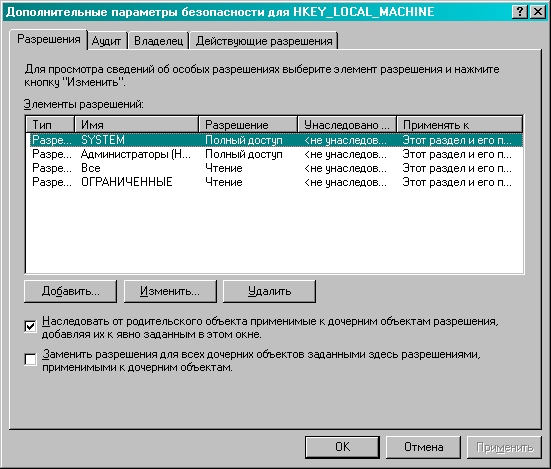

При

нажатии в окне «Разрешения» кнопки

дополнительно можно просмотреть полный

дискреционный список контроля доступа

DACL (рис. 2.3).

Нажав

кнопку «Добавить» или выбрав одну из

записей списка и нажав «Изменить» можно

задать особые разрешения (рис. 2.4).

Рис. 2.3. Окно

дополнительных параметров безопасности

В

этом окне могут быть выборочно установлены

права доступа к соответствующему

разделу, приведенные в таблице 2.1.

Рис. 2.4.

Разрешения/запрет для доступа к объекту

Таблица

2.1

Права доступа и их возможности

|

Право |

Возможности |

|

Запрос |

Чтение |

|

Задание |

Запись |

|

Создание |

Создание |

|

Перебор |

Просмотр |

|

Уведомление |

Получение |

|

Создание |

Создание |

|

Продолжение |

|

|

Удаление |

Удаление |

|

Запись |

Изменение |

|

Смена |

Стать |

|

Чтение |

Просмотр |

Разрешения

на доступ к разделам реестра, установленные

в системе Windows 2000/XP по умолчанию, не

позволяют обычным пользователям

модифицировать его части, наиболее

важные для функционирования 25омой

операционной системы, ее системы

безопасности и большинства приложении.

Некоторые разделы ветви HKEY LOCAL MACHINE, в

частности SAМ и SECURITY, по умолчанию

недоступны для просмотра и модификации

даже администратору (хотя последний

может просмотреть и изменить ACL к ним).

2.2.3. Аудит реестра

Аудит

представляет собой процесс, который

операционные системы Windows NT/2000/XP используют

для обнаружения и регистрации событий,

связанных с системой безопасности. К

таким событиям относятся, например,

попытки создания или удаления системных

объектов, а также попытки получения

доступа к таким объектам. Обратите

внимание, что в объектно-ориентированных

системах в качестве объекта может

рассматриваться все что угодно — файлы,

папки, ключи реестра и т. д. Все эти и

другие подобные им события регистрируются

в файле, известном под названием журнала

безопасности (security log). По умолчанию

аудит в системе не активизирован. Таким

образом, если вам необходимо контролировать

события, относящиеся к безопасности,

то требуется его активизировать. После

того как это будет сделано, операционная

система начинает регистрировать события,

связанные с системой безопасности, и

зарегистрированные данные можно

просмотреть с помощью специального

средства просмотра — утилиты Просмотр

событий (Event Viewer). При установке аудита

можно указать типы событий, подлежащих

регистрации в 25обнале

безопасности, и операционная система

будет создавать в журнале безопасности

запись о событии каждый раз, когда

событие указанного типа происходит в

системе. Запись в журнале безопасности

содержит описание события, имя

пользователя, который выполнил

соответствующие этому событию действия,

а также дату и время события. Аудит можно

установить как на успешные, так и на

неудачные попытки выполнения операций,

и журнал безопасности, соответственно,

будет отображать имена пользователей,

совершивших успешные попытки, и имена

пользователей, пытавшихся выполнить

запрещенные действия.

Вначале

надо проверить, включен ли в политике

безопасности аудит доступа к объектам.

Для регистрации событий, связанных с

доступом к тому или иному разделу

реестра, в частности HKEY_LOCAL MACHINE\SECURITY и

\SAM, надо внести соответствующие записи

в SACL к нужному разделу. Для этого в листе

«Дополнительные параметры безопасности»

(рис. 2.5) выбрать лист «Аудит» и нажать

кнопку «26оббавить»

или «Изменить» и в окне элемент аудита

произвести настройку записи аудита

(ACE) (рис. 2.6).

Рис. 2.5. Дополнительные

параметры безопасности

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Редактирование реестра запрещено администратором системы — как исправить?

Если при попытке запуска regedit (редактора реестра) вы видите сообщение о том, что редактирование реестра запрещено администратором системы, это говорит о том, что каким-то образом были изменены системные политики Windows 10, 8.1 или Windows 7, отвечающие за доступ пользователей (в том числе с учетными записями Администратора) к редактированию реестра.

В этой инструкции подробно о том, что делать, если редактор реестра не запускается с сообщением «редактирование реестра запрещено» и нескольких сравнительно простых способах исправить проблему — в редакторе локальной групповой политики, с помощью командной строки, .reg и .bat файлов. Однако, есть одно обязательное требование для того, чтобы описанные шаги были возможны: ваш пользователь должен иметь права администратора в системе.

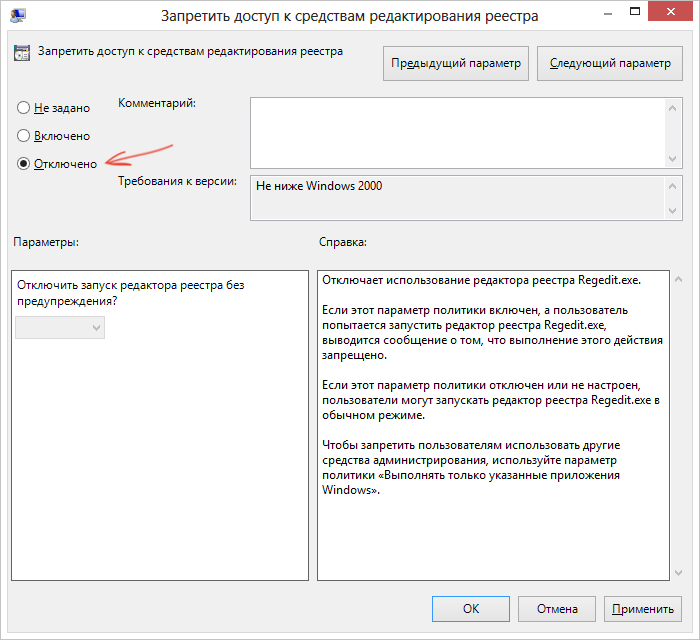

Разрешение редактирования реестра с помощью редактора локальной групповой политики

Самый простой и быстрый способ отключить запрет на редактирование реестра — использовать редактор локальной групповой политики, однако он доступен только в Профессиональной и Корпоративной редакциях Windows 10 и 8.1, также в Windows 7 максимальная. Для Домашней редакции используйте один из следующих 3-х методов включить редактор реестра.

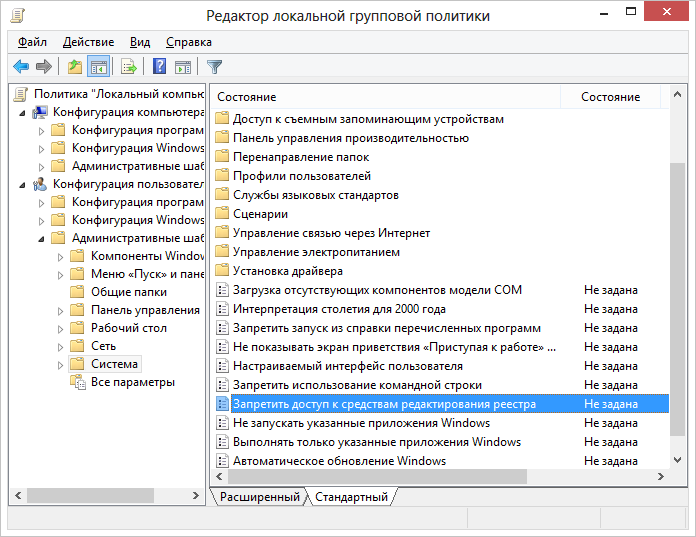

Для того, чтобы разблокировать редактирование реестра в regedit с помощью редактора локальной групповой политики, выполните следующие шаги:

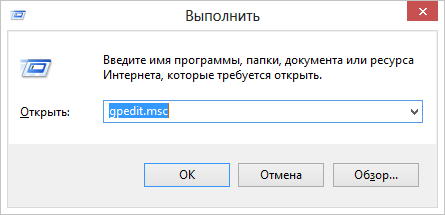

- Нажмите кнопки Win + R и введите gpedit.msc в окне «Выполнить» и нажмите Enter.

- Зайдите в Конфигурация пользователя — Административные шаблоны — Система.

- В рабочей области справа выберите пункт «Запретить доступ к средствам редактирования реестрам», дважды нажмите по нему, либо кликните правой кнопкой мыши и выберите «Изменить».

- Выберите пункт «Отключено» и примените сделанные изменения.

Разблокировка редактора реестра

Обычно этого достаточно, чтобы редактор реестра Windows стал доступен. Однако, если этого не произошло, перезагрузите компьютер: редактирование реестра станет доступным.

Как включить редактор реестра с помощью командной строки или bat файла

Этот способ подойдет для любой редакции Windows, при условии, что командная строка также не заблокирована (а такое случается, в этом случае пробуем следующие варианты).

Запустите командную строку от имени администратора (см. Все способы запустить командную строку от Администратора):

- В Windows 10 — начните набирать «Командная строка» в поиске на панели задач, а когда результат будет найден, нажмите по нему правой кнопкой мыши и выберите «Запуск от имени администратора».

- В Windows 7 — найдите в Пуск — Программы — Стандартные «Командная строка», кликните по ней правой кнопкой мыши и нажмите «Запустить от имени Администратора»

- В Windows 8.1 и 8, на рабочем столе нажмите клавиши Win + X и выберите в меню «Командная строка (Администратор)».

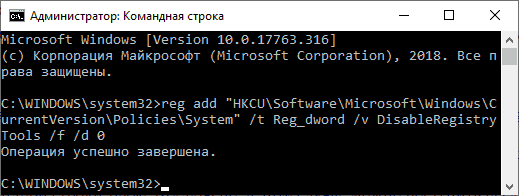

В командной строке введите команду:

reg add "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System" /t Reg_dword /v DisableRegistryTools /f /d 0

и нажмите Enter. После выполнения команды вы должны получить сообщение о том, что операция успешно завершена, а редактор реестра будет разблокирован.

Может случиться так, что использование командной строки также отключено, в этом случае можно поступить несколько иначе:

- Скопируйте код, написанный выше

- В блокноте создайте новый документ, вставьте код и сохраните файл с расширением .bat (подробнее: Как создать .bat файл в Windows)

- Кликните правой кнопкой мыши по файлу и запустите его от имени Администратора.

- На мгновение появится окно командной строки, после чего исчезнет — это означает, что команда была выполнена успешно.

Использование файла реестра для снятия запрета на редактирование реестра

Ещё один метод, на случай, если .bat файлы и командная строка не работают — создать .reg файл реестра с параметрами, которые разблокируют редактирование, и добавление этих параметров в реестр. Шаги будут следующими:

- Запустите Блокнот (находится в стандартных программах, также можно использовать поиск на панели задач).

- В блокнот вставьте код, который будет указан далее.

- В меню выберите Файл — Сохранить, в поле «Тип файла» укажите «Все файлы», а затем укажите любое имя файла с обязательным расширением .reg

- «Запустите» этот файл и подтвердите добавление сведений в реестр.

Код .reg файла для использования:

Windows Registry Editor Version 5.00 [HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System] "DisableRegistryTools"=dword:00000000

Обычно, для того, чтобы изменения начали действовать, перезагрузка компьютера не требуется.

Включение редактора реестра с помощью UnHookExec.inf от компании Symantec

Производитель антивирусного программного обеспечения, компания Symantec, предлагает скачать небольшой inf файл, который позволяет снять запрет на редактирование реестра парой кликов мыши. Многие трояны, вирусы, шпионское ПО и другие вредоносные программы изменяют системные настройки, которые могут повлиять в том числе и на запуск редактора реестра. Данный файл позволяет сбросить эти настройки к стандартным для Windows значениям.

Для того, чтобы воспользоваться этим способом — скачайте и сохраните себе на компьютер файл UnHookExec.inf, после чего установите его, кликнув правой кнопкой мыши и выбрав «Установить» в контекстном меню. Во время установки не будет появляться никаких окон или сообщений.

Также, средства включения редактора реестра вы можете встретить в сторонних бесплатных утилитах для исправления ошибок Windows 10, например, такая возможность есть в разделе System Tools в программе FixWin for Windows 10.

На этом все: надеюсь, один из способов позволит вам успешно решить проблему. Если же включить доступ к редактированию реестра не удается, опишите ситуацию в комментариях — я постараюсь помочь.

Ограничение

доступа

• Панель управления

• Рабочий стол

• Проводник

• Локальная сеть

• Пароли

• Меню «Пуск»

• Системные настройки

Разное

На этой странице:

- Запрет запуска редактора реестра

(95,9x,Me,NT,2000,XP) - Скрытый импорт в реестр (95,9x,Me,NT,2000,XP)

- Вход в систему (95,9x,Me,NT,2000,XP)

- Не показывать имя последнего

пользователя (XP) - Использовать страницу приветствия

(XP) - Использовать быстрое переключение

пользователей (XP) - Не показывать сообщения при

запуске и выходе из системы (XP) - Показывать выполняемые команды

при запуске и выходе из системы (XP) - Блокирование показа предупреждений

о проблемах с устройствами при загрузке (XP) - Ограничение автозапуска программ

(98,Me,2000,XP) - Блокирование клавиши «Win»(98)

- Запрет записи на CD (2000,XP)

- Очистка файла подкачки (2000,XP)

- Секретность процедуры регистрации

(XP) - Отключение слежения за пользователем

(XP) - Отключение общих ресурсов (XP)

- Блокирование «Windows Installer»

(95,9x,Me,NT,2000,XP) - Вызов голубого экрана смерти

— BSOD (XP) - Запрет доступа к всем ресурсам

(XP) - Автоматическое обновление «Windows»

(XP)

Запрет запуска редактора реестра

(95,9x,Me,NT,2000,XP) [ HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System

].

Параметр с именем «DisableRegistryTools» (dword)

и значением «1» запрещает возможность запуска редакторов реестра «Regedit.exe»

или «Regedt32.exe».

Внимание! Будте осторожны с этой настройкой, потому

что, если вы установите этот параметр в реестре, то не сможете использовать

«Regedit» для отмены этой команды !

В операционных системах «Windows 9x/NT/2000» разблокировать

стандартный редактор реестра можно с помощью reg-файла следующего содержания:

REGEDIT4

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System]

«DisableRegistryTools»=dword:00000000

В «Windows XP» нужно либо воспользоваться альтернативным

редактором реестра, например, «FAR»

с соответствующим плагином или «RegWorks».

Кроме того, поскольку блокирование распространяется не на всех

пользователей, а только на текущего в момент его установки, можно загрузиться

под именем другого пользователя и осуществить поиск по всему реестру параметра

«DisableRegistryTools», имеющего значение «1», и исправить это

значение на «0».

Наверх

Скрытый импорт в реестр

(95,9x,Me,NT,2000,XP) [ HKEY_CLASSES_ROOT\regfile\shell\open\command

].

Измените в этом ключе значение строкового параметра

«Default» (По умолчанию) на «regedit.exe /s «%1″», чтобы при импорте

значений в реестр при помощи reg-файла, не выводилось окно с предупреждениеми,

что «В реестр будет добавлена информация из файла…».

И, наоборот, если Вы хотите, чтобы reg-файл не запускался,

а открывался, например, в Блокноте», присвойте этому параметру значение

«notepad.exe «%1″» (В случае необходимости измените путь к вашем текстовому

редактору).

Наверх

Вход в систему

(95,9x,Me) [ HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Winlogon

].

(NT,2000,XP) [ HKEY_LOCAL_MACHINE\Software\Microsoft\Windows

NT\CurrentVersion\Winlogon ].

Создайте здесь параметр «LegalNoticeText» (string

— строковый). В качестве значения введите текст, который будет выведен в диалоговом

окне каждому пользователю перед входом в систему. Параметр «LegalNoticeCaption»

(string — строковый), созданный там же, определяет заголовок диалогового

окна.

Это полезно, если вы хотите предупредить пользователя о незаконности

регистрации, если он не является авторизированным пользователем.

Чтобы войти в систему необходимо нажать на кнопку <OK>.

Наверх

Не показывать имя последнего пользователя

(XP) [ HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

].

Создайте здесь параметр «DontDisplayLastUserName»

(dword) и присвойте ему значение «1», чтобы «Windows XP»

не подставляла имя последнего пользователя, использовавшего компьютер (она это

делает по умолчанию). Наверх

Использовать страницу приветствия

(XP) [ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows

NT\CurrentVersion\Winlogon ].

Создайте здесь параметр «LogonType» (dword)

и присвойте ему значение «1», чтобы использовать страницу приветствия,

которая позволяет выполнить вход в систему простым щёлчком мыши, или значение

«0», чтобы использовать классический вход в систему, который требует

от пользователя ввода имени учётной записи и пароля.

Настроить эту опцию также можно, открыв:

(Панель управления Учётные записи пользователей Изменение

входа пользователей в систему).

Наверх

Использовать быстрое переключение пользователей

(XP) [ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows

NT\CurrentVersion\Winlogon ].

Создайте здесь параметр «AllowMultipleTSSessions»

(dword) и присвойте ему значение «1», чтобы использовать быстрое

переключение пользователей, или значение «0», чтобы не использовать.

Если опция включена, то при переключении на другого пользователя, программы

текущего пользователя будут продолжать работать. Иначе, программы будут автоматически

выключатся, когда пользователь выходит из системы.

Настроить эту опцию также можно, открыв:

(Панель управления Учётные записи пользователей Изменение

входа пользователей в систему).

Наверх

Не показывать сообщения при запуске и выходе из системы

(XP) [ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

].

Создайте здесь параметр «DisableStatusMessages»

(dword) и присвойте ему значение «1», чтобы не показывать сообщения

при запуске и выходе из системы (сохранение параметров, загрузка личных параметров,

запуск Windows и т.д.), или значение «0», чтобы показывать сообщения.

Наверх

Показывать выполняемые команды при запуске и выходе из системы

(XP) [ HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

].

Создайте в этом ключе параметр с именем «verbosestatus»

(dword), или модифицируйте существующий, чтобы показывать выполняемые

команды при запуске и выходе из системы. Поможет быстро выяснить, на запуск

чего система тратит много времени и если возможно, отключить не нужные сервисы.

Значения:

- «1» — показывать,

- «0» — стандартная загрузка.

Наверх

Блокирование показа предупреждений о проблемах с устройствами

при загрузке

(XP) [ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Windows

].

Создайте в этом ключе параметр с именем «NoPopupsOnBoot»

(dword), или модифицируйте существующий, чтобы при загрузке «Windows»

блокировать сообщения, что устройство не функционирует. Значения:

- «1» — не показывать,

- «0» — стандартная загрузка.

Наверх

Ограничение автозапуска программ

(98,Me,2000,XP) [ HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

].

Создайте в этом ключе параметр с именем «DisableLocalMachineRun»

(binary — двоичный или dword) и значением «1» для запрета

запуска программ, прописанных в подраздел «Run» раздела «HKEY_LOCAL_MACHINE».

Аналогично для «Run Once» в «HKEY_LOCAL_MACHINE»

создайте параметр «DisableLocalMachineRunOnce».

Для запрета списка «Run» раздела «HKEY_CURRENT_USER»

используется параметр «DisableCurrentUserRun».

Для запрета списка «Run Once» раздела «HKEY_CURRENT_USER»

— параметр «DisableCurrentUserRunOnce».

Наверх

Блокирование клавиши «Win»

(98) [ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Keyboard

Layout ].

Создайте в этом ключе параметр с именем «Scancode

Map» (binary — двоичный) и значением «0000 0000 0000 0000 0300

0000 0000 5BE0 0000 5CE0 0000 0000». Без пробелов, которые здесь только

для наглядности. Эта настройка заблокирует клавишу «Windows» на клавиатуре.

Перезагрузитесь.

Наверх

Запрет записи на CD

(2000,XP) [ HKEY_LOCAL_MACHINE\Software\Microsoft\Windows

NT\CurrentVersion\Winlogon ].

Создайте в этом ключе параметр с именем «NoCDBurning»

(dword) и значением «1». Это ограничение используется для запрета

записи CD (встроенной функции «Windows XP»). Удалите этот параметр

или измените его значение на «0», чтобы вернуть настройки к первоначальному

виду. Может потребоваться перезагрузка или «Log Off».

Наверх

Очистка файла подкачки

(2000,XP) [ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session

Manager\Memory Management ].

Создайте в этом ключе параметр с именем «ClearPageFileAtShutdown»

(dword) и значением «1». Он очищает файл pagefile.sys перед

перезагрузкой системы. В данном файле может храниться конфиденциальная информация.

Если данная опция включена, возможно значительное увеличение времени выключения

компьютера. Удалите этот параметр или измените его значение на «0», чтобы

вернуть настройки к первоначальному виду.

Наверх

Секретность процедуры регистрации

(XP) [ HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

].

Создайте в этом ключе параметр с именем «DisableCAD»

(dword) и значением «1». Этот параметр управляет тем, требуется

ли пользователю нажимать (<Ctrl> + <Alt> + <Delete>)

в целях повышения секретности перед процедурой регистрации. Чтобы этот параметр

действовал, «Windows XP» должна быть сконфигурирована на использование

классического метода регистрации пользователя.

Наверх

Отключение слежения за пользователем

(XP) [ HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

].

Создайте в этом ключе параметр с именем «NoInstrumentation»

(dword) и значением «1», чтобы отключить слежение за пользователем.

«Windows XP» постоянно записывает действия пользователя, какие программы

он запускал, какие открывал документы и т.д. В целях безопасности данную опцию

можно отключить. Удалите этот параметр или измените его значение на «0»,

чтобы вернуть настройки к первоначальному виду.

Наверх

Отключение общих ресурсов

(XP) [ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

].

Создайте в этом ключе параметр с именем «AutoShareWks»

(dword) и значением «0», чтобы полностью отключить общие ресурсы

(ADMIN$, C$ и т.д.) Эти ресурсы доступны Администратору, для отключения/включения

требуется перезагрузка.

Удалите этот параметр или измените его значение на «1», чтобы вернуть

настройки к первоначальному виду.

Наверх

Блокирование «Windows Installer»

(95,9x,Me,NT,2000,XP) [ HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Installer

].

Создайте в этом ключе параметр с именем «DisableMSI»

(dword) для контроля над «Windows Installer» (msi-файлы).

Может принимать значения:

- «0» — по умолчанию,

- «1» — только адмистраторы системы могут запустить

«Windows Installer», - «2» — запрет на запуск «Windows Installer».

Наверх

Вызов голубого экрана смерти — BSOD

Можно вызвать этот экран путем нажатия сочетания определенных

клавиш, тем самым мгновенно уничтожив всю информацию в оперативной памяти, файле

подкачки, во временных файлах. Эта функция может помочь, когда необходимо мгновенное

стирание информации (при неожиданном визите компетентных органов :-), например).

Для этого в ветке реестра:

(ХР) [ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\i8042prt\Parameters

]

создайте параметр с именем «CrashOnCtrlScroll» (dword)

и значением «1». Теперь при двукратном нажатии клавиши <Scroll

Lock> при нажатой клавише <Ctrl> система выпадет в осадок.

Наверх

Запрет доступа к всем ресурсам

Компьютер под управлением «Windows XP» необходимо

сконфигурировать таким образом, чтобы предотвратить доступ анонимно регистрирующихся

пользователей ко всем ресурсам. Это можно сделать в ветке реестра:

(ХР) [ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

]

изменив значение параметра с именем «restrictanonymous»

(dword) с «0» на «1».

Наверх

Автоматическое обновление «Windows»

Для управления функцией автоматического обновления измените

в ключе:

(ХР) [ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsUpdate\Auto

Update ]

параметры с именами: «AUOptions» («dword») и «AUState»

(«dword»)

Отключить автоматическое обновление:

- «AUOptions» = 1

- «AUState» = 7

Уведомлять о возможности загруки обновлений:

- «AUOptions» = 2

- «AUState» = 2

Загружать обновления, затем уведомлять о готовности к установке:

- «AUOptions» = 3 и любые другие значения

- «AUState» = 2

Также данную опцию можно настроить, открыв:

(Панель управления —> Система —> Автоматическое обновление).

Используются технологии uCoz

Windows, Windows 10, Windows 7, Windows 8, Windows Server, Windows Vista, Windows XP

- 12.07.2020

- 18 474

- 0

- 14

- 11

- 3

- Содержание статьи

- Описание

- Настраиваем права доступа к реестру

- Доступные разрешения для прав доступа к реестру

- Добавить комментарий

Описание

В некоторых ситуациях может быть очень полезно задать различные разрешения на доступ к отдельным разделам реестра (и всем подразделам) для различных пользователей, например, чтобы запретить определенному пользователю доступ к определенному разделу. Делается это через стандартный редактор реестра — regedit.

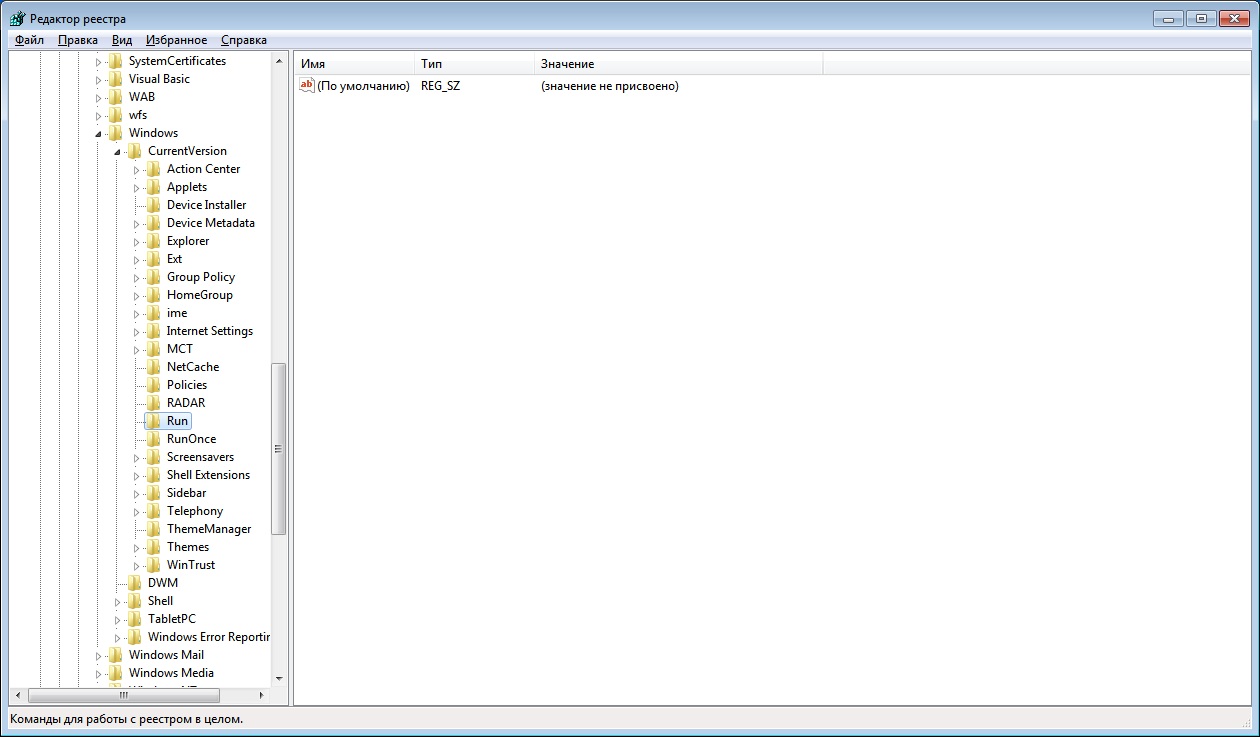

Настраиваем права доступа к реестру

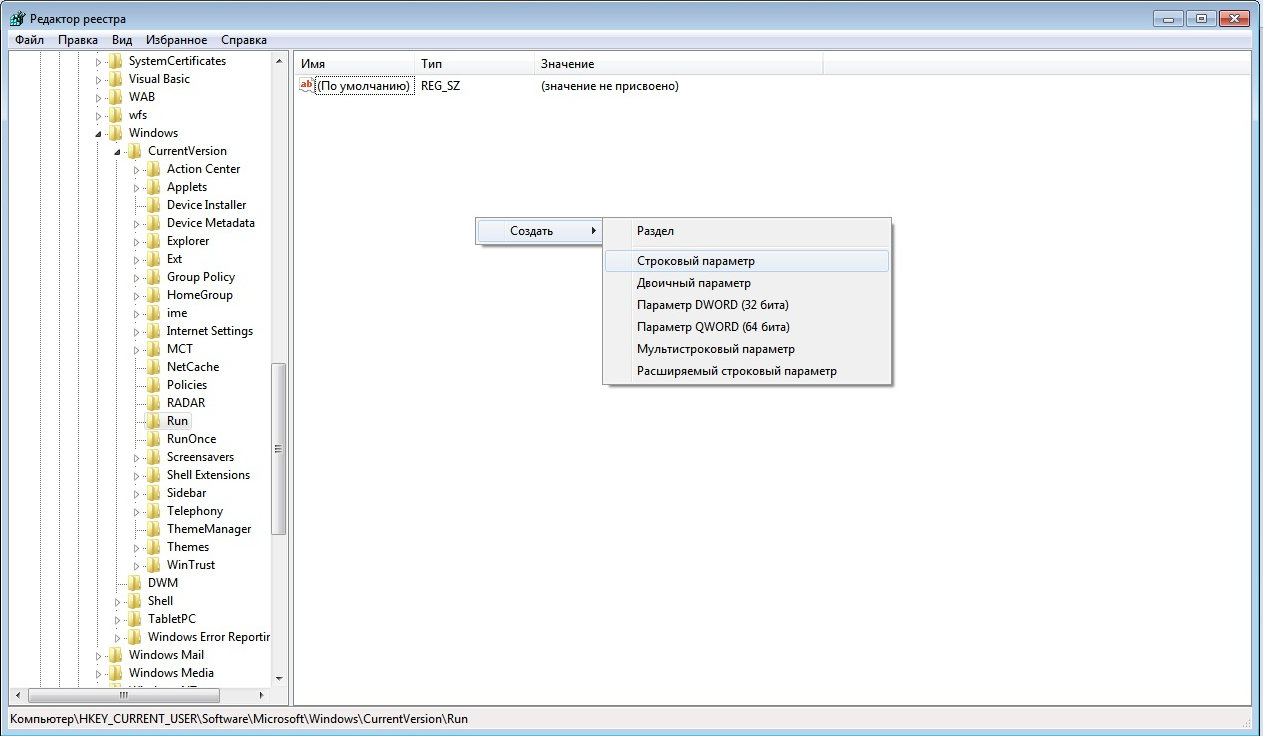

Для примера мы возьмем стандартный раздел HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run, именно сюда можно вносить программы, которые будут запускаться при входе текущего пользователя в ОС Windows. Предположим, что мы хотим запретить текущему пользователю вносить новые записи в данный раздел.

Будьте осторожны и помните о том, что разрешения наследуются, т.е. разрешения, заданные для раздела, будут распространены далее — на все подразделы и параметры в них.

Запускаем редактор реестра regedit и открываем в нем указанный раздел.

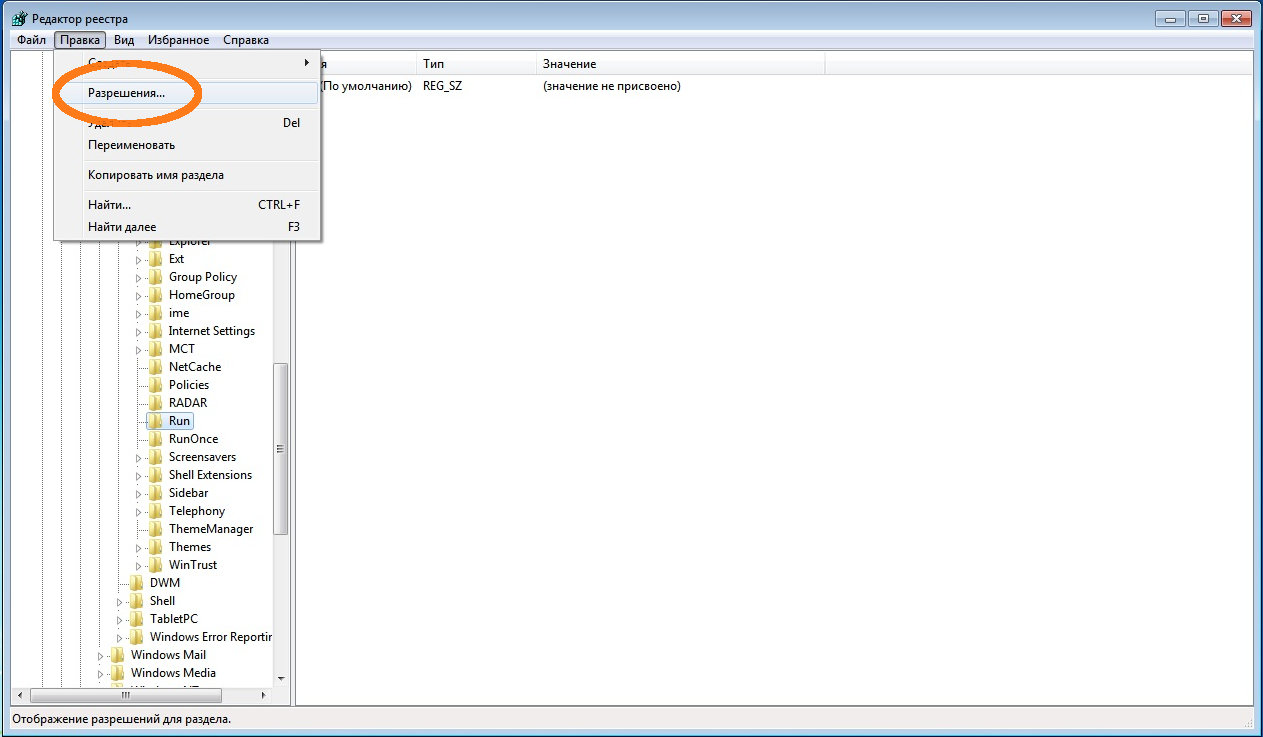

После этого нажимаем на пункт «Правка» и «Разрешения…«

Откроется окно с текущими группами и пользователями, имеющими доступ к данному разделу и с настройками ограничений для данного раздела, выглядит оно как на скриншоте ниже:

В данном примере мы вошли в систему под пользователем Admin, поэтому именно для него мы и будем ограничивать доступ к данному разделу. Для этого, мы выделяем мышкой нашего пользователя Admin и нажимаем на кнопку «Дополнительно«.

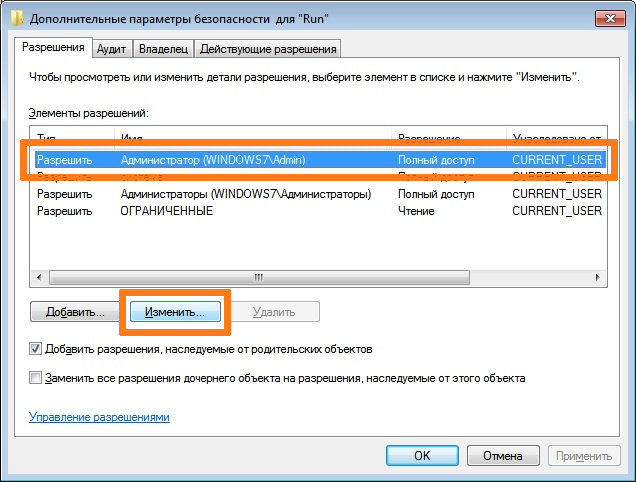

После чего откроется меню с текущими разрешениями для пользователей и возможностью их изменения. Там мы выделяем нашего пользователя «Admin» и нажимаем на кнопку «Изменить…«

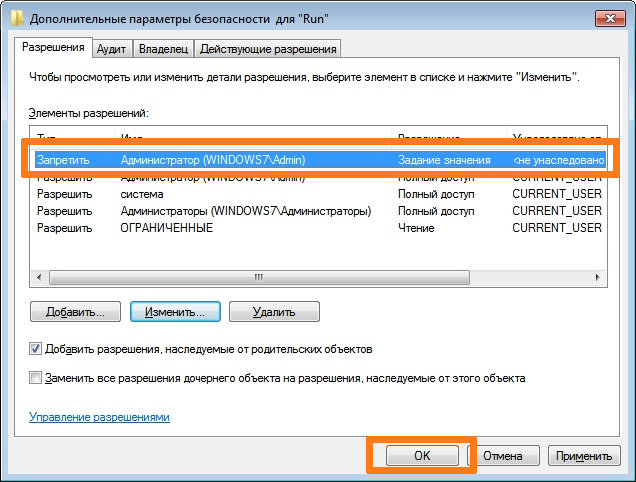

И выставляем галочку в колонке «Запретить» у пункта «Задание значения«, после чего жмем на кнопку «ОК«.

Теперь, мы видим что в дополнительных параметрах безопасности для раздела Run появилось новое значение запретить для пользователя Admin. Чтобы новые настройки доступа применились, необходимо нажать на кнопку «ОК«

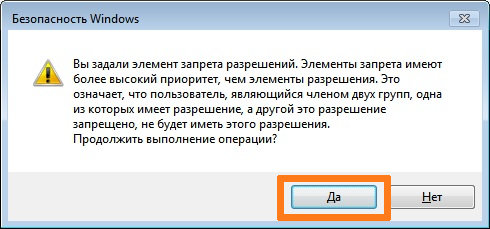

Будет выведено информационное сообщение, объясняющее, что у элемента разрешений «Запретить» приоритет выше, чем у других, жмем на кнопку «Да«.

После этого наш пользователь Admin больше не имеет прав на задание значений для данного раздела (и всех его подразделов).

Теперь проверяем, что все работает как должно. Для этого попытаемся задать новый параметр через regedit:

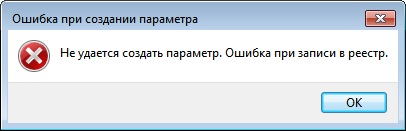

И в результате получаем вот такую ошибку:

Доступные разрешения для прав доступа к реестру

- Полный доступ — как понятно из названия, это полный доступ ко всем возможным значениям (т.е. Разрешить напротив всех пунктов доступа);

- Запрос значения — пользователь может получить значения параметров в реестре в данном разделе (для этого он должен указать полный путь к интересующему параметру);

- Задание значения — пользователь может задавать новые параметры или же менять значения на свои для уже существующих параметров;

- Создание подраздела — пользователь может создавать новые подразделы в том разделе, для которого ему заданы разрешающие права;

- Перечисление подразделов — пользователь может получить список всех подразделов в том разделе, для которого ему заданы разрешающие права;

- Уведомление — пользователь может регистрировать функцию обратного вызова (callback), запускаемую при изменении выбранных параметров;

- Создание связи — пользователь может создавать связи с другими разделами реестра;

- Удаление — пользователь может удалять параметры или разделы (подразделы), в том разделе, для которого ему заданы разрешающие права;

- Запись DAC — пользователь может перезаписать настройки доступа в том разделе, для которого ему заданы разрешающие права;

- Смена владельца — пользователь может менять владельца в том разделе, для которого ему заданы разрешающие права;

- Чтение разрешений — пользователь может читать список разрешений доступа в том разделе, для которого ему заданы разрешающие права;