Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

попала в руки плата от китайской аркадной игры. Есть любопытство разобрать что как у них там устроено.

Но диск зашифрован — доступа к файловой системе при подключении диска в другой OS нет.

Там установлен windows XP embedded — закрыто или кастрировано все что только можно ( по ркайней мере то что известно мне ).

safe mode приводит к BSOD.

единственное действие которое смог произвести — это закрыть игру по Alt+F4

После выхода из игры черный экран и реагирует только мышка.

рабочий стол судя по всему выпилен, проводник похоже тоже выпилен.

Ctrk+Alt+Del и Win+R — не работают.

накопители с autorun игнорируются

может у кого ест идеи как добраться до файловой системы? или сумрачный китайский гений позакрывал все тропинки?

-

Вопрос задан

-

515 просмотров

Пригласить эксперта

ctrl+shit+esc жал? если не выпилили task manager то он откроется

если долго жать shift (может два нажатия, второе долгое), выскакивает управление accessibility, там помню через просмотр помощи можно добраться до эксплорера (адресная строка по правой кнопке)

попробуй в игре нажать shit+space или alt+space, там может быть дополнительное меню, в т.ч. помощь или about

интересно, как они зашифровали диск, это значит в загрузчик прошили декодер? пароль ведь при запуске не спрашивает?

Либо реверсить загрузчик, либо хакать по сети. Второе выглядит более вероятным. Дыр в XP полно.

Сначала, разумеется, погуглить, не сделал ли это кто-то уже.

Войдите, чтобы написать ответ

-

Показать ещё

Загружается…

Минуточку внимания

Администрирование аттестованных объектов информатизации — автоматизированных рабочих мест. Практика

Уровень сложностиПростой

Время на прочтение7 мин

Количество просмотров15K

В рамках предыдущей статьи мы в теории разобрали, что необходимо делать администратору. В этой же изучим вопрос на практике.

Администрирование аттестованного АРМ

Администрирование аттестованного АРМ сводится к следующим шагам:

-

Знакомство с Актом классификации.

-

Знакомство с Разрешительной системой доступа.

-

Настройка системы и администрирование СЗИ от НСД.

-

Поддержание АРМ в актуальном состоянии, в соответствии с разрешительной системой доступа.

Знакомство с Актом классификации

Шаблонов в интернете много, поэтому не будем его детально расписывать, подчеркнем суть из него. В Акте классификации указано, что объект информатизации – автоматизированная система «АРМ-1» классифицирована по классу 1В в соответствии с РД АС. Ссылка на РД АС.

Знакомство с Разрешительной системой доступа

Я придумал нечто следующее (пример РСД), на основе её будем настраивать систему и СЗИ от НСД. Из документа мы получаем всё необходимое:

-

Наименование всех учётных записей, которые должны быть на ПК, а также их роли.

-

Перечень информационных ресурсов, их расположение, их гриф.

-

Перечень разрешенного оборудования, участвующего в обработке информации.

-

Матрицу доступа, содержащую подробную информацию, какой пользователь, к какому информационному ресурсу/оборудованию, под каким грифом имеет доступ.

Настройка системы и администрирование СЗИ от НСД

Пришло время настроить нашу систему согласно исходным данным. Рекомендованный порядок настройки СЗИ от НСД такой:

-

Настройка самого СЗИ от НСД

-

Настройка пользователей

-

Настройка ресурсов

-

Настройка приложений

Начнём с СЗИ от НСД Secret Net Studio. Вот рекомендации по настройке.

Secret Net Studio — C

Настройка самого СЗИ от НСД

Заходим в «Локальный центр управления»

Кратко по меню:

-

Если горит зеленый квадратик, то всё работает хорошо.

-

Если серый, то модуль отключен.

-

Если красный, произошли изменения которые необходимо подтвердить администратору. Или же произошёл сбой.

В меню «Настройки» можно задать нужные параметры с помощью шаблонов или ручками. Если вы не знаете, какие параметры выставлять, рекомендую изучить «Рекомендации по настройке СЗИ от НСД» Dallas Lock. Это руководство от другой СЗИ, но основные параметры одинаковые, так что заострять внимание на этом не будем, упомянем только основное.

В «Базовая защита» это:

В других СЗИ от НСД, требования парольной политики по содержанию символов настраивается более гибко, тут же, только вот этим параметром.

В «Локальная защита» это:

Создадим необходимый перечень мандатных уровней:

В данной СЗИ от НСД менее трёх быть не может. Вы же поняли, почему?

Не включайте сразу параметр «Контроль потоков включен» он включается в самый последний момент, когда уже всё настроено.

В «Контроль устройств» рекомендуется отключить все, что не используется в обработке информации. USB-устройства — разрешаете подключение для конкретных, и потом для родительского объекта запрещаете подключение, чтобы кроме разрешенного пользователи ничего подключить не смогли.

В «Контроль печати» нужно добавить принтер, МФУ, на котором будете печатать, и с помощью шестеренки разрешить доступ «Все», после чего выбрать «Настройка по умолчанию» и для него уже запретить «Все».

Настройка пользователей

В Secret Net Studio есть свой аналог меню по созданию учетных записей – «Управление параметрами безопасности пользователей». Создаём учетные записи в соответствии с разрешительной системой доступа:

Важно помнить, что колонку «Имя» изменить уже не получится. А всё остальное можно. В меню «Параметры безопасности» выставляем уровень допуска и выбираем то, что он может делать с грифованными данными. «Управление категориями конфиденциальности» должен быть только у администратора.

Настройка ресурсов

Следующий шаг – создать информационные ресурсы. В разрешительной системе доступа указываются и их наименования и их расположение. Делаем как в документе.

Ресурсы мы создали, а теперь нужно настроить дискреционные и мандатные полномочия пользователей на этих каталогах, как в матрице доступа, находящейся в РСД. Заходим в «Свойства» каталога Документы, далее во вкладку «Secret Net Studio» и настраиваем мандатный уровень для папки. Суть этого разделения в том, что мы можем контролировать, под каким уровнем мандатной сессии пользователи смогут открыть её. Так как у нас в папке «Документы» находятся папки разных грифов, то на самой папке мы ставим самый меньший уровень. А вот на папке «Конфиденциально» и «Не_конфиденциально» ставим нужные уровни.

Дискреционное разграничение определяет права доступа пользователей к каталогам, то есть кто и куда может зайти. Если оставить галку «Наследовать настройки доступа от родительского объекта», то папка примет настройки от родительского объекта.

Важно, в данной СЗИ от НСД при настройке каждого каталога необходимо добавлять администратора, иначе он не сможет настраивать эту папку.

Для папки «Документы» это диск C:\, а для других, что внутри этой папки – сама папка «Документы». Снимаем галку, и ставим всё как матрице доступа разрешительной системы доступа. По правам для пользователей для родительского объекта ставим разрешить «Чтение» «Запись» «Выполнение», запрещаем «Удаление» и «Изменение прав доступа». Правами на изменение прав доступа обладает только администратор.

По поводу удаления: так как у нас регламентированы папки, которые должны быть в папке «Документы» («Конфиденциально» и «Не_конфиденциально») то удалять их нельзя, но в самих уже этих папках можно свободно действовать.

В каталогах на USB-устройствах настроить в большинстве случаев можно только дискреционное разграничение, так как для мандатного разграничения может не соответствовать файловая система.

Настройка приложений

Самый трудоёмкий пункт. Для настройки работы приложений в ненулевой сессии администратору необходимо настроить «Подсистема полномочного управления доступом». Для этого выполните во вкладке «Автоматически» процесс настройки «По умолчанию» После чего можно настроить все приложения.

Суть в том, что для каждого приложения, чтобы оно работало в ненулевых мандатных сессиях (например, «Конфиденциально») необходимо сделать разделяемой папку, содержащую временные файлы этого приложения. Для большинства популярных приложений есть шаблоны программ, доступные на вкладке «Программы».

Если там нет, добавьте вручную. Для этого в вкладке «Вручную» -> «Общие» -> «Перенаправления» необходимо добавить пути до этих каталогов. Для этого в папке пользователя «AppData» -> Local, Roaming, LocalLow необходимо скопировать адрес до папки приложения.

И вставить в новое правило. Чтобы правило работало для ещё не существующих пользователей, удалите ту часть, которая указывает на папку конкретного пользователя:

После того, как настроите все необходимые приложения, вернитесь в «Локальный центр управления» и включите

После чего нужно перезагрузиться.

После перезагрузки при попытке войти под пользователем после ввода логина и пароля система спросит, под какой сессией вы хотите зайти. Зайдите под пользователем, чтобы проверить, что все приложения работают как надо, все папки открываются.

FAQ

Если система зависает на этом моменте и бесконечно грузится, жмите Ctrl+Shift+Esc. Вы пропустите проверку системы, компьютер будет заблокирован для всех, кроме администраторов. После исправления ошибок в локальном центре проведите проверку функционального контроля/

Dallas Lock 8.0-C

Настройка самого СЗИ от НСД

В меню «Параметры безопасности» можно задать нужные настройки с помощью шаблонов или ручками. Если вы не знаете, какие параметры выставлять, рекомендую изучить «Рекомендации по настройке СЗИ от НСД Dallas Lock». Заострять внимание на этом документе не будем, упомянем только основное.

Во вкладке «Мандатный доступ» установим всё как в нашем примере РСД

Во вкладке «Контроль целостности «Программно-аппаратной среды»» выставляются алгоритмы и рассчитываются контрольные суммы в самом конце.

Контроль устройств находится в «Контроль ресурсов» «Устройства». Оставляем не запрещённым только то, что участвует в обработке данных.

Настройка пользователей

Добавляются пользователи во вкладке «Учетные записи», если учетная запись уже создана в системе, можно нажать на лупу и выбрать её. Поля заполнятся автоматически.

У каждой учетной записи не забывайте выставить «Мандатный доступ» в соответствии с РСД .

Важно! У обычных пользователей должна стоять галка «Запретить работу при нарушении целостности», у администратора этой галки стоять не должно. О том, что означает этот функционал, поговорим позже. Также не забывайте, что поле “Логин” изменить нельзя, а все остальные поля можно.

Настройка ресурсов

Настраиваются с помощью вкладки «Права доступа». Всё делается так же, как и с предыдущей СЗИ от НСД. Настраивается «Дискреционное разграничение» (какая учетная запись имеет доступ в какую папку) и «Мандатное разграничение» (под какой сессией пользователи смогут зайти в папку).

У пользователей выставляется стандартное «чтение», «запись», «выполнение», остальное в запрет на родительский объект. На дочерние, которые находятся внутри папки «Документы», выставляется в соответствии с РСД, то есть разрешается ещё удаление.

Важное различие между предыдущей СЗИ от НСД в плане дискреционного доступа заключается в том, что если в Secret Net Studio мы задаём, какие учетные записи будут иметь доступ и обязательно добавляем администратора, то в этой программе добавлять администратора не нужно, а все остальные пользователи по умолчанию контролируются сущностью «Все».

Каталоги на USB носителях настраиваются как обычные папки на компьютере.

Настройка приложений

Вот тут дела обстоят абсолютно по-другому, если сравнивать с предыдущей СЗИ от НСД.

Чтобы настроить приложения, которые будут запускаться под уровнем сессии выше нулевой, администратору необходимо сначала зайти под каждым пользователем по разу (а лучше по два) и запустить каждое используемое в обработке информации программное обеспечение. После чего зайти под администратором, и выполнить настройку шаблоном мандатного доступа (для тех, у которых имеется).

Находится во вкладке «Конфигурация»

А для тех, у которых этого нет, необходимо зайти в папку AppData каждого пользователя. После запуска приложения создадут в папке свои каталоги для временных файлов, ищем их. Когда нашли, делаем эти каталоги разделяемыми:

После настройки, зайдите под пользователем и проверьте, что всё работает.

Если всё хорошо, заходим под администратором и настраиваем контрольные суммы

После выбора алгоритма для расчета, нажмите кнопку “Пересчитать”. Система рассчитает уникальные значения для всего, для чего установлен алгоритм, и будет проверять их на моменте ввода логина и пароля. Если эти суммы на момент ввода логина и пароля не совпадут с теми, что были на момент пересчёта, то компьютер будет заблокирован, и вход будет разрешен только тем учетным записям, у которых не стоит галка «Запретить работу при нарушении целостности».

Пример: на момент нажатия кнопки «пересчитать» у вас был подключен принтер. Смотрим по параметрам, «Контроль целостности прогр. апп.среды (Принтеры)», для параметра рассчитаны суммы. После перезагрузки компьютера принтер сгорает и после ввода логина/пароля от учетной записи, когда система начнёт сравнивать текущие значения в эталонными, они не совпадут, так как на момент расчёта принтер был. Компьютер заблокирован.

Возможные неисправности после настройки

Не печатает принтер – удалите из контроля папку «spool\PRINTERS», данная ошибка возникает из за неправильного шаблона Adobe Reader, разработчики никак починить не могут этот баг

Нарушение контроля программно-аппаратной среды (чего-то конкретно) – Зайти под администратором и пересчитать. Описано в настройках приложений.

Спасибо за внимание! Ваш Cloud4Y.

Что ещё интересного есть в блоге Cloud4Y

→ Спортивные часы Garmin: изучаем GarminOS и её ВМ MonkeyC

→ NAS за шапку сухарей

→ Взлом Hyundai Tucson, часть 1, часть 2

→ Взламываем «умную» зубную щётку

→ 50 самых интересных клавиатур из частной коллекции

Для совместного доступа к файлам или принтерам на компьютере Windows их можно опубликовать в виде общих сетевых ресурсов и предоставить доступ по протоколу SMB. В этой статье мы рассмотрим, как открыть общий сетевой доступ к папке, файлам и принтерам на Windows компьютере в домашней или небольшой офисной локальной сети (LAN).

Содержание:

- Настройка служб общего доступа в Windows

- Создать общую сетевую папку в Windows 10/11

- Открыть общий сетевой доступ к принтеру в Windows

Настройка служб общего доступа в Windows

Прежде чем создавать общие сетевые ресурсы на Windows компьютере, который будет использоваться в качестве сервера, нужно настроить некоторые сетевые службы.

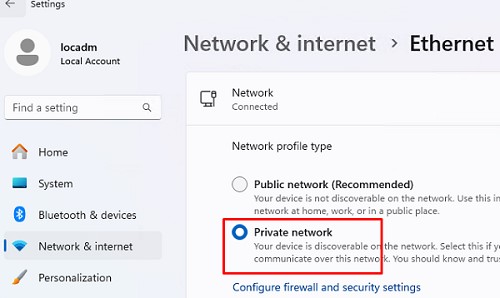

Проверьте что на всех компьютерах в локальной сети выбран сетевой профиль Частная или Домашняя сеть (Private).

- Перейдите в раздел Settings -> Network and Internet -> выберите ваша сетевое подключение (в моем случае это Ethernet).

- По умолчанию в Windows 11 устанавливается профиль Открытая сеть (Public), который не подходит для совместного доступа. Измените его на Private.

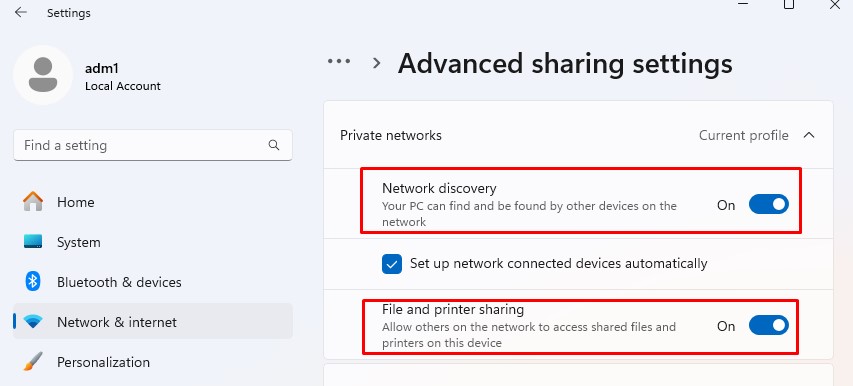

Включите общий сетевой доступ к компьютеру в панели управления.

- Перейдите в раздел Settings -> Network and Internet -> Advanced network settings -> Advanced sharing settings (для быстрого перехода в этот раздел панели управления выполните команду:

control.exe /name Microsoft.NetworkAndSharingCenter /page Advanced

) - Для профиля Private networks включите сетевое обнаружение/Network Discovery (нужно чтобы компьютеры отображались в сетевом окружении)

- Включите общий доступ к файлам и папкам (File and printer sharing) )

Также должны быть выполнены следующие условия:

- Все компьютеры должны быть подключены к общей сети LAN (общий коммутатор/ роутер) или связанность сетей обеспечена маршрутизаторами

- На всех компьютерах в локальной сети заданы уникальные имена (

hostname

) и IP адреса (как правило они выдаются динамически через DHCP сервер на роутере/Wi-Fi точке доступа) - Если в вашей сети есть старые версии Windows (XP, Vista) или старые модели сетевых NAS, для их корректной работы с устройствами с Windows 10 и 11, вам придется включить поддержку протокола SMBv1, а также разрешить сетевой доступ под гостевой учётной записью (смотри статью);

- Переведите службы «Публикация ресурсов обнаружения функции» (Function Discovery Resource Publication) и «Хост поставщика функции обнаружения» (Function Discovery Provider Host) в автоматический запуск. Иначе при доступе к сетевым ресурсам вы можете получить ошибку 0x80070035.

- Вопреки распространённому заблуждению, компьютеры не должны обязательно состоять в одной рабочей группе (Workgroup).

Создать общую сетевую папку в Windows 10/11

В Windows вы можете расшарить любой из каталогов на диске, предоставив к нему общий доступ по сети. Это позволит другим компьютерам в локальной сети открывать файлы из этой сетевой папки. Рассмотрим, как открыть сетевой общий доступ к папке.

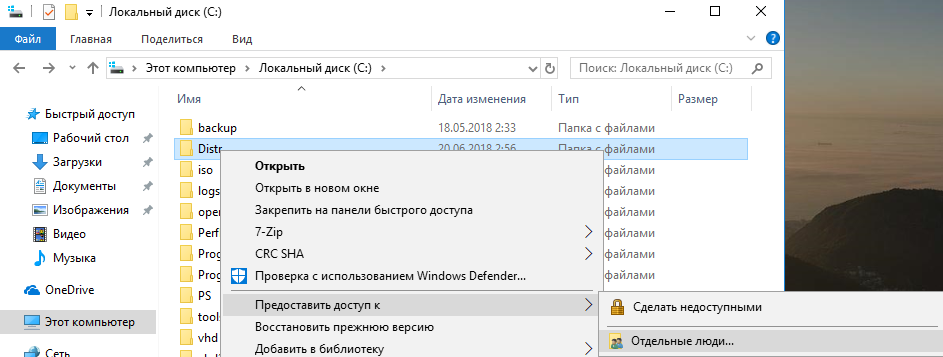

- Запустите проводник Windows (

File Explorer

), найдите папку, доступ к которой вы хотите открыть - Щелкните по каталогу правой кнопкой и выберите Предоставить доступ к -> Отдельные люди (Give access to -> Specific people);

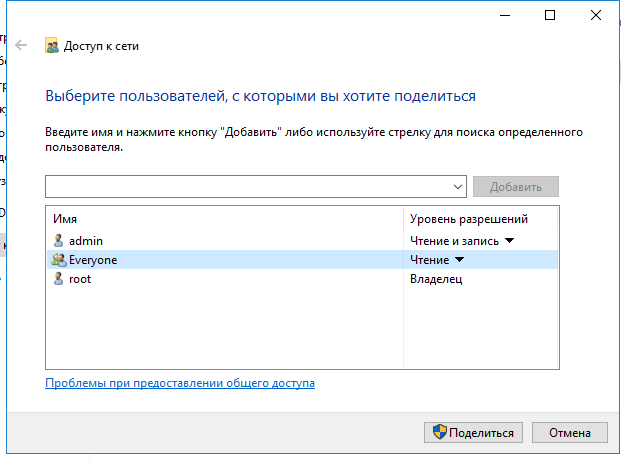

- Вы можете предоставить доступ конкретной учетной записи (при включенном парольном доступе при доступе к данной сетевой папке у пользователя будет запрашиваться пароль). Либо вы можете включить доступ для всех пользователей, в том числе анонимных (группа Everyone). В этом случае при доступе к файлам в данном сетевом каталоге пароль запрашиваться не будет.

- Задайте для пользователей права дать доступа к сетевой папке. Можно открыть доступ на чтение (Read), чтение и запись (Read/Write) или запретить доступ.

- Нажмите кнопку Поделиться (Share)

- Если вы были ранее не включили сетевое обнаружение, появится запрос на включение сетевого обнаружения и общего доступа к файлам.

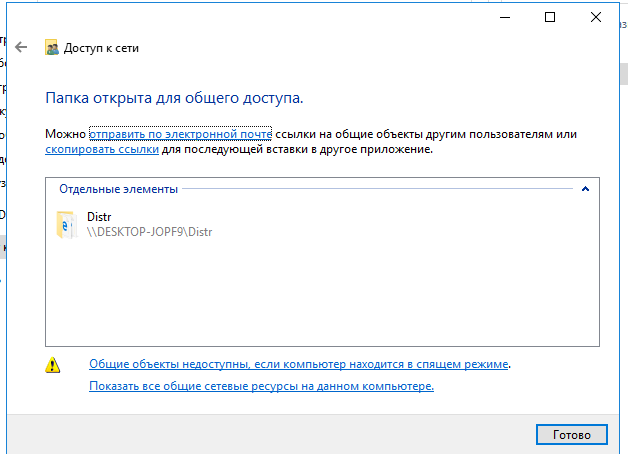

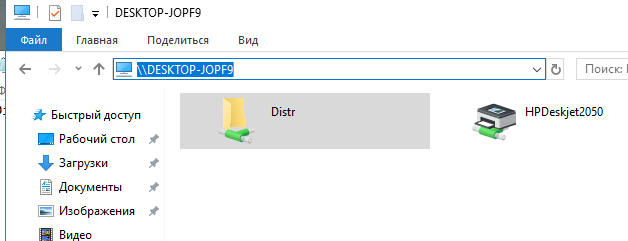

- Появится сообщение, что данная папка открыта для доступа и указан ее сетевой адрес в формате UNC: \\Desktop-JOPF9\Distr. В UNC пути сначала указывается имя компьютера (hostname) или IP адрес, а затем имя сетевой папки. Вы можете скопировать этот адрес или отправить его на электронную почту

Совет. Чтобы увидеть полный список опубликованных сетевых папок на вашем компьютере, перейдите в адресной строке проводника на

\\localhost

.

Можно использовать другой интерфейс для настройки общего сетевого доступа к папке или диску.

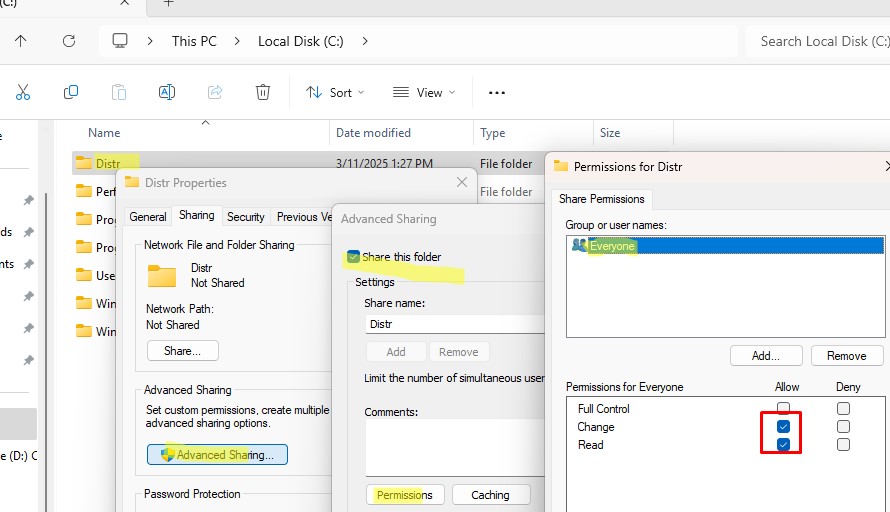

- Откройте свойства папки в проводнике Windows

- Перейдите на вкладку Доступ (Share)

- Нажмите кнопку Advanced Sharing (расширенная настройка)

- Включите опцию Открыть общий доступ к этой папке (Share this folder)

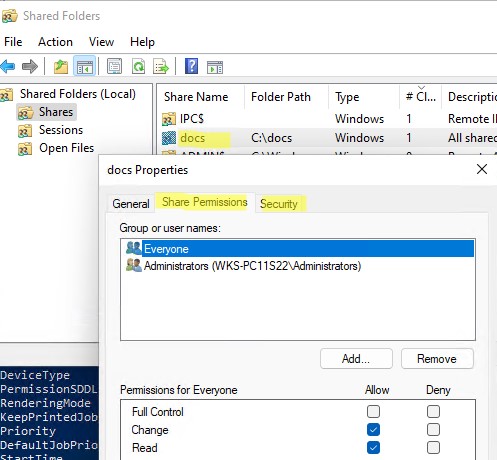

- Чтобы назначить права доступа, щелкните Permissions

- Предоставьте права доступа Change+Read для группы Everyone (Все).

- Такие права доступа к сетевой папке указывают на то, что фактически при доступе к файлам в этой папке используются локальные NTFS разрешения, назначенные на объекты файловой системы.

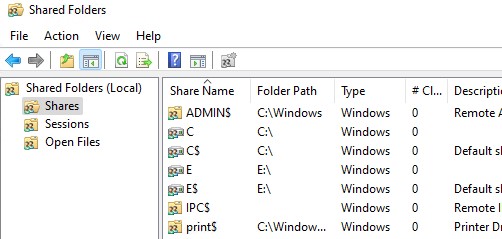

Системные администраторы для централизованного управления общими сетевыми папками на компьютере и разрешениями используют консоль

fsmgmt.msc

(Общие папки/Shared Folder).

- Откройте консоль Shared Folders и выберите раздел Shared;

- Здесь указан список всех сетевых папок, опубликованных на компьютере, включая административные папки (Admin$, C$, IPC$).

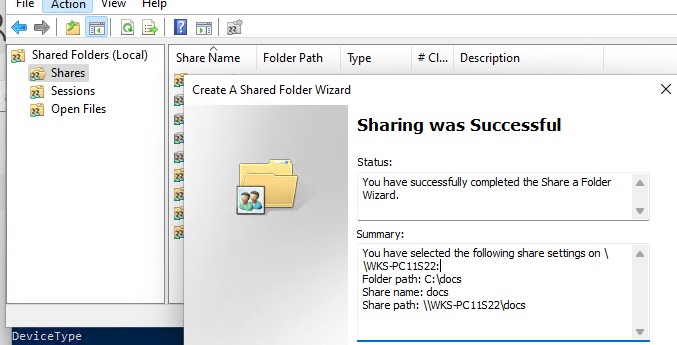

- Чтобы создать новую сетевую папку, выберите пункт меню Action -> New Share

- Выберите локальную папку на компьютере, которую вы хотите расшарить и задайте ее сетевое имя (Share Name). Можно разрешить использовать эту папку в автономном режиме, и задать права доступа

- В этой консоли можно посмотреть или изменить права доступа к сетевой папке. Напомню, на сетевую папку действуют два списка доступа: Share Permissions (разрешения сетевой папки) и Security (NTFS разрешения файловой системы). Если на уровне сетевой папки вы предоставляете доступ для Everyone, значит эффективные разрешения доступа к файлам и папкам в сетевой папке будут регулироваться NTFS разрешениями локального каталога (на вкладке Security)..

Чтобы открыть общую сетевую папку по сети с другого компьютера по сети, перейдите по UNC пути в окне проводника. вставьте . Для этого в окне проводника просто перейдите по UNC пути вашей сетевой папки, например

\\Desktop-JOPF9\Distr

.

При первом подключении к папке появится запрос на ввод имени пользователя и пароля. Введите имя и пароль пользователя удаленного компьютера с правами доступа (пароль можно сохранить в диспетчер учетных данных Windows).

Если учетная запись указана верно, перед вами появится список файлов в общей сетевой папке.

Если на локальном и удаленном компьютере созданы одинаковые учетные записи с одинаковыми паролями, то при сетевом доступе пароль пользователя запрашиваться не будет (для аутентификации на удаленном компьютере будут использоваться учётные данные пользователя, выполнившего локальный вход в Windows).

Для удобства вы можете создать на рабочем столе ярлык на эту папку или подключить ее как сетевой диск через команду

net use

.

Совет. Если вы не можете открыть сетевую папку с удаленного компьютера, проверьте что в настройках файервола разрешен доступ к общим файлам и принтерам в частной сети

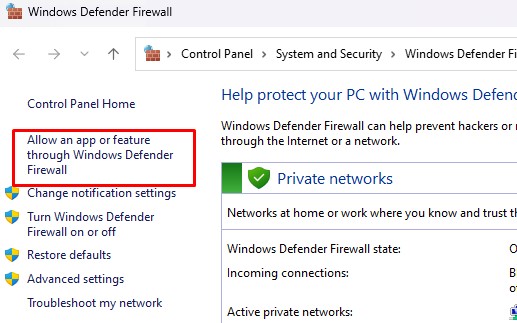

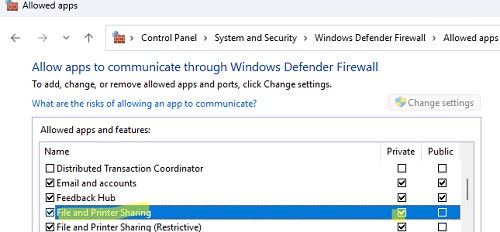

- Выполните команду:

control firewall.cpl - Нажмите в левой панели кнопку Allow an app or feature through Windows Defender Firewall

- Проверьте, что правило File and Printer Sharing включено для Private сетей

Также попробуйте получить доступ не по имени компьютера, а по его IP адресу, например:

\\192.168.1.20\Distr

.

Открыть общий сетевой доступ к принтеру в Windows

В Windows 10 и 11 вы можете предоставить общий доступ к принтеру, подключенному к вашему компьютеру, другим компьютерам в сети (расшарить принтер). Предполагаем, что вы уже подключили и настроили локальный принтер (через USB, LPT или беспроводное подключение) на своем компьютере.

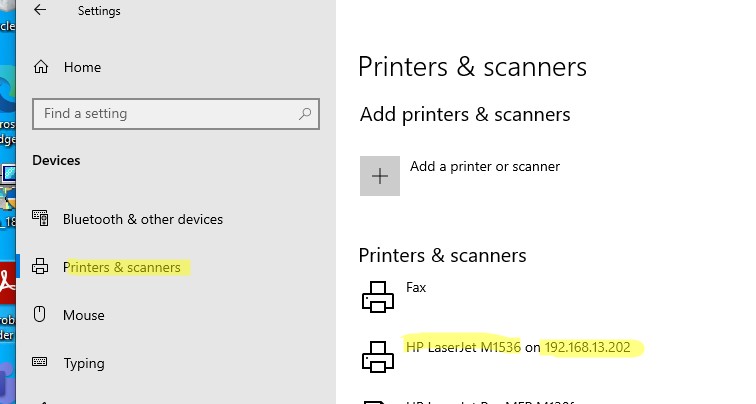

Затем на компьютере, на котором вы хотите расшарить принтер:

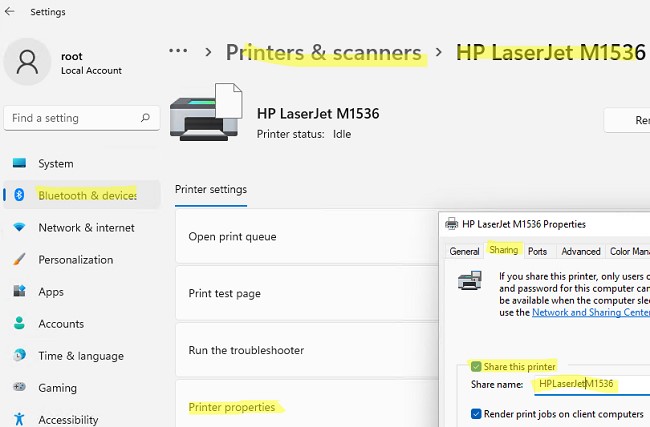

- Перейдите в раздел Параметры -> Устройства -> Принтеры и сканеры (Settings -> Bluetooth and Devices -> Printers and scanners);

- Выберите принтер, к которому вы хотите открыть общий доступ и нажмите кнопку «Свойства принтера» (Printer properties);

- Перейдите на вкладку «Доступ» (Sharing).

- Нажмите на кнопку Change Sharing Options, затем включите опцию «Общий доступ к данному принтеру» (Share this printer) и укажите сетевое имя принтера.

Желательно, чтобы сетевое имя принтера не содержало пробелов и состояло только из английских символов и цифр (это имя будет использоваться для подключения принтера на других компьютерах).

Теперь вы можете подключить данный сетевой принтер на другом компьютере с Windows:

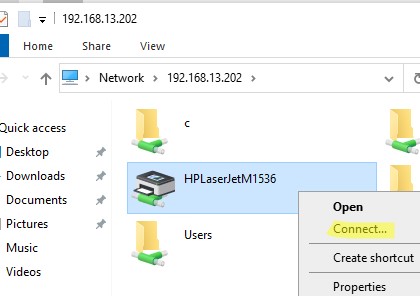

- Проще всего подключить принтер через сетевое окружение;

- Щелкните правой кнопкой по меню Пуск и выберите Run или нажмите комбинацию клавиш

Win+R

; - Подключитесь к удаленному компьютеру с расшареным принтером по его имени или IP адресу (имя компьютера можно узнать с помощью команды

hostname

, а IP адрес с помощью

ipconfig

). Укажите имя удаленного компьютера в формате UNC пути

\\ComputerName

или

\\IPадрес

, например

\\192.168.13.202

и нажмите OK; - Если на удаленном компьютере включена парольная защита, появится окно, в котором нужно ввести имя и пароль пользователя для подключения. После этого откроется окно, в котором отображены список сетевых папок и опубликованных принтеров;

- Выберите принтер, который вы хотите подключить себе и нажмите Connect. Windows скачает с удаленного компьютера необходимый драйвер печати и подключит сетевой принтер;

- Теперь вы можете использовать данный принтер для печати по сети на удаленном компьютере.

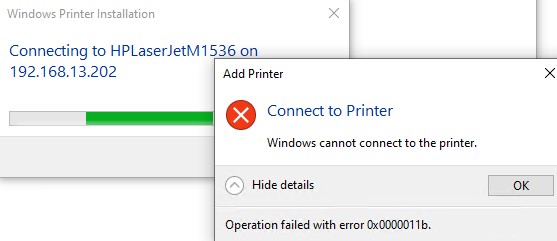

При подключении принтера может появится ошибка Operation failed with error 0x0000011b.

Последние обновления безопасности Windows блокируют установку драйверов принтеров по сети. Чтобы обойти это ограничение, выполните следующие команды на компьютере с принтером и перезагрузите его:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Print" /v RpcAuthnLevelPrivacyEnabled /t REG_DWORD /d 0 /f

reg add "HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\Printers\PointAndPrint" /v RestrictDriverInstallationToAdministrators /t REG_DWORD /d 1 /f

Либо нужно перед подключением сетевого принтера установить его драйвер печати на ваш компьютер вручную.

Также вы можете подключить сетевой принтер с удаленного компьютера с помощью PowerShell команды:

Add-Printer -ConnectionName \\192.168.13.202\HPLaserJetM1536

В этой статье мы рассмотрели, как создать простейший файловый сервер с общими сетевыми папками на десктопной версии Windows 11 или 10. Однако нужно иметь в виду, что максимальное количество одновременных сетевых подключений (сессий) к такому компьютеру ограничено 20. Если в вашей сети большее количество клиентов, Microsoft предполагает использование Windows Server в качестве файл-сервера.

Разграничение доступа пользователей в ОС Windows. ПАК СЗИ НСД «Аккорд-Win64» (10/11)

Мандатный механизм управления доступом

Здравствуйте!

В данной лекции мы поговорим о мандатном механизме управления доступом, рассмотрим требования этого механизма и понятие используемой в нем решетки уровней конфиденциальности информации, приведем пример схемы реализации мандатного механизма управления доступом. А также поговорим, как происходит настройка уровня доступа пользователей и настройка уровня конфиденциальности (меток допуска) объектов в программно-аппаратном комплексе СЗИ от НСД «Аккорд-Win64», то есть настройка правил разграничения доступа с использованием данного механизма.

Итак, как мы уже говорили в лекции про дискреционный механизм управления доступом – все элементы компьютерной системы, как известно, разделяются на множество субъектов и объектов. Будем называть их обобщенно — сущностями КС.

Мандатное управление доступом к объектам компьютерной системы предполагает выполнение следующих требований:

- все сущности компьютерной системы должны быть однозначно идентифицированы;

- должна быть задана решетка уровней конфиденциальности информации;

- каждой сущности компьютерной системы должен быть присвоен уровень конфиденциальности — метка допуска, задающая установленные ограничения на доступ к ней;

- каждому субъекту КС должен быть присвоен уровень доступа, задающий его уровень полномочий в системе;

- субъект может получить доступ к сущности только том случае, когда уровень доступа субъекта позволяет предоставить ему данный доступ к сущности с заданным уровнем конфиденциальности, и реализация доступа не приведет к возникновению информационных потоков от сущностей с высоким уровнем конфиденциальности к сущностям с низким уровням конфиденциальности.

Решетка уровней конфиденциальности классически задается в числовом виде – «0», «2», … «15», где «0» — самый низкий уровень, а «15» — самый высокий (уровень «1» зарезервирован для более сложных задач). Но может быть задана и иначе, например, когда имеется всего 4 уровня конфиденциальности. Здесь ОД – это общедоступно, К – конфиденциально, С – секретно, СС – совершенно секретно.

Реализацию мандатного механизма управления доступом можно схематично изобразить следующим образом. Пусть, например, у нас есть Объект 1 (некоторый файл) и несколько субъектов (S1, S2, S3). Объект 1 имеет уровень конфиденциальности «Конфиденциально» и Субъект 2 имеет уровень доступа «Конфиденциально», Субъект 1 имеет уровень доступа «Секретно», а Субъект 3 – «Общедоступно». Слева мы видим решетку уровней конфиденциальности для данного случая. В соответствии с требованиями мандатной политики управления доступом Субъект 1 (с более высоким уровнем доступа, чем у нашего файла) не может писать (W) в файл с уровнем доступа ниже, но может его читать (R). Субъект 2 (с таким же уровнем доступа, что и наш файл) может и писать в файл и читать его (RW) ), а Субъект 3 (с уровнем доступа ниже, чем наш файл) не может ни читать, ни писать в файл (RW) ), но может добавлять туда информацию без перезаписи (А) ).

Теперь давайте рассмотрим, как происходит задание правил разграничения доступа (ПРД) с использованием мандатного механизма в комплексе «Аккорд».

Для включения мандатного механизма разграничения доступа необходимо в главном окне программы «Настройка комплекса «Аккорд» в поле «Механизмы защиты» установить флаги «Мандатный» и «Контроль процессов». Установим их. Нажмем «Сохранить» и выйдем из программы.

Теперь необходимо выполнить настройку уровня доступа пользователей. Для этого зайдем в программу «Редактор прав доступа». После установки в настройках комплекса галочек «Мандатный» и «Контроль процессов» в главном окне данной программы на панели инструментов становятся активными кнопки «Уровень доступа пользователя» и «Установить мандатные метки допуска к объектам».

С помощью кнопки «Уровень доступа пользователя» можно установить, или изменить уровень доступа пользователя. Выберем пользователя из списка и обратим внимание на то, что в поле «Уровень доступа пользователя» по умолчанию установлен самый низкий уровень доступа — «Общедоступно».

Нажмем кнопку «Уровень доступа пользователя» и зададим ему уровень доступа, например, «Конфиденциально». Нажмем кнопку «Сохранить». В поле «Уровень доступа пользователя» появится заданное значение.

Обращу внимание, что объектами для мандатного механизма могут выступать: локальные каталоги и файлы, сетевые ресурсы, каталоги и файлы на съемных устройствах.

Далее необходимо открыть окно «Редактирование правил разграничения доступа» и в нем перейти на вкладку «Процессы».

При первом запуске данной программы с включенным флагом «Контроль процессов» в список заносятся все процессы, которые в данный момент находятся в оперативной памяти. Однако на момент старта данной программы некоторые процессы уже завершают свою работу, поэтому более корректно выполнять формирование списка контролируемых процессов несколько иным образом. Мы не будем сейчас рассматривать этот момент, подробности можно прочитать в методических материалах к лекции – документе «Установка правил разграничения доступа».

Сейчас зададим всем процессам метку допуска «Общедоступно» (делаем мы это для того, чтобы все процессы были общедоступными, так как сейчас мы не хотим разграничивать доступ процессов, а хотим устанавливать метки допуска только к таким объектам, как файлы и каталоги).

Для этого нажмем кнопку «Новый». В появившемся окне в поле «Имя процесса» введем «*». Больше ничего менять не будем и нажмем «Сохранить». В списке «Процессов» видим, что появилась «*» и уровень доступа «Общедоступно». Это означает, что все процессы будут иметь метку допуска «Общедоступно». Нажмем «Сохранить».

Далее можно присваивать уровни конфиденциальности (метки допуска) объектам. Для этого нужно нажать кнопку «Установить мандатные метки допуска к объектам». Нажмем ее. Выводится окно со списком объектов.

По умолчанию всем объектам присваивается самый низкий уровень – «Общедоступно». Зададим метку допуска произвольному объекту (например, каталогу TEST на диске С:\). Для этого нажмем кнопку «Новый». Откроется окно «Атрибуты доступа к объектам», в котором слева выберем каталог TEST на диске С:. Для выбранного объекта можно изменить только два параметра – наследование прав доступа и метку допуска. «Метка допуска» выставляется выбором значения из списка.

Обращу внимание, что среди меток допуска мы видим метку «Общий ресурс», которую мы не обсуждали ранее. Пока не будем на ней останавливаться, об общих ресурсах мы поговорим на следующей лекции.

А сейчас выберем, например, «Конфиденциально», нажмем кнопку «Сохранить», затем «Закрыть».

Видим, что этот каталог появился в списке с меткой допуска «Конфиденциально».

Объект, которому не присвоена метка допуска, считается общедоступным для всех пользователей.

Для сохранения изменений необходимо нажать «Сохранить».

Подведем итог, на данной лекции мы поговорили о мандатном механизме управления доступом, рассмотрели требования этого механизма, понятие используемой в нем решетки уровней конфиденциальности информации, пример схемы реализации мандатного механизма управления доступом. А также посмотрели, как происходит настройка уровня доступа пользователей и уровня конфиденциальности (меток допуска) объектов в программно-аппаратном комплексе СЗИ от НСД «Аккорд-Win64».

На следующей лекции мы поговорим о контроле процессов с использованием дискреционного и/или мандатного механизмов разграничения доступа.

Спасибо за внимание, до встречи на следующей лекции!