Для централизованной настройки параметров получения и установки обновлений на рабочих станциях и серверах Windows можно использовать групповые политики. В этой статье мы рассмотрим базовые параметры GPO, которые позволяют управлять установкой обновлений на компьютерах, получающих обновления от локального сервера WSUS или напрямую с серверов Windows Update в интернете.

Содержание:

- Настройка параметров получения обновлений клиентам WSUS через GPO

- Назначить групповые политики WSUS на OU с компьютерами

- Применение групповых политик Windows Update на клиентах

- GPO для получения и установки обновлений Windows Update через Интернет

Настройка параметров получения обновлений клиентам WSUS через GPO

Если у вас развернут собственный сервер обновлений Windows Server Update Services (WSUS), вы должны настроить рабочие стации и сервера в вашем домене AD для получения обновлений с него (а не с серверов Microsoft Update через Интернет).

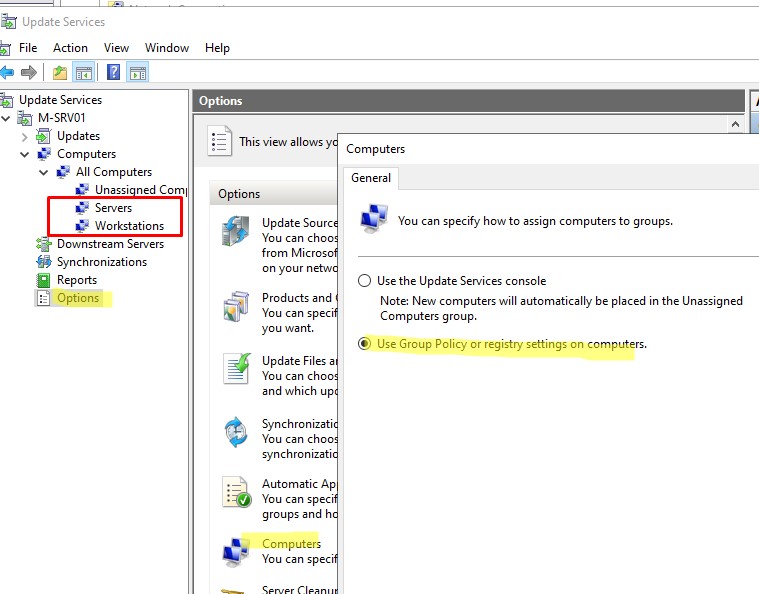

В нашем случае мы хотим создать две разные политики установки обновлений для рабочих станций и серверов. Для этого откройте консоль управления WSUS (

wsus.msc

) на сервере и создайте в разделе Computers -> All Computers две группы компьютеров:

- Workstations

- Servers

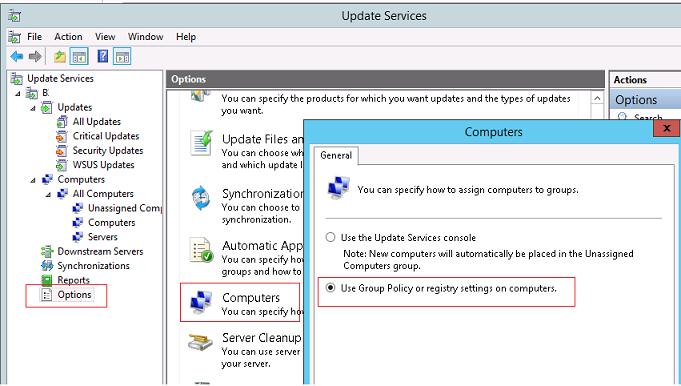

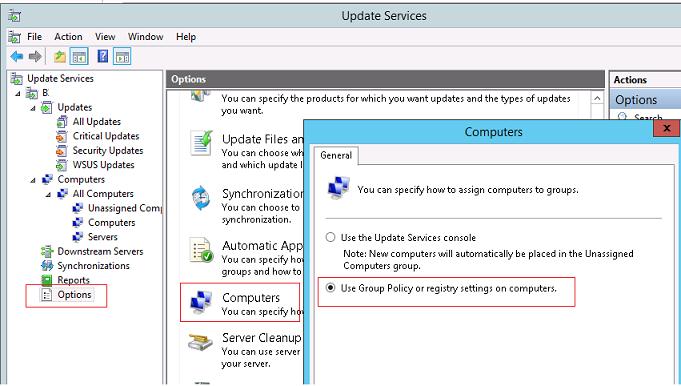

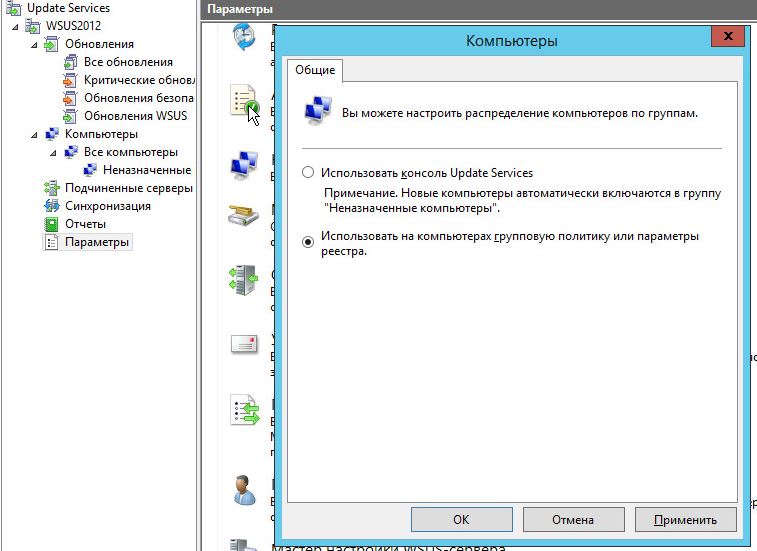

Затем перейдите в раздел настройки сервера WSUS (Options), и в параметре Computers измените значение Use Group Policy or registry setting on computers (Использовать на компьютерах групповую политику или параметры реестра).

Эта опция включает client side targeting для клиентов WSUS (таргетинг на стороне клиента). Благодаря этому вы сможете автоматически распределить компьютеры по группам обновлений в консоли WSUS по специальной метке в реестре клиента (такая метка создается через GPO или напрямую в реестре.

Теперь откройте консоль управления доменные групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Начнем с описания серверной политики ServerWSUSPolicy.

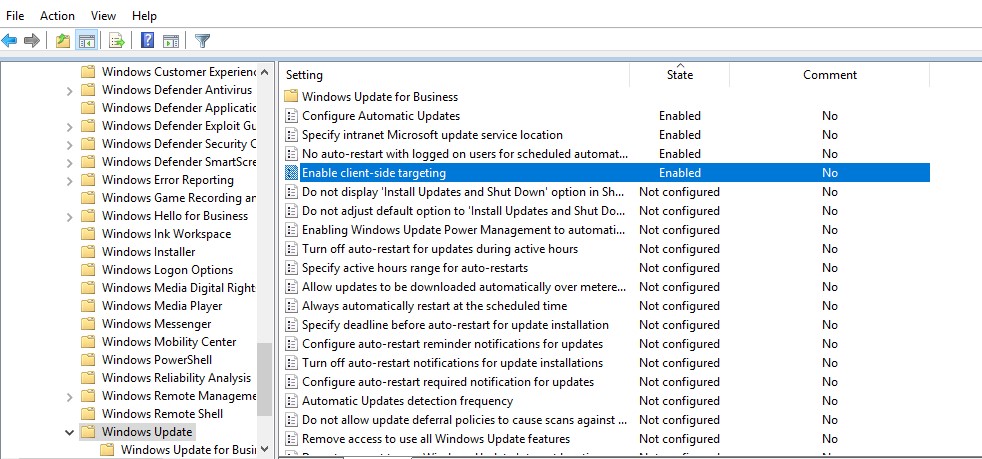

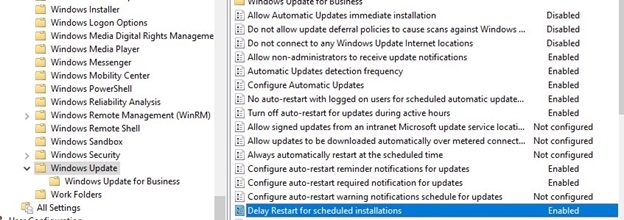

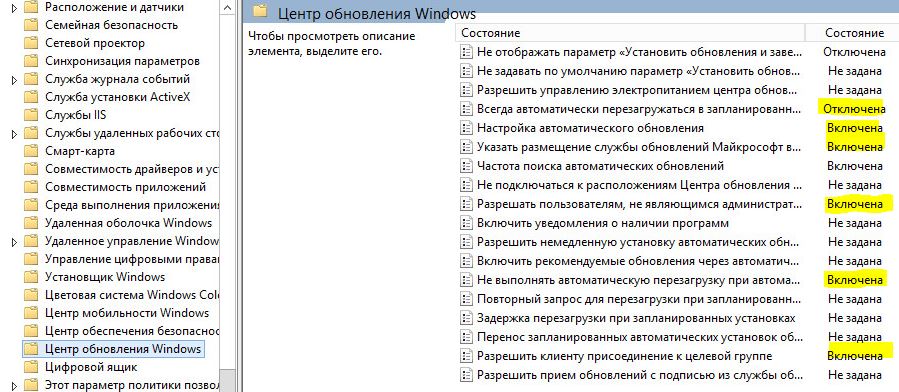

Настройки параметров службы обновлений Windows, находятся в разделе GPO: Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows).

Мы хотим, чтобы продуктивные сервера не устанавливали обновления автоматически и не перезагружались без подтверждения администратора. Для этого настроим GPO так, чтобы сервера автоматически скачивали доступные обновления, но не устанавливали их. Администраторы будут запускать установку обновлений вручную (из панели управления или с помощью модуля PSWindowsUpdate) в согласованные окна обслуживания.

Настроим следующие параметры политики:

- Configure Automatic Updates (Настройка автоматического обновления):

Enable

.

3 – Auto download and notify for install

(Автоматически загружать обновления и уведомлять об их готовности к установке) – клиент автоматически скачивает новые обновлений и оповещает об их наличии; - Specify Intranet Microsoft update service location (Указать размещение службы обновлений Майкрософт в интрасети): Enable. Set the intranet update service for detecting updates (Укажите службу обновлений в интрасети для поиска обновлений):

http://srv-wsus.winitpro.ru:8530

, Set the intranet statistics server (Укажите сервер статистики в интрасети):

http://srv-wsus.winitpro.ru:8530

– здесь нужно указать адрес вашего сервера WSUS и сервера статистики (обычно они совпадают); - No auto-restart with logged on users for scheduled automatic updates installations (Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователя):

Enable

– запретить автоматическую перезагрузку при наличии сессии пользователя; - Enable client-side targeting (Разрешить клиенту присоединение к целевой группе):

Enable

. Target group name for this computer (Имя целевой группы для данного компьютера):

Servers

– в консоли WSUS отнести клиенты к группе Servers

Для рабочих станций мы хотим включить автоматическую загрузку и установку Windows Update сразу после получения новых обновлений. Компьютеры после установки обновлений должны перезагружаться автоматически в нерабочее время (с предварительным предупреждением пользователей).

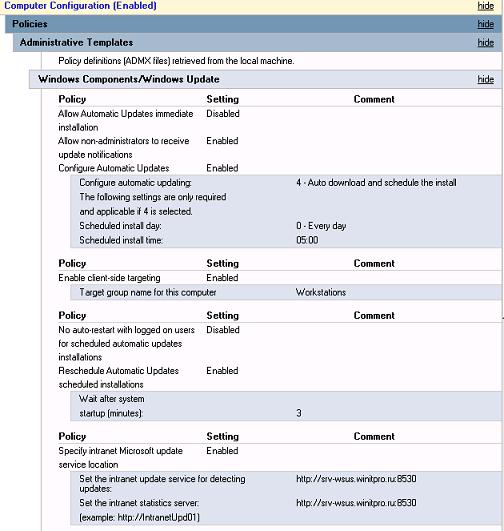

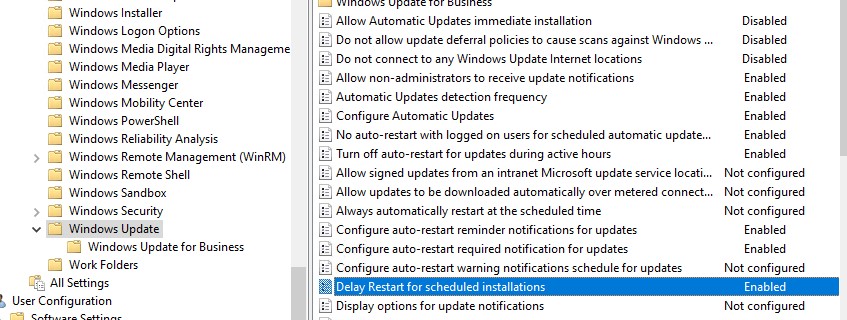

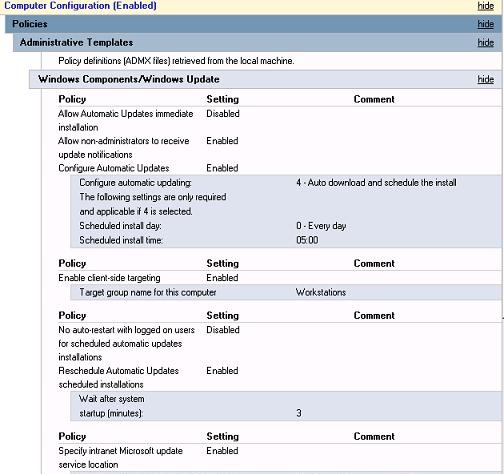

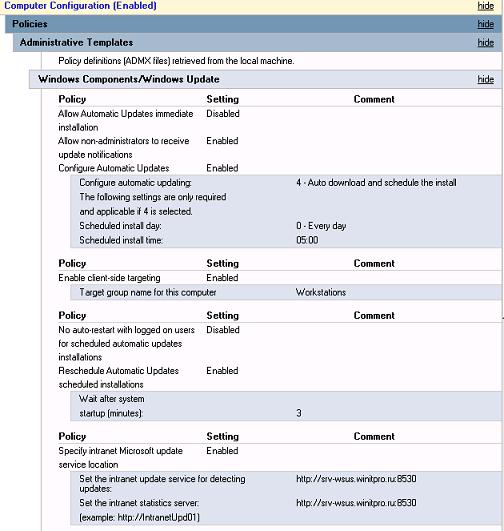

В настройках WorkstationWSUSPolicy указываем:

- Allow Automatic Updates immediate installation (Разрешить немедленную установку автоматических обновлений):

Disabled

— запрет на немедленную установку обновлений при их получении; - Allow non-administrators to receive update notifications (Разрешить пользователям, не являющимся администраторами, получать уведомления об обновлениях):

Enabled

— отображать не-администраторам предупреждение о появлении новых обновлений и разрешить их ручную установку; - Configure auto-restart reminder notifications for updates и Configure auto-restart warning notifications schedule for updates – показывать пользователям уведомления о перезагрузке

- Configure Automatic Updates:

Enabled

. Configure automatic updating:

4 — Auto download and schedule the install

. Scheduled install day:

0 — Every day

. Scheduled install time:

05:00

– при получении новых обновлений клиент скачивает в локальный кэш и планирует их автоматическую установку на 5:00 утра; - Enable client-side targeting:

Workstations

– в консоли WSUS отнести клиента к группе Workstations; - No auto-restart with logged on users for scheduled automatic updates installations:

Disabled

— система автоматически перезагрузится через 5 минут после окончания установки обновлений; - Specify Intranet Microsoft update service location: Enable. Set the intranet update service for detecting updates:

http://srv-wsus.winitpro.ru:8530

, Set the intranet statistics server:

http://srv-wsus.winitpro.ru:8530

–адрес WSUS сервера. - Включите опции Do not allow update deferral policies to cause scans against Windows Update (ссылка) и Do not connect to any Windows Update Internet locations. Это позволит предотвратить обращение клиента к серверам Windows Update в интернете.

- Turn off auto-restart for updates during active hours –

Enabled

. Отключить авто перезагрузку после установки обновлений в рабочее время (задать интервал рабочего времени в политике Active Hours Start и Active Hours End. Например, с 8 AM до 5 PM)

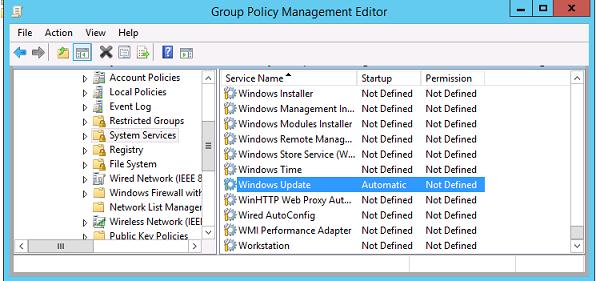

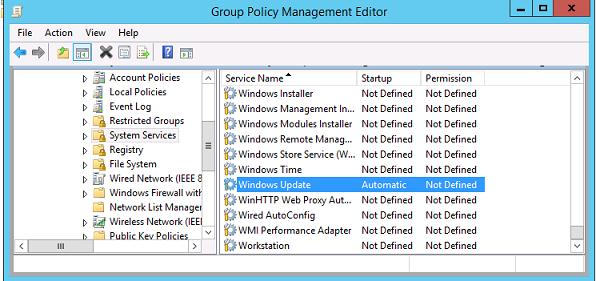

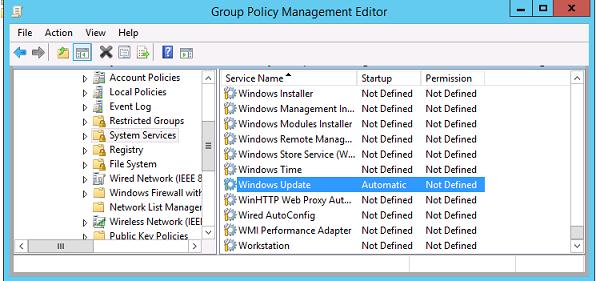

В обеих GPO включите принудительный запуск службы Windows Update (

wuauserv

) на компьютерах. Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

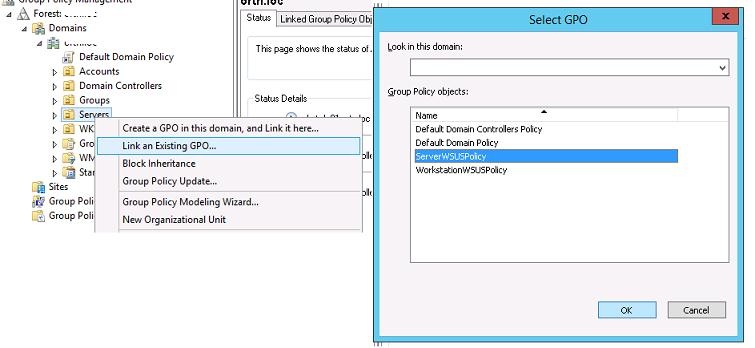

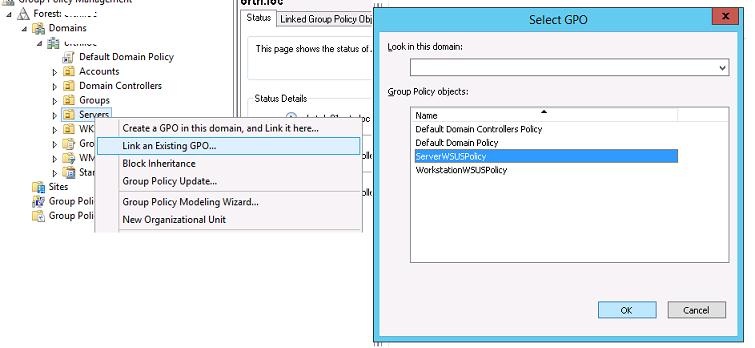

Назначить групповые политики WSUS на OU с компьютерами

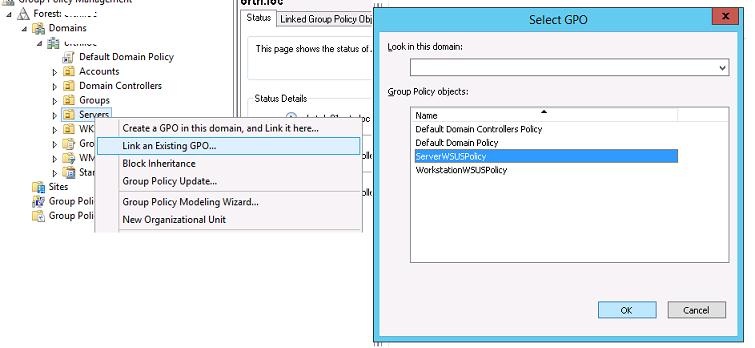

Затем в консоли управления GPO прилинкуйте созданные вами политики к соответствующим контейнерам (подразумевается что для серверов и рабочих станций в AD созданы отдельные контейнеры OU).

Совет. Мы рассматриваем лишь один довольно простой вариант привязки политик WSUS к клиентам. В реальных организациях возможно привязать одну политику WSUS на все компьютеры домена (GPO с настройками WSUS вешается на корень домена), разнести различные виды клиентов по разным OU (как в нашем примере – мы создали разные политики WSUS для серверов и рабочих станций). В больших распределенных доменах можно привязывать различные WSUS сервера к сайтам AD, или же назначать GPO на основании фильтров WMI, или скомбинировать перечисленные способы.

Щелкните в консоли GPMC по нужному OU, выберите пункт меню Link as Existing GPO и привяжите нужную политику WSUS.

Совет. Также привяжите серверную политику WSUS к OU Domain Controllers.

Аналогично назначьте политику для компьютеров на OU с рабочими станциями.

Применение групповых политик Windows Update на клиентах

Дождитесь применения новых настроек GPO на клиентах или обновите их вручную:

gpupdate /force

Чтобы с клиента ускорить процесс регистрации и сканирования состояния на сервере WSUS, выполните команды:

$updateSession = new-object -com "Microsoft.Update.Session"; $updates=$updateSession.CreateupdateSearcher().Search($criteria).Updates

wuauclt /reportnow

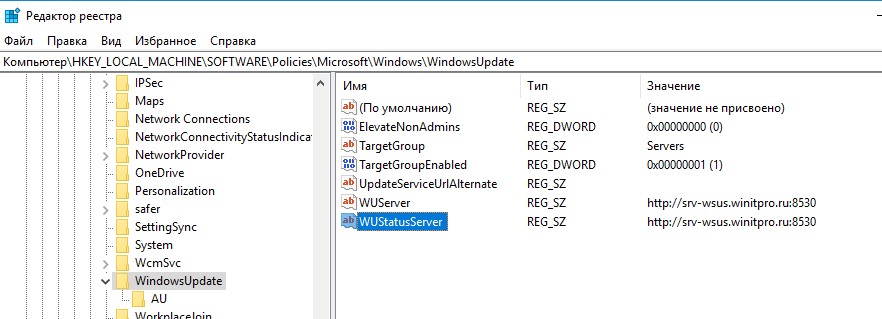

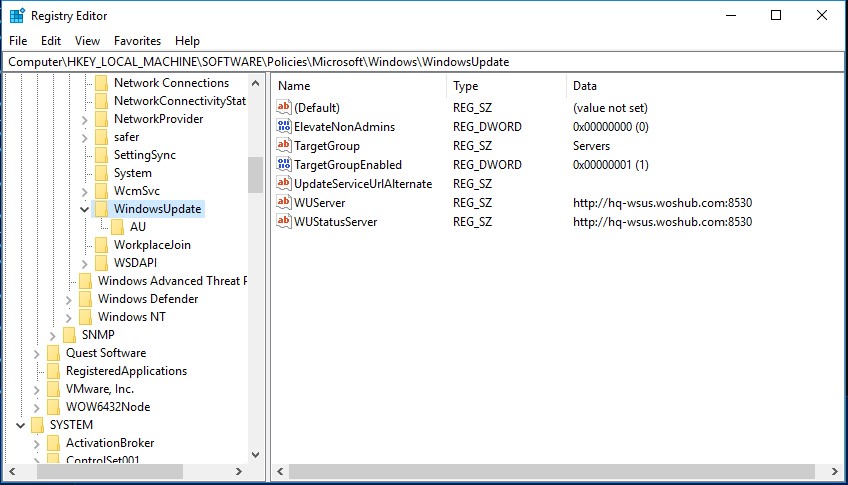

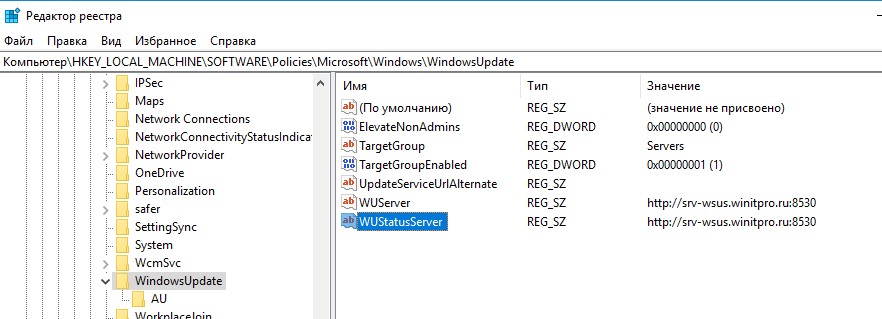

Все настройки Windows Update, которые мы задали групповыми политиками должны появится на клиентах в ветке реестре HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate.

Настройки из этой ветки можно экспортировать в REG файл и использовать его для переноса настроек WSUS на другие компьютеры, на которых нельзя задать параметры обновления с помощью GPO (компьютеры в рабочей группе, изолированных сегментах, DMZ и т.д.)

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

"WUServer"="http://srv-wsus.winitpro.ru:8530"

"WUStatusServer"="http://srv-wsus.winitpro.ru:8530"

"UpdateServiceUrlAlternate"=""

"TargetGroupEnabled"=dword:00000001

"TargetGroup"="Servers"

"ElevateNonAdmins"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

"NoAutoUpdate"=dword:00000000 –

"AUOptions"=dword:00000003

"ScheduledInstallDay"=dword:00000000

"ScheduledInstallTime"=dword:00000003

"ScheduledInstallEveryWeek"=dword:00000001

"UseWUServer"=dword:00000001

"NoAutoRebootWithLoggedOnUsers"=dword:00000001

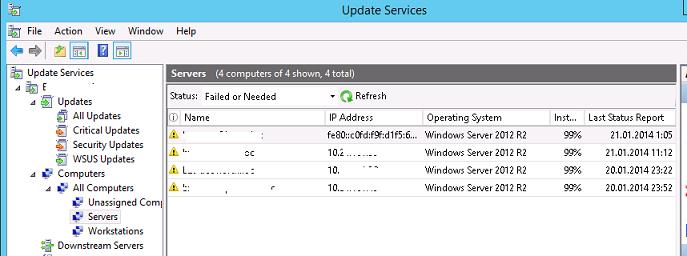

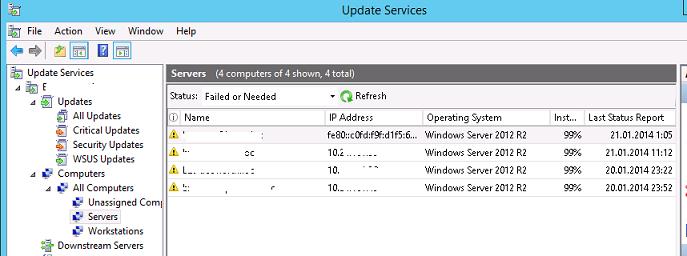

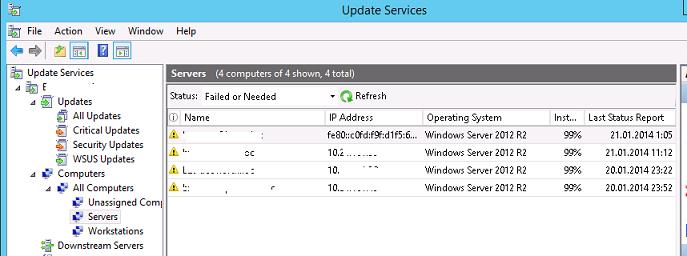

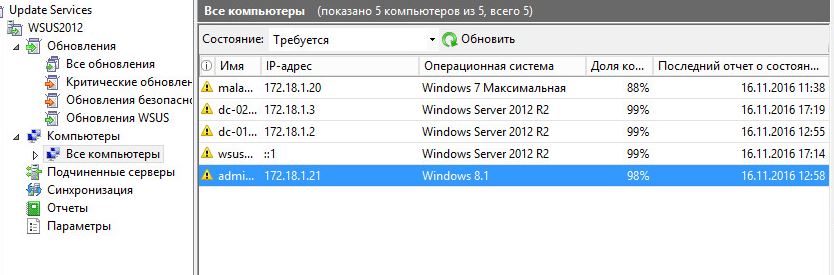

Через некоторое время все клиенты появятся в назначенных группах компьютеров в консоли WSUS. Здесь будут видны имена компьютеров, IP адреса, версии ОС, процент их пропатченности и дата последнего сканирования.

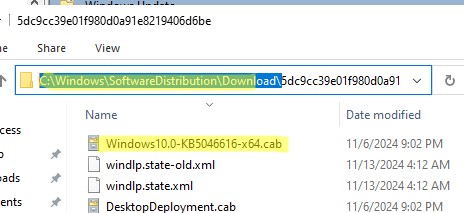

Клиенты скачивают CAB файлы обновлений в каталог

%windir%\SoftwareDistribution\Download

. Логи сканирования, загрузки и установки обновлений можно получить из файлов WindowsUpdate.log.

GPO для получения и установки обновлений Windows Update через Интернет

Если у вас отсутствует собственный сервер WSUS, вы можете использовать рассмотренные выше групповые политики для настройки параметров получения и установки обновлений на компьютеры из интернета (с серверов Windows Update).

В этом случае задайте в Not configured все параметры GPO, которые задают получение обновлений с WSUS:

- Specify Intranet Microsoft update service location: Not set

- Target group name for this computer: Not Set

- Do not allow update deferral policies to cause scans against Windows Update: Disabled

- Do not connect to any Windows Update Internet locations: Disabled

Такоие настройки GPO позволяет вам управлять тем, как компьютеры скачивают и устанавливают обновления Windows.

Group Policies allow centrally configuring Windows Update settings that determine how updates are received and installed on workstations and servers in a domain network. In this article, we’ll look at the basic GPO options that you can use to manage Windows Update settings on computers that receive updates from an intranet WSUS server or directly from Windows Update servers on the Internet.

Contents:

- Configure Windows Update GPO Settings for WSUS Clients

- Assign the Windows Update GPOs to the WSUS Clients

- Applying Windows Update Group Policy to Client Computers

- Configure Clients to Receive Updates from the Internet via GPO

Configure Windows Update GPO Settings for WSUS Clients

Once you have installed the local Windows Server Update Services (WSUS) host, configure the workstations and servers in your Active Directory to receive updates from it (instead of from Microsoft Update servers over the Internet).

In our example, we want to create two different update installation policies for workstations and servers. To do this, open the WSUS management console (wsus.msc) on the server and create two computer groups under the Computers -> All Computers section.

- Workstations

- Servers

Then open the WSUS Options and in the Computers parameter, change the value to Use Group Policy or registry setting on computers.

This option enables client-side targeting for WSUS clients. This allows computers to be automatically assigned to update groups using a special registry parameter that contains the WSUS computer group name (this registry parameter is set by GPO or by direct registry modification).

Then open the Group Policy Management console (gpmc.msc) and create two new GPOs: ServerWSUSPolicy and WorkstationWSUSPolicy.

Let’s start with the description of the server update policy, named ServerWSUSPolicy.

The settings for the Windows Update service are located in this GPO section: Computer Configuration -> Policies –> Administrative Templates -> Windows Component-> Windows Update.

The server update policy should prevent production servers from automatically installing updates or restarting without the administrator’s approval. Let’s configure the GPO so that the servers automatically download available updates, but do not install them. During scheduled maintenance windows, administrators can manually initiate the installation of updates (from the Settings app or using the PSWindowsUpdate module).

Configure the following policy options:

- Configure Automatic Updates:

Enable.3 – Auto download and notify for install– client automatically downloads new updates and notifies about them; - Specify Intranet Microsoft update service location:

Enable. Set the intranet update service for detecting updates:http://hq-wsus.woshub.com:8530, Set the intranet statistics server:http://hq-wsus.woshub.com:8530– set the address of the local WSUS server and the statistics server (they are usually the same) - No auto-restart with logged on users for scheduled automatic updates installations:

Enable– disable the automatic restart if there are active user sessions - Enable client-side targeting:

Enable. Target group name for this computer:Servers– assign clients to the Servers group in the WSUS console.

For workstations, we want to enable Windows Update to automatically download and install new updates as they become available. Users’ computers should be automatically rebooted (with user notification) after installing updates during non-working hours.

Configure the following settings in the WorkstationWSUSPolicy GPO:

- Allow Automatic Updates immediate installation

Disabled—prevent updates from being installed as soon as they are received; - Allow non-administrators to receive update notifications

Enabled— show non-admin users a notification about new updates and allow manual installation; - Configure auto-restart reminder notifications for updates and Configure auto-restart warning notifications schedule for updates:

Enabled– display reboot notifications to users - Configure Automatic Updates:

Enabled. Configure automatic updating:4 — Auto download and schedule the install. Scheduled install day:0 — Every day. Scheduled install time:05:00AM– client downloads new updates and schedules them to install automatically at 5:00 am; - Enable client-side targeting:

Workstations– this will assign the client to the Workstations group in the WSUS console; - No auto-restart with logged on users for scheduled automatic update installations:

Disabled - Specify Intranet Microsoft update service location:

Enabled. Set the intranet update service for detecting updates:http://hq-wsus.woshub.com:8530, Set the intranet statistics server:http://hq-wsus.woshub.com:8530</emcode– is the address of the internal WSUS server. - Enable Do not allow update deferral policies to cause scans against Windows Update (so-called Dual Scan) and Do not connect to any Windows Update Internet locations. This prevents the client from contacting Windows Update servers on the Internet.

- Turn off auto-restart for updates during active hours –

EnabledDisable automatic restart after installing updates during working hours (set the working time interval in theActive Hours StartandActive Hours Endoptions. For example, from 8 AM to 5 PM

Force the Windows Update service (wuauserv) to start automatically on domain computers in both GPOs. To do this, go to Computer Configuration -> Policies-> Windows Settings -> Security Settings -> System Services, find the Windows Update service, and set it to start automatically.

Assign the Windows Update GPOs to the WSUS Clients

Then link the policies you have created to the appropriate containers (OUs) in the GPO management console (It is assumed that separate Organizational Units are created in AD for server and workstation objects).

Tip. We considered only one fairly simple strategy for linking WSUS update policies to clients. In real-world organizations, it is possible to link a single WSUS policy to all domain computers (GPO with WSUS settings attached to a domain root) or to distribute different types of clients across different OUs (as in our example, we have created different WSUS policies for the server and the workstations.). In large distributed domains, you may want to link different WSUS servers to AD sites, link GPOs based on WMI filters, or use a combination of the above methods.

In the Group Policy Management console, click on the required OU, select Link an Existing GPO, and select ServerWSUSpolicy.

Tip. Also, link the WSUS server policy to the Domain Controllers OU.

Similarly, assign the Workstation Update policy to the OU containing the users’ computers.

Applying Windows Update Group Policy to Client Computers

Wait for the new GPO settings to be applied to the clients, or update them manually:

gpupdate /force

To force the clients to check in and report their status to the WSUS server, run:

$updateSession = new-object -com "Microsoft.Update.Session"; $updates=$updateSession.CreateupdateSearcher().Search($criteria).Updates

wuauclt /reportnow

Any Windows Update settings set through Group Policy should appear on the client in the registry key HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate. This reg key can be exported to a REG file and used to apply WSUS update settings to other computers that cannot be configured via GPO (computers in workgroups, isolated segments, DMZ, etc.)

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

"WUServer"="http://hq-wsus.woshub.com:8530"

"WUStatusServer"="http://hq-wsus.woshub.com:8530"

"UpdateServiceUrlAlternate"=""

"TargetGroupEnabled"=dword:00000001

"TargetGroup"="Servers"

"ElevateNonAdmins"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

"NoAutoUpdate"=dword:00000000 –

"AUOptions"=dword:00000003

"ScheduledInstallDay"=dword:00000000

"ScheduledInstallTime"=dword:00000003

"ScheduledInstallEveryWeek"=dword:00000001

"UseWUServer"=dword:00000001

"NoAutoRebootWithLoggedOnUsers"=dword:00000001

After a while, clients will appear in their assigned computer groups in the WSUS console. Here you can see computer names, IP addresses, OS versions, the percentage of assigned patches they have installed, and the date of the last scan.

Client computers download the CAB update files to the %windir%\SoftwareDistribution\Download directory. The WindowsUpdate.log files provide detailed logs of how the client scans for updates against WSUS, downloads, and installs them.

If you encounter error 0x80244010 when getting updates on clients, try changing the frequency of checking for updates on the WSUS server using the Automatic Update detection frequency policy option.

Configure Clients to Receive Updates from the Internet via GPO

Suppose you don’t have an intranet WSUS server. In that case, you can use the GPO settings discussed above to configure the settings for automatically receiving and installing updates on client computers from the Internet (from Windows Update servers).

In this case, set any GPO parameters that set receiving updates from WSUS to Not Configured:

- Specify Intranet Microsoft update service location:

Not Configured - Target group name for this computer:

Not Configured - Do not allow update deferral policies to cause scans against Windows Update:

Disabled - Do not connect to any Windows Update Internet locations:

Disabled

These GPO settings control how your domain computers download and install Windows updates from Microsoft Internet Update servers.

Настройка клиентов WSUS с помощью групповых политик

После того, как вы настроили сервер, нужно настроить Windows-клиентов (сервера и рабочие станции) на использование сервера WSUS для получения обновлений, чтобы клиенты получали обновления с внутреннего сервера обновлений, а не с серверов Microsoft Update через Интернет. В этой статье мы рассмотрим процедуру настройки клиентов на использование сервера WSUS с помощью групповых политик домена Active Directory.

Групповые политики AD позволяют администратору автоматически назначить компьютеры в различные группы WSUS, избавляя его от необходимости ручного перемещения компьютеров между группами в консоли WSUS и поддержки этих групп в актуальном состоянии. Назначение клиентов к различным целевым группам WSUS основывается на метке в реестре на клиенте (метки задаются групповой политикой или прямым редактированием реестра). Такой тип соотнесения клиентов к группам WSUS называется client side targeting (Таргетинг на стороне клиента).

Предполагается, что в сети будут использоваться две различные политики обновления — отдельная политика установки обновлений для серверов (Servers) и для рабочих станций (Workstations). Эти две группы нужно создать в консоли WSUS в секции All Computers.

Совет. Политика использования сервера обновлений WSUS клиентами во многом зависит от организационной структуры OU в Active Directory и правил установки обновлении в организации. В этой статье мы рассмотрим всего лишь частный вариант, позволяющий понять базовые принципы использования политик AD для установки обновлений Windows.

В первую очередь необходимо указать правило группировки компьютеров в консоли WSUS (targeting). По умолчанию в консоли WSUS компьютеры распределяются администратором по группам вручную (server side targeting). Нас это не устраивает, поэтому укажем, что компьютеры распределяются в группы на основе client side targeting (по определенному ключу в реестре клиента). Для этого в консоли WSUS перейдите в раздел Options и откройте параметр Computers. Поменяйте значение на Use Group Policy or registry setting on computers (Использовать на компьютерах групповую политику или параметры реестра).

Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Групповая политика WSUS для серверов Windows

Начнем с описания серверной политики ServerWSUSPolicy.

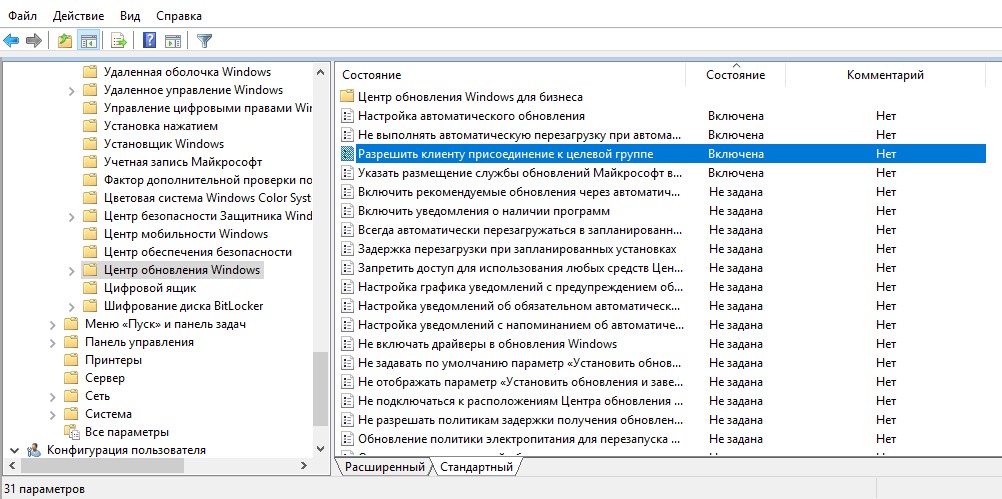

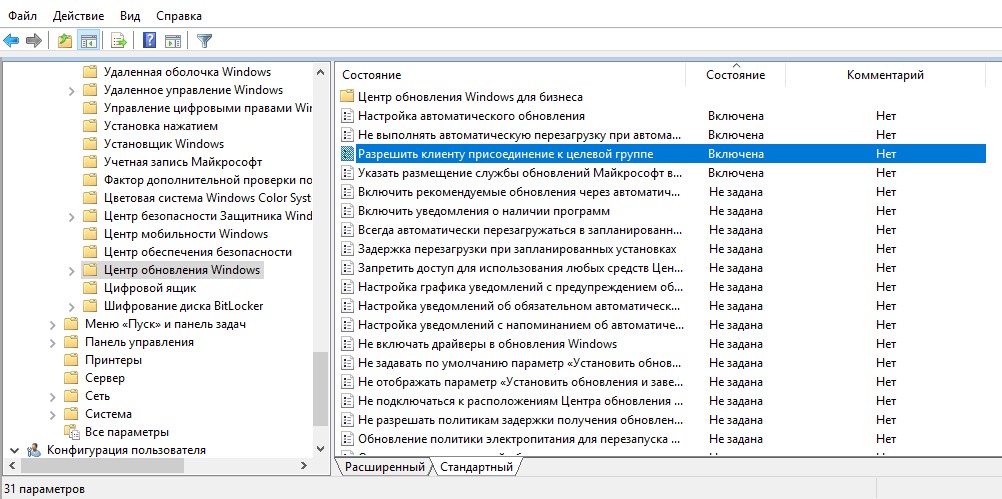

Настройки групповых политик, отвечающих за работу службы обновлений Windows, находятся в разделе GPO: Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows).

В данной организации мы предполагаем использовать данную политику для установки обновлений WSUS на сервера Windows. Предполагается, что все попадающие под эту политику компьютеры будут отнесены к группе Servers в консоли WSUS. Кроме того, мы хотим запретить автоматическую установку обновлений на серверах при их получении. Клиент WSUS должен просто скачать доступные обновления на диск, отобразить оповещение о наличии новых обновлений в системном трее и ожидать запуска установки администратором (ручной или удаленной с помощью модуля PSWindowsUpdate) для начала установки. Это значит, что продуктивные сервера не будут автоматически устанавливать обновления и перезагружаться без подтверждения администратора (обычно эти работы выполняются системным администратором в рамках ежемесячных плановых регламентных работ). Для реализации такой схемы зададим следующие политики:

- Configure Automatic Updates (Настройка автоматического обновления): Enable. 3 – Auto download and notify for install (Автоматически загружать обновления и уведомлять об их готовности к установке) – клиент автоматически скачивает новые обновлений и оповещает об их появлении;

- Specify Intranet Microsoft update service location (Указать размещение службы обновлений Майкрософт в интрасети): Enable. Set the intranet update service for detecting updates (Укажите службу обновлений в интрасети для поиска обновлений): http://srv-wsus.itoservice.ru:8530, Set the intranet statistics server (Укажите сервер статистики в интрасети): http://srv-wsus.itoservice.ru:8530 – здесь нужно указать адрес вашего сервера WSUS и сервера статистики (обычно они совпадают);

- No auto-restart with logged on users for scheduled automatic updates installations (Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователя): Enable – запретить автоматическую перезагрузку при наличии сессии пользователя;

- Enable client-side targeting (Разрешить клиенту присоединение к целевой группе): Enable. Target group name for this computer (Имя целевой группу для данного компьютера): Servers – в консоли WSUS отнести клиенты к группе Servers.

Примечание. При настройке политики обновления советуем внимательно познакомиться со всеми настройками, доступными в каждой из опций раздела GPO Windows Update и задать подходящие для вашей инфраструктуры и организации параметры.

Политика установки обновлений WSUS для рабочих станций

Предполагается, что обновления на клиентские рабочие станции, в отличии от серверной политики, будут устанавливаться автоматически ночью сразу после получения обновлений. Компьютеры после установки обновлений должны перезагружаться автоматически (предупреждая пользователя за 5 минут).

В данной GPO (WorkstationWSUSPolicy) мы указываем:

- Allow Automatic Updates immediate installation (Разрешить немедленную установку автоматических обновлений): Disabled — запрет на немедленную установку обновлений при их получении;

- Allow non-administrators to receive update notifications (Разрешить пользователям, не являющимся администраторами, получать уведомления об обновлениях): Enabled — отображать не-администраторам предупреждение о появлении новых обновлений и разрешить их ручную установку;

- Configure Automatic Updates: Enabled. Configure automatic updating: 4 — Auto download and schedule the install. Scheduled install day: 0 — Every day. Scheduled install time: 05:00 – при получении новых обновлений клиент скачивает в локлаьный кэш и планирует их автоматическую установку на 5:00 утра;

- Target group name for this computer: Workstations – в консоли WSUS отнести клиента к группе Workstations;

- No auto-restart with logged on users for scheduled automatic updates installations: Disabled — система автоматически перезагрузится через 5 минут после окончания установки обновлений;

- Specify Intranet Microsoft update service location: Enable. Set the intranet update service for detecting updates: http://srv-wsus.itoservice.ru:8530, Set the intranet statistics server: http://srv-wsus.itoservice.ru:8530 –адрес корпоративного WSUS сервера.

В Windows 10 1607 и выше, несмотря на то, что вы указали им получать обновления с внутреннего WSUS, все еще могут пытаться обращаться к серверам Windows Update в интернете. Эта «фича» называется Dual Scan. Для отключения получения обновлений из интернета нужно дополнительно включать политику Do not allow update deferral policies to cause scans against Windows Update .

Совет. Чтобы улучшить «уровень пропатченности» компьютеров в организации, в обоих политиках можно настроить принудительный запуск службы обновлений (wuauserv) на клиентах. Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Назначаем политики WSUS на OU Active Directory

Следующий шаг – назначить созданные политики на соответствующие контейнеры (OU) Active Directory. В рассматриваемом примере структура OU в домене AD максимально простая: имеются два контейнера – Servers (в нем содержаться все сервера организации, помимо контроллеров домена) и WKS (Workstations –компьютеры пользователей).

Совет. Рассматривается лишь один довольно простой вариант привязки политик WSUS к клиентам. В реальных организациях возможно привязать одну политику WSUS на все компьютеры домена (GPO с настройками WSUS вешается на корень домена), разнести различные виды клиентов по разным OU (как в примере – создали разные политики WSUS для серверов и рабочих станций), в больших распределенных доменах можно привязывать различные WSUS сервера к сайтам AD, или же назначать GPO на основании фильтров WMI, или скомбинировать перечисленные способы.

Чтобы назначить политику на OU, щелкните в консоли управления групповыми политиками по нужному OU, выберите пункт меню Link as Existing GPO и выберите соответствующую политику.

Совет. Не забудьте про отдельную OU с контроллерами домена (Domain Controllers), в большинстве случаев на этот контейнер следует привязать «серверную» политику WSUS.

Точно таким же способом нужно назначить политику WorkstationWSUSPolicy на контейнер AD WKS, в котором находятся рабочие станции Windows.

Осталось обновить групповые политики на клиентах для привязки клиента к серверу WSUS:

gpupdate /force

Все настройки системы обновлений Windows, которые мы задали групповыми политиками должны появится в реестре клиента в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate.

Данный reg файл можно использовать для переноса настроек WSUS на другие компьютеры, на которых не удается настроить параметры обновлений с помощью GPO (компьютеры в рабочей группе, изолированных сегментах, DMZ и т.д.)

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

«WUServer»=»http://srv-wsus.winitpro.ru:8530»

«WUStatusServer»=»http://srv-wsus.winitpro.ru:8530»

«UpdateServiceUrlAlternate»=»»

«TargetGroupEnabled»=dword:00000001

«TargetGroup»=»Servers»

«ElevateNonAdmins»=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

«NoAutoUpdate»=dword:00000000 –

«AUOptions»=dword:00000003

«ScheduledInstallDay»=dword:00000000

«ScheduledInstallTime»=dword:00000003

«ScheduledInstallEveryWeek»=dword:00000001

«UseWUServer»=dword:00000001

«NoAutoRebootWithLoggedOnUsers»=dword:00000001

Также удобно контролировать применённые настройки WSUS на клиентах с помощью rsop.msc.

И через некоторое время (зависит от количества обновлений и пропускной способности канала до сервера WSUS) нужно проверить в трее наличие всплывающего оповещений о наличии новых обновлений. В консоли WSUS в соответствующих группах должны появиться клиенты (в табличном виде отображается имя клиента, IP, ОС, процент их «пропатченности» и дата последнего обновлений статуса). Т.к. мы политиками привязали компьютеры и серверы к различным группам WSUS, они будут получать только обновления, одобренные к установке на соответствующие группы WSUS.

Примечание. Если на клиенте обновления не появляются, рекомендуется внимательно изучить на проблемном клиенте лог службы обновлений Windows (C:\Windows\WindowsUpdate.log). Обратите внимание, что в Windows 10 (Windows Server 2016) используется другой формат журнала обновлений WindowsUpdate.log. Клиент скачивает обновления в локальную папку C:\Windows\SoftwareDistribution\Download. Чтобы запустить поиск новых обновлений на WSUS сервере, нужно выполнить команду:

wuauclt /detectnow

Также иногда приходится принудительно перерегистрировать клиента на сервере WSUS:

wuauclt /detectnow /resetAuthorization

В особо сложных случаях можно попробовать починить службу wuauserv. При возникновении ошибки 0x80244010 при получении обновлений на клиентах, попробуйте изменить частоту проверки обновлений на сервере WSUS с помощью политики Automatic Update detection frequency.

В статье показано как настроить клиентов средствами групповых политик на получение обновлений посредством сервера WSUS под управлением Windows 2012 R2 Server.

Итак, подразумевается что у Вас имеется установленный Wsus сервер, Групповые политики Active Directory (далее GPO) позволяют системным администраторам автоматически указать клиентов в различные группы WSUS сервера, избавляя от необходимости ручного перемещения компьютеров между группами в WSUS консоли. Такое назначение клиентов к различным группам основывается на основе меток на клиенте, такие метки задаются политикой или простой модификацией реестра. Данный тип соотнесения клиентов к группам WSUS называется Таргетинг на стороне клиента (client side targeting).

Обычно используются две различные политики обновления: для рабочих станций (workstations) и для серверов (Servers). Сначала указываем правило группировки клиентских компьютеров в WSUS консоли. По умолчанию в консоли компьютеры распределяются по группам вручную (server side targeting). Укажем, что клиенты распределяются в группы на основе client side targeting (групповых политик или параметров реестра). Для этого в WSUS консоли перейдите в раздел Options откройте параметр Computers и замените значение на Use Group Policy or registry setting on computers (Использовать групповые политики или значения в реестре, см скрин).

После этого начнем непосредственную настройку клиентов WSUS с помощью групповых политик (GPO). Откройте консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Групповая политика установки обновлений WSUS для рабочих станций (WorkstationWSUSPolicy)

Логика политики интуитивно понятна, в нашем случаем мы планируем устанавливать обновления автоматически ночью после их получения. Клиенты после установки обновлений перезагружаются автоматически (предупреждая пользователя за 10 минут). Открываем консоль редактирования GPO (gpmc.msc), переходим в Настройки групповых политик: Конфигурация компьютера -> Политика -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows (Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update)

В политике указываем:

- Allow Automatic Updates immediate installation: Disabled — запрещаем немедленную установку обновлений при их получении

- Allow non-administrators to receive update notifications: Enabled — отображать пользователям предупреждение о появлении новых обновлений и разрешить их ручную установку

- Configure Automatic Updates: Enabled. Configure automatic updating: 4 — Auto download and schedule the install. Scheduled install day: 0 — Every day. Scheduled install time: 03:00 – клиентский ПК скачивает новые обновления и планирует их автоматическую установку на 3:00 утра

- Target group name for this computer: Workstations – в консоли WSUS отнести клиентов к группе Workstations

- No auto-restart with logged on users for scheduled automatic updates installations: Disabled — система автоматически перезагрузится через 10 минут после окончания установки обновлений

- Specify Intranet Microsoft update service location: Enable. Set the intranet update service for detecting updates: http://wsus:8530, Set the intranet statistics server: http://wsus:8530 –адрес корпоративного WSUS сервера

Если Вы указываете адрес http://wsus, убедитесь что данный адрес разрешается ДНС (ping wsus), если нет то добавите адрес в ДНС сервер.

Групповая политика установки обновлений WSUS для серверов (ServerWSUSPolicy)

Напоминаем, что настройки групповых политик отвечающих за работу службы обновлений Windows находятся в разделе GPO: Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update (Конфигурация компьютера -> Политика -> Административные шаблоны -> Компоненты Windows -> Центр обновления Window).

Данная политика предназначена для серверов, доступность которых нам нужна непрерывная, по крайней мере в рабочее время. Для этого мы запрещаем автоматическую установку обновлений на целевых серверах при их получении. Предпологается, что клиент WSUS сервера должен просто скачать доступные обновления, после чего отобразить оповещение и ожидать подтверждения системного администратора для начала его установки .Таким образом мы гарантируем, что боевые сервера не будут автоматически устанавливать обновления и перезагружаться без контроля администратора.

В политике указываем:

- Не отображать параметр «Установить обновления и завершить работу» — Отключена. (Если данный параметр отключен, то уведомление при завершении работы появиться)

- Всегда автоматически перезагружаться в запланированное время — Отключена. (Если не настроить данный параметр политики, то Центр обновления не меняет стандартные правила перезагрузки)

- Указать размещение службы обновлений Microsoft во внутренней сети: Включена. Один из ключевых параметров: – задаем адрес локального WSUS сервера и сервера статистики (обычно они совпадают), http://wsus:8530.

- Разрешить клиенту присоединение к целевой группе. — Включена.

Совет. Рекомендуем в обоих политиках настроить принудительный запуск службы обновлений (wuauserv) на клиенте, чтобы быть уверенным что обновления дойдут до целевого сервера. Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services (в русской локализации: Конфигурация компьютера -> Политики ->Параметры безопасности->Системные службы), найдите службу Центр обновления Windows (wuauserv) и задайте для нее тип запуска «Автоматически».

Назначаем политику WSUS на OU (контейнер) в Active Directory

Далее назначим стандартным способом политику на имеющиеся у нас контейнеры, в нашем случае это два контейнера для рабочих станций (workstations) и для серверов (Servers). В данном примере мы рассматриваем самый простой вариант привязки политик WSUS к компьютерам. В реальных условиях можно распространить одну политику WSUS на всех доменах (GPO привязывается к корню домена) или разнести различных клиентов на разные контейнеры. Для больших и распределенных сетей стоит привязывать различные WSUS сервера к сайтам AD, или же назначать GPO на основании фильтров WMI, или скомбинировать перечисленные выше способы.

Чтобы привязать созданную политику к контейнеру запустите оснастку редактирования групповых политик (gpmc.msc), нажмите правой кнопкой на контейнер -> Привязать существующий обьект групповой политики, и указать контейнер с серверами, в нашем примере сервера в контейнере Servers. Также это можно сделать перетащив групповую политику drag&drop в контейнер, автоматически создастся ссылка на политику (черная стрелка), что означает политика привязана к контейнеру. Далее нажмите на контейнере правой кнопкой и -> обновление групповой политики.

Для ускорения получения политики на клиенте можно выполнить команду: gpupdate /force, данная команда инициирует немедленное применение групповой политики.

И через небольшой промежуток времени можно проверить клиентов на наличие всплывающего оповещений о наличии новых обновлений. В WSUS консоли в соответствующих группах должны появиться клиенты (в таблице отображается имя клиента, IP, ОС, процент их «обновленности» и дата последнего обновлений статуса).

Для управления Windows Server Update Services (WSUS) и службой Wuauclt имеется ряд команд, самые распространенные из них:

/DetectNow — поиск обновлений

/ResetAuthorization — запрос на обновление авторизации

runas /user:admin «wuauclt /detectnow» — поиск обновлений под определенным пользователем

/ReportNow — сформировать отчет

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up