Рассмотрим создание CSR запроса на примере 2019 Standard. Оно состоит из нескольких простых шагов:

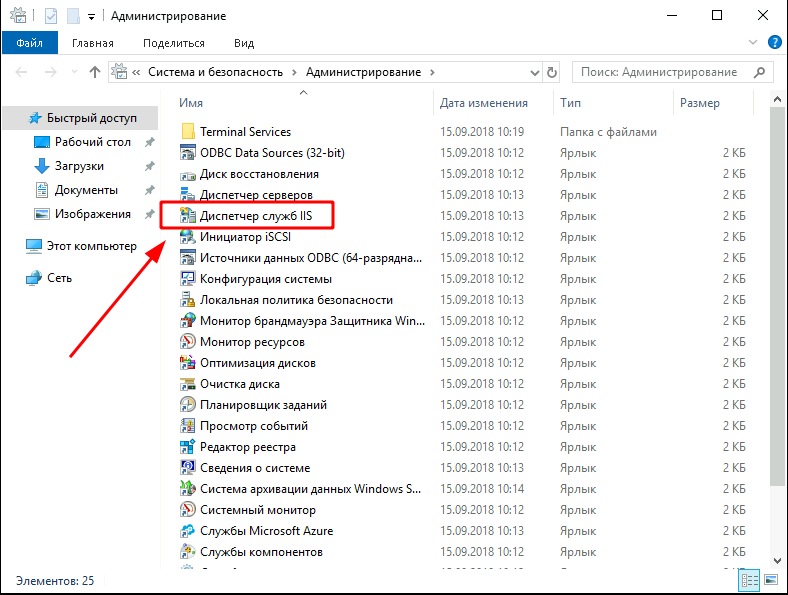

1) Перейдите в диспетчер IIS (Internet Information Services Manager) из меню Пуск – Средства администрирования Windows.

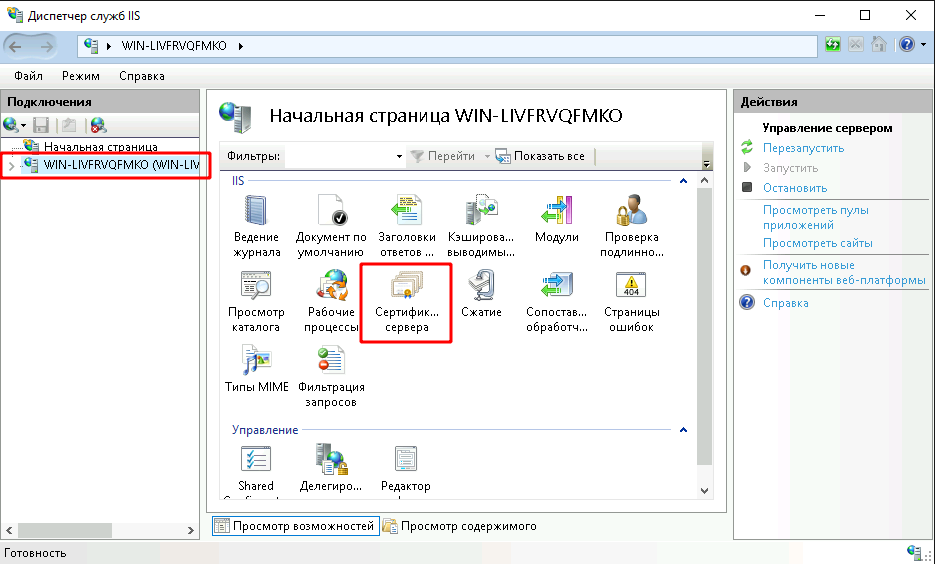

2) Выберите сервер, в списке кликните по сертификатам.

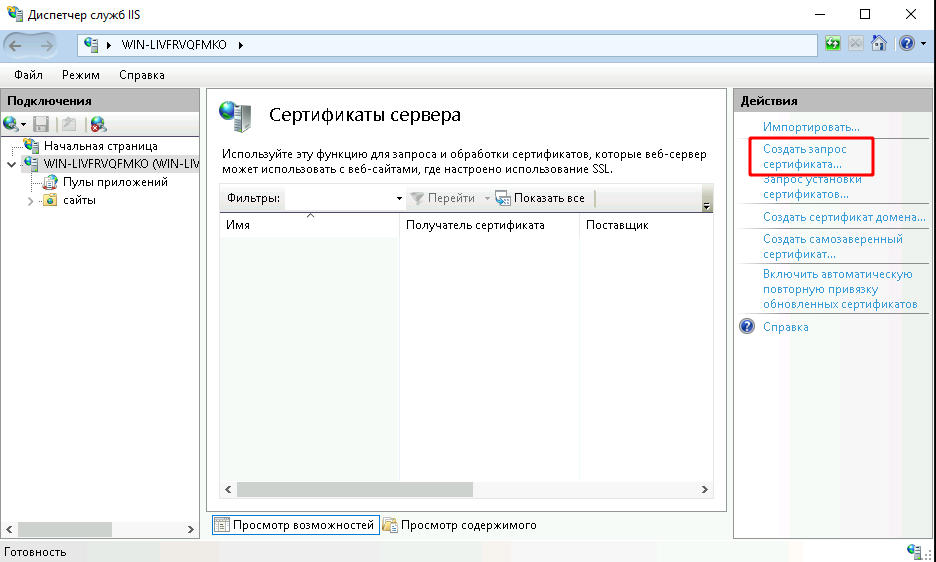

3) В меню справа выберите «Создать запрос сертификата».

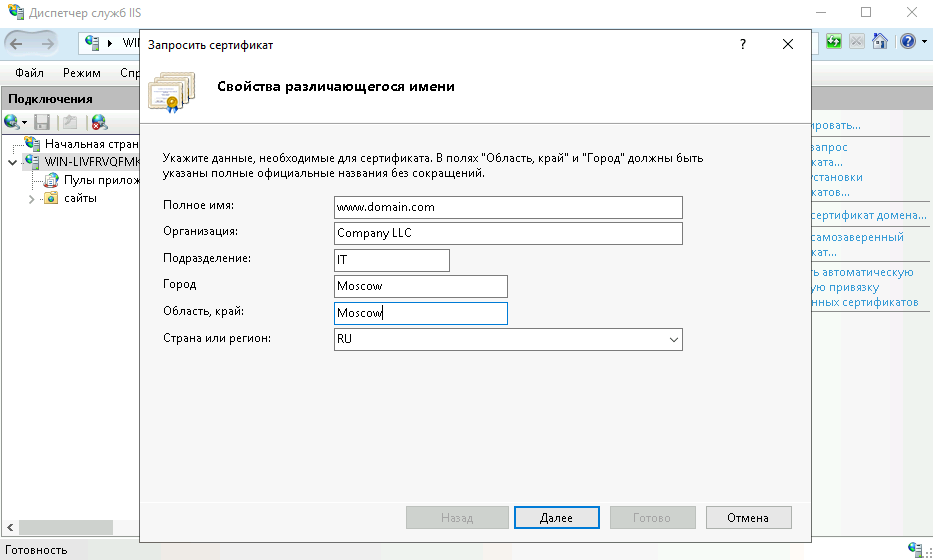

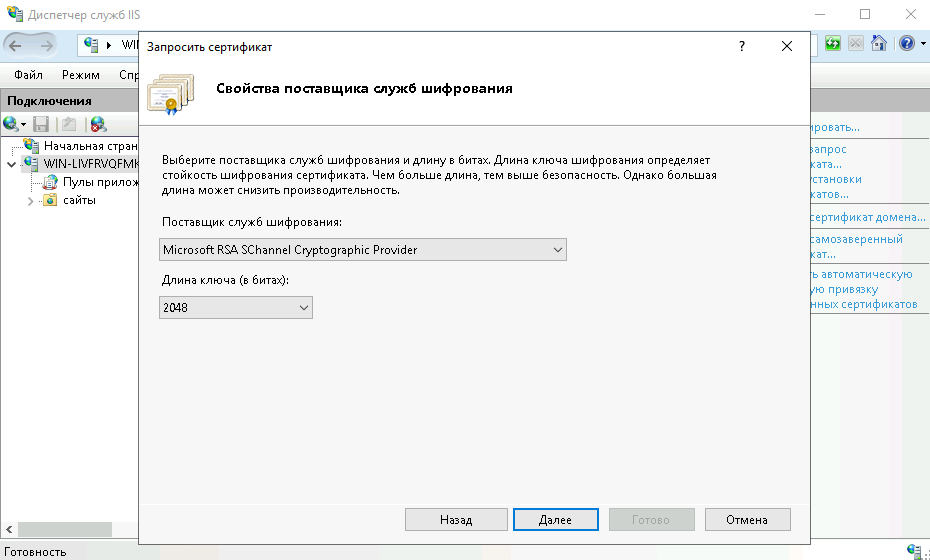

Система предложит заполнить необходимые данные, выбрать длину ключа шифрования.

Windows предупреждает: чем больше длина ключа, тем надежней зашифрованы данные. Однако и нагрузка на процессор возрастает – увеличивается время на обработку запросов.

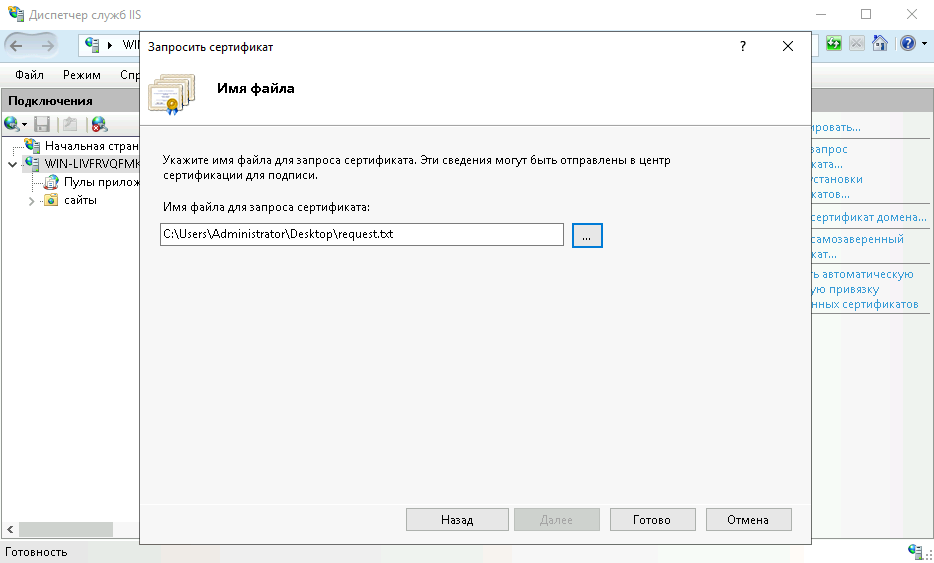

4) После заполнения данных сертификата укажите, где сохранить файл запроса.

Секретный ключ сохраняется в системе по умолчанию.

Теперь можно смело заказывать сертификат с созданным запросом – укажите его на втором шаге покупки.

Этот материал был полезен?

A Certificate is one of the obvious things when it comes to identity verification of a user, machine, server, service, application, and many things in the digital world. The ideal process to get a digital certificate is: CSR (Create a Certificate Signing Request), Submit the CSR to a CA (Certificate Authority), and Download the certificate after the CA issues your CSR. We have covered the first part, which is creating a CSR, in another article. In this article, we are going to cover how to request a certificate from Windows ADCS. You can request a certificate from any other Certificate Authorities as well. However, we are using (Microsoft’s Active Directory Certificate Service) for demonstration purposes. The idea behind the process remains the same.

What Is Microsoft ADCS (Active Directory Certificate Service)?

Microsoft Active Directory Certificate service is a CA (Certificate Authority) used to issue certificates to meet the internal certificate needs for secure communication.

Users can request a certificate for the Web browser, e-mail client, Remote Desktop Connections, and any applications or services from ADCS. You can request a certificate for pretty much anything. ADCS supports all standard and custom templates to issue certificates.

To Request a Certificate From Windows ADCS:

There are four major tasks that a user has to perform from his end with respect to getting the certificate.

-

Generate a CSR.

-

Requesting a new certificate.

-

Check the status of the pending certificate request.

-

Download the certificate, certificate chain, or CRL.

1. Generate A CSR;

Follow the procedure written in the article to create a custom CSR: Step-by-step procedure to create a custom CSR on a Windows Server!

2. Request a New Certificate From ADCS:

-

Browse the CA page in the browser: https://yourcaserver/certsrv

-

You will see a welcome page as like here:

-

Select “Request a Certificate”

Welcome page of the Microsoft Certificate Authority to request a certificate

4. You will be able to request a certificate either way mentioned below:

Requesting a certificate in Microsoft CA

Can create and submit a new certificate with the available templates

Certificate Authority has some pre-defined templates in which the certificates can be requested. Use this option only in case the requirement can be met with the available template if you are not sure about the certificate request process from the application end. Go for the next option, that is:

Can submit a request by using base-64-encoded CMC/PKCS#10 file

This option is best suited for a more enhanced and accurate certificate request with all details belonging to the application or the system. The user should generate the certificate request from the application or the system with the necessary details and need to submit the base-64-encoded data using this option.

We suggest using this option for all application-related certificates as it contains all the required fields that need to be mentioned in the issued certificate.

5. Select the option “Submit a certificate request by using a base64-encoded CMC or PKCS#10 file, or submit a renewal request by using a base64-encoded PKCS#7 file”

Paste the base-64 encoded certificate request (CSR) in the space provided. Select ‘Webserver Compatibility Certificate’ as Certificate Template. Leave the Attribute field blank. Click on ‘Submit’.

Submitting a certificate request with CSR and Template details

After successful submission of the certificate request, note down the “Request ID”. Ask the CA administrator to issue the certificate.

Certificate request submitted successfully

3. Check the Status of the Pending Certificate Request:

-

Browse the CA page in the browser: https://yourcaserver/certsrv

-

You will see a welcome page as like here:

Welcome page of the Microsoft CA to view the status of pending CA request

3. Select ‘View the status of a pending certificate request.’ You will see the status of the requests below. Select the certificate request you want to check the status of,

List of pending certificates to approve

The certificate, which is pending approval by the CA administrator

4. If the certificate is issued, it will be displayed as follows.

Approved certificate to download

5. Select ‘Base 64 encoded’ and click on ‘Download Certificate’ to download the requested certificate.

6. Select ‘Base 64 encoded’ and click on ‘Download certificate chain’ to download the certificate along with intermediary and root certificates.

4. Download a CA Certificate, Certificate Chain or CRL:

The certificate or CRL for your application-related requirement can be downloaded from the option on the home page as well.

-

Browse the CA page in the browser: https://yourcaserver/certsrv

Welcome page of the Microsoft CA to download the certificate

Select the “Download a CA certificate, Certificate Chain or CRL” option and select the required certificate to download.

List of options to download a CA certificate, Certificate Chain or CRL

This completes the process of requesting a certificate from Windows ADCS and downloading the certificate along with chain certificates.

Thanks for reading the article. Please read more such technical articles here:

You may also like these articles:

Arun KL

Arun KL is a cybersecurity professional with 15+ years of experience in IT infrastructure, cloud security, vulnerability management, Penetration Testing, security operations, and incident response. He is adept at designing and implementing robust security solutions to safeguard systems and data. Arun holds multiple industry certifications including CCNA, CCNA Security, RHCE, CEH, and AWS Security.

Данная инструкция описывает процедуру выпуска и установки SSL сертификатов на веб сервере IIS (Internet Information Services) в Windows Server.

Содержание:

- Генерация CSR запроса в IIS

- Установка SSL сертификата в ISS

- Привязать SSL сертификат к сайту IIS

Генерация CSR запроса в IIS

Для генерации SSL/TLS сертификата у внешнего Certificate Authority (CA) вам нужно сгенерировать запрос для выпуска сертификата (CSR, Certificate Signing Request). Вы можете сформировать CSR в ISS:

- Откройте консоль Internet Information Services Manager (

InetMgr.exe

); - Выберите ваш хост Windows Server и откройте раздел Server Certificates;

- В правом меню Actions выберите Создать запрос сертификата (Create Certificate Request);

- Заполните следующие поля в информацию о сертификате:

-

- Common Name – укажите имя сайта (веб-сервера), по которому будут обращаться ваши клиенты. Укажите FQDN имя, например:

reports.winitpro.ru

. Вы можете использоватьWildcard-сертфикат, в этом случае укажите здесь

*.winitpro.ru - Organization – укажите название организации. Для сертификатов с валидацией организации (OV-Organization Validation) и сертификатов с расширенной проверкой (EV-Extended Validation) нужно указать официальное название организации. Для физических лиц можно использовать SSL-сертификатов c домена (DV-Domain Validation). В этом случае указывается полное имя владельца сертификата;

- Organizational unit – yкажите внутреннее название подразделения вашей организации, которое является ответственным за сертификат;

- City/locality

- State/province

- Country/region – двухбуквенный код страны.

- Common Name – укажите имя сайта (веб-сервера), по которому будут обращаться ваши клиенты. Укажите FQDN имя, например:

-

- Выберите крипто провайдер и длину ключу. Рекомендуется использовать Microsoft RSA SChannel Cryptographic Provider с длиной ключа 2048 бит и более;

- Укажите имя файла, в который нужно сохранить CSR запрос.

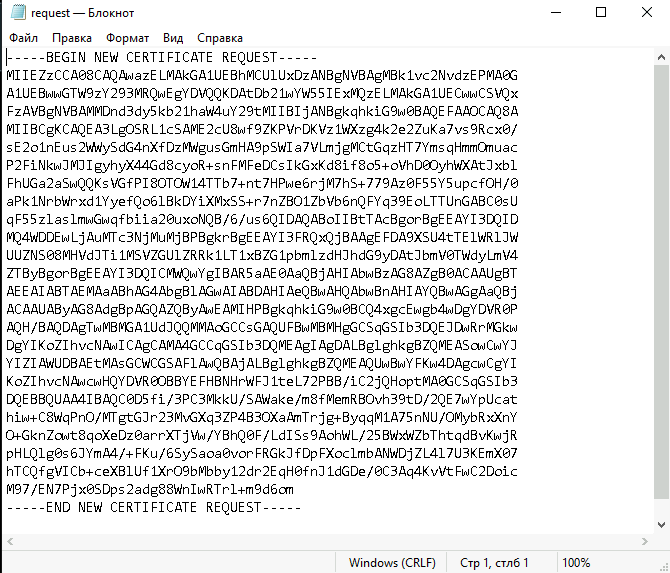

- Должен сгенерироваться текстовый файл, который начинается с

BEGIN NEW CERTIFICATE REQUEST

и заканчивается

END NEW CERTIFICATE REQUEST

.

Передайте ваш CSR-файл организации, уполномоченной выпускать SSL сертификаты. Если вы используете внутренний CA на базе Microsoft, загрузите CSR файл и подпишите сертификат и скачайте файл.

Установка SSL сертификата в ISS

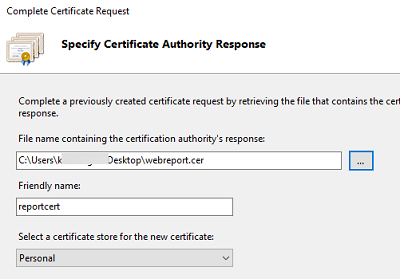

После того, как вы получили ваш файл (*.CER) с сертификатом SST/TLS от вашего CA, вы можете установить его в IIS.

Для этого запустите консоль IIS Manager, перейдите в раздел Certificates и выберите Complete Certificate Request.

В статье описывается установка *.CER сертификатов в формате DER/base64 сертификаты X.509 от Microsoft. Если вы получили от своего CA сертификат в формате *.CRT, его не получится импортировать и установить в IIS. Вам нужно сконвертировать CRT сертификат в формат PFX. Проще всего это сделать с помощью утилиты openssl в любом дистрибутиве Linux. Вам понадобится файл сертификата (*.crt) и закрытый ключ (*.key). Для их конвертации, выполните команду:

$ openssl pkcs12 -export -out target.pfx -inkey source.key -in source.crt

Такой PFX сертификат можно импортировать через меню Import.

Также вы можете конвертировать CRT сертификат прямо из Windows:

- Дважды щелкните по вашем CRT файлу;

- Перелижите на вкладку Details и нажмите Copy to File;

- Выберите формат Base-64 encoded X.509(.CER);

- Укажите путь, куда нужно поместить CER файл сертификата.

Выберите *,crt файл с SSL сертификатом, полученным от центра сертификации. Укажите имя SSL сертификата и хранилище, в которое поместить сертификат (Personal или Web Hosting).

Новый SSL сертификат должен появится в списке доступных сертификатов в IIS.

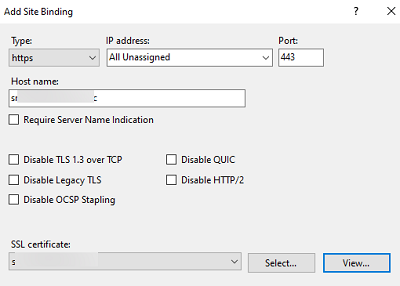

Привязать SSL сертификат к сайту IIS

Теперь нужно привязать ваш сертификат к сайту IIS, порту и/или IP адресу. Найдите ваш сайт в консоли IIS и выберите Edit Bindings.

Нажмите Add и заполните следующую информацию:

- Type:

https - IP Address: выберите

All Unassigned

, или выберите конкретный IP адрес, которому нужно привязать SSL сертификат (на одном порту и IP адресе веб сервера IIS можно запустить несколько сайтов) - Port:

443 - Hostname: укажите имя узла, для которого выпущен сертификат

- SSL Certificate: выберите из списка SSL сертификат, который вы установили

Перезапустите сайт IIS (Manage Website -> Restart или командой

iisreset

).

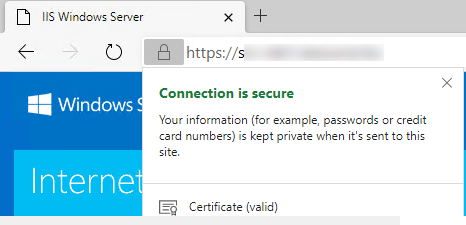

Откройте ваш веб сайт IIS в браузере используя префикс

https://

. Если сертификат установлен правильно в адресной строке браузера появится зеленый замок. Это значит что подключение защищено. Нажмите на замок чтобы просмотреть информацию о вашем SSL сертификате.

Далее нужно настроить правила, которое будет перенаправлять все HTTP запросы к сайту IIS на HTTPS.

The blog post on how to integrate Office 365 with Windows 2012 R2 AD FS raised an interesting question from a reader (Hi Eric!) on how should he request a certificate for the AD FS instance since there is no longer an IIS dependency. This means that there is no longer an IIS console to generate a certificate request with. What to do?

You could generate a certificate request, complete it and then export it to a .pfx file on an Exchange server. The exported certificate can then be copied over to the AD FS server[s] and then imported to the local computer certificate store to make it available for AD FS purposes.

What if you don’t want, or can’t do this? If you want to do this on the AD FS server directly then certreq.exe can help us out here! This also applies to other servers and the application of the steps here are not just for AD FS. However the question raised means that more folks in the field are probably thinking about the same thing, so that forced me to polish off yet another one of those draft blog posts!

The intent is that the certificate will be issued by an external 3rd party CA, so that the certificate will be trusted and is valid for use on the Internet. Internal Windows CAs are generally not much use when it comes to external clients and services as the certificate is typically not trusted automatically.

This post is using a venerable utility that has been present in Windows for a long time. In a future post we can then look at the new features in PowerShell for this task.

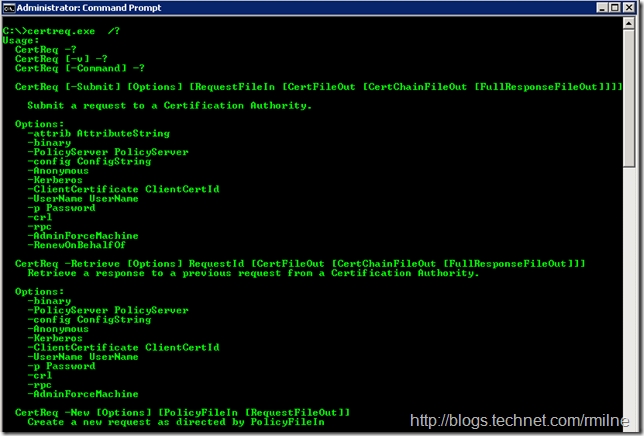

Examining Certreq

Certreq.exe is built into the underlying OS. In the examples below we will use a Windows 2008 R2 SP1 server. To see the options execute “certreq.exe /?” This is shown in the image below, and the full command line parameters are at the bottom of this post for reference:

The goal of this exercise is to generate a certificate that will contain multiple Subject Alternative Names (SAN) in addition to the subject name (common name) of the certificate. if you don’t want a SAN certificate, also called a Unified Communications certificate by various vendors, then simply comment out that line in the process below.

We want to end up with a certificate that has the following Subject name:

-

sts.tailspintoys.ca

Along with the Subject Alternative Names of:

-

legacy.tailspintoys.ca

-

zorg.tailspintoys.ca

Process Overview

We can break this down into three basic steps:

-

Generate certificate request

-

Obtain response from issuing CA

-

Import response to complete certificate

The syntax is to use certreq.exe with the –New parameter and specifying the request file that we can take to the issuing CA. Once the signed CA response has been obtained and copied back to the server, we can then import it using the –Accept parameter to complete the certificate request process.

Let’s go get crazy and request us some certificate! *

Generate certificate request

Before we can generate the certificate request we must be absolutely sure that we know the exact names that we want to include. Once the certificate has been issued by the CA, it cannot be changed. Some 3rd party CAs will charge a nominal amount to re-issue with a different/additional name, some will charge for a net new certificate. It is always best to do it right – the first time around!

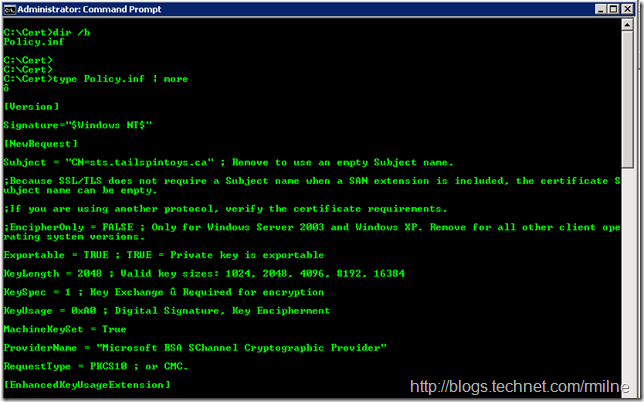

Once we are locked on the names, then we can create the .inf file that we will feed to certreq.exe – there is a sample below for Windows 2008 and up. Copy the content between the lines to the server, save it as policy.inf and then open it up in Notepad.

========================== Copy all below this line =============================

[Version]

Signature=»$Windows NT$»

[NewRequest]

Subject = «CN=sts.tailspintoys.ca» ; Remove to use an empty Subject name.

;TLS does not require a Subject name. SAN extension to be used as per rfc2818. The certificate Subject name can be empty.

;If you are using another protocol, verify the certificate requirements.

;EncipherOnly = FALSE ; Only for Windows Server 2003 and Windows XP. Remove for all other client operating system versions.

Exportable = TRUE ; TRUE = Private key is exportable

KeyLength = 2048 ; Valid key sizes: 1024, 2048, 4096, 8192, 16384

KeySpec = 1 ; Key Exchange – Required for encryption

KeyUsage = 0xA0 ; Digital Signature, Key Encipherment

MachineKeySet = True

ProviderName = «Microsoft RSA SChannel Cryptographic Provider»

RequestType = PKCS10 ; or CMC.

[EnhancedKeyUsageExtension]

; If you are using an enterprise CA the EnhancedKeyUsageExtension section can be omitted

OID=1.3.6.1.5.5.7.3.1 ; Server Authentication

OID=1.3.6.1.5.5.7.3.2 ; Client Authentication

[Extensions]

; If your client operating system is Windows Server 2008, Windows Server 2008 R2, Windows Vista, or Windows 7

; SANs can be included in the Extensions section by using the following text format. Note 2.5.29.17 is the OID for a SAN extension.

2.5.29.17 = «{text}»

_continue_ = «dns=sts.tailspintoys.ca&»

_continue_ = «dns=legacy.tailspintoys.ca&»

_continue_ = «dns=zorg.tailspintoys.ca&»

; If your client operating system is Windows Server 2003, Windows Server 2003 R2, or Windows XP

; SANs can be included in the Extensions section only by adding Base64-encoded text containing the alternative names in ASN.1 format.

; Use the provided script MakeSanExt.vbs to generate a SAN extension in this format.

; RMILNE – the below line is remm’d out else we get an error since there are duplicate sections for OID 2.5.29.17

; 2.5.29.17=MCaCEnd3dzAxLmZhYnJpa2FtLmNvbYIQd3d3LmZhYnJpa2FtLmNvbQ

[RequestAttributes]

; If your client operating system is Windows Server 2003, Windows Server 2003 R2, or Windows XP

; and you are using a standalone CA, SANs can be included in the RequestAttributes

; section by using the following text format.

;”SAN=»dns=not.server2008r2.com&dns=stillnot.server2008r2.com&dns=meh.2003server.com»

; Multiple alternative names must be separated by an ampersand (&).

CertificateTemplate = WebServer ; Modify for your environment by using the LDAP common name of the template.

;Required only for enterprise CAs.

========================== Copy all above this line =============================

Please Note: In the above sample, the lines that you will typically modify for Windows 2008 and up are highlighted. Also noted that in the SAN line there are no spaces between the FQDNs and the ampersand symbol is the separator. Since we are using Windows 2008 R2 the SAN entries are placed in the [Extensions] section. If we were running this on a Server 2003 box then we would use the [RequestAttributes] section or encode the SAN names using MakeSanExt.vbs.

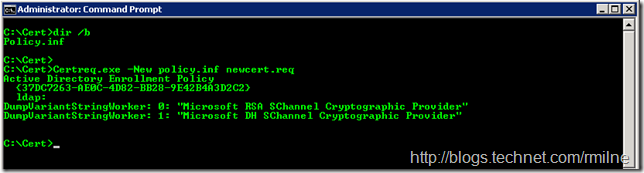

Save this file with a .inf extension. In this post we will call it policy.inf The below shows the file in the C:\Certs folder. Note the elevated cmd prompt!

Now that we have the required .inf file in place we can then create the certificate request:

Certreq.exe -New policy.inf newcert.req

This will generate the certificate, and in the folder there is now a file called newcert.req that we can provide to the issuing CA.

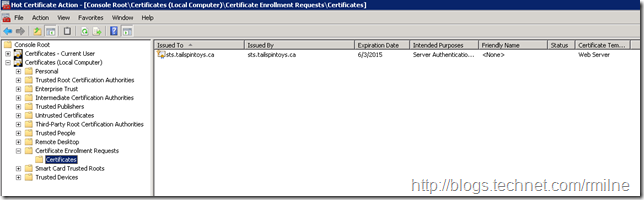

The newcert.req contains the public key of the certificate we just created – the private key does not leave the server. You can see this certificate in the certificate MMC under Pending Enrolment Requests

If you look at the properties of the certificate, in the Certificate Enrolment Requests folder, note that the private key is present, the certificate is not trusted and that it does not chain to an issuing CA.

And if we review the Details tab, the SAN entries are filled in:

Obtain response from issuing CA

In this step the newcert.req was provided to the public CA For external facing AD FS certificates you will need to go and follow the process with your chosen CA. The choice is all yours!

Once the request process was followed, the response file was copied into the C:\Certs folder on the same server.

Update 12-5-2017: Note that this post is intended for Exchange/AD FS Internet facing purposes so that the certificate is issued by an external 3rd party CA. That is why an internal CA is not mentioned. If you do want to use this process to obtain the certificate from an internal Windows CA then the request can be submitted to the CA using the certreq.exe -submit command.

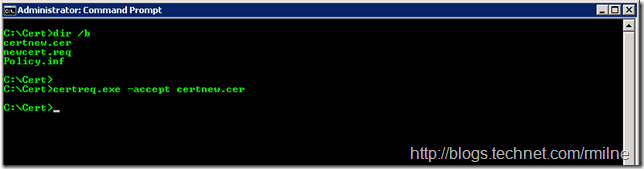

Import Response To Complete Certificate

Once we have obtained the signed response from the issuing CA, copy it to the server. Then we can mate the pending certificate request with the signed CA response:

certreq.exe -accept certnew.cer

Please ensure that all of the documentation from your CA provider has been followed. There might be steps to remove built-in certificates from Windows, modify their purpose to add brand new intermediate CA certificates. This changes vendor by vendor, where it was issue from and over time. Please follow their instructions for the most up-to date information!

Potential Issues

Update Intermediate CA Certificates

If the necessary CA certificates have not been updated as per the CA documentation you may receive the below:

Certificate Request Processor: A certificate chain could not be built to a trusted root authority. 0

x800b010a (-2146762486)

Please follow the provided documentation to import the necessary certificates etc. that was provided to you by the CA and then re-attempt the import.

Use The Correct SAN Section Depending On The OS

If you use the default .inf file then chances are you will experience the lovely error below then pull some hairs out wondering where the issue lies.

The entry already exists. 0x800706e0 (WIN32: 1760) <inf file name> [Extensions] 2.5.29.17 =

The sample .inf file includes multiple SAN sections and just like Highlander – there can be only one! In the example provided in this post note that all of the lines in this section are remmed out. The issue is with the highlighted line as it is not remmed out in the sample. This then conflicts with the previous 2.5.29.17 section.

; If your client operating system is Windows Server 2003, Windows Server 2003 R2, or Windows XP

; SANs can be included in the Extensions section only by adding Base64-encoded text containing the alternative names in ASN.1 format.

; Use the provided script MakeSanExt.vbs to generate a SAN extension in this format.

; 2.5.29.17=MCaCEnd3dzAxLmZhYnJpa2FtLmNvbYIQd3d3LmZhYnJpa2FtLmNvbQ

Note the semi-colon at the start of the highlighted line above so that we do not conflict with the initial 2.5.29.17 section.

If you are trying to generate a SAN certificate on Windows 2008 R2, but the SAN fields are disappearing and only the common name entry remains when you provide the certificate request to the CA vendor then please check that you are specifying the SAN names in the right section.

Windows 2003 servers – place SAN names in the [RequestAttributes] section. The sample line is commented out above as we are using Server 2008 R2. Un-comment it and then place you SAN names here, and then comment out the 2.5.29.17 section. In the sample I added the follow names to convey that 2008 does not use this section.

”SAN=»dns=not.server2008r2.com&dns=stillnot.server2008r2.com&dns=meh.2003server.com»

Edit this to reflect correct values. For example:

”SAN=»dns=sts.tailspintoys.ca&dns=legacy.tailspintoys.ca&dns=zorg.tailspintoys.ca»

Windows 2008 / 2008 R2 servers – place the SAN names in the [Extensions] section using the 2.5.29.17 field. Do not place them in the [RequestAttributes] section. Else quite simply this will no workey workey!

Certreq INF File Reference

Please refer to the documentation on TechNet.

Certreq Command Line Options For Reference

The below certreq.exe options are from a Windows 2008 R2 SP1 server:

Usage:

CertReq -?

CertReq [-v] -?

CertReq [-Command] -?

CertReq [-Submit] [Options] [RequestFileIn [CertFileOut [CertChainFileOut [FullResponseFileOut]]]]

Submit a request to a Certification Authority.

Options:

-attrib AttributeString

-binary

-PolicyServer PolicyServer

-config ConfigString

-Anonymous

-Kerberos

-ClientCertificate ClientCertId

-UserName UserName

-p Password

-crl

-rpc

-AdminForceMachine

-RenewOnBehalfOf

CertReq -Retrieve [Options] RequestId [CertFileOut [CertChainFileOut [FullResponseFileOut]]]

Retrieve a response to a previous request from a Certification Authority.

Options:

-binary

-PolicyServer PolicyServer

-config ConfigString

-Anonymous

-Kerberos

-ClientCertificate ClientCertId

-UserName UserName

-p Password

-crl

-rpc

-AdminForceMachine

CertReq -New [Options] [PolicyFileIn [RequestFileOut]]

Create a new request as directed by PolicyFileIn

Options:

-attrib AttributeString

-binary

-cert CertId

-PolicyServer PolicyServer

-config ConfigString

-Anonymous

-Kerberos

-ClientCertificate ClientCertId

-UserName UserName

-p Password

-user

-machine

-xchg ExchangeCertFile

CertReq -Accept [Options] [CertChainFileIn | FullResponseFileIn | CertFileIn]

Accept and install a response to a previous new request.

Options:

-user

-machine

CertReq -Policy [Options] [RequestFileIn [PolicyFileIn [RequestFileOut [PKCS10FileOut]]]]

Construct a cross certification or qualified subordination request

from an existing CA certificate or from an existing request.

Options:

-attrib AttributeString

-binary

-cert CertId

-PolicyServer PolicyServer

-Anonymous

-Kerberos

-ClientCertificate ClientCertId

-UserName UserName

-p Password

-noEKU

-AlternateSignatureAlgorithm

-HashAlgorithm HashAlgorithm

CertReq -Sign [Options] [RequestFileIn [RequestFileOut]]

Sign a certificate request with an enrollment agent or qualified

subordination signing certificate.

Options:

-binary

-cert CertId

-PolicyServer PolicyServer

-Anonymous

-Kerberos

-ClientCertificate ClientCertId

-UserName UserName

-p Password

-crl

-noEKU

-HashAlgorithm HashAlgorithm

CertReq -Enroll [Options] TemplateName

CertReq -Enroll -cert CertId [Options] Renew [ReuseKeys]

Enroll for or renew a certificate.

Options:

-PolicyServer PolicyServer

-user

-machine

Cheers,

Rhoderick

* – I was led to believe that this was correct US grammar

Настройка веб-сервера Центра сертификации на MS Windows Server 2012 R2

Настройка веб-сервера Центра сертификации будет заключаться в следущем:

- корректировка шаблона сертификата веб-сервера;

- создание сертификата веб-сервера;

- настройка диспетчера IIS для работы веб-сайта центра сертификации по протоколу SSL.

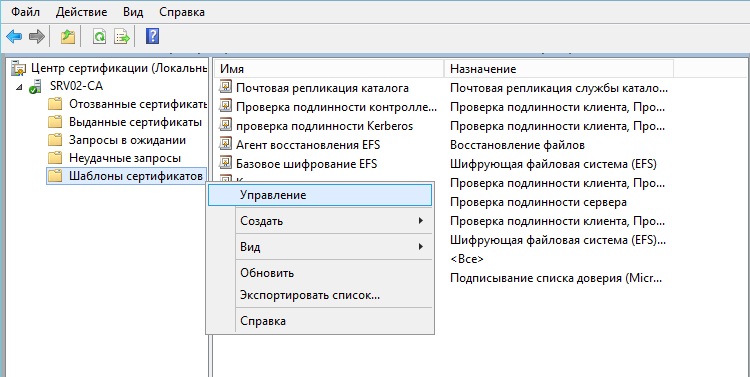

Корректировка шаблона сертификата для веб-сервера

Запустить Центр сертификации. Для этого нажать кнопку Пуск,

в открывшемся окне на значок стрелки в кружке.Кликнуть дважды мышкой на

Центр сертификации.

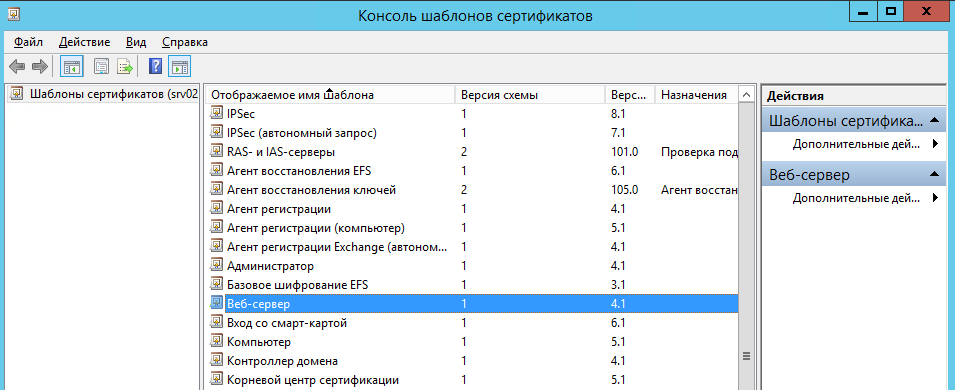

В центре сертификации переместиться на Шаблоны сертификатов,

вызвать контекстное меню, нажать на Управление:

В открывшемся окне консоли шаблонов сертификатов выбрать Веб-сервер

и дважды кликнуть на нем мышкой:

В закладке Безопасность для группы пользователейПрошедшие проверку

поставить флажок Заявка и нажать кнопку Применить:

Закрыть окно центра сертификации.

Создание сертификата для веб-сервера

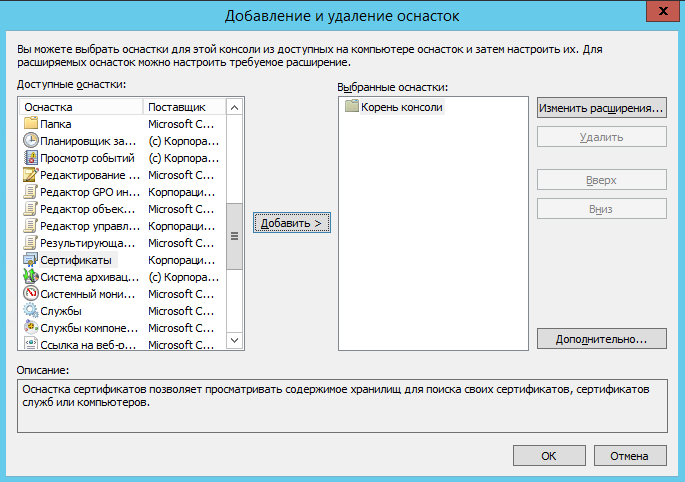

Запустить оснастку mmc. Для этого нажать правой кнопкой мыши на Пуск, в открывшемся окне выбрать Выполнить. В меню запуска

введите команду MMC:

Добавить оснастку, для этого выбрать меню Файл/Добавить или удалить оснастку:

Выбрать Сертификаты и нажать кнопку Добавить:

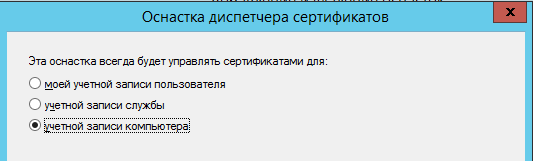

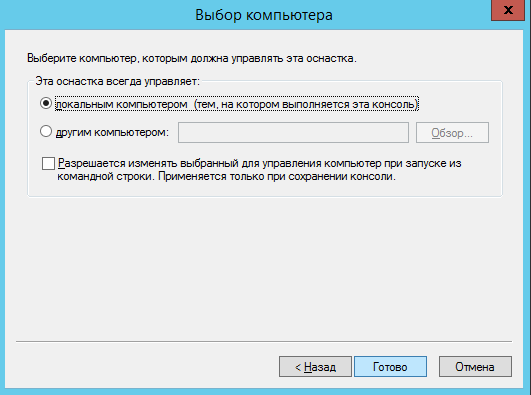

В окне Оснастка диспетчера сертификатов выбрать учетной записи компьютера:

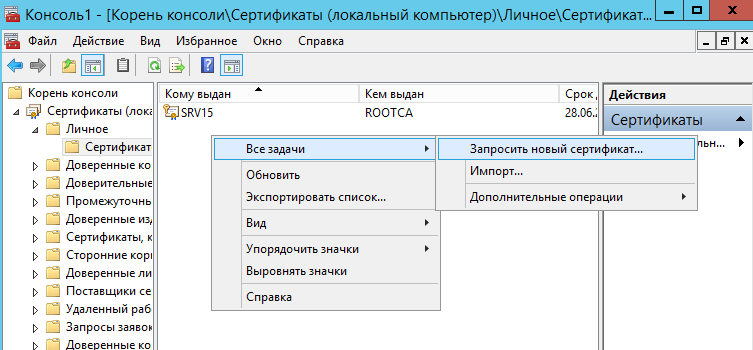

Создать настраиваемый запрос, для этого в окне консоли оснастки

сертификаты раскрыть меню Сертификаты (Локальный компьютер/Сертификаты

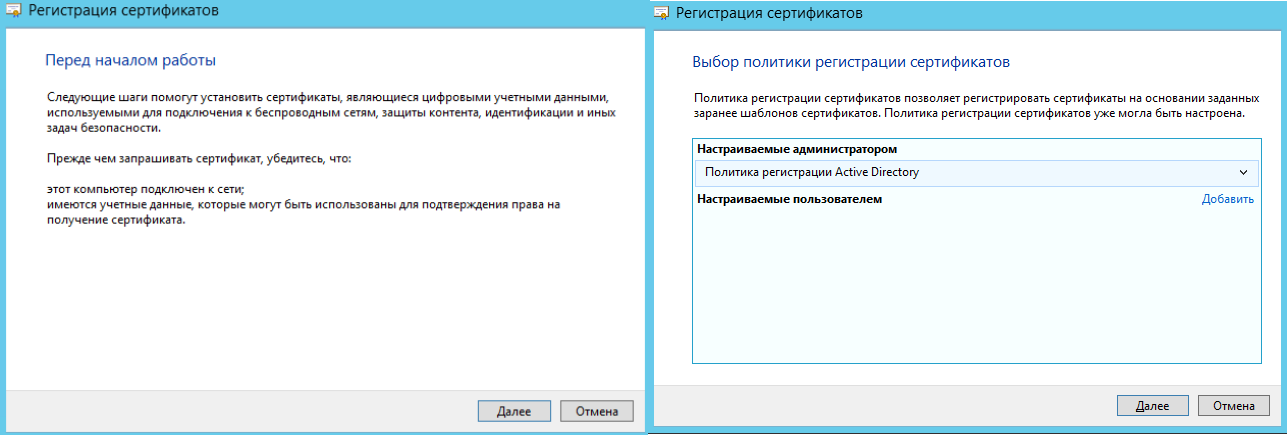

На строке Сертификаты вызвать контекстное меню Все задачи/Запросить новый сертификат:

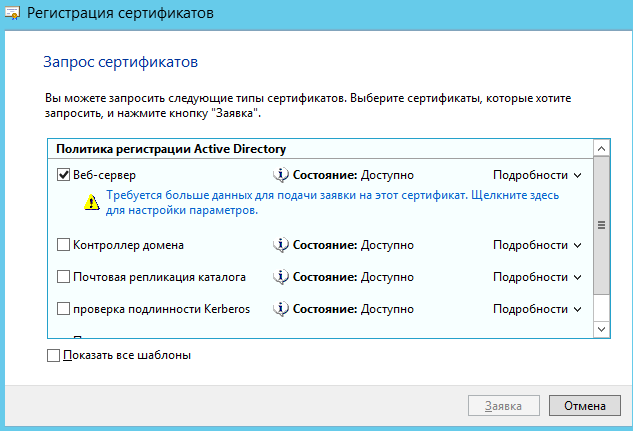

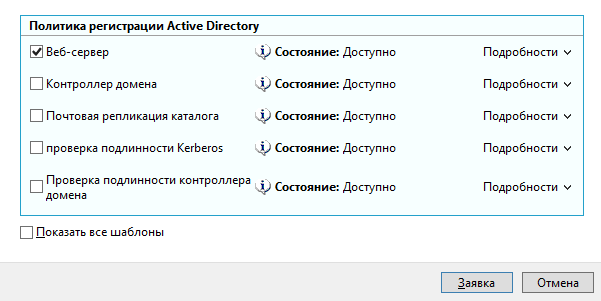

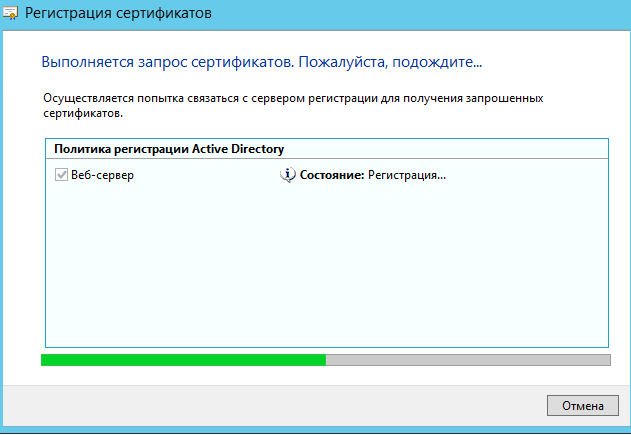

В окне запросов сертификатов ставим флажок возле шаблона Веб-сервер.

В связи с тем, что для создания запроса необходимо ввести дополнительные сведения о пользователе,

нажимаем на строку Требуется больше данных для подачи заявки на…:

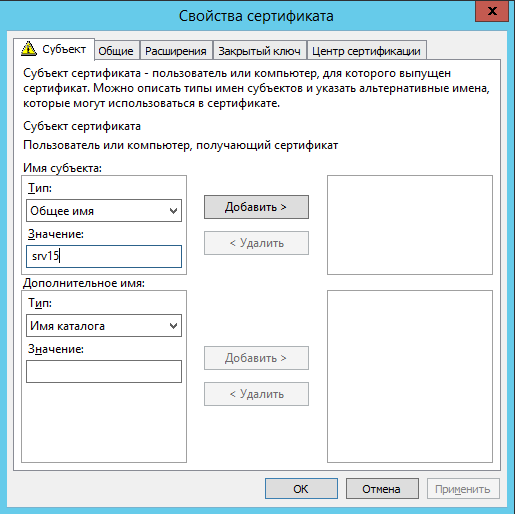

В закладке Субъект необходимо добавить значения Общее имя и Страна

. Общее имя должно соответствовать имени сервера (например,

SRV15), страна – RU. Нажимаем ОК и Заявка:

Настройка работы веб-сервера Центра сертификации протоколу SSL

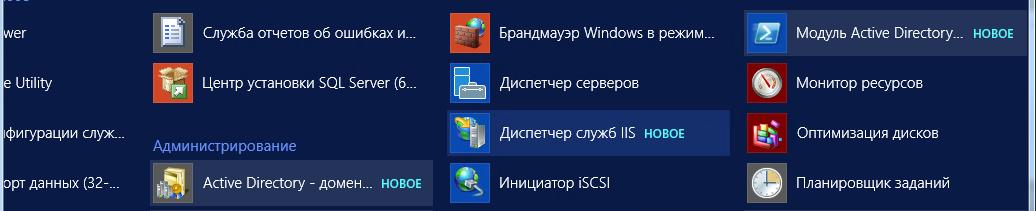

Запустить Диспетчер служб IIS:

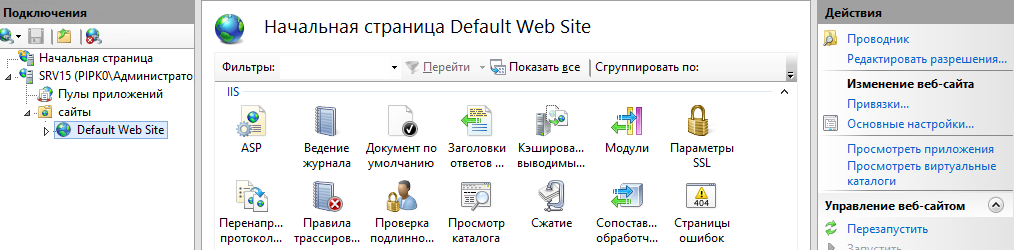

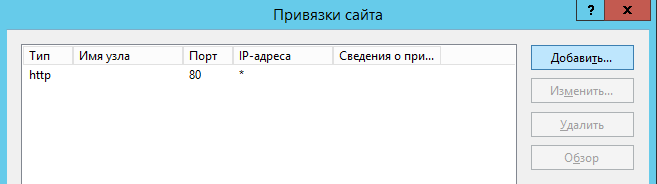

В левой части окна диспетчера выбрать Default Web Site,

затем в правой части окна – Привязки:

В появившемся окне нажать кнопку Добавить:

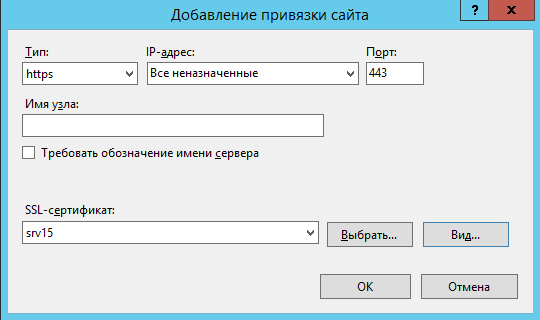

В окне Добавление привязки сайта выбрать тип HTTPS и

выбрать из списка созданный SSL сертификат. Назначение

сертификата должно быть Обеспечивает получение идентификации

от удаленного компьютера:

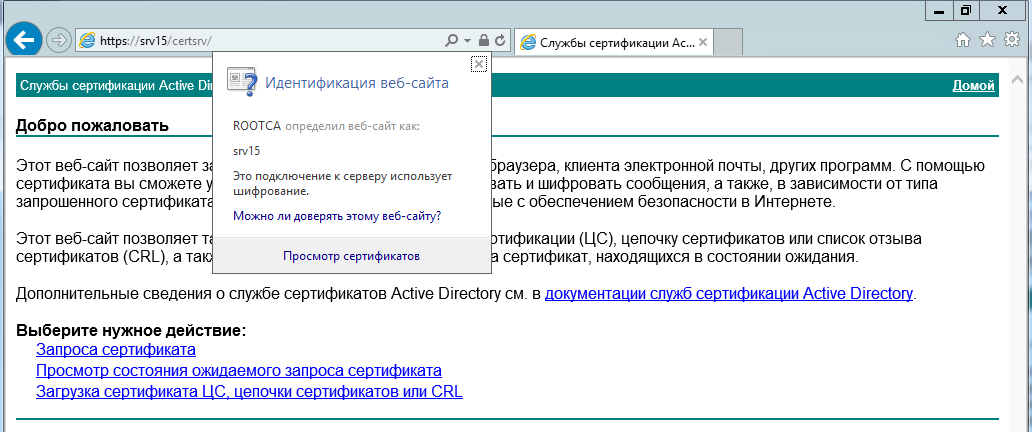

Закрыть окно. Сделать проверку работы SSL сертификата при доступе на сайт центра сертификации

через браузер. Ввести адрес – https://имя сервера/certsrv, где имя сервера вводим

самостоятельно.

При правильной настройке веб-сервера доступ к сайту будет выполнен без ошибок.