В последнем релизе Windows 10 1903 появился новый функционал “песочницы”- Windows Sandbox. Встроенная песочница Windows основана на возможностях компонента Hyper-V и концепции контейнеров, и позволяет создать временную изолированную среду для запуска недоверенных приложений или потенциально-опасного ПО или даже вирусов. При этом все ПО, которое вы запускаете внутри этой песочницы не может затронуть хостовую операционную систему. При закрытии Sandbox все внесенные изменения не сохраняются и при следующем запуске песочница снова запускается в чистом виде. В этой статье мы рассмотрим, как установить, настроить и использовать Sandbox в Windows 10.

Содержание:

- Как включить Sandbox в Windows 10?

- Использование песочницы Windows

- Конфигурационные файлы Windows Sandbox

- Песочница в Windows 10 Home

Windows Sandbox представляет собой небольшую виртуальную машину (размер образа около 100 Мб). Полноценный функционал Windows 10 в этой песочнице достигается благодаря использованию существующих файлов ядра ОС с хостовой Windows 10 (изнутри sandbox нельзя изменить или удалить эти файлы). Благодаря этому виртуальная машина с песочницей потребляет гораздо меньше системных ресурсов, загружается и работает быстро

В отличии от классической виртуальной машины при использовании Sandbox вам не нужно держать отдельную ВМ, устанавливать на нее ОС и обновления. За счет того, что в контейнере используются бинарные и DLL файлы вашей копии Windows (как с диска, так и загруженные в памяти), размер такой ВМ минимальный (вам не нужно хранить виртуальный диск с ВМ целиком)

Для использования Windows Sandbox ваш компьютер должен удовлетворять следующим требованиям:

- 64-битная архитектура процессора (минимум двухъядерный процессор);

- Windows 10 1903 (build 18362 или более новый) в редакции Pro или Enterprise;

- Включена поддержка виртуализации в BIOS / UEFI (поддерживается практически всеми современными устройствами, в том числе ноутбуками и планшетами);

- Не менее 4 Гб памяти и 1 Гб свободного места на диске (желательно SSD).

Как включить Sandbox в Windows 10?

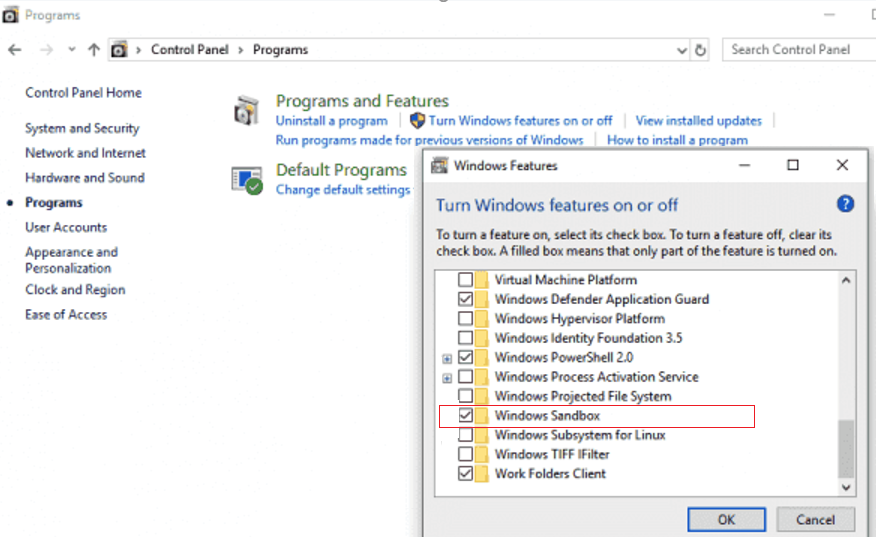

По умолчанию функция Sandbox в Windows 10 отключена. Чтобы включить ее, отройте Панель Управления -> Programs and Features -> Turn Windows features on or off (или выполните команду

optionalfeatures.exe

) и в списке возможностей Windows 10 выберите Windows Sandbox.

Если ваша Windows 10 сама запущена внутри виртуальной машины Hyper-V не ней нужно включить поддержку вложенной виртуализации (Nested Virtualization) командой PowerShell:

Set-VMProcessor -VMName win10vm_name -ExposeVirtualizationExtensions $true

В VMWare vSphere для ВМ нужно включить опцию Expose hardware assisted virtualization to the guest OS (см. статью).

Вы также можете включить Sandbox из PowerShell:

Enable-WindowsOptionalFeature -FeatureName "Containers-DisposableClientVM" –Online

После установки компонента нужно перезагрузить компьютер.

Использование песочницы Windows

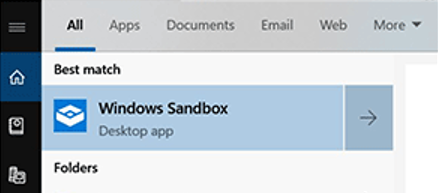

После перезагрузки в стартовом меню найдите и запустите Windows Sandbox или запустите его командой

WindowsSandbox.exe

.

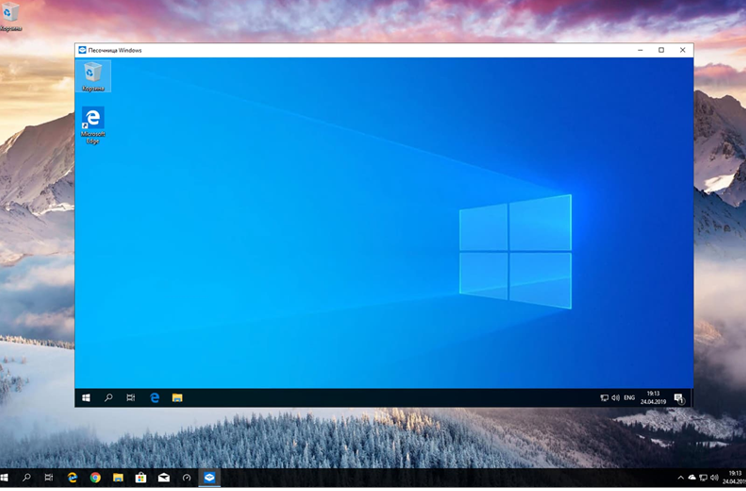

В результате откроется окно песочницы и вы увидите рабочий стол вашего чистого образом Windows 10 с настройками по-умолчанию. При этом в “песочной” ОС уже интегрированы последние обновления безопасности и драйвера, и вам не нужно обновлять гостевую систему отдельно, как в случае с традиционной виртуальной машиной.

Теперь вы можете cкопировать любой исполняемый файл с вашего компьютера в песочницу с помощью операций copy&paste или drag&drop, установить приложение, запустить и исследовать его в безопасном окружении. После окончания экспериментов просто закройте приложение Windows Sandbox и все содержимое песочницы будет удалено.

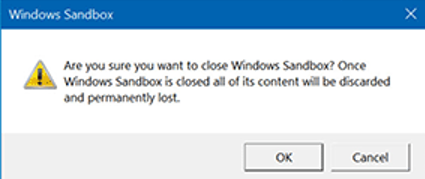

При закрытии окна Sandbox появляется предупреждение:

Are you sure you want to close Windows Sandbox? Once Windows Sandbox is closed all of its content will be discarded and permanently lost.

Конфигурационные файлы Windows Sandbox

По умолчанию Windows Sandbox использует для чистый образ Windows 10. Однако вы можете самостоятельно настроить среду Windows Sandbox с помощью конфигурационных файлов. Например, для песочницы вы можете включить или отключить виртуальный графический адаптер, разрешить (отключить) доступ к сети, подмонтировать каталог с хостовой ОС или выполнить скрипт при загрузке. Данные конфигурационные файлы применяются при загрузке ОС в песочнице.

Конфигурационный файл Windows Sandbox представляет собой XML документ с расширением .wsb. На данный момент в конфигурационном файле Sandbox можно настроить следующие параметры:

- Виртуальную видеокарты (vGPU)

- Доступ к сети (Networking)

- Общие папки (Shared folders)

- Скрипты (Startup script)

Рассмотрим небольшой пример конфигурационного файла Windows Sandbox (комментарии даны прямо по тексту XML файла):

<configuration>

<vgpu>Default</vgpu>

<networking>Enabled</networking>

<!— Включить сетевой доступ для песочницы. При этом на хосте Hyper-V создается виртуальный коммутатор, а контейнер песочницы подключается к нему через виртуальную сетевую карту—>

<mappedfolders>

<mappedfolder>

<hostfolder>C:\Users\root\Downloads</hostfolder>

<readonly>true</readonly>

<!— Смонтировать с хоста Windows 10 на чтение каталог C:\Users\root\Downloads. Данный каталог в песочнице будет доступен по пути C:\users\WDAGUtilityAccount\Desktop\Downloads —>

</mappedfolder>

</mappedfolders>

<logoncommand>

<command />C:\users\WDAGUtilityAccount\Desktop\Downloads\SandboxScript\preconfigure.bat

<!— Запустить следующий скрипт или приложение после загрузки среды Sandbox. —>

</logoncommand>

</configuration>

При включении доступа к сети из Windows Sandbox вы должны понимать, что таким образом вы можете предоставить доступ недоверенному приложению к вашей локальной сети.

С помощью конфигурационного файла вы можете смонтировать с хоста каталог с различными утилитами для отладки и тестирования приложений (ProcMon, ProcessExplorer и т.д.)

Чтобы запустить Windows Sandbox с помощью вашего конфигурационного файла достаточно дважды щелкнуть по файлу .wsb.

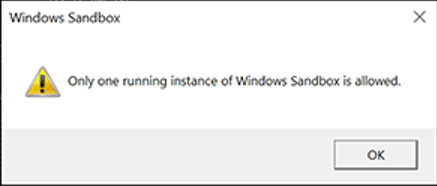

Вы можете запустить только одну копию Sandbox. При попытке открыть вторую песочницу появится сообщение:

Only one running instance of Windows Sandbox is allowed.

Песочница в Windows 10 Home

Windows Sandbox официально не поддерживается в домашней редакции Windows 10 Home, однако вы можете включить этот компонент с помощью следующего скрипта:

dir /b %SystemRoot%\servicing\Packages\*Containers*.mum >sandbox_cont.txt

for /f %%i in ('findstr /i . sandbox_cont.txt 2^>nul') do dism /online /norestart /add-package:"%SystemRoot%\servicing\Packages\%%i"

del sandbox_cont.txt

Dism /online /enable-feature /featurename:Containers-DisposableClientVM /LimitAccess /ALL

pause

Чтобы удалить песочницу, используйте следующую PowerShell команду:

Disable-WindowsOptionalFeature –FeatureName "Containers-DisposableClientVM" -Online

Итак, Sandbox в Windows 10 предоставляет довольно интересные возможности для тестирования, проверки и анализа работы недоверенных или опасных исполняемых файлов. Любые изменения в песочнице не сохраняются в ней после ее закрытия. За счет использования компонентов текущего образа Windows 10 песочница загружается довольно быстро и не потребляет ресурсы хоста, как полноценная виртуальная машина.

Welcome to the Practice Labs Windows Server 2019 Environment! The PLAB-SERVER-2019 sandbox contains the latest version of Windows Server 2019. This sandbox solution can be used to practice and teach Windows server configuration and administration skills in a safe, secure environment. After completion of a session, the environment will reset back to its original state.

This Sandbox includes: Windows Server 2019 (Domain Member), Windows Server 2019 (Standalone Member), Windows 10 (Domain Member), Windows 10 (Standalone Member), and CentOS (Standalone Member).

Our Sandboxes provide a safe, secure virtual environment to test the impact of new installations or software updates prior to deployment. Connect to live Practice Labs servers, hardware, and software in isolation from your critical business systems. Freestyle and experiment without risk to your in-house equipment or concerns about capacity. Gain 12 months’ unlimited access when you buy this Sandbox.

How to access Practice Labs

Members with premium access will have the full list of practice labs available for 1 year. Become a premium member

Members with single sandbox access will have access to the sandbox lab for one year.

Introduction

In this exercise, you will log in to Practice-labs and familiarize yourself with the environments for upcoming tasks

Logon to Practice labs

https://www.practice-labs.com/login.aspx

JSS support team will provide you the access to Practice-labs portal or members can check access from this link https://www.jobskillshare.org/community-portal/lab-dashboard/

Members with premium access will have the full list of practice labs available for 1 year. Become a premium member

Members with single sandbox access will have access to the sandbox lab for one year.

Scroll down the content viewer and click on the following lab

Introduction to the Practice Labs Network Topology

- PLABDC01 – Windows Server 2019 (Domain Controller)

- PLABDM01 – Windows Server 2019 (Domain Member)

- PLABDM02 – Windows Server 2019 (Standalone Server)

- PLABWIN10 – Windows 10 (Domain Member)

- PLABWIN101 – Windows 10 (Domain Member)

- PLABCENTOS – Centos 8 (Standalone Member)

Domain Controller:

Domains are a hierarchical way of organizing users and computers that work together on the same network. The domain controller (DC) is the box that holds the keys to the kingdom- Active Directory (AD).

Domain Member Server:

A member server belongs to a domain but is not the domain controller. It can function as a file server, database server, application server, firewall, remote access server and certificate server

Standalone Server:

A standalone server is a server that runs alone and is not a part of a group. This kind of server is not a domain member and functions more as a workgroup server.

Domain Member Client:

A domain user is one whose username and password are stored on a domain controller rather than the computer the user is logging into. When you log in as a domain user, the computer asks the domain controller what privileges are assigned to you. When the computer receives an appropriate response from the domain controller, it logs you in with the proper permissions and restrictions

Standalone Client:

A standalone client is a machine that runs alone and is not a part of a group. This kind of machine is not a domain member and functions more as a workgroup member.

Click here to reconnect the virtual devices

To get login to Practice-labs you can use standard Password “Passw0rd”

To customize your Practice-labs experience while learning click to this left on this gear icon

Toggle on this Server Auto Login will remove the password typing part while accessing labs

Toggle on this Advanced accessibility button help you to stop the lab counter

This out to lunch feature allow you to stop the counter or simply give you a timeout while attempting labs

Support Documentation

Guides

Practice Labs user guide

Practice Labs screen reader help page

System Requirements

Hardware

Recommended

- Screen dimensions: 1920px x 1080px or higher (full HD or higher)

- Processor speed: 2Ghz / multi-core

- Broadband / Internet access requirements: 5mb download, 1mb upload (per user)

Minimum

- Screen dimensions: 1280px x 1024px

- Processor speed: 1.5Ghz

- Broadband / Internet access requirements: 2mb download, 256kbps upload (per user)

Note: Please ensure the that the native scaling of your operating system is set to 100% zoom.

Operating System

- Microsoft Windows XP with SP2/Vista/7/8/8.1/10

- Microsoft Windows Server 2003/2008/2013

- Linux Red Hat, Fedora, SUSE, Ubuntu

- Apple Mac OS X

Software

- Oracle Java version 1.7+ (If using our Java client)

Networking

- HTTPS Access (Port 443)

- HTTP Access (Port 80)

Bandwidth Requirements

Download

| User Count | Bandwidth |

| 1 | 0.5 MB |

| 10 | 5 MB |

| 25 | 12.5 MB |

| 50 | 25 MB |

| 100 | 50 MB |

Upload

| User Count | Bandwidth |

| 1 | 0.25 MB |

| 10 | 2.5 MB |

| 25 | 6.25 MB |

| 50 | 12.5 MB |

| 100 | 25 MB |

Bandwidth Usage Calculator

The following information has been compiled to assist those who potentially have the need to understand the overall bandwidth consumption in using the Labs for example on metered connections.

This information is a guide only and user desktop configurations and personalised settings can dramatically affect the data references above.

Test Scenario (High usage):

- 5 minute test window

- Lab device client set at 1024×768 resolution

- Operating at high user interactivity

- Bandwidth send and receive recorded using AppNetworkCounter v1.40 from www.nirsoft.net“

| Scenario | High (measured) | Medium (inferred) | Low (inferred) |

| Testing Application | chrome.exe | ||

| Product Name | Google Chrome | ||

| Product Version | 86.0.4240.75 | ||

| Received Bytes | 19,107,097 | 9,553,549 | 4,776,774 |

| Sent Bytes | 232,017 | 116,009 | 58,004 |

Note: The data in the High column represents actual output from the AppNetworkCounter application. Medium and Low values are calculated values.

| Consumption calculator (Inferred) | Uploaded (MB) | Downloaded (MB) |

| 1 user for 1 hour | ||

| High usage | 2.66 | 218.66 |

| Medium to High usage | 1.99 | 164.00 |

| Medium usage | 1.33 | 109.33 |

| Low to Medium usage | 1.00 | 82.00 |

| Low usage | 0.66 | 54.67 |

| 10 users for 1 hour | ||

| High usage | 26.55 | 2,186.63 |

| Medium to High usage | 19.91 | 1,639.98 |

| Medium usage | 13.28 | 1,093.32 |

| Low to Medium usage | 9.96 | 819.99 |

| Low usage | 6.64 | 546.66 |

| 30 users for 5 hours | ||

| High usage | 398.28 | 32,799.51 |

| Medium to High usage | 298.71 | 24,599.63 |

| Medium usage | 199.14 | 16,399.75 |

| Low to Medium usage | 149.36 | 12,299.81 |

| Low usage | 99.57 | 8,199.88 |

Latency Requirements

Recommended latency to Practice Labs website < 200ms. Latency above 200ms will have an impact on the Lab device interaction experience. See Connecting to our Devices for more information.

Browser

HTML 5 Client

- Microsoft Edge 13 or later

- Microsoft Internet Explorer 10 or later

- Chrome 29 or later

- Firefox 52 or later

- Apple Safari 9.1 or later

Java Client

- Internet Explorer 10 or later

Browser Requirements

We offer two technology methods to interact with the windows devices displayed in the Device Pane; Java and HTML5. See the below table for the supported browsers.

| Browser | Java | HTML5 |

| Internet Explorer 10+ | Supported | Supported |

| Firefox 52+ | Not Supported | Supported |

| Chrome 29+ | Not Supported | Supported |

| Edge 13+ | Not Supported | Supported |

| Apple Safari 9.1+ | Not Supported | Supported |

Help & Support

The Help & Support tab hosts resources designed to assist you in solving most lab issues you may encounter. In the event that the information in Help & Support does not resolve the issue, you can create a support ticket.

System Requirements

This section contains recommended and minimum system requirements. The requirements are also documented in System Requirements for your reference.

Please verify that your system meets these requirements before logging a support ticket.

Support Tickets

Log a ticket

If you have a question that this guide has not been able to answer, or you are experiencing an issue with a Practice Lab, you can log a support ticket.

When you click the link, the request type menu will be displayed, as shown below.

Once you have chosen the request type you will be given pointers as to what to include in your ticket in order to provide our engineers with the necessary information. Select next to continue.

Note: Due to the large variety of Practice Labs courses available, we greatly appreciate as much detail as possible to help us attempt to re-create issues that may be experienced within a lab.

Once you have selected next you will be prompted for your email address and problem description.

When both fields have been filled in the Submit Ticket button will become active, enabling you to create the ticket.

When the ticket is successfully created you will see a confirmation message with your ticket reference number, which will be used in all following email correspondence.

Contact Information

Should you wish to contact us directly for any other inquiry; you can use the most up-to-date contact details in this section, or on our website.

Email: support@practice-labs.com

Inline Help

The Settings section has inline help pop-ups that will provide more detail on what each option does. Click the information icons as highlighted below to open a pop-up with the settings description

With the latest release of Windows 10 (1903), Microsoft introduced a new feature called Windows Sandbox. Windows Sandbox is based on Hyper-V technology and allows you to spin up an isolated, temporary, desktop environment where you can run untrusted software. In this blog post, I will show you how you can set up and configure Windows Sandbox in Windows 10. I will also cover how you can do an advanced configuration of your Windows Sandbox using Windows Sandbox config files.

The sandbox is great for demos, troubleshooting or if you are dealing with malware. If you close the sandbox, all the software with all its files and state are permanently deleted. It is a Windows 10 virtual machines, with the advantage that it is built into Windows 10, so it leverages the existing OS, which gives you faster startup, less footprint, better efficiency, and easier handling, without losing security.

Source: Microsoft

Windows Sandbox is a lightweight virtual machine with an operating system. The significant advantage which makes it so small is the usage of existing files from the host, for data which cannot change. For the files which can change, it uses a dynamically generated image, which is only ~100MB in size.

There are much more exciting things happening with the Windows Sandbox like smart memory management, Integrated kernel scheduler, Snapshot and clone, Graphics virtualization and Battery pass-through. If you want to find out more about the Windows Sandbox, check out the official blog post.

Prerequisites

Windows Sandbox comes with a couple of requirements. How more powerful your machine is, the better the experience will be.

- Windows 10 (1903) Pro or Enterprise build 18362 or later

- 64-bit architecture

- Virtualization capabilities enabled in BIOS

- At least 4GB of RAM (8GB recommended)

- 1GB of free disk space (SSD recommended)

- 2 CPU cores (4 cores with hyperthreading recommended)

Installation

To install Windows Sandbox feature on Windows 10 (1903) or higher, you need to make sure that the virtualization capabilities are enabled in the BIOS/UEFI. Most of the desktop and notebook CPUs today, will support this. If you are running Windows 10 inside a virtual machine, you will need to enable nested virtualization. You can find more information about enabling Nested Virtualization on my blog: Nested Virtualization in Windows Server 2016 and Windows 10

Open Windows Features and select the Windows Sandbox. When you have clicked okay, it might require a reboot of your machine. You can also run the following PowerShell command:

Enable-WindowsOptionalFeature -FeatureName "Containers-DisposableClientVM" -Online

Start and using the Sandbox

After the installation and the reboot, you can start the Windows Sandbox from the Windows 10 start menu, shortcut on the desktop or just run WindowsSandbox.exe

C:\Users\ThomasMaurer\WindowsSandbox.exe

You can now copy and paste a file from the host to the sandbox and run it in a secure environment.

Windows Sandbox Config Files

By default, Windows Sandbox spins up a default image. However, in many cases, you want to spin up a customized environment, with already preinstalled tools or access to local files. For that, you can use config files which allow you to customize the sandbox during startup. The sandbox configuration files are formatted as XML and use the .wsb file extension. Today, you can configure four different settings to configure the Windows Sandbox.

- Enable or Disable the virtualized GPU.

- Enable or Disable network access

- Shared Folders – Share folders from the host with read or write access

- Startup Script – allows you to run different commands at startup

Settings Overview

Here is a quick overview of the different settings you can use in the config files.

| Name | Setting | SubSetting | Value |

|---|---|---|---|

| Virtual GPU | vGPU | Disable — Disables vGPU | |

| Default — vGPU enabled | |||

| Networking | Networking | Disable — disables Networking | |

| Default — Networking enabled | |||

| Shared Folder | MappedFolder | HostFolder | Path to the host folder |

| ReadOnly | True/False | ||

| Startup Script | LogonCommand | Command | Command which gets executed |

Example Config Files

To give you a better look about how configuration files are helping you to set up a Windows Sandbox, here are a couple of examples.

Here is one which mounts my local download folder read-only from my host, into the sandbox.

<Configuration>

<VGpu>Default</VGpu>

<Networking>Default</Networking>

<MappedFolders>

<MappedFolder>

<HostFolder>C:\Users\thmaure\Downloads</HostFolder>

<ReadOnly>true</ReadOnly>

</MappedFolder>

</MappedFolders>

<LogonCommand>

<Command>explorer.exe C:\users\WDAGUtilityAccount\Desktop\Downloads</Command>

</LogonCommand>

</Configuration>

This means my download folder (C:\Users\ThomasMaurer\Downloads) will be mounted in the desktop folder (C:\Users\WDAGUtilityAccount\Desktop\Downloads) of the sandbox. With the command “explorer.exe C:\users\WDAGUtilityAccount\Desktop\Downloads” it will directly open up the download folder in an explorer window.

The next example is from the official Microsoft blog about the Sandbox configuration files. Uses an additional installation script file to run commands to download and install the latest version of Visual Studio Code. For that, we mount a local folder and run a script file from the folder.

<Configuration> <MappedFolders> <MappedFolder> <HostFolder>C:\Users\thmaure\Code\Repos\Scripts\Windows Sandbox\WindowsSandboxScripts</HostFolder> <ReadOnly>true</ReadOnly> </MappedFolder> </MappedFolders> <LogonCommand> <Command>C:\users\wdagutilityaccount\desktop\WindowsSandboxScripts\InstallVSCode.cmd</Command> </LogonCommand> </Configuration>

This example installs the Microsoft Edge Insider version inside the Windows Sandbox. I stored the MicrosoftEdgeSetup.exe in my download folder. In the config file, I mount the download folder and run the MicrosoftEdgeSetup.exe.

<Configuration> <MappedFolders> <MappedFolder> <HostFolder>C:\Users\thmaure\Downloads</HostFolder> <ReadOnly>true</ReadOnly> </MappedFolder> </MappedFolders> <LogonCommand> <Command>C:\Users\WDAGUtilityAccount\Desktop\Downloads\MicrosoftEdgeSetup.exe</Command> </LogonCommand> </Configuration>

If you want to work with Sysinternals, you can also just easily mount the Sysinternals SMB share using the following config file.

<Configuration> <LogonCommand> <Command>net use S: \\live.sysinternals.com\tools</Command> </LogonCommand> </Configuration>

You can also combine different tasks, depending on what you need. You can also use the mount option or the command option to download files. It depends on your scenario.

I stored all my configuration files in a folder, so if I want to start a specific configuration of my Windows Sandbox, I can double click the configuration file.

If you want to have more details on the sandbox configuration files, check out the blog post by Hari Pulapaka from the Windows Sandbox team.

It is excellent to see Hyper-V used in different features inside Windows 10, like Windows Defender Application Guard and others. I hope this helps you to set up and configure the Windows Sandbox and if you have any questions, please let me know in the comments.

Tags: automation, Config Files, Configuration Files, Container, Hyper-V, Microsoft, Sandbox, Virtualization, Windows, Windows 10, Windows Sandbox, Windows Sandbox Configuration, wsb Last modified: February 3, 2020

https://www.systanddeploy.com/2019/06/deploy-windows-sandbox-through-sccm-for.html

In this post I will demonstrate how to enable the Windows Sandbox feature through SCCM and PowerShell and allow standard users to use it.

What is Windows Sandbox ?

Windows Sandbox is a new feature that allows you to run a virtualized environment from your Windows host computer.

You will be able for instance to execute a specific application on an isolated environment.

Windows Sandbox uses hardware virtualization to create this isolated environment.

You won’t need to install a VM to use it.

Indeed it will use OS from your host computer.

You will be able to run it from the Start menu or create a WSB shortcut to run a sandbox with a specific configuration.

Enable execution for standard user

In my last post I explained how to allow standard user to run Windows Sandbox.

For that you will need to add the user to the Hype-V Admin group, below.

See below how to add the current user in this group through SCCM:

The PS1 script

The below script will be used to do the below actions:

— Check if Windows Sandbox is already installed or not

— Enable the Sandbox feature is needed

— Add the current user in the Hyper-V admin group

See below the full script.

It will be used in the SCCM application, copy it to you SCCM server for later.

Create the application

1 / In your SCCM console, go to Software Library then Applications

2 / Click on Create Application

3 / Select Manually specify the application information

4 / Type a name and choose what you want

5 / Choose what you want, like an icon

6 / Click on the Add button

7 / Choose Script installer

8 / Type a name

9 / In the content location, browse to the folder path that contains the PS1

10 / In the Installation program, select the PS1 file

11 / Click on Add clause

12 / In the direction Rule choose File

13 / In the path field type %Windir%\System32\

14 / In the file or folder type WindowsSandbox.exe

15 / The direction rule will be as below

16 / Choose how you want to run the application

17 / In the Requirements part click on Next

18 / In the Software dependencies part, click on Next

19 / Click on Next

20 / Click on Close

21 / Click on Next

22 / Click on Next

23 / Click on Close

Create the collection

1 / In your SCCM console, go to Assets and Compliance

2 / Do a right click on Device collections then Create device collection

3 / Type a collection name and choose a limit collection

4 / Click on Add Rule

5 / Select Direct Rule

6 / Click on Next

7 / In the Resources class use System Resource

8 / In the Attribute name choose Operating System Build

9 / In the Value part type the build version of the 1903, %18362%

10 / Click on Select All

11 / Click on Next then Close

12 / Click on Next

13 / Click on Next then Close

Deploy the Sandbox feature

1 / Go to Software Libray

2 / Do a right-click on the application

2 / Click on Deploy

3 / In the Collection part, browse to the Sandbox collection

4 / Click on Next

5 / Click on Add and select your DP

6 / Choose what you want and click on Next

7 / Click on Next

8 / Click on Next

9 / Click on Next

10 / Click on Close

Install through Software Center

1 / Open the Software Center

2 / The application appears in the Software Center

3 / Click on Install

Check installation

1 / Go to C:\Windows\Debug

2 / Open the file Install_Sandbox_Feature.log

3 / Check in the Hyper-V admin group

4 / Restart the computer

5 / Run Windows Sandbox

Add requirements

In this part we will add some requirements to the application.

1 / For that do a right-click on your application

2 / Click on Properties

3 / Go to Deployment Types

4 / Click on the appli and Edit

5 / Click on Requirements then Add

Computer should have at least 4GB of RAM

6 / Select Total physical memory

7 / Type the RAM to set and then OK

Operating System should be at least 1903

8 / Click on Add

9 / Select Custom then click on Create

10 / Create the custom rule as below then click on OK

11 / Select the new custom rule

12 / Type the 1903 version in the Value part: 18362

Содержание

- Песочница Windows Server 2019 — Идеальное решение для прототипирования и тестирования

- Что такое Windows Server 2019 песочница?

- Преимущества использования Windows Server 2019 песочницы

- Как настроить Windows Server 2019 песочницу

- Основные функции Windows Server 2019 песочницы

- Интеграция Windows Server 2019 песочницы с другими системами

- Безопасность в Windows Server 2019 песочнице: заключение

Песочница Windows Server 2019 — Идеальное решение для прототипирования и тестирования

Windows Server 2019 песочница – это инновационное программное обеспечение, предназначенное для создания и использования окружений песочницы на сервере.

Для многих компаний и организаций безопасность данных и приложений является одним из самых важных вопросов. Песочница – это защищенное виртуальное окружение, которое позволяет исполнять и тестировать различные программы и файлы без риска заражения основной системы.

Windows Server 2019 песочница предоставляет уникальные возможности для создания и эффективного использования песочниц, что делает его привлекательным выбором для бизнес-среды. При использовании песочницы на базе Windows Server 2019, организации получают мощный инструмент для проверки программного обеспечения на наличие уязвимостей и вредоносного кода, исключая возможные риски для основной системы.

Песочница Windows Server 2019 имеет множество преимуществ. Она обеспечивает высокую степень изоляции, позволяет проводить тестирование различных приложений и обновлений без вреда для остальной инфраструктуры. Кроме того, песочница позволяет масштабировать песочные окружения и работать с различными конфигурациями, что обеспечивает гибкость и адаптивность.

В данной статье мы рассмотрим подробнее преимущества использования Windows Server 2019 песочницы и как она может быть полезна для вашего бизнеса. Мы также рассмотрим основные сценарии использования песочницы и дадим рекомендации по внедрению этого инновационного решения в вашу организацию.

Что такое Windows Server 2019 песочница?

Использование песочницы позволяет организациям и индивидуальным разработчикам создавать полноценные тестовые среды без необходимости иметь отдельные серверы или физические машины. Она предоставляет возможность эффективно проверять новые функции и обновления перед их внедрением в рабочую среду.

Преимущества использования Windows Server 2019 песочницы:

- Изоляция: песочница обеспечивает полную изоляцию от рабочей среды, предотвращая негативное влияние новых приложений или настроек на остальные системы.

- Быстрое восстановление: в случае, если что-то идет не так или несовместимость обнаружена, можно быстро восстановить песочницу к предыдущему состоянию без ущерба для рабочих серверов.

- Гибкость: песочница позволяет настраивать различные параметры и проводить тестирование на разных конфигурациях, чтобы оценить эффективность и возможные проблемы при развертывании на рабочих серверах.

С помощью Windows Server 2019 песочницы, организации и разработчики могут значительно ускорить процесс разработки, тестирования и внедрения новых приложений и обновлений, сократив риски и повысив эффективность.

Преимущества использования Windows Server 2019 песочницы

Одним из главных преимуществ песочницы Windows Server 2019 является ее способность предотвращать распространение вредоносных программ и защищать сетевую инфраструктуру от атак. Песочница предоставляет изолированное и безопасное окружение, в котором потенциальный вред от программного обеспечения или злоумышленника ограничен с минимальными последствиями для основной системы. Это позволяет системным администраторам и разработчикам безопасно исследовать и тестировать подозрительные файлы, приложения и скрипты, без риска заражения или повреждения основной среды.

Кроме того, песочница Windows Server 2019 обладает встроенными инструментами для мониторинга и анализа, что облегчает отслеживание и регистрацию активности в окружении песочницы. Это позволяет оперативно обнаруживать и отфильтровывать потенциально опасные действия и события, таким образом, повышая безопасность и защищая активы организации от возможных угроз.

Компаниям также будет полезно использовать песочницу Windows Server 2019 для тестирования нового программного обеспечения и обновлений перед их внедрением в рабочую среду. Песочница позволяет разработчикам и администраторам систем безопасно проверить работоспособность и совместимость нового ПО существующей инфраструктуры, что помогает избежать возможных сбоев и конфликтов после внедрения обновлений в продакшен.

- Защита от вредоносных программ и атак

- Мониторинг и анализ активности в окружении

- Тестирование нового ПО и обновлений

Как настроить Windows Server 2019 песочницу

Первым шагом является установка Windows Server 2019 на физический или виртуальный сервер. После установки и настройки основной операционной системы, вы можете перейти к созданию виртуальной машины для песочницы. Виртуальная машина предоставляет изолированную среду, в которой можно запускать и тестировать приложения.

Чтобы создать виртуальную машину, вам понадобится гипервизор, такой как Hyper-V, который поставляется вместе с Windows Server 2019. Гипервизор позволяет виртуальным машинам работать параллельно на одном физическом сервере.

После установки гипервизора и создания виртуальной машины, вы можете приступить к настройке песочницы. Важно обеспечить изоляцию песочницы от основной сети, чтобы избежать возможности передачи вредоносных программ или нарушения безопасности. Это можно сделать, например, путем настройки отдельной сети или виртуального виртуального переключателя для песочницы.

Кроме того, рекомендуется регулярно обновлять песочницу с использованием последних обновлений и патчей безопасности. Это поможет обеспечить безопасность и стабильность в песочнице.

В итоге, настройка песочницы на Windows Server 2019 — это важный шаг для обеспечения безопасного тестирования и разработки новых приложений. Следуя указанным выше шагам, вы сможете создать изолированную среду для тестирования и экспериментов без риска для основной сети.

Основные функции Windows Server 2019 песочницы

- Виртуализация: Песочница в Windows Server 2019 основана на технологии виртуализации Hyper-V, что обеспечивает полную изоляцию между гостевыми ОС и хост-системой. Это позволяет запускать несколько экземпляров ОС одновременно, что упрощает параллельное тестирование программного обеспечения.

- Конфигурация и масштабирование: Windows Server 2019 предоставляет интегрированную панель управления для настройки песочницы и масштабирования ее ресурсов. Это позволяет гибко управлять доступными ресурсами и оптимизировать их использование для эффективного тестирования и разработки.

- Сетевая изоляция: Песочница в Windows Server 2019 предоставляет возможность создания виртуальных сетей, которые могут быть полностью изолированы от основной сети. Это гарантирует безопасность и защиту основной сети от вредоносных воздействий программного обеспечения, запущенного в песочнице.

- Управление образами: В Windows Server 2019 можно создавать и управлять образами виртуальных машин, используемых в песочнице. Это упрощает развертывание и обновление программного обеспечения в песочнице, а также позволяет быстро восстанавливать песочницу в случае необходимости.

Эти основные функции песочницы в Windows Server 2019 обеспечивают безопасность, гибкость и эффективность при тестировании и разработке программного обеспечения. При использовании песочницы разработчики и тестировщики могут с уверенностью выполнять свои задачи, зная, что основная система и данные останутся безопасными.

Интеграция Windows Server 2019 песочницы с другими системами

Windows Server 2019 песочница представляет собой инновационное решение, позволяющее развивать и тестировать приложения в изолированной среде. Однако для достижения полной эффективности необходимо также обеспечить интеграцию песочницы с другими системами.

Системная интеграция играет важную роль в успешном внедрении Windows Server 2019 песочницы в корпоративную среду. Одна из ключевых возможностей интеграции заключается в обеспечении совместимости с существующей инфраструктурой. Это позволяет использовать песочницу вместе с другими технологиями и системами, такими как Active Directory, DNS серверами, системами обеспечения безопасности и т.д.

Для интеграции Windows Server 2019 песочницы с другими системами можно использовать различные подходы. Один из них — использование стандартных протоколов и API. Например, песочница может быть настроена для работы с протоколами HTTP, HTTPS, FTP и другими. Это позволяет выполнять обмен данными с другими системами посредством этих протоколов.

- Также можно использовать API для взаимодействия с системами управления автоматизацией и оркестровки процессов. Это позволяет создавать комплексные автоматизированные рабочие процессы, интегрирующие песочницу с другими системами.

- Важным аспектом интеграции является также обеспечение совместимости с различными форматами данных. Разработчики могут использовать стандартные форматы такие как XML, JSON и CSV для обмена данными между песочницей и другими системами.

В целом, интеграция Windows Server 2019 песочницы с другими системами позволяет расширить функциональность и эффективность работы песочницы в корпоративной среде. Благодаря совместимости с другими системами и использованию стандартных протоколов и форматов данных, можно создавать сложные интегрированные решения, упрощать процессы разработки и тестирования, а также повышать безопасность и масштабируемость приложений.

Безопасность в Windows Server 2019 песочнице: заключение

В Windows Server 2019 песочница представляет мощный инструмент для обеспечения безопасности серверов и защиты от вредоносных программ. Это среда, которая позволяет запускать и тестировать подозрительные файлы и приложения в изолированном окружении, не позволяя им взаимодействовать с основной системой.

Песочница Windows Server 2019 обеспечивает несколько уровней защиты, включая разделение ресурсов, контроль доступа и мониторинг активности. Эти механизмы помогают предотвратить распространение вредоносного кода и защищают серверную инфраструктуру от несанкционированного доступа.

Использование песочницы в Windows Server 2019 имеет множество преимуществ. Во-первых, она позволяет анализировать подозрительные файлы и приложения без риска заражения основного сервера. Кроме того, песочница позволяет тестируровать новое программное обеспечение и обновления перед их установкой на сервер.

С помощью песочницы Windows Server 2019 администраторы могут проактивно защищать свои серверы. Угрозы, обнаруженные в песочнице, могут быть сразу же исключены, прежде чем они достигнут основного сервера. Это сокращает потенциальные риски безопасности и повышает надежность всей серверной инфраструктуры.

Итак, песочница Windows Server 2019 является неотъемлемой частью безопасности серверов. Она предлагает высокий уровень защиты и позволяет администраторам эффективно бороться с угрозами безопасности. Реализация песочницы является важным шагом в обеспечении безопасности всей серверной сети.