Hi, how are you? Windows Server handles a protocol called Network Discovery. In fact, as its name indicates, it allows you to see or find other computers and network devices. Additionally, it allows other computers on the network to see the server. However, the system may fail to detect other computers on the network. This circumstance is burdensome since it can affect the normal development of the system. Consequently, let’s see how to activate network discovery in Windows Server 2019/2016

How to enable network detection in Windows Server 2019/2016.

Network discovery has three basic levels of configuration:

- Enable: This option allows the server to view other computers and devices on the network. In addition, let others see the active server

- Disable: This option prevents both seeing other devices on the network and others from seeing our server.

- Customized: With this option, we can adjust the settings associated with network discovery in order to allow only some of them.

In this opportunity, we will enable definitively the network detection in Windows Server 2019/2016. Well, if you’ve come this far, it’s because when you go to the file browser, the network detection has generated an error. But don’t worry, let’s see how we can fix this problem. First, it is necessary to enter the network settings. With this in mind, follow the next path: Control Panel>Network and Internet>Network and Sharing Center. Once there, please click on Change advanced sharing settings.

In the next window, display the Domain section. Once there, check the Enable network detection box. Then click on Save changes.

Now, go to the file browser and verify that devices are detected on the network.

Activate services to improve network detection.

It is our intention, that your Windows Server works in an optimal mode. Therefore, we will give you some tips to ensure the optimal functioning of network discovery. With that intention, it is necessary to activate some services. For them, from the Dashboard go to Tools and from there select Services.

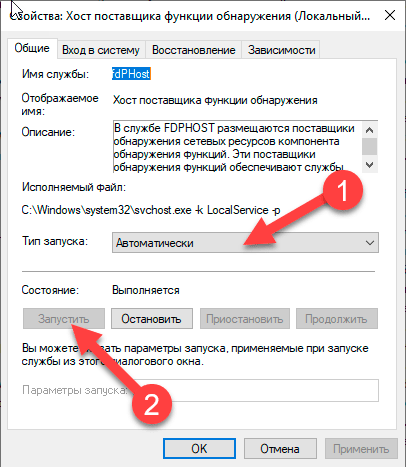

Now locate a service called Function Discovery Resource Publication

Then double-click on the service. Now in the Startup Type, set it to Automatic. Finally, click on OK.

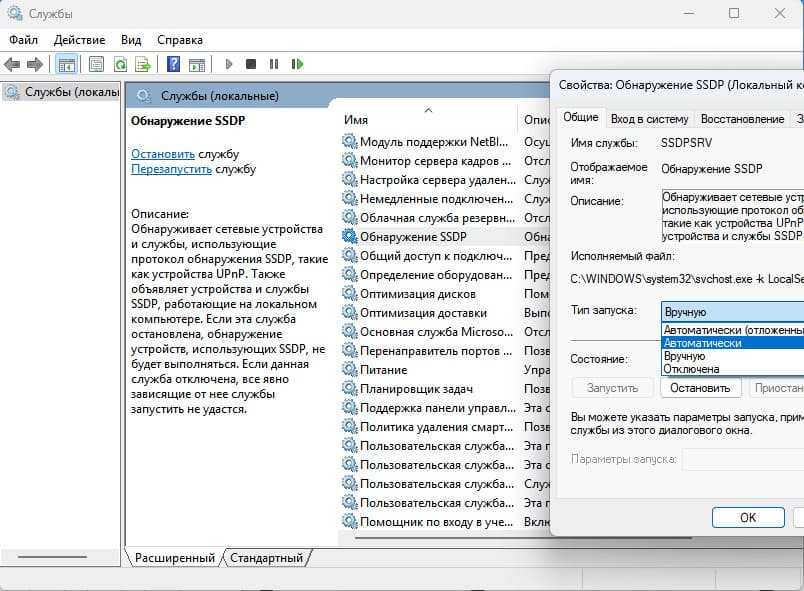

Now locate a service called SSDP Discovery.

Next double-click on the service. Now in the Startup Type, set it to Automatic. Finally, click on OK.

Then locate a service called UPnP Device Host.

Next double-click on the service. Now in the Startup Type, set it to Automatic. Finally, click on OK.

Conclusion

Thus, we have seen how to enable network discovery in Windows Server 2019/2016. This way it is possible to solve this problem in our server. Since it is important to check the network devices inside the system. Well, this is all for now. Before I say goodbye, I invite you to see our post about disabling automatic updates in Windows Server 2019. Feel free to share this post on your social networks. Also, let us know what topic you want us to develop. Bye!

— Advertisement —

Everything Linux, A.I, IT News, DataOps, Open Source and more delivered right to you.

Subscribe

«The best Linux newsletter on the web»

Network discovery is a network setting that enables network computers’ names to be discoverable from the network. It works like a Bluetooth system. When you enable it, your device will be found by another device. Enabling network discovery via group policy is the best option to enable network discovery for all network machines through a Windows server. The same task can be used to disable network discovery on all network clients with group policy.

In this post, I will apply this policy to enable network discovery via group policy using Windows Server 2016 on Windows 10 clients. It works the same on Windows Server 2019, 2022, and Windows 11.

What is Network Discovery?

Before we start to apply the network discovery policy to the network clients, we should know about network discovery features and settings. For all Windows systems, the three network discovery states are:

-

On: This state allows your computer to see other network computers and devices and allows people on other network computers to see your computer. This makes it easier to share files and printers.

-

Off: This state prevents your computer from seeing other network computers and devices and prevents people on other network computers from seeing your computer.

-

Custom: This is a mixed state in which some settings related to network discovery are enabled, but not all of them. For example, network discovery could be turned on, but you or your system administrator might have changed firewall settings that affect network discovery.

Network discovery requires that the DNS Client, Function Discovery Resource Publication, SSDP Discovery, and UPnP Device Host services are started, that network discovery is allowed to communicate through Windows Firewall, and that other firewalls are not interfering with network discovery. If some but not all of these are true, the network discovery state will be shown as Custom.

How to Enable Network Discovery via Group Policy?

Let’s configure and enable network discovery via group policy on Windows Server 2016 to Windows Server 2022. This method works the same on all other Windows servers. In my testing lab, the server is Windows Server 2016 and the client machines are Windows 10.

The following are the step-by-step instructions in a real-world scenario:

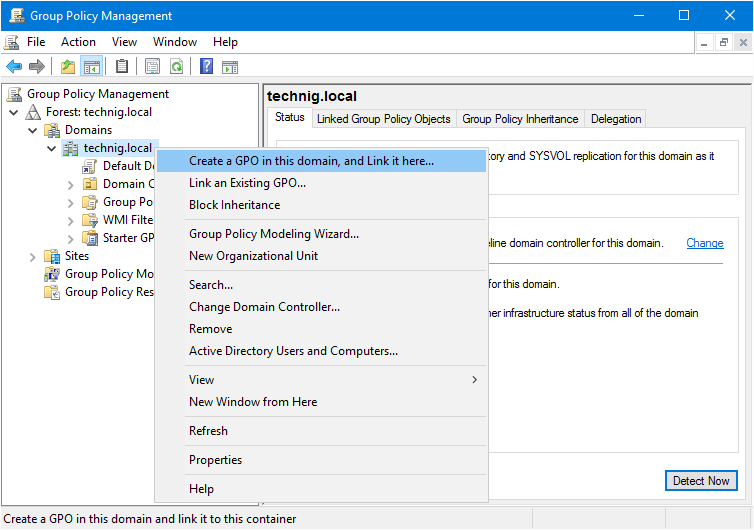

- Log on to the Windows Server and open the Group Policy Management console by typing

gpmc.mscin the Run dialog box. - Expand the Forest and Domains nodes, and then right-click the domain name. Select Create a GPO in this domain and link it here.

3. Name the new GPO Network Discovery or whatever you want. It’s better to name all the new GPO you have created with a meaningful name and must be related to the tasks you want to apply via the group policy template.

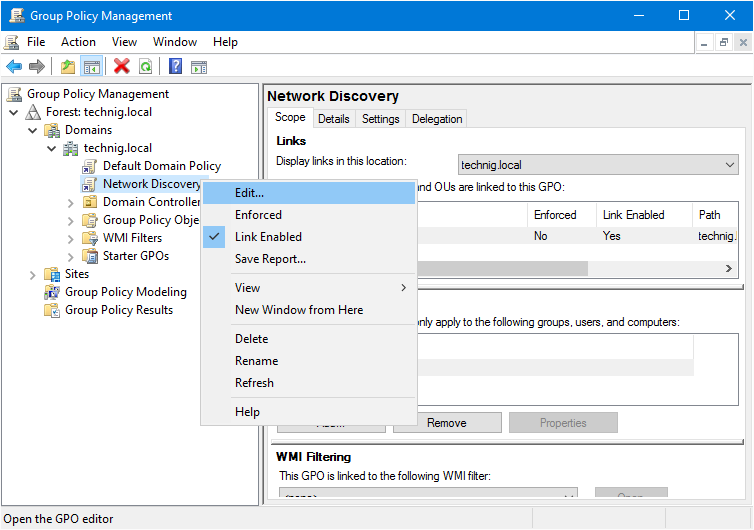

4. Right-click the created Network Discovery GPO and click Edit. Now you are going to edit this group policy template to enable network discovery via group policy.

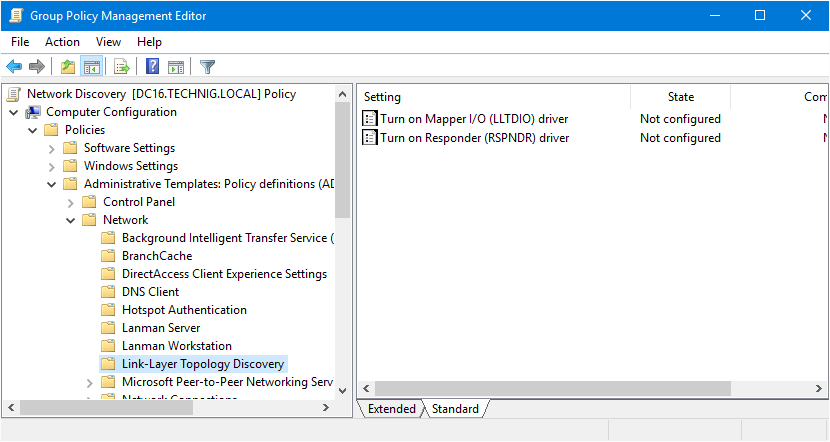

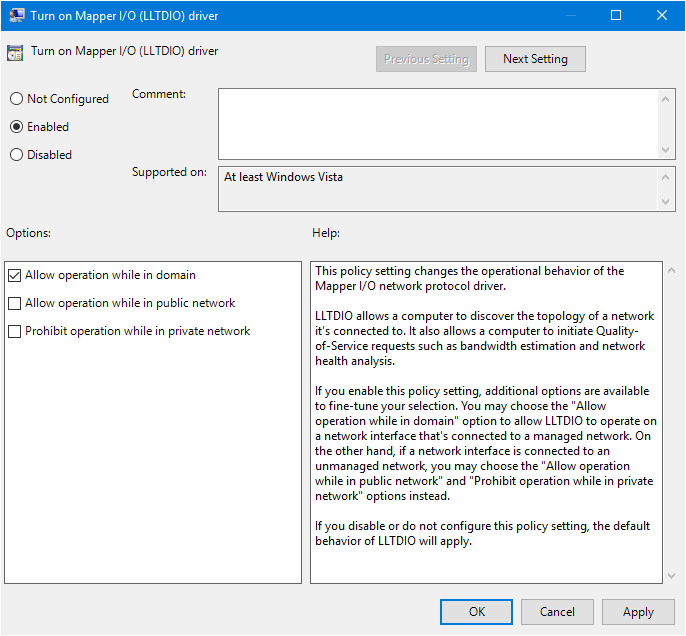

5. On Computer Configuration, expand Policy – Administrative Templates – Network and select Link-Layer Topology Discovery. Right-click the first policy “Turn on Mapper I/O (LLTDIO) driver” and enable it. Tick the checkbox of Allow operation while in domain.

Note: LLTDIO allows a computer to discover the topology of a network it’s connected to. It also allows a computer to initiate Quality-of-Service requests such as bandwidth estimation and network health analysis.

6. Now enable Turn on Responder (RSPNDR) driver also. Do the same settings for Turn on Responder (RSPNDR) driver as above screenshot.

Note: The Responder allows a computer to participate in Link Layer Topology Discovery requests so that it can be discovered and located on the network. It also allows a computer to participate in Quality-of-Service activities such as bandwidth estimation and network health analysis. It enables Network Discovery via group policy.

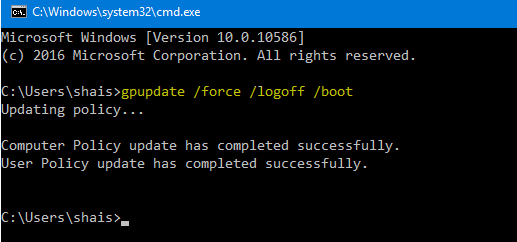

7. Network Discovery enabled via group policy. Now type “gpupdate /force” to update the group policy on Windows Server. Execute the command on the client’s computer as well or it will apply automatically when the system restarts.

Everything is done successfully on the Windows server. The network discovery policy is now enabled for all client computers that are joined to the domain. To verify that the policy is working correctly, you can open the Network and Sharing Center on a client computer and check the Network Discovery setting. The setting should be On.

Enable Network Discovery via Windows Firewall

It is the second method to turn on network discovery via Windows Firewall. It also must be applied through group policy. So we already have a created GPO and try to edit it for enabling network discovery via Windows Firewall.

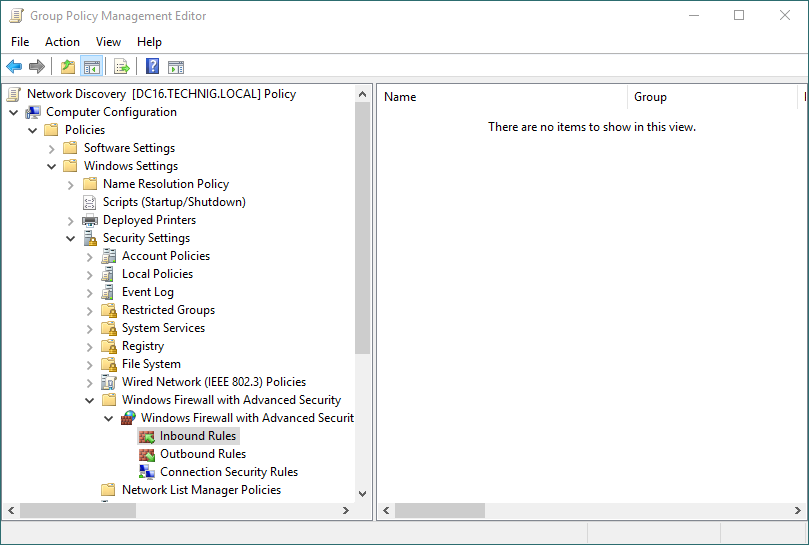

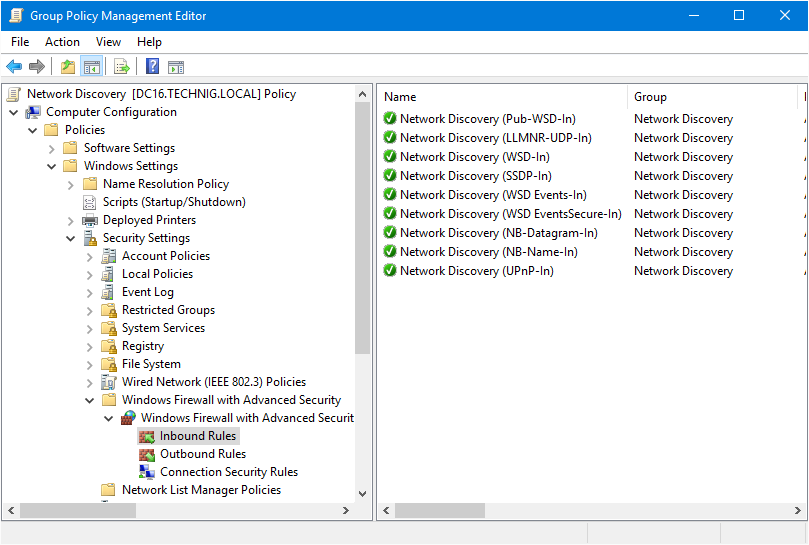

1. Open the previews created by GPO and edit them with the following steps. Navigate to Computer Configuration – Windows Settings – Security Settings – Windows Firewall with Advanced Security.

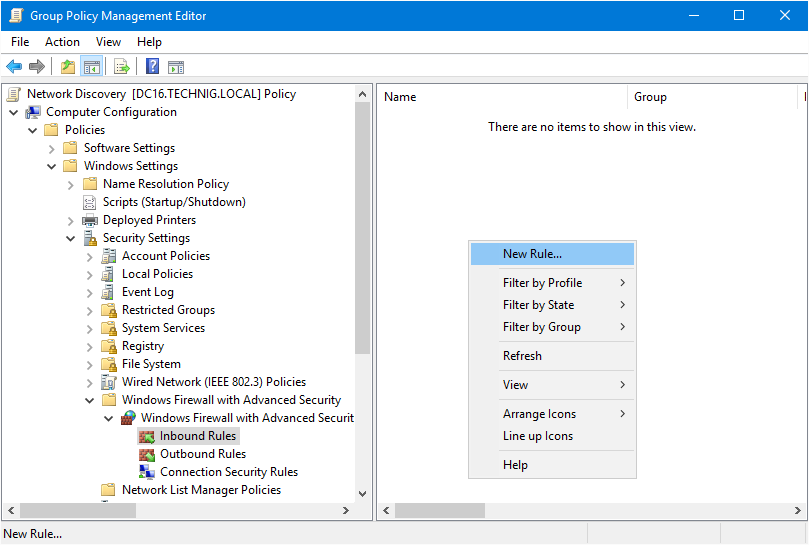

2. Now try to create a rule from Inbound Rules. Select Inbound Rules and right-click to create a New Rules.

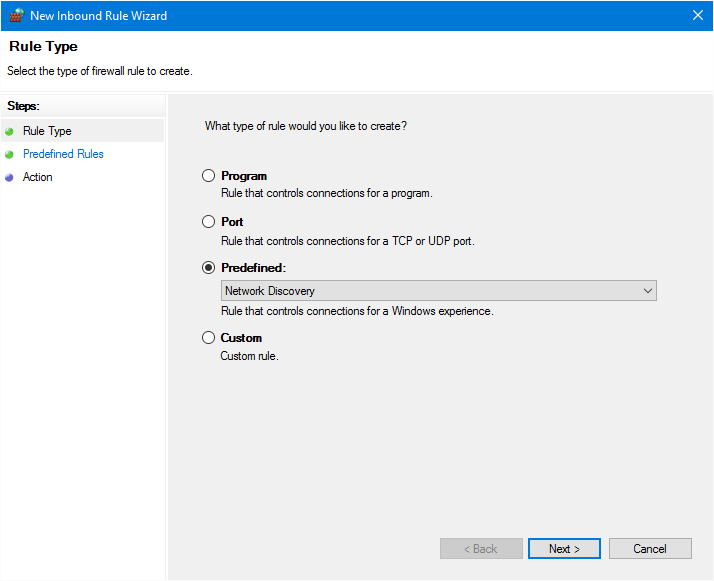

3. So on the new New Inbound Rules Wizard page, select Predefined and choose Network Discovery.

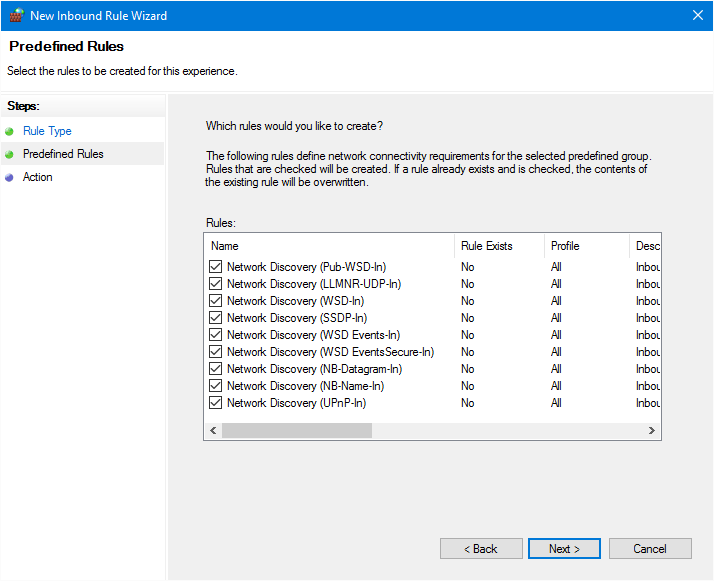

4. On the Predefined Rules window, do nothing and click Next. These rules are predefined rules for network discovery and network monitoring, and network troubleshooting.

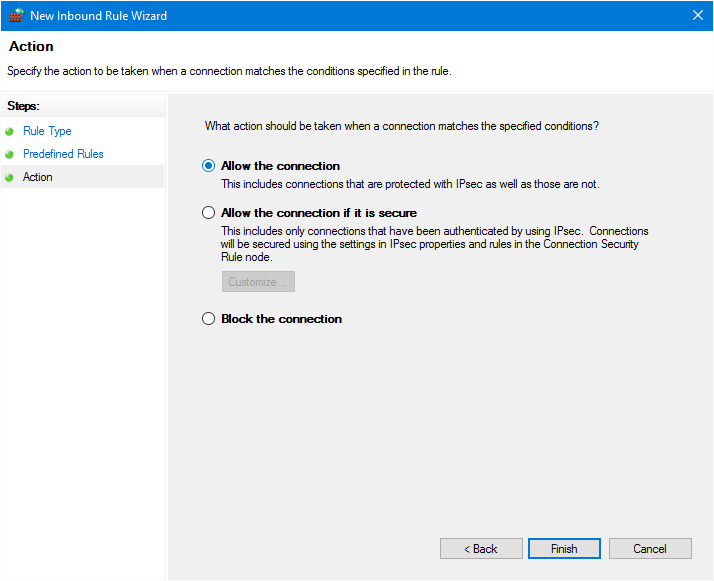

5. Finally, select Allow the connections and click Finish. The network discovery rules must be enabled successfully.

6. The result should be like the below screenshot. Next, you can disable network discovery with a Windows firewall from here. And disable network discovery via the preview section.

7. Close the Group Policy Management Editor page and run “gpupdate /force” command again to update the group policy.

Turn on Network Discovery on Windows 10

Let’s check the result of enabling network discovery via group policy on a Windows 10 client machine.

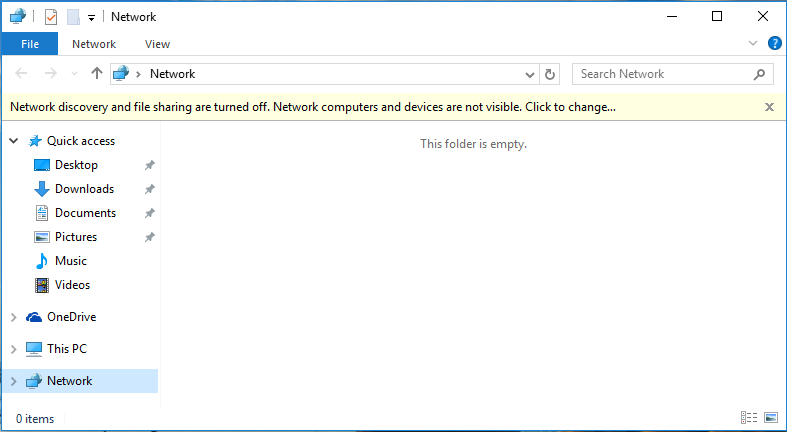

1. Open the Network from Windows 10 desktop. Bring Windows 10 desktop icons on the desktop, if you already don’t have them.

Here you see, the network discovery is turned off and the network computers are not showing from Network.

2. Open the command prompt and run “gpudpate /force” command to update group policy on Windows 10.

Now the network discovery has been enabled successfully on your all network servers and client machines. Try to work with group policy and get to learn more about settings and options. If you have any questions, don’t hesitate and ask us via comment.

Related Queries: Enable Network Discovery via Group Policy

Network discovery group policy Windows 10

Disable network discovery GPO server 2012

Network discovery GPO not working

Enable network discovery GPO server 2012

GPO turns on network discovery and file sharing

Group policy advanced sharing settings

Turn on the network discovery server 2016

Turn on the automatic setup of network-connected devices group policy

Современные ОС предусматривают современные подходы ко многим привычным вещам, отказываясь от многих устаревших технологий. С одной стороны это правильно, с другой — может вызвать и вызывает проблемы в переходный период. Поэтому системный администратор всегда должен интересоваться всеми нововведениями используемых систем, а также уметь применять их на практике. Здоровый консерватизм — это хорошо, но он не должен препятствовать прогрессу. Сегодня мы поговорим об одной часто встречающейся проблеме — не включается сетевое обнаружение в последних версиях Windows 10 и Windows Server.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Долгое время взаимоотношения систем семейства Windows c сетевой безопасностью были достаточно сложными. Ситуация начала меняться с выходом Windows XP, в которой появился встроенный брандмауэр, начиная с Vista были введены ограничения для учетных записей пользователей и произошло разделение подключенных сетей на домашние, рабочие и общественные.

Причиной этому стало широкое распространение интернета и широкополосных сетей, когда постоянное подключение к сети стало из роскоши нормой жизни. За ними последовало развитие домовых и личных сетей и сегодня практически каждое устройство так или иначе подключено к какой-либо сети c обязательным выходом в интернет. Это заставило по-новому посмотреть на вопросы безопасности, в частности в сторону ужесточения политик по умолчанию. Вторая проблема — это старые, уязвимые протоколы, многие из которых поддерживались в угоду совместимости, но дальнейшее их применение ставило серьезные проблемы безопасности, обусловленные самой архитектурой этих протоколов.

В современных ОС все сети делятся на частные и общедоступные, любая неизвестная сеть по умолчанию определяется как общедоступная и для нее включаются повышенные меры безопасности. Частные сети предполагают больший уровень доверия и позволяют включить Сетевое обнаружение, которое позволяет текущему узлу находить другие компьютеры в сети и быть видному самому. Ранее за этот функционал отвечал протокол NetBIOS over TCP/IP, но он не удовлетворяет современным требованиям безопасности и поэтому от его применения начали отказываться. На смену ему пришел новый протокол SSDP (Простой протокол обнаружения сервисов, Simple Service Discovery Protocol), который является частью более широкого протокола UPnP (Universal Plug and Play).

Новые протоколы позволяют сетевым устройствам не только обнаруживать и взаимодействовать друг с другом, но и самостоятельно конфигурировать активное сетевое оборудование, например, пробрасывать нужные порты на роутере.

Но вернемся к озвученной в заголовке проблеме. Достаточно часто можно столкнуться с ситуацией, когда сетевое обнаружение в системах Windows не хочет включаться. При этом нет никаких сообщений об ошибках, вы вроде бы включаете сетевое обнаружение, но оно все равно оказывается отключенным.

Причина такого поведения заключается в том, что старые службы (NetBIOS over TCP/IP) оказываются выключенными, а новые (SSDP и прочие) не включенными. Чтобы решить данную проблему нужно включить автоматический запуск и запустить в указанном порядке следующие службы:

- Обнаружение SSDP — включает поддержку протокола SSDP

- Узел универсальных PNP-устройств — включает поддержку UPnP

- Хост поставщика функции обнаружения — отвечает за обнаружение других устройств в локальной сети

- Публикация ресурсов обнаружения функции — обеспечивает видимость компьютера в локальной сети

Также удостоверьтесь что у вас работает и настроена на автоматический запуск служба:

- DNS-клиент

Теперь можно включить сетевое обнаружение и удостовериться что вам доступны ресурсы локальной сети.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Современные операционные системы, включая Windows 10 и Windows Server, часто отказываются от устаревших технологий в пользу более безопасных и эффективных решений. Однако такие изменения иногда приводят к проблемам. Одна из распространённых — невозможность включить сетевое обнаружение.

Приобрести оригинальные ключи активации Windows Server можно у нас в каталоге от 1190 ₽

Почему не включается сетевое обнаружение?

Сетевое обнаружение позволяет компьютеру находить другие устройства в локальной сети и быть видимым для них. Для этого раньше использовался протокол NetBIOS over TCP/IP, который устарел и был заменён на SSDP и UPnP. Однако если старые службы отключены, а новые не активированы, сетевое обнаружение работать не будет.

Как исправить проблему?

Для решения проблемы нужно включить и настроить ряд системных служб.

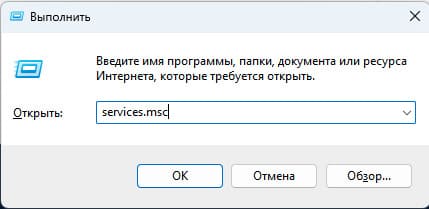

Шаг 1: Включение необходимых служб

1) Откройте окно Службы (нажмите Win + R, введите services.msc и нажмите Enter).

2) Найдите и настройте на автоматический запуск следующие службы:

— Обнаружение SSDP (включает поддержку протокола SSDP).

— Узел универсальных UPnP-устройств (включает поддержку UPnP).

— Хост поставщика функции обнаружения (отвечает за обнаружение устройств в сети).

— Публикация ресурсов обнаружения функции (обеспечивает видимость компьютера).

3) Убедитесь, что служба DNS-клиент также включена и настроена на автоматический запуск.

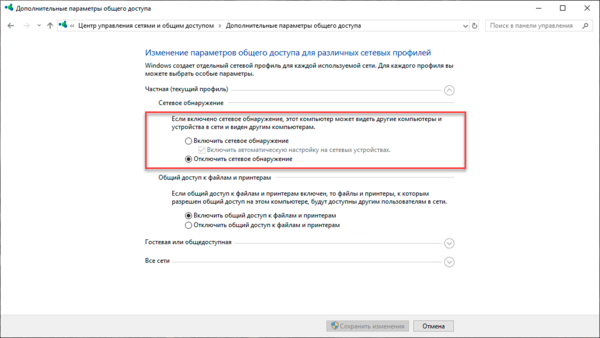

Шаг 2: Включение сетевого обнаружения

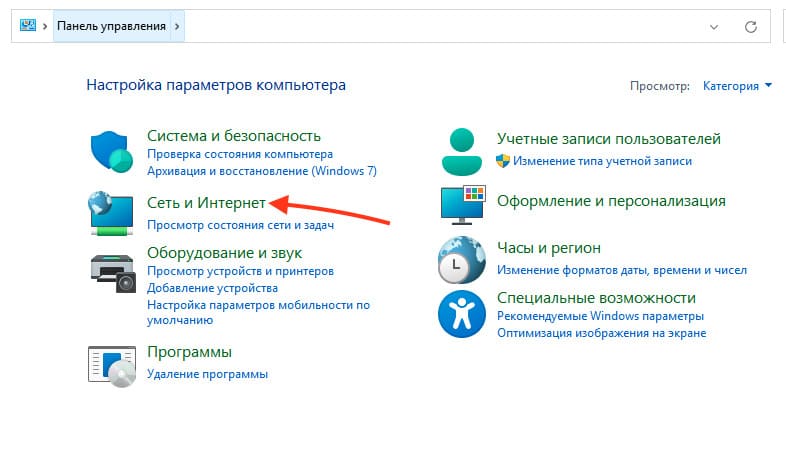

1) Откройте Панель управления.

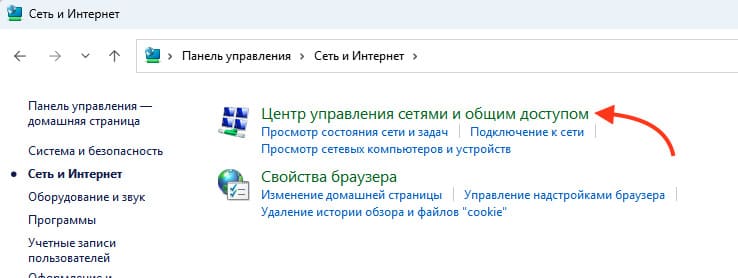

2) Перейдите в раздел Сеть и Интернет → Центр управления сетями и общим доступом.

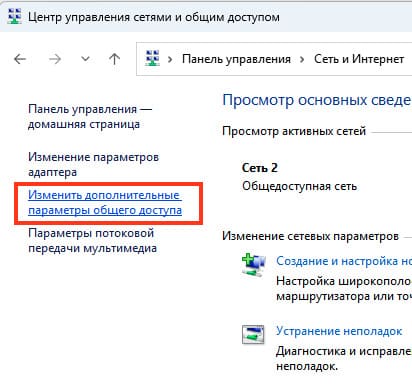

3) Выберите Изменить дополнительные параметры общего доступа.

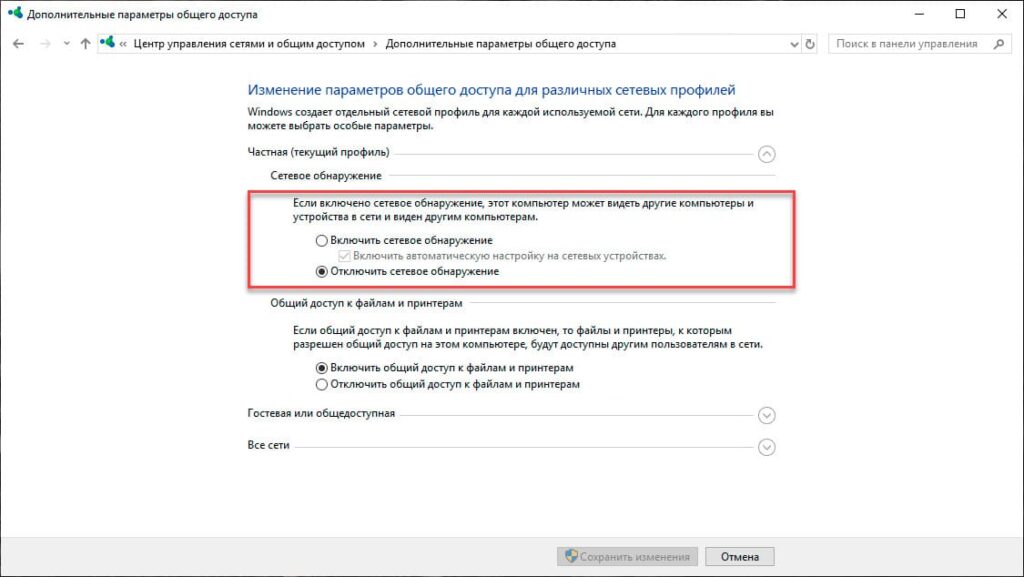

4) Включите опцию Сетевое обнаружение и сохраните изменения.

Шаг 3: Проверьте видимость ресурсов

После включения всех служб и активации сетевого обнаружения убедитесь, что компьютеры и устройства локальной сети видны. Попробуйте открыть Проводник и перейти в раздел Сеть.

Сетевое обнаружение в современных ОС Windows зависит от корректной настройки новых протоколов и служб. Следуя этой инструкции, вы сможете устранить проблему и обеспечить полноценную работу локальной сети.

Лицензионный ключ активации Windows Server от

В продолжении вопроса «не сохраняется сетевое обнаружение в дополнительных параметрах общего доступа»

1. Работаю год на windows server 2022, до 01.07.22 без проблем, обновление 2022 поймал в январе.

2. 01.07.22 после перезагрузки сервера потерял удаленный доступ к нему (локально и из внешней сети). IP виден,т.е. сервер в сети.

3. Вот это делал и с Брандмауром переключался.

DNS-клиент

Публикация ресурсов обнаружения функции

Обнаружение SSDP

Узел универсальных PNP-устройств

4. Понял что причина в отсутсвии службы «Узел универсальных PNP-устройств» вообще, т.е. не вкл/выкл, а вообще нет в списке служб.

Отсюда вопросы:

1. Возможно ли скачать службу и установить?

2. Могло ли повлиять обновление до server2022 (хотя понимаю что с января после обновы месяца было более 20 перезагрузок, проблем не было)

3. Не верю конечно, но все же..Майкрософт пугало санкциями… может рубанули как то ?