Applies ToWindows Server 2008 Datacenter ESU Windows Server 2008 Standard ESU Windows Server 2008 Enterprise ESU Windows 7 Enterprise ESU Windows 7 Professional ESU Windows 7 Ultimate ESU Windows Server 2008 R2 Enterprise ESU Windows Server 2008 R2 Standard ESU Windows Server 2008 R2 Datacenter ESU Windows Embedded Standard 7 ESU Windows Embedded POSReady 7 ESU Windows Server 2012 Windows Embedded 8 Standard Windows 8.1 Windows RT 8.1 Windows Server 2012 R2 Windows Embedded 8.1 Industry Enterprise Windows Embedded 8.1 Industry Pro Windows 10 Windows 10, version 1607, all editions Windows Server 2016, all editions Win 10 Ent LTSC 2019 Win 10 IoT Ent LTSC 2019 Windows 10 IoT Core LTSC Windows Server 2019 Windows 10 Enterprise Multi-Session, version 20H2 Windows 10 Enterprise and Education, version 20H2 Windows 10 IoT Enterprise, version 20H2 Windows 10 on Surface Hub Windows 10, version 21H1, all editions Windows 10, version 21H2, all editions Windows 11 version 21H2, all editions Windows 11 version 22H2, all editions Windows Server 2022

Сводка

Атаки методом подбора — один из трех основных способов атаки на компьютеры Windows на сегодняшний день. Однако устройства Windows в настоящее время не позволяют блокировать встроенные локальные учетные записи администратора. Это создает сценарии, в которых без надлежащей сегментации сети или наличия службы обнаружения вторжений встроенная локальная учетная запись администратора может быть подвержена неограниченной атаке методом подбора, чтобы попытаться определить пароль. Это можно сделать с помощью протокола удаленного рабочего стола (RDP) по сети. Если пароли не являются длинными или сложными, время, необходимое для выполнения такой атаки, становится тривиальным с использованием современных ЦП и GPU.

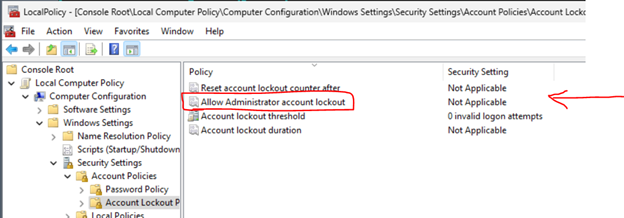

Чтобы предотвратить дальнейшие атаки методом подбора, мы реализуем блокировки учетных записей администратора. Начиная с 11 октября 2022 г. или более поздних накопительных обновлений Windows, будет доступна локальная политика для включения встроенных локальных блокировок учетных записей администратора. Эту политику можно найти в разделе «Политика локального компьютера \Конфигурация компьютера\Параметры Windows\Параметры безопасности\Политики учетной записи\Политики блокировки учетных записей».

Для существующих компьютеров установка для этого значения значения « Включено» с помощью локального объекта групповой политики или объекта групповой политики домена позволит заблокировать встроенную учетную запись локального администратора. В таких средах также следует рассмотреть возможность настройки трех других политик в разделе «Политики блокировки учетных записей». Мы рекомендуем установить для них значение 10/10/10. Это означает, что учетная запись будет заблокирована после 10 неудачных попыток в течение 10 минут, а блокировка будет длиться 10 минут. После этого учетная запись будет разблокирована автоматически.

Примечание Новое поведение блокировки влияет только на вход в сеть, например на попытки RDP. Вход в консоль по-прежнему будет разрешен в течение периода блокировки.

Для новых компьютеров Windows 11 версии 22H2 или всех новых компьютеров, которые включают накопительные обновления Windows от 11 октября 2022 г. до начальной установки, эти параметры будут заданы по умолчанию при настройке системы. Это происходит при первом создании экземпляра базы данных SAM на новом компьютере. Таким образом, если был настроен новый компьютер, а затем установлены обновления за октябрь, он не будет защищен по умолчанию. Для этого требуются параметры политики, как описано выше. Если вы не хотите, чтобы эти политики применялись к новому компьютеру, можно задать эту локальную политику или создать групповую политику для применения параметра Disabled (Разрешить блокировку учетной записи администратора).

Кроме того, теперь мы применяем сложность пароля на новом компьютере, если используется встроенная локальная учетная запись администратора. Пароль должен содержать по крайней мере два из трех основных типов символов (строчные, прописные и числовые). Это поможет защитить эти учетные записи от компрометации из-за атаки методом подбора. Однако если вы хотите использовать менее сложный пароль, вы по-прежнему можете задать соответствующие политики паролей в разделе «Политика локального компьютера\Конфигурация компьютера \Параметры Windows\Параметры безопасности\Политики учетных записей\Политика паролей».

Дополнительные сведения

Добавленные изменения поддерживают флаг DOMAIN_LOCKOUT_ADMINS и DOMAIN_PASSWORD_COMPLEX для встроенной локальной учетной записи администратора. Дополнительные сведения см . DOMAIN_PASSWORD_INFORMATION (ntsecapi.h).

|

Значение |

Смысл |

|

DOMAIN_LOCKOUT_ADMINS 0x00000008L |

Позволяет заблокировать встроенную учетную запись локального администратора от сетевых входов. |

|

DOMAIN_PASSWORD_COMPLEX 0x00000001L |

Пароль должен содержать по крайней мере два следующих типа символов:

|

-

Пороговое значение блокировки учетной записи

-

Длительность блокировки учетной записи

-

Сброс счетчика блокировки учетной записи после

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

ребят, выручайте. периодично, раз в час блочится учетка админа.

событие 4740

Заблокирована учетная запись пользователя.

Субъект:

Идентификатор безопасности: система

Имя учетной записи: AQUARIUS$

Домен учетной записи: BIZNES

Идентификатор входа: 0x3e7

Заблокированная учетная запись:

Идентификатор безопасности: BIZNES\sasha

Имя учетной записи: sasha

Дополнительные сведения:

Имя вызывающего компьютера: AQUARIUS

и вместе с этим несколько вот этих событий 4625

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: NULL SID

Имя учетной записи: —

Домен учетной записи: —

Код входа: 0x0

Тип входа: 3

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: sasha

Домен учетной записи: BIZNES.LOCAL

Сведения об ошибке:

Причина ошибки: Учетная запись блокирована.

Состояние: 0xc0000234

Подсостояние: 0x0

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x0

Имя процесса вызывающей стороны: —

каждому событию 4625 предшествует событие 4648

Выполнена попытка входа в систему с явным указанием учетных данных.

Субъект:

ИД безопасности: NETWORK SERVICE

Имя учетной записи: AQUARIUS$

Домен учетной записи: BIZNES

Код входа: 0x3e4

GUID входа: {00000000-0000-0000-0000-000000000000}

Были использованы учетные данные следующей учетной записи:

Имя учетной записи: sasha

Домен учетной записи: BIZNES.LOCAL

GUID входа: {00000000-0000-0000-0000-000000000000}

Целевой сервер:

Имя целевого сервера: aquarius.biznes.local

Дополнительные сведения: aquarius.biznes.local

Сведения о процессе:

Идентификатор процесса: 0x828

Имя процесса: C:\Windows\System32\svchost.exe

Сведения о сети:

Сетевой адрес: —

Порт: —

Данное событие возникает, когда процесс пытается выполнить вход с учетной записью, явно указав ее учетные данные. Это обычно происходит при использовании конфигураций пакетного типа, например, назначенных задач, или выполнении команды RUNAS.

помогите разобраться кто стучится в дверь моя

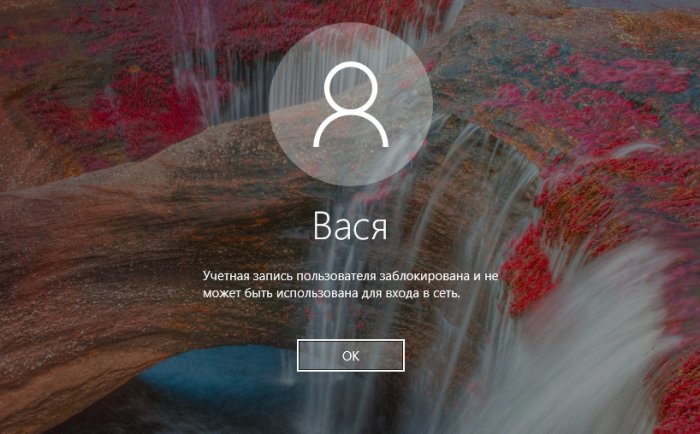

Друзья, привет. Сегодняшняя статья пригодится в первую очередь корпоративным пользователям компьютеров на базе Windows, работающим со стандартными локальными учётными записями. Тогда как вход в учётные записи со статусом администратора могут выполнять только доверенные лица компании в виде сотрудников IT-раздела. Хотя при определённом семейном микроклимате с описываемой ниже проблемой можно столкнуться, используя домашние устройства. Что же за проблема такая? А это невозможность доступа к Windows с уведомлением на экране блокировки «Учётная запись пользователя заблокирована и не может быть использована для входа в сеть». Что за блокировка такая, и как с ней бороться?

Итак, не можем войти в Windows, потому что на экране блокировки видим это.

Такая блокировка является результатом определённого количества неудачных попыток авторизации в локальной учётке, если администратором компьютера внесены соответствующие настройки локальной групповой политики.

Администратор компьютера в локальных групповых политиках может установить то или иное число попыток входа в учётные записи пользователей. При превышении этого числа попыток учётка блокируется для входа. Это такая защита от подбора паролей. Даже если дело имеем не с ситуацией попытки подбора пароля к чужой учётке, а просто её истинный владелец невнимательно вводил символы или не посмотрел на раскладку клавиатуры, войти в систему не удастся даже при вводе верного пароля. Придётся выждать установленное администратором время, пока не будет сброшен счётчик попыток входа. И, естественно, пока не истечёт время самой блокировки.

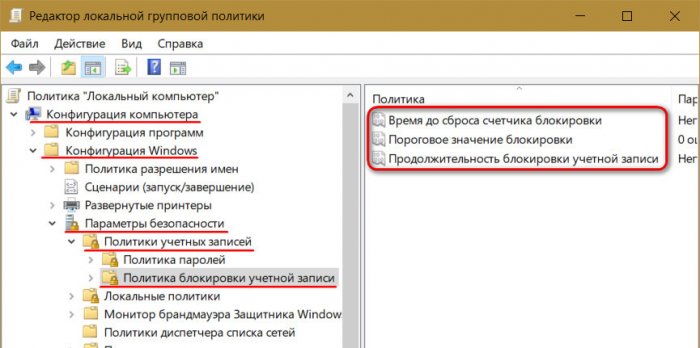

Устанавливается такая защита от подбора паролей в редакторе локальной групповой политики, в политике блокировки учётных записей.

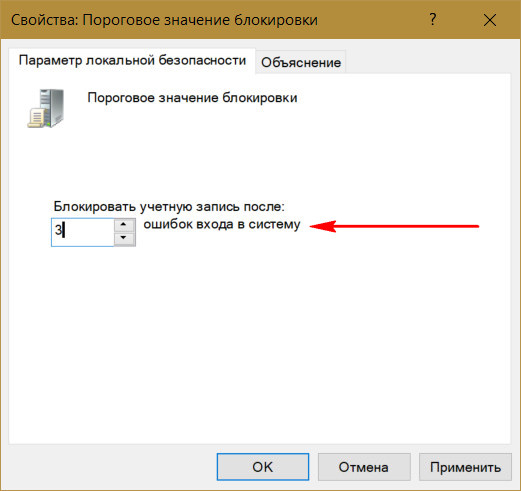

Здесь вводится пороговое значение блокировки, т.е. допустимое число попыток ввода пароля.

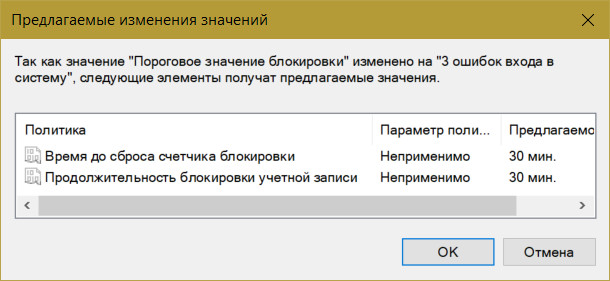

При установке такого порогового значения другие параметры политики – время до сброса счётчика блокировки и длительность самой блокировки – автоматически будут установлены на 30 минут.

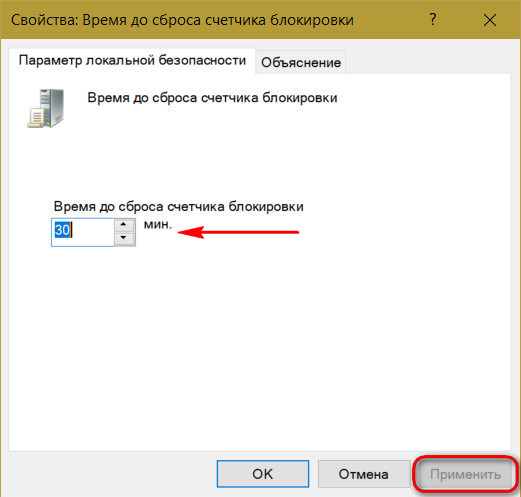

Их при необходимости можно сменить. И, к примеру, установить меньшее время для сброса счётчика неудачных попыток ввода пароля.

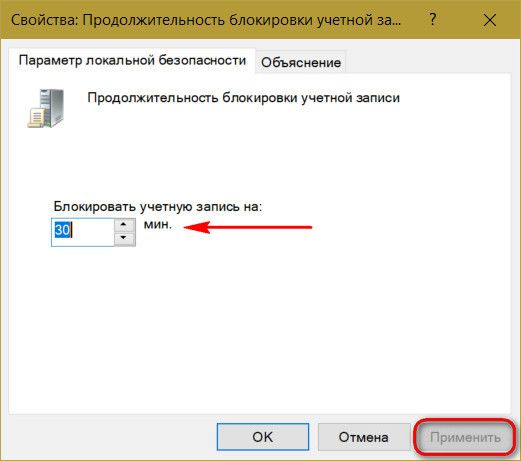

А время блокировки самой учётной записи, наоборот, увеличить.

Распространяется такая защита только на локальные учётки и не работает при попытках подбора пароля или пин-кода для подключённых аккаунтов Microsoft.

Разблокировать заблокированную учётную запись можно несколькими путями:

• Дождаться завершения времени блокировки. Но здесь есть нюанс: сколько времени нужно ждать, система не уведомляет. Об этом знает только администратор компьютера;

• Войти в систему с учётки администратора и снять блокировку;

• Если доступ к учётке администратора невозможен, снять блокировку, загрузившись со съёмного устройства и подправив кое-что в реестре Windows.

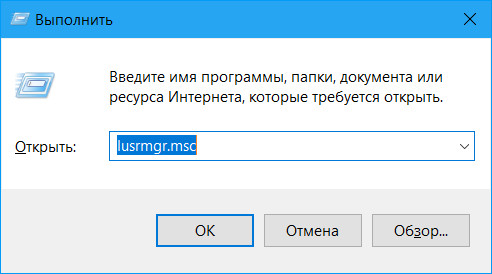

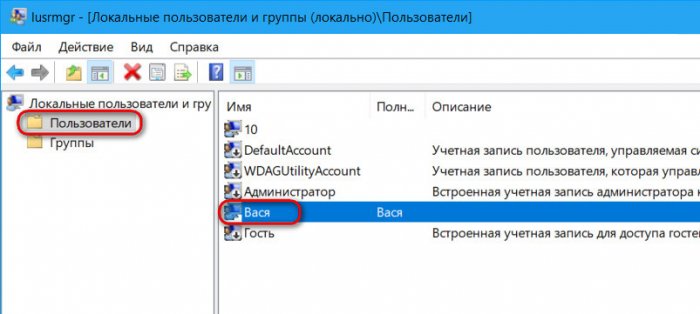

Если своя учётка заблокирована, но есть доступ к учётке администратора, необходимо войти в последнюю и разблокировать свою таким образом. Жмём клавиши Win+R, вводим:

lusrmgr.msc

В открывшемся окне в папке «Пользователи» ищем свою учётную запись и делаем на ней двойной клик.

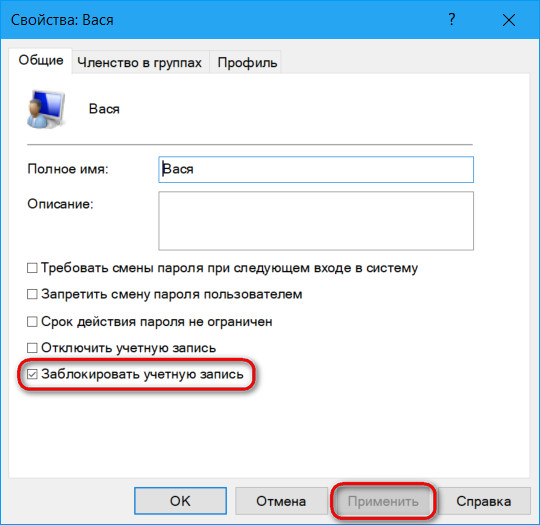

В окошке открывшихся свойств снимаем галочку «Заблокировать учётную запись». Применяем.

Пробуем войти в свою учётку.

- Примечание: если у вас нет пароля к учётке администратора, не стоит пытаться войти с помощью подбора. Защита от подбора паролей действует на все локальные учётные записи, в том числе и на администратора. Его учётка после определённого количества неудачных попыток авторизации также будет заблокирована.

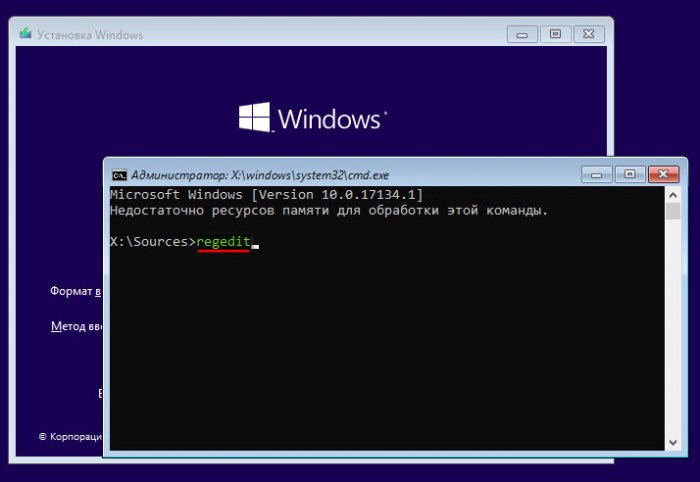

Если доступа к учётной записи администратора нет, добываем DVD-диск или флешку с процессом установки любой версии Windows или Live-диск с возможностью правки реестра операционной системы. Загружаем компьютер со съёмного устройства, в нашем случае это флешка установки Windows 10. Важно: запуск со съёмного устройства должен проводиться только при перезагрузке систем Windows 8.1 и 10. Нельзя использовать обычное завершение работы, поскольку в этих версиях из-за функции ускоренного запуска системное ядро загружается из ранее сохранённого на диске файла. Нам же нужно, чтобы ядро загрузилось с изменёнными параметрами реестра.

На первом этапе установки Windows жмём Shift+F10. Запускаем реестр командной строкой:

regedit

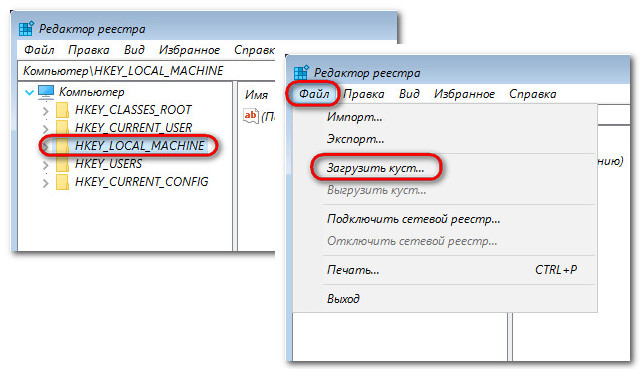

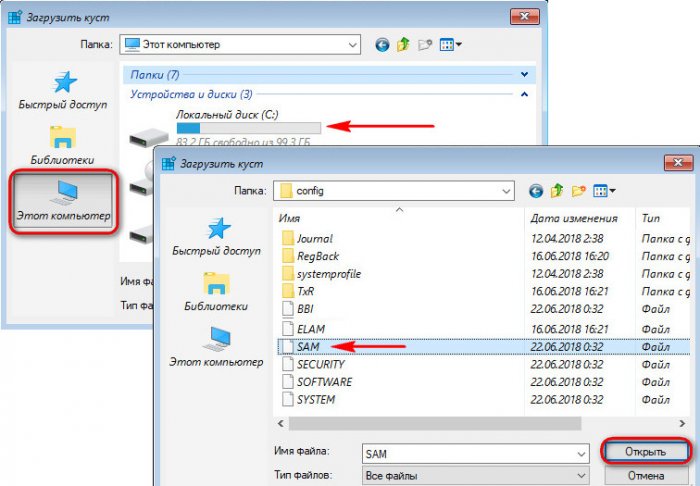

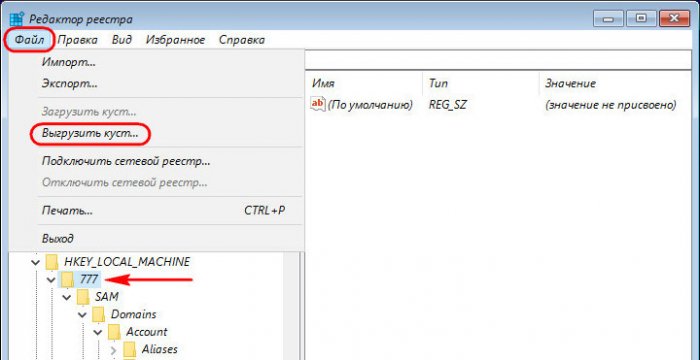

Кликаем раздел HKEY_LOCAL_MACHINE. Далее жмём меню «Файл», здесь нам нужен пункт «Загрузить куст».

В окне обзора выходим в корень устройств «Этот компьютер» и заходим в раздел Windows. У нас он обозначен как диск (C:\), но диск системы также может значиться и под другой буквой. Тут нужно ориентироваться по объёму раздела. На системном разделе раскрываем папки «Windows», далее – «System32», далее – «config». Внутри последней нам нужен файл SAM, это так называемый куст реестра, открываем его.

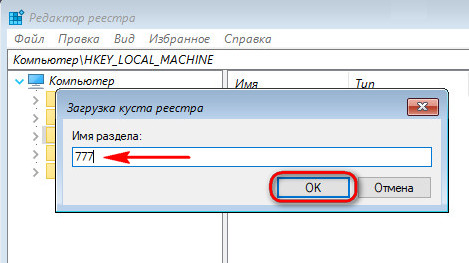

Открытый куст нужно как-то назвать, имя непринципиально. Назовём его 777.

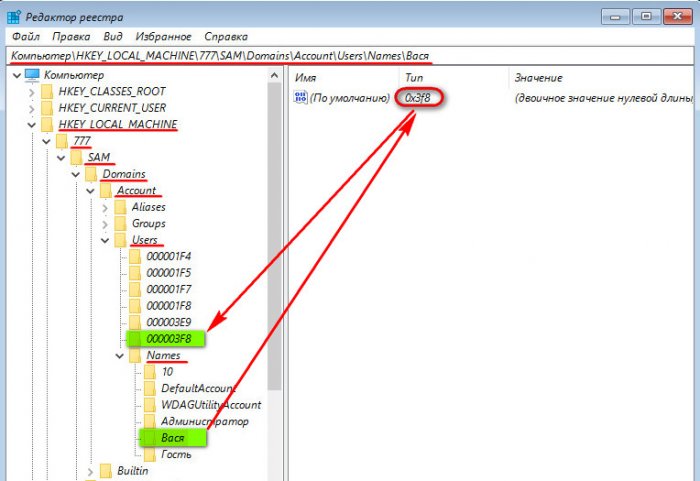

Внутри раздела реестра HKEY_LOCAL_MACHINE теперь наблюдаем новую ветвь 777. Раскрываем внутри неё путь:

777 – SAM – Domains – Account – Users – Names

Находим имя своей учётки в папке «Names». Нам, например, нужен пользователь Вася. Смотрим, что при выборе Васи отображается на панели реестра справа. У нас значение 0x3f8. Такое же значение, но только в ином формате написания — с лишними нулями спереди и капсом – ищем теперь выше, внутри папки «Users».

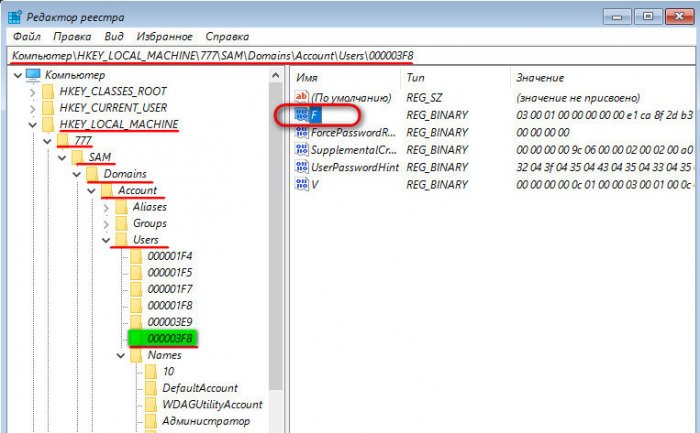

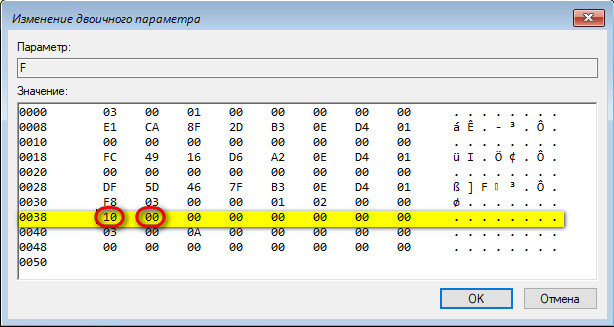

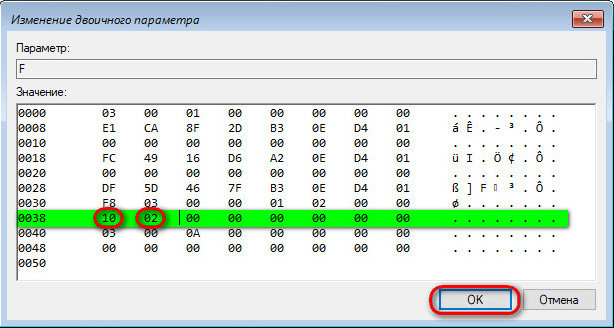

Ставим курсор теперь на это значение с нулями и капсом. В правой панели реестра ищем параметр «F» и двойным кликом раскрываем его.

В окошке параметра нам нужна строка 0038. Её первые два значения (у нас это 10 и 00) заменяем.

Двойным кликом ЛКМ щёлкаем по очереди на каждом из двух значений, и когда те выделятся синим, вписываем другие значения. А эти другие значения должны быть 10 и 02 соответственно. В итоге жмём «Ок».

Теперь в окне реестра кликаем на загруженный и отредактированный куст, у нас это 777. И выгружаем его: жмём «Файл», далее- «Выгрузить куст».

Перезагружаемся. И можем снова пытаться войти в свою учётку. Друзья, если блокировка вашей учётки – это следствие превышения допустимого числа авторизаций из-за того, что вы забыли пароль (или его, возможно, сменил кто-то без вашего ведома), вы можете просто убрать пароль. Сделать это можно, в частности, тем же способом путём правки реестра со съёмного носителя, что описан выше, только там нужны чуть другие действия. Какие – читаем здесь.

Блокировка учетной записи пользователя в домене — одна из наиболее частых причин обращений пользователей в техподдержку. Обычно причиной блокировки является забытый пользователем пароль или приложение, которое пытается использовать старый (сохраненный) пароль для аутентификации после того, как пользователь его сменил.

Приобрести оригинальные ключи активации Windows Server всегда можно у нас в каталоге, от 1190 ₽

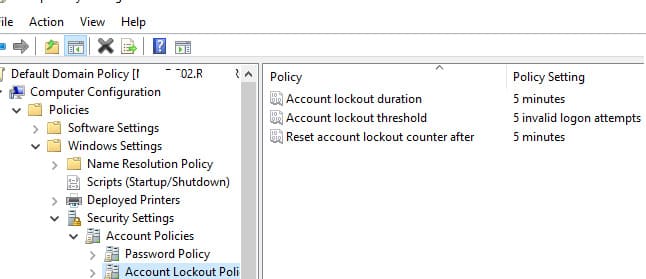

Политика блокировки пользователей в Active Directory

Функция блокировки учетной записи включена в стандартных настройках политики безопасности домена Active Directory. Обычно параметры политики блокировки пользователей настраиваются в Default Domain Policy GPO в разделе:

Computer Configuration > Windows Settings > Security Settings > Account Policy > Account Lockout Policy

Здесь присутствуют три основных параметра:

— Account lockout threshold — количество неудачных попыток ввода пароля, после которых пользователь блокируется.

— Account lockout duration — длительность блокировки в минутах. По истечении этого времени учетная запись будет автоматически разблокирована.

— Reset account lockout counter after — через сколько минут будет сброшен счетчик неудачных попыток.

Эти параметры применяются ко всем пользователям домена, за исключением групп, для которых настроены особые политики с помощью детальных политик паролей (Fine Grained Password Policy).

Как разблокировать учетную запись пользователя с помощью ADUC?

Если учетная запись пользователя заблокирована, при попытке входа в систему появится сообщение:

Учетная запись пользователя заблокирована и не может быть использована для входа в сеть.

The referenced account is currently locked out and may not be logged on to.

Чтобы разблокировать пользователя через графическую консоль Active Directory Users and Computers (ADUC), выполните следующие шаги:

1. Запустите консоль dsa.msc и найдите нужного пользователя AD.

2. Перейдите на вкладку Account. Если пользователь заблокирован, вы увидите надпись Unlock account.

3. Включите опцию разблокировки и нажмите OK.

Теперь пользователь сможет войти в домен.

Для делегирования прав на разблокировку пользователям (например, техподдержке) выполните следующие шаги:

1. Щелкните по Organization Unit (OU) с пользователями, выберите Delegate Control.

2. Укажите группу, которой хотите предоставить права (например, spbHelpDesk).

3. Выберите Create a custom task > Only the following objects in the folder > User objects.

4. В списке разрешений выберите Write lockout Time.

Теперь пользователи из группы spbHelpDesk могут разблокировать учетные записи.

Вы можете включить политику аудита, которая позволит узнать, кто конкретно разблокировал учетную запись пользователя:

Включите политику Audit User Account Management в Default Domain Controller GPO (Computer Configuration > Policies > Windows Settings > Security Settings > Advanced Audit Policy Configuration > Audit Policies -> Account Management);

После этого вы можете вы можете отслеживать события разблокировки пользователей по EventID 4767 в журнале Security на контроллере домена ( A user account was unlocked ). В событии указано кто и кого разблокировал.

Также вы можете найти события по event ID с помощью PowerShell:

Get-WinEvent -FilterHashtable @{logname='Security';id=4767}|ft TimeCreated,Id,Message

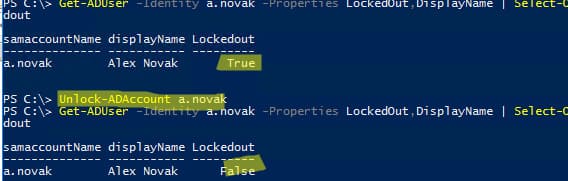

Разблокировать учетную запись пользователя с помощью PowerShell

Используйте командлет Unlock-ADAccount для разблокировки пользователей. Этот командлет входит в модуль Active Directory для PowerShell, который можно установить как на Windows Server, так и на Windows 10/11 (Pro и Enterprise).

1. Проверьте, что пользователь заблокирован:

Get-ADUser -Identity a.novak -Properties LockedOut,DisplayName | Select-Object samaccountName, displayName,Lockedout

2. Разблокируйте учетную запись:

Unlock-ADAccount a.novak

Также можно вывести время блокировки и другие данные пользователя:

Get-ADUser a.novak -Properties Name,Lockedout, lastLogonTimestamp,lockoutTime,pwdLastSet | Select-Object Name, Lockedout,@{n='LastLogon'; e={[DateTime]::FromFileTime($_.lastLogonTimestamp)}}, @{n='lockoutTime';e={[DateTime]::FromFileTime($_.lockoutTime)}}, @{n='pwdLastSet';e={[DateTime]::FromFileTime($_.pwdLastSet)}}

Чтобы найти всех заблокированных пользователей:

Search-ADAccount -UsersOnly -lockedout

Для разблокировки всех заблокированных пользователей можно использовать:

Search-ADAccount -UsersOnly -lockedout | Unlock-ADAccount

Следуя этим шагам, вы сможете быстро разблокировать пользователей в Active Directory и предотвратить повторные обращения в техподдержку.

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025

Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . .

Конвейеры ETL с Apache Airflow и Python

AI_Generated 13.05.2025

ETL-конвейеры – это набор процессов, отвечающих за извлечение данных из различных источников (Extract), их преобразование в нужный формат (Transform) и загрузку в целевое хранилище (Load). . . .

Выполнение асинхронных задач в Python с asyncio

py-thonny 12.05.2025

Современный мир программирования похож на оживлённый мегаполис – тысячи процессов одновременно требуют внимания, ресурсов и времени. В этих джунглях операций возникают ситуации, когда программа. . .

Работа с gRPC сервисами на C#

UnmanagedCoder 12.05.2025

gRPC (Google Remote Procedure Call) — открытый высокопроизводительный RPC-фреймворк, изначально разработанный компанией Google. Он отличается от традиционых REST-сервисов как минимум тем, что. . .

CQRS (Command Query Responsibility Segregation) на Java

Javaican 12.05.2025

CQRS — Command Query Responsibility Segregation, или разделение ответственности команд и запросов. Суть этого архитектурного паттерна проста: операции чтения данных (запросы) отделяются от операций. . .

Шаблоны и приёмы реализации DDD на C#

stackOverflow 12.05.2025

Когда я впервые погрузился в мир Domain-Driven Design, мне показалось, что это очередная модная методология, которая скоро канет в лету. Однако годы практики убедили меня в обратном. DDD — не просто. . .

Исследование рантаймов контейнеров Docker, containerd и rkt

Mr. Docker 11.05.2025

Когда мы говорим о контейнерных рантаймах, мы обсуждаем программные компоненты, отвечающие за исполнение контейнеризованных приложений. Это тот слой, который берет образ контейнера и превращает его в. . .

Micronaut и GraalVM — будущее микросервисов на Java?

Javaican 11.05.2025

Облачные вычисления безжалостно обнажили ахиллесову пяту Java — прожорливость к ресурсам и медлительный старт приложений. Традиционные фреймворки, годами радовавшие корпоративных разработчиков своей. . .

Инфраструктура как код на C#

stackOverflow 11.05.2025

IaC — это управление и развертывание инфраструктуры через машиночитаемые файлы определений, а не через физическую настройку оборудования или интерактивные инструменты. Представьте: все ваши серверы,. . .

Инъекция зависимостей в ASP.NET Core — Практический подход

UnmanagedCoder 11.05.2025

Инъекция зависимостей (Dependency Injection, DI) — это техника программирования, которая кардинально меняет подход к управлению зависимостями в приложениях. Представьте модульный дом, где каждая. . .