Потребности в защите и безопасности данных развиваются, особенно в связи с удаленной работой, ростом числа рядовых сотрудников, быстрым внедрением BYOD и рабочей культурой без периметра. Ноутбуки и настольные компьютеры с ОС Windows пользуются огромной популярностью как на предприятиях, так и в личных целях.

Безопасность корпоративных данных на персональных компьютерах (компьютерах и ноутбуках с Windows, принадлежащих сотрудникам) находится под угрозой, когда эти устройства работают за пределами корпоративных сетей и инфраструктуры.

Именно здесь политика защиты информации Microsoft Windows играет важную роль в обеспечении безопасности корпоративных данных.

В этой статье мы подробно рассмотрим Windows Information Protection — WIP для защиты корпоративных данных.

Что такое защита информации Microsoft Windows (WIP)?

Windows Information Protection — это набор политик, которые помогают организациям и их последующим ИТ-командам защищать корпоративные данные на устройствах, принадлежащих преимущественно сотрудникам, не ухудшая при этом общее удобство работы пользователей, что является основной причиной интенсивного внедрения Windows в корпоративной среде.

Microsoft Windows Information Protection (WIP), ранее называвшаяся Enterprise Data Protection (EDP), была представлена вместе с юбилейным обновлением Windows 10 с целью поддержки и дополнения Windows 10 современное управление.

Когда мы определяем значение Windows Information Protection или WIP, оно чаще всего связано с настольными компьютерами и ноутбуками Windows, принадлежащими сотрудникам.

Но важно понимать, что Windows — это операционная система, не зависящая от владельца, а это означает, что Windows Information Protection (WIP) также может использоваться для безопасность корпоративных данных на полностью управляемых корпоративных устройствах.

Зачем использовать WIP — защиту информации Windows?

Количество персональных устройств Windows, используемых в бизнесе, растет в геометрической прогрессии. В то время как некоторые организации полностью полагаются на то, что сотрудники используют свои личные устройства для работы, многие допускают и зависят от частичного использования устройств сотрудников — это может быть выполнение задачи на выходных, устранение чрезвычайной ситуации или работа удаленно.

Растущее распространение принадлежащих сотрудникам устройств на рабочих местах (локальных или удаленных) привело к дополнительным опасениям по поводу безопасности корпоративных данных.

Растущий риск случайной утечки данных через один из многих веб-сайтов или приложений, к которым сотрудники получают доступ на своих персональных компьютерах, является основной причиной, по которой предприятиям необходимо незавершенное производство.

Кроме того, защищает корпоративные данные от преднамеренного взлома попытки сотрудников при доступе к корпоративным данным на устройстве, где у них также есть доступ к социальным сетям, совместному использованию и общедоступному облачному хранилищу.

Преимущество политики WIP заключается в том, что она не дублирует и не пересекается с пользовательским интерфейсом компьютера. В отличие от полностью управляемого устройства, управляемого с помощью управление мобильностью предприятия Инструмент, с помощью которого ИТ-администраторы блокируют/ограничивают доступ к некоммерческим и неавторизованным приложениям, политика защиты информации Windows работает синхронно с контролем и конфиденциальностью сотрудников на их личных устройствах.

Каковы преимущества защиты информации Windows (WIP)?

- Защита корпоративных данных на устройствах сотрудников

- Обеспечение отсутствия изменений в существующей корпоративной среде и приложениях.

- Упростите исходный пользовательский интерфейс Windows

Защита корпоративных данных с помощью Windows Information Protection (WIP)

Основная идея WIP — не только защитить корпоративные данные на устройствах сотрудников, но также разделить корпоративные и личные данные на устройствах сотрудников и выборочно применять политики защиты данных для корпоративных данных.

Это гарантирует, что, хотя корпоративные данные защищены и поддерживают уровень безопасности предприятия, личные данные сотрудников не будут затронуты.

Давайте посмотрим, как влияет WIP:

Корпоративные данные

WIP добавляет корпоративный тег или идентификатор к корпоративным данным на устройствах сотрудников и автоматически шифрует данные при их загрузке, сохранении или получении из заранее определенных корпоративных источников.

К этим источникам относятся корпоративные приложения, корпоративные сети и защищенные корпоративные домены. Любые данные, поступающие из этих источников, шифруются с использованием WIP.

ИТ-администраторы могут определить политику WIP и предотвратить копирование корпоративные данные и вставить его в личные приложения/данные. Доступ к файлам корпоративных данных возможен только через защищенные приложения и недоступен из незащищенных приложений.

Личные данные

Персональные данные сотрудника остаются неизменными и незатронутыми применением политики Windows Information Protection (WIP).

Когда организации отключают политику WIP на вышедших из эксплуатации устройствах или устройствах сотрудников, которые больше не связаны с организацией, личные данные остаются без изменений.

Даже когда удаленное стирание данных с устройства Windows выполняется с использованием MDM, персональные данные остаются нетронутыми. Это одно из ключевых преимуществ Windows Information Protection (WIP).

Просвещенные приложения против непросвещенных приложений

Нам необходимо понимать два основных типа приложений и их терминологию, используемую в соответствии с Windows Information Protection. В отношении WIP часто упоминаются два типа приложений: просвещенные приложения и непросвещенные приложения.

Просвещенные приложения:

Это приложения, которые могут различать корпоративные и личные данные. Приложения Microsoft Office 365 ProPlus, такие как MS Word, MS Excel, MS PowerPoint, MS OneNote и MSOutlook, являются усовершенствованными приложениями.

Непросвещенные приложения:

Это приложения, которые не могут отличить корпоративные данные от личных данных. Распространенными примерами непросвещенных приложений являются Gmail и Google. браузер Chrome.

Пока ИТ-администраторы создают политику WIP, они выбирают непросвещенные приложения в качестве разрешенных, и через эти приложения можно получить доступ к корпоративным данным. Непросвещенные приложения рассматривают все данные на устройстве как корпоративные и шифруют их.

Сюда также входят персональные данные сотрудника. Политика Windows Information Protection (WIP) гарантирует, что когда для бизнес-операций требуется непросвещенное приложение, данные всегда шифруются.

Рекомендуется разрешить только просвещенные приложения, а настройки WIP гарантируют, что шифруются только корпоративные данные. Это решает общую проблему, связанную с защитой информации клиента в Windows 10 или защитой конфиденциальной информации в Windows.

Управляемые приложения:

Это приложения, работающие на устройствах в корпоративном контексте. Это не персональные приложения, включенные сотрудником, и их должны разрешить ИТ-администраторы. Эти приложения также известны как корпоративные приложения или корпоративные приложения.

Вариант использования защиты информации Windows

Наиболее распространенным вариантом использования Windows Information Protection является BYOD-устройства. Например, пользователь имеет доступ к нескольким корпоративным документам и изображениям.

На том же компьютере он/она может загрузить корпоративный документ в свое личное облачное хранилище или поделиться им в социальных сетях без Windows Information Protection (WIP).

Или сотрудники могут поделиться любой конфиденциальной деловой информацией по своей личной электронной почте, привлекая злоумышленников к данным. Аналогичным образом пользователи могут открыть личный файл с помощью корпоративного приложения.

Настройка WIP для устройств Windows 10 с помощью Scalefusion MDM

В этом разделе мы узнаем, как шаг за шагом настроить WIP на Scalefusion. Windows 10 МДМ. но давайте начнем с требований Windows Information Protection.

Предварительные требования для защиты информации Windows (WIP)

- Windows 10 версии 1607 и новее

- Windows 10 Mobile версии 1607 и более поздних версий.

- Решение Scalefusion MDM для настройки WIP

Пошаговое руководство по настройке WIP

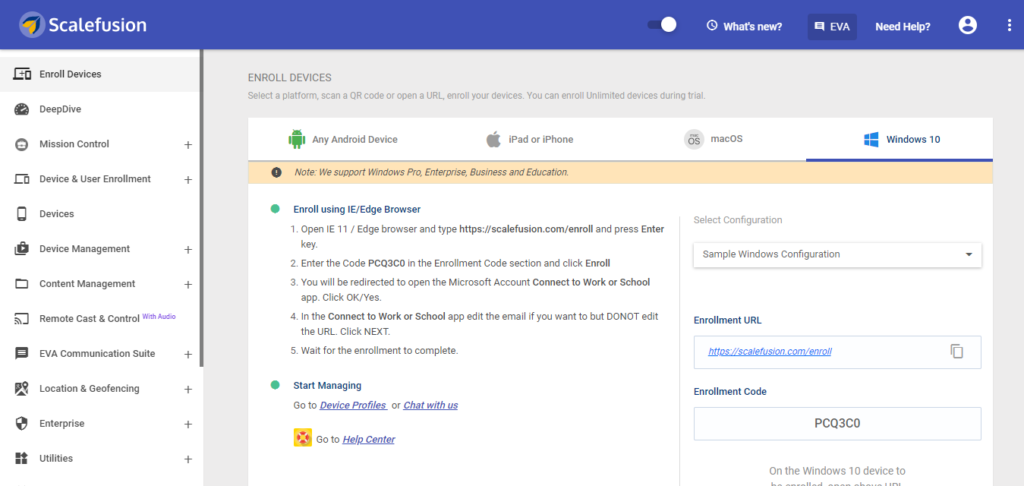

Шаг 1. Начните работу с Scalefusion

Чтобы включить WIP на устройствах с Windows 10, регистрация и вход на платформу Scalefusion MDM. Вы можете использовать свой корпоративный идентификатор для регистрации или зарегистрироваться, используя учетные данные Azure AD, чтобы дополнительно использовать параметры присоединения к Azure AD.

Регистрация с помощью Azure AD, а также помощь в беспрепятственном добавлении пользователей на панель мониторинга MDM и отправке им приглашения в зачислять свои BYO-устройства в управление.

После регистрации устройств на платформе MDM вы можете приступить к настройке политик использования устройств с Windows 10 для работы.

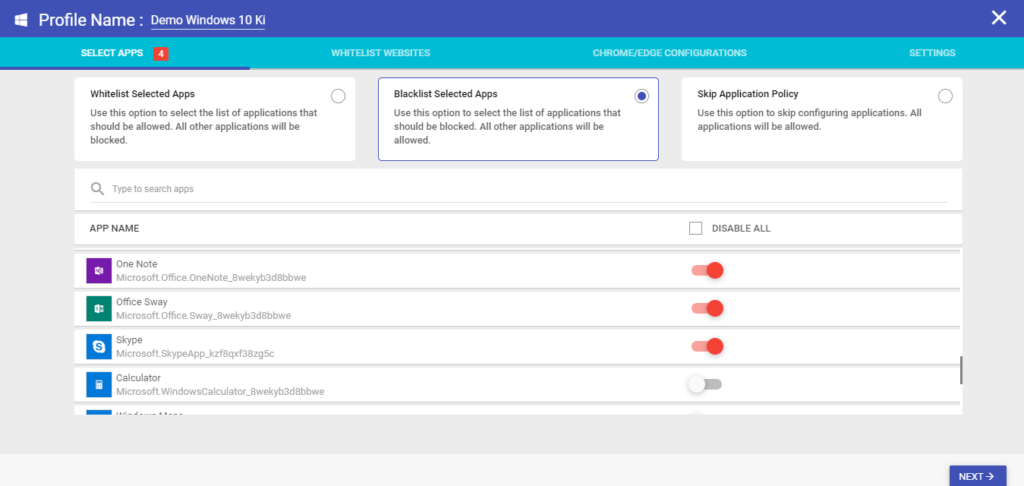

Шаг 2. Определение профиля/политики устройства

Перейдите в раздел «Управление устройствами» на панели управления. Создайте профиль или отредактируйте существующий профиль устройства, который будет применяться к личным компьютерам. Включает приложения и сайты из белого списка доступ к ним на устройстве.

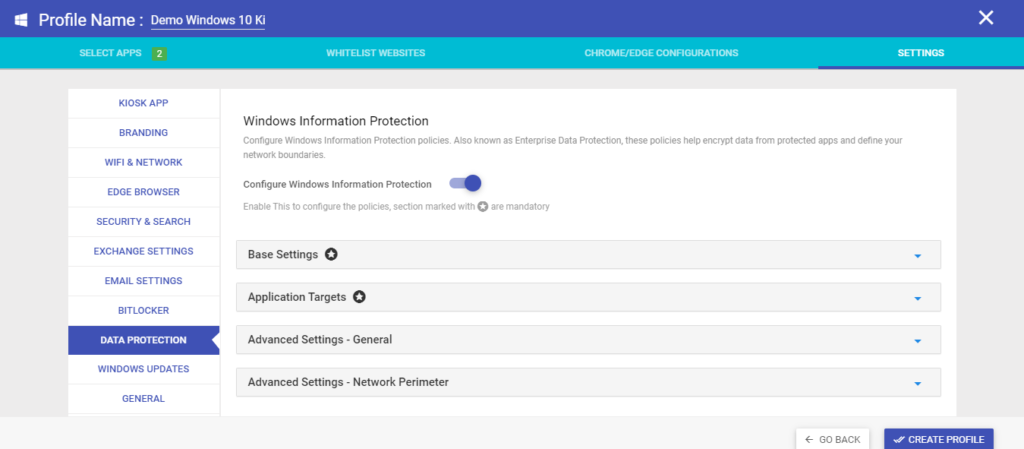

Шаг 3. Создайте политику защиты информации Windows (WIP)

В разделе настроек вы можете активировать Защиту информации Windows. Если вы пропустите настройки, вы не сможете применить их на устройствах BYOD. Давайте посмотрим на подробные настройки, доступные для включения режима WIP.

- Базовые настройки

Настройка этих параметров является обязательной.

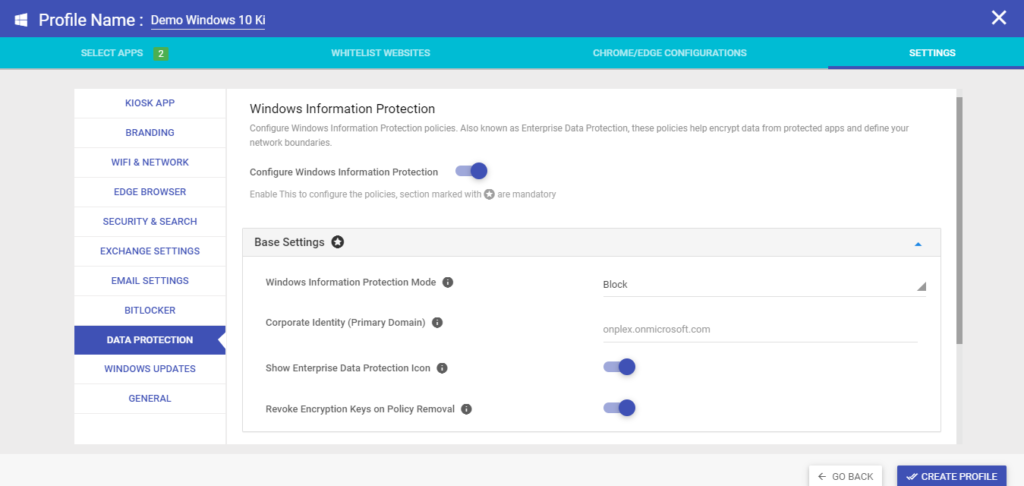

1.1 Вы можете выбрать уровень защиты режима защиты информации Windows.

- Если вы отключите эту функцию, копирование данных будет разрешено между управляемыми и неуправляемыми приложениями.

- В настройке «Разрешить и регистрировать действия» действия копирования регистрируются. Эти данные можно получить из журналов аудита WIP.

- В настройке «Разрешить переопределение и регистрацию действий» пользователям просто отображается предупреждение при копировании данных, и пользователь может переопределить настройки.

- Для полной защиты корпоративных данных рекомендуется выбрать настройку блокировки, которая предотвращает любое копирование данных между защищенными и незащищенными приложениями.

1.2 Определите фирменный стиль, который является основным доменом — данные, передаваемые из этого домена, всегда будут зашифрованы с помощью шифрованной файловой системы (EFS), предоставляемой Windows.

1.3 Вы можете скрыть или отобразить значок портфеля незавершенного производства, который будет отображаться в защищенных приложениях и файлах данных. Если сотрудникам нужно знать, как проверить, включена ли защита информации Windows для определенного файла или приложения, они могут проверить значок портфеля в правом верхнем углу.

1.4 Включение этого параметра сделает файлы корпоративных данных доступными для чтения, когда IP-адрес отключен на устройствах или устройства больше не зарегистрированы в Scalefusion MDM.

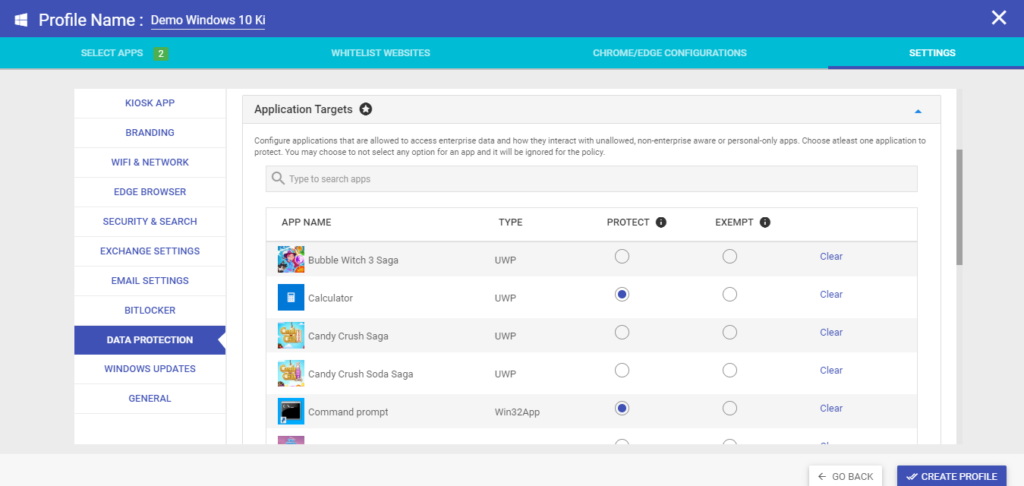

- Целевые настройки приложения:

Это также обязательные настройки.

2.1 Здесь выберите приложения UWP или Win32, которым разрешен доступ к корпоративным данным. Выберите данные, от которых приложения защищены, а какие освобождены. Вам необходимо выбрать хотя бы одно приложение. Например, если вы хотите включить WIP для браузера Chrome, вы можете выбрать браузер Chrome из списка приложений.

2.2. Если вы выберете параметр защиты для любого приложения, оно сможет получить доступ к корпоративным данным, соблюдая политики автоматического шифрования/маркировки. Передаваемые данные из этих приложений и файлы, загруженные из этих приложений, будут зашифрованы на диске.

2.3 Опция освобождения подходит для приложений, которые несовместимы с WIP, но все же нуждаются в доступе к корпоративным данным. Если вы выберете этот вариант, приложение получит доступ к корпоративным данным, но данные не будут зашифрованы и могут привести к утечке.

Мы рекомендуем защищать все приложения для безопасности корпоративных данных. Если какое-либо из приложений не может обрабатывать файлы корпоративных данных, мы рекомендуем выбрать освобожденные настройки вместо очистки.

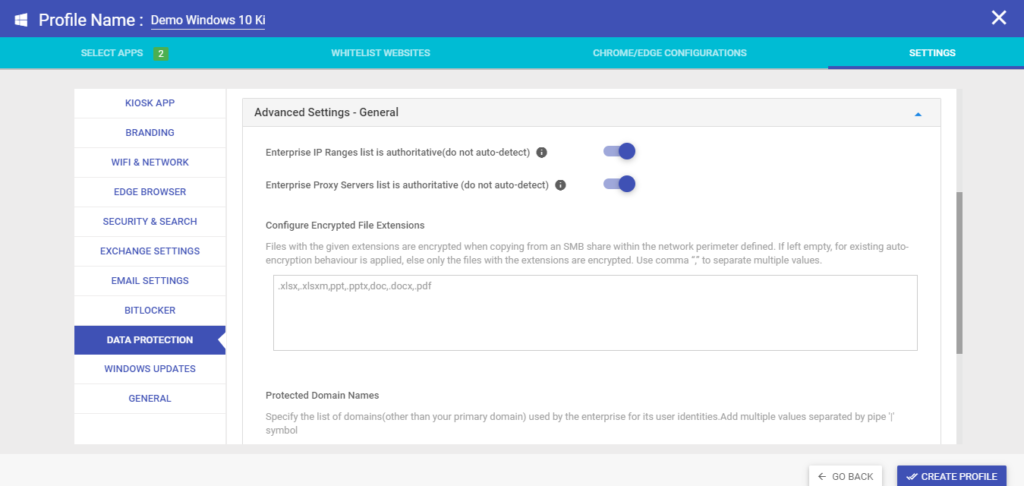

- Расширенные настройки: Общие

3.1 Список корпоративных прокси-серверов является авторитетным (не выполнять автоматическое обнаружение): если вы включите этот параметр, пользователи смогут переопределить автоматическое обнаружение прокси-серверов Windows.

3.2 Список корпоративных диапазонов IP-адресов является авторитетным (не выполнять автоматическое определение: после включения этого параметра пользователи могут переопределить автоматическое определение диапазонов IP-адресов Windows).

3.3 Зашифрованные расширения файлов: Определите расширения файлов, которые всегда должны шифроваться. Если расширения файлов не определены, будет включено автоматическое шифрование. Вы можете добавить несколько типов расширений файлов, используя запятую.

Например, если вам не нужно шифровать какой-либо тип видеофайла на устройстве, он всегда будет освобожден от шифрования.

3.4 Защищенные доменные имена: выберите и добавьте список доменов, отличных от вашего основного домена, для которых шифрование будет автоматизировано. Это могут быть ваши домены электронной почты и т. д. Вы можете добавить несколько доменов, разделенных символом трубы.

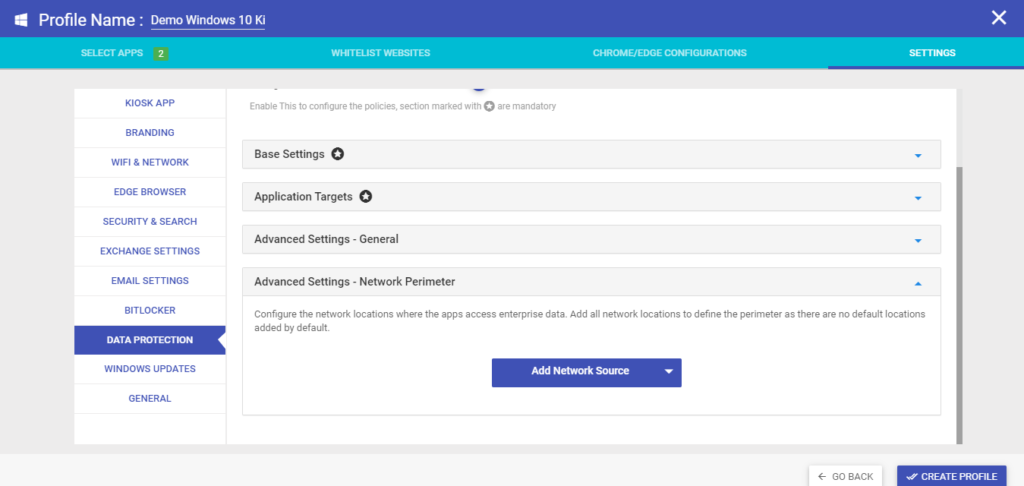

- Расширенные настройки: периметр сети

Выберите, где защищенные приложения смогут получить доступ к корпоративным данным. Выберите расположение корпоративной сети, добавьте сетевые источники для шифрования. Для удаленно работающих сотрудников рекомендуется указать все сетевые источники. Windows Information Protection блокирует интернет-соединения, которые невозможно идентифицировать, от доступа к корпоративным данным через эти настройки.

4.1 Корпоративные облачные ресурсы: выберите облачные ресурсы, которые следует считать защищенными.

4.2 Защищенные домены предприятия: выберите DNS-имена, образующие вашу корпоративную сеть. Это поможет определить периметр сети и диапазоны IP-адресов.

4.3 Диапазоны IP-адресов предприятия. Добавьте диапазоны IP-адресов для сети предприятия. Вы можете добавить несколько значений.

4.4 Внутренние прокси-серверы. Укажите прокси-сервер, через который будет маршрутизироваться трафик в корпоративное облако.

4.5 Внешние прокси-серверы: добавьте список ваших внешних прокси-серверов, через которые будет разрешен и защищен трафик.

4.6 Нейтральные источники. Добавьте аутентифицированные конечные точки перенаправления для вашего предприятия.

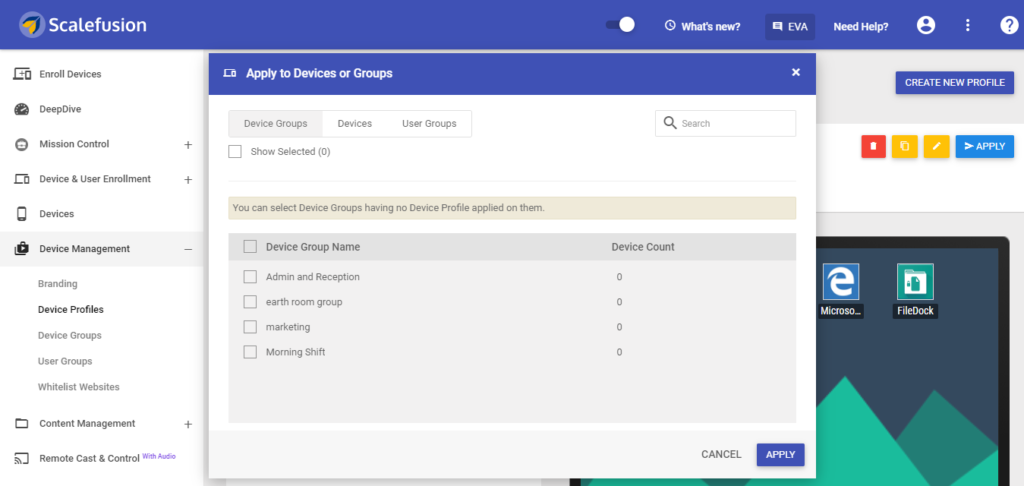

Шаг 4. Обновите профиль

Сохраните настройки профиля и примените их к устройству. Все устройства с этой политикой теперь будут включены с этими настройками для WIP. Вы можете применить профиль к устройству или группе устройств.

Если вы хотите узнать, как проверить состояние защиты информации Windows, вы можете просто посетить профиль на панели управления Scalefusion и посмотреть, в каких профилях он включен.

Ограничения защиты информации Windows (WIP)

Прежде чем настраивать параметры на уровне предприятия, важно взвесить все «за» и «против» технологии Windows Information Protection (WIP). Хотя WIP является одной из ключевых функций безопасности данных, предлагаемых Windows 10, у WIP есть несколько ограничений, таких как:

- После определения основной фирменный стиль не может быть изменен.

- Корпоративные данные на USB-накопителях, возможно, потребуется привязать к защищенным устройствам на основе конфигурации клиента Azure Information Protection для Windows (Azure RMS) для шифрования.

- Прямой доступ несовместим с WIP

- Параметр групповой политики NetworkIsolation может переопределять параметры политики WIP MDM.

- Если Cortana (виртуальная помощь Windows 10) добавлена в качестве защищенного приложения, это все равно может привести к утечке данных.

- WIP лучше всего работает для одного пользователя на устройство. При использовании нескольких пользовательских настроек у второго пользователя могут возникнуть проблемы с совместимостью приложений.

- Файлы установки приложения, загруженные из корпоративной сети, могут работать не так, как ожидалось.

- Папки с кэшированием на стороне клиента не защищены с помощью WIP.

- Протокол удаленного рабочего стола (RDP) можно использовать для подключения к устройству, управляемому WIP.

- Загрузка корпоративного файла в личное расположение с помощью Microsoft Edge или Internet Explorer невозможна.

- Устойчивая файловая система (ReFS) не поддерживается WIP.

- Веб-страницы, использующие элементы управления ActiveX, не защищены WIP.

- Папки, для которых для параметра MakeFolderAvailableOfflineDisabled установлено значение False, не защищаются WIP.

- Файлы в каталоге Windows не могут быть зашифрованы

- Автономные файлы данных Microsoft Office Outlook не защищены WIP

- Без регистрации MDM в рамках WIP можно управлять только просвещенными приложениями. Следовательно, рекомендуется использовать WIP в сочетании со Scalefusion MDM.

Scalefusion MDM обеспечивает шифрование и защиту корпоративных данных за счет сочетания настроек контроля доступа, WIP и Bitlocker.

Защита информации Windows и защита информации Azure (WIP или AIP)

Мы обсудили список функций и настроек безопасности для Политика Windows MDM, в частности контейнер «В разработке» (WIP). Azure Information Protection (AIP), ранее известная как Azure RMS, также является функцией, представленной в Windows 10 для предотвращения утечки корпоративных данных.

Но есть разница между Windows Information Protection и Azure Information Protection.

Azure Information Protection AIP — это облачный набор параметров, который позволяет ИТ-администраторам маркировать, классифицировать и защищать документы и сообщения для локальных устройств, которые являются частью Office 365 AD.

Хотя документы и сообщения можно защитить с помощью веб-приложений Office и настольных приложений Office 365, AD RMS помогает защитить документы и сообщения, используя возможности локального оборудования.

Самая большая разница между WIP и AIP заключается в том, что он не может решить проблему шифрования данных смешанных устройств или BYOD. В AIP шифруется весь набор данных и приложения, тогда как в WIP шифруются только выбранные приложения (корпоративные приложения) и данные, передаваемые через них.

В WIP рабочие данные автоматически шифруются после определения настроек профиля. Кроме того, WIP помечает данные на основе их источника, и любые данные, поступающие из источников корпоративных данных, шифруются. Это позволяет сотрудникам, которые являются владельцами устройств, иметь полный контроль над своими личными данными, такими как файлы и приложения.

Еще одно важное различие между AIP и WIP заключается в том, что для WIP требуется Решение MDM для определения политики и работает только в Windows 10 Anniversary Edition или более поздней версии.

Резюме

Это подробное руководство по защите информации Windows может помочь корпоративным ИТ-командам использовать настройки WIP для простой защиты корпоративных данных с помощью Масштаб Fusion MDM.

Scalefusion MDM для Windows 10 имеет широкий спектр функций безопасности и настроек контроля доступа, которые упрощают работу на личных ПК для сотрудников, повышая их производительность и одновременно упрощая управление для ИТ-команд.

Часто задаваемые вопросы

1. Каковы преимущества защиты информации Microsoft Windows?

Microsoft Windows Information Protection (WIP) обеспечивает надежную безопасность данных за счет шифрования и классификации конфиденциальной информации. Это позволяет организациям контролировать доступ к данным, предотвращать утечку данных и обеспечивать соблюдение нормативных требований. WIP защищает конфиденциальные данные, повышает производительность и снижает риски несанкционированного доступа или утечки данных.

2. Как включить защиту информации Windows?

Чтобы активировать защиту информации Windows, перейдите в «Настройки» > «Обновление и безопасность» > «Безопасность Windows» > «Защита от вирусов и угроз». Нажмите «Управление настройками» в разделе «Настройки защиты от вирусов и угроз» и включите «Блокировать подозрительное поведение».

3. Каковы преимущества защиты информации Windows (WIP)?

Windows Information Protection (WIP) предлагает несколько преимуществ, включая защиту данных путем шифрования конфиденциальной информации, разделения личных и рабочих данных, контроля над доступом приложений к корпоративным данным и гибкого применения политик для предотвращения утечек данных, повышения общей безопасности и соблюдения требований в организациях. .

4. Как работает незавершенное производство?

Windows Information Protection (WIP) помогает защитить конфиденциальные данные, разделяя личную и корпоративную информацию. Он классифицирует и шифрует данные на основе политики, обеспечивая доступ к корпоративным данным только авторизованным пользователям и приложениям. Он обеспечивает надежную защиту всех устройств и интегрируется с решениями MDM для управления.

5. Как использовать защиту информации Windows?

Чтобы использовать защиту информации Windows, сначала убедитесь, что она включена в настройках Windows. Затем определите политику защиты данных вашей организации. После настройки WIP автоматически применяет эти политики для защиты конфиденциальных данных на устройствах Windows, помогая предотвратить утечку данных и несанкционированный доступ.

-

Home

-

Clone Disk

- Windows Information Protection – A Sensitive Data Defender

By Ariel | Follow |

Last Updated

Protecting data safe should always be a crucial aspect of every operating system. Windows Information Protection, also known as WIP (hereafter referred to as WIP), is well used to protect automatically classified files. Now, let’s come to MiniTool Solution, you will get something useful about Windows information protection.

Why Use Windows Information Protection

WIP was designed by Microsoft to solve the data security issues especially for enterprises. This protection suite contains Azure Information Protection and Microsoft Cloud App Security.

As a mobile application management mechanism on Windows 10, WIP enables you to manage data policy enforcement for classified files on Windows 10 desktop operating system. It makes full use of Windows Defender ATP (the latest improvements are only available in Windows 10 version 1903 and later). With WIP, you can:

- Encrypt data: When you copy and download contents from a network share or an enterprise web location, using a WIP-protected device can help you to encrypt data on the device, which ensures the data safety. WIP helps protect sensitive data on local files or on removable media.

- Manage apps and restrictions: With WIP, you can make a protected apps list to decide which apps are allowed to access and use your enterprise data. After adding an app to the protected list, this app is trusted with enterprise data. On the contrary, all apps not on the list are prevented from accessing your enterprise data.

Besides, WIP boasts many benefits that help users protect Windows information.

- Support users to wipe sensitive corporate data from Intune MDM enrolled devices and leaving personal data alone.

- Personal data and enterprise data are separated without requiring employees to transfer the environments or apps.

- Don’t have to update the apps for making additional protection for existing line-of-business apps.

How Windows Information Works

WIP helps address your everyday data security problems in the enterprise, including:

- Prevent enterprise data leak, even the data of employee-owned devices that cannot be locked down.

- Maintain ownership of your corporate data.

- Control the network and data access and data sharing for apps.

Right now, perhaps you have an overall impression of WIP, the next important thing is how to configure WIP. Let’s see the step-by-step guide.

How to Configure Windows Information Protection

Step 1. You need to visit manage.microsoft.com and log in with a Windows Intune administrative account. If this is the first time you use it, you need to create an account.

Step 2. Then in the navigation panel on the left, select the option that says Windows Information Protection Policy.

Step 3. Within the window, please click on the Add Policy button to move forward.

Step 4. Then a dialog known as Create a New Policy will be shown, move ahead to expand Windows, and then choose Windows Information Protection.

Step 5. Next, click on Create and Deploy a Custom Policy button.

Step 6. Click on Create Policy, you will enter the process of creating WIP policy, and make sure you give a name for this policy.

Step 7. Specify the App rules based on your needs and enter the description.

In addition to creating a WIP policy, users can also set up sensitive labels.

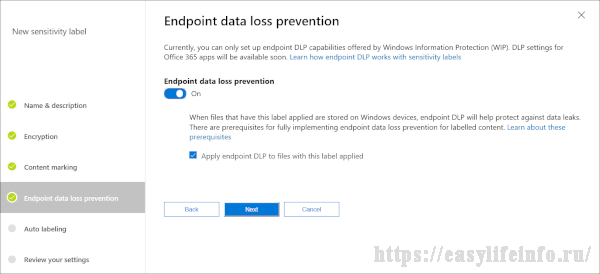

Protect Sensitive Labels with Endpoint Data Loss Protection

When it comes to managing sensitive labels, you can navigate to the Microsoft 365 compliance center.

Some users may not aware that Windows Defender ATP is able to extract a file to check whether this file has been contaminated with viruses or malware. Besides, it can also detect whether a file contains sensitive information such as credit card password or other types of important data.

In the Endpoint data loss protection, the default sensitive information types refer to credit card number, phone number, and so on. The interesting thing here is you can set up custom sensitive information types based on specified needs.

About The Author

Position: Columnist

Ariel has been working as a highly professional computer-relevant technology editor at MiniTool for many years. She has a strong passion for researching all knowledge related to the computer’s disk, partition, and Windows OS. Up till now, she has finished thousands of articles covering a broad range of topics and helped lots of users fix various problems. She focuses on the fields of disk management, OS backup, and PDF editing and provides her readers with insightful and informative content.

Today I will show you how we can enforce a Windows Information Protection (WIP) Policy on unmanaged devices using a Conditional Access (CA) policy. WIP is a Mobile Application Management solution for Windows 10 devices to keep your company data safe, even on personal devices.

In the past we could setup a WIP policy for devices which are unmanaged (not enrolled and managed by Intune) to keep our company data save, but we had no option to enforce this policy on unmanaged devices. Since a short while we have the option to create a Terms of Use as part of the Conditional Access and use that as a control in a CA policy. Because a Terms of use can only be accepted on a Azure AD joined or registered device, this allows us to force the WIP policy on personal devices.

To start using Windows Information Protection we first need to make sure Mobile Application Management (MAM) is enabled in Intune. WIP is the MAM version for Windows 10 devices.

- Open the Device Management portal and click Device enrollment – Windows Enrollment – Automatic Enrollment

- Make sure the MAM User scope is set to Some (and select a security group which contains your MAM users) or to All.

- Move to Client apps – App Protection Policies.

- Click Click Create policy

- Give you WIP policy a Name

- Choose Windows 10 as Platform

- Choose Without enrollment as Enrollment state

- Click the Protected apps tab

- Click Add apps

In this section we will add all the applications which are allowed to access our protected company data. There are two types of apps; enlightened and unenlightened apps. Enlightened apps are MAM (WIP) aware and unlightened apps are MAM unaware. Have a look it this Microsoft doc for more information.

- Select Recommended apps in the drop-down list

- Select all the required apps

- Click OK

- Click the Required settings tab

- Select the Windows Information Protection mode of choice (Read this doc for explanation of the different WIP modes).

- Enter you Corporate identity

- Click OK

In the next section we add the network boundaries. With network boundaries we determine where protected apps can access our corporate data. Have a look at this doc for the recommended network boundaries.

- Click the Advanced Settings tab and take a look at the notification about *AppCompat*.

It`s a good idea to add /*AppCompat*/ to the list of cloud resources. If you do not add this to your list of cloud resources, you`re not able to use third-part browsers like Chrome to access corporate data, as stated in the message. But even on personal device, like in my example WIP without enrollment, you should add it as you`re not able to use third-party browsers to browse the internet at all with out this added to the cloud resources. - Click SharePoint

The SharePoint boundary is 9 out of 10 times predefined. If it is not, use below as an example.

Go back to the advanced settings tab and click Add network boundary to add the other boundaries like below example of Outlook (Exchange Online).

The end result is a list of network boundaries.

Still on the Advanced settings tab most default settings are fine, but change them to your needs. Consider using a Data Recovery Agent (DRA) Certificate which allows recovery of encrypted data. This is highly recommend by Microsoft.

At the bottom of the advanced settings tab you will find Windows Hello for Business (WHfB) settings. By default WHfB is turned on. It allows you to turn off WHfB. When you leave it turned on it allows you to configure some settings like the minimum PIN length.

- When all settings are set, click OK and click Create.

- Click the Assignments tab

- Search the required security group with WIP users and select the group

- Click Save

Image title

Your subtitle here

Setup Terms of Use

The next step in our configuration is setting up our Terms of Use under Conditional Access. As written in the introduction, the Terms of use can only be accepted on devices which are Azure AD joined or registered. If we set this as a control as part of a Conditional Access policy, it forces our users to register their personal devices to gain access to company data. And we can enforce a Windows information Policy on those devices when the device is registered.

- Click Intune – Conditional Access – Terms of use

- Click New terms

- Give your Terms of use a Name

- Provide the Display name

- Upload a Terms of use document (PDF)

- Set Require users to expand the terms of use to ON (this is optional)

- Set Require to consent on every device to ON (This option is the most important requirement in this ToU setup, it forces your users to register their personal device)

- Under Conditional Access choose Create conditional access policy later

- Click Create

Setup Conditional Access policy

We need to setup a Conditional Access policy to set the Terms of use as requirement to allow access to corporate data.

- Click Intune – Conditional Access – New policy

- Give your CA Policy a Name

- Click the Users and groups tab

- Click All users to assign the policy to all users or click Select users and groups to assign it to a security group

- Click Done

- Click the Cloud apps tab

- Select All cloud apps

- Click Done

- Click the Conditions tab

- Click the Device platforms tab

- Click under Configure YES

- Click Select device platforms

- Mark Windows

- Click Done

- Click the Grant tab under Access controls

- Click Grant access

- Mark your Terms of Use

- Click Done

- Under Enable Policy click On

- Click Create

End-user experience

Everything is setup to protect our company data on personal devices. Let`s have a look at the end-user experience. On a personal (unmanaged) Windows 10 device open a browser and logon to the Office 365 portal. The user is presented a message like below with explanation why access to company data is prevented. The message also provides information on how to register the device.

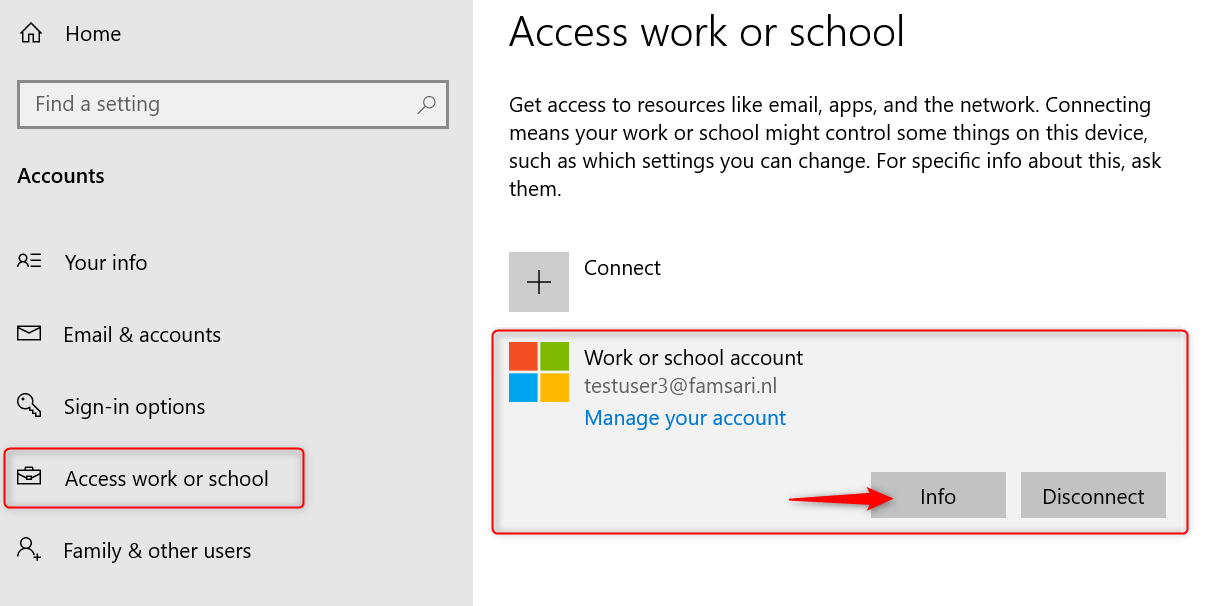

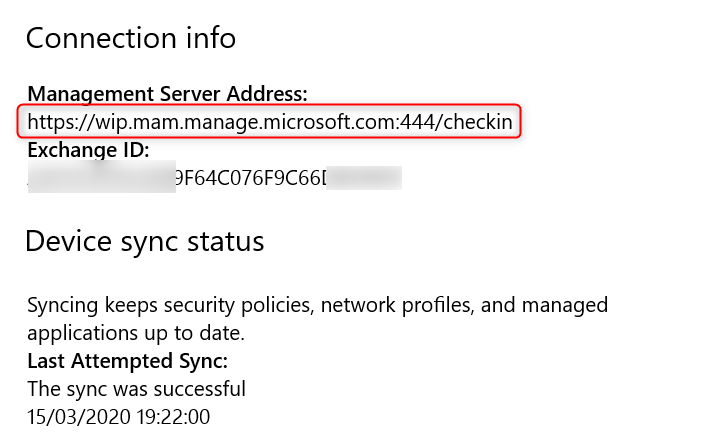

When we follow the provided instructions, the users company account is added under Access work and school and the device is Azure AD registered. It looks almost the same as an Azure AD joined device, but if we click Info we can see the Management Server Address.

After clicking Info scroll down to Connection info to see the Management Server Address: wip.mam.management.microsoft.com. The Management Server Address when using Azure AD join/ Intune enrolled is r.manage.microsoft.com

After completing the device registration, open a browser and logon to the Office 365 portal. We are presented a screen with the Terms of Use which we need to accept. If the option Require users to expand the terms of use is set to ON, the user first needs to open the Terms before he is able to Accept the Terms.

When we now open, for example, SharePoint Online we see an icon of a briefcase in the right topcorner. When we hover over the briefcase with the mouse, a message shows the website is manage by the company.

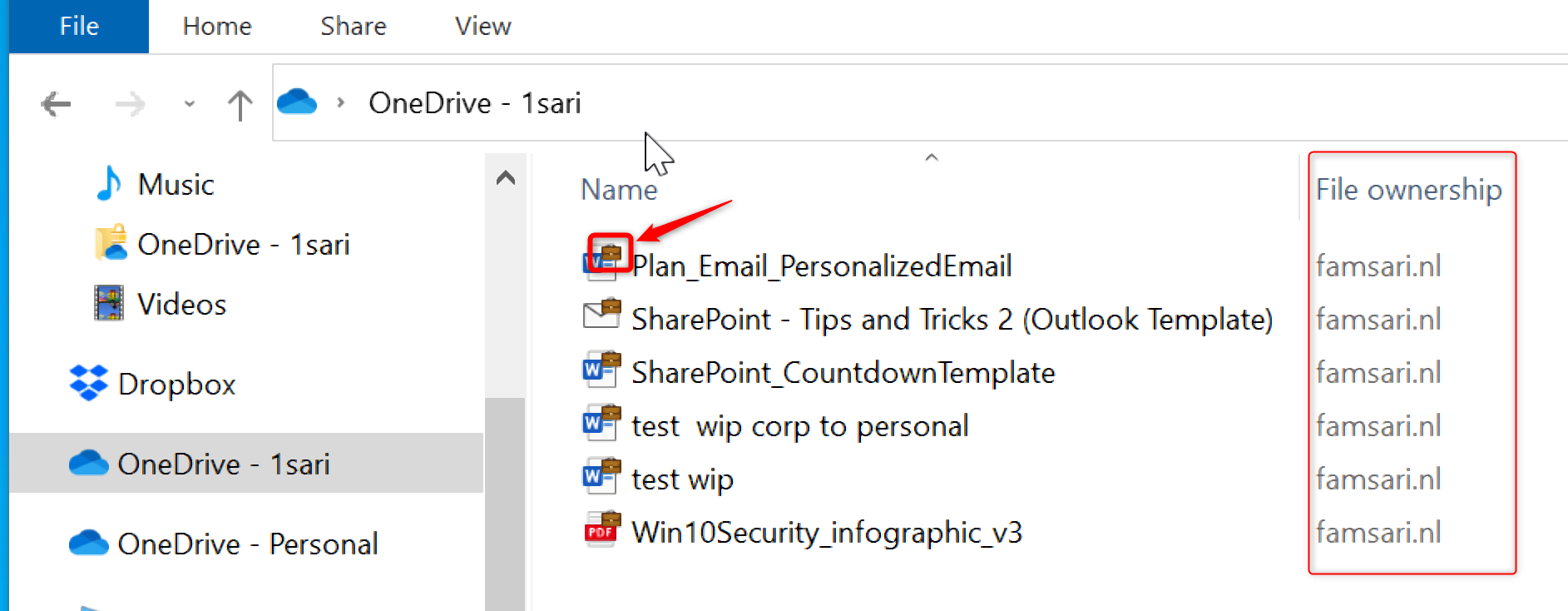

SharePoint and OneDrive files are managed by Windows Information Protection when synced to the local device.

When we save a document with one of the applications of the Office ProPlus suite, it saves the document as a Work (WIP managed) document even if the location is not in de OneDrive synced folder. As an user, you still have the option to save a document as personal document, which is not managed by WIP (and is not removed during a wipe action).

Depending on the WIP Mode set, on the Required settings tab of the WIP policy, we have the option to change a Work document to a personal document.

Perform a App selective wipe

Let`s also have a look at a selective wipe request. When we perform a selective wipe, access to the documents which are managed by Windows Information Protection, is revoked. Personal documents can still be accessed after a wipe.

- Open the Device Management Portal

- Click Client apps – App selective wipe – Create wipe request

- Click the User tab

- Search for the user and select the user

- Click the Device tab

- All WIP managed devices are shown, select the device which need to be wiped

- Click create

Back at the Selective Wipe tab we can see the status of the wipe request. If the device is connected to the internet, the wipe is started soon after creating the request.

Back on the WIP managed device, when we try to open a Work document after the wipe request is complete, this will fail because access is revoked. Personal documents are untouched and can still be openen.

I hope this post is informative to you and reach out to me if you have any question.

Last Updated on December 31, 2023 by

July 2022

IMPORTANT UPDATE: Microsoft announced the sunset for Windows Information Protection! WIP will be discontinued over time. Support for Windows Information Protection Without Enrollment will end by the end of calendar year 2022. Please read the official announcement and more on the following 2 sites:

- Announcing the sunset of Windows Information Protection (WIP)

- Support tip: End of support guidance for Windows Information Protection

If you have plans to implement WIP, I suggest you rethink your strategy accordingly. I will follow-up on this and update the WIP posts I have when more information is released by Microsoft.

In this post I’ll focus on WIP-WE User Experience. Also known as Windows Information Protection without enrollment on Windows 10 devices. WIP Without Enrollment is a great solution for organizations supporting a BYOD solution. In addition, WIP-WE provides a degree of control to manage and secure corporate data on personal devices. If you want to know how to configure WIP-WE policies, read my previous post covering just that.

This post is part of a series I’m working on. Have a look at my other posts for more information about WIP.

- Introduction to Windows Information Protection

- Configuring MDM user scope and MAM user scope

- WIP-WE / MAM – Windows Information Protection without enrollment

- Windows Information Protection with Enrollment

- Windows Information Protection User Experience

- WIP-WE User Experience – WIP Without MDM enrollment (this post)

- Set up Azure Rights Management for WIP

- WIP Without Enrollment Selective Wipe

- Troubleshooting Windows Information Protection

- Monitoring and collecting WIP audit event logs

- WIP Learning mode

- Support Windows 10 BYOD with Microsoft Endpoint Manager and WIP-WE

Prerequisites

The first part of this document will be about the prerequisites, considerations and my test configuration setup to give you a better understanding about what I worked with. After that, I’ll dive into to the WIP-WE user experience.

Make sure you have the prerequisites in place;

- Intune enabled as the MDM authority

- Windows 10 1703 and above (Pro, Enterprise, Education)

- EMS E3 licenses (or at the very least Intune and Azure AD premium P1)

- Configure your MAM provider in Azure AD for WIP without enrollment

Configuring your MAM provider

Before you create your WIP-WE policy, you need to set up your MAM provider or the MAM URLs in Azure AD. Configure the MAM Discovery URL to enable WIP-WE for Windows 10 devices . In other words, without a MAM provider users cannot enroll into WIP-WE (MAM) management.

I dedicated another blog post on configuring MDM users scope and MAM user scope. Please read that post if you want to learn more about configuring MDM and MAM scopes.

WIP-WE Considerations

I suggest you have a whiteboard session before you actually configure and deploy WIP-WE for all your users. Think about what it is exactly that you want to accomplish on NON managed BYO devices. What degree of security are you looking for? Here are a few topics that you may want to consider:

- Can users Azure AD Join and MDM enroll personal devices?

- Can they install and use Office 365 desktop apps to access corporate data?

- Do you allow access only by using a browser (Online only)?

- Can users Sync OneDrive for Business on their personal Windows 10 devices?

- Is downloading corporate data allowed on personal Windows 10 devices? Think about downloading:

- E-mail attachments

- OneDrive files

- SharePoint Online

- Microsoft Teams

- Can users remove WIP protection from files?

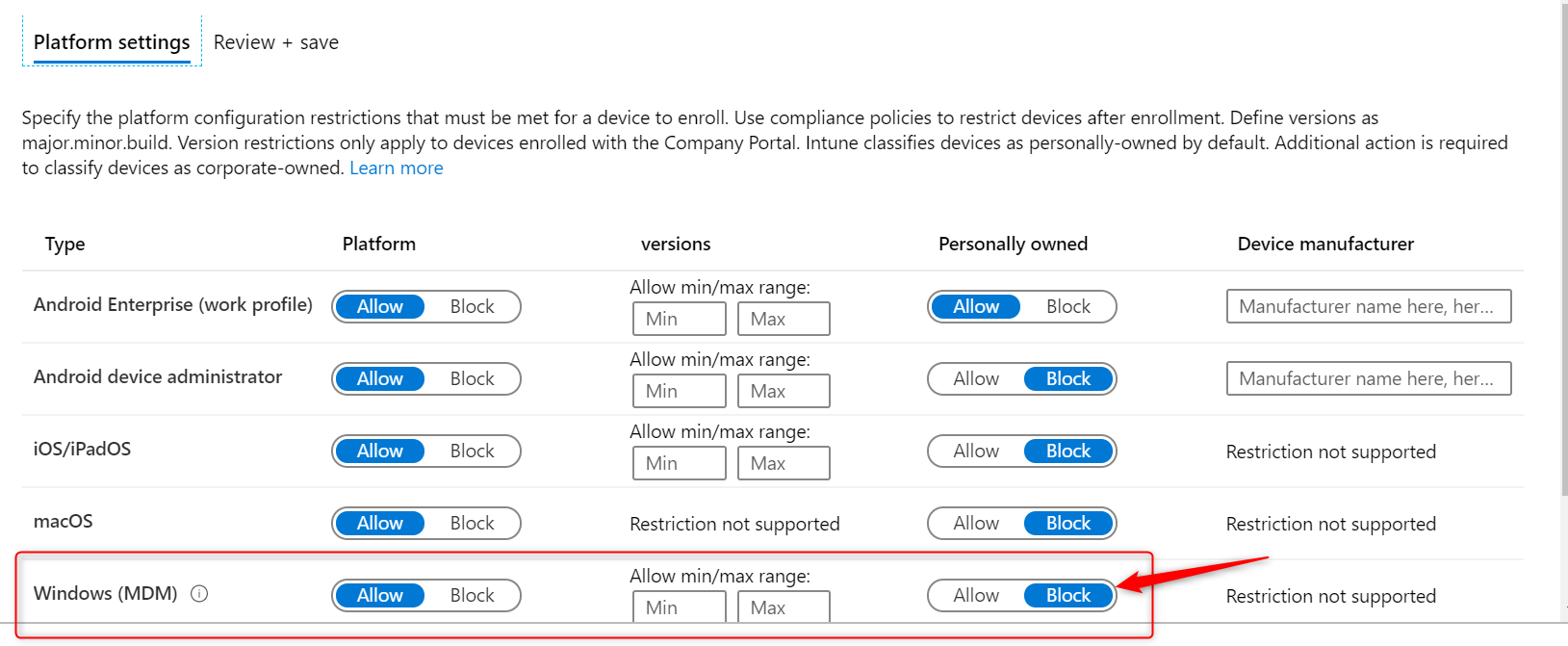

MDM Device Enrollment restrictions

I configured MDM device enrollment restrictions. As a result I don’t allow personal devices to be Azure AD joined. If you do the same, make sure you understand the consequences and limitations. Please read the documentation about blocking personal Windows 10 devices.

Windows Information Protection configuration

I’ve set the ‘Windows Information Protection mode’ to Block and the Network boundaries are configured as described in my previous post Windows Information Protection without Enrollment.

IMPORTANT: Unlike Azure AD Joined and MDM enrolled devices, you have a lot less control over personal devices that are only Azure AD registered.

By setting your WIP protection mode to Allow Override, users are allowed to change file ownership and decrypt files. This action is written to the local event log. However, you cannot collect event log entries to Azure Log Analytics. To collect event logs, you need to install Microsoft Monitoring Agent. And since deploying apps to Windows 10 requires a device to be MDM enrolled, you cannot collect event logs. Therefore I set it to Block.

- I have configured and assigned WIP policies

- As before, In this scenario I did not configure Azure RMS

Windows 10 test device configuration

- I have a personal Windows 10 1909 Pro test-device available for this WIP-WE User Experience.

- The device is NOT managed with Microsoft Intune and is not registered with Azure AD.

- I have a personal OneDrive and Personal Dropbox configured

- Installed my Office 365 desktop apps from the Office 365 portal.

- OneDrive for Business is installed

Azure AD registration

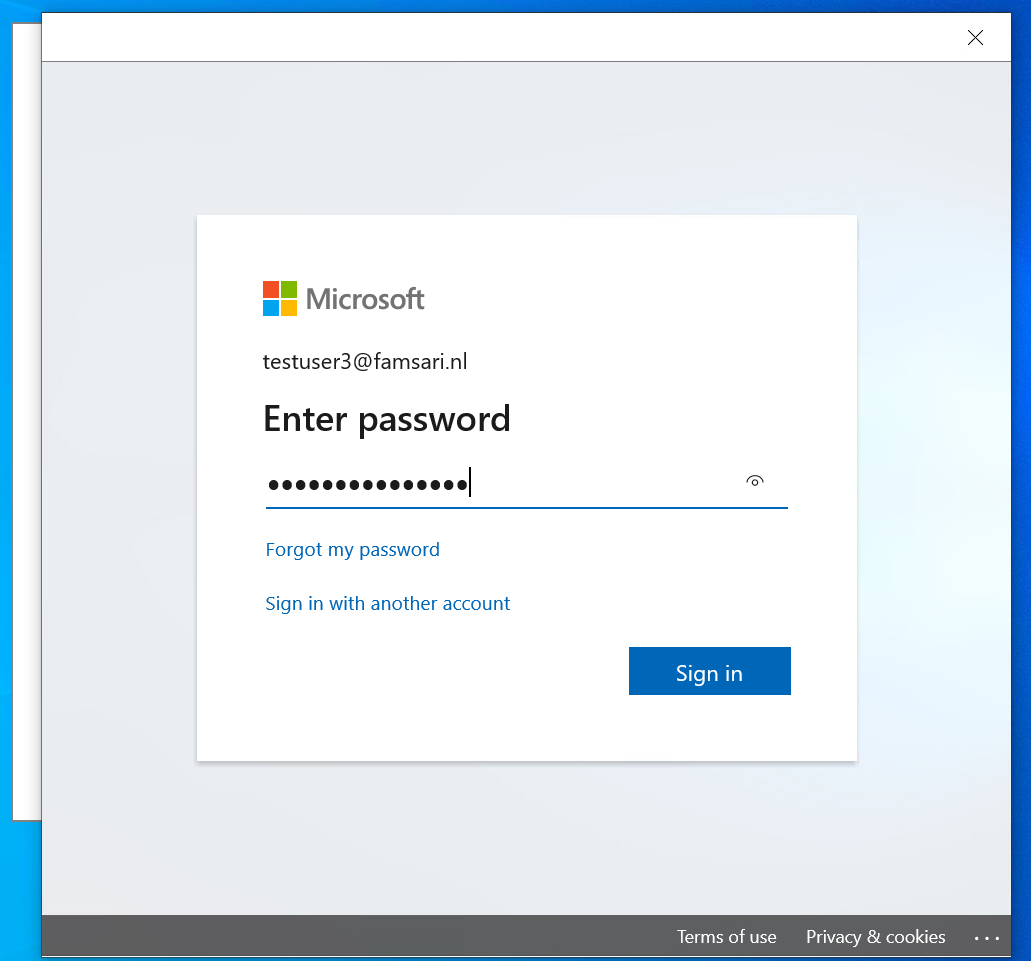

WIP-WE works only when a device is Azure AD registered. This can be accomplished by adding a work or school account by going to Settings –> Accounts –> Access work or school, or after adding an account to one of the Office 365 apps. For example, In this post I’ll go for the Office 365 apps version to register my device in Azure AD. And when I start Office Outlook for the first time, I need to login with an account to activate my license.

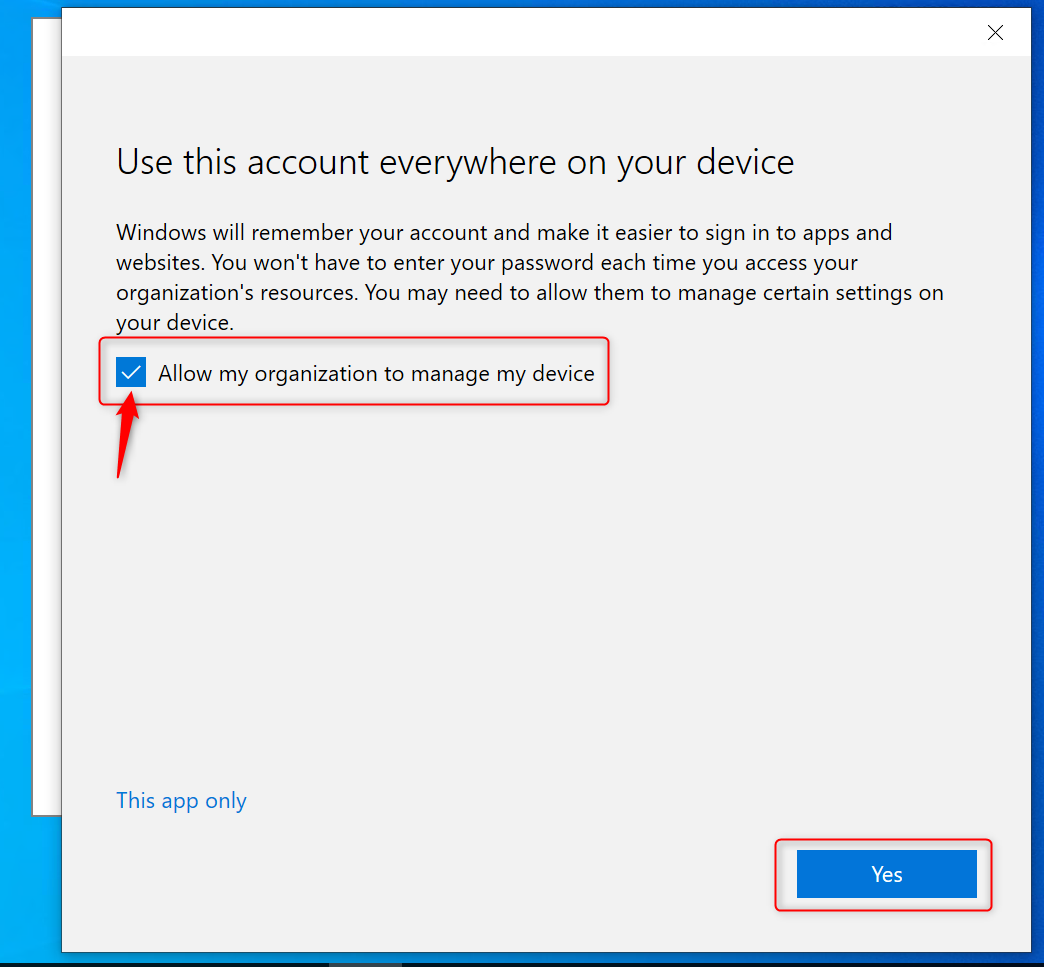

Have a look at this next screen because this screen follows after you login to Office:

Most users will not pay any attention and just click on Yes without unchecking the check box “Allow my organization to manage my device”. As a result, the device will try to register in Azure AD. It also works wonders for SSO. For the purpose of this example I’m going to click on Yes and continue.

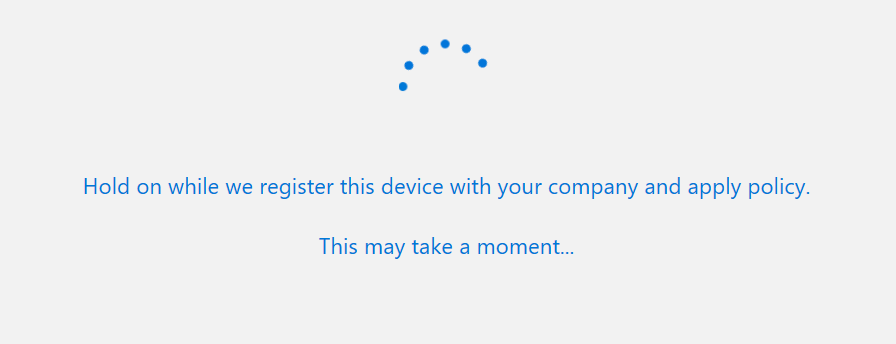

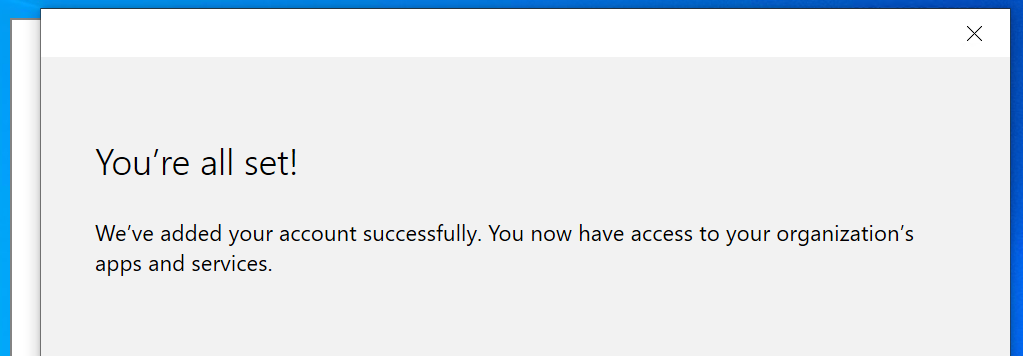

Assuming everything goes as planned and without errors, the device will complete the registration with Azure Active Directory.

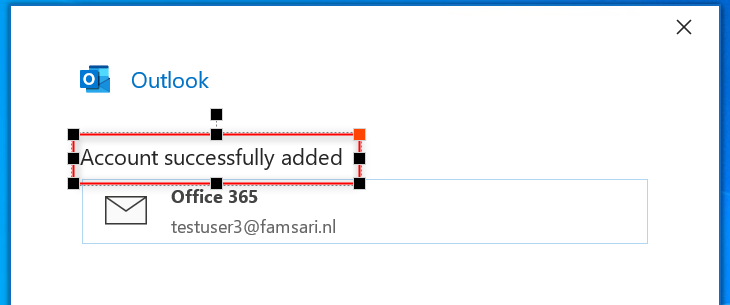

Finally, click on Done and complete the setup for Office Outlook.

Check your Azure AD registration

You can check and see if your work account was added by going to Settings –> Accounts –> Access work or school

Click on Info to see more about the connection. The management Server Address shows https://wip.mam.manage.microsoft.com:444/checkin.

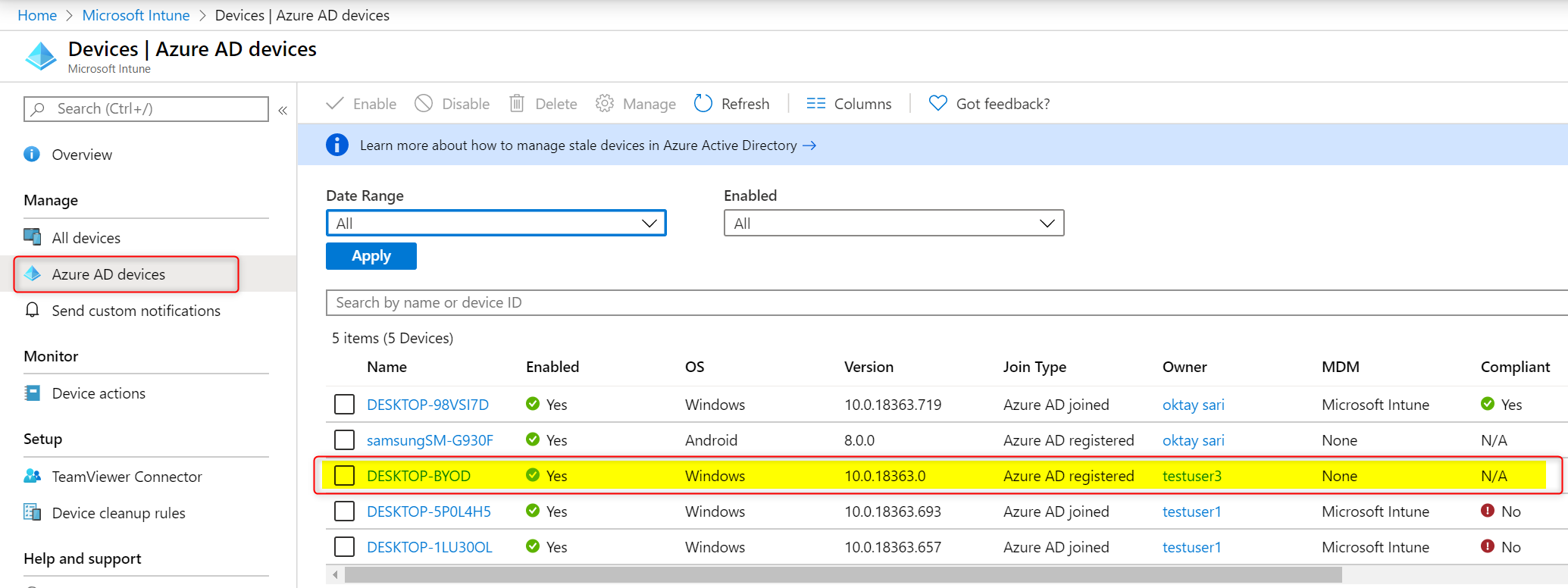

Also have a look at Azure AD devices:

The device is Azure AD registered, not managed by MDM and therefore, does not need to be compliant. Can’t explain it any better than Microsoft, and I quote:

“The goal of Azure AD registered devices is to provide your users with support for the Bring Your Own Device (BYOD) or mobile device scenarios.” Read more about Azure AD registered devices on Microsoft’s website.

The WIP-WE user experience is almost the same as with MDM enrolled devices like I wrote about in my previous blog Windows Information Protection User Experience. However, there are some things to keep in mind:

- WIP protection mode is set to Block and as a result users are not allowed to change file ownership. Also copy/paste to unprotected apps or unprotected locations is not allowed. Most importantly, WIP protection cannot be overruled.

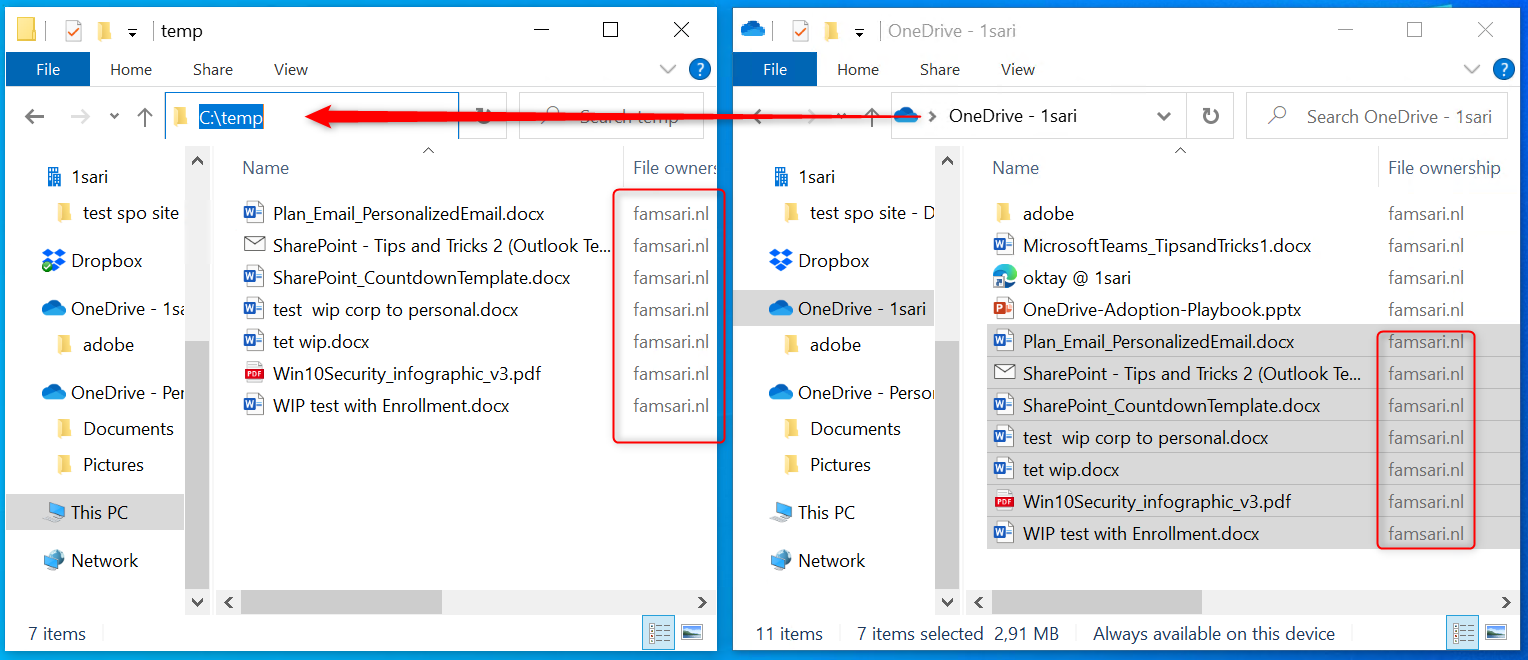

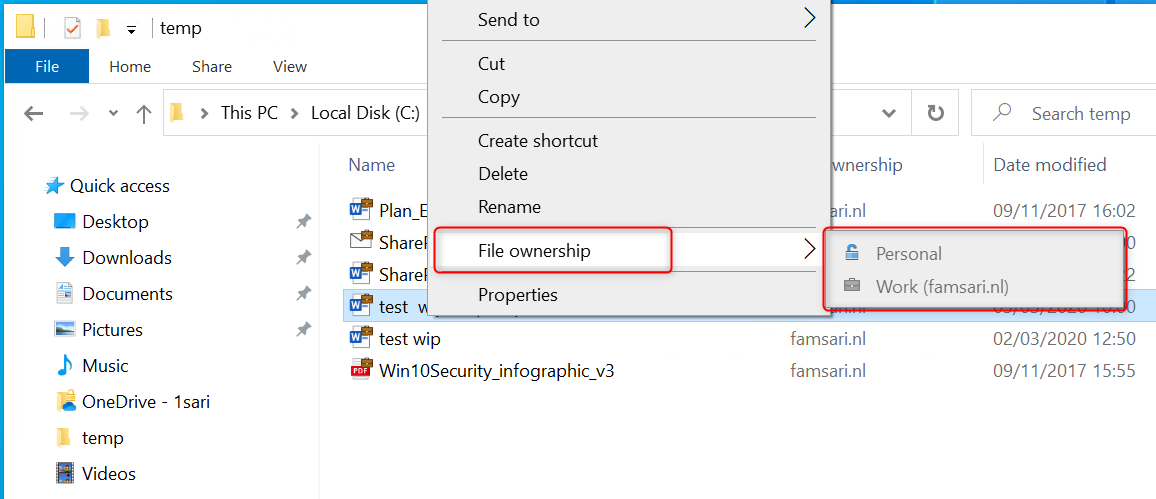

OneDrive for Business works the same as with WIP with enrollment. Consequently, you’ll see there is an extra column “File ownership”. And all the files have famsari.nl (my test tenant) set as the File ownership. The same is true for all the synced files from SharePoint. File encryption based on EFS only occurs when downloading files locally on your device. That is to say, data is not encrypted online!

Have a look at the screenshot below. You’ll see that all file icons have an extra symbol in the form of a suitcase. This is yet another indication that these files are corporate data. You can enable or disable this icon overlay by setting the WIP configuration option “Show the enterprise data protection icon” to On or Off.

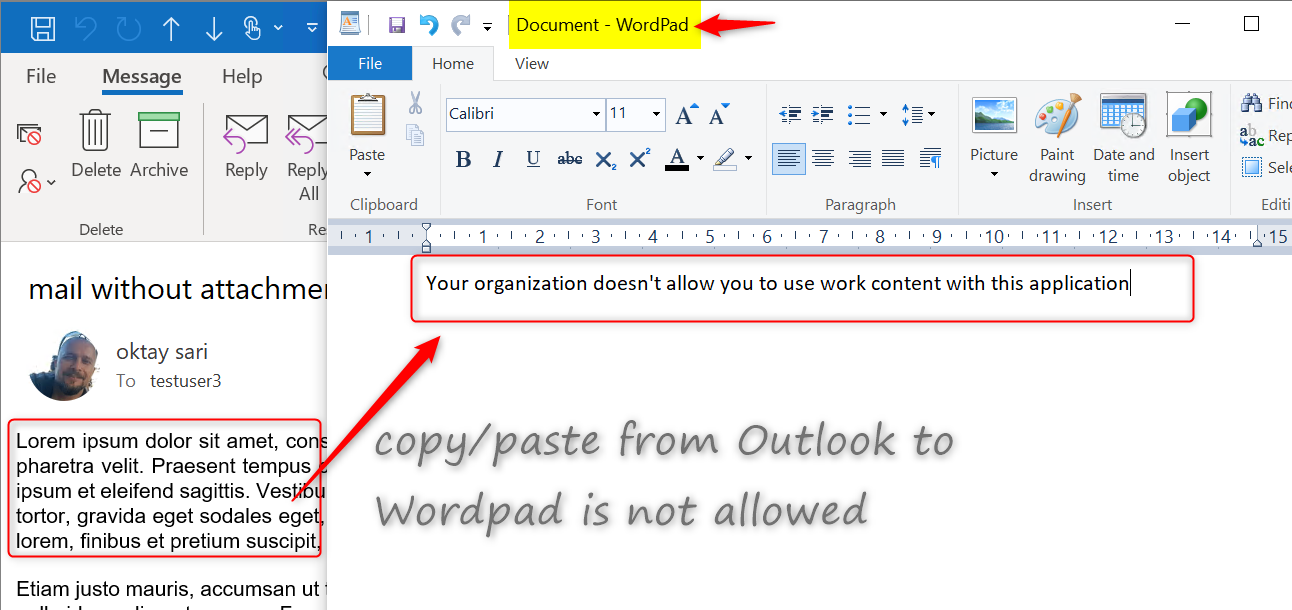

Copy paste restrictions between applications

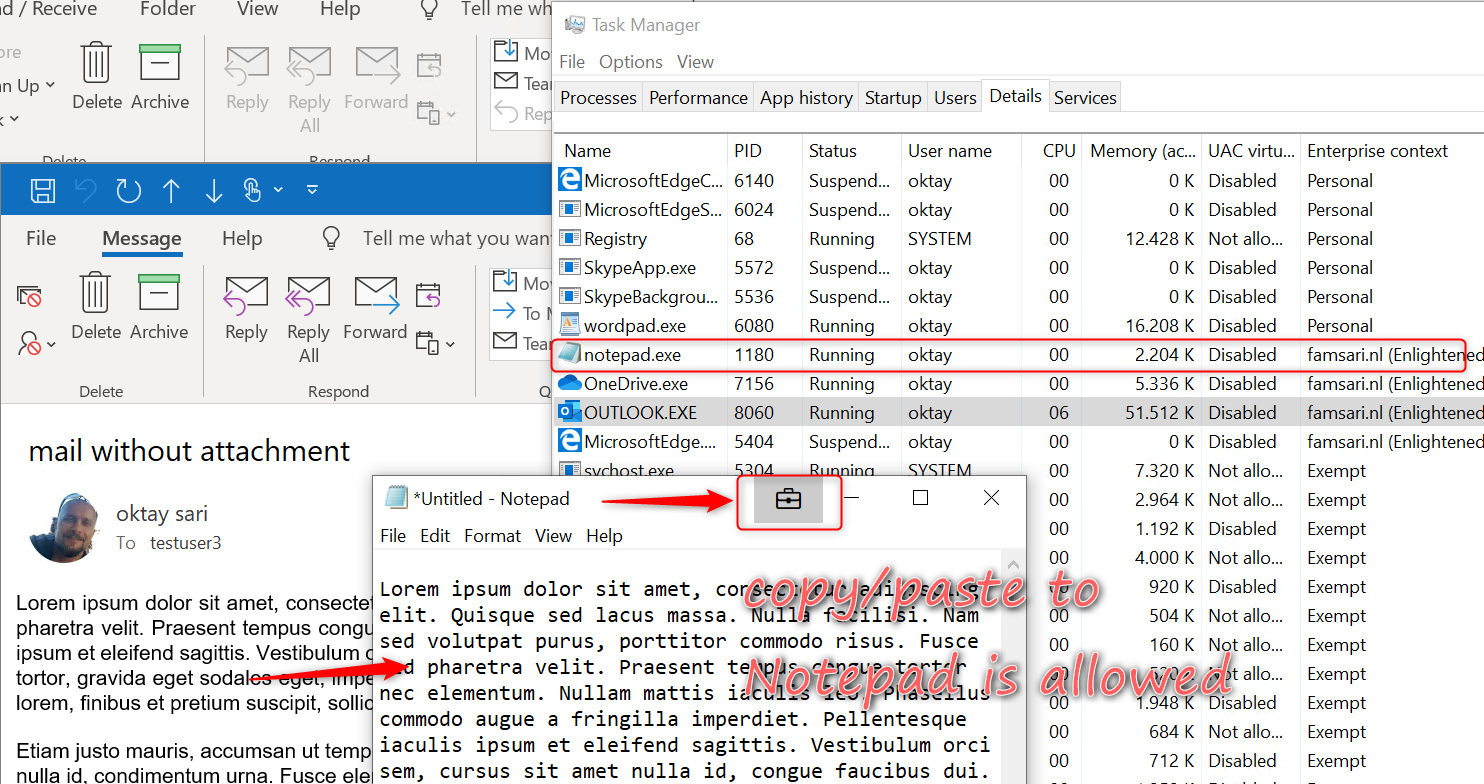

Just like before, the restrictions for copy/paste actions from managed to unmanaged application depend on the targeted applications you have configured for the WIP-WE policy. When I copy data from Outlook (managed application) to Wordpad (unmanaged application), instead of pasting the information I copied, an error message is pasted; “Your organization doesn’t allow you to use work content with this application”

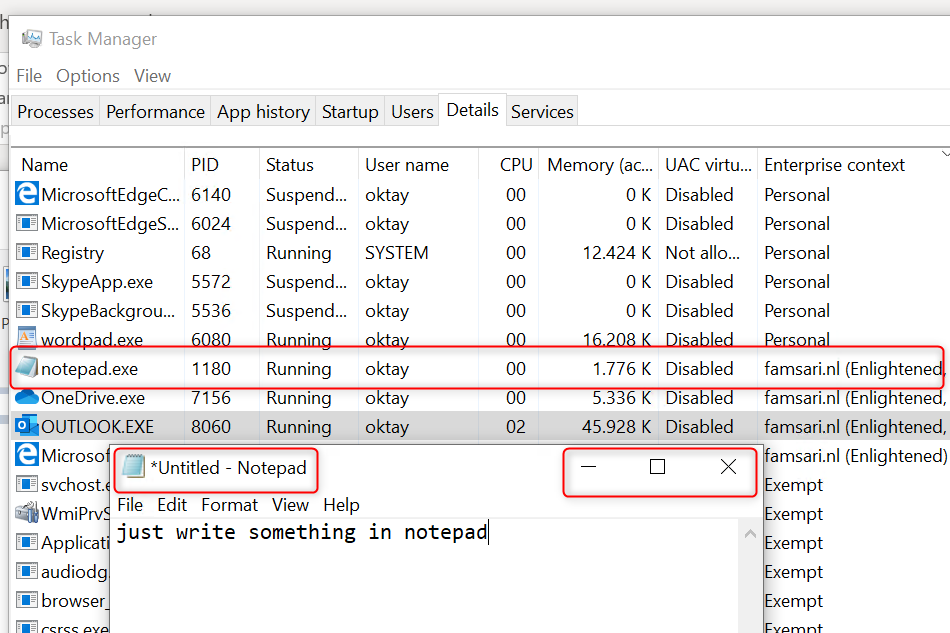

Notepad is configured as a managed application and the Task Manager shows the Enterprise context is set to famsari.nl. Managed (enlightened) applications can differentiate between corporate and personal data. First I’ll open Notepad and just start writing. Have a look at the upper right corner (minimize, restore, close). This file is handled as a personal file and saved without WIP protection.

When I copy/paste corporate data from Outlook to Notepad, it knows this is corporate data and shows this with an extra symbol in the upper right corner. Notepad is a managed application and therefore I’m allowed to paste data.

Unapproved browsers

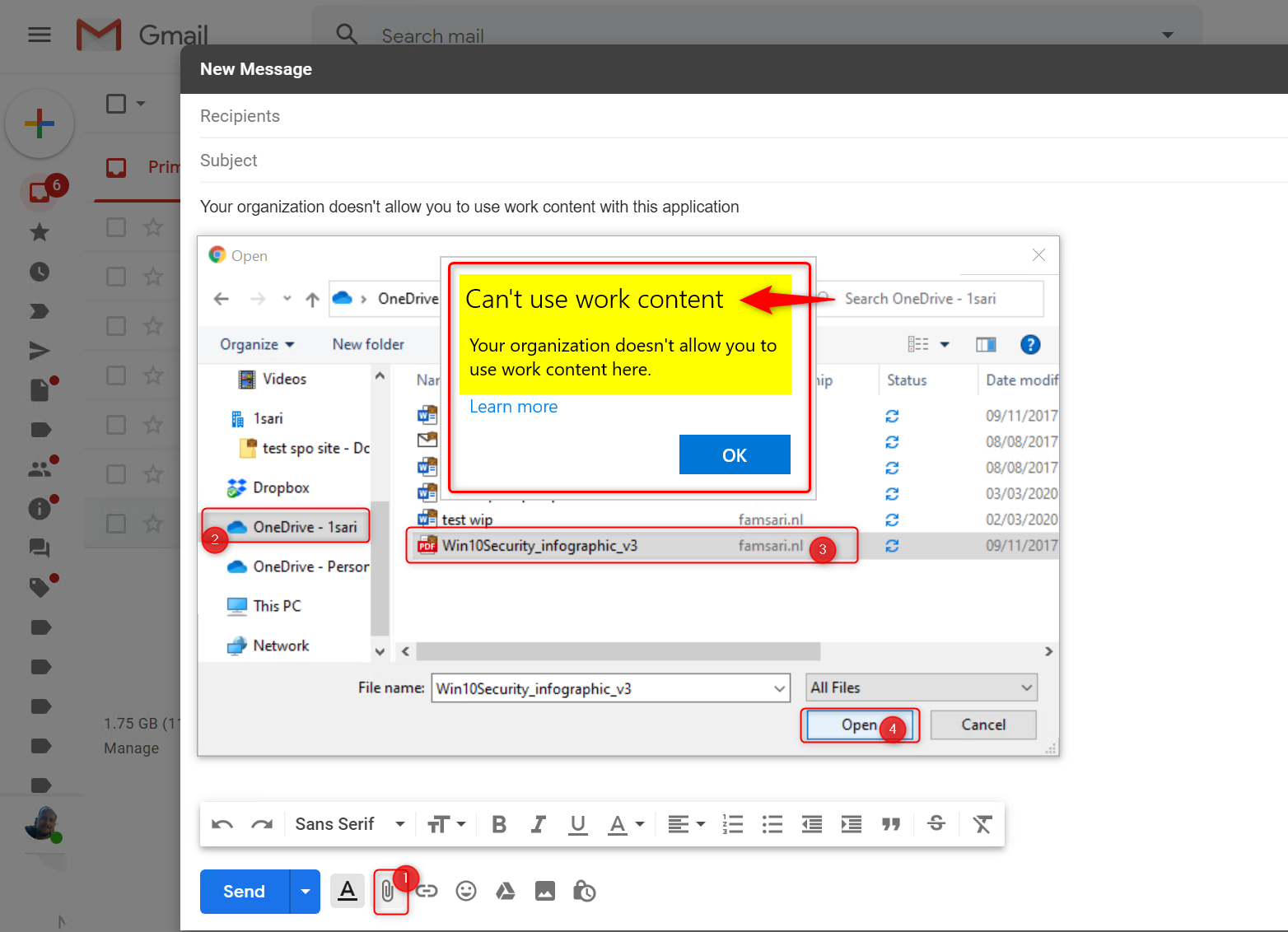

Just as with WIP with MDM enrollment, unapproved browsers like Google Chrome will not allow to copy/paste information from documents. In addition, uploading documents is not allowed. There is no option to overrule the WIP-WE protection.

Approved browsers

Microsoft Edge legacy Browser supports WIP. However, WIP Protection mode is set to block and as a result my actions to copy/paste or upload an attachment to Google Gmail are blocked.

OneDrive for Business: Relocating protected files

WIP-WE will protect files when I copy and paste or move documents from OneDrive for Business to any other location on my device (like C:\Temp). You can double check this by looking at the File ownership property of your files.

I can’t remove the WIP protection from these files. Right click on any of your files and click on File Ownership in the menu. Personal and Work options are greyed out.

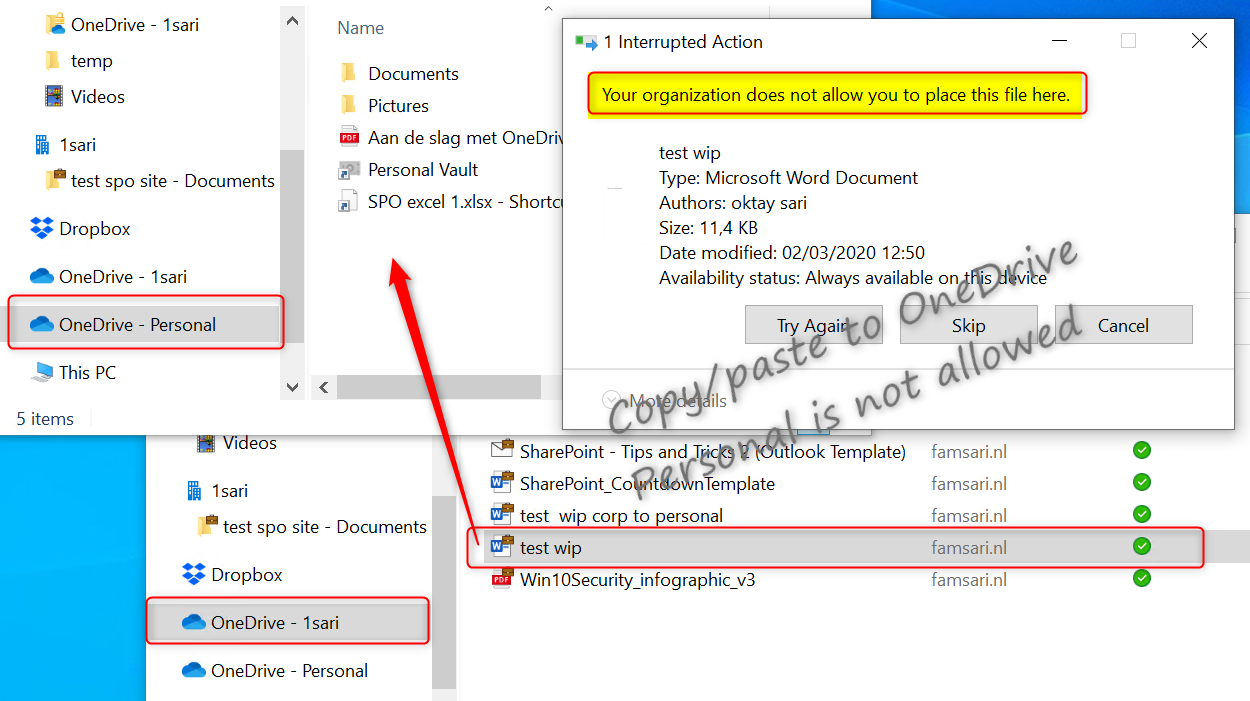

Relocating WIP-WE protected files to OneDrive Personal

I am not allowed to copy/paste or move files from OneDrive for Business and SharePoint Online to OneDrive Personal. The action is blocked by WIP-WE.

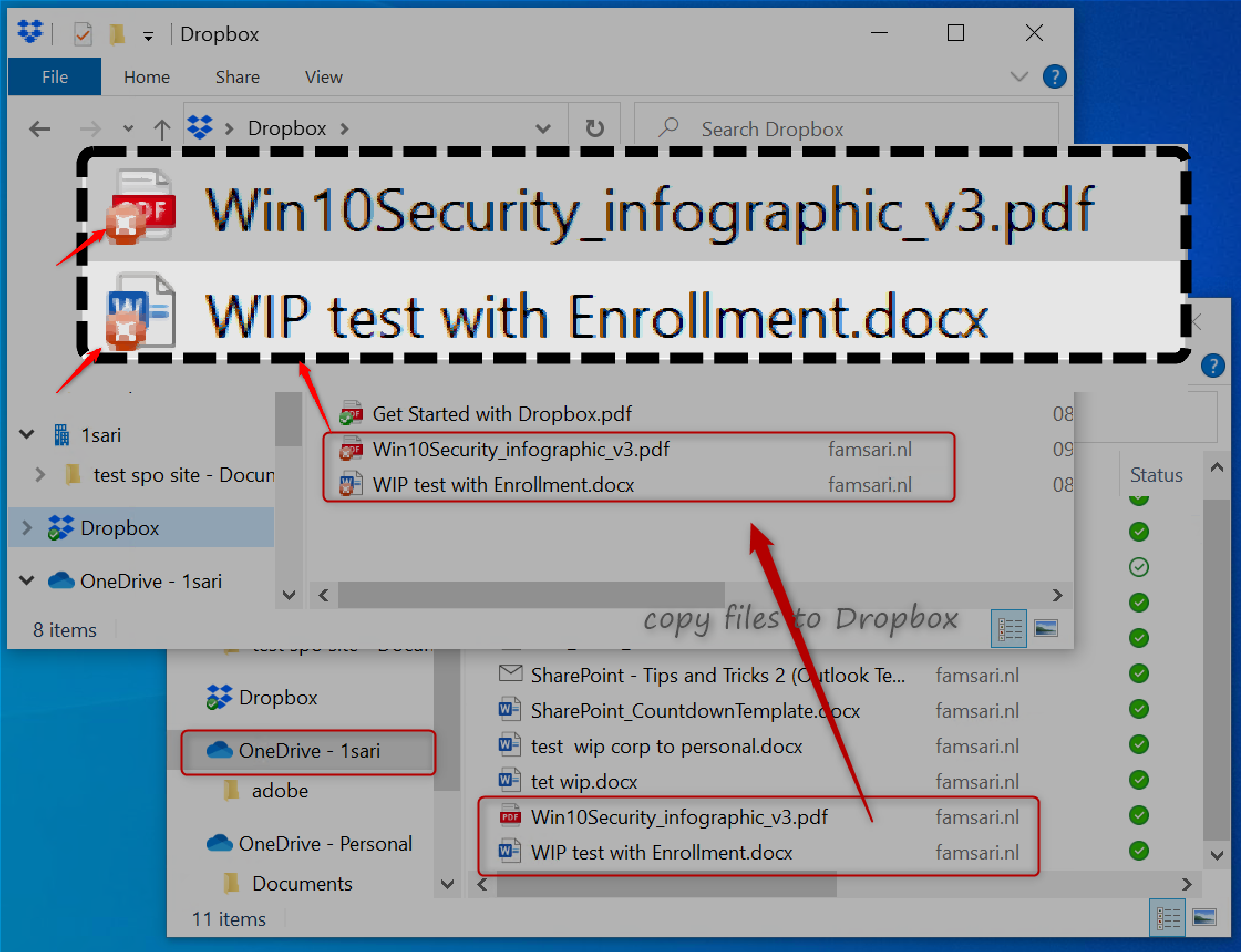

Relocating WIP-WE protected files to Dropbox

Copying WIP-WE protected files to Dropbox seems to work but again, files will not sync. Look closer and you will see that the files have the corporate file ownership tag and a red cross in the document icons. As a result, the files will not sync to Dropbox.

And again, I cannot change the File ownership from work to private because I have set the ‘Windows Information Protection mode’ to Block.

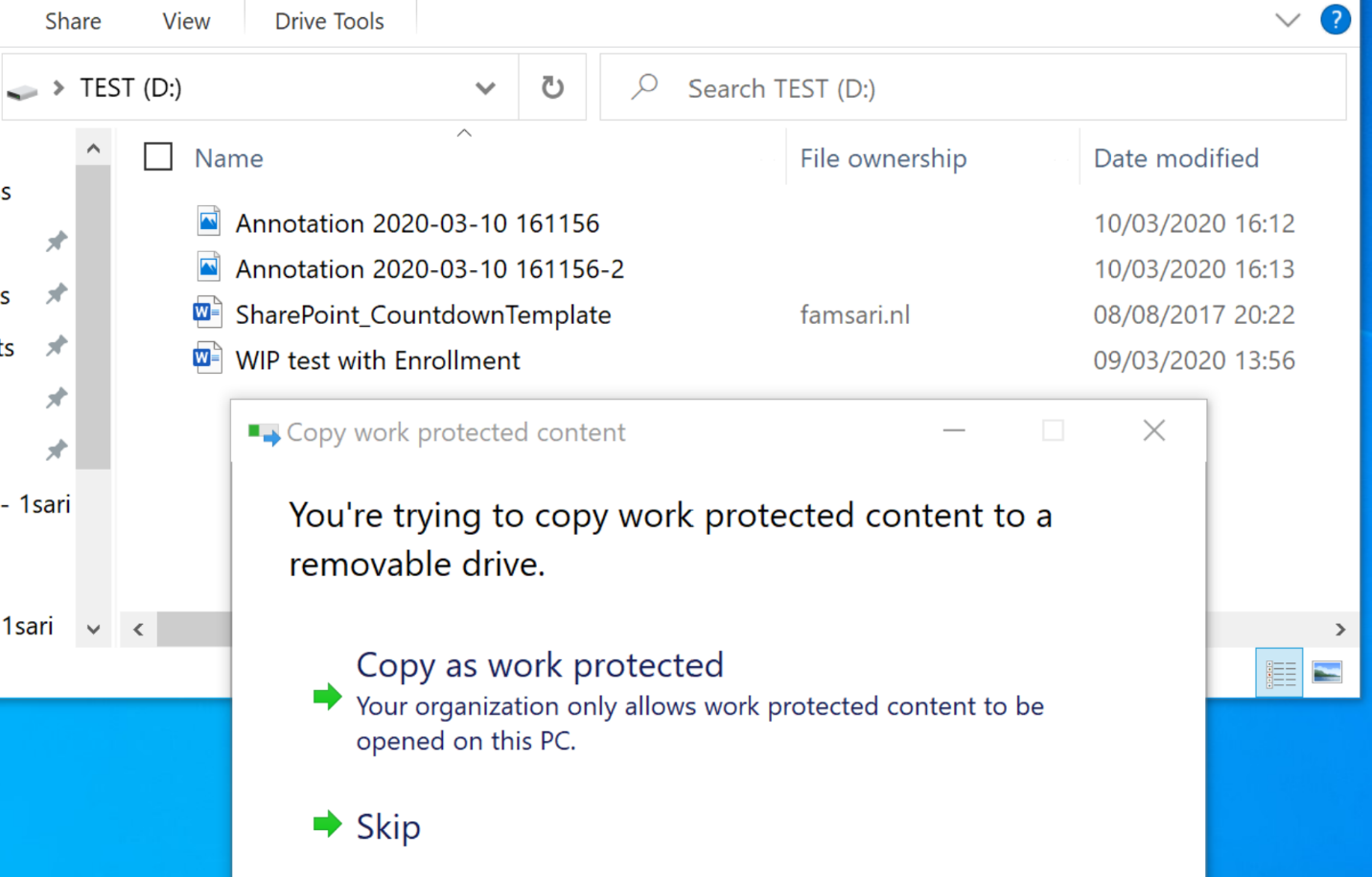

Relocating WIP-WE protected files to USB drives

When you set the ‘Windows Information Protection mode’ to Block, you will only have the option to copy data to a USB drive as work protected or skip the operation.

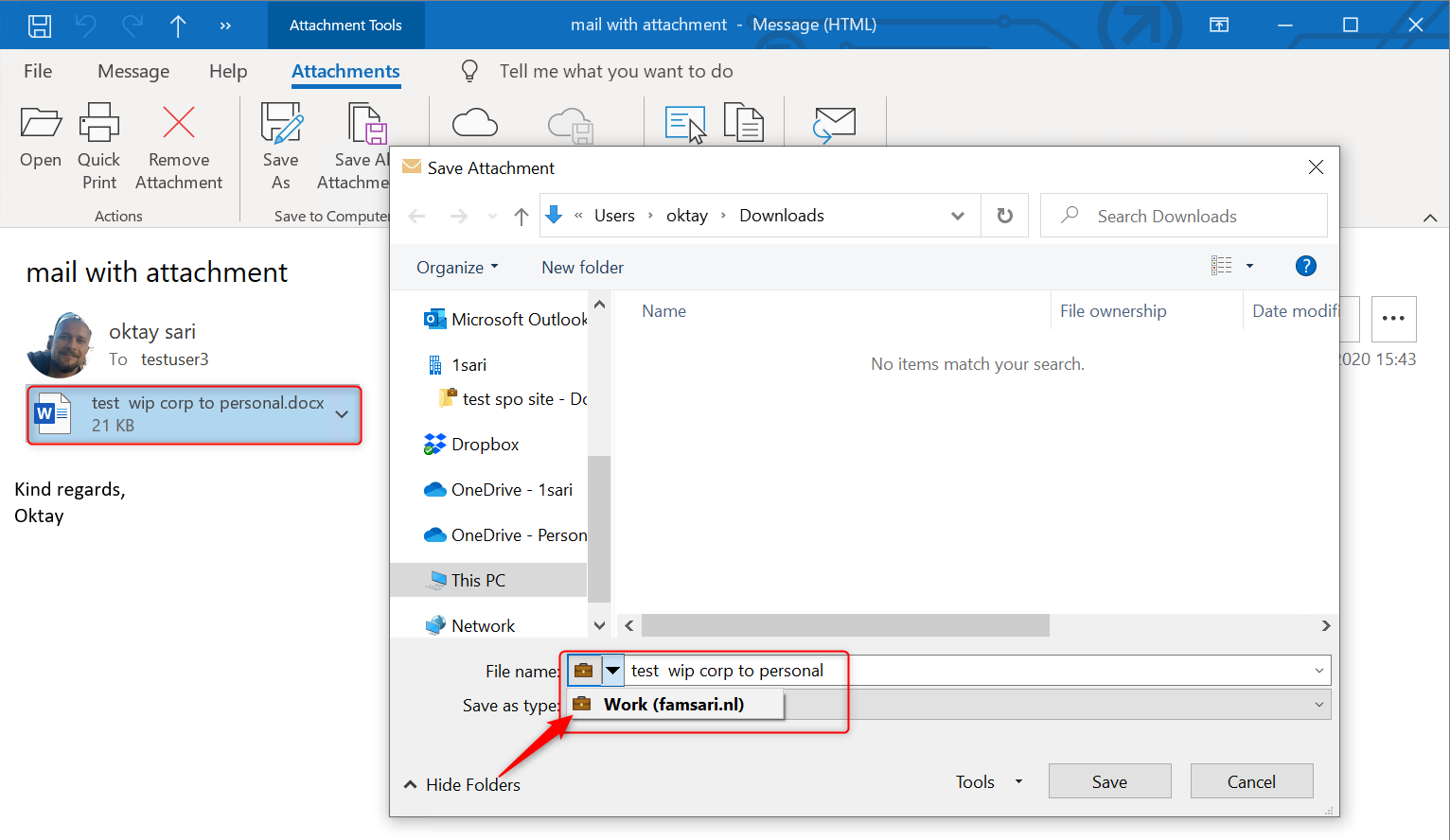

Saving attachments from e-mails

When I open an e-mail with an attachment, I can save it as usual, but the file will be protected with WIP wherever I save the file. If I had set the WIP Protection Mode to Allow Override, I would have the option to save this file as a personal file. With my WIP Protection Mode set to Block, I only have the option to save files in a corporate context.

Conclusion

WIP is a robust solution for protecting corporate data. Firstly, It can separate personal and work data. Secondly, WIP helps prevent unintentional information sharing. And this makes WIP a good choose for companies wanting to support a BYOD scenario. In addition, combined with AIP it adds an extra layer of security making it possible for your users to share data among each other.

As with other methods used to protect information and devices, you need to find a good balance between security and business productivity. If users set their mind on stealing information, they will find a way. Lucky for us admins, most users don’t have malicious intent.

4.9

9

votes

Article Rating

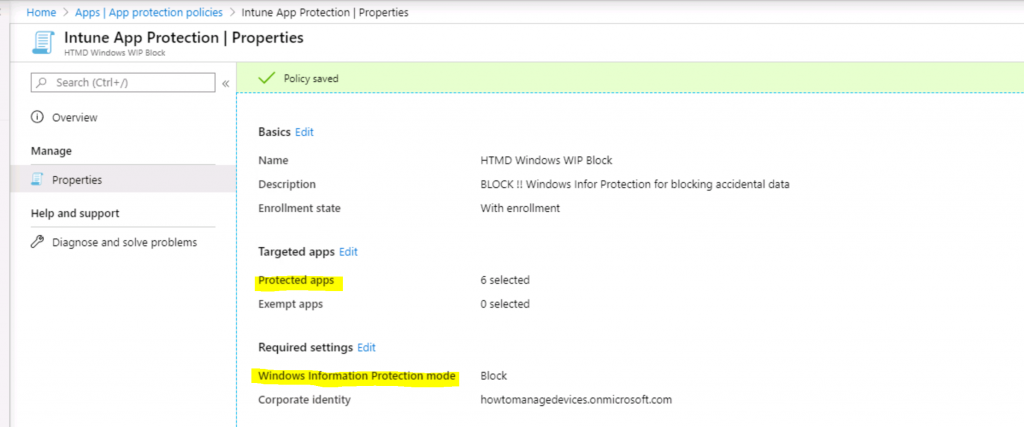

Let’s understand Windows Information Protection policies using Intune. Also, I share troubleshooting tips through registry entries and event logs. Intune app protection policies can be implemented using Windows 10 Windows Information Protection (WIP) feature.

WIP gives you a new way to manage data policy enforcement for apps and documents on Windows 10 devices. In this post, you learn how to build WIP policies using Intune for MDM enrolled Windows 10 devices.

WIP is just an accidental data leakage protection feature which is inbuild to Windows 10 operating system. As per Microsoft recommendation, WIP should be used along with other data/device protection solutions to have complete protection of data.

- Bitlocker

- Windows Information Protection (WIP)

- Azure Information Protection

Target Apps & Required Settings for WIP Policies

Advanced Settings

Event Logs – WIP Policy Flow

Basic WIP Policies

- MDM PolicyManager: Set Policy (EDPEnforcementLevel) in Area (DataProtection) is Evaluator policy. Add Evaluator (EnterpriseDataProtection) to Evaluator WNF list to publish area Evaluator WNF on CSP unload.

- MDM PolicyManager: Set policy int, Policy: (EDPEnforcementLevel), Area: (DataProtection), EnrollmentID requesting merge: (AAB267BF-EBF2-4649-822C-74511A4CC253), Current User: (Device), Int: (0x3), Enrollment Type: (0x6), Scope: (0x0).

Required Settings

- MDM PolicyManager: Set policy string, Policy: (EnterpriseNetworkDomainNames), Area: (NetworkIsolation), EnrollmentID requesting merge: (AAB267BF-EBF2-4649-822C-74511A4CC253), Current User: (Device), String: (), Enrollment Type: (0x6), Scope: (0x0).

- MDM PolicyManager: Set policy string, Policy: (EnterpriseCloudResources), Area: (NetworkIsolation), EnrollmentID requesting merge: (AAB267BF-EBF2-4649-822C-74511A4CC253), Current User: (Device), String: (), Enrollment Type: (0x6), Scope: (0x0).

- MDM PolicyManager: Set Policy (EnterpriseProtectedDomainNames) in Area (DataProtection) is Evaluator policy. Add Evaluator (EnterpriseDataProtection) to Evaluator WNF list to publish area Evaluator WNF on CSP unload.

- MDM PolicyManager: Set policy string, Policy: (EnterpriseProtectedDomainNames), Area: (DataProtection), EnrollmentID requesting merge: (AAB267BF-EBF2-4649-822C-74511A4CC253), Current User: (Device), String: (howtomanagedevices.onmicrosoft.com), Enrollment Type: (0x6), Scope: (0x0).

WIP Advance Settings – Event Logs

- MDM PolicyManager: Set policy string, Policy: (EnterpriseProxyServers), Area: (NetworkIsolation), EnrollmentID requesting merge: (AAB267BF-EBF2-4649-822C-74511A4CC253), Current User: (Device), String: (), Enrollment Type: (0x6), Scope: (0x0).

- MDM PolicyManager: Set policy string, Policy: (EnterpriseInternalProxyServers), Area: (NetworkIsolation), EnrollmentID requesting merge: (AAB267BF-EBF2-4649-822C-74511A4CC253), Current User: (Device), String: (), Enrollment Type: (0x6), Scope: (0x0).

- MDM PolicyManager: Set policy string, Policy: (EnterpriseIPRange), Area: (NetworkIsolation), EnrollmentID requesting merge: (AAB267BF-EBF2-4649-822C-74511A4CC253), Current User: (Device), String: (), Enrollment Type: (0x6), Scope: (0x0).

- MDM PolicyManager: Set policy string, Policy: (NeutralResources), Area: (NetworkIsolation), EnrollmentID requesting merge: (AAB267BF-EBF2-4649-822C-74511A4CC253), Current User: (Device), String: (), Enrollment Type: (0x6), Scope: (0x0).

- MDM PolicyManager: Set policy int, Policy: (EnterpriseProxyServersAreAuthoritative), Area: (NetworkIsolation), EnrollmentID requesting merge: (AAB267BF-EBF2-4649-822C-74511A4CC253), Current User: (Device), Int: (0x0), Enrollment Type: (0x6), Scope: (0x0).

- MDM PolicyManager: Set policy int, Policy: (EnterpriseIPRangesAreAuthoritative), Area: (NetworkIsolation), EnrollmentID requesting merge: (AAB267BF-EBF2-4649-822C-74511A4CC253), Current User: (Device), Int: (0x0), Enrollment Type: (0x6), Scope: (0x0).

- MDM PolicyManager: Set Policy (EDPShowIcons) in Area (DataProtection) is Evaluator policy. Add Evaluator (EnterpriseDataProtection) to Evaluator WNF list to publish area Evaluator WNF on CSP unload.

- MDM PolicyManager: Set policy int, Policy: (EDPShowIcons), Area: (DataProtection), EnrollmentID requesting merge: (AAB267BF-EBF2-4649-822C-74511A4CC253), Current User: (Device), Int: (0x1), Enrollment Type: (0x6), Scope: (0x0).

- MDM PolicyManager: Set policy int, Policy: (AllowIndexingEncryptedStoresOrItems), Area: (Search), EnrollmentID requesting merge: (AAB267BF-EBF2-4649-822C-74511A4CC253), Current User: (Device), Int: (0x1), Enrollment Type: (0x6), Scope: (0x0).

- MDM PolicyManager: Dedicated notification (WNF): (0xA3BCD075, 0x13920028) published for Policy: (AllowIndexingEncryptedStoresOrItems).

- Windows Information Protection dependency check result: Dependency Name: (EDPPolicy), State: (EdpOff), IsDependencySatisfied: (0x1), Result: (0x1).

- Windows Information Protection dependency check result: Dependency Name: (AppLocker), State: (EdpOff), IsDependencySatisfied: (0x0), Result: (0x0).

Results Windows Information Protection Intune Policy

- MDM Evaluator Scenario Evaluate Result: Scenario: (EDP), Previous State: (EdpOff), Last Dependency: (NULL), Final State: (EdpOff), Result: (The operation completed successfully.).

- Windows Information Protection configuration changed: Previous State: (EdpOff), Current State: (EdpOn), Result: (The operation completed successfully.).

- Windows Information Protection configuration changed: Previous State: (EdpOnPending), Current State: (EdpOn), Result: (The operation completed successfully.).

Registry Entries for WIP Intune Policies

Let’s find out the registry Entries: for WIP policies. Hopefully these information might help you to troubleshooting Windows information protection policies using Intune.

Data Protection Settings of WIP

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\Providers\AAB267BF-EBF2-4649-822C-74511A4CC253\default\Device\DataProtection

“EDPEnforcementLevel”=dword:00000003

“EnterpriseProtectedDomainNames”=”howtomanagedevices.onmicrosoft.com”

“EnterpriseProtectedDomainNames_LastWrite”=dword:00000001

“EDPShowIcons”=dword:00000001

WIP Network Isolation settings on Windows 10

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\Providers\AAB267BF-EBF2-4649-822C-74511A4CC253\default\Device\NetworkIsolation

- “EnterpriseNetworkDomainNames”=””

- “EnterpriseNetworkDomainNames_LastWrite”=dword:00000001

- “EnterpriseCloudResources”=””

- “EnterpriseCloudResources_LastWrite”=dword:00000001

- “EnterpriseProxyServers”=””

- “EnterpriseProxyServers_LastWrite”=dword:00000001

- “EnterpriseInternalProxyServers”=””

- “EnterpriseInternalProxyServers_LastWrite”=dword:00000001

- “EnterpriseIPRange”=””

- “EnterpriseIPRange_LastWrite”=dword:00000001

- “NeutralResources”=””

- “NeutralResources_LastWrite”=dword:00000001

- “EnterpriseProxyServersAreAuthoritative”=dword:00000000

- “EnterpriseProxyServersAreAuthoritative_LastWrite”=dword:00000001

- “EnterpriseIPRangesAreAuthoritative”=dword:00000000

- “EnterpriseIPRangesAreAuthoritative_LastWrite”=dword:00000001

WIP Search Settings

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\Providers\AAB267BF-EBF2-4649-822C-74511A4CC253\default\Device\Search

- “AllowIndexingEncryptedStoresOrItems”=dword:00000001

Video Recording

- 📌How to troubleshoot Windows Information Protection?

- 📌How Windows Information Protection can prevent data leakage?

- 📌 How to enable Windows Information Protection Policy on Windows 10 MDM enrolled devices?

- 📌 What is private domain Windows Information Protection mode – Block

- 📌 What is Corporate identity – howtomanagedevices.onmicrosoft.com configuration for WIP

Resources

- How to Create Configure and Deploy Windows 10 WIP Policies Using SCCM Intune

- Windows Information Protection | WIP Learn with Joy Part #1 | Intune

- Create a Windows Information Protection (WIP) policy using the Azure portal for Microsoft Intune