Во всех версиях Windows, начиная с Windows XP, присутствует встроенный брандмауэр, который можно использовать для защиты операционной системы и фильтрации сетевого трафика. По своему функционалу и возможностям он не уступает многим сторонним коммерческим программным межсетевым экранам: позволяет ограничить доступ к компьютеру из внешней сети, а также разрешить или заблокировать доступ в Интернет для различных приложений. В Windows 10 1709 встроенный брандмауэре называется Windows Defender Firewall with Advanced Security. В этой статье мы покажем, как настроить брандмауэр Windows Defender в Windows 10.

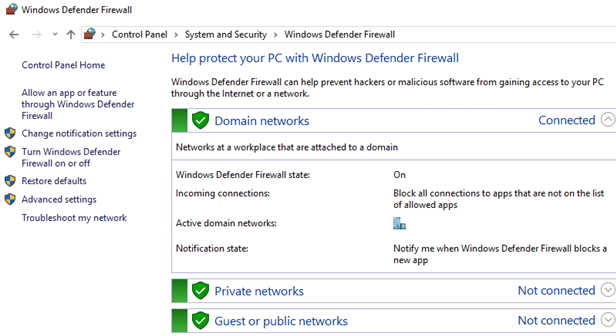

Чтобы открыть панель настройки Windows Defender Firewall, откройте классическую Панель управления (Control Panel) и перейдите в раздел System and Security -> Windows Defender Firewall. На скриншоте ниже видно, что Windows Defender Firewall включен и защищает ваш компьютер.

Чтобы полностью включить/отключить Firewall в Windows 10 используется кнопка Turn Windows Defender Firewall on or off.

Совет. Также вы можете включить/отключить брандмауэр Windows с помощью PowerShell или такими командами:

netsh advfirewall set allprofiles state off

или

netsh advfirewall set allprofiles state on

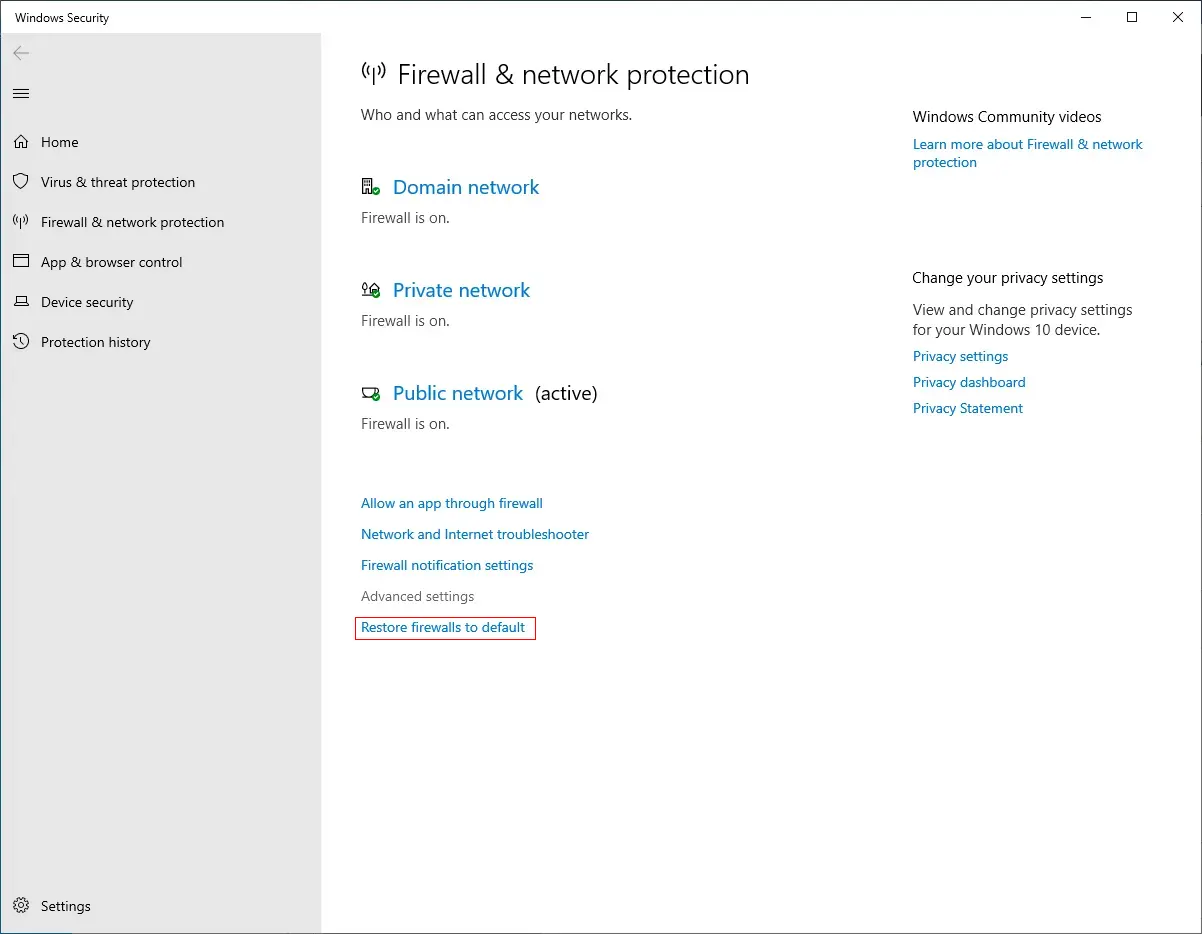

Если вы некорректно настроили правила в брандмауэре защитника Windows, и полностью заблокировали сетевой доступ для одной программы или операционной системы, можно сбросить все ваши настройки с помощью кнопки Restore defaults.

Обратите внимание что в Windows Defender Firewall есть три сетевых профиля:

- Domain profile – используется, если компьютер присоединен к доменной сети Active Directory;

- Private profile – профиль для частной сети, в которой вы хотите разрешить обнаруживать ваш другими устройствами, и разрешить общий доступ к файлам и принтерам;

- Public (Guest) profile – настройки этого профиля максимально ограничивают доступ к вашему компьютеру из сети и его обнаружения. Этот профиль используется в общедоступных местах, где вы не доверяете другим устройствам в сети (гостиница, аэропорт, кафе)

Сетевой профиль брандмауэра выбирается пользователем при первом подключении к новой сети или назначается автоматически (в случае домена).

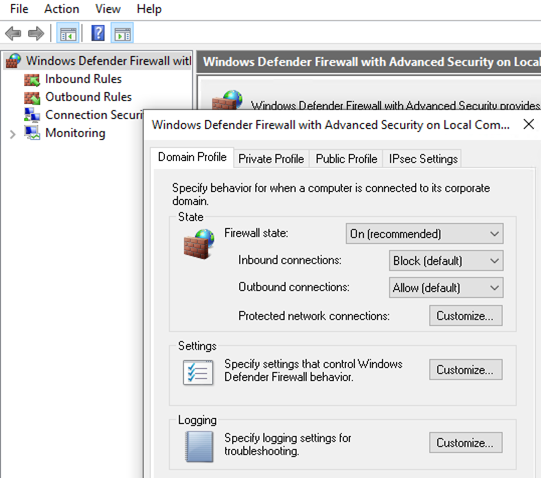

Чтобы разрешить или заблокировать входящее/исходящее подключение для конкретного профиля, нажмите Advanced Setting, щелкните провой кнопкой по корню Windows Defender Firewall with Advanced Security -> Properties.

Вы можете управлять настройками каждого профиля на отдельной вкладке.

Обратите внимание, что по-умолчанию Windows Defender Firewall в Windows 10 блокирует все входящие подключения и разрешает все исходящие.

Если вы хотите полностью заблокировать доступ в Интернет с вашего компьютера, на всех трех вкладка выберите Outbound Connection -> Block. При этом исходящие подключения будут запрещены для всех программ, кроме разрешенных (в Windows 10 есть несколько преднастроенных правил для системных процессов: доступ к Windows Updates, Windows Store, обновление антивирусных баз Windows Defender и т.д.)

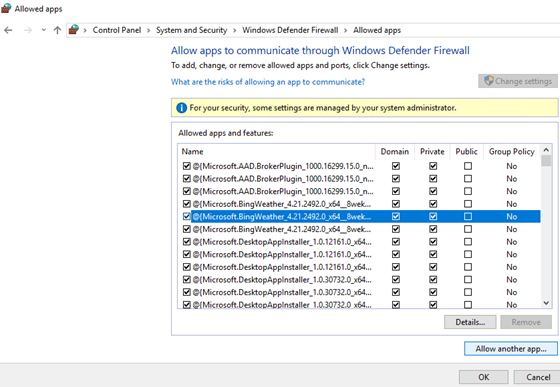

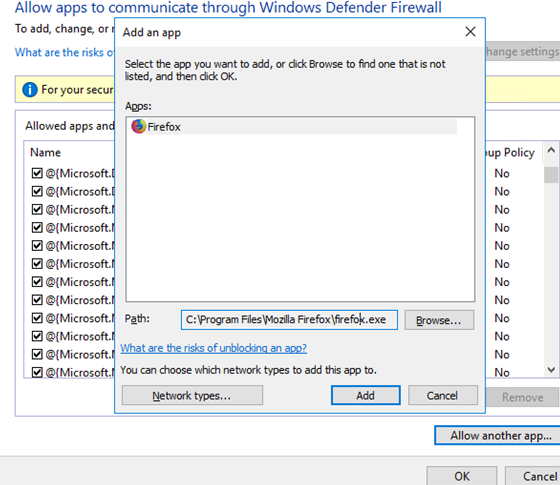

Попробуем добавить браузер Mozilla Firefox в список разрешенных программ.

Нажмите на кнопку Allow an app or feature through Windows Defender Firewall в левой панели. Появится список разрешенных приложений и служб Windows. Чтобы добавить новое приложение, нажмите Allow another app.

С помощью кнопки Browse укажите исполняемый файл прилежания, которому нужно разрешить доступ в Интернет. Я выбрал исполняемый файл браузера C:\Program Files\Mozilla Firefox\firefox.exe

Нажмите OK и на следующей вкладке выберите, для каких сетевых профилей должно быть активно данное правило.

Более тонко вы можете настроить правила Windows Defender Firewall из консоли wf.msc. Здесь вы можете создать отдельные разрешающие или запрещающие правила для конкретной программы, протокола (TCP/UDP/ICMP/IPsec), IP адреса или номера порта.

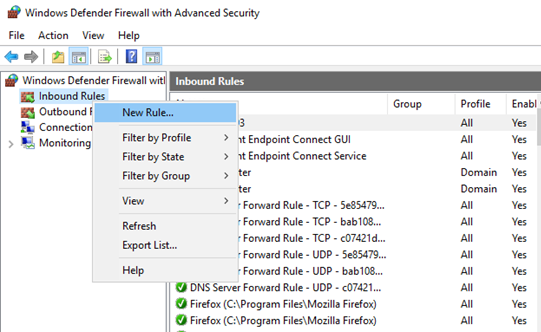

Чтобы создать новое правило для исходящего трафика, щелкните правой кнопкой по Inbound rules -> New Rule.

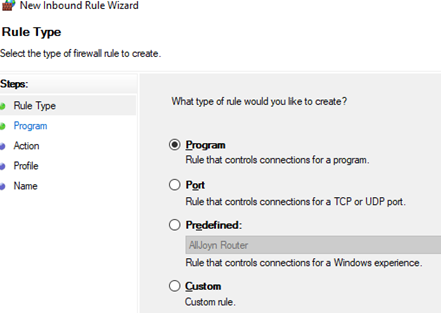

Далее следуйте простому мастеру, который поможет создать новое собственное правило в брандмауэре Windows.

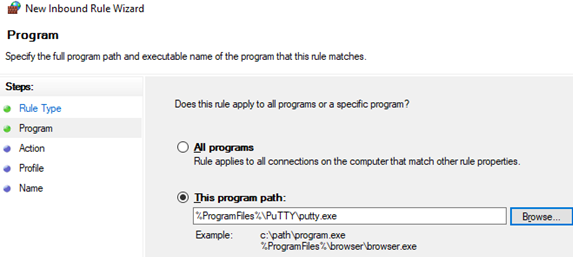

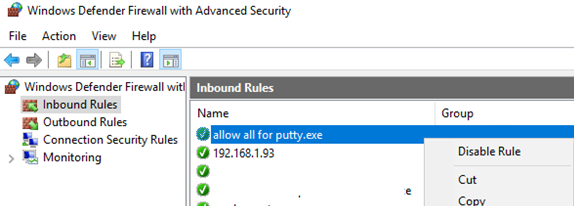

В этом примере я разрешил исходящие подключения для putty.exe.

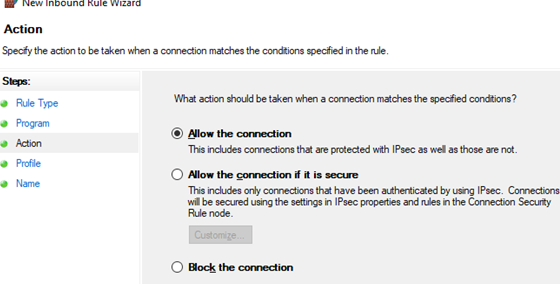

Выберите Allow the connection и укажите имя правила.

Новое правило появится в консоли Inbound rules. Вы можете отключить его через контекстное меню Disable rule. При этом правило не удаляется, а становится неактивным (его цвет сменится с зеленый на серый).

The Windows Firewall with Advanced Security console can be opened from the Administrative Tools menu.

Консоль Windows Firewall с Advanced Security можно открыть из меню Администрирование.

The general settings to configure the Windows Firewall with Advanced Security.

Основные параметры для настройки брандмауэра Windows Firewall с расширенной безопасностью (Advanced Security).

What are the options for configuring Windows Firewall with Advanced Security?

Какие параметры для настройки брандмауэра Windows Firewall с расширенной безопасностью (Advanced Security)?

To get started, open the Windows Firewall with Advanced Security console from the Administrative Tools menu.

Для начала откройте консоль Windows Firewall with Advanced Security из меню Администрирование.

Windows Server 2008 introduces a new and improved firewall; the Windows Firewall with Advanced Security.

Windows Server 2008 представляет новый улучшенный брандмауэр; Windows Firewall с расширенной безопасностью (Advanced Security).

Windows Firewall with Advanced Security refers to IPsec policies as Connection Security Rules.

В брандмауэре Windows с расширенной безопасностью политики IPsec называются Правилами безопасности подключений.

Start by clicking the New Rule link in the right pane of the Windows Firewall with Advanced Security console.

Чтобы начать, нажмите по ссылке Новое правило в правой панели консоли Windows Firewall with Advanced Security.

In this article we took a look at the general settings you can make for the Windows Firewall with Advanced Security.

В этой статье мы рассмотрели общие настройки параметров брандмауэра Windows Firewall с расширенной безопасностью.

And it isn’t just me saying that, Microsoft now calls it the “Windows Firewall with Advanced Security” (let’s abbreviate that as WFAS).

И это не только потому, что мы его так называем, компания Microsoft теперь называет его “Windows Firewall with Advanced Security” или брандмауэр с расширенной безопасностью (WFAS).

So, if we leave the Windows Firewall with Advanced Security with its default settings, why do we need all of these Allow rules?

Поэтому если мы оставим параметры брандмауэра Windows Firewall с расширенной безопасностью по умолчанию, зачем тогда нам вообще нужны эти разрешающие правила?

On the Windows Firewall with Advanced Security Properties dialog box, in the Logging frame you can configure some logging options for the Windows Firewall.

В диалоговом окне Свойства брандмауэра Windows с расширенной безопасностью в окне Ведение логов вы можете настроить некоторые опции записи логов для брандмауэра Windows Firewall.

With Windows Firewall with Advanced Security (WFAS), most admins will configure the firewall either from Windows Server Manager or the MMC with only the WFAS snap-in.

Брандмауэр Windows Firewall Advanced Security (WFAS), большинство администраторов настраивают из менеджера Windows Server Manager или MMC с единственной консолью WFAS.

When you install services using the Server Manager, the Server Manager will automatically work with the Windows Firewall with Advanced Security to create the appropriate and most secure firewall rules.

Когда вы устанавливаете службы с помощью Server Manager, Server Manager будет автоматически работать с брандмауэром Windows Firewall для создания подходящих и наиболее безопасных правил.

In the left pane of the Windows Firewall with Advanced Security console, right click on the Windows Firewall with Advanced Security node at the top of the left pane of the console and click Properties.

В левой панели консоли Windows Firewall с Advanced Security правой клавишей нажмите на вкладке Windows Firewall с Advanced Security в верху левой панели консоли и выберите Свойства.

However, in the context of the host-based Windows Firewall with Advanced Security, the Outbound connection that do not match a rule are allowed means that there are no outbound access control in place by default.

Однако в контексте брандмауэра Windows Firewall с Advanced Security на базе хоста параметр Исходящее подключение, несоответствующее правилу, разрешено означает, что по умолчанию отсутствует контроль над исходящим доступом.

In the left pane of the Windows Firewall with Advanced Security console, you can right click on either the Inbound Rules or Outbound Rules node and see that you can quickly filter by Profile, State or Group.

В левой панели консоли Windows Firewall with Advanced Security вы можете правой клавишей нажать на вкладке Входящие правила или Исходящие правила и быстро отфильтровать по профилю, статусу или группе.

There is no information regarding what rule might be triggering at any specific time, which would be an interesting feature that the Windows team might want to consider in a future revision of the Windows Firewall with Advanced Security.

В ней нет информации относительно того, какие правила могут включаться в определенное время, что было бы неплохой чертой и, возможно, команда Windows возьмет ее на заметку в будущих обновлениях брандмауэра Windows с расширенной безопасностью.

In this, the second part of our three part series on the Windows Firewall with Advanced Security included with Windows Server 2008, we went over the details of inbound and outbound rules and how to create new firewall rules.

В этой части серии статей о брандмауэре Windows с расширенной безопасностью, который включен в Windows Server 2008, мы рассмотрели подробности о входящих и исходящих правилах и о том, как создавать новые правила брандмауэра.

In the first part of this three part series on configuring the Windows Server 2008 Firewall with Advanced Security, we went over some of the global configuration settings that apply to the firewall.

В первой части этой серии статей о настройке брандмауэра Windows Server 2008 Firewall с расширенной безопасностью мы рассмотрели некоторые общие параметры конфигурации, применимые на брандмауэре.

You can use Windows Firewall with Advanced Security to help you protect the computers on your network.

Брандмауэр Windows в режиме повышенной безопасности помогает защитить компьютеры в сети.

In the Windows Firewall with Advanced Security MMC snap-in, expand Monitoring, and then expand Connection Security Rules.

В оснастке консоли MMC «Брандмауэр Windows в режиме повышенной безопасности» последовательно разверните узлы Наблюдение и Правила безопасности подключений.

Log successful connections Use this option to log when Windows Firewall with Advanced Security allows an inbound connection.

Фиксировать в журнале, когда Брандмауэр Windows в режиме повышенной безопасности разрешает входящее подключение.

See Also User Interface: Windows Firewall with Advanced Security

Пользовательский интерфейс: брандмауэр Windows в режиме повышенной безопасности

In the Server Manager tree pane, expand Configuration, and then click Windows Firewall with Advanced Security.

В древовидном представлении диспетчера сервера разверните раздел Конфигурация и щелкните заголовок Брандмауэр Windows в режиме повышенной безопасности.

In the Windows Firewall with Advanced Security MMC snap-in, expand Monitoring, and then expand Firewall.

В оснастке консоли MMC «Брандмауэр Windows в режиме повышенной безопасности» последовательно разверните узлы Наблюдение и Брандмауэр.

-

1

Windows Firewall with Advanced Security

Универсальный англо-русский словарь > Windows Firewall with Advanced Security

См. также в других словарях:

-

Windows Firewall — is a personal firewall, included with Microsoft s Windows XP and newer operating systems. Overview When Windows XP was originally shipped in October 2001, it included a limited firewall called Internet Connection Firewall . It was disabled by… … Wikipedia

-

Security and safety features new to Windows Vista — There are a number of security and safety features new to Windows Vista, most of which are not available in any prior Microsoft Windows operating system release.Beginning in early 2002 with Microsoft s announcement of their Trustworthy Computing… … Wikipedia

-

Windows Vista networking technologies — This article is part of a series on Windows Vista New features Overview Technical and core system Security and safety Networking technologies I/O technologies Management and administration Removed features … Wikipedia

-

Windows Defender — A component of Microsoft Windows Windows Defender in Windows 7 … Wikipedia

-

Windows XP — Windows Experience redirects here. For Windows Experience Index, see Windows System Assessment Tool. Windows XP Part of the Microsoft Windows family … Wikipedia

-

Windows Vista — Part of the Microsoft Windows family … Wikipedia

-

Windows Media Player — A component of Microsoft Windows Details … Wikipedia

-

Windows Search — (formerly known as Windows Desktop Search or WDS on Windows XP and Windows Server 2003) is an indexed desktop search platform released by Microsoft for the Windows operating system.[citation needed] Windows Search for Windows Vista, Windows 7,… … Wikipedia

-

Windows PowerShell — Screenshot of a sample PowerShell session … Wikipedia

-

Windows Defender — Защитник Windows в Windows Vista build 5270 Тип Антишпионские программы Разработчик ОС Windows 2000, XP … Википедия

-

Windows Error Reporting — displaying Problem Details from an issue with Windows Explorer Windows Error Reporting (WER) (codenamed Watson) is a crash reporting technology introduced by Microsoft with Windows XP[1 … Wikipedia

Google | Forvo | +

|

||

| comp., MS | брандмауэр Windows в режиме повышенной безопасности (A snap-in which allows users to configure policies that provide enhanced network security for Windows computers) |

При работе с удаленным рабочим столом или сервером на Windows, пользователи часто встречают моменты, когда для правильной и полноценной работы используемого программного комплекса требуются дополнительные правила работы в стандартной системе безопасности Widows Firewall, которая ограничивает входящие и исходящие подключения сервера тем самым защищая его от внешних угроз с сети.

Стандартные правила безопасности Windows Firewall настроены так, чтобы доступ к устройству был строго ограничен по сети и почти все сетевые порты находятся под защитой. Но нередко пользователю необходимо открыть входящий или исходящий порт в Windows Firewall. Давайте же рассмотрим вариант добавления нового входящего порта подключения для работы сервиса удаленного рабочего стола на нестандартном порту.

Для начала нам необходимо открыть центр управления фаерволом Windows Defender Firewall with Advanced Security. Это можно сделать несколькими способами:

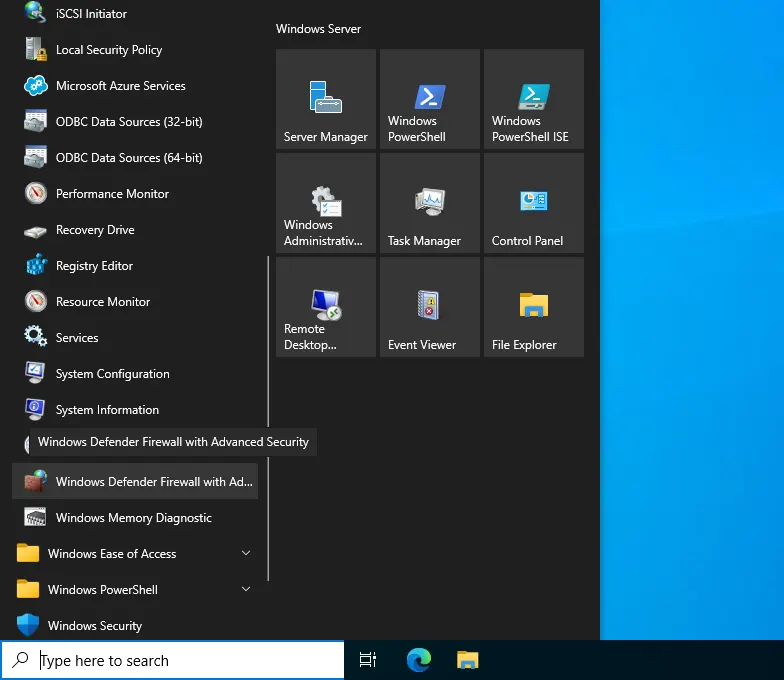

Через меню Пуск

Откройте меню Пуск и найдите соответствующий ярлык в разделе Administrative Tools

Start Menu — Windows Administrative Tools — Windows Defender Firewall with Advanced Security

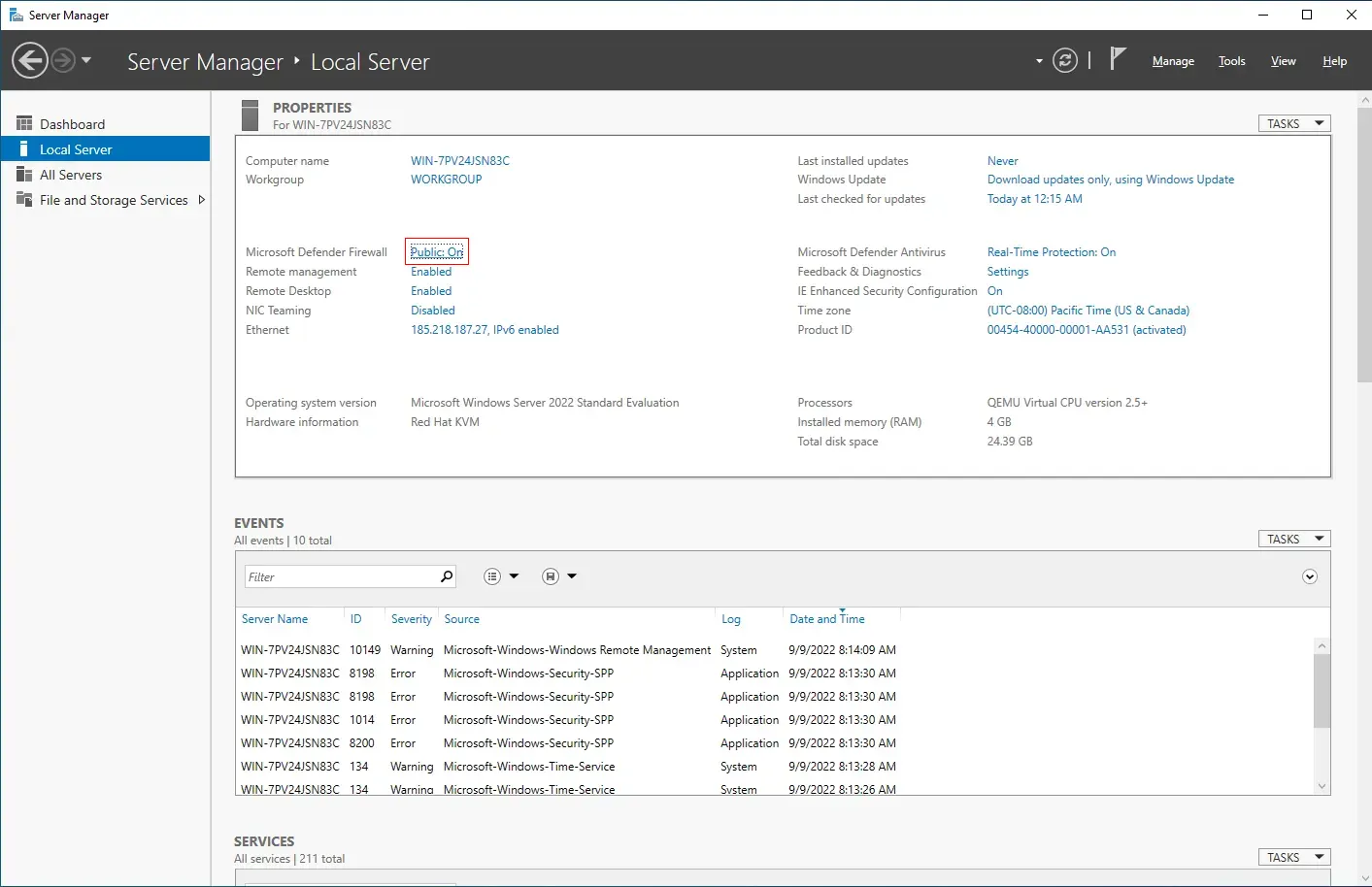

Через консоль управления Server Manager

В консоле управления Server Manager для Windows Server перейдите в раздел Local Server и затем нажмите на изменение параметра Microsoft Defender Firewall.

Далее нажмите на ссылку Advanced Settings.

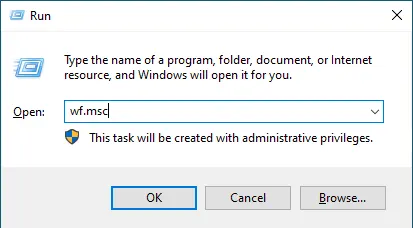

Через командную строку cmd

Используя комбинацию Win+R откройте окно “Выполнить” и впишите там “wf.msc”

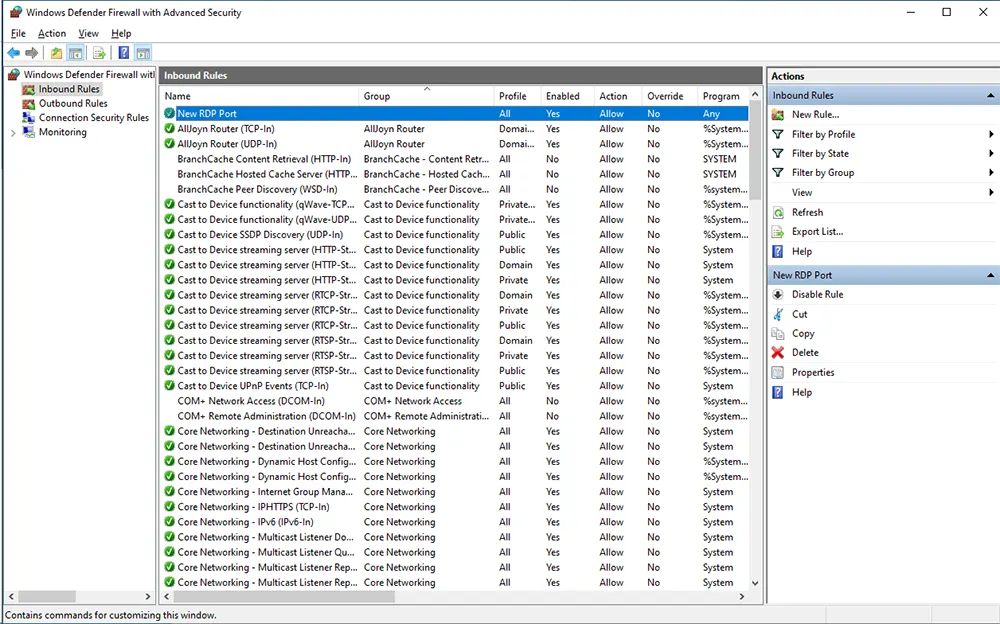

Мы успешно запустили центр управления фаерволом Windows Defender Firewall with Advanced Security. В открывшемся окне, в левой части, вы можете видеть навигацию параметров, где можно выбрать нужные для изменения правила (входящие или исходящие подключения).

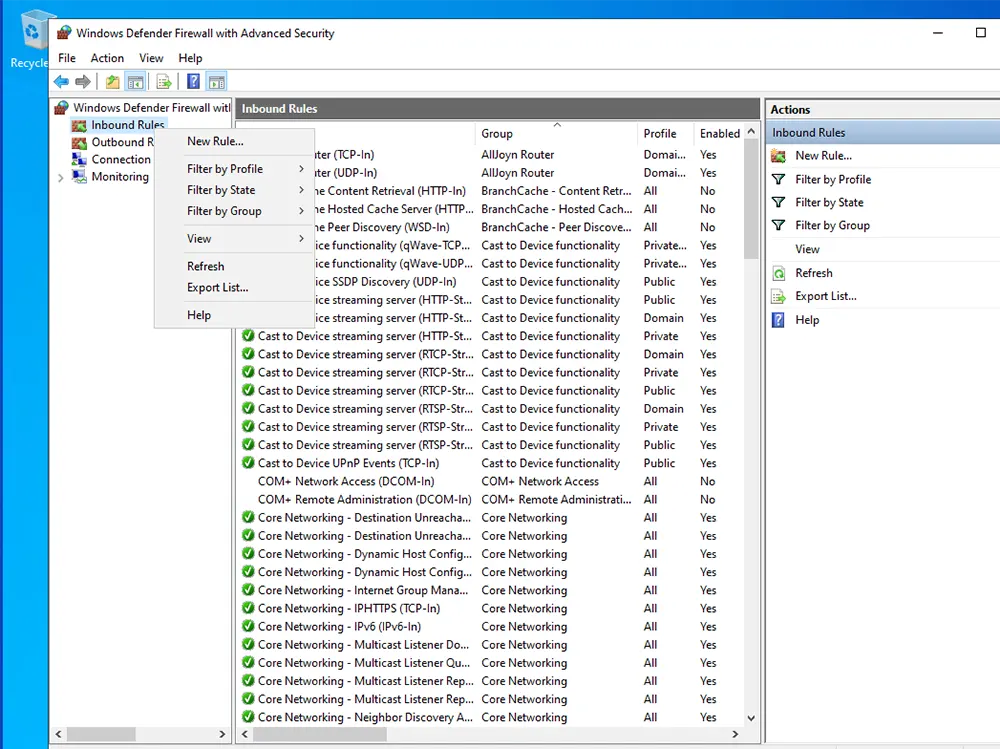

Давайте же перейдем в раздел входящих подключений и нажмем правой кнопкой мыши по Inbound Rule для создания нового правила.

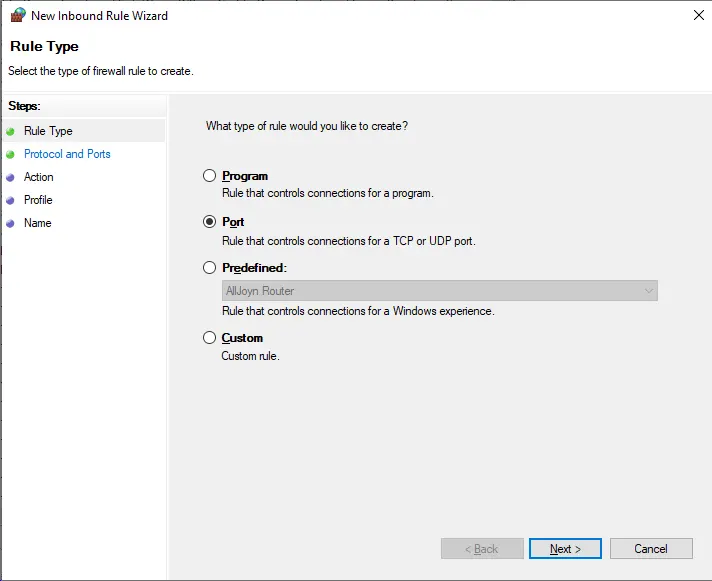

Выберите тип правила. Это может быть разрешение на отдельную программу либо отдельно настраиваемое правило (custom).

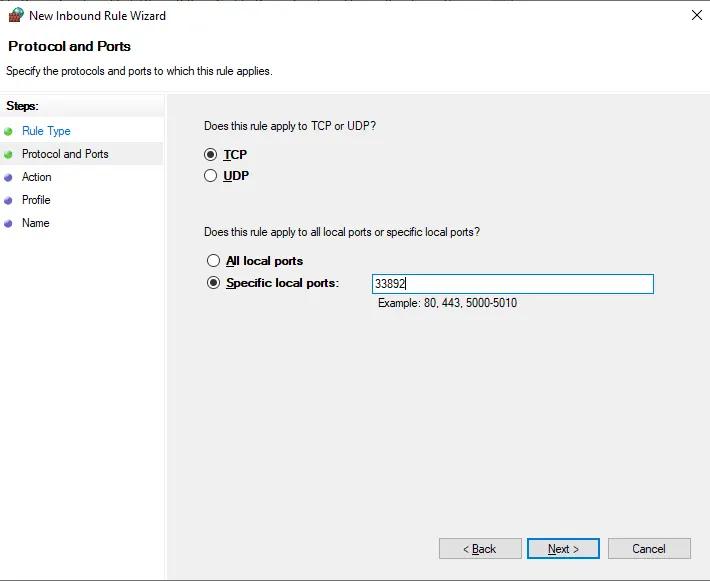

Так как мы хотим разрешить подключения RDP для определенного порта, то выбираем значение “Port”.

Указываем номер порта. В нашем случае «33892«

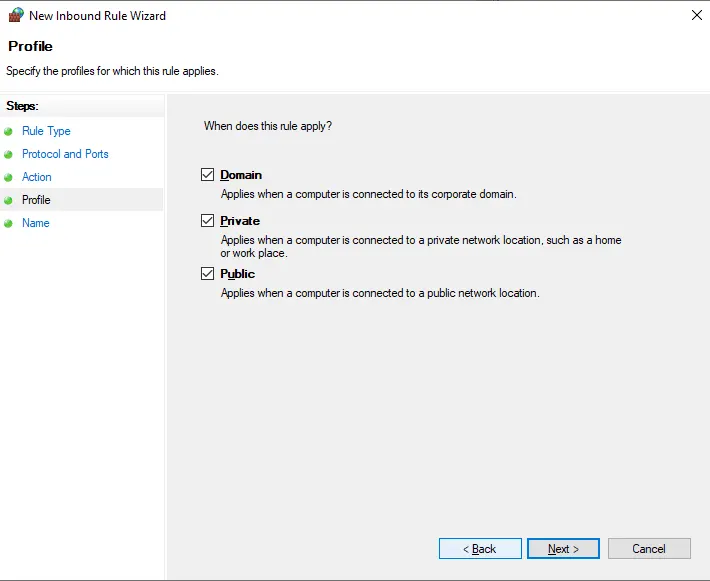

Разрешаем работу нашего правила для зон фаервола.

Выбор конкретной зоны определяется тем, к какой ранее зоне было подключено и настроено устройство, на котором мы производим настройки:

— Домен — правило применяется только тогда, когда компьютер подключен к сетевому домену.

— Частная — правило применяется только тогда, когда компьютер подключен к доверенным частным сетям

— Публичная — правило применяется только при подключении компьютера к ненадежным публичным сетям

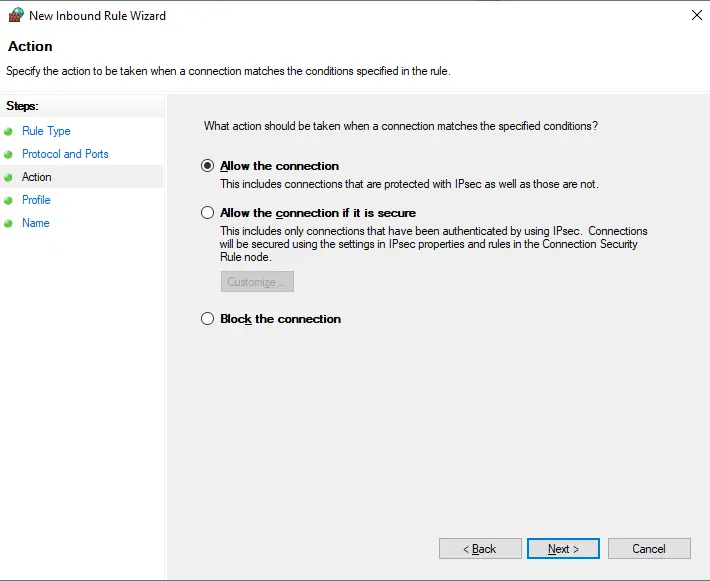

Разрешите подключения к нашему правилу

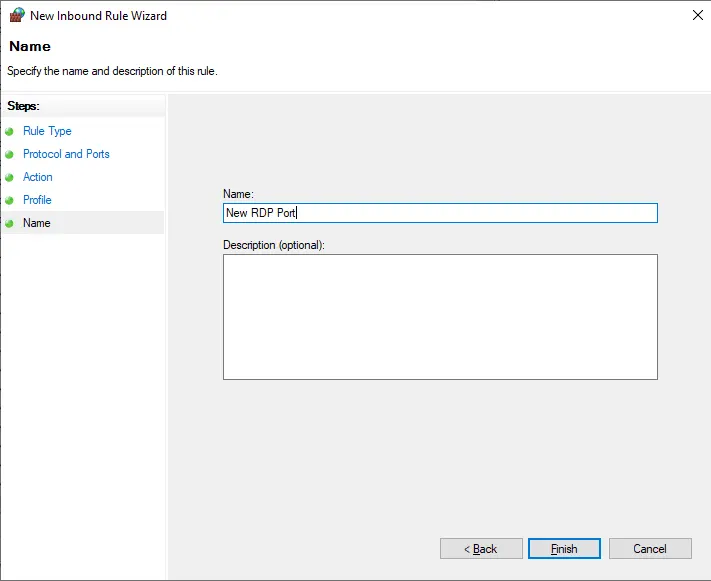

Укажите имя правила, которое будет установлено для идентификации его в списке всех правил фаервола.

Мы успешно создали с вами новое правило входящего подключения к нашему серверу!

Используя данный метод, теперь вы можете свободно добавлять новые правила не только во входящие, но и исходящие подключения. Выбирать определенные программы и создавать собственные варианты правил.

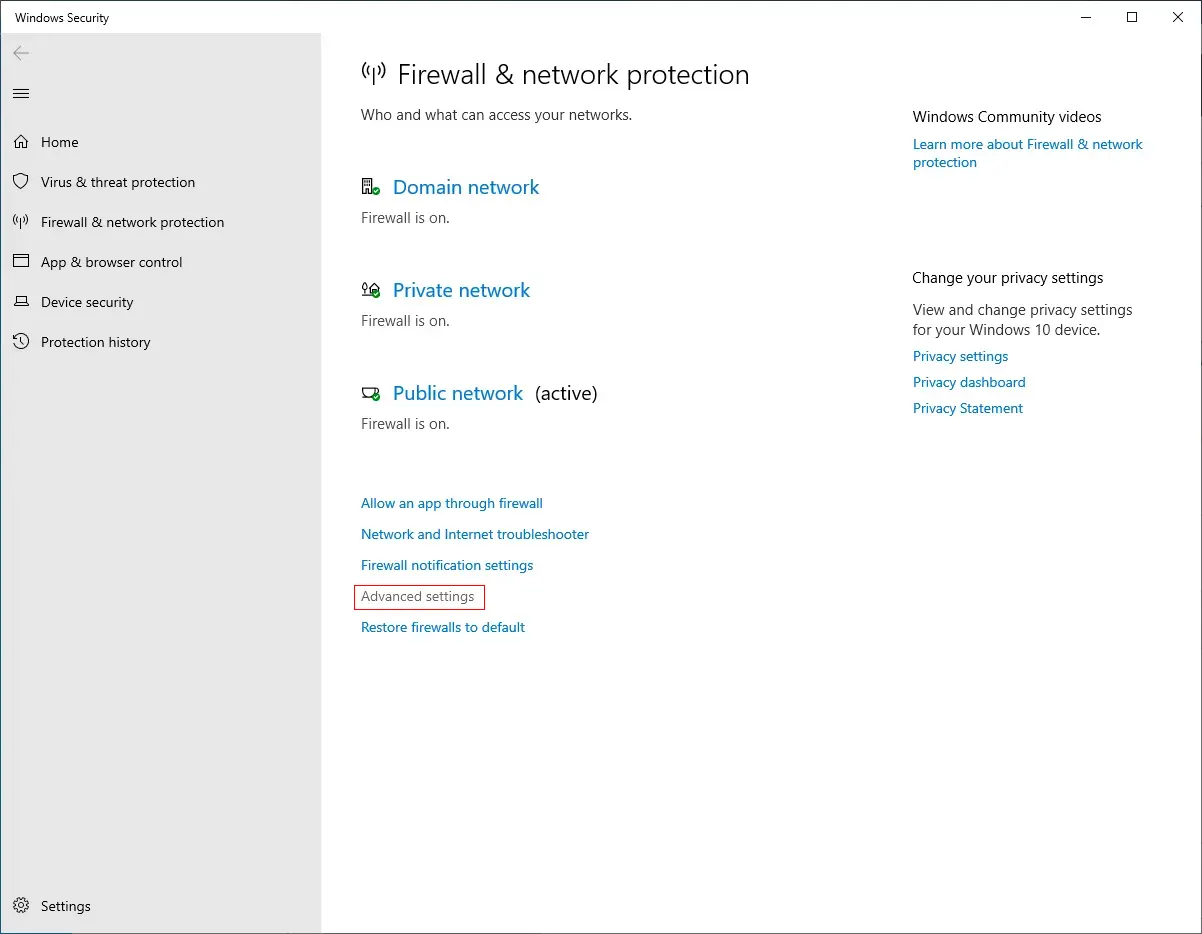

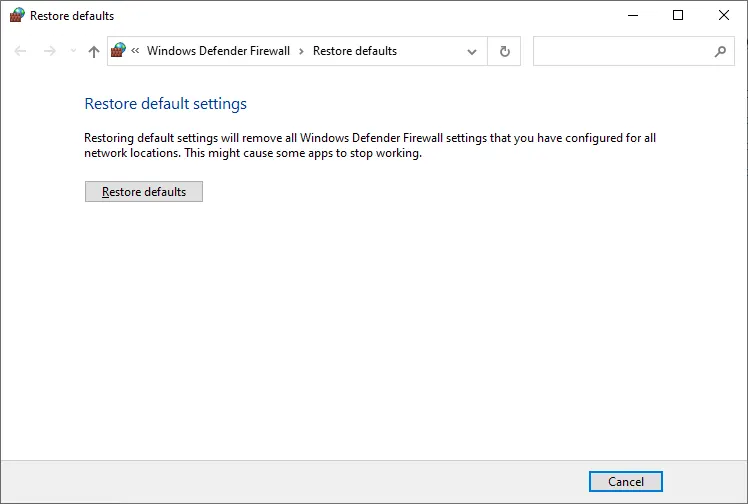

Как сбросить правила Windows Firewall?

У пользователей которые ещё не совсем освоились с работой Windows Firewall и Windows Defender Firewall with Advanced Security нередко возникают ситуации, когда новое добавленное правило может заблокировать доступ к нужной программе. И когда таких правил становится очень много – возникает вопрос о том, как сбросить все правила Windows Firewall до стандартных значений системы. Это очень полезный и удобный инструмент для тех, кто ещё не совсем разобрался в тонкостях работы фаервола в Windows и хочет вернуть все настройки до заводских.

Отдельно стоит заметить, что данный метод эффективен для локальных систем, к которым есть физический доступ, так как в случае работы через удаленный рабочий стол, сброс настроек Windows Firewall закроет вам доступ к порту RDP, так как стандартно данный порт ограничен безопасностью для подключения по сети.

Мы убедительно советуем использовать данный на выделенных серверах, VPS/VDS или удаленном рабочем столе только в том случае, если у вас есть физический или виртуальных доступ к управлению системы сервера или устройства через интернет. Это может быть IPMI, IP-KVM, VNC сервисы для удаленного администрирования сервера.

Для сброса правил Windows Firewall перейдите в окно настроек Firewall & network protection используя способ, который мы описали в начале данной статьи, и нажмите на ссылку “Restore firewalls to default”.

В новом окне нажмите на “Restore defaults” и далее согласитесь с рисками данной операции.

В свою очередь мы хотим напомнить вам, что мы предоставляем аренду удаленного рабочего стола с полным доступом к виртуальному серверу. Это значит, что даже если вы что-то сделаете не то и у вас пропадет доступ к удаленному рабочему столу по сети – мы сможем предоставить вам доступ к VNC консоле или сами произвести операции с сервером для возобновления его доступности. Данная функция абсолютно бесплатна и поддерживается всеми нашими услугами удаленного рабочего стола с полным доступом администратора.

Аренда удаленного рабочего стола в Европе и США доступна по указанной ниже ссылке.

https://finerdp.com/ru/rdp-server