Открыть оснастку «Локальная политика безопасности» можно с помощью команды запуска, добавляемой при установке клиента Secret Net.

2020.09.21

#Secret Net

#Windows Server 2012

#Код Безопасности

#Windows 8

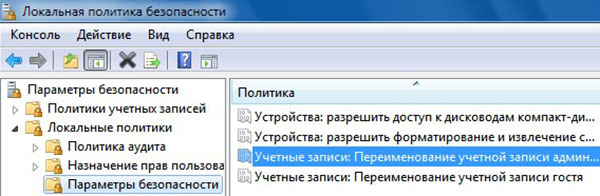

Параметры безопасности ОС Windows в стандартной оснастке «Локальная политика безопасности» дополнены разделом «Параметры Secret Net». В данном разделе представлены параметры системы Secret Net, которые применяются на компьютере средствами групповых политик и действуют в рамках локальной политики безопасности (в автономном режиме функционирования системы) или как объединение параметров локальной политики с политикой безопасности домена/организационного подразделения/сервера безопасности (в сетевом режиме функционирования).

Открыть оснастку «Локальная политика безопасности» можно с помощью команды запуска, добавляемой при установке клиента Secret Net.

Для этого выполните соответствующее действие в зависимости от версии установленной операционной системы:

• на компьютере под управлением ОС Windows 8 или Windows Server 2012 загрузите начальный экран «Пуск» и выберите элемент «Локальная политика безопасности» (относится к группе «Код Безопасности»);

• на компьютере под управлением другой ОС — нажмите кнопку «Пуск» и в меню вызова программ выберите команду «Код Безопасности | Secret Net | Локальная политика безопасности».

Настройку параметров политики безопасности выполняет администратор. Процедуры настройки параметров Secret Net аналогичны процедурам изменения других стандартных параметров.

Пример содержимого оснастки представлен на следующем рисунке.

Интегрированные средства управления параметрами в оснастке Локальная политика безопасности

Опубликовано:

Запускаем редактор групповых политик

Для этого в Windows 10 или Server 2012 R2 кликаем правой кнопкой мыши по Пуск и нажимаем Панель управления:

В более ранних версиях Windows кликаем по Пуск и выбираем Панель управления:

Теперь открываем Система и безопасность:

Администрирование:

И выбираем Локальная политика безопасности:

* Совет: редактор групповых политик можно открыть через командную строку командой gpedit.msc.

* Нюанс: в доменной среде с сервером Active Directory необходимо открывать групповые политики на стороне контроллера домена и применять их к серверам или компьютерам компании.

Настраиваем политику

Раскрываем Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Политика аудита:

В окне справа кликаем дважды по Аудит доступа к объектам:

В открывшемся окне ставим галочки на Успех и Отказ:

Нажимаем OK и закрываем редактор управления групповыми политиками.

Настраиваем аудит для файлов и папок

Кликаем правой кнопкой мыши по папке, для которой нужно настроить аудит и выбираем Свойства:

Переходим на вкладку Безопасность:

Нажимаем по Дополнительно:

В открывшемся окне переходим на вкладку Аудит и нажимаем Продолжить:

Кликаем Добавить:

Кликаем по Выберите субьект:

и выбираем учетную запись или группу пользователей, для которых необходимо установить аудит, например, все:

Нажимаем OK и выставляем галочки напротив действий, для которых система будет протоколировать события:

Нажимаем OK три раза.

Была ли полезна вам эта инструкция?

Да Нет

Эта статья предназначена для тех, кто занят вопросом обеспечения безопасности серверов, управляемых серверной операционной системой версий Microsoft Windows Server 2008/2012. В инструкции мы подробно разберем, как обеспечить безопасность работы. Обратите внимание, что только соблюдение всех условий, которые мы детально привели ниже, можно создать полноценную защиту от несанкционированных вторжений в инфраструктуру и максимально усилить безопасность вашего сервера, а также и клиентов, заходящих в систему.

Своевременная установка обновлений операционной системы и программного обеспечения

Стоит своевременно и регулярно обновлять действующую ОС и установленное программное обеспечение и поддерживать их в максимально оптимальном состоянии.

Соблюдение этого условия необходимо для:

- Устранения неполадок в работе приложений;

- Установки соответствующего уровня защиты сервера от определенных уязвимостей, которые были выявлены до момента запуска обновления.

Чтобы запустить автоматическую инсталляцию важного апгрейда, можно воспользоваться таким путем. Войдите в центр обновления ОС, найдите там соответствующий пункт и установите галочку напротив него.

Только проверенное программное обеспечение

Разумеется, всем известно, что популярное ПО очень распространено и найти его можно на множестве сайтов в интернете. Старайтесь избегать загрузки с непроверенных ресурсов! Обратите внимание, что такие приложения могут быть уязвимы для различного рода атак или изначально заражены вирусом. В том случае, если вы правильно оцениваете свои возможности и понимаете, что не можете отличить зараженное ПО от официального софта, лучше избегать непроверенных ресурсов и пользоваться только сайтами официальных поставщиков программного обеспечения.

Если вы все-таки решили воспользоваться неофициальным продуктом, внимательно изучите тонкости установки и содержание пакета. Лучше всего пользоваться только официальным обеспечением, загруженным с сайта разработчика. Именно самостоятельная установка непроверенных программ чаще всего приводит к появлению разнообразных проблем по части безопасности ОС.

Правильно устанавливайте брандмауэр

Очень важно уделить соответствующее внимание фаерволу, так как на серверах, доступных через интернет и не находящихся за выделенным устройством, единственным инструментом для защиты от внешних подключений является брандмауэр операционной системы. Никогда не недооценивайте значимость работы фаервола!

Именно поэтому нужно грамотно отключить разрешающие правила, а также добавить новые запрещающие параметры, чтобы снизить уровень атак на порты. Это поможет снизить количество портов, прослушивающих входящий трафик. Если вы пользуетесь стандартным сервером и хотите наладить работу, оптимальным вариантом будет открытие таких портов:

- 80 – HTTP;

- 443 — HTTPS .

Есть определенный перечень портов, которые будут иметь открытый доступ. К этому кругу нужно ограничить список источников подключения, делается это следующим образом:

- Войдите в правила брандмауэра ОС;

- Создайте список адресов, обращения с которых будут разрешены.

Это поможет оградить проникновение ненужных адресов и усилить безопасность. Мы приводим список портов, которые необходимо тщательно проверить. Для них стоит составить отдельный список пользователей, имеющих доступ, а значит, закрыть проникновение ненужным лицам. Ниже приводим перечень портов, на которые стоит обратить особое внимание:

- 3389 – Стандартный порт RDP;

- 990 – FTPS;

- 5000-5050 – порты FTP, работающие в пассивном режиме;

- 1433-1434 – порты SQL;

- 53 – DNS.

На изображении ниже вы можете увидеть, как именно устанавливаются правила входящих портов.

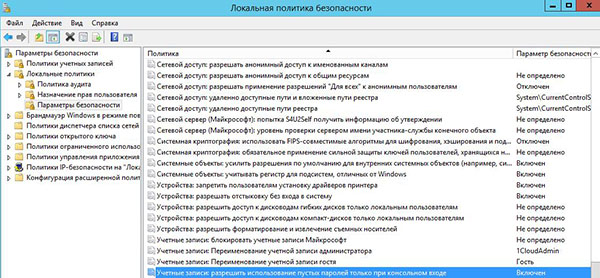

Новое имя пользователя при создании учетной записи с функциями администратора

Во всех актуальных версиях рассматриваемой операционной системы стандартная запись администратора предустановлена в обязательном порядке. Она является ведущей и имеет безлимитные возможности для управления – именно эту учетную запись чаще всего пытаются взломать. Происходит это из-за того, что найти подходящий пароль к одной записи гораздо проще, чем выявлять список всех пользователей, которым разрешен доступ. Стоит сменить название записи, чтобы максимально обезопасить сервер, для чего нужно сделать такие действия:

- Введите комбинацию (WIN+R), после чего откроется окно, куда необходимо напечатать значение «secpol.msc» (без кавычек);

- Войдите в редактор локальной политики безопасности так, как изображено на картинке ниже. Найдите строку меню «Локальные политики», в выпадающем списке выберите параметры, далее вам необходимо найти строчку переименования имени учетной записи с расширенными правами;

- Поменяйте название и сохраните внесенные изменения.

Расширение списка административных аккаунтов

Еще один дополнительный способ усилить безопасность – создание нескольких аккаунтов с правами администратора, в том случае, если при администрировании задействованы двое и более людей. Этот метод поможет увидеть, чья запись разрешила те или иные действия, происходящие на сервере.

Ограничение прав учетной записи

Если вы пользуетесь системой для осуществления стандартных действий, для которых не нужны расширенные полномочия, старайтесь делать это, входя в систему под учетной записью обычного пользователя. Это делается для того, чтобы снизить риск проникновения злоумышленника под расширенным аккаунтом.

Даже если в момент работы произойдет взлом системы, нарушитель получит возможность действовать только в рамках стандартного пользовательского аккаунта, а не расширенного функционала администратора. Если же злоумышленник проникнет в инфраструктуру под аккаунтом администратора, он получит неограниченные полномочия и возможности менять все составляющие системы, что негативно отразится как на самом сервере, так и на ваших пользователях, к тому же, вы с трудом сможете восстановить доступ после взлома.

Установка пароля для общего доступа и разграничение прав

Будьте бдительны и запретите подключение без пароля, а также анонимный доступ для папок общего пользования! Именно этот способ – самый легкий вариант получения запрещенного доступа к вашим файлам.

Даже если вы считаете, что содержимое директорий не несет никакой важной информации, помните, что доступ к этим данным позволит стать возможностью дальнейшего проникновения и запуска вредоносного кода. Тем более стоит принимать во внимание, что ваши пользователи доверяют содержимому директорий и пользуются им, а значит, вредоносный код путем файлов может попасть и ко всем клиентам данной директории.

Кроме обязательной установки пароля на все папки общего доступа, необходимо разделить права доступа для пользователей к общим же директориям. Чтобы не тратить лишнее время и не следить за действиями каждого аккаунта клиента, можно просто создать некоторое ограничение в правах для определенных групп пользователей, у которых нет необходимости получать доступ к определенным документам. Таким образом, вы сможете обезопасить систему и клиентов, а также избежать проблематичных последствий для всех ваших клиентов.

Включение ввода пароля для входа в систему при выходе из режима ожидания, а также автоматическое отключение работы при отсутствии действий.

Тем из вас, кто пользуется физическим сервером, мы рекомендуем запустить повторный запрос пароля после выхода из режима ожидания. Это осуществляется таким образом:

- Войдите в панель управления;

- Найдите пункт «Электропитание» и откройте его;

- Выберите строку «Выбрать план электропитания».

Также рекомендуем реализовать повторный ввод пароля, когда подключение осуществляется после длительного периода отсутствия действий. Такой способ защиты поможет вам избежать несанкционированного входа под именем пользователя, когда, например, запись была забыта и оставлена открытой, в том случае, когда использовался чужой компьютер и т.д. Чтобы подключить этот параметр, необходимо:

- Открыть окно командой Win+R;

- Ввести данные secpol.msc;

- Настроить опцию.

Мастер настройки безопасности

Этот инструмент позволит вам создать XML-файлы политики безопасности, в последствии переносимые на серверы системы. Данные содержат информацию о правилах употребления серверов и брандмауэра, а также настройку общих параметров системы.

Правильная настройка групповой политики безопасности

Обращаем ваше внимание, что именно этот способ входит в список основных самых действенных мер, принимаемых для поддержания должного уровня безопасности. Обязательным условием корректной работы системы является настройка групповых политик Active Directory. Кроме их первоначальной установки, стоит осуществлять своевременную регулярную проверку и настройку группы политик.

Чтобы настройка была максимально удобной, можно воспользоваться двумя способами:

- Утилитой «gpmc.msc», которая уже включена в саму ОС;

- Утилитой SCM-Security Compliance Manager. Перейдите по ссылке, чтобы загрузить программу с официального сайта.

Переход к локальным политикам

Мы обсудили групповые политики, теперь рассмотрим локальную безопасность. Это важно делать в обязательном порядке, так как они касаются как прав клиентов, входящих на сервер, так и самих локальных аккаунтов. Чтобы успешно управлять политиками, подключите опцию, которую можно вызвать путем ввода secpol.msc в окно, открывающееся командой WIN+R.

Безопасность служб удаленных рабочих столов

Сначала рассмотрим записи, которые не содержат данных о заданном пароле.

Несмотря на то, что данные действия очевидны для любого администратора инфраструктуры, не стоит забывать о ней, необходимо тщательно проверить блокировку RDP-подключений.

Чтобы заблокировать подключение к серверу для записей с неустановленным паролем, нужно:

- Открыть программу «Computer Configuration»;

- Далее перейти через настройки ОС в локальные политики;

- Откройте вкладку «Параметры» и поставьте галочку напротив того, что отображен на приведенном ниже изображении.

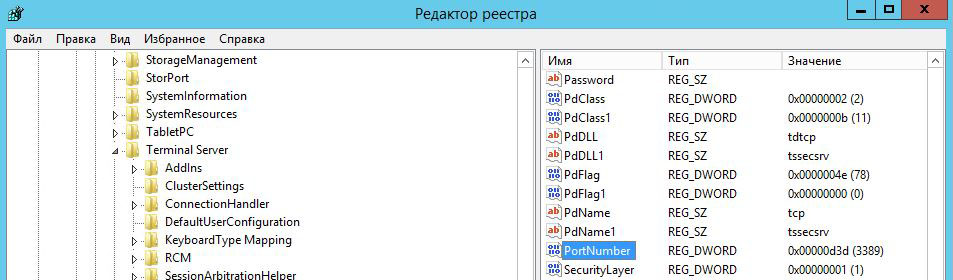

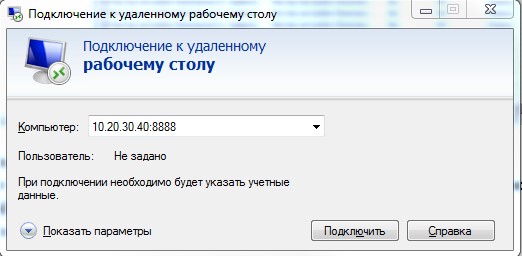

Смена стандартного порта

Смена Remote Desktop Protocol с того, что был установлен по умолчанию, считается весьма эффективной мерой для защиты от вредоносных атак, которые совершаются с целью анализа well-known портов. Чтобы сменить порт, нужно осуществить такие манипуляции:

- Войти в редактор реестра;

- Создать копию существующего файла;

- Открыть следующую директорию HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp;

- Как показано ниже, отыщите требуемый параметр и дважды кликните кнопкой мыши;

- Откроется новая страница, где нужно кликнуть по десятичному способу исчисления, а также поменять указанное значение порта на то, что требуется вам (в строке «Значение»);

- Щелкните по кнопке ОК и выйдите из программы.

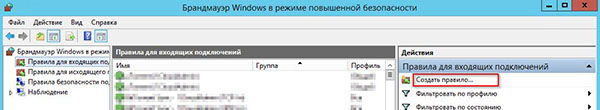

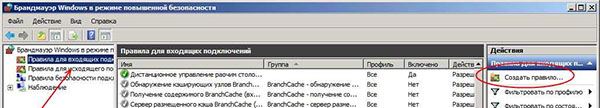

Далее разберемся с правилами брандмауэра, которые должны включать в себя разрешение подключений извне с помощью того порта, который вы прописали в предыдущих шагах. Чтобы создать правило, разрешающее подключение, необходимо:

- Войти в брандмауэр;

- Открыть строку «Дополнительные параметры» с левой стороны экрана;

- Перейти на «Правила входящих подключений», кликните по кнопке создания нового правила;

- Выберите значение «Для порта» в новом окне;

- Пропишите номер вашего порта и щелкните по кнопке «Готово», а далее перезагрузите устройство.

Чтобы можно было подключаться к вашему виртуальному серверу через порт, который был установлен вами вручную, необходимо, как приведено на рисунке ниже, ввести адрес сервера, после чего поставить двоеточие и указать номер сгенерированного порта.

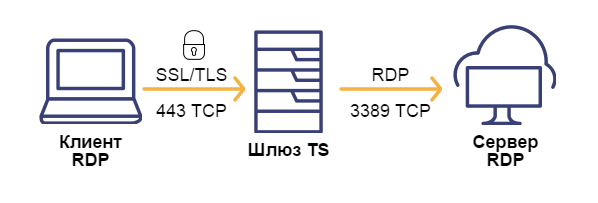

Настройка шлюза

Эта служба создана для того, чтобы обеспечивать поддержку тех клиентов, что подключаются к вашей частной сети удаленно с помощью функции RDP. Шлюз гарантирует, что подключения пользователей с помощью протокола HTTPS будут проходить полностью безопасно, что облегчает работу администратора и избавляет от необходимости настройки подключения клиентов к серверу.

Шлюз TS помогает осуществлять контроль над доступом к частям системы, а также создавать правила и требования к пользователям, например, такие:

- Кто может осуществлять подключение к внутренним ресурсам системы;

- Список сетевых ресурсов или групп, к которым разрешено подключение;

- Наличие или отсутствие пользователя в групповой системе безопасности;

- Необходимость удостовериться в подлинности на основании двух основных способов аутентификации.

Службу можно и нужно использовать только на отдельной виртуальной машине . Однако это правило не запрещает применять любую существующую, которая уже работает на вашем хосте.

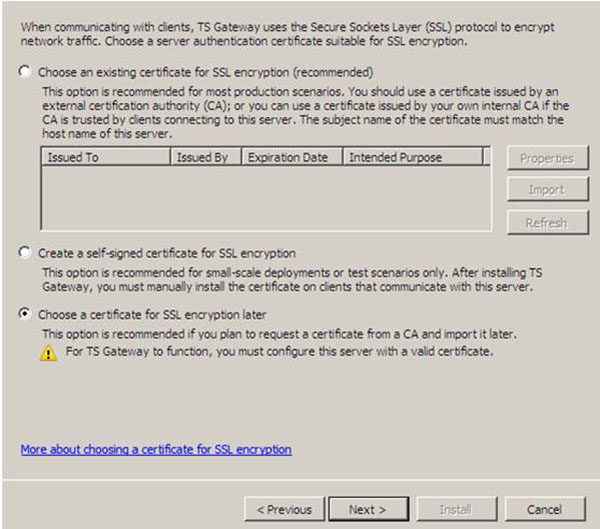

Инсталляция службы

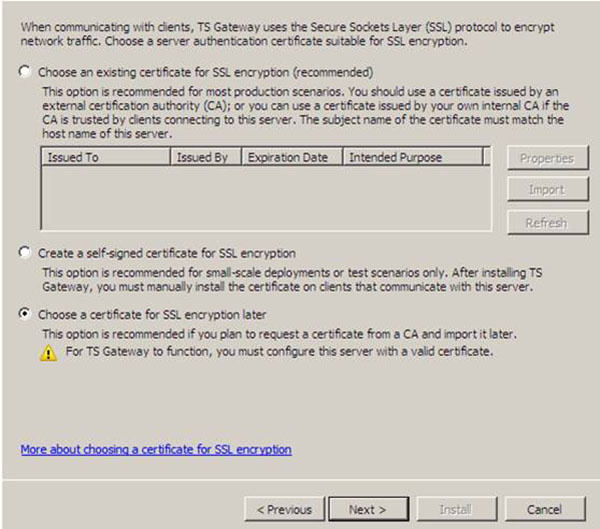

Чтобы процесс установки прошел успешно, нужно:

- Войти в управление сервером, открыть вкладку «Роли» и перейти к пункту добавления;

- На этой вкладке нужно открыть пункт «Службы терминара»;

- Кликните на шлюз TS;

- Откроется страница выбора, где нужно кликнуть на строку «Позже». Так необходимо поступить, потому что нужный сертификат службы пока еще не был нами сгенерирован, это будет сделано впоследствии;

- В новом окне вновь нажмите на строку «Позже;

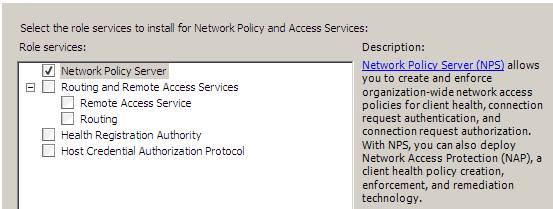

- Отметьте галочкой пункт Network Policy Server, указанный на приведенном ниже рисунке;

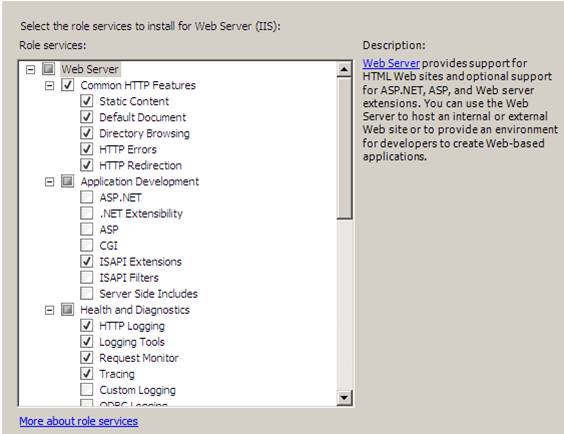

- Ориентируясь на изображение, определите необходимые службы ролей, подходящие именно вам.

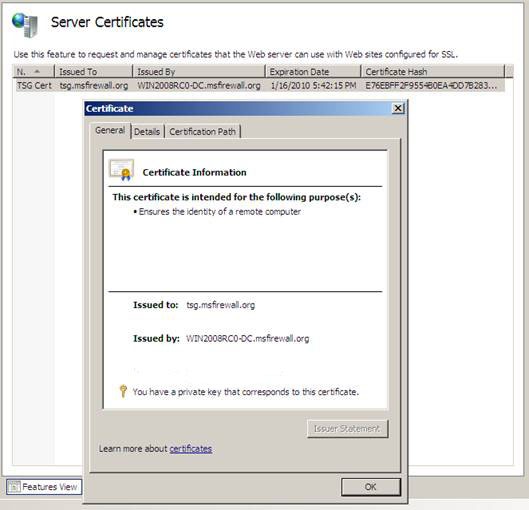

Генерация сертификата

Сертификат для шлюза создается с целью генерации подключений путем SSL от клиентов RDP. Чтобы создать нужный сертификат, необходимо:

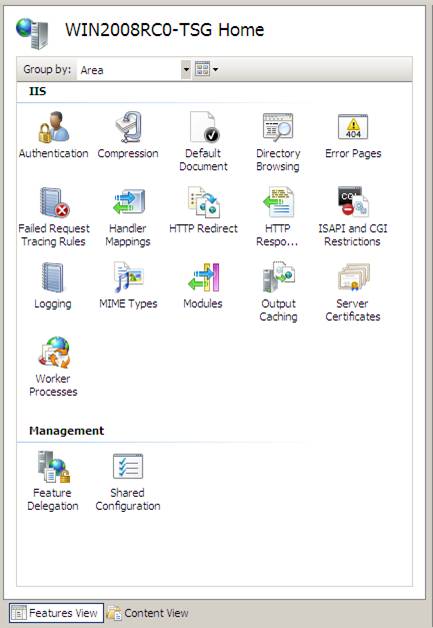

- Войти в меню администрирования и нажать на IIS Manager;

- Слева на открывшейся странице нужно найти ваш сервер, после чего войти в меню создания сертификата домена, как это показано на рисунке ниже;

- Перейдите к окну «Определенные свойства имени», где нужно будет указать необходимые параметры. Особое внимание следует уделить полю, где вводится общее имя, значение строки должно соответствовать тому названию, которое указывалось ранее при настройке служб RDP;

- Откроется окно центра сертификации, где нужно выбрать Enterprise CA, далее следует ввести то же значение, что и в строке «Сетевое имя».

Если все было сделано верно, то обновленные сведения о сгенерированном сертификате будут отображены в строке «Сертификаты сервера». Если нажать на нужный сертификат, то должна открыться вся подробная информация о ключе, без которого не будет работать сертификат и объекте назначения. (Посмотрите, как это выглядит на изображении ниже).

Конфигурация службы терминалов при работе сгенерированного сертификата

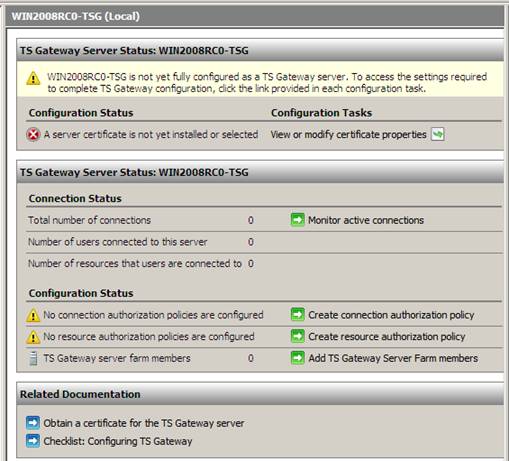

После того, как сертификат был создан, нужно наладить работу шлюза на применение его в работе. Это делается так:

- Перейдите в строку «Шлюз терминальных серверов», которую можно найти в списке служб удаленных рабочих столов в меню администрирования;

- В левой части экрана кликните по тому серверу, который должен исполнять роль шлюза, далее вы увидите, что необходимо будет сделать для завершения настройки;

- Нажмите на строку, предлагающую изменение свойств сертификата;

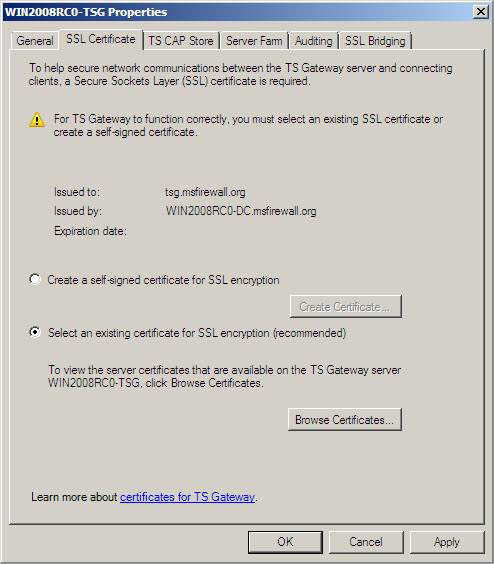

- В открывшемся окне откройте вкладку сертификата, установите галочку около строки «Выбрать существующий сертификат для SSL шифрования», далее разрешите просмотр всех сертификатов;

- Выберите тот документ, который мы генерировали ранее.

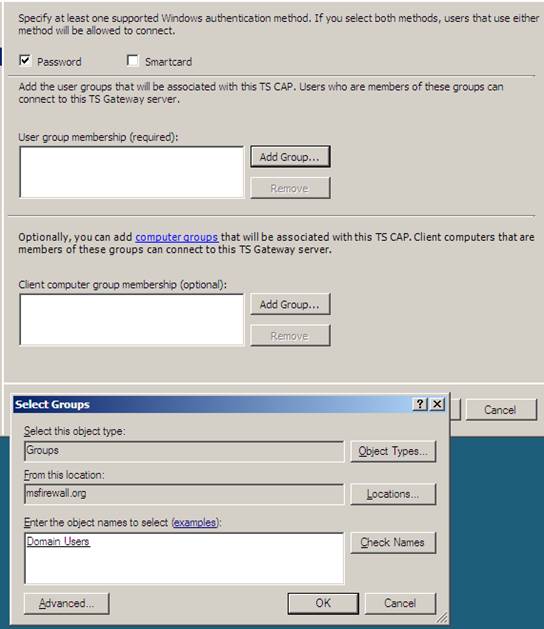

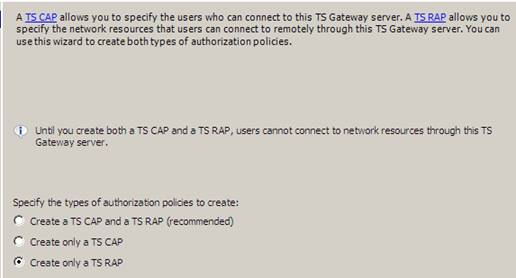

После того, как был выбран необходимый для работы сертификат, нужно перейти к настройке авторизации подключений. Она необходима для контроля над действиями тех клиентов, которые используют именно шлюз в качестве подключения к системе:

- Войдите в меню «Политики авторизации соединений»;

- Выберите пункт создания TS CAP;

- Создайте название создаваемой политики, например, как указано на изображении;

- Перейдите к вкладке «Требования», где нужно ввести группы пользователей, которые будут иметь доступ, а также активировать проверку пароля. Чтобы создать группу, введите ее название и нажмите на кнопку проверки имен;

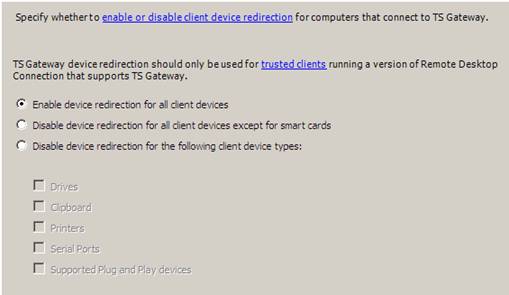

- Далее нужно отключить перенаправление для определенных типов устройств и разрешить его для клиентов;

- Проверьте все параметры и закройте мастер настройки.

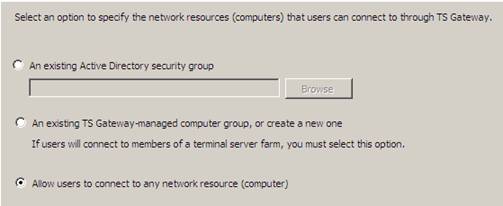

Перейдем к настраиванию авторизации ресурсов. Это необходимо для проверки серверов и станций, доступных для подключения и расположенных извне системы:

- Войдите в меню политики авторизации ресурсов;

- Откройте панель «Менеджер шлюзов», где вы найдете пункт создания новой политики. Здесь нужно будет выбрать выберите TS RAP в качестве способа;

- Придумайте имя политики. Откройте перечень групп, где нужно будет выбрать только относящиеся к действию данной создаваемой политики;

- Во вкладке «Группа компьютеров» введите значение тех устройств, которые осуществляют работу согласно RAP;

- Проверьте введенные данные и выйдите из настройщика.

После проведенных манипуляций сама настройка заканчивается, теперь шлюзы будут работать должным образом.

Защита сессии, проводимой через Remote Desktop Protocol с помощью соединений SSL/TLS

Такой способ тунеллирования при подключениях рекомендуется для того, чтобы максимально усилить безопасность в таких ситуациях, когда не используется VPN.

Включить эту функцию можно таким образом:

- Ввод команды gpedit.msc;

- Или вход в меню администратора, где необходимо открыть папку «Компоненты»;

- Войдите в сервер удаленных рабочих столов, откройте вкладку «Безопасность» и введите следующее значение, которое желательно должно быть равно SSL (TLS 1.0) only.

Второй способ активации опции:

- Войдите в панель управления сервером;

- В списке доступных подключений выберите нужное и откройте его свойства;

- В открывшемся окне выберите «Security Level».

Чтобы настроить туннелирование путем TLS, нужно вновь войти в панель управления сервером удаленных рабочих столов. Далее:

- Откройте список доступных подключений, в нем найдите необходимое вам, для которого будет настраиваться уровень защиты. Далее откройте выпадающее меню и выберите пункт «Свойства»;

- Найдите вкладку «Общие», там укажите уровень шифрования RDP FIPS140-1 Encryption.

Отключение и изоляция ролей и сервисов

Одна из главнейших задач, на которую стоит обратить особое внимание, при расчете обеспечения безопасности инфраструктуры вашего сервера – это расширение возможностей по снижению рисков поражения. Чтобы снизить уровень опасности возникновения атак на отдельные важные узлы инфраструктуры, необходимо учитывать, что чем больше ролей несет на себе каждый из узлов, тем больше пропорционально снижается и его безопасность, вследствие чего он становится все более уязвим для атак.

Чтобы снять уровень опасности и возникновения рисков, очень важно правильно разграничивать роли серверов еще на стадии настройки системы. Также стоит уделить особое внимание отключению тех ролей, которые не являются критически важными и практически не используются.

Один сервер должен нести на себе ответственность за выполнение одной функции, но, к сожалению, на практике такая возможность практически нереализуема. Однако можно постараться разграничить функции по максимуму в рамках своих возможностей.

Нет необходимости применять выделенные серверы для каждой задачи, достаточно будет использовать виртуальные машины. При условии правильной настройки опция безопасности, они будут выполнять часть определенных ролей. Правильно построенная виртуальная инфраструктура может быть реальной полноценной альтернативой реальной системы, которая обойдется намного дороже. Тем более, что в настоящее время технологии виртуализации достигли высокого уровня и предлагают действительно отличную безопасность, стабильность и качество эксплуатации.

Наш сервис никоим образом не накладывает ограничений на установку вашей собственной виртуальной машины на сервер, который арендован на нашем сервисе. Если у вас возникло желание поставить свою виртуальную машину, вы всегда можете обратиться с соответствующей заявкой в нашу службу поддержки – мы окажем вам всестороннюю помощь и поможем в реализации данной возможности.

Windows Server Core

Напоследок скажем несколько слов о таком дистрибутиве, как Windows Server Core. Программа представляет собой продукт для виртуального сервера, который мы и обсуждаем в данной статье.

Особенность – отсутствие встроенного графического окружения. Именно за счет данной уникальной черты, программа защищена от большого количества рисков и уязвимостей, так как не применяет в работе подавляющее большинствосистемных сервисов, которые и нужны для полноценной работы графического окружения.

Другая особенность утилиты – низкий уровень нагрузки на ресурсы сервера, именно поэтому дистрибутив является идеальным решением для установки. Но есть и небольшой недостаток, ведь в настоящее время для утилиты поддерживаются далеко не все функции ОС, поэтому программа не может работать в полноценном режиме. Однако можно ожидать скорейшего развития данного направления и появления полной версии дистрибутива.

Итак, в данной статье мы разобрали все основные способы, которые помогут сделать ваш сервер более защищенным и минимизировать риск возникновения уязвимостей и несанкционированных проникновений в инфраструктуру системы. Также подробно рассмотрели все способы инсталляции и настройки нужных утилит, программ и функций, которые помогут в реализации установки по-настоящему безопасной системы для вашей ОС.

Если вы правильно выполняли все шаги, то результатом станет усиление безопасности вашего сервера. Внимательно прочтите все пункты и выполняйте все точно согласно приведенным шагам. Следование инструкции поможет вам создать максимально безопасную систему, которой вы и клиенты сможете пользоваться без особых проблем.

На этом разбор основных рекомендаций по обеспечению безопасности в Windows Server 2008/2012 окончен. В нашей базе знаний вы найдёте ещё множество статей посвящённых различным аспектам работы в Windows, а если вы ищете надежный виртуальный сервер под управлением Windows, обратите внимания на нашу услугу — Аренда виртуального сервера Windows.

Прошу прощения за рекламу на сайте. Я постарался сделать это максимально ненавязчиво и по минимуму. При чтении заинтересовавших вас статей она не будет вам мешать.

И если есть возможность поставить мой сайт в исключения у блокировщика рекламы, я буду очень признателен вам.

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2.

По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

1. Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

2. Иметь длину не менее 6 знаков.

3. Содержать знаки трех из четырех перечисленных ниже категорий:

4. Латинские заглавные буквы (от A до Z)

5. Латинские строчные буквы (от a до z)

6. Цифры (от 0 до 9)

7. Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках.

Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК»)

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

_ «Конфигурация компьютера» (Computer Configuration)

__ «Конфигурация Windows» (Windows Settings)

___ «Параметры безопасности» (Security Settings)

____ «Политики учетных записей» (Account Policies)

_____ «Политика паролей» (Password Policy)

Здесь мы можем изменить необходимую нам политику.

В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей.

Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера.

Вот и всё упрощение политики.

Пароли в Windows Server 2012 R2, упрощение пароля

18 октября 2017, 10:59

Александр

Windows

0

1473

0

Из этой категории

-

Windows не грузится после переноса на RAID

WINDOWS SERVER 2012/2016/2019: Изменение размера шрифта при подключении по RDP

Mukeydrv не работает. Обнаружена обновленная политика цифровых подписей

Проблемы с печатью из RDP

Разрешаем этому приложению вносить изменения на вашем устройстве

Очистка RDP подключения

Перенос папки пользователя и администратора на другой диск windows server

Показать скрытые устройства в диспетчере устройств Windows 7

Этому файлу не сопоставлена программа для выполнения этого действия

Исчезла служба Диспетчер печати в Windows Server 2012

Protecting IT infrastructure especially your valuable data & servers, has always been a priority for any organizations.

Many security risks threaten companies and their critical data, either attack happen internally @ externally. When your companies do not have adequate security policies, they can lose data, experience server unavailability, and lose credibility.

To help protect against security threats, companies must have well-designed security policies that include many organizational and IT-related components.

Organizations must evaluate security policies on a regular basis.

Before you begin designing security policies to help protect your organization’s data, services, and IT infrastructure, you must learn how to identify security threats, plan your strategy to mitigate security threats, and secure your Windows Server 2012 R2 infrastructure.

So, enough said, in my post this time, lets go through step by step how you as a administrator can secure / protect your Windows Server 2012 R2 infra by using GPO.

it’s actually a very straight forward step, make sure you prepare your domain Server & Member Server for this exercises…

1 – Lets create a new OU for our Member Server…

In the OSI-ADDS01 domain server, in the Active Directory Users and Computers, right-click osi.local, click New, and then click Organizational Unit, then in the Name box, type OSI Member Server, and then click OK…

2 – In Active Directory Users and Computers console, click Computers container, highly any Member Server that you want to apply the GPO, right click then click Move…

3 – In the Move interface, click OSI Member Server, and then click OK…

4 – verify in the OSI Member Server OU you have all the Server that you move just now…

5 – Now lets create a Member Server Security Settings GPO…

Right click OSI Member Server OU, then click Create a GPO in this domain, and link it here…

6 – In the New GPO window, type OSI Member Server Security GPO, and then click OK…

7 – next, right-click OSI Member Servers GPO, and then click Edit…

8 – In the Group Policy Management Editor interface, go to Computer Configuration\Policies\Windows Settings\Security Settings\Restricted Groups, then right-click Restricted Groups, and then click Add Group…

9 – In the Add Group box, type OSI Admin, and then click OK..

10 – In the OSI Admin Properties interface, next to Members of this group, click Add, then add OSI Server Admins & Domain Admins Group…

11 – verify that in OSI Admin Properties interface, under Members of this group:, you have OSI\Domain Admins & OSI\OSI Server Admins…

12 – switch back to OSI-SVR01 server, open cmd and then type gpupdate /boot /force…

13 – Next, open Computer Management console…

14 – expand Local Users and Groups, click Groups, and then double-click Administrators, confirm that the Administrators group contains both OSI\Domain Admins and OSI\OSI Server Admin as members (you may add the group manually if the group is not showing in the Members list)…

15 – now switch back to OSI-ADDS01 domain server, in the Group Policy Management Editor interface, go to Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignment, double click Allow log on locally…

16 – In the Allow log on locally Properties dialog box, click the Define these policy settings check box, and then in the Add User or Group, add OSI\Domain Admins then click OK…

17 – repeat the previous step to add Administrators, then click OK…

18 – Next, still in the Group Policy Management Editor interface, go to Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Security Options, then double click User Account Control: Admin Approval Mode for the Built-in Administrator account…

19 – In the User Account Control: Admin Approval Mode for the Built-in Administrator account Properties interface, select the Define this policy settings check box, ensure that Enabled is selected, and then click OK…

20 – now lets verify that a nonadministrative user cannot sign in to a member server…

switch back to OSI-SVR01 server, log in as a Kern (domain user)…

21 – verify that Kern could not sign…

22 – lets try log in as Ed, you should successfully log in the OSI-SVR01 server using Ed profile…

23 – why we can successfully log in as Ed? this is because Ed is a part of OSI Server Admins group…