Сетевая безопасность является одной из важных задач ИТ, и организации стремятся обеспечить, чтобы сети Wi-Fi, к которым подключаются устройства компании, были известны, идентифицированы и проверены на предмет безопасности. Когда сотрудники работают удаленно, эта проблема смягчается настройка VPN на устройствах но когда сотрудники работают в обычном офисе, сетевые соединения Wi-Fi являются единообразными и стабильными. Возможность подключиться к сети и начать работу, как только сотрудники входят в офисные помещения, необходима для поддержания производительности.

Именно поэтому настройка Wi-Fi на корпоративных устройствах, а также на личных устройствах, используемых для работы, имеет решающее значение. Это помогает автоматически настраивать сети Wi-Fi на этих устройствах. В этой статье мы узнаем, как настроить Wi-Fi на устройствах Android, iOS, Windows и macOS.

Создание конфигурации сети Wi-Fi

Перейдите в раздел «Утилиты» на панели управления Scalefusion. Нажмите «Настройки Wi-Fi», чтобы начать. Здесь вы можете создать подключение Wi-Fi для конкретной ОС и настроить глобальные параметры, применимые для всех подключений Wi-Fi, например разрешить или заблокировать пользователям отключение Wi-Fi, разрешить пользователям доступ к подключениям Wi-Fi внутри приложения и обеспечить соблюдение устаревших версий. способ подключения.

Настройка Wi-Fi для устройств Android и Windows 10

В раскрывающемся списке выберите настройку подключения к сети Wi-Fi для Android с помощью Android МДМ. Введите имя Wi-Fi, SSID, настройте тип сетевого подключения и тип безопасности.

Затем вы можете настроить удостоверение Wi-Fi и отправить для него сертификат удостоверения. Вы можете выбрать один из цифровых сертификатов, уже загруженных для беспроводной сети, а также отправить сертификаты доверия и выбрать прокси-сервер.

Вы можете отправить настройки, и они будут доступны на панели управления и готовы к использованию в профилях устройств с Windows 10 и Android.

Наша обширная справочная документация поможет вам изучить пошаговый процесс настройки. Корпоративный Wi-Fi для Android и Windows Wi-Fi с использованием управления сертификатами.

Настройка Wi-Fi для устройств iOS и macOS

Для устройств iOS необходимо начать с ввода имени сети и SSID. Затем вы можете выбрать тип сети и настройку прокси. Для ручной настройки вам необходимо будет ввести данные сервера, порта, а также имя пользователя и пароль.

Затем вы можете настроить Прокси-сервер URL-адрес и разрешите или заблокируйте прямое подключение к сети. Следующим шагом является выбор типа безопасности: Dynamic WEP, WPA/WPA2 Enterprise, WPA2 Enterprise (iOS 8 и более поздние версии). Если вы выберете опцию LEAP, необходимо будет указать имя пользователя и пароль для сети Wi-Fi.

Если вы выберете опцию PEAP, вы сможете передать конфигурацию Wi-Fi с помощью цифровых сертификатов. Вы можете выбрать один из доступных сертификатов клиента и добавить сертификат доверия. Затем вы можете обновить конфигурацию и перенести ее в профили устройств MacOS и iOS.

Изучите справочную документацию по Настройка корпоративного Wi-Fi в macOS и Настройка корпоративного Wi-Fi iOS знать больше.

In today’s digital age, a stable and secure Wi-Fi connection is essential for both personal and professional use. Windows 10 offers a seamless and efficient platform for managing your network connections, including the ability to update and change your Wi-Fi certificate. Whether you are facing connectivity issues or simply looking to enhance the security of your network, understanding the process of updating your Wi-Fi certificate is crucial for maintaining a reliable and secure wireless connection.

In this article, we will guide you through the easy steps to change your Wi-Fi certificate in Windows 10. By following these simple instructions, you can ensure that your network connection remains secure and reliable, providing you with the peace of mind to navigate the digital world with confidence. Whether for home or business use, mastering this process will empower you to manage your Wi-Fi network proficiently, enabling uninterrupted connectivity and enhanced data protection.

Quick Summary

To change your WiFi certificate in Windows 10, first, right-click on the network icon in the taskbar, select “Open Network & Internet settings,” then click on “Wi-Fi” and select “Manage known networks.” Choose the network you want to update, click “Properties,” then “Security,” and under “Choose a network authentication method,” select “Settings.” Here you can update the certificate settings for the network.

Understanding Wifi Certificates

Understanding WiFi Certificates is essential for anyone looking to change their WiFi certificate in Windows 10. WiFi certificates are a form of digital security credential used to authenticate a user’s device when connecting to a secure network. They contain information about the user and the network, serving as a form of identification and encryption.

In Windows 10, these certificates are often used in enterprise environments and are crucial for secure network access. Understanding the different types of WiFi certificates, such as PEAP, EAP-TLS, and EAP-TTLS, is important for troubleshooting and configuring network connections. Additionally, knowing how certificates are stored and managed within Windows 10’s certificate store can help users navigate the process of changing or updating them.

By grasping the concept of WiFi certificates and their role in network security, users can effectively manage their network connections and ensure secure access to their organization’s resources. This understanding is the foundation for successfully changing WiFi certificates in Windows 10.

Checking The Current Wifi Certificate

To check the current WiFi certificate in Windows 10, you can follow these simple steps. First, navigate to the “Settings” app by clicking on the Start button and then selecting the gear icon. Once in the settings, click on “Network & Internet.” From the next screen, select “WiFi” from the left-hand menu to view the available networks. Click on the network you are connected to, and then click on “Properties” to open the network properties.

In the network properties, under the “Security” tab, you will find the security type and encryption type of the WiFi network. This information will help you identify the current WiFi certificate being used by your Windows 10 system. Additionally, you can also verify the validity and details of the certificate by clicking on the “View Certificate” button. This will provide you with more detailed information about the certificate, including its expiration date and issuer.

By following these simple steps, you can easily check the current WiFi certificate being used by your Windows 10 system. This information is essential for troubleshooting any connectivity issues or for ensuring the security of your network.

Obtaining A New Wifi Certificate

When obtaining a new WiFi certificate for Windows 10, the first step is to identify the certificate authority that issued the existing certificate. Contact the IT department, network administrator, or the help desk of your organization to obtain the necessary information and guidance on how to proceed with obtaining a new certificate. Alternatively, if you are a home user or responsible for managing your own network, reach out to your internet service provider or the vendor of your WiFi equipment for assistance in acquiring a new certificate.

Once you have determined the issuing authority, follow their specific instructions for obtaining a new WiFi certificate. This may involve submitting a request through a designated portal, providing authentication credentials, or undergoing a verification process. The issuer will then generate a new certificate and provide you with the necessary steps to integrate it into your Windows 10 system. By following these procedures, you can obtain a new WiFi certificate to ensure secure and uninterrupted connectivity on your Windows 10 device.

Installing The New Wifi Certificate

To install the new WiFi certificate on your Windows 10 device, start by double-clicking on the certificate file that you previously downloaded. This will open the Certificate Import Wizard. Next, select the option to automatically select the certificate store based on the type of certificate, and then click “Next” to proceed. Review the details in the wizard to ensure that the correct certificate is being installed, and then click “Finish” to complete the process.

After installing the certificate, it’s important to verify that it has been added to the list of trusted certificates on your system. To do this, open the “Manage user certificates” tool by searching for it in the Windows search bar. Once open, navigate to the “Trusted Root Certification Authorities” folder, and then “Certificates.” Look for the new WiFi certificate in the list, and verify that it has been successfully installed.

Finally, to ensure that the new WiFi certificate is being used for authentication, navigate to the network settings on your Windows 10 device. Locate the WiFi network for which the new certificate is intended, and then select “Properties.” Under the “Security” tab, choose the new certificate from the list of available options, and then click “OK” to save the changes.

Configuring Wifi Settings

To configure WiFi settings on Windows 10, first, navigate to the “Network and Sharing Center” in the Control Panel. Here, select “Change adapter settings” from the left-hand menu. Right-click on the WiFi network you want to configure and choose “Properties.” Next, select the “Security” tab to access the certificate settings. You can then choose the appropriate authentication method and configure the network key or password.

Additionally, you can also access WiFi settings directly from the taskbar. Click on the network icon in the taskbar and select “Network & Internet settings.” Then, choose “WiFi” from the left-hand menu and click on “Manage known networks.” Select the network you want to configure and click on “Properties” to access and update the WiFi settings.

Once you have configured the WiFi settings, be sure to click “OK” or “Save” to apply the changes. Your Windows 10 device will then connect to the WiFi network using the updated certificate and settings.

Verifying The Certificate Change

After successfully changing your WiFi certificate in Windows 10, it’s essential to verify that the certificate change has been applied correctly. To do this, start by reconnecting to the WiFi network using your updated credentials. Once connected, open a web browser and navigate to a website using HTTPS. Verify that the website loads without any security warnings or errors. This will indicate that the new certificate is being accepted and trusted by your system.

Additionally, you can check the certificate details in the Windows network settings to ensure that the updated certificate is being used for the WiFi connection. Simply access the WiFi network properties and inspect the certificate information to confirm that the new certificate is displayed. Checking these details will provide assurance that the certificate change has been successfully verified and applied to your Windows 10 system.

Troubleshooting Wifi Certificate Issues

If you encounter issues with your WiFi certificate in Windows 10, troubleshooting steps can help resolve these issues. Start by ensuring that the certificate is properly installed and configured on your device. Check the certificate store to confirm that the correct certificate is in use, and if necessary, reinstall the certificate. Additionally, ensure that the certificate authority (CA) for the WiFi network is trusted by your device. By verifying these settings, you can often resolve connectivity problems related to the WiFi certificate.

If troubleshooting the certificate itself does not resolve the issue, consider reviewing other network settings and configurations. Check for any conflicting network profiles or outdated security settings that may be impacting your ability to connect to the WiFi network. In some cases, updating your network adapter drivers or resetting the network settings can also help resolve WiFi certificate issues. If the problem persists, reaching out to your IT department or network administrator for further assistance may be necessary to identify and resolve the underlying cause of the certificate issue.

Additional Security Measures

In addition to changing your WiFi certificate, there are other security measures you can take to enhance the protection of your network. One important step is to regularly update your router’s firmware to ensure it has the latest security patches and features. You should also consider enabling MAC address filtering, which allows you to specify which devices are allowed to connect to your network based on their unique MAC addresses.

Another important security measure is to use a strong and unique password for your WiFi network. Avoid using easily guessable passwords and consider using a passphrase that includes a combination of letters, numbers, and special characters. Additionally, you can enable WPA3 encryption for your WiFi network, which offers more robust security compared to the older WPA2 standard. By implementing these additional security measures, you can further safeguard your WiFi network against unauthorized access and potential security threats.

Final Words

In today’s fast-paced digital world, the ability to navigate and troubleshoot Wi-Fi settings is a valuable skill. Windows 10 makes it easy for users to update their Wi-Fi certificates with just a few simple steps. By following the guidelines outlined in this article, users can enhance their network security and ensure seamless connectivity across all their devices.

Empowering users with the knowledge to manage their Wi-Fi certificates not only promotes a more secure online environment but also contributes to a smoother and more efficient user experience. With the convenience and accessibility of Windows 10, users can take charge of their network security and enjoy a hassle-free browsing experience. Mastering these easy steps can make a meaningful impact on how users interact with their devices on a daily basis.

Readers help support Windows Report. We may get a commission if you buy through our links.

Read our disclosure page to find out how can you help Windows Report sustain the editorial team. Read more

There’s a variety of Wi-Fi errors in Windows 10 platform and some of them are quite hard to deal with. One problem, albeit not as common as others, concerns the Wi-Fi Certification and it prevents users from connecting to a network or access a certain website.

We enlisted some solutions below so make sure to give them a try.

How do I fix Wi-Fi Certificate error in Windows 10?

- Check Time & Time Zone

- Update your network drivers

- Set the Windows Time service startup to Automatic

- Restore Advanced Network Settings to defaults

- Enable Hyper-V Hypervisor

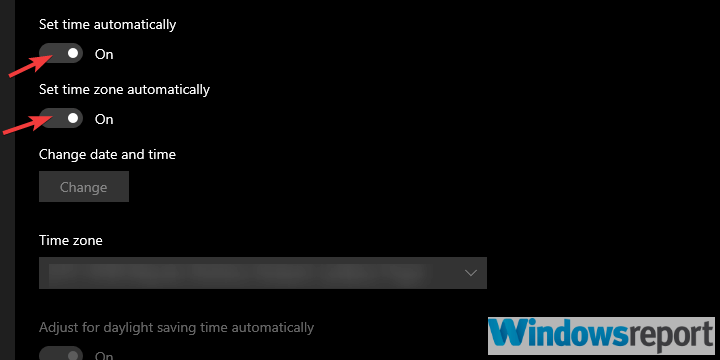

1. Check Time & Time Zone

- Right-click on Start and open Settings.

- Choose Time & Language.

- Disable and re-enable the time and time zone automatic settings.

- Restart your PC.

- If the problem persists, set the time and time zone manually.

Let’s start by making sure that the time and date are properly set. This seemed to be a problem for some users, due to the discrepancy between the system and the regional time.

Resetting the Automatic time and date settings should resolve the problem, but you might also go for the manual approach if it fails.

2. Update your network drivers

Certificate errors with both WiFi and ethernet connections can also be caused by outdated network drivers.

You can look up and download the latest drivers for your hardware online, but be careful because faulty drivers may cause even more problems.

You can also update your drivers from Windows settings. Just open the Device Manager panel from the taskbar, find your network drivers, right-click on them and select update.

Alternatively, use a third-party driver updater like Outbyte Driver Updater to easily get rid of the problem instantly.

The program is portable, meaning that you just need to download it and you can run it straight for the client. It will then proceed to scan your system for outdated, damaged, or missing drivers, and then automatically fix them.

Outbyte Driver Updater is packed with libraries containing all known drivers, and as long as you are connected to the Internet, you can thus gain access to all the latest versions of your required drivers.

3. Set the Windows Time service startup to Automatic

- In the Windows Search bar, type Services and open Services.

- Search for Windows Time service. Right-click on it and click Restart in the contextual menu.

- If the problem is persistent, right-click on the Windows Time service and open Properties.

- Change the Startup type from Manual to Automatic and confirm changes.

Windows Time Service regulates and maintains the date and time synchronization on a network. This service should start manually, when necessary.

However, it can get into a stall and thus invoke the error at hand. Restarting this service should be enough, but you can also go for the Automatic Startup type which will ensure the service is always on as soon as the system boots.

4. Restore Advanced Network Settings to defaults

- In the Windows Search bar, type Internet Options and open Internet Options.

- Choose the Advanced tab.

- Click on the Restore advanced settings.

- Scroll down through the Settings list until you find the ” Warn about certificate address mismatch” setting. Uncheck the box.

- Confirm changes and reset your PC.

It usually isn’t necessary to meddle with the Advanced Network Settings, at least not for home users. And that’s how they should stay in order to address this issue.

With one option being the only exception and that’s the Warn about certificate address mismatch which should be disabled.

5. Enable Hyper-V

- In the Windows Search bar, Windows Features and open Turn Windows features on or off.

- Check the Hyper-V box to enable it.

- Confirm changes and restart your PC.

Finally, we suggest enabling the Hyper-V system feature. This, of course, applies only to users who have issues with servers. These issues started after the update to Windows 10 1803 so you can also roll back the update as your last resort.

That should do it. In case you have any questions or suggestions concerning Wi-Fi Certificate errors, we encourage you to post them in the comments section.

Aleksandar Ognjanovic

Aleksandar’s main passion is technology. With a solid writing background, he is determined to bring the bleeding edge to the common user. With a keen eye, he always spots the next big thing surrounding Microsoft and the Windows OS.

Focused on Windows errors and how to solve them, he also writes about the OS’s latest features as well as its interface.

In his free time, he likes to read, listen to music, and enjoy the nature. Hiking is one of his newly found passions.

Использование беспроводных сетей в доменах Windows

- 1. Создание сертификата компьютера

- 2. Создание сертификата пользователя

- 3. Установка сертификатов через MMC

- 4. Настройка беспроводной сети на клиенте.

- 5. Настройка точки доступа

- 6. Процесс подключения со стороны RADIUS-сервера

- 7. Проверка соответствия CN-поля сертификата имени компьютера

- Заключение

- Навигация

Предыдущая статья была посвящена настройке клиентской части WPA шифрования по протоколу EAP-TLS.

В предпоследней статье серии мы рассмотрим вопросы использования EAP-TLS в доменных сетях Windows.

Обращаю внимание, что для понимания нижеследующего материала, читателю необходимо ознакомиться со всеми предыдущими статьями этого цикла.

Как обычно, для дальнейшей работы нам потребуется все то, что упоминалось в предыдущей части. А именно:

- беспроводной клиент — в данном случае использовался ноутбук Toshiba Satellite M40-101 со встроенной беспроводной картой Intel PRO/Wireless 2200BG с установленной операционной системой Windows XP pro + SP2

- точка доступа с поддержкой WPA — ей являлась Gigabyte GN BR404W.

- RADIUS-сервер — был использован FreeRadius сервер версии 1.1.1, работающий под операционной системой Gentoo Linux.

- OpenSSL — был использован пакет openssl-0.9.7j.

1. Использование беспроводных сетей в доменах Windows.

И действительно, задумаемся — если клиентский сертификат, на основе которого клиент аутентифицируется на Radius-сервере, хранится в профиле пользователя, доступ к которому операционная система разрешает лишь после того, как клиент аутентифицировался в домене (то есть нажал заветные клавиши ctrl+alt+del и ввел свой логин/пароль), то, как нам быть в случае беспроводного подсоединения к сети? Ведь в этом случае на этапе «ctrl+alt+del», когда мы еще не аутентифицировались в домене, доступа к нашему профилю (в котором и хранится пользовательский сертификат) еще нет. Это не зависит от того, перемещаемый ли профиль (то есть, хранится на домен-контроллере) или локальный (хранится локально, на клиентской рабочей станции).

Другими словами, чтобы аутентифицироваться в домене, нам необходимо иметь доступ к домен-контроллеру. А для этого необходим доступ к сети. Но доступа к сети у нас еще нет, так как для подключения к сети нам необходим пользовательский сертификат. Добраться до которого можно, только после установления сетевого (беспроводного в нашем случае) соединения.

Мда… Что же делать?

На самом деле выход достаточно прост. В этом случае, необходимо использовать два сертификата.

Один из них — пользовательский, тот, что и обсуждался в предыдущих двух статьях. Он служит для установления беспроводного соединения уже после логина в домен.

«Но как же получить доступ к домену?» — спросите вы. Очень просто — для этого необходимо создать второй цифровой сертификат, для аккаунта компьютера. После окончания загрузки операционной системы Windows (как только процесс дойдет до ctrl+alt+del окошка), система пытается аутентифицироваться в беспроводной сети с использованием сертификата компьютера, если таковой существует.

Если аутентификация с помощью компьютерного сертификата завершится успешно, беспроводное соединение (и доступ к локальной сети) будет установлено. Понятно, что компьютерный сертификат должен быть предварительно установлен в системе, а профиль беспроводного соединения настроен (настройка беспроводного соединения подробно рассматривалась в предыдущей статье).

В результате при попытке пользователя аутентифицироваться в домене, процедура успешно завершится (разумеется, при условии, что такой пользователь в этом домене существует, и пользователь не ошибся с паролем).

После успешной аутентификации операционная система подгрузит пользовательский профиль, найдет там пользовательский сертификат. После этого беспроводное соединение будет установлено заново, уже с использованием найденного в профиле сертификата. Что показательно, при отсутствии такового в профиле (или неправильном, устаревшем и т.д. сертификате), беспроводное соединение не будет восстановлено. То есть пользователя пустит в домен, профиль загрузится (даже в том случае, если он перемещаемый), после чего беспроводная сеть перестанет работать. Соответственно в случае завершения работы пользователя и перемещаемого профиля, в этой ситуации (отсутствие беспроводной сети) профиль не сможет быть загружен обратно на домен-контроллер.

1. Создание сертификата компьютера.

Для начала создадим сертификат компьютера. Он создается абсолютно аналогично пользовательскому сертификату, по уже описанному в третьей части алгоритму.

Наш компьютер называется testcomp1. Создаем сертификат для него:

#—————————————————-

# ./sign_cert.sh client_cert testcomp1

#—————————————————-

Называние поля CN сертификата в общем случае может не совпадать с названием рабочей станции, на которой этот сертификат будет установлен. Но в настройках Radius-сервера можно ввести проверку на идентичность этого поля и имени машины. В случае несовпадения — отказать в соединении.

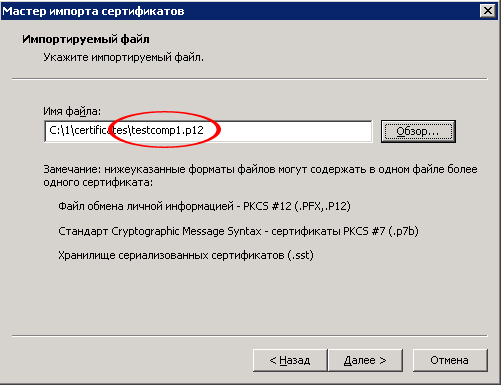

После ввода всех необходимых параметров и отработки скрипта мы получим на выходе файл testcomp1.p12 — его и установим в дальнейшем на нашу рабочую станцию.

2. Создание сертификата пользователя.

Аналогичным образом создаем сертификат пользователя, пусть это будет test_user2:#—————————————————-

# ./sign_cert.sh client_cert test_user2

#—————————————————-

В результате получаем файл test_user2.p12

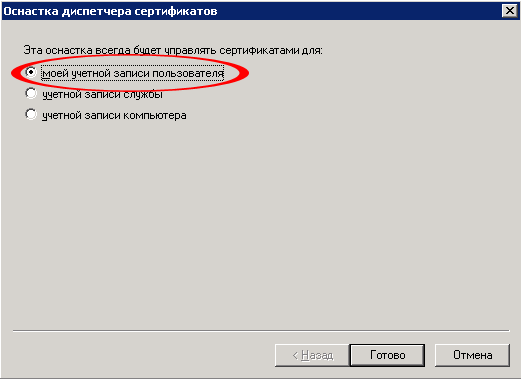

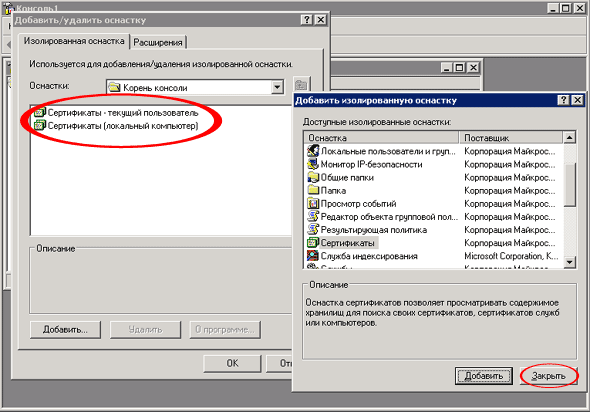

3. Установка сертификатов через MMC

Пара способов установки клиентских сертификатов уже была описана в четвертой части:

- через интерфейс управления IE

- установка «напрямую» (щелчком мыши)

К сожалению, так можно установить только клиентские сертификаты (и корневые). И те и другие будут храниться в профиле пользователя.

Для установки сертификата компьютера, который будет храниться в системном профиле (куда ОС будет иметь доступ даже без наличия сети), необходимо воспользоваться Microsoft Managment Console (MMC).

Для этого идем в «Пуск» -> «Выполнить».

В окне запуска программы пишем «mmc» и жмем клавишу «OK».

В открывшемся окне консоли необходимо добавить оснастку сертификатов.

Для этого идем в меню «Консоль». И выбираем пункт «Добавить или удалить оснастку».

На закладке «Изолированная оснастка» жмем кнопку «добавить».

В появившемся списке выбираем оснастку «Сертификаты» и жмем кнопку «Добавить».

Появляется меню, в котором необходимо выбрать, какими сертификатами мы будем управлять.

Пункт «моей учетной записи пользователя» позволит добавить оснастку управления пользовательскими сертификатами. Именно ими мы и управляли в предыдущей статье с помощью интерфейса IE.

Добавляем пользовательскую оснастку.

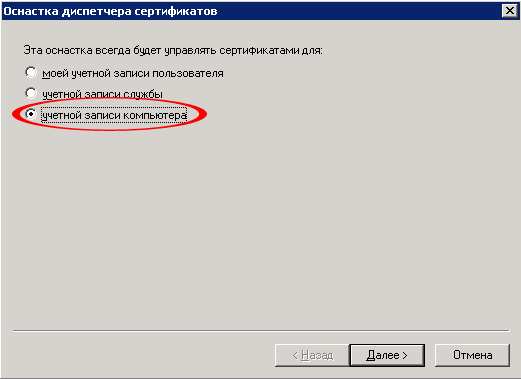

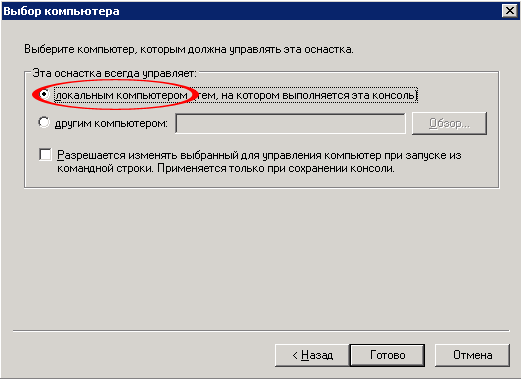

Теперь таким же образом добавляем оснастку для управления сертификатами учетной записи компьютера:

Сертификаты компьютера невозможно добавить напрямую или через IE. Они добавляются только через MMC-консоль.

При добавлении оснастки управления сертификатами компьютера, появляется меню, где можно указать, каким именно компьютером мы хотим в данный момент управлять — выбираем «локальным компьютером» (в принципе, администратор домена может удаленно управлять оснастками и на удаленных машинах).

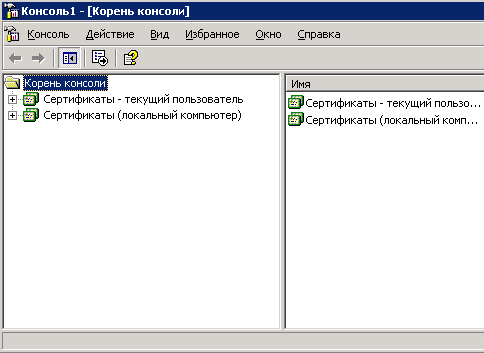

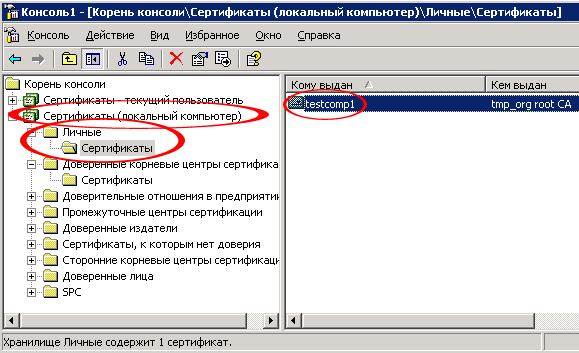

В результате мы добавили две оснастки — для управления сертификатами пользователя и компьютера.

Теперь подробнее рассмотрим, что эти оснастки из себя представляют.

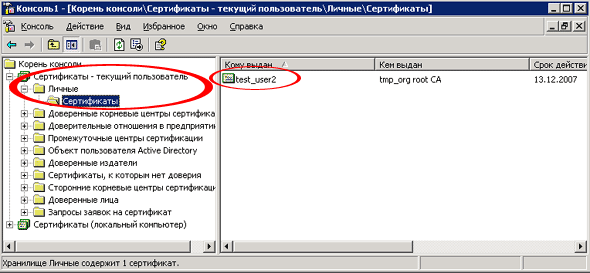

Раскрываем дерево сертификатов текущего пользователя. Идем вниз по дереву: «Личные» -> «Сертификаты».

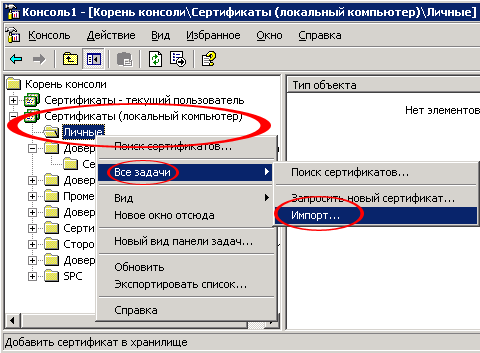

Если в предыдущей статье мы уже добавляли пользовательский сертификат test_user2, то мы увидим его здесь. Если еще не добавляли, то его следует добавить аналогично нижеописанному для сертификата компьютера (правой кнопкой на «сертификаты» -> «Все задачи» -> «Импорт»).

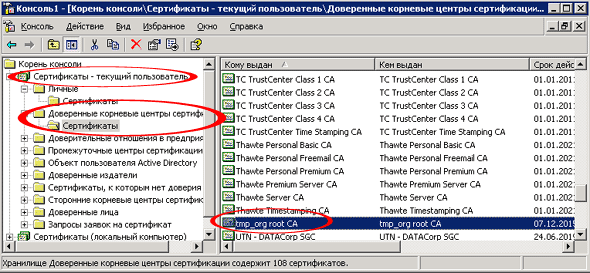

Аналогично с корневым сертификатом центра CA — в предыдущей статье мы уже добавляли его, поэтому он уже есть в списке доверенных сертификатов. А если сертификат еще не был добавлен, действуем по аналогии с добавлением корневого CA для машинного аккаунта ( это будет описано ниже: правой кнопкой на «сертификаты» -> «Все задачи» -> «Импорт»).

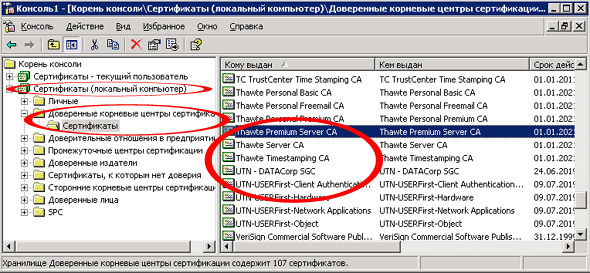

Теперь переходим на оснастку управления сертификатами для локального компьютера:

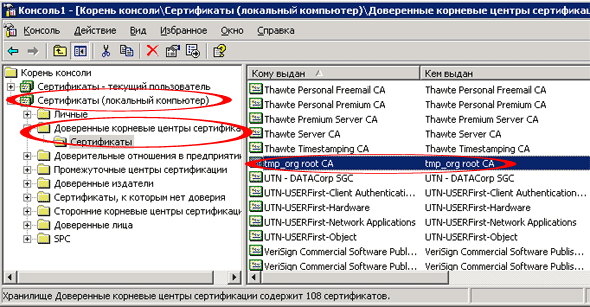

Раскрываем «Доверенные корневые центры сертификации». В появившемся списке у нас отсутствует сертификат нашего CA-центра «tmp_org root CA».

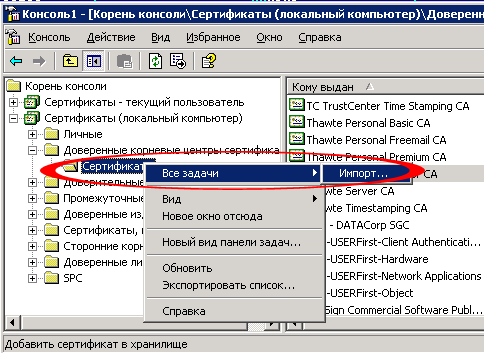

Необходимо его добавить:

Правой кнопкой мыши жмем на «Сертификаты». В появившемся меню выбираем верхний пункт — «Все задачи». Далее жмем на «Импорт».

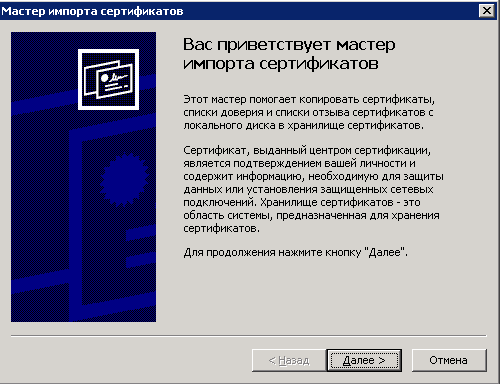

Появляется уже знакомый нам «Мастер импорта». Жмем «Далее».

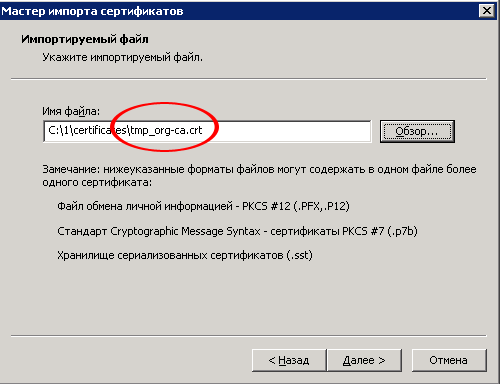

Выбираем .crt файл, содержащий корневой (самоподписанный) сертификат нашего сертификационного центра, и жмем кнопку «Далее».

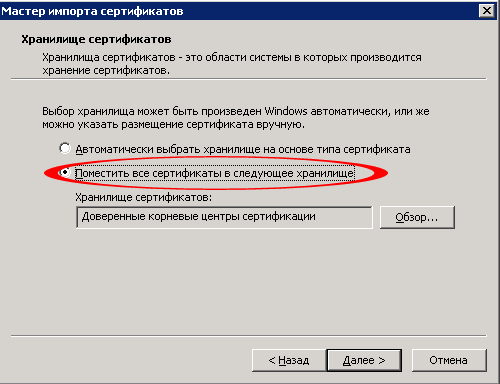

Мастер предлагает выбрать, куда помещать сертификат — выбираем «Поместить в доверенные корневые центры сертификации». И жмем кнопку «Далее».

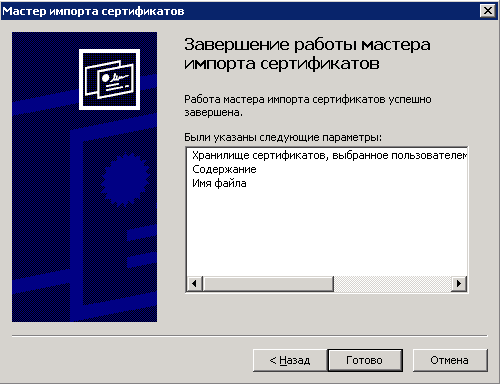

Мастер завершает свою работу — жмем «Готово».

Выскакивающее окошко сообщает, что сертификат успешно установлен.

Теперь корневой сертификат нашего центра CA появился в списке доверенных для компьютерного аккаунта.

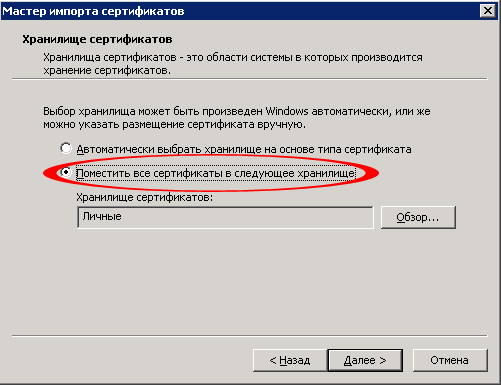

Теперь можно установить и сам сертификат компьютера. Это делается аналогичным образом:

Щелкаем на пункт «Личные» в оснастке сертификатов локального компьютера, выбираем «Все задачи» и жмем на «Импорт».

Выбираем сертификат компьютера (testcomp1.p12) и жмем «Далее».

Система сама разберется, куда помещать сертификат. Но можно и указать, что помещать сертификат необходимо в личное хранилище.

После нажатия на «Далее» система сообщает об успешной установке компьютерного сертификата.

После чего он появится в списке.

В итоге мы установили корневой, пользовательский и компьютерный сертификаты, как для учетной записи компьютера, так и для пользователя.

Осталось лишь настроить профиль беспроводной сети и точку доступа, после чего можно проверять работоспособность полученной системы.

4. Настройка беспроводной сети на клиенте.

Конфигурирование профиля беспроводной сети клиента ничем не отличается от того алгоритма, что был рассмотрен в четвертой части. Единственное, на что стоит обратить внимание, так это на активированную опцию «проверять подлинность как у компьютера»…

В закладке «Проверка подлинности». Этот пункт как раз и отвечает за возможность аутентификации посредством сертификата компьютера (в нашем случае) при старте системы, еще до загрузки профиля пользователя.

5. Настройка точки доступа

Конфигурация точки доступа полностью аналогична описанной в четвертой части серии.

6. Процесс подключения со стороны RADIUS-сервера

Для детального наблюдения за процессом, запускаем Radius в режиме отладки:

#—————————————————-

# radiusd -X

#—————————————————-

В данном случае нас интересует только процесс подключения с использованием сертификата компьютера, так как подключение с использованием пользовательского сертификата мы уже видели.

После того, как рабочая станция включится и операционная система полностью загрузится (до момента, когда появится ctrl+alt+del экран) нужно подождать еще секунд 20..40. Это время необходимо ОС для обнаружения беспроводной сети — только после этого произойдет попытка подключения к ней.

То есть, если попытаться нажать три заветных клавиши раньше и попробовать аутентифицироваться в домене, у вас, скорее всего, ничего не выйдет.

Процесс подключения компьютера к беспроводной сети с аутентификацией по компьютерному сертификату выглядит следующим образом:

=====================================================

rad_recv: Access-Request packet from host 192.168.1.254:2055, id=0, length=190

Message-Authenticator = 0x8d4d4ec2b0bac44e42b068c5cd7f4b78

Service-Type = Framed-User

User-Name = «host/testcomp1»

Framed-MTU = 1488

Called-Station-Id = «00-20-ED-07-7F-0B:GIGABYTE»

Calling-Station-Id = «00-0E-35-EE-67-0F»

NAS-Port-Type = Wireless-802.11

Connect-Info = «CONNECT 54Mbps 802.11g»

EAP-Message = 0x0200001301686f73742f74657374636f6d7031

NAS-IP-Address = 192.168.1.254

NAS-Port = 1

NAS-Port-Id = «STA port # 1»

#

#

# получили запрос от клиента testcomp1

#

#

# хорошо видно, что полученное Radius-ом имя компьютера имеет префикс «host/»

#

#

Processing the authorize section of radiusd.conf

modcall: entering group authorize for request 0

modcall[authorize]: module «preprocess» returns ok for request 0

modcall[authorize]: module «chap» returns noop for request 0

modcall[authorize]: module «mschap» returns noop for request 0

rlm_realm: No ‘@’ in User-Name = «host/testcomp1», looking up realm NULL

rlm_realm: No such realm «NULL»

modcall[authorize]: module «suffix» returns noop for request 0

rlm_eap: EAP packet type response id 0 length 19

rlm_eap: No EAP Start, assuming it’s an on-going EAP conversation

modcall[authorize]: module «eap» returns updated for request 0

users: Matched entry DEFAULT at line 152

users: Matched entry DEFAULT at line 171

modcall[authorize]: module «files» returns ok for request 0

modcall: leaving group authorize (returns updated) for request 0

rad_check_password: Found Auth-Type EAP

auth: type «EAP»

Processing the authenticate section of radiusd.conf

modcall: entering group authenticate for request 0

rlm_eap: EAP Identity

rlm_eap: processing type tls

rlm_eap_tls: Requiring client certificate

rlm_eap_tls: Initiate

rlm_eap_tls: Start returned 1

<….>

rad_recv: Access-Request packet from host 192.168.1.254:2055,

id=5, length=251

Message-Authenticator = 0x5308eee7<……..>

Service-Type = Framed-User

User-Name = «host/testcomp1»

Framed-MTU = 1488

State = 0x5b7c4a6b2a68b1bf1ecb976fd6cad127

Called-Station-Id = «00-20-ED-07-7F-0B:GIGABYTE»

Calling-Station-Id = «00-0E-35-EE-67-0F»

NAS-Port-Type = Wireless-802.11

Connect-Info = «CONNECT 54Mbps 802.11g»

EAP-Message = 0x0205003e0d00213<…………>

NAS-IP-Address = 192.168.1.254

NAS-Port = 1

NAS-Port-Id = «STA port # 1»

Processing the authorize section of radiusd.conf

modcall: entering group authorize for request 5

modcall: entering group authorize for request 5

modcall[authorize]: module «preprocess» returns ok for request 5

modcall[authorize]: module «chap» returns noop for request 5

modcall[authorize]: module «mschap» returns noop for request 5

rlm_realm: No ‘@’ in User-Name = «host/testcomp1»,

looking up realm NULL

rlm_realm: No such realm «NULL»

modcall[authorize]: module «suffix» returns noop for request 5

rlm_eap: EAP packet type response id 5 length 62

rlm_eap: No EAP Start, assuming it’s an on-going EAP conversation

modcall[authorize]: module «eap» returns updated for request 5

users: Matched entry DEFAULT at line 152

users: Matched entry DEFAULT at line 171

modcall[authorize]: module «files» returns ok for request 5

modcall: leaving group authorize (returns updated) for request 5

rad_check_password: Found Auth-Type EAP

auth: type «EAP»

Processing the authenticate section of radiusd.conf

modcall: entering group authenticate for request 5

rlm_eap: Request found, released from the list

rlm_eap: EAP/tls

rlm_eap: processing type tls

rlm_eap_tls: Authenticate

rlm_eap_tls: processing TLS

eaptls_verify returned 7

rlm_eap_tls: Done initial handshake

#

#

# переходим к EAP-TLS

#

#

rlm_eap_tls: <<< TLS 1.0 Handshake [length 03c4], Certificate

chain-depth=1,

error=0

—> User-Name = host/testcomp1

—> BUF-Name = tmp_org root CA

—> subject = /C=RU/ST=Euro/L=Moscow/O=Temp Organisation/OU=network IT/

CN=tmp_org root CA/emailAddress=admin@tmp_org.ru

—> issuer = /C=RU/ST=Euro/L=Moscow/O=Temp Organisation/OU=network IT/

CN=tmp_org root CA/emailAddress=admin@tmp_org.ru

—> verify return:1

chain-depth=0,

error=0

—> User-Name = host/testcomp1

—> BUF-Name = testcomp1

—> subject = /C=RU/ST=Euro/L=Moscow/O=TempOrg/OU=network IT/

CN=testcomp1/emailAddress=email@tmp_org.ru

—> issuer = /C=RU/ST=Euro/L=Moscow/O=Temp Organisation/OU=network IT/

CN=tmp_org root CA/emailAddress=admin@tmp_org.ru

—> verify return:1

#

#

# проверка клиентского сертификата

#

#

TLS_accept: SSLv3 read client certificate A

rlm_eap_tls: <<< TLS 1.0 Handshake [length 0106], ClientKeyExchange

TLS_accept: SSLv3 read client key exchange A

rlm_eap_tls: <<< TLS 1.0 Handshake [length 0106], CertificateVerify

TLS_accept: SSLv3 read certificate verify A

rlm_eap_tls: <<< TLS 1.0 ChangeCipherSpec [length 0001]

rlm_eap_tls: <<< TLS 1.0 Handshake [length 0010], Finished

TLS_accept: SSLv3 read finished A

rlm_eap_tls: >>> TLS 1.0 ChangeCipherSpec [length 0001]

TLS_accept: SSLv3 write change cipher spec A

rlm_eap_tls: >>> TLS 1.0 Handshake [length 0010], Finished

TLS_accept: SSLv3 write finished A

TLS_accept: SSLv3 flush data

(other): SSL negotiation finished successfully

SSL Connection Established

#

#

# успешно

#

#

eaptls_process returned 13

modcall[authenticate]: module «eap» returns handled for request 5

modcall: leaving group authenticate (returns handled) for request 5

Sending Access-Challenge of id 5 to 192.168.1.254 port 2055

Framed-IP-Address = 255.255.255.254

Framed-MTU = 576

Service-Type = Framed-User

EAP-Message = 0x010600350d80000<…………>

Message-Authenticator = 0x00000000000000000000000000000000

State = 0x4d473451f4579956cf6bb6655e32b2f3

Finished request 5

Going to the next request

Waking up in 5 seconds…

rad_recv: Access-Request packet from host 192.168.1.254:2055,

id=6, length=195

Message-Authenticator = 0x95849cb3f4072b8d73144e4348914c04

Service-Type = Framed-User

User-Name = «host/testcomp1»

Framed-MTU = 1488

State = 0x4d473451f4579956cf6bb6655e32b2f3

Called-Station-Id = «00-20-ED-07-7F-0B:GIGABYTE»

Calling-Station-Id = «00-0E-35-EE-67-0F»

NAS-Port-Type = Wireless-802.11

Connect-Info = «CONNECT 54Mbps 802.11g»

EAP-Message = 0x020600060d00

NAS-IP-Address = 192.168.1.254

NAS-Port = 1

NAS-Port-Id = «STA port # 1»

Processing the authorize section of radiusd.conf

modcall: entering group authorize for request 6

modcall[authorize]: module «preprocess» returns ok for request 6

modcall[authorize]: module «chap» returns noop for request 6

modcall[authorize]: module «mschap» returns noop for request 6

rlm_realm: No ‘@’ in User-Name = «host/testcomp1»,

looking up realm NULL

rlm_realm: No such realm «NULL»

modcall[authorize]: module «suffix» returns noop for request 6

rlm_eap: EAP packet type response id 6 length 6

rlm_eap: No EAP Start, assuming it’s an on-going EAP conversation

modcall[authorize]: module «eap» returns updated for request 6

users: Matched entry DEFAULT at line 152

users: Matched entry DEFAULT at line 171

modcall[authorize]: module «files» returns ok for request 6

modcall: leaving group authorize (returns updated) for request 6

rad_check_password: Found Auth-Type EAP

auth: type «EAP»

Processing the authenticate section of radiusd.conf

modcall: entering group authenticate for request 6

rlm_eap: Request found, released from the list

rlm_eap: EAP/tls

rlm_eap: processing type tls

rlm_eap_tls: Authenticate

rlm_eap_tls: processing TLS

rlm_eap_tls: Received EAP-TLS ACK message

rlm_eap_tls: ack handshake is finished

eaptls_verify returned 3

eaptls_process returned 3

rlm_eap: Freeing handler

modcall[authenticate]: module «eap» returns ok for request 6

modcall: leaving group authenticate (returns ok) for request 6

#

#

# выдача сессионного ключа клиенту

#

#

Login OK: [host/testcomp1/]

(from client test_ap port 1 cli 00-0E-35-EE-67-0F)

Sending Access-Accept of id 6 to 192.168.1.254 port 2055

Framed-IP-Address = 255.255.255.254

Framed-MTU = 576

Service-Type = Framed-User

MS-MPPE-Recv-Key = 0xd165d3667774<…………>

MS-MPPE-Send-Key = 0xb39b1f53821a<…………>

EAP-Message = 0x03060004

Message-Authenticator = 0x00000000000000000000000000000000

User-Name = «host/testcomp1»

Finished request 6

Going to the next request

Waking up in 5 seconds…

— Walking the entire request list —

Cleaning up request 0 ID 0 with timestamp 44f5be80

Waking up in 1 seconds…

— Walking the entire request list —

Nothing to do. Sleeping until we see a request.

=====================================================

Хорошо видно, что процесс практически не отличается от аналогичного, где для аутентификации используется клиентский сертификат.

7. Проверка соответствия CN-поля сертификата имени компьютера

Теперь давайте включим проверку соответствия поля CN сертификата и имени компьютера.

CN поле сертификата соответствует «testcomp1». Компьютер тоже называется «testcomp1».

Для активации такой проверки необходимо в конфигурационном файле Radius-а

/etc/raddb/eap.conf

в секции tls{ } раздела eap{ }

добавить следующую переменную:

#—————————————————-

# If check_cert_cn is set, the value will

# be xlat’ed and checked against the CN

# in the client certificate. If the values

# do not match, the certificate verification

# will fail rejecting the user.

#

#check_cert_cn = %{User-Name}

check_cert_cn = %{Stripped-User-Name:-%{User-Name}}

#—————————————————-

После этого необходимо перезапустить Radiusd.

В результате мы увидим следующую картину:

=====================================================

rad_recv: Access-Request packet from host 192.168.1.254:2059, id=0, length=190

Message-Authenticator = 0xdcea34538eb91ce57b7b98f0fa9edabf

Service-Type = Framed-User

User-Name = «host/testcomp1»

Framed-MTU = 1488

Called-Station-Id = «00-20-ED-07-7F-0B:GIGABYTE»

Calling-Station-Id = «00-0E-35-EE-67-0F»

NAS-Port-Type = Wireless-802.11

Connect-Info = «CONNECT 54Mbps 802.11g»

EAP-Message = 0x0200001301686f73742f74657374636f6d7031

NAS-IP-Address = 192.168.1.254

NAS-Port = 1

NAS-Port-Id = «STA port # 1»

#

# получили запрос от клиента testcomp1

#

# переданное имя пользователя содержит префикс «host/»

#

<………>

rad_recv: Access-Request packet from host 192.168.1.254:2059,

id=5, length=251

Message-Authenticator = 0x2f9d19ed28366<……….>

Service-Type = Framed-User

User-Name = «host/testcomp1»

Framed-MTU = 1488

State = 0x0254404d140dacbc485b2ff8c3dbe2ff

Called-Station-Id = «00-20-ED-07-7F-0B:GIGABYTE»

Calling-Station-Id = «00-0E-35-EE-67-0F»

NAS-Port-Type = Wireless-802.11

Connect-Info = «CONNECT 54Mbps 802.11g»

EAP-Message = 0x0205003e0<……….>

NAS-IP-Address = 192.168.1.254

NAS-Port = 1

NAS-Port-Id = «STA port # 1»

Processing the authorize section of radiusd.conf

modcall: entering group authorize for request 5

modcall[authorize]: module «preprocess» returns ok for request 5

modcall[authorize]: module «chap» returns noop for request 5

modcall[authorize]: module «mschap» returns noop for request 5

rlm_realm: No ‘@’ in User-Name = «host/testcomp1»,

looking up realm NULL

rlm_realm: No such realm «NULL»

modcall[authorize]: module «suffix» returns noop for request 5

rlm_eap: EAP packet type response id 5 length 62

rlm_eap: No EAP Start, assuming it’s an on-going EAP conversation

modcall[authorize]: module «eap» returns updated for request 5

users: Matched entry DEFAULT at line 152

users: Matched entry DEFAULT at line 171

modcall[authorize]: module «files» returns ok for request 5

modcall: leaving group authorize (returns updated) for request 5

rad_check_password: Found Auth-Type EAP

auth: type «EAP»

Processing the authenticate section of radiusd.conf

modcall: entering group authenticate for request 5

rlm_eap: Request found, released from the list

rlm_eap: EAP/tls

rlm_eap: processing type tls

rlm_eap_tls: Authenticate

rlm_eap_tls: processing TLS

eaptls_verify returned 7

rlm_eap_tls: Done initial handshake

rlm_eap_tls: <<< TLS 1.0 Handshake [length 03c4], Certificate

chain-depth=1,

error=0

—> User-Name = host/testcomp1

—> BUF-Name = tmp_org root CA

—> subject = /C=RU/ST=Euro/L=Moscow/O=Temp Organisation/OU=network IT/

CN=tmp_org root CA/emailAddress=admin@tmp_org.ru

—> issuer = /C=RU/ST=Euro/L=Moscow/O=Temp Organisation/OU=network IT/

CN=tmp_org root CA/emailAddress=admin@tmp_org.ru

—> verify return:1

radius_xlat: ‘host/testcomp1’

#

# проверяем соответствие CN-поля сертификата

# и имени пользователя (компьютера)

#

rlm_eap_tls: checking certificate CN (testcomp1)

with xlat’ed value (host/testcomp1)

rlm_eap_tls: Certificate CN (testcomp1) does not match specified

value (host/testcomp1)!

#

# CN-поле сертификата (testcomp1) не совпадает

# с именем пользователя (host/testcomp1), полученными Radius-ом

#

chain-depth=0,

error=0

—> User-Name = host/testcomp1

—> BUF-Name = testcomp1

—> subject = /C=RU/ST=Euro/L=Moscow/O=TempOrg/OU=network IT/

CN=testcomp1/emailAddress=email@tmp_org.ru

—> issuer = /C=RU/ST=Euro/L=Moscow/O=Temp Organisation/OU=network IT/

CN=tmp_org root CA/emailAddress=admin@tmp_org.ru

—> verify return:0

rlm_eap_tls: >>> TLS 1.0 Alert [length 0002], fatal certificate_unknown

TLS Alert write:fatal:certificate unknown

TLS_accept:error in SSLv3 read client certificate B

5612:error:140890B2:SSL routines:SSL3_GET_CLIENT_CERTIFICATE:

no certificate returned:s3_srvr.c:2015:

rlm_eap_tls: SSL_read failed in a system call (-1), TLS session fails.

#

# Radius отказал в подключении

#

In SSL Handshake Phase

In SSL Accept mode

eaptls_process returned 13

modcall[authenticate]: module «eap» returns handled for request 5

modcall: leaving group authenticate (returns handled) for request 5

=====================================================

Подсоединиться к беспроводной сети не удалось… Почему? Ведь имя компьютера было testcomp1, CN-поле сертификата содержало то же самое значение… в чем дело?

Так то оно так, но еще в самом начале было отмечено, что Windows передает имя компьютера вместе с префиксом «host/». Разумеется, полученное имя не совпадает с тем, что записано в поле CN сертификата…

Что же делать? Можно в поле CN записывать имя компьютера вместе с префиксом — неплохой вариант. А можно просто отрезать префикс перед проверкой. Это делается следующим образом.

Открываем файл

/etc/raddb/hints

и записываем в его конец следующую конструкцию:

#—————————————————-

DEFAULT Prefix == «host/»

Hint = «EAP»,

Service-Type = Framed-User,

Framed-Protocol = EAP

#—————————————————-

Это означает, что если полученное radius-ом имя не подпадет под какие-то другие, явно указанные, фильтры, и будет иметь префикс «host/», то нужно не учитывать префикс в дальнейших проверках и перейти к EAP аутентификации.

Перезапускаем radiusd еще раз и видим:

=====================================================

rad_recv: Access-Request packet from host 192.168.1.254:2056, id=0, length=190

Message-Authenticator = 0xaebdeb7e49e35391e8b2869eb6c50faf

Service-Type = Framed-User

User-Name = «host/testcomp1»

Framed-MTU = 1488

Called-Station-Id = «00-20-ED-07-7F-0B:GIGABYTE»

Calling-Station-Id = «00-0E-35-EE-67-0F»

NAS-Port-Type = Wireless-802.11

Connect-Info = «CONNECT 54Mbps 802.11g»

EAP-Message = 0x0200001301686f73742f74657374636f6d7031

NAS-IP-Address = 192.168.1.254

NAS-Port = 1

NAS-Port-Id = «STA port # 1»

#

#

# получили запрос от клиента testcomp1

#

# переданное имя пользователя содержит префикс «host/»

#

Processing the authorize section of radiusd.conf

modcall: entering group authorize for request 0

hints: Matched DEFAULT at 79

modcall[authorize]: module «preprocess» returns ok for request 0

modcall[authorize]: module «chap» returns noop for request 0

modcall[authorize]: module «mschap» returns noop for request 0

rlm_realm: No ‘@’ in User-Name = «host/testcomp1», looking up realm NULL

rlm_realm: No such realm «NULL»

modcall[authorize]: module «suffix» returns noop for request 0

rlm_eap: EAP packet type response id 0 length 19

rlm_eap: No EAP Start, assuming it’s an on-going EAP conversation

modcall[authorize]: module «eap» returns updated for request 0

users: Matched entry DEFAULT at line 152

users: Matched entry DEFAULT at line 171

modcall[authorize]: module «files» returns ok for request 0

modcall: leaving group authorize (returns updated) for request 0

rad_check_password: Found Auth-Type EAP

auth: type «EAP»

Processing the authenticate section of radiusd.conf

modcall: entering group authenticate for request 0

rlm_eap: EAP Identity

rlm_eap: processing type tls

rlm_eap_tls: Requiring client certificate

rlm_eap_tls: Initiate

rlm_eap_tls: Start returned 1

modcall[authenticate]: module «eap» returns handled for request 0

modcall: leaving group authenticate (returns handled) for request 0

<……>

rad_recv: Access-Request packet from host 192.168.1.254:2056, id=5, length=251

Message-Authenticator = 0xdddeb03bf63ce74ab4308f2823631b5a

Service-Type = Framed-User

User-Name = «host/testcomp1»

Framed-MTU = 1488

State = 0x686f28574dd95d3fa8c76bb3f42cd349

Called-Station-Id = «00-20-ED-07-7F-0B:GIGABYTE»

Calling-Station-Id = «00-0E-35-EE-67-0F»

NAS-Port-Type = Wireless-802.11

Connect-Info = «CONNECT 54Mbps 802.11g»

EAP-Message = 0x0205003e0d00b<……..>

NAS-IP-Address = 192.168.1.254

NAS-Port = 1

NAS-Port-Id = «STA port # 1»

Processing the authorize section of radiusd.conf

modcall: entering group authorize for request 5

hints: Matched DEFAULT at 79

#

# в файле /etc/raddb/hints имя пользователя подходит под заданный нами DEFAULT Prefix

#

modcall[authorize]: module «preprocess» returns ok for request 5

modcall[authorize]: module «chap» returns noop for request 5

modcall[authorize]: module «mschap» returns noop for request 5

rlm_realm: No ‘@’ in User-Name = «host/testcomp1», looking up realm NULL

rlm_realm: No such realm «NULL»

modcall[authorize]: module «suffix» returns noop for request 5

rlm_eap: EAP packet type response id 5 length 62

rlm_eap: No EAP Start, assuming it’s an on-going EAP conversation

modcall[authorize]: module «eap» returns updated for request 5

users: Matched entry DEFAULT at line 152

users: Matched entry DEFAULT at line 171

modcall[authorize]: module «files» returns ok for request 5

modcall: leaving group authorize (returns updated) for request 5

rad_check_password: Found Auth-Type EAP

auth: type «EAP»

Processing the authenticate section of radiusd.conf

modcall: entering group authenticate for request 5

rlm_eap: Request found, released from the list

rlm_eap: EAP/tls

rlm_eap: processing type tls

rlm_eap_tls: Authenticate

rlm_eap_tls: processing TLS

eaptls_verify returned 7

rlm_eap_tls: Done initial handshake

rlm_eap_tls: <<< TLS 1.0 Handshake [length 03c4], Certificate

chain-depth=1,

error=0

—> User-Name = host/testcomp1

—> BUF-Name = tmp_org root CA

—> subject = /C=RU/ST=Euro/L=Moscow/O=Temp Organisation/OU=network IT/

CN=tmp_org root CA/emailAddress=admin@tmp_org.ru

—> issuer = /C=RU/ST=Euro/L=Moscow/O=Temp Organisation/OU=network IT/

CN=tmp_org root CA/emailAddress=admin@tmp_org.ru

—> verify return:1

radius_xlat: ‘testcomp1’

rlm_eap_tls: checking certificate CN (testcomp1) with xlat’ed value (testcomp1)

chain-depth=0,

error=0

—> User-Name = host/testcomp1

—> BUF-Name = testcomp1

#

# проверка соответствия CN-поля сертификата и имени пользователя

# (компьютера) успешно произведена

# от имени пользователя уже отрезали префикс «host/»

#

—> subject = /C=RU/ST=Euro/L=Moscow/O=TempOrg/OU=network IT/

CN=testcomp1/emailAddress=email@tmp_org.ru

—> issuer = /C=RU/ST=Euro/L=Moscow/O=Temp Organisation/OU=network IT/

CN=tmp_org root CA/emailAddress=admin@tmp_org.ru

—> verify return:1

TLS_accept: SSLv3 read client certificate A

rlm_eap_tls: <<< TLS 1.0 Handshake [length 0106], ClientKeyExchange

TLS_accept: SSLv3 read client key exchange A

rlm_eap_tls: <<< TLS 1.0 Handshake [length 0106], CertificateVerify

TLS_accept: SSLv3 read certificate verify A

rlm_eap_tls: <<< TLS 1.0 ChangeCipherSpec [length 0001]

rlm_eap_tls: <<< TLS 1.0 Handshake [length 0010], Finished

TLS_accept: SSLv3 read finished A

rlm_eap_tls: >>> TLS 1.0 ChangeCipherSpec [length 0001]

TLS_accept: SSLv3 write change cipher spec A

rlm_eap_tls: >>> TLS 1.0 Handshake [length 0010], Finished

TLS_accept: SSLv3 write finished A

TLS_accept: SSLv3 flush data

(other): SSL negotiation finished successfully

SSL Connection Established

eaptls_process returned 13

<………>

#

# и так далее

#

Login OK: [host/testcomp1/]

(from client test_ap port 1 cli 00-0E-35-EE-67-0F)

Sending Access-Accept of id 6 to 192.168.1.254 port 2056

Framed-IP-Address = 255.255.255.254

Framed-MTU = 576

Service-Type = Framed-User

MS-MPPE-Recv-Key = 0xb5c7b3f895690<……..>

MS-MPPE-Send-Key = 0x0895cb7f87d821<……..>

EAP-Message = 0x03060004

Message-Authenticator = 0x00000000000000000000000000000000

User-Name = «host/testcomp1»

Finished request 6

Going to the next request

Waking up in 6 seconds…

#

# до успешной выдачи сессионного ключа

#

=====================================================

Вуаля! Проверка прошла успешно.

Если имя компьютера не совпадет с содержимым CN-поля машинного сертификата, в доступе к беспроводной сети такому компьютеру будет также отказано (по причине несовпадения имени и CN-поля).

Заключение

В этой статье мы научились создавать и использовать сертификаты для учетной записи компьютера. Поэтому беспроводные сети можно использовать и для работы доменных пользователей в сетях Windows.

В следующей, последней статье цикла, будет рассказано, как можно отзывать сертификаты, то есть запрещать их владельцам подключаться к беспроводной сети.

Навигация

- Часть первая — теоретически аспекты протокола WPA

- Часть вторая — WPA в режиме EAP-PEAP

- Часть третья — WPA в режиме EAP-TLS, создание сертификатов и настройка FreeRadius

- Часть четвертая — WPA в режиме EAP-TLS, настройка клиентов

- Часть пятая — EAP-TLS аутентификация компьютеров в доменных сетях Windows

In this blog I’m going to demonstrate how to setup WPA2 Enterprise with User Authentication for a wireless network. The advantage of a Wi-Fi network with WPA2 Enterprise authentication is that you can give users access based on group membership. In addition, you can use this authentication method to prevent unwanted users from logging onto the network using a password. Because personal certificates are used, you can also easily revoke access rights.

How does it work

When using WPA2 Enterprise authentication, users are authenticated using a user or computer certificate. This certificate comes from the Public Key infrastructure (PKI). When connecting to the Wi-Fi network, the authentication is sent to the Radius server, which handles the authentication. On the Radius server, connection policies are configured in which you specify what a connection request must satisfy in order to establish a connection. Upon approval, the user is granted access to the wireless network.

Prerequisites

To Setup WPA2 Enterprise with User Authentication within your network, there are a few prerequisites:

- Domain Controller

- CA server (Private Key Infrastructure) to issue certificates

- NPS server

- WiFi infrastructure which supports WPA2 Enterprise

Demo Setup

In this blog, I am using my demo environment “Vmlabblogdemo.com”. It consists of the following components:

- Domain Controller (DC1-2022)

- Private Key Infrastructure (CA-SUB-02-2022 and CA-OFF-01-2022)

- Network Policy Server (NPS01-2022)

- Unifi Wireless Network with two Access Points

- Dell W10 Laptop for Wifi testing (AD joined)

All servers are Windows Server 2022 and the laptop is running W10 Professional. In addition, I have a test user configured “aad@vmlabblogdemo.com”.

Wireless Group

As discussed earlier, one advantage of WPA2 Enterprise configuration is that you can give users access to the WiFi network based on group membership. Therefore, we start by creating an AD group to which we add the test user.

1. Configure an AD group for example “Wireless Wi-Fi Users”

2. Add your testuser to the group.

Configure User Certificate

Before users can log in with a certificate on the Wi-Fi network, we need to configure a certificate. It is important that the certificate can be automatically enrolled when logging into the computer, otherwise users will have to do it manually. Login to the certificate server to configure the certificate template.

3. Open the Certification Authority console, expand Certificate Templates, right click on the folder and click Manage. This will open the Certificate Templates Console.

4. Select the User certificate template which we will use as template, right click and select “Duplicate Template”.

5. Give the template a recognizable name and press “OK” to duplicate the certificate. Close the “Certificate Templates Console”

6. Select Extensions and remove all Application policies except “Client Authentication”

7. Select the “Security” tab. Add the Wireless Wi-Fi Users group and assign Read, Enroll and Autoenroll rights.

8. Rightclick “Certificate Templates” and select “new -> Certificate Template” to Issue.

9. Select the Template we just duplicated and press “OK” to enable the template to be used

Setup NPS Server

The network policy server (NPS) is the radius server that handles authentication requests. Log in to the server where you want to configure the NPS role and follow the steps described below to proceed.

10. Before you begin configuration, verify that the NPS server has a computer certificate. This is required to configure Protected EAP on the server. If there is no certificate you can request it in the (local computer) certificate plugin in MMC.exe.

11. Start “Server Manager” and select “add Roles and Features”. Select “Network Policy and Access Services”. In the popup select “Add Features”. Select next until you can select “Install” and close the window.

12. When the installation has finished select “Tools” -> “Network Policy Server” to configure the NPS Server.

13. First we need to register the NPS in the Active Directory. Rightclick “NPS (Local)” and select “Register server in Active Directory”. Press “OK” in the popup.

14. Now we are going to create a shared secret template. This is helpfull when you are using multiple Access Points. Expand Templates Management and select Shared Secrets -> New.

15. Enter a Secret to use for your NPS clients and press “OK” to save the template.

16. Select “RADIUS server for 802.1X Wireless and Wired Connections” (1) and select “Configure 802.1X” (2).

17. Select “Secure Wireless Connections” and press “Next”

18. Add the Radius Client(s)by pressing “Add…”

19. Enter a Friendly name, IP or DNS Address and select the Shared Secret template. Press “OK” to add the access point. Repeat this for all access points.

20. When all APs are added press “Next” to continue.

21. Select “Microsoft: Protected EAP (PEAP) and select “Configure”. (If you get an error make sure your server has a computer certificate)

22. Under Eap Types check if “Secured password (EAP-MSCHAP v2)” is configured. Press “OK” to save the changes and “Next”.

23. Add the “wireless users group” (see step 1) and press “Next”.

24. As I do not want to configure traffic controls select “Next” to continue

25. Select “Finish” to finish the configuration.

26. Check the firewall rules. When you enable the NPS role the UDP ports 1645, 1646, 1812 and 1813 should be added to the firewall. If not you need to add them manually

Configure WiFi Network

Configuring the WiFi network depends on which brand of network equipment you use. Look for the specific settings in the manufacturer’s documentation. In this example, I am using Unifi.

27. Login to the Unifi controller and go to settings. Select Profiles and press “Create New Radius Profile”.

28. Enter a name for the profile and select the networks you want to support. Add the following Authentication and Accounting ports with your configured secret. Use the IP Address of your NPS server. The Legacy ports are optional for legacy purposes.

Authentication Servers

| Network Policy Server (RADIUS Authentication – UDP-In) | 1812 |

| Network Policy Server (Legacy RADIUS Authentication – UDP-In) | 1645 |

Accounting Servers

| Network Policy Server (RADIUS Accounting – UDP-In) | 1813 |

| Network Policy Server (Legacy RADIUS Accounting – UDP-In) | 1646 |

29. In settings select WiFi and select “Create New Wifi” to create a new WiFi Network.

30. Enter the SSID you want to use in this example “Test Wifi” and toggle the Advanced switch from “Auto” to “Manual”

31. Change Security Protocol from “WPA2” to “WPA2 Enterprise” (1) and select the “Radius Profile” you’ve created (2) in the previous step. Press “Add WiFi Network” (3) to add the WiFi Network.

Configure Group Policies

Now that we have configured the NPS and the Wifi network, we need to ensure that the configuration is available on the endpoint. In this step, we are going to configure the Wifi profile and user certificate enrollment. Run “Group Policy Manament” on the Domain controller and perform the steps below.

32. First we will create a new GPO for the Wifi configuration.

Configure WiFi Profile

33. Add a new wireless network policy to the GPO.

34. Enter a Policy Name and Description. Press “Add” to configure the WiFI Network.

35. Enter a Profile Name and add the SSID for the WiFi profile.

36. Check the Security Settings and change if necessary and press “OK” and “OK” to close the windows.

Configure autoenrollment for the user certificate

37. Expand the following path: Default Domain Policy, User Configuration, Policies, Windows Settings, Security Settings, Public Key Policies. Double-click Certificate Services Client – Auto-Enrollment.

38. In Configuration Model, select Enabled. Select the Renew expired certificates, update pending certificates, and remove revoked certificates check box and select the Update certificates that use certificate templates check box. Press “OK” to save the changes.

Result

All conditions are now configured. Log in to your test device with network cable connected. Run a gpupdate /force to apply the newly configured policy. When you check the personal certificates you will see that the wifi certificate has been added.

If you look at known wireless networks, you will see that the “Test Wifi” network has been added.

Now that we see that the wireless network and user certificate has been added we pull out the network cable. It would then automatically connect to the wireless network. If this does not happen select connect to see if it connects manually.

Troubleshooting

If you cannot connect after configuring, first check the logging of NPS. This can be found in the Event Viewer on the NPS. Go to Custom Views -> Server Roles -> Network Policy and Access Services.

- If the eventlog is empty try restarting the NPS service first. I have experienced several times that you have to do this before the service works properly.

- The event log also remains empty if connections between the AccessPoint and NPS are blocked. Try to ping from the AP to the NPS.

- Check the configured ports and IP addresses in the ra.