С помощью сервера обновлений Windows Server Update Services (WSUS) вы можете развернуть собственную централизованную систему обновления продуктов Microsoft (операционных систем Widows, Office, SQL Server, Exchange и т.д.) на компьютерах и серверах в локальной сети компании. В этой статье мы рассмотрим, как установить и настроить сервер обновлений WSUS в Windows Server 2019/2016/2012R2.

Содержание:

- Установка роли WSUS в Windows Server

- Начальная настройка сервера обновлений WSUS в Windows Server

- Установка консоли администрирования WSUS в Windows 10/11

- Оптимизация производительности WSUS

Как работает WSUS?

Сервер WSUS реализован в виде отдельной роли Windows Server. В общих словах сервис WSUS можно описать так:

- После установки сервер WSUS по расписанию синхронизируется с серверами обновлений Microsoft Update в Интернете и скачивает новые обновления для выбранных продуктов;

- Администратор WSUS выбирает, какие обновления нужно установить на рабочие станции и сервера компании и одобряет их установку;

- Клиенты WSUS в локальной сети скачивают и устанавливают обновления с вашего сервера обновлений согласно настроенным политикам.

Установка роли WSUS в Windows Server

Начиная с Windows Server 2008, сервис WSUS выделен в отдельную роль, которую можно установить через консоль управления сервером или с помощью PowerShell.

Если вы развертываете новый сервер WSUS, рекомендуется сразу устанавливать его на последнем релизе Windows Server 2022 (возможна установка на Windows Serve Core).

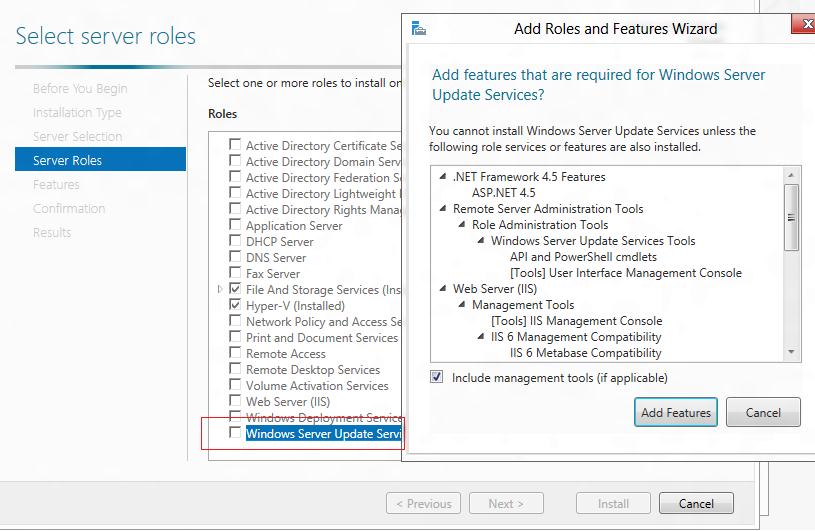

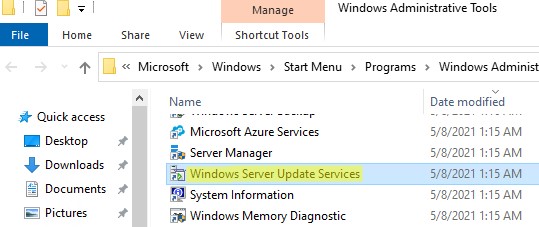

Чтобы установить WSUS, откройте консоль Server Manager и отметьте роль Windows Server Update Services (система автоматически выберет и предложит установить необходимые компоненты веб сервера IIS).

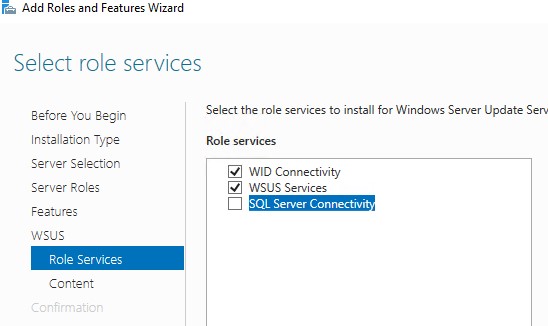

В следующем окне нужно выбрать, какие компоненты WSUS нужно установить. Обязательно отметьте опцию WSUS Services. Две следующие опции зависят от того, какую базу данных вы планируете использовать для WSUS.

Настройки сервера, метаданные обновлений, информация о клиентах WSUS хранятся в базе данных SQL Server. В качестве базы данных WSUS вы можете использовать:

- Windows Internal Database (WID) – встроенную базу данных Windows, опция WID Connectivity (это рекомендуемый и работоспособный вариант даже для больших инфраструктур);

- Отдельную базу Microsoft SQL Server, развернутую на локальном или удаленном сервере. Вы можете использовать редакции MS SQL Enterprise, Standard (требуют лицензирования) или бесплатную Express редакцию. Это опция SQL Server Connectivity.

Внутреннюю базу Windows (Windows Internal Database) рекомендуется использовать, если:

- У вас отсутствуют лицензии MS SQL Server;

- Вы не планируется использовать балансировку нагрузки на WSUS (NLB WSUS);

- При развертывании дочернего сервера WSUS (например, в филиалах). В этом случае на вторичных серверах рекомендуется использовать встроенную базу WSUS.

В бесплатной SQL Server Express Edition максимальный размер БД ограничен 10 Гб. Ограничение Windows Internal Database – 524 Гб. Например, в моей инфраструктуре размер базы данных WSUS на 3000 клиентов составил около 7Гб.

При установке роли WSUS и MS SQL Server на разных серверах есть ряд ограничений:

- SQL сервер с БД WSUS не может быть контроллером домена Active Directory;

- Сервер WSUS нельзя разворачивать на хосте с ролью Remote Desktop Services.

База WID по умолчанию называется SUSDB.mdf и хранится в каталоге windir%\wid\data\. Эта база поддерживает только Windows аутентификацию (но не SQL). Инстанс внутренней (WID) базы данных для WSUS называется server_name\Microsoft##WID.

Базу WID можно администрировать через SQL Server Management Studio (SSMS), если указать в строке подключения

\\.\pipe\MICROSOFT##WID\tsql\query

.

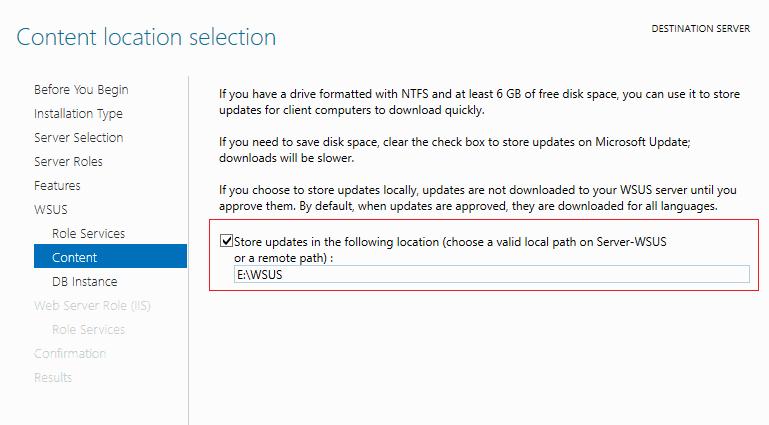

Если вы хотите хранить файлы обновлений локально на сервере WSUS, включите опцию Store updates in the following locations и укажите путь к каталогу. Это может быть папка на локальном диске (рекомендуется использовать отдельный физический или логический том), или сетевой каталог (UNC путь). Обновления скачиваются в указанный каталог только после их одобрения администратором WSUS.

Размер базы данных WSUS сильно зависит от количества продуктов и версий ОС Windows, которое вы планируете обновлять. В большой организации размер файлов обновлений на WSUS сервере может достигать сотни Гб.

Если у вас недостаточно места на дисках для хранения файлов обновлений, отключите эту опцию. В этом случае клиенты WSUS будут получать одобренный файлы обновлений из Интернета (вполне рабочий вариант для небольших сетей).

Также вы можете установить сервер WSUS с внутренней базой данный WID с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature -Name UpdateServices, UpdateServices-WidDB, UpdateServices-Services, UpdateServices-RSAT, UpdateServices-API, UpdateServices-UI –IncludeManagementTools

Начальная настройка сервера обновлений WSUS в Windows Server

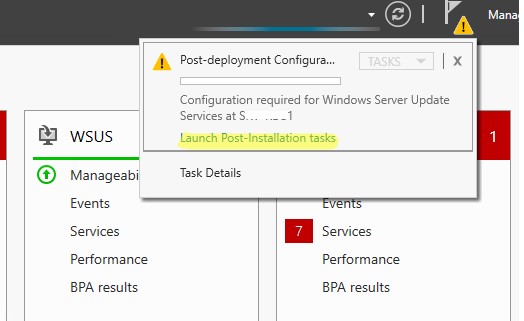

После окончания установки роли WSUS вам нужно выполнить его первоначальную настройку. Откройте Server Manager и выберите Post-Deployment Configuration -> Launch Post-Installation tasks.

Для управления WSUS из командной строки можно использовать консольную утилиту

WsusUtil.exe

. Например, чтобы указать путь к каталогу с файлами обновлений WSUS, выполните:

CD "C:\Program Files\Update Services\Tools"

WsusUtil.exe PostInstall CONTENT_DIR=E:\WSUS

Или, например, вы можете перенастроить ваш WSUS на внешнюю базу данных SQL Server:

wsusutil.exe postinstall SQL_INSTANCE_NAME="SQLSRV1\SQLINSTANCEWSUS" CONTENT_DIR=E:\WSUS_Content

Затем откройте консоль Windows Server Update Services. Запустится мастер первоначальной настройки сервера обновлений WSUS.

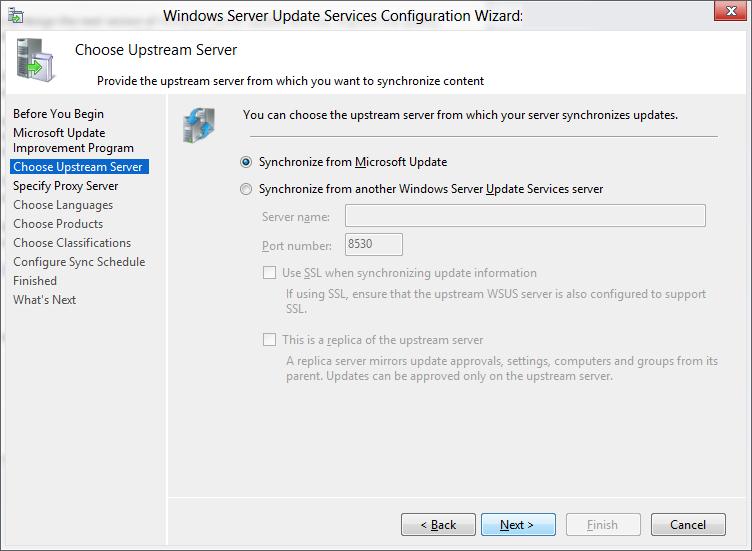

Укажите, будет ли сервер WSUS скачивать обновления с сайта Microsoft Update напрямую (Synchronize from Microsoft Update) или он должен получать их с вышестоящего WSUS сервера (Synchronize from another Windows Update Services server). Дочерние WSUS сервера обычно развертываются на удаленных площадках с большим количеством клиентов (300+) для снижения нагрузки на WAN канал.

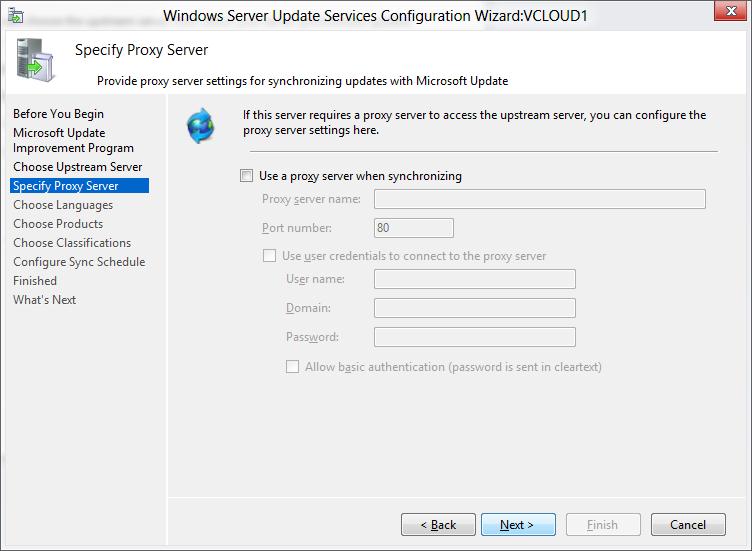

Если в вашей сети используется прокси-сервер для доступа в Интернет, далее нужно указать адрес и порт прокси сервера, и логин/пароль для аутентификации.

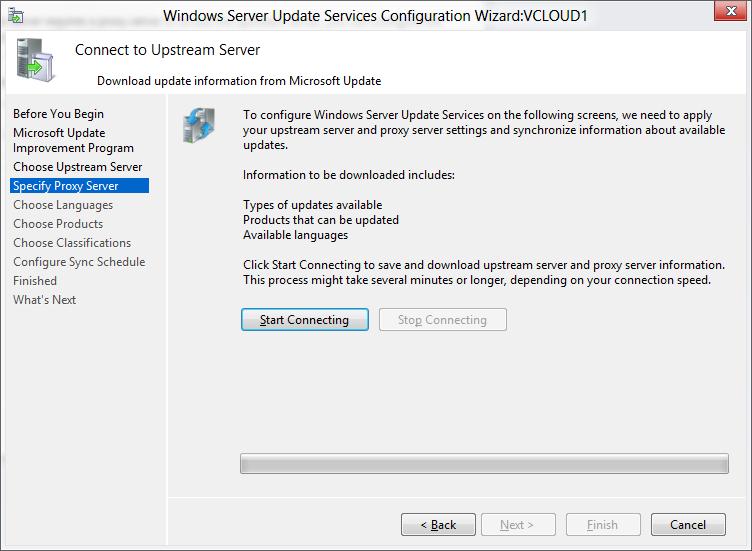

Проверьте подключение к вышестоящему серверу обновлений (или Windows Update). Нажмите кнопку Start Connecting.

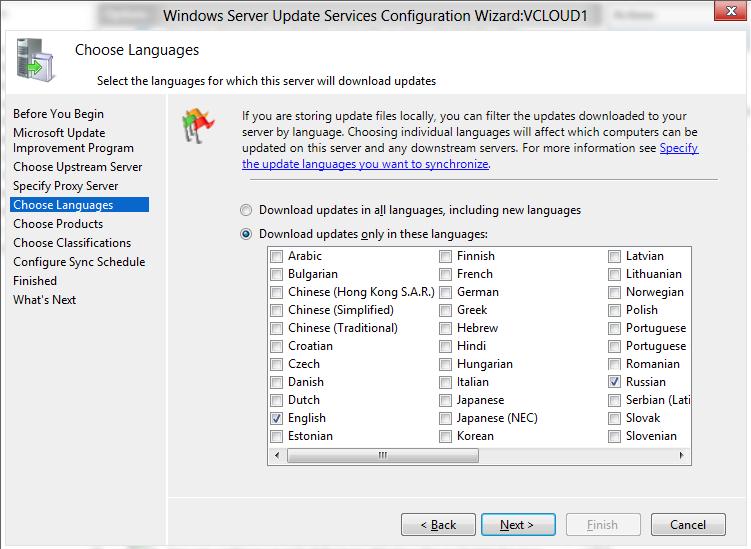

Выберите языки продуктов, для которых WSUS будет получать обновления. Мы укажем English и Russian (список языков может быть в дальнейшем изменен из консоли WSUS).

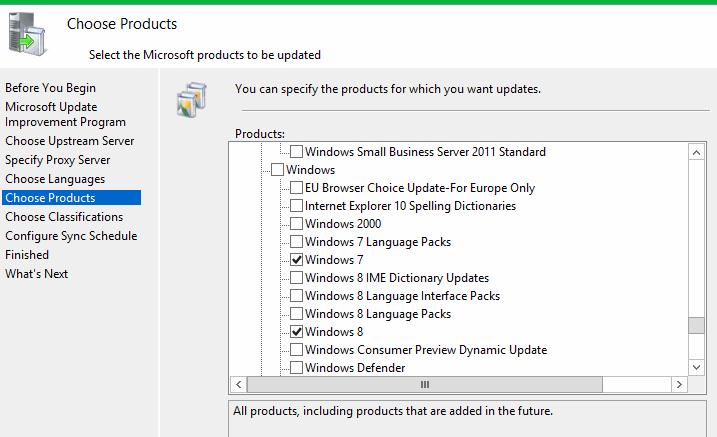

Затем выберите продукты, для которых WSUS должен скачивать обновления. Выберите только те продукты Microsoft, которые используются в Вашей корпоративной сети. Например, если вы уверены, что в вашей сети не осталось компьютеров с Windows 7 или Windows 8, не выбирайте эти опции.

Обязательно включите в классификации следующие общие разделы:

- Developer Tools, Runtimes, and Redistributable — для обновления библиотек Visual C++ Runtime

- Windows Dictionary Updates в категории Windows

- Windows Server Manager – Windows Server Update Services (WSUS) Dynamic Installer

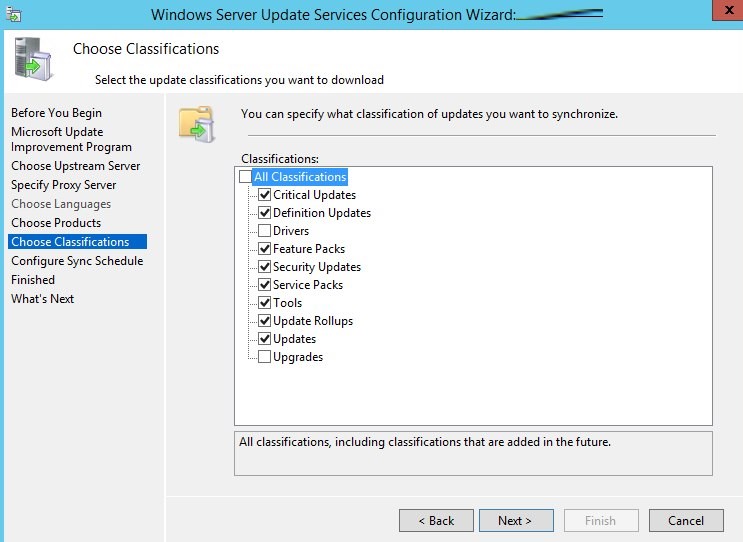

На странице Classification Page, нужно указать типы обновлений, которые будут распространяться через WSUS. Рекомендуется обязательно указать: Critical Updates, Definition Updates, Security Packs, Service Packs, Update Rollups, Updates.

Обновления редакций (билдов) Windows 10 (21H2, 20H2, 1909 и т.д.) в консоли WSUS входят в класс Upgrades.

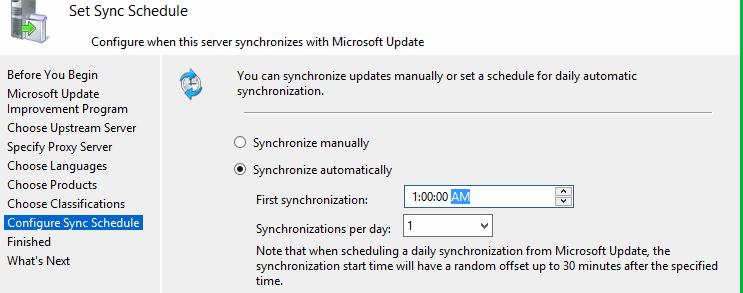

Настройте расписание синхронизации обновлений. В большинстве случаев рекомендуется использовать автоматическую ежедневную синхронизацию сервера WSUS с серверами обновлений Microsoft Update. Рекомендуется выполнять синхронизацию в ночные часы, чтобы не загружать канал Интернет в рабочее время.

Первоначальная синхронизация сервера WSUS с вышестоящим сервером обновлений может занять несколько дней (в зависимости от количества продуктов, которое вы выбрали ранее).

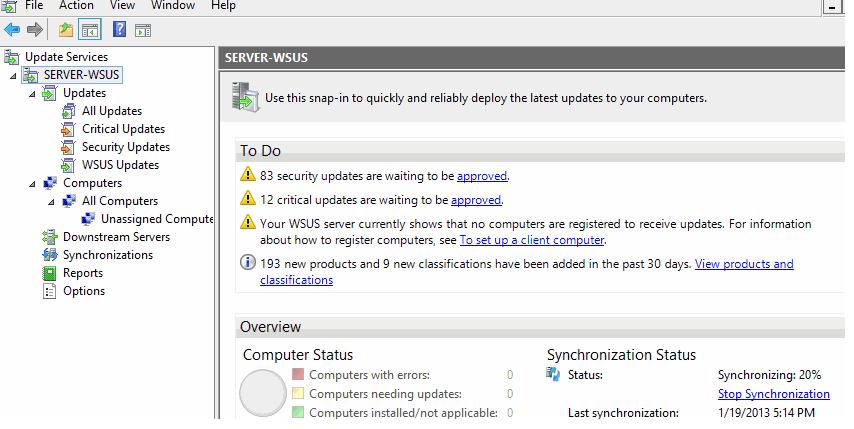

После окончания работы мастера запустится консоль WSUS.

Консоль WSUS состоит из нескольких разделов:

- Updates – обновления, доступные на сервере WSUS (здесь можно управлять одобрением обновлений и назначать их для установки)

- Computers – здесь можно создать группы клиентов WSUS (компьютеры и серверы)

- Downstream Servers – позволяет настроить, будете ли вы получать из обновления Windows Update или вышестоящего сервера WSUS

- Syncronizations –расписание синхронизации обновлений

- Reports – отчёты WSUS

- Options – настройка сервера WSUS

Клиенты теперь могут получать обновления, подключившись к WSUS серверу по порту 8530 (в Windows Server 2003 и 2008 по умолчанию использоваться 80 порт). Проверьте, что этот порт открыт на сервере обновлений:

Test-NetConnection -ComputerName wsussrv1 -Port 8530

Можно использовать защищенное SSL подключение по порту 8531. Для этого нужно привязать сертификат в IIS.

Если порт закрыт, создайте соответствующее правило в Windows Defender Firewall.

Установка консоли администрирования WSUS в Windows 10/11

Для администрирования сервера обновления WSUS используется консоль Windows Server Update Services (

wsus.msc

). Вы можете управлять серверов WSUS как с помощью локальной консоли, так и по сети с удаленного компьютера.

Консоль администрирования WSUS для десктопных компьютеров с Windows 10 или 11 входит в состав RSAT. Для установки компонента Rsat.WSUS.Tool, выполните следующую PowerShell команду:

Add-WindowsCapability -Online -Name Rsat.WSUS.Tools~~~~0.0.1.0

Если вы хотите установить консоль WSUS в Windows Server, выполните команду:

Install-WindowsFeature -Name UpdateServices-Ui

При установке WSUS в Windows Server создаются две дополнительные локальные группы. Вы можете использовать их для предоставления доступа пользователям к консоли управления WSUS.

- WSUS Administrators

- WSUS Reporters

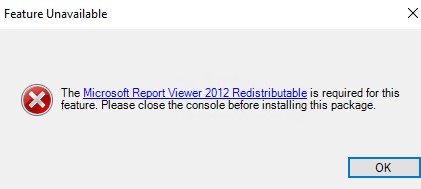

Для просмотра отчетов по установленным обновлениям и клиентам на WSUS нужно установить:

- Microsoft System CLR Types для SQL Server 2012 (SQLSysClrTypes.msi);

- Microsoft Report Viewer 2012 Runtime (ReportViewer.msi).

Если компоненты не установлен, при формировании любого отчета WSUS появится ошибка:

The Microsoft Report Viewer 2012 Redistributable is required for this feature. Please close the console before installing this package.

Оптимизация производительности WSUS

В этом разделе опишем несколько советов, касающихся оптимизации производительности сервера обновлений WSUS в реальных условиях.

- Для нормальной работы WSUS на сервере обновлений нужно должно быть свободным минимум 4 Гб RAM и 2CPU;

- При большом количестве клиентов WSUS (более 1500) вы можете столкнутся с существенным снижением производительность пула IIS WsusPoll, который раздает обновления клиентам. Может появляться ошибка 0x80244022 на клиентах, или при запуске консоль WSUS падать с ошибкой Error: Unexpected Error + Event ID 7053 в Event Viewer (The WSUS administration console has encountered an unexpected error. This may be a transient error; try restarting the administration console. If this error persists). Для решения проблемы нужно добавить RAM на сервер и оптимизировать настройки пула IIS в соответствии с рекомендациями в статье. Воспользуетесь такими командами:

Import-Module WebAdministration

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name queueLength -Value 2500

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name cpu.resetInterval -Value "00.00:15:00"

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name recycling.periodicRestart.privateMemory -Value 0

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name failure.loadBalancerCapabilities -Value "TcpLevel" - Включите автоматическое одобрения для обновлений антивируса Microsoft В противном случае WSUS станет существенно тормозить и потреблять всю доступную оперативную память.

Антивирусные проверки могут негативно влиять на производительность WSUS. Во встроенном Microsoft Defender антивирусе в Windows Server рекомендуется исключить следующие папки из области проверки:

- \WSUS\WSUSContent;

- %windir%\wid\data;

- \SoftwareDistribution\Download.

Applies ToWindows 10 Windows 11

Windows 11 automatically downloads and installs updates to make sure your device is secure and up to date. This means you receive the latest fixes and security updates, helping your device run efficiently and stay protected.

To check for updates manually, select Start > Settings > Windows Update .

Check for updates.

If other questions come up when you update Windows 11, here are some other areas that might interest you:

-

If you’re trying to activate Windows, see Activate Windows for more info.

-

How to reset your Microsoft account password

-

If you’re having trouble installing updates, see Troubleshoot problems updating Windows.

When you only want info about updating Windows 11, you’ll find answers to many of your questions here:

The time required to download updates primarily depends on internet connection speed, network settings, and update size. Make sure your device is plugged in and connected to the internet to download updates faster.

You can’t stop updates entirely—because they help keep your device safe and secure, updates will eventually need to be installed and downloaded, regardless of your update settings. Here’s how to temporarily pause updates from being downloaded and installed. Note that after the pause limit is reached, you’ll need to install the latest updates before you can pause updates again.

In Windows 11, select Start > Settings > Windows Update . Next to Pause updates, select the pause length you prefer.

To finish installing an update, your device will need to restart. Windows will try to restart your device when you’re not using it. If it can’t, you’ll be asked to schedule the restart for a more convenient time. Or, you can schedule anytime by following these steps:

-

Select Start > Settings > Windows Update .

-

Select Schedule the restart and choose a time that’s convenient for you.

You can set active hours to make sure automatic restarts for updates only happen when you’re not using your device. Keep your PC up to date with active hours.

Try deleting files you don’t need, uninstalling apps you don’t use, or moving files to another drive like an external USB drive or OneDrive. For more tips on freeing up disk space, see Free up drive space in Windows.

We recommend keeping devices like laptops and tablets plugged in when you’re not using them. This way, if updates are installed outside active hours, your device will have enough power to complete the installation. Windows updates don’t consume more battery than other typical system processes.

An update history is available so you can see which updates were installed, and when. You can also use this list to remove specific updates, although we don’t recommend this unless it’s necessary.

Select Start > Settings > Windows Update > Update history .

View update history

We don’t recommend that you remove any installed updates. However, if you must remove an update, you can do so in update history. Please note that not all updates can be removed.

-

Select Start > Settings > Windows Update > Update history > Uninstall updates .

-

Select the update you want to remove, then select Uninstall.

Feature updates are typically released once per year and include new functionality and capabilities as well as potential fixes and security updates. To help keep devices on a supported version of Windows, Windows Update automatically initiates a feature update for devices before—or as they are approaching—end of servicing. Automatic updates allow your devices to continue to receive the monthly updates that are critical to security and ecosystem health.

This approach has been successfully applied for many years with Windows 10 and is applied to Windows 11. Automatic feature updates are offered only to consumer devices and non-managed business devices running Windows 10 and Windows 11. Updates will install automatically, but you can Keep your PC up to date with active hours for your device to restart and complete the update.

Quality updates are more frequent and mainly include small fixes and security updates. Sometimes quality updates do include new features. Windows is designed to deliver both kinds of updates to devices through Windows Update. To receive monthly updates, you must be on a supported version of Windows.

To double check that your device is up to date, open Start > Settings > Windows Update and see your update status and available updates.

Check for updates

Reserved storage will be turned on for new devices with Windows 11 preinstalled, or on devices with a clean install of Windows 11.

Windows 11 is the most secure Windows ever, and to keep it running smoothly, we recommend you stay updated to protect your PC from security risks. However, you can temporarily pause updates as well as schedule a restart to install updates at a time that’s convenient for you.Learn how to temporarily pause updatesFind out how to schedule a restart to install updates at a convenient time

Monthly quality updates on Windows 11 are quite small and have a minimal impact on data usage. Feature updates typically happen twice per year, and you can control when to install them. They require more data but are less frequent.

If you’re on a metered connection, some updates for Windows won’t be installed automatically. Metered connections in Windows

Recommended articles

Install Office updates

Activate Windows

How to use the PC Health Check app

How to reset your Microsoft account password

Fix Bluetooth problems in Windows

Need more help?

Want more options?

Explore subscription benefits, browse training courses, learn how to secure your device, and more.

Ранее мы уже писали об особенностях установки пакета Remote Server Administration Tools (RSAT) в Windows 10. Но время идёт и новые релизы Windows 10 вносят новые правила работы с этим пакетом. В этой заметке мы поговорим об особенностях автономной установки RSAT в актуальной версии Windows 10 1903.

Графический интерфейс «Параметры Windows» и UAC

В рассматриваемой нами версии Windows 10 активацию компонент RSAT можно выполнить через графический интерфейс Windows, пройдя последовательно в Параметры Windows > Приложения > Дополнительные возможности > Добавить компонент

Однако, если с помощью этого графического интерфейса мы попытаемся выполнить добавление компонент на системе, подключенной к локальному серверу WSUS/SCCM SUP, то может получиться так, что мы даже не сможем получить перечень доступных к установке компонент.

Эта проблема будет воспроизводится в том случае, если текущий пользователь системы не имеет прав локального администратора и доступ к интерфейсу добавления компонент выполняется с запросом повышения привилегий UAC. При этом, если войти в систему интерактивно с правами администратора, то список компонент в графическом интерфейсе мы всё же сможем увидеть.

Компоненты RSAT и PowerShell

В качестве альтернативного варианта получения списка опциональных компонент Windows можно использовать оболочку PowerShell, запущенную с правами администратора. Для получения компонент, относящихся к пакету RSAT можно выполнить команду:

Get-WindowsCapability -Name RSAT* -Online | Select-Object -Property State,Name,DisplayName | Format-Table -AutoSize

Установку той или иной компоненты можно выполнить командой типа:

Add-WindowsCapability -Online -Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

Feature On Demand и проблема Offline-клиентов

Теперь нам понятно, что графический интерфейс Windows 10 1903 работает с UAC криво, а в PowerShell всё в этом плане хорошо. Однако, безотносительно способа установки, в том случае, если компьютер настроен на использование WSUS/SUP и не имеет прямого доступа в интернет, при попытке установки выбранной компоненты мы можем получить ошибку 0x800f0954.

И ошибка эта будет воспроизводиться как при использовании PowerShell, так и при использовании графического интерфейса. Правда, в графическом интерфейсе, опять же, это может быть не так очевидно.

Как я понял, связано это с тем, что для установки опциональных компонент требуется наличие доступа к комплекту пакетов установки Feature On Demand (FOD) для нашей «модной» версии Windows 1903. Именно в этот комплект включаются компоненты RSAT, начиная с обновления Windows 10 1809 от Октября 2018 года. Об этом, в частности, гласит примечание на странице загрузки Remote Server Administration Tools for Windows 10

Интересно то, что на этой же веб-странице имеется сноска о том, что пользователям, использующим WSUS/SUP, и получающим выше обозначенную ошибку 0x800f0954, для возможности установки компонент RSAT придётся настраивать прямой доступ на Windows Update, либо использовать метод с сетевым каталогом.

Known issues affecting various RSAT versions:

Issue: RSAT FOD installation fails with error code 0x800f0954

Impact: RSAT FODs on Windows 10 1809 (October 2018 Update) in WSUS/SCCM environments

Resolution: To install FODs on a domain-joined PC which receives updates through WSUS or SCCM, you will need to change a Group Policy setting to enable downloading FODs directly from Windows Update or a local share.

И в этой ситуации администраторы используют разные пути. Некоторые идут по пути наименьшего сопротивления, не заморачиваясь при этом вопросами удобства и безопасности, и отключают на время установки RSAT нацеливание клиента на WSUS с последующей организацией прямого доступа к Windows Update.

На мой взгляд, этот метод «так себе», так как далеко не всегда и не во всех ситуациях возможно, или даже временно допустимо, обеспечивать прямой доступ на внешние интернет-узлы. К тому же решение с временной правкой реестра и последующим перезапуском службы клиента Windows Update назвать удобным язык не повернётся. При этом ведь ещё нужно помнить про том, что нигде в групповых политиках не должно быть настроено явных запретов на до-загрузку контента Windows c Windows Update.

Feature On Demand и WSUS

А что же нам в этой ситуации может предложить наш локальный источник обновлений — WSUS? Если заглянуть в свойствах сервера WSUS в перечень продуктов, относящихся к Windows 10 (…интересно, в Microsoft сами ориентируются в этом списке?…), то мы увидим такую интересную позицию, как Windows 10 Feature On Demand.

Не найдя нигде в открытых источниках вменяемого развёрнутого описания этой позиции (…впрочем, как и многих других…) мы решили включить её и проверить, что она нам даст. По итогу могу сказать, что среди метаданных о более, чем тысячи обновлений, прилетевших после синхронизации WSUS с Windows Update, я увидел только некоторые компоненты FOD, большинство из которых применимы только для старых версий Windows 10. Ну и в придачу мы получили целый ворох языковых пакетов на всех мыслимых и немыслимых языках, невзирая на то, что в настройках сервера WSUS у нас включены только английский и русский языки. В общем и целом эта позиция на WSUS для нас оказалась бесполезной и даже вредительской.

Раздача Feature On Demand для Offline-клиентов

В результате проведённых экспериментов стало очевидно, что единственным приемлемым в нашей ситуации вариантом, позволяющим выполнять Offline-установку RSAT, является вариант с развёртыванием специального сетевого каталога с компонентами Feature On Demand с нацеливанием клиентов на этот каталог через групповые политики.

Для начала нам потребуется получить образы дисков с компонентами FOD для нашей версии Windows 10. Загрузить эти образы можно вручную с сайта Volume Licensing Service Center (VLSC)

Создаём на файловом сервере общедоступный сетевой ресурс для клиентских систем 64-bit и распаковываем в него всё содержимое образов SW_DVD9_NTRL_Win_10_1903_64Bit_MultiLang_FOD_.ISO. Рядом создаём аналогичный ресурс для систем 32-bit и распаковываем туда образы SW_DVD9_NTRL_Win_10_1903_W32_MultiLang_FOD_.ISO.

Распакованный контент будет представлять из себя множество *.cab файлов, среди которых есть и интересующие нас опциональные компоненты RSAT.

Теперь на любом Offline-клиенте c Windows 10 1903 мы можем попытаться выполнить установку компонент RSAT c помощью PowerShell, указывая в качестве источника получения подготовленный сетевой каталог:

Add-WindowsCapability -Online -Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0 -LimitAccess -Source \\holding.com\Installers\Windows-Feature-On-Demand\Win10-1903\64-bit

Имейте в виду, что командлет Add-WindowsCapability работает довольно специфично. То есть он может отработать без ошибки, но если в указанном источнике не будут найдены файлы, подходящие для данной системы, никакой установки на самом деле не произойдёт… Разумеется, «это не баг, а фича»… Поэтому после выполнения командлета установки всех нужных компонент, лучше повторно проверять установленные компоненты:

Get-WindowsCapability -Name RSAT* -Online | Select-Object -Property State,DisplayName | Where {$_.State -eq "Installed"} | Format-Table -AutoSize

После этого установленные компоненты RSAT можно будет видеть в уже «горячо полюбившейся» нам графической оболочке Windows 10 1903 в ранее упомянутом перечне дополнительных компонент Windows

И отсюда же их можно будет удалить при необходимости.

Таким образом все администраторы в организации смогут с помощью PowerShell вручную установить нужные им компоненты RSAT на свои системы Windows 10 1903, не имея прямого доступа в интернет. Однако Offline-установку можно сделать ещё удобней, если дополнительно настроить специальный параметр групповой политики, указывающий клиентам расположение сетевого каталога с компонентами FOD. Описан этот параметр GPO, например, в документе: How to make Features on Demand and language packs available when you’re using WSUS/SCCM.

Переходим в консоль управления групповыми политиками и в разделе политик Administrative Templates > System находим параметр «Specify settings for optional component installation and component repair«

Включаем этот параметр и указываем путь к сетевому каталогу с компонентами FOD в поле «Alternate source file path«.

Этот параметр групповой политики фактически принесёт на клиентские системы параметр реестра «LocalSourcePath» в ключе HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Servicing

После этого Offline-установка компонент FOD станет доступна и через графический интерфейс Windows без использования танцев с PowerShell

Однако при этом стоит помнить про ранее обозначенный нюанс с пустым списком компонент в случае использования графического интерфейса в связке с UAC. То есть выполнять установку компонент FOD через графический интерфейс окна «Параметры Windows» нужно только при интерактивном входе в систему из под административной учётной записи. Если по какой-то причине заходить в систему администратором интерактивно нет желания/возможности, то можно использовать выше описанный метод с установкой через PowerShell.

При этом опять же стоит отметить то, что приятным плюсом использования настройки пути к компонентам FOD через групповую политику станет и то, что теперь при использовании PowerShell не потребуется явно указывать путь для установки нужных компонент:

И вроде бы теперь всё здорово, результат достигнут, то есть Offline-установка работает и через графический интерфейс и через PowerShell. Но дивные «фичи» на этом не кончаются.

Обработка «LocalSourcePath» с несколькими путями

Ещё одной странной штукой, которая была обнаружена при работе с выше обозначенным параметром групповой политики, это то, что, судя по описанию в GPO, значение опции «Alternate source file path» может принимать несколько путей с разделителем в виде точки с запятой. Однако практические эксперименты с Windows 10 1903 показали, что при считывании значения «LocalSourcePath» из реестра система заглядывает только в первый по счёту каталог (указанный до точки с запятой), а остальные игнорирует. Такое поведение вполне вписывается в рамки обработки значения ключа -Source командлета Add-WindowsCapability, в описании которого есть соответствующее примечание

If you specify multiple Source arguments, the files are gathered from the first location where they are found and the rest of the locations are ignored.

Вариантом выхода из этой ситуации может быть отказ от использования классического параметра из административных шаблонов GPO и настройка пути в реестре средствами Group Policy Preferences (GPP) с использованием таргетинга по версии и разрядности клиентской операционной системы.

По крайней мере именно на таком варианте мы и остановились, как на наиболее гибком и работоспособном.

Финиш

В итоге квест под названием «Выполнить Offline-установку RSAT в Windows 10 и не слететь с катушек» пройден, и теперь все административные пользователи, работающие на новой Windows 10 1903, могут устанавливать компоненты RSAT, как через графический интерфейс Windows, так и через PowerShell фактически в Offline-режиме и без дополнительных сложностей и манипуляций по аналогии с Online-клиентами.

PS: Никогда ещё установка RSAT в Windows у меня не была такой увлекательной и долгой. Чем больше смотрю на новые релизы Windows 10, тем становится интересней, во что же вся эта тенденция в итоге выльется. Коллега предположил, что в итоге получится, что-то вроде ранних выпусков Mandriva Linux – жутко красиво, но пользоваться этим без слёз невозможно

Hi,

in this post I will describe all steps to install a Windows Update Server at top an a Windows Server 2012R2 to fully support the Windows 10 Feature updates.

First of all install a Windows Server 2012R2 and install all updates. Especially KB2919355 is requiered. Windows Server2008 R2 with WSUS 3 SP2 only support Windows 10 Updates, not Features.

To install WSUS simply enable the

D:\> Install-WindowsFeature -Name UpdateServices,UpdateServices-Services,UpdateServices-WidDB -IncludeManagementTools

Success Restart Needed Exit Code Feature Result

------- -------------- --------- --------------

True No Success {ASP.NET 4.5, Windows Server Update Servic...

WARNING: Additional configuration may be required. Review the article Managing WSUS Using PowerShell at TechNet Library

(http://go.microsoft.com/fwlink/?LinkId=235499) for more information on the recommended steps to perform WSUS installation using

PowerShell.

Before starting the sync, 2 fixes must be installed to enable Windows 10 Feature support. Its importent to install these fixes before syncing updates otherwise all previously synced updates have to delete and you have to start resync again after installation.

Check for Update KB2919355 and install updates KB3095113 (Enable Feature Support) and KB3159706 (ESD Decryption support).

C:\Windows\system32>systeminfo|findstr /i 2919355

[03]: KB2919355

c:\> wusa Windows8.1-KB3095113-v2-x64.msu

c:\> wusa AMD64-all-windows8.1-kb3159706-x64.msu

Create a Directory where the Updates are stored

D:\> mkdir D:\WSUS D:\> & "C:\Program Files\Update Services\Tools\WsusUtil.exe" postinstall CONTENT_DIR=D:\WSUS

Enable WSUS and IIS Service

D:\> sc config W3SVC start= delayed-auto D:\> sc config WsusService start= delayed-auto D:\> sc config WSusCertServer start= delayed-auto

To change the default TCP Ports, a custom website must be enabled (default after installation)

D:\> wsusutil usecustomwebsite true

Let us assume http should be TCP/22222, then the https port must be httpPort+1 => 22223

Change the IIS Ports of the customwebsite. Open the IIS Management Console

you also have to change the http port in the registry to tell the WSUSUpdate Service on which port the IIS is running.

D:\> reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Update Services\Server\Setup" /t REG_DWORD /v PortNumber /d 22222 /f

Adjust both WSUS incoming firewall rules (TCP Ports 8530=>22222 and 8531=>22223)

Reboot to get all changes active.

Addionally you have to install the Microsoft Microsoft Report Viewer to have a look at the Reports of Updates and Clients.

Start MMC and connect.

Update: If you have a large number of client which connects to your WSUS, the default settings for the IIS WSUS Apppool could be to conservative. The WsusPool then goes temporary offline. If this happens try to increase “Queue Length” and the “Private memory limit” properties of the Apppool.

To resolve the issue open System EventLog and Filter for EventSource WAS.

Increase Queue Limit

Disable worker process limit

Increase Memory limit

Also disable the SQL remote query timeout. Connect to the SQL Server and set timeout to 0 (disable timeout)

USE SUSDB ; GO EXEC sp_configure 'remote query timeout', 0 ; GO RECONFIGURE ; GO

otherwise in some replication scenarios a SQL timeout will occur:

SqlException: Timeout expired. The timeout period elapsed prior to completion of the operation or the server is not responding. ---> System.ComponentModel.Win32Exception: The wait operation timed out

at Microsoft.UpdateServices.DatabaseAccess.DBConnection.DrainObsoleteConnections(SqlException e)

at Microsoft.UpdateServices.DatabaseAccess.DBConnection.ExecuteReader()

at Microsoft.UpdateServices.Internal.DataAccess.HideUpdatesForReplicaSync(String xmlHiddenUpdateIds, String xmlAllUpdatesIds)

at Microsoft.UpdateServices.ServerSync.CatalogSyncAgentCore.ProcessHiddenUpdates(Guid[] hiddenUpdates, UpdateIdentity[] allUpdates)

at Microsoft.UpdateServices.ServerSync.CatalogSyncAgentCore.ReplicaSync()

at Microsoft.UpdateServices.ServerSync.CatalogSyncAgentCore.ExecuteSyncProtocol(Boolean allowRedirect)

If you want to upgrade Windows 10 to a new feature version, i.e. 1511 to 1607 the IIS must known how to handle .esd files. Add the MIME Type application/octet-stream for file extension .esd to IIS by using the IIS Management Console

On the clients the Policy “User Configuration/Administrative Templates/Windows Components/Store/Turn off the offer to update to the latest version of Windows” must not be set. Check the registry key

C:\> reg query HKLM\Software\Policies\Microsoft\WindowsStore -v DisableOSUpgrade

DisableOSUpgrade REG_DWORD 0x0

Michael

Ref: Windows 10 Update History

Migration from WID to SQL Server

Windows Server Update Services (WSUS) can use a lot of resources, so why not use Windows Server Core and make the most of the resources you have. In this post I’ll go through the initial steps on how to deploy and configure a WSUS server using command line and PowerShell. This guide is also suitable for regular GUI Windows Server installations.

Installing Windows Server Core

Boot the server from the Windows Server media and on the “Select the Operating System you want to install” screen, select the option “Windows Server Standard” or “Datacenter” edition. The other options with “Desktop Experience” in brackets are the options for the other server editions with a GUI also installed.

Please note: You can no longer add and remove the GUI (Desktop Experience) with Windows Server 2016 as you could with Windows Server 2012 & 2012 R2. This is due to numerous problems with keeping the installation and removal process consistent with updates. With Windows Server 2016, the only way to add or remove the GUI is to re-install and select one of the server editions with the “Desktop Experience” option.

Initial Configuration

Once the install process has completed, you will be prompted with a command line window, and asked to set the Administrator password.

- Set the Administrator password.

- Type

sconfigto get the Server Configuration menu. It’s pretty straight forward. In the Server Configuration menu, you can configure all the basics required for the server. - For the first Domain Controller in the new forest, you’ll need to configure at least the Network Settings — IP address, subnet mask, gateway, and DNS.

- You may also want to configure the computer name. Configuring the computer name will require a restart.

- After the restart, log in to the server with the Administrator password you set in step 1.

Tip: “sconfig” is also present in the GUI version of Windows Server, making initial configuration of new servers easier.

Additional Storage Configuration

You may want to configure additional locally attached disks or iSCSI/MPIO storage. Creating new volumes that are locally attached can be done via the diskpart command line tool. Here’s the series of commands to create a new, NTFS formatted volume, with the drive letter of E:\ and the name “Data”, from a second disk in the server using the diskpart tool. First, run diskpart from the command line, then use the following commands:

|

|

iSCSI storage can be configured using the same GUI tools you would use in the GUI version of Windows Server. The MPIO feature must be installed before the tool is available. You can do this via PowerShell:

|

|

When MPIO is installed you can load the MPIO utility using mpiocpl. For the iSCSI utility you can use iscsicpl. iSCSI is installed as part of the base Windows Server feature set.

Install Windows Server Update Services (WSUS)

The following PowerShell command will install the WSUS feature:

|

|

Now we need to run some post install tasks. We’ll create a directory for the WSUS content on the E:\ drive.

To configure WSUS to use the directory we just created and the Windows Internal Database (WID is based on SQL Express), run the following command:

|

|

Alternatively you might want to use an external SQL server for the WSUS database, if so run the following command instead:

|

|

WSUS is now running and able to be configured further. This is possible with PowerShell, but not as straightforward as the installation above so we’ll be using the WSUS MMC on a remote computer or on the server itself if you installed Windows Server with the Desktop Experience.

To obtain the WSUS MMC on a remote computer we’ll need to install the Remote Server Administration tools (RSAT), run the following command in an elevated PowerShell session:

|

|

To view WSUS reports you’ll also need to download and install the following:

- Microsoft Report Viewer 2012 Runtime redistributable

- Microsoft System CLR Types for Microsoft SQL Server 2012: x64 version, x86 version

In case the links to Microsoft System CLR Types fail in future, here is the main download page link. This page links to components from the Microsoft SQL Server 2012 Feature Pack, you need to go to the Install Instructions section and download the specific component you need.

Configuring Windows Server Update Services

Once you have downloaded and installed all the software listed above on our admin PC, you can continue with the configuration.

- Open the Windows Service Update Services Microsoft Management Console (WSUS MMC).

- You should see a “Before You Begin” wizard. Click Next.

- Join the Microsoft Update Improvement Program if you wish.

- Choose Upstream server, as this is the first WSUS server we’ll choose “Synchronize from Microsoft Update”.

- Specify the Proxy Server settings if needed.

- Click “Start Connecting”.

- Select the applicable languages for our environment.

- Select the applicable Products. I recommend selecting all products as we’ll only be downloading updates that we actually need.

- Select the Classifications. I recommend selecting all except Drivers and Driver Sets. Drivers in WSUS increase the size of the database immensely.

- Configure the Sync Schedule. I recommend leaving this on manual until setup and synchronisation has been completed.

- Check the Begin initial synchronization box. This may also take a while.

- Click Finish.

Once the initial configuration is complete, now we can start to configure WSUS for every day operation.

- In the WSUS MMC go to the Options node.

- Setup a Synchronization Schedule. I recommend once or twice a day, out of regular hours. Click OK.

- Go to Automatic Approvals.

- There’s a built-in rule to automatically approve Critical and Security updates, meaning that they will be downloaded and distributed via WSUS without any admin interaction. I recommend enabling this, but don’t run the rule.

- You may also want to add a rule for Definition Updates from Exchange, Office, and Windows Defender if applicable to you. Click OK.

- Now go to Computers.

- Set the option here to Use Group Policy or registry settings on computers and click OK.

- Go to E-Mail notifications and enable them if you want status reports and Emails about the new updates that have been synchronised. Click OK.

- In the WSUS MMC, go to the Computers node.

- Create the computer groups that you require here. I recommend a ‘pilot’ group and a ‘regular’ group both for client devices and servers.

Configuring Group Policy

To enable our clients to get updates from WSUS using the settings above, you’ll need to configure the group policy for them.

- Open the Group Policy Management MMC and go to the Group Policy Objects node.

- Right click on the node and select New to create a new GPO for WSUS. Give it a name and click OK.

- Right click on the new GPO and click Edit to open it.

- Navigate to

Computer Configuration/Policies/Administrative Templates/Windows Components/Windows Update/Manage updates offered from Windows Server Update Service - Go to the setting “Specify intranet Microsoft update service location”.

- We’ll configure both “Set the intranet update service for detecting updates” and “Set the intranet statistics server” to

http://wsus-server-name.contoso.com:8530 - Go to “Enable client-side targeting” and enter the name of a group that you created in WSUS.

- For multiple groups, repeat steps 2 — 7 for each group.

- You can use Active Directory Security Groups to control which client devices have read access to the GPO with the desired WSUS group configuration.

There are lots of other settings in GPO to configure Windows Update that I recommend taking a look, specifically “Configure Automatic Updates” located in Computer Configuration/Policies/Administrative Templates/Windows Components/Windows Update/Manage end user experience which controls when client devices install updates.

Managing Updates

After some time (approximately 24 hours) our client devices should have contacted the WSUS server and be in the correct group. Now we need to approve the updates required for our environment.

- On the overview of our WSUS server, click on “Updates needed by computers”.

- Change the drop down menu “Approval” to “Unapproved” and click “Refresh”.

- Right-click on the Title bar and enable the “Supersedence” column.

- Click on the very tiny “Supersedence” column to sort the updates by Supersedence.

- Approve the top critical, security and any other updates you want to be installed on our devices.

- Once the devices have downloaded, installed, and reported back to the WSUS server, we’ll have a better idea if any more updates are required.

Maintenance and Troubleshooting

Keeping WSUS running over time requires some maintenance. I created a custom PowerShell script that runs every day to perform the maintenance on the database. More specifically it declines and deletes old updates, and old computers. It can also send a notification over e-mail or a webhook with information about it’s clean up run. I’ve posted about it here.

You can also clean up the WSUS database manually using the “Server Cleanup Wizard” found in Options. You can also run this via PowerShell:

|

|

You may encounter an error when trying to connect to the WSUS server using the MMC — Error: Unexpected Error, appears as Event ID 7053 in Event Viewer.

I’ve known this error to occur frequently. One fix is to navigate to %appdata%\Microsoft\MMC and delete the wsus file and then try connecting again.

IIS Configuration

I highly recommend configuring these IIS AppPool settings relating to WSUS. In an elevated PowerShell session run the following commands:

|

|

In the IIS Manager these PowerShell commands change the following values:

WSUS -> Application Pools -> WsusPool -> Advanced Settings

General:

Queue Length: 25000

CPU:

Limit Interval (minutes): 15

Process Model:

Idle Time-out (minutes): 0

Rapid-Fail Protection:

“Service Unavailable” Response: TcpLevel

Recycling:

Private Memory Limit (KB): 0

Regular Time Interval (minutes): 0

Finally, you can also try the following command, if needed:

|

|

Support My Work

If you would like to support me, please check out the link below.

- PayPal

If you have any questions or comments, please leave them below.

Thanks

-Mike