В этой статье мы рассмотрим, как ввести компьютер с Windows 10/11 или Windows Server 2022/2019/2016 в домен Active Directory.

Содержание:

- Предварительные требования для присоединения Windows к домену

- Вводим компьютер Windows в домен через классический интерфейс System Properties

- Добавление Windows в домен через панель Settings

- Добавить Windows в домен с помощью PowerShell

- Предварительное создание учетной записи компьютера в домене

Предварительные требования для присоединения Windows к домену

Рассмотрим основные требования и подготовительные шаги, которые нужно выполнить на вашем компьютере для подключения его к домену Active Directory:

- В домен можно добавить только следующие редакции Windows 10/11: Pro, Education, Pro for Workstations и Enterprise. Редакции Home не поддерживают работу в домене Active Directory;

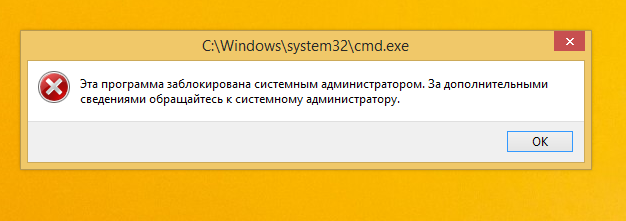

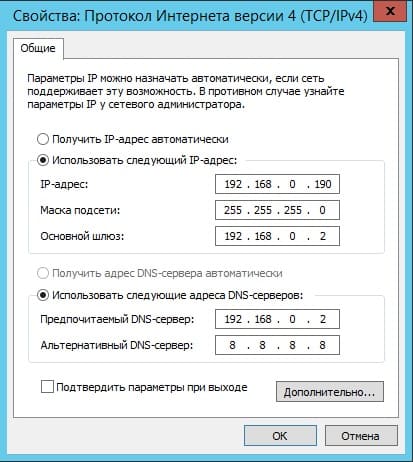

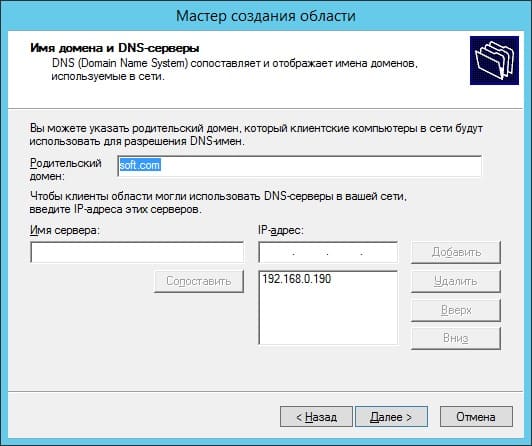

- Вы должны подключить ваш компьютер к локальной сети, из которой доступен хотя бы один контроллер домена AD. Предположим, что на вашем компьютере уже настроен IP адрес из локальной подсети, а в настройках DNS северов указаны IP адреса ближайших котроллеров домена (вы можете настроить параметры сетевого адаптера вручную или получить от DHCP сервера);

- Проверьте, что ваш компьютер может отрезолвить имя домена и с него доступны контроллеры домена:

ping contoso.com - Время на компьютере не должно сильно расходится со временем на контроллере домена (плюс-минус пять минут). Корректное время нужно для выполнения Kerberos аутентификации;

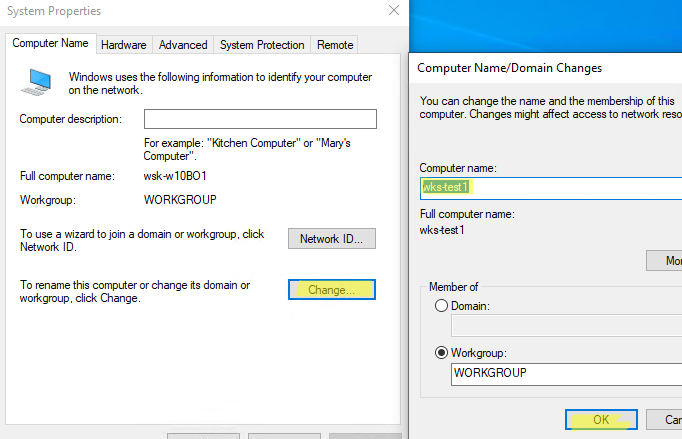

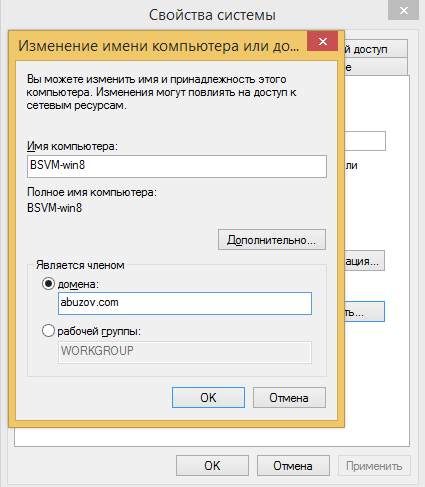

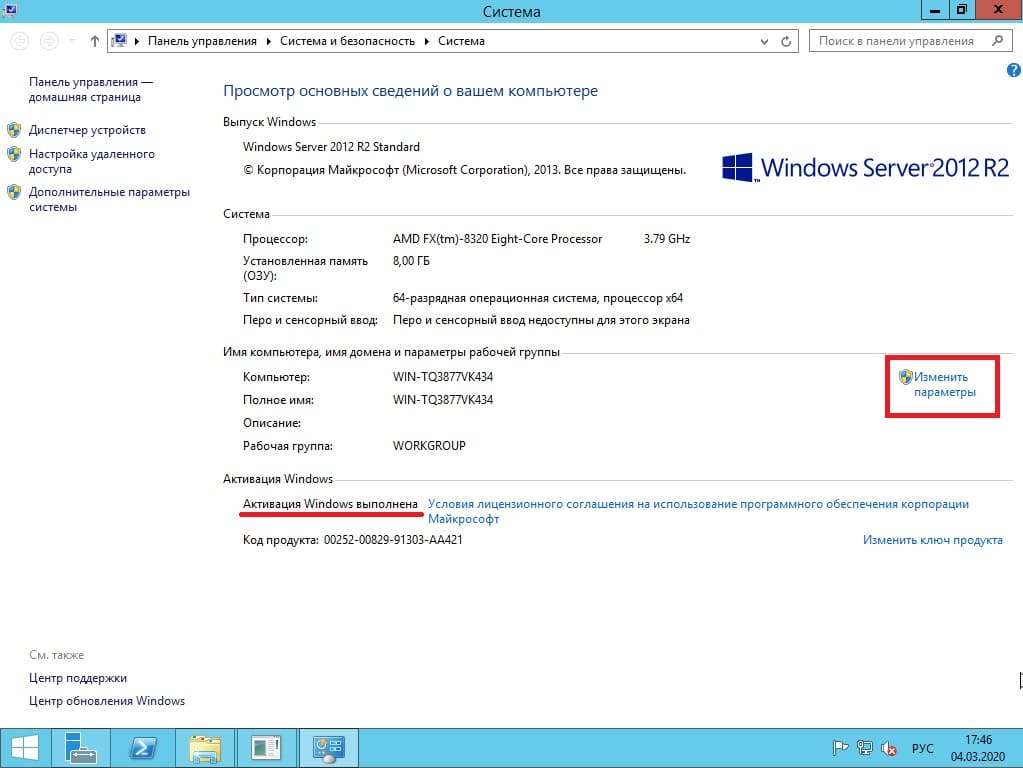

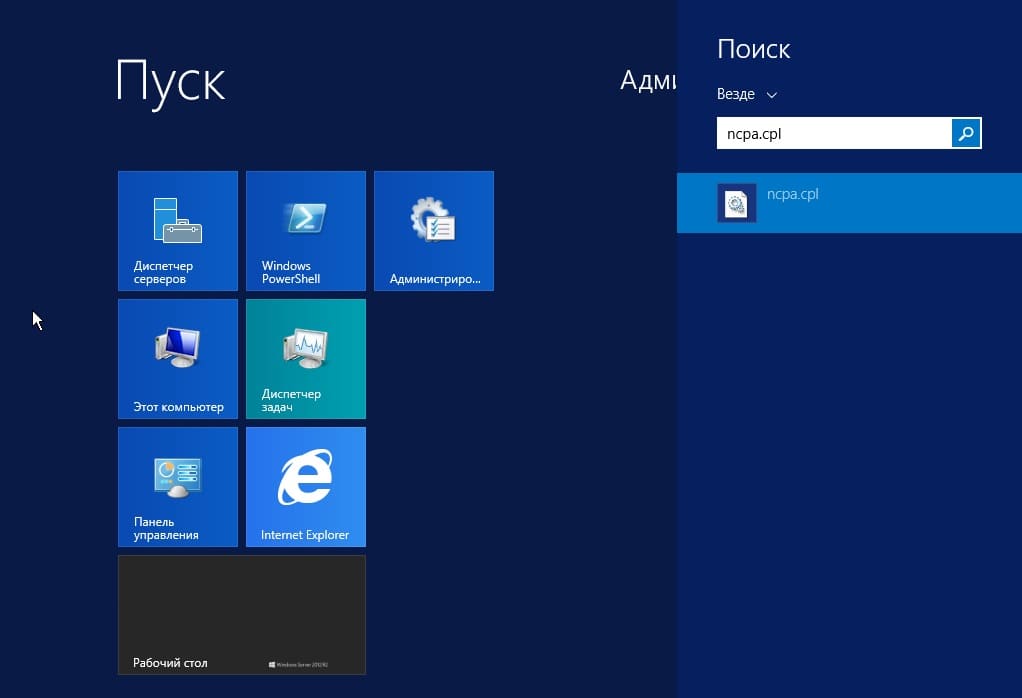

- Задайте имя вашего компьютера (hostname), под которым он будет добавлен в домен. По умолчанию Windows генерирует имя компьютера при установке, но лучше изменить его на что-то более осмысленное. Вы можете изменить имя компьютера

Через классическую панель

sysdm.cpl

. Нажмите кнопку Change, укажите новое имя компьютера и нажмите OK (как вы видите, сейчас компьютера находится в рабочей группе Workgroup);Также Можно изменить имя компьютера с помощью PowerShell команды:

Rename-Computer -NewName "wks-test1"

После смены

hostname

нужно перезагрузить Windows.

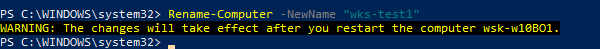

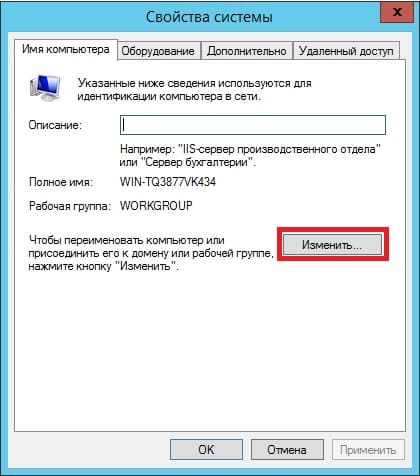

Вводим компьютер Windows в домен через классический интерфейс System Properties

Вы можете добавить ваш компьютер в домен из классической панели управления Windows.

- Выполните команду

sysdm.cpl

и нажмите кнопку Change; - В поле Member of переключите опцию на Domain и укажите имя вашего домена;

- Появится запрос имени и пароля пользователя, которому делегированы административные права на добавление компьютеров в домен. Это может быть обычный пользователь AD (по умолчанию любой пользователь домена может присоединить до 10 устройств) или учетная запись с правами Domain Admins;

- После этого должна появится надпись Welcome to the contoso.com domain;

- Перезагрузите компьютер.

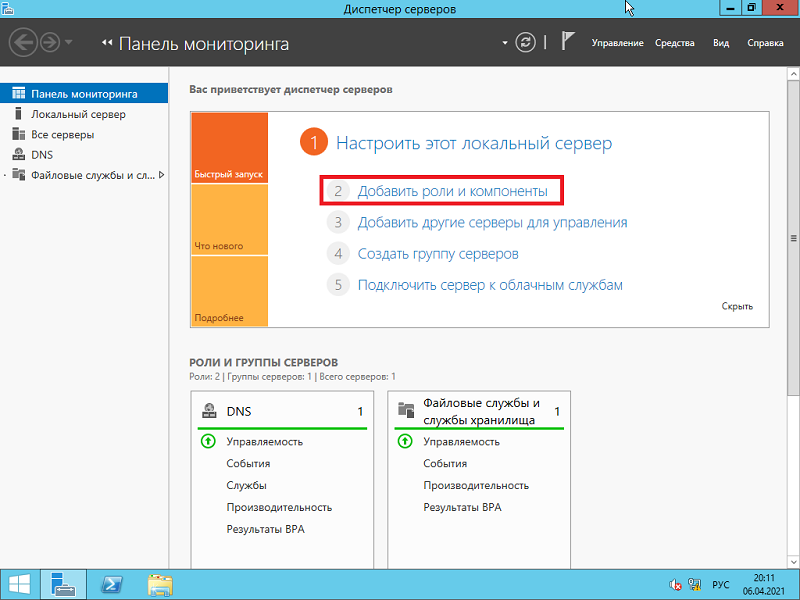

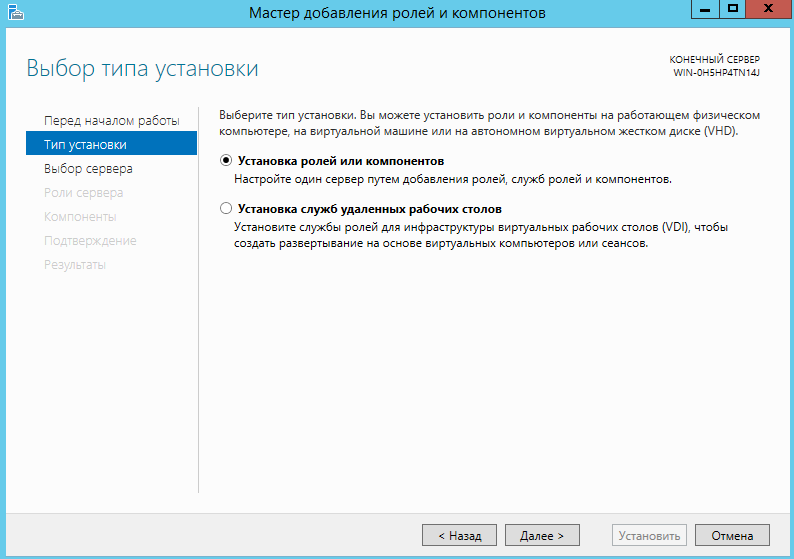

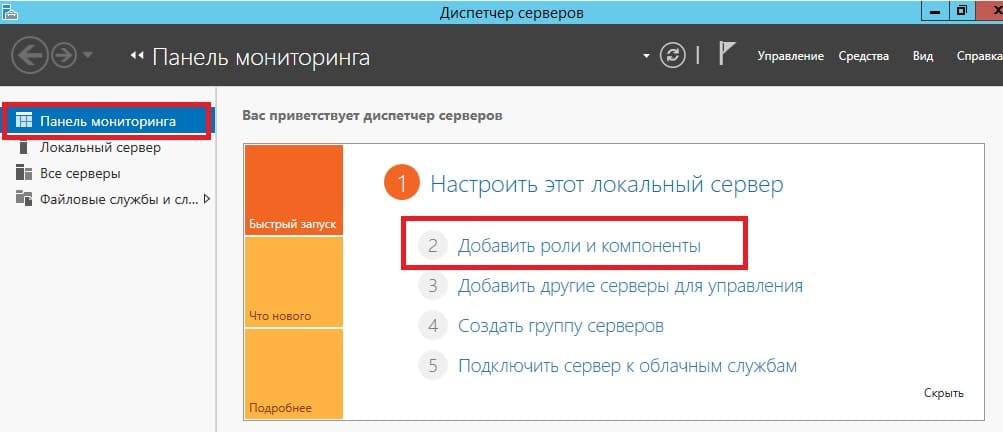

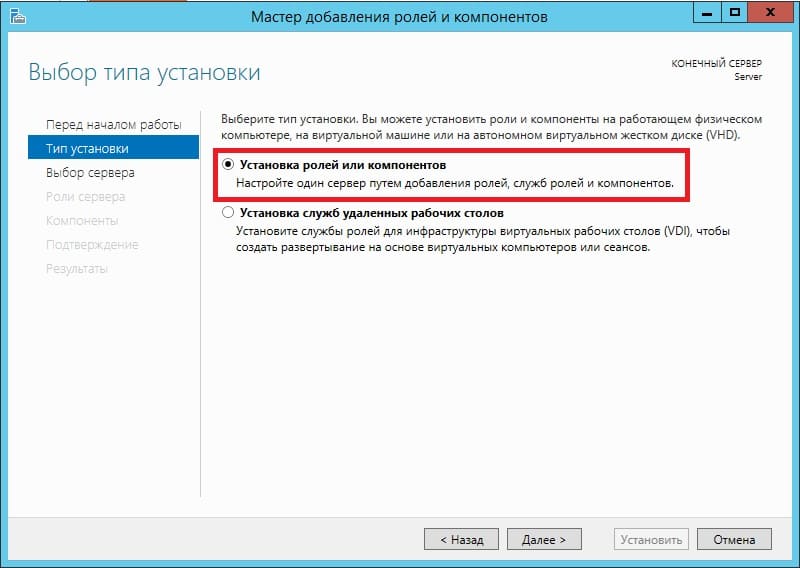

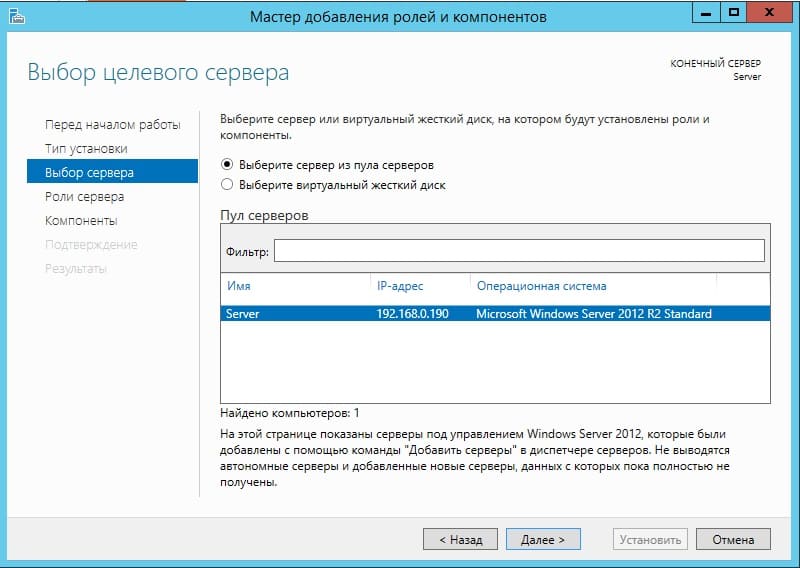

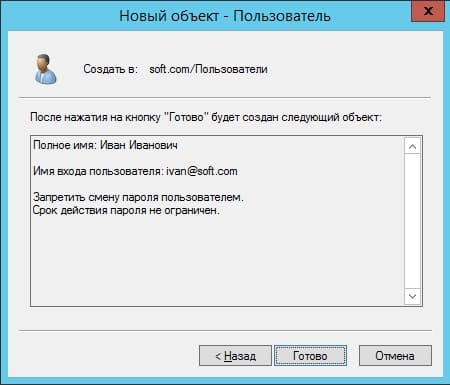

В Windows Server 2022/2019/2019 диалог System Properties для присоединения к домену AD можно открыть из Server Manager -> Local Server -> Domain.

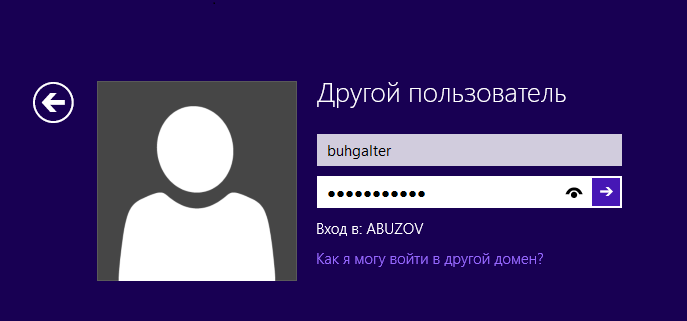

После перезагрузки к компьютеру загрузить и применит доменные групповые политики, а вы может выполнить аутентификацию на компьютере с помощью учетной записи пользователя домена.

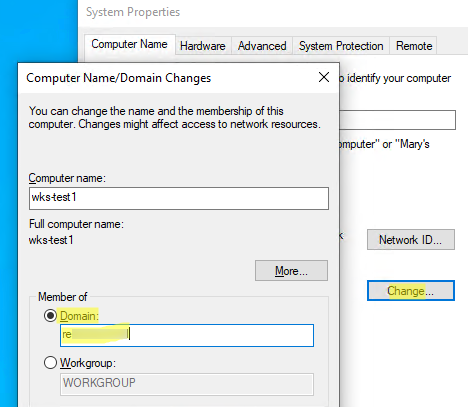

Добавление Windows в домен через панель Settings

В современных версиях Windows 10 и Windows 11 вы можете присоединить ваш компьютер в домен AD через панель Settings.

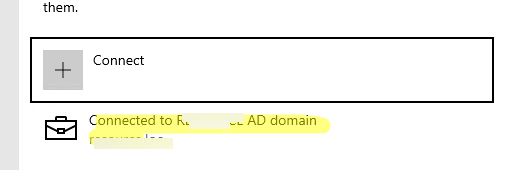

- Перейдите в раздел Settings -> Accounts -> Access work or school -> нажмите Connect (для быстрого перехода в этот раздел Setting можно использовать команду быстрого доступа: ms-settings:workplace);

- В открывшейся форме нажмите на ссылку Alternate actions: Join this device to a local Active Directory domain;

Если ваш компьютер уже добавлен в домен, здесь будет надпись Connected to CONTOSO AD domain.

- Укажите имя домена в форме Join a domain;

- Затем укажите имя доменного пользователя и пароль.

- Пропустите следующий шаг с добавлением пользователя в администраторы (вы можете добавить пользователя в локальные админы с помощью GPO);

- Осталось перезагрузить компьютер, чтобы завершить добавление в домен.

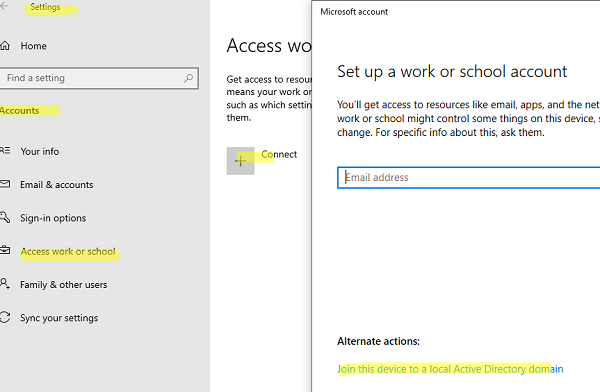

Добавить Windows в домен с помощью PowerShell

Для присоединения компьютеров к домену Active Directory можно использовать команду Powershell Add-Computer. Командлет позволяет ввести компьютер в домен с новым именем, а также позволяет сразу поместить учетную запись компьютера в определенный OU.

В самом простом случае для добавления в домен достаточно выполнить команду:

Add-Computer -DomainName contoso.com

Появится окно, в котором нужно указать свою учетную запись и пароль.

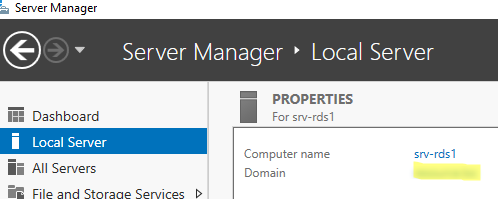

Вы можете сразу поместить ваш компьютер в нужную OU. Для этого имя OU в формате DN (distinguishedName) нужно указать в параметре OUPath:

$OU ="OU=Computers,OU=SPB,OU=RU,DC=contosoc,DC=loc"

Add-Computer -DomainName contoso.loc -OUPath $OU -Restart

Ключ -Restart означает, что вы хотите перезагрузить Windows сразу после завершения команды добавления в домен.

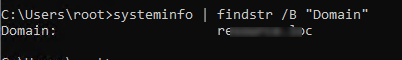

После перезагрузки вы можете проверить, что ваш компьютер теперь является членом домена Windows с помощью команды:

Get-WmiObject Win32_NTDomain

Команда вернули имя домена, сайта AD, IP адрес и имя контроллера домена, через который выполнен вход (Logon server)

Также можно получить имя вашего домена с помощью команды:

systeminfo | findstr /B "Domain"

Вы можете добавить удаленный компьютер в домен. Для этого нужно указать имя компьютера в параметре -ComputerName:

Add-Computer -ComputerName wks-pc22 -DomainName contoso.com -Credential contoso\Administrator -LocalCredential wks-pc22\Admin -Restart –Force

В новых версиях PowerShell Core 6.x и 7.x команда Add-Computer отсутствует в модуле Microsoft.PowerShell.Management.

Add-Computer: The term 'Add-Computer' is not recognized as a name of a cmdlet, function, script file, or executable program. Check the spelling of the name, or if a path was included, verify that the path is correct and try again. Suggestion [4,General]: The most similar commands are: Add-Computer, Stop-Computer, Get-ADComputer, New-ADComputer, Set-ADComputer, Add-Content, Rename-Computer, Add-Member.

Поэтому для добавления компьютера в домен, нужно запускать

powershell.exe

, а не pwsh.exe.

Также для добавления Windows в домен можно использовать утилиту netdom, но она требует установки пакета администрирования RSAT на клиентский компьютер и сейчас используется очень редко:

netdom join %computername% /domain:contoso.com /UserD:contoso\admin /PasswordD:pasS1234

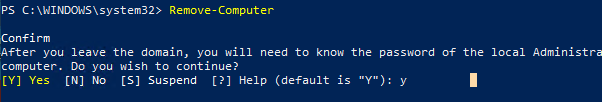

Если вам нужно вывести компьютер из домена и вернуть его в рабочую группу, выполните команду PowerShell:

Remove-Computer

After you leave the domain, you will need to know the password of the local Administrator account to log onto this computer. Do you wish to continue? [Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): y

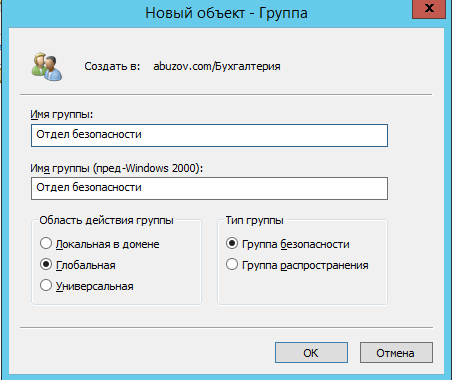

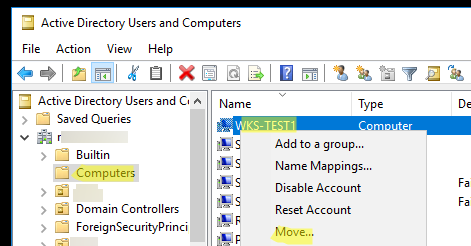

Предварительное создание учетной записи компьютера в домене

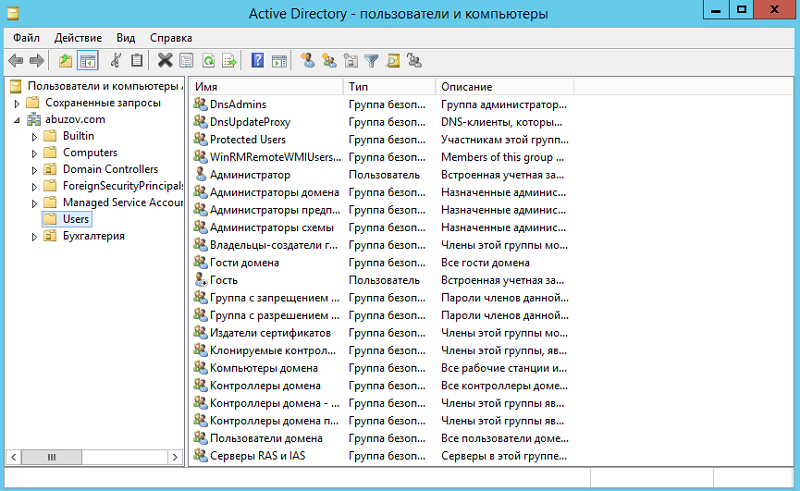

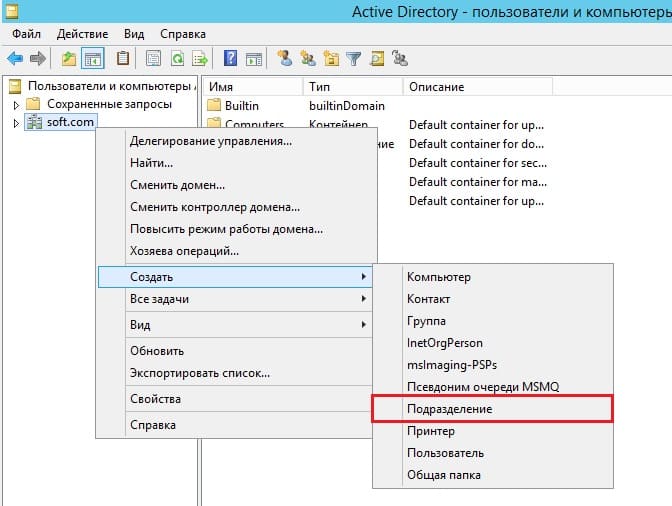

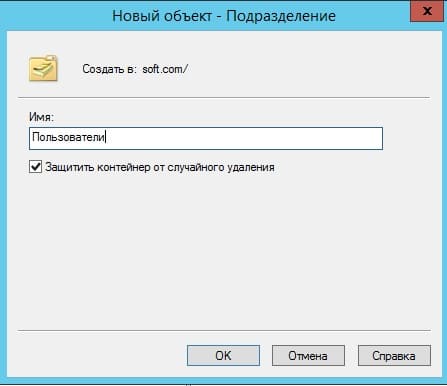

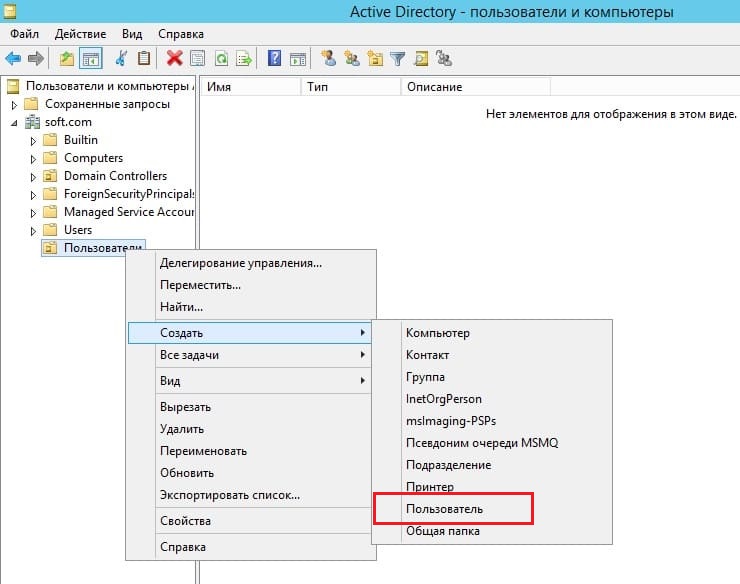

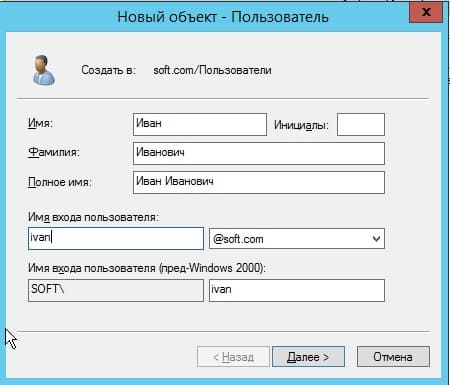

При добавлении в домен новые компьютеры по умолчанию помещаются в стандартный контейнер (Organizational Unit / OU) с именем Computers в корне домена. Вы можете вручную перенести учетную запись компьютера в новую OU с помощью пункта меню Move или простым перетягиванием (drag and drop).

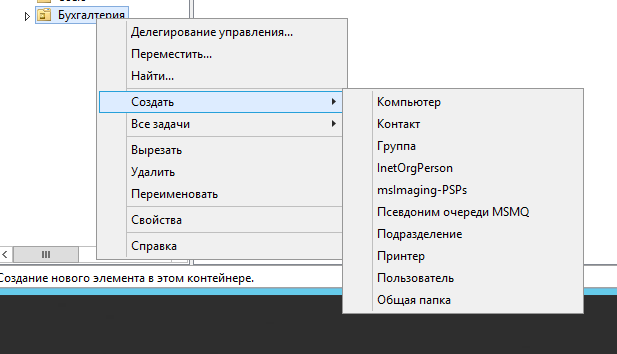

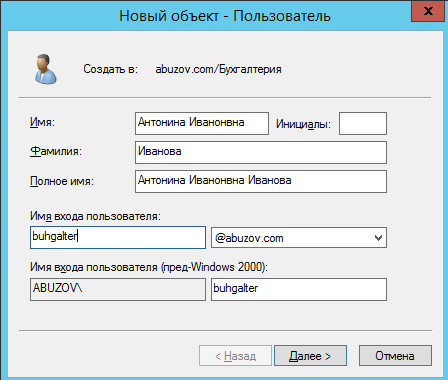

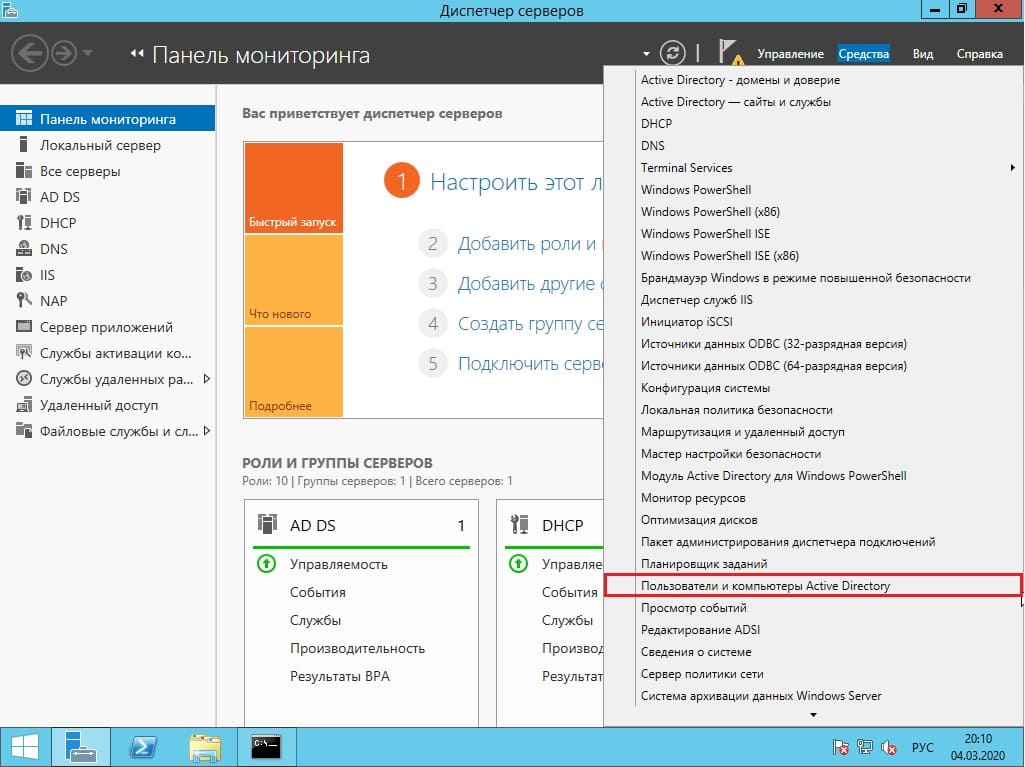

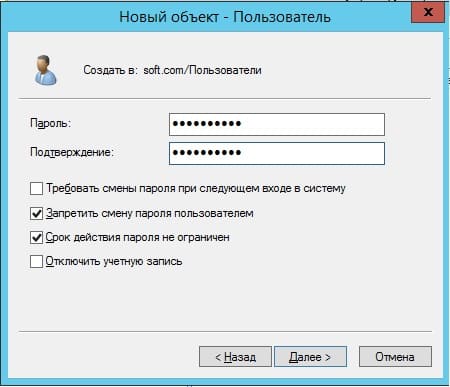

Администратор может предварительно создать учетную запись компьютера в Active Directory с помощью графической консоли Active Directory Users and Computers dsa.msc (New -> Computer) или с помощью командлета New-ADComputer из модуля ActiveDirectory PowerShell:

New-ADComputer -Name "wks-msk022" -SamAccountName "wks-msk022" -Path "OU=Computers,OU=MSK,OU=RU,DC=contoso,DC=loc"

Если вы создаёте учетную запись компьютера вручную, ее имя должно совпадать с именем компьютера (hostname), который вы добавляете в домен AD.

Сначала рекомендуем воспользоваться поиском в AD для поиска компьютеров с таким же именем. Если это имя уже занято, и вы хотите его использовать для другого компьютера, можно его сбросить. Щёлкните правой клавишей по компьютеру в AD и выберите Reset Account.

Также можно сбросить учетную запись компьютера в AD с помощью команды:

Get-ADComputer -Identity "computername" | % {dsmod computer $_.distinguishedName -reset}

Это сбросит пароль компьютера в домене который используется для установки доверительных отношений с AD.

В домене Active Directory вы можете централизованно управлять макетом начального экрана (Start Layout) меню Пуск и панели задач на компьютерах пользователей Windows 10 с помощью групповых политик. Это позволяет назначить одинаковые настройки, вид и местоположение значков и ярлыков в меню Пуск и панели задач пользователям различных подразделений компании в зависимости от используемых програм и убедиться, что все рабочие места настроены одинаково.

Содержание:

- Экспорт/импорт макета меню Пуск в Windows 10 с помощью PowerShell

- Распространение макета начального экрана пользователям с помощью GPO

- Partial Lockdown – частичная блокировка макета начального экрана Windows

- Управление закрепленными ярлыкам в панели задач с помощью GPO

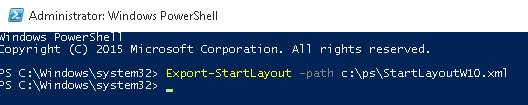

Экспорт/импорт макета меню Пуск в Windows 10 с помощью PowerShell

Самый простой способ получить макет стартового меню Пуск в Windows 10 — вручную настроить внешний вид и элементы рабочего стола на эталонном ПК. Создайте ярлыки (плитки) для необходимых приложений, закрепите и сгруппируйте их, удалите ненужные элементы. Затем вы можете экспортировать текущее описание элементов стартового меню в xml файл.

Экспортировать текущие настройки можно с помощью PowerShell командлета Export-StartLayout:

Export-StartLayout –path c:\ps\StartLayoutW10.xml

Вы можете вручную импортировать данный шаблон стартового меню на другом компьютере Windows 10 с помощью командлета Import-StartLayout:

Import-StartLayout –LayoutPath c:\ps\StartLayoutW10.xml –MountPath c:\

Примечание. Параметр MountPath указывает на путь, куда смонтирован .wim файл образа системы.

Основной недостаток командлета Import—StartLayout – он импортирует макет начального экрана не к профилю текущего пользователя, а к профилю пользователя по умолчанию (в каталоге C:\Users\Default\AppData\Local\Microsoft\Windows\Shell\ появляется файл Layoutmodification.xml). Данный XML макет начального экрана применится только к новым пользователя при первом входе в систему

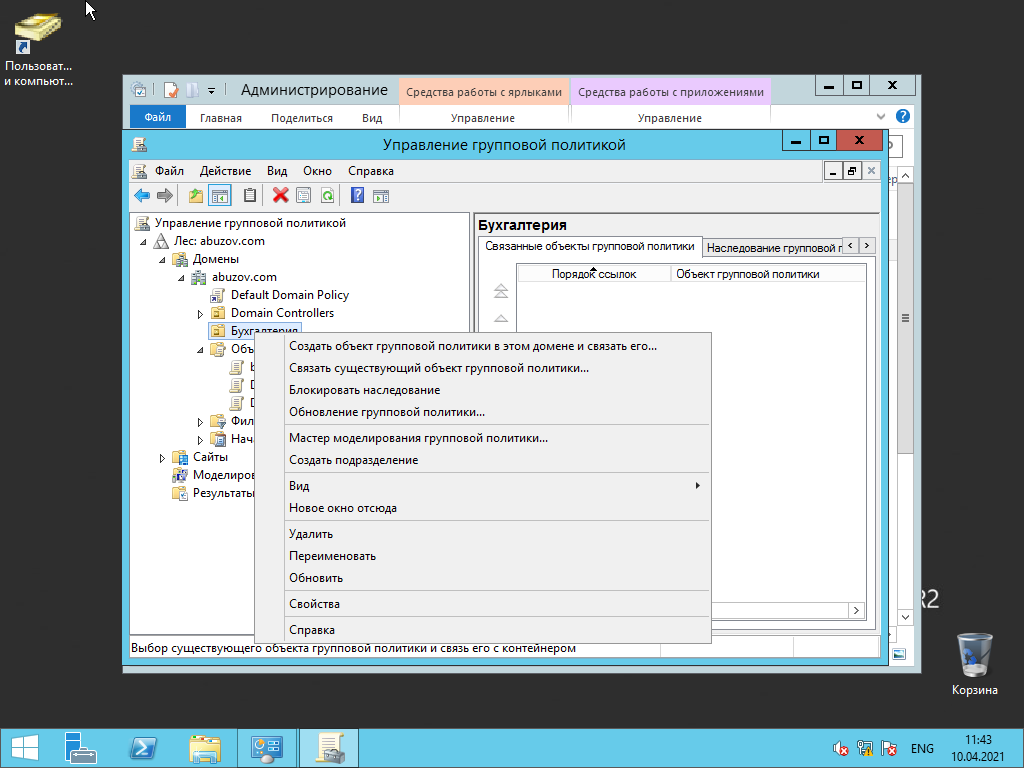

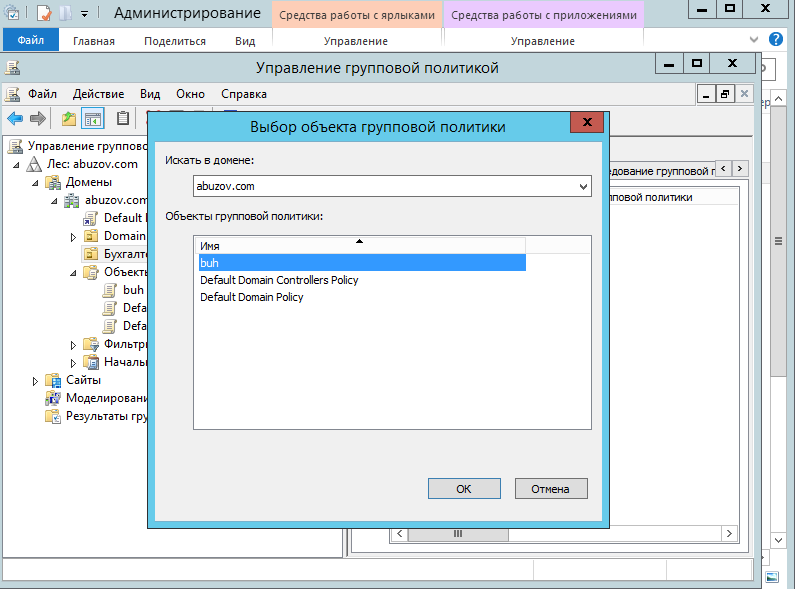

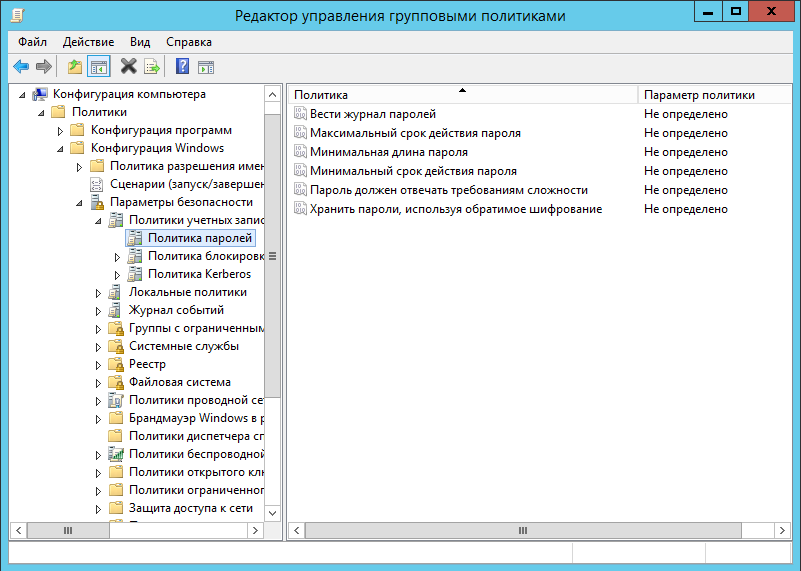

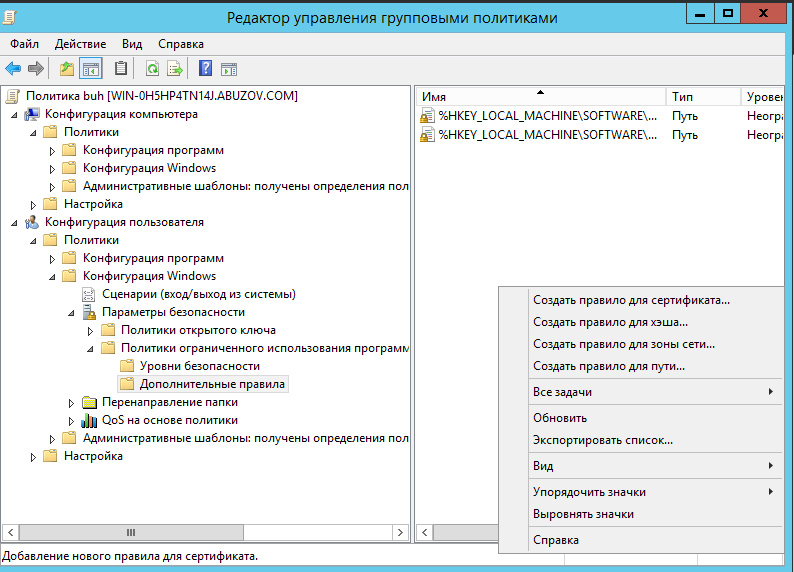

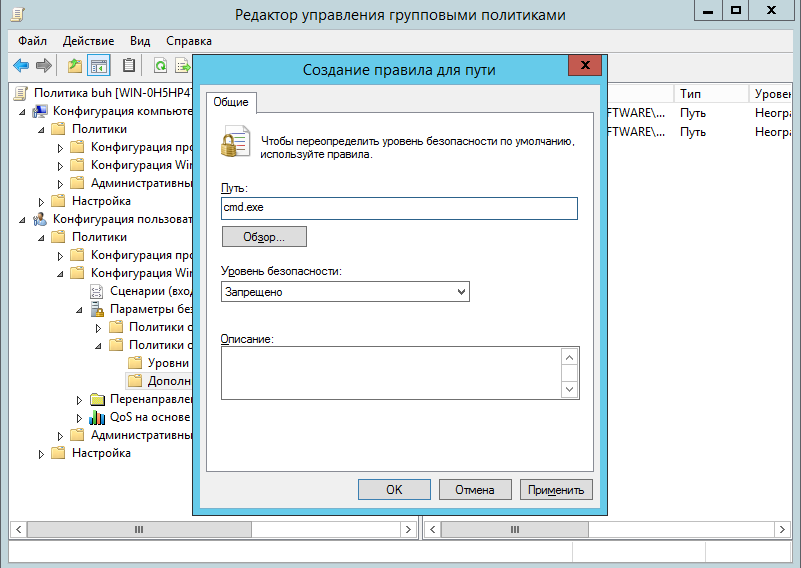

Распространение макета начального экрана пользователям с помощью GPO

Чтобы распространить файл с макетом меню Пуск на компьютеры домена с помощью групповых политик (GPO), нужно скопировать полученный XML файл в каталог Netlogon на котроллере домена. Затем откройте консоль управления доменными групповыми политиками Group Policy Management Console (GPMC.msc) и создайте новую или отредактируйте существующую политику и назначьте ее на OU с пользователями.

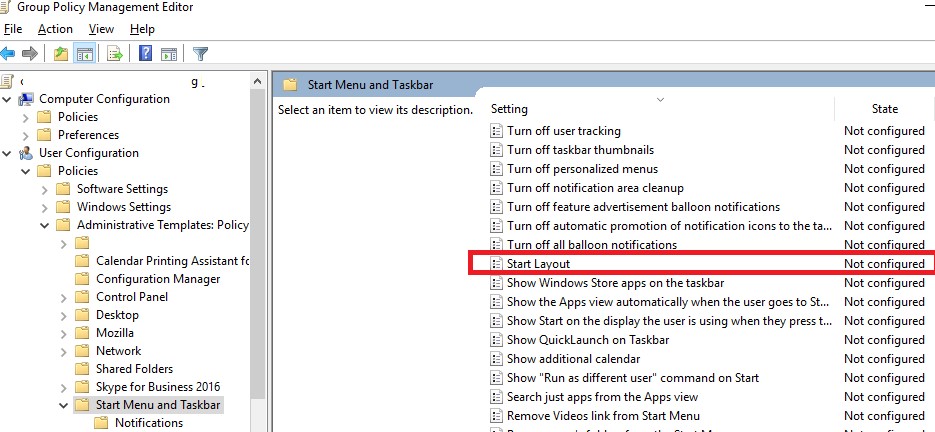

В редакторе GPO найдите политику с именем Start Layout (Макет начального экрана) в секции User Configuration -> Policies -> Administrative Templates -> Start Menu and Taskbar (также вы можете привязать макет меню Пуск к компьютеру, для этого нужно настроить политику в секции Computer Configuration).

Примечание. Эту политику можно настроить с любого компьютера при наличие следующих файлов административных шаблонов: StartMenu.admx и StartMenu.adml (в Windows 10 / Windows Server 2016 они уже имеются).

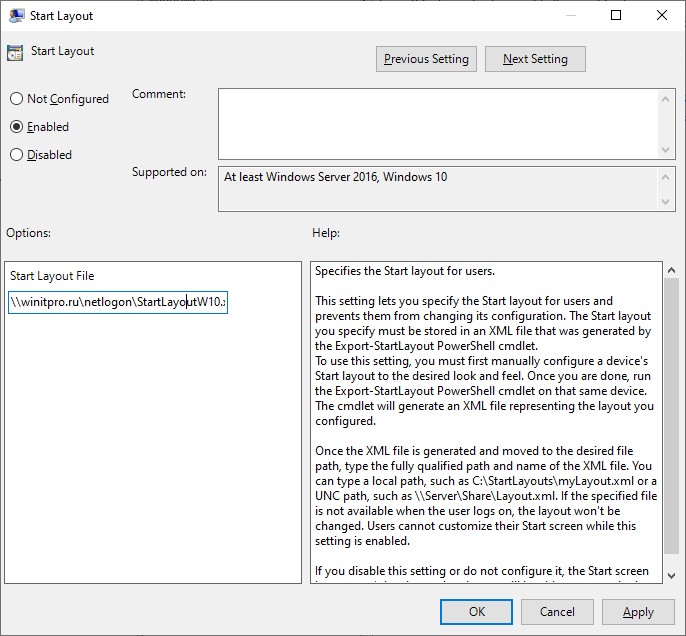

Откройте политику, включите ее (Enabled) и в поле Start layout file укажите UNC путь к xml файлу, содержащему макет стартового экрана Windows 10 на контроллере домена (например, \\domain.ru\netlogon\StartLayoutW10.xml).

Если вы хотите применить политику Start Layout, только к определенным группам пользователям или компьютерам, вы можете использовать Security Filtering или WMI фильтры GPO.

Важно. По умолчанию при задании параметров стартового меню и таскбара пользователей с помощью GPO, пользователи не могу изменять его элементы (удалять ярлыки, добавлять собственные). Чтобы разрешить пользователю менять элементы макета, нужно воспользоваться возможность частичной блокировки макета начального экрана (Partial Lockdown), описанной в секции ниже.

Partial Lockdown – частичная блокировка макета начального экрана Windows

Режим Partial Lockdown, появился в Windows 10 версии 1511, и позволяет указать группы плиток стартового меню, которые пользователи не могут изменить. Т.е. вы можете разрешить пользователяи изменять любые ярлыки, значки и плитки кроме определенной группы ярлыков корпоративных приложений.

Чтобы указать заблокированные группы начального экрана, нужно отредактировать XML файл с макетом с помощью любого текстового редактора (для редактирования XML файла удобно использовать Notepad++).

Откройте ваш файл StartLayoutW10.xml и найдите в нем секцию <DefaultLayoutOverride>. Чтобы заблокировать определенную группу ярлыков, нужно в атрибуты данной секции изменить на <DefaultLayoutOverride LayoutCustomizationRestrictionType=”OnlySpecifiedGroups”>.

Сохраните изменения в xml файле и распространите его на пользователей. Таким образом, будут заблокированы для редактирования пользователями только группы плиток (ярлыков), указанные в XML файле.

Partial Lockdown работает как в Windows 10 Enterprise так и в Pro (начиная с 1703).

В Windows 10 есть небольшой глюк, когда назначенный ярлык Internet Explorer не появляется после применения XML файла макета через GPO.

Для решения проблемы нужно отредактировать XML файл и исправить строку для ярлыка IE следующим образом:

<start:DesktopApplicationTile Size="2x2" Column="2" Row="2" DesktopApplicationLinkPath="%ALLUSERSPROFILE%\Microsoft\Windows\Start Menu\Programs\Internet Explorer.lnk" />

И затем через GPO нужно скопировать ярлык “Internet Explorer.lnk” в каталог %ALLUSERSPROFILE%\Microsoft\Windows\Start Menu\Programs\.

Управление закрепленными ярлыкам в панели задач с помощью GPO

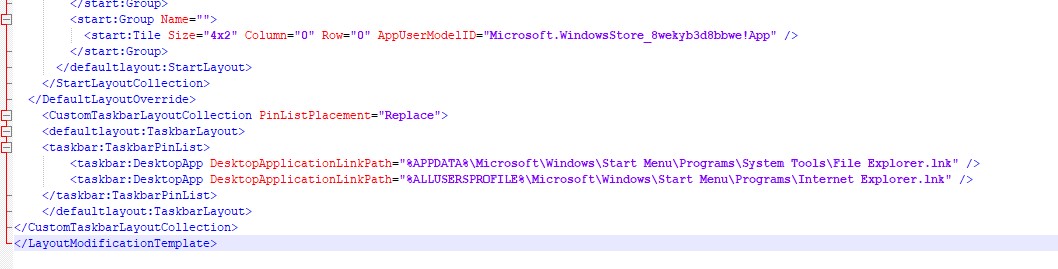

Начиная с Windows 10 1607 вы можете управлять закрепленными ярлыками в панели задач через тот же самый XML файл с макетом начального экрана. Чтобы добавить собственные закрепленные ярлыки в XML макет, который распространяется через GPO, отредактируйте XML файл. После тега </DefaultLayoutOverride> нужно добавить следующий код:

<CustomTaskbarLayoutCollection PinListPlacement="Replace" xmlns:taskbar="http://schemas.microsoft.com/Start/2014/TaskbarLayout"> <defaultlayout:TaskbarLayout> <taskbar:TaskbarPinList> <taskbar:DesktopApp DesktopApplicationLinkPath="%APPDATA%\Microsoft\Windows\Start Menu\Programs\System Tools\File Explorer.lnk" /> <taskbar:DesktopApp DesktopApplicationLinkPath="%ALLUSERSPROFILE%\Microsoft\Windows\Start Menu\Programs\Internet Explorer.lnk" /> </taskbar:TaskbarPinList> </defaultlayout:TaskbarLayout> </CustomTaskbarLayoutCollection>

В данном примере мы добавим в панель задач два ярлыка: File Explorer и Internet Explorer. После применения политики на компьютере пользователя, в таскбаре появятся два закрепленных ярлыка.

В старых версия Windows 10 (до 1607) ярлыки приложений в панели задач настраивается по другому. Попробуем разобраться как.

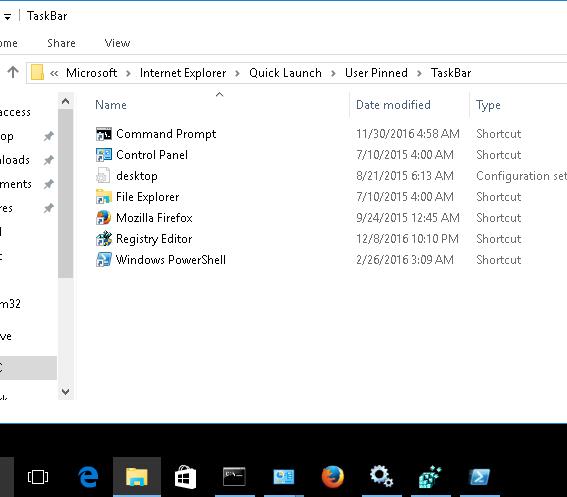

Список закрепленных в панели задач ярлыков хранится в Windows 10 в каталоге %APPDATA%\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar.

При этом параметры закрепленных в панели задач приложений хранятся в закодированном виде в ветке реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Taskband.

Для распространения настроек таскбара на компьютеры компании, нужно экспортировать содержимое данной ветки в reg файл:

reg export HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Taskband c:\ps\PinnedItem.reg

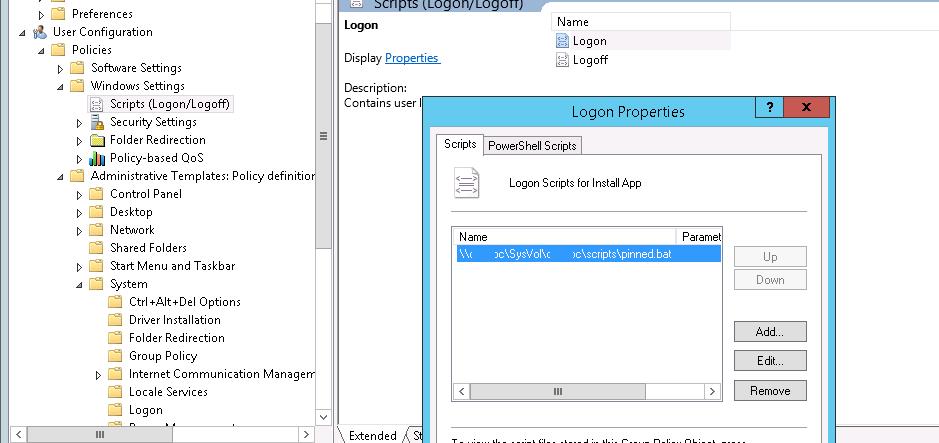

Этот reg файл и каталог с ярлыками (%APPDATA%\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar) нужно скопировать в общедоступную сетевую папку (например в Netlogon). И в редакторе доменной групповой политики (User Configuration- > Policies -> Windows Settings -> Scripts (Logon/Logoff) -> Logon) добавить логон скрипт с кодом:

@echo off

set Logfile=%AppData%\pinned.log

if not exist "%Logfile% (

IF EXIST "%APPDATA%\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar" GOTO NOTASKDIR

del "%APPDATA%\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar\*" /S /Q

:NOTASKDIR

xcopy /E /Y "\\domain.ru\netlogon\PinnedItem " "%APPDATA%\Microsoft\Internet Explorer\Quick Launch\User Pinned"

regedit.exe /s "\\domain.ru\netlogon\PinnedItem.reg "

echo PinnedItemImported on %date% at %time% >> %LogFile%

taskkill /IM explorer.exe /f

start explorer.exe

}

Примечание. В скрипт добавлена проверка наличия файла %AppData%\pinned.log. Если файл имеется, значит данный скрипт уже выполнялся на этом компьютере и второй раз его применять не нужно, чтобы пользователь мог удалить или добавить собственные ярлыки в таскбаре.

Теперь при входе пользователя в систему ему будет применен “корпоративный” набор закрепленных иконок приложений в панели задач.