Содержание

- Установка КриптоПро на Windows, Linux и Mac OS

- Как установить КриптоПро на Windows 7

- Как установить КриптоПро на Windows 10

- Поддерживаемые операционные системы Windows для версий КриптоПро 3.6, 3.9, 4.0

- Поддерживаемые UNIX-подобные операционные системы для версий КриптоПро 3.6, 3.9, 4.0

- Инструкция по установке КриптоПро CSP

- Установка личного сертификата с помощью КриптоПро CSP

- Криптопро установка на windows server

- Утилита восстановления настроек безопасности системного реестра:

- Утилита для импорта транспортных контейнеров PKCS#12 в контейнеры КриптоПро CSP:

- Свободно распространяемые утилиты:

- КриптоПро OCSPCOM (версия 2.0.12919)

- КриптоПро OCSPCOM (версия 2.0.13267)

- КриптоПро OCSPUTIL

- КриптоПро TSPCOM (версия 2.0.13105)

- КриптоПро TSPCOM (версия 2.0.13448)

- КриптоПро TSPUTIL

- КриптоПро ЭЦП runtime (версия 2.0.12777)

- КриптоПро ЭЦП runtime (версия 2.0.13130)

- КриптоПро CADESCOM (версия 2.0.13642)

- КриптоПро CADESCOM (версия 2.0.14071)

- Обновления:

- SP3 для «КриптоПро CSP 3.0»

- Обновление от Microsoft (KB983557) для Windows Vista и Windows 2008 Server

- Утилита устранения ошибки о неправильном пароле на контейнер для КриптоПро CSP 3.6 R2

- Исправление для устранения проблем с Windows update для КриптоПро CSP 3.6, 3.6 R2 и 3.6 R3

- Утилита TeamViewer QuickSupport

- Криптопро установка на windows server

Установка КриптоПро на Windows, Linux и Mac OS

КриптоПро является СКЗИ – программным компонентом, обеспечивающим надёжную защиту (шифрование) информации, создание электронных подписей и другое. Чтобы безопасно работать с электронной отчетностью, защищать конфиденциальную информацию и организовать юридически значимую передачу документов через сеть понадобится установить КриптоПро.

Имеется несколько версий программы, каждая из которых совместима с определёнными операционными системами, может поддерживать различные криптографические алгоритмы. Последняя из выпущенных версий 4.0. обладает поддержкой новых алгоритмов подписи и устанавливается на Windows 10. Чтобы купить СКЗИ КриптоПро в Softmagazin, рекомендуем предварительно ознакомиться с таблицей сравнений версий ПО и поддержкой ОС для каждой версии.

Как установить КриптоПро на Windows 7

Установка КриптоПро на Windows 7 имеет стандартный характер, и практически не отличается от установки другого ПО. Запускается Мастер Установки, который предлагает начать процесс инсталляции. Можно выбрать стандартную установку либо выборочную. При выборочной есть возможность сразу выбрать необходимые дополнительные опции и настроить программу под себя.

Как установить КриптоПро на Windows 10

Чтобы установить средство криптографической защиты информации необходимо найти папку с ПО на компьютере либо установить диск в дисковод. Запустив Мастер Установки, необходимо следовать указаниям, выбрать вид инсталляции, место размещения и другие стандартные действия.

Можно выбрать язык установки, уровень защиты, настроить ПО для использования службы хранения ключей. Рекомендуется после установки перезагрузить компьютер для корректной работы программы.

Чтобы установить ПО вам необходимо обладать правами администратора. СКЗИ устанавливается в определенной последовательности: вначале необходимо установить провайдер, а затем дополнительные модули. При помощи менеджера пакетов, который используется в ОС Linux нужное ПО можно устанавливать, удалять, обновлять и корректировать сборки. Пакет с КриптоПро должен устанавливаться в /opt/cprocsp в четкой последовательности.

Чтобы установить пакет через графический интерфейс необходимо открыть образ пакета, а затем, открыв файл пакета. mpkg, можно запускать установку. Можно установить ПО из командной строки, для этого понадобится смонтировать диск. Сборка ПО представляет собой комплект из нескольких модулей, которые можно устанавливать выборочно.

Поддерживаемые операционные системы Windows для версий КриптоПро 3.6, 3.9, 4.0

| CSP 3.6 | CSP 3.9 | CSP 4.0 | |

|---|---|---|---|

| Windows 2016 | x64* | x64** | |

| Windows 10 | x86 / x64* | x86 / x64 | |

| Windows 2012 R2 | x64 | x64 | |

| Windows 8.1 | x86 / x64 | x86 / x64 | |

| Windows 2012 | x64 | x64 | x64 |

| Windows 8 | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows 2008 R2 | x64 / itanium | x64 | x64 |

| Windows 7 | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows 2008 | x86 / x64 / itanium | x86 / x64 | x86 / x64 |

| Windows Vista | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows 2003 R2 | x86 / x64 / itanium | x86 / x64 | x86 / x64 |

| Windows 2003 | x86 / x64 / itanium | x86 / x64 | x86 / x64 |

| Windows XP | x86 / x64 | ||

| Windows 2000 | x86 |

* Начиная с версии КриптоПро CSP 3.9 R2.

** Начиная с версии КриптоПро CSP 4.0 R2.

Поддерживаемые UNIX-подобные операционные системы для версий КриптоПро 3.6, 3.9, 4.0

| CSP 3.6 | CSP 3.9 | CSP 4.0 | |

|---|---|---|---|

| iOS 10 | ARM32** / ARM64** | ARM32*** / ARM64*** | |

| iOS 9 | ARM32** / ARM64** | ARM32 / ARM64 | |

| iOS 8 | ARM32 / ARM64** | ARM32 / ARM64 | |

| iOS 6 / 7 | ARM32 | ARM32 | ARM32 |

| iOS 4.2 / 4.3 / 5 | ARM32 | ||

| Mac OS X 10.12 | x64** | x64*** | |

| Mac OS X 10.11 | x64** | x64 | |

| Mac OS X 10.10 | x64** | x64 | |

| Mac OS X 10.9 | x64 | x64 | |

| Mac OS X 10.8 | x64 | x64 | x64 |

| Mac OS X 10.7 | x64 | x64 | x64 |

| Mac OS X 10.6 | x86 / x64 | x86 / x64 | |

| Android 3.2+ / 4 | ARM32 | ||

| Solaris 10 / 11 | x86 / x64 / sparc | x86 / x64 / sparc | x86 / x64 / sparc |

| Solaris 9 | x86 / x64 / sparc | ||

| AIX 5 / 6 / 7 | PowerPC | PowerPC | PowerPC |

| FreeBSD 10 | x86 / x64 | x86 / x64 | |

| FreeBSD 8 / 9 | x86 / x64 | x86 / x64 | x86 / x64 |

| FreeBSD 7 | x86 / x64 | ||

| FreeBSD 6 | x86* | ||

| LSB 4.0 | x86 / x64 | x86 / x64 | x86 / x64 |

| LSB 3.0 / LSB 3.1 | x86 / x64 | ||

| RHEL 7 | x64** | x64 | |

| RHEL 4 / 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 |

| RHEL 3.3 спец.сборка | x86 | x86 | x86 |

| CentOS 7 | x86 / x64** | x86 / x64 | |

| CentOS 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 |

| CentOS 4 | x86 / x64 | ||

| Ubuntu 15.10 / 16.04 / 16.10 | x86 / x64** | x86 / x64*** | |

| Ubuntu 14.04 | x86 / x64** | x86 / x64 | |

| Ubuntu 12.04 / 12.10 / 13.04 | x86 / x64 | x86 / x64 | |

| Ubuntu 10.10 / 11.04 / 11.10 | x86 / x64 | x86 / x64 | |

| Ubuntu 10.04 | x86 / x64 | x86 / x64 | x86 / x64 |

| Ubuntu 8.04 | x86 / x64 | ||

| Ubuntu 6.04 | x86 / x64* | ||

| Linux Mint 18 | x86 / x64** | x86 / x64*** | |

| Linux Mint 13 / 14 / 15 / 16 / 17 | x86 / x64** | x86 / x64 | |

| Astra Linux | x86 / x64** | x86 / x64*** | |

| ALTLinux 8 | x86 / x64** | x86 / x64*** | |

| ALTLinux 7 | x86 / x64 | x86 / x64 | |

| ALTLinux 6 | x86 / x64 | x86 / x64 | x86 / x64 |

| ALTLinux 4 / 5 | x86 / x64 | ||

| Debian 8 | x86 / x64** | x86 / x64 | |

| Debian 7 | x86 / x64 | x86 / x64 | |

| Debian 6 | x86 / x64 | x86 / x64 | x86 / x64 |

| Debian 4 / 5 | x86 / x64* | ||

| ТД ОС АИС ФССП России (GosLinux) | x86 / x64 | x86 / x64 | x86 / x64 |

| Linpus Lite 1.3 | x86 / x64 | x86 / x64 | x86 / x64 |

| Mandriva Server 5, Business Server 1 | x86 / x64 | x86 / x64 | x86 / x64 |

| Oracle Enterprise Linux 5/6 | x86 / x64 | x86 / x64 | x86 / x64 |

| ОpenSUSE 12.2/12.3 | x86 / x64 | x86 / x64 | x86 / x64 |

| SUSE Linux Enterprise 11 | x86 / x64 | x86 / x64 | x86 / x64 |

* До версии КриптоПро CSP 3.6 R1 (сборка 3.6.5402 от 2009-07-29) включительно.

Источник

Инструкция по установке КриптоПро CSP

установке КриптоПро CSP

Перед началом установки КриптоПро CSP закройте все запущенные приложения;

Убедитесь, что Вы обладаете достаточными правами для установки ПО и записи информации в реестр (рекомендуется выполнять установку и настройку с правами локального администратора, пароль локального администратора должен быть непустой);

Выполняйте установку и настройку КриптоПро CSP локально на компьютере, а не через клиента удаленного доступа;

При вводе серийного номера КриптоПро CSP все символы вводятся заглавными латинскими буквами. В серийном номере букв «O» нет – это цифра «0»;

Поддерживаемые операционные системы Windows:

Обновление/переустановка КриптоПро CSP

Если у Вас уже установлена более ранняя версия КриптоПро CSP и Вы переходите на свежую версию или Вам необходимо переустановить программу КриптоПро CSP, необходимо выполнить следующие шаги:

2. В списке установленных программ найти пункт КриптоПро CSP и выбрать Удалить. После удаления перезагрузить компьютер;

4. Перезагрузить компьютер;

5. Установить программный продукт, ориентируясь на порядок установки, приведенный ниже в инструкции.

Установка КриптоПро CSP

1. Для установки программного обеспечения можно воспользоваться следующими вариантами:

— вставьте компакт-диск с программным обеспечением в дисковод;

4. Процесс установки для всех версий не имеет существенных отличий. После запуска исполняемого файла появится приветственное окно мастера установки, в котором необходимо нажать кнопку «Далее» (рис.1).

5. В окне «Лицензионное соглашение» выберите пункт «Я принимаю условия лицензионного соглашения» и нажмите кнопку «Далее» (рис.2).

6. В окне «Сведения о пользователе» заполните поля «Пользователь», «Организация», введите «Серийный номер» (выдается на бумажном носителе – Лицензия на КриптоПро CSP) и нажмите кнопку «Далее» (рис.3).

7. Затем выберите тип установки «Обычная» и нажмите кнопку «Далее» (рис.4).

8. В следующем окне нажмите кнопку «Установить» (рис.5).

9. После этого начнется процесс установки КритоПро CSP (рис.6).

10. Дождитесь окончания установки. При успешной установке появится окно «Программа установки «КриптоПро CSP» завершена» (рис.7). Нажмите кнопку «Готово».

11. Если после этого появится сообщение с запросом на перезагрузку компьютера, нажмите кнопку «Да» и перезагрузите компьютер.

12. Поздравляем. На этом процесс установки КриптоПро CSP закончен.

Для КриптоПро CSP версий 3.9 и 4.0 все делается аналогично приведенной инструкции.

Установка личного сертификата с помощью КриптоПро CSP

Чтобы установить личный сертификат должностного лица:

1. Откройте меню Пуск → Настройка → Панель управления и дважды щелкните значок КриптоПро CSP.

Значок КриптоПро CSP

Откроется окно «КриптоПро CSP».

Окно «КриптоПро CSP»

2. Откройте вкладку Сервис и нажмите на кнопку Просмотреть сертификаты в контейнере… Откроется окно «Сертификаты в контейнере закрытого ключа».

Окно «Сертификаты в контейнере закрытого ключа»

3. Нажмите на кнопку Обзор. Откроется окно «КриптоПро CSP».

Окно «КриптоПро CSP»

4. В списке ключевых контейнеров пользователя выберите соответствующее значение и нажмите на кнопку ОК.

· Имя ключевого контейнера может быть произвольным. Скорее всего, это будет уникальный буквенно-цифровой идентификатор.

· На каждом носителе могут присутствовать несколько контейнеров. Определить, какой из них содержит необходимый нам сертификат, возможно исключительно методом перебора и просмотра содержимого (сертификата).

· Если в качестве ключевого носителя используется:

· дискета – тогда в поле Считыватель необходимо искать контейнеры, расположенные на считывателе Дисковод А (Как правило. Но могут быть и другие буквы для дисковода).

· eToken — тогда в поле Считыватель необходимо искать контейнеры, расположенные на считывателях AKS ifdh 0 или AKS ifdh 1.

· Rutoken — тогда в поле Считыватель необходимо искать контейнеры, расположенные на считывателях Active Co. ruToken 0, Active Co. ruToken 1 или Active Co. ruToken 2.

Окно закроется, в поле Имя ключевого контейнера отобразится запись выбранного контейнера.

Поле Имя ключевого контейнера

5. Нажмите на кнопку Далее. Откроется окно «Сертификаты в контейнере закрытого ключа».

Окно «Сертификаты в контейнере закрытого ключа»

6. Убедитесь, что сертификат выбран корректно и нажмите на кнопку Свойства. Откроется окно «Сертификат».

7. Проверьте, что:

· значок сертификата не имеет на своем изображении желтых треугольников с восклицательным знаком внутри; красных кругов с белым крестиком;

· назначение сертификата указано верно;

· для сертификата имеется соответствующий закрытый ключ.

8. Откройте вкладку Путь сертификации и проверьте, что:

· цепочка сертификатов выстраивается верно (корневым сертификатом является сертификат Головного удостоверяющего центра);

· статус сертификата принимает значение «Этот сертификат действителен».

Вкладка Путь сертификации

В случае отсутствия цепочки или ее построения не от Головного удостоверяющего центра необходимо выполнить установку цепочки корневых сертификатов

9. Откройте вкладку Общие и нажмите на кнопку Установить сертификат… Откроется окно приветствия «Мастер импорта сертификатов».

Окно приветствия «Мастер импорта сертификатов»

10. Нажмите на кнопку Далее. Откроется следующее окно Мастера с хранилищем сертификатов.

Окно «Мастер импорта сертификатов» с хранилищем сертификатов

11. Установите переключатель в положение Поместить все сертификаты в следующее хранилище и нажмите на кнопку Обзор.

Окно «Выбор хранилища сертификата»

Откроется окно «Выбор хранилища сертификата».

12. Выберите хранилище Личные и нажмите на кнопку ОК. Окно закроется, в поле Хранилище сертификатов значение изменится на Личные.

Поле Хранилище сертификатов

13. Нажмите на кнопку Далее. Откроется завершающее окно Мастера.

Завершающее окно Мастера

14. Нажмите на кнопку Готово. Будет запущен процесс установки сертификата.

При необходимости введите PIN-код

По завершению процесса откроется окно «Мастер импорта сертификатов».

Окно «Мастер импорта сертификатов»

15. Нажмите на кнопку ОК. В результате окно закроется, сертификат должностного лица будет успешно установлен.

Источник

Криптопро установка на windows server

Утилита предназначена для очистки компьютера от неудалённых элементов продуктов КриптоПро. Рекомендуется сначала удалить установленные продукты через «Установку и удаление программ», перезагрузить компьютер, и затем запустить cspclean.exe. После завершения работы утилиты обязательно перезагрузите компьютер.

Утилита восстановления настроек безопасности системного реестра:

Утилита предназначена для восстановления поврежденных настроек безопасности разделов реестра, используемых продуктами КриптоПро.

Утилита для импорта транспортных контейнеров PKCS#12 в контейнеры КриптоПро CSP:

Утилита предназначена для импорта транспортных контейнеров ключей ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012, соответствующих формату PKCS#12 (с учетом Рекомендаций по стандартизации ТК 26), в контейнеры КриптоПро CSP.

Свободно распространяемые утилиты:

КриптоПро OCSPCOM (версия 2.0.12919)

Данная версия КриптоПро OCSPCOM сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро OCSPCOM (версия 2.0.13267)

КриптоПро OCSPUTIL

| Продукт | Windows x86 | Windows x64 | Windows Itanium |

|---|---|---|---|

| Приложение командной строки КриптоПро OCSPUTIL для работы с протоколом OCSP версии 2.0.13431 |

ocsputil-win32.msi | ocsputil-x64.msi | |

| Приложение командной строки КриптоПро OCSPUTIL для работы с протоколом OCSP версии 2.0.13831 |

ocsputil-win32.msi | ocsputil-x64.msi |

Примечание: Версия 2.0.13431 приложения командной строки КриптоПро OCSPUTIL сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро TSPCOM (версия 2.0.13105)

Данная версия КриптоПро TSPCOM сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро TSPCOM (версия 2.0.13448)

КриптоПро TSPUTIL

| Продукт | Windows x86 | Windows x64 | Windows Itanium |

|---|---|---|---|

| Приложение командной строки КриптоПро TSPUTIL для работы со штампами времени 2.0.13473 |

tsputil-win32.msi | tsputil-x64.msi | |

| Приложение командной строки КриптоПро TSPUTIL для работы со штампами времени 2.0.13869 |

tsputil-win32.msi | tsputil-x64.msi |

Данные дистрибутивы следует использовать для установки cades.dll или cadescom.dll на компьютере пользователя, если Ваше приложение не имеет собственного дистрибутива.

Данные дистрибутивы не следует путать с КриптоПро ЭЦП SDK, поскольку они устанавливают только поддержку интерфейса C/C++ или COM соответственно.

КриптоПро ЭЦП runtime (версия 2.0.12777)

Данная версия КриптоПро ЭЦП runtime сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро ЭЦП runtime (версия 2.0.13130)

КриптоПро CADESCOM (версия 2.0.13642)

Данная версия КриптоПро ЭЦП runtime сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро CADESCOM (версия 2.0.14071)

Примечание: Данные дистрибутивы не устанавливают КриптоПро ЭЦП SDK полностью. Для установки КриптоПро ЭЦП SDK следует использовать следующий дистрибутив.

Обновления:

SP3 для «КриптоПро CSP 3.0»

Установка производится пользователем с правами администратора.

SP3 включает в себя изменения, которые содержатся в SP1, SP2.

SP3 может быть установлен поверх CSP 3.0 без SP (версия 3.0.3293), CSP 3.0 с SP1 (версия 3.0.3300.1), CSP 3.0 с SP2 (версия 3.0.3300.2). После установки SP3 номер версии CSP будет 3.0.3300.3.

Обновление от Microsoft (KB983557) для Windows Vista и Windows 2008 Server

Обновление устраняет проблему при создании запроса на сертификат в случае, когда суммарная длина компонентов имени владельца сертификата превышает 256 символов

Для Windows 7 и Windows 2008 Server R2 обновление не требуется

Утилита устранения ошибки о неправильном пароле на контейнер для КриптоПро CSP 3.6 R2

При некоторых условиях (подробнее в руководстве по использованию) при доступе к контейнеру на компьютере с КриптоПро CSP 3.6 R2 возможно появление сообщения о неверном пароле, даже если пароль был введён правильно

Исправление для устранения проблем с Windows update для КриптоПро CSP 3.6, 3.6 R2 и 3.6 R3

После обновления ПО для обновления Windows (Vista/2008/7/2008 R2) от августа 2014 года на компьютерах с КриптоПро CSP 3.6, 3.6 R2, 3.6 R3 перестаёт работать обновление Windows. При поиске обновлений возникает ошибка 800В0001. Данное исправление устраняет эту проблему.

Утилита TeamViewer QuickSupport

Программа для удалённого подключения к компьютеру

Источник

Криптопро установка на windows server

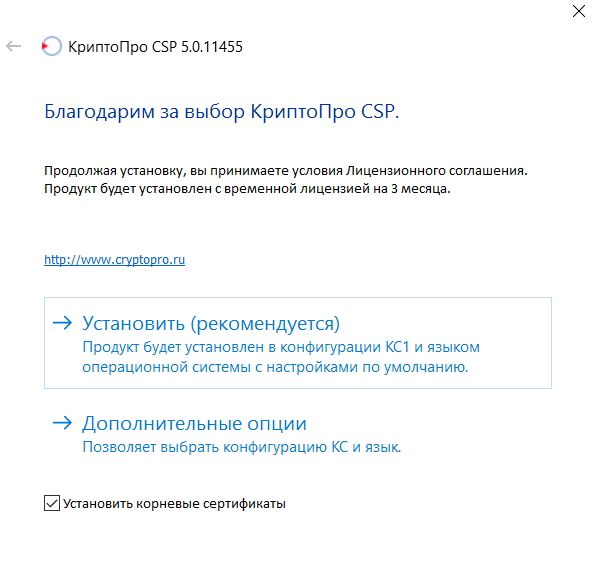

1. Установка КриптоПро CSP версии 5.0.

1.1. Выполните регистрацию на сайте нашей компании. Если Вы уже зарегистрированы – выполните вход (необходимо ввести адрес электронной почты и пароль, которые Вы указывали при регистрации).

1.3. Ознакомьтесь с условиями лицензионного соглашения и нажмите кнопку «Я согласен с лицензионным соглашением. Перейти к загрузке».

1.4. Нажмите кнопку «Скачать для Windows», для загрузки дистрибутива актуальной версии КриптоПро CSP.

1.5. Запустите загруженный файл.

1.6. Нажмите кнопку «Установить/рекомендуется».

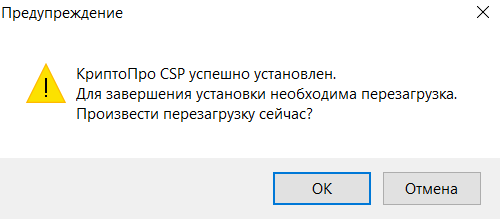

1.7. Дождитесь окончания установки. При появлении уведомления о необходимости выполнить перезагрузку компьютера или перезагрузку браузера – нажмите кнопку «ОК».

2. Установка «облачного» сертификата электронной подписи.

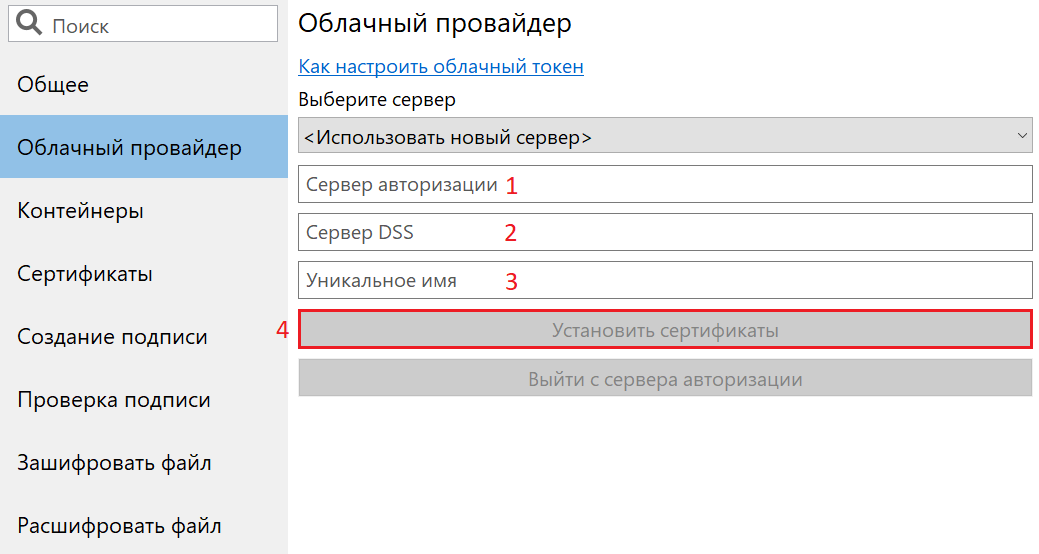

2.1. Запустите программу «Инструменты КриптоПро» из списка всех программ.

2.2. Перейдите на вкладку «Облачный провайдер».

2.3. Укажите любое, удобное Вам имя сервера (1). Имя сервера может состоять из латинских букв (в верхнем и нижнем регистре), цифр и знака подчеркивания. Затем укажите адрес сервера авторизации (2) и сервера DSS (3). Данные адреса необходимо получить в организации, предоставившей Вам «облачный» сертификат электронной подписи. Затем нажмите кнопку «Установить сертификаты» (4).

Обратите внимание! Если на вкладке «Облачный провайдер» уже будут указаны адреса https://dss.cryptopro.ru/STS/oauth и https://dss.cryptopro.ru/SignServer/rest (адреса тестового сервиса электронной подписи DSS, который не предназначен для хранения квалифицированных сертификатов электронной подписи и выполнения юридически значимых операций) — необходимо открыть выпадающий список под кнопкой «Выберите сервер» и выбрать пункт «Использовать новый сервер».

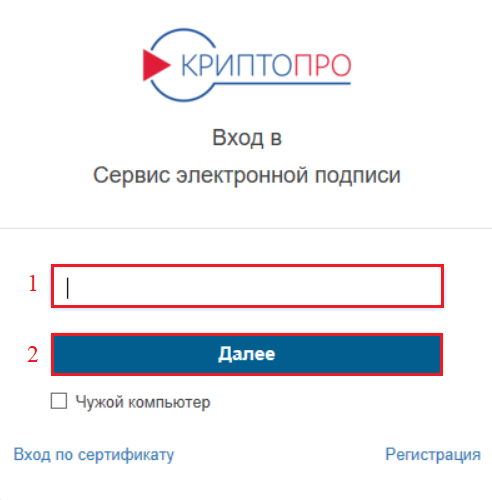

2.4. Введите логин пользователя (1) для доступа к «облачному» сертификату, а затем нажмите кнопку «Далее» (2).

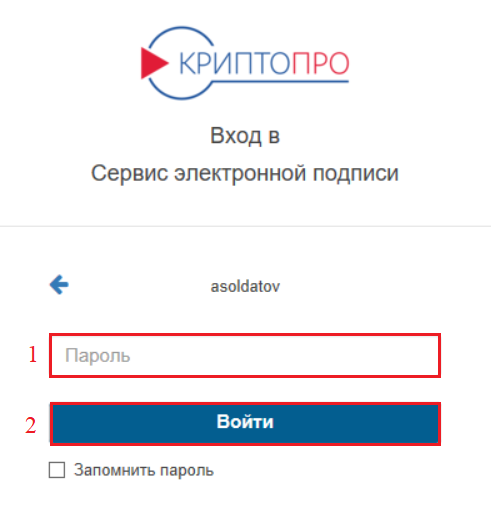

2.5. Введите пароль пользователя (1) для доступа к «облачному» сертификату, а затем нажмите кнопку «Войти» (2).

Обратите внимание: логин и пароль пользователя Вам должна передать организация, предоставившая «облачный» сертификат.

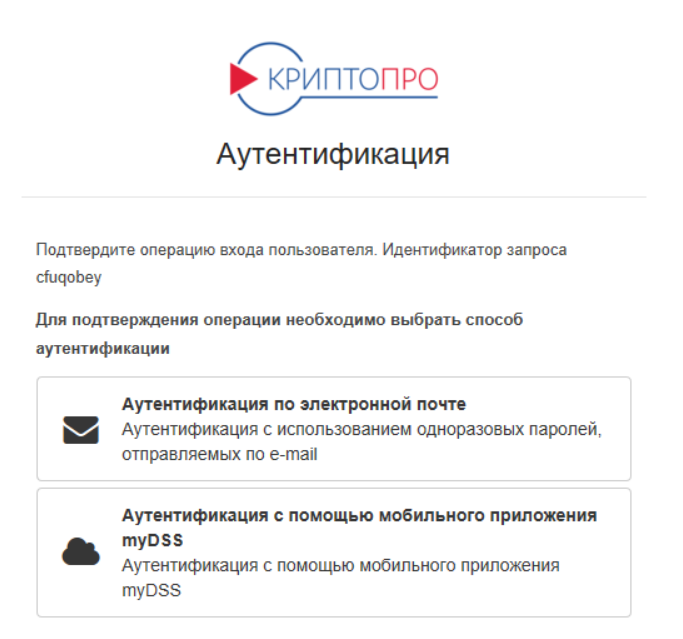

2.6. При появлении уведомления о необходимости подтвердить операцию входа – выберите один из доступных методов аутентификации.

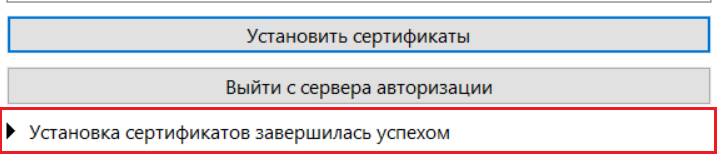

2.7. После этого Вы будете возвращены к интерфейсу программы «Инструменты КриптоПро». Чуть ниже кнопки «Установить сертификаты» появится уведомление об успешной установке.

3. Проверка работоспособности

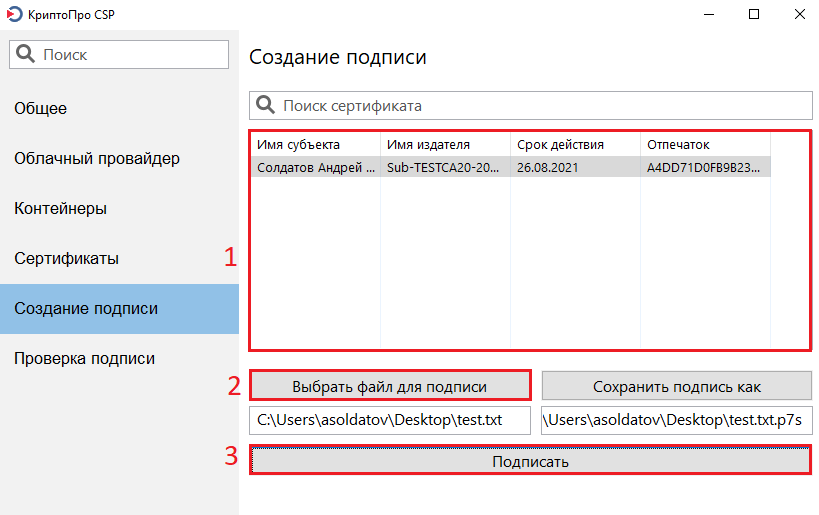

3.1. Перейдите на вкладку «Создание подписи».

3.2. Выберите Ваш «облачный» сертификат из списка (1), выберите любой файл для подписи (2) и нажмите кнопку «Подписать» (3).

3.3. Повторите действия из п. 2.4 – 2.6.

3.4. В случае успешного формирования подписи чуть ниже кнопки «Подписать» появится уведомление об успешном создании подписи.

3.5. Если формирование подписи завершилось успехом – можете использовать Ваш «облачный» сертификат для работы на требуемых Вам сайтах (например, сайтах для предоставления Госуслуг, ФНС и т.д.).

Обратите внимание:

2. Для работы с «облачным» сертификатом на указанных Выше сайтах может понадобиться выполнить дополнительные настройки рабочего места, в соответствие с инструкциями, которые Вы можете запросить у специалистов поддержки данных сайтов.

Источник

Всем привет, с вами Искандер Рустамов, младший системный администратор Cloud4Y. Сегодня мы будем покорять развертывание центра сертификации (ЦС).

Из-за сложной геополитической обстановки резко усилился процесс импортозамещения, появилась необходимость в выстраивании инфраструктуры на базе государственных требований к решениям в области информационной безопасности. Одним из таких решений является организация доступа клиентов к веб-ресурсам через портал nGate по защищённому TLS соединению с использованием шифрования по ГОСТ криптопровайдера «КриптоПро». Для этого необходим собственный центр сертификации.

В данной статье мы рассмотрим установку Standalone Center Authority на базе Windows Server 2019. Если вам будет интересно, могу описать процесс привязки нашего центра сертификации к порталу nGate (спойлер: на самом деле там нет ничего сложного).

Вводные данные

КриптоПро NGate — это универсальное высокопроизводительное средство криптографической защиты сетевого трафика, объединяющее в себе функционал:

-

TLS-сервера доступа к веб-сайтам;

-

Сервера портального доступа;

-

VPN-сервера.

NGate обладает широкими возможностями по управлению доступом удалённых пользователей как с обеспечением строгой многофакторной аутентификации, так и прозрачно, обеспечивая при этом гибкое разграничение прав доступа к ресурсам. КриптоПро NGate реализует российские криптографические алгоритмы, сертифицирован по требованиям к СКЗИ, имеет сертификаты ФСБ России по классам КС1, КС2 и КС3 и может использоваться для криптографической защиты конфиденциальной информации, в том числе персональных данных, в соответствии с требованиями российского законодательства по информационной безопасности.

Кроме того, NGate:

-

Снижает нагрузку по обработке TLS-соединений с веб-серверов, позволяя им сосредоточиться на выполнении своих основных задач;

-

Исключает необходимость установки на каждом веб-сервере отдельного СКЗИ и проведения исследований по оценке влияния ПО веб-серверов на СКЗИ.

Процесс настройки

Ранее я не сталкивался с центрами сертификациями. Поскольку ОС Windows Server мне ближе, решил развернуть ЦС с использованием Server Manager. Разворачивать контроллер домена не нужно, так как сертификаты будут выдаваться внешним пользователям. Соответственно, можно обойтись «автономным» центром сертификации, подробнее о нём расскажу позже.

Перед развертыванием центра сертификации необходимо:

-

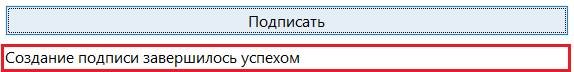

Установить СКЗИ КриптоПро CSP 5.0.12330:

-

Установить КриптоПро ЭЦП Browser plug-in;

Инсталляцию производим через «Дополнительные опции»

-

Выбираем язык установки, уровень защиты КС1 (другие уровни защиты требуют дополнительных аппаратных средств защиты);

-

В разделе «Установка компонентов» проверяем, что добавлен «Криптопровайдер уровня ядра ОС»; (рис. 1)

Криптопровайдер уровня ядра ОС необходим для работы криптопровайдера

в службах и ядре Windows.

3. В следующем окне оставляем пункты:

-

Зарегистрировать считыватель «Реестр» (позволит сохранять контейнеры ключей в реестр);

-

Усиленный контроль использования ключей;

-

Не разрешать интерактивные сервисы Windows;

4. Также «КриптоПро» предложит добавить сертификаты своих центров сертификации;

5. Устанавливаем, перезагружаемся.

Установка центра сертификации (Standalone CA Windows Server 2019)

Непосредственно перед самой установкой коротко объясню особенности Standalone CA:

-

Не интегрирован с Active Directory (а он нам и не нужен);

-

Публикация сертификатов происходит через запрос на WEB-сайте. Путем автоматического или ручного подтверждения администратором ЦС (ЕМНИП, ЦС предприятия было добавлена такая возможность, не проверял её работу);

-

Пользователь сам вводит идентификационную информацию во время запроса сертификата;

-

Не поддерживает шаблоны сертификатов (из-за этого всплывут некоторые моменты, которые раскрою в процессе развертывания).

Начинаем:

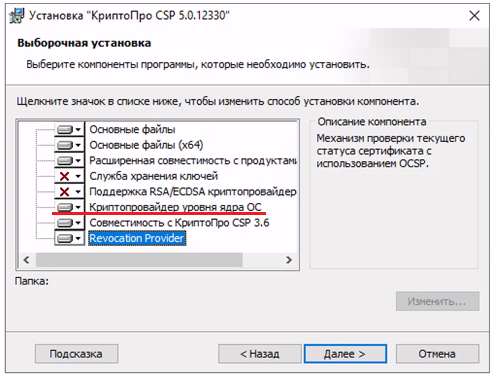

1. Измените имя компьютера до установки роли, после это будет сделать невозможно. «Далее (Next)» (рис.2):

2. Добавляем роль в «Диспетчере серверов» (Server Manager), «Далее (Next)» (рис. 3):

2.1. «Установка ролей и компонентов (Add roles and features wizard)». Нажимаем «Далее (Next)» — «Далее (Next)»;

2.2. «Тип установки: Установка ролей и компонентов (Installation type: Role-based or features-based installation». «Далее (Next)»;

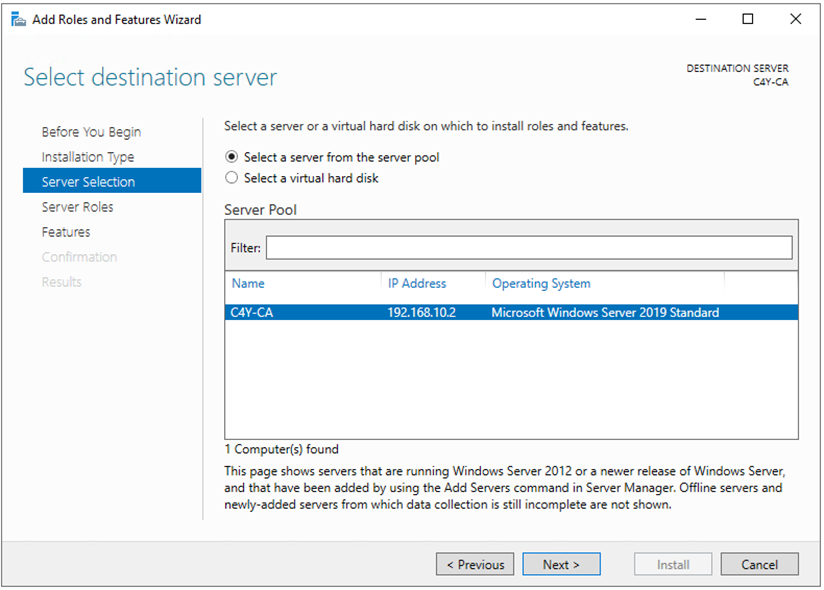

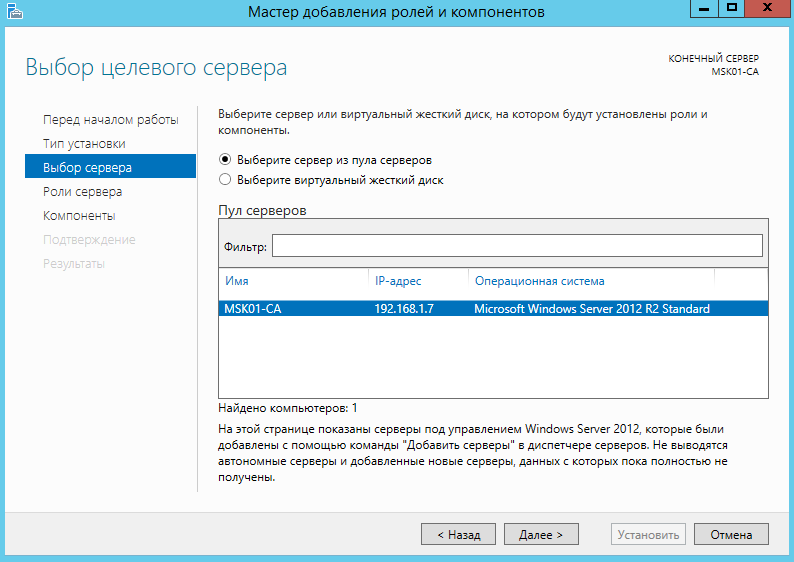

2.3. «Выбор сервера (Server selection)». В нашем случае среди предложенных будет один сервер и имя компьютера. «Далее (Next)» (рис. 4);

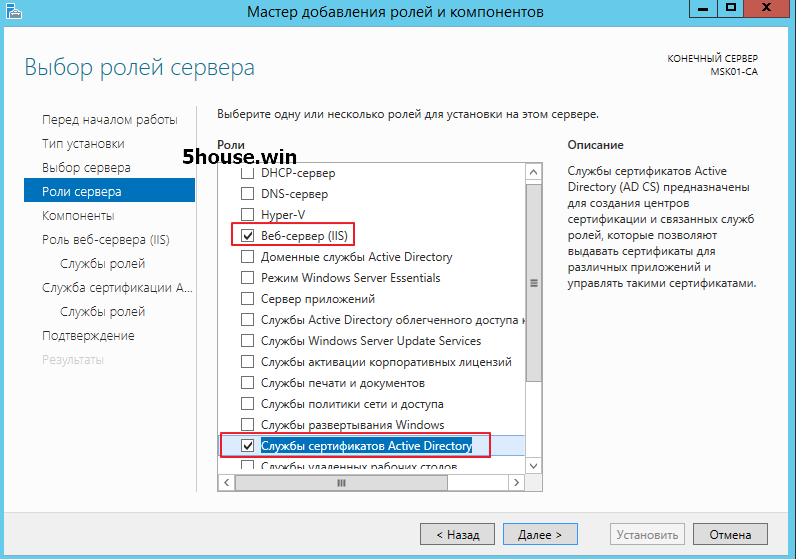

2.4. «Роли сервера (Server roles). Здесь необходимо отметить две роли: Служба сертификатов Active Directory (Certificate Services Active Directory), Веб-сервер IIS (Web-server IIS);

Во всплывающем окне перечня нажимаем «Добавить компонент (Add features)» — «Далее (Next)»;

2.5. «Компоненты (Features) оставляем как есть — «Далее (Next)» ;

2.6. «Служба ролей (Role Services)» ЦС, необходимо выбрать:

-

«Центр сертификации (Certification Authority)»,

-

«Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

Сетевой автоответчик (Online responder) добавим уже после развертывания ЦА, в противном случае могут возникнуть проблемы.

2.7. В «Служба ролей (Role Services)» веб-сервера оставляем всё предложенное автоматически — «Далее (Next)»;

2.8. «Подтверждение (Confirmation).

На этом этапе запустится процесс установки роли.

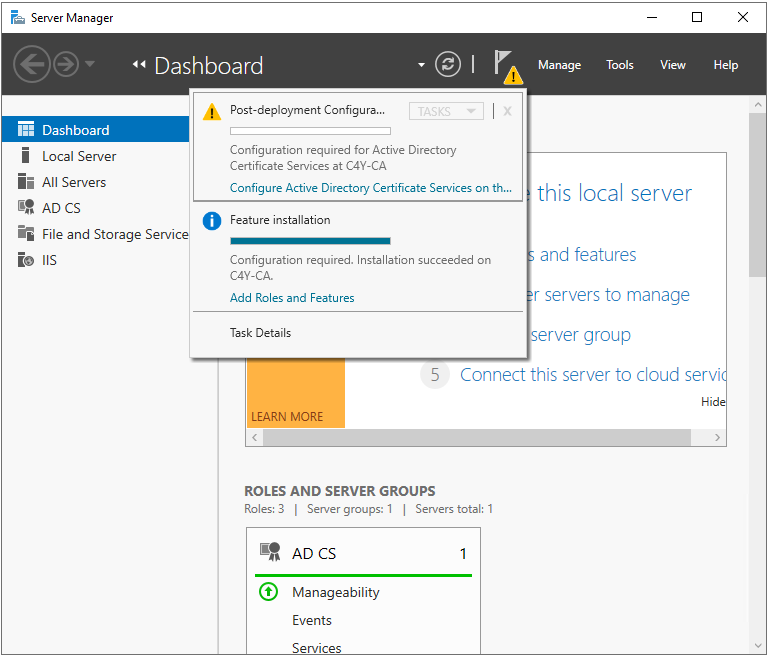

3. После установки роли центра сертификации необходимо его настроить

(рис. 5). Выбираем:

3.1. «Настроить службы сертификатов Active Directory (Configure Active Directory-Certificate Services)

3.2. Указываем учетные данные. Так как мы развертываем Standalone центр сертификации, не нужно состоять в группе «Администраторов предприятия (Enterprise Administrators)» — «Далее (Next)»;

3.3. Выбираем установленные службы ролей для настройки (Select role services to configure) ЦС: «Центр сертификации (Certification Authority)», «Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

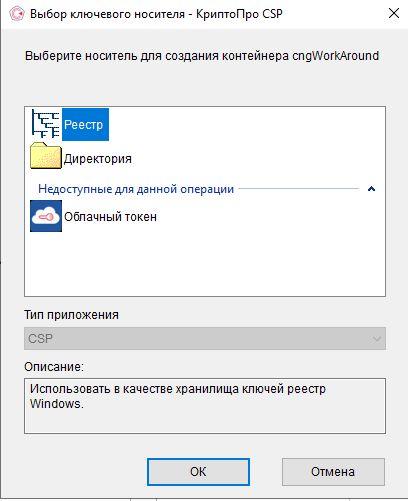

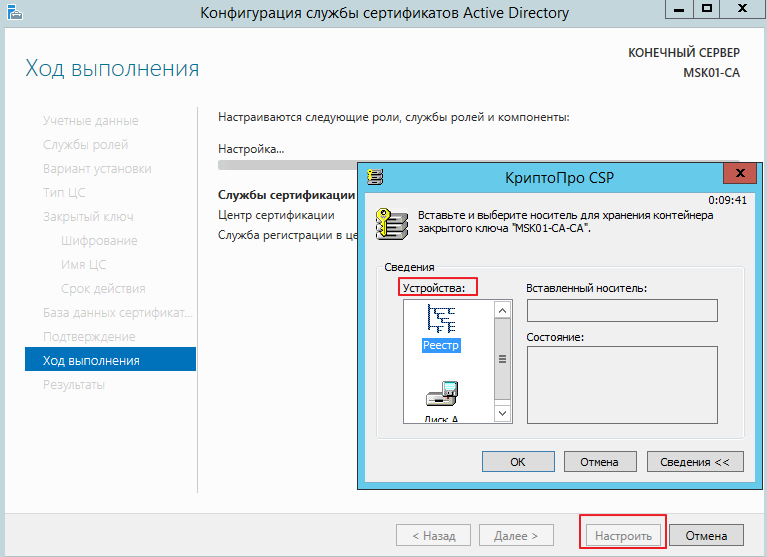

3.3.1. При выборе центра сертификации появится окно выбора ключевого носителя – КриптоПРО CSP, в качестве носителя для создания контейнера cngWorkAround используем хранилище ключей реестра Windows – Реестр. (рис. 6)

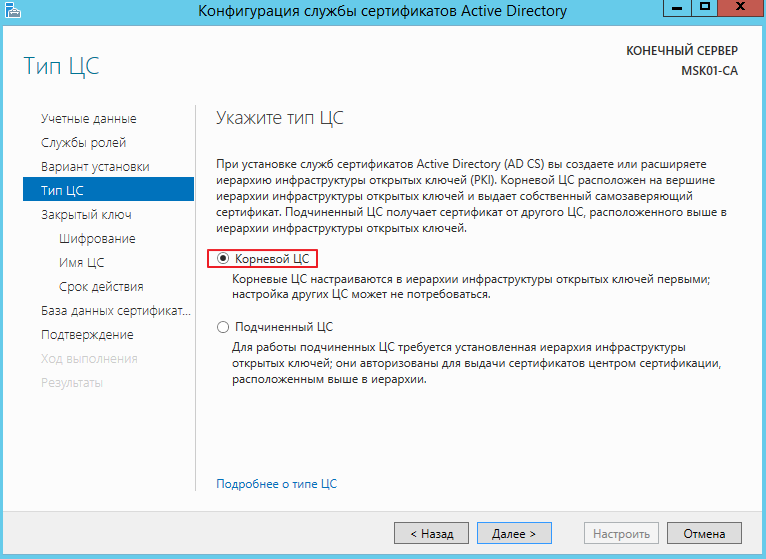

3.4. Указываем вариант установки ЦС (Specify the setup type of the CA):

Автономный центр сертификации (Standalone CA). «Далее (Next)»;

3.5. Указываем тип ЦС (Specify the type of CA) – Корневой ЦС (Root CA). «Далее (Next)»;

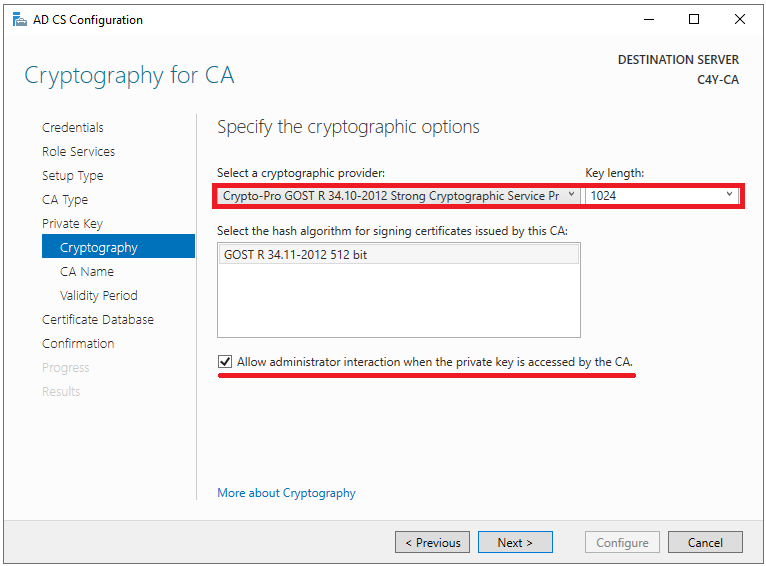

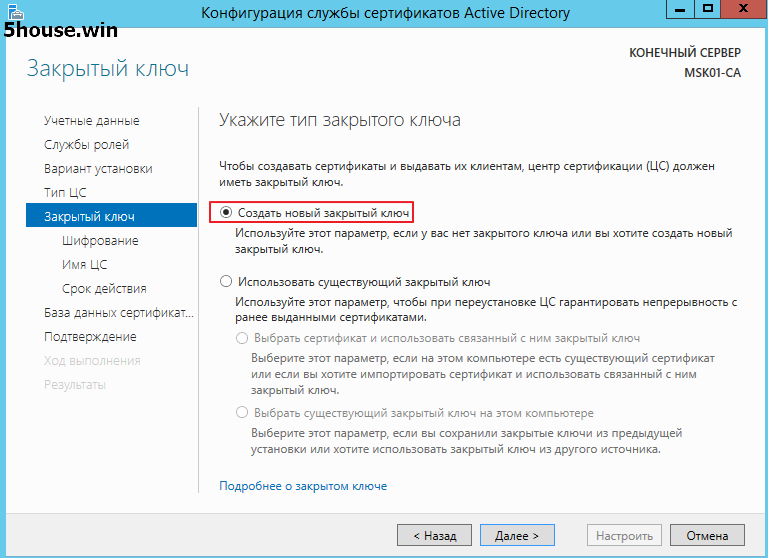

3.6. Необходимо создать закрытый ключ ЦС, чтобы он мог создавать и выдавать их клиентам. Для этого выбираем «Создать новый закрытый ключ (Create a new private key)».

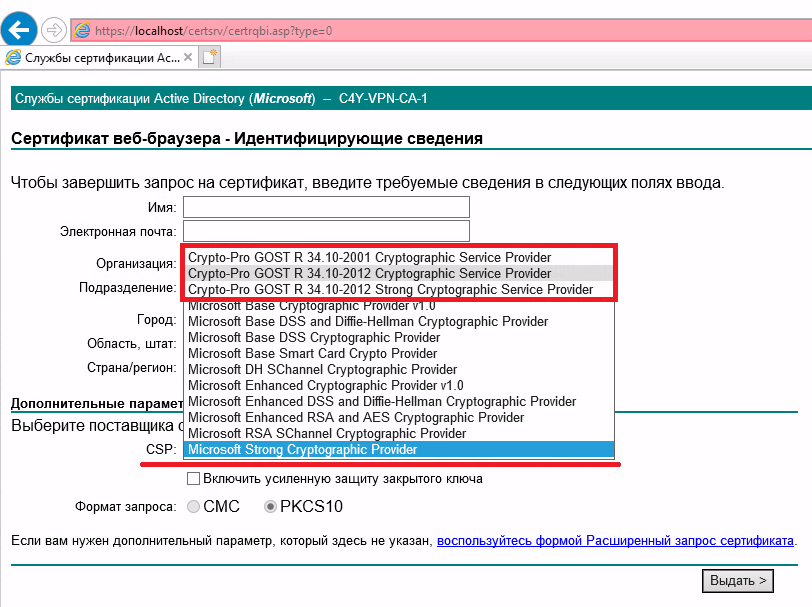

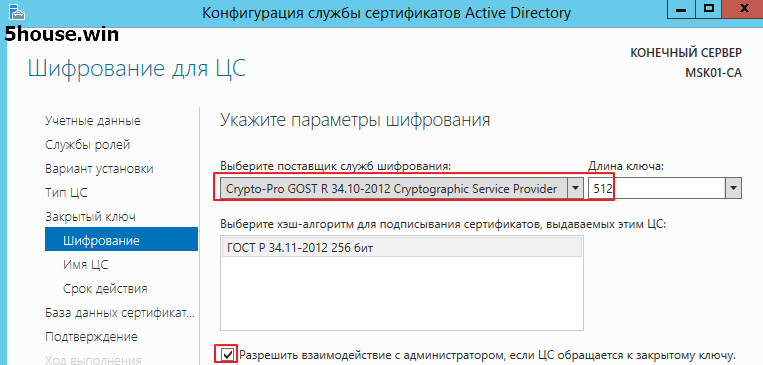

В качестве поставщика службы шифрования выбираем один из трёх предложенных (не забывайте, что 2001 год уже устарел) Crypto-Pro GOST R 34.10-2012 Strong Cryptographic Service Provider с длиной 512 и открытого ключа 1024 бита. (рис.7)

И обязательно подтверждаем: «Разрешить взаимодействие с администратором, если ЦС обращается к закрытому ключу (Allow administrator interaction when the private key is accessed by the CA)»;

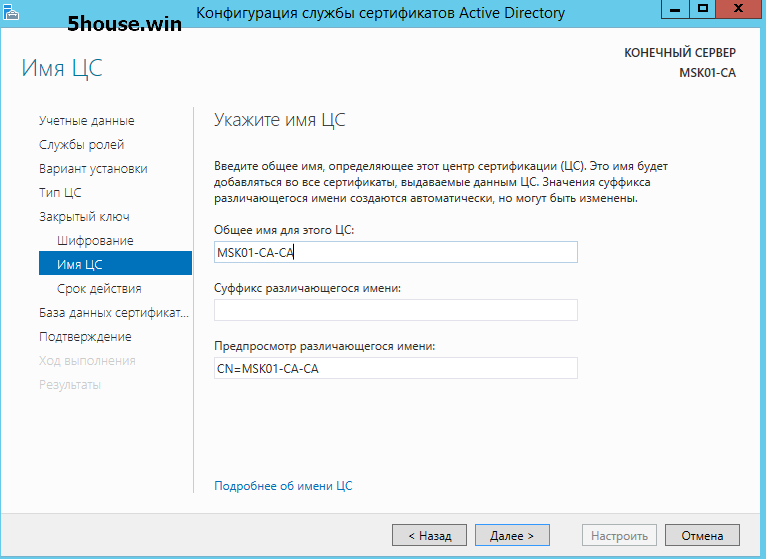

3.7. Укажите имя центра сертификации и суффиксы различающего имени, данные суффиксы будут отображаться в составе сертификата в графе «Издатель (Issuer)».

СN = Certificate Name, O = Organization, L = Locale, S = Street, C = Country, E = E-mail; (рис.

3.8. Указываем необходимый «срок годности (validaty period)» корневого сертификата (в нашем случае было выбрано 15 лет). «Далее (Next)»;

3.9. Указываем расположение баз данных сертификатов (certificate database location). «Далее (Next)»;

3.10. В окне «Подтверждения (Confirmation) сверяем введённую информацию — «Настроить (Configure)»

3.11. Появится окно выбора носителя для создания контейнера нашего ЦС.

Где хранятся сами контейнеры ключей:

1. Реестр: (в качестве хранилища ключей используется реестр Windows), путь хранения контейнеров ключей следующий:

Ключи компьютера: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Settings\Keys

Ключи пользователя ОС: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Settings\Users\SID-пользователя\Keys

В некоторых случаях (было замечено в виртуальных машинах) сертификат попадает сюда: HKEY_USERS\S-1-5-21-{SID}_Classes\VirtualStore\MACHINE\SOFTWARE\[Wow6432Node]\

CryptoPro\Settings\USERS\{SID-пользователя}\Keys\ //

2. Директория: (в качестве хранилища ключей используется директория на жёстком диске), путь хранения контейнеров ключей следующий: C:\Users\All Users\Crypto Pro\Crypto

3.12. Далее откроется окно генерации начальной последовательности с помощью биологического ДСЧ. Для генерации случайной последовательности перемещайте указатель мыши или нажимайте различные клавиши.

3.13. После введите пароль на доступ к закрытому ключу.

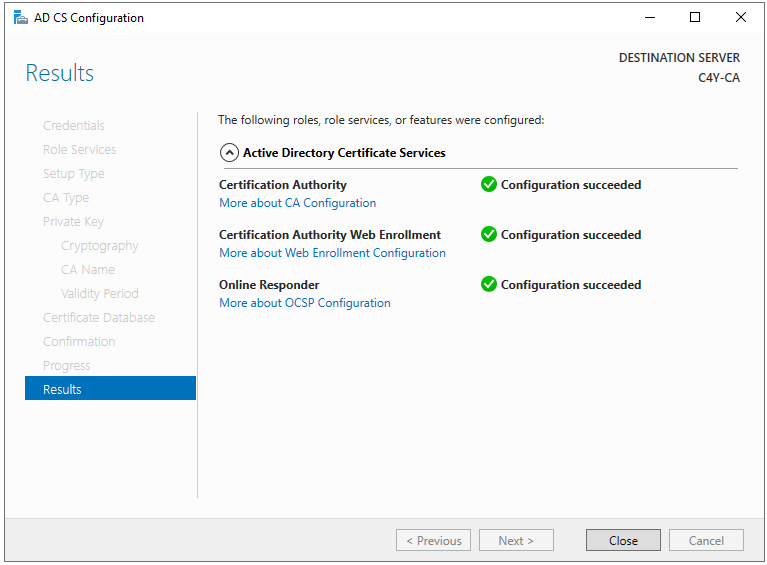

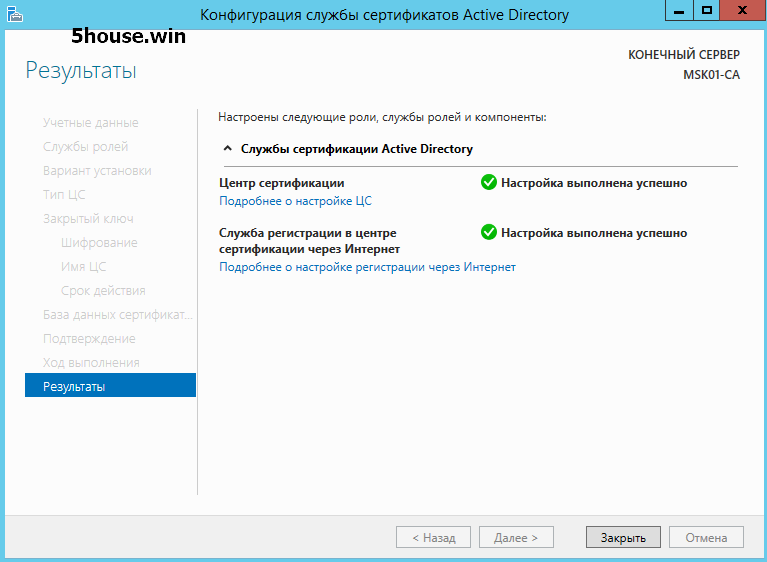

3.14. Далее появится окно результатов об успешной установке компонентов (рис.

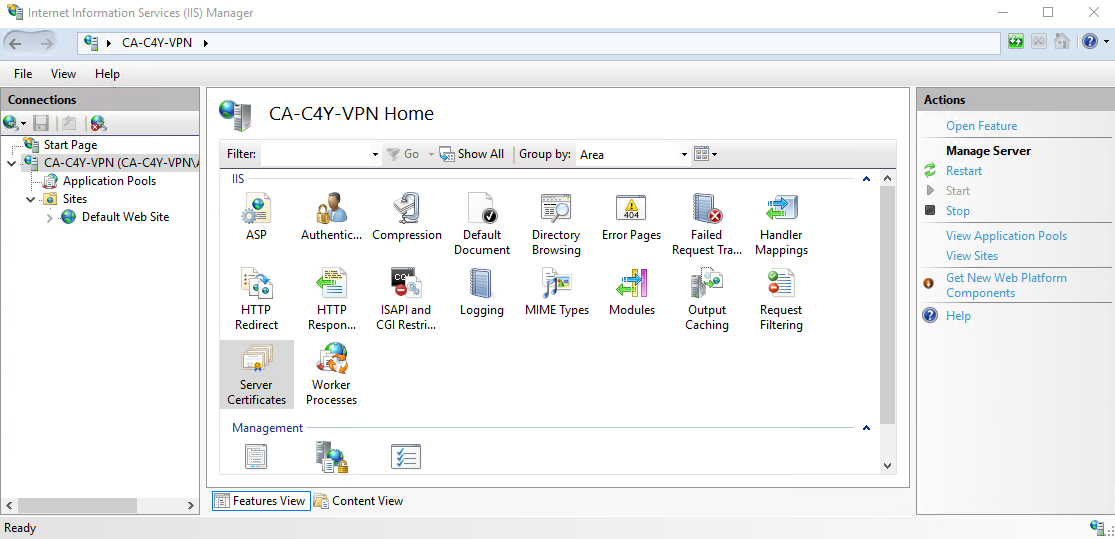

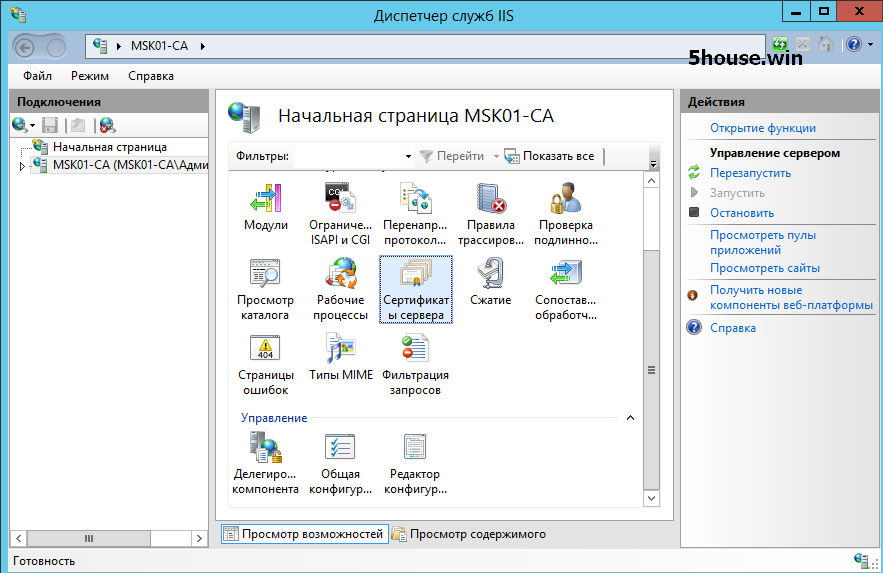

Настройка веб-сервера IIS

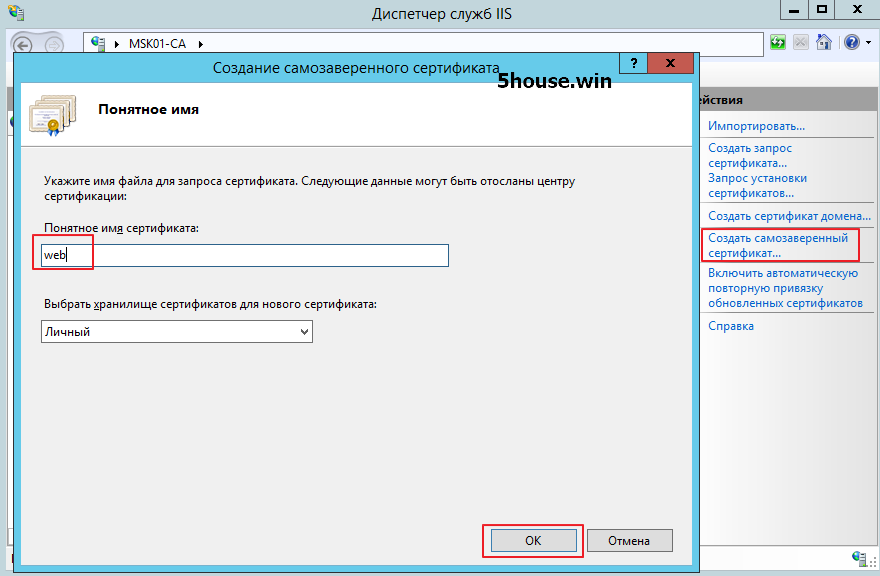

Теперь необходимо выполнить некоторые настройки веб-сервера: прицепить сертификат (самоподписанный или выпущенный нашим же ЦА). Кстати, он уже работает. В качестве примера выпустим самоподписанный сертификат.

1. Откроем Диспетчер служб IIS (Manager IIS) — Сертификат сервера (Server Certificates) (рис. 9);

1.1. В открывшемся окне в панели «Действия (Actions)» выберем – «Создать самоподписанный сертификат (Create Self-Signed Certificate);

1.2. Выбираем тип «Личный (Personal) и указываем «Имя сертификата (Friendly Name)»

1.3. Теперь необходимо привязать этот сертификат для доступа по https к веб-серверу.

1.3.1. Переходим «Сайты (Sites)» — Default Web Site – Bindings – добавить (Add) — выбрать https – и выбрать самоподписанный SSL-сертификат.

Также сертификат вы можете выпустить следующим образом:

На этой же панели создайте запрос (Create certificate request) для выпуска сертификата через наш ЦА и дальнейшей его загрузки в IIS (Complete Certificate Request). Но это по желанию.

Пример запроса (request) для формирования запроса вручную

[NewRequest]

Subject="CN=ИмяСертификата ,O=Организация, L=Город, S=Улица, C=Страна, E=Почта"

ProviderName="Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

ProviderType=80

KeySpec=1

Exportable = TRUE

KeyUsage=0xf0

MachineKeySet=true

RequestType=Cert

SMIME=FALSE

ValidityPeriod=Years

ValidityPeriodUnits=2

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1В целом с веб-сервером мы закончили, в default web site вы можете увидеть, что были автоматически созданы virtual directory и applications «CertSrv». При желании можно создать отдельную виртуальную директорию под CRL’ки.

Установка сетевого ответчика (Online responder)

А вот мы и вернулись к установке автоответчика.

1. Добавляем роль в «Диспетчере серверов» (Server Manager) — «Далее (Next)»

1.1. Установка ролей и компонентов (Add roles and features wizard)» — «Далее (Next)»;

1.2. «Роли сервера (Server roles), раскрываем роль: Служба сертификатов Active Directory (Certificate Services Active Directory); и устанавливаем галочку на «Сетевой ответчик» (Online Responder)

1.3. Завершаем работу с мастером ролей и компонентов, путём односмысленных нажатий «Далее (Next)».

В IIS была добавлена Applications: ocsp. Только не пугайтесь, что сама по себе директория пустая. Так и должно быть.

Нам осталось настроить центр сертификации и выпустить сертификат на OCSP.

Настройка центра сертификации

1. В «Диспетчере серверов (Server manager)» — выбираем «Служба сертификации Active Directory (AD CS) – правой клавишей по вашему серверу и открываем: «Центр сертификации (Certification Authority).

1.1. Вы попали в оснастку управления центром сертификации: certsrv.

1.2. Выбираем ваш центр сертификации и открываем свойства (рис. 10):

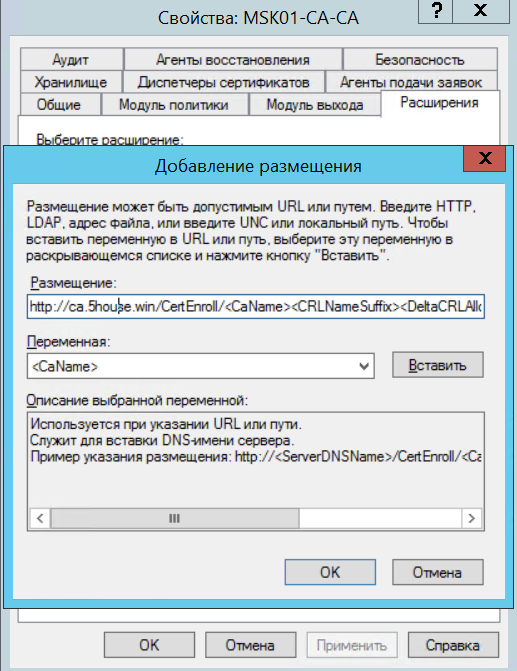

1.3. Следующим важным шагом выступает настройка точек распространения CDP и AIA.

Authority Information Access (AIA) — содержит ссылки на корневой сертификат центра сертификации (Certification Authority)

CRL Distribution Point — содержит ссылки на файлы CRL, которые периодически публикует сервер CA, который издал рассматриваемый сертификат. Этот файл содержит серийные номера и прочую информацию о сертификатах, которые были отозваны. (рис. 11)

Мы используем веб-сервер, который доступен как внутри сети, так и из интернета (так как сертификаты могут использоваться пользователями интернета) по одному и тому же URL.

1.4. В разделе свойства переходим в «Расширения (Extensions):

Удаляем ненужные точки распространения и оставляем локальную и внешнюю ссылку для CDP:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<CaName><CRLNAmeSuffix><DeltaCRLAllowed>.crl

Ставим галочки «Включить в CRL. Включить в CDP (Include in CRL. Include in the CDP)».

AIA:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt

Ставим галочку: «Включать в AIA- расширение выданных сертификатов (Include in the AIA extension of issued certificates)»

OCSP:

https://<ip_address/dns_name>/ocsp

Ставим галочку: «Включать в расширение протокола OCSP (Include in the online certificate status protocol (OCSP) extension)»

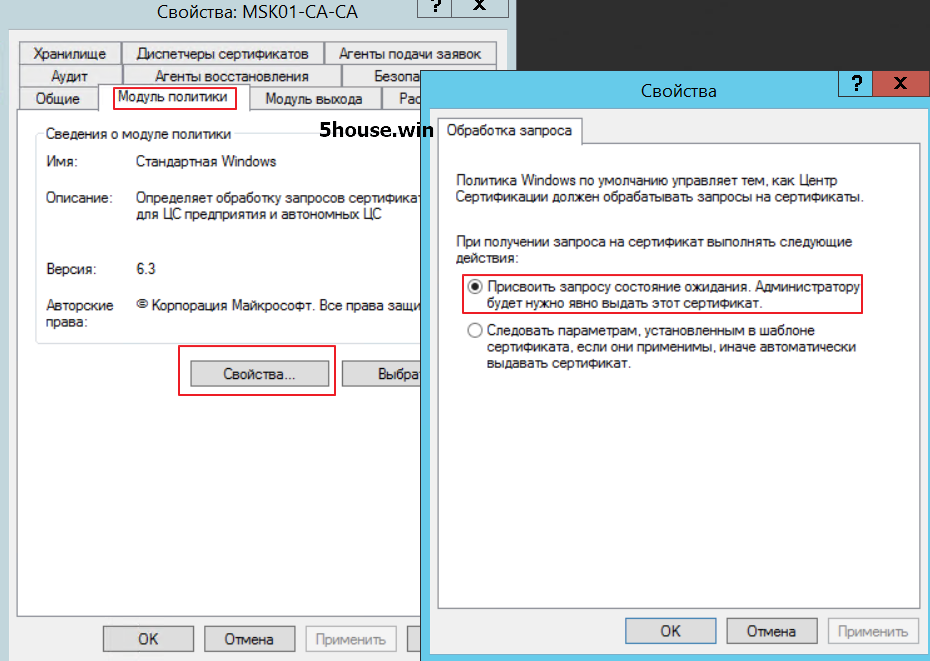

В свойствах центра сертификации можно настроить автоматический выпуск сертификатов при поступившем запросе. Так вы исключаете возможность проверки указанных требуемых полей сертификатов. Для этого перейдите в «Модуль политик (Policy Module)» — «Свойства (Properties)» и выберите соответствующий пункт:

В первом случае сертификату присваивается режим ожидания, а одобрение выпуска сертификата остается за администратором;

Во втором случае из-за отсутствия шаблонов в Standalone CA сертификаты будут выпускаться автоматически. (рис. 12)

Да, центр сертификации уже функционирует и доступен по указанному dns-имени. Не забудьте открыть 80 и 443 порты для функционирования веб-сервера и online-reposnder’a, настройкой которого мы займёмся далее.

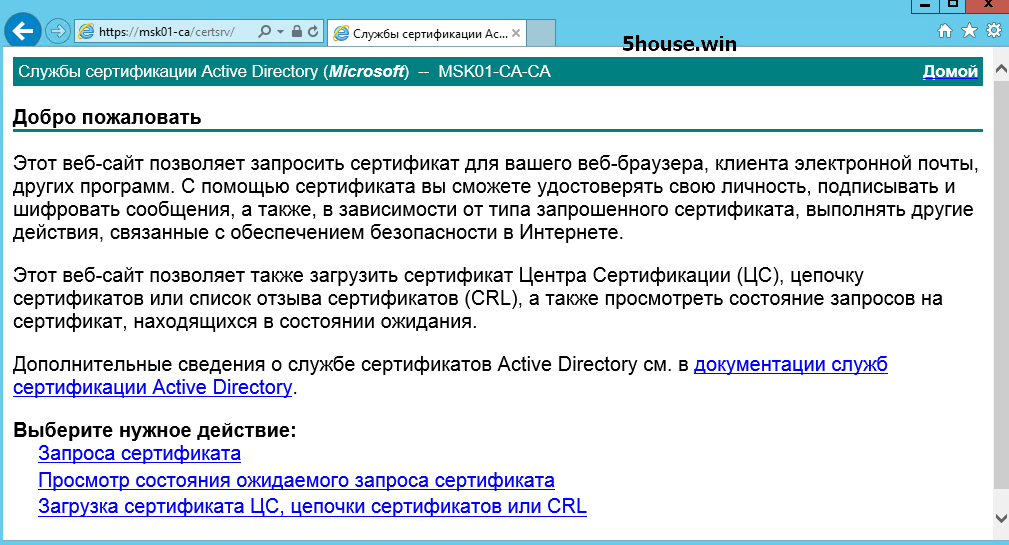

Проверить работу ЦС вы можете, перейдя в ChromiumGost или Internet Explorer или Edge (с поддержкой Internet Explorer(IE)): https://localhost/CertSrv.

При переходе по ссылке извне в IE необходимо добавить наш веб-сервер в «Надежные сайты (Trusted Sites)» в настройках в пункте «Безопасность». Не забудьте, что должен быть установлен КриптоПро CSP, в ином случае при выпуске сертификата вам не будет доступен выбор ГОСТовского криптопровайдера (рис.13).

Также вы можете здесь вручную скачать сертификат нашего ЦС, цепочку сертификатов, CRL и разностные CRL. Кстати говоря, их мы и забыли настроить.

Вернёмся в оснастку certsrv к нашему центру сертификации и настроим выпуск разностных CRL. Для этого необходимо открыть «Свойства (Properties)» раздела «отозванных сертификатов (Revoked Certificates)» (рис. 14).

1. Задаём «Интервал публикации CRL (CRL Publications interval)».

1.1. Включаем публикацию разностных CRL и задаём интервал.

Кажется, что все хорошо. Но есть один момент:

«ЦС будет публиковать Delta CRL, которые содержат символ плюс «+» в имени файла (например, contoso-pica+.crl). По умолчанию IIS будет расценивать этот символ в запросе как метасимвол и не позволит клиентам скачать список отзыва. Необходимо включить двойной эскейпинг в настройках IIS, чтобы расценивать знак плюса в запросе как литерал:»

Выполните следующую команду в power shell:

Import-Module -Name WebAdministration

Set-WebConfigurationProperty -PSPath 'MACHINE/WEBROOT/APPHOST' -Filter /system.webServer/security/requestFiltering -name allowdoubleescaping -Value 'true'Настройка OCSP — сетевого ответчика (Online responder)

Так как у Standalone центра сертификации нет шаблонов, нам необходимо вручную сформировать запрос и выпуск сертификата для конфигурации отзыва (Array configuration) в «Управление сетевым ответчиком (Online responder management). Для это используйте следующую конфигурацию для формирования запроса

1.1. Создайте: ocsp.txt cо следующим внутренним содержанием:

[NewRequest]

Subject = "CN=Имя"

PrivateKeyArchive = FALSE

Exportable = TRUE

UserProtected = FALSE

MachineKeySet = TRUE

ProviderName = "Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

KeyLength = 512

UseExistingKeySet = FALSE

RequestType = PKCS10

[ApplicationPolicyStatementExtension]

Policies = OCSPSigning

Critical = false

[OCSPSigning]

OID = 1.3.6.1.5.5.7.3.9

[EnhancedKeyUsageExtension]

OID="1.3.6.1.5.5.7.3.9"

[Extensions]

1.3.6.1.5.5.7.48.1.5 = Empty1.2. Откройте командную строку cmd. Перейдите в директорию с текстовым файлом или в будущем просто укажите полный путь при формировании запроса.

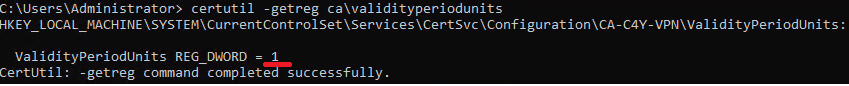

1.3. Узнаем, на какой срок сейчас выпускаются сертификаты. Для этого воспользуемся командой - certutil –getreg ca\validityperiodunits

Результат — на рис. 15.

1.4. Изменим длительность выпуска сертификата:

#Изменение выпуска сертификатов с текущего состояния на длительность в 5 лет

certutil -setreg ca\ValidityPeriodUnits 5

#Перезапуск сервера

net stop certsvc

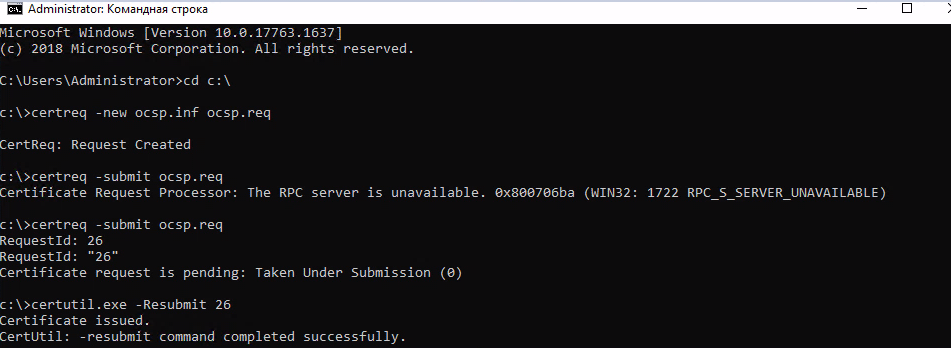

net start certsvc 1.5. Сформируем запрос и выпустим сертификат для сетевого автоответчика (рис 16.):

#Конфигурирование запроса

certreq -new <имя>.inf <имя>.req

#Формирование запроса в ЦС

certreq -submit <имя>.req

#Одобрение запроса (Можно руками через оснастку управления центром сертификации)

certutil.exe -Resubmit "Цифра запроса" Во время конфигурирования запроса выбираем место хранения контейнера ключа и проходим процедуру ДСЧ.

1.6. Экспортируем сертификат из центра сертификации и устанавливаем его в личные сертификаты локального компьютера.

1.6.1. После запроса сертификата открываем оснастку: Certificates (Run — MMC – Add or remove Snap-ins – Certificate),

1.6.2. Выбираем сертификат, выданный для сетевого ответчика. Нажимаем правой клавишей и открываем «Все задачи (Управление закрытыми ключами (All Tasks — Manage Private keys)».

1.6.3. В открывшемся окне Permissions необходимо добавить в «Группы и пользователи (Group and Users): Network Service и выдать право Read для этой учётной записи. (рис.16.1)

Это нужно сделать, так как служба OCSP работает от лица Network Service.

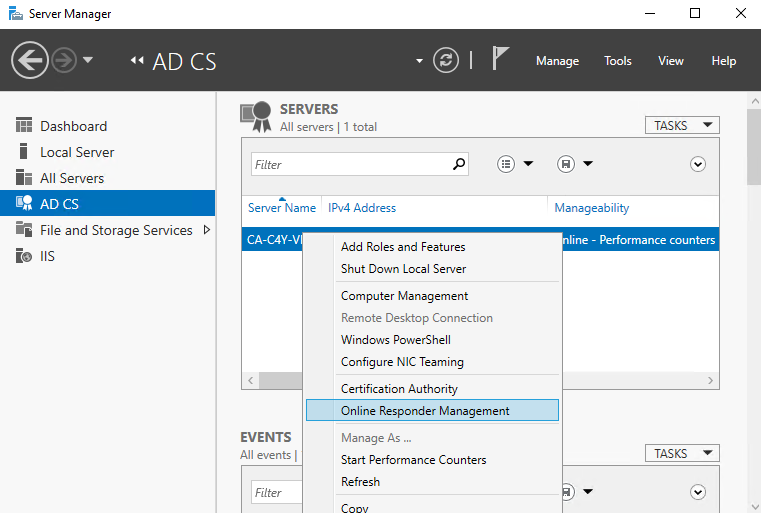

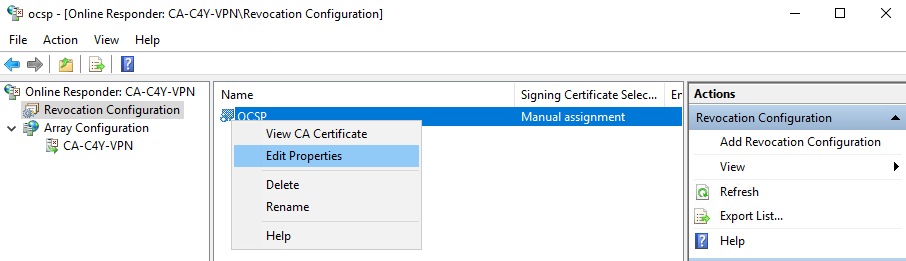

1.7. Далее переходим в настройки самого сетевого ответчика. (рис. 17)

1.8. Нам необходимо добавить «Конфигурацию отзыва (Revocation Configuration) – «Добавить»

2. Предстоит небольшой процесс настройки конфигурации отзыва.

2.1. «Далее».

2.2. Введите имя конфигурации – «Далее».

2.3. Выбираем второй пункт: «Выбрать сертификат в локальном хранилище сертификатов (Select a certificate from the local certificate store)» — «Далее».

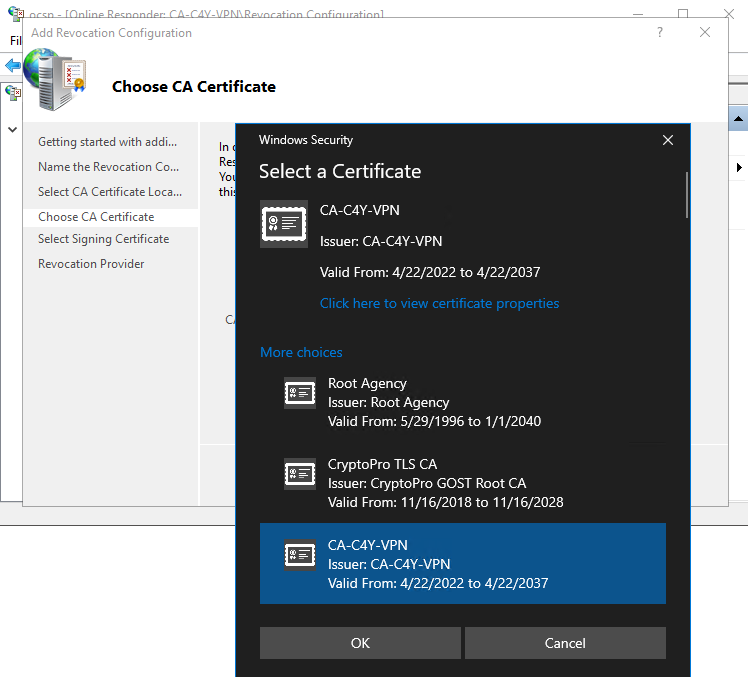

2.4. В следующем окне нажимаем «Обзор (Browse)» и выбираем корневой сертификат нашего ЦА – «Больше вариантов (More choices)». (рис. 17) – «Далее».

2.5. В следующем окне выбираем «Выбрать сертификат подписи вручную (Manually a signing sertificate)

2.6. В последнем окне нажимаем «Поставщик (Provider)». Здесь необходимо указать источник, из которого будут браться базовые и разностные CRL. В нашем случае: http://localhost/CDP/CA-C4Y-VPN.crl (для базового) и http://localhost/CDP/CA-C4Y-VPN+.crl (для разностного).

2.7. Осталось прицепить к нашей конфигурации выпускаемый ранее сертификат и проверить некоторые моменты.

2.7.1. Переходим в «Конфигурацию массива(array configuration)», выбираем конфигурацию и нажимаем «Назначить сертификат подписи (Assign Signing Certificate)». В появившемся окне нужно просто нажать «ОК».

2.7.2. Теперь необходимо «Обновить конфигурацию массива». Для этого выбираем «Конфигурация массива (Array configuration) – «Обновить (Refresh)»

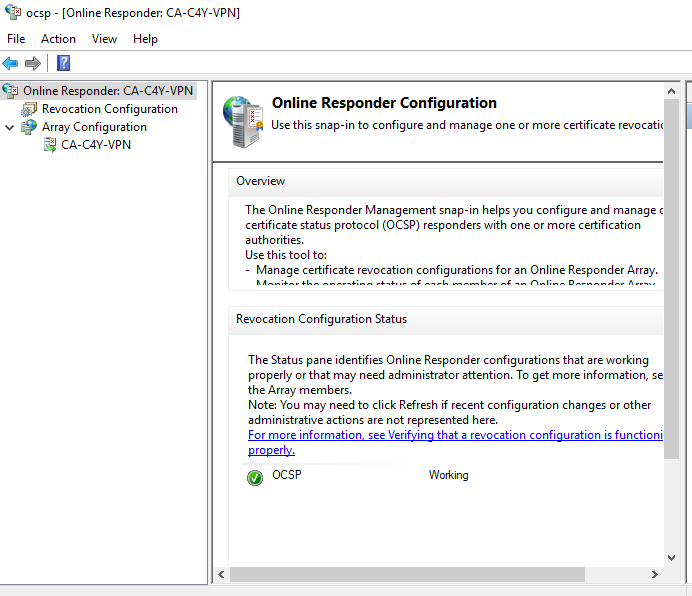

2.7.3. После всех этих действий главное окно оснастки ocsp должно выглядеть так, как на рисунке 19.

В процессе самостоятельной настройки «сетевого ответчика» может возникнуть много вопросов, особенно если нет опыта работы с Standalone центром сертификации, в котором отсутствуют шаблоны, без которых можно обойтись, но пути становятся длиннее в исполнение. Кстати говоря, если после прикрепления сертификата вы не получили заветное Working, то проверьте следующее (рис.20, 20.1):

Чтобы проверить работу центра сертификации и сетевого автоответчика, выпустите сертификат для конечного пользователя, установите его и экспортируйте в какую-нибудь директорию. А после воспользуйтесь утилитой: Certutil –url /patch/test.crt

Для подробного отчёта вы можете воспользоваться: certutil –verify –urlfetch /patch/test.crt

На этом краткое руководство по развертыванию собственного центра сертификации подошло к концу. Я постарался рассказать о большинстве трудностей и нюансов, с которыми можно столкнуться в процессе работы. Надеюсь, это руководство поможет вам.

Дополнительно:

Что ещё интересного есть в блоге Cloud4Y

→ Малоизвестный компьютер SWTPC 6800

→ Сделайте Linux похожим на Windows 95

→ Бесплатные книги, полезные для IT-специалистов и DevOps

→ WD-40: средство, которое может почти всё

→ Игры для MS-DOS с открытым исходным кодом

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем только по делу.

Установка и настройка на сервере

Для установки КриптоПро на сервере ELMA необходимо выполнить следующие действия:

Удалить если есть старые приложения КриптоПро:

- удалить .NET сервер

- удалить провайдер CSP

- запустить утилиту cspclean.exe

- перезапустить сервер Windows

Установить нужные версии приложений КриптоПро:

- установить КриптоПро CSP (требуется серверная лицензия)

- установить КриптоПро .NET (требуется серверная лицензия)

- перезапустить сервер Windows

Примечание: данные продукты поставляются с ограниченной по времени лицензией (1 месяц). Для корректной работы необходимо приобретение постоянных лицензий.

Руководство по установке «КриптоПро УЦ» 1.5 на Windows Server 2008 R2 (включая OCSP, TSP)

Тема в разделе «Бизнес и свое дело», создана пользователем Monogatari, 8 янв 2016.

- Статус обсуждения:

-

Комментирование ограничено.

-

Проработанное (автором) руководство по установке и настройке «КриптоПро УЦ» 1.5 на Windows Server 2008 R2 (включая OCSP, TSP)

Типовая схема «КриптоПро УЦ»Немного о «КриптоПро УЦ»

Одним из основных компонентов автоматизированных информационных систем (АИС) с применением электронных цифровых подписей (усиленных электронных подписей) является Удостоверяющий центр.Удостоверяющий центр — это организационный элемент АИС, обеспечивающий изготовление сертификатов открытых ключей и управление (аннулирование, приостановление, возобновление) ими, а также выполняющий иные функции, установленные законодательством Российской Федерации.

Ввиду высокой трудоемкости технологических операций, связанных с реализацией целевых функций Удостоверяющего центра, необходимо автоматизировать указанные операции с использованием специализированного программно-аппаратного обеспечения (специализированных программно-аппаратных комплексов).

ПАК «КриптоПро УЦ» предназначен для выполнения организационно-технических мероприятий по обеспечению участников АИС средствами применения электронной цифровой подписи (электронной подписи) в целях:

- контроля целостности и авторства электронных документов, передаваемых в АИС;

- проверки подлинности взаимодействующих программных компонентов и конфиденциальности передаваемых данных при информационном взаимодействии;

- создания системы юридически значимой электронной цифровой подписи (электронной подписи) в системах электронного документооборота;

- обеспечения безопасности и разграничения доступа при взаимодействии субъектов АИС.

Данное руководство по установке и настройке «КриптоПро УЦ» 1.5 на Windows Server 2008 R2 (100 стр. включая OCSP, TSP) проработано автором (мной). Описаны основные моменты/трудности/ошибки с которыми может столкнуться администратор при установке/настройке «КриптоПро УЦ» 1.5. В данное руководство включает установка и настройка OCSP (Online Certificate Status Protocol) и TSP (Time Stamp Protocol) серверов.

Ищу проверяющих и организатора. -

Ребяты скажите, эти подписи подходят для общения с гос органами, или только для HTTPS ?

-

Вообще подходят, но у Вас должен быть аттестованный удостоверяющий центр, после этого Вы попадете в реестр Министерства связи и массовых коммуникаций Российской Федерации.

Аттестация УЦ не быстрая процедура и насколько мне известно не дешевая, проще работать с уже прошедшими аттестацию, например taxcom.ru

Скрытая ссылка -

А если работать с такскомом, тогда и сервис СВОЙ поднимать ведь нет смысла (ну если не громадная корпорация) правильно ведь?

-

Нужны 3 гаранта для проверки материала из числа членов клуба со статусом «Модератор» или «Организатор».

-

Отзыв на продукт

Укажите свой уровень владения информацией и навыками: в данной области вы новичок, теоретик либо опытный практик?

Изучал данные дисциплины в институте и проходил практику связанную в т.ч. с данной тематикой

В каком виде предоставлен материал и насколько удобно он оформлен?

Материал предоставлен в виде текстового руководства с ссылками на важные документы, которые следует изучить. А также насыщен сопроводительными изображениями, которые приходятся очень кстати, если установлен другой язык.

Материал содержит не просто инструкцию по установке и настройке, а также описываются и разбираются ошибки и даются рекомендации.

Сколько времени заняло изучение и выполнение заданий данного инфопродукта? Сколько времени заняло достижение заявленного автором результата?

Все зависит от начального багажа знаний. Если рассматривать чистую установку по руководству, то это занимает 1 — 2 часа.

Насколько легко усваивается материал, вызвал ли он какие-либо затруднения при проверке?

Затруднений не возникало, все пошло, как по маслу.

Нужны ли специальные навыки и дополнительные материальные вложения?

Материальные вложения не нужны, но понимание базовых аспектов данной темы должно быть.

Оказывал ли автор должную поддержку в процессе проверки?

Поддержка не потребовалась.

Каковы в целом общие впечатления о компетентности автора?

Автор знает и понимает свою область. Материал написан легким языком, приятным для изучения руководства. А также описывающий все подробности, что вопросов по ходу изучения не возникает.Материал полностью соответствует заявленному автором описанию и пригоден для проведения складчины.

2 пользователям это понравилось.

-

@Im MT Большое спасибо за отзыв. Кто из числа членов клуба со статусом «Модератор» или «Организатор» может сделать отзыв? @Коровьев ? @Samigg ?

-

2 пользователям это понравилось.

-

Жаль не модератор — оставил бы отзыв. Администрирую УЦ еще с появления версии 1.4.

Скажите, чем ваше руководство лучше (полнее) идущих с дистрибутивом в комплекте различных ЖТЯИ? -

Думаю, тем что снижен порог вхождения.

Картинок больше. -

Нет, не правильно. Шифрование сообщений для передачи информации по открытым каналам, электронная подпись в документообороте, доступ сотрудников к сети предприятия извне и т.д. и т.п. — это сейчас используется и в небольших (8-15 сотрудников) предприятиях. Для такого количества нет смысла покупать такой дорогой продукт, проще использовать бесплатные аналоги, но поднимать СВОЙ сервис смысл имеет. А для общения с госорганами действительно дешевле и проще заключить с кем-нить аттестованным договор на поставку пары ключей для бухгалтеров и сотрудников организации закупок/аукционов. Одно другому не мешает.

Но нормальных инструкций по настройке бесплатных аналогов скорее всего не найдёте

Так что возможно имеет смысл, тем более за столь символическую плату, ознакомиться с предлагаемым руководством для понимания того что такое УЦ и как его компоненты завязаны друг на друга.

- Статус обсуждения:

-

Комментирование ограничено.

Установка и настройка Удостоверяющего Центра на базе Windows Server

1)Изменим имя сервера (Computer name) — Панель управления\Система и безопасность \ Система

и установим крипто провайдера CSPSetup-4.0.9842.exe

Перезагружаем компьютер

После установки Microsoft CA изменить имя сервера нельзя.

2)Добавляем Роль сервис через оснастку Диспетчер серверов (Server Manager)

2.1)Выбираем сервер

2.2)Роли сервера:Отмечаем Веб-сервер (IIS) , Службы сертификатов Active Ditectory (active directory certificate services)

2.3)Службы ролей: Отмечаем Служба регистрации в центре сертификации через Интернет (Online Certificate Authority Registration Service)

2.4)Подтверждение нажимаем кнопку Установить

3)Диспетчер серверов \ Настройка службы сертификатов Active directory

3.1)Службы ролей отметим: Центр сертификации , Служба регистрации в центре сертификации Интернет

3.2)Вариант установки — Автономный ЦС

3.3)Укажите тип ЦС — Корневой ЦС

3.4)Укажите тип закрытого ключа — Создать новый закрытый ключ

3.5)Шифрование для ЦС crypto-pro gost r 34.10-2012 cryptographic service provider 512

Отметить Разрешить взаимодействие с администратором , если ЦС обращается к закрытому ключу

3.6)Закрытый ключ ,заполняем Имя ЦС

3.7)Срок действия — укажите период действия корневого сертификата , водить мышкой при запросе

3.8)Выберете устройство\место хранение сертификата и задайте пароль

3.9)КриптоПро csp Установить новый пароль , запомнить пароль

4.0)Настройка установка Службы сертификации Active Diretory завершена

4.1)Диспетчер служб IIS — Сертификат сервера

4.2)Создать самозаверенн ый сертификат.. указать имя — web

4.3)Сайты Default Web Site , Привязки.. добавить тип httpS , SSL-сертификат web

5)Настройка Центр сертификации crtsrv

CRL Distribution Points (CDP) Списки отзывов сертификатов

Authority Information Access (AIA) Сведения о центрах сертификации

Отметить Включить в CRL . Клиенты используют для поиска в размещениях Delta CRL , Включать в CDP-расширения выданных сертификатов

5.1)Настройка политики выдачи сертификатов — по умолчанию требуется подтверждение администратора

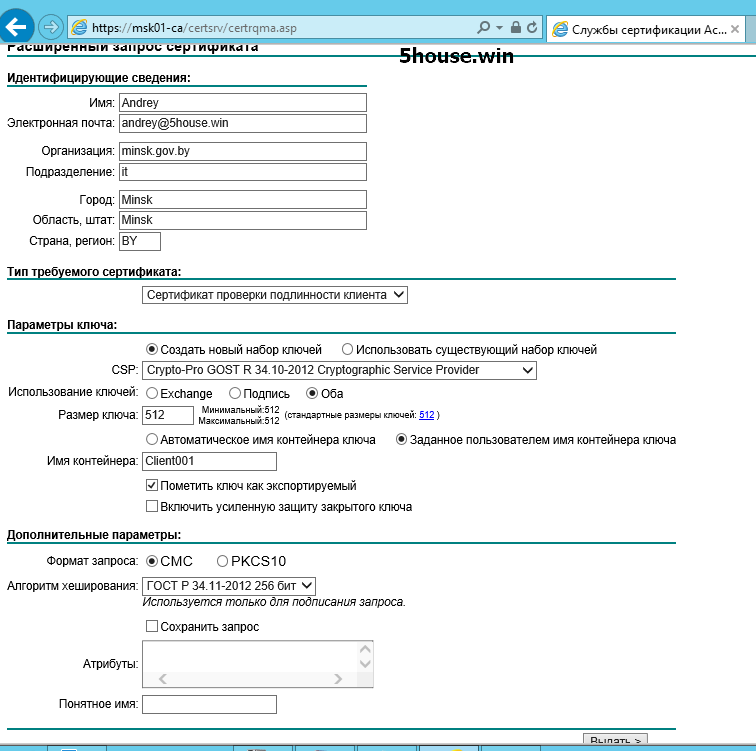

6)Выпуск \ получение сертификата через веб интерфейс httpS://msk01-ca/certsrv/

Запрос сертификата\Расширенный запрос сертификата\Создать и выдать запрос к этому ЦС

Примечание:

Для возможности дальнейшего выбора криптопровайдера “КриптоПро CSP” в окне создания запроса на сертификат, выполните следующее:

в файле System32\certsrv\certsgcl.inc измените значение константы Const nMaxProvType с 25 на 99. В стандартном скрипте перечислено только 25 типов криптопровайдера.

https://www.youtube.com/channel/UCnu9HxldaUZZg_DzCKcK23w/ https://www.youtube.com/watch?v=_SOIUW22e-o

Сравнение версий КриптоПро CSP

https://www.cryptopro.ru/products/csp/compare

рекомендуется ставить последнюю версию , с обновлениями

КриптоПро 4 ошибки в журнале событий Windows

https://forsenergy.com/ru-ru/certsvr/html/18656667-17b6-4e81-af4c-4ff1b767c8b8.htm

Задание точек распространения CRL в выданных сертификатах

Откройте оснастку «Центр сертификации».

В дереве консоли щелкните имя центра сертификации.

В меню Действие выберите команду Свойства, а затем выберите вкладку Расширения . Убедитесь, что значение Выберите расширение равно Точка распространения списков отзыва (CDP).

Выполните одно из следующих действий. (Список точек распространения CRL находится в списке Укажите, откуда пользователи могут получить списки отзыва сертификатов (CRL).)

Чтобы указать, что нужно использовать URL-адрес в качестве точки распространения CRL, выполните следующие действия.

Щелкните точку распространения CRL, установите флажок Включать в CDP-расширение выданных сертификатов , а затем нажмите кнопку ОК.

Чтобы указать, что URL-адрес нужно использовать в качестве точки распространения разностных CRL, выполните следующие действия.

Щелкните точку распространения CRL, установите флажок Публикация разностных CRL по адресу , а затем нажмите кнопку ОК.