Работа с корпоративными и автономными центрами сертификации CA Центр сертификации Certification Authority (CA), называемый компанией Microsoft сервером сертификатов (Certificate Server) или службами сертификатов (Certificate Services), является ключевым компонентом программного обеспечения

Работа с корпоративными и автономными центрами сертификации CA

Центр сертификации Certification Authority (CA), называемый компанией Microsoft сервером сертификатов (Certificate Server) или службами сертификатов (Certificate Services), является ключевым компонентом программного обеспечения инфраструктуры открытых ключей PKI (Public Pey Infrastructure) в среде Windows Server 2003. Центр CA принимает и обрабатывает запросы на получение сертификатов от пользователей PKI, идентифицирует эти запросы и проверяет их правомерность, выдает сертификаты в соответствии с политикой безопасности PKI, обновляет и аннулирует сертификаты, размещает сертификаты на различных узлах хранения, создает и публикует списки аннулированных сертификатов CRL (Сertificate Revocation Lists), а также регистрирует в соответствующей базе данных все транзакции по сертификатам и CRL. Центр сертификации Windows 2003 CA может выполнять в безопасном режиме архивирование и восстановление секретных ключей. Чтобы оценить степень развития возможностей центров CA и PKI в среде Windows 2003, в этой статье мы рассмотрим компоненты архитектуры последней реализации служб Certificate Services, а также различия в процедурах развертывания корпоративного и автономного центра CA в среде Windows 2003.

Архитектура Windows 2003 Certificate Services. Архитектура Windows 2003 Certificate Services почти идентична той, которая использовалась Microsoft при реализации предыдущих версий названных служб. Основное различие состоит в том, что здесь Microsoft изменила структуру базы данных CA для реализации поддержки процедур архивирования и восстановления секретных ключей пользователей. Схема данной архитектуры показана на рисунке. Она включает в себя различные модули, базы данных, инструментальные средства администрирования, посредников и прикладной интерфейс CryptoAPI.

|

Рисунок. Архитектура CA |

Модули. Сердцем Certificate Services является исполнительный механизм CA (certsrv.exe), который генерирует сертификаты и занимается управлением потоками сообщений между CA и другими компонентами служб Certificate Services. Серверный механизм CA взаимодействует с другими компонентами архитектуры через входные модули, модули политики и выходные модули.

Входной модуль принимает запросы на сертификаты, соответствующие формату криптографического стандарта открытых ключей № 10 (Public-Key Cryptography Standards, PKCS #10) или криптографического протокола управления, использующего синтаксис криптографических сообщений (Cryptographic Management protocol using Cryptographic Message Syntax, CMS). После приема запроса входной модуль помещает его в очередь для дальнейшей обработки модулем политики.

Модуль политики реализует правила политики центра CA в соответствии с установками, заданными администратором CA. Данный модуль передает исполнительному механизму CA информацию о структуре сертификата и принимает решение о выдаче сертификата, об отказе в его выдаче или о переводе запроса сертификата в режим ожидания. Для обновления информации о структуре сертификата модуль политики может обращаться к информации, хранящейся в каком-либо каталоге (например, Active Directory) либо в базе данных. Модуль политики, имеющийся в Windows 2003, называется certpdef.dll. Он поддерживает два типа политики: режим корпоративной политики и режим автономной политики. Эти режимы будут подробно рассмотрены ниже. Чтобы убедиться в том, что на данном центре CA установлен модуль политики, следует запустить оснастку Certification Authority консоли MMC, щелкнуть правой кнопкой на объекте CA, выбрать в контекстном меню пункт Properties и перейти к закладке Policy Module, показанной на экране 1.

|

Экран 1. Вкладка Policy Module в свойствах объекта |

Выходные модули занимаются распространением и публикацией сертификатов, цепочек сертификатов, а также полных списков CRL и списков изменений CRL. Выходной модуль может записывать данные PKI в файл или передавать эти данные на удаленный узел, используя в качестве транспорта протокол HTTP или механизм удаленного вызова процедур RPC. Windows 2003 CA может поддерживать несколько выходных модулей, соответственно распространение и публикация сертификатов, цепочек сертификатов, полных cписков CRL и списков изменений CRL может выполняться одновременно в различные пункты назначения, включая каталоги LDAP, файловые ресурсы совместного пользования, каталоги Web и, наконец, ODBC-совместимые базы данных. По умолчанию в Windows 2003 CA входит выходной модуль, называемый certxds.dll, в котором реализована поддержка LDAP, FTP, HTTP и SMTP (в центрах Windows 2000 CA также поддерживаются все эти протоколы, за исключением последнего). Выходной модуль позволяет организовать автоматическую рассылку уведомлений от центра CA пользователям PKI и администраторам. Чтобы убедиться в том, что на данном центре CA установлен модуль политики, нужно запустить оснастку Certification Authority консоли MMC, щелкнуть правой кнопкой на объекте CA, выбрать в контекстном меню пункт Properties и перейти к закладке Exit Module, показанной на экране 2.

|

Экран 2. Вкладка Exit Module в свойствах объекта |

Модули политики и выходные модули являются настраиваемыми и заменяемыми компонентами, поэтому любая организация может разработать на языках C++ или Visual Basic (VB) собственные модули и интегрировать их в архитектуру Certificate Services. Вся необходимая информация о процессах создания и замещения модулей имеется в комплекте документации Software Development Kit (SDK) для платформы Windows 2003.

Настройка модулей политики и выходных модулей осуществляется с помощью оснастки Certification Authority или через утилиту командной строки certutil.exe. Используя окно свойств объекта CA оснастки Certification Authority, можно добавлять выходные модули, настраивать расширения X.509 для сертификатов (например, определять узлы CDP (CRL Distribution Points) и узлы AIA (Authority Information Access)), а также настраивать параметры публикации для полных списков CRL и списков изменений CRL.

Базы данных. Центр CA имеет собственную базу данных, которая называется CAname.edb. В этой базе хранится информация по транзакциям, связанным с сертификатами, и собственно сертификаты. Здесь же хранятся архивированные секретные ключи. По умолчанию эта база данных хранится в каталоге %systemroot%system32certlog. Исполнительный механизм центра CA взаимодействует с базой данных с помощью файла certdb.dll. С появлением службы Windows 2000 Certificate Services изменилась используемая Microsoft технология работы с базами данных. Теперь здесь используется процессор баз данных Jet, что позволило сделать архитектуру Windows 2000 CA масштабируемой. Отметим, что аналогичная технология используется в базах данных AD и Microsoft Exchange Server.

Средства администрирования. В большинстве случаев для администрирования центра сертификации Windows 2003 CA используется оснастка Certification Authority, но это можно делать и с помощью утилиты командной строки certutil.exe. Оба средства взаимодействуют с исполнительным механизмом центра CA через библиотеку certadm.dll.

Посредники (intermediaries). Прикладные программы, помогающие клиенту корректно сформировать запрос сертификата, соответствующий формату PKCS #10 или CMS, называются посредниками или Registration Authorities (RA). Эти программы собирают специальные данные о пользователе и о запросе, которые необходимы для формирования корректного запроса сертификата. Например, любой запрос, направляемый корпоративному центру Windows 2003 CA, должен содержать ссылку на шаблон сертификата. Программы RA могут добавлять к запросу описание шаблона. Следует отметить, что эти программы используют определенные транспортные протоколы (например, HTTP и RPC), соответственно при этом и исполнительный механизм CA не должен использовать для работы другие типы транспорта.

Примерами посредников в Windows 2003 могут служить Web-страницы регистрации сертификатов, которые являются посредниками HTTP, а также оснастка Certificates консоли MMC, вызывающая мастер Certificate Request Wizard, которая играет роль RPC-посредника. При генерации секретных ключей на клиентской машине посредник HTTP обращается к библиотеке xenroll.dll, а при генерации секретных ключей на смарт-картах он использует библиотеку scenroll.dll. Посредник RPC для выполнения данных процедур вызывает библиотеку certcli.dll.

Прикладной интерфейс CryptoAPI. Для реализации всех криптографических функций, включая доступ и использование секретных ключей CA, центр сертификации задействует вызовы интерфейса CryptoAPI. Центр CA может хранить свой секретный ключ на жестком диске или на специальном аппаратном устройстве (например, на аппаратном модуле безопасности Hardware Security Module, HSM).

Установка Windows 2003 Certificate Services

При выполнении установки Windows 2003 Certificate Services может быть развернут корневой CA, подчиненный CA, корпоративный CA (интегрированный в AD) или автономный CA (не интегрированный в AD). Если служба Certificate Services устанавливается в корпоративном режиме, то в этом случае активируется аналогичный режим и для модуля политики центра Windows 2003 CA. Рассмотрим, чем отличаются корпоративный и автономный режимы. В таблице приведены сравнительные характеристики параметров, установленных по умолчанию, для автономного и корпоративного центров Windows 2003 CA.

При установке корпоративного центра CA та учетная запись, от имени которой выполняется установка, должна иметь привилегии Enterprise administrator и Domain administrator в корневом домене леса AD. Кроме того, сервер, на который устанавливается корпоративный CA, должен являться членом домена с функционирующей в нем службой AD. Если эти условия не выполнены, в CA installation Wizard будут недоступны возможности перехода в режим установки enterprise CA, соответственно развернуть центр CA можно будет только в автономном режиме.

Для того чтобы установить автономный центр CA, использовать AD необязательно. CA может устанавливаться как на автономный сервер, так и на сервер, входящий в домен, или на контроллер домена (DC). При такой установке не требуются и полномочия Enterprise administrator и Domain administrator, вполне достаточно прав локального администратора на данном сервере. Если при установке автономного центра CA все-таки использовать привилегии Enterprise administrator, в этом случае данный центр будет обладать некоторой дополнительной функциональностью. В частности, если пользователь с правами Enterprise administrator устанавливает автономный центр CA на сервер, входящий в состав домена, то в этом случае центр CA сможет публиковать выпущенные им сертификаты в AD.

Шаблоны сертификатов

Корпоративный центр CA использует шаблоны сертификатов, которые хранятся в структуре AD в контексте имен конфигурации. Шаблон определяет содержание и характеристики сертификата. Кроме того, с помощью шаблонов можно контролировать типы выпускаемых центром CA сертификатов и определять, какие пользователи могут запрашивать сертификаты у корпоративного центра CA, а также сертификаты какого типа могут им выдаваться. В инфраструктуре PKI среды Windows 2003 поддерживаются шаблоны сертификатов версии 2, которые, в отличие от шаблонов версии 1, являются полностью настраиваемыми. Настройка шаблонов осуществляется с помощью оснастки Certificate Templates консоли MMC.

Автономный центр CA не может использовать шаблоны сертификатов AD, в этом случае нельзя выполнять контроль типов сертификатов и пользователей, их получающих. По умолчанию автономный CA может выдавать только сертификаты, предназначенные для Web-аутентификации (Secure Sockets Layer, SSL; или Transport Layer Security, TLS), защиты электронной почты (Secure MIME, S/MIME), аутентификации сервера, цифровой подписи и для работы с протоколом IP Security (IPSec). Тем не менее можно модифицировать Web-интерфейс автономного центра CA (например, для того чтобы в списке отображались другие типы сертификатов) или запрашивать другие типы сертификатов, используя для этого значения специальных идентификаторов объектов (OID), которые хранятся в X.509-расширении сертификата Extended Key Usage.

Получение дополнительной информации при запросе сертификата

В процессе регистрации сертификата корпоративный центр CA ищет в структуре Active Directory информацию о пользователе, которая потребуется центру для заполнения определенных полей сертификата. Например, в поле X.509 SubjectAltName сертификата, выданного корпоративным центром CA, содержится ссылка на имя пользователя, определяющее его в AD, — User Principal Name (UPN). Если центр CA является автономным, он не имеет доступа к AD, поэтому информация, идентифицирующая пользователя и необходимая для получения сертификата с Web-сайта регистрации, должна вводиться пользователем вручную.

Как в корпоративных, так и в автономных центрах CA можно изменять установленные по умолчанию параметры, добавляемые центром CA к запросу сертификата. Это делается в процессе регистрации сертификатов путем редактирования файла certdat.inc, который находится в каталоге %systemroot%system32certsrv. Допускается изменение значений, установленных по умолчанию, для следующих параметров сертификата: sDefaultCompany, sDefaultOrgUnit, sDefaultLocality, sDefaultState, и sDefaultCountry. Если привести значения этих параметров в соответствие с используемыми в организации наименованиями, можно будет сократить объем вводимой пользователем информации при запросе сертификата.

Автоматическая регистрация сертификатов

Центр CA корпоративного типа поддерживает технологию автоматической регистрации сертификатов, причем в Windows 2003 возможности данной технологии расширены и теперь распространяются как на пользовательские сертификаты, так и на сертификаты компьютеров. Более подробно эти вопросы рассматриваются в статье «Технология регистрации PKI сертификатов в Windows 2003 Server», опубликованной на сайте журнала Windows IT Pro/RE (http://www.osp.ru/win2000/safety/511_29.htm). Отметим, что если пользователь запрашивает сертификат от автономного центра CA, процесс регистрации должен быть запущен вручную, так как в данном случае какие-либо процедуры автоматизации отсутствуют.

Централизованное архивирование ключей

Корпоративный центр CA поддерживает механизмы централизованного архивирования ключей в базе данных CA, а автономный центр — нет. Возможности технологии архивирования и восстановления ключей CA более подробно обсуждаются в статье «Автоматическое архивирование и восстановление ключей в инфраструктуре Windows Server 2003 PKI», опубликованной в № 3 журнала Windows IT Pro/RE за 2006 г.

Утверждение запроса сертификата

В корпоративных центрах CA имеется поддержка механизмов автоматического и ручного утверждения запросов сертификатов. Для того чтобы настроить свойства режима обработки запросов сертификатов, можно воспользоваться либо свойствами корпоративного CA (через свойства модуля политики), либо свойствами шаблона сертификата версии 2 (с помощью вкладки Issuance Requirements окна свойств шаблона сертификата). Если настройка режима обработки запросов выполняется через свойства шаблона сертификата версии 2, то следует иметь в виду, что внесенные при этом изменения будут применены только к сертификатам того типа, который определяется данным шаблоном. Можно задать настройку, обязывающую администратора утверждать все поступающие запросы сертификатов вручную, независимо от установок в шаблоне сертификата. Для этого при настройке режима обработки запросов в свойствах CA нужно выбрать пункт Set the certificate request status to pending. The administrator must explicitly issue the certificate. Эти же пункты доступны и для автономного центра CA, с той лишь разницей, что автономный CA не может использовать шаблоны сертификатов, и, следовательно, не удастся настроить свойства обработки запросов для отдельного шаблона сертификата. В отличие от корпоративного центра, автономный CA при аутентификации поступающих запросов не использует внутренние механизмы аутентификации Windows, соответственно компания Microsoft не рекомендует устанавливать режим автоматического утверждения в свойствах обработки запросов для автономных центров CA. В этих случаях всегда следует оставлять установку, сделанную по умолчанию, в соответствии с которой каждый поступающий запрос сертификата должен утверждаться администратором вручную.

Опубликование сертификатов и списков CRL

Корпоративные центры CA хранят и публикуют сертификаты, а также полные списки CRL и списки изменений CRL в Active Directory. В то же время как корпоративные центры, так и автономные CA могут осуществлять размещение данных в файловой системе. Каждый размещенный в AD сертификат автоматически отображается на учетную запись того, кто его запрашивал. Служба Active Directory добавляет сертификат к многозначному атрибуту UserCertificate пользователя или объекта AD inetOrgPerson. Отметим, что не каждый выданный корпоративным центром CA сертификат автоматически публикуется в AD. Примерами сертификатов, которые не будут публиковаться автоматически, могут служить сертификат агента регистрации или сертификат для подписи списка CTL (certificate trust list).

В принципе автономный центр CA тоже может публиковать выпущенные им сертификаты в AD, но по умолчанию этот режим не поддерживается. Данная возможность может быть реализована только при развертывании автономного центра CA на сервере, который является членом домена. Отметим, что всегда можно явно размещать сертификаты в AD в ручном режиме.

Выбор типа CA, оптимального для решаемых задач

Итак, мы определили различия между корпоративным и автономным центром CA и теперь, на основании полученных знаний, можем выбирать конфигурацию центра CA, оптимальную для конкретной ситуации. Развертывание корпоративного центра Windows 2003 CA будет наилучшим решением для работы с сертификатами пользователей, имеющих учетные записи в AD и использующих протокол Kerberos для их аутентификации в инфраструктуре AD. Для внешних пользователей (например, пользователей из внешней сети, не имеющих учетных записей в инфраструктуре Windows внутренней сет) оптимальным решением будет использование автономного центра Windows 2003 СA.

Жан де Клерк — Член Security Office компании HP. Специализируется на управлении идентификационными параметрами и безопасности в продуктах Microsoft. Автор книги Windows Server 2003 Security Infrastructures (издательство Digital Press). jan.declercq@hp.com

Таблица. Сравнение основных характеристик автономного и корпоративного центров сертификатов Windows2003 CA

| Свойство | Автономный Windows 2003 CA | Корпоративный Windows 2003 CA |

| Возможность интеграции в AD | По умолчанию отсутствует | Интегрированный в AD |

| Протоколы взаимодействия с CA | Клиенты взаимодействуют с CA по протоколам HTTP или HTTP Secure (HTTPS) | Взаимодействие клиентов с CA может осуществляться через RPC или Distributed COM DCOM), а также по протоколам HTTP или HTTPS |

| Распространение сертификатов | Центр CA загружает CA в пользовательский профиль, когда пользователь получает в ручном режиме сертификат с Web-сайта центра CA. Есть возможность автоматического размещения списков CRL и сертификатов в AD | В зависимости от настройки шаблона сертификата центр CA может автоматически загрузить сертификат в пользовательский профиль, поместить сертификат в AD либо выполнить оба действия |

| Утверждение запросов сертификатов | Процедура выдачи разрешений на регистрацию сертификатов может быть автоматической или ручной. Режим работы данной процедуры контролируется в центре CA с помощью одной общей настройки для всех типов сертификатов | Процедура выдачи разрешений на регистрацию может быть автоматической или ручной. Есть возможность как глобального контроля данного режима на уровне центра CA, так и задания различных режимов для разных типов сертификатов, что достигается соответствующей настройкой шаблонов сертификатов. В процессе выдачи разрешений на регистрацию сертификатов могут также использоваться имеющиеся в AD механизмы аутентификации и контроля доступа, базирующиеся на списках контроля доступа (ACL), которые могут быть заданы в шаблонах сертификатов |

| Ограничения по типам пользователей инфраструктуры PKI | Ориентируется на работу с инфраструктурой PKI пользователей Internet и внешних сетей | Ориентируется на работу с инфраструктурой PKI пользователей корпоративной сети |

| Требования по платформе | Данная версия может устанавливаться на контроллер домена (DC) Windows 2003, на сервер домена или на авто- номный сервер, не являющийся членом какого-либо домена. | Данная версия устанавливается только на контроллер домена (DC) Windows 2003 или на сервер домена |

| Поддерживаемые типы сертификатов | Может выдавать ограниченный набор типов сертификатов и сертификаты, требующие наличия специального идентификатора OID в расширении Extended Key Usage. Работа с шаблонами сертификатов не поддерживается | Может выпускать для среды Windows 2003 сертификаты любых типов из тех, которые представлены в оснастке Windows 2003 Certificate Templates. Поддерживаются шаблоны сертификатов версии 1 (Windows 2000 PKI) и версии 2 (Windows 2003 PKI) |

| Идентификация пользователей | При запросе сертификата пользователь должен ввести идентифицирующую его информацию вручную | Центр CA автоматически получает информацию, идентифицирующую пользователя, из AD |

| Управление пользователями | Пользователь регистрируется через Web-интерфейс. Можно также использовать утилиту командной строки c ertreq.exe | Пользователь регистрируется через Web-интерфейс или с помощью оснастки Certificates. Также существуют возможности автоматической регистрации сертификатов и регистрации с помощью утилиты командной строки certreq.exe |

Всем большой привет. Пишу сегодня последние сообщение в старом году. Короче, сижу на работе 31.12… А дома — жена и сын. Вот и убиваю предпраздничное время в полупустом офисе.

Хочу описать настройку и установку корневого офлайн центра сертификации. За основание написания данного поста были взять материалы курса М2823, и эта статья на сайте M$.

Сначала я это проставил на 2003 винде, но потом, чисто из любопытства начал делать на 2000. Результат почти тот же.

Для начала будем ставить Stand-alone Offline Root CA.

Так как это счастье будет работать на 2003 сервере, то после установки винды ее не мешало бы обновить до SP2. (Скачать можно тут). Когда будем настраивать на 2000, то она должна быть уже с SP4. Далле, чтобы проставить драйвера на сеть, видео, и автомап мыши, делаем из консоли Hyper-V Action — Insert Integration Services Setup Disk, и в нашей гостевой системе ставятся необходимые дрова. После перезагрузки можно приступать к установке нашего цетра сертификации.

1. Для этого надо создать файл CAPolicy.inf следующего содержания, и положить его в %Systemroot% (Что и как значит в этом файле читаем в статье CAPolicy.inf Syntax):

[Version]

Signature= «$Windows NT$»[Certsrv_Server]

RenewalKeyLength=4096

RenewalValidityPeriod=Years

RenewalValidityPeriodUnits=10

CRLPeriodUnits=26

CRLPeriod=weeks

CRLDeltaPeriodUnits=0

CRLDeltaPeriod=days[CRLDistributionPoint]

Empty=True[AuthorityInformationAccess]

Empty=True

Оговорюсь сразу: у меня не сработал буфер обмена между клиентом и виртуалкой… Выход я нашел следующий — файл, который необходимо пробросить внутрь виртуалки я конвертировал в ISO и подключал как компакт-диск.

2. Для начала установки заходим в Установку и Удаление программ, Компоненты Винды, там выбираем следующие компоненты:

IIS

Certificate Services

Internet Explorer

(Optional) Certificate Services Web enrollment support

(Optional) Internet Information Services for Web enrollment support

Далее просто копирую из статьи из сайта M$

3.In the Windows Components Wizard, select the Certificate Services check box, and then click Next.

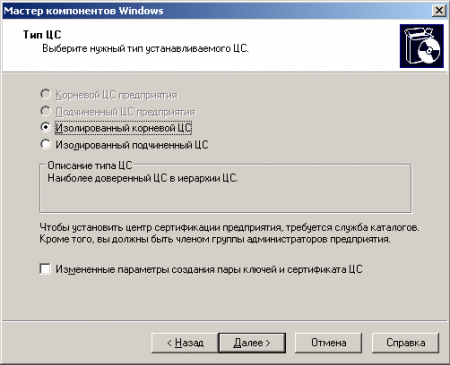

4.In CA Type, click Stand-alone root CA, select the Use custom settings to generate the key pair and CA certificate check box, and then click Next.

5. Click Microsoft Strong Cryptographic Provider.

6.In Hash algorithm, click the default hash algorithm, SHA-1.

7.In Key length, click 4096.

8.Confirm that both the Allow this CSP to interact with the desktop check box and the Use an existing key check boxes are cleared, and then click Next.

9.On CA Identifying Information, in Common name for this CA, type a name that will identify the CA to you. In this example, use CorporateRootCA.

10.(Optional) In Distinguished name suffix, type DC=concorp,DC=contoso,DC=com.

В этом месте нужно указать реальный адрес, доступный из интернета

(Для Windows 2000 поле CA Name, оно идет первым в списке)

11.In Validity period, select 10 years.

12.In Certificate database and Certificate database log, enter the locations of the certificate database and the log files for the certificate database.

The certificate database and the certificate database log must be saved to a local NTFS hard disk.

Впринципе, можно оставить по умолчанию, так как предлагает система.

13.(Optional) To install a CA in the same location as a previously installed CA, select the Preserve existing certificate database check box.

Мы этого не делаем, так как у нас нет ни подписанного сертификата какой-либо другой конторой, и не было другого центра сертификации. Потому пропускаем.

14.Select the Store configuration information in a shared folder check box and, in Shared folder, enter a local pathname as the name for the shared folder, such as C:\CAConfig, and then click Next.

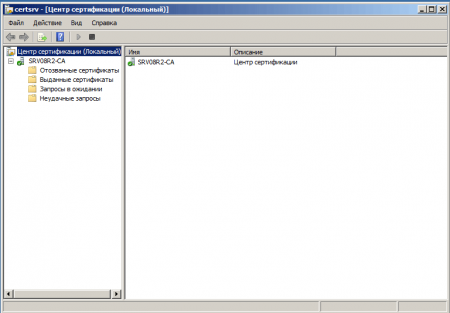

Теперь, мы имеем установленный корневой центр сертификации. Чтобы проверить, правильно ли мы все сделали, надо зайти в консоль Certification Authority раздела Administration Панели Управления. В открывшейся консоли кликаем правой машью по нашему центру сертификации и выбираем Properties. На вкладке General написано имя центра сертификации и его описание, а нажав по кнопку View Certificate можно просмотреть сертификат самого центра сертификации.

Вот. Центр сертификации установлен и в следующий раз я постараюсь написать, как проверить правильность настройки нашего корневого Центра Сертификации и поднять Enterprise CA на Windows Server 2008 R2 Enterprise.

Пользуясь случаем, хочу искренне поздравить всех с Новым 2010 годом и наступающим Рождеством Христовым. Удачи всем в новом году.

Для реализации данной задачи понадобится служба сертификации, входящая в состав Windows Server 2003, но не установленная по умолчанию. И, разумеется, драйвера смар-карты (например, eToken).

Установка центра сертификации (необходим инсталляционный диск Windows Server 2003).

Если не установлен IIS, то рекомендуется его установить, сертификатами гораздо удобнее управляь через веб-интерфейс. Пуск -> Панель управления -> Установка и удаление программ -> Установка компонентов Windows -> Сервер приложений -> Службы IIS, поставить галочку напротив пункта Служба WWW. Можно еще добавить поддержку ASP, но мастер все равно об этом попросит при установке центра сертификации.

Далее установить центр сертификации Пуск -> Панель управления -> Установка и удаление программ -> Установка компонентов Windows, поставить галочку напротив пункта Службы сертификации, мастер предупредит о том, что компьютер, на котором установлен центр сертификатов, в будущем нельзя будет переименовать до удаления данной службы. Далее мастер предложит выбрать тип и имя нового центра сертификации. Выбрать тип Корневой ЦС предприятия (предполагается, что данный ЦС будет использоваться в среде Active Directory), нажать Далее.

По завершении установки необходимо добавить несколько шаблонов в оснастке управления центром сертификации Пуск -> Администрирование -> Центр сертификации. В открытом окне должен появиться новый центр сертификации и доступные для него папки. Зайти в Шаблоны сертификатов, кликнуть правой кнопкой, выбрать пункт Создать -> Выдаваемый шаблон сертификата, выбрать Агент подачи заявок. Так же добавить Вход со смарт картой.

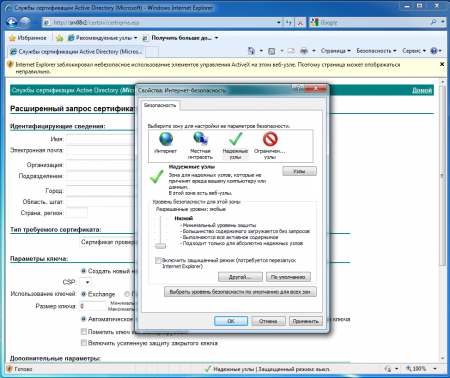

Далее необходимо оборудовать компьютер, на котором будут выдаваться смарт-карты. Установить драйвера используемых смарт-карт (собственно это надо сделать на всех компьютерах, на которых будут они использоваться), далее необходимо в броузере разрешить ActiveX в Свойства обозревателя -> Безопасность -> Другой –> «Использование элементов управления ActiveX, не помеченных, как безопасные для использования» установить в Включить.

Теперь необходимо выдать сертификат агента подачи заявок для выдачи запроса от имени другого пользователя: зайти в броузере на страницу управления (http://имя_сервера/certsrv), выбрать Запрос сертификата -> расширенный запрос сертификата -> Создать и выдать запрос к этому ЦС. Изменить Шаблон сертификата на ранее установленный Агент подачи заявок (больше можно ничего не менять) нажать Выдать, после чего будет выдан сертификат и предложено его установить, что и следует сделать.

Теперь можно выдавать пользовательские смарт-карты. Зайти в броузере на страницу управления, выбрать Запрос сертификата -> расширенный запрос сертификата -> «Запросить сертификат для смарт-карты от имени другого пользователя с помощью станции заявок на сертификаты смарт-карт». На данной странице в необходимо убедится, что в Шаблон сертификата установлен Вход со смарт-картой, Центр сертификации соответствует устанвленному, Поставщик услуг криптографии (CSP) соответствует смарт-карте, Сертификат подписи администратора тот, который был только что выдан.

Остается только вставить пустую смарт-карту, выбрать из каталога заявляемого пользователя и нажать Заявка, на что будет предложено ввести PIN смарт-карты и запишется выданный сертификат.

Однако, для входа пользователя по выданному сертификату остался еще один шаг. В оснастке Active Directory — пользователи и компьютеры в свойствах пользователя на закладке Учетная запись в Параметры записи установить птичку Для интерактивного входа в сеть нужна смарт-карта.

Кроме того, иногда бывает, что при загрузке компьютера приглашение вставить сматр-карту может и не появится. И чтобы войти в сеть необходимо достать и заново вставить сматр-карту.

137

Verify». Получив и расшифровав данное сообщение, клиент уверен, что сеансовый ключ получен и расшифрован сервером правильно. Для того чтобы сервер также мог убедиться в правильности полученного им сеансового ключа, клиент зашифровывает этим ключом идентификатор соединения «Connection_id», полученный от сервера, и передает его в сообщении «ClientFinished».

Таким образом, соединение установлено, сервер проверен, сеансовый ключ передан. Теперь весь трафик может передаваться в зашифрованном виде. Для внешнего наблюдателя виден трафик, идущий по 443 TCP-порту между двумя узлами с известными IP-адресами.

Предположим, нам необходимо организовать защищенный обмен информацией между web-сервером и произвольным клиентом. Для организации воспользуемся ОС Windows Server 2003, в качестве web-сервера будем ис-

пользовать встроенный в ОС компонент IIS (Internet Information Services).

Поставленная задача разбивается на три этапа: активизация IIS, генерация сертификата открытого ключа для web-севера и настройка SSLсоединения.

5.11.1. Активизация IIS

Компонент IIS по умолчанию в ОС Windows Server 2003 не установлен, целью данного этапа является его установка и проверка его функционирования с автоматически генерируемой web-страницей.

ВЫПОЛНИТЬ!

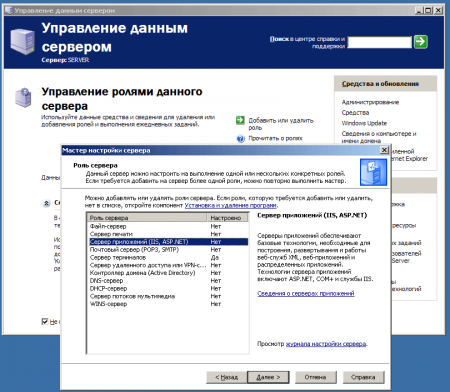

1.Установить компонент Internet Information Services (Control Panel Administrative Tools Manage Your Server).

Воткрывшемся диалоговом окне необходимо выбрать пункт «Add or remove a role», после чего ОС автоматически определит текущие сетевые настройки и отобразит диалоговое окно со списком возможных задач, выполняемых сервером (рис. 5.39). В этом списке необходимо выбрать пункт

«Application servers (IIS, ASP.NET)». Установка дополнительных компонентов сервера FrontPage Extensions и ASP.NET не является обязательной, поэтому может быть пропущена. В результате указанных действий будут установлены компоненты, необходимые, в том числе для запуска web-сервера. Процесс установки может занять несколько минут, и для его успешного завершения понадобится дистрибутив Windows Server 2003.

138

Рис. 5.39. Выбор пункта «Application servers (IIS, ASP.NET)»

Рис. 5.40. Отображение web-страницы при обращении к серверу

139

После установки и перезагрузки web-сервер IIS автоматически запускается, в качестве стартовой используется автоматически генерируемая webстраница (рис. 5.40). Отображение этой страницы при обращении к серверу по его IP-адресу с указанием протокола HTTP говорит о том, что сервер отвечает на HTTP-запросы клиента (программы Internet Explorer). В результате выполнения данного этапа мы получили функционирующий web-сервер под управлением IIS.

ВЫПОЛНИТЬ!

2.Запустить анализатор сетевого трафика и просмотреть содержимое передаваемой между клиентом и сервером информации. Убедиться, что HTTPзапрос и HTTP-ответ передаются в открытом виде.

5.11.2.Генерация сертификата открытого ключа для web-сервера

Как указывалось выше, для шифрования передаваемой информации клиент и сервер должны получить общий ключ симметричного шифрования. В протоколе транспортного уровня данный ключ генерирует клиент и отправляет серверу. Однако для отправки ключа клиент применяет его зашифрование с использованием открытого ключа сервера, который должен быть известен клиенту. Для передачи открытого ключа применяется механизм сертификатов, цель которого обеспечить подлинность передаваемого открытого ключа. Таким образом, сервер должен иметь сертификат своего открытого ключа, который в общем случае должен быть подписан одним из доверенных центров сертификации.

В связи с тем, что мы организуем VPN-соединение в локальной сети учебного компьютерного класса, то в процессе работы самостоятельно сгенерируем сертификат открытого ключа и создадим его ЭЦП. Для этой цели нам понадобится Центр сертификации, для работы с которым необходимо добавить компонент Certificate Services (Службы сертификации). В процессе установки необходимо будет указать имя Центра сертификации (например, «Mycompany»), остальные настройки можно оставить по умолчанию.

После установки Центра сертификации необходимо от имени webсервера выполнить запрос на получение нового сертификата.

ВЫПОЛНИТЬ!

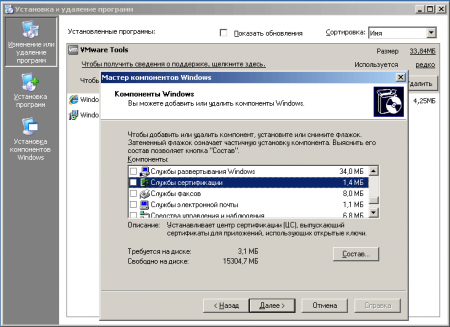

3.Установить компонент Certificate Services (Control Panel Add or Remove Programs Add/Remove Windows Components, рис. 5.41).

4.Запустить оснастку Internet Information Services (IIS) Manager (Control Panel Administrative Tools Internet Information Services (IIS) Manager).

140

5.В разделе «Web Sites» (рис. 5.42) выбрать компонент «Default Web Site»,

щелкнуть на нем правой кнопкой и выбрать пункт «Properties» в контекстном меню. Далее выбрать вкладку «Directory Security» и нажать кнопку

«Server Certificate…» в открывшемся окне (рис. 5.43).

Рис. 5.41. Выбор компонента Certificate Services

Рис. 5.42. Оснастка Internet Information Services (IIS) Manager

141

Будет запущен «мастер», позволяющий сформировать запрос на выдачу сертификата открытого ключа к Центру сертификации (Certification Authority). Необходимо выбрать опцию «Create a new certificate» (создать новый серти-

фикат), а затем «Prepare the request, but send it later» (подготовить запрос, но отправить его позже). Будет предложено заполнить исходные данные, на основании которых будет выдан сертификат, в том числе наименования организации (Organization) и организационного подразделения (Organizational unit). Кроме того, необходимо указать доменное имя web-сайта (например, «www.mycompany.com») и его географическое местонахождение. Затем будет предложено сохранить текст запроса в виде текстового файла (рис. 5.44), содержимое которого необходимо отправить в Центр сертификации. Данный файл содержит открытый ключ web-сервера и заполненные сведения.

Так как Центром сертификации также является наш узел, то процесс отправки полученного текстового файла упрощается и заключается лишь в обработке данного файла с использованием оснастки Certification Authority (рис. 5.45). Результатом обработки будет создание файла-сертификата открытого ключа в формате X.509.

Рис. 5.43. Вкладка «Directory Security» окна свойств web-сайта

142

Рис. 5.44. Сохранение запроса сертификата

ВЫПОЛНИТЬ!

6.Запустить оснастку Certification Authority (Control Panel Administrative Tools Certification Authority).

Рис. 5.45. Оснастка Certification Authority

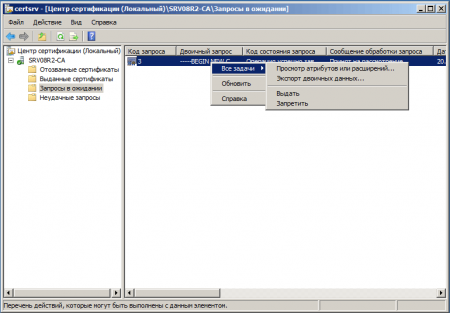

Для добавления запроса необходимо из контекстного меню компонента «Mycompany» (в рассматриваемом примере) выбрать пункт All Tasks Submit new request… Будет предложено выбрать файл с текстом запроса (он был создан ранее). Запрос добавляется в каталог «Pending Requests», чтобы обработать его, нужно из контекстного меню его записи выбрать пункт

Содержание

- Записки IT специалиста

- Windows Server. Создание автономного центра сертификации.

- ЦС предприятия

- Изолированный (автономный) ЦС

- Windows Server 2003

- Windows Server 2008 R2

- Проверка работы ЦС

- Установка Служб сертификации

- Добавление шаблонов сертификатов в Центр сертификации

- Выписка сертификатов пользователю Admin с помощью mmc-консоли

- Выписка сертификатов с помощью Станции подачи заявок

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Windows Server. Создание автономного центра сертификации.

Windows Server. Создание автономного центра сертификации.

Перед каждым администратором рано или поздно возникает необходимость обеспечить безопасный обмен информации через интернет, внешние и внутренние сети, а также проверку подлинности каждой из сторон, участвующих в обмене информацией. На помощь здесь приходит инфраструктура открытых ключей (PKI) и службы сертификации Windows.

Инфраструктура открытых ключей позволяет использовать цифровые сертификаты для подтверждения подлинности владельца и позволяет надежно и эффективно защищать трафик передаваемый по открытым сетям связи, а также осуществлять с их помощью аутентификацию пользователей. Основой инфраструктуры открытых ключей является центр сертификации, который осуществляет выдачу и отзыв сертификатов, а также обеспечивает проверку их подлинности.

Для чего это может быть нужно на практике? Цифровые сертификаты позволяют использовать шифрование на уровне приложений (SSL/TLS) для защиты веб-страниц, электронной почты, служб терминалов и т.п., регистрацию в домене при помощи смарт-карт, аутентификацию пользователей виртуальных частных сетей (VPN), шифрование данных на жестком диске (EFS), а также в ряде случаев обойтись без использования паролей.

Для создания центра сертификации нам понадобится сервер, работающий под управлением Windows Server, который может быть как выделенным, так и совмещать роль центра сертификации с другими ролями. Однако следует помнить, что после развертывания центра сертификации вы не сможете поменять имя компьютера и его принадлежность к домену (рабочей группе).

Центр сертификации (ЦС) может быть двух типов: ЦС предприятия и изолированный (автономный) ЦС, рассмотрим их отличительные особенности:

ЦС предприятия

- Требует наличия ActiveDirectory

- Автоматическое подтверждение сертификатов

- Автоматическое развертывание сертификатов

- Возможность запроса сертификатов через Web-интерфейс, мастер запросов и автоматическое развертывание

Изолированный (автономный) ЦС

- Не требует наличия ActiveDirectory

- Ручное подтверждение сертификатов

- Отсутствие возможности автоматического развертывания

- Запрос сертификатов только через Web-интерфейс

Методика развертывания ЦС для Windows Server 2003 и Windows Server 2008 несколько различаются, поэтому мы решили рассмотреть их в отдельности.

Windows Server 2003

Для возможности использования Web-интерфейса для выдачи сертификатов нам понадобится установленный web-сервер IIS. Установим его через диспетчер сервера: Пуск — Управление данным сервером — Добавить или удалить роль.

В списке ролей выбираем роль Сервера приложений. В следующем окне устанавливаем галочку Включить ASP.NET, если IIS уже установлен данный шаг можно пропустить.

После установки IIS приступим к развертыванию Центра сертификации, это делается через оснастку Установка и удаление программ — Установка компонентов Windows, где выбираем Службы сертификации.

Следующим шагом выберите тип ЦС и его подчиненность. Так как в нашем случае сеть не имеет доменной структуры, то ЦС Предприятия недоступен для выбора. Поскольку это первый (и пока единственный ЦС) следует выбрать корневой сервер, подчиненный тип следует выбирать для развертывания следующих ЦС, например для филиалов.

Далее вводим имя ЦС (должно совпадать с именем сервера) и пути размещения файлов. В процессе установки программа предложит перезапустить IIS и, если не была включена поддержка страниц ASP.NET, предложит ее включить, с чем следует согласиться.

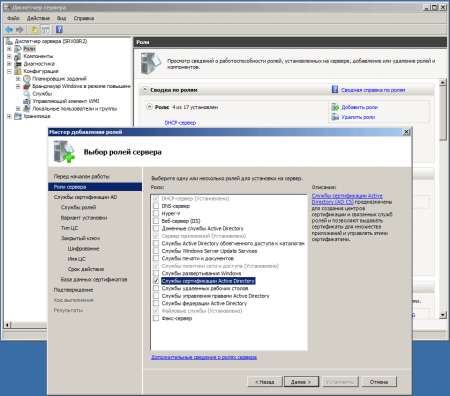

Windows Server 2008 R2

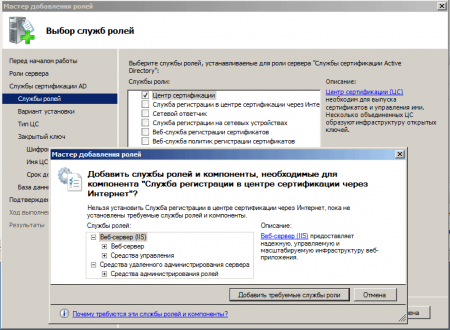

В Windows Server 2008 (2008 R2) все настройки консолидированы в одном месте, что делает установку ЦС более простой и удобной. Выбираем Диспетчер сервера — Роли — Добавить роли, в списке ролей выбираем Службы сертификации Active Directory.

В следующем окне обязательно добавляем компонент Служба регистрации в центре сертификации через интернет. При этом будут автоматически определены необходимые службы ролей и компоненты (такие как IIS) и будет предложено их добавить.

Дальнейшая настройка аналогична Windows Server 2003. Вводим тип ЦС, его имя и место хранения файлов, подтверждаем выбор компонент и завершаем установку.

Проверка работы ЦС

Для первоначальной проверки работоспособности ЦС можете запустить оснастку Центр сертификации (Пуск — Администрирование — Центр Сертификации). Если все сделано правильно вы должны увидеть следующее окно:

Попробуем теперь получить сертификат для клиентского ПК. Запустим браузер, в адресной строке которого укажем адрес http://имя_сервера/certsrv, где имя_сервера — имя сервера ЦС. Вы попадете на главную страницу центра сертификации.

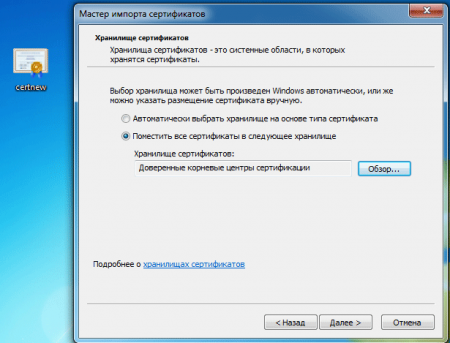

Прежде всего необходимо загрузить сертификат ЦС и поместить его в хранилище доверенных коренных центров сертификации. Если в вашей сети несколько ЦС следует загрузить и установить цепочку сертификатов. Для этого выбираем: Загрузка сертификата ЦС, цепочки сертификатов или CRL, затем Загрузка сертификата ЦС или Загрузка сертификата ЦС и сохраняем сертификат в любое удобное место.

Теперь перейдем к установке, для этого щелкнем правой кнопкой на файле сертификата и выберем Установить сертификат, откроется мастер импорта, в котором откажемся от автоматического выбора хранилища вручную выбрав Доверенные корневые центры сертификации, теперь данный ПК будет доверять всем сертификатам выданным данным ЦС.

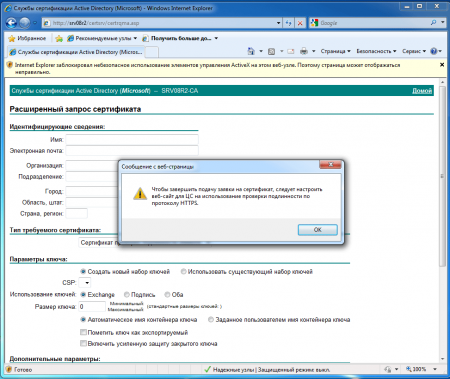

Для получения клиентского сертификата снова откроем сайт ЦС и выберем Запрос сертификата — расширенный запрос сертификата — Создать и выдать запрос к этому ЦС. Заполняем форму запроса, в качестве имени указываем имя ПК или пользователя, в качестве типа сертификата указываем Сертификат проверки подлинности клиента и жмем кнопку Выдать.

При попытке создать запрос сертификата вы можете получить следующее предупреждение:

В этом случае можно добавить данный узел в зону Надежные узлы и установить низкий уровень безопасности для этой зоны. В Windows Server понадобится также разрешить загрузку неподписанных ActiveX.

Теперь на сервере откроем оснастку Центр сертификации и в разделе Запросы на ожидание найдем наш запрос и щелкнув на него правой кнопкой выберем Все задачи — Выдать.

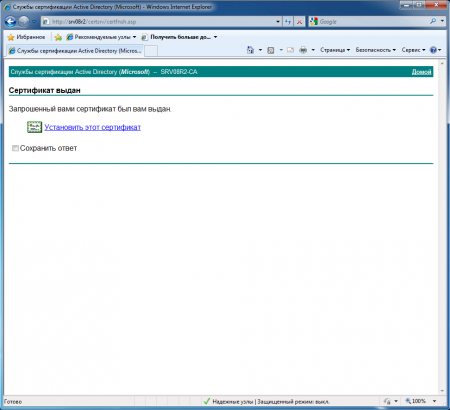

Теперь вернемся на клиентский ПК и еще раз откроем сайт ЦС. На этот раз выберем Просмотр состояния ожидаемого запроса сертификата, вы увидите свой запрос, щелкнув на которой вы попадете на страницу Сертификат выдан и сможете сразу его установить.

Если все сделано правильно, то сертификат успешно установится в хранилище личных сертификатов.

По окончании проверки не забудьте удалить ненужные сертификаты с клиентского ПК и отозвать их в центре сертификации на сервере.

Источник

Установка Служб сертификации

Для того чтобы установить Службу сертификации:

- Откройте Панель управления.

- Два раза щелкните по названию пункта Установка и удаление программ.

- В левой части окна Установка и удаление программ щелкните по названию пункта Установка компонентов Windows.

- В окне Мастер компонентов Windows установите флажок Службы сертификации.

- В открывшемся окне ознакомьтесь с предупреждением об изменении имени компьютера и нажмите на кнопку [Да].

- В окне Мастер компонентов Windows нажмите на кнопку [Далее].

- Установите переключатель рядом с названием типа устанавливаемого ЦС. В данном примере выбран Корневой ЦС предприятия, поскольку это будет основной Центр сертификации в домене. Нажмите на кнопку [Далее].

В окне Мастер компонентов Windows заполните необходимые поля и нажмите на кнопку [Далее].

| Сокращение | Значение |

|---|---|

| O | Организация (Organization) |

| OU | Подразделение (Organization Unit) |

| L | Город (Location) |

| S | Область (State or province) |

| C | Страна (Country/region) |

| E | Адрес электронной почты (E-mail) |

В открывшемся окне ознакомьтесь с предупреждением об остановке службы IIS и нажмите на кнопку [Да].

Если на экране отобразится предупреждение о необходимости включения страниц ASP, то компонент InternetInformationServices — ActiveServerPages (ASPs) является не активным. A ASP необходимы для работы Станции подачи заявок. Нажмите на кнопку [Да].

Добавление шаблонов сертификатов в Центр сертификации

Для того что добавить шаблоны сертификатов:

- Откройте Панель управления.

- Два раза щелкните по названию пункта Администрирование.

- Два раза щелкните по названию пункта Центр сертификации.

- В окне Центр сертификации щелкните по названию пункта Шаблоны сертификатов.

- В правой части окна щелкните правой кнопкой мыши в свободном месте окна, выберите пункт Создать и подпункт Выдаваемый шаблон сертификата.

- В окне Включение шаблонов сертификатов щелкните по названию шаблона Агент подачи заявок.

- Чтобы выбрать еще один шаблон, удерживая клавишу [Ctrl], щелкните по названию шаблона Пользователь со смарт-картой.

- Нажмите на кнопку [OK].

- Закройте окно Центр сертификации.

Выписка сертификатов пользователю Admin с помощью mmc-консоли

Для того чтобы выписать сертификат:

- Нажмите на кнопку [Пуск] и выберите пункт меню Выполнить.

- Введите команду mmc и нажмите на кнопку [OK].

- В окне Консоль1 откройте меню Консоль и щелкните по названию пункта меню Добавить или удалить оснастку.

- В окне Добавить или удалить оснастку нажмите на кнопку [Добавить. ].

- Щелкните по названию оснастки Сертификаты и нажмите на кнопку [Добавить].

- В окне Оснастка диспетчера сертификатов установите переключатель в положение моей учетной записи пользователя и нажмите на кнопку [Готово].

- В окне Добавить изолированную оснастку нажмите на кнопку [Закрыть].

- В окне Добавить или удалить оснастку нажмите на кнопку [ОК].

- В левой части окна Консоль1 щелкните по названию категории Личные.

- В правой части окна щелкните правой кнопкой мыши на свободном месте окна, выберите пункт Все задачи и подпункт Запросить новый сертификат.

- В окне Мастер запроса сертификата ознакомьтесь с представленной информацией и нажмите на кнопку [Далее].

- В списке Типы сертификатов щелкните по названию типа сертификатов Администратор и нажмите на кнопку [Далее].

- Укажите значения полей Понятное имя и Описание, нажмите на кнопку [Далее].

- Проверьте информацию о сертификате и нажмите на кнопку [Готово].

- В окне с сообщение об успешной выдаче запроса на сертификат нажмите на кнопку [ОК].

- В левой части окна Консоль1 рядом с названием категории Личные щелкните по значку .

- Щелкните по названию подкатегории Сертификаты.

- В правой части окна щелкните правой кнопкой мыши на свободном месте окна, выберите пункт Все задачи и подпункт Запросить новый сертификат.

- В окне Мастер запроса сертификата ознакомьтесь с представленной информацией и нажмите на кнопку [Далее].

- В списке Типы сертификатов щелкните левой кнопкой мыши по названию типа сертификатов Агент подачи заявок и нажмите на кнопку [Далее].

- Укажите значения полей Понятное имя и Описание, нажмите на кнопку [Далее].

- Проверьте информация о сертификате и нажмите на кнопку [Готово].

- В окне с сообщение об успешной выдаче запроса на сертификат нажмите на кнопку [ОК].

- Закройте окно Консоль1.

Если необходимо сохранить все изменения, то нажмите на кнопку [Да], в противном случае нажмите на кнопку [Нет]. При этом не сохраняются только настройки консоли, выписанные сертификаты будут сохранены в системе.

Выписка сертификатов с помощью Станции подачи заявок

Для выписки сертификатов с помощью Станции подачи заявок:

- Откройте InternetExplorer. По умолчанию в MicrosoftInternetExplorer в Windows Server2003 включен режим Конфигурация усиленной безопасности, поэтому на экране отобразится предупреждение об этом.

- Установите флажок Больше не выводить это сообщение и нажмите на кнопку [OK].

В адресной строке браузера Internet Explorer укажите адрес: http://’server_name’/certsrv и нажмите на кнопку [ENTER]. В данном примере используется имя сервера w2k3eesr и адрес http://w2k3eesr/certsrv .

Введите Имя пользователя и Пароль пользователя, обладающего правами администратора системы. Нажмите на кнопку [OK].

На этом настройка Служб сертификации и выдача сертификатов пользователям завершены.

Источник