Протокол HTTPS позволяет передавать данные между сайтом и пользователем в зашифрованном виде, то есть посторонние лица не могут увидеть содержимое передаваемых данных и изменить их.

Веб-сервер Apache поддерживает работу HTTPS. Для настройки HTTPS на Apache нужен SSL сертификат. Точнее говоря, «SSL сертификат» включает в себя приватный ключ и публичный ключ (сертификат). Также вместе с SSL ключами дополнительно могут присылаться сертификаты центра сертификации, корневой сертификат.

Сертификаты SSL

SSL сертификаты можно разделить на два вида: валидные и самоподписанные.

Сертификат SSL можно сгенерировать у себя на компьютере. Причём можно сгенерировать для любого доменного имени. Но к таким сертификатам у веб-браузеров нет доверия. Поэтому если открыть сайт, защищённый таким сертификатом, то веб-браузер напишет ошибку, что сертификат получен из ненадёжного источника и либо запретит открывать этот сайт, либо предложит перейти на сайт на ваш страх и риск. Это так называемые «самоподписанные сертификаты». Чтобы браузер не выдавал ошибку о ненадёжного сертификате, его нужно добавить в список доверенных. Такие сертификаты подойдут для тестирования веб-сервера и обучению настройки веб-сервера для работы с SSL и HTTPS. Ещё такой сертификат можно использовать на сайте, к которому имеет доступ ограниченный круг лиц (несколько человек) — например, для сайтов в локальной сети. В этом случае они все могут добавить сертификат в доверенные.

Для реального сайта такой сертификат не подойдёт.

Для рабочего окружения нужен валидный сертификат, его можно получить двумя способами:

1) получить тестовый сертификат на 3 месяца (затем его можно продлить)

2) купить сертификат — в этом случае он действует от года и более

Валидный сертификат отличается от самоподписанного тем, что сторонний сервис удостоверяет подлинность этого сертификата. Собственно, оплачивается именно эта услуга удостоверения, а не выдача сертификата.

Данная статья посвящена вопросу, как настроить Apache в Windows для работы с протоколом HTTPS, будет показано, как подключить SSL сертификаты к Apache в Windows. Поэтому для целей тестирования и обучения нам хватит самоподписанного сертификата.

Как сгенерировать SSL сертификат в Windows

У меня веб-сервер установлен в папку C:\Server\bin\Apache24, поэтому если у вас он в другой директории, то подправьте команды под свои условия.

Откройте командную строку Windows (Win+x, далее выберите «Windows PowerShell (администратор)»). В командной строке введите команды:

cmd cd C:\Server\bin\Apache24\bin\ set OPENSSL_CONF=C:\Server\bin\Apache24\conf\openssl.cnf openssl.exe genpkey -algorithm RSA -pkeyopt rsa_keygen_bits:2048 -out localhost.key openssl.exe req -new -key localhost.key -out localhost.csr

При вводе последней команды появятся запросы на английском языке. Ниже следует их перевод.

You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. -----

Перевод:

Вас попросят ввести информацию, которая будет включена в запрос вашего сертификата. То, что вы будете вводить, называется Distinguished Name или DN. Там всего несколько полей, которые можно оставить пустыми. В некоторых полях будут значения по умолчанию. Если вы введёте ‘.’, то поле будет оставлено пустым.

Далее:

Country Name (2 letter code) [AU]:

Перевод:

Двухбуквенное имя страны (двухбуквенный код)

Далее:

State or Province Name (full name) [Some-State]:

Перевод:

Название штата или провинции/области (полное имя)

Далее:

Locality Name (eg, city) []:

Перевод:

Название населённого пункта (например, города)

Далее:

Organization Name (eg, company) [Internet Widgits Pty Ltd]:

Перевод:

Название организации (т.е. компании).

Далее:

Organizational Unit Name (eg, section) []:

Перевод:

Подразделение организации (т.е. отдел)

Далее:

Common Name (e.g. server FQDN or YOUR name) []:

Перевод:

Общее имя (например, FQDN сервера или ВАШЕ имя). Это самая важная часть — здесь нужно ввести доменное имя. Можете ввести localhost.

Далее:

Email Address []:

Перевод:

Адрес электронной почты

Далее:

Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []:

Перевод:

Пожалуйста, введите следующие «дополнительные» атрибуты для отправки с вашим запросом сертификата Пароль запроса: Опциональное имя компании:

Теперь выполните команду:

openssl.exe x509 -req -days 365 -in localhost.csr -signkey localhost.key -out localhost.crt

В результате в каталоге C:\Server\bin\Apache24\bin\ должны появиться три новых файла:

- localhost.key

- localhost.csr

- localhost.crt

Из них нам понадобятся только два:

- localhost.key

- localhost.crt

Как в Windows для Apache подключить SSL сертификаты

При использовании сертификатов для настройки реального веб-сайта, удобнее создать виртуальный хост с примерно следующими настройками:

LoadModule ssl_module modules/mod_ssl.so

Listen 443

<VirtualHost *:443>

ServerName www.example.com

SSLEngine on

SSLCertificateFile "/путь/до/www.example.com.crt"

SSLCertificateKeyFile "/путь/до/www.example.com.key"

</VirtualHost>

Для настройки использования SSL на локальном веб-сервере Apache в Windows следуйте инструкции ниже (в моём случае веб-сервер установлен по этой инструкции, если у вас не так, то отредактируйте пути до файлов).

В каталоге C:\Server\ создайте новую папку certs и переместите туда файлы localhost.key и localhost.crt.

В директории C:\Server\bin\Apache24\conf\ откройте текстовым редактором файл httpd.conf. В самый низ добавьте туда строки:

LoadModule ssl_module modules/mod_ssl.so

Listen 443

<VirtualHost _default_:443>

DocumentRoot "c:/Server/data/htdocs/"

ServerName localhost:443

ServerAdmin admin@example.com

ErrorLog "${SRVROOT}/logs/error-ssl.log"

TransferLog "${SRVROOT}/logs/access-ssl.log"

SSLEngine on

SSLCertificateFile "C:\Server\certs\localhost.crt"

SSLCertificateKeyFile "C:\Server\certs\localhost.key"

</VirtualHost>

Обратите внимание, что вам может понадобиться отредактировать следующие директивы

- DocumentRoot — укажите путь до сайтов на сервере

- ServerName — укажите имя вашего хоста, если это не локалхост

Обратите внимание, что мы не просто поместили эти строки в конфигурационный файл, а заключили их в контейнер VirtualHost. Дело в том, что если этого не сделать, то директива SSLEngine on включит SSL для всего веб-сервера, и даже при попытке открыть сайты на 80 порту, эти подключения будут обрабатываться как HTTPS, что вызовет ошибку «Bad Request. Your browser sent a request that this server could not understand». По этой причине эти настройки помещены в контейнер виртуального хоста. Обратите внимание, что используется ключевое слово _default_ — то есть сюда будут собираться все запросы на 443 порт если они не предназначены для другого хоста, который также настроен. То есть при желании вы можете создать больше виртуальных хостов для работы с HTTPS, при этом вместо _default_ указывайте IP хоста или символ * (звёздочка).

Связанная статья: Виртуальный хост Apache по умолчанию. _default_ и catch-all в Apache

После этого сохраните изменения, закройте файл и перезапустите веб-сервер.

c:\Server\bin\Apache24\bin\httpd.exe -k restart

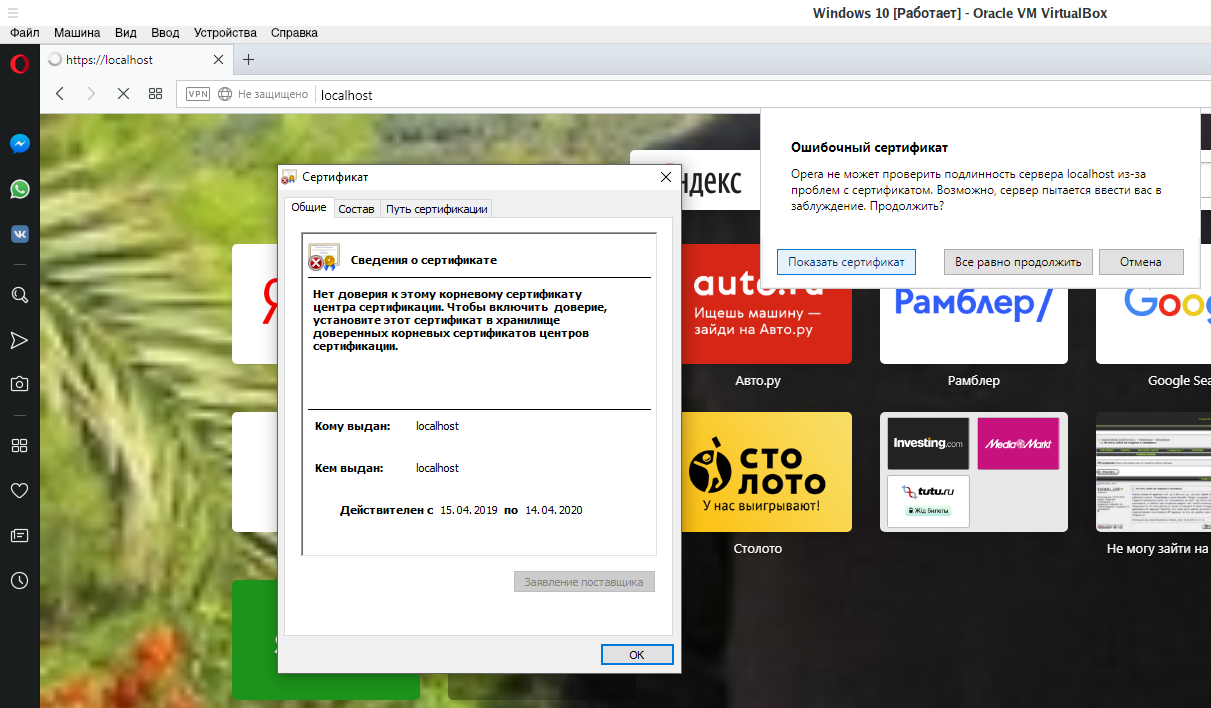

Для проверки сделанных изменений, перейдите по адресу https://localhost/ (протокол HTTPS). Поскольку сертификат является самоподписанным, то появится такое сообщение:

К самоподписанным сертификатам нет доверия и эту ошибку нельзя убрать без добавления таких сертификатов в доверенные. Для перехода нажмите «Всё равно продолжить».

Как уже было сказано, валидные сертификаты нужно покупать, либо использовать тестовые. В чём подвох использования тестовых сертификатов? Формально, в какой-то момент их могут перестать выдавать, но, на самом деле, уже сейчас многие сайты годами живут с такими тестовыми сертификатами. На современных хостингах настроено автоматическое подключение и продление таких сертификатов — это просто супер удобно. Обычно на хостингах предусмотрено некоторое количество абсолютно бесплатных SSL сертификатов с автоматическим продлением, но за небольшую плату (10 рублей в месяц), можно подключить тестовые сертификаты для любого количества сайтов. Пример такого хостинга здесь.

Решение проблем

При некоторых условиях может возникнуть следующая ошибка:

Can't open C:\Program Files\Common Files\SSL/openssl.cnf for reading, No such file or directory

9112:error:02001003:system library:fopen:No such process:crypto\bio\bss_file.c:72:fopen('C:\Program Files\Common Files\SSL/openssl.cnf','r')

9112:error:2006D080:BIO routines:BIO_new_file:no such file:crypto\bio\bss_file.c:79:

unable to find 'distinguished_name' in config

problems making Certificate Request

9112:error:0E06D06A:configuration file routines:NCONF_get_string:no conf or environment variable:crypto\conf\conf_lib.c:270:

Главная подсказка в первой строке: Can’t open C:\Program Files\Common Files\SSL/openssl.cnf for reading, No such file or directory — она означает, что возникла ошибка чтения файла C:\Program Files\Common Files\SSL/openssl.cnf из-за того, что он отсутствует.

Файл openssl.cnf поставляется с самим веб-сервером Apache и находится в папке conf. Поэтому есть несколько вариантов, как исправить эту ошибку. Например, можно создать нужные папки и скопировать туда этот файл. Но можно пойти более простым путём — на время создания сертификатов установить переменную окружения OPENSSL_CONF указав в ней правильный путь до файла.

Также нужно переключиться из PowerShell в обычную командную строку Windows, поскольку иначе переменная окружения почему-то не устанавливается. Допустим, сервер размещён в папке C:\Server\bin\Apache24\bin\, тогда файл openssl.cnf расположен по пути C:\Server\bin\Apache24\conf\openssl.cnf, в этом случае, чтобы исправить ошибку Can’t open C:\Program Files\Common Files\SSL/openssl.cnf for reading, No such file or directory нужно выполнить:

cmd cd C:\Server\bin\Apache24\bin\ set OPENSSL_CONF=C:\Server\bin\Apache24\conf\openssl.cnf

Отредактируйте пути в этих командах в соответствии с вашей структурой папок.

Связанные статьи:

- Ошибка «You’re speaking plain HTTP to an SSL-enabled server port» (РЕШЕНО) (100%)

- Apache для Windows (51.2%)

- Как запустить Apache на Windows (51.2%)

- Документация по Apache на русском языке (51.2%)

- Как подключить PHP к Apache на Windows (51.2%)

- Как в Apache под Windows настроить автоматическую ротацию и очистку логов (RANDOM — 51.2%)

Last updated on July 19th, 2024 at 06:23 am

SSL certificate helps you improve web traffic between client browser and your server, and increase data security. Here’s how to install SSL certificate on Apache Windows.

Here are the steps to install SSL certificate on Apache Windows.

1. Enable mod_ssl

mod_ssl is an Apache module required to install and manage SSL/TLS certificates. You can enable it in your Apache server by editing the main server configuration file.

Open Apache server configuration httpd.conf file at c:\Program Files\Apache Software Foundation\Apache2.2\conf\

Uncomment the following lines by removing # at their beginning:

#Loadmodule ssl_module modules/mod_ssl.so #Include conf/extra/httpd-default.conf

Now they should appear as:

Loadmodule ssl_module modules/mod_ssl.so Include conf/extra/httpd-default.conf

Bonus Read : How to Generate CSR for SSL Certificate

2. Get SSL Certificate

Next, get the SSL/TLS certificate bundle from your certificate authority such as Namecheap, RapidSSL, Comodo, GoDadddy, Let’s Encrypt, etc. You can also use a free SSL provider like SSLForFree.

You will get 3 files from certificate authority.

- key (e.g private.key) – your key file. Don’t share this with anyone publicly

- Certificate (e.g certificate.crt) – actual SSL/TLS certificate for your domain

- Ca_bundle (e.g ca_bundle.crt) – Root/intermediate certificate

Bonus Read : How to Redirect non-www to www in Apache

If you are using self-signed certificate, then you can install them directly. There is no need to generate CSR and obtain certificates from public CA.

3. Apache SSL Configuration

Now that we have setup the prerequisites, we will configure SSL certificate in Apache

Download the 3 files mentioned in step 2 to c:\Program Files\Apache Software Foundation\Apache2.2\conf\

Next, open Apache SSL configuration file httpd-ssl.conf at c:\Program Files\Apache Software Foundation\Apache2.2\conf\extras

Add the following lines in VirtualHost tag before </VirtualHost> line.

SSLEngine On SSLCertificateFile "C:/Program Files/Apache Software Foundation/Apache2.2/conf/certificate.crt" SSLCertificateChainFile "C:/Program Files/Apache Software Foundation/Apache2.2/conf/ca_bundle.crt" SSLCertificateKeyFile "C:/Program Files/Apache Software Foundation/Apache2.2/conf/private.key"

You VirtualHost block will look something like this

<VirtualHost _default_:443> DocumentRoot “Your Website's Root folder location” ServerName www.example.com:443 SSLEngine On SSLCertificateFile "/etc/apache2/ssl/certificate.crt" SSLCertificateChainFile "/etc/apache2/ssl/ca_bundle.crt" SSLCertificateKeyFile "/etc/apache2/ssl/private.key" </VirtualHost>

In the above lines, we use 3 Apache server directives

- SSLCertificateFile – Certificate CRT file path

- SSLCertificateKeyFile – Private key file path

- SSLCertificateChainFile – CA bundle file path

Bonus Read : How to Redirect URL to Another URL

4. Test Apache Configuration and Restart Server

Restart Apache Server using its Server Manager

Now you have installed SSL certificate in Apache web server. Open a browser and visit https:// version of your domain (e.g https://www.example.com).

You will see a lock symbol next to your URL, in browser’s address bar, indicating that your website’s SSL/TLS certificate is working properly.

Hopefully, now you can configure SSL certificate in Apache for Windows.

Ubiq makes it easy to visualize data in minutes, and monitor in real-time dashboards. Try it Today!

Related posts:

Sreeram Sreenivasan is the Founder of Ubiq. He has helped many Fortune 500 companies in the areas of BI & software development.

Last Updated :

16 Jul, 2024

The Apache HTTP Server module mod_ssl provides an interface to the OpenSSL library, which provides Strong Encryption using the Secure Sockets Layer and Transport Layer Security protocols.

What is Secure Sockets Layer (SSL)?

The Secure Sockets Layer protocol is a protocol layer which may be placed between a reliable connection-oriented network layer protocol (e.g. TCP/IP) and the application protocol layer (e.g. HTTP). SSL provides for secure communication between client and server by allowing mutual authentication, the use of digital signatures for integrity and encryption for privacy.

The protocol is designed to support a range of choices for specific algorithms used for cryptography, digests and signatures. This allows algorithm selection for specific servers to be made based on legal, export or other concerns and also enables the protocol to take advantage of new algorithms. Choices are negotiated between client and server when establishing a protocol session.

Steps to Install an SSL Certificate on Apache

Step 1: Obtain an SSL Certificate

Retrieve and unzip the contents of the compressed folder provided by your Certificate Authority (CA) to obtain the following files:

- Primary SSL certificate (.crt file)

- Root and intermediate certificates bundled together (.ca-bundle file). This chain of certificates is essential for compatibility with older browsers and applications. Failure to include these certificates may result in your website being marked as insecure.

Step 2: Install OpenSSL

OpenSSL is required to generate private keys and Certificate Signing Requests (CSRs).

On Ubuntu/Debian:

sudo apt-get update

sudo apt-get install openssl

On CentOS/RHEL:

sudo yum install openssl

Step 3: Install Apache

If Apache is not already installed, you can install it using the package manager.

On Ubuntu/Debian:

sudo apt-get install apache2

On CentOS/RHEL:

sudo yum install httpd

Step 4: Create a Directory to Store the SSL Certificate and Key

Create a directory to store your SSL certificate and key files.

sudo mkdir /etc/apache2/ssl

Step 5: Copy SSL Certificate Files

Place your SSL certificate and key files in the directory you created.

The main config file is typically called httpd.conf or apache2.conf and located via /etc/httpd or /etc/apache2/.

Note: The SSL config file can be in a <VirtualHost> block in another config file. You can always search for the SSL conf file on Linux distributions using this grep command:

grep -i -r “SSLCertificateFile” /etc/httpd/

Step 6: Configure Apache to Use the SSL Certificate

Configure the httpd.conf file and enter the following commands on your VirtualHost to successfully enable SSL:

On Ubuntu/Debian:

sudo nano /etc/apache2/sites-available/https.conf

On CentOS/RHEL:

sudo nano /etc/httpd/conf.d/httpd.conf

Add or update the following lines with the paths to your certificate files:

<VirtualHost 192.168.0.1:443>

DocumentRoot /var/www/html2

ServerName www.yourdomain.com

SSLEngine on

SSLCertificateFile /path/to/your_domain_name.crt

SSLCertificateKeyFile /path/to/your_private.key

SSLCertificateChainFile /path/to/cabundle.crt

</VirtualHost>

Where:

- SSLCertificateFile: Path to your SSL certificate file.

- SSLCertificateKeyFile: Path to your private key file.

- SSLCertificateChainFile: Path to the intermediate certificate file.

Note: If you need the site to load via https and http, create another virtual host for http. You can simply copy the existing config file before making any during this step.

Step 7: Enable the SSL Site and Restart Apache

On Ubuntu/Debian:

Enable the SSL module and the default SSL site configuration:

sudo a2enmod ssl

sudo a2ensite default-ssl.conf

sudo systemctl restart apache2

On CentOS/RHEL:

Restart Apache to apply the changes:

sudo systemctl restart httpd

Step 8: Test SSL Configuration

To verify your work, please access your website through your browser at https://yourdomain.com and review the certificate/site details to ensure that HTTPS/SSL is functioning correctly.

curl -I https://your_domain.com

Note: You might have to restart your server for the changes to be applied.

Если вы используете веб-сервер Apache на Windows Server, рекомендуется обеспечить шифрование данных пользователей при их подключении к веб-серверу.

Это можно сделать с помощью бесплатного SSL-сертификата от Let’s Encrypt.

Преимущество описанного ниже метода заключается в минимизации уязвимостей сертификатов благодаря автоматическому перевыпуску SSL-ссертификата.

Сертификаты выпускаются с помощью автоматизированной среды управления сертификатами ACME.

WACS (Windows ACME Simple) — одно из самых популярных клиентских приложений этой среды для ОС Windows и

популяроно среди пользователей как самый простой способ получить и автоматически обновлять SSL-сертификат от Let’s Encrypt.

Подготовка утилиты WACS

Перед установкой SSL-сертификата, необходимо скачать и настроить утилиту WACS.

С её помощью мы получим и установим в системе SSL-сертификат, а также создадим задачу по его автоматическому обновлению.

Архив утилиты доступен для загрузки на своей странице, перейдя на которую нажмите **Download**

- Загрузите архив и после загрузки распакуйте его в папку например

C:\Win-acme\ - Перейдите в директорию /Scripts и создайте в ней текстовый файл с расширением .bat

- Запишите в него команды перезагрузки нашего веб-сервера

net stop "Apache2.4"

net start "Apache2.4"

- сохраните и закройте это файл

Установка SSL-сертификата

Для установки SSL-сертификата на Apache, переходим в каталог C:\Win-acme\ и запускаем от имени Администратора файл wacs.exe.

- В начальном меню утилиты выберите пункт Create certificate (full options) используя символ m.

- Перейдем в пункт 2: Manual input

- В строке Host: укажем имя своего домена.

- Подтвердим правильность введённого имени нажатием клавиши Enter

- Выбираем пункт 4: Single certificate.

- После чего выбераем пункт

1: [http] Save verification files on (network) path - В строку Path: введем путь до директории htdocs, например

C:\Apache24\htdocs - От сохранения дефолтного файла web.config откажемся. Для этого введем символ n

- В следующем меню выберем пункт RSA key. указав 2

- Далее изменим настройку утилиты, при помощи которой она привяжет получаемый SSL-сертификат к Apache,

выберем соответствующий этому веб-серверу пункт, то есть —2: PEM encoded files (Apache, nginx, etc.), указав 2 - Укажем директорию, куда сохранять сертификаты:

C:\Apache24\conf\ssl - Мы не будем использовать пароль на сертификат, поэтому выберем пункт 1: None.

- То же касается дополнительных опций — если в них нет необходимости, укажем пункт 5: No (additional) store steps.

- В следующем меню выбеем пункт

2: Start external script or program - Далее в строке File: укажем имя созданного ранее файла для перезапуска службы Apache с полным путём до него.

C:\win-acme\Scripts\RestartApache.bat - В строку Parameters введем:

{StoreType} {StorePath} {RenewalId}.

- Если в дополнительных установочных опциях необходимости нет, то в следующем меню выберftv пункт

3: No (additional) installation steps. - При желании можно изучить текст абонентского соглашения. Чтобы это сделать, используйте символ y или перейти

сразу к установке выбрав n - Соглашаемся с абонентским соглашением выбрав y

- Вводим адрес своей электронной почты. Далее идет собственно получение SSL-сертификатов.

- На вопрос о необходимости использования учётных данных пользователя для запуска задачи

по обновлению сертификата следует ответить yes, если вы хотите, чтобы это задание выполнялось в автоматическом режиме. - Введем имя пользователя и пароль для входа в Windows Server.

- Наконец утилита вернёт нас в своё первоначальное меню, где выберем пункт Q: Quit для выхода из неё.

Готово! Теперь Вы знаете, как выпустить бесплатный SSL-сертификат для веб-сервера Apache на Windows Server®

Проверка и конфигурация Apache

После проведенных работ с утилитой win-acme мы должны увидеть в указанном каталоге C:\Apache24\conf\ssl файлы ключей.

mydomain.ru-chain.pem

mydomain.ru-chain-only.pem

mydomain.ru-crt.pem

mydomain.ru-key.pem

Заглянем в планировщик заданий Windows и проверим стоит ли задача

win-acme renew, которая отвечает за обновление сертификата если его срок истек.

Конфигурация Apache на SSL

После того, как мы убедились, что файлы ключей выпущены

настроем конфигурацию веб-сервера, для этого отредактируем http.conf в директории C:\Apache24\conf\

Раскомментируйте строки:

LoadModule socache_shmcb_module modules/mod_socache_shmcb.so

LoadModule ssl_module modules/mod_ssl.so

Include conf/extra/httpd-default.conf

Include conf/extra/httpd-ssl.conf

И ставим комментарии в следующих строках:

#<IfModule ssl_module>

#SSLRandomSeed startup builtin

#SSLRandomSeed connect builtin

#</IfModule>

Так же укажем наш ServerName

ServerName mydomain.ru

ServerAdmin mypost@mydomain.ru

Сохраним изменения, внесённые в файл httpd.conf, и отредактируем httpd-ssl.conf, находящийся в директории conf\extra\. В нём необходимо откорректировать строки

SSLCertificateFile "${SRVROOT}/conf/server.crt"

SSLCertificateKeyFile "${SRVROOT}/conf/server.key"

приведя их к виду:

SSLCertificateFile "${SRVROOT}/conf/mydomain.ru-chain.pem"

SSLCertificateKeyFile "${SRVROOT}/conf/mydomain.ru-key.pem"

Так же проведем замену:

SSLCipherSuite HIGH:MEDIUM:!MD5:!RC4:!3DES

SSLProxyCipherSuite HIGH:MEDIUM:!MD5:!RC4:!3DES

на:

SSLCipherSuite ECDH+AESGCM256:ECDH+CHACHA20:DH+AESGCM256:ECDH+AES256:DH+AES256:!aNULL:!MD5:!DSS

SSLProxyCipherSuite ECDH+AESGCM256:ECDH+CHACHA20:DH+AESGCM256:ECDH+AES256:DH+AES256:!aNULL:!MD5:!DSS

И заменим:

SSLProtocol all -SSLv3

SSLProxyProtocol all -SSLv3

на:

SSLProtocol all -SSLv3 -TLSv1 -TLSv1.1

SSLProxyProtocol all -SSLv3 -TLSv1 -TLSv1.1

Настройка редиректа http на https

В заключении настроем перенаправлениея запросов с протокола HTTP на использование безопасного протокола HTTPS.

Для этого перейдем в каталог C:\Apache24\conf\ и в файле httpd.conf раскомментируйте строку:

LoadModule rewrite_module modules/mod_rewrite.so

Также после строк, начинающихся с #LoadModule, добавим:

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI}

Чтобы настройки применились, необходимо перезапустить веб-сервер (Службу Apache24)