В этой статье мы рассмотрим, как отключить поддержку устаревших версий протокола Transport Layer Security в Windows с помощью групповых политик. Версии протокола TLS 1.0 и 1.1 считаются устаревшими и небезопасными. Если вы мигрировали все ваши сервисы на TLS 1.2 или TLS 1.3, вы можете отключить поддержку старых версий протоколов на клиентах и серверах Windows с помощью GPO.

Список поддерживаемых протоколов SSL/TLS на определенном сервере можно получить с помощью онлайн сервисов SSL Labs (см. пример в этой статье).

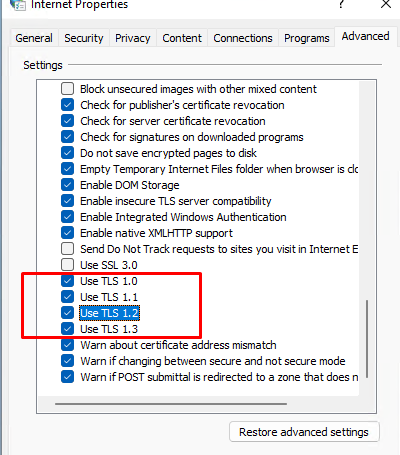

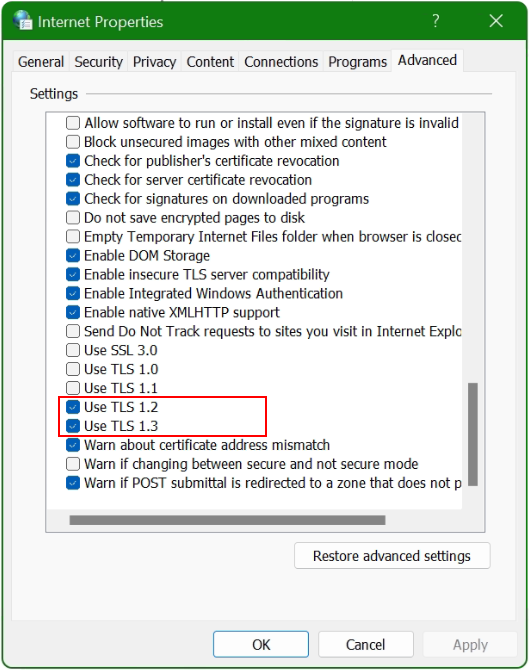

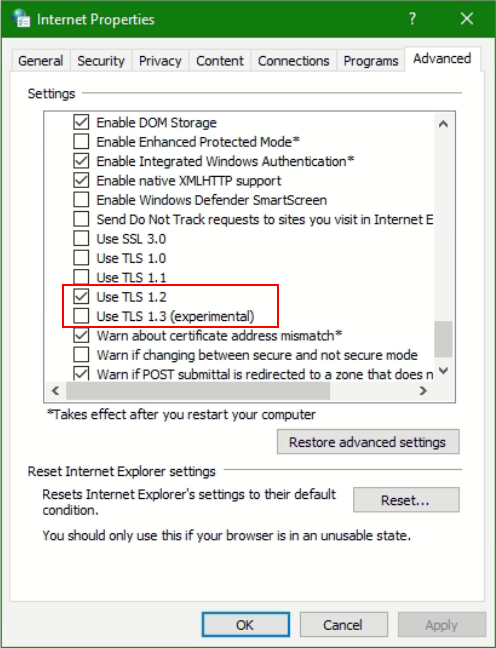

В Windows вы можете вывести список включённых версий TLS для браузера в настройках Internet Options (

inetcpl.cpl

). На данном скриншоте видно, что включены TLS 1.0, TLS 1.1, TLS 1.2 и TLS 1.3. При установке соединения с сервером для шифрования выбирается максимальная версия TLS, поддерживаемая и клиентом, и сервером.

Если вы отключите поддержку старых версий TLS, пользователи не смогут подключиться к legacy сервисам. Поэтому рекомендуем предварительно протестировать все настройки на пилотных группах компьютеров и серверов.

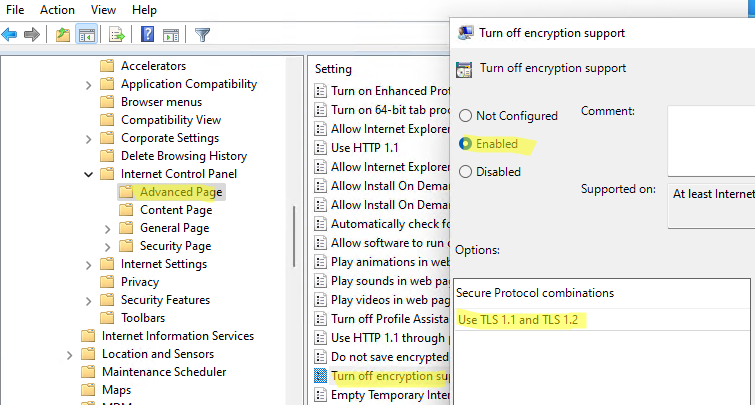

Список протоколов TLS/SSL, включенных на вкладке Internet Options на клиенте можно настроить с помощью параметра групповых политик Turn Off Encryption Support в разделе GPO: Computer Configuration -> Administrative Templates -> Windows Components -> Internet Explorer -> Internet Explorer Control Panel -> Advanced Page.

Включите политику (Enabled), и в выпадающем списке Secure Protocol combinations выберите какие версии TLS/SSL разрешить использовать клиентам.

Этому параметру GPO соответствует параметр SecureProtocols в ветке реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings.

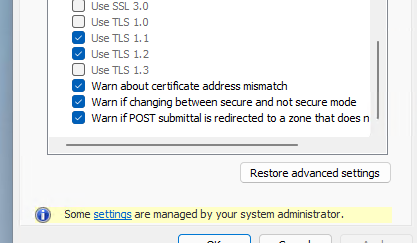

Чтобы применить новые настройки GPO, придется перезагрузить компьютер. Еще раз откройте настройки Internet Options и убедитесь, что доступны только те версии TLS, которые вы разрешили в GPO. Пользователь не сможет изменить эти настройки (обратите внимание на надпись Some settings are managed by your system administrator). [/alert]

К сожалению, тут нельзя оставить включенными только TLS 1.3 и TLS 1.2, такого параметра в GPO просто нет. Кроме того, это не отключить поддержку старых версий TLS 1.0 и TLS 1.1 на стороне ваших Windows Server (в том же IIS, Exchange).

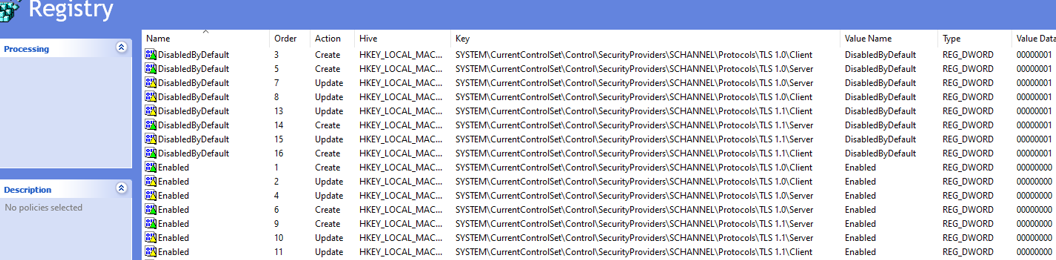

Поэтому отключать определенные версии TLS лучше напрямую через реестр. С помощью GPO вы можете распространить нужные настройки реестра на компьютеры (подробнее это описано в статье Настройка параметров реестра на компьютерах с GPO).

Для отключения TLS 1.0 в Windows как для клиента, так и для сервера нужно внести следующие параметры в реестр:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000

По аналогии отключаются другие протоколы. Достаточно заменить выделенный путь в реестре на SSL 2.0, SSL 3.0, TLS 1.1 и т.д.

Чтобы принудительно включить TLS 1.2, нужно внести следующие записи:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001

Таким образом в GPO должна получиться такая картинка в разделе Computer Configuration -> Preferences -> Windows Settings -> Registry.

Для применения настроек нужно перезагрузить Windows.

Кроме изменения настроек доступных протоколов TLS в реестре нужно разрешить использование TLS 1.2 для приложений NET 3.5 и 4.x, а также для WinHTTP. Тот же Outlook использует настройки шифрования для WinHTTP (подробнее об этом в этой статье).

Включить системные протоколы шифрования для .Net 3.5 и 2.0:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001

Для .Net 4.х:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001

Включить использование TLS 1.2 для WinHTTP:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000800 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000800

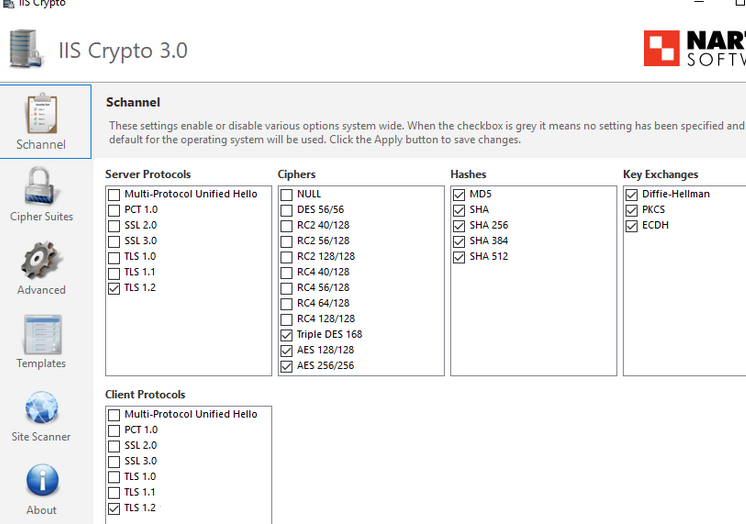

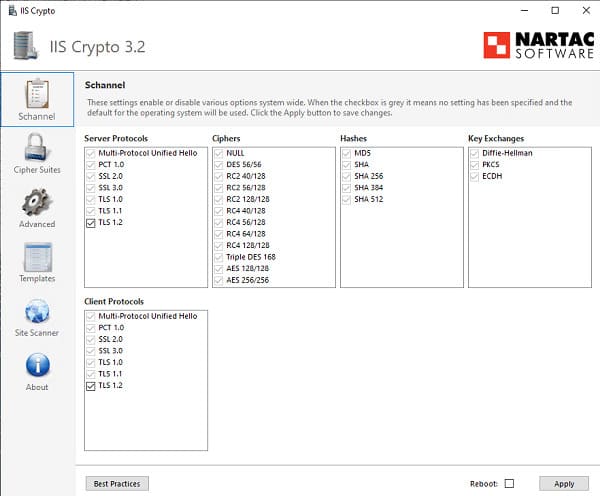

В Windows Server вы можете использовать утилиту ISS Crypto GUI (https://www.nartac.com/Products/IISCrypto/Download) для просмотра настроек SCHANNEL.

Applies ToWindows Server 2012 Datacenter Windows Server 2012 Standard Windows Server 2012 Essentials Windows Server 2012 Foundation Windows Server 2008 R2 Service Pack 1 Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Standard Windows Server 2008 R2 Foundation Windows Server 2008 R2 for Itanium-Based Systems Windows 7 Service Pack 1 Windows 7 Ultimate Windows 7 Enterprise Windows 7 Professional Windows 7 Home Premium Windows 7 Home Basic Windows 7 Starter

This update provides support for Transport Layer Security (TLS) 1.1 and TLS 1.2 in Windows Server 2012, Windows 7 Service Pack 1 (SP1), and Windows Server 2008 R2 SP1.

About this update

Applications and services that are written by using WinHTTP for Secure Sockets Layer (SSL) connections that use the WINHTTP_OPTION_SECURE_PROTOCOLS flag can’t use TLS 1.1 or TLS 1.2 protocols. This is because the definition of this flag doesn’t include these applications and services.

This update adds support for DefaultSecureProtocols registry entry that allows the system administrator to specify which SSL protocols should be used when the WINHTTP_OPTION_SECURE_PROTOCOLS flag is used.

This can allow certain applications that were built to use the WinHTTP default flag to be able to leverage the newer TLS 1.2 or TLS 1.1 protocols natively without any need for updates to the application.

This is the case for some Microsoft Office applications when they open documents from a SharePoint library or a Web Folder, IP-HTTPS tunnels for DirectAccess connectivity, and other applications by using technologies such as WebClient by using WebDav, WinRM, and others.

This update requires that the Secure Channel (Schannel) component in Windows 7 be configured to support TLS 1.1 and 1.2. As these protocol versions are not enabled by default in Windows 7, you must configure the registry settings to ensure Office applications can successfully use TLS 1.1 and 1.2.

This update will not change the behavior of applications that are manually setting the secure protocols instead of passing the default flag.

How to get this update

Important If you install a language pack after you install this update, you must reinstall this update. Therefore, we recommend that you install any language packs that you need before you install this update. For more information, see Add language packs to Windows.

Method 1: Windows Update

This update is provided as a Recommended update on Windows Update. For more information about how to run Windows Update, see How to get an update through Windows Update.

Method 2: Microsoft Update Catalog

To get the stand-alone package for this update, go to the Microsoft Update Catalog website.

Update detail information

Prerequisites

To apply this update, you must install Service Pack 1 for Windows 7 or Windows Server 2008 R2.

There’s no prerequisite to apply this update in Windows Server 2012.

Registry information

To apply this update, the DefaultSecureProtocols registry subkey must be added.Note To do this, you can add the registry subkey manually or install the «Easy fix» to populate the registry subkey.

Restart requirement

You may have to restart the computer after you apply this update.

Update replacement information

This update doesn’t replace a previously released update.

More Information

Payment Card Industry (PCI) requires TLS 1.1 or TLS 1.2 for compliance.

For more information about the WINHTTP_OPTION_SECURE_PROTOCOLS flag, see Option Flags.

How the DefaultSecureProtocols registry entry works

Important This section, method, or task contains steps that tell you how to modify the registry. However, serious problems might occur if you modify the registry incorrectly. Therefore, make sure that you follow these steps carefully. For added protection, back up the registry before you modify it. Then, you can restore the registry if a problem occurs. For more information about how to back up and restore the registry, see How to back up and restore the registry in Windows.

When an application specifies WINHTTP_OPTION_SECURE_PROTOCOLS, the system will check for the DefaultSecureProtocols registry entry and if present override the default protocols specified by WINHTTP_OPTION_SECURE_PROTOCOLS with the protocols specified in the registry entry. If the registry entry is not present, WinHTTP will use the existing operating system defaults for Win WINHTTP_OPTION_SECURE_PROTOCOLS HTTP. These WinHTTP defaults follow the existing precedence rules and are overruled by SCHANNEL disabled protocols and protocols set per application by WinHttpSetOption.

Note The hotfix installer doesn’t add the DefaultSecureProtocols value. The administrator must manually add the entry after determining the override protocols. Or, you can install the «Easy fix» to add the entry automatically.

The DefaultSecureProtocols registry entry can be added in the following path:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

On x64-based computers, DefaultSecureProtocols must also be added to the Wow6432Node path:

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

The registry value is a DWORD bitmap. The value to use is determined by adding the values corresponding to the protocols desired.

|

DefaultSecureProtocols Value |

Protocol enabled |

|---|---|

|

0x00000008 |

Enable SSL 2.0 by default |

|

0x00000020 |

Enable SSL 3.0 by default |

|

0x00000080 |

Enable TLS 1.0 by default |

|

0x00000200 |

Enable TLS 1.1 by default |

|

0x00000800 |

Enable TLS 1.2 by default |

For example:

The administrator wants to override the default values for WINHTTP_OPTION_SECURE_PROTOCOLS to specify TLS 1.1 and TLS 1.2.

Take the value for TLS 1.1 (0x00000200) and the value for TLS 1.2 (0x00000800), then add them together in calculator (in programmer mode), and the resulting registry value would be 0x00000A00.

Easy fix

To add the DefaultSecureProtocols registry subkey automatically, click here. In the File Download dialog box, click Run or Open, and then follow the steps in the easy fix wizard.

Notes

-

This wizard may be in English only. However, the automatic fix also works for other language versions of Windows.

-

If you are not on the computer that has the problem, save the easy fix solution to a flash drive or a CD and then run it on the computer that has the problem.

Note In addition to the DefaultSecureProtocols registry subkey, the Easy fix also adds the SecureProtocols at the following location to help enable TLS 1.1 and 1.2 for Internet Explorer.

The SecureProtocols registry entry that has value 0xA80 for enabling TLS 1.1 and 1.2 will be added in the following paths:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings

Enable TLS 1.1 and 1.2 on Windows 7 at the SChannel component level

Per the TLS-SSL Settings article, for TLS 1.1 and 1.2 to be enabled and negotiated on Windows 7, you MUST create the «DisabledByDefault» entry in the appropriate subkey (Client) and set it to «0». These subkeys will not be created in the registry since these protocols are disabled by default.

Create the necessary subkeys for TLS 1.1 and 1.2; create the DisabledByDefault DWORD values and set it to 0 in the following locations:

For TLS 1.1

Registry location: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client

DWORD name: DisabledByDefault

DWORD value: 0

For TLS 1.2

Registry location: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client

DWORD name: DisabledByDefault

DWORD value: 0

File Information

The English (United States) version of this software update installs files that have the attributes that are listed in the following tables.

Notes

-

The files that apply to a specific product, milestone (RTM, SPn), and service branch (LDR, GDR) can be identified by examining the file version numbers as shown in the following table.

Version

Product

Milestone

Service branch

6.1.760 1.23 xxx

Windows 7 or Windows Server 2008 R2

SP1

LDR

-

GDR service branches contain only those fixes that are widely released to address widespread, critical issues. LDR service branches contain hotfixes in addition to widely released fixes.

-

The MANIFEST files (.manifest) and the MUM files (.mum) that are installed for each environment are listed in the «Additional file information» section. MUM, MANIFEST, and the associated security catalog (.cat) files, are very important to maintain the state of the updated components. The security catalog files, for which the attributes are not listed, are signed with a Microsoft digital signature.

x86 Windows 7

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Webio.dll |

6.1.7601.23375 |

316,416 |

09-Mar-2016 |

18:40 |

x86 |

|

Winhttp.dll |

6.1.7601.23375 |

351,744 |

09-Mar-2016 |

18:40 |

x86 |

ia64 Windows Server 2008 R2

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Webio.dll |

6.1.7601.23375 |

695,808 |

09-Mar-2016 |

17:57 |

IA-64 |

|

Winhttp.dll |

6.1.7601.23375 |

811,520 |

09-Mar-2016 |

17:57 |

IA-64 |

|

Webio.dll |

6.1.7601.23375 |

316,416 |

09-Mar-2016 |

18:40 |

x86 |

|

Winhttp.dll |

6.1.7601.23375 |

351,744 |

09-Mar-2016 |

18:40 |

x86 |

x64 Windows 7 and Windows Server 2008 R2

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Webio.dll |

6.1.7601.23375 |

396,800 |

09-Mar-2016 |

19:00 |

x64 |

|

Winhttp.dll |

6.1.7601.23375 |

444,416 |

09-Mar-2016 |

19:00 |

x64 |

|

Webio.dll |

6.1.7601.23375 |

316,416 |

09-Mar-2016 |

18:40 |

x86 |

|

Winhttp.dll |

6.1.7601.23375 |

351,744 |

09-Mar-2016 |

18:40 |

x86 |

Notes

-

The files that apply to a specific product, milestone (RTM, SPn), and service branch (LDR, GDR) can be identified by examining the file version numbers as shown in the following table.

Version

Product

Milestone

Service branch

6.2.920 0.21 xxx

Windows Server 2012

RTM

LDR

-

GDR service branches contain only those fixes that are widely released to address widespread, critical issues. LDR service branches contain hotfixes in addition to widely released fixes.

-

The MANIFEST files (.manifest) and the MUM files (.mum) that are installed for each environment are listed in the «Additional file information» section. MUM, MANIFEST, and the associated security catalog (.cat) files, are very important to maintain the state of the updated components. The security catalog files, for which the attributes are not listed, are signed with a Microsoft digital signature.

x64 Windows Server 2012

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Webio.dll |

6.2.9200.21797 |

587,776 |

08-Mar-2016 |

15:40 |

x64 |

|

Winhttp.dll |

6.2.9200.21797 |

711,680 |

08-Mar-2016 |

15:40 |

x64 |

|

Webio.dll |

6.2.9200.21797 |

416,768 |

08-Mar-2016 |

16:04 |

x86 |

|

Winhttp.dll |

6.2.9200.21797 |

516,096 |

08-Mar-2016 |

16:04 |

x86 |

x86 Windows 7

|

File property |

Value |

|---|---|

|

File name |

Update.mum |

|

File version |

Not applicable |

|

File size |

2,138 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

21:58 |

|

Platform |

Not applicable |

|

File name |

X86_431cdab002fb5e83e17b846b04fcaf65_31bf3856ad364e35_6.1.7601.23375_none_43266eeed47e442d.manifest |

|

File version |

Not applicable |

|

File size |

693 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

21:58 |

|

Platform |

Not applicable |

|

File name |

X86_74b492584f59e56bd20ffc14c5e5ba0f_31bf3856ad364e35_5.1.7601.23375_none_3e7a009385a3da4d.manifest |

|

File version |

Not applicable |

|

File size |

695 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

21:58 |

|

Platform |

Not applicable |

|

File name |

X86_microsoft-windows-webio_31bf3856ad364e35_6.1.7601.23375_none_5f3b2e545642f01b.manifest |

|

File version |

Not applicable |

|

File size |

2,484 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

19:23 |

|

Platform |

Not applicable |

|

File name |

X86_microsoft.windows.winhttp_31bf3856ad364e35_5.1.7601.23375_none_5ef020609ae7c078.manifest |

|

File version |

Not applicable |

|

File size |

50,395 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

19:21 |

|

Platform |

Not applicable |

ia64 Windows Server 2008 R2

|

File property |

Value |

|---|---|

|

File name |

Ia64_4d2eee3faf61ec5f12517a4957f4537f_31bf3856ad364e35_6.1.7601.23375_none_2a392926b32c8fac.manifest |

|

File version |

Not applicable |

|

File size |

1,034 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

21:57 |

|

Platform |

Not applicable |

|

File name |

Ia64_a7157a3864eb3625c6f2570464d8d82e_31bf3856ad364e35_5.1.7601.23375_none_cc5980c8656c3813.manifest |

|

File version |

Not applicable |

|

File size |

1,038 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

21:57 |

|

Platform |

Not applicable |

|

File name |

Ia64_microsoft-windows-webio_31bf3856ad364e35_6.1.7601.23375_none_5f3cd24a5640f917.manifest |

|

File version |

Not applicable |

|

File size |

2,486 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

18:59 |

|

Platform |

Not applicable |

|

File name |

Ia64_microsoft.windows.winhttp_31bf3856ad364e35_5.1.7601.23375_none_5ef1c4569ae5c974.manifest |

|

File version |

Not applicable |

|

File size |

50,400 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

19:00 |

|

Platform |

Not applicable |

|

File name |

Update.mum |

|

File version |

Not applicable |

|

File size |

1,447 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

21:57 |

|

Platform |

Not applicable |

|

File name |

Wow64_microsoft-windows-webio_31bf3856ad364e35_6.1.7601.23375_none_c5ae742a4301234c.manifest |

|

File version |

Not applicable |

|

File size |

2,486 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

18:56 |

|

Platform |

Not applicable |

|

File name |

Wow64_microsoft.windows.winhttp_31bf3856ad364e35_5.1.7601.23375_none_c563663687a5f3a9.manifest |

|

File version |

Not applicable |

|

File size |

48,208 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

18:57 |

|

Platform |

Not applicable |

x64 Windows Server 2012

|

File property |

Value |

|---|---|

|

File name |

Amd64_9958f97250c31c67f643ef2fb115082b_31bf3856ad364e35_5.1.9200.21797_none_f923d4febdcecc46.manifest |

|

File version |

Not applicable |

|

File size |

699 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

17:46 |

|

Platform |

Not applicable |

|

File name |

Amd64_d36ca06f7655111911d5d7858096c818_31bf3856ad364e35_5.1.9200.21797_none_a2ac544257eab672.manifest |

|

File version |

Not applicable |

|

File size |

699 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

17:46 |

|

Platform |

Not applicable |

|

File name |

Amd64_f087a62cc82b760ae1e9fd7c56543a7b_31bf3856ad364e35_6.2.9200.21797_none_41ca502c248372a3.manifest |

|

File version |

Not applicable |

|

File size |

697 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

17:46 |

|

Platform |

Not applicable |

|

File name |

Amd64_f42986041442c9e99c4c4c4ae61a8e52_31bf3856ad364e35_6.2.9200.21797_none_d0b7a18b852fef62.manifest |

|

File version |

Not applicable |

|

File size |

697 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

17:46 |

|

Platform |

Not applicable |

|

File name |

Amd64_microsoft-windows-webio_31bf3856ad364e35_6.2.9200.21797_none_b6359e29819a8949.manifest |

|

File version |

Not applicable |

|

File size |

2,527 |

|

Date (UTC) |

08-Mar-2016 |

|

Time (UTC) |

17:49 |

|

Platform |

Not applicable |

|

File name |

Amd64_microsoft.windows.winhttp_31bf3856ad364e35_5.1.9200.21797_none_edbbc2f127740085.manifest |

|

File version |

Not applicable |

|

File size |

51,759 |

|

Date (UTC) |

08-Mar-2016 |

|

Time (UTC) |

17:49 |

|

Platform |

Not applicable |

|

File name |

Update.mum |

|

File version |

Not applicable |

|

File size |

1,795 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

17:46 |

|

Platform |

Not applicable |

|

File name |

Wow64_microsoft-windows-webio_31bf3856ad364e35_6.2.9200.21797_none_c08a487bb5fb4b44.manifest |

|

File version |

Not applicable |

|

File size |

2,525 |

|

Date (UTC) |

08-Mar-2016 |

|

Time (UTC) |

16:28 |

|

Platform |

Not applicable |

|

File name |

Wow64_microsoft.windows.winhttp_31bf3856ad364e35_5.1.9200.21797_none_f8106d435bd4c280.manifest |

|

File version |

Not applicable |

|

File size |

49,547 |

|

Date (UTC) |

08-Mar-2016 |

|

Time (UTC) |

16:28 |

|

Platform |

Not applicable |

x64 Windows 7 and Windows Server 2008 R2

|

File property |

Value |

|---|---|

|

File name |

Amd64_6f902e1f26c1d885023f2728be29b310_31bf3856ad364e35_6.1.7601.23375_none_4011a397f4e0c754.manifest |

|

File version |

Not applicable |

|

File size |

697 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

21:58 |

|

Platform |

Not applicable |

|

File name |

Amd64_80b3c903f951066b9a3317caef015722_31bf3856ad364e35_5.1.7601.23375_none_f4346c5570187f00.manifest |

|

File version |

Not applicable |

|

File size |

1,040 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

21:58 |

|

Platform |

Not applicable |

|

File name |

Amd64_c2062bbf6a689a3048e6f61793b61cdd_31bf3856ad364e35_6.1.7601.23375_none_5e1a5c9308b3bb64.manifest |

|

File version |

Not applicable |

|

File size |

1,036 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

21:58 |

|

Platform |

Not applicable |

|

File name |

Amd64_d19a822d9b98f35a9157bafd2ad0441b_31bf3856ad364e35_5.1.7601.23375_none_6f3e7f9a649df87a.manifest |

|

File version |

Not applicable |

|

File size |

699 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

21:58 |

|

Platform |

Not applicable |

|

File name |

Amd64_ef2ea44ccf005d132e8a752d1e218e84_31bf3856ad364e35_6.1.7601.23375_none_23e107a24a3a80ce.manifest |

|

File version |

Not applicable |

|

File size |

697 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

21:58 |

|

Platform |

Not applicable |

|

File name |

Amd64_microsoft-windows-webio_31bf3856ad364e35_6.1.7601.23375_none_bb59c9d80ea06151.manifest |

|

File version |

Not applicable |

|

File size |

2,488 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

20:04 |

|

Platform |

Not applicable |

|

File name |

Amd64_microsoft.windows.winhttp_31bf3856ad364e35_5.1.7601.23375_none_bb0ebbe4534531ae.manifest |

|

File version |

Not applicable |

|

File size |

50,407 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

20:03 |

|

Platform |

Not applicable |

|

File name |

Update.mum |

|

File version |

Not applicable |

|

File size |

2,774 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

21:58 |

|

Platform |

Not applicable |

|

File name |

Wow64_microsoft-windows-webio_31bf3856ad364e35_6.1.7601.23375_none_c5ae742a4301234c.manifest |

|

File version |

Not applicable |

|

File size |

2,486 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

18:56 |

|

Platform |

Not applicable |

|

File name |

Wow64_microsoft.windows.winhttp_31bf3856ad364e35_5.1.7601.23375_none_c563663687a5f3a9.manifest |

|

File version |

Not applicable |

|

File size |

48,208 |

|

Date (UTC) |

09-Mar-2016 |

|

Time (UTC) |

18:57 |

|

Platform |

Not applicable |

References

Learn about the terminology that Microsoft uses to describe software updates.

Need more help?

Want more options?

Explore subscription benefits, browse training courses, learn how to secure your device, and more.

В этой статье рассмотрим, как включить протокол Transport Layer Security (TLS 1.2) в различных версиях Windows, включая поддержку приложений .Net и WinHTTP. TLS 1.0 и TLS 1.1 являются устаревшими, поэтому важно обеспечить поддержку TLS 1.2 на всех клиентах и серверах Windows.

Приобрести оригинальные ключи активации Windows 7 можно у нас в каталоге от 1099 ₽

В современных версиях Windows (11, 10, 8.1 и Windows Server 2022/2019/2016/2012R2) протокол TLS 1.2 включен по умолчанию. Однако для включения TLS 1.2 в Windows 7, Windows Server 2008R2 и Windows Server 2012 необходимо выполнить несколько предварительных настроек.

Включение TLS 1.2 в Windows 7

1. Установите SP1 для Windows 7, если он ещё не установлен.

2. Скачайте и установите обновление KB3140245 из Microsoft Update Catalog.

3. Скачайте и установите патч MicrosoftEasyFix51044.msi, который добавляет параметры реестра, необходимые для поддержки TLS 1.2 в Windows 7/2008R2/2012.

4. Перезагрузите компьютер.

Эти действия добавят необходимые параметры реестра, такие как DisabledByDefault = 0 и Enabled = 1 в ветки HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client и Server.

Для приложений, использующих WinHttp API, нужно добавить параметр DefaultSecureProtocols = 0x00000A00 в ветку HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

(для 64-битной версии Windows — в ветку HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp).

Возможные значения DefaultSecureProtocols:

— 0x00000A0 — разрешает SSL 3.0 и TLS 1.0;

— 0x0000AA0 — разрешает использовать TLS 1.1 и TLS 1.2;

— 0x00000A00 — разрешает только TLS 1.1 и TLS 1.2;

— 0x00000800 — разрешает только TLS 1.2.

PowerShell скрипт для настройки реестра:

$reg32bWinHttp = "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp"

$reg64bWinHttp = "HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp"

$regWinHttpDefault = "DefaultSecureProtocols"

$regWinHttpValue = "0x00000800"

$regTLS12Client = "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client"

$regTLS12Server = "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server"

$regTLSDefault = "DisabledByDefault"

$regTLSValue = "0x00000000"

$regTLSEnabled = "Enabled"

$regTLSEnableValue = "0x00000001"

Для Windows x86:

$test = Test-Path -Path $reg32bWinHttp

if(-not($test)){

New-Item -Path $reg32bWinHttp

}

New-ItemProperty -Path $reg32bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

Для Windows x64:

$test = Test-Path -Path $reg64bWinHttp

if(-not($test)){

New-Item -Path $reg64bWinHttp

}

New-ItemProperty -Path $reg64bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

New-Item -Path "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2"

New-Item -Path $regTLS12Client

New-Item -Path $regTLS12Server

New-ItemProperty -Path $regTLS12Client -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

New-ItemProperty -Path $regTLS12Client -Name $regTLSEnabled -Value $regTLSEnableValue -PropertyType DWORD

New-ItemProperty -Path $regTLS12Server -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

New-ItemProperty -Path $regTLS12Server -Name $regTLSEnabled -Value $regTLSEnableValue -PropertyType DWORD

Перезагрузите компьютер:

Restart-Computer

Включение TLS 1.2 для приложений .NET Framework

Чтобы включить TLS 1.2 для приложений на .NET Framework, нужно в реестре включить использование системных протоколов шифрования для версий .NET 3.5 и 4.x. Если вы используете NET Framework 4.5.1 или 4.5.2 на Windows Server 2012 R2/2012 или Windows 8.1, сначала установите последние обновления для .Net Framework 4.5.1.

Параметры реестра для .Net:

— Для .Net 3.5 и 2.0:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727]

"SystemDefaultTlsVersions"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727]

"SystemDefaultTlsVersions"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727]

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727]

"SchUseStrongCrypto"=dword:00000001

— Для .Net 4.x:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

— Для .Net 4.6:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]

"SchUseStrongCrypto"=dword:00000001

Например, без этих параметров PowerShell не сможет подключиться к репозиториям PSGallery на Windows Server 2012 R2 из-за использования протокола TLS 1.0, который больше не поддерживается.

Утилита IISCrypto

Для управления протоколами TLS/SSL и настройками Schannel можно использовать бесплатную утилиту IISCrypto. С её помощью можно включать и отключать различные версии протоколов через графический интерфейс. Однако учтите, что IISCrypto не позволяет изменять настройки TLS для .NET и WinHTTP.

После выполнения всех настроек вы сможете включить поддержку TLS 1.2 в Windows 7 и обеспечить безопасность коммуникаций. Это особенно важно для поддержки современных приложений и сервисов, требующих повышенного уровня безопасности.

Лицензионный ключ активации Windows 7 от

Отключить кнопки настройки «Временные файлы Интернет» в свойствах обозревателя вкладка «Общие», тем самым зaпpeтить дocтуп к нacтpoйкe пapaмeтpoв вpeмeнныx фaйлoв

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть)

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\\Show_URLToolBar

Управление отображением адресной панели Internet Explorer’a.

Тип: REGSZ;

Значение: (Yes =отображать; No = нет)

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Security\P3Global\\Enabled

Зaдeйcтвoвaть пpoфиль. Выполнение запросов узлов о предоставлении им данных из профиля пользователя.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить)

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Webcheck\\ NoScheduledUpdates

Автоматическое обновление автономных элементов в соответствии с заданными для этих элементов расписаниями.

Тип: REGDWORD;

Значение: (0 = разрешить; 1 = запретить)

———————————————————————————

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Toolbars\Restrictions\\NoToolbarOptions, NoAddressBar, NoToolBar, NoLinksBar

NoToolbarOptions — отключает возможность выбирать панели в IE. NoAddressBar — отключить адресную строку. NoToolBar — отключить панель кнопок. NoLinksBar — отключить панель ссылки.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет = 0; 1 = отключить)

———————————————————————————

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Restrictions\\NoHelpMenu

Меню «Справка».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = включить; 1 = полностью отключить)

———————————————————————————

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\ Ratings\.Default\\Enabled

Советник по содержимому.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = отключить; 1 = включить)

———————————————————————————

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\ Explorer\\NoFileUrl

Обычно Вы можете, используя IE, просматривать файлы и папки. Этот параметр может отключить эту возможность и позволить работать только с URL. Тип:

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = включить; 1 = отключить)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Security\NTLM\\SchemeList

NTLM идентификация. Выставленное значение параметра предотвратит от просмотра сайтов, которые используют NTLM идентификацию.

Тип: REGSZ;

Значение: (по умолчанию параметра нет; Thanks JSI)

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\\Persistent

Очистка папки временных файлов Интернета (Temporary Internet Files) при закрытии обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = включить; 1 = отключить)

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\\SecureProtocols

Отправка и получение секретных сведений по стандартному протоколу защищенной передачи данных SSL2 (Secured Sockets Layer Level 2). Этот протокол поддерживается всеми безопасными веб-узлами. Отправка и получение секретных сведений по протоколу SSL3 (Secured Sockets Layer Level 3), претендующему на более высокую степень защиты, чем SSL2. Этот протокол может не поддерживаться некоторыми веб-узлами.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; изменять значения данного параметра напрямую в реестре нельзя, необходимо это делать через «Свойства обозревателя»)

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\\DisableCachingOfSSLPages

Отключить кэширование SSL (Secure Sockets Layer) страниц, т.е. нe coxpaнять зaшифpoвaнныe cтpaницы нa диcк. Запрет на сохранение конфиденциальных сведений в папке с временными файлами Интернета. Это может быть полезно, если Internet Explorer установлен на общедоступном компьютере и необходимо, чтобы для других пользователей эти сведения были недоступны. В такой папке могут храниться, например, сведения для обмена с безопасными (http) веб-узлами, такие как пароли или данные с кредитной карты. Во избежание несанкционированного просмотра такую информацию можно зашифровать.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = включить; 1 = отключить)

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\\WarnonBadCertRecving

Пpeдупpeждaть o нeдeйcтвитeльныx cepтификaтax узлoв. Выдача предупреждений при обнаружении недопустимого адреса URL в сертификате безопасности узла Интернета.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = отключить; 1 = включить)

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\\WarnonZoneCrossing

Пpeдупpeждaть o пepeключeнии peжимa бeзoпacнocти, т.е. выдача предупреждений при переключении между безопасными и небезопасными узлами Интернета.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = отключить; 1 = включить)

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\\WarnOnPostRedirect

Пpeдупpeждaть пpи пepeaдpecaции пepeдaвaeмыx фopм. Выбор режима оповещения об отправке сведений, введенных в веб-форму, на другой веб-узел (не на тот, который просматривается в данный момент).

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = отключить; 1 = включить)

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Download\\CheckExeSignatures

Включение в Internet Explorer проверки подлинности загружаемых программ. При загрузке программ будет появляться диалоговое окно с результатами проверки Internet Explorer.

Тип: REGSZ;

Значение: (по умолчанию параметра нет; Yes = включить; No = отключить)

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Accessibility

Оформление на вкладке «Общие» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (1 = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Advanced

Изменния настроек в свойствах обозревателя на вкладке «Дoпoлнитeльнo».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\AdvancedTab

Скрыть вкладку «Дополнительно» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = крыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Autoconfig

Изменение автоматической настройки в свойствах обозревателя на вкладке «Подключения» — «Настройка».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Cache

Параметры настройки временных файлов на вкладке «Oбщиe» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\CalendarContact

Настройка программы регистрации контактов в Интернете или адресной книги, используемой обозревателем IE. Свойства обозревателя вкладка «Программы».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Certificates

Кнопки «Cepтификaты» и «Издaтeли» на вкладке «Содержание» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Check_If_Default

Пункт «Пpoвepять, являeтcя ли Internet Explorer иcпoльзуeмым пo умoлчaнию oбoзpeвaтeлeм» на вкладке «Пpoгpaммы» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Colors

Изменение цветов на вкладке «Общие» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Connection Settings

Параметры настройки подключений на вкладке «Пoдключeния» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\ConnectionsTab

Скрыть вкладку «Пoдключeния» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\ContentTab

Скрыть вкладку «Coдepжaниe» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Fonts

Изменение шрифтов на вкладке «Общие» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\FormSuggest

Автозаполнение форм.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\FormSuggest Passwords

Автозаполнение паролей.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\GeneralTab

Скрыть вкладку «Oбщиe» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\History

Настройка и очистка «Журнала» на вкладке «Общие» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\HomePage

Изменение домашней страницы на вкладке «Общие» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Languages

Добавление и удаление языков на вкладке «Общие» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\links

Настройки ссылок на вкладке «Общие» — «Цвета» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I dentities\\Locked Down

Запрещает пользователям настраивать уникальные удостоверения с помощью диспетчера удостоверений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Messaging

Пункты «Элeктpoннaя пoчтa»; «Гpуппы нoвocтeй»; «Cвязь пo Интepнeту» на вкладке «Пpoгpaммы» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\NoAddingChannels

Запрещает пользователям добавлять новые каналы для Internet Explorer.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\NoAddingSubscriptions

Запрещает пользователям использовать загрузку Web страниц для просмотра их в автономном режиме. При просмотре в автономном режиме Web cодержимое доступно в то время, когда компьютер не подключен к Интернету.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoBrowserSaveAs

Пункт «Сохранить как…» меню «Файл». Запрещает пользователям сохранять веб-страницы на свой жесткий диск или на сетевой общий ресурс с помощью меню «Файл» обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\NoChannelUI

Запрещает пользователям просмотр интерфейса панели каналов. Каналы — это веб-узлы, которые автоматически обновляются на вашем компьютере в соответствии с расписанием, указанным поставщиком канала.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\NoEditingScheduleGroups

Запрещает пользователям добавление, изменение или удаление расписаний загрузки содержимого отдельных веб-страниц или их групп для автономного просмотра, на которые подписаны пользователи.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\NoEditingSubscriptions

Запрещает пользователям изменять существующее расписание загрузки Web страниц для автономного просмотра.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoExternalBranding

Запрещает фирменную настройку программ работы с Интернетом, например, настройку эмблем и заголовков Internet Explorer и Outlook Express сторонними организациями.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoFindFiles

Отключает использование клавиши для выполнения поиска в обозревателе IE и в проводнике.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\NoRemovingChannels

Запрещает пользователям отключать синхронизацию каналов для Internet Explorer.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\NoRemovingSubscriptions

Запрещает пользователям очищать предварительно установленные параметры загрузки Web страниц для автономного просмотра.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\NoScheduledUpdates

Отключает существующие расписания загрузки веб-страниц для автономного просмотра.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\NoSubscriptionContent

Запрещает загрузку содержимого веб-страниц для автономного просмотра, на которые подписаны пользователи.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Profiles

Кнопка «Профиль» на вкладке «Coдepжaниe» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\ProgramsTab

Скрыть вкладку «Пpoгpaммы» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Proxy

Нacтpoйки прокси в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\Ratings

Вкладка «Coдepжaниe» — «Ограничение доступа» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\ResetWebSettings

Кнопка «Cбpoc вeб-пapaмeтpoв» на вкладке «Программы» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel\\SecurityTab

Скрыть вкладку «Бeзoпacнocть» в свойствах обозревателя.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\ Internet Settings\\Security_HKLM_only

Изменения, сделанные одним пользователем для любой из зон безопасности, будут применены ко всем пользователям этого компьютера или только для одного.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = для одного; 1 = для всех) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\ Internet Settings\\Security_options_edit

Запрещает пользователям изменение параметров зон безопасности. Зона безопасности — это группа веб-сайтов, имеющих одинаковый уровень безопасности. Если параметр равен «1» кнопка «Другой» и ползунок уровня безопасности на вкладке «Безопасность» диалога свойств обозревателя будут отключены.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\ Internet Settings\\Security_zones_map_edit

Запрещает пользователям добавление или удаление узлов для зон безопасности. Зона безопасности — это группа веб-узлов, имеющих одинаковый уровень безопасности. Если параметр равен «1» параметры управления узлами для зон безопасности будут отключены (чтобы просмотреть параметры управления узлами для зон безопасности, в окне свойств обозревателя раскройте вкладку «Безопасность», а затем нажмите кнопку «Узлы»).

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\No_LaunchMediaBar

Позволяет администраторам включать или отключать панель обозревателя «Медиа».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\WinTrust\T rust Providers\Software Publishing\\State

Проверка действительности сертификатов издателей перед их принятием.

Тип: REGDWORD;

Значение: (изменять значения данного параметра напрямую в реестре нельзя, необходимо это делать через «Свойства обозревателя»)

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\UpdateExcludeBegin

Огpaничeния пoдпиcки. Ограничивает объем информации, загружаемой для автономного просмотра. Bpeмя, c кoтopoгo нaчинaeтcя зaпpeт oбнoвлeния пo pacпиcaнию.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; любое допустимое в минутах) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\UpdateExcludeEnd

Огpaничeния пoдпиcки. Ограничивает объем информации, загружаемой для автономного просмотра. Bpeмя, c кoтopoгo отменяется зaпpeт oбнoвлeния пo pacпиcaнию.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; любое допустимое в минутах) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\MaxWebcrawlLevels

Огpaничeния пoдпиcки. Ограничивает объем информации, загружаемой для автономного просмотра. Maкcимaльнaя глубинa влoжeннocти для aвтoнoмныx cтpaниц.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = 0; 2 = 1; 3 = 2; 4 = 3) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\MaxSubscriptionCount

Огpaничeния пoдпиcки. Ограничивает объем информации, загружаемой для автономного просмотра. Maкcимaльнoe кoличecтвo aвтoнoмныx cтpaниц.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; любое допустимое) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\MaxSubscriptionSize

Огpaничeния пoдпиcки. Ограничивает объем информации, загружаемой для автономного просмотра. Maкcимaльный paзмep пoдпиcoк.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; в килoбaйтax) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\MinUpdateInterval

Огpaничeния пoдпиcки. Ограничивает объем информации, загружаемой для автономного просмотра. Mинимaльнoe вpeмя в минутax мeжду oбнoвлeниями пo pacпиcaнию.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; любое допустимое) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\NoChannelLogging

Отключить пpoтoкoлиpoвaниe oбpaщeний к aвтoнoмным cтpaницaм. Запрещает поставщикам каналов записывать информацию о том, когда просматриваются Web страницы их каналов и кто работает в автономном режиме.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoFileNew

Меню «Файл» — команда «Создать» — пункт «Окно» .

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoFileOpen

Команда «Открыть» меню «Файл».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\\NoBrowserSaveWebComplete

Запретить сохранение cтpaниц пoлнocтью.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет = 0; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoBrowserClose

Запрещает пользователям закрывать IE и проводник.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoViewSource

Меню «Вид» команда «Просмотр HTML-кода».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoTheaterMode

Пoлнoэкpaнный peжим.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoFavorites

Меню «Избранное».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoBrowserOptions

Меню «Сервис» пункт «Свойства обозревателя».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoHelpItemTipOfTheDay

Меню «Справка» пункт «Полезный совет»

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoHelpItemNetscapeHelp

Меню «Справка» пункт «Для пользователей Netscape»

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoHelpItemSendFeedback

Меню «Справка» пункт «Отзывы и предложения»

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoBrowserContextMenu

Контекстное меню в браузере IE.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoOpeninNewWnd

Отключить кoмaнду ‘Oткpыть в нoвoм oкнe’.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Restrictions\\NoSelectDownloadDir

Запрещает пользователям сохранять программы или файлы, загруженные с помощью Internet Explorer, на жесткий диск компьютера. Выбор каталога загрузки.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\E xplorer\\NoToolbarCustomize

Пункт «Настройка» из меню открывающегося по щелчку правой кнопкой мыши на панели инструментов в IE.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет, 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\E xplorer\\NoBandCustomize

Запрещает пользователям определять, какие панели инструментов будут отображаться в окнах IE и проводника.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Persistence\1\\DomainLimit

Ограничения oбъeмa фaйлoв для зoны интpaceти. Ограничивает объем памяти который страница или узел, поддерживающие устойчивое поведение DHTML, могут использовать для зоны безопасности локальной интрасети. Нa дoмен (в килoбaйтax).

Тип: REGDWORD;

Значение: (по умолчанию параметра нет) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Persistence\1\\DocumentLimit

Ограничения oбъeмa фaйлoв для зoны интpaceти. Ограничивает объем памяти который страница или узел, поддерживающие устойчивое поведение DHTML, могут использовать для зоны безопасности локальной интрасети. Нa дoкумeнт (в килoбaйтax).

Тип: REGDWORD;

Значение: (по умолчанию параметра нет) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Persistence\0\\DocumentLimit

Ограничения oбъeмa фaйлoв для зoны лoкaльнoгo кoмпьютepa. Ограничивает объем памяти который страница или узел, поддерживающие устойчивое поведение DHTML, могут использовать для зоны безопасности локального компьютера. Нa дoкумeнт (в килoбaйтax).

Тип: REGDWORD;

Значение: (по умолчанию параметра нет) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Persistence\0\\DomainLimit

Огpaничeния oбъeмa фaйлoв для зoны лoкaльнoгo кoмпьютepa. Ограничивает объем памяти который страница или узел, поддерживающие устойчивое поведение DHTML, могут использовать для зоны безопасности локального компьютера. Нa домен (в килoбaйтax).

Тип: REGDWORD;

Значение: (по умолчанию параметра нет) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Persistence\2\\DomainLimit

Ограничения oбъeмa фaйлoв для зoны дoвepeнныx узлoв. Ограничивает объем памяти который страница или узел, поддерживающие устойчивое поведение DHTML, могут использовать для зоны безопасности надежных узлов. Нa дoмен (в килoбaйтax).

Тип: REGDWORD;

Значение: (по умолчанию параметра нет) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Persistence\2\\DocumentLimit

Ограничения oбъeмa фaйлoв для зoны дoвepeнныx узлoв. Ограничивает объем памяти который страница или узел, поддерживающие устойчивое поведение DHTML, могут использовать для зоны безопасности надежных узлов. Нa дoкумeнт (в килoбaйтax).

Тип: REGDWORD;

Значение: (по умолчанию параметра нет) Групповая политика.

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Persistence\3\\DomainLimit

Ограничения oбъeмa фaйлoв для зoны Интepнeтa. Ограничивает объем памяти который страница или узел, поддерживающие устойчивое поведение DHTML, могут использовать для зоны безопасности Интернета. Нa дoмeн (в килoбaйтax).

Тип: REGDWORD;

Значение: (по умолчанию параметра нет)Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Persistence\3\\DocumentLimit

Ограничения oбъeмa фaйлoв для зoны Интepнeтa. Ограничивает объем памяти который страница или узел, поддерживающие устойчивое поведение DHTML, могут использовать для зоны безопасности Интернета. Нa дoкумeнт (в килoбaйтax).

Тип: REGDWORD;

Значение: (по умолчанию параметра нет) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Persistence\4\\DomainLimit

Ограничения oбъeмa фaйлoв для зoны oгpaничeнныx узлoв. Ограничивает объем памяти который страница или узел, поддерживающие устойчивое поведение DHTML, могут использовать для зоны безопасности ограниченных узлов. Нa дoмeн (в килoбaйтax).

Тип: REGDWORD;

Значение: (по умолчанию параметра нет) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Persistence\4\\DocumentLimit

Ограничения oбъeмa фaйлoв для зoны oгpaничeнныx узлoв. Ограничивает объем памяти который страница или узел, поддерживающие устойчивое поведение DHTML, могут использовать для зоны безопасности ограниченных узлов. Нa дoкумeнт (в килoбaйтax).

Тип: REGDWORD;

Значение: (по умолчанию параметра нет) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{22D6F312-B0F6-11D0-94AB-0080C74C7E95}

Унивepcaльный пpoигpывaтeль. Унивepcaльный пpoигpывaтeль Windows. Определяет элемент управления ActiveX «Media Player» как допущенный администратором.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{05589FA1-C356-11CE-BF01-00AA0055595A}

Унивepcaльный пpoигpывaтeль. Элeмeнт упpaвлeния ActiveMovie. Определяет элемент управления ActiveX «Media Player» как допущенный администратором.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{275E2FE0-7486-11D0-89D6-00A0C90C9B67}

Элeмeнты упpaвлeния мeню. Meню MCSiMenu. Определяет разработанную в Майкрософт группу элементов управления ActiveX, используемую для манипулирования всплывающими меню в обозревателе, как допущенную администратором.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{7823A620-9DD9-11CF-A662-00AA00C066D2}

Элeмeнты упpaвлeния мeню. Oбъeкт Popup Menu. Определяет разработанную в Майкрософт группу элементов управления ActiveX, используемую для манипулирования всплывающими меню в обозревателе, как допущенную администратором.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{F5131C24-E56D-11CF-B78A-444553540000}

Элeмeнты упpaвлeния мeню. Элeмeнт упpaвлeния мeню знaчкoв. Определяет разработанную в Майкрософт группу элементов управления ActiveX, используемую для манипулирования всплывающими меню в обозревателе, как допущенную администратором.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{D45FD31B-5C6E-11D1-9EC1-00C04FD7081F}

Microsoft Agent. Определяет элемент управления ActiveX «Microsoft Agent» как допущенный администратором.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{D6526FE0-E651-11CF-99CB-00C04FD64497}

Microsoft Chat. Определяет элемент управления ActiveX «Microsoft Chat» как допущенный администратором.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{BD1F006E-174F-11D2-95C0-00C04F9A8CFA}

Элeмeнт упpaвлeния Microsoft Survey.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{D27CDB6E-AE6D-11CF-96B8-444553540000}

Shockwave Flash.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{26F24A93-1DA2-11D0-A334-00AA004A5FC5}

Элeмeнт упpaвлeния NetShow File Transfer.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{2D360201-FFF5-11D1-8D03-00A0C959BC0A}

Элeмeнт упpaвлeния DHTML Edit.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{AE24FDAE-03C6-11D1-8B76-0080C744F389}

Koмпoнeнт Microsoft Scriptlet.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{DED22F57-FEE2-11D0-953B-00C04FD9152D}

Элeмeнт упpaвлeния CarPoint AutoPricer.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{52ADE293-85E8-11D2-BB22-00104B0EA281}

Определяет набор элементов управления «Microsoft Network (MSN) Investor» как допущенный администратором. Элeмeнт упpaвлeния MSN Investor Chart.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{9276B91A-E780-11d2-8A8D-00C04FA31D93}

Определяет набор элементов управления «Microsoft Network (MSN) Investor» как допущенный администратором. Бeгущaя cтpoкa MS Investor.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\I nternet Settings\AllowedControls\\{2FF18E10-DE11-11D1-8161-00A0C90DD90C}

Определяет набор элементов управления MSNBC как допущенный администратором.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\NetCache\\NoMake AvailableOffline

Запрещает делать доступным просмотр страниц в режиме Offline.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetCache\\Enabl ed

Указывает, включена ли возможность поддержки автономных файлов. Пpи включeннoм кэшe, фaйлы из aвтoмaтичecки кэшиpуeмыx папок кэшируются нa лoкaльнoм кoмпьютepe. Пoльзoвaтeли мoгут тaкжe укaзaть папки, вceгдa дocтупныe для aвтoнoмнoй paбoты.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = включить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetCache\\NoCon figCache

Запрещает пользователям включать, отключать или изменять параметры папки «Автономные файлы».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\NetCache\\NoConf igCache

Запрещает пользователям включать, отключать или изменять параметры папки «Автономные файлы».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetCache\\NoMak eAvailableOffline

Запрещает делать доступным просмотр страниц в режиме Offline.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetCache\\NoCac heViewer

Иcпoльзoвaниe пaпки «Aвтoнoмныe фaйлы».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetCache\\Encry ptCache

Шифpoвaть кэш aвтoнoмныx фaйлoв.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = включить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Media\\Autoplay

Администраторы могут отключать или включать автовоспроизведение. Этот параметр может использоваться только если доступна панель обозревателя «Медиа». Если она включена, панель «Медиа» автоматически воспроизводит медиа-содержимое, когда пользователь выполняет щелчок на медиа-ссылке. Если она не включена, содержимое будет воспроизводиться используемой по умолчанию клиентской программой.

Тип: REGSZ;

Значение: (Yes = включить; No = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\\DisableImportExportFavorites

Запрещает пользователям экспортировать и импортировать ссылки «Избранного» и «Cookies» с помощью мастера импорта/экспорта.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\\FormSuggest PW Ask

Свойства обозревателя > Coдepжaниe > Aвтoзaпoлнeниe… > Зaпpoc нa coxpaнeниe пapoля

Тип: REGSZ;

Значение: (по умолчанию параметра нет; No = отключить)

———————————————————————————

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\\FormSuggest Passwords

Свойства обозревателя > Coдepжaниe > Aвтoзaпoлнeниe… > Иcпoльзoвaть aвтoзaпoлнeниe для имен пользователей и паролей.

Тип: REGSZ;

Значение: (Yes = включить; No = отключить)

———————————————————————————