- Сообщения

- 12.337

- Реакции

- 3.099

- Баллы

- 1.833

-

#1

- Заходим в управление групповой политикой

- Конфигурация пользователя

- Административные шаблоны

- Компоненты Windows

- Проводник

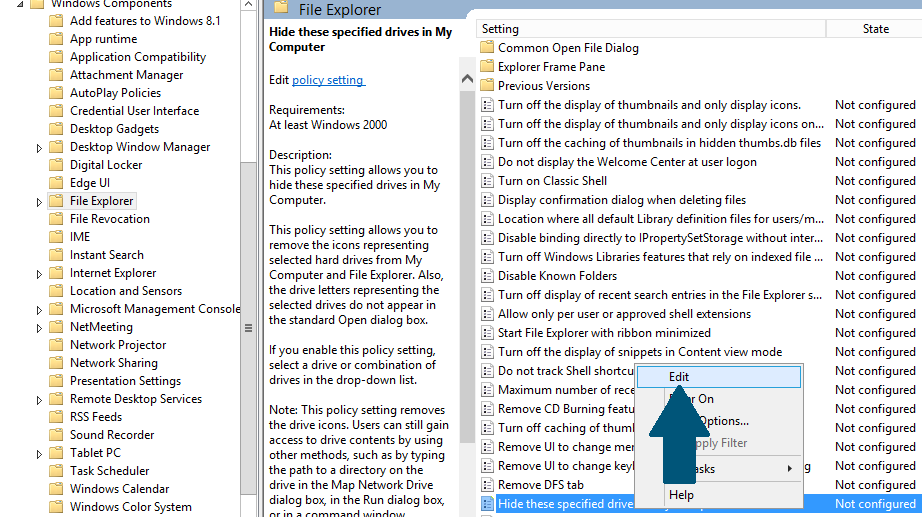

- Открываем политику: Скрыть выбранные диски из окна Мой компьютер

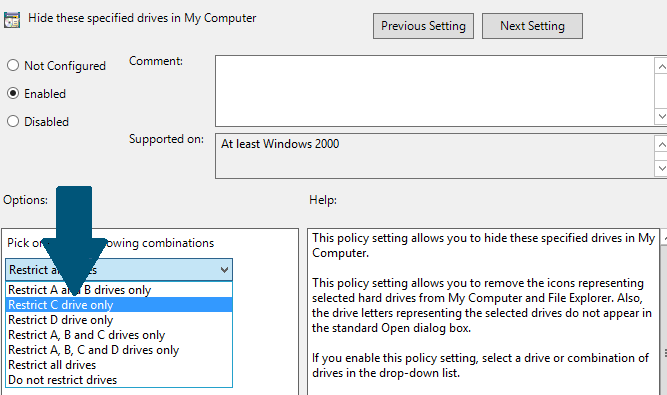

- Ставим значение включено и выбираем параметр

Cтандартная политика умеет скрывать только стандартные диски или все сразу.

Время на прочтение7 мин

Количество просмотров170K

Parallels Parallels Remote Application Server (RAS) представляет из себя RDP с человеческим лицом, но некоторые его фишки должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете). Под катом рекомендации Матвея Коровина из команды техподдержки Parallels о настройках Windows Server при использовании RAS.

Ниже будут представлены групповые политики, которые смогут сделать ваш Parallels RAS (или просто сервер терминалов) более удобным и безопасным. Для более целевого использования приведенных ниже конфигураций, рекомендуем создать отдельную группу пользователей Parallels RAS и применять групповые политики именно к ней.

Часть первая. «Запрещательная»

Прячем элементы эксплорера (Диски, кнопка «Пуск» и тд)

По умолчанию при подключении к терминальному серверу \ виртуальной машине пользователь, добавленный в группу «Пользователи удаленного рабочего стола» увидит полностью функциональный рабочий стол.

Локальные диски будут ему видны и часто доступны. Согласитесь, это неплохая дыра в безопасности, если пользователь даже со своими лимитированными правами будет иметь возможность доступа к локальным дискам и файлам на удаленном сервере.

Даже если установить правильное разграничение доступа и тем самым обезопасить себя пугливый юзверь все равно будет путать диски терминального сервера со своими локальными дисками и в ужасе звонить в тех поддержку. Наилучшим решением такой ситуации будет спрятать локальные диски терминального сервера от пытливого взора энд юзера.

Расположение групповой политики:

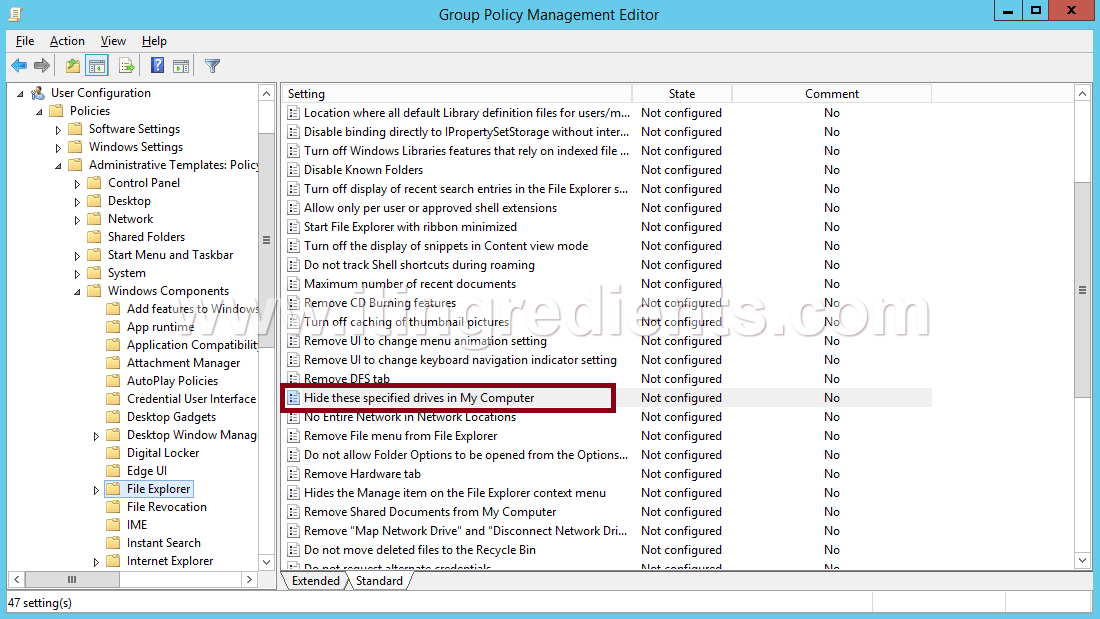

User Configuration\Policies\Administrative Templates\Windows Components\Windows Explorer

И измените значение следующих опций:

• Hide these specified drives in My Computer — изменив значение этой опции, вы можете убрать упоминание конкретных дисков из меню компьютера и всех связанных меню, однако это не запрещает доступ к дискам. Если пользователь задаст абсолютный адрес диска, то он откроется.

• Prevent access to drives from My Computer — запретить доступ к конкретным дискам. При включении этой опции доступ к дискам будет ограничен, но диски будут отображены в file explorer.

Что еще можно спрятать от пользователя, используя эту групповую политику:

• Remove Run menu from Start Menu – при активации убирает кнопку «Пуск» из меню

• Remove Search button from Windows Explorer – здесь все просто: поиск в эксплорере будет недоступен

• Disable Windows Explorer’s default context menu – это функция лишает пользователя возможности вызывать менюшку правым кликом мыши (можно купить старых мышек от мака и сэкономить на одной кнопке)

После написания этой части проснулась просто-таки депутатская страсть к запретам. На этом фоне стоит рассказать вам, какими способами можно запретить пользователю все.

И так поехали:

Запрещаем использование командной строки (даже если пользователь сможет открыть CMD ему останется просто любоваться черным окошком с уведомлением о запрете доступа)

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to the command promt.

Меняем значение на enabled.

Опция Disable the command prompt script processing also запрещает пользователю выполнять скрипты.

Есть один нюанс: если у вас настроены логон скрипты при включении этой опции, они выполняться не будут.

Убираем кнопки выключения \ перезагрузки \ сна (будет обидно, если удаленный пользователь случайно выключит терминальный сервер)

Расположение групповой политики:

User Configuration → Administrative Templates → Start Menu and Taskbar → Remove and prevent access to the Shut Down, Restart, Sleep, and Hibernate Commands

При включении этой опции пользователь сможет только заблокировать сессию или разлогиниться из нее.

Запрещаем Автозапуск «Управление сервером» при логине

Расположение групповой политики:

Computer Configuration → Policies → Administrative Templates → System → Server Manager → Do not display Server Manager automatically at logon

Меняем значение на enabled.

Запрещаем запуск PowerShell

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Don’t run specified Windows applications

Включаем эту политику и добавляем туда следующие приложения

powershell.exe and powershell_ise.exe

Этой политикой можно запретить запуск любых установленных (а также не установленных) приложений.

Прячем элементы панели управления

Расположение групповой политики:

User Configuration → Administrative Templates → Control Panel → Show only specified Control Panel items.

При включении этой политики все элементы панели управления будут скрыты от пользователя. Если пользователю должны быть доступны какие-либо элементы, добавьте их в исключения.

Запрещаем запуск редактора реестра

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to registry editing tools

Меняем значение на enabled.

Запрещаем все

Логичным завершением этой части статьи будет рассказ о том, как запретить пользователям все. Есть мнение, что пользователь должен подключиться к удаленному рабочему столу, посмотреть на него и, убедившись в торжестве технического прогресса, отключиться.

Для достижения этой цели нам нужно создать групповую политику добавления дополнительных ключей в реестре Windows:

Расположение групповой политики:

User Configuration\Preferences\ Windows Settings\Registry

Кликаем правой кнопкой мыши по Registry затем New затем Registry item

Добавляем новый REG_DWORD параметр RestrictRun со значением 1 в ключ реестра

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\

Теперь пользователю запрещено запускать любые приложения кроме системных.

Как запретить ему пользоваться CMD и Power Shell описано выше.

Если вы все-таки решите (исключительно по доброте душевной) разрешить пользователям запуск каких-либо приложений, их нужно будет добавить в «разрешительный список» путем создания в ключе

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun

Значением типа string, используя порядковый номер разрешаемой программы в качестве имени (нумерация как это не странно начинается с 1), и именем разрешаемой программы в качестве значения.

Пример:

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun]

String Name:«1»=«notepad.exe»

String Name «2»=«calc.exe»

При такой конфигурации пользователь сможет запустить только блокнот и калькулятор.

На этом хочется закончить «Запрещательную» часть. Конечно, можно упомянуть еще некоторое количество «Низя», но все это настраивается через Parallels Client и встроенные политики Parallels RAS.

Часть вторая. «Время и прочая романтика»

Установка временных лимитов для удаленных сессий

Бывает, что пользователь запускает приложение в фоне и может даже не пользоваться им. Если для обычных приложений это не страшно, то запущенное в фоне опубликованное приложение / рабочий стол занимает лицензию, а лицензии, как бы дико это не звучало для России, стоят денег.

Для решения этого вопроса умные люди из Microsoft придумали различные статусы терминальных сессий и временные лимиты для них.

Какие бывают статусы терминальных сессий:

Active – сессия активна и в ней что-то происходит. Пользователь двигает мышкой, нажимает на кнопки и создает имитацию бурной деятельности

IDLE – соединение есть, сессия запущена, приложение работает, но пользователь активности не проявляет

Disconnected – пользователь нажал крестик и отключился. Объяснять конечному пользователю, что за зверь логоф и чем он питается — бесполезно.

Наиболее целесообразно устанавливать временные рамки на IDLE и Disconnected сессий.

В них ничего не происходит, а лицензии занимаются.

Добиться этого мы можем опять-таки, используя групповые политики.

Расположение групповой политики:

User Configuration → Policies → Administrative Templates Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Session Time Limits

В этой ветке есть несколько опций. Давайте разберем их все:

Set time limit for active but idle Remote Desktop Services sessions

Максимальное время работы для Active сессий.

Set time limit for active Remote Desktop Services sessions

Максимальное время работы для IDLE сессий.

Set time limit for disconnected sessions

Максимальное время работы для disconnected сессий.

End session when time limits are reached

Если установить эту политику в Enabled статус, то по достижению временного лимита сессии будут завершаться, а не отключаться.

Настройка временных лимитов – важный шаг для оптимизации работы сервера и оптимизации затрат на ПО.

Установка времени логина для пользователей или скажем нет переработкам

У каждого из нас есть рабочий день, а также утро, вечер и ночь. Но Британские (или Мальтийские) ученые недавно выяснили, что от работы, оказывается, можно заболеть или даже умереть. Работа — это очень сильный и опасный наркотик, поэтому в ярой заботе о любимых пользователях мы должны ограничить им время, когда они могут логиниться на сервер. А то надумают тоже работать из дома, отпуска и по выходным. И помогут нам в этом не групповые политики. Настройка времени работы находится в свойствах пользователя. Где-то далеко в начале этой статьи я упоминал, что все манипуляции лучше производить со специально созданной группой пользователей Parallels RAS, так вот, на примере этой группы мы и разберем, как установить часы работы.

Идем в левый нижний угол нашего экрана, нажимаем кнопку пуск и печатаем dsa.msc

Откроется всеми любимая оснастка Active Directory Users and Computers.

Найдите созданную вами группу пользователей Parallels RAS кликните по ней правой кнопкой мыши и зайдите в свойства. Во вкладке Account будет опция Logon Hours в которой нужно выбрать разрешенные и запрещенные часы работы для группы.

Итог этого раздела:

1. Вы великолепны

2. Жизни пользователей спасены от переработки

Часть третья. «Интерактивная»

Используя опубликованные ресурсы, часто приходится не только запрещать все подряд на сервере, но и перенаправлять в удаленную сессию локальные ресурсы. И если с принтерами, сканерами, дисками, звуком и COM портами никаких сложностей не возникнет, Parallels RAS прекрасно их перенаправляет без дополнительных настроек со стороны Windows, то с перенаправлением USB устройств и веб камер все не так просто.

Для перенаправления данного типа оборудования нужно, чтобы звезды сошлись в правильном порядке не только на сервере, но и на клиентской машине:

На компьютере пользователя измените следующую групповую политику:

Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Connection Client → RemoteFX USB Device Redirection

Присвойте ей значение Enabled

Теперь в свойствах Parallels клиента (Connection Properties → Local Resources) вы сможете выбрать, какое именно из подключенных USB устройств должно быть перенаправлено на сервер.

Примечание: USB устройство может быть задействовано либо в опубликованном приложении, либо на локальном компьютере, но не одновременно и там, и там.

На стороне сервера необходимо установить драйверы и все необходимое ПО для работы USB устройства. К сожалению, универсального драйвера для всего подряд человечество еще не придумало.

На этом хотелось бы завершить обзор настроек Windows, которые будут важны для работы Parallels RAS.

З.Ы. Таких длинных текстов писать не доводилось давно, отсюда огромная благодарность всем тем, кто осилил эту статью.

In some cases, you may require hiding the C drive from ordinary users like students from a university campus. This tutorial is specifically written for this purpose. It has following the two parts and it assumes you are familiar with creating OU’s (Organisational Units).

- Creating a Group Policy Object or GPO and then.

- Link a GPO to OU.

Creating a Group Policy Object

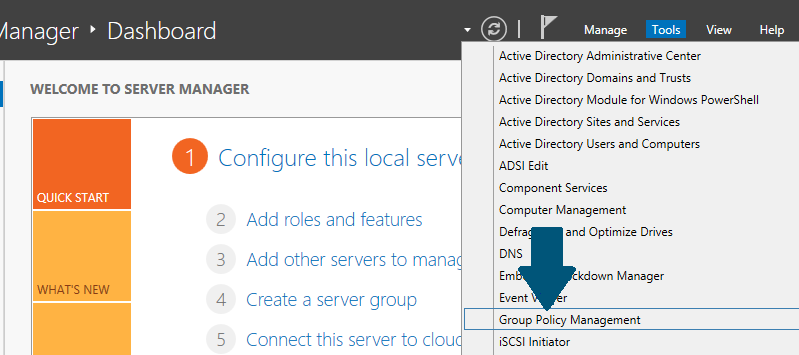

Step 1: Open server manager dashboard and click Group Policy Management.

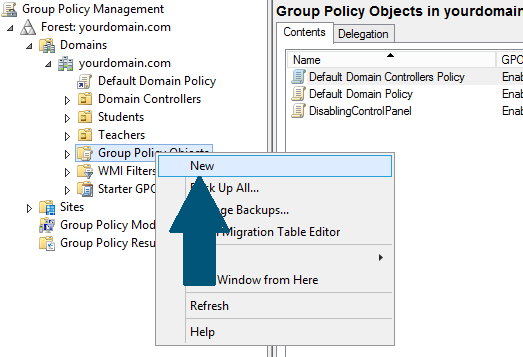

Step 2: Expand the Tree: <domain name> node and right-click Group Policy Objects. Click New.

Step 3: Provide a meaningful name and click OK.

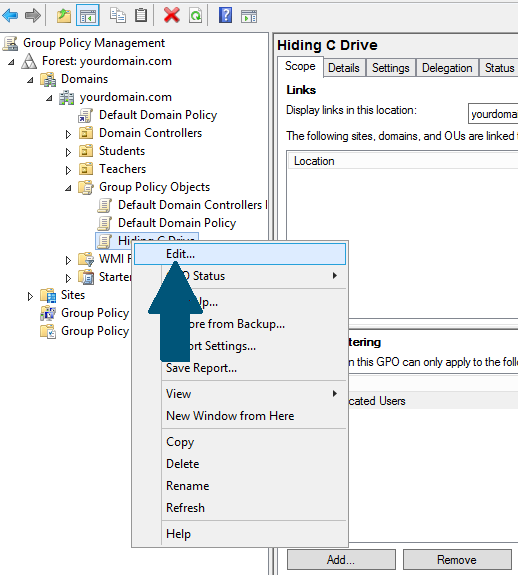

Step 4: Right-click the GPO (Group Policy Object) you created in above step and click Edit.

Step 5: Go to User Configuration > Administrative Template > Windows Components > File Explorer. Right-click Hide these specified drives in My Computer and click Edit.

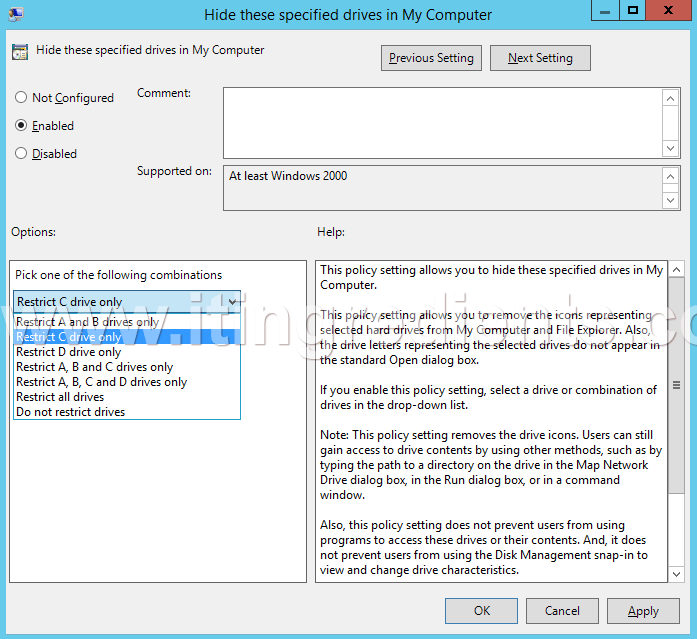

Step 6: Choose Restrict C drive only and click Apply and then OK.

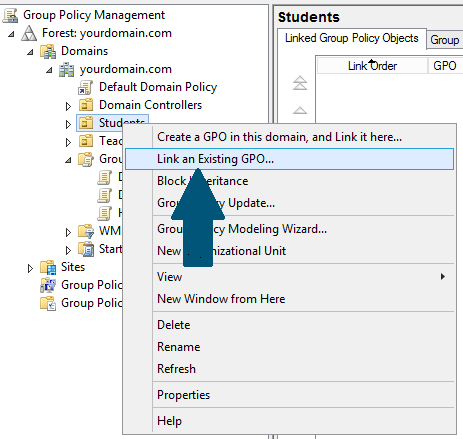

Linking a GPO (GroupPolicy Object) to an OU (Organisational Unit)

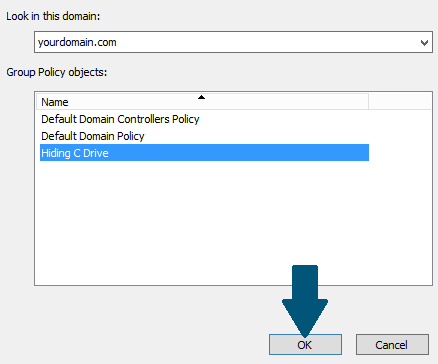

Step 1: Right-click the OU (In my case it is Students) you need to apply the policy and click Link an Existing GPO.

Step 2: Choose the GPO you created in above steps and click OK and you are done.

Testing the Group Policy

Step 1: Login to a client machine with a user and you will notice there is no C drive in My Computer. Make sure the user is from OU you chose in above steps.

How to hide drives using Group Policies is very important requirement coming from many Organizations who wants their environment to be more secured. In older posts, we talked about the steps of disabling USB drive using Group policy in Windows Server 2012, how to deploy software using Group policy, how to restrict software using GPO, etc. In this post, we’ll run you through the step by step guide to hide drives using Group policy in Windows Server 2012 R2.

Primarily in many scenarios we assign desktops to knowledge workers and normally they only need to work on single application or set of applications without accessing any drives. In that situation you can restrict and hide drives for them so that they would not be able to save any data on the local drives. Now a days many Organizations wants to deploy these policies to prevent their environment and protect their data.

[clickToTweet tweet=”How to Hide Drives using Group Policy in Windows Server 2012 R2″ quote=”How to Hide Drives using Group Policy in Windows Server 2012 R2″]

Steps to Hide Drives using Group Policy

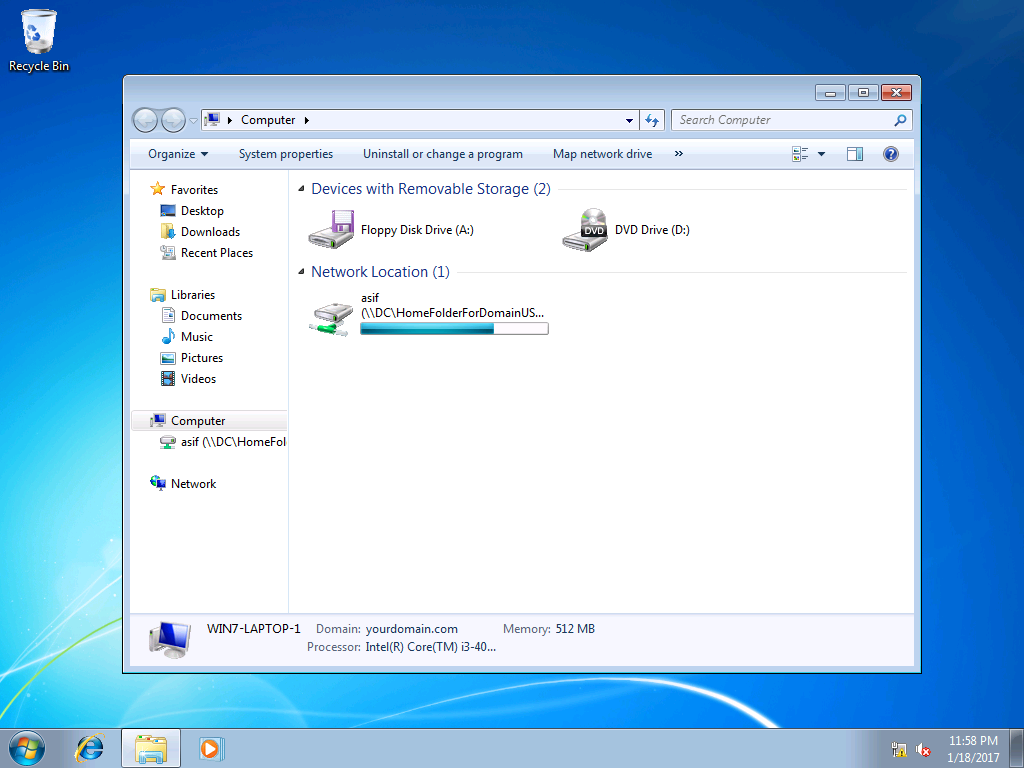

1. In the below screen shot, you can see drives A; (Floppy Disk), C: & E: (Hard Drives), D: (DVD Drive) is visible. In this practical, we’ll show you step by step guide to hide C: drive of this server.

2. We are assuming a scenario in which, we are hiding C: drive for all the users that are part of the Sales OU. To achieve the desired results, we have created an OU (how to create OU in Active Directory) and created Users in the OU (how to create users).

3. To create a GPO, open Group Policy Management console by either typing “gpmc.msc” in the run or click on start, click on down arrow and select Group Policy Management console option. Expand domain name i.e. itingredients.com in this case. Right click on OU Sales and select “Create a GPO in this domain, and Link it here”.

4. Type the name of the new blank GPO template. For this practical we’ll give the name as HideDrive.

5. Once the blank GPO template is created. Right click on the HideDrive GPO and click on Edit to define the settings to hide drives using Group Policy. You can assign any name as per the naming convention that your Organization is using. But ensure that the name assigned also explains about the Policies that it contains. It would help to identify the policy in future if you have deployed large number of Group Policies in your Organization.

6. Group Policy management editor window would be opened. As this is User policy therefore on the left hand side frame, expand “User Configuration”, expand Policies, Administrative Templates Policy, Windows Components and select File Explorer. In the right hand side frame, double click on the “Hide these specified drives in My Computer”.

7. In the “Hide these specified drives in My Computer” window. Select Enabled to hide the drives using Group Policy. Under Options select the drive that you want to hide you’ll see options like “Restrict A and B drives only”, “Restrict C drive only”, “Restrict D drive only”, “Restrict all drives”, etc. For this practical, we’ll select C drive only. Click on Apply and then click on Ok agin to enable the hide drives group Policy.

8. Once the policy is defined and enabled, ensure you check it and confirm that it shows “Enabled” in the state.

9. On the client computer policy takes somewhere 90 minutes to 120 minutes to refresh. To force the Group Policy, go to any of the client computer on which you want to check the policy and run the command “gpupdate /force” else you can logoff and login back with the domain user, it would also refresh the Group Policy.

How to Disable Run Command using Group Policy Editor

10. Now open “My PC” (My Computer) to check if C: drive is restricted and policy applied successfully or not. If C: drive is hidden then it confirms that hide drives Group Policy is applied successfully. This policy would work for all the existing users of Sales OU and all the new users that we’ll add to Sales OU because we attached and deployed this Group policy to Sales OU.

Hope with this you understood all the steps that we have listed in this article to hide drives using Group Policies. Please don’t forget to share your experience if you are using similar kind of policies in your Organization or if you are facing any issues while deploying these kind of policies.

В проводнике Windows вы можете скрыть от пользователей определенный диск (раздел диска) и запретить к нему доступ.

Содержание:

- Скрываем диски в проводнике Windows через GPO или реестр

- Удалить букву диска, назначенную разделу

Скрываем диски в проводнике Windows через GPO или реестр

В параметрах групповых политик Windows есть две опции, который позволяют скрыть локальные диски от пользователей.

- Откройте редактор локальной GPO (

gpedit.msc

) - Перейдите в раздел User Configuration -> Administrative Templates -> Windows Components -> File Explorer

- Откройте настройки параметра Hide these specified drives in My Computer

- Если включить этот параметр GPO, в его настройках можно скрыть определенные диски (A, B, C, D) или сразу все диски. Например, я выбрал скрыть только диск C: Выбрать другие буквы дисков для скрытия нельзя.

- Сохраните настройки. Настройки политики применятся немедленно, без необходимости перезагрузки. Диск C: будет скрыт из навигации в проводнике File Explorer.

- Однако пользователь все еще может открыть этот диск, набрав вручную его адрес (букву диска) в адресной строке проводника.

В этом же разделе GPO есть еще один параметр – Prevent Access to drives from My Computer. Если включить его и выбрать в настройках диск, это запретит пользователю доступ к диску (просмотр содержимого в проводнике).

При попытке открыть любой путь на скрытом диске появится ошибка:

This operation has been cancelled due to restrictions in effect on this computer. Please contact your system administrator.

Однако, скрытые таким образом диски будут видны в интерфейсе сторонних программ (файловые менеджеры, архиваторы и прочие). Диски скрываются только в оболочке проводника File Explorer.

Указанные выше политики позволяют скрывать только предопределенные диски в проводнике. Скрыть произвольную букву и запретить доступ к диску можно через реестр. Используются такие команды:

reg add "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoDrives" /t REG_DWORD /d XXXX /f

reg add "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoViewOnDrive" /t REG_DWORD /d XXXX /f

Вместо

XXXX

нужно указать десятичное значение диска (из таблицы ниже), который нужно скрыть. Если нужно скрыть несколько дисков, нужно сложить значения для них.

Например, я хочу скрыть диски F и L. Сумма значений для них, согласно таблице:

32 + 2048 = 2080

Указываем это значение в следующих командах:

reg add "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoDrives" /t REG_DWORD /d 2080 /f

reg add "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoViewOnDrive" /t REG_DWORD /d 2080 /f

Если вы правите значения этих параметров в реестре, убедитесь, что описанные выше параметры политик не заданы.

Проверьте, что выбранные вами диски скрыты в проводнике.

Таблица с десятичными кодами для букв дисков:

| A | 1 |

| B | 2 |

| C | 4 |

| D | 8 |

| E | 16 |

| F | 32 |

| G | 64 |

| H | 128 |

| I | 256 |

| J | 512 |

| K | 1024 |

| L | 2048 |

| M | 4096 |

| N | 8192 |

| O | 16384 |

| P | 32768 |

| Q | 65536 |

| R | 131072 |

| S | 262144 |

| T | 524288 |

| U | 1048576 |

| V | 2097152 |

| W | 4194304 |

| X | 8388608 |

| Y | 16777216 |

| Z | 33554432 |

| Все диски | 67108863 |

Скрытие локальных дисков сервера от пользователей часто используют на терминальных RDS серверах. Если вы хотите сильнее ограничить доступ пользователя к RDS серверу, запретив пользователю запускать проводник или любые другие программы, используйте опубликованные приложения RemoteApp.

Удалить букву диска, назначенную разделу

В некоторых случаях вместо скрытия буквы диска в проводнике имеет смысл просто удалить назначенную букву диска у неиспользуемых вами разделов. Например, в моем случае разделу восстановления WinRE назначена буква диска E:. Я хочу убрать этот диск из проводника.

Удалить букву диска можно из консоли управления дисками (Disk Management)

- Откройте консоль

diskmgmt.msc - Щелкните правой кнопкой по разделу, букву диска которого вы хотите удалить и выберите Change Drive Letter and Paths.

- Появится окно, в котором будет указана назначенная разделу буква диска.

- Нажмите Remove -> OK.

Для системных разделов (таких как recovery partition) назначенная буква не отображается в графической оснастке Disk Management. Букву у такого диска можно удалить из командной строки.

- Откройте cmd с правами администратора и выполните команду

diskpart - Выведите список томов в Windows:

list vol - Я хочу удалить букву диска у скрытого системного раздела Volume 3. Выберите его:

sel vol 3 - Удалите назначенную букву диска:

remove letter=E - Завершите сессию diskpart:

exit

В результате этот раздел больше не будет показываться в проводнике под отдельной буквой диска.