Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать сервер или службу от внешней сети (NAT/PAT).

В Linux можно довольно просто настроить перенаправление портов довольно просто с помощью правил iptables или firewalld. На серверных системах Windows Server для настройки перенаправления портов можно использовать службу маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов с помощью режима

portproxy

в

netsh

, который одинаково хорошо работает в любой версии Windows (начиная с Windows XP и заканчивая современными Windows 11 и Windows Server 2022).

Содержание:

- Включить перенаправления порта в Windows с помощью netsh portproxy

- Настройка правил файервола для режима перенаправления портов Windows

- Управление правилами проброса портов netsh в Windows

- Настройка перенаправления портов с помощью NAT на Hyper-V Server

Включить перенаправления порта в Windows с помощью netsh portproxy

Вы можете включить и настроить перенаправление портов в Windows из командой строки через режим Portproxy команды Netsh.

Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

- listenaddress – локальный IP адрес, на котором ожидается соединение (полезно, если у вас несколько сетевых карт в разных подсетях/VLAN или несколько IP адресов на одном интерфейсе);

- listenport – номер локального TCP порта, подключение к которому будет перенаправляться (на этом порту ожидается входящее соединение);

- connectaddress – локальный или удаленный IP-адрес или DNS-имя хоста, на который нужно перенаправить сетевое подключение;

- connectport – номер TCP порта, на который нужно перенаправить трафик с порта listenport.

С помощью опций

netsh interface portproxy add

v4tov6

/

v6tov4

/

v6tov6

можно создавать правила порт форвардинга между для IPv4 и IPv6 адресов илимежду ними.

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

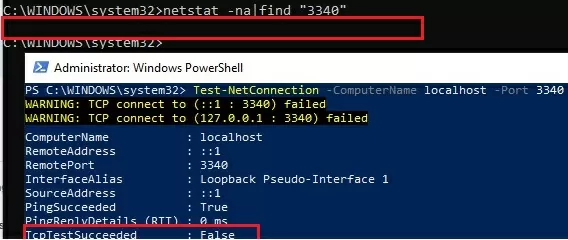

Примечание. Обратите внимание, что номер локального порта, который вы указали в listenport не должен быть занят (слушаться) другой службой. Проверьте, что номер порта свободен командой:

netstat -na|find "3340"

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

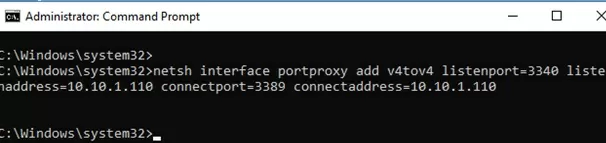

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – IP адрес вашего компьютера, на котором настраивается порт-форвардинг.

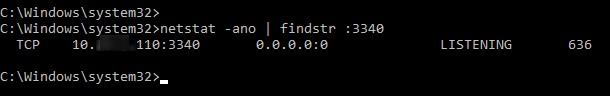

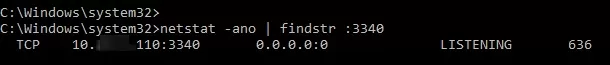

Теперь с помощью утилиты netstat проверьте, что в Windows теперь слушается локальный порт 3340:

netstat -ano | findstr :3340

Примечание. Если эта команда ничего не возвращает и перенаправление портов через netsh interface portproxy не работает, проверьте, что у вас в Windows включена служба iphlpsvc (IP Helper / Вспомогательная служба IP).

Проверьте состояние службу в консоли services.msc или с помощью команды PowerShell:

Get-Service iphlpsvc

Также на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка протокола IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE\ System\CurrentControlSet\services\Tcpip\Parameter. Можно включить этот параметр реестра с помощью PowerShell:

Set-ItemProperty -Path HKLM:\system\CurrentControlSet\services\Tcpip\Parameters -Name IpEnableRouter -Value 1

Этот параметр также позволяет включить маршрутизацию между разными подсетями в Hyper-V.

Вы можете определить процесс, который слушает указанный локальный порт по его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуйте подключиться на новый порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера). Hапример, ,

10.10.1.110:3340

В этом примере порт 3340 нужно предварительно открыть в Windows Defender Firewall (см. следующий раздел статьи).

RDP подключение должно успешно установиться.

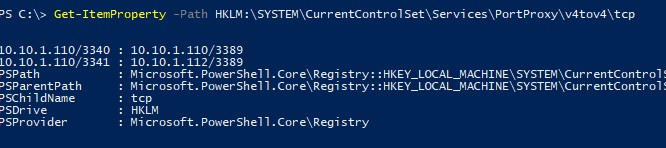

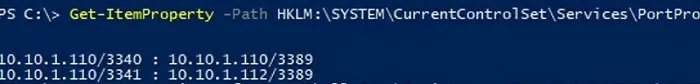

Правила проброса портов portproxy являются постоянными и не удаляются при перезагрузке Windows. Эти правила хранятся в реестре. Можно вывести список правил перенаправления netsh в реестре с помощью PowerShell:

Get-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\PortProxy\v4tov4\tcp

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используйте такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Нужно отметить, что режим portproxy в Windows не поддерживает сохранения IP источника в перенаправленном сетевом пакете. Т.е. если вы пробросите 443 порт Windows компьютера на внутренний веб-сервер, то на целевом сервере все входящие соединения будут идти с одного и того же IP адреса (Windows компьютер с активным режимом netsh portproxy). Если вам нужно использовать переадресацию с сохранением IP источника, нужно использовать NAT на внешнем фаейволе или на Hyper-V (описано ниже).

Так же для проброса локального порта на удаленный сервер в Windows можно использовать технику SSH туннелей.

Настройка правил файервола для режима перенаправления портов Windows

Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего межсетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. Вы можете добавить новое разрешающее правило в Windows Defender Firewall командой:

netsh advfirewall firewall add rule name=”RDP_3340” protocol=TCP dir=in localip=10.10.1.110 localport=3340 action=allow

Или с помощью командлета PowerShell New-NetFirewallRule:

New-NetFirewallRule -DisplayName "RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow -Enabled True

При создании входящего правила файервола для порта 3340 через графический интерфейс Windows Defender, не нужно ассоциировать с правилом программу или процесс. Данный порт слушается исключительно сетевым драйвером.

Если вы отключаете правило portproxy, не забудьте удалить оставшиеся правила файервола так:

netsh advfirewall firewall del rule name="RDP_3340"

или с помощью PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Управление правилами проброса портов netsh в Windows

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Несколько раз сталкивался со случаями, когда в Windows Server 2012 R2 правила перенаправления портов сбрасывались после перезагрузки сервера. В этом случае рекомендуется проверить нет ли периодических отключений на сетевом интерфейсе, и не меняется ли IP адрес при загрузке ОС (лучше использоваться статический IP, вместо динамического DHCP). В качестве обходного решения пришлось добавить в планировщик Windows скрипт с правилами

netsh interface portproxy

, который создает правило перенаправления порта при загрузке операционной системы.

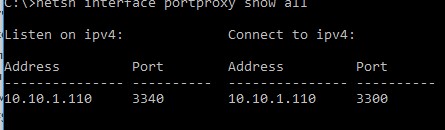

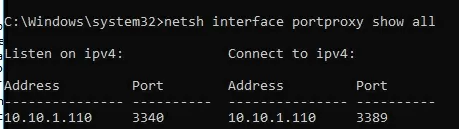

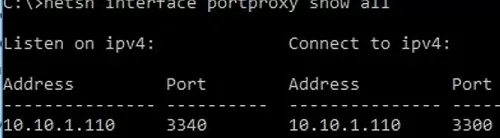

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Listen on ipv4: Connect to ipv4: Address Port Address Port --------------- ---------- --------------- ---------- 10.10.1.110 3340 10.10.1.110 3389

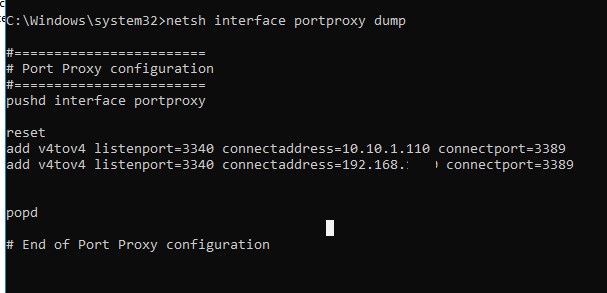

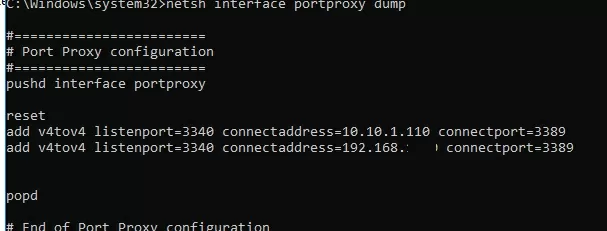

Совет. Также вы можете вывести вес правила перенаправления портов в режиме portproxy так:

netsh interface portproxy dump

#======================== # Port Proxy configuration #======================== pushd interface portproxy reset add v4tov4 listenport=3340 connectaddress=10.10.1.110 connectport=3389 popd # End of Port Proxy configuration

Если вам нужно изменить настройки имеющегося правила portproxy, используйте такую команду:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

В этом примере мы изменили адрес целевого порта portproxy на 3300.

Чтобы удалить определенное правило перенаправления порта, выполните:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.10.1.110

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Важно. Такая схема перенаправления работает только для TCP портов. Трафик по UDP портам нельзя перенаправить с помощью режима portproxy. Также нельзя использовать в качестве connectaddress адрес localhost 127.0.0.1.

Если вы хотите включить перенаправление UDP трафика, можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (

rrasmgmt.msc

) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Список NAT правил перенаправления портов в Windows Server можно вывести так:

netsh routing ip nat show interface

Если у вас на компьютере развернут WSL (Windows Subsystem for Linux), вы можете создать простой PowerShell скрипт создания правила перенаправления порта внутрь виртуальной машины WSL 2 (у ВМ на WSL 2 есть собственный виртуальный адаптер ethernet с уникальным IP адресом):

wsl --shutdown;

netsh interface portproxy reset;

$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;

netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;

netsh interface portproxy show all;

exit;

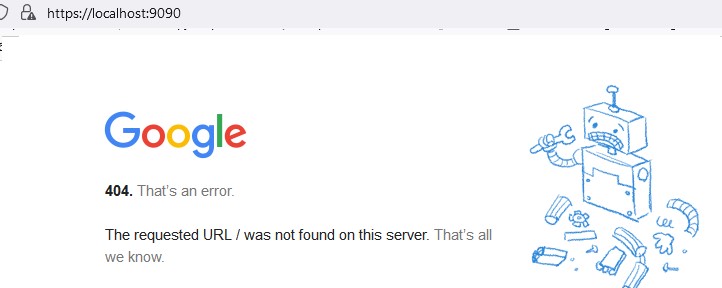

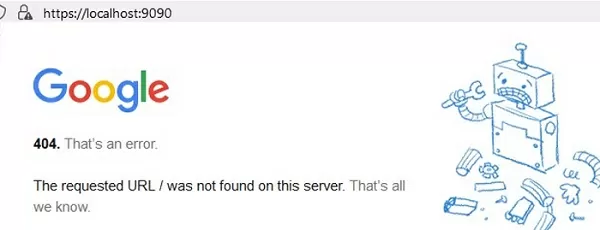

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса. Например, вы хотите перенаправить весь трафик с локального порта 9090 на

google.com:443

netsh interface portproxy add v4tov4 listenport=9090 listenaddress=127.0.0.1 connectaddress=142.250.74.46 connectport=443 protocol=tcp

Теперь, если в браузере перейди по адресу https://localhost:9090 (нужно игнорировать ошибки SSL_ERROR_BAD_CERT_DOMAIN), откроется поисковая страница Google. Т.е. несмотря на то, что браузер обращается к локальному компьютеру, в нем открывается страница с внешнего веб-сервера.

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления.

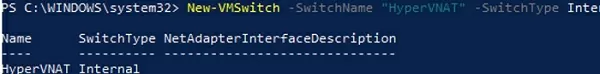

Настройка перенаправления портов с помощью NAT на Hyper-V Server

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10/11, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

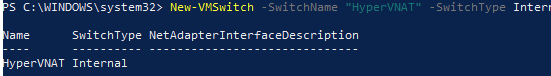

Создайте виртуальный коммутатор Hyper-V:

New-VMSwitch -SwitchName «NAT_Switch» -SwitchType Internal

Задайте IP адрес для нового виртуального коммутатора:

New-NetIPAddress -IPAddress 192.168.10.1 -PrefixLength 24 -InterfaceAlias "vEthernet (NAT_Switch)"

Включите NAT для данной сети:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.10.0/24

Подключите ВМ в ваш коммутатор NAT_Switch и задайте для нее статический IP адрес (например, 192.168.10.80). В качестве шлюза-по умолчанию нужно указать IP адрес виртуального коммутатора Hyper-V (192.168.10.1).

Теперь можно настроить перенаправление порта с хоста Hyper-V в виртуальную машину:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

После выполнения этих команд весь HTTPS трафик, который приходит на порт TCP/443 гипервизора будет переправлен на серый IP адрес виртуальной машины.

Если вы хотите перенаправить нестандартный порт, не забудьте открыть его в Windows Firewall:

New-NetFirewallRule -DisplayName "HyperV_Nat_443" -Direction Inbound -LocalPort 443 -Protocol TCP -Action Allow -Enabled True

Полный список правил NAT на хосте Hyper-V можно вывести так:

Get-NetNat

You can configure network port forwarding in all Windows versions without using third-party tools. Using a port forwarding rule, you can redirect an incoming TCP connection (IPv4 or IPv6) from a local TCP port to any other port number, or even to a port on a remote computer. Windows port forwarding is most commonly used to bypass firewalls or to hide an internal host or service from the external network (NAT/PAT).

In the Linux world, port forwarding is configured quite simply using iptables or firewalldrules. On Windows Server hosts, the Routing and Remote Access Service (RRAS) is typically used to configure port redirections. However, there is an easier way to enable port forwarding using netsh portproxy mode, which works on all versions of Windows from Win XP to current builds of Windows 11 and Windows Server 2022.

Contents:

- How to Enable Port Forwarding on Windows with Netsh Portproxy?

- Configuring Firewall Rules for Port Forwarding Mode in Windows

- Managing Netsh Port Forwarding Rules in Windows

- Port Forwarding with NAT Rules on Hyper-V Virtual Switch

How to Enable Port Forwarding on Windows with Netsh Portproxy?

You can configure port forwarding in Windows using the Portproxy mode of the Netsh command.

The command syntax is as follows:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

where

- listenaddress –is a local IP address to listen for incoming connection (useful if you have multiple NICs in different subnets/VLANs or multiple IP addresses on one interface);

- listenport – a local TCP port number to listen on (the connection is waiting on);

- connectaddress – is a local or remote IP address (or DNS name) to which you want to redirect the incoming connection;

- connectport – is a TCP port to which the connection from

listenportis forwarded to.

Using the netsh interface portproxy add v4tov6/v6tov4/v6tov6 options, you can create port forwarding rules between IPv4 and IPv6 addresses.

Let’s suppose your task is to make the RDP service respond on a non-standard port, for example 3340 (of course, this port number can be changed in the Windows settings, but we are using RDP to make it easier to demonstrate the port forwarding technique). To do this, we need to redirect incoming traffic from TCP port 3340 to another local port 3389 (this is the default RDP port number).

Please note that the local port number that you specified in listenport should not be listened (used) by another service or process. Check that the port number is not used:

netstat -na|find "3340"

Alternatively, you can check that the port is not listening locally using the PowerShell cmdlet Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

To create a port forwarding rule on Windows, open a command prompt as an administrator and run the following command:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.1.1.110 connectport=3389 connectaddress=10.1.1.110

Where 10.10.1.110 – the current IP address of your computer on which port forwarding is configured.

Now, use the netstat tool to check that Windows is now listening on local port 3340:

netstat -ano | findstr :3340

Note. If this command returns nothing and port forwarding through the netsh interface portproxy doesn’t work, make sure that you have the iphlpsvc (IP Helper) service running on your Windows device.

Check the status of the service in the services.msc console or using the PowerShell command:

Get-Service iphlpsvc

IPv6 support must be enabled on the network interface for which the port forwarding rule is being created.

These are the prerequisites for the correct operation of port forwarding in Windows. Without the IP Helper service and without IPv6 support enabled, the port redirection won’t work.

To make port forwarding work on Windows Server 2003/XP, you must additionally set the IPEnableRouter parameter to 1 under the registry key HKEY_LOCAL_MACHINE\ System\CurrentControlSet\services\Tcpip\Parameter.

Set-ItemProperty -Path HKLM:\system\CurrentControlSet\services\Tcpip\Parameters -Name IpEnableRouter -Value 1

This option also allows you to enable routing between different subnets in Hyper-V.

You can identify the process that is listening on the specified port by its PID (in our example, the PID is 636):

tasklist | findstr 636

Now try to connect to the new port from a remote computer using any RDP client. You need to specify 3340 as the RDP port number. It is specified after the colon following the RDP host address. For example, 10.10.1.110:3340

In this example, port TCP/3340 must first be opened in Windows Defender Firewall (see the next section of the article).

The RDP connection should be established successfully.

Portproxy port forwarding rules are permanent and are not cleared when you restart Windows. These rules are stored in the registry. You can list the netsh forwarding rules in the registry using PowerShell:

Get-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\PortProxy\v4tov4\tcp

If you want to forward an incoming TCP connection to a remote computer, use the following command:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.100.101

This rule will redirect all incoming RDP traffic (from local TCP port 3389) from this computer to a remote host with an IP address 192.168.1.100.

Note that the portproxy mode in Windows doesn’t support saving the source IP in a forwarded network packet. Those, if you forward port 443 port from a Windows device to an internal web server, then all incoming connections will appear on the target server as coming from the same IP address (from your Windows host with netsh portproxy enabled). If you need to use source IP forwarding, you need to use NAT on an external firewall or on Hyper-V (described below).

Also, you can use the SSH tunnels in Windows to forward the local port to a remote server.

Configuring Firewall Rules for Port Forwarding Mode in Windows

Ensure that your firewall (Microsoft Windows Defender or a third-party firewall, which is often part of the anti-virus software) allows incoming connections to the new port. You can add a new allow rule to Windows Defender Firewall with the command:

netsh advfirewall firewall add rule name="forwarded_RDPport_3340" protocol=TCP dir=in localip=10.1.1.110 localport=3340 action=allow

Or using the New-NetFirewallRule PowerShell cmdlet:

New-NetFirewallRule -DisplayName "forwarder_RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow

When creating an inbound firewall rule for TCP/3340 port via the Windows Defender Firewall graphical interface, you don’t need to associate a program or process with the rule. This port is only listened on by the network driver.

If you disable the portproxy rule, be sure to remove the remaining firewall rule as follows:

netsh advfirewall firewall del rule name="RDP_3340"

or remove the firewall rule with PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Managing Netsh Port Forwarding Rules in Windows

You can create any number of port forwarding rules in Windows. All netsh interface portproxy rules are persistent and remain after a Windows restart.

Several times I encountered cases when in Windows Server 2012 R2 the port forwarding rules were reset after the server was rebooted. In this case, you need to check whether there is a periodic disconnection on the network interface and whether the IP address changes when the OS boots (it is better to use a static IP instead of a dynamic DHCP). As a workaround, I had to add a batch script with the netsh interface portproxy rules to the Windows Task Scheduler that runs on the system startup.

To display a list of all enabled TCP port forwarding rules on Windows, run the command:

netsh interface portproxy show all

In our case, there is only one forwarding rule from local port 3340 to 3389:

Listen on ipv4: Connect to ipv4: Address Port Address Port --------------- ---------- --------------- ---------- 10.1.1.110 3340 10.1.1.110 3389

Tip. You can also list all port forwarding rules in portproxy as follows:

netsh interface portproxy dump

#======================== # Port Proxy configuration #======================== pushd interface portproxy reset add v4tov4 listenport=3340 connectaddress=10.1.1.110 connectport=3389 popd # End of Port Proxy configuration

If you need to change the settings of an existing portproxy rule, use the following command:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

In this example, we have changed the portproxy target port number to 3300.

To remove a specific port forwarding rule:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.1.1.110

To remove all existing port mapping rules and completely clear the port forwarding rules table:

netsh interface portproxy reset

Important. This port forwarding scheme works only for TCP ports. You won’t be able to forward UDP ports this way. Also, you can’t use the loopback interface 127.0.0.1 (localhost) as the connectaddress.

You can use Windows Server with the RRAS (Routing and Remote Access Service and NAT) role installed to enable port forwarding for UDP traffic. You can configure port forwarding between server network interfaces using the graphical snap-in (rrasmgmt.msc) or with the command:

netsh routing ip nat add portmapping Ethernet1 udp 0.0.0.0 53 192.168.100.100 53

The list of NAT port forwarding rules in Windows Server can be listed as follows:

netsh routing ip nat show interface

If you have WSL (Windows Subsystem for Linux) installed on your computer, you can create a simple PowerShell script to create a port forwarding rule to the WSL 2 virtual machine (a WSL2 VM has its virtual ethernet adapter with a unique IP address):

wsl --shutdown;

netsh interface portproxy reset;

$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;

netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;

netsh interface portproxy show all;

exit;

Another implicit feature of portproxy is the ability to make any remote network service look like it runs locally. For example, you want to forward the connections from local port 9090 to a remote HTTPS server (google.com:443)

netsh interface portproxy add v4tov4 listenport=9090 connectport=443 connectaddress=google.com protocol=tcp

Now, the Google search page will open if you go to http://localhost:9090/ in your browser (you need to ignore SSL_ERROR_BAD_CERT_DOMAIN errors). So despite the browser accessing the local computer address, it opens a page from an external web server.

Windows cannot forward a range of TCP ports. If you need to forward multiple ports, you will have to manually create multiple portproxy redirecting rules.

Port forwarding rules can also be used to redirect a port from the external IP address of a physical NIC to a port of a virtual machine running on the same host. In Hyper-V, you can configure port forwarding on a Virtual Switch level (see below).

Port Forwarding with NAT Rules on Hyper-V Virtual Switch

When using the Hyper-V role on your computer (it can be installed on both Windows 10/11 and Windows Server, or as a free Hyper-V Server), you can configure DNAT port forwarding rules using PowerShell. Suppose you want to redirect all HTTPS traffic that your Hyper-V host receives to the IP address of the virtual machine running on the host. To do this, use the Hyper-V StaticMapping commands.

Create a Hyper-V virtual switch:

New-VMSwitch -SwitchName NAT_Switch -SwitchType Internal

Set the IP address for the new virtual switch:

New-NetIPAddress -IPAddress 192.168.100.1 -PrefixLength 24 -InterfaceAlias "vEthernet (NAT_Switch)"

Enable NAT for this network:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.100.0/24

Connect the VM to your NAT_Switch and assign it a static IP address (for example, 192.168.10.80). Set the Hyper-V virtual switch IP address (192.168.100.1 in this case) as the default gateway for the virtual machine’s network connection.

You can now enable port forwarding from the Hyper-V host to the virtual machine:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

After executing these PowerShell commands, all HTTPS traffic that comes to the TCP/443 port of the Hyper-V host will be forwarded to the private IP address of the virtual machine.

If you want to create a port forwarding rule for a non-standard port, don’t forget to open it in Windows Firewall:

New-NetFirewallRule -DisplayName "HyperV_Nat_444" -Direction Inbound -LocalPort 444 -Protocol TCP -Action Allow -Enabled True

You can display a complete list of NAT/PAT port forwarding rules on a Hyper-V host like this:

Get-NetNat

You may have encountered several files with .msc file extension in Windows or Servers. These are integrated into the operating system and can be found in the “C:\Windows System32” directory by default.

.MSC files, also known as Microsoft Saved Console files, are snap-in control files that open in the Microsoft Management Console with a Graphical User Interface (GUI). These can be used to control and monitor different elements of the operating system, such as disk management, Windows services, etc.

Although users can open various Management Consoles in Windows (22 to be exact), they can also create their own version of Management Consoles that holds one or more .MSC files, which can then be shared with other people.

The Microsoft Management Console has been around since Windows 98 but has since been carried forward into all Windows and Server releases.

In this article, we are going to be discussing all Microsoft Management Consoles in Windows and Server so it is easier for you to understand how to access them, and what each of them is used for.

Table of Contents

How to List All MSC Files in Windows

.MSC files can be opened by entering the file’s name with the extension into Run (Windows Key + R Shortcut keys). In Windows, you can obtain the complete list of the available .MSC files by running the following command in Windows PowerShell:

Get-ChildItem -Path C:\Windows\system32\* -Include *.msc | Sort-Object -Property Extension | Select-Object -Property Name | Format-Wide -Column 1

You can run each of the .msc files in Run to bring up the respective snap-ins in Microsoft Management Console.

List of All MSC Files in Windows (Windows 11, Windows 10, Windows 8.1, Windows 7)

Below is a list of all the .MSC files that you may find in Windows along with a brief description of what they are used for:

| MSC File | Console Name | Details |

| azman.msc | Authorization Manager | Manage Authorization Stores |

| certlm.msc | Certificates Local Computer | Loads the list of certificates of the local computer |

| certmgr.msc | Certificates | Loads the list of certificates of the user |

| comexp.msc | Component Services | Loads Component Services, Event Viewer, and Services |

| compmgmt.msc | Computer Management | Includes System Tools (Task Scheduler, Event Viewer, Shared Folders, Local Users and Groups, Performance and Device Manager), Storage (Disk Management), and Services and Applications (Services and WMI Control) |

| devmgmt.msc | Device Manager | Opens the Device Manager to manage hardware and devices |

| devmoderunasuserconfig.msc | To manage the Start Menu, Taskbar, and Notification settings | |

| diskmgmt.msc | Disk Management | Opens Disk Management to administrate connected storage devices |

| eventvwr.msc | Event Viewer | Opens the Event Viewer which displays the operating system, software, and hardware events |

| fsmgmt.msc | Shared Folders | Loads the list of shared folders, sessions, and open files |

| gpedit.msc | Group Policy Editor | Loads Group Policy Editor to manage system policies |

| lusrmgr.msc | Local Users and Groups | Interface to manage local users and user groups |

| perfmon.msc | Performance Monitor | Loads Windows Performance Monitor |

| printmanagement.msc | Print Management | Manage printers |

| rsop.msc | Resultant Set of Policies | List policies, full results only available through command-line tool gpresult |

| secpol.msc | Local Security Policy | Loads policies such as account policies, public key policies, or advanced audit policy configuration |

| services.msc | Services Manager | Loads the list of installed services to manage them. |

| taskschd.msc | Task Scheduler | Loads the Task Scheduler to manage tasks |

| tpm.msc | Trusted Platform Module Management | Manage the TPM on the local device. |

| wf.msc | Windows Firewall | Starts Windows Firewall with Advanced Security |

| wmimgmt.msc | WMI Management | Configure and Control the Windows Management Instrumentation Service |

Learn about the top 10 Management Console snap-ins for Windows 11.

List of All MSC Files in Servers (Windows Server 2022, Windows Server 2019, Windows Server 2016)

Below is a list of all the .MSC files that you may find on Microsoft Server:

| MSC File | Console Name |

| adfs.msc | Active Directory Federation Services |

| AdRmsAdmin.msc | Active Directory Rights Management Services |

| adsiedit.msc | ADSI Edit |

| certim.msc | Local Computer Certificates |

| certsrv.msc | Certification Authority |

| certtmpl.msc | Certification Templates |

| ciadv.msc | Indexing Service |

| cluadmin.msc | Failover Cluster Manager |

| da6to4.msc | Network Interfaces Performance Monitor |

| daihttps.msc | HTTPS Traffic Performance Monitor |

| daipsecdos.msc | IPSec Performance Monitor |

| daisatapmsc | ISATAP Performance Monitor |

| dfsmgmt.msc | DFS Management |

| dhcpmgmt.msc | DHCP Management |

| dnsmgmt.msc | DNS Manager |

| domain.msc | Active Directory Domains and Trust |

| dsa.msc | Active Directory Users and Computers. |

| dssite.msc | Active Directory Sites and Services |

| fsrm.msc | File Server Resource Manager |

| fxsadmin.msc | Microsoft Fax Service Manager |

| gpmc.msc | Group Policy Management |

| gpme.msc | Group Policy Management Editor |

| gptedit.msc | Group Policy Starter GPO Editor |

| hcscfg.msc | Health Registration Authority |

| idmumgmt.msc | Microsoft Identity Management for Unix |

| iis.msc | Internet Information Services Manager |

| iis6.msc | Internet Information Services Manager 6.0 |

| lsdiag.msc | RD Licensing Diagnoser |

| napclcfg.msc | NAP Client Configuration |

| mfsmgmt.msc | Services for Network File System |

| nps.msc | Network Policy Server |

| ocsp.msc | Online Responder |

| pkiview.msc | Enterprise PKI |

| remoteprograms.msc | RemoteApp Manager |

| rrasmgmt.msc | Routing and Remote Access |

| sanmmc.msc | Storage Manager for SANs |

| sbmgr.msc | Remote Desktop Connection Manager |

| scanmanagement.msc | Scan Management |

| servermanager.msc | Server Manager |

| storagemgmt.msc | Share and Storage Management |

| storexpl.msc | Storage Explorer |

| tapimgmt.msc | Telephony |

| tsadmin.msc | Remote Desktop Services Manager |

| tsconfig.msc | Remote Desktop Session Host Configuration |

| tsgateway.msc | RD Gateway Manager |

| tsmmc.msc | Remote Desktops |

| virtmgmt.msc | Hyper-V Manager |

| wbadmin.msc | Windows Server Backup |

| Wdsmgmt-msc | Windows Deployment Services |

| winsmgmt.msc | WINS |

| wbiadmin.msc | Windows Server Backup |

| wsrm.msc | Windows System Resource Manager |

| wsus.msc | Update Services |

How to Open MSC File

Open .msc file using Run dialog

The most common method to open a .MSC file is by putting in its name in Run. Look for the snap-in MSC file from the list given above which you wish to open, and paste it in Run (Windows Key + R shortcut keys).

Entering the services.msc command above will open the Services Manager.

Open .msc file from File Explorer

You can also open the .MSC files directly from the File Explorer. Navigate to the following location:

C:\Windows\System32

Here, scroll down and you will find the .MSC files with their Type defined as “Microsoft Common Console Document.”

Open .msc files using MMC Console

You can also add an MSC snap-in to MMC directly. Follow the steps below to learn how:

- Open the root Microsoft Management Console by typing in mmc in Run.

- Now click File from the top menu and then click Add/Remove snap-in.

- Now, select the console you want to add to your MMC from the list under “Available Snap-ins” and then click Add.

- If prompted for more options, select the one that fits your requirements, and click Ok/Finish.

- When added, click OK.

- Now click on the snap-in you added to the MMC from the left pane and begin your work.

Final Thoughts

Despite the fact that snap-in .MSC files can be extremely useful, especially to system and network administrators, they can also be a complete disaster if you do not understand what you are doing. We recommend that you only access them if you need to troubleshoot your operating system and make any necessary changes so that you know how they work or monitor your resources.

+ R

То — куда вводить все эти команды

adsiedit.msc

Редактор ADSIedit

appwiz.cpl

Установка и удаление программ

calc

Калькулятор

certmgr.msc

Сертификаты

charmap

Таблица символов

chkdsk

Проверка дисков

ciаdv.msc

Служба индексирования

cliconfg

Программа сетевого клиента SQL

clipbrd

Буфер обмена

cmd

Командная строка

compmgmt.msc

Управление компьютером

control

Панель управления

control /name Microsoft.ActionCenter

Центр поддержки

control /name Microsoft.AdministrativeTools

Администрирование

control /name Microsoft.AutoPlay

Автозапуск

control /name Microsoft.BackupAndRestore

Архивация и восстановление

control /name Microsoft.BitLockerDriveEncryption

Шифрование диска

control /name Microsoft.ColorManagement

Управление цветом

control /name Microsoft.CredentialManager

Диспетчер учетных данных

control /name Microsoft.DateAndTime

Дата и Время

control /name Microsoft.DefaultPrograms

Программы по умолчанию

control /name Microsoft.DesktopGadgets

Гаджеты рабочего стола

control /name Microsoft.DeviceManager

Диспетчер устройств

control /name Microsoft.DevicesAndPrinters

Устройства и принтеры

control /name Microsoft.Display

Экран

control /name Microsoft.EaseOfAccessCenter

Центр специальных возможностей

control /name Microsoft.FolderOptions

Параметры папок

control /name Microsoft.Fonts

Папка «Fonts»

control /name Microsoft.GameControllers

Игровые устройства

control /name Microsoft.GetPrograms

Получение программ

control /name Microsoft.GettingStarted

Приступая к работе

control /name Microsoft.HomeGroup

Домашняя группа

control /name Microsoft.IndexingOptions

Параметры индексирования

control /name Microsoft.InternetOptions

Свойства обозревателя

control /name Microsoft.Keyboard

Клавиатура

control /name Microsoft.MobilityCenter

Центр мобильности

control /name Microsoft.Mouse

Мышь

control /name Microsoft.NetworkAndSharingCenter

Центр управления сетями и общим доступом

control /name Microsoft.NotificationAreaIcons

Значки области уведомлений

control /name Microsoft.OfflineFiles

Автономные файлы

control /name Microsoft.ParentalControls

Родительский контроль

control /name Microsoft.PenAndTouch

Перо и сенсорные устройства

control /name Microsoft.PerformanceInformationAndTools

Счетчики и средства производительности

control /name Microsoft.Personalization

Персонализация

control /name Microsoft.PhoneAndModem

Телефон и модем

control /name Microsoft.PowerOptions

Электропитание

control /name Microsoft.ProgramsAndFeatures

Установка и удаление программ

control /name Microsoft.Recovery

Восстановление

control /name Microsoft.RegionAndLanguage

Язык и региональные стандарты

control /name Microsoft.RemoteAppAndDesktopConnections

Подключения к удаленным рабочим столам

control /name Microsoft.ScannersAndCameras

Сканеры и камеры

control /name Microsoft.Sound

Звук

control /name Microsoft.SpeechRecognition

Распознавание речи

control /name Microsoft.SyncCenter

Центр синхронизации

control /name Microsoft.System

Система

control /name Microsoft.TaskbarAndStartMenu

Панель задач и меню «Пуск»

control /name Microsoft.TextToSpeech

Свойства речи

control /name Microsoft.Troubleshooting

Устранение неполадок

control /name Microsoft.UserAccounts

Учетные записи пользователей

control /name Microsoft.WindowsDefender

Защитник Windows

control /name Microsoft.WindowsFirewall

Брандмауэр Windows Windows

control /name Microsoft.WindowsUpdate

Центр обновления

control admintools

Администрирование компьютера

control printers

Принтеры и факсы

control schedtasks

Назначенные задания (планировщик)

control userpasswords2

Управление учётными записями

dcomcnfg

Консоль управления DCOM компонентами

ddeshare

Общие ресурсы DDE (на Win7 не работает)

desk.cpl

Свойства экрана

devmgmt.msc

Диспетчер устройств

dfrg.msc

Дефрагментация дисков

dfrgui.exe

Оптимизация дисков

dfsgui.msc

Распределенная файловая система DFS (Distributed File System)

diskmgmt.msc

Управление дисками

dnsmgmt.msc

DNS

domain.msc

Active Directory домены и доверие

dompol.msc

Политика безопасности домена (Domain Security Settings)

dsa.msc

Active Directory Пользователи и компьютеры (AD Users and Computers)

dsac.exe

Центр администрирования Active Directory

dssite.msc

Active Directory Сайты и Доверие (AD Sites and Trusts)

dxdiag

Средство диагностики DirectX

dсpol.msc

Политика безопасности контроллера домена (DC Security Settings)

eudcedit

Редактор личных символов

eventvwr.msc

Просмотр событий

firewall.cpl

Файервол Windows

fsmgmt.msc

Общие папки

fsquirt

Мастер передачи файлов Bluetooth

ftp

Подключение к FTP протоколу.

gpedit.msc

Редактор объектов локальной политики (Group Policy Object Editor)

gpmc.msc

Консоль управления GPO (Group Policy Management Console)

inetcpl.cpl

Свойства браузера

iscsicpl.exe

Инициатор ISCSI

lusrmgr.msc

Локальные пользователи и группы

mmc

Создание своей оснастки

mmsys.cpl

Звук

mrt.exe

Средство удаления вредоносных программ

msconfig

Настройка системы (автозапуск, службы)

msinfo32

Сведения о системе

mstsc

Подключение к удаленному рабочему столу

narrator

Экранный диктор

nbtstat -a pc

Имя пользователя работающего за удаленной машиной pc

ncpa.cpl

Сетевые подключения

net send

Прикольная в прошлом штука

net sessions

Список пользователей

net use

Подключить сетевой диск

netstat

Список всех подключений к компьютеру

ntbackup

Мастер архивации и востановления

odbcad32.exe

Администратор источника данных ODBC 32 бита

odbcad64.exe

Администратор источника данных ODBC 64 бита

odbccp32.cpl

Администратор источников данных

optionalfeatures

Включение или отключение компонентов

perfmon.msc

Производительность

powershell

PowerShell

powershell_ise

PowerShell ISE

printmanagement.msc

Управление печатью

regedit

Редактор реестра

rrasmgmt.msc

Маршрутизация и удаленый доступ (Routing and Remote Access)

rsop.msc

Результатирующая политика

secpol.msc

Локальные параметры безопасности (Локальная политика безопасности)

services.msc

Службы

shrpubw

Мастер создания общей папки

shutdown

Выключение компьютера/перезагрузка

sigverif

Проверка подписи файла

slmgr

Управление активацией Windows

sndvol

Управление громкостью

sysdm.cpl

Свойства системы

syskey

Защита БД учётных записей

SystemInfo

Данные системы

taskmgr

Диспетчер задач

taskschd.msc

Планировщик заданий

tsadmin.msc

Диспетчер служб терминалов (Terminal Services Manager)

tscc.msc

Настройка терминального сервера (TS Configuration)

utilman

Специальные возможности

verifier

Диспетчер проверки драйверов

wbadmin.msc

Система архивации данных Windows Server

wmimgmt.msc

Инфраструктура управления WMI

Постепенно начал забывать названия оснасток командной строки, по сему решил сделать для себя некую шпаргалку по командам.

При-помощи команды RunAs можно запускать из командной строки любые исполняемые файлы (имеющие расширение exe, com, cmd, bat, msc), ярлыки (lnk), а также элементы панели управления (cpl).

Существуют приложения и элементы, с которыми команда RunAs не может быть использована. Например, программа Windows Explorer, папка Printers и элементы рабочего стола.

*Оснастки, не отображаемые в меню Administrative Tools. Однако их можно найти в папке %SystemRoot%\system32

Команда RunAs имеет следующий формат:

runas [ [/noprofile | /profile] [/env] [/savecred | /netonly]]

/user:<имя_пользователя> приложение

Ключевые слова имеют следующий смысл:

- /noprofile — в процессе запуска утилиты не будет осуществляться загрузка профиля пользователя. Благодаря этому приложения запускаются быстрее. Однако приложения, использующие информацию, размещенную в профиле пользователя, могут не работать;

- /profile — загружается профиль пользователя. Данный режим выбирается по умолчанию;

- /env — использовать текущее окружение, вместо того, чтобы создавать окружение, характерное для конкретного пользователя;

- /savecred — использовать полномочия предыдущего пользователя;

- /netonly — использовать полномочия исключительно для доступа к удаленным ресурсам;

- /user — учетная запись пользователя.

Ниже приводится пример запуска оснастки Active Directory Users and Computers с полномочиями пользователя d.khlebalin: c:\runas /user:d.khlebalin «mmc domain.msc»

В приведенном примере утилита запускается для управления доменом, к которому принадлежит текущий пользователь. Если необходимо запустить утилиту с полномочиями пользователя, принадлежащего к другому домену, используется другой формат команды. Ниже приводится пример запуска оснастки Active Directory Users and Computers с полномочиями пользователя d.khlebalin, принадлежащего к домену COMP (NetBIOS-имя домена — COMP): c:\runas /netonly /user:comp\d.khlebalin «mmc domain.msc»

В приведенном примере используется формат NetBIOS для предоставления информации о домене, к которому принадлежит пользователь (домен\ пользователь). Однако допускается и использование основных имен пользователя (UPN).

Запуск программ из окошка Windows — Run (Пуск — выполнить)

Вызвать окошко можно нажатием Win+R

Использование.

Например: Win+R access.cpl и жмем ОК. (этой командной мы вызываем специальные возможности).

| Утилита | Имя оснастки |

| Active Directory Domains and Trusts | domain. msc |

| Active Directory Schema | должна быть создана администратором вручную |

| Active Directory Sites and Services | dssite.msc |

| Active Directory Users and Computers | dsa.msc |

| Computer Management | compmgmt.msc |

| Distributed File System | dfsgui.msc |

| DNS | dnsmgmt.msc |

| Domain Controller Security Settings | dcpol.msc |

| Domain Security Settings | dompol.msc |

| Group Policy | gpedit.msc |

| Local Security Settings | secpol.msc |

| Routing and Remote Access | rrasmgmt.msc |

| Services | services, msc |

| Device Manager* | devmgmt.msc |

| Disk Management* | diskmgmt.msc |

| Local Users and Groups* | lusrmgr.msc |

| Shared Folders* | fsmgmt.msc |

На всякий случай приведу полный список команд, самому полезно знать:

——————

Список команд:

——————

- Accessibility Controls — (Специальные возможности)- access.cpl

- Add Hardware Wizard — (установка оборудования)- hdwwiz.cpl

- Add/Remove Programs — (установка/удаление программ)- appwiz.cpl

- Administrative Tools — (администрирование) — control admintools

- Automatic Updates — (Автоматическое обновление) — wuaucpl.cpl

- Bluetooth Transfer Wizard — (?) — fsquirt

- Calculator — (калькулятор) — calc

- Certificate Manager — (Менеджер сертификатов) — certmgr.msc

- Character Map — (Таблица символов) — charmap

- Check Disk Utility — (Проверка диска) — chkdsk

- Clipboard Viewer — (Просмотр буфер обмена) — clipbrd

- (Учетные записи) — control userpasswords

- Command Prompt — (Командная строка) — cmd

- Component Services — (Служба компонентов) — dcomcnfg

- Computer Management — (Управление компьютером) — compmgmt.msc

- (Дата\время) — timedate.cpl

- (Общие ресурсы DDE) — ddeshare

- Device Manager — (Диспетчер устройств) — devmgmt.msc

- Direct X Control Panel — (Панель управления Direct X) — directx.cpl

- Direct X Troubleshooter — (Диагностика Direct X) — dxdiag

- Disk Cleanup Utility — (Мастер очистки диска) — cleanmgr

- Disk Defragment — (Дефрагментация) — dfrg.msc

- Disk Management — (Управление дисками) — diskmgmt.msc

- Disk Partition Manager — (Управление разделами) — diskpart

- Display Properties — (Свойства: Экран) — control desktop

- Display Properties — (Свойства: Экран) — desk.cpl

- Display Properties (w/Appearance Tab Preselected) — (у меня Свойства: Экран/заставка) — control color

- Dr. Watson System Troubleshooting Utility — (Отладчик Dr. Watson) — drwtsn32

- Driver Verifier Utility — (Диспетчер проверки драйверов) — verifier

- Event Viewer — (Просмотр событий) — eventvwr.msc

- File Signature Verification Tool — (Проверка сигнатур системных файлов) — sigverif

- Findfast — (Вроде быстрый поиск? в XP Prof Sp1 не нашел ) — findfast.cpl

- Folders Properties — (Свойства папки) — control folders

- Fonts control — (Папка Шрифты) — fonts

- Fonts Folder — (Папка Шрифты) — fonts

- Free Cell Card Game — (Игра Солитер) — freecell

- Game Controllers — (Игровые устройства) — joy.cpl

- Group Policy Editor — (XP Prof) (Групповые политики) — gpedit.msc

- Hearts Card Game — (Игра «Черви») — mshearts

- Iexpress Wizard — (Мастер встроенного архиватора iexpress) — iexpress

- Indexing Service — (Служба индексирования) — ciadv.msc

- Internet Properties — (Свойства:Интернет) — inetcpl.cpl

- IP Configuration (Display Connection Configuration) — (выводит параметры сетевых подклчюений) — ipconfig /all

- IP Configuration (Display DNS Cache Contents) — (выводит содержимое кэша ДНС) — ipconfig /displaydns

- IP Configuration (Delete DNS Cache Contents) — (Очистить кэш разрешений ДНС) — ipconfig /flushdns

- IP Configuration (Release All Connections) — (Освободить IP-адрес для указанного адаптера) — ipconfig /release

- IP Configuration (Renew All Connections) — (Обновить IP-адрес для указанного адаптера) — ipconfig /renew

- IP Configuration (Refreshes DHCP & Re-Registers DNS) — (Обновление DHCP-аренды и перерегистрация ДНС) — ipconfig /registerdns

- IP Configuration (Display DHCP Class ID) — (Отобразить все допустимые для этого адаптера коды DHCP-классов) — ipconfig /showclassid

- IP Configuration (Modifies DHCP Class ID) — (изменить код DHCP-класса) — ipconfig /setclassid

- Java Control Panel (If Installed) — (Панель управления Java) — jpicpl32.cpl

- Java Control Panel (If Installed) — (Панель управления Java) — javaws

- Keyboard Properties — (Свойства: клавиатура) — control keyboard

- Local Security Settings — (Настройки безопасности) — secpol.msc

- Local Users and Groups — (Локальные пользователи и группы) — lusrmgr.msc

- Logs You Out Of Windows — (Завершение сеанса) — logoff

- Microsoft Chat — (Чат) — winchat

- Minesweeper Game — (Игра сапер) — winmine

- Mouse Properties — (Свойства:мышь) — control mouseMouse Properties — (Свойства:мышь) — main.cplNetwork Connections — (Сетевые подключения) — control netconnections

- Network Connections — (Сетевые подключения) — ncpa.cpl

- Network Setup Wizard — (Мастер сетевых подключений) — netsetup.cpl

- Notepad — (Запуск Блокнота) — notepad

- Object Packager — (Упаковщик объектов) — packager

- ODBC Data Source Administrator — (Администратор источников данных ODBC) — odbccp32.cpl

- On Screen Keyboard — (Экранная клавиатура) — osk

- Opens AC3 Filter (If Installed) — (?) — ac3filter.cpl

- Password Properties — (Свойства:пароль) — password.cpl

- Performance Monitor — (Производительность) — perfmon.msc

- Performance Monitor — (Производительность) — perfmon

- Phone and Modem Options — (Свойства:телефон и модем) — telephon.cpl

- Power Configuration — (Свойства:электропитание) — powercfg.cpl

- Printers and Faxes — (Принтеры и факсы) — control printers

- Printers Folder — (Папка принтеры) — printers

- Private Character Editor — (Редактор символов) — eudcedit

- Regional Settings — (Язык и региональные стандарты) — intl.cpl

- Registry Editor — (Редактор реестра) — regedit

- Registry Editor — (редактор реестра платформа х32) — regedit32

- Remote Desktop — (Удаленный рабочий стол) — mstsc

- Removable Storage — (Съемные запоминающие устройства) — ntmsmgr.msc

- Resultant Set of Policy (XP Prof) — (Результирующая политика) — rsop.msc

- Scanners and Cameras — (Сканеры и камеры) — sticpl.cpl

- Scheduled Tasks control — (Планировщик заданий) — schedtasks

- Security Center — (Центр безопасности) — wscui.cpl

- Services — (Службы) — services.msc

- Shared Folders — (Расшареные папки) — fsmgmt.msc

- Shuts Down Windows — (Завершение работы) — shutdown

- Sounds and Audio — (Свойства: звуки и аудиоустройства) — mmsys.cpl

- Spider Solitare Card Game — (Пасьянс Паук) — spider

- SQL Client Configuration — (Программа сетевого клиента SQL-сервера) — cliconfg

- System Configuration Editor — (Редактор файлов настройки) — sysedit

- System Configuration Utility — (Утилита настройки системы) — msconfig

- System File Checker Utility (Scan Immediately) — (Сканирование дисков/начать сразу) — sfc /scannow

- System File Checker Utility (Scan Once At Next Boot) — (Сканирование дисков/один раз при следующей загрузке) — sfc /scanonce

- System File Checker Utility (Scan On Every Boot) — (Сканирование дисков/каждый раз при загрузке) — sfc /scanboot

- System File Checker Utility (Return to Default Setting) — (Сброс на установки по умолчанию) — sfc /revert

- System File Checker Utility (Purge File Cache) — (Очистка фалового кэша) — sfc /purgecache

- System File Checker Utility (Set Cache Size to size x) — (Установка размера кэша) — sfc /cachesize=x

- System Properties — (Свойства системы) — sysdm.cpl

- Task Manager — (Диспетчер задач) — taskmgr

- Telnet Client — (Телнет-клиент) — telnet

- User Account Management — (Учетные записи пользователей) — nusrmgr.cpl

- Utility Manager — (Менеджер служебных программ) — utilman

- Windows Firewall — (Брандмауэр Windows) — firewall.cpl

- Windows Magnifier — (Экранная лупа) — magnify

- Windows Management Infrastructure — (Инфраструктура управления Windows(WMI)) — wmimgmt.msc

- Windows System Security Tool — (Защита базы данных учетных записей) — syskey

- Windows Update Launches — (Запуск службы обновлений) — wupdmgr

- Windows XP Tour Wizard — (Запуск знакомства с Windows) — tourstart

- Wordpad — (Запуск редактора Wordpad) — write

http://khlebalin.wordpress.com/2012/03/15/оснастки-командной-строки/

http://computersvc.ru/content/windows-osnastki