2.9.20.2.4 Настройка отображения общих ресурсов

Скачать документ

Данная инструкция применима для файловых ресурсов, находящихся в домене и развернутых на базе Windows Server 2008r2 или Windows Server 2012.

Для отображения в файловом менеджере общих ресурсов, которые расположены в доменах Microsoft Active Directory, нужно отредактировать на клиентском ПК конфигурационный файл samba — /etc/samba/smb.conf, а также включить на сервере службу «Браузер компьютеров».

В качестве примера рассматривается: домен win.redos, имя контроллера домена — dc.win.redos

1) На сервере Windows нужно включить службу «Браузер компьютеров». Укажите «Тип запуска» службы — «Автоматически», после чего произведите запуск службы.

2) В файле /etc/samba/smb.conf в секции [global] на клиенте нужно изменить некоторые параметры. По умолчанию в файле указываются параметры workgroup = SAMBA и security = user. Измените значения параметров или закомментируйте данные строки, добавив нужные параметры после них (если в конфигурационном файле один и тот же параметр указан несколько раз, то используется последний указанный параметр).

Пример настройки /etc/samba/smb.conf изменённые и добавленные параметры выделены жирным шрифтом):

[global] security = ADS workgroup = WIN realm = win.redos idmap config * : range = 10000-99999 client max protocol = NT1

После внесения изменений в файл /etc/samba/smb.conf выполните команду проверки:

# testparm -s Load smb config files fr om /etc/samba/smb.conf rlimit_max: increasing rlimit_max (1024) to minimum Windows lim it (16384) Processing section "[homes]" Processing section "[printers]" Processing section "[print$]" Loaded services file OK. Server role: ROLE_DOMAIN_MEMBER

Предупреждение «rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384)» отображается в связи с тем, что в Linux по умолчанию установлен лимит на 1024 одновременно открытых файлов, а в Windows лимит равен 16384. Чтобы убрать это предупреждение, добавьте в конец файла /etc/security/limits.conf строки:

* - nofile 16384 root - nofile 16384

3) В файле /etc/krb5.conf нужно закомментировать строку:

default_ccache_name = KEYRING:persistent:%{uid}

Вместо нее вставить параметр:

default_ccache_name = FILE:/tmp/krb5cc_%{uid}

4) Далее следует перезагрузить ПК.

После выполнения данных действий общие ресурсы будут отображаться в файловом менеджере.

В файловом менеджере Caja (Mate) в боковой панели слева нужно выбрать пункт «Просмотреть сеть».

В файловом менеджере Nemo (Cinnamon) в боковой панели слева нужно выбрать пункт «Сеть».

В целях безопасности на сервере Windows может быть отключен протокол smb1, в результате при подключении с РЕД ОС к серверу не будут видны общие сетевые ресурсы. Чтобы это исправить, в файле /etc/samba/smb.conf необходимо повысить версию протокола, указав client max protocol = SMB2 или client max protocol = SMB3.

Эта информация оказалась полезной? ДА НЕТ

Дата последнего изменения: 09.09.2024

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

0

1

Пытаюсь завести сервер в домен. Делал по двум статьям и запутался.

1 статья

https://blog.gita-dev.ru/post/polnotsennyj-vvod-rabochej-stantsii-ubuntu-linu…

2 статья

https://blog.it-kb.ru/2016/10/15/join-debian-gnu-linux-8-6-to-active-director…

По второй статье вроде сервер зашел в домене. Но теперь у меня не стартует samba.

Вот что выводит по команде testparm:

root@archive:/etc/samba# testparm

rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384)

Registered MSG_REQ_POOL_USAGE

Registered MSG_REQ_DMALLOC_MARK and LOG_CHANGED

Load smb config files from /etc/samba/smb.conf

rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384)

Loaded services file OK.

Server role: ROLE_DOMAIN_MEMBER

Press enter to see a dump of your service definitions

# Global parameters

[global]

realm = GE63.COM

security = ADS

winbind enum groups = Yes

winbind enum users = Yes

winbind use default domain = Yes

workgroup = GE63

idmap config * : rangesize = 1000000

idmap config * : range = 1000000-19999999

idmap config * : backend = autorid

Про rlimit_max прочитал. Сделал. Все равно пишет про него. Да и наверное есть другие ошибки. Просто помогите разобраться как ввести машину в домен правильно и чтобы шары могли работать. Давайте придерживаться первой статьи, т.к. про sssd совсем ничего не знаю…

Samba: Решение проблем

Содержание

increasing rlimit_max

При выполнении команды testparm возникает ошибка:

rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384)

Текущее значение можно узнать выполнив команду:

ulimit -n

по умолчанию это 1024

Решение:

-

Нужно установить значение

16384выполнив команду:ulimit -n 16384

-

Для того, чтобы это значение установилось по умолчанию нужно добавить в конец файла

/etc/security/limits.confследующие строки* - nofile 16384 root - nofile 16384

smb_signing_good: BAD SIG: seq 1

При попытке добавить сервер с samba 4 в домен на samba 3.6.6 возникает ошибка:

smb_signing_good: BAD SIG: seq 1 Failed to join domain: failed to lookup DC info for domain 'DOMAIN' over rpc: Access denied

Решение, в файл настроек сервера нужно добавить:

- /etc/samba/smb.conf

-

[global] client ipc signing = auto

[Samba] Cannot join server to Samba4 NT4 domain

Mac OS X

Подготовка клиентской станции (подключение к домену AD), настройка и установка аутентификации и авторизации c помощью сервиса SSSD.

Подключение к домену

Нижеописанная процедура настройки автоматизирована с помощью пакета task-auth-ad-sssd и введения в домен через ЦУС (acc) — alterator-auth версии >=0.31

$ su - # apt-get update; apt-get install task-auth-ad-sssd # acc

Примечание: Однако ознакомиться со всей статьей никто не запрещает.

Настройки сети

Для подключением к домену проводим проверку настроек сети:

- в качестве первичного DNS (первая запись nameserver в /etc/resolv.conf) должен быть указан DNS-сервер домена:

domain dom.loc search dom.loc nameserver 192.168.1.148

обычно, в таком качестве выступает один или несколько, контроллеров домена:

$ host dom.loc

dom.loc has address 192.168.1.148

- имя подключаемого, клиентского узла должно быть определено, как FQDN. Например, для рабочей станции client2 в домене dom.loc:

$ hostname client2.dom.loc

Настройки kerberos

Далее проверяем клиентские настройки kerberos через DNS. В данном случае, для домена dom.loc.:

$ dig _kerberos._udp.dom.loc SRV | grep ^_kerberos _kerberos._udp.dom.loc. 900 IN SRV 0 100 88 server.dom.loc. $ dig _kerberos._tcp.dom.loc SRV | grep ^_kerberos _kerberos._tcp.dom.loc. 900 IN SRV 0 100 88 server.dom.loc.

И задаем их в файле /etc/krb5.conf:

- kerberos-имя домена («рилма», realm):

default_realm = DOM.LOC

- отключаем поиск kerberos-имени домена через DNS:

dns_lookup_realm = false

- оставляем (или включаем) поиск kerberos-настроек домена через DNS:

dns_lookup_kdc = true

Если настройки сети и kerberos выполнены правильно, то мы может получить kerberos TGT от контроллера домена:

$ kinit administrator

Password for administrator@DOM.LOC:

Warning: Your password will expire in 21 days on Пн 09 янв 2017 15:35:39

$ klist

Ticket cache: KEYRING:persistent:500:krb_ccache_Bw75rEI

Default principal: administrator@DOM.LOC

Valid starting Expires Service principal

19.12.2016 04:13:25 19.12.2016 14:13:25 krbtgt/DOM.LOC@DOM.LOC

renew until 20.12.2016 04:13:18

Настройки samba

Для подключения рабочей станции в домену требуется утилита net из пакета samba-common-tools, кроме того стоит сразу установить пакет samba-client с набором клиентских утилит:

# apt-get install samba-client

В файле /etc/samba/smb.conf, минимально, необходимо задать следующие параметры (в секции [global]):

- kerberos-имя домена:

realm = DOM.LOC

- краткое имя домена, соответствующее имени рабочей группы:

workgroup = DOM

- имя рабочей станции в сетевом окружении:

netbios name = CLIENT2

- уровень безопасности Active Directory:

security = ADS

- метод хранения kerberos-ключей рабочей станции:

kerberos method = system keytab

- алгоритм преобразования SID’ов:

idmap config * : backend = tdb

Набор полученных настроек можно проверить с помощью утилиты testparm:

$ testparm

Load smb config files from /etc/samba/smb.conf

rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384)

Processing section "[homes]"

Processing section "[printers]"

Loaded services file OK.

Server role: ROLE_DOMAIN_MEMBER

Press enter to see a dump of your service definitions

# Global parameters

[global]

realm = DOM.LOC

server string = Samba Server Version %v

workgroup = DOM

log file = /var/log/samba/log.%m

max log size = 50

kerberos method = system keytab

security = ADS

idmap config * : backend = tdb

cups options = raw

[homes]

comment = Home Directories

browseable = No

read only = No

[printers]

comment = All Printers

path = /var/spool/samba

browseable = No

printable = Yes

Ошибка rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384) до перезагрузки исправляется командой:

# ulimit -n 16384

Что бы лимиты действовали и после перезагрузки необходимо отредактировать файл /etc/security/limits.conf:

* - nofile 16384 root - nofile 16384

Подключение к домену

# net ads join -U administrator Enter administrator's password: Using short domain name -- DOM Joined 'CLIENT2' to dns domain 'dom.loc'

Проверка наличия kerberos-ключей для рабочей станции:

# klist -k -e Keytab name: FILE:/etc/krb5.keytab KVNO Principal ---- -------------------------------------------------------------------------- 7 host/client2.dom.loc@DOM.LOC (des-cbc-crc) 7 host/CLIENT2@DOM.LOC (des-cbc-crc) 7 host/client2.dom.loc@DOM.LOC (des-cbc-md5) 7 host/CLIENT2@DOM.LOC (des-cbc-md5) 7 host/client2.dom.loc@DOM.LOC (aes128-cts-hmac-sha1-96) 7 host/CLIENT2@DOM.LOC (aes128-cts-hmac-sha1-96) 7 host/client2.dom.loc@DOM.LOC (aes256-cts-hmac-sha1-96) 7 host/CLIENT2@DOM.LOC (aes256-cts-hmac-sha1-96) 7 host/client2.dom.loc@DOM.LOC (arcfour-hmac) 7 host/CLIENT2@DOM.LOC (arcfour-hmac) 7 CLIENT2$@DOM.LOC (des-cbc-crc) 7 CLIENT2$@DOM.LOC (des-cbc-md5) 7 CLIENT2$@DOM.LOC (aes128-cts-hmac-sha1-96) 7 CLIENT2$@DOM.LOC (aes256-cts-hmac-sha1-96) 7 CLIENT2$@DOM.LOC (arcfour-hmac)

Настройка SSSD

Установка sssd-модуля

Для работы с Active Directory в SSSD имеется специальный AD-провайдер:

# apt-get install sssd-ad

Минимальный конфигурационный файл (/etc/sssd/sssd.conf) для sssd-ad выглядит следующим образом:

[sssd] config_file_version = 2 services = nss, pam domains = DOM.LOC debug_level = 1 ; Should be used until ALT#34124 will be resolved user = root [nss] debug_level = 1 [pam] debug_level = 1 [domain/DOM.LOC] id_provider = ad auth_provider = ad chpass_provider = ad ;ldap_id_mapping = False default_shell = /bin/bash fallback_homedir = /home/%d/%u ;use_fully_qualified_names = True ;cache_credentials = true

Опция ldap_id_mapping = False позволяет включить использование POSIX атрибутов, определённых в Active Directory, вместо встроенной, однозначной трансляции SID’ов.

Основная проблема применения POSIX-атрибутов состоит в том, что они могут быть не заданы. В этом случае сервис sssd не загрузится.

Опция use_fully_qualified_names = True включает режим полных имён (включая домен) для пользователей и групп.

Опция fallback_homedir = /home/%d/%u задает домашнюю папку для доменных пользователей. При такой записи %d означает FQDN. Здесь вручную можно указать имя рабочей группы, например /home/DOM/%u.

Опция cache_credentials включает режим кэширования аутентификационных данных (полезно при недоступности домена).

Опция user позволяет задать имя пользователя, под которым будет исполняться непривилегированная часть службы SSSD.

Внимание! Пока не решена задача [#34124] опция user должна быть задана, как root.

Настройка авторизации

Авторизационные NSS-базы GLibc настраиваются в файле /etc/nsswitch.conf.

При использовании sssd, требуется внести исправления в следующие строчки:

# grep sss /etc/nsswitch.conf passwd: files sss shadow: tcb files sss group: files sss services: files sss netgroup: files sss

Настройка аутентификации

Для изменения настроек аутентификации (параметров PAM) в ALT Linux используется утилита control:

# control system-auth sss

Запуск и проверка сервиса sssd

Если все настройки выполнены правильно, то после запуска сервиса sssd:

# service sssd start

будут доступны авторизационные данные для пользователя administrator:

# getent passwd administrator administrator:*:1310400500:1310400513:Administrator:/home/DOM.LOC/administrator:/bin/bash # id administrator uid=1310400500(administrator) gid=1310400513(domain users) группы=1310400513(domain users),1310400520(group policy creator owners),1310400519(enterprise admins),1310400512(domain admins),1310400518(schema admins),1310400572(denied rodc password replication group) # su - administrator [administrator@client2 ~]$ whoami administrator [administrator@client2 ~]$ pwd /home/DOM.LOC/administrator

Или для administrator@dom.loc, если установлена опция use_fully_qualified_names = True:

# id administrator@dom.loc uid=1310400500(administrator@DOM.LOC) gid=1310400513(domain users@DOM.LOC) группы=1310400513(domain users@DOM.LOC),1310400520(group policy creator owners@DOM.LOC),1310400519(enterprise admins@DOM.LOC),1310400512(domain admins@DOM.LOC),1310400518(schema admins@DOM.LOC),1310400572(denied rodc password replication group@DOM.LOC)

Внимание! Если машина до этого была в других доменах или есть проблемы со входом пользователей рекомендуется очистить кэш sssd:

# systemctl stop sssd # rm -f /var/lib/sss/db/* # rm -f /var/lib/sss/mc/* # systemctl start sssd

Подключение файловых ресурсов

Рассматриваемые способы позволяют подключать файловые ресурсы (file shares) для доменного пользователя без повторного ввода пароля (SSO, Single Sign-On).

Заданный файловый ресурс подключается с заданного сервера автоматически при каждом входе доменным пользователем.

1. Устанавливаем pam_mount:

# apt-get install pam_mount

Если осуществляется подключение файловых ресурсов по протоколу CIFS (SMB), то установите cifs-utils:

# apt-get install cifs-utils

Внимание! Для того, чтобы файловые ресурсы, подключенные с помощью pam_mount, корректно отключались при завершении сеанса, установите пакет systemd-settings-enable-kill-user-processes и перезагрузите систему:

# apt-get install systemd-settings-enable-kill-user-processes

2. Прописываем pam_mount в схему аутентификации по умолчанию. В конец файла (/etc/pam.d/system-auth) добавьте строки

session [success=1 default=ignore] pam_succeed_if.so service = systemd-user quiet session optional pam_mount.so disable_interactive

Параметр disable_interactive нужен для того, чтобы pam_mount не спрашивал пароль. Первая строка предназначена для того, чтобы не монтировать дважды при запуске systemd —user. Подробнее: https://wiki.archlinux.org/title/pam_mount#Login_manager_configuration

Пример файла /etc/pam.d/system-auth при аутентификации доменного пользователя под SSSD:

#%PAM-1.0 auth [success=4 perm_denied=ignore default=die] pam_localuser.so auth [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet auth [default=1] pam_permit.so auth substack system-auth-sss-only auth [default=1] pam_permit.so auth substack system-auth-local-only auth substack system-auth-common account [success=4 perm_denied=ignore default=die] pam_localuser.so account [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet account [default=1] pam_permit.so account substack system-auth-sss-only account [default=1] pam_permit.so account substack system-auth-local-only account substack system-auth-common password [success=4 perm_denied=ignore default=die] pam_localuser.so password [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet password [default=1] pam_permit.so password substack system-auth-sss-only password [default=1] pam_permit.so password substack system-auth-local-only password substack system-auth-common session [success=4 perm_denied=ignore default=die] pam_localuser.so session [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet session [default=1] pam_permit.so session substack system-auth-sss-only session [default=1] pam_permit.so session substack system-auth-local-only session substack system-auth-common session [success=1 default=ignore] pam_succeed_if.so service = systemd-user session optional pam_mount.so disable_interactive

3. Устанавливаем правило монтирования ресурса в файле /etc/security/pam_mount.conf.xml:

<volume uid="10000-2000200000" fstype="cifs" server="c253.test.alt" path="sysvol" mountpoint="~/share" options="sec=krb5i,cruid=%(USERUID),nounix,uid=%(USERUID),gid=%(USERGID),file_mode=0664,dir_mode=0775"/>

где

- uid=»10000-2000200000″ — диапазон присваиваемых для доменных пользователей UID (подходит и для Winbind и для SSSD);

- server=»c253.test.alt» — имя сервера с ресурсом;

- path=»sysvol» — имя файлового ресурса;

- mountpoint=»~/share» — путь монтирования в домашней папке пользователя.

Опционально можно добавить:

- sgrp=»group_name» — имя группы, при членстве пользователя в которой, папка будет примонтирована.

Внимание! Обязательно указывайте настоящее имя сервера в параметре server, а не имя домена

Параметр sec=krb5i более безопасный, но требует больше вычислительных ресурсов. Вместо него можно указать sec=krb5.

Пример файла /etc/security/pam_mount.conf.xml:

| С комментариями для изучения |

|---|

<?xml version="1.0" encoding="utf-8" ?> <!DOCTYPE pam_mount SYSTEM "pam_mount.conf.xml.dtd"> <!-- См. pam_mount.conf(5) для описания. --> <pam_mount> <!-- Отладка должна быть раньше всего остального, т.к. этот файл все равно считываются за один проход сверху вниз --> <debug enable="0" /> <!-- Определение монтируемых томов --> <volume uid="10000-2000200000" fstype="cifs" server="c253.test.alt" path="sysvol" mountpoint="~/share" options="sec=krb5,cruid=%(USERUID),nounix,uid=%(USERUID),gid=%(USERGID),file_mode=0664,dir_mode=0775" /> <!-- pam_mount parameters: General tunables --> <!-- <luserconf name=".pam_mount.conf.xml" /> --> <!-- Обратите внимание, что если закомментировать mntoptions, то будут заданы значения по умолчанию. Необходимо явно инициализировать его пустой строкой чтобы сбросить значения на по-умолчанию. --> <mntoptions allow="nosuid,nodev,loop,encryption,fsck,nonempty,allow_root,allow_other,sec" /> <!-- <mntoptions deny="suid,dev" /> <mntoptions allow="*" /> <mntoptions deny="*" /> --> <mntoptions require="nosuid,nodev" /> <!-- Требуется наличие ofl из hxtools --> <logout wait="0" hup="no" term="no" kill="no" /> <!-- Параметры pam_mount: связанные тома --> <mkmountpoint enable="1" remove="true" /> </pam_mount> |

| Без комментариев для «продакшена» |

|---|

<?xml version="1.0" encoding="utf-8" ?> <!DOCTYPE pam_mount SYSTEM "pam_mount.conf.xml.dtd"> <pam_mount> <debug enable="0" /> <volume uid="10000-2000200000" fstype="cifs" server="c253.test.alt" path="sysvol" mountpoint="~/share" options="sec=krb5,cruid=%(USERUID),nounix,uid=%(USERUID),gid=%(USERGID),file_mode=0664,dir_mode=0775" /> <mntoptions allow="nosuid,nodev,loop,encryption,fsck,nonempty,allow_root,allow_other,sec" /> <mntoptions require="nosuid,nodev" /> <logout wait="0" hup="no" term="no" kill="no" /> <mkmountpoint enable="1" remove="true" /> </pam_mount> |

Для отладки подключения замените в файле /etc/security/pam_mount.conf.xml

на

При этом отладочные сообщения будут показываться в журнале Journald.

Вы можете сменить механизм монтирования отдав его на откуп systemd. Для этого в pam_mount.xml.conf можно задать\переопределить опции cifsmount, umount

<cifsmount>systemd-mount -A -G -q -t cifs %(COMBOPATH) %(MNTPT) -o uid=%(USERUID),gid=%(USERGID),username=%(USER),%(OPTIONS)</cifsmount> <umount>systemd-mount -u %(MNTPT)</umount>

Советы

- Для того, чтобы подключенная папка не показывалась на рабочем столе Mate, следует в параметры добавить x-gvfs-hide.

- Если при выходе пользователя всё равно файловый ресурс остаётся подключенным, отмонтируйте его и удалите файл /run/pam_mount/<имя_пользователя>

Ссылки

- Групповые политики/Подключение сетевых дисков

Ссылки

- https://access.redhat.com/documentation/en-US/Red_Hat_Enterprise_Linux/7/html/Windows_Integration_Guide/SSSD-AD.html

В седьмой по счету статье по настройке Ubuntu Server будет продолжена настройка сервера для школы или небольшой организации, в этой части будет произведена настройка Samba, сервиса для создания общих ресурсов и управления доступом к ним.

Samba — пакет программ, которые позволяют обращаться к сетевым дискам и принтерам на различных операционных системах по протоколу SMB/CIFS.

ВикипедиЯ.

[nx_heading style=»underlined» heading_tag=»h3″ size=»28″]Содержание:[/nx_heading]

[nx_list icon=»icon: arrow-circle-right» icon_color=»#ED303C»]

- Создание папок для общего доступа и настройка прав доступа

- Установка и настройка Sаmbа, создание сетевых папок на чтение и запись «всем»

- Настройка сетевой папки с парольным доступом

- Отключение доступа по SSH пользователя группы samba

[/nx_list]

Дата обновления статьи: 04.10.2016

[nx_spacer size=»80″]

[nx_heading style=»centerlined» heading_tag=»h3″ size=»24″ align=»center»]Создание папок для общего доступа и настройка прав доступа[/nx_heading]

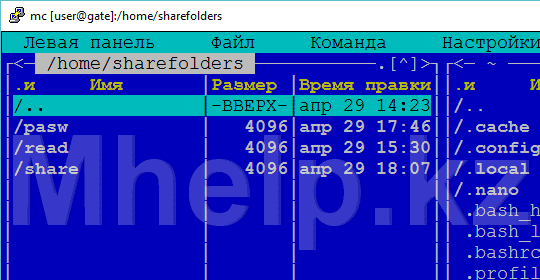

По заданию, нам понадобится сделать три папки общего доступа:

- Share — папка с полным общим доступом на чтение и запись всем пользователям сети. Используется как «флешка» между компьютерами сети;

- Read — папка с доступом только на чтение, для пользователей сети. Используется, для распространения файлов в сети, администратором сервера;

- Pasw — папка с доступом по логину и паролю. Для учителей и администратора сервера. Логин входа в сетевую папку — teacher.

Папки создадим в домашней директории home, в отдельной папке sharefolders.

Создаем три папки и устанавливаем разрешения безопасности файловой системы(не разрешения доступа по сети) на «полный доступ» на каждую из них.

Создание папки Share и установка полных прав доступа файловой системы, команды:

sudo mkdir -p /home/sharefolders/share chmod 777 -R /home/sharefolders/share

Создание папки Read и установка полных прав доступа файловой системы, команды:

sudo mkdir -p /home/sharefolders/read chmod 777 -R /home/sharefolders/share

Создание папки Pasw и установка полных прав доступа файловой системы, команды:

sudo mkdir -p /home/sharefolders/pasw chmod 777 -R /home/sharefolders/pasw

[nx_spacer size=»80″]

[nx_heading style=»centerlined» heading_tag=»h3″ size=»24″ align=»center»]Установка и настройка Samba, сетевых папок на чтение и запись “всем”[/nx_heading]

Устанавливаем samba, командой:

sudo apt-get install samba

Заводим себе хорошую традицию, перед изменением конфигурационных файлов, создавать резервную копию изначального файла конфигурации. Это так же поможет избавиться от не нужных на данный момент «избыточных» параметров конфигурации и комментариев указанных в файле. В последующем, при наборе опыта работы в Ubuntu, вы можете править оригинальный файл конфигурации со всеми возможными параметрами.

Перемещаем с одновременным переименованием файл smb.conf в smb.conf.bac, командой:

sudo mv /etc/samba/smb.conf /etc/samba/smb.conf.bac

Создаем пустой файл конфигурации, командой:

sudo touch /etc/samba/smb.conf

Открываем файл, командой:

sudo nano /etc/samba/smb.conf

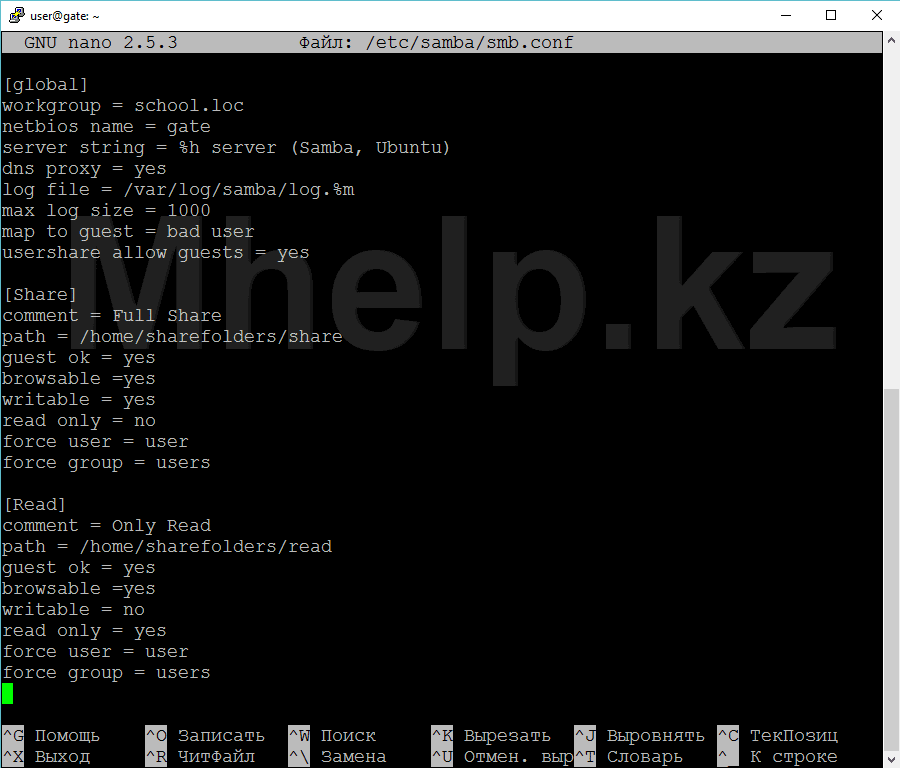

И вносим в него следующий текст:

[global] workgroup = school.loc netbios name = gate server string = %h server (Samba, Ubuntu) dns proxy = yes log file = /var/log/samba/log.%m max log size = 1000 map to guest = bad user usershare allow guests = yes [Share] comment = Full Share path = /home/sharefolders/share guest ok = yes browsable =yes writable = yes read only = no force user = user force group = users [Read] comment = Only Read path = /home/sharefolders/read guest ok = yes browsable =yes writable = no read only = yes force user = user force group = users

Подробней о ключах smb.conf (на русском) вы можете узнать с этого сайта.

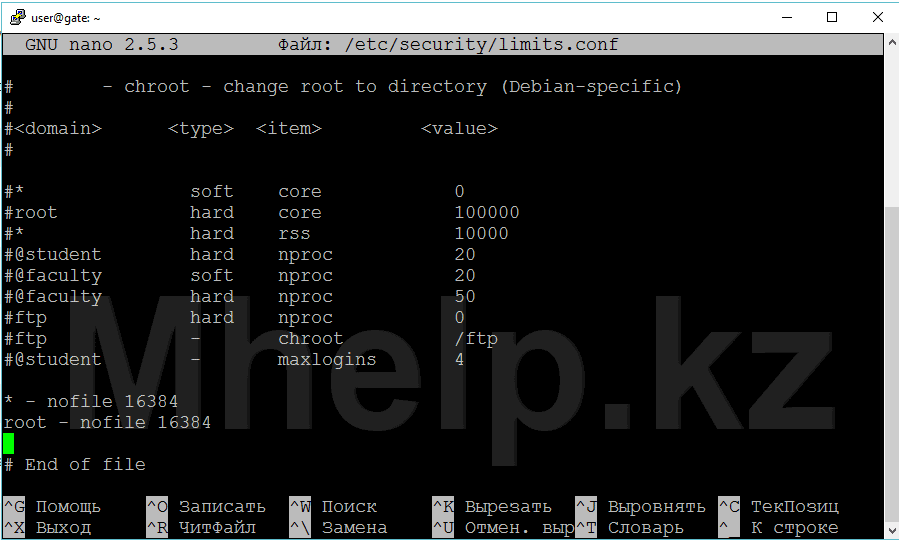

Правим файл limits.conf, для изменения лимита одновременных подключений (это уберет ошибку rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384), командой:

sudo nano /etc/security/limits.conf

Добавляем в конец файла строки:

* - nofile 16384 root - nofile 16384

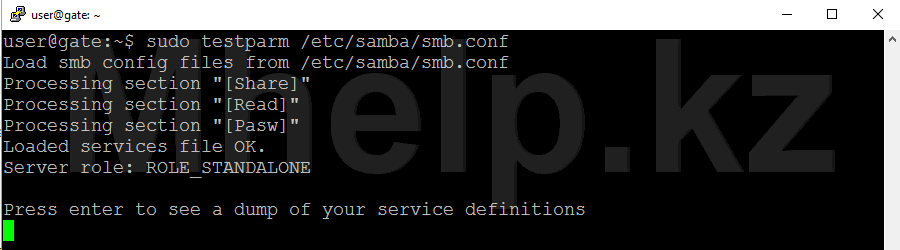

Проверяем файл конфигурации samba, командой:

sudo testparm /etc/samba/smb.conf

Если все записано верно, перезапускаем сервер samba, командой:

sudo /etc/init.d/samba restart

Проверяем доступ к сетевым папкам Share и Read с компьютеров локальной сети. Если все сделано верно, обе папки открываются без ввода пароля, папка Share имеет полный доступ, а папка Read, при попытке записать/удалить файл выдает сообщение о недостатке прав.

Самая простая настройка Samba выполнена, переходим к настройке папки с доступом по паролю.

[nx_spacer size=»80″]

[nx_heading style=»centerlined» heading_tag=»h3″ size=»24″ align=»center»]Настройка сетевой папки с парольным доступом[/nx_heading]

Заведем пользователя teacher в группе пользователей samba, учетная запись которого будет иметь право на полный доступ к сетевой папке Pasw.

Создадим группу пользователей samba — smbuser, командой:

sudo groupadd smbuser

Создадим пользователя teacher в этой группе, командой:

sudo useradd -g smbuser teacher

Создадим пароль пользователю:

sudo passwd teacher

Задаем пароль на пользователю для samba:

sudo smbpasswd -a teacher

Добавляем в файл конфигурации samba, следующий блок описывающий нашу сетевую папку Pasw:

[Pasw] comment = Only password path = /home/sharefolders/pasw valid users = teacher read only = no

Проверяем файл конфигурации, командой:

sudo testparm /etc/samba/smb.conf

Если все записано верно, перезапускаем сервер samba, командой:

sudo /etc/init.d/samba restart

После этих манипуляций на сервере gate у нас появляется третья папка Pasw, для доступа к которой запрашивается имя пользователя и пароль, при этом две папки Share и Read все так же доступны любому пользователю.

Задача настройки сетевых папок — выполнена.

[nx_spacer size=»80″]

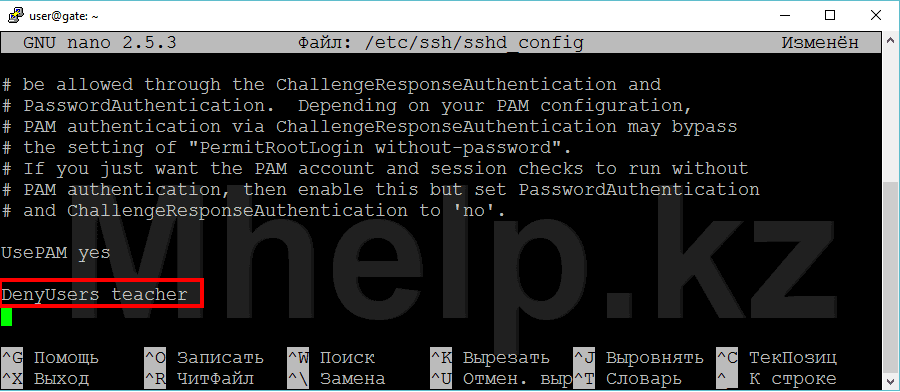

[nx_heading style=»centerlined» heading_tag=»h3″ size=»24″ align=»center»]Отключение доступа по SSH пользователя группы samba[/nx_heading]

В предыдущем шаге, мы создали нового пользователя на сервере, который по-умолчанию имеет доступ к серверу посредством SSH, что нам абсолютно не нужно. Запретим доступ пользователю teacher посредством ssh. Откроем файл конфигурации ssh:

sudo nano /etc/ssh/sshd_config

Добавим в конец файла строку:

DenyUsers teacher

И перезапустим ssh сервер, командой:

sudo service ssh restart

На этом «упрощенная» настройка службы Samba и папок общего доступа завершена. Разобраны три примера доступа к сетевым ресурсам, кстати общие ресурсы (папки и принтеры) это не все возможности samba, но о других возможностях Вам расскажет уже поисковик Google.

Папка Share имеет общий полный доступ для всех, если не настроить квоты или не выделить под нее отдельный ограниченный раздел, пользователи могут занять все свободное место на сервере, про это нужно помнить.

На этом данная настройка Samba завершена и доступ к сетевым папкам организован.

[nx_heading style=»coloredline» heading_tag=»h4″ size=»24″ align=»left»]От автора:[/nx_heading]

Если проблема решена, один из способов сказать «Спасибо» автору — здесь.

Если же проблему разрешить не удалось и появились дополнительные вопросы, задать их можно на нашем форуме, в специальном разделе.

[nx_box title=»Поделиться этой статьей» style=»glass» box_color=»#ED303C»]Если данная статья вам помогла и вы хотели бы в ответ помочь проекту Mhelp.kz, поделитесь этой статьей с другими:

[/nx_box]