Applies ToOutlook для Microsoft 365 Outlook 2024 Outlook 2021 Outlook 2019 Outlook 2016 Outlook 2013

Если вы создали общедоступную папку или хотите предоставить к ней доступ определенным пользователям или группам либо ограничить его, прочтите эту статью. В ней описано, как назначить разрешения для общедоступных папок.

Важно: Для использования общедоступных папок с Outlook необходимы Microsoft Exchange Server и учетная запись электронной почты Exchange. Многие домашние и личные учетные записи электронной почты не используют Exchange Server.

-

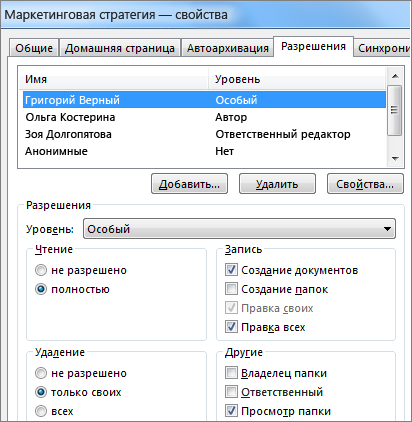

В области папок щелкните правой кнопкой мыши общедоступную папку, для которой необходимо назначить разрешения, и выберите пункт Свойства.

Примечание: Если общие папки не отображаются в области папок, нажмите клавиши CONTROL+6.

-

На вкладке Разрешения в разделе Разрешения выберите уровень разрешений из списка.

Разрешения варьируются от уровня Владелец со всеми правами до уровня Участник с наименьшим объемом прав.

-

Выбрав уровень разрешений, можно настроить его с помощью кнопок и флажков. После этого уровень разрешений для пользователя или группы изменится на Пользовательский.

В приведенном примере Дине и Юлии назначены встроенные уровни разрешений «Автор» и «Ответственный редактор». Валерию назначен уровень «Редактор», настроенный таким образом, чтобы позволить ему удалять собственные записи.

-

Чтобы найти пользователей или группы контактов, которым вы хотите назначить определенный уровень разрешений, нажмите кнопку Добавить.

-

В глобальном списке адресов выберите нужных пользователей или группы контактов, каждый раз нажимая кнопку Добавить. Добавленные вами пользователи или группы отображаются в окне справа от кнопки Добавить.

-

Настройте разрешения для других пользователей или групп, повторив действия 2–5.

-

Нажмите кнопку ОК.

Подробнее о разрешениях и папках Outlook

Подробнее о настройке и использовании разрешений читайте в разделе «Нужно ли использовать разрешения для предоставления другим пользователям общего доступа к файлам на компьютере?» статьи Что нужно знать перед применением разрешений к файлу или папке.

Подробнее о папках Outlook см. в статьях Создание общей папки и предоставление к ней общего доступа и Переключение между папками Outlook.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

Normally, you don’t have to worry about permissions in Windows because that’s already taken care of by the operating system. Each user has their own profile and their own set of permissions, which prevents unauthorized access to files and folders.

There are times, however, when you might want to manually configure the permissions on a set of files or folders in order to prevent other users from accessing the data. This post is assuming the other “people” also have access to the same computer you are using.

If not, you may as well just encrypt your hard drive and that’s it. However, when others can access the computer, like family or friends, then permissions can come in handy.

Of course, there are other alternatives like hiding files and folders using file attributes or by using the command prompt to hide data. You can even hide an entire drive in Windows if you like.

If you are looking to set permissions in order to share files with others, check out my post on creating a hidden network share or how to share files across computers, tablets and phones.

Data Security

The only other occasion where you will need to mess around with folder or file permissions is when you get a Permission Denied error when trying to access data. This means you can take ownership of files that don’t belong to your current user account and still access them.

This is important because it means that setting permissions on a file or folder does not guarantee the security of that file or folder. In Windows, an administrator on any Windows PC can override the permissions on a set of files and folders by taking ownership of them. Once you have ownership, you can set your own permissions.

So what does this mean in English? Basically, if you have data you don’t want others to see, then you should either not store it on that computer at all or you should use an encryption tool like VeraCrypt.

Now that we got all of that out of the way, let’s talk about permissions in Windows. Every file and every folder in Windows has its own set of permissions. Permissions can be broken down into Access Control Lists with users and their corresponding rights. Here is an example with the user list at the top and the rights at the bottom:

Permissions are also either inherited or not. Normally in Windows, every file or folder gets their permissions from the parent folder. This hierarchy keeps going all the way up to the root of the hard drive. The simplest permissions have at least three users: SYSTEM, currently logged in user account and the Administrators group.

These permissions usually come from the C:\Users\Username folder on your hard drive. You can access these permissions by right-clicking on a file or folder, choosing Properties and then clicking on the Security tab. To edit permissions for a particular user, click on that user and then click the Edit button.

Note that if the permissions are greyed out, like in the example above, the permissions are being inherited from the containing folder. I’ll talk about how you can remove inherited permissions further below, but first let’s understand the different types of permissions.

Permission Types

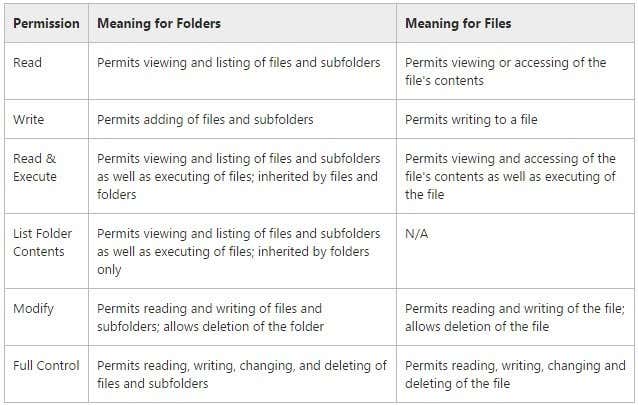

There are basically six types of permissions in Windows: Full Control, Modify, Read & Execute, List Folder Contents, Read, and Write. List Folder Contents is the only permission that is exclusive to folders. There are more advanced attributes, but you’ll never need to worry about those.

So what do each of these permissions mean? Well, here is a nice chart from Microsoft’s website that breaks on what each permissions means for files and for folders:

Now that you understand what each permission controls, let’s take a look at modifying some permissions and checking out the results.

Editing Permissions

Before you can edit any permissions, you have to have ownership of the file or folder. If the owner is another user account or a system account like Local System or TrustedInstaller, you won’t be able to edit the permissions.

-

If you set Full Control permissions on a folder for a user, the user will be able to delete any file or subfolder regardless of what permissions are set for those files or subfolders.

-

By default permissions are inherited, so if you want custom permissions for a file or folder, you have to first disable inheritance.

-

Deny permissions override Allow permissions, so use them sparingly and preferably only on specific users, not groups

If you right-click on a file or folder, choose Properties and click on the Security tab, we can now try to edit some permissions. Go ahead and click the Edit button to get started.

At this point, there are a couple of things you can do. Firstly, you’ll notice that the Allow column is probably greyed out and can’t be edited. This is because of the inheritance I was talking about earlier.

However, you can check items on the Deny column. So if you just want to block access to a folder for a specific user or group, click the Add button first and once added, you can check the Deny button next to Full Control.

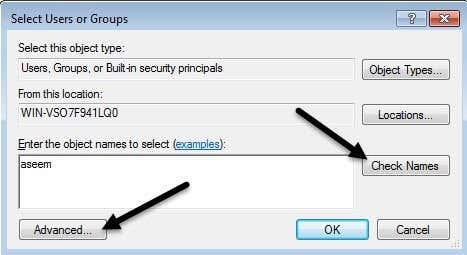

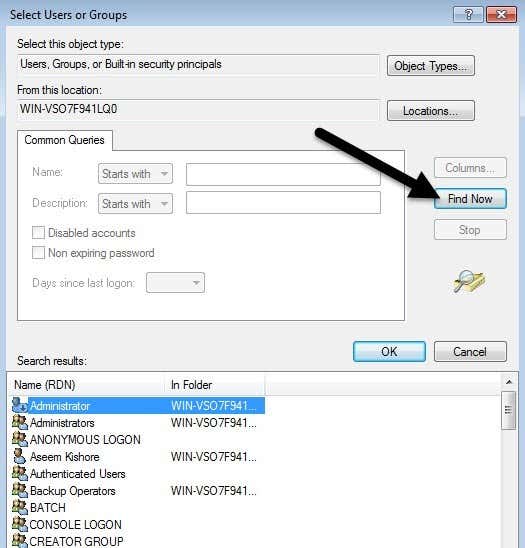

When you click the Add button, you have to type in the user name or group name into the box and then click on Check Names to make sure it’s correct. If you don’t remember the user or group name, click on the Advanced button and then just click Find Now. It will show you all the users and groups.

Click OK and the user or group will be added to the access control list. Now you can check the Allow column or Deny column. As mentioned, try to use Deny only for users instead of groups.

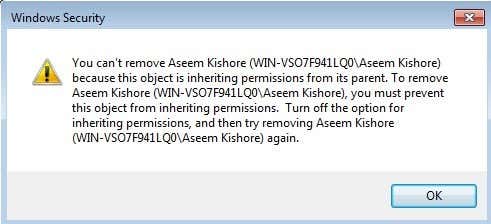

Now what happens if we try to remove a user or group from the list. Well, you can easily remove the user you just added, but if you try to remove any of the items that were already there, you’ll get an error message.

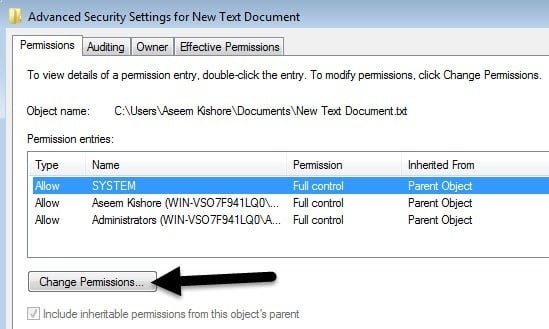

In order to disable inheritance, you have to go back to the main Security tab for the file or folder and click on the Advanced button at the bottom.

On Windows 7, you’ll one extra tab for Owner. In Windows 10, they just moved that to the top and you have to click Change. Anyway, in Windows 7, click on Change Permissions at the bottom of the first tab.

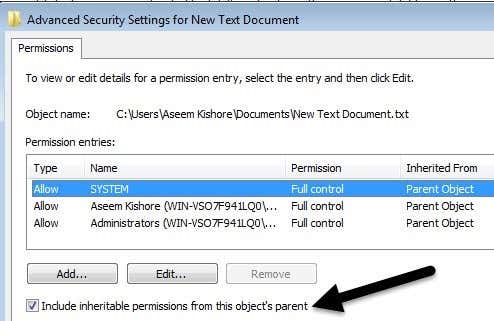

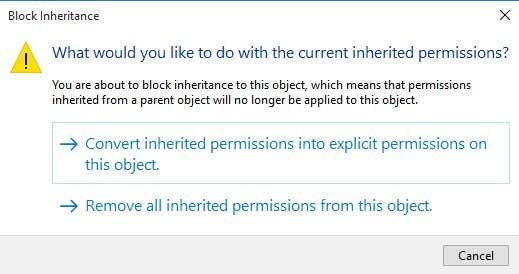

On the Advanced Security Settings dialog, uncheck the Include inheritable permissions from this object’s parent box.

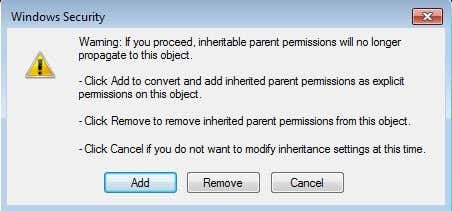

When you do that, another dialog box will popup and it will ask you whether you want to convert the inherited permissions to explicit permissions or whether you just want to remove all the inherited permissions.

Unless you really know exactly what permissions you want, I suggest choosing Add (explicit permissions) and then just removing whatever you don’t want afterwards. Basically, clicking on Add will keep all the same permissions, but now they won’t be greyed out and you can click Remove to delete any user or group. Clicking Remove, will start you off with a clean slate.

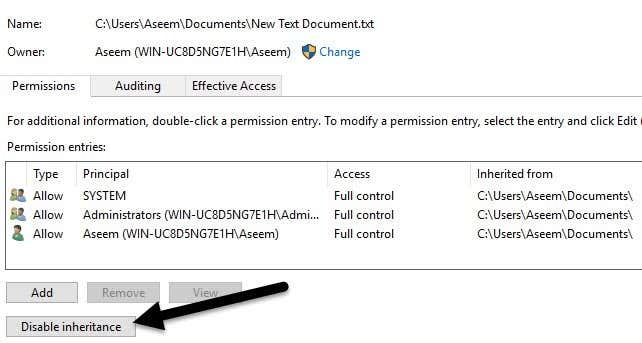

In Windows 10, it looks slightly different. After clicking on the Advanced button, you have to click on Disable Inheritance.

When you click on that button, you’ll get the same options as in Windows 7, but just in a different form. The Convert option is the same as Add and the second option is the same as Remove.

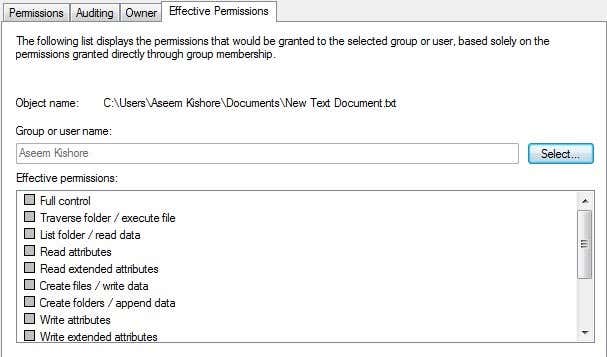

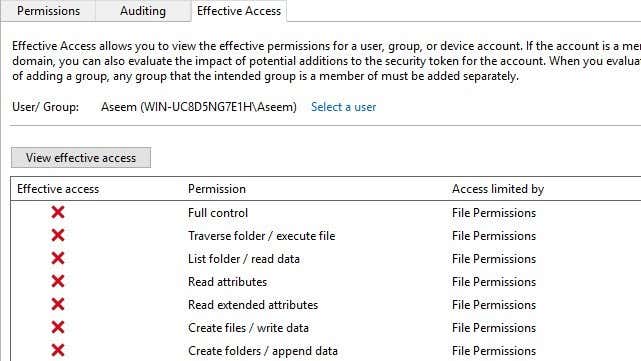

The only thing you have to understand now is the Effective Permissions or Effective Access tab. So what is effective permissions? Well, let’s see the example above. I have a text file and my account, Aseem, has Full Control. Now what if I add another item to the list so that the group Users is denied Full Control.

The only problem here is that the Aseem account is also part of the Users group. So I have Full Control in one permission and Deny in another, which one wins? Well, as I mentioned above, Deny always overrides Allow, so Deny will win, but we can also confirm this manually.

Click on Advanced and go to the Effective Permissions or Effective Access tab. In Windows 7, click the Select button and type in the user or group name. In Windows 10, click the Select a user link.

In Windows 7, once you select the the user, it will instantly show the permissions in the list box below. As you can see, all of the permissions are unchecked, which makes sense.

In Windows 10, you have to click the View effective access button after selecting the user. You’ll also get a nice red X for no access and a green check mark for allowed access, which is a bit easier to read.

So now you pretty much know all there is to know about Windows file and folder permissions. It does take some playing around yourself in order to get the hang of it all.

The main points to understand are that you need to be the owner in order to edit permissions and that any administrator can take ownership of files and folders regardless of the permissions on those objects. If you have any questions, feel free to post a comment. Enjoy!

Related Posts

- How to Fix a “This file does not have an app associated with it” Error on Windows

- How to Fix an Update Error 0x800705b4 on Windows

- How to Resolve “A JavaScript error occured in the main process” Error on Windows

- How to Fix the Network Discovery Is Turned Off Error on Windows

- How to Change Folder Icons in Windows

Случается так, что Windows 10 отказывает пользователям в предоставлении доступа к файлам и папкам, хранящимся на компьютере. В основном, данная проблема связана с тем, что юзеры не обладают соответствующими правами, даже несмотря на наличие учетной записи с правами администратора. Обычно такое происходит в случае с системными файлами / папками, либо с теми, что ранее принадлежали пользователю, чья учетная запись более не существует. Что делать, если отказано в доступе к файлу или папке в Windows 10? Если данная проблема мучает и вас, вам должна помочь эта инструкция, в которой описано, как получить полный доступ к файлам или папкам в Windows 10.

Получить полный доступ к файлу или папке в Windows 10 через Проводник

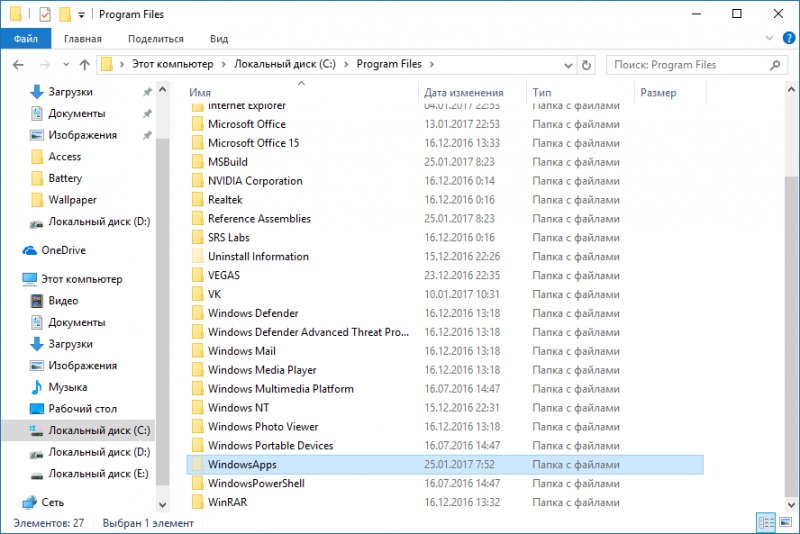

- Откройте Проводник и отыщите нужный файл или папку. Если файл или папку в проводнике не видно, не забудьте включить отображение скрытых файлов и папок.

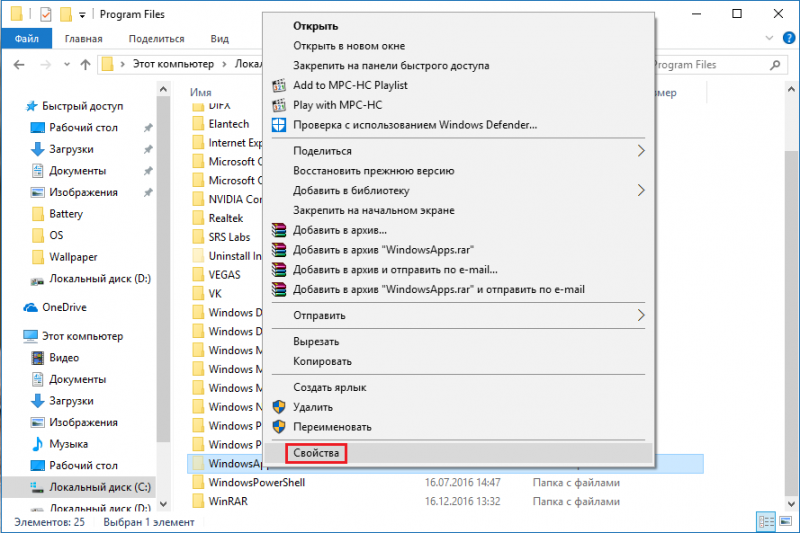

- Правой кнопкой мышки щелкните по файлу или папке и нажмите на пункт Свойства.

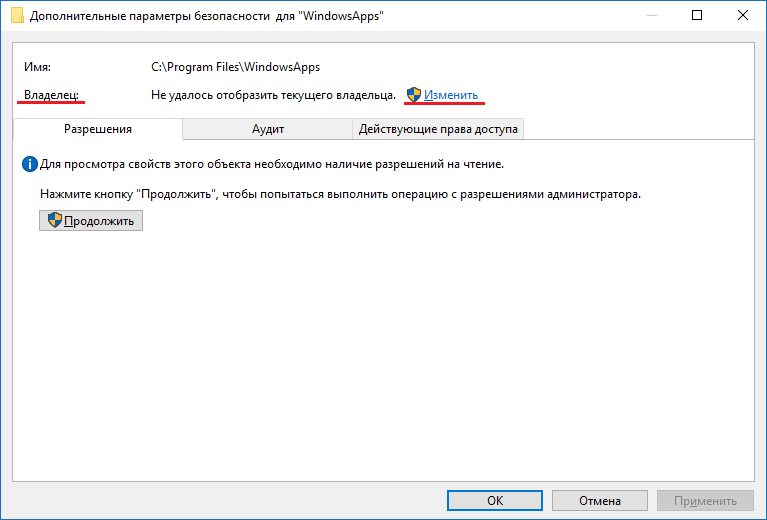

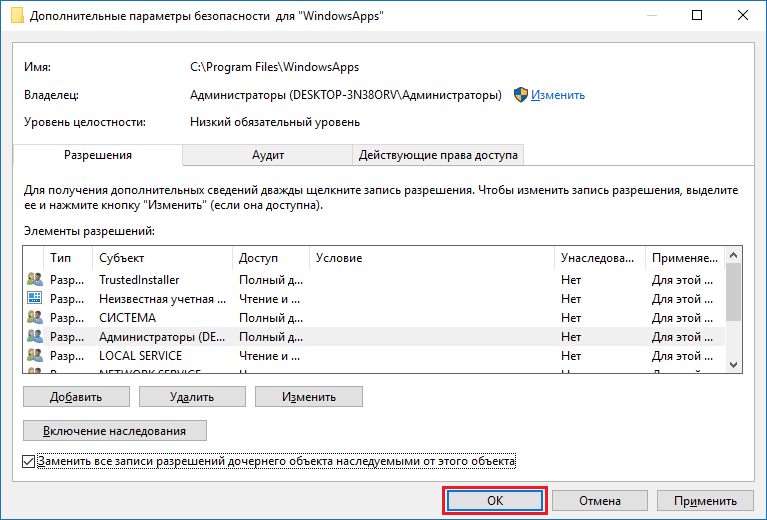

- Перейдите в Безопасность и нажмите на кнопку Дополнительно.

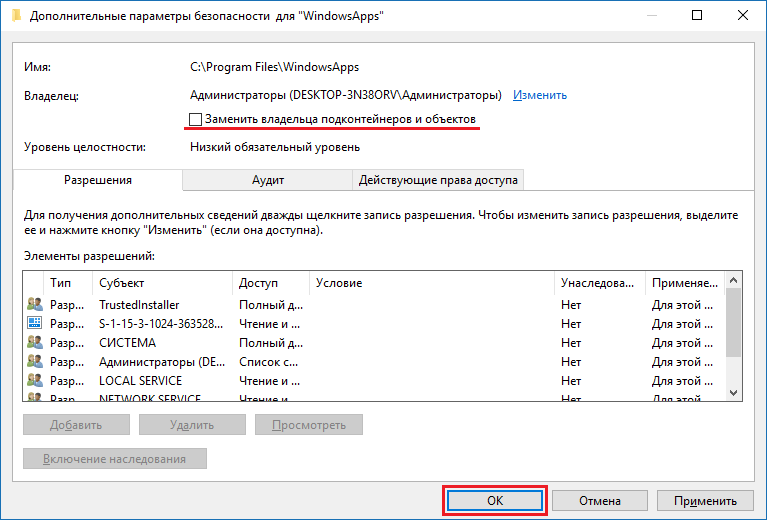

- В окне Дополнительные параметры безопасности нажмите на ссылку Изменить.

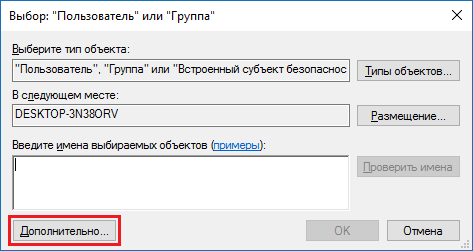

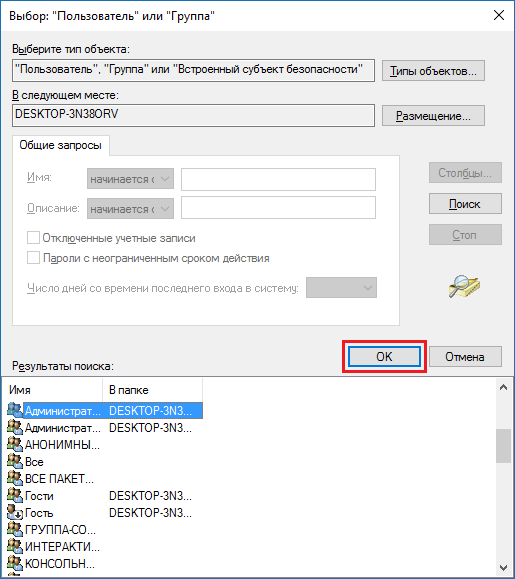

- Нажмите на Дополнительно — Поиск.

- Из перечня пользователей и групп выберите предпочитаемого владельца и нажмите ОК.

- Установите галочку напротив Заменить владельца подконтейнеров и объектов, и нажмите на ОК.

- Вновь щелкните правой кнопкой мышки по файлу или папке и откройте Свойства – Безопасность.

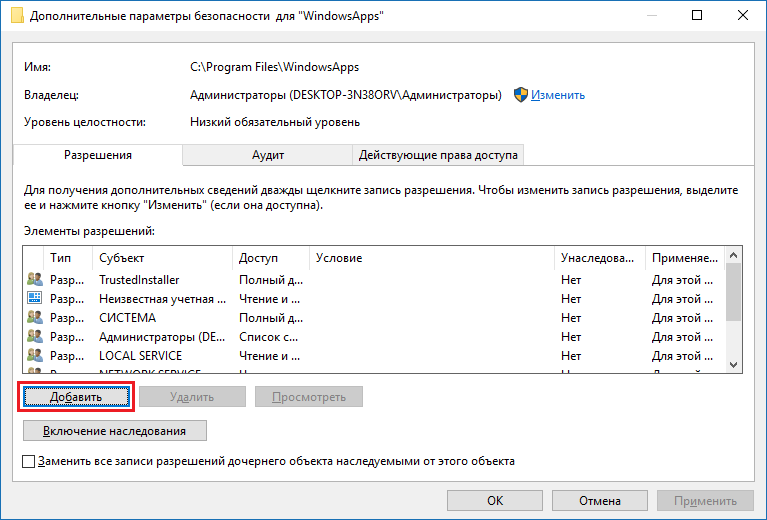

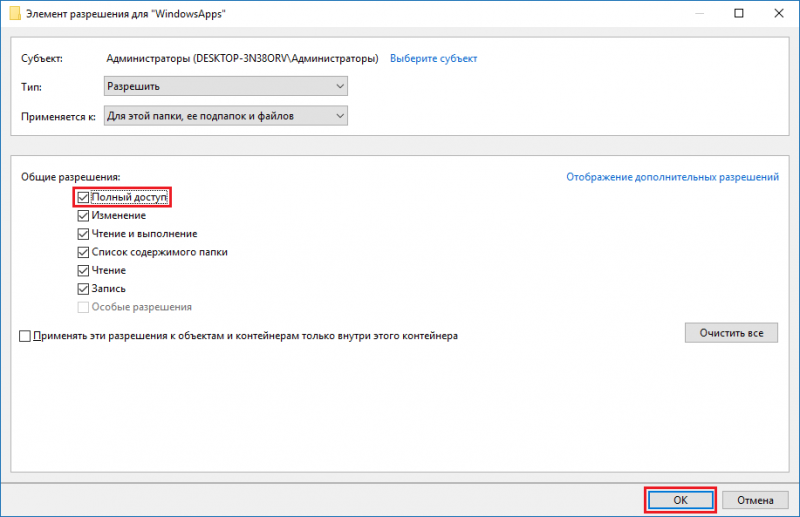

- Нажмите на Дополнительно – Добавить.

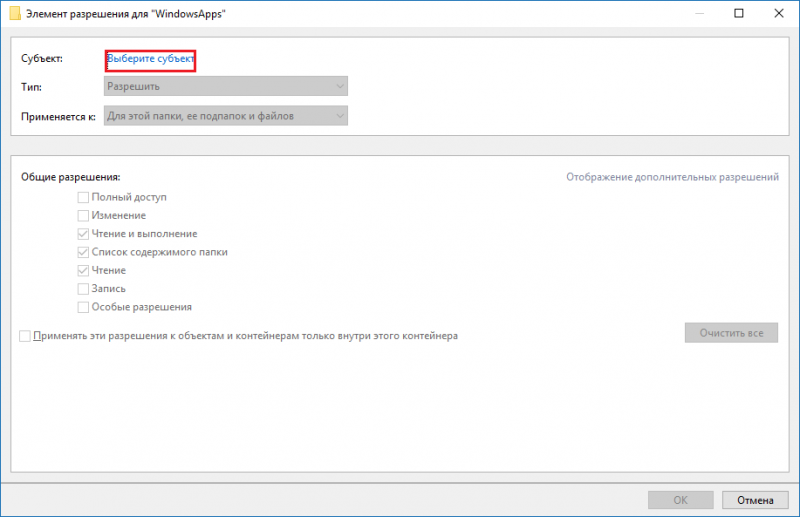

- Щелкните по ссылке Выберите субъект.

- Нажмите на Дополнительно – Поиск, выберите субъект из списка и нажмите ОК.

- Под надписью Общие разрешения поставьте галочку напротив пункта Полный доступ и нажмите на ОК.

- Поставьте галочку напротив пункта Заменить все записи разрешений дочернего объекта наследуемыми от этого объекта.

- Нажмите на ОК для применения всех изменений.

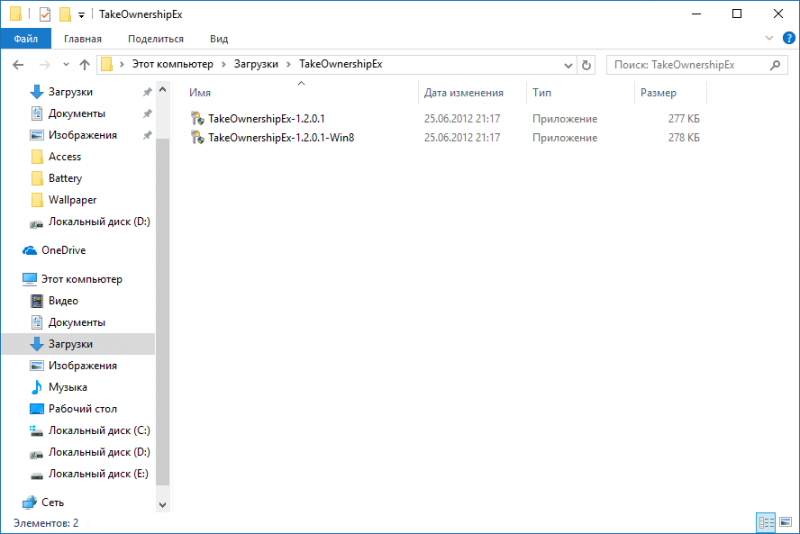

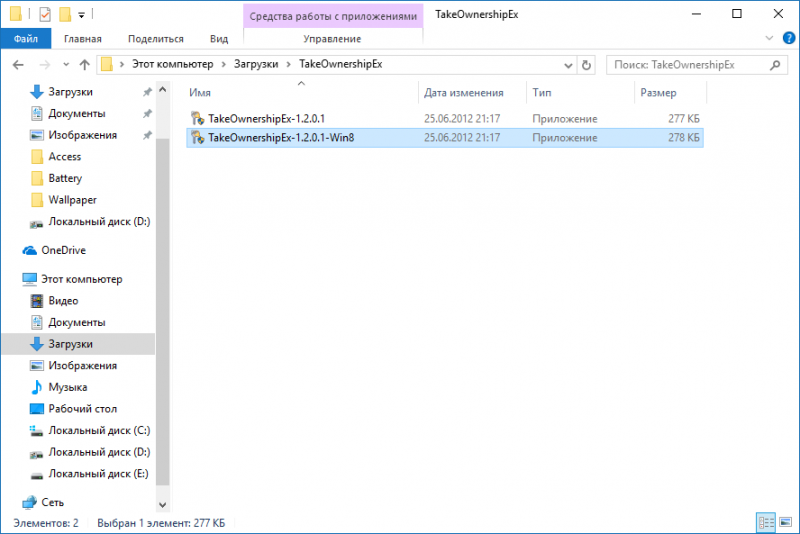

Стать владельцем файла или папки в Windows 10 с помощью утилиты TakeOwnershipEx

В качестве альтернативного варианта вы можете использовать утилиту TakeOwnershipEx. Она позволяет заменить владельца файла или папки и получить полный доступ к ним в несколько простых нажатий. Пользователям достаточно сделать следующее:

- Скачать архив с установщиками и распаковать их в удобную вам директорию.

- Открыть файл TakeOwnershipEx-1.2.0.1-Win8 и следовать подсказкам мастера установки.

- Запустить установленную утилиту TakeOwnershipEx. В окне Компоненты Windows нажать на Скачать и установить этот компонент.

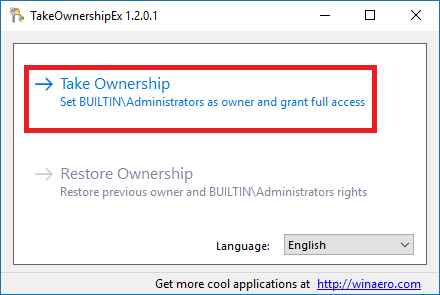

- Повторно запустить утилиту. Нажать на кнопку TakeOwnership или Получить права доступа, если вы выбрали русский язык в окне программы.

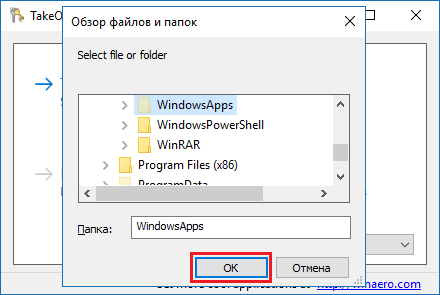

- Выбрать нужный файл или папку и нажать ОК.

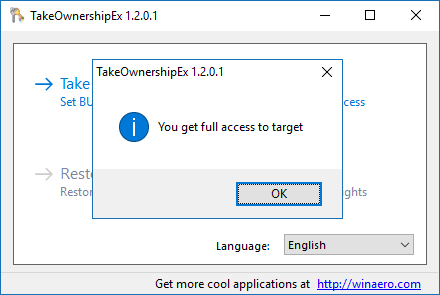

- В случае успешного выполнения команды должно появиться окно с сообщением: You get full access to target или Получен полный доступ к файлу/папке.

Оказалась ли полезной данная инструкция? Помогла ли она вам в решении проблемы с получением доступа к файлам и папкам в Windows 10? Напишите свой ответ в комментариях.

В данной статье речь пойдет о том, как действуют разрешения для папок и файлов, и о наиболее эффективных способах их применения

Для управления доступом пользователей к папкам и файлам используется детализированная и сложная система разрешений. Механизм управления доступом к объектам Windows — один из самых детализированных среди известных операционных систем. Для файлов и папок существует не менее 14 разрешений NTFS, которые могут быть включены или блокированы — и проверены. Эти разрешения можно назначать файлам или папкам и пользователям или группам. Кроме того, можно назначать порядок наследования разрешений для файлов или папок и пользователей или групп. В лабиринте разрешений легко заблудиться. .

Основы доступа к объектам

Пользователь никогда не входит в непосредственное «соприкосновение» с каким-либо объектом Windows. Весь доступ к объектам осуществляется через программы (например, Windows Explorer, Microsoft Office) или процессы. Программа, которая обращается к ресурсам от лица пользователя, выполняет процедуру, которая называется имперсонализацией (impersonation). Программа, которая обращается к удаленному ресурсу, выполняет процедуру, которая называется делегированием (delegation).

После регистрации пользователя его системный идентификатор (System Identifier — SID) и идентификаторы SID группы обрабатываются процессом lsass.exe, который генерирует маркер безопасного доступа пользователя. В маркер безопасного доступа вводится и другая информация, в том числе о назначенных пользователю правах (разрешениях), ID сеанса пользователя (уникален для каждого сеанса), маске разрешений с детальным описанием типа запрошенного доступа. Права, назначенные пользователю, можно увидеть с помощью команды

WHOAMI /all

Если программа обращается от лица пользователя к защищенному ресурсу, то монитор защиты (security reference monitor) Windows запрашивает у программы маркер безопасного доступа пользователя. Затем монитор защиты анализирует маркер, чтобы определить эффективные разрешения пользователя, и разрешает или запрещает выполнение запрошенной пользователем операции. Эффективные разрешения более подробно описаны ниже.

Разрешения Share

Каждый защищенный объект Windows — в том числе файлы, папки, общие ресурсы, принтеры и разделы реестра — поддерживает разрешения безопасности. Любую папку Windows можно сделать общедоступной, чтобы разрешить дистанционный доступ. Разрешения Share можно назначать любым объектам folder и printer в Windows, но разрешения применяются, только если обращение к объекту происходит через сетевой ресурс. К разрешениям Folder Share относятся Full Control, Change и Read.

Субъекты безопасности, которым присвоено право полного доступа (Full Control) к объекту, могут производить с объектом почти любые операции. Они могут удалить, переименовать, копировать, переместить и изменить объект. Пользователь с правом Full Control может изменить разрешения Share объекта и стать владельцем объекта (если он уже не является владельцем и не имеет разрешения Take Ownership). Таким образом, любой пользователь с разрешением Full Control может отменить разрешения других лиц, в том числе администратора (хотя администратор может всегда вернуть себе владение и разрешения). Возможность изменять разрешения — обязательное требование любой операционной системы с избирательным управлением доступом (discretionary access control — DAC), такой как Windows.

В большинстве случаев, основное разрешение доступа к ресурсу, необходимое обычным пользователям — Change. С помощью разрешения Change пользователь может добавлять, удалять, изменять и переименовывать любые ресурсы в соответствующей папке. Разрешение Read обеспечивает просмотр, копирование, переименование и печать объекта. Пользователь с разрешением Read может копировать объект в другое место, в котором имеет право Full Control.

Разрешения NTFS

Если в Windows используется файловая система NTFS (а не FAT), то все файлы, папки, разделы реестра и многие другие объекты имеют разрешения NTFS. Разрешения NTFS применяются как при локальном, так и при дистанционном доступе к объекту. Для просмотра и изменения разрешений NTFS файла или папки достаточно щелкнуть правой кнопкой мыши на объекте, выбрать пункт Properties и перейти к вкладке Security.

В Таблице 1 показаны 7 суммарных разрешений NTFS. Суммарные разрешения представляют собой различные комбинации 14 более детализированных разрешений, показанных в Таблице 2. Просмотреть детализированные разрешения можно, открыв диалоговое окно Advanced Security Settings для объекта щелчком на кнопке Advanced во вкладке Security, а затем щелкнуть на кнопке Edit во вкладке Permissions. Знакомиться с детализированными разрешениями объекта (особенно требующего повышенной безопасности) — полезная привычка, хотя для этого требуется больше усилий. Суммарные разрешения не всегда точно отражают состояние детализированных разрешений. Например, мне приходилось видеть суммарное разрешение Read, хотя в действительности пользователь имел разрешение Read & Execute.

Аналогично разрешению Full Control Share, разрешение Full Control NTFS предоставляет владельцам большие возможности. Пользователи, не являющиеся администраторами, часто имеют разрешение Full Control в своем домашнем каталоге и других файлах и папках. Как уже отмечалось, обладатель прав такого уровня может изменять разрешения файла и назначить себя владельцем. Вместо того чтобы предоставлять пользователям разрешение Full Control, можно дать им лишь право Modify. Если пользователь — владелец файла, то при необходимости можно вручную запретить ему изменять разрешения.

Технически, разрешения NTFS известны как избирательные списки управления доступом (discretionary ACL — DACL). Разрешения аудита известны как системные ACL (SACL). Большинство защищенных объектов NTFS располагают разрешениями обоих видов.

Влияние доверительных отношений Windows

По умолчанию все домены и леса Windows 2000 и более поздних версий имеют двусторонние доверительные отношения со всеми другими доменами леса. Если домен доверяет другому домену, то все пользователи в доверенном домене имеют те же разрешения безопасности в доверяющем домене, что и группа Everyone и группа Authenticated Users доверяющего домена. В любом домене многие разрешения этим группам назначаются по умолчанию, и доверительные отношения неявно обеспечивают широкие права, которые не были бы предоставлены в ином случае. Следует помнить, что если доверительные отношения не носят выборочного характера, то любые разрешения, предоставляемые группам Everyone и Authenticated Users, назначаются и всем другим пользователям в лесу.

Проверка разрешений из командной строки

Администраторы часто используют такие инструменты командной строки, как subinacl.exe, xacls.exe и cacls.exe для проверки разрешений NTFS. Subinacl входит в набор ресурсов Windows Server 2003 Resource Kit Tools, и программу можно загрузить отдельно из адреса http://www.microsoft.com/downloads/details.aspx?familyid=e8ba3e56-d8fe-4a91-93cf-ed6985e3927b&displaylang=en. С помощью Subinacl можно просматривать и изменять разрешения NTFS для файлов, папок, объектов, разделов реестра и служб. Самая важная возможность Subinacl — скопировать разрешения пользователя, группы или объекта и применить их к другому пользователю, группе или объекту в том же или другом домене. Например, при перемещении пользователя из одного домена в другой в Windows создается новая учетная запись user; все ранее существовавшие SID или разрешения, связанные с первоначальным пользователем, отменяются. Скопировав разрешения в новую учетную запись user с помощью Subinacl, можно сделать их идентичными. Xcacls функционирует аналогично Subinacl и входит в состав комплекта ресурсов Windows 2000 Server Resource Kit. Программу можно также загрузить по адресу http://www.microsoft.com/windows2000/techinfo/reskit/tools/existing/xcacls-o.asp.

Программа Cacls описана в опубликованной компанией Microsoft статье «Undocumented CACLS: Group Permissions Capabilities» (http://support.microsoft.com/?kbid=162786). Это более старый инструмент, который появился в составе Windows со времени Windows NT. Cacls не столь полезна, как Subinacl или Xacls, но утилита всегда имеется в системе Windows. С помощью Cacls можно просматривать и изменять файлы и разрешения по пользователям и группам, но не создавать детализированные разрешения NTFS. В настоящее время возможности Cacls ограничены работой с разрешениями No Access, Read, Change и Full Control, которые соответствуют разрешениям NTFS, но не разрешением Share. Кроме того, разрешение Read программы Cacls соответствует разрешению Read & Execute системы NTFS.

Наследование

По умолчанию все файлы, папки и разделы реестра наследуют разрешения от родительского контейнера. Наследование можно активизировать или отключить для индивидуальных файлов, папок или разделов реестра и для отдельных пользователей или групп. Как мы видим на Экране 1, поле Apply To на вкладке Permissions диалогового окна Advanced Security Settings показывает, ограничено ли действие конкретного разрешения текущим контейнером, или оно распространяется на подпапки и файлы. Администратор может назначить разрешение (для отдельных пользователей), которые наследуются или нет. В данном примере группа Everyone имеет разрешение Read & Execute в текущей папке, и это разрешение не наследуется.

Экран 1. Детальные разрешения объекта

Если файл или папка наследует большинство своих разрешений, но имеет также и набор явно заданных разрешений, то последние всегда имеют приоритет перед унаследованными правами. Например, можно предоставить пользователю разрешение Full Control-Deny в корневом каталоге конкретного тома, и задать наследование этих разрешений всеми файлами и папками диска. Затем можно назначить любому файлу или папке на диске право доступа, которое отменяет унаследованный режим Full Control-Deny.

Эффективные разрешения

Монитор защиты Windows определяет эффективные разрешения пользователей (реальные разрешения, которыми они располагают на практике) с учетом нескольких факторов. Как отмечалось выше, монитор защиты сначала собирает информацию об индивидуальной учетной записи пользователя и всех группах, к которым он принадлежит, и обобщает все разрешения, назначенные всем пользовательским и групповым SID. Если разрешения Deny и Allow существуют на одном уровне, то, как правило, приоритет имеет Deny. Если приоритет получает Full Control-Deny, то пользователь, как правило, не имеет доступа к объекту.

По умолчанию при учете разрешений NTFS и Share (пользователь подключается к ресурсу через сеть) монитор защиты должен собрать все разрешения Share и NTFS. В результате эффективные разрешения пользователя представляют собой набор разрешений, предоставленных как разрешениями Share, так и NTFS.

Например, в конечном итоге у пользователя могут оказаться Share-разрешения Read и Change, и NTFS-разрешения Read и Modify. Эффективные разрешения — самый ограниченный набор разрешений. В данном случае разрешения почти идентичны. Эффективными разрешениями будут Read и Change/Modify. Многие администраторы ошибочно полагают, что эффективные разрешения — только Read, из-за плохих, чрезмерно упрощенных примеров или устаревшей документации.

В диалоговом окне Advanced Security Settings в Windows XP и более новых версиях появилась вкладка Effective Permissions (см. Экран 2). К сожалению, на вкладке Effective Permissions отражаются только разрешения NTFS. Не учитывается влияние разрешений Share, групп на базе действий, членства в которых пользователь не имеет, и других факторов, таких как файловая система с шифрованием (Encrypting File System — EFS). Если EFS активизирована для файла или папки, то пользователь с соответствующими разрешениями NTFS и Share может лишиться возможности доступа к объекту, если не имеет права доступа EFS к папке или файлу.

Экран 2. Эффективные разрешения объекта NTFS

Рекомендации

В завершении статьи — несколько рекомендаций по работе с файлами и папками:

- Осмотрительно предоставлять разрешения Full Control обычным пользователям. Полезно назначить им вместо этого разрешение Modify. В большинстве случаев такой подход обеспечивает пользователям все необходимые разрешения, не позволяя изменять права или присваивать себе владение.

- Аккуратно работайте с группой Everyone; лучше использовать группу Authenticated Users (или Users), или специальную группу с ограниченными правами. Важные упущения группы Authenticated Users — отсутствие Guest и неаутентифицированного пользователя.

- Нередко сетевых администраторов просят ввести гостевые учетные записи для сторонних пользователей (например, консультантов, подрядчиков, внештатных программистов). Но права обычного пользователя часто избыточны для гостя. Следует сформировать и использовать группу, права которой по умолчанию сильно урезаны (например, разрешение Full Control-Deny для корневых каталогов), а затем явно разрешить доступ только к файлам и папкам, необходимым данной гостевой учетной записи. Явно назначаемые разрешения предпочтительны, поскольку предоставляют гостевым пользователям именно те разрешения, которые необходимы для их работы, но не больше.

- Следует проявлять осторожность, налагая запреты на группы Everyone и Users, так как администраторы входят и в эти группы.

- В случае доверительных отношений с другими доменами полезно применять одностороннее и селективное доверие, чтобы ограничить права пользователей доверенного домена.

- Необходимо периодически осуществлять аудит разрешений NTFS и Share, чтобы убедиться в том, что они максимально ограничены.

Используя эти рекомендации и справочные таблицы с кратким описанием всех разрешений, можно смело отправляться в лабиринт файловой системы. Администратор сможет уверенно назначать разрешения для файлов, папок, пользователей и групп.

Роджер Граймз (roger@banneretcs.com) — консультант по проблемам безопасности. Имеет сертификаты CPA, CISSP, CEH, CHFI, TICSA и MCSE: Security.

Таблица 1. Сводка разрешений NTFS

|

Разрешение |

Действие |

|

Read |

Обеспечивает просмотр, копирование, печать и переименование файлов, папок и объектов. Не позволяет запускать выполняемые программы, кроме файлов сценариев. Позволяет считывать разрешения объектов, атрибуты объектов и расширенные атрибуты (например, бит Archive, EFS). Позволяет составить список файлов и подпапок папки |

|

Write |

Разрешения чтения, плюс создание и перезапись файлов и папок |

|

List (Folders Only) |

Позволяет просматривать имена файлов и подпапок внутри папки |

|

Read & Execute |

Чтение разрешений и запуск программных файлов |

|

Modify |

Предоставляет все разрешения, кроме возможности присвоить владение и назначать разрешения. Позволяет читать, удалять, изменять и перезаписывать файлы и папки |

|

Full Control |

Обеспечивает полное управление папками и файлами, в том числе позволяет назначать разрешения |

|

Special Permissions |

Позволяет составлять комбинации из 14 более детальных разрешений, которые не входят ни в одно из остальных 6 суммарных разрешений. К этой группе относится разрешение Synchronize |

Таблица 2. Детальные разрешения NTFS

|

Разрешение |

Действие |

|

Traverse Folder / Execute File |

Traverse Folder позволяет перемещаться по папкам для доступа к другим файлам и папкам, даже если субъект безопасности не имеет разрешений в транзитной папке. Применяется только к папкам. Traverse Folder вступает в силу, только если субъект безопасности не имеет разрешения Bypass traverse checking user (предоставляется группе Everyone по умолчанию). Execute File позволяет запускать программные файлы. Назначение разрешения Traverse Folder для папки не устанавливает автоматически разрешения Execute File для всех файлов в папке |

|

List Folder / Read Data |

Обеспечивает просмотр имен файлов и подпапок в папке. List Folder воздействует только на содержимое папки — оно не влияет на то, будет ли внесена в список папка, для которой назначается разрешение. Read Data позволяет просматривать, копировать и печатать файлы |

|

Read Attributes |

Субъект безопасности видит атрибуты объекта (например, Read-only, System, Hidden) |

|

Read Extended Attributes |

Субъект безопасности видит расширенные атрибуты объекта (например, EFS, Compression) |

|

Create Files / Write Data |

Create Files позволяет создавать файлы внутри папки (применяется только к папкам). Write Data позволяет вносить изменения в файл и перезаписывать существующий контент (применяется только к файлам) |

|

Create Folders / Append Data |

Create Folders позволяет создавать папки внутри папки (применяется только к папкам). Append Data позволяет вносить изменения в конец файла, но не изменять, удалять или перезаписывать существующие данные (применяется только к файлам) |

|

Write Attributes |

Определяет, может ли субъект безопасности записывать или изменять стандартные атрибуты (например, Read-only, System, Hidden) файлов и папок. Не влияет на содержимое файлов и папок, только на их атрибуты. |

|

Write Extended Attributes |

Определяет, может ли субъект безопасности записывать или изменять расширенные атрибуты (например, EFS, Compression) файлов и папок. Не влияет на содержимое файлов и папок, только на их атрибуты |

|

Delete Subfolders and Files |

Позволяет удалять подпапки и файлы, даже если разрешение Delete не предоставлено подпапке или файлу |

|

Delete |

Позволяет удалять папку или файл. При отсутствии разрешения Delete для файла или папки ее можно удалить, если имеется разрешение Delete Subfolders and Files в родительской папке |

|

Read Permissions |

Позволяет читать разрешения (например, Full Control, Read, Write) файла или папки. Не позволяет прочитать сам файл |

|

Change Permissions |

Позволяет изменять разрешения (например, Full Control, Read, Write) файла или папки. Не позволяет изменять сам файл |

|

Take Ownership |

Определяет, кто может быть владельцем файла или папки. Владельцы всегда могут иметь Full Control, и их разрешения в файле или папке не могут быть постоянно отменены, если при этом не отменяется и право владения |

|

Synchronize |

Администраторы редко используют это разрешение. Применяется для синхронизации в многопотоковых, многопроцессных программах и определяет взаимодействие между несколькими потоками, которые обращаются к одному ресурсу |

Загрузить PDF

Загрузить PDF

Разрешения в Windows 7 определяют, какие пользователи могут получать доступ, изменять и удалять файлы и папки. Каждый файл и папка на компьютере с Windows имеет индивидуальные разрешения. Если изменить разрешения, можно заблокировать или открыть доступ к файлам для того или иного пользователя. Если вы недавно восстановили данные со старого жесткого диска, станьте владельцем файлов, чтобы получить к ним доступ.

-

Если войти в систему в качестве гостя, изменить разрешения можно только в своей учетной записи пользователя. Чтобы изменить разрешения в других учетных записях, войдите в систему как администратор.

- Если вы вошли в систему как гость, большинство настроек разрешений будет недоступно.

-

Щелкните правой кнопкой мыши по файлу или папке, разрешения для которых вы хотите изменить. Можно изменить разрешения для любого файла или папки. Если изменить разрешения для папки, соответственно изменятся разрешения для файлов и папок, которые находятся в этой папки.

- Нельзя изменить разрешения для файлов, которые в настоящее время используются. Поэтому закройте все программы, которые используют файл или папку, разрешения для которых нужно изменить.

-

Откроется окно со свойствами файла или папки.

-

Отобразится список групп и пользователей, у которых есть разрешения на работу с файлом или папкой.

- Если вкладки «Безопасность» нет, скорее всего, вы пытаетесь изменить разрешения для файла, хранящегося на USB-накопителе. Если USB-накопитель отформатирован в файловой системе FAT32, вы не сможете изменить разрешения — это можно сделать только в файловой системе NTFS.

-

Теперь можно изменить разрешения для любого пользователя.

-

Нажмите «Добавить», чтобы добавить нового пользователя или группу в список. Сделайте это, если вы хотите добавить нового пользователя в список пользователей с разрешениями для выбранного файла.[1]

- Нажмите «Дополнительно» > «Поиск», чтобы найти всех пользователей и группы на компьютере.

- Выберите нужного пользователя и нажмите «ОК». Он будет добавлен в список «Группы или пользователи».

-

Доступные разрешения будут отображаться в списке «Разрешения для <имя пользователя>».

-

Установите флажки у разрешений, которые вы хотите добавить для этого пользователя или группы. У каждого разрешения есть окошки флажков «Разрешить» и «Запретить». Установите флажки, чтобы предоставить или запретить следующие разрешения:[2]

- «Полный доступ»: пользователь может просматривать, сохранять, редактировать или удалять файл;

- «Изменение»: просматривать, сохранять, редактировать файл;

- «Чтение и выполнение»: пользователь может просматривать или запускать файл;

- «Список содержимого папки»: пользователь может просматривать файлы в выбранной папке;

- «Чтение»: пользователь может просматривать файл;

- «Запись»: пользователь может редактировать файл или создавать новые файлы.

-

Если вам не удается изменить какие-либо разрешения, сделайте так:[3]

- нажмите «Дополнительно» на вкладке «Безопасность»;

- выберите пользователя и нажмите «Изменить разрешения»;

- уберите флажок у «Добавить разрешения, наследуемые от родительских объектов»;

- сохраните изменения. Теперь можно установить флажки у нужных разрешений.

-

Они вступят в силу, когда пользователь войдет в систему. Если вы меняли разрешения для своей учетной записи, они вступят в силу немедленно.

Реклама

-

Только администратор может менять владельцев файлов и папок.

-

Щелкните правой кнопкой мыши по файлу или папке, владельца которых вы хотите изменить, и в меню выберите «Свойства». Откроется окно со свойствами файла или папки.

-

Отобразится список пользователей, у которых есть разрешения на работу с файлом или папкой.

- Если вкладки «Безопасность» нет, скорее всего, вы пытаетесь поменять владельца файла, хранящегося на USB-накопителе. Если USB-накопитель отформатирован в файловой системе FAT32, вы не сможете поменять владельца — это можно сделать только в файловой системе NTFS.

-

Откроется окно «Дополнительные параметры безопасности».

-

Отобразится путь к выбранному объекту, его текущий владелец и список потенциальных владельцев.

-

Теперь в списке выберите другого владельца.

-

Щелкните по «Другие пользователи или группы», если нужного пользователя (или группы) нет в списке потенциальных владельцев. Теперь найдите пользователя (или группу) и добавьте его в список.

- Нажмите «Дополнительно» > «Поиск», чтобы найти всех пользователей и группы на компьютере.

- Выберите пользователя, которого вы хотите добавить в список, и нажмите «ОК». Он будет добавлен в список «Изменить владельца на».

-

Установите флажок у «Заменить владельца подконтейнеров и объектов». Так пользователь станет владельцем подпапок и их файлов, которые находятся в выбранной папке.

-

Для этого нажмите «ОК». Если вы снова откроете окно «Свойства» и перейдете на вкладку «Безопасность», вы увидите нового владельца в окне «Дополнительные параметры безопасности».

-

Возможно, после того, как вы станете владельцем файлов и папок, вам придется изменить разрешения на «Полный доступ». Для этого следуйте инструкциям, которые даны в первом разделе этой статьи.[4]

Реклама

Об этой статье

Эту страницу просматривали 28 537 раз.