You can set up a personal proxy server and can use it for many purposes. This article will set up the proxy setup with the squid proxy on the windows server. In this guide, we will go over how to set up and configure a Squid Proxy on Windows Server.

Download & Install Squid Proxy

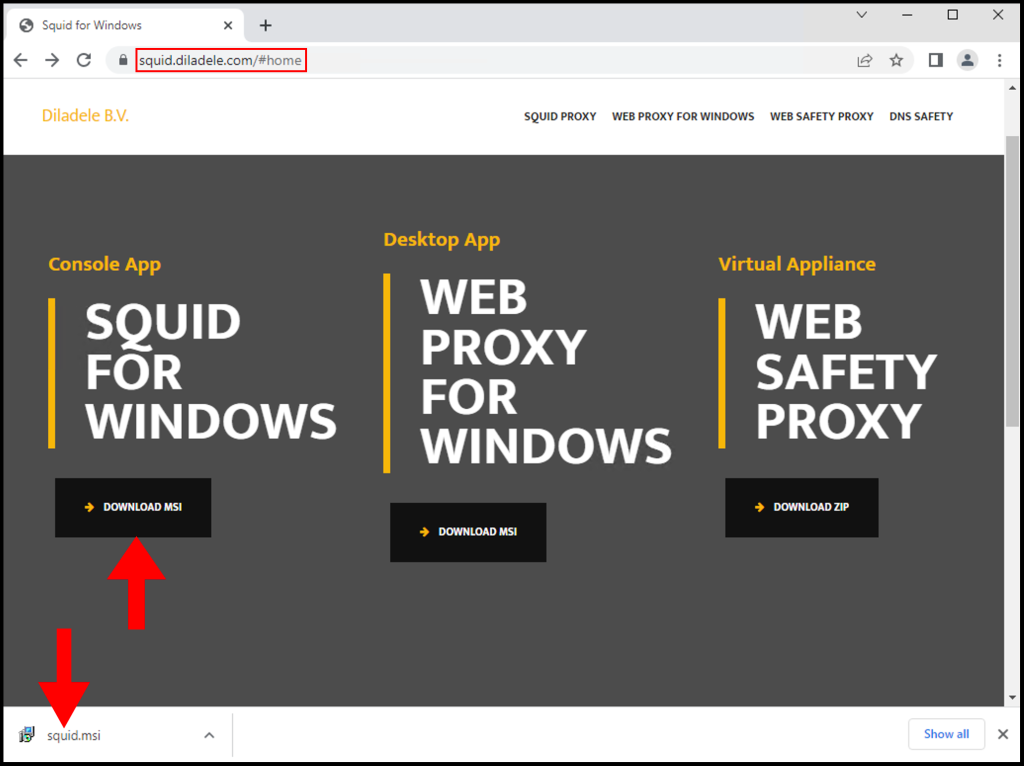

Download the Squid Proxy Installer from the following URL:

https://squid.diladele.com/#home

1. First, download the Squid Proxy application on your Windows server and open the .msi file to install Squid Proxy.

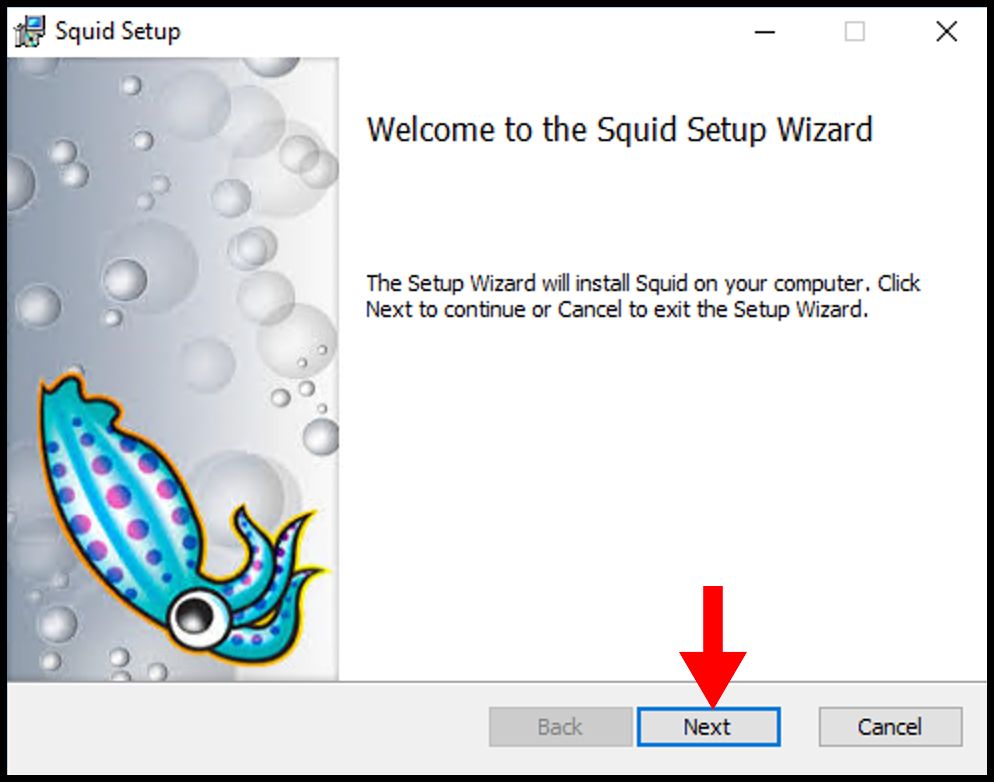

2. Once the Squid Setup window opens, click Next to begin the installation.

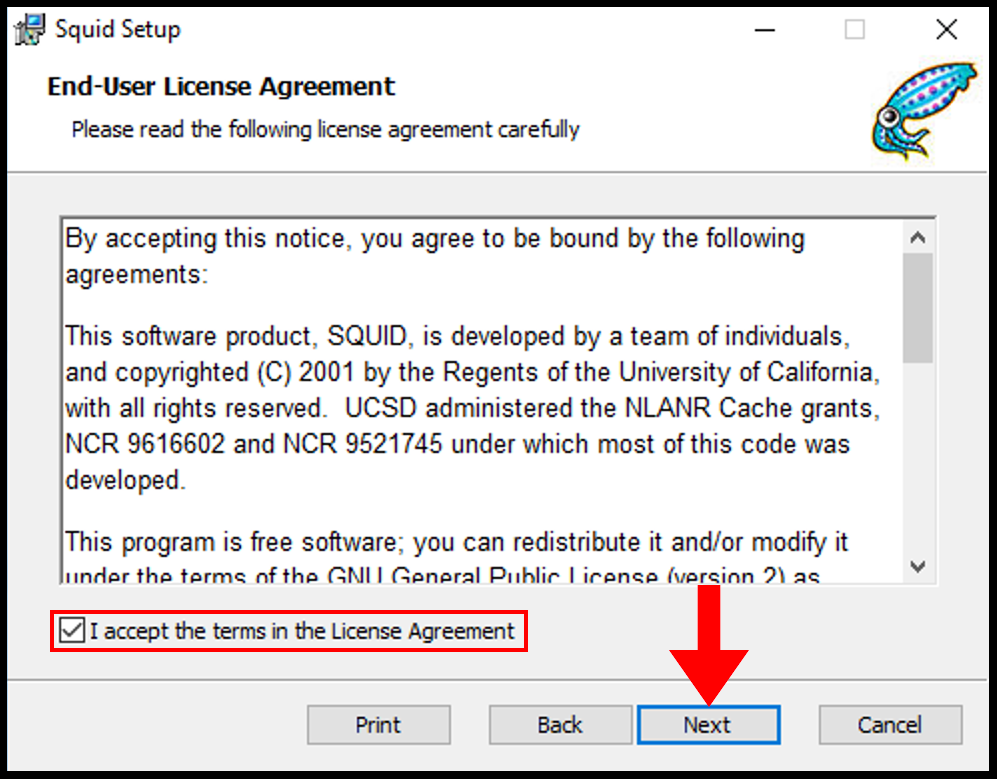

3. Next on the End-User License Agreement page, accept the terms and then click Next.

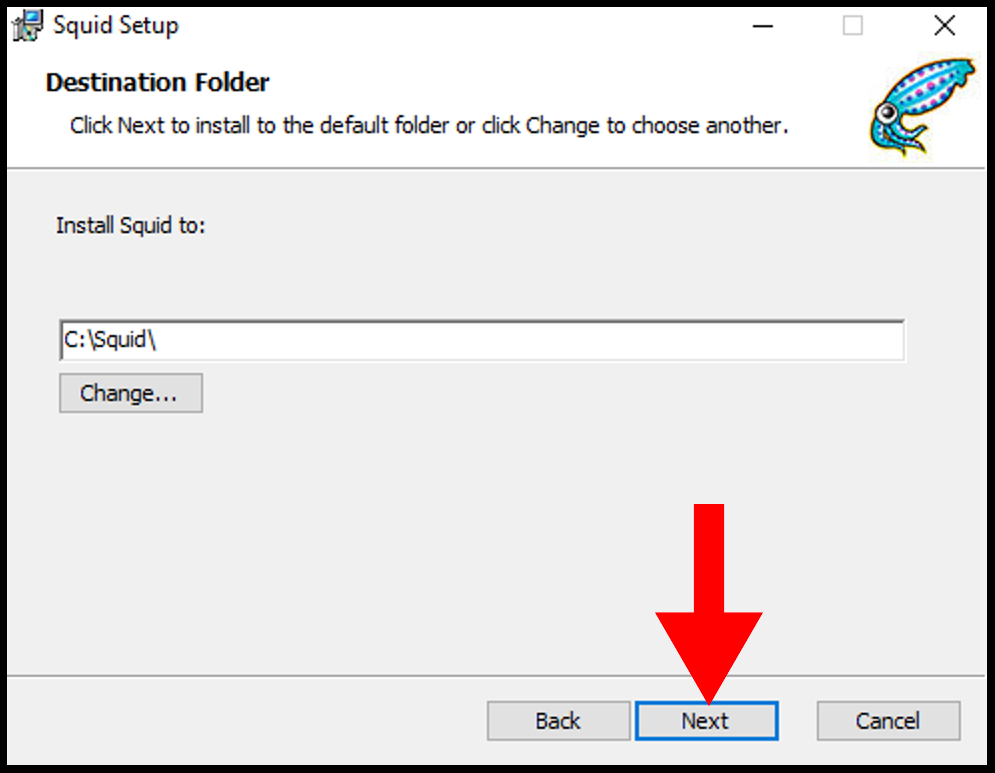

4. Then on the Destination Folder page, you can select the directory you want to install and once you are done click Next.

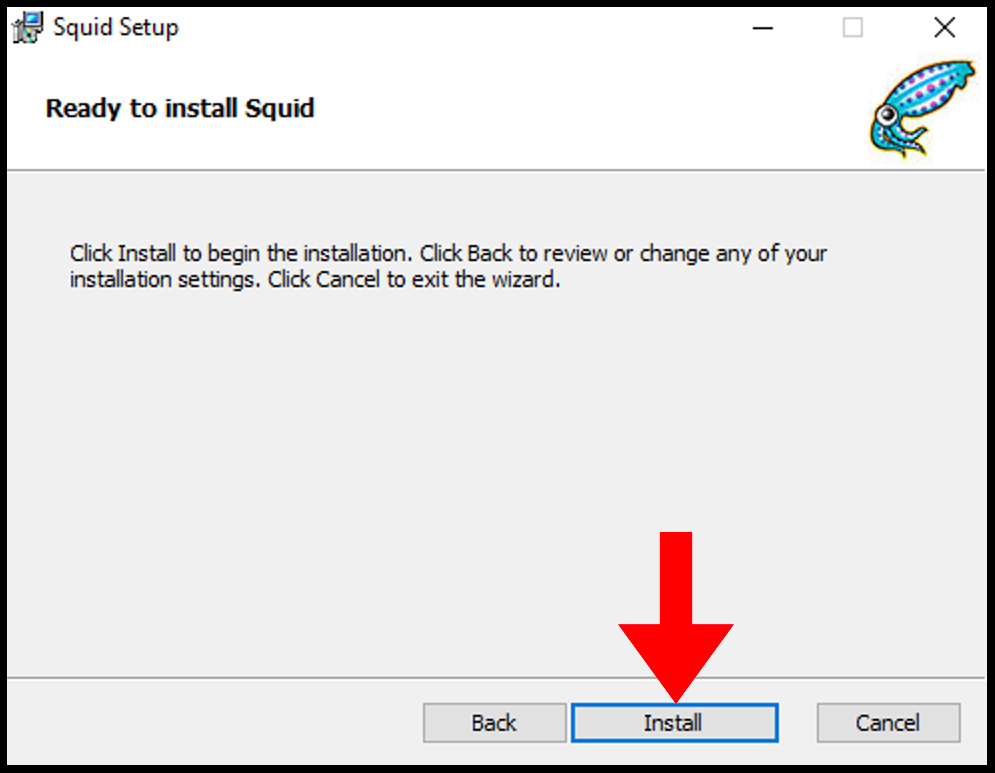

5. Then on the next page, click Install to begin the installation of Squid.

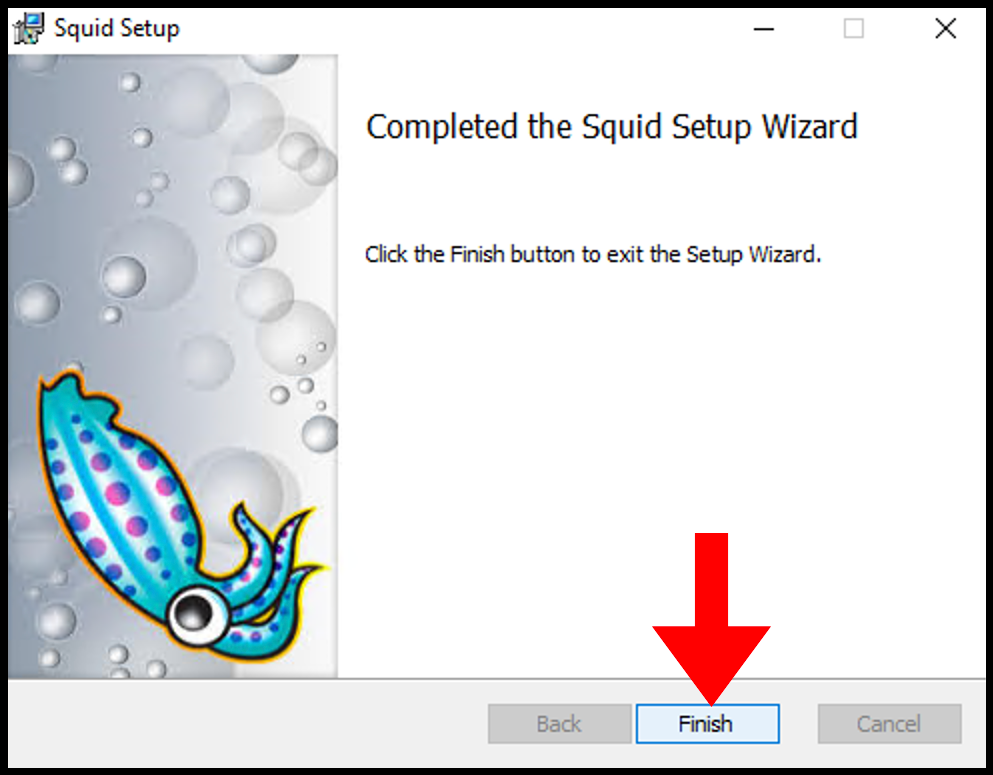

6. Once it’s done, you can close out of the setup window.

Allow Squid Port Through Firewall

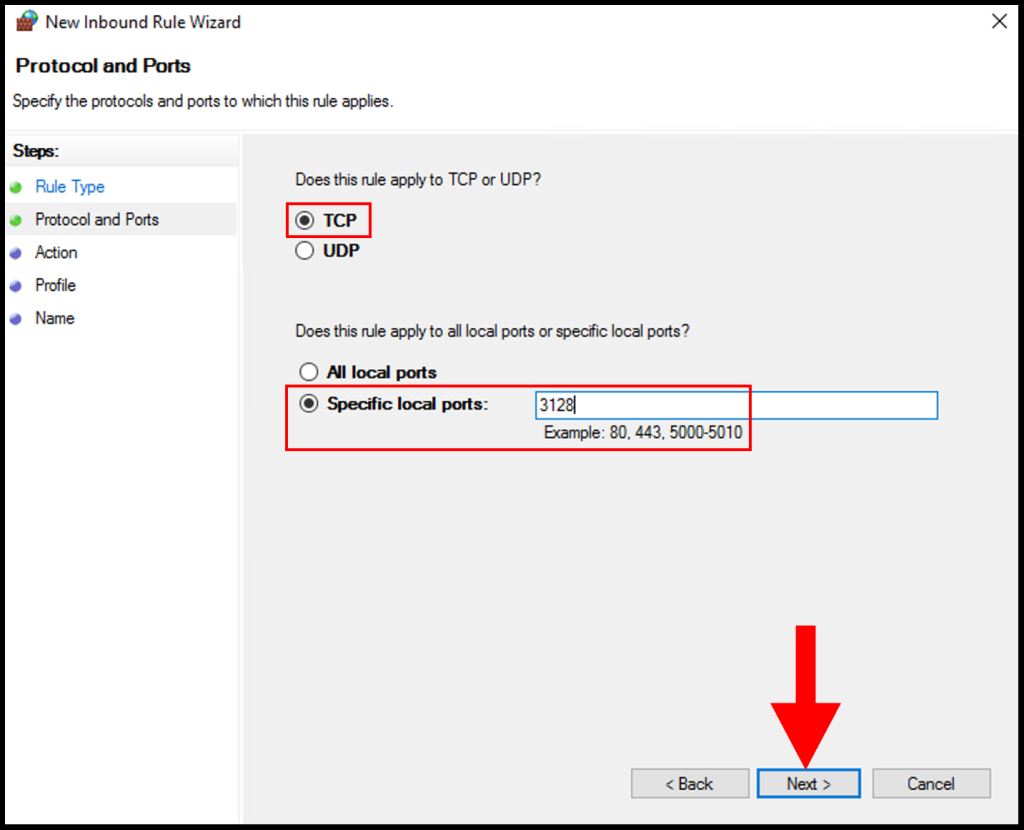

Local network usage 3128 TCP port to connect through Squid Proxy. Let us first allow the 3128 TCP port in the firewall inbound rules.

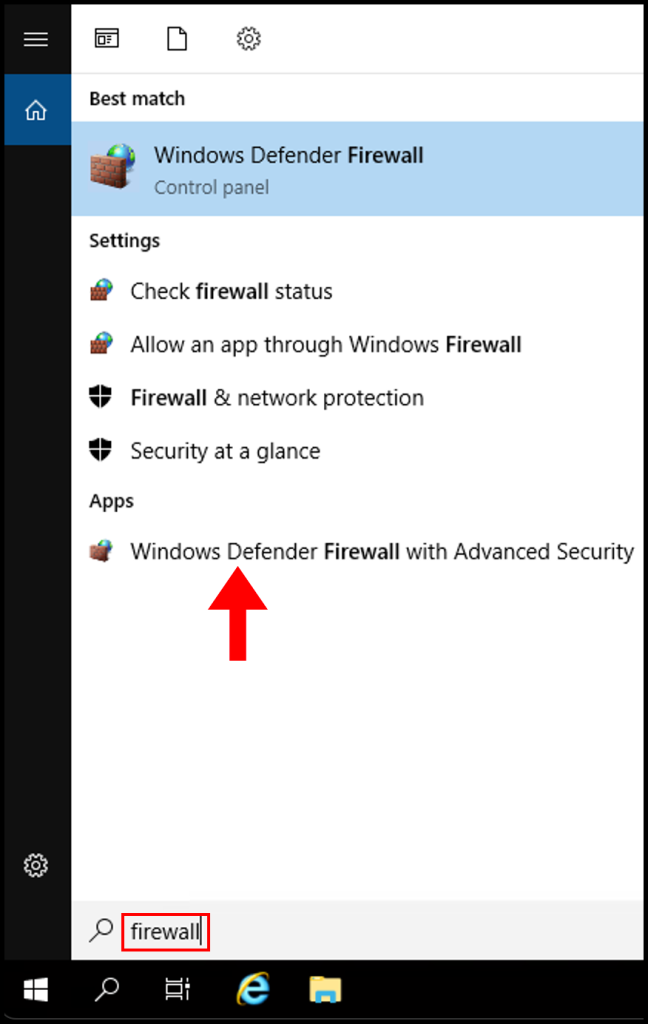

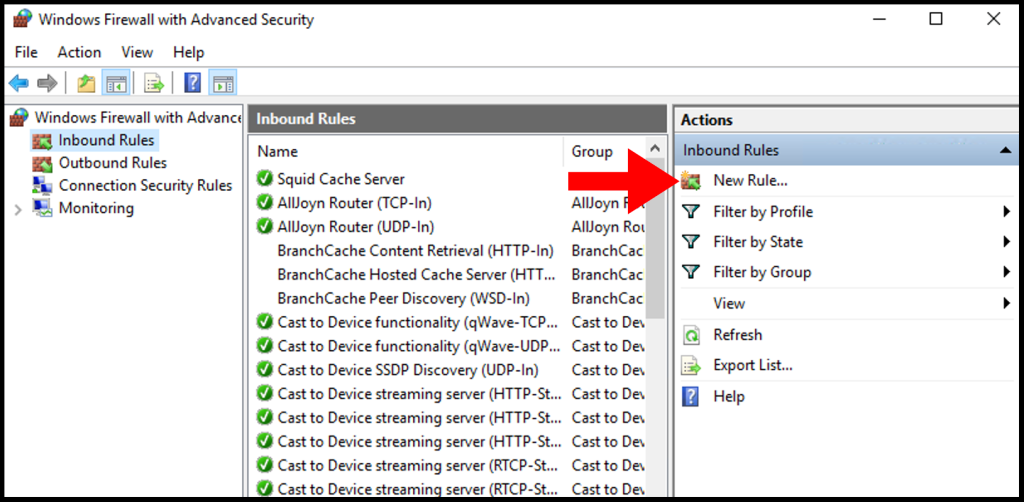

1. Log in to your Windows server, then search and open Windows Firewall with Advanced Security.

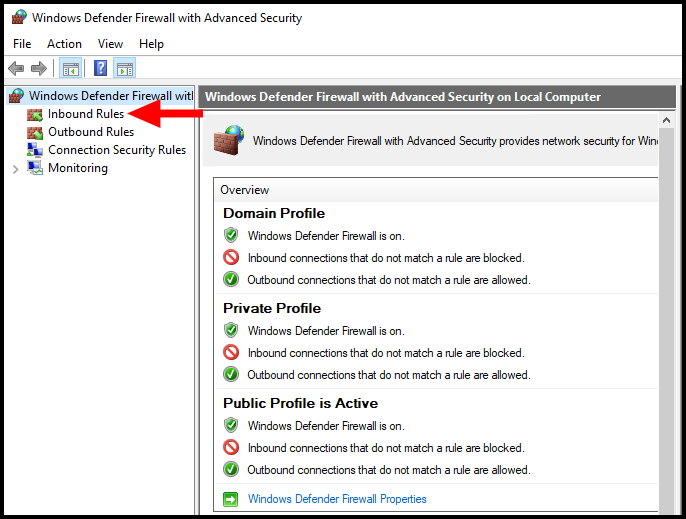

2. Then navigate to Inbound Rules on the left-side menu.

3. Next click New Rule from the right-hand menu.

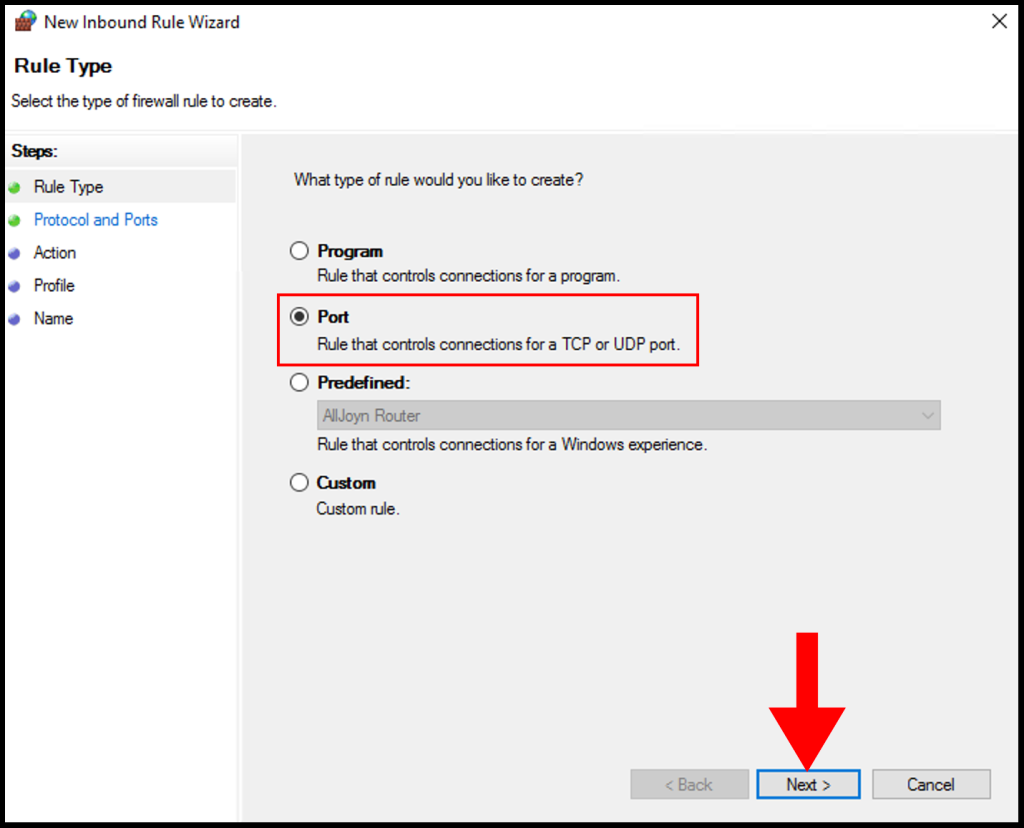

4. On the Rule Type page, select the button next to Port and click Next.

5. On Protocol and Ports, select TCP and select Specific local ports and enter 3128 then click Next.

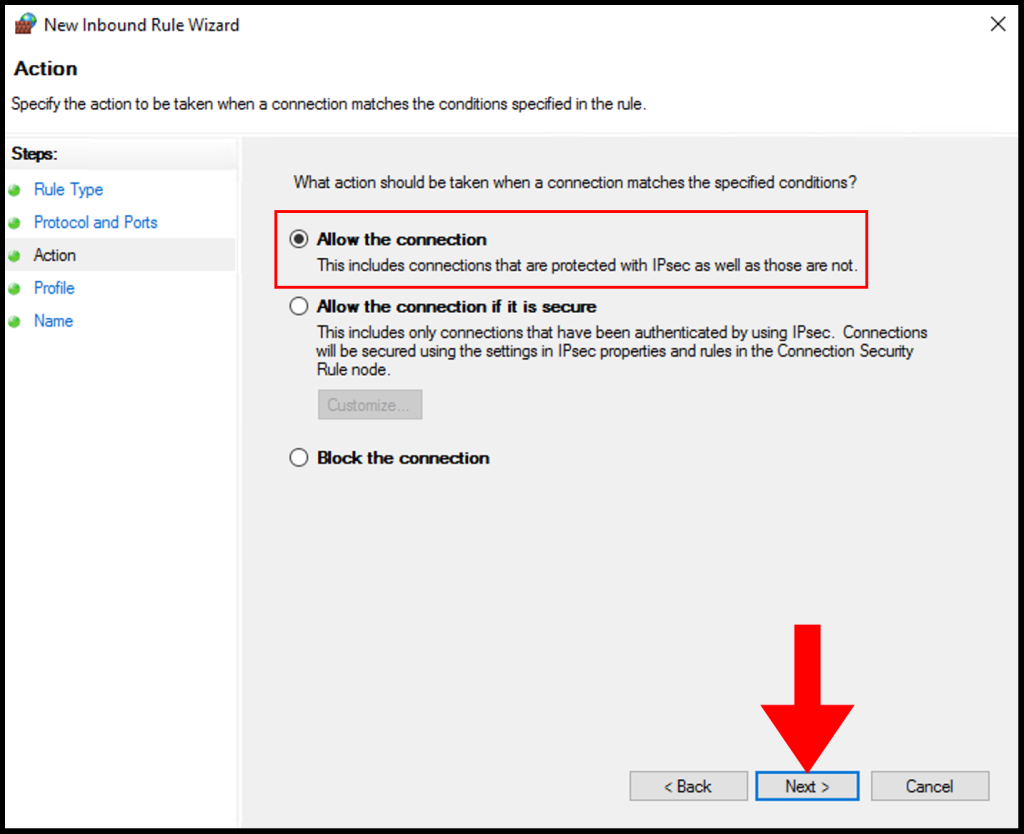

6. Next, click Allow the connection and click Next to move on.

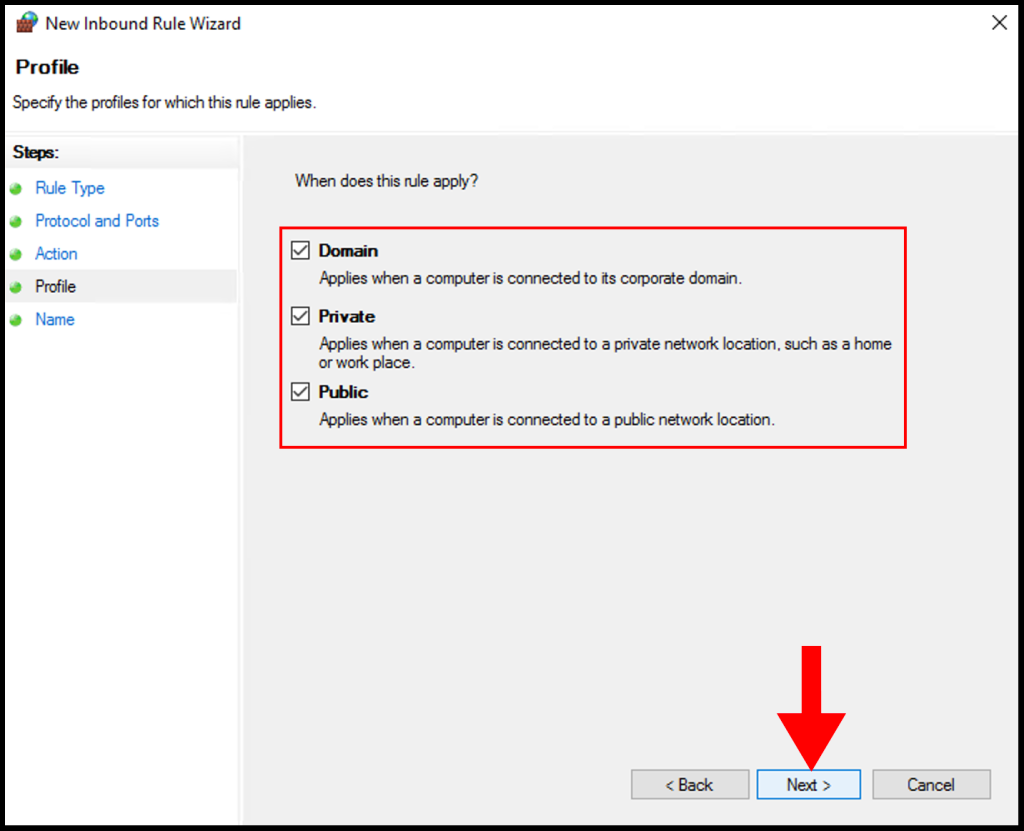

7. In the Profile tab, you need to select the below options and check the boxes for Domain, Private, and Public then click Next to move on.

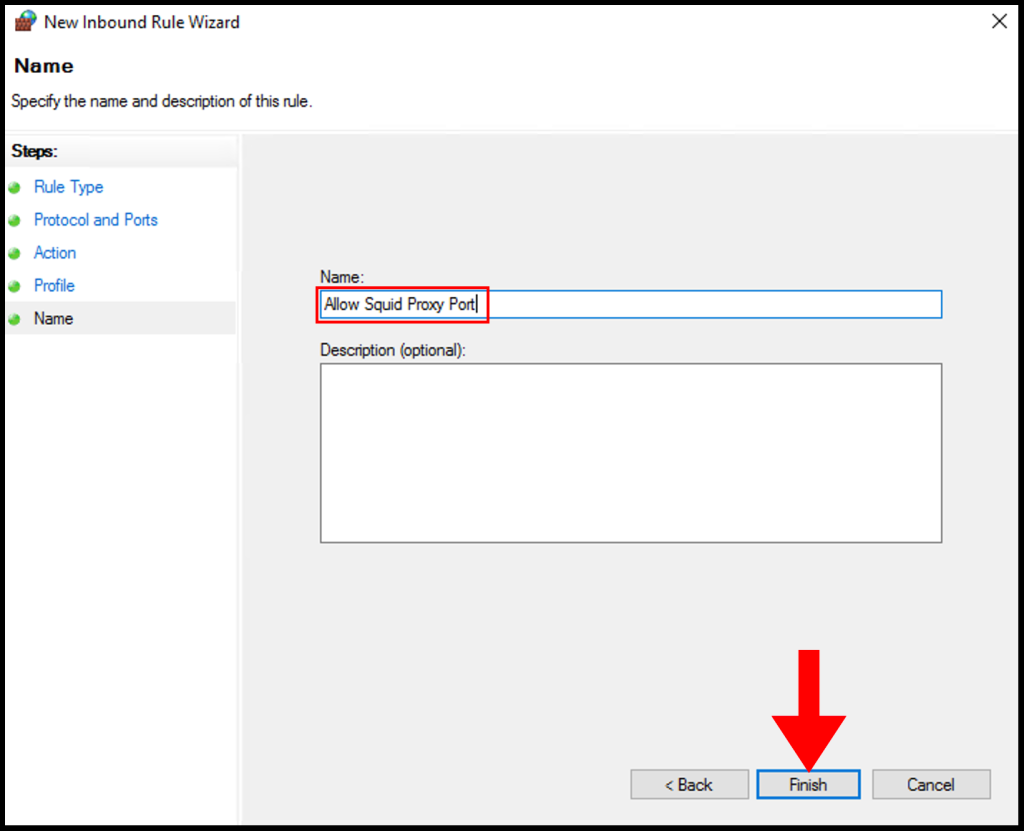

8. In the Name section, you can specify a name that is easily identifiable for the rule, then click Finish. We have successfully setup and configure a Squid Proxy on Windows Server.

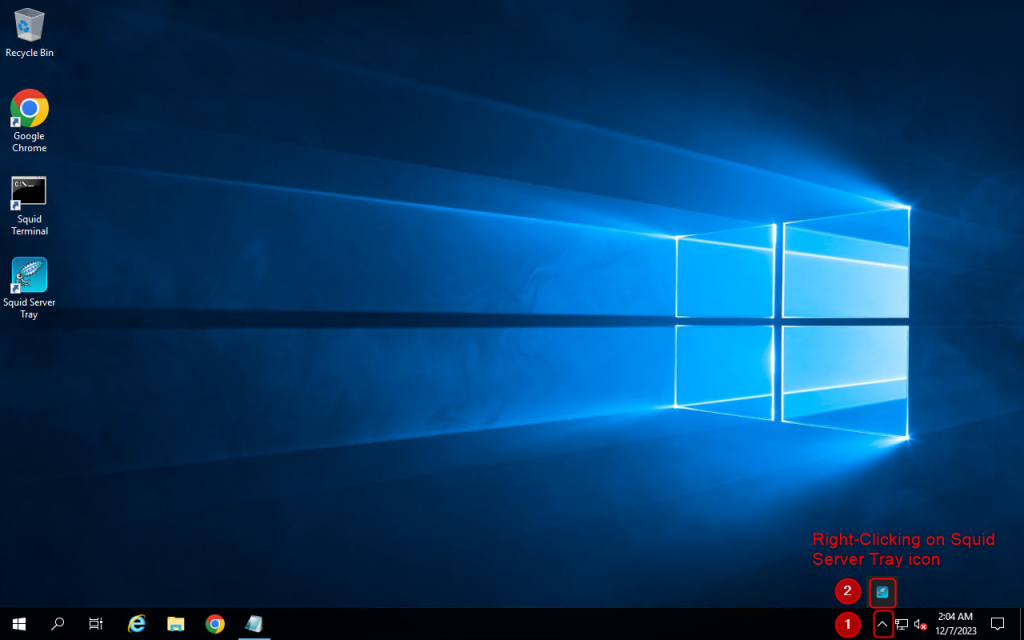

Configure Squid Proxy

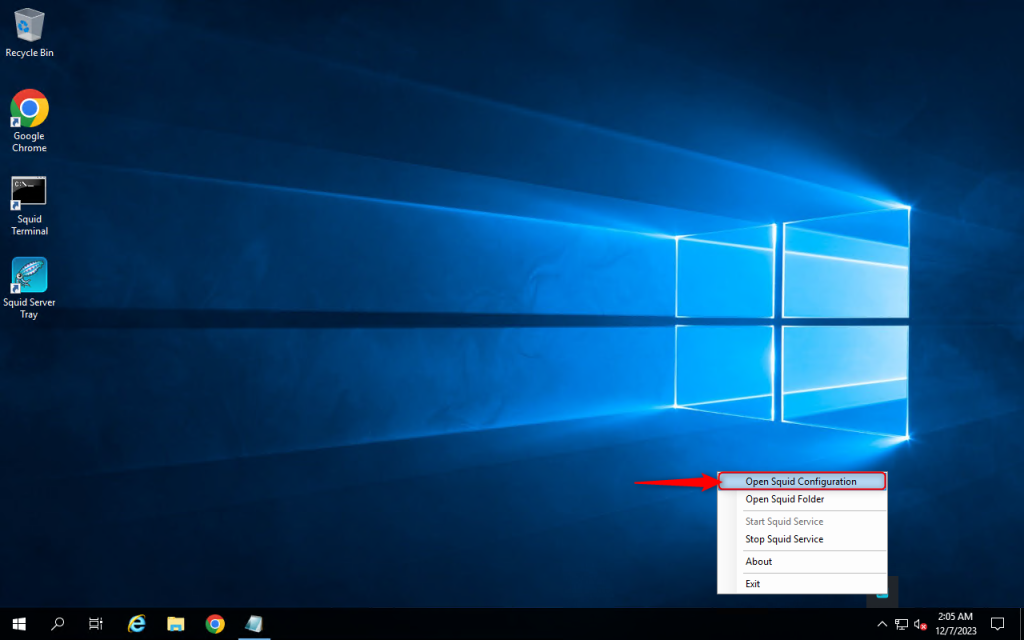

1. Configure Squid by following the steps below:

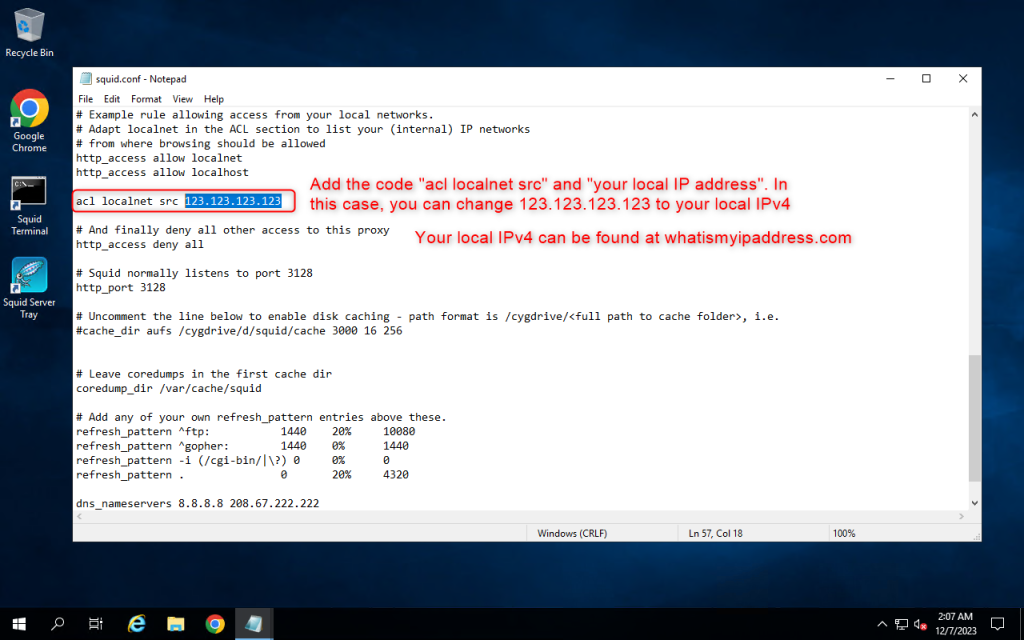

2. Add the code “acl localnet src” and “your local IPv4”. In this case, you can change 123.123.123.123 to your local IPv4. You can find your local IPv4 at https://whatismyipaddress.com/

Then save by pressing Ctrl + S

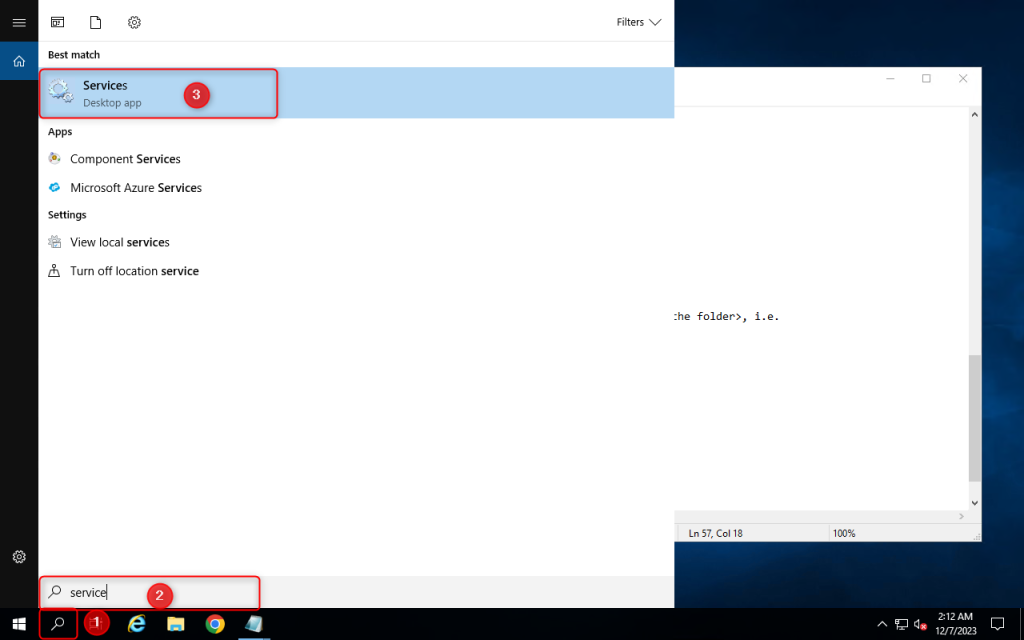

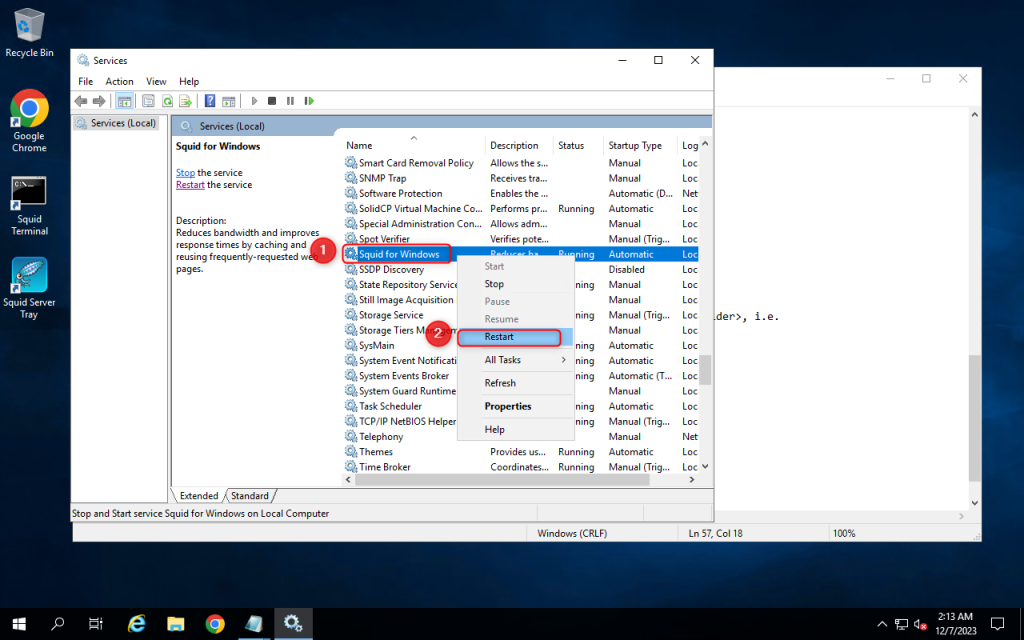

3. Open Services setting and restart the Squid for windows service

Use proxy on a client

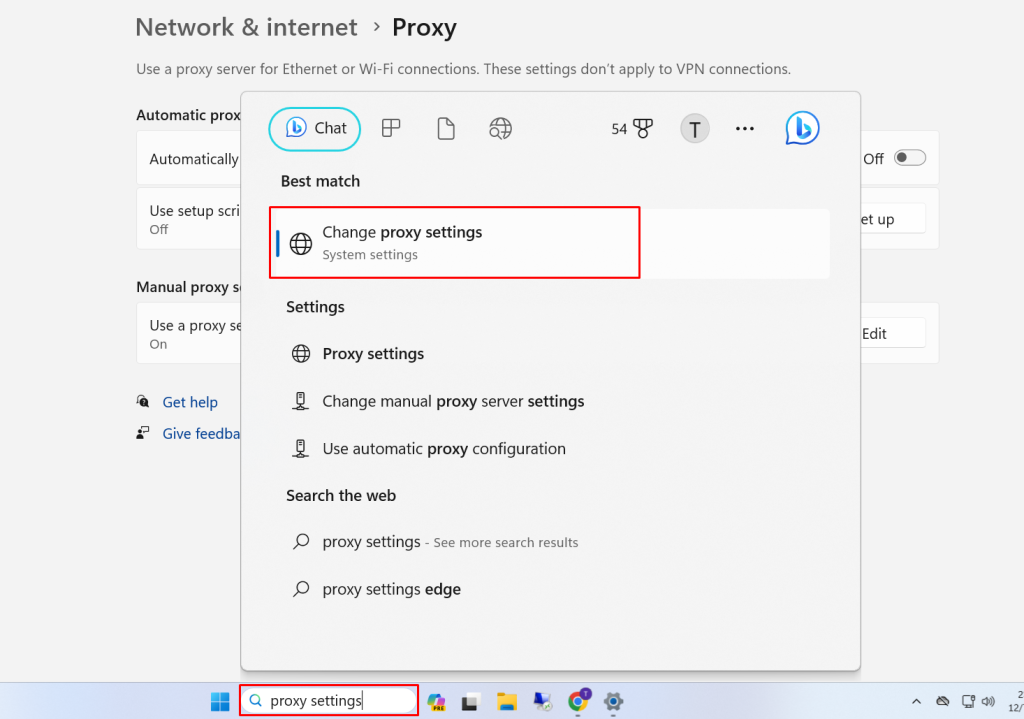

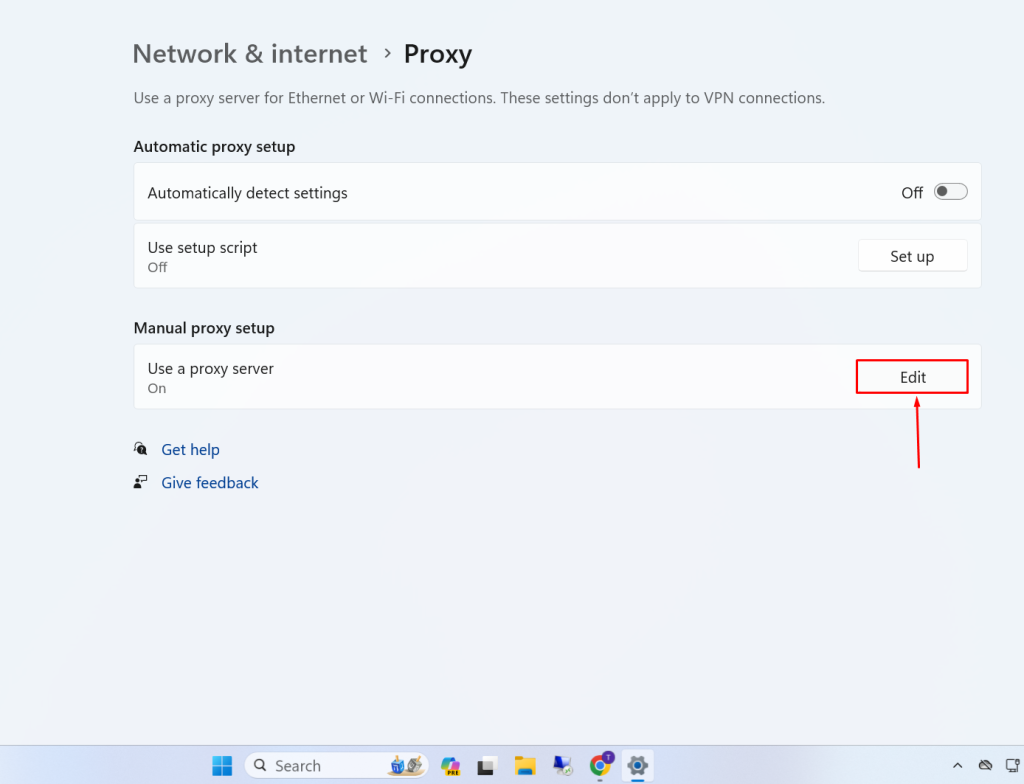

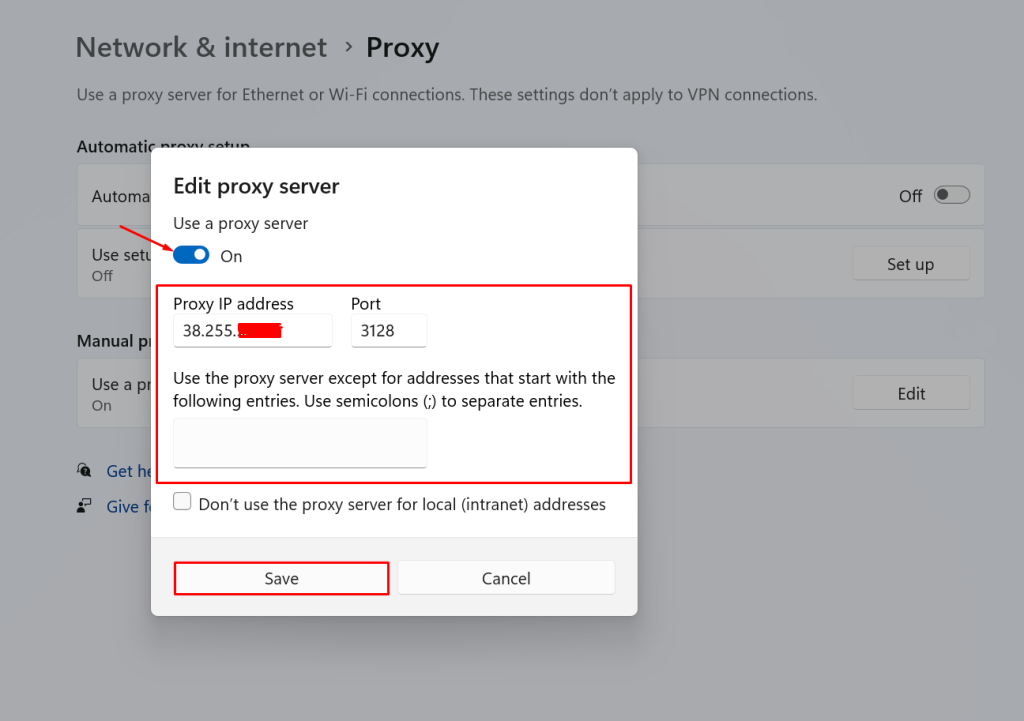

1. Go to your client computer and enter the proxy that has been setted up.

2. Enter Proxy IP address and Port. Now you will be able to use your proxy on a client

|

WinGate Proxy Server is a highly capable HTTP Proxy server, SOCKS server, integrated Internet gateway and communications server designed to meet the access control, security and communications needs of today’s businesses. In addition to a comprehensive range of features, WinGate Proxy Server’s license options provide you the flexibility to match your needs to your budget, whether you need to manage an enterprise, small business, or home network. Key FunctionsWinGate Proxy Server allows you to:

Key BenefitsUsing WinGate Proxy Server to actively manage the use of your Internet and network resources can provide many benefits, including:

Internet SharingWinGate Proxy Server will share most types of Internet connection, allowing multiple users to simultaneously surf the web, retrieve their email, or use other internet programs, as if they were directly connected to the Internet. Whether it is a simple dialup modem or high speed fibre, WinGate Proxy Server can help to make the most out of the connection. WinGate Proxy Server supports a wide variety of Internet protocols, allowing applications such as Web browsers, messaging software, FTP and SSL. WinGate Proxy Server also supports DirectPlay Internet games and Real Time Streaming Audio/Video. Control Internet AccessWith WinGate Proxy Server’s user database and policies, administrators can limit and control user access to the Internet. With logging, auditing, and a real time activity and history viewer, detailed records of user activities can be easily examined. This makes WinGate Proxy Server ideal for companies, schools, Internet cafes or any environment where Internet access needs to be monitored closely. Built-in SecurityWinGate Proxy Server comes with a built-in packet-inspecting firewall. Your network safety can be further enhanced with optional plug-in components, available seperately, which will scan incoming data for viruses, or filter out inappropriate content in web traffic. |

|

© 2025 Qbik New Zealand Limited WinGate is a registered Trade Mark of Qbik IP Management Limited. All other trademarks and copyrights are owned by their respective owners. ‘; |

Setting Up a Proxy Server on Windows Server 2019

24

days ago · Updated

Setting Up a Proxy Server on Windows Server 2019

In today’s digital age, network security and performance are of utmost importance. One way to enhance both is by setting up a proxy server on Windows Server 2019. A proxy server acts as an intermediary between users and the internet, providing security, anonymity, and performance benefits.

Windows Server 2019 offers the capability to set up a proxy server seamlessly, and one popular type of proxy server is the SOCKS5 proxy. This article will guide you through the process of setting up a SOCKS5 proxy server on Windows Server 2019.

What is a Proxy Server?

Before diving into the specifics of setting up a proxy server on Windows Server 2019, let’s first understand what a proxy server is. A proxy server is a computer system or software that acts as an intermediary between a client and a web server. When a user requests a web page or file, the proxy server evaluates the request and forwards it to the targeted server. The server’s response is then sent back to the proxy server, which forwards it to the client.

The Benefits of Using a Proxy Server

There are several benefits to using a proxy server, including enhanced security, improved performance, and access control. By routing internet traffic through a proxy server, organizations can enforce security policies, filter web content, and monitor user activity. Additionally, a proxy server can cache frequently accessed web pages, reducing bandwidth usage and improving load times.

Setting Up a SOCKS5 Proxy Server on Windows Server 2019

To set up a SOCKS5 proxy server on Windows Server 2019, you can utilize third-party proxy server software designed for Windows. There are various proxy server software options available, both free and paid, that offer SOCKS5 support and easy configuration on Windows Server 2019.

One popular choice for setting up a SOCKS5 proxy server on Windows Server 2019 is to use proxy server software that provides a user-friendly interface for configuration. This software typically allows you to define the proxy server settings, including port number, authentication, and access control.

Proxy Server for Windows – Free and Paid Options

When it comes to proxy server software for Windows, there are both free and paid options to consider. Free proxy server software for Windows often comes with basic features and may be suitable for small-scale deployments. On the other hand, paid proxy server software for Windows offers advanced functionality, technical support, and scalability for larger networks.

Conclusion

In conclusion, setting up a proxy server on Windows Server 2019, specifically a SOCKS5 proxy server, can provide numerous benefits for network security and performance. By leveraging the capabilities of proxy server software designed for Windows, organizations can enhance their network infrastructure and protect their users’ online activities. Whether opting for a free or paid proxy server solution, Windows Server 2019 offers a robust platform for deploying and managing proxy servers to meet diverse organizational needs.

Продолжаем знакомиться с новыми возможностями ОС Windows Server 2012 R2. Ранее мы рассказывали о корпоративном аналоге DropBox в Windows Server 2012 R2 под названием Work Folders. Сегодня речь пойдет о еще одном новшестве новой серверной платформы – функции Web Application Proxy. Web Application Proxy – это новая функция роли Remote Access в Windows 2012 R2, позволяющая публиковать HTTP/ HTTPS приложения, расположенные в периметре корпоративной сети на клиентских устройствах (в первую очередь подразумеваются мобильные устройства) за ее периметром. Благодаря возможности интеграции c AD FS (служба может выступать в качестве ADFS-прокси), возможно обеспечить аутентификацию внешних пользователей, пытающихся получить доступ к опубликованным приложениям.

Web Application Proxy предоставляет такие же возможности публикации приложений, как и Forefront Unified Access Gateway (UAG), однако данная служба также позволяет взаимодействовать с другими серверами и сервисами, обеспечивая тем самым более гибкую и рациональную конфигурацию.

Web Application Proxy по сути выполняет функцию обратного прокси сервера (HTTP reverse proxy), организуя ретрансляцию запросов клиентов из внешней сети на внутренний сервер, и является межсетевым экраном на прикладном уровне.

Сервер со службой Web Application Proxy получает внешний HTTP/HTTPS трафик и терминирует его, после чего от своего имени инициирует новое подключение ко внутреннему приложению (веб-серверу). Т.е. внешние пользователи прямого доступа к внутреннему приложению реально не получают. Любой другой трафик, получаемый Web Application Proxy, отклоняется (в том числе отклоняются HTTP/HTTPS запросы, которые могут быть использованы при DoS, SSL и 0-day атаках).

Требования к организации Web Application Proxy и ключевые особенности:

- Систему можно развернуть на серверах с ОС Windows Server 2012 R2, включенных в домен Active Directory, с ролями AD FS и Web Application Proxy. Эти роли должны быть установлены на разных серверах.

- Необходимо обновить схему Active Directory до Windows Server 2012 R2 (обновлять контроллеры домена до Windows Server 2012 R2 не нужно)

- В качестве клиентских устройств поддерживаются устройства с ОС Windows, IOS (iPad и iPhone). Работы над клиентами для Android и Windows Phone пока еще не окончены

- Аутентификация клиентов осуществляется службой Active Directory Federation Services (ADFS), которая также выполняет функции ADFS – проксирования.

- Типовая схема размещения сервера с ролью Web Application Proxy представлена на рисунке. Данный сервер располагается в выделенной DMZ зоне и отделен от внешней (Интернет) и внутренней сети (Интранет) межсетевыми экранами. В этой конфигурации для работы Web Application Proxy требует наличия двух интерфейсов – внутреннего (Intranet) и внешнего (DMZ)

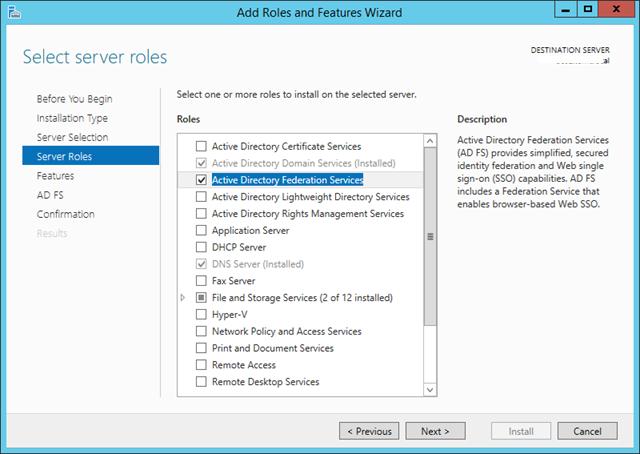

Установка роли ADFS в Windows Server 2012 R2

Для обеспечения дополнительной безопасности преаутентифкация внешних клиентов выполняется на сервере ADFS, в противном случае используется pass-through аутентификация на конечном сервере приложения (что менее секьюрно). Поэтому первый шаг при настройке Web Application Proxy – установка на отдельном сервере роли Active Directory Federation Services.

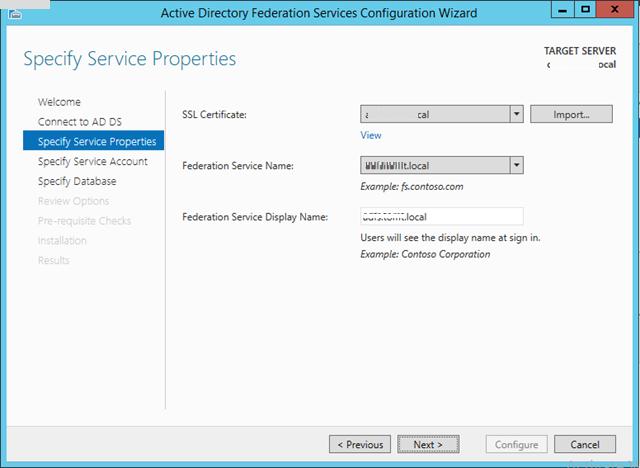

При установке ADFS нужно выбрать SSL сертификат, который будет использоваться для шифрования, а также DNS имена, которые будут использоваться клиентами при подключении (соответствующие записи в DNS зоне придется создать самостоятельно).

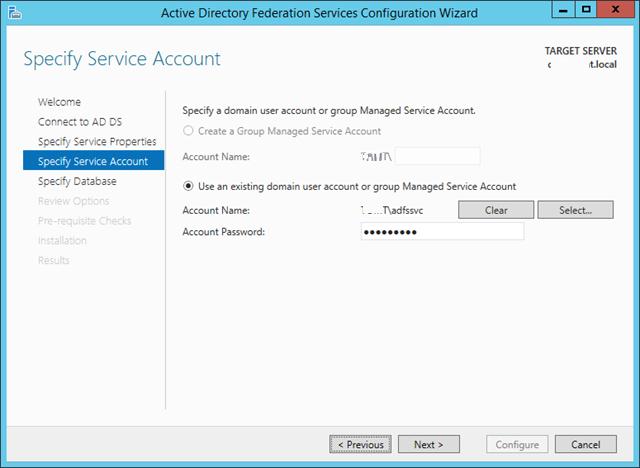

Затем нужно указать сервисную учетную запись для службы ADFS. Необходимо учесть, что имя ADFS должно быть указано в атрибут Service Principal Name аккаунта. Сделать это можно командой:

setspn –F –S host/adfs.winitpro.ru adfssvc

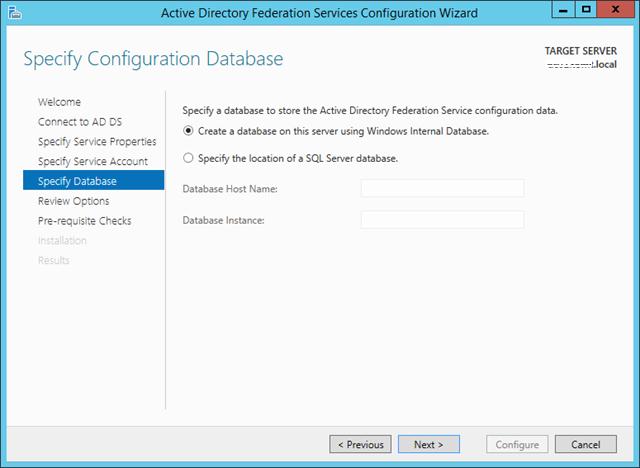

И, наконец, указать базу данных, в которой будет хранится информация: это может быть встроенная база на этом же сервере (WID — Windows Internal Database) или отдельная база на выделенном SQL-сервере.

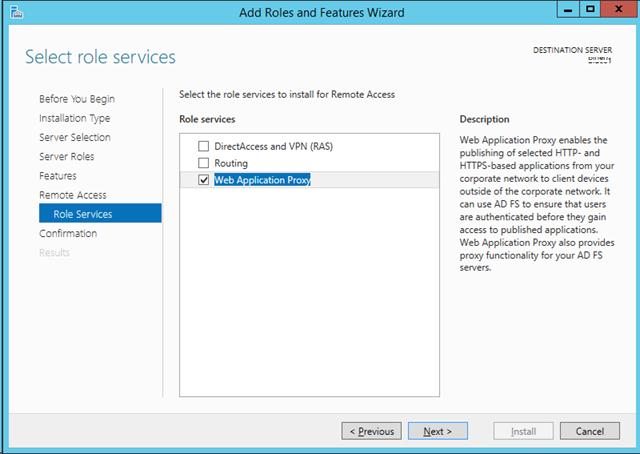

Установка службы Web Application Proxy

Следующий этап, настройка самой службы Web Application Proxy. Напомним, что служба Web Application Proxy в Windows Server 2012 R2 является частью роли “Remote Access”. Установите службу Web Application Proxy и запустите мастер ее настройки.

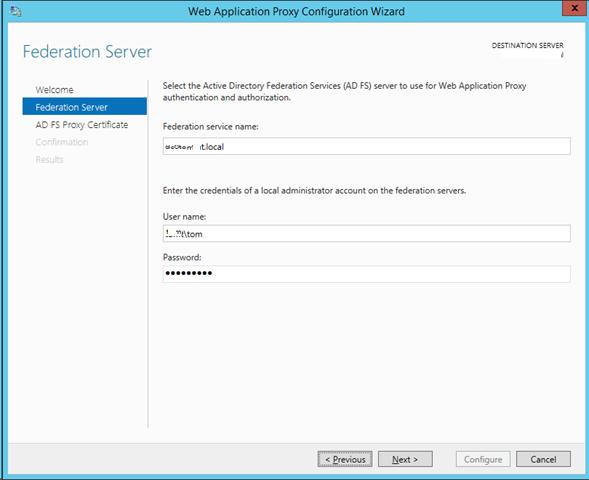

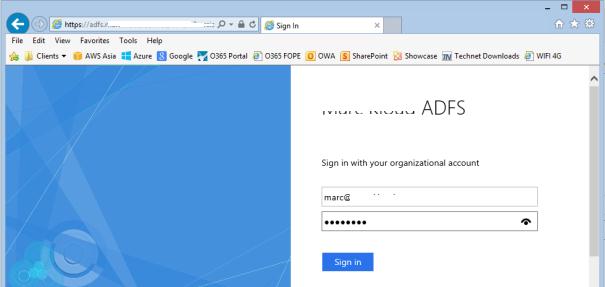

На первом этапе мастер предложит Вам указать имя ADFS сервера и параметры учетной записи, имеющей доступ к данной службе.

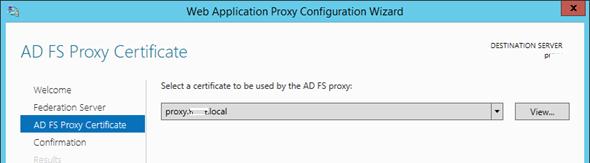

Далее нужно указать сертификат (убедитесь, что в альтернативных именах сертификата содержится имя сервера ADFS).

Совет. Проверьте, что ваши DNSзоны настроены корректно: сервер с ролью WAP должен иметь возможность отрезолвить имя сервера ADFS, а он в свою очередь может разрешить имя прокси сервера. Сертификаты на обоих серверах должны включать имя службы федерации.

Публикация приложения через Web Application Proxy

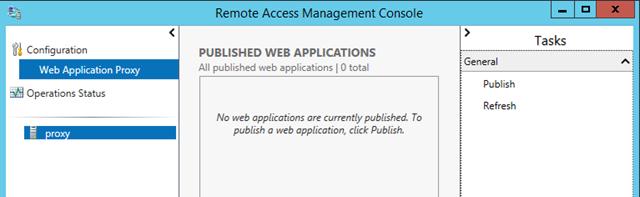

После того, как установлены роли ADFS и Web Application Proxy (которая работает еще и как ADFS Proxy), можно перейти непосредственно к публикации наружу конкретного приложения. Сделать это можно с помощью консоли Remote Access Management Console.

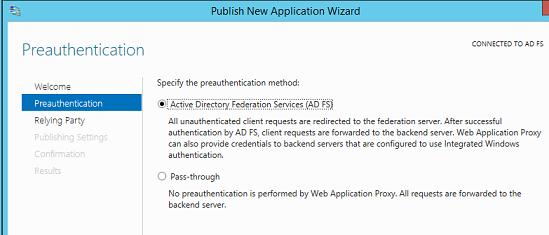

Запустите мастер публикации и укажите, хотите ли вы использовать для преаутентификации службу ADFS (это именно наш вариант).

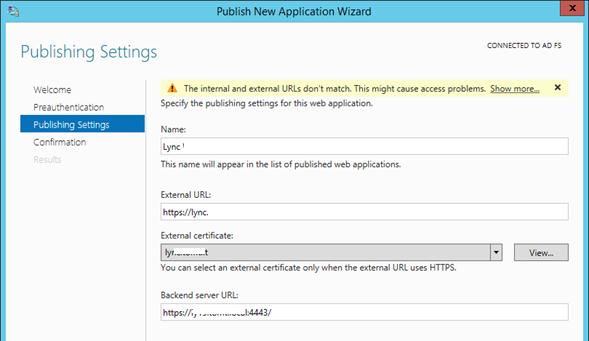

Затем нужно задать имя публикуемого приложения, используемый сертификат, внешний URL (имеенно его для подключения будут использовать внешние пользователи) и внутрений URL-адрес сервера, на который будут пересылаться запросы.

Совет. Если необходимо перенаправить внешнее приложение на альтернативный порт, необходимо задать его в URL, указаывающем на внутренний сервер. Например, если необходимо перенаправить внешние https запросы (443 порт) на 4443 порт, нужно указать:

Backend server URL: lync.winitpro.local:4443

Завершите работу мастера, и на этом публикация приложений окончена. Теперь, если попытаться с помощью браузера зайти на опубликованный внешний URL-адрес, то браузер сначала будет перенаправлен на службу аутентификации (ADFS Proxy), а после успешной аутентификации пользователь будет отправлен непосредственно на внутренний сайт (веб приложение).

Благодаря новой службе Web Application Proxy в Windows Server 2012 R2 возможно реализовать функционал обратного прокси сервера с целью публикации внутренних служб предприятия наружу без необходимости использования задействовать сторонние файерволы и продукты, в том числе такие, как Forefront и пр.

Инструкция для установки на ОС Windows Server

Скачать дистрибутив можно с сайта https://3proxy.ru. Дистрибутив распространяется в виде архива zip, поэтому нужно просто распаковать содержимое архива в каталог, например C:\Program Files\3proxy.

Далее необходимо создать конфигурационный файл C:\Program Files\3proxy\bin64\3proxy.cfg, если нет готового шаблона можно просто скопировать файл C:\Program Files\3proxy\cfg\3proxy.cfg.example. Пример шаблона конфигурационного файла см. ниже.

Осталось зарегистрировать 3proxy.exe в качестве системной службы windows, для этого нужно запустить cmd.exe и выполнить следующие команды:

cd C:\Program Files\3proxy

3proxy.exe --install

после чего системная служба будет установлена и запущена. Остановка и перезапуск службы 3proxy.exe выполняется штатным средствами windows.

Далее остаётся только проверить работоспособность прокси и пользоваться.

Пример конфигурационного файла 3proxy.cfg для VPS с одним внешним IP 46.17.40.98 и DNS-сервером 77.88.8.1 с установленной авторизацией по имени/паролю:

nserver 77.88.8.1

nscache 65536

timeouts 1 5 30 60 180 1800 15 60

users USERNAME:CL:PASSWORD

service

log «C:\Program Files\3proxy\3proxy.log» D

logformat «- +_L%t.%. %N.%p %E %U %C:%c %R:%r %O %I %h %T»

rotate 7

auth strong

allow USERNAME

external 46.17.40.98

internal 46.17.40.98

deny * * 127.0.0.1

deny * * 46.17.40.98

#необходимо добавить строки «deny * * IP-адрес»

#для всех IP-адресов сервера,

#на котором работает 3proxy, иначе клиенты прокси смогут

#подключиться к указанным IP изнутри ОС, и таким образом

#необоснованно преодолеть сетевой фильтр внешней сети сервера

proxy -n

maxconn 32