В нашем прошлом материале мы рассмотрели настройку NAT для платформы Windows Server. Как показал читательский отклик, определенные трудности возникают при использовании коммутируемых подключений к Интернету: VPN или PPPoE. Сегодня мы рассмотрим порядок и особенности настройки маршрутизации для этих случаев.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

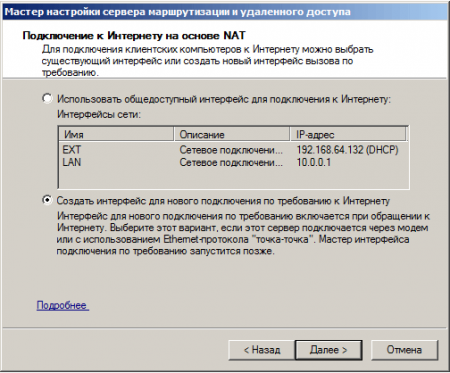

Мы не будем заново описывать весь процесс настройки сервера, для этого следует обратиться к предыдущей статье, а остановимся только на различиях. Будем считать, что роль Службы маршрутизации и удаленного доступа уже установлена и вы приступили к настройке маршрутизации и удаленного доступа. В качестве конфигурации выбираем Преобразование сетевых адресов (NAT) и переходим к следующему экрану. Здесь выбираем Создать интерфейс для нового подключения по требованию к Интернету. Существующее подключение (если есть) следует удалить или отключить.

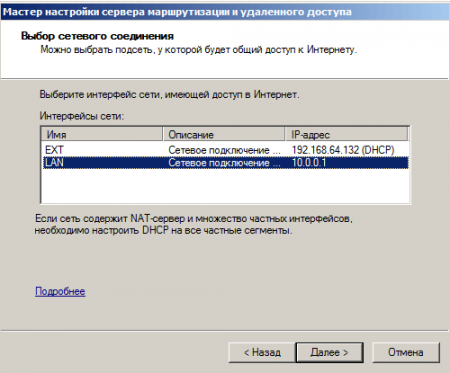

Следующий экран имеет не совсем понятное описание, на нем требуется указать интерфейс внутренней сети которая будет иметь доступ в Интернет.

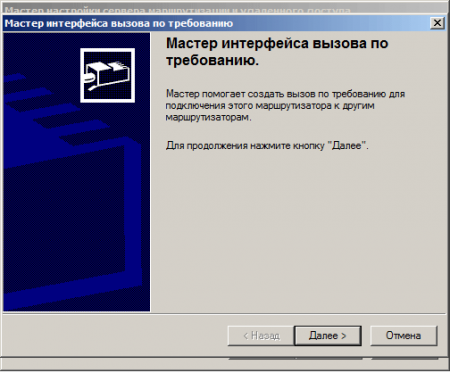

На этом настройки маршрутизации заканчиваются, добираемся до конца и жмем кнопку Готово, после чего автоматически запустится мастер интерфейса вызова по требованию.

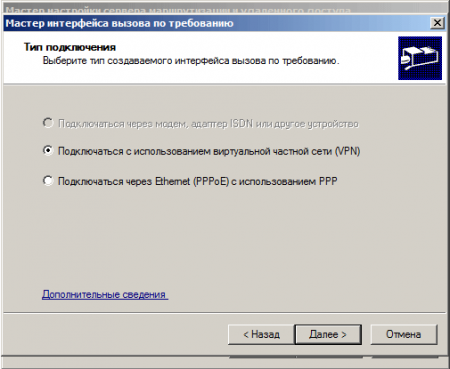

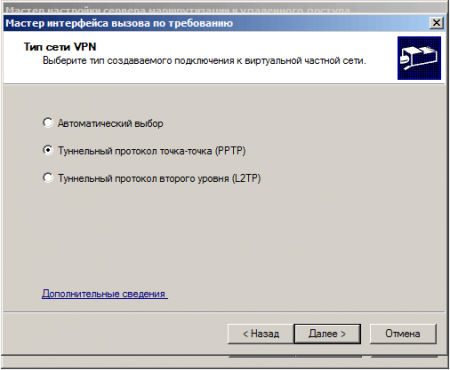

Выбираем тип подключения: через модем (в нашем случае недоступен из-за отсутствия модема), VPN или PPPoE. Мы будем рассматривать подключение через VPN, как более сложное, другие типы подключений настраиваются аналогично.

Для дальнейшей настройки вам понадобятся данные выданные вашим провайдером, некоторые данные возможно придется уточнить. Так тип сети VPN лучше указать явно, при автоматическом выборе система будет перебирать доступные варианты, что может сильно увеличить время подключения.

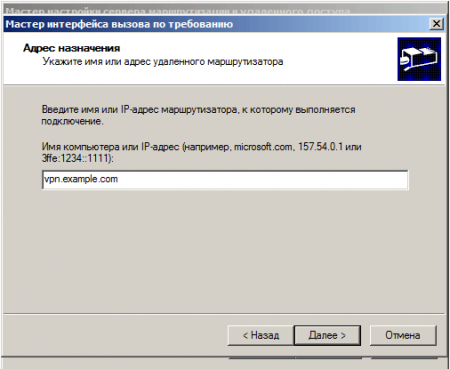

Указываем имя или адрес VPN сервера.

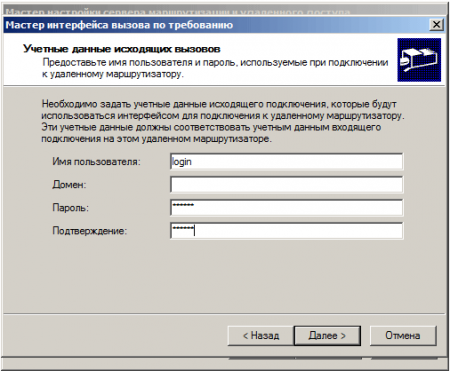

И учетные данные выданные вашим провайдером.

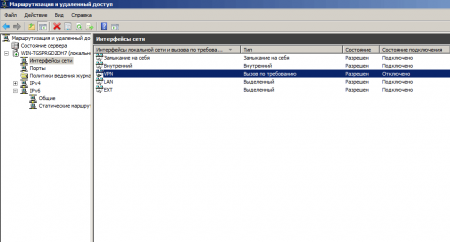

Остальные параметры оставляем в значениях по умолчанию и заканчиваем работу мастера. После чего служба маршрутизации будет запущена и в сетевых интерфейсах появится интерфейс вызова по требованию, в нашем случае VPN.

Перейдем к свойствам подключения и укажем тип подключения и политики набора номера. Постоянное подключение подразумевает автоматическую активацию VPN соединения при загрузке сервера, естественно вы можете выбрать более подходящий вам вариант. Не стоит забывать о правилах набора номера, укажем количество попыток и интервал между ними, что позволит автоматически переподключаться при разрыве связи. Не стоит указывать слишком большое количество попыток или слишком маленький интервал, так как в случае каких либо проблем на стороне провайдера или отрицательного баланса это может создать повышенную нагрузку на VPN сервер.

На закладке Безопасность указываем параметры шифрования выданные вашим провайдером, либо уточните их при отсутствии данных. Приведенные на рисунке настройки отражают лишь наш частный случай.

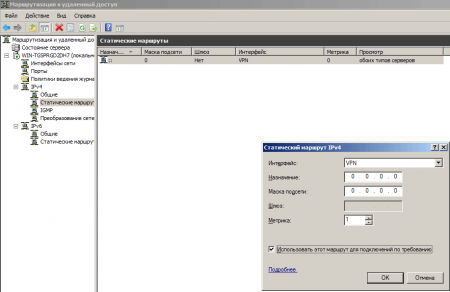

Настроив соединение переходим в раздел IPv4 — Статические маршруты, выбираем маршрут относящийся к нашему интерфейсу по требованию (в данном примере это единственный маршрут) и обязательно устанавливаем галочку Использовать этот маршрут для подключений по требованию.

На этом настройка закончена. Проверяем правильность настроек NAT (что указаны необходимые интерфейсы) и перейдя обратно в интерфейсы сети подключаем наше соединение. Если все параметры указаны верно все должно работать.

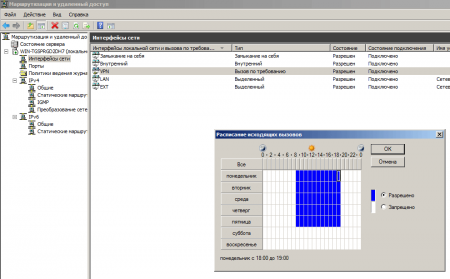

Из дополнительных настроек стоит отметить возможность устанавливать расписание для исходящих вызовов (доступно в меню по правой кнопке мыши на соединении), что позволяет указать время, в которое доступ к интернет посредством коммутируемого интерфейса будет доступен. В нашем примере мы настроили доступ с 8 до 19 часов в рабочие дни.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Встала перед мной задача: настроить раздачу интернетов в Windows Server 2008 R2, не привлекаю внешнего софта (лицензионные и ресурсные ограничения имели место быть). Таким образом, решено было использовать стандартную службу RRAS (Routing and Remote Access) в Windows 2008 R2. Саму суть настройки рассказывать не буду, но, далее — фикс небольшой проблемы, которая возникает при попытке использования PPPoE подключения.

Мой конфиг: машина с двумя сетевыми картами, одна из которых смотрит в локальную сеть, вторая — в интернеты.

Итак, служба настроена, NAT тоже вроде как настроен, необходимые порты проброшены, PPPoE интерфейс создан и подключен, а Интернета — нету. Погуглив, более-менее вразумительного ответа я не нашел, лишь намеки; впрочем, я убедился, что проблема не в моих руках, а с ней сталкиваются многие, пытающиеся настроить такую конфигурацию.

Первый путь, который я избрал — был путь наименьшего сопротивления: раз подключение есть, интерфейс создается, а интернета нету, то надо озадачить техподдержку провайдера. Наши переговоры длились довольно таки долго, но ни к чему не привели — провайдер убедил меня в том, что проблема таки у меня так как:

- На своем оборудовании они видят мою авторизацию

- В модели OSI PPPoE находиться ниже, чем TCP/IP

Вот второй пункт как раз и подтолкнул меня к решению проблемы. Раз подключение есть, а интернета нет — значит проблема в настройках TCP/IP, вероятнее всего в маршрутизации.

Подключившись при помощи мастера из Настроек сети (то есть создав подключение ручками, а не интерфейсом в RRAS), я посмотрел табличку маршрутизации и обнаружил, что там есть один маршрут, который не создается при использовании RRAS, а именно:

Dest: 0.0.0.0; Mask: 0.0.0.0; Gateway: мой_внешний_ip

Таким образом, для решения проблемы достаточно просто добавить постоянный маршрут в таблице маршрутизации коммандой route add 0.0.0.0 mask 0.0.0.0 внешний_ip (при условии, что внешний ip статический). Если IP динамический, то точно такой маршрут нужно добавить в оснастке RRAS, указав в качестве внешнего интерфейса PPPoE.

Забавная фишка, что все эти танцы с бубном актуальны лишь для Windows Server 2008, в 2003 все работает самостоятельно.

To use PPPoE Server on windows is easy. We can use RASPPPoE Server from http://www.raspppoe.com/ to download the installation file. It will work for Almost all win flavours other then WIN Vista. We have used PPPoE Server on Linux Pcs generally but due to some limitation like ping size 9000 and above some Linux PPPoE server won’t allow. We have to use Win PPPoE server. Why is it so with Linux servers still we need to investigate.

Steps to configure win PPPoE server.

1) Download package from http://www.raspppoe.com/

2) If you are running Windows 2000, right-click the My Network Places icon on your desktop and select Properties to bring up the Network and Dial-up Connections window.

3) If you are running Windows XP/2003, click the Start button, select Control Panel, then click Network and Internet Connections and then click the Network Connections control panel icon to bring up the Network Connections window.

4)Go to the menu and select View then Details to get a detailed view of the network connections on your machine.

5) You should find one or more Local Area Connection objects. Locate the one for the network adapter connected to your broadband modem (you should be able to tell by the name in the Device Name column), right-click it and select Properties.

In the properties dialog box, click the Install… button.

In the Select Network Component Type window, select Protocol and click the Add… button. (Note: It could take a few seconds for the following window to come up.) In the Select Network Protocol window, click the Have Disk… button.

6) In the Install From Disk window, either type the name of your temporary installation directory or click the Browse… button to navigate to it (it does not matter which of the INF files you select, Windows will automatically pick the right one later). Then click the OK button. ( Point it to the directory where you have unzipped the raspppoe files)

7) A new window opens, offering the PPP over Ethernet Protocol for installation. Click OK to start installing the protocol.

During installation, a window titled Digital Signature Not Found (Windows 2000) or Hardware Installation (Windows XP/2003) may come up several times (typically four times per installed network adapter), warning you that the driver has no digital signature or Windows Logo. Make sure you click «Yes» (Windows 2000) or «Continue Anyway» (Windows XP/2003) every time you are prompted to allow successful installation of the protocol.

9) If you have more than one network adapter in your system, you may want to disable the PPP over Ethernet Protocol for all adapters but the one your broadband modem is actually connected to. To do this, bring up the properties of each network adapter you want to disable the protocol for and clear the checkbox next to PPP over Ethernet Protocol in the listed components. BEWARE: If you accidentally disable the protocol for the network adapter you want to connect through, simply re-checking the checkbox, even if you do so immediately, may not be enough to make the protocol functional on that network adapter again.

10) Select properties TCP/IP of the connection and give ip address of the range of the clients.

Done and ready to use.

Please post your comments , which type of PPPoE server you use for testing purpose.

Два провайдера, два интернет соединения.

Появилась необходимость (я бы даже сказал острая необходимость) поднять 2 PPPoE подключения из Windows server 2003.

При попытке запустить второе подключение возникает ошибка:

«Ошибка 633: Модем или другое устройство связи уже используется или не настроено.»

Из коробки такое сделать нельзя, стандартными средствами, надо или править реестр или использовать дополнительные драйвера для «размножения» PPPoE.

Для себя выбираю второй вариант, но вот что надо поменять в реестре:

Запускаем regedit

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Control\Class\{4D36E972-E325-11CE-BFC1-08002BE10318**]\xxxx

где xxxx — это цифры 0001, 0002.. и т.д.

Ищем в этих ветках, параметр DriverDesc=Wan Miniport(PPPoE), она и будет нужная нам.

Меняем в этой ветки параметрн WanEndPoints=1 на 2 (в теории возможно до 10)

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E972-E325-11CE-BFC1-08002BE10318**]\xxxx

и

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E972-E325-11CE-BFC1-08002BE10318**]\xxxx

Перезагружаем компьютер.

Второй вариант то использование RASPPPOE. Официальный сайт RASPPPOE.

Качаем себе дистрибутив под нашу систему windows server 3003, распаковываем на диск C:\RASPPPOE или в другую, удобную для вас, директорию.

Идем в Сетевые подключения (Пуск—Панель управления—Сетевые подключения). Находим Подключение по локальной сети и правой кнопкой мыши выбираем Свойства

Выберем Установить, и окне выбора типа сетевого компонента выберем Протокол и нажмем Добавить.

Выбираем «Установить с диска» — «Обзор» и топаем в папку куда распаковали дистрибутив RASPPPOE, и устанавливаем PPP over Ethernet Protocol.

Создание соединения.

Пуск — Выполнить набираем raspppoe

В появившемся окне нажимаем кнопку Query Avaliable Services (Поиск Доступных Сервисов).

В окне появится доступный сервер, выбрав нужный сервер нажимаем Create a Dial-Up Connection for the selected Adapter для создания соединения.

Потом необходимо зайти в свойства Сетевого подключения

В свойства PPP over Ethernet Protocol на вкладке Advanced необходимо установить Number of lines (WAN endpoints)-2. Это необходимо для одновременной работы в сети Интернет.

Pppoe server windows server

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

Answers

Have you already tried to configure it? If so, what type of problems occured, and what errors did you see?

Is the server you want to configure it on a domain controller? If so, that’s not advised, because RRAS (which is required for PPPoE) will cause problems with Active Directory if configured on a domain controller and the domain controller is not configured properly to handle it.

Here are some links to install and configure PPPoE, as well as some issues that others have seen:

Create a Broadband connection using PPPoE in Windows Vista and Windows 2008.

http://technet.microsoft.com/en-us/library/cc753085(WS.10).aspx

This posting is provided AS-IS with no warranties or guarantees and confers no rights.

All replies

Have you already tried to configure it? If so, what type of problems occured, and what errors did you see?

Is the server you want to configure it on a domain controller? If so, that’s not advised, because RRAS (which is required for PPPoE) will cause problems with Active Directory if configured on a domain controller and the domain controller is not configured properly to handle it.

Here are some links to install and configure PPPoE, as well as some issues that others have seen:

Create a Broadband connection using PPPoE in Windows Vista and Windows 2008.

http://technet.microsoft.com/en-us/library/cc753085(WS.10).aspx

This posting is provided AS-IS with no warranties or guarantees and confers no rights.

After install RASPPPOE (ppp protocol) in Windows Server 2008, system crash.

First I’ve heard of this product. Apparently it’s a third party product created by Robert Schlabbach. I’m not familiar with it.

Your best bet is contacting Robert for support.

This posting is provided AS-IS with no warranties or guarantees and confers no rights.

It’s really ironical

This posting is provided AS-IS with no warranties or guarantees and confers no rights.

Please do not install PPP on windows server 2008. becoz Windows 2008 does not support ppp (by Robert Schlabbach). And most important thing Win2008 OS have got PPP over ethernet inbuilt and you can find it while creating the new connection wizard.

i hope this will help you.

I have an issue that would like to resolve from a long time.

I installed Windows 2008 Server R2 EE with Roles of:

2) RRAS with PPPOE Dial on Demand

My server is configured with the following interfaces:

— LAN: 192.168.0.1 (server) + DHCP (192.168.0.2 to 192.168.0.254)

— NIC to external ADSL modem: 10.0.0.1

To configure RRAS I used its wizard and when it finished I started the ADSL RRAS interface manually.

The result is that the connection is up and running but both server and client doesn’t reach any internet server.

I read on variuos forums that seems this windows 2008 server configuration leak of the default gateway configuration.

Obviuosly when I connect my LAN and server using ICS everything works fine.

Can anyone help me to find a way to get out from this swamp?

Usually we suggest to post a new thread with your topic, so you can own the thread. This thread is a year old.

But we may be able to help.

First question is, can you provide an ipconfig /all of the server, please?

Second question is, did you follow any of the links posted above to setup PPPoE and NAT? If so, which link did you follow and what part of it do you feel caused a problem or not work? Maybe a setting or configuration was missed. I don’t see in your description where you configured NAT. Maybe one of the following will be better suited to help setup NAT?

Configuring Network Address Translation (NAT) in Windows Server 2008

http://www.itechtalk.com/thread1702.html

All in all, we also usually suggest to not setup PPPoE on a server, and rather purchase an inexpensive router (such as Linksys router) for this purpose that will handle the internet connection so you can single home the server (disable one interface), and use your server for other purposes.

In addition, if this is a Domain Controller, it is highly recommended to not use a Domain Controller for this purpose. It causes problems with Active Directory. If this is a DC, please read the following.

This posting is provided AS-IS with no warranties or guarantees and confers no rights.

Encontrei a solução. Aposto que ao ler isto vocês irão bater com a cabeça na parede.. rs

Meu caso, depois de 4 longos dias de pesquisa, tentativa e erro, era a seguinte:

MEU ISP, TELEFONICA FIBRA 15MB CORP IP FIXO: 201.93.175.34/24 GW: 200.204.210.213

ADAPTADOR 1 (MINHA INTRANET), FEASSO GBE: 172.16.116.2/24 GW: 172.16.116.2

ADAPTADOR 2 (USADO P/ ACESSAR MODEM), TP-LINK GBE: 192.168.1.2/24 GW: 192.168.1.254

Eu instalei o Sistema Operacional Windows Server 2008 (x86) e precisava compartilhar minha conexão internet do modem fibra p/ 6 computadores do meu escritório.

Vasculhando informações de ajuda no windows, descobri que o tutorial de «Exemplo de roteamento e acesso remoto» possui a seguinte informação:

1º: Devemos modificar a conta do usuário local (administrador) p/ permitir acesso a rede.

2º: Devemos atentar às informações sobre métrica na seção Rotas estáticas.

Bom, assim como vocês fiquei incansáveis dias tentando buscar na internet a seguinte pesquisa: Configurar NAT e PPPoE no Windows Server 2008.

A seguir, deixo um tutorial, de minha autoria (pois não achei a resposta em nenhum site até o momento):

A primeira coisa que você deve fazer é, se você andou fuçando muito no seu servidor tentando arranjar uma solução p/ esse problema, reinicie totalmente seu sistema operacional windows server 2008, se possível, deixe ele «zerado», default.

Agora siga os passos abaixo e verá como é fácil configurá-lo, sem quebrar a cabeça:

1º PASSO: Abra o Gerenciador de Serviores.

2º PASSO: Adicione 3 funções: Serviços de Acesso e Diretiva de Rede, se você tiver um servidor DNS e outro DHCP na sua rede, não é necessário adcionar a função de Servidor DNS e Servidor DHCP.

3º PASSO: Vá em MENU INICIAR > FERRAMENTAS ADMINISTRATIVAS > ROTEAMENTO E ACESSO REMOTO.

4º PASSO: Clique no lado direito do mouse e selecione Configurar e Habilitar Roteamento e Acesso Remoto.

5º PASSO: No meu caso, optei por Conversão de endereços NAT e VPN. Selecione a interface no qual o seu Servidor vai usar p/ acessar o modem e consequentemente a internet (MUITO CUIDADO: ESQUEÇA A OPÇÃO DE DISCAGEM POR DEMANDA NESTE MOMENTO, DEPOIS VOCÊ IRÁ CONFIGURÁ-LO). Finalize a configuração, habilitando a função no servidor.

6º PASSO: Abra a arvore até a seção INTERFACES DE REDE e adcione NOVA INTERFACE DE DISCAGEM POR DEMANDA. Siga o Assistente normalmente e selecione a opção p/ conectar-se usando PPP sobre Ethernet (PPPoE), insira seu usuário e sua senha estabelecidos pelo seu provedor (obs: pode deixar um branco os campos DOMINIO e NOME DE SERVIÇO, no meu caso, deixei o nome da interface como ROTEADOR REMOTO). ATENÇÃO: Quando chegar na janela de Rotas Estáticas para Redes Remotas, deixe tudo em branco, não acrecente nada. Conclua o assistente.

7º PASSO: Verifique se, na seção IPV4 > GERAL existe o interface de discagem que acabamos de adicionar (Roteador Remoto). Se não existir, inclua, a presença de todas as interfaces que você tem instalado no servidor, terá presença obrigatória nessa seção.

8º PASSO: Vá até a seção IPV4 > Rotas estáticas e retire TODOS os roteamentos estáticos que existirem na lista, deixando-a em branco. Inclua dois roteamentos estáticos, como segue na tabela abaixo (obs: p/ todas as configurações abaixo, habilite a opção «Usar esta rota para iniciar as conexões de discagem por demanda»):

Interface: Destino: Mascara de Rede: Gateway: Métrica:

Roteador Remoto 0.0.0.0 0.0.0.0 Nenhuma 1

R oteador Remoto 201.93.175.0* 255.255.255.0* Nenhuma 1

* Veja qual o range de IP que sua provedora de acesso lhe concedeu, você pode ver isso em http://myip.ms/ clique no seu ip informado, no meu caso o ip real é 201.93.175.34 e o range vai de 201.93.175.0 até 201.93.175.255, então minha mascara de rede é /24, sendo 255.255.255.0 (Geralmente os provedores escolhem /24 como marcara).

9º PASSO: Vá na seção IPV4 > NAT e apague todas as interfaces que estão listadas. Incluia SOMENTE UMA INTERFACE: Roteamento Remoto (a interface de discagem por demanda).

10º PASSO (MUITO IMPORTANTE): Feche a janela de Roteamento e Acesso Remoto e abra o Gerenciador de Servidores, vá até a seção: CONFIGURAÇÃO > USUÁRIOS E GRUPOS LOCAIS > USUÁRIOS, abra as propriedades de Administrador e vá até a aba discagem, no grupo de opções «Permissão de Acesso a Rede» selecione Permitir acesso.

Feito isso verifique se já é possível acessar a internet no servidor e nas máquinas cliente (para aqueles que não configuraram o Servidor DNS e DHCP terão que configurar manualmente as configurações IP nos computadores cliente apontando o IP deste servidor como Gateway e DNS).

Espero que tenho ajudado,

peço um favor a quem ler isto, colem o link deste site em outros tutoriais e forum de duvidas ref. este mesmo problema.

Atenciosamente Felipe Parisi Nogueira Assad.

Источник

Pppoe server windows server

Территория нашей страны огромна, однако Интернетом до сих пор обеспечены не все города и малые населенные пункты. Так же бывает, что во всех многоквартирных домах есть высокоскоростной доступ в сеть, а жителям частного сектора приходится довольствоваться ADSL или 3G, скорость и качество связи по которым очень плохое.

Для того, что бы стать провайдером нужно в первую очередь купить какую-то модель микротика для работы центральным маршрутизатором. Для малой нагрузки отлично подойдет Mikrotik RB450G или любой Mikrotik RB2011 серии, например Mikrotik RB2011UAS-2HnD-IN, который мы и будем использовать для примера.

Для начальной настройки Mikrotik RB2011UAS-2HnD-IN нужно подключить кабель от компьютера во второй сетевой порт, потому что первый в начальной конфигурации заблокирован.

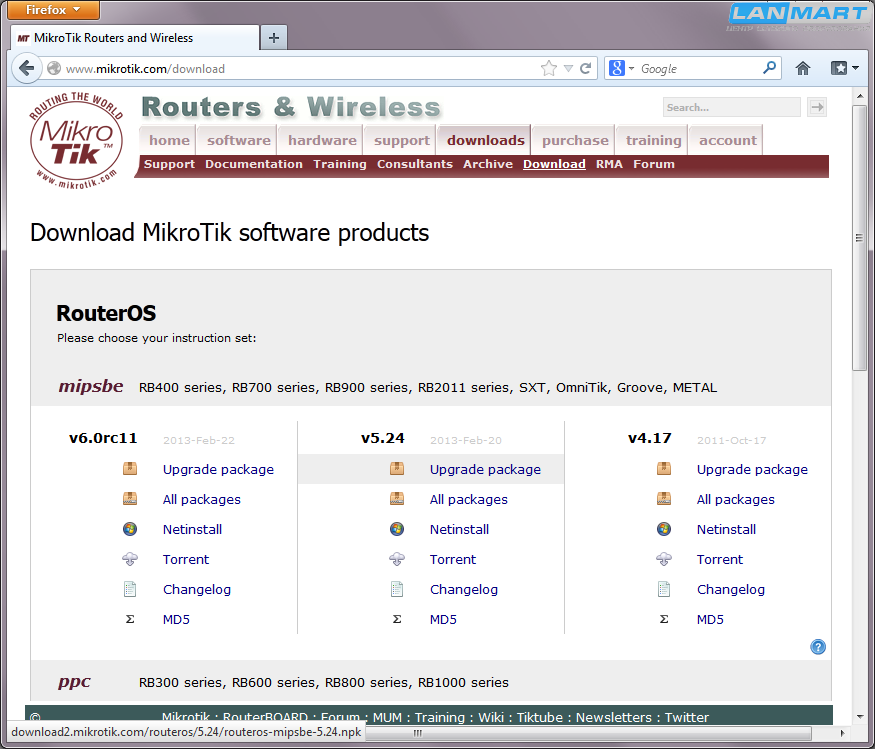

Далее заходим на сайт mikrotik.com в раздел Download и качаем самую последнюю версию ПО для оборудования. На данный момент это 5.24. Для обновления нужно выбрать Upgrade Package. Сохраняем файл на компьютер.

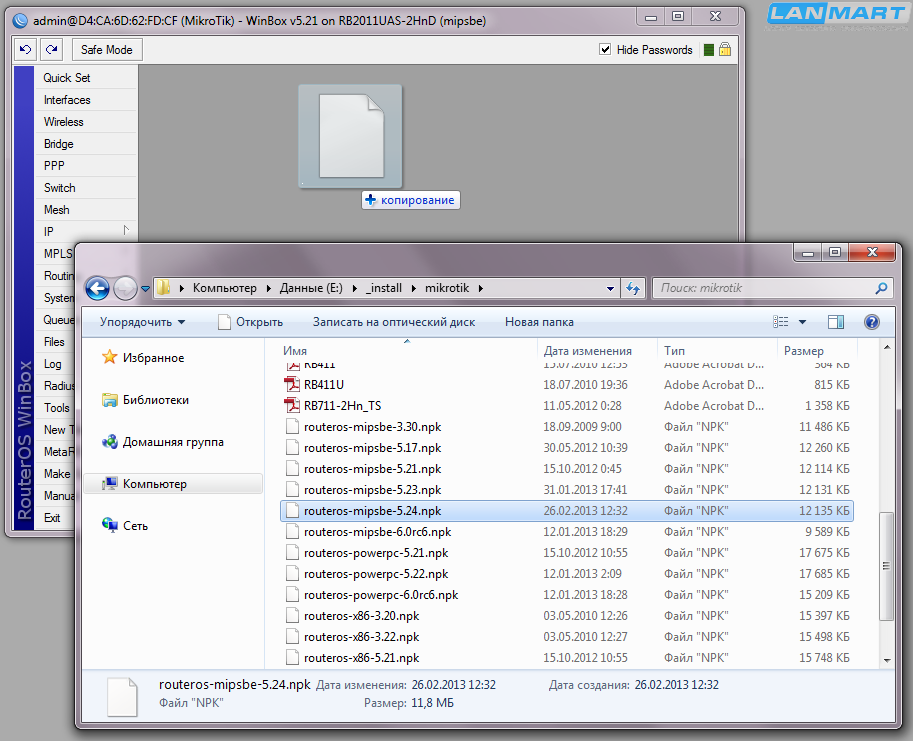

Открываем окно микротика и окно проводника. Перетаскиваем мышкой файл на окно микротика. После загрузки файла нужно перезагрузить устройство через меню SYSTEM->Reboot. Обновление занимает около 2-3 минут, питание оборудования отключать нельзя.

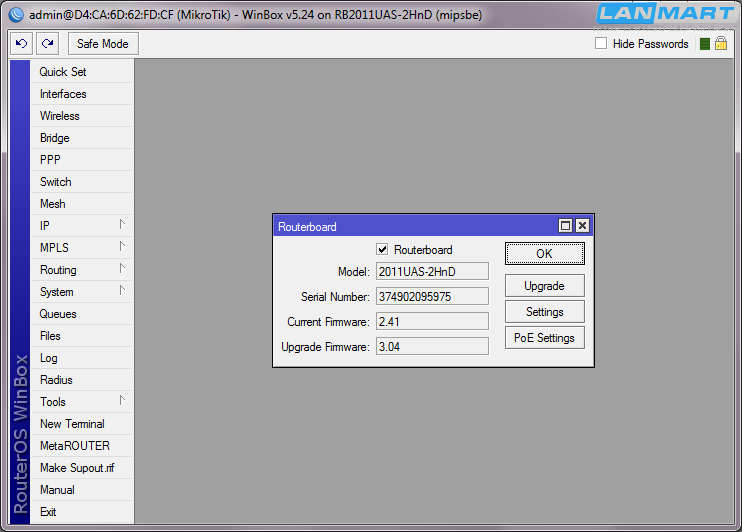

В меню SYSTEM->Routerboard производим обновление загрузчика, нажимаем кнопку Upgrade.

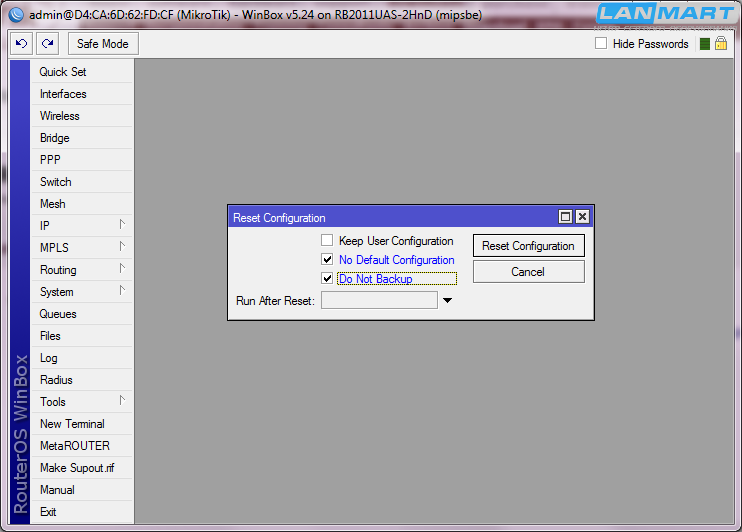

В меню SYSTEM->Reset Configuration сбрасываем конфигурацию еще раз, устанавливая галочки No Default Configuration и Do Not Backup.

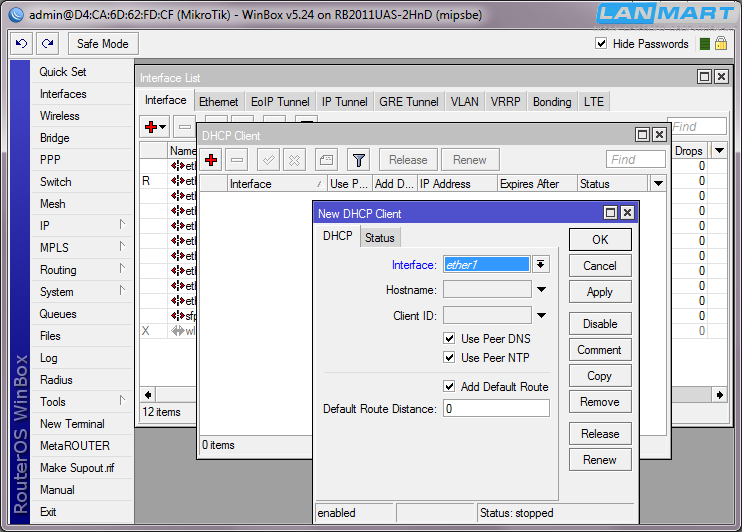

Для доступа в сеть нужно настроить канал интернета от провайдера. Если получение IP-адреса происходит автоматически, тогда в меню IP->DHCP Client нужно создать новое правило на + и указать интерфейс, в который подключен кабель от провайдера, например Ether1.

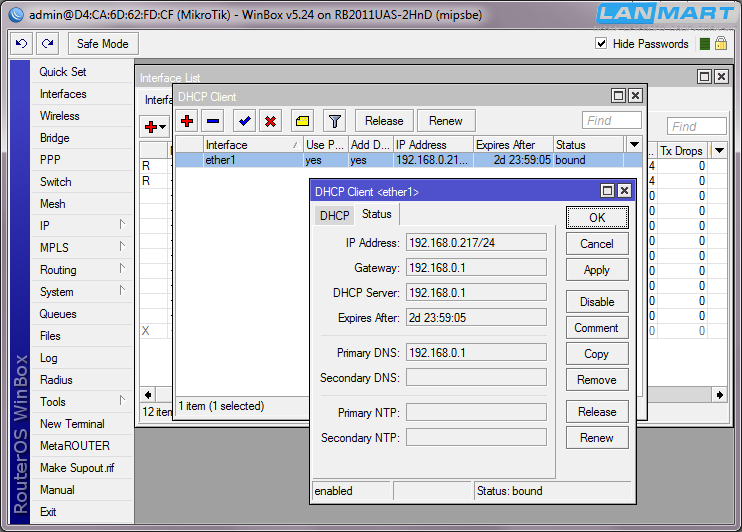

При успешном получении адреса в разделе Status появится соответствующая информация.

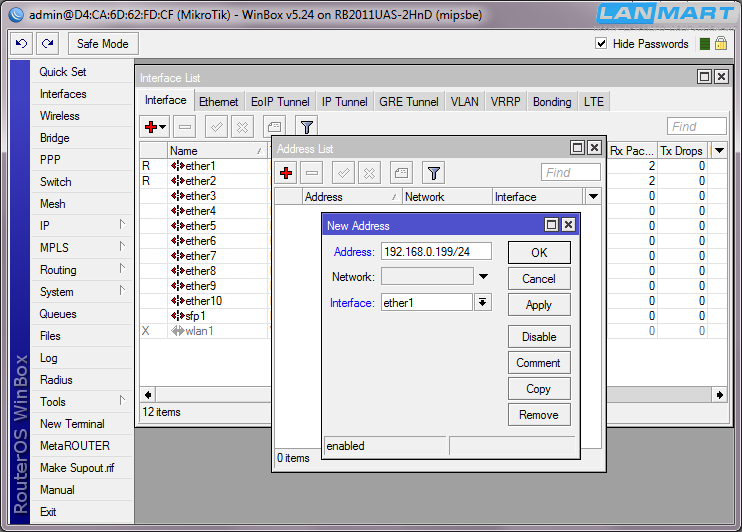

Если IP-адрес нужно устанавливать вручную, тогда заходим в меню IP->Addresses и нажимаем на +, далее указываем адрес, который выдал провайдер, например 192.168.0.199/24 и выбираем интерфейс Ether1. 24 на конце означает маску подсети 255.255.255.0 если провайдер использует другую маску, то следует найти в сети Интернет через поисковую систему «калькулятор маски подсети» и провести в нем необходимые вычисления.

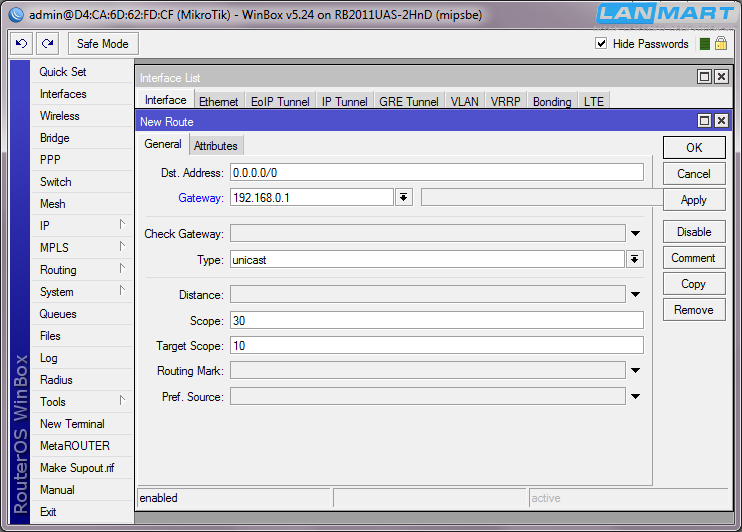

Кроме IP-адреса нужно указать и шлюз. На микротике его указывают в меню IP->Routes. Создаем новое правило на + и указываем адрес шлюза, который выдал провайдер. В нашем случае это 192.168.0.1.

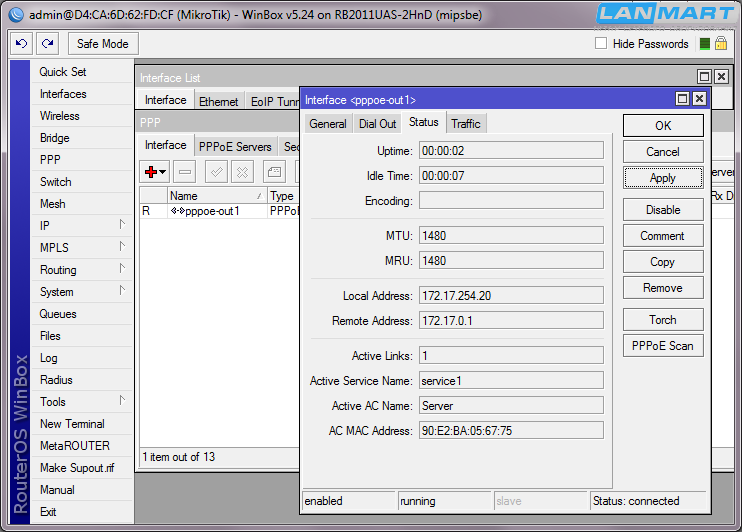

При успешном подключении в окне статуса появится информация о выданных адресах и имени сервера.

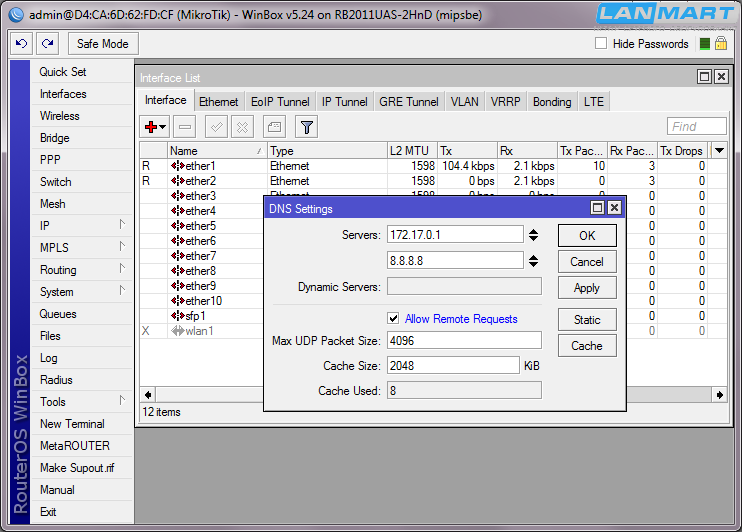

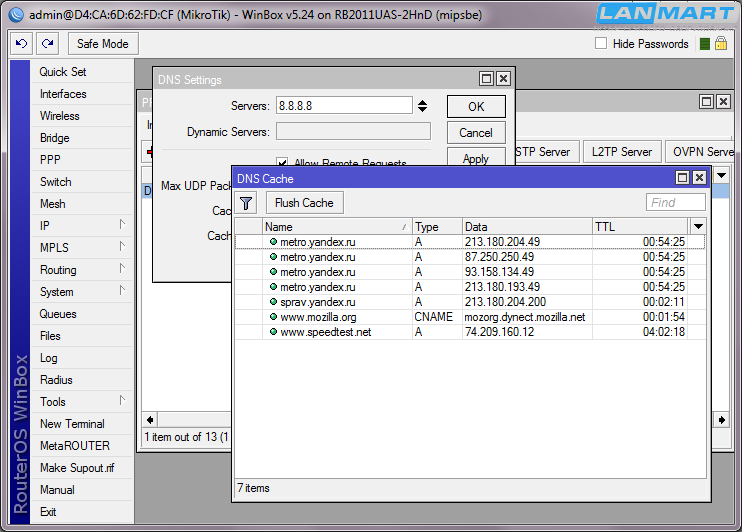

Для того, что бы микротик работал в качестве DNS сервера, нужно в меню IP->DNS поставить галочку Allow Remote Requests.

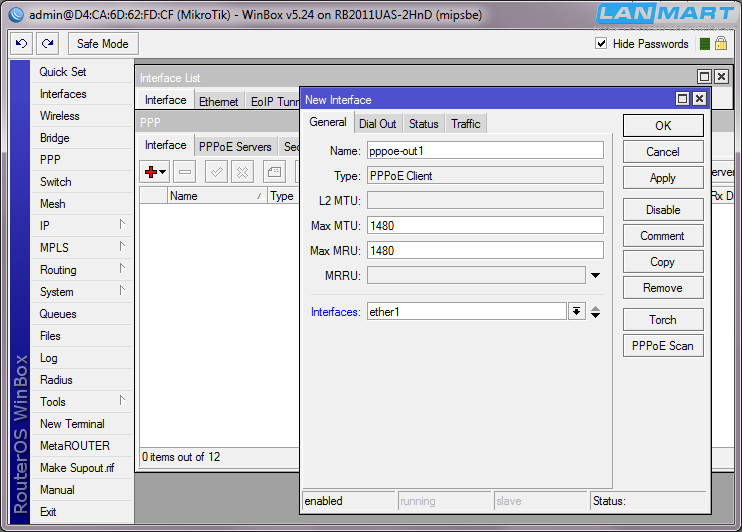

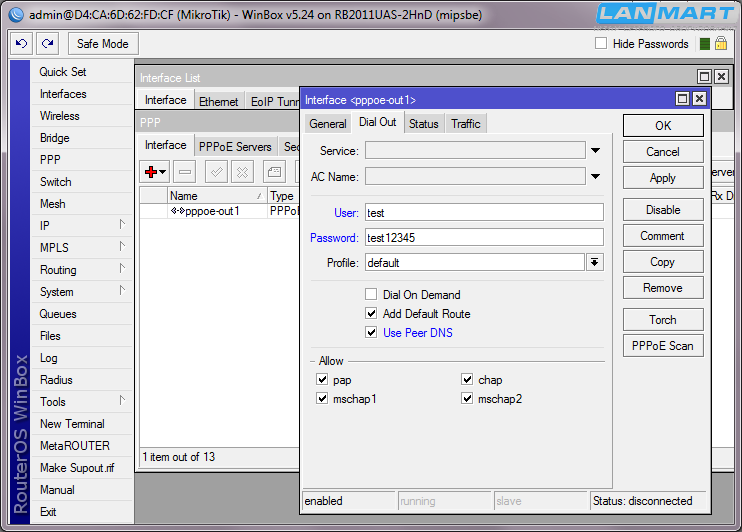

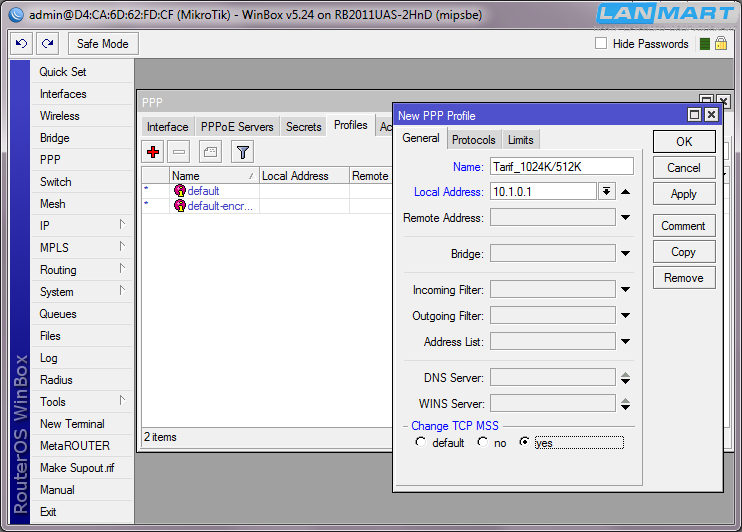

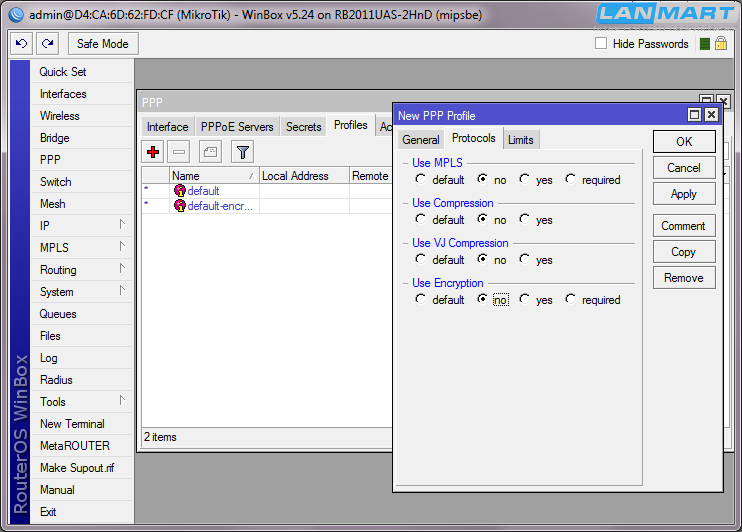

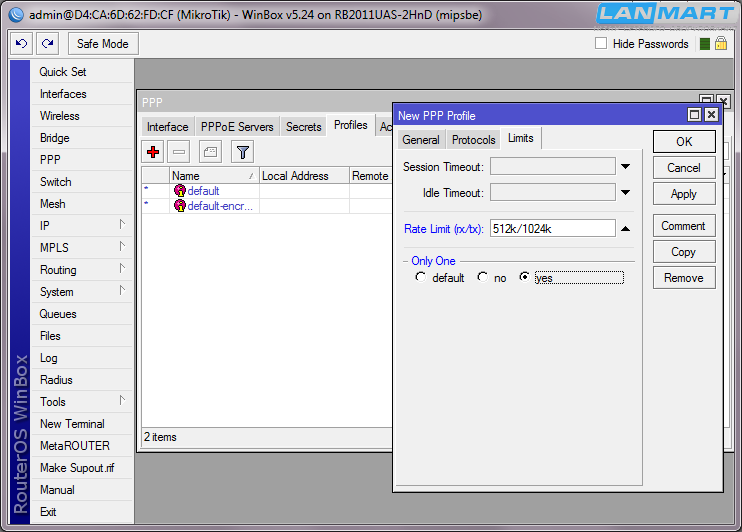

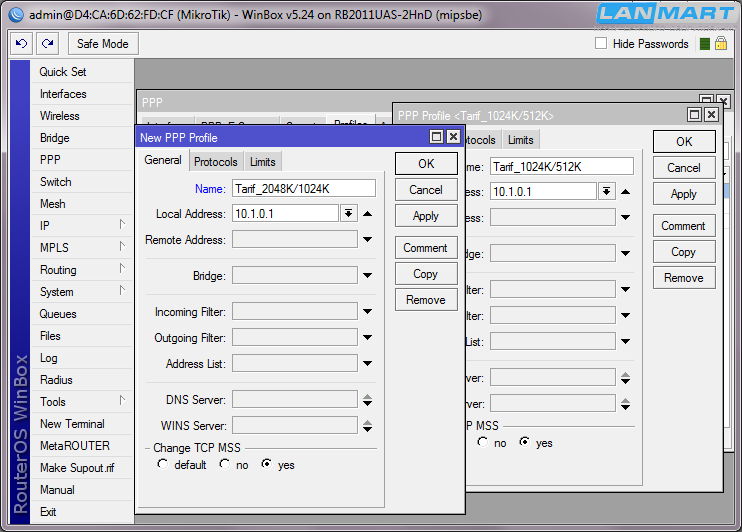

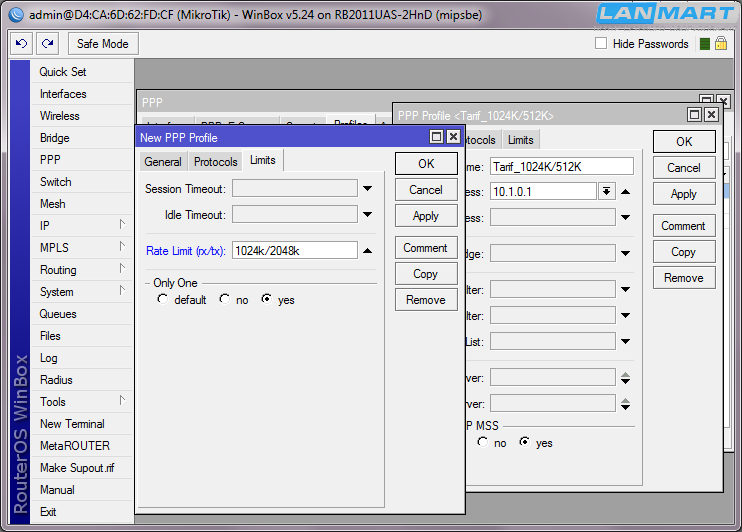

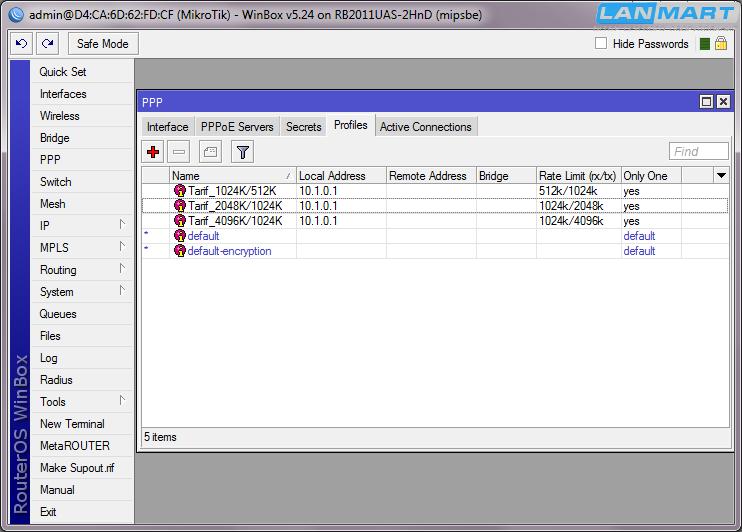

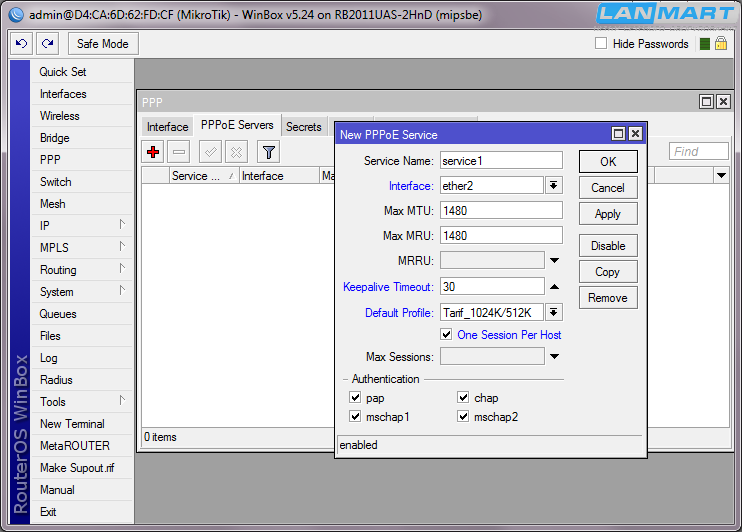

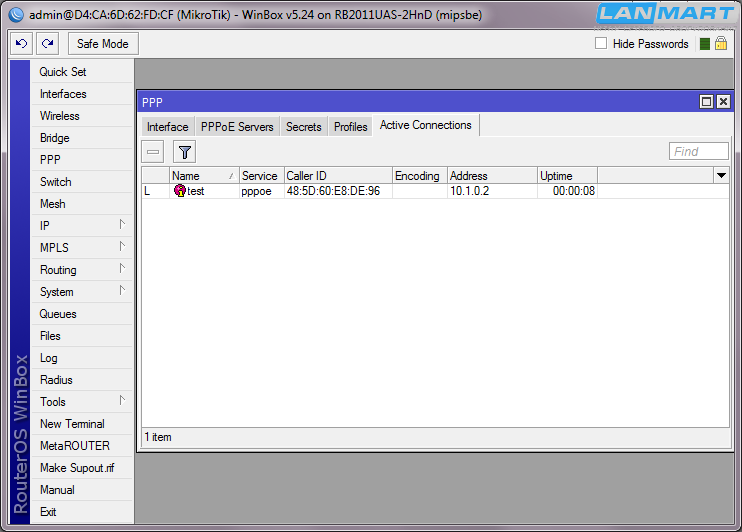

Теперь переходим к настройке PPPoE сервера. Заходим в раздел PPP на вкладку Profiles и нажимаем на + для создания нового. В открывшемся окне указываем:

Так же устанавливаем галочку Change TCP MSS в значение Yes.

В итоге создаем 3 профиля с разными ограничениями скорости. В примере видно, что входящая скорость намного больше исходящей. При использовании беспроводных каналов связи тарифы нужно делать не симметричными, т.к. исходящий трафик создает дополнительную нагрузку на сеть, особенно если пользователи будут осуществлять раздачи с торрентов. Несколько таких абонентов без ограничения исходящей скорости могут занять весь ресурс базовой станции, не оставив возможности работать остальным.

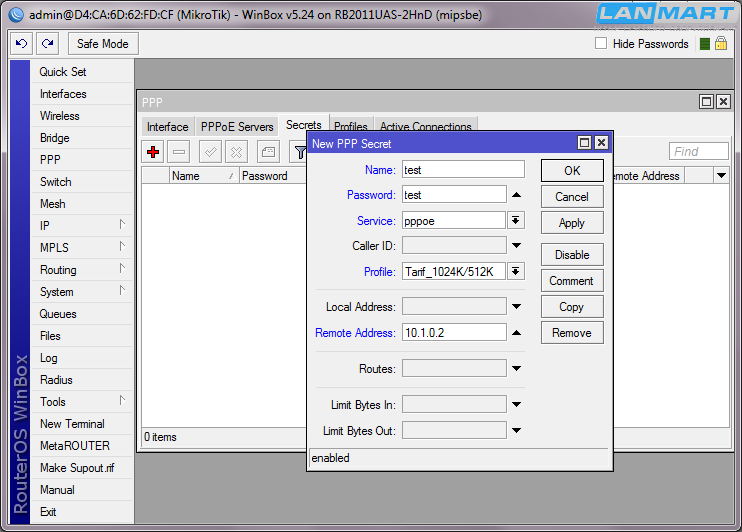

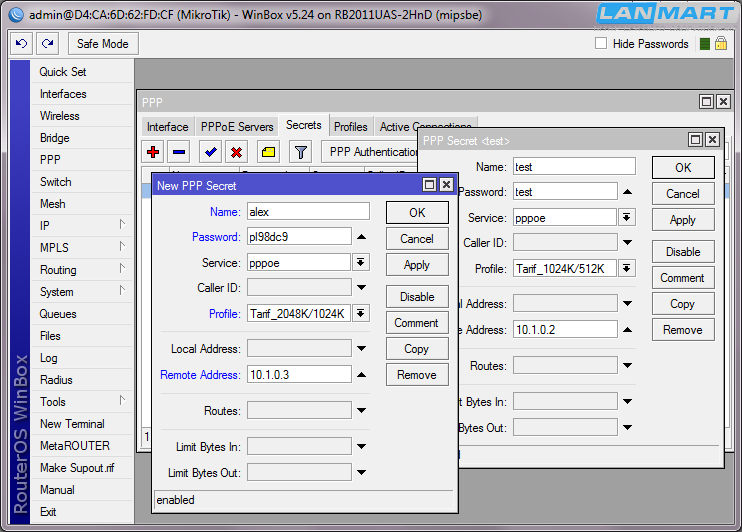

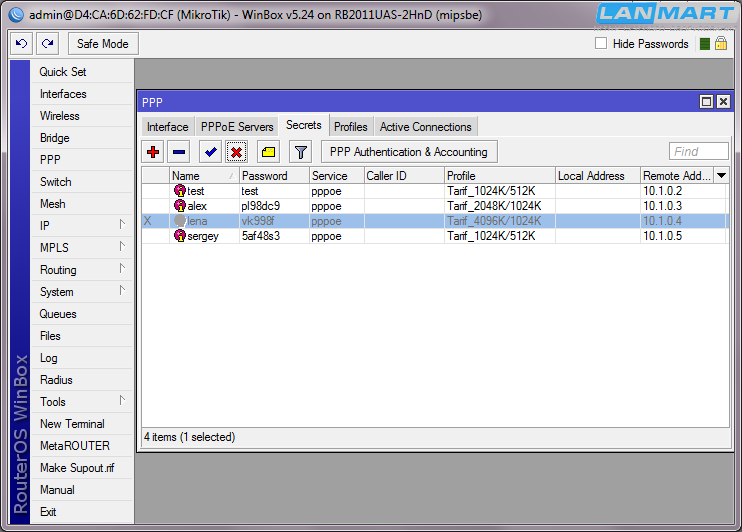

Для создания учетных записей клиентов заходим на вкладку Secrets. Нажимаем на + и создаем нового абонента. Указываем:

В любой момент можно зайти в свойства клиента и поменять ему тариф или адрес. Однако настройки применятся только после отключения и повторного подключения клиента.

Один клиент выключен и работать не может, эту функцию следует использовать при отключении клиентов за неоплату. Вверху в меню есть крестик для отключения и галочка для включения.

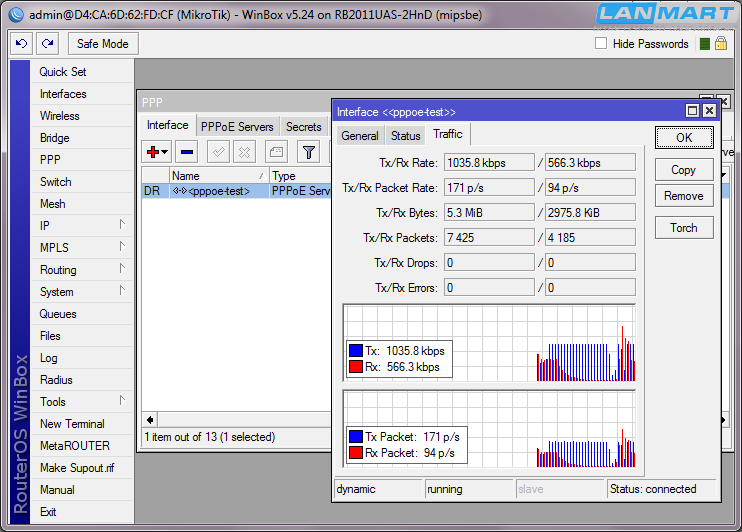

На вкладке Interface можно просматривать загрузку каждого абонентского подключения, например отсортировав клиентов по входящей или исходящей скорости. Если нажать 2 раза мышкой по любому соединению откроется окно статуса, где можно просматривать график скорости и пакетную нагрузку. В данном случае видно, как работает ограничение скорости.

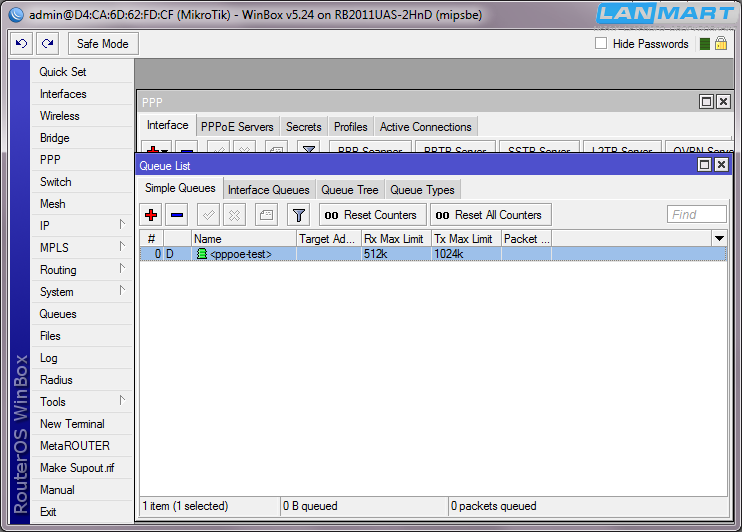

При подключении клиента автоматически создается правило ограничения скорости в меню Queues.

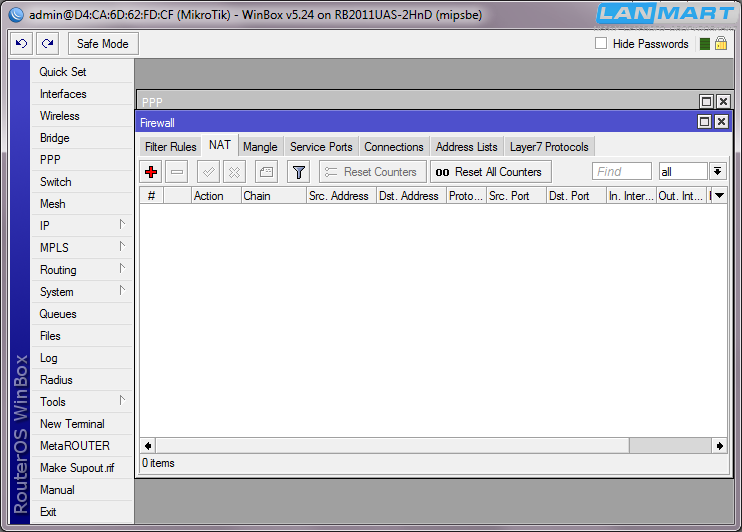

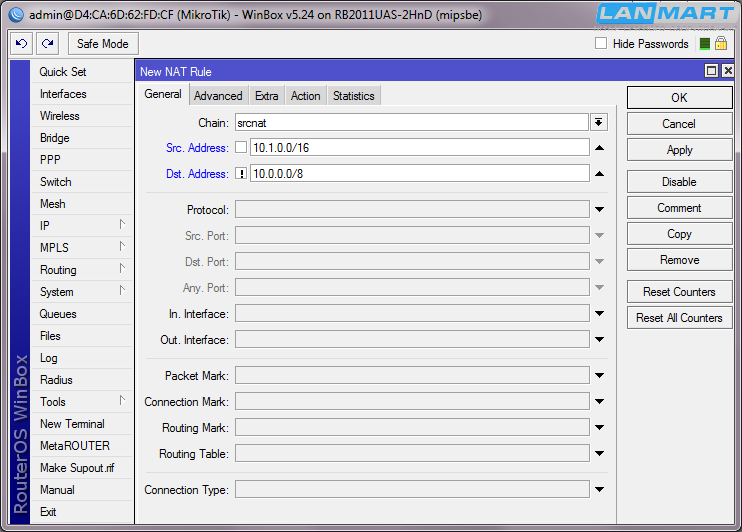

Однако в данный момент клиенты PPPoE сервера могут общаться только с роутером, в Интернет им не попасть. Нужно настроить NAT. Для этого в меню IP->Firewall нажимаем на + открывается окно.

В котором указываем:

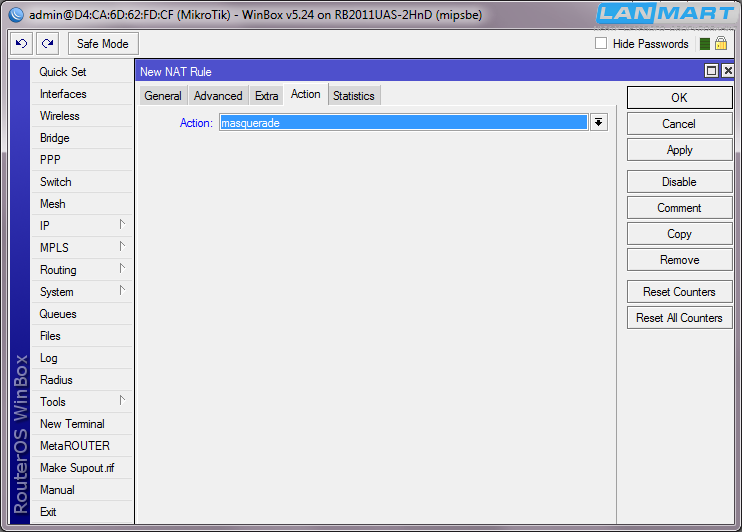

На вкладке Action выбираем Masquerade что и является NAT’ом.

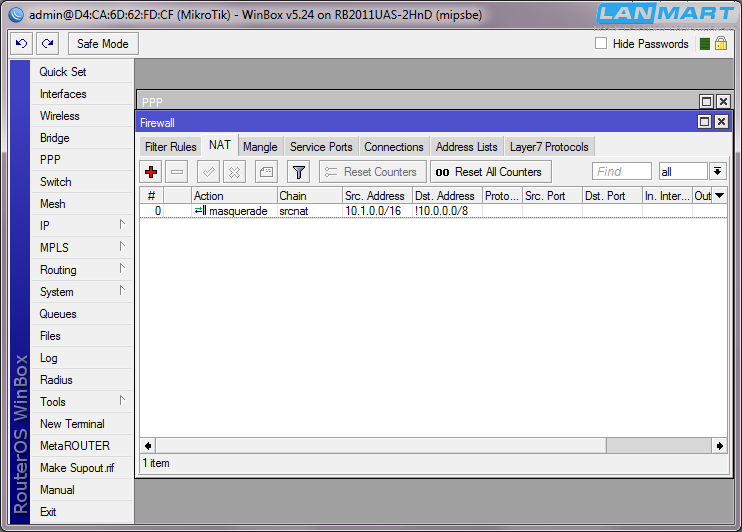

В итоге появляется одно правило.

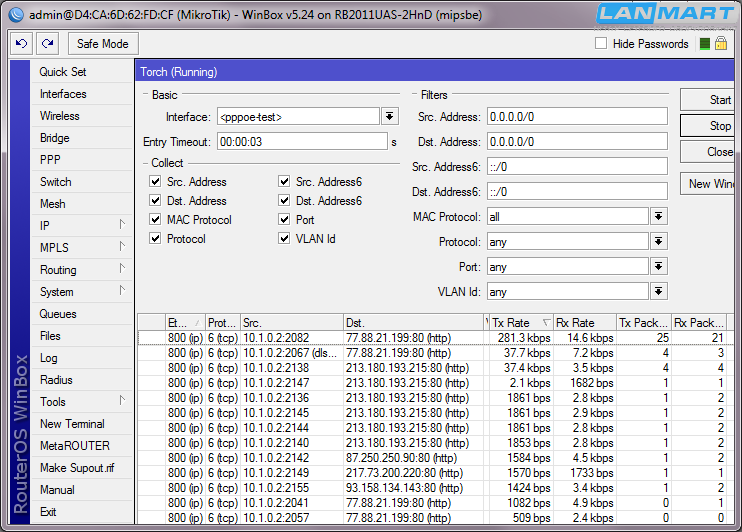

Теперь клиенты могут получить доступ в Интернет. Кстати с PPPoE очень удобно смотреть на какие адреса и что скачивают клиенты. Если выбрать одного абонента из списка клиентов, нажать по нему правой кнопкой мышки и выбрать Torch, поставить все галочки в разделе Collect и нажать Start, можно увидеть все соединения, скорость и количество пакетов. По любому столбику можно делать сортировку.

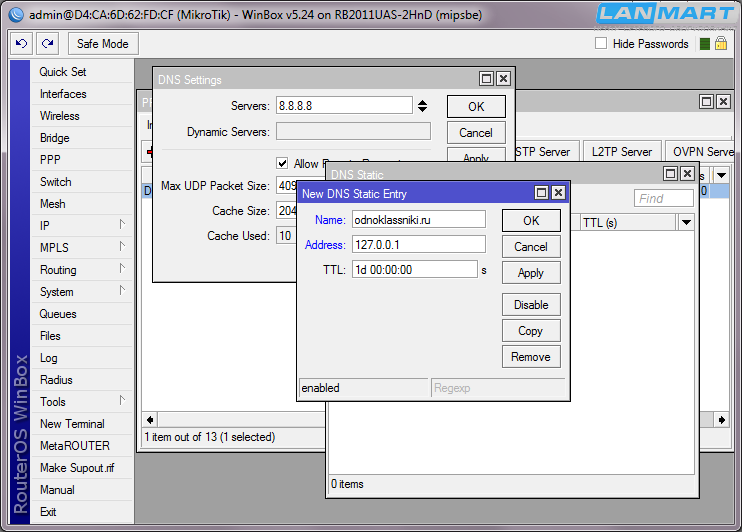

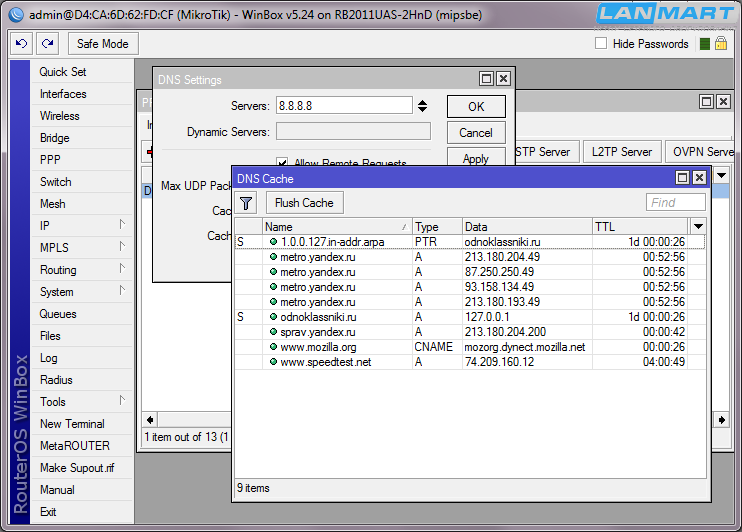

Если нужно заблокировать доступ на какой-то сайт, например odnoklassniki.ru, то можно создать статическую DNS запись, где указано имя сайта и не существующий адрес, например 127.0.0.1. Но так как иногда перед именем сайта автоматически приписывается www, нужно создавать 2 записи, вторую www.odnoklassniki.ru.

После установки ограничения сайты могут продолжать открываться некоторое время, т.к. на компьютерах пользователей так же имеется кэш DNS, в котором временно сохраняются имена посещаемых сайтов. Для очистки нужно запустить командную строку и ввести ipconfig /flushdns.

На этом настройка подключения к провайдеру, PPPoE сервера, профилей пользователей, NAT, DNS и блокировки сайтов по доменному имени завершена. Уже сейчас можно подключать клиентов к сети Интернет и начинать работать. Однако не забывайте заходить на наш сайт и читать новые обзоры по настройке оборудования.

Источник

Настройка PPPoE с шейпингом трафика для небольшой сети

Однажды возникла задача настроить раздачу интернета на пару десятков компьютеров (офисные и домашние). Коробочные решения оказались либо платными, либо достаточно сложно настраиваемыми, поэтому было принято решение использовать собственное на базе Debian Linux. Опытом его поднятия я хочу поделиться с вами в этом посте, но приведенные здесь версии могли немного устареть с момента написания мануала «для себя», так что нужно проявить некоторую внимательность. Также, нужно учитывать, что приведенное решение далеко от идеального и профессионального. Оно поможет скорее тем, кому нужно быстро поднять у себя сервер, раздающий интернет. В конце у нас будет раздача интернета через PPPoE с назначением внутренних IP клиентам, шейпинг трафика, DNS сервер и простой мониторинг текущих сессий из консоли.

Подготовка системы

aptitude update

aptitude install openssh-server mc mtr tracert nano tcpdump bind9 pppoe freeradius radiusclient1 rcconf php5

Настройка DNS-сервера

Выполняем

nano /etc/bind/named.conf.options

Добавляем в конец файла:

allow-transfer < none; >;

allow-query < 10.128.0.0/16; localhost; >; //подсеть наших пользователей

allow-recursion < 10.128.0.0/16; localhost; >; //рекурсия только локальным

version «My ISP DNS»; //скрыли информацию о версии сервера

Запускаем:

nano /etc/init.d/rsyslogd

Защитим от редактирования и удаления файл конфигурации named.conf:

chattr +i /root-dns/etc/bind/named.conf

Сервер PPPoE

cd /tmp

apt-get build-dep pppoe

apt-get source pppoe

cd rp-pppoe-3.8/src

./configure

Запускаем:

nano config.h

Теперь в только что созданном файле config.h нужно заменить строчку:

/* #undef HAVE_LINUX_KERNEL_PPPOE */

на строчку:

#define HAVE_LINUX_KERNEL_PPPOE 1

Заморозим пакет в системе, чтобы предотвратить его автоматическое обновление:

echo pppoe hold | dpkg —set-selections

Запускаем:

nano /etc/ppp/pppoe-server-options

Вставляем:

logfile /var/log/pppoe.log

debug

mtu 1472

mru 1472

auth

require-pap

#require-chap

default-asyncmap

ktune

lcp-echo-interval 20

lcp-echo-failure 2

ms-dns 10.128.0.1

plugin radius.so

plugin radattr.so

10.128.0.1:

nobsdcomp

noccp

noendpoint

noipdefault

noipx

novj

receive-all

Запускаем:

nano /etc/ppp/options

В конфиге /etc/ppp/options: убираем всё, ставим:

lock

Запускаем:

nano /etc/init.d/pppoe-server

Отключаем bind. Потом туда опять заходим и видим что он вообще исчез из списка. Внизу он таки есть, а рядом наш pppoe-server. Включили и то и то. Вышли.

В конце файла добавляем:

controls <

inet 127.0.0.1 allow < localhost; >keys < rndc-key; >;

>;

include «/etc/bind/rndc.key»;

Теперь ещё нужно включить форвардинг в ядре и сделать подхват правил iptables. Конфигурация пока будет тестовой.

Параметры sysctl.conf, iptables, настройки сетевых интерфейсов

Запускаем:

nano /etc/sysctl.conf

Раскомментировали, добавили чего небыло:

net.ipv4.conf.default.rp_filter=1

net.ipv4.conf.all.rp_filter=1

net.ipv4.tcp_syncookies=1

net.ipv4.ip_forward=1

kernel.panic = 1

kernel.panic_on_oops = 1

kernel.panic_on_io_nmi = 1

kernel.panic_on_unrecovered_nmi = 1

Теперь в rc.local у нас будет:

ifconfig eth0 up

iptables-restore

Далее, конфигурируем /etc/network/interfaces — тут eth0 получился локальным, для него ничего вообще не пишем, разве что auto eth0. А по поводу eth1 — если это интернет — я бы задумался о статическом внешнем айпи, в противном случае нельзя использовать SNAT, а только MASQUERADE, а он сильнее грузит систему.

Запускаем:

nano /etc/network/interfaces

Конфиг:

auto lo

iface lo inet loopback

auto eth0

auto eth1

allow-hotplug eth0 eth1

iface eth1 inet dhcp

В данном листинге eth1 — интернет через NAT и DHCP конфиг.

Пробный запуск сервера PPPoE

Далее надо протестировать PPPoE без радиуса. Для этого комментируем 2 строчки плагинов в /etc/ppp/pppoe-server-options.

Запускаем:

nano /etc/ppp/pppoe-server-options

Конфиг:

#plugin radius.so

#plugin radattr.so

Запускаем:

nano /etc/ppp/pap-secrets

Дописываем в конец либо заменяем полностью содержимое:

test * test 10.128.2.10

Запускаем pppoe-server:

/etc/init.d/pppoe-server start

FreeRadius

Запускаем:

nano /etc/radiusclient/servers

Заменяем содержимое файла:

127.0.0.1 my-isp-radius

Запускаем:

nano /etc/radiusclient/radiusclient.conf

Заменяем содержимое файла:

auth_order radius,local

login_tries 4

login_timeout 60

nologin /etc/nologin

issue /etc/radiusclient/issue

# RADIUS settings

authserver localhost:1812

acctserver localhost:1812

servers /etc/radiusclient/servers

dictionary /etc/radiusclient/dictionary

login_radius /usr/sbin/login.radius

# RADIUS server

seqfile /var/run/radius.seq

mapfile /etc/radiusclient/port-id-map

default_realm

radius_timeout 10

radius_retries 3

login_local /bin/login

Запускаем:

nano /etc/freeradius/radiusd.conf

# Количество принимаемых запросов процессом. МОжет помочь при утечках памяти в

# RADIUS сервере. Если выставить 300, процессы будут периодически перегружаться

# для уборки мусора.

max_requests_per_server = 0

>

# Создать уникальный ключ для аккаунтинг сессии.

# Многие NAS повторно используют Acct-Session-ID.

# key перечисление аттрибутов для генерации Acct-Session-ID

acct_unique <

key = «User-Name, Acct-Session-Id, NAS-IP-Address, Client-IP-Address, NAS-Port-Id»

>

# Авторизация

# сначала идет пакет передается в preprocess

# где может быть модифицирован.

# Далее chap mschap обрабатывают chap и mschap авторизацию.

authorize <

preprocess

chap

mschap

# Не ведем логи пакетов авторизации.

# auth_log

files

#sql

>

# Аунтификация

# Секция содержит модули доступные, для аунтификации.

authenticate <

Auth-Type PAP <

pap

>

Auth-Type CHAP <

chap

>

Auth-Type MS-CHAP <

mschap

>

Запускаем:

nano /etc/freeradius/clients.conf

Заменяем содержимое файла:

client localhost <

ipaddr = 127.0.0.1

secret = my-isp-radius

require_message_authenticator = no

nastype = other

>

Запускаем:

nano /etc/freeradius/users

Конфиг:

steve Cleartext-Password := «testing»

Service-Type = Framed-User,

Framed-Protocol = PPP,

Framed-IP-Address = 10.128.13.3,

Framed-IP-Netmask = 255.255.0.0,

Framed-Routing = Broadcast-Listen,

Framed-Filter-Id = «std.ppp»,

Framed-MTU = 1500,

Framed-Compression = Van-Jacobsen-TCP-IP

# тут остальные юзеры по такому же принципу

DEFAULT Framed-Protocol == PPP

Framed-Protocol = PPP,

Framed-Compression = Van-Jacobson-TCP-IP

DEFAULT Hint == «CSLIP»

Framed-Protocol = SLIP,

Framed-Compression = Van-Jacobson-TCP-IP

DEFAULT Hint == «SLIP»

Framed-Protocol = SLIP

Вообще в будущем вам нужно будет настроить связку с MySQL, но на данном этапе это не критично. При добавлении пользователя нужно перезапустить Freeradius:

/etc/init.d/freeradius restart

Теперь нужно разобраться с шейпингом трафика. Идея такова, что скорость должна регулироваться индивидуально для каждого пользователя и передаваться в виде атрибута от Radius-сервера серверу NAT. Зачем? Для того чтобы в последствии было возможно расширить структуру и распределить нагрузку между несколькими NAS.

Шейпинг трафика

Итак, подготовка. Установим Wondershaper:

aptitude install wondershaper

Этот пакет представляет собой один скрипт, работающий с CBQ/HTB приоритезацией и имеющий вменяемый формат вызова. При желании можно протестировать его работу до внедрения:

wondershaper ppp0 512 512

Естественно, ppp0 должен существовать и быть результатом соединения клиента с нашим сервером. После того как команда выполнена, можно веб-браузером клиента зайти на любой сайт, измеряющий скорость, типа speedtest.net — и убедиться что она таки режется шейпером. Для сброса настроек без рассоединения с клиентом (кика то есть), делаем

wondershaper clear ppp0

и убеждаемся в том, что скорость опять нормальная (то есть равна скорости, которую мы берем от «старшего брата» на WAN интерфейсе. Добавление ограничений скорости нужно автоматизировать, используя простой парсер файлов /var/run/radattr.ppp*, которые появляются при успешном ppp соединении и содержат все атрибуты, передаваемые Radius-сервером серверу PPPoE. Займемся атрибутами. Дополняем содержимое файла дополнительных атрибутов /etc/freeradius/dictionary вот этим:

Запускаем:

nano /etc/freeradius/dictionary

Далее, эти же атрибуты нужно добавить в словарь Raduisclient-а. Редактируем /etc/radiusclient/dictionary, в конце добавляем то же самое:

Запускаем:

nano /etc/radiusclient/dictionary

Всё отлично, теперь они (FreeRadius и RadiusClient) друг друга поймут. Соответственно, в настройках пользователей freeradius-а появятся дополнительные строчки с указанием лимита входящей и исходящей скорости (но не обязательные). Пример /etc/freeradius/users с учетом изменений:

Запускаем:

nano /etc/freeradius/users

Конфиг:

steve Cleartext-Password := «testing»

Service-Type = Framed-User,

Framed-Protocol = PPP,

Framed-IP-Address = 10.128.13.3,

Framed-IP-Netmask = 255.255.0.0,

Framed-Routing = Broadcast-Listen,

Framed-Filter-Id = «std.ppp»,

Framed-MTU = 1500,

Framed-Compression = Van-Jacobsen-TCP-IP

PPPD-Downstream-Speed-Limit = 1024,

PPPD-Upstream-Speed-Limit = 1024

# тут остальные юзеры по такому же принципу

DEFAULT Framed-Protocol == PPP

Framed-Protocol = PPP,

Framed-Compression = Van-Jacobson-TCP-IP

DEFAULT Hint == «CSLIP»

Framed-Protocol = SLIP,

Framed-Compression = Van-Jacobson-TCP-IP

DEFAULT Hint == «SLIP»

Framed-Protocol = SLIP

Теперь NAS получает сведения о скорости, но не умеет их обрабатывать. Делаем два скрипта, выполняющих парсинг переданных атрибутов при установлении соединения:

Запускаем:

nano /etc/ppp/ip-up.d/0001shaper

Запускаем:

nano /etc/ppp/ip-down.d/0001shaper

Запускаем:

nano /root-scripts/shape-off

Запускаем:

chmod +x /root-scripts/*

В листингах eth1 — это всё ещё WAN интерфейс. Итак, что мы получаем в результате: Клиент соединяется с сервером PPP, получает IP адрес. Автоматически вызывается скрипт, настраивающий шейпинг на клиентском PPP интерфейсе и включающий для него маскарадинг. При рассоединении правило маскарадинга удаляется также автоматически. Вроде как wondershaper не нужно принудительно отцеплять от pppx, во всяком случае мануалы об этом молчат и всё нормально работает на практике.

Простая защита на основе iptables

Теперь уделим немножко внимания iptables и безопасности сервера. Заменим /etc/firewall.conf:

Запускаем:

nano /etc/firewall.conf

#iface config

INET_IFACE=»eth1″

LO_IFACE=»lo»

LO_IP=»127.0.0.1″

#kernel modules

modprobe ip_tables

modprobe ip_conntrack

modprobe iptable_filter

modprobe iptable_mangle

modprobe iptable_nat

modprobe ipt_LOG

modprobe ipt_limit

modprobe ipt_state

modprobe ipt_MASQUERADE

modprobe ip_conntrack_ftp

modprobe ip_conntrack_irc

modprobe ip_nat_ftp

modprobe ip_nat_irc

Что мы тут видим? Во-первых, выделенное правило. Оно будет отличаться в реальной конфигурации или просто отсутствовать за ненадобностью, но смысл таков: если шлюзом для сервера является ADSL модем или подобный девайс с веб-админкой, нам не нужно выдумывать хитрые пароли для входа туда. Вместо этого, мы запрещаем к ним обращаться из клиентских туннелей, но одному таки разрешаем — это будет сервисная учетная запись, которой можно на него ломиться. Само собой, она не для клиентов. Далее. Добавлены команды, включающие защиту от брутфорсинга SSH сервера. Для их работы нужно настроить blocksshd.

BlockSSHd

Для начала его нужно скачать с blocksshd.sourceforge.net и разархивировать файлы куда-нибудь. Я использовал для закачки wget, но путь — понятное дело — вырезал со странички SourceForge, то есть он будет скорее всего другим:

cd /tmp

wget downloads.sourceforge.net/project/blocksshd/blocksshd/BlockSSHD%201.3/blocksshd-1.3.tar.gz?use_mirror=kent

Этот скрипт написан на Perl и требует некоторых дополнительных модулей для работы. Итак, займемся модулями:

cpan

upgrade

install Sys::Syslog

install Sys::Hostname

install File::Tail

install Tie::File

install Net::DNS

install Net::Subnets

install Getopt::Long

exit

Обращаю внимание на то, что всё это одним махом не нужно копировать и вставлять в терминал. Это потому что каждая операция требует большого количества времени для выполнения и в процессе всей установки Cpan будет задавать вопросы. На все вопросы можно просто нажимать Enter, там по умолчанию всё правильно, как ни странно.

Ну и естественно, версия на момент написания мануала была именно эта, а может быть любая, так что нужно внимательно всё сделать а не копипастить в консоль. Осталось отредактировать конфигурацию blocksshd:

Запускаем:

nano /etc/blocksshd.conf

В этом листинге нужно обратить внимание на выделенные строчки. Первая — максимальное число попыток входа с одного адреса, вторая — нужно ли разблокировать забаненный айпи по истечении времени в секундах, указанного в третьей строчке. Четвертая — оповещать ли по email о попытках взлома.

Теперь можно перезагрузить сервер и тестировать то что получилось.

Простейший мониторинг

Для удобства мониторинга активных сессий можно использовать скрипт, написанный «на коленке». Создадим его и настроим симлинк для простого запуска, ну и проверим конечно:

Запускаем:

nano /root-scripts/clients

$t = getPPPTunnels();

addRadParams($t);

clientTable($t);

Получим что-то типа:

IP Address | MAC Address | NAT | User name | TX (up) | RX (down) | Uptime

——————————————————————————————————

10.128.1.7 | 1:00:19:66:df:39:26 | on | room56 | 507.4 MiB | 445.5 MiB | 16h:31min

10.128.1.3 | 23:00:13:8f:70:30:03 | on | room47 | 8.2 MiB | 137.8 MiB | 1h:14min

10.128.1.5 | 3:00:a1:b0:11:74:cf | on | room50 | 19.2 MiB | 500.2 MiB | 16h:30min

Вот и всё, наш сервер готов к использованию. По своим наблюдениям могу сказать, что простого системника с 1 гб DDR1 и 2 ГГц процессором хватает для раздачи 16-мегабитного канала для 30 пользователей (больше просто не нужно было) и ощутимой нагрузки система не испытывает.

Источник