План перехват. Используем Wi-Fi Sniffer для перехвата паролей и Cookies в локальной сети

Эксплойт

Всем привет! В сегодняшней статье мы поговорим про WiFi сниффер. Вообще данный тип программ предназначен исключительно для перехвата трафика в локальной сети. Далее без разницы как именно жертва подключена к маршрутизатору, по кабелю или по Wi-Fi. Хочу показать перехват трафика на примере интересной программы «Intercepter-NG». Почему я выбрал именно её? Дело в том, что это sniffer приложение написана специально для Windows имеет достаточно приветливый интерфейс и проста в использовании. Да и Linux есть не у всех.

Возможности Intercepter-NG

Как вы знаете, в локальной сети постоянно используется обмен данными между роутером и конечным клиентом. При желании эти данные можно перехватывать и использовать в своих целях. Например, можно перехватить куки, пароли или другие интересные данные. Происходит все очень просто – компьютер отправляет запрос в интернет и получает данные вместе с ответом от центрального шлюза или маршрутизатора.

Программа запускает определенный режим, в котором компьютер клиент начинает отправлять запросы с данными не на шлюз, а именно на устройство с программой. То есть можно сказать он путает роутер с компьютером злоумышленника. Данная атака ещё называется ARP спуфингом. Далее, со второго компа, все данные используются в свои целях.

После получения данных начинается процесс сниффинга, когда программа пытается выудить из пакетов нужную информацию: пароли, логики, конечные web-ресурс, посещаемые страницы в интернете и даже переписку в мессенджерах. Но есть небольшой минус в том, что такая картина отлично работает при незашифрованных данных. При запросе на HTTPS страницы нужны танцы с бубном. Например, программа может при запросе клиента на DNS сервер, подкладывать адрес своего фальшивого сайта, где он может ввести логин и пароль для входа.

Обычная атака

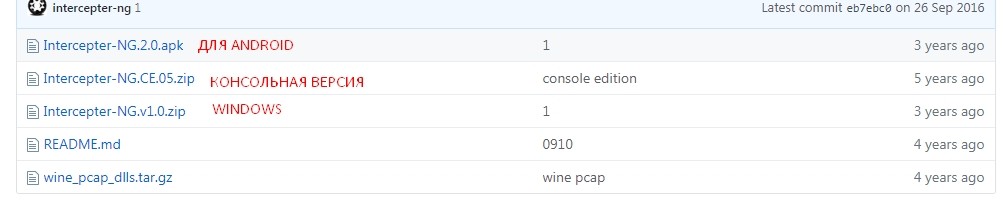

Для начала нам нужно скачать программу. Некоторые браузеры могут ругаться, если вы попытаетесь скачать приложение с официального сайта – sniff.su. Но можете попробовать. Если вам лень проходить данную защиту, то вы можете скачать приложение с GitHub.

Скачиваем архив с версией или «v». Далее устанавливать ничего не нужно и достаточно просто разархивировать содержимое.

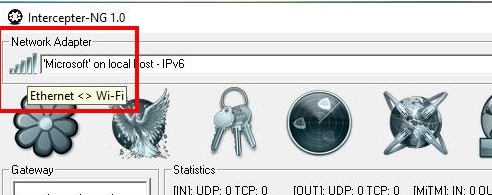

В зависимости от того как вы подключены к сети, в левом верхнем углу будет отображаться соответствующий значок – нажимаем по нему;

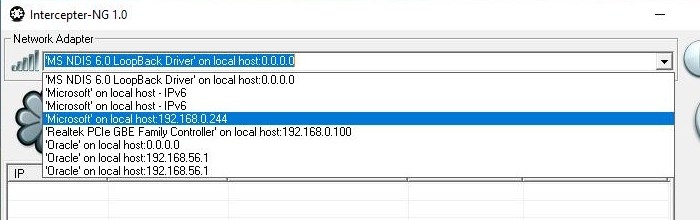

Нужно выбрать свой работающий сетевой модуль. Я выбрал с тем, у которого уже присвоен локальны IP, то есть мой IP адрес;

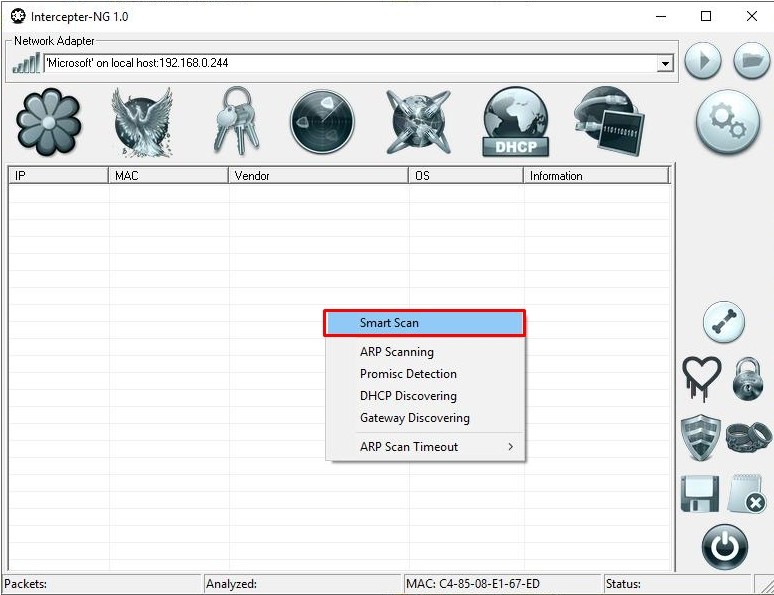

На пустой области нажимаем правой кнопочкой и далее запускаем «Smarty Scan»;

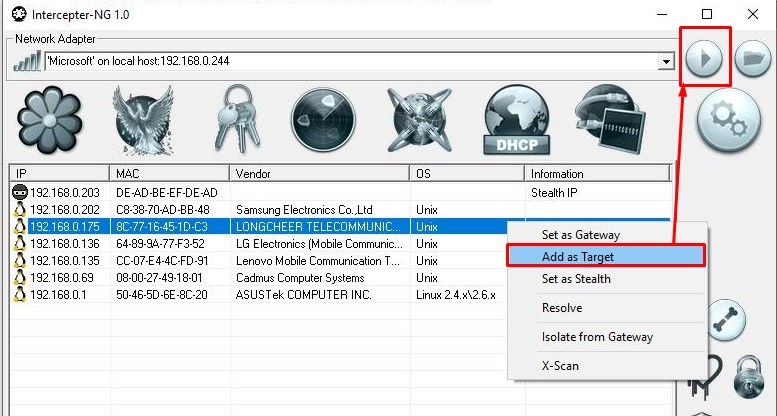

Далее вы увидите список IP адресов, а также MAC и дополнительную информацию об устройствах в сети. Достаточно выбрать одну из целей атаки, нажать по ней и далее из списка выбрать «Add as Target», чтобы программа закрепила устройство. После этого нажимаем на кнопку запуска в правом верхнем углу окна;

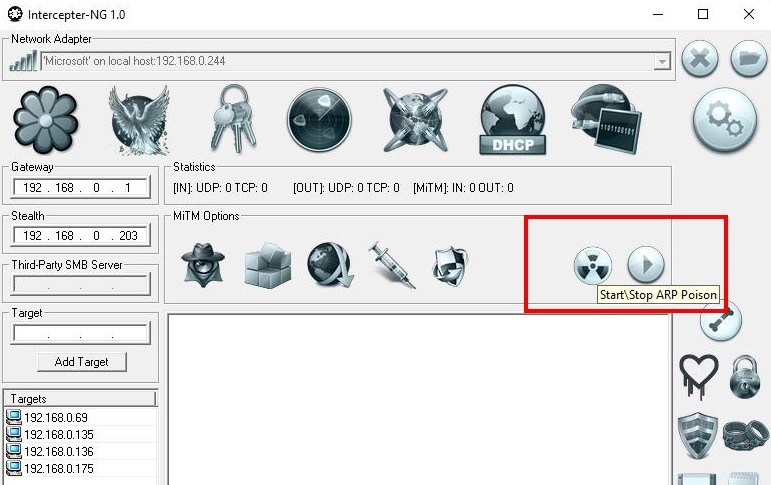

Заходим в раздел «MiTM mode» и нажимаем на значок радиации;

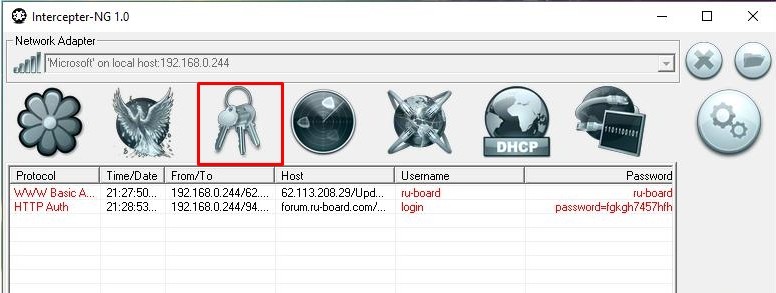

Процесс запуска запущен, теперь, чтобы посмотреть логины и пароли – перейдите в третью вкладку;

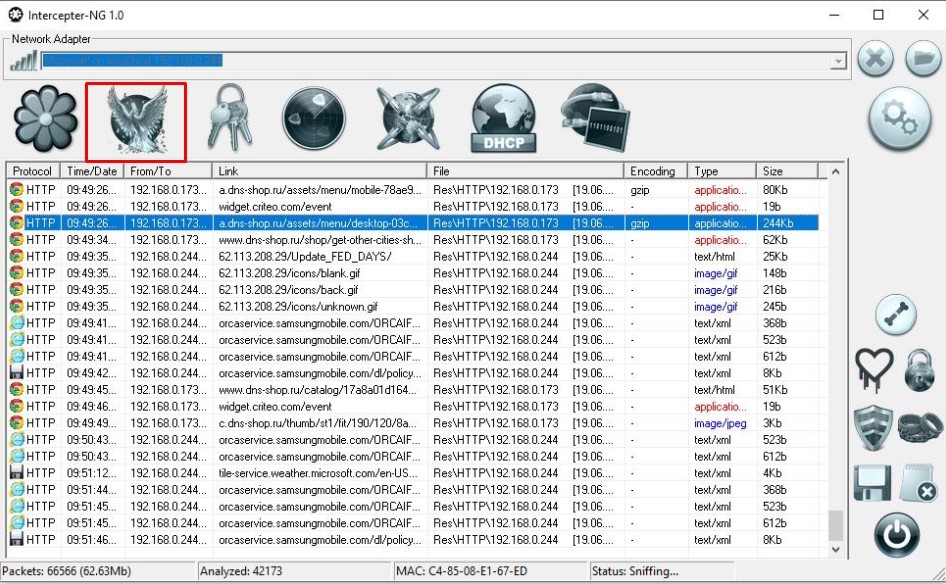

- На второй вкладке вы увидите все переданные данные;

Как видите тут можно только увидеть и засечь перехваченные ключи и имена пользователей, а также те сайты, которые посетила цель.

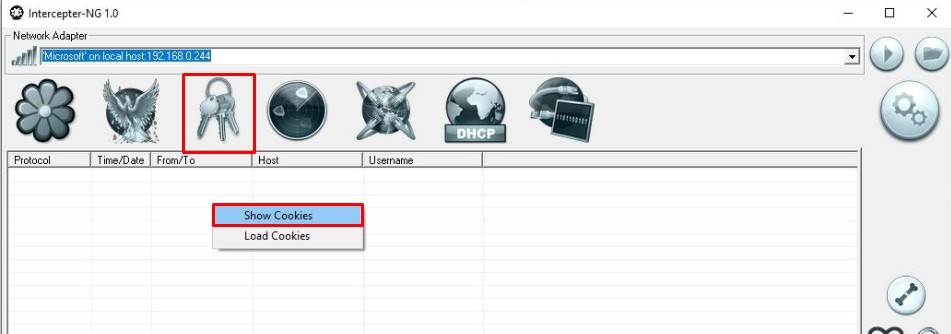

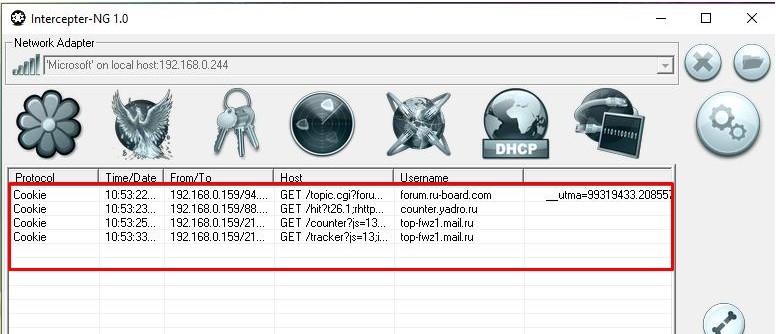

Перехват Cookies

Если кто не знает, то куки это временные данные, которые позволяют нам постоянно не вводить учетные данные на форумах, в социальных сетях и других сайтах. Можно сказать – это такой временный пропуск. Вот их также можно перехватывать с помощью этого приложения.

Все делается достаточно просто, после запуска обычной атаки переходим в третью вкладку, нажимаем правой кнопкой по свободному полю и выбираем «Show Cookies».

Вы должны увидеть нужные Cookies. Использовать их очень просто – просто нажимаем по нужному сайту правой кнопочкой и далее выбираем «Open in browser». После этого откроется именно сайт с чужой учетной страницы.

Получение логина и пароля

Скорее всего после запуска программы клиент уже будет сидеть в той или иной учетной записи. Но можно заставить его снова ввести логин и пароль. Так как куки сами по себе не вечные – то это вполне нормальная практика. Для этого используется программа «Cookie Killer». После запуска у клиента полностью удаляются старые куки и ему приходится вводить логин и пароль заново, вот тут и включается перехват. По этому поводу есть отдельная видео инструкция:

Периодически возникает необходимость захватить служебный Wi-Fi трафик для дальнейшего анализа в Wireshark.

Wireshark использует библиотеку WinPcap для захвата трафика, а она не позволяет напрямую захватить Wi-Fi трафик и не позволяет включить Monitor Mode.

Я нашел два варианта захвата Wi-Fi трафика в Wireshark:

- Использовать специализированные Wi-Fi адаптеры с поддержкой библиотеки AirPcap;

- Использовать способ предложенный Acrylic.

Первый и второй вариант — платные. А т.к. данная задача возникает нечасто, хочется, что то бесплатное.

Решение нашлось…

У Microsoft есть замечательная утилита Microsoft Network Monitor. С помощью неё можно перехватывать трафик на сетевых интерфейсах включая и Wi-Fi интерфейсы в Monitor Mode.

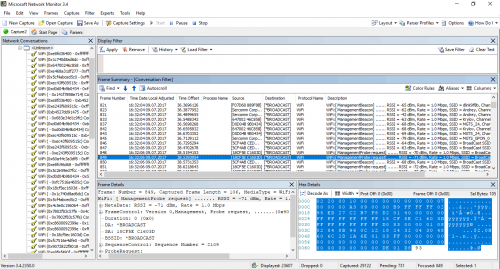

Пример использования

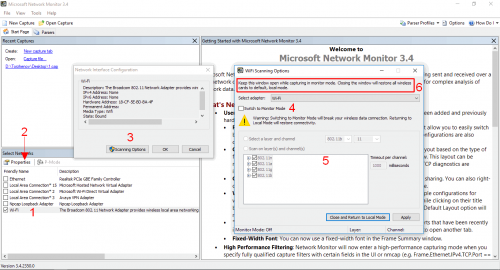

После установки, запускаем Microsoft Network Monitor от прав Администратора!

Выбираем Wi-Fi адаптер (1), открываем окно с настройками (2), открываем окно с настройками сканирования эфира (3).

Включаем если нужно Monitor Mode (4) и далее выбираем частоты и стандартны 802.11 (Wi-Fi) (5).

ВАЖНО!

Окно настроек сканирования не закрываем во время захвата Wi-Fi трафика. Иначе все сделанные настройки сбросятся по умолчанию (6).

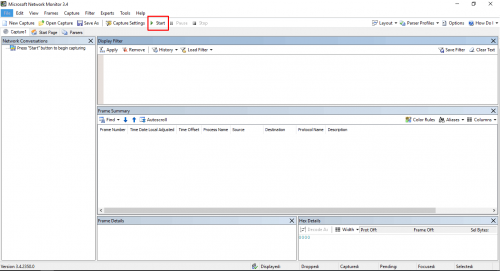

Создаём новую вкладку (tab) для захвата трафика.

Нажимаем Start и…

…видим наш Wi-Fi трафик.

Анализируем его на месте в Microsoft Network Monitor или сохраняем в файл pcap и открываем в Wireshark.

Ссылки

- Подборка ресурсов по захвату и анализу Wi-Fi трафика: Wireless Analysis Resources

- Подборка ссылок на темутику Wi-Fi: https://2keep.net/useful-links#wi-fi

The following two tabs change content below.

- Bio

- Latest Posts

В профессиональной сфере занимаюсь всем, что связанно с IT. Основная специализация — VoIP и сети передачи данных. Стараюсь не заниматься Windows серверами (но иногда приходится) и 1С.

Table of Contents

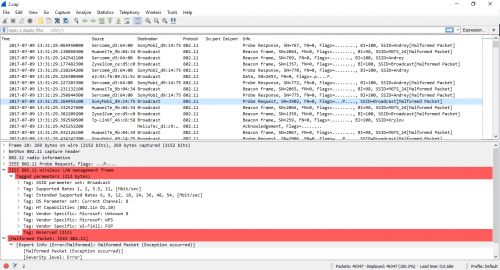

Wireshark uses libpcap or Winpcap libraries to capture network traffic on Windows. Winpcap libraries are not intended to work with WiFi network cards, therefore they do not support WiFi network traffic capturing using Wireshark on Windows. Monitor mode for Windows using Wireshark is not supported by default.

Winpcap Capture Limitations and WiFi traffic on Wireshark

Capture is mostly limited by Winpcap and not by Wireshark. However, Wireshark includes Airpcap support, a special -and costly- set of WiFi hardware that supports WiFi traffic monitoring in monitor mode. In other words, it allows capturing WiFi network traffic in promiscuous mode on a WiFi network. However these cards have been discontinued and are deprecated, so they cannot capture traffic on networks running the latest WiFi standards (802.11ac).

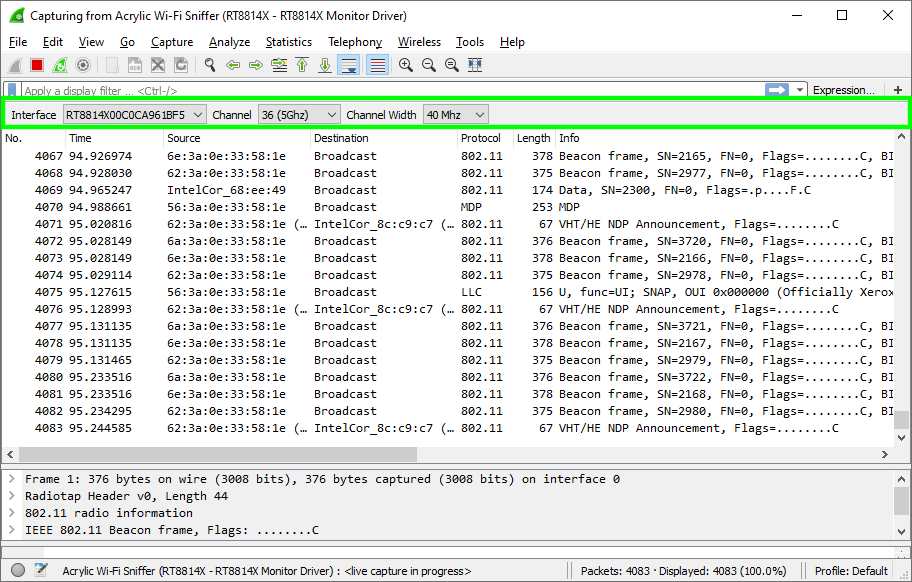

Acrylic Wi-Fi Sniffer is an innovative alternative for capturing Wi-Fi traffic in monitor mode from Windows, including the latest 802.11ac standard.

Acrylic Wi-Fi Sniffer

Acrylic Wi-Fi Sniffer also enables Wi-Fi packet capture in monitor mode with Wireshark on Windows (in the latest versions Wireshark 3.0.0 or higher) and with other Acrylic Wi-Fi products such as Heatmaps or Analyzer. Because it has been designed as an economical and easily configurable alternative to AirPCAP hardware, it can capture all data available with this type of card, including SNR values, and is compatible with the latest 802.11ac standard in all channel widths (20, 40, 80 and 160 MHz).

If you want to know more about capture modes or discover the features that these two alternatives provide within Acrylic Wi-Fi products, please visit “Monitor mode and native capture mode in Acrylic Wi-Fi” article.

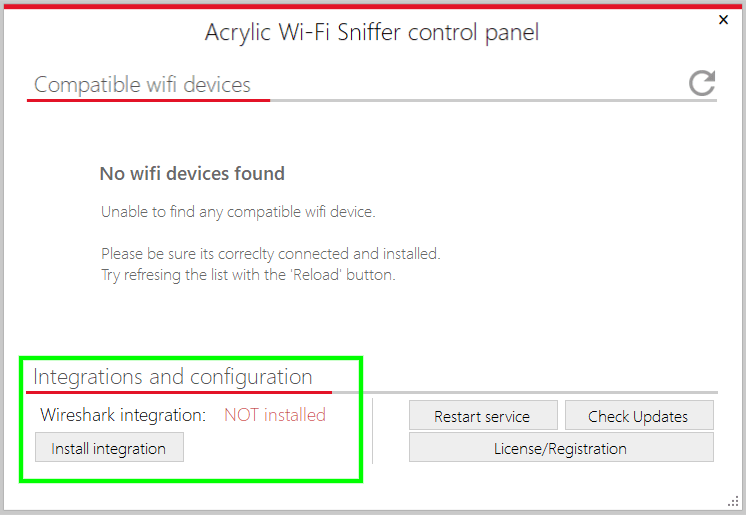

Acrylic Wi-Fi Sniffer and WiFi interfaces in Wireshark

This integration is much easier than the previous one. Just install Acrylic Wi-Fi Sniffer and in the control panel of the sniffer click on the button “Install integration” as shown in the image below

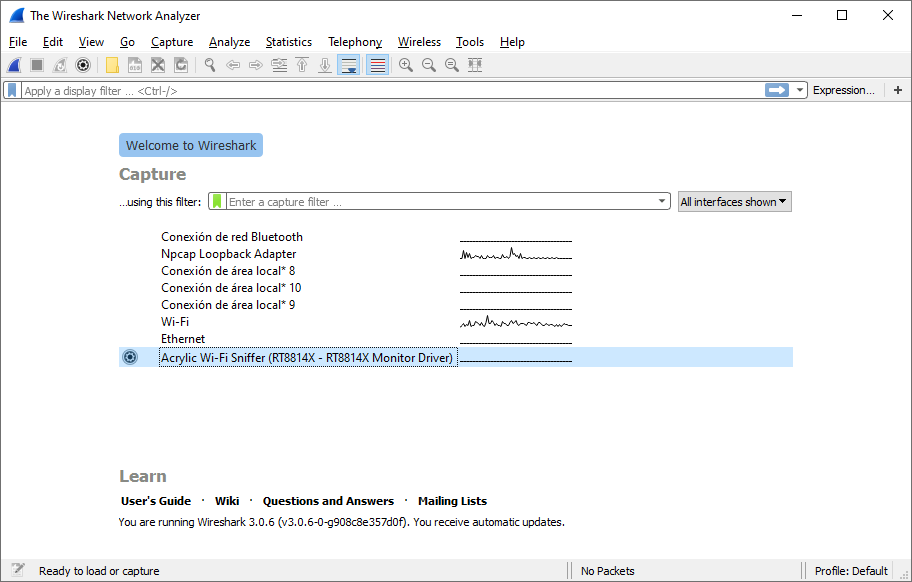

Once done, start Wireshark as administrator and all Acrylic Wi-Fi Sniffer available interfaces will be displayed.

Select an interface to use with Acrylic Wi-Fi Sniffer and click on the configuration wheel as seen in the previous screenshot and configure both channels and bandwidth where the capture will be carried out.

Once configured, we can start the capture in Wireshark and start receiving packets.

We have added a toolbar in WireShark that allows to quickly change the configuration on-the-go as shown in the image below

In order to activate it please go to “View” menu > “Interface toolbars” > “Acrylic Wi-Fi Sniffer interface integration”.

In short, after installing Acrylic Wi-Fi Sniffer we start Wireshark as Administrator (right-click on Wireshark icon and select “Run as Administrator”) and select any Wi-Fi card that appears with the name NDIS network interface or Acrylic Wi-Fi Sniffer. In our case “Dell Wireless 1702/b/g/n WiFi Card” (integrated into Dell equipment) and the “RT8814X” (via Acrylic Wi-Fi Sniffer)

Video tutorial Acrylic Wi-Fi with Wireshark on Windows

You can download Acrylic Wi-Fi Sniffer which also allows integration with Wireshark during the evaluation period.

Capture WiFi traffic with Wireshark and Acrylic Wi-Fi Sniffer

Analyze WiFi packets with Wireshark in Windows with Acrylic Wi-Fi Sniffer

Buy Sniffer

We appreciate your comments, please share this article on your social networks with the buttons below. Don’t forget to check our hardware compatibility list for better performance.

More articles in this series about how to capture and sniff wifi traffic on Windows

This article is part of a series of articles about how to capture and sniff wifi traffic on Windows

- WiFi Network Traffic Viewer

- How to capture WiFi traffic using Wireshark on Windows

- Hidden wifi ssid: How to know the name of a wireless network with no SSID

- Wifi Sniffer for Windows 10 on 802.11 networks

Уровень сложностиСредний

Время на прочтение6 мин

Количество просмотров32K

Помните, что использование полученных знаний и навыков должно быть ограничено законными и этическими рамками, и вмешательство в чужие сети без разрешения является неприемлемым и незаконным действием.

Это дополнение к основной статье «Как стать гуру или Wi-Fi Cheat Sheet». Я увидел много откликов по данной теме как положительных, так и отрицательных. Кому-то не нравится подача (да, есть свои минусы, но перенести материал из обычной заметки Markdown достаточно сложно), кому-то инструменты, но кто Я такой, чтобы останавливаться. Сегодня я приложу максимально полный список инструментов с кратким описанием.

Прошу не оценивать это, как полноценную статью (пока не могу понять общее отношение к статьям на habr), это лишь дополнение к прошлой. Давайте начинать, но с оглавления.

Как по мне, больше похож на Ёлку _)

Оглавление

-

Личный топ инструментов

-

Denial of Service (DoS) \ Deauthentication

-

Атаки на шифрование

-

WEP/WPA/WPA2

-

WPS

-

Атаки на Enterprise

-

-

Инъекции

-

Evil twin / Fake AP / MITM

-

Wardriving

-

Различные иные инструменты

-

Сбор информации

-

Защита / Обнаружение

-

Мониторинг

-

Заключение

Личный топ инструментов

Начнем с моих любимых инструментов, которые мне помогали в работе или косвенно использовались более нескольких раз.

-

Aircrack-ng — Набор средств аудита безопасности WiFi

-

airgeddon — Это многофункциональный bash-скрипт для Linux-систем, предназначенный для аудита беспроводных сетей

-

eaphammer- СЕРДЕЧКО Фреймворк для атак на WPA2-Enterprise

-

kismet — Детектор беспроводных сетей, сниффер и система обнаружения вторжений

-

pyrit — Известный взломщик WPA с предварительными вычислениями. Pyrit позволяет создавать массивные базы данных предварительно вычисленных фаз аутентификации WPA/WPA2-PSK в режиме «пространство-время-торможение». Используя вычислительную мощь многоядерных процессоров и других платформ через ATI-Stream, Nvidia CUDA и OpenCL, он на сегодняшний день является самой мощной атакой на один из самых используемых в мире протоколов безопасности.

-

wifiphisher — Инструмент для автоматизированных атак фишинга на клиентов Wi-Fi.

-

Scapy — Интерактивная программа и библиотека для работы с пакетами на языке Python

-

WiFi-Pumpkin — Фреймворк для атак на неавторизованные точки доступа

-

Wireless-ids — обследует окружающий эфир на предмет подозрительных действий, таких как атаки на пакеты WEP/WPA/WPS

Denial of Service (DoS) \ Deauthentication

Проведение DoS или дуатентификации — один из важнейших этапов тестирования Wi-Fi точки или для проведдения атак на рукопожатия.

-

80211mgmtDoS — Инструмент для проведения атак типа «Denial of Service» (DoS) в сетях 802.11 на основе не защищенных управляющих фреймов.

-

airodump_mod — Улучшенная версия airodump-ng с возможностью деаутентификации с точек доступа.

-

apflood — Переполняет область фальшивыми идентификаторами сетей (ESSID).

-

dw — Маленький инструмент для отправки пакетов с отключением и деаутентификацией 802.11 на конкретных клиентах.

-

hwk — Сборник инструментов для создания и флуда пакетов в сетях.

-

Mass-deauth — Скрипт для массовой деаутентификации в сетях 802.11.

-

modwifi — Инструмент для проведения продвинутых атак на Wi-Fi с использованием стандартного оборудования.

-

netattack — Скрипт на Python для сканирования локальной сети на наличие Wi-Fi-сетей и проведения атак деаутентификации.

-

ska — Фреймворк для перехвата пакетов IEEE802.11 и создания пакетов деаутентификации.

-

zizzania — Автоматизированная атака деаутентификации.

Атаки на шифрование

WEP/WPA/WPA2

-

Aircrack-ng — Набор инструментов для аудита безопасности Wi-Fi;

-

asleap — Восстановление слабых паролей LEAP (сокращение от «asleep»);

-

Fern-wifi-cracker — Инструмент для взлома и восстановления ключей WEP/WPA/WPS и проведения других сетевых атак на беспроводные или проводные сети;

-

hcxtools — Решение для захвата сетевого трафика WLAN и преобразования в форматы hashcat и John the Ripper;

-

kismet-deauth-wpa2-handshake-plugin — Плагин Python для Kismet, выполняющий деаутентификацию для сбора рукопожатий WPA2.

-

pyrcrack — Python-реализация Aircrack-ng.

-

pyrit — Известный крекер WPA, перенесенный из Google.

WPS

Да, wps мало где используется по-умолчанию, но не исключено, что Вы когда-нибудь встретите точку с ним.

-

Rever — Предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора (обновляемый форк).

-

pixiewps — Утилита для оффлайн брутфорса WPS-PIN.

-

HT-WPS-Breaker — Инструмент для взлома WPS с поддержкой высоких скоростей (High Touch WPS Breaker).

Атаки на Enterprise

-

eaphammer- ❤️ Фреймворк для атак на WPA2-Enterprise

-

wpa_sycophant — «Злой» клиент, часть атаки ретрансляции EAP

-

extract_EAP — Простой экстрактор сертификатов WiFi EAP

-

crEAP — скрипт для определения типа EAP режима WPA Enterprise и сбора имен пользователей и/или подтверждения связи, если используются небезопасные протоколы.

-

apbleed — Позволяет использовать существующие инструменты для атаки Heartbleed для тестирования сервера RADIUS.

-

IKECrack — Инструмент для брутфорса или словарной атаки на ключ/пароль, используемый в аутентификации IKE/IPSec с предварительно установленным ключом (PSK).

Инъекции

-

Airpwn-ng — Новая и улучшенная версия инструмента airpwn.

Evil twin / Fake AP / MITM

-

fluxion — Инструмент для атак MITM на WPA.

-

wifiphisher — Инструмент для автоматизированных атак фишинга на клиентов Wi-Fi.

-

rogue — Расширяемый набор инструментов, предоставляющий тестировщикам на проникновение простую в использовании платформу для развертывания точек доступа во время тестирования на проникновение и взаимодействия с красной командой.

-

WiFi-Pumpkin3 — Фреймворк для атак с Rogue Wi-Fi Access Point.

Wardriving

-

ESP8266-Wardriving — Скрипты управления ESP8266 и инструменты визуализации данных Jupyter Notebook

Различные иные инструменты

-

airgeddon — Многофункциональный bash-скрипт для аудита беспроводных сетей в Linux.

-

AtEar — Инструмент для анализа беспроводных сетей и аудита их безопасности. (Давно заброшен, но история этого инструмента действительно вдохновляет. Сейчас, это большая компания, а начиналась всё с одного скрипта)

-

Crippled — Генератор ключей по умолчанию для роутеров Belkin.

-

eapeak — Анализ сетей, использующих EAP-аутентификацию, включая беспроводные сети.

-

FruityWiFi — Инструмент для аудита беспроводных сетей.

-

zarp — Инструмент для атак на сети в локальной сети.

Сбор информации

-

3WiFi Database — Собирает данные из отчетов о сканировании маршрутизатора, ищет точки доступа, получает их координаты геолокации и отображает их на мировой карте.

-

access_points — Сканирует беспроводные сети Wi-Fi и предоставляет информацию о точках доступа и качестве сигнала.

-

WIG — Набор инструментов для сбора информации о сетях 802.11 (Wi-Fi).

Защита / Обнаружение

-

badkarma — Простой сценарий Python, используемый для обнаружения и блокировки злонамеренных точек доступа и ловушек с использованием атаки Karma, таких как Wi-Fi Pineapple.

-

EvilAP_Defender — Защита беспроводной сети от фальшивых точек доступа.

-

huntpineapples — Инструмент для поиска и обнаружения Wi-Fi Pineapple в сети.

-

kismetclient — Python-клиент для взаимодействия с сервером Kismet.

-

kismet — Обнаружитель беспроводных сетей, сниффер и система обнаружения вторжений.

-

Openwips-ng — Открытая и модульная система предотвращения вторжений (IPS) для беспроводных сетей.

-

RogueDetection — Обнаружение фальшивых точек доступа и беспроводных систем обнаружения вторжений (WIDS).

-

waidps — Система аудита беспроводных сетей, обнаружения и предотвращения вторжений.

-

Wave — Платформа для обнаружения и анализа беспроводных сетей 802.11 в интерфейсе веб-приложения.

-

Wireless-forensics-framework — Автоматизированный инструмент для проведения аудита безопасности беспроводных сетей и беспроводных форензических исследований с использованием Python.

-

Wireless-ids — Способ обнаружения подозрительной активности, такой как атаки на WEP/WPA/WPS, путем сниффинга беспроводных пакетов.

-

wmd — Простое решение для обнаружения и определения местоположения фальшивых точек доступа.

-

wraith — Инструмент для беспроводной разведки и интеллектуальной сборки информации о целях.

-

wspy — Инструмент на Python для создания системы обнаружения идентификации беспроводных сетей. Позволяет определить, какие клиенты подключены к сети для создания паттернов использования сети.

Мониторинг

-

horst — Легковесный анализатор беспроводных локальных сетей IEEE 802.11 с текстовым интерфейсом. По своим базовым функциям аналогичен инструментам типа tcpdump, Wireshark или Kismet, но имеет небольшой размер и выводит агрегированную информацию, которая не всегда доступна в других инструментах.

Заключение

Список вышел достаточно объемным, но тут далеко не все интсрументы для работы или пентеста Wi-Fi. Это лишь дополнение и удобная структура для использования с основной статьей и я хочу, чтобы вы указали свои инструменты, которые не указаны в списке. Хочу сделать данный пост неким местом, куда пентестер сможет зайти и выбрать то, что ему нужно.

Спасибо за внимание, скоро увидемся в новой статье.

- Прослушка сетевого интерфейса;

- Подключение через существующий разрыв канала;

- Разветвление исходящего и входящего трафика с последующим перенаправлением данных на сниффер и пр.

В основном снифферы используются в шпионских целях. За счет доступа к трафику они открывают злоумышленникам доступ к паролям, переписке и другой информации, которая не проходит шифровку. Среди программистов подобные программы используются и в благих целях, они позволяют выявлять различные проблемы в сетевой безопасности на Windows, Linux и других ОС.

Анализаторы трафика используются для:

- Проведение комплексного аудита сетевой безопасности;

- Выявление вредоносного программного обеспечения, такого, как черви, трояны и пр.;

- Обнаружение и устранение проблем с закольцованным трафиком.

Стоит помнить о том, что закольцованный трафик негативно сказывается на работе сетевого оборудования из-за чрезмерной нагрузки.

Лучшие WiFi снифферы

Все анализаторы сетевого трафика можно разделить на две категории. Первый тип программ используется в качестве сетевого ядра в операционной системе, в итоге происходит сбор данных о сетевом трафике. Другой тип программ предназначен непосредственно для анализа полученных данных. Важно помнить о том, что даже небольшой объем входящего и исходящего интернет трафика формирует тысячи пакетов, в которых без специального софта сложно ориентироваться. Программы для сбора данных практически не отличаются друг от друга, так как работают по аналогичному принципу. Программы для анализа отличаются по методу, который используется для проверки собранной информации.

На нашем сайте вы найдете проверенные бесплатные программы для анализа трафика, которые можно использовать в домашних условиях, а также для обнаружения проблем с безопасностью сети на предприятиях, в офисах и пр. Чтобы скачать снифферы, достаточно определиться с типом подходящего софта.