Все способы:

- Отключаем слежку в ОС Windows 10

- Способ 1: Отключение слежения на этапе установки

- Способ 2: Использование O&O ShutUp10

- Способ 3: Настройка конфиденциальности

- Способ 4: Отключение телеметрии

- Способ 5: Отключение слежки в браузере Microsoft Edge

- Способ 6: Редактирование файла hosts

- Необязательно: Использование локальной учётной записи

- Вопросы и ответы: 3

Многие пользователи обеспокоены своей конфиденциальностью, особенно на фоне недавних изменений, связанных с выходом последней ОС от Microsoft. В Windows 10 разработчики решили собирать о своих пользователях куда больше информации, особенно в сравнении с предыдущими версиями операционной системы, и такое положение дел не устраивает многих юзеров.

Сами же Microsoft уверяют, что делается это для эффективной защиты компьютера, улучшения показа рекламы и производительности системы. Известно, что корпорация собирает все доступные контактные данные, месторасположение, учётные данные и многое другое.

Отключаем слежку в ОС Windows 10

Ничего сложного в отключении слежки в данной ОС нет. Даже если вы плохо разбираетесь в том, что и как настроить, существуют специальные программы, которые облегчают задачу.

Способ 1: Отключение слежения на этапе установки

Ещё устанавливая Виндовс 10, вы можете отключить некоторые компоненты.

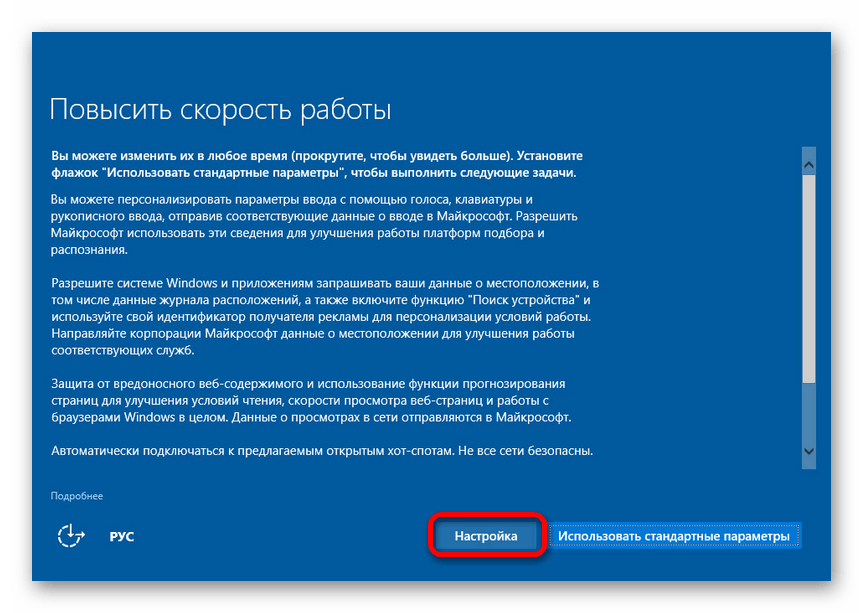

- После первого этапа инсталляции вам будет предложено улучшить скорость работы. Если вы хотите отправлять меньше данных, то нажмите на «Настройки». В некоторых случаях вам нужно будет найти незаметную кнопку «Настройка параметров».

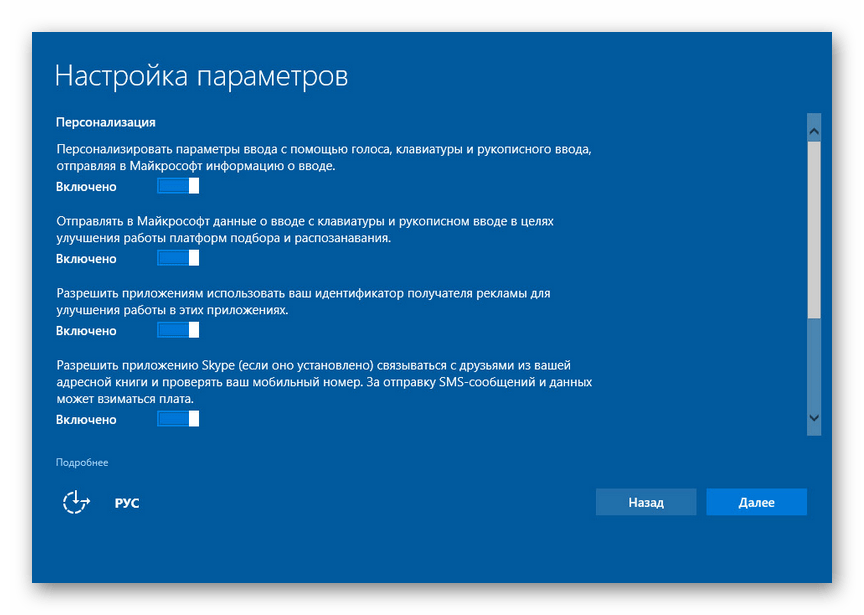

- Теперь отключите все предлагаемые параметры.

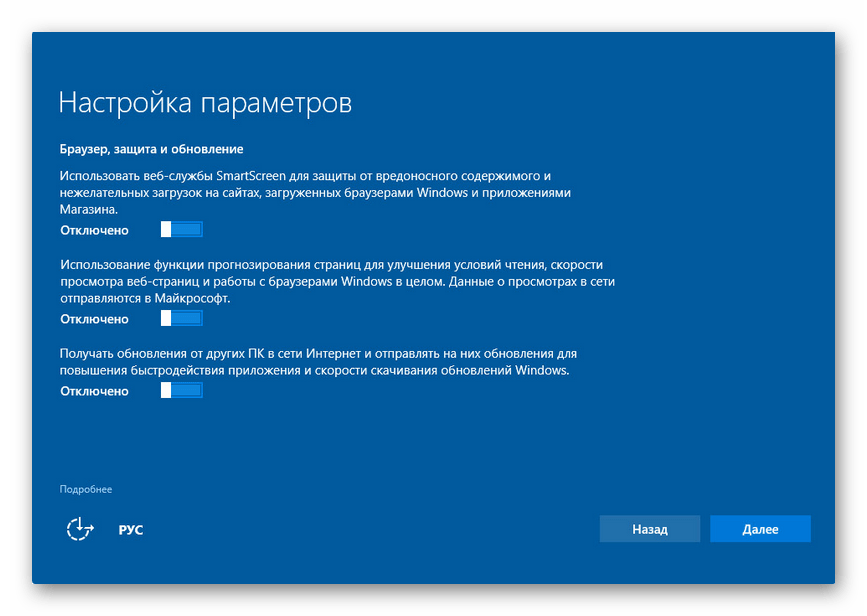

- Нажмите «Далее» и отключите другие настройки.

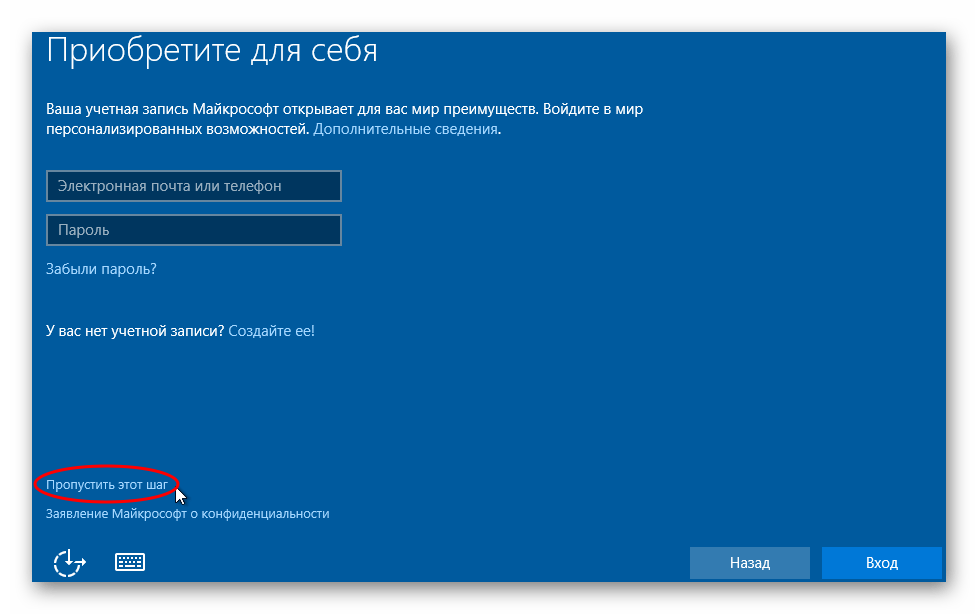

- Если вам будет предложено войти в учётную запись Майкрософт, то стоит отказаться, нажав «Пропустить этот шаг».

Способ 2: Использование O&O ShutUp10

Есть различные программы, которые помогают отключить всё и сразу всего за несколько кликов. Например, DoNotSpy10, Disable Win Tracking, Destroy Windows 10 Spying. Далее процедура отключения слежки будет рассмотрена на примере утилиты O&O ShutUp10.

Читайте также: Программы для отключения слежки в Windows 10

- Перед использованием желательно создать точку восстановления.

- Скачайте и запустите приложение.

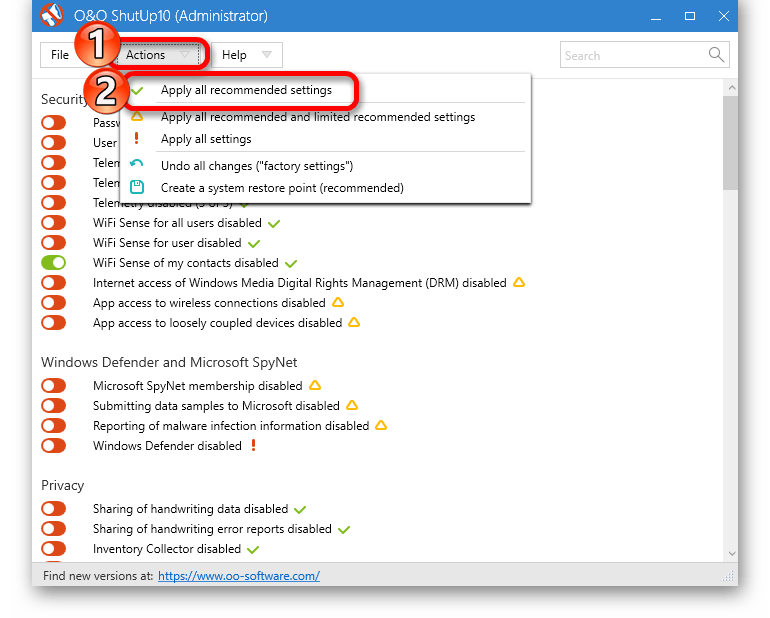

- Откройте меню «Actions» и выберите «Apply all recommended settings». Таким образом вы примените рекомендуемые параметры. Также вы можете применить другие настройки или сделать всё вручную.

- Согласитесь, кликнув «ОК».

Подробнее: Инструкция по созданию точки восстановления Windows 10

Способ 3: Настройка конфиденциальности

Если вы хотите настроить всё самостоятельно, то дальнейшая инструкция может вам пригодиться.

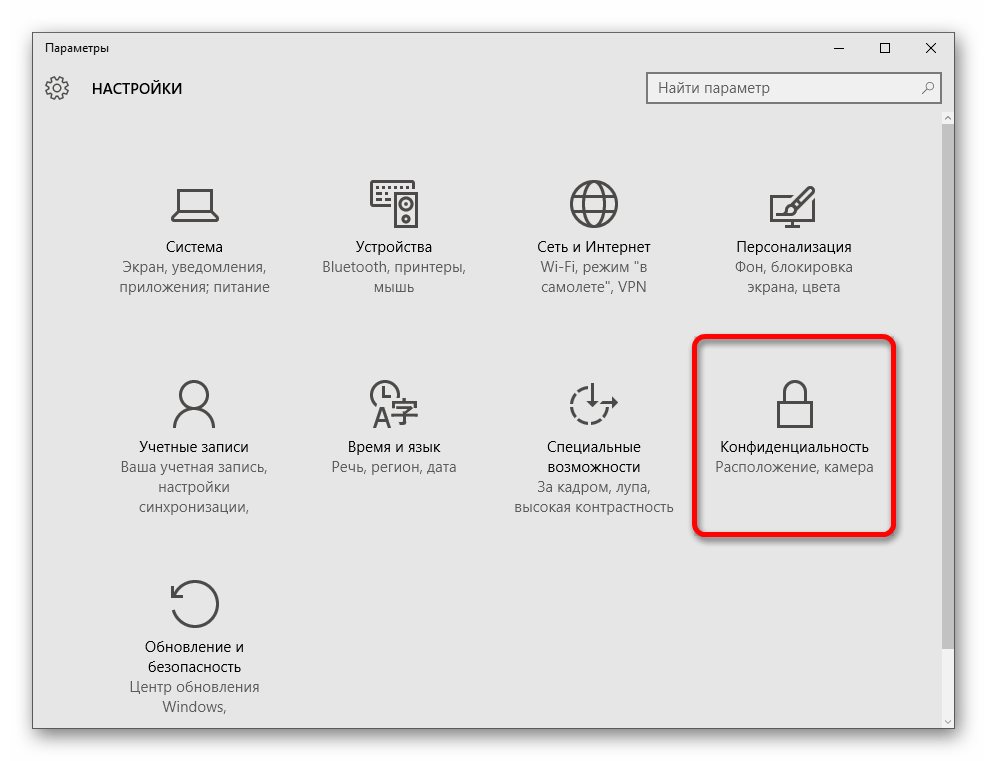

- Перейдите по пути «Пуск» — «Параметры» — «Конфиденциальность».

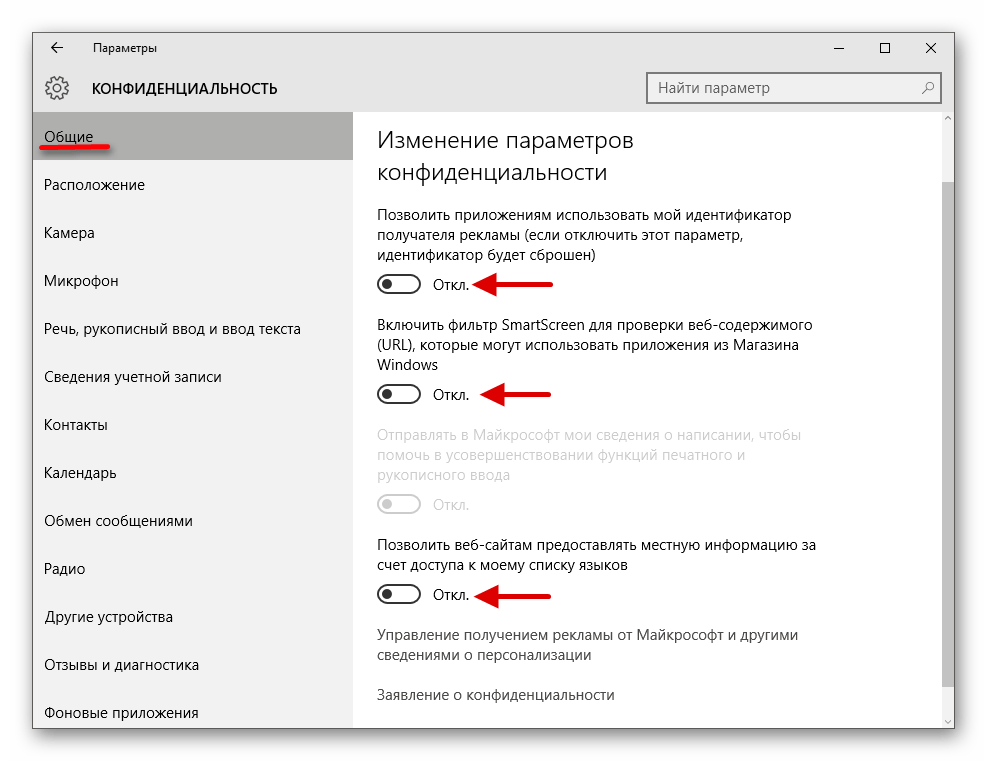

- Во вкладке «Общие» стоит отключить все параметры.

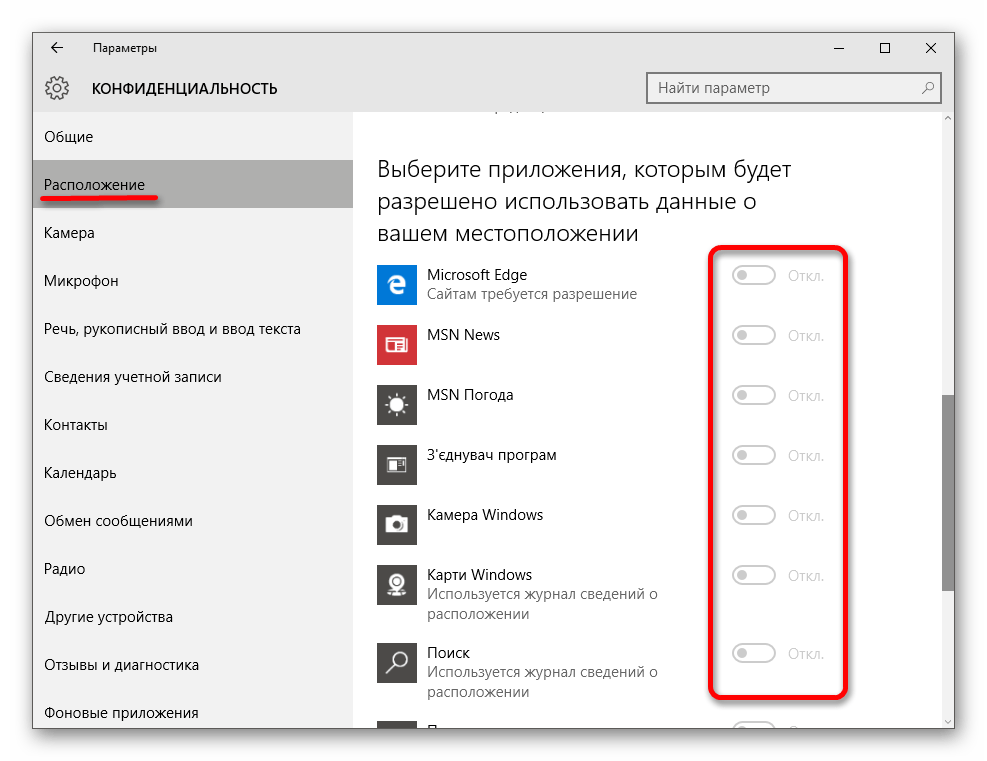

- В разделе «Расположение» также отключите определение месторасположения, и разрешение использовать его для других приложений.

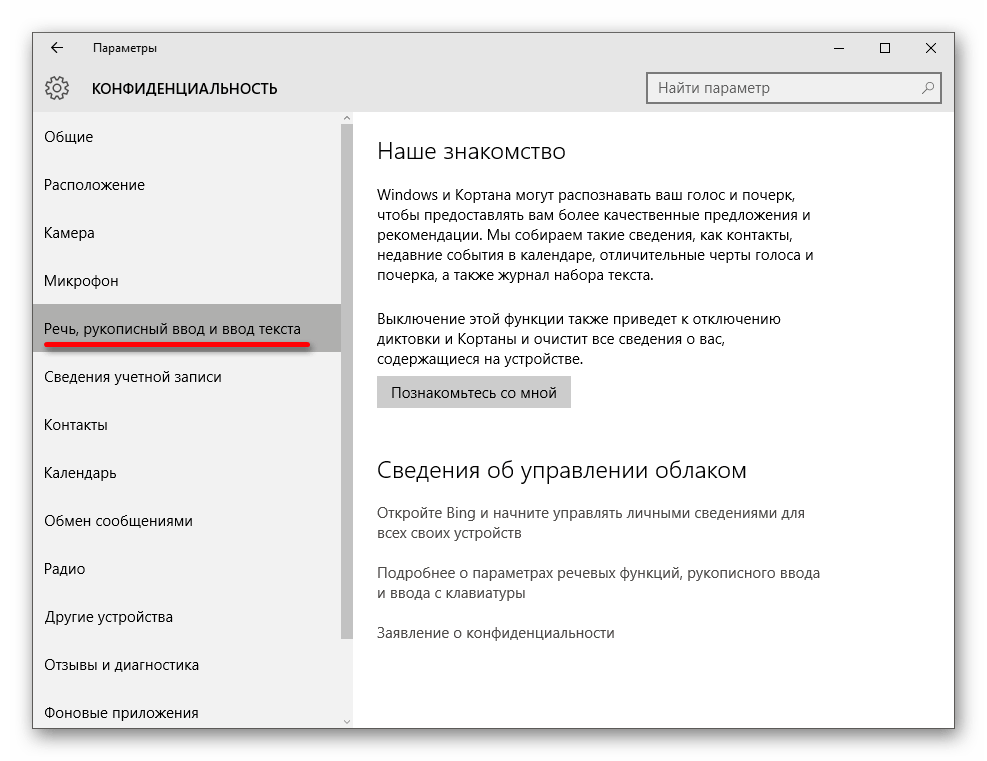

- Также сделайте с «Речь, рукописный ввод…». Если у вас написано «Познакомьтесь со мной», то эта опция отключена. В другом случае нажмите на «Остановить изучение».

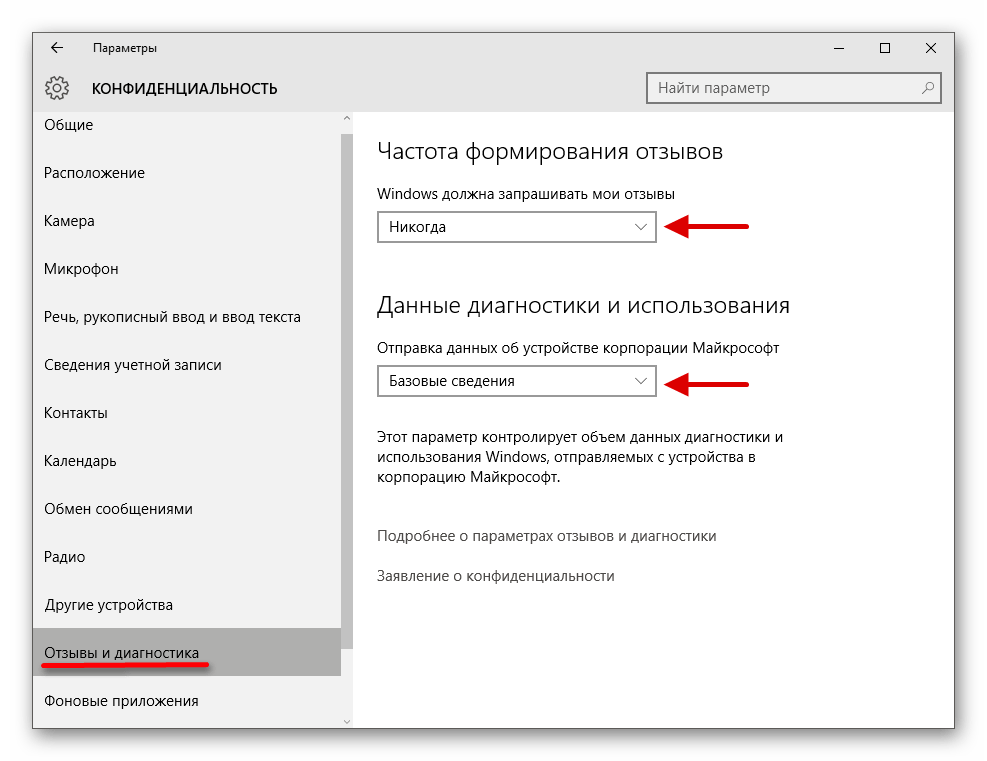

- В «Отзывы и диагностика» можно поставить «Никогда» в пункте «Частота формирования отзывов». А в «Данные диагностики и использования» поставьте «Базовые сведения».

- Пройдитесь по всем остальным пунктам и сделайте неактивным доступ тех программ, которые по вашему мнению не нужны.

Способ 4: Отключение телеметрии

Телеметрия даёт Майкрософт информацию об установленных программах, состоянии компьютера.

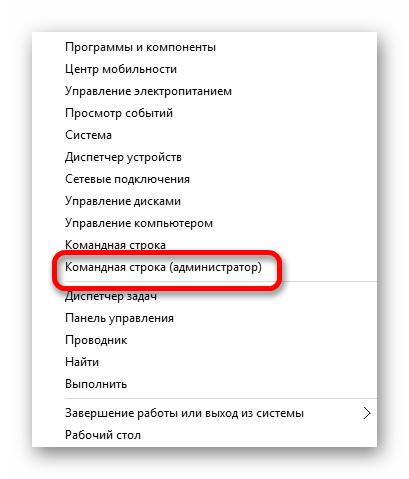

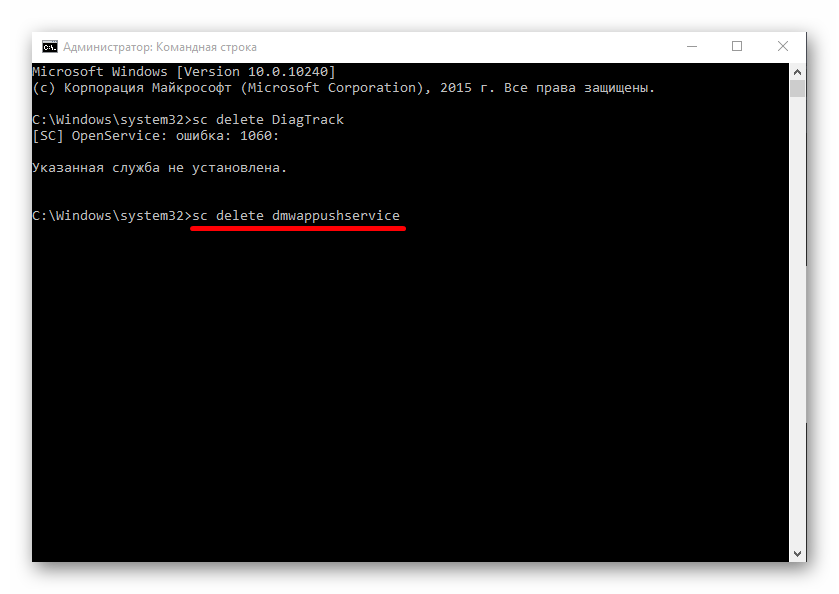

- Нажмите правой кнопкой мыши на значок «Пуск» и выберите «Командная строка (администратор)».

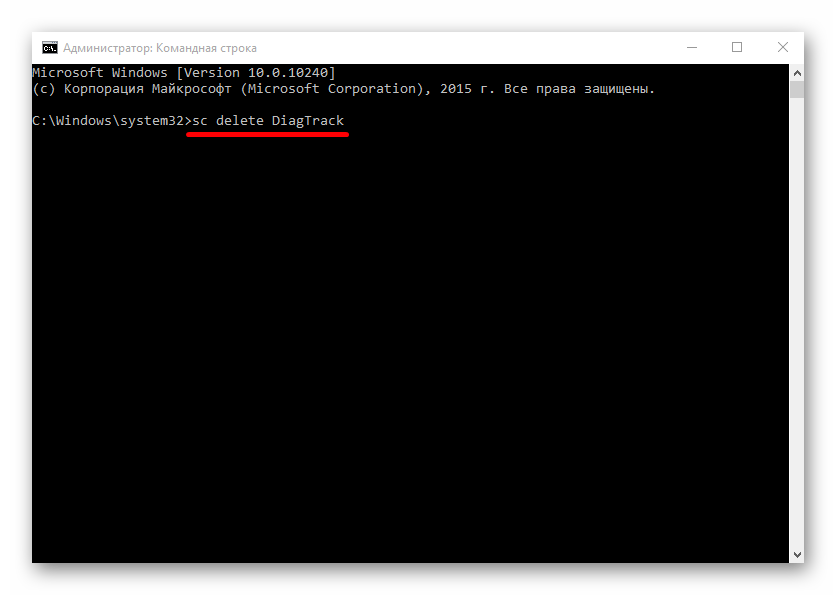

- Скопируйте:

sc delete DiagTrackвставьте и нажмите Enter.

- Теперь введите и выполните

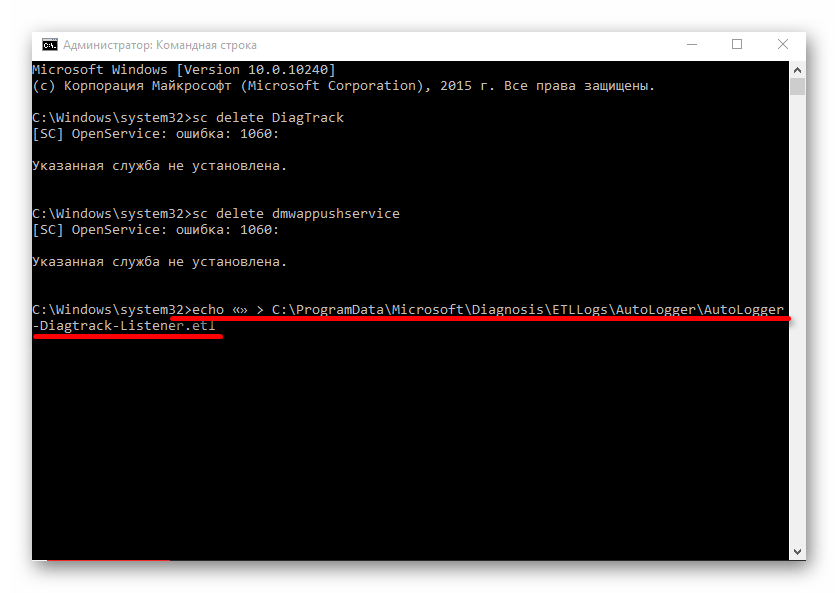

sc delete dmwappushservice - И также наберите

echo «» > C:\ProgramData\Microsoft\Diagnosis\ETLLogs\AutoLogger\AutoLogger-Diagtrack-Listener.etl - И в конце

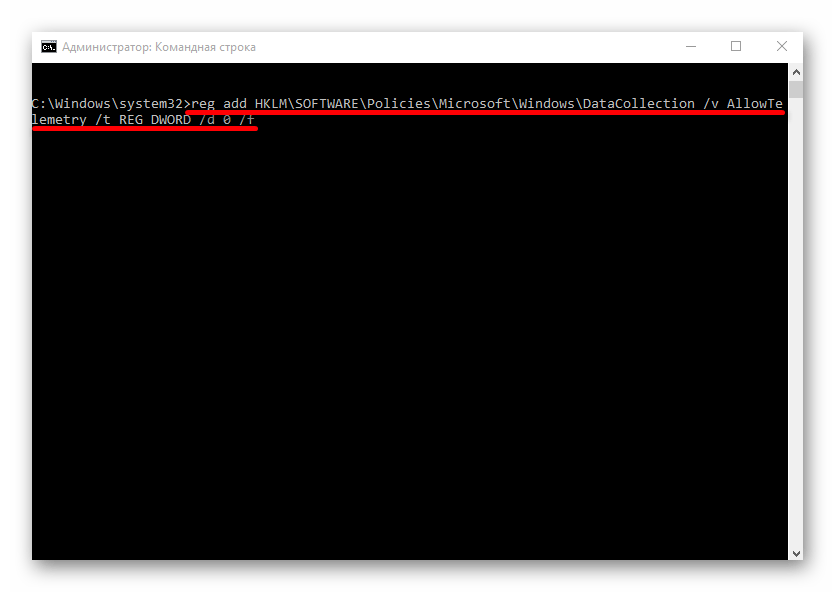

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection /v AllowTelemetry /t REG_DWORD /d 0 /f

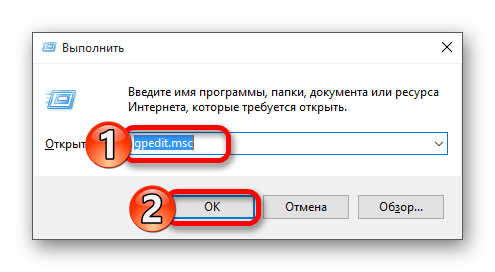

Также телеметрию можно отключить с помощью групповой политики, которая доступна в Виндовс 10 Professional, Enterprise, Education.

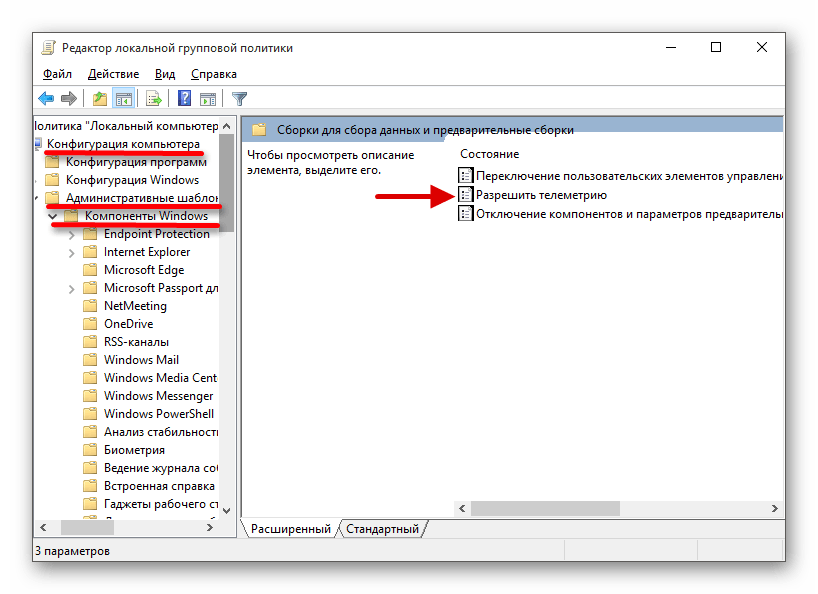

- Выполните Win+R и напишите gpedit.msc.

- Перейдите по пути «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Сборки для сбора данных и предварительные сборки».

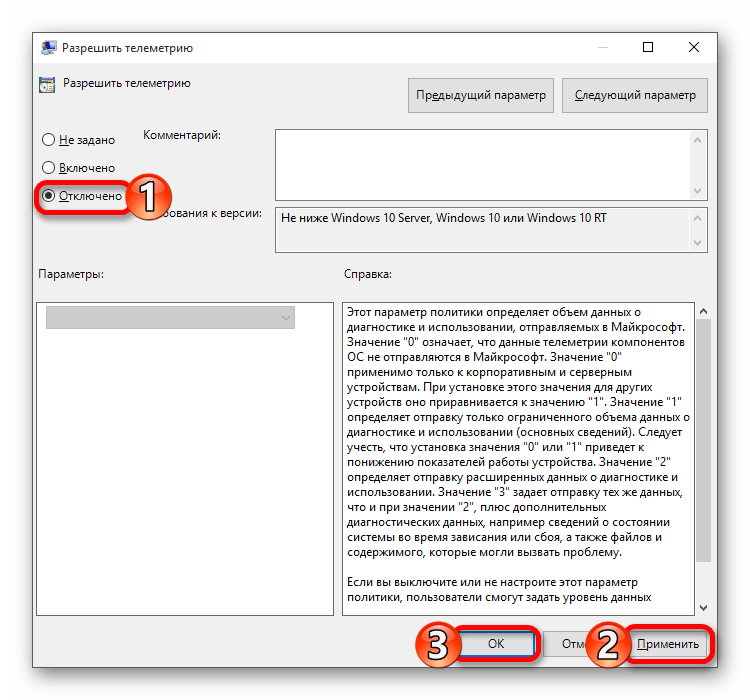

- Кликните дважды по параметру «Разрешить телеметрию». Поставьте значение «Отключено» и примените настройки.

Способ 5: Отключение слежки в браузере Microsoft Edge

В данном браузере также есть инструменты определения вашего месторасположения и средства сбора информации.

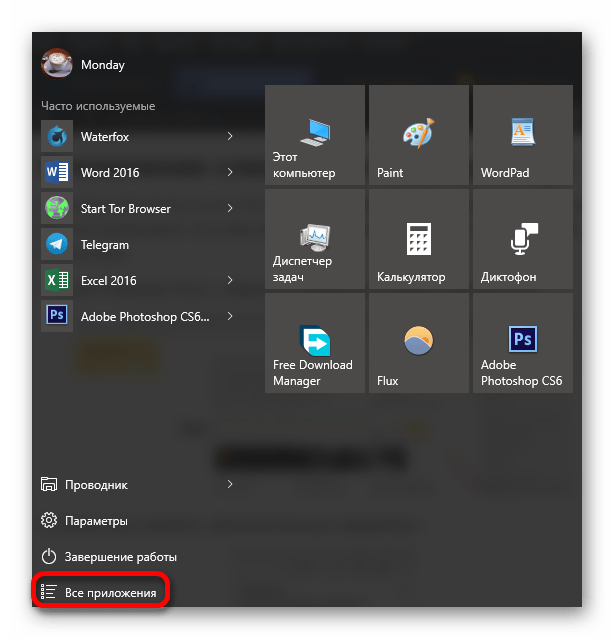

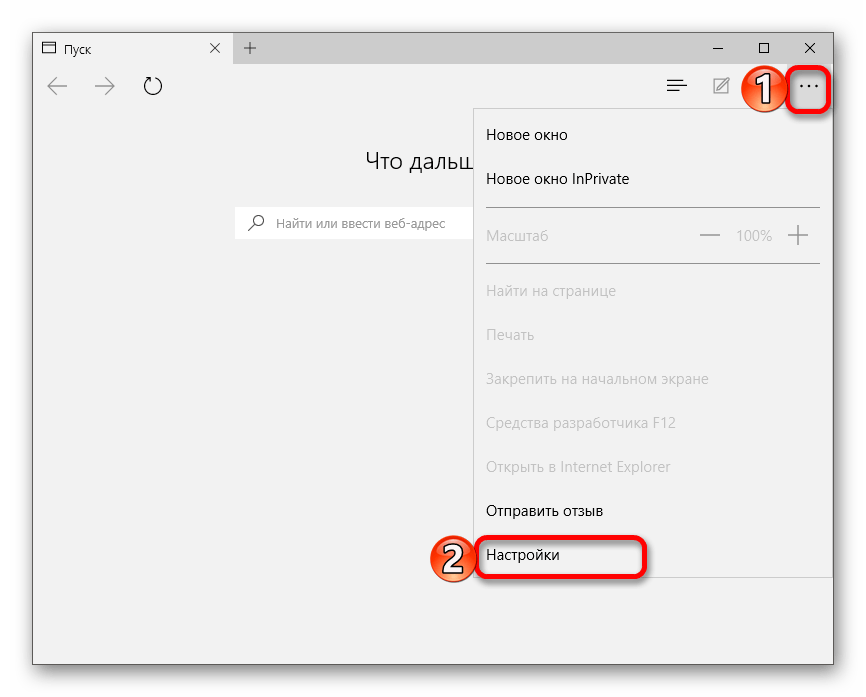

- Перейдите к «Пуск» — «Все приложения».

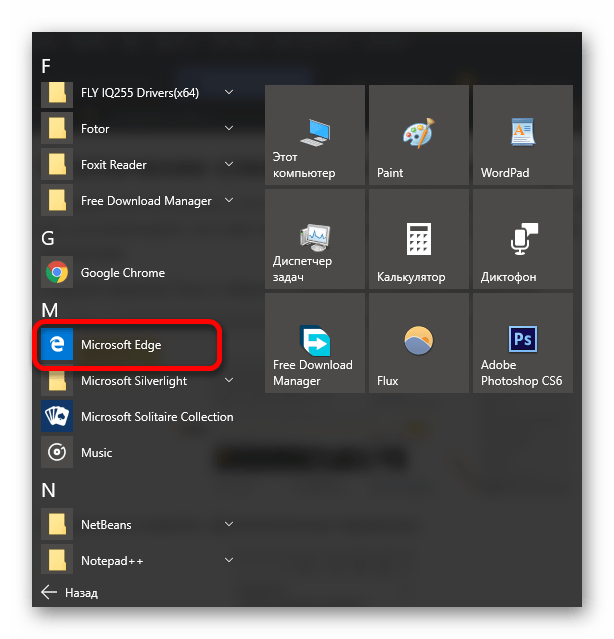

- Найдите Microsoft Edge.

- Нажмите в правом верхнем углу три точки и выберите «Настройки».

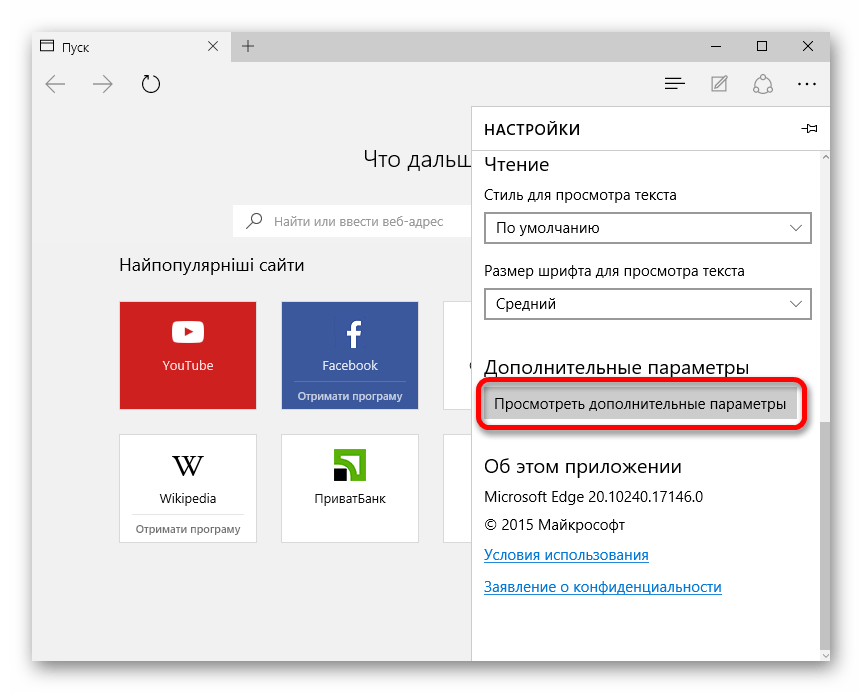

- Пролистайте вниз и кликните на «Просмотреть дополнительные параметры».

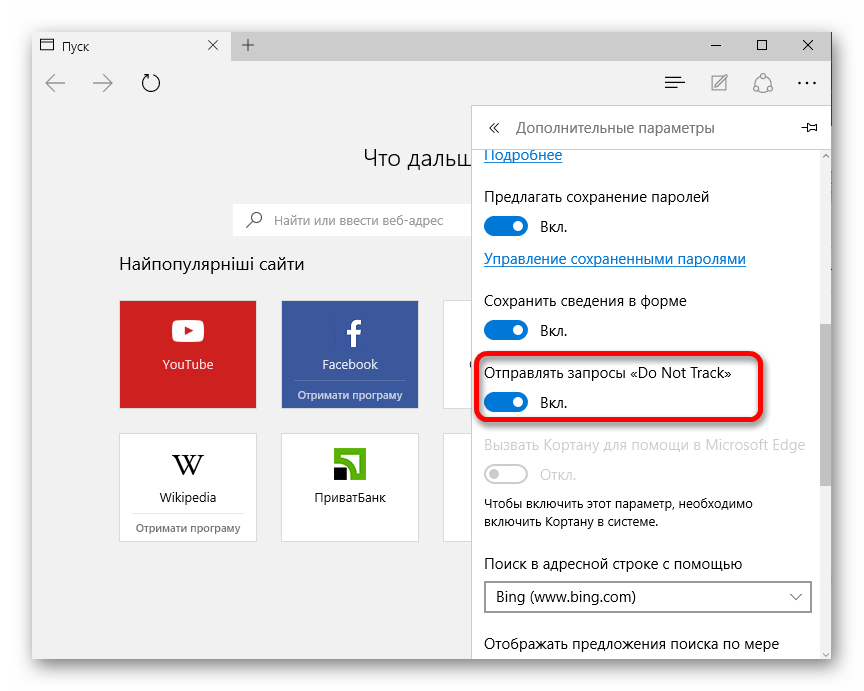

- В разделе «Конфиденциальность и службы» сделайте активным параметр «Отправлять запросы «Do Not Track».

Способ 6: Редактирование файла hosts

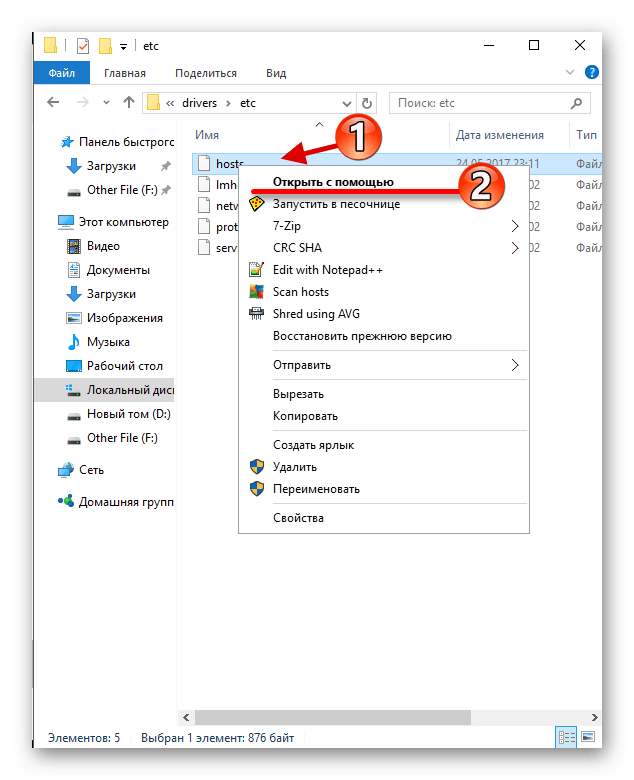

Чтобы ваши данные никак не могли попасть на сервера Microsoft, нужно отредактировать файл hosts.

- Перейдите по пути

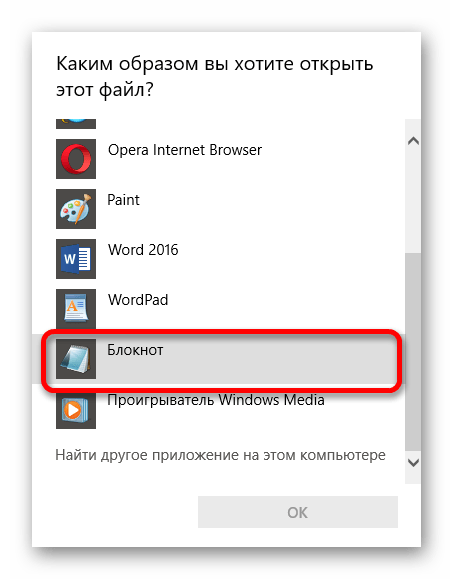

C:\Windows\System32\drivers\etc. - Нажмите на нужный файл правой кнопкой мыши и выберите «Открыть с помощью».

- Найдите программу «Блокнот».

- В самый низ текста копируем и вставляем следующее:

127.0.0.1 localhost

127.0.0.1 localhost.localdomain

255.255.255.255 broadcasthost

::1 localhost

127.0.0.1 local

127.0.0.1 vortex.data.microsoft.com

127.0.0.1 vortex-win.data.microsoft.com

127.0.0.1 telecommand.telemetry.microsoft.com

127.0.0.1 telecommand.telemetry.microsoft.com.nsatc.net

127.0.0.1 oca.telemetry.microsoft.com

127.0.0.1 oca.telemetry.microsoft.com.nsatc.net

127.0.0.1 sqm.telemetry.microsoft.com

127.0.0.1 sqm.telemetry.microsoft.com.nsatc.net

127.0.0.1 watson.telemetry.microsoft.com

127.0.0.1 watson.telemetry.microsoft.com.nsatc.net

127.0.0.1 redir.metaservices.microsoft.com

127.0.0.1 choice.microsoft.com

127.0.0.1 choice.microsoft.com.nsatc.net

127.0.0.1 df.telemetry.microsoft.com

127.0.0.1 reports.wes.df.telemetry.microsoft.com

127.0.0.1 wes.df.telemetry.microsoft.com

127.0.0.1 services.wes.df.telemetry.microsoft.com

127.0.0.1 sqm.df.telemetry.microsoft.com

127.0.0.1 telemetry.microsoft.com

127.0.0.1 watson.ppe.telemetry.microsoft.com

127.0.0.1 telemetry.appex.bing.net

127.0.0.1 telemetry.urs.microsoft.com

127.0.0.1 telemetry.appex.bing.net:443

127.0.0.1 settings-sandbox.data.microsoft.com

127.0.0.1 vortex-sandbox.data.microsoft.com

127.0.0.1 survey.watson.microsoft.com

127.0.0.1 watson.live.com

127.0.0.1 watson.microsoft.com

127.0.0.1 statsfe2.ws.microsoft.com

127.0.0.1 corpext.msitadfs.glbdns2.microsoft.com

127.0.0.1 compatexchange.cloudapp.net

127.0.0.1 cs1.wpc.v0cdn.net

127.0.0.1 a-0001.a-msedge.net

127.0.0.1 statsfe2.update.microsoft.com.akadns.net

127.0.0.1 sls.update.microsoft.com.akadns.net

127.0.0.1 fe2.update.microsoft.com.akadns.net

127.0.0.1 65.55.108.23

127.0.0.1 65.39.117.230

127.0.0.1 23.218.212.69

127.0.0.1 134.170.30.202

127.0.0.1 137.116.81.24

127.0.0.1 diagnostics.support.microsoft.com

127.0.0.1 corp.sts.microsoft.com

127.0.0.1 statsfe1.ws.microsoft.com

127.0.0.1 pre.footprintpredict.com

127.0.0.1 204.79.197.200

127.0.0.1 23.218.212.69

127.0.0.1 i1.services.social.microsoft.com

127.0.0.1 i1.services.social.microsoft.com.nsatc.net

127.0.0.1 feedback.windows.com

127.0.0.1 feedback.microsoft-hohm.com

127.0.0.1 feedback.search.microsoft.com - Сохраните изменения.

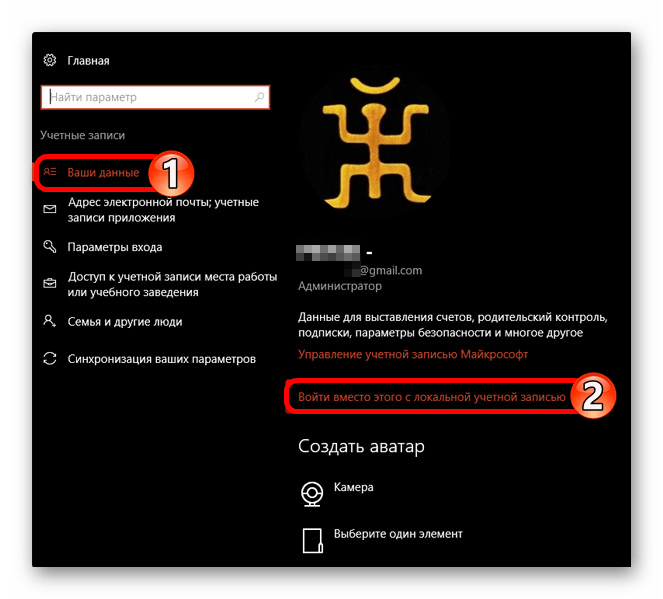

Необязательно: Использование локальной учётной записи

Если вы используете учётную запись Майкрософт, то для минимизации слежки можете выйти из неё.

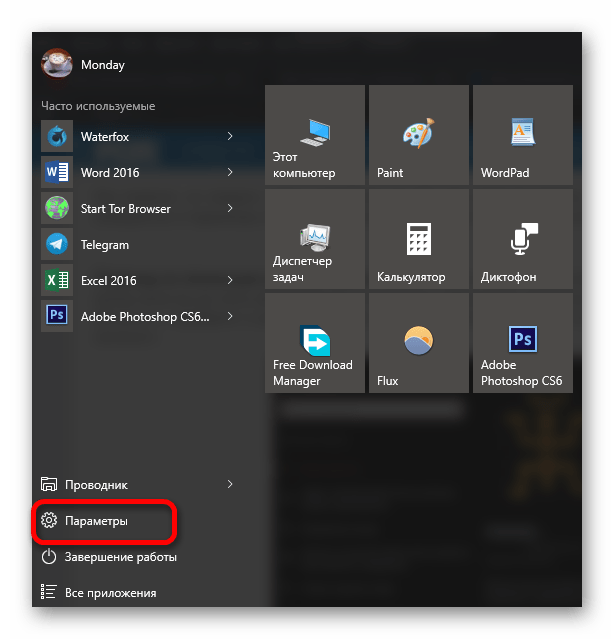

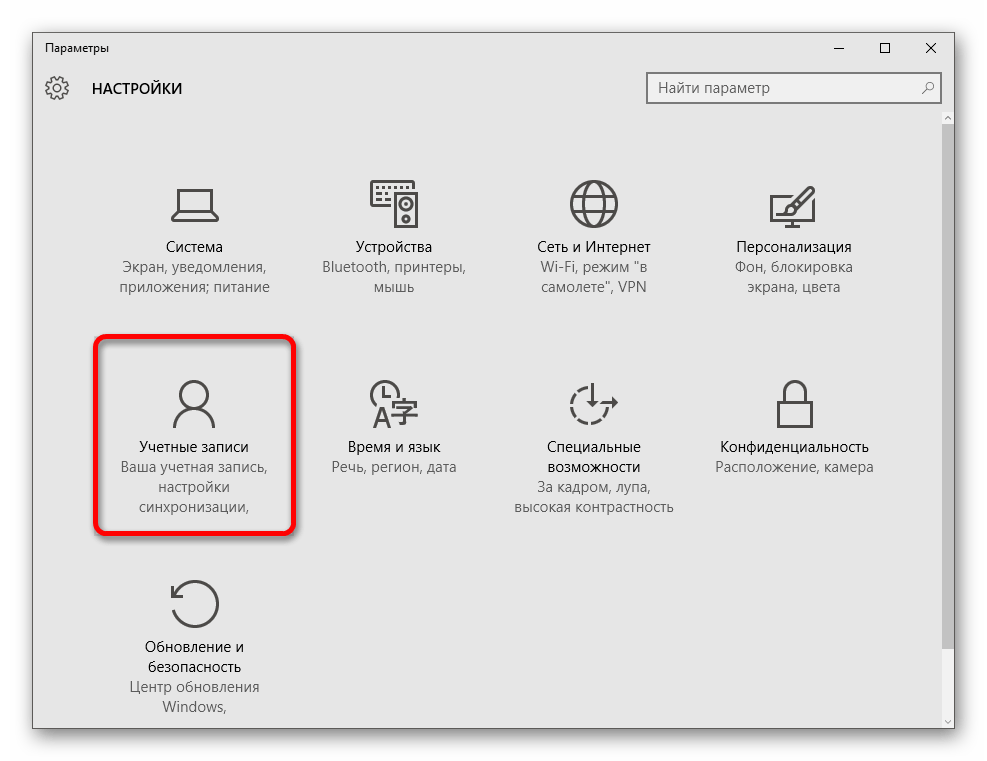

- Откройте «Пуск» — «Параметры».

- Перейдите в раздел «Учётные записи».

- В пункте «Ваша учётная запись» или «Ваши данные» нажмите на «Войти вместо этого…».

- В следующем окне введите пароль от аккаунта и кликните «Далее».

- Теперь настройте локальную учётную запись.

Этот шаг не повлияет на параметры системы, всё останется, как и было.

Вот такими методами вы можете избавиться от слежки Microsoft. Если вы всё равно сомневаетесь в сохранности ваших данных, то стоит перейти на Linux.

Наша группа в TelegramПолезные советы и помощь

Since Windows 8, Microsoft has moved to a new commercial strategy: in addition with traditional selling of OS licenses, started got revenues from searches, apps and games.

But to do this, MS has started the collection of “telemetry” data, considered by many users as privacy-relevant.

What is Windows 10 telemetry?

According with a ZDNet article [4]:

Microsoft defines telemetry as «system data that is uploaded by the Connected User Experience and Telemetry component,» also known as the Universal Telemetry Client, or UTC service. (More on that shortly.)

Microsoft uses telemetry data from Windows 10 to identify security and reliability issues, to analyze and fix software problems, to help improve the quality of Windows and related services, and to make design decisions for future releases.

Telemetry features aren’t unique to Microsoft and there’s nothing particularly secret about them. They’re part of a larger trend in the software industry to collect and analyze event data as part of a shift to data-driven decision making.

To the delight of privacy conscious users, there are a lot of tutorials [5] and suggestions focused on avoid (or rather, reduce) the gathering of informations collected from Windows 10, using tools like PeerBlock [1], personal firewalls, network devices (like a Pi-Hole [2]).

In my opinion, a good trade-off may be a simple change on the «hosts» file.

What is «hosts» file?

The hosts file is used to map hostnames to IP addresses, and its data overrides the results of DNS queries.

It’s a plain text file, located in the Windows folder, at the following path:

C:\Windows\System32\drivers\etc

A customized hosts file

Usually i use a custom hosts file created by encrypt-the-planet.com [3]: the file was realized analyzing with wireshark a dump of outgoing traffic of a brand-new Windows 10 installation.

Obviously, this is not a final solution.

According with ETP’s notes:

You should also be aware: this hosts file will block certain functions and services like Bing search, Cortana and One Cloud. Windows updates will still be able to download.

Windows 10 does communicate directly to IP addresses which bypass the hosts file. You would also have to block Microsoft’s IP addresses Windows 10 communicates with.

How to install the custom file?

Just four simple steps:

- Open this link, and copy the whole text

- Start (with administrative rights) a Notepad (but Notepad++ is better) and open the hosts file in C:\Windows\System32\drivers\etc\hosts.

- Replace the original hosts content with the text copied at step 1

- Save the file and restart your system.

References

- PeerBlock Forums

- Pi-hole®: A black hole for Internet advertisements – A black hole for Internet advertisements

- Windows 10 Anti Spy Hosts File – ETP

- Windows 10 telemetry secrets: Where, when, and why Microsoft collects your data | ZDNet

- Disable Telemetry in Windows 10 — WebSetNet

С тех пор как операционную систему Windows 10 уличили в сборе и отправке на сервера Microsoft приватных данных пользователей злополучной ОС, а именно записи и отправке их действий, пользователи сети начали публиковать разной степени сложности методы отключения телеметрии и сохранения своих действий в тайне от корпорации. Хотя давно известно что все крупные IT копании собирают некоторые данные пользователей и даже «корпорация добра» Google отслеживает действия своих юзеров, вплоть до перемещения в пространстве при помощи GPS или записи запросов через голосовой помощник или в простонародии «Окей, Гугл». Но вернемся к телеметрии Win 10.

Блокировку ее отправки осуществляли разными способами, но статей в интернете на эту тему полно и в них описаны действия как для простых пользователей ПК при помощи ввода настроек для блокировки отправки данных на определенные сервера, путем добавления определенных записей в файл hosts (%WINDIR%\System32\drivers\etc\hosts), так и дополнительно отключением или удалением DiagTrack и dmwappushservice.

На Хабре нашлись умельцы, которые умудрились добавить правила в собственный же FireWall винду при помощи PowerShell скрипта и батника.

Телеметрию не отключить!

Не понимаю чего можно добиться запретив ОС Windows 10 сбор и отправку данных в файлах ее же системы? Ну да ладно.

С июня 2020 года в сеть посыпалось множество сообщений от пользователей Windows 10 от том, что Windows Defender, да и сама Win 10 считают не безопасным файл hosts, если в него были внесены изменения и сообщает об угрозе модификации настроек: SettingsModifier:Win32/HostsFileHijack.

Более того, теперь невозможно внести изменения для отключения отслеживания в данный файл и при сохранении hosts после внесения серверов для отслеживания телеметрии получите сообщение о невозможности сохранения модифицированного файла из-за угрозы.

Кстати в первом случае с Win32/HostsFileHijack можно не согласиться на устранение угрозы, то защитник разрешит все модификации host, в том числе и опасные для ПК пользователя.

За и против.

По сути после обновления Microsoft обновила определения для Windows Defender и теперь происходят данные события, что и понятно. Не для этого они пилили Винду 10.

По сути получается что в десятке невозможно отключить телеметрию, так как Microsoft сможет запретить все способы это реализовать, обновляя систему. А обновления сейчас принудительные. Вам же нужны обновления и вы не хотите отключать службу Windows Update?

Автор: BOMBERuss

Полезная статья? Поделись ссылкой в соц.сети с друзьями:

Обновлено:

Время на прочтение10 мин

Количество просмотров356K

Микрософт с помощью пасьянса и косынки учила пользователей пользоваться мышью,

теперь с помощью windows 10 учит читать лицензионное соглашение.

После выхода windows 10 сразу появились сообщения о сборе информации о действиях пользователей и много обсуждений, что делать. Достаточно быстро пользователи составили список основных серверов, собирающих информацию и попытались их заблокировать через файл hosts. Но скептики сразу выдвинули здравое предположение, что MS мог предусмотреть этот метод и некоторые адреса прописать в коде. Тем более, что MS всегда может актуализировать адреса серверов через windows update.

В нашей компании начали появляться первые пользователи windows 10, и мы решили опробовать блокировку передачи телеметрии через встроенный windows firewall.

Итак, собран простой тестовый стенд:

Два ноутбука, на один из них ставим Windows 10 и подключим его к интернету через второй ноутбук, используя internet sharing. На втором ноутбуке, который работает как NAT роутер, поставим Wireshark и определим исходящий трафик на сервера MS с первого ноутбука.

Что получилось:

- Да, Windows 10 отправляет данные;

- Список серверов почти полностью совпал с указанным в статье habrahabr.ru/company/pt/blog/264763 и forums.untangle.com/web-filter/35894-blocking-windows-10-spying-telemetry.html

- Встроенный Windows Firewall полностью блокирует передачу данных на эти узлы.

Правила для Firewall

После того как мы получили список IP и убедились в эффективности их блокировки, можно, с помощью Powershell скрипта, внести их в настройки.

Для добавления правила в Firewall необходимо выполнить следующую команду (в качестве примера возьмем сервер «watson.telemetry.microsoft.com»):

netsh advfirewall firewall add rule name="telemetry_watson.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.43,65.52.108.29 enable=yes

Где:

name – имя правила и по совместимости название сервера Microsoft;

dir = out – параметр указывающий, что правило соответствует только исходящему сетевому трафику;

action=block – сетевые пакеты, указанные в этом правиле, будут отбрасываются firewall;

remoteip – IP-адрес получателя области исходящего сетевого пакета;

enable=yes – указывает на то, что правило в настоящее время включено.

Аналогично этому будут прописаны и другие правила. В итоге, скрипт будет иметь примерно следующий вид:

Firewall rules

Set-NetFirewallProfile -all

netsh advfirewall firewall add rule name=«telemetry_vortex.data.microsoft.com» dir=out action=block remoteip=191.232.139.254 enable=yes

netsh advfirewall firewall add rule name=«telemetry_telecommand.telemetry.microsoft.com» dir=out action=block remoteip=65.55.252.92 enable=yes

netsh advfirewall firewall add rule name=«telemetry_sqm.telemetry.microsoft.com» dir=out action=block remoteip=65.55.252.93 enable=yes

netsh advfirewall firewall add rule name=«telemetry_watson.telemetry.microsoft.com» dir=out action=block remoteip=65.55.252.43,65.52.108.29 enable=yes

netsh advfirewall firewall add rule name=«telemetry_redir.metaservices.microsoft.com» dir=out action=block remoteip=194.44.4.200,194.44.4.208 enable=yes

netsh advfirewall firewall add rule name=«telemetry_choice.microsoft.com» dir=out action=block remoteip=157.56.91.77 enable=yes

netsh advfirewall firewall add rule name=«telemetry_df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.7 enable=yes

netsh advfirewall firewall add rule name=«telemetry_reports.wes.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.91 enable=yes

netsh advfirewall firewall add rule name=«telemetry_wes.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.93 enable=yes

netsh advfirewall firewall add rule name=«telemetry_services.wes.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.92 enable=yes

netsh advfirewall firewall add rule name=«telemetry_sqm.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.94 enable=yes

netsh advfirewall firewall add rule name=«telemetry_telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.9 enable=yes

netsh advfirewall firewall add rule name=«telemetry_watson.ppe.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.11 enable=yes

netsh advfirewall firewall add rule name=«telemetry_telemetry.appex.bing.net» dir=out action=block remoteip=168.63.108.233 enable=yes

netsh advfirewall firewall add rule name=«telemetry_telemetry.urs.microsoft.com» dir=out action=block remoteip=157.56.74.250 enable=yes

netsh advfirewall firewall add rule name=«telemetry_settings-sandbox.data.microsoft.com» dir=out action=block remoteip=111.221.29.177 enable=yes

netsh advfirewall firewall add rule name=«telemetry_vortex-sandbox.data.microsoft.com» dir=out action=block remoteip=64.4.54.32 enable=yes

netsh advfirewall firewall add rule name=«telemetry_survey.watson.microsoft.com» dir=out action=block remoteip=207.68.166.254 enable=yes

netsh advfirewall firewall add rule name=«telemetry_watson.live.com» dir=out action=block remoteip=207.46.223.94 enable=yes

netsh advfirewall firewall add rule name=«telemetry_watson.microsoft.com» dir=out action=block remoteip=65.55.252.71 enable=yes

netsh advfirewall firewall add rule name=«telemetry_statsfe2.ws.microsoft.com» dir=out action=block remoteip=64.4.54.22 enable=yes

netsh advfirewall firewall add rule name=«telemetry_corpext.msitadfs.glbdns2.microsoft.com» dir=out action=block remoteip=131.107.113.238 enable=yes

netsh advfirewall firewall add rule name=«telemetry_compatexchange.cloudapp.net» dir=out action=block remoteip=23.99.10.11 enable=yes

netsh advfirewall firewall add rule name=«telemetry_cs1.wpc.v0cdn.net» dir=out action=block remoteip=68.232.34.200 enable=yes

netsh advfirewall firewall add rule name=«telemetry_a-0001.a-msedge.net» dir=out action=block remoteip=204.79.197.200 enable=yes

netsh advfirewall firewall add rule name=«telemetry_statsfe2.update.microsoft.com.akadns.net» dir=out action=block remoteip=64.4.54.22 enable=yes

netsh advfirewall firewall add rule name=«telemetry_sls.update.microsoft.com.akadns.net» dir=out action=block remoteip=157.56.77.139 enable=yes

netsh advfirewall firewall add rule name=«telemetry_fe2.update.microsoft.com.akadns.net» dir=out action=block remoteip=134.170.58.121,134.170.58.123,134.170.53.29,66.119.144.190,134.170.58.189,134.170.58.118,134.170.53.30,134.170.51.190 enable=yes

netsh advfirewall firewall add rule name=«telemetry_diagnostics.support.microsoft.com» dir=out action=block remoteip=157.56.121.89 enable=yes

netsh advfirewall firewall add rule name=«telemetry_corp.sts.microsoft.com» dir=out action=block remoteip=131.107.113.238 enable=yes

netsh advfirewall firewall add rule name=«telemetry_statsfe1.ws.microsoft.com» dir=out action=block remoteip=134.170.115.60 enable=yes

netsh advfirewall firewall add rule name=«telemetry_pre.footprintpredict.com» dir=out action=block remoteip=204.79.197.200 enable=yes

netsh advfirewall firewall add rule name=«telemetry_i1.services.social.microsoft.com» dir=out action=block remoteip=104.82.22.249 enable=yes

netsh advfirewall firewall add rule name=«telemetry_feedback.windows.com» dir=out action=block remoteip=134.170.185.70 enable=yes

netsh advfirewall firewall add rule name=«telemetry_feedback.microsoft-hohm.com» dir=out action=block remoteip=64.4.6.100,65.55.39.10 enable=yes

netsh advfirewall firewall add rule name=«telemetry_feedback.search.microsoft.com» dir=out action=block remoteip=157.55.129.21 enable=yes

netsh advfirewall firewall add rule name=«telemetry_rad.msn.com» dir=out action=block remoteip=207.46.194.25 enable=yes

netsh advfirewall firewall add rule name=«telemetry_preview.msn.com» dir=out action=block remoteip=23.102.21.4 enable=yes

netsh advfirewall firewall add rule name=«telemetry_dart.l.doubleclick.net» dir=out action=block remoteip=173.194.113.220,173.194.113.219,216.58.209.166 enable=yes

netsh advfirewall firewall add rule name=«telemetry_ads.msn.com» dir=out action=block remoteip=157.56.91.82,157.56.23.91,104.82.14.146,207.123.56.252,185.13.160.61,8.254.209.254 enable=yes

netsh advfirewall firewall add rule name=«telemetry_a.ads1.msn.com» dir=out action=block remoteip=198.78.208.254,185.13.160.61 enable=yes

netsh advfirewall firewall add rule name=«telemetry_global.msads.net.c.footprint.net» dir=out action=block remoteip=185.13.160.61,8.254.209.254,207.123.56.252 enable=yes

netsh advfirewall firewall add rule name=«telemetry_az361816.vo.msecnd.net» dir=out action=block remoteip=68.232.34.200 enable=yes

netsh advfirewall firewall add rule name=«telemetry_oca.telemetry.microsoft.com.nsatc.net» dir=out action=block remoteip=65.55.252.63 enable=yes

netsh advfirewall firewall add rule name=«telemetry_reports.wes.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.91 enable=yes

netsh advfirewall firewall add rule name=«telemetry_ssw.live.com» dir=out action=block remoteip=207.46.101.29 enable=yes

netsh advfirewall firewall add rule name=«telemetry_msnbot-65-55-108-23.search.msn.com» dir=out action=block remoteip=65.55.108.23 enable=yes

netsh advfirewall firewall add rule name=«telemetry_a23-218-212-69.deploy.static.akamaitechnologies.com» dir=out action=block remoteip=23.218.212.69 enable=yes

Выполнение созданного скрипта

Чтобы не проходить долгий путь по запуску этого power shell скрипта с правами администратора, проще создать .bat файл и запустить его. UAC сам запросит подтверждение прав.

@echo off

cls

echo Telemetry

echo Rules of Firewall

echo.

echo press any key to continue...

pause > NUL

echo Rules of Firewall

echo.

PowerShell -NoProfile -ExecutionPolicy Bypass -Command "& {Start-Process PowerShell -ArgumentList '-NoProfile -ExecutionPolicy Bypass -File ""%~dp0.\ms_new.ps1""' -Verb RunAs}"

echo Rules included in Firewall...

echo.

pause

Где ms_new.ps1 – имя созданного файла с power shell командами.

После этого, добавленные правила будут отображаться в Windows Firewall, как на скриншоте ниже:

И, дополнительно, информация, не относящиеся к firewall, но относящаяся к сбору телеметрии

Windows 7/8/8.1

Также стоит отметить, что пользователи ОС Windows 7/8/8.1 получили обновления, которые расширяют возможности системы по сбору и отправке телеметрических данных. Соответственно, к этим пользователям также можно применить рекомендации, представленные в этой статье, или удалить обновления habrahabr.ru/post/265283.

Key logger

Надо отключить «DiagTrack» (сбор данных в компонентах Windows) и «dmwappushservice» (cлужба маршрутизации push-сообщений WAP). Для этого запускаем командную строку от имени администратора и отключаем службы:

sc stop DiagTrack

sc stop dmwappushserviceИли же вообще их удаляем:

sc delete DiagTrack

sc delete dmwappushservice

Планировщик отправки телеметрии

В консоли Taskschd.msc надо запретить задания:

Заголовок спойлера

REM *** Task that collects data for SmartScreen in Windows ***

schtasks /Change /TN "Microsoft\Windows\AppID\SmartScreenSpecific" /Disable

REM *** Collects program telemetry information if opted-in to the Microsoft Customer Experience Improvement Program ***

schtasks /Change /TN "Microsoft\Windows\Application Experience\ProgramDataUpdater" /Disable

REM *** Collects program telemetry information if opted-in to the Microsoft Customer Experience Improvement Program ***

schtasks /Change /TN "Microsoft\Windows\Application Experience\Microsoft Compatibility Appraiser" /Disable

REM *** Aggregates and uploads Application Telemetry information if opted-in to the Microsoft Customer Experience Improvement Program ***

schtasks /Change /TN "Microsoft\Windows\Application Experience\AitAgent" /Disable

REM *** This task collects and uploads autochk SQM data if opted-in to the Microsoft Customer Experience Improvement Program ***

schtasks /Change /TN "Microsoft\Windows\Autochk\Proxy" /Disable

REM *** If the user has consented to participate in the Windows Customer Experience Improvement Program, this job collects and sends usage data to Microsoft ***

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\Consolidator" /Disable

REM *** The Kernel CEIP (Customer Experience Improvement Program) task collects additional information about the system and sends this data to Microsoft. ***

REM *** If the user has not consented to participate in Windows CEIP, this task does nothing ***

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask" /Disable

REM *** The Bluetooth CEIP (Customer Experience Improvement Program) task collects Bluetooth related statistics and information about your machine and sends it to Microsoft ***

REM *** The information received is used to help improve the reliability, stability, and overall functionality of Bluetooth in Windows ***

REM *** If the user has not consented to participate in Windows CEIP, this task does not do anything.***

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\BthSQM" /Disable

REM *** Create Object Task ***

schtasks /Change /TN "Microsoft\Windows\CloudExperienceHost\CreateObjectTask" /Disable

REM *** The Windows Disk Diagnostic reports general disk and system information to Microsoft for users participating in the Customer Experience Program ***

schtasks /Change /TN "Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector" /Disable

REM *** Measures a system's performance and capabilities ***

schtasks /Change /TN "Microsoft\Windows\Maintenance\WinSAT" /Disable

REM *** Network information collector ***

schtasks /Change /TN "Microsoft\Windows\NetTrace\GatherNetworkInfo" /Disable

REM *** Initializes Family Safety monitoring and enforcement ***

schtasks /Change /TN "Microsoft\Windows\Shell\FamilySafetyMonitor" /Disable

REM *** Synchronizes the latest settings with the Family Safety website ***

schtasks /Change /TN "Microsoft\Windows\Shell\FamilySafetyRefresh" /Disable

REM *** SQM (Software Quality Management) ***

schtasks /Change /TN "Microsoft\Windows\IME\SQM data sender" /Disable

REM *** This task initiates the background task for Office Telemetry Agent, which scans and uploads usage and error information for Office solutions ***

schtasks /Change /TN "Microsoft\Office\OfficeTelemetryAgentFallBack" /Disable

REM *** This task initiates Office Telemetry Agent, which scans and uploads usage and error information for Office solutions when a user logs on to the computer ***

schtasks /Change /TN "Microsoft\Office\OfficeTelemetryAgentLogOn" /Disable

также подозриетльные задачи в планировщике, рекомендую отключить:

Заголовок спойлера

REM *** Scans startup entries and raises notification to the user if there are too many startup entries ***

schtasks /Change /TN "Microsoft\Windows\Application Experience\StartupAppTask" /Disable

REM *** Protects user files from accidental loss by copying them to a backup location when the system is unattended ***

schtasks /Change /TN "Microsoft\Windows\FileHistory\File History (maintenance mode)" /Disable

REM *** This task gathers information about the Trusted Platform Module (TPM), Secure Boot, and Measured Boot ***

schtasks /Change /TN "Microsoft\Windows\PI\Sqm-Tasks" /Disable

REM *** This task analyzes the system looking for conditions that may cause high energy use ***

schtasks /Change /TN "Microsoft\Windows\Power Efficiency Diagnostics\AnalyzeSystem" /Disable

Все вышесказанное не 100% панацея, но одно из компромиссных решений.

Мы будем обновлять в этой статье список серверов и PS скрипт для них.

update 1: Обновили список планировщика задач.

Как фаерволом защитится от зловредов, можно прочитать в моей статье:

Простой, но надежный способ защитить свой компьютер от вирусов и троянов.

C уважением коллектив компании Servilon.ru Servilon.com

|

Корпорация Microsoft с конца июля 2020 г. начала определять файлы hosts, блокирующие серверы телеметрии Windows 10, как существенную угрозу безопасности компьютера.

Microsoft усложняет защиту от сбора данных телеметрии

Microsoft лишила пользователей операционной системы Windows 10 возможности безопасно применять нестандартный и весьма популярный способ блокировки телеметрии – слежки за действиями пользователей и отправки данных на серверы корпорации.

Как сообщил портал BleepingComputer, с июля 2020 г. встроенная в Windows 10 антивирусная программа «Защитник Microsoft» (Microsoft Defender) начала определять системные файлы hosts как «серьезную угрозу» (“SettingsModifier:Win32/HostsFileHijack”), если в них внесены адреса интернет-служб корпорации, ответственных за сбор данных о системе. Именно таким образом некоторые «продвинутые» пользователи запрещают Windows передавать Microsoft какую-либо информацию о своем ПК.

Результаты тестов, проведенных специалистами издания, показали, что теперь, если пользователь просто попытается сохранить измененный файл hosts, он получит предупреждение о том, что «операция не была завершена успешно, поскольку файл содержит вирус или потенциально нежелательное ПО».

Файлы hosts, блокирующие серверы телеметрии Windows 10, теперь воспринимаются системой безопасности ОС как угроза безопасности

Актуальность проблемы также подтверждается внезапным появлением некоторого количества жалоб со стороны пользователей Windows 10 на странную реакцию Microsoft Defender, в частности на популярном ресурсе Reddit и форуме поддержки Microsoft, причем именно в конце июля 2020 г.

BleepingComputer связывает возникновение проблемы с недавним обновлением Microsoft антивирусных баз «Защитника». Издание обратилось к Microsoft за комментарием, но на момент выхода данного материала ответа не получило.

Что такое hosts, и как он работает

Hosts представляет собой текстовый файл, содержащий список доменных имен и используемый при их трансляции в сетевые адреса узлов.

В Windows NT и более поздних версиях ОС Microsoft этот файл располагается в папке “windows\system32\drivers\etc”, для его редактирования требуются привилегии администратора. Запрос к файлу имеет приоритет перед обращением к серверам доменных имен (Domain Name Server, DNS).

Провальная попытка сохранения модифицированного файла hosts

С помощью правки файла hosts можно осуществлять фильтрацию рекламы или блокировать доступ системы к сетевым ресурсам с помощью перенаправления доменных адресов соответствующих ресурсов на IP-адрес 127.0.0.1, который соответствует локальной машине.

Данная особенность позволяет некоторым вредоносным программам перенаправлять пользователя на фальшивые веб-сайты, которые, как правило, внешне сильно напоминают привычные ему ресурсы (к, примеру, социальные сети) и расположены по схожему адресу.

Антивирусные программы, использующие проактивные методы защиты, могут запрещать изменение hosts неизвестному ПО или предупреждать о подобных попытках.

Игнорировать угрозу небезопасно

Издание отмечает, что пользователь все же может проигнорировать угрозу и на свой страх и риск отказать Microsoft Defender в ее устранении, однако из-за этого может подвергнуться реальной опасности, если, например, файл hosts модифицировал не только сам пользователь, но и какое-либо вредоносное ПО.

Какие данные собирает Microsoft

В 2017 г. Microsoft выпустила обновление Creators Update для Windows 10, в котором разделила всю собираемую о пользователе информацию на два раздела – базовый и полный. В базовый вошли сведения о компьютере, на котором запускается ОС, а также данные о качестве работы системы и подробности о совместимости приложений и Windows Store.

Полный комплект включает общую информацию, данные об использовании продуктов и сервисов, установке приложений, потреблении контента, а также о просмотре страниц, поиске и запросах в интернете. Сюда же относятся сведения о рисовании, наборе текста и распознавании речи, данные о лицензии и приобретении. Другими словами, полный набор подразумевает сбор сведений о практически любой деятельности пользователя за ПК под управлением Windows 10. После установки обновления Creators Update пользователи получали возможность деактивировать один из них.

Microsoft планировала разрешить корпоративным клиентам полное отключение телеметрии осенью 2015 г. после того, как через два дня после релиза Windows 10 в июле на нее обрушился шквал критики пользователей из-за слежки за ними. Они были недовольны тем, что Microsoft собирает слишком много различных данных о них и затем использует информацию, в том числе, для показа персонифицированной рекламы.

Выпустить важный для многих апдейт и позволить отключать «всевидящее око» Microsoft собиралась до конца 2015 г. В более поздних версиях ОС такая опция действительно появилась, но Windows продолжала следить за пользователями даже после ее активации.

Как сообщал CNews, о проблемах с постоянно работающей телеметрией стало известно в декабре 2018 г. Проблема оказалась в том, информация об активности пользователей воспринималась самой ОС как диагностическая, и в результате она продолжала передавать ее на серверы Microsoft.

В феврале 2020 г. CNews сообщил, что Microsoft все же позволила корпоративным пользователям ОС Windows 10 отключать телеметрию. Изменения в вопросах, касающихся телеметрии, были обнаружены специалистами Баварского государственного управления по надзору и защите информации (Bavarian State Office for Data Protection Supervision, Германия). По их словам, новые опции были внедрены в обновление 1909, распространение которого началось в конце 2019 г.

- Что лучше — ГЛОНАСС или GPS: главные различия систем навигации