Настроить VPN-подключение по протоколу PPTP в операционной системе Windows 10 просто — достаточно в точности выполнить шаги по нашей инструкции, и уже через минуту можно анонимно посещать интернет сайты, обойти блокировки Вконтакте и Facebook, защитить данные от перехвата хакерами в бесплатных Wi-Fi сетях.

1

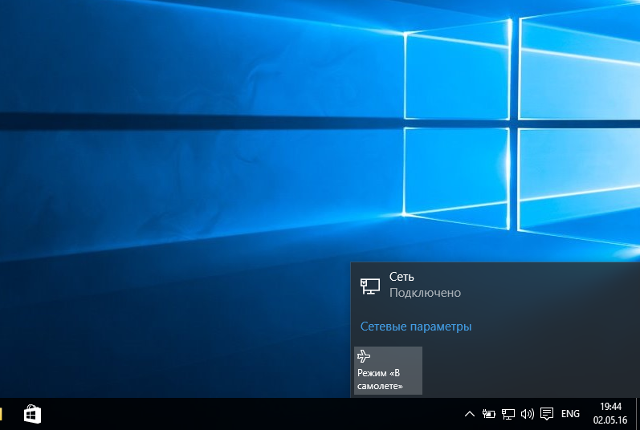

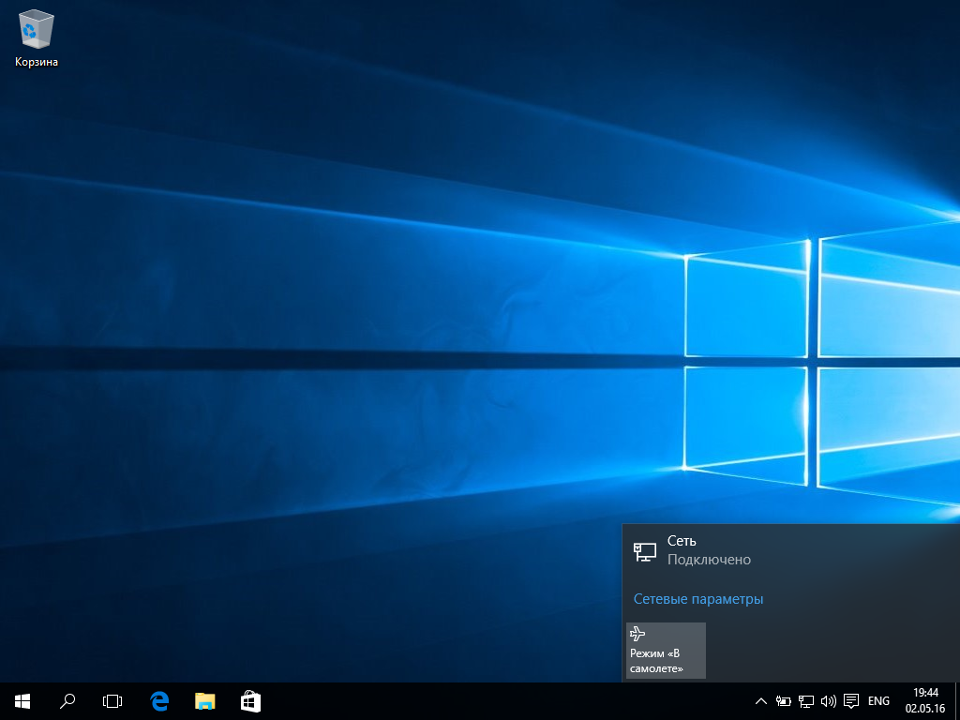

Кликнуть на иконке сетевого подключения в системном трее, и в появившемся окне выбрать Сетевые параметры.

Далее

4

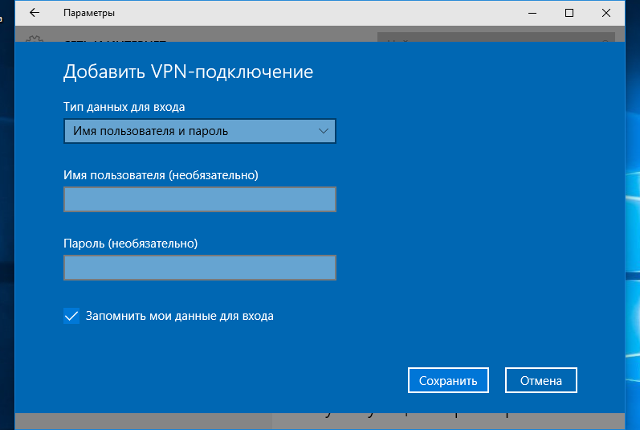

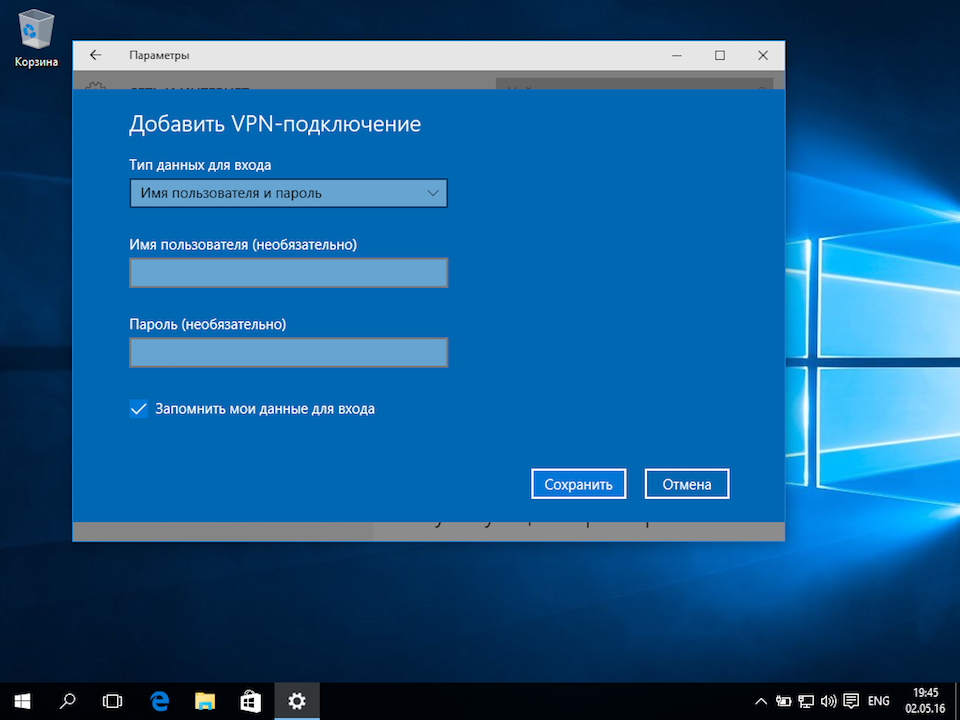

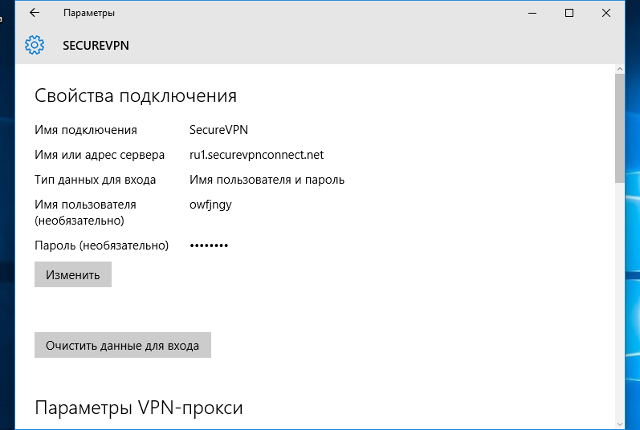

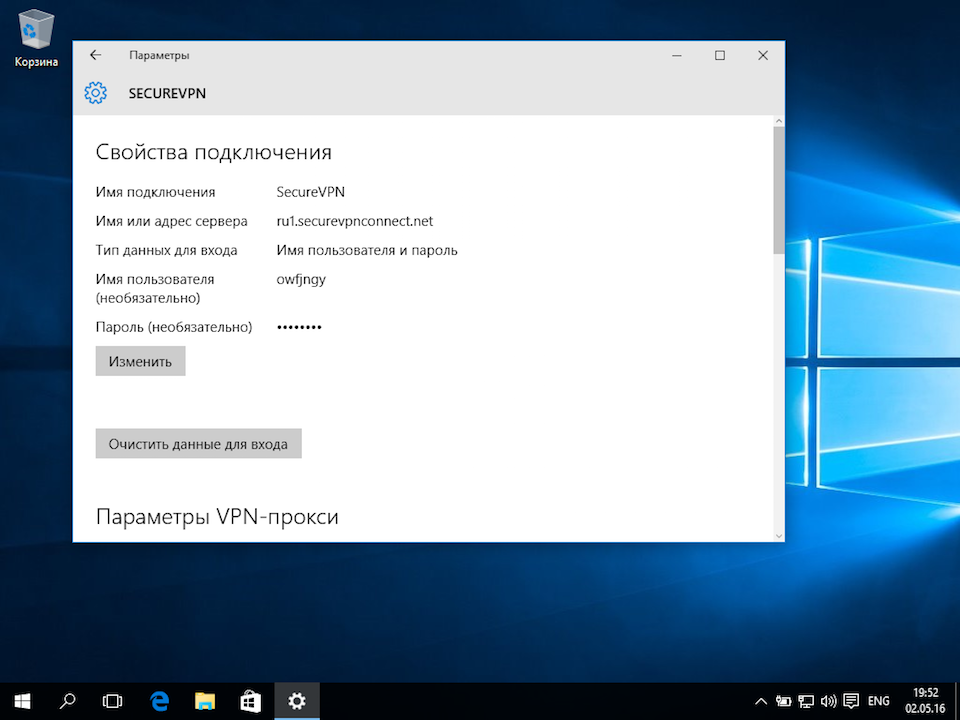

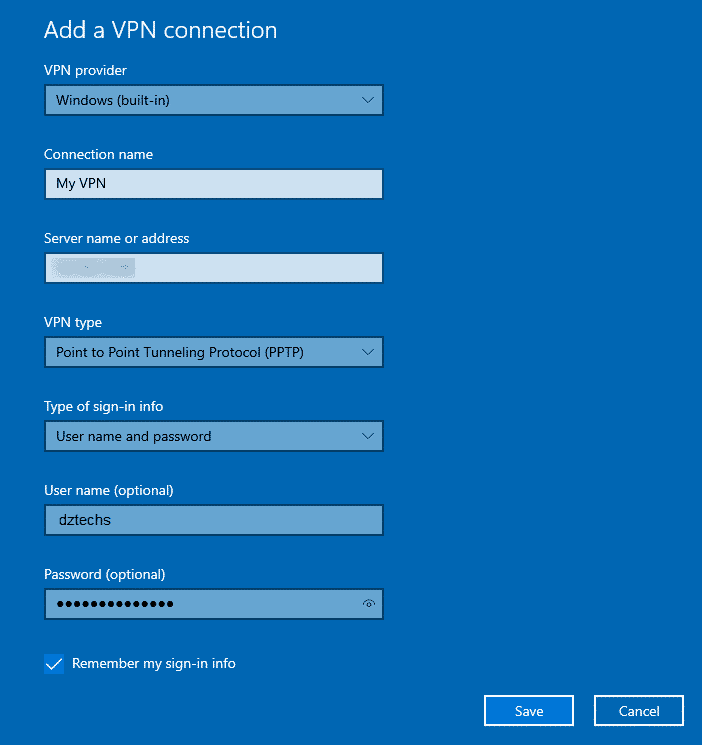

Указать идентификационные данные:

- Тип данных для входа — Имя пользователя и пароль

- Имя пользователя — username

Пароль — password

Для завершения настройки нажать Сохранить.

Важное замечание: имя пользователя и пароль находятся в файле readme.txt, отправленном на Вашу почту после заказа подписки.

Далее

username

password

5

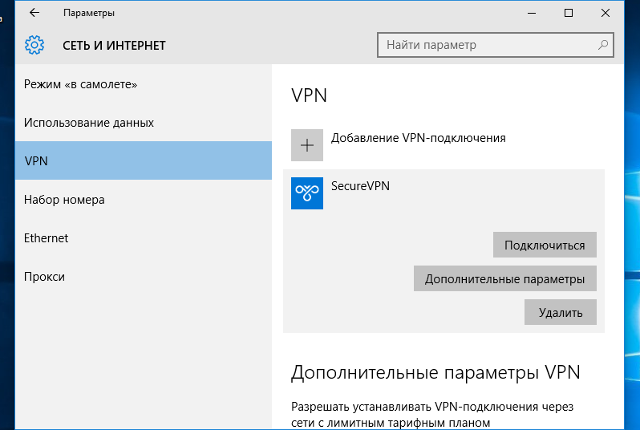

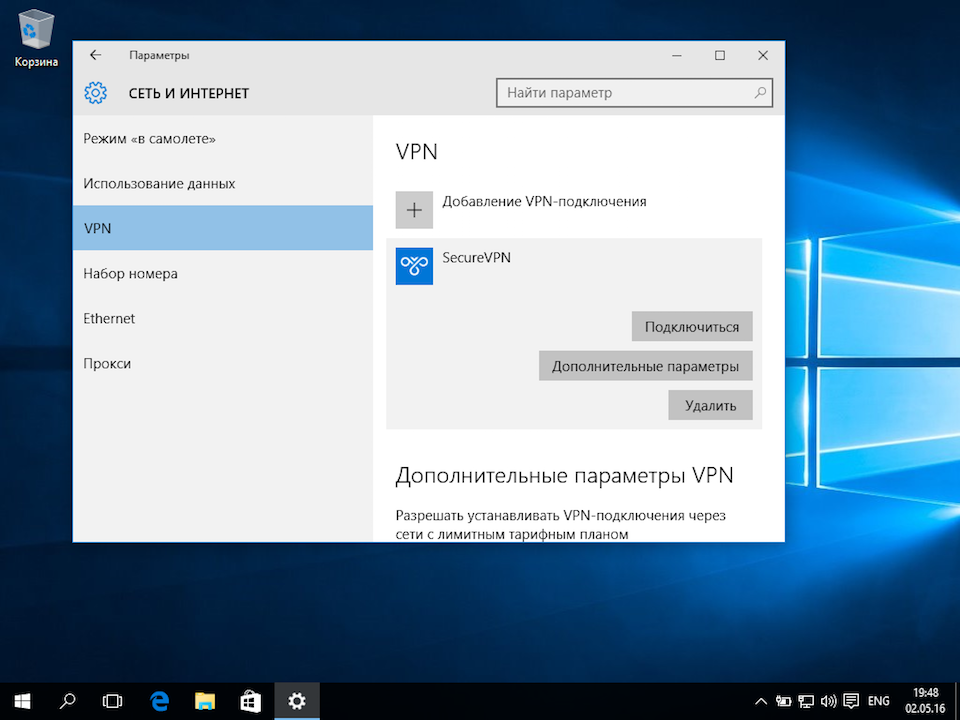

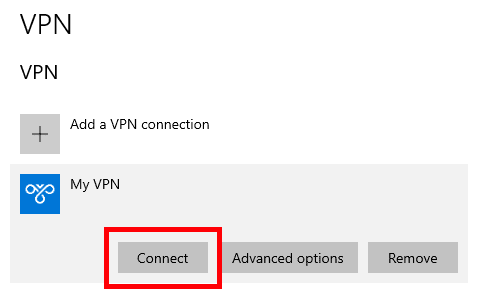

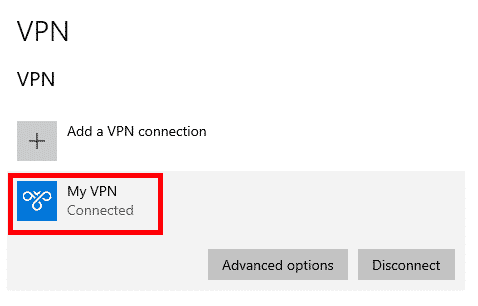

Для подключения выбрать только что созданное соединение, и нажать кнопку Подключиться.

Далее

6

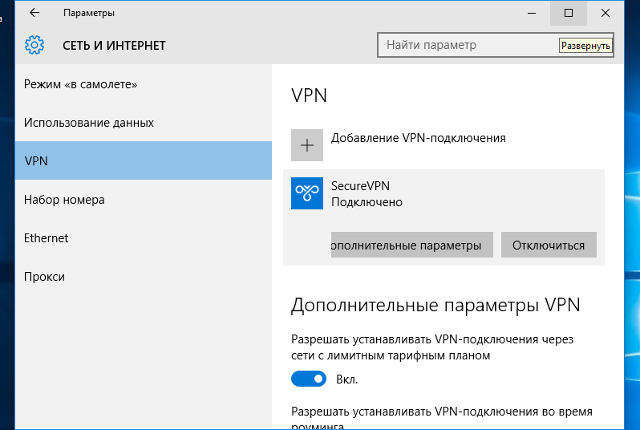

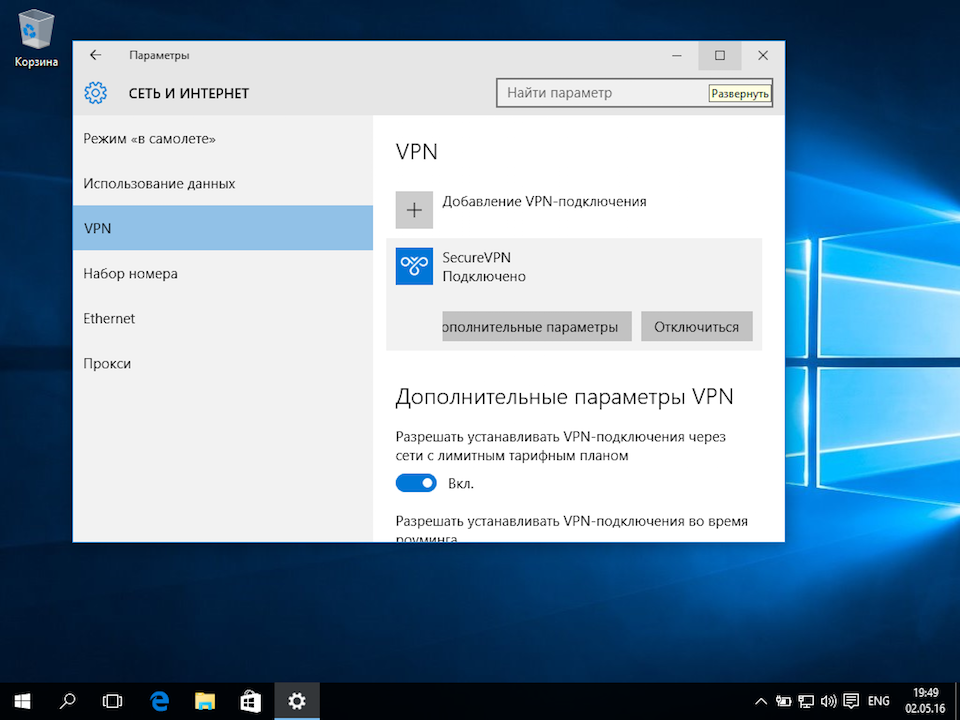

Соединение будет установлено через некоторое время. Для отключения нажать Отключиться.

Далее

8

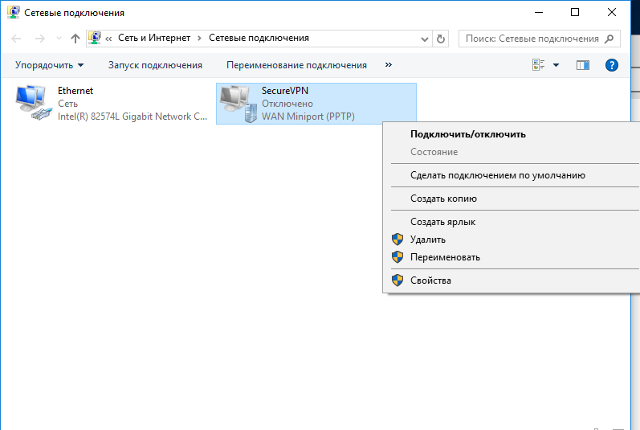

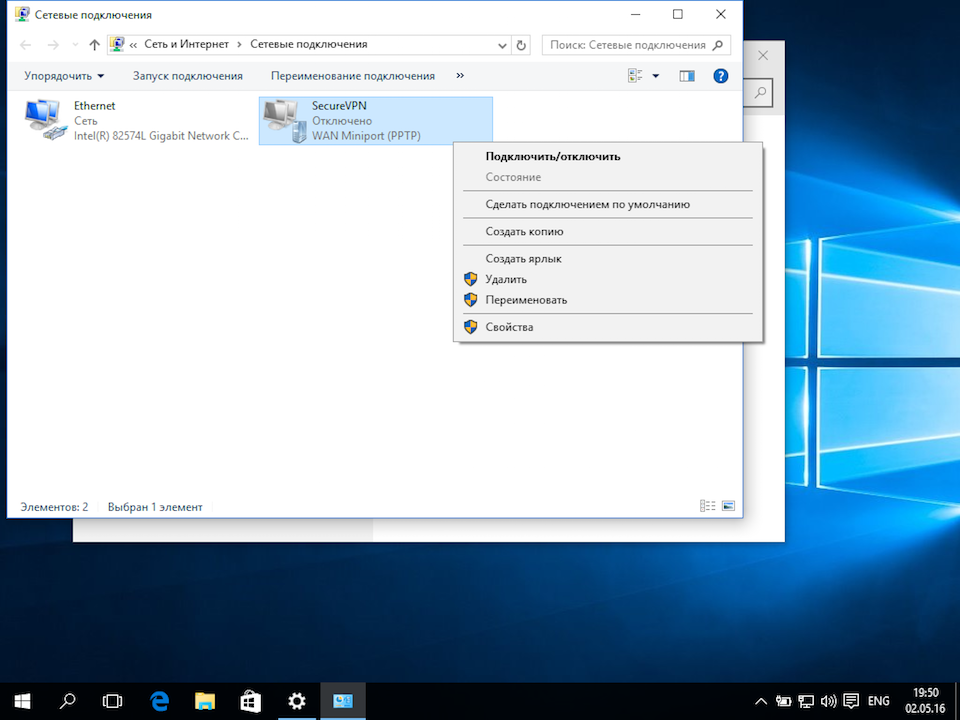

В открывшемся окне Сетевые подключения кликнуть правой кнопкой на созданном подключении, и выбрать Свойства.

Далее

Настройки на этой странице предназначены для подключения к сервису VPNKI, а не к любому VPN серверу в сети Интернет.

Важно! Перед началом настройки ознакомьтесь с «Общими сведениями» о работе системы https://vpnki.ru/settings/before-you-begin/main-tech-info .

Правила и маршруты на сервере VPNKI применяются при подключении туннеля. Если вы изменили настройки в личном кабинете, то переподключите туннели.

——-

Для подключения по PPTP или L2TP вам потребуются логин и пароль для туннеля. Вам необходимо получить их на персональной странице пользователя системы VPNKI. Имя указывается в формате userXXXXX.

Некоторые важные особенности смотрите в конце страницы!

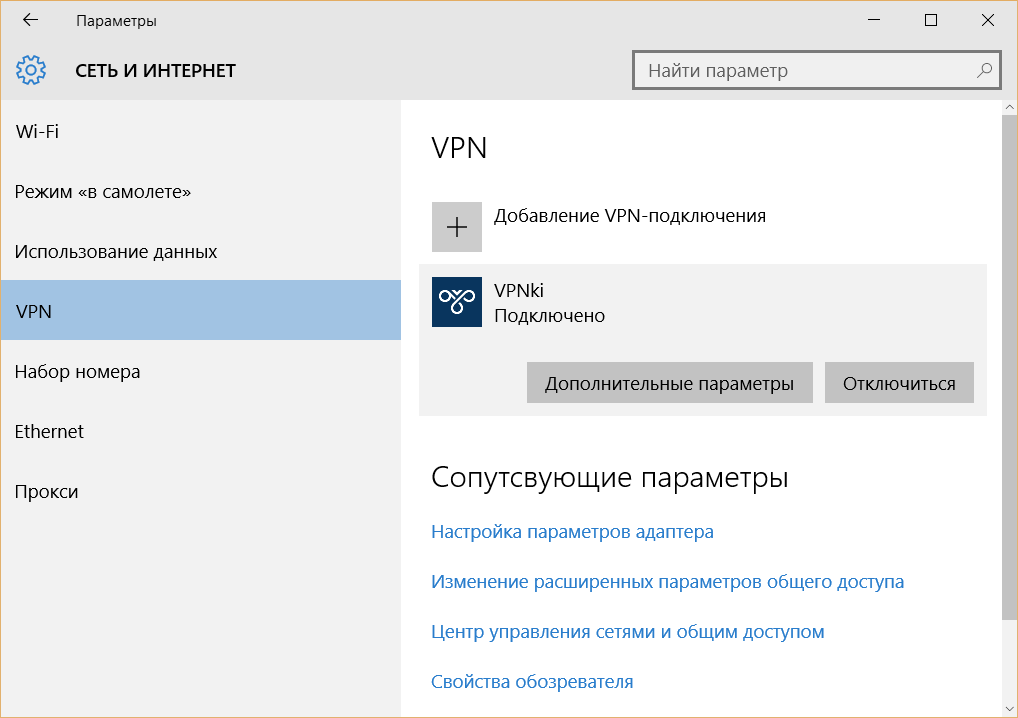

1. Откройте Центр уведомлений в правом нижнем углу экрана:

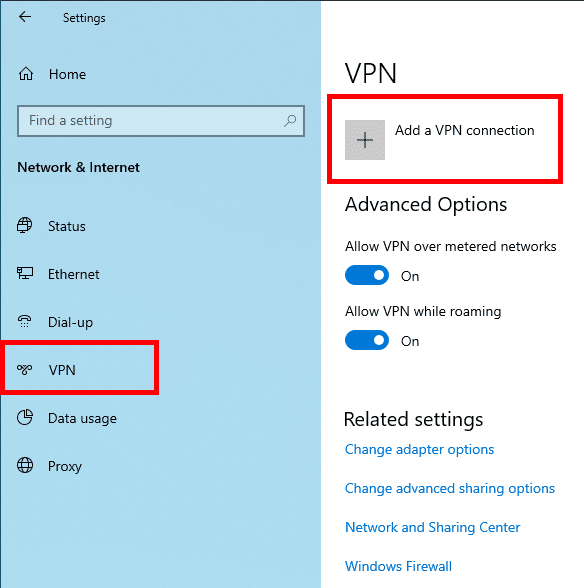

2. Далее выберите Виртуальная сеть (VPN):

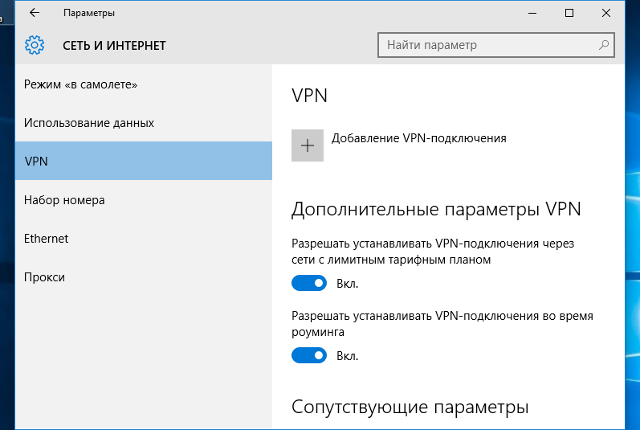

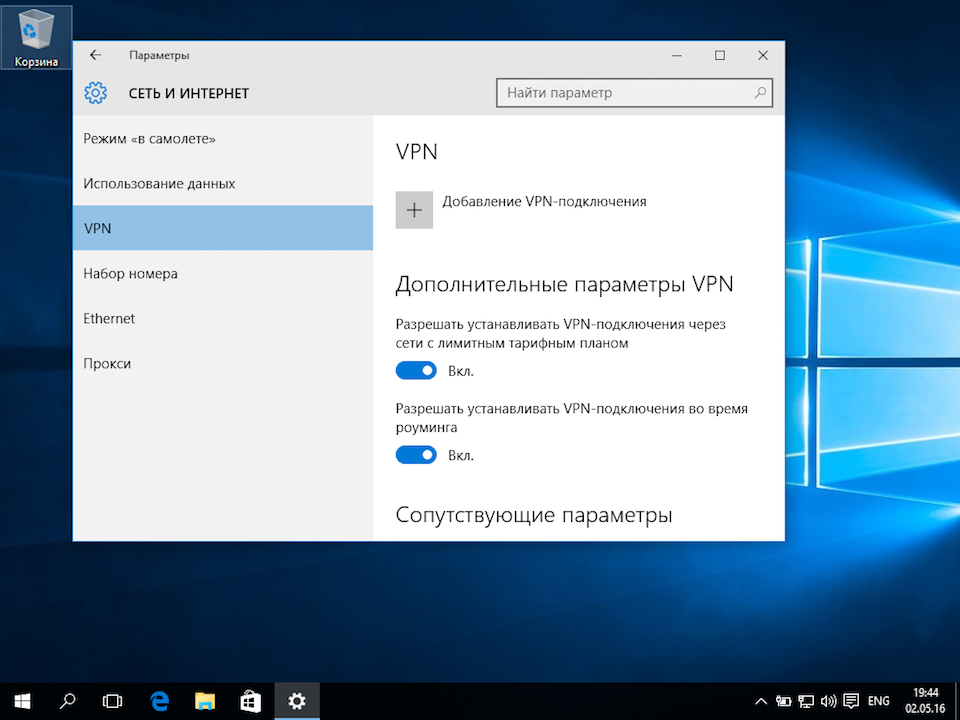

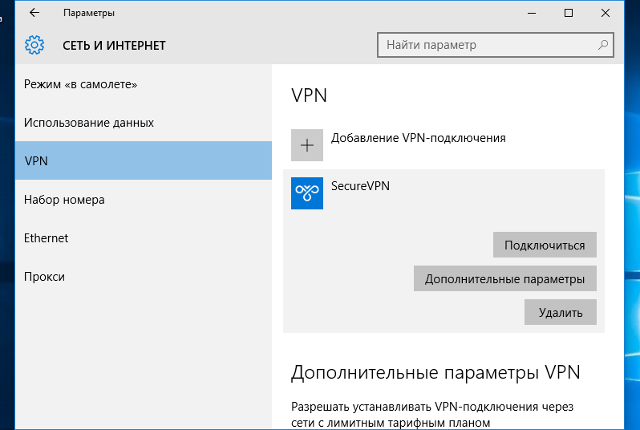

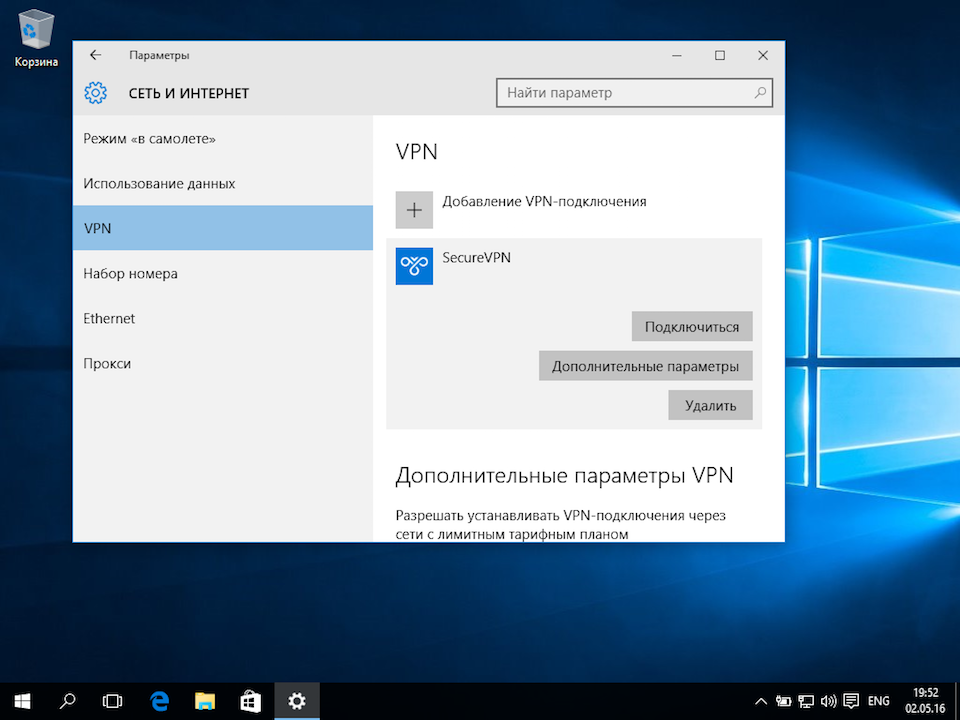

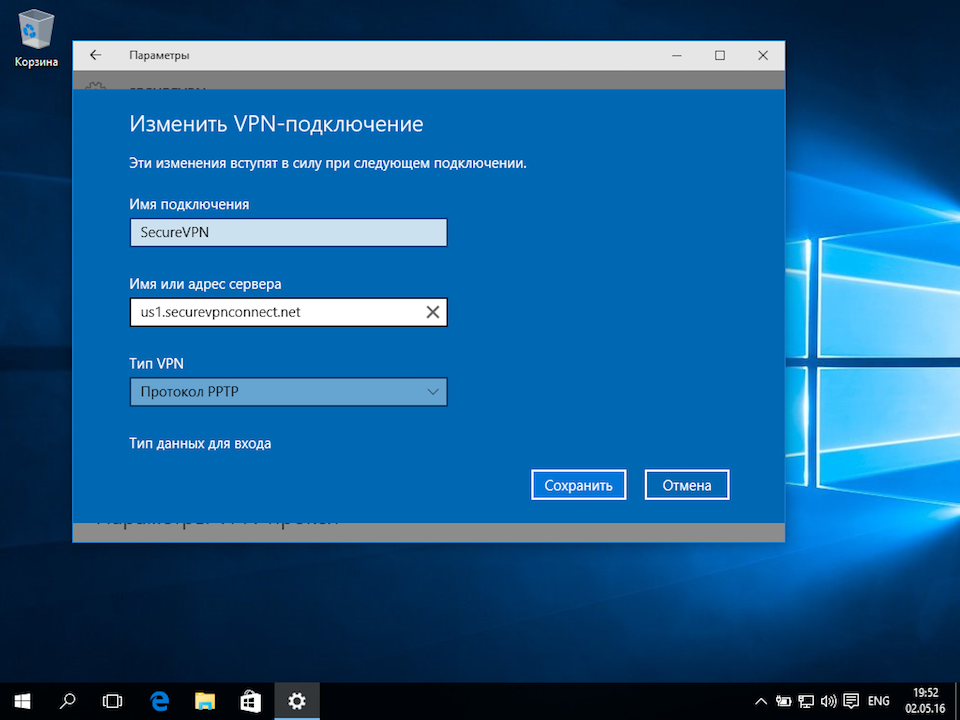

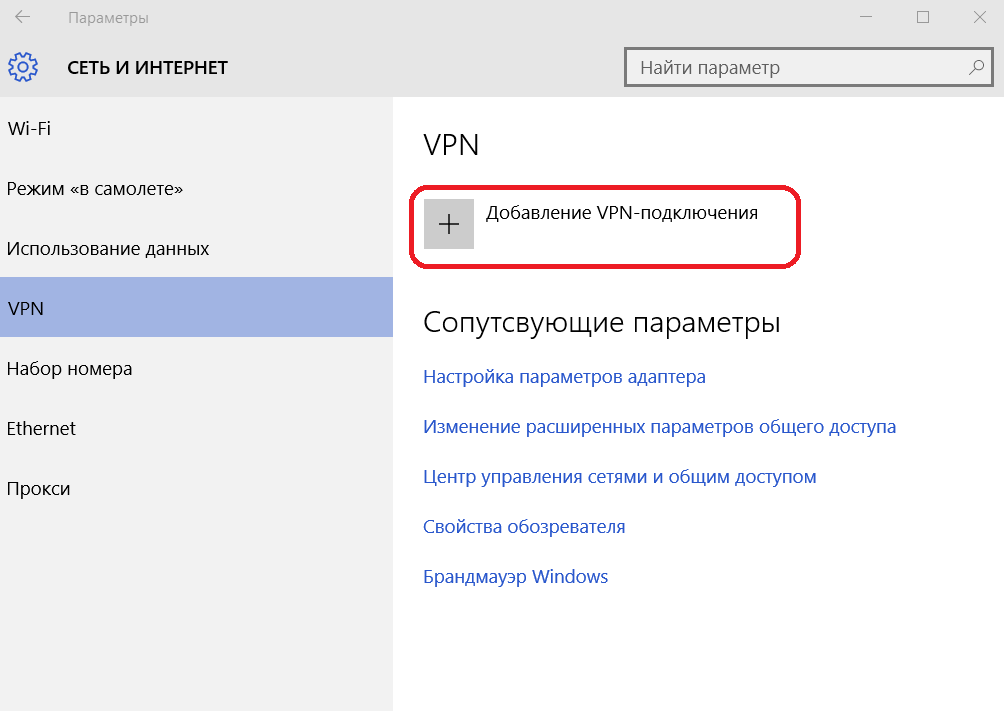

3. В открывшемся окне Параметры во вкладке VPN нажмите на кнопку Добавление VPN-подключения:

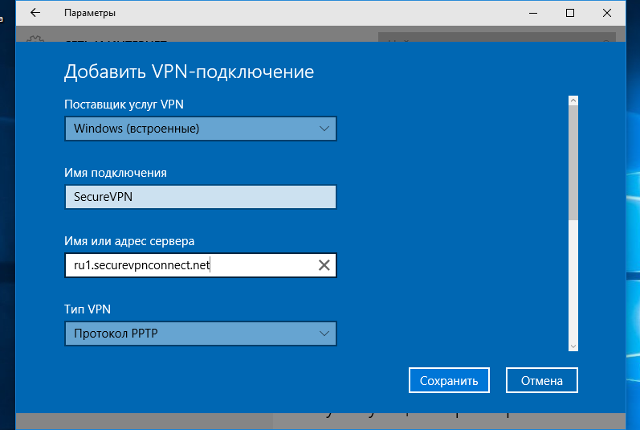

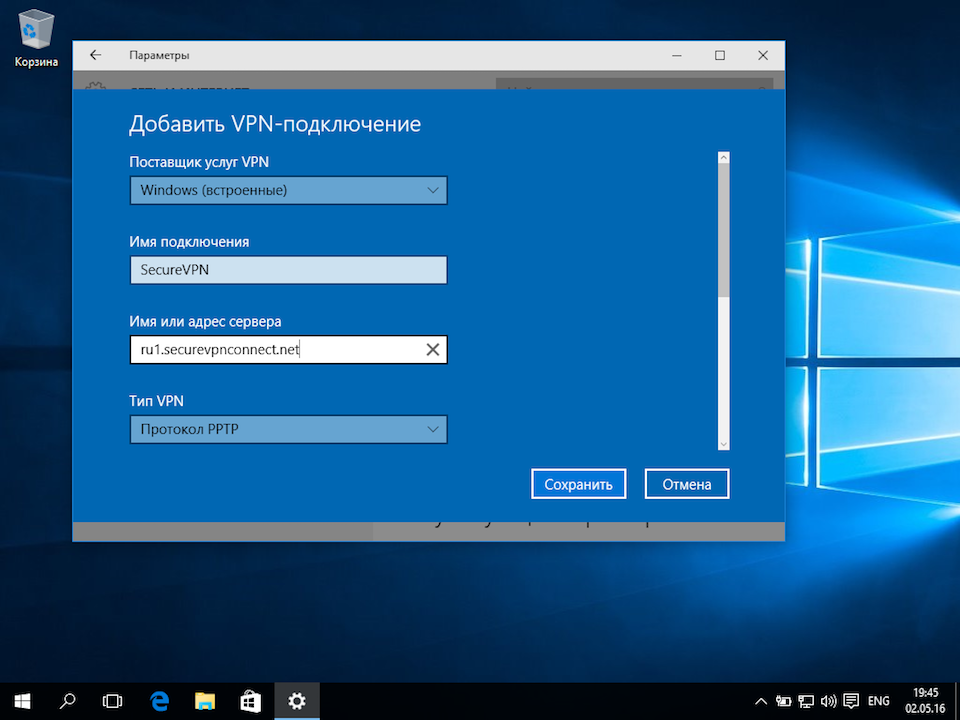

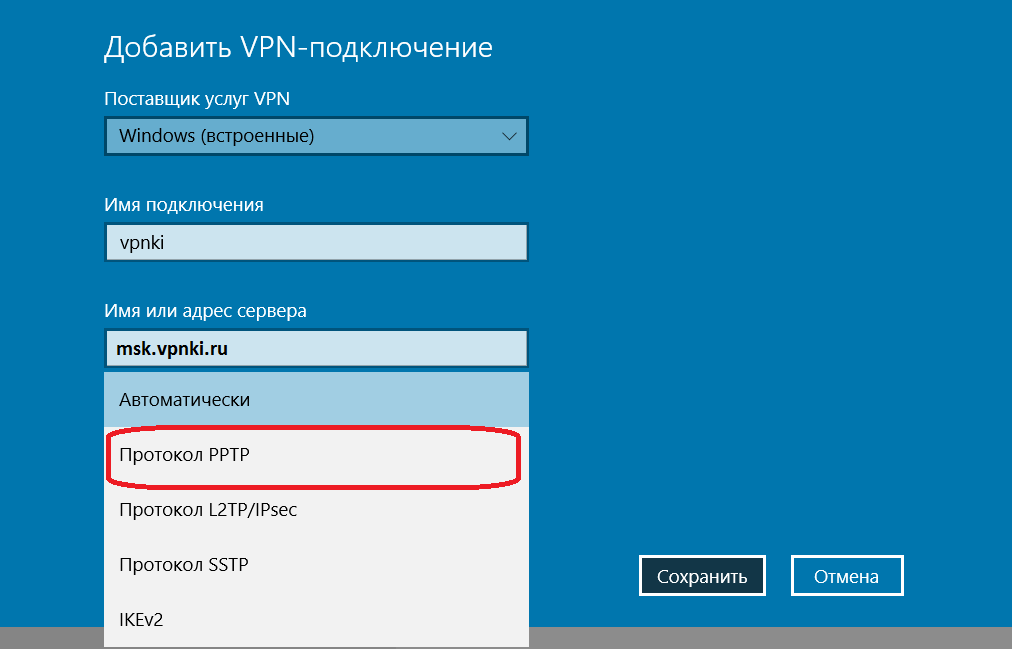

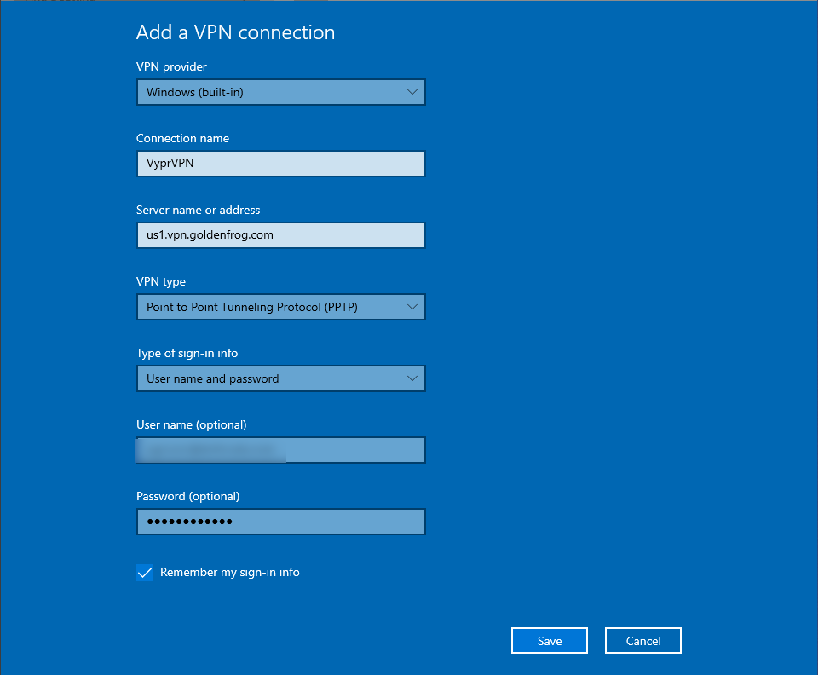

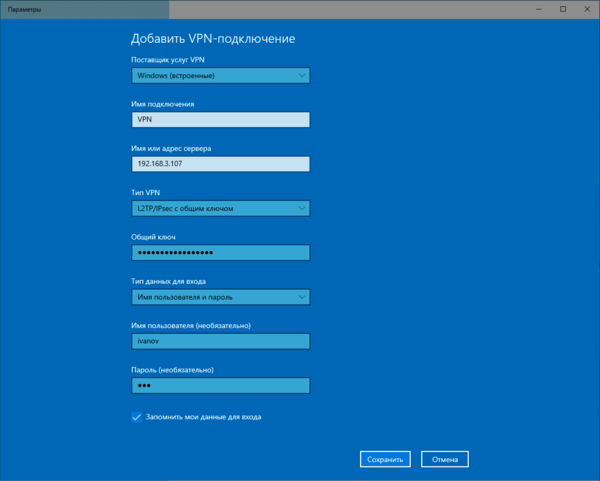

4. В окне Добавить VPN-подключение заполните следующие параметры:

Поставщик услуг VPN: Windows (встроенные).

Имя подключения: VPNki .

Имя или адрес подключения: msk.vpnki.ru .

Тип VPN: Протокол PPTP (либо Протокол L2TP/IPSec).

Тип данных для входа: Имя пользователя и пароль.

Имя пользователя и пароль: полученные в системе VPNKI (например userXXX). Смотрите общие сведения о системе — https://vpnki.ru/settings/before-you-begin/main-tech-info.

5. Cохраните подключение.

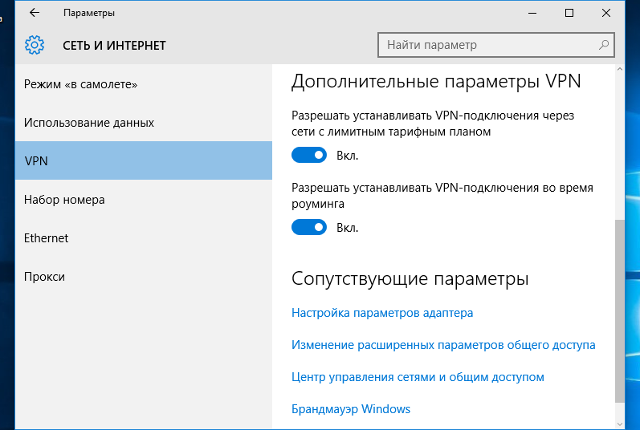

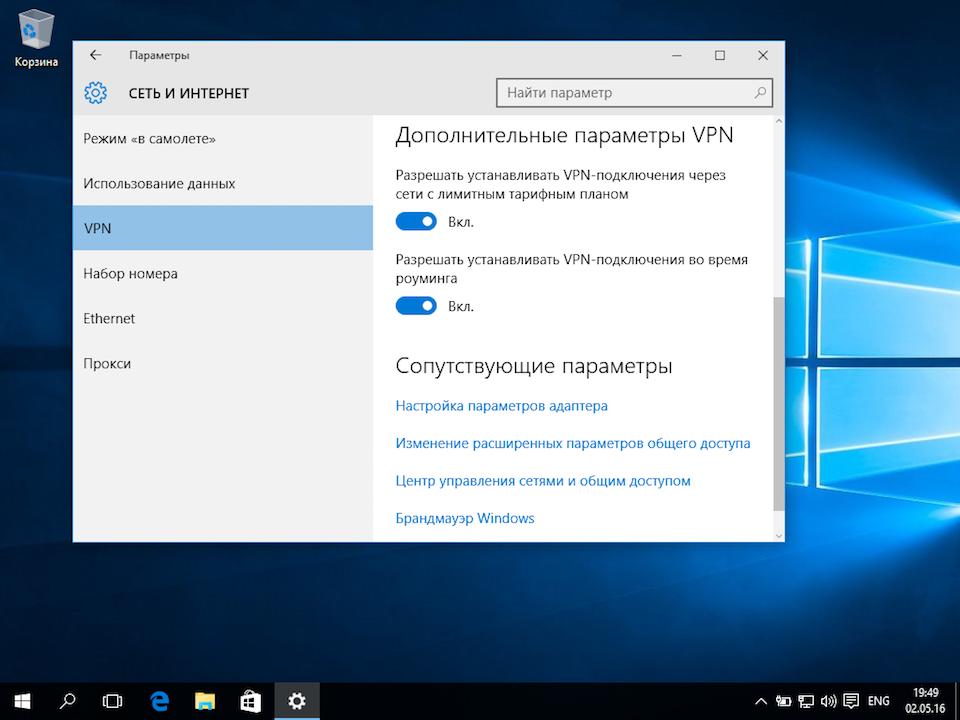

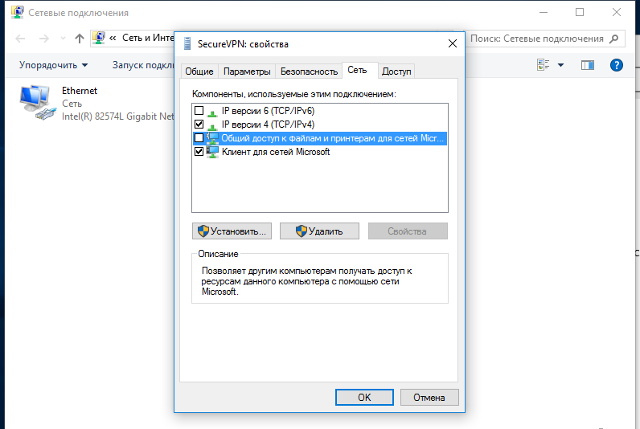

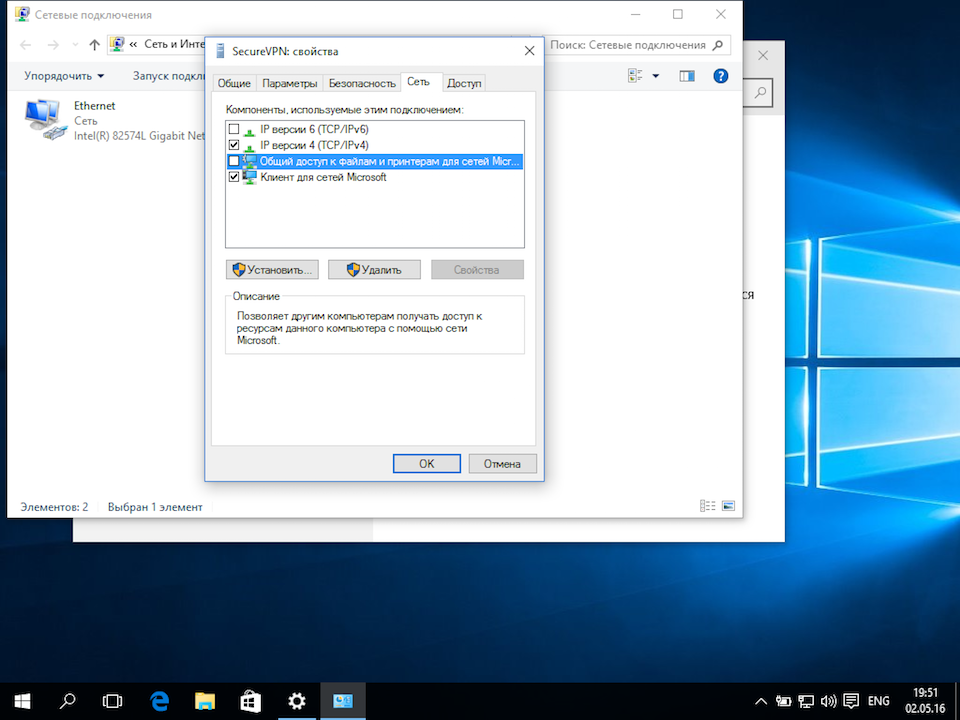

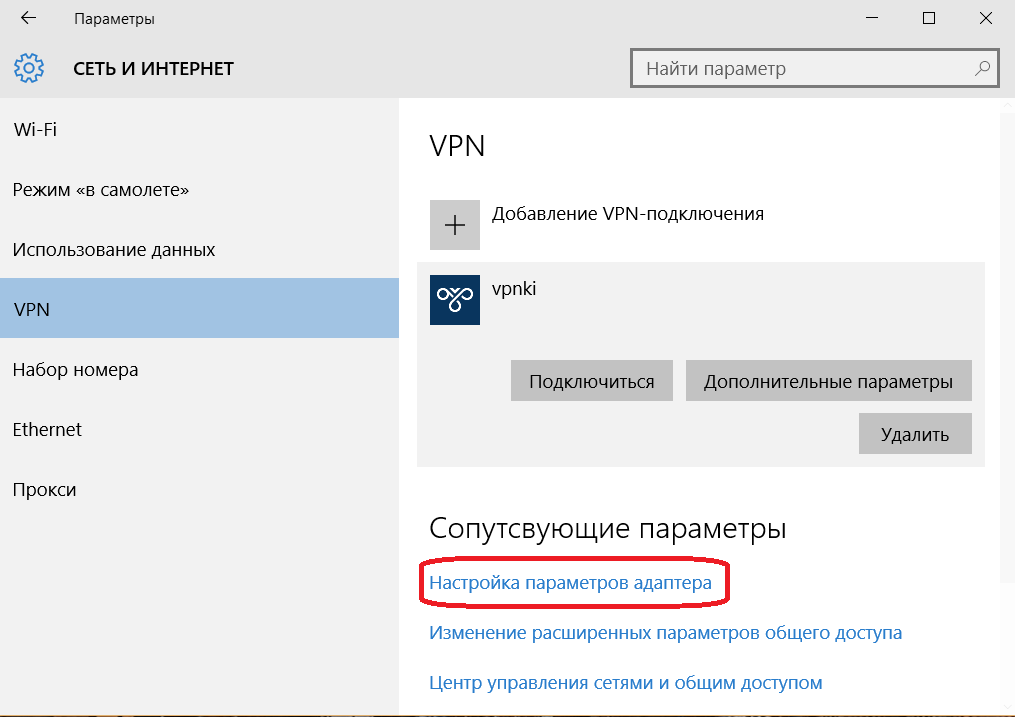

6. Далее выберите пункт Настройка параметров адаптера.

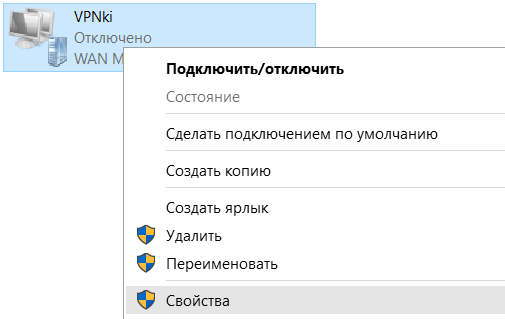

7. Нажмите правой кнопкой мыши на адаптер VPNKI и выберите Свойства.

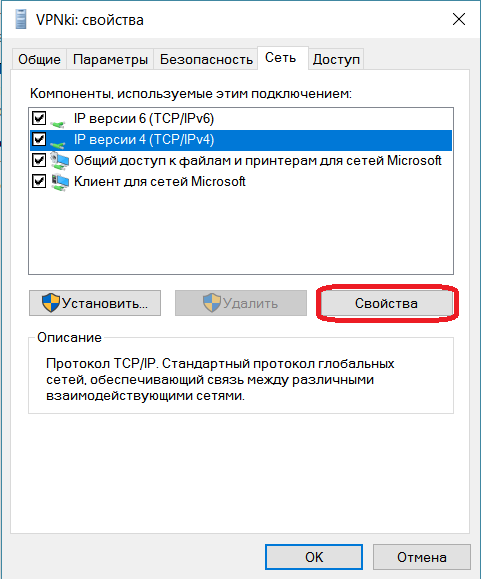

8. Выберите в списке IP версии 4 (TCP/IPv4) и нажмите кнопку Свойства.

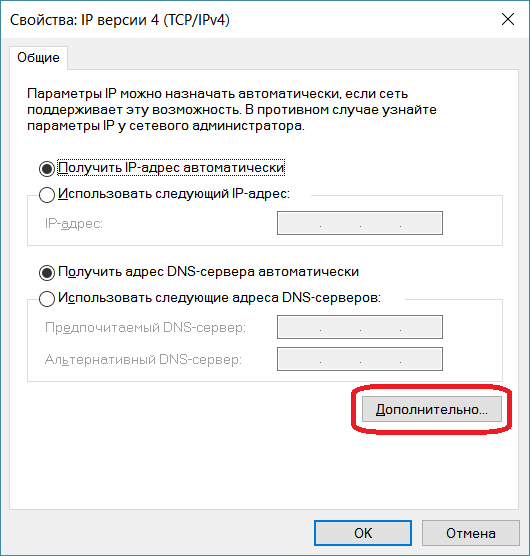

9. Оставьте получение IP-адреса и адреса DNS-сервера автоматически и нажмите кнопку Дополнительно.

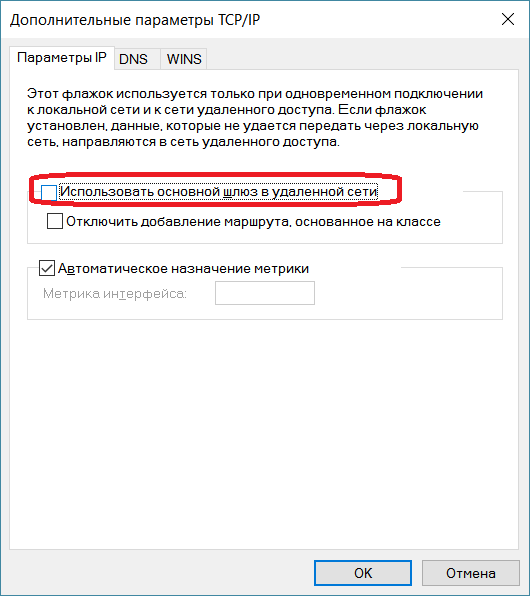

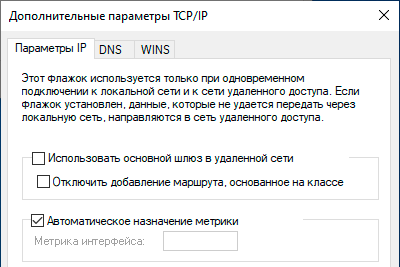

10. Во вкладке Параметры IP Снимите галочку с Использовать основной шлюз в удаленные сети и нажмите кнопку OK.

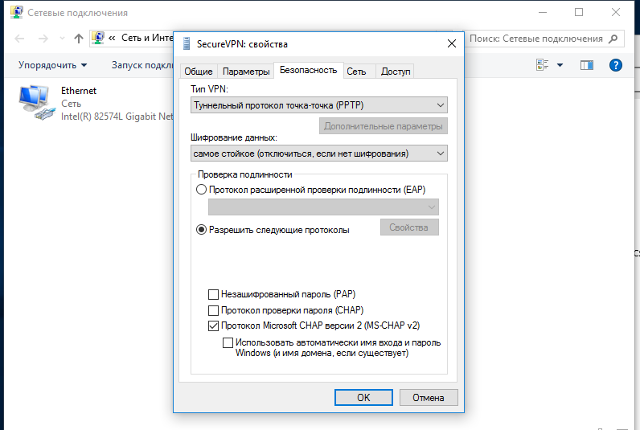

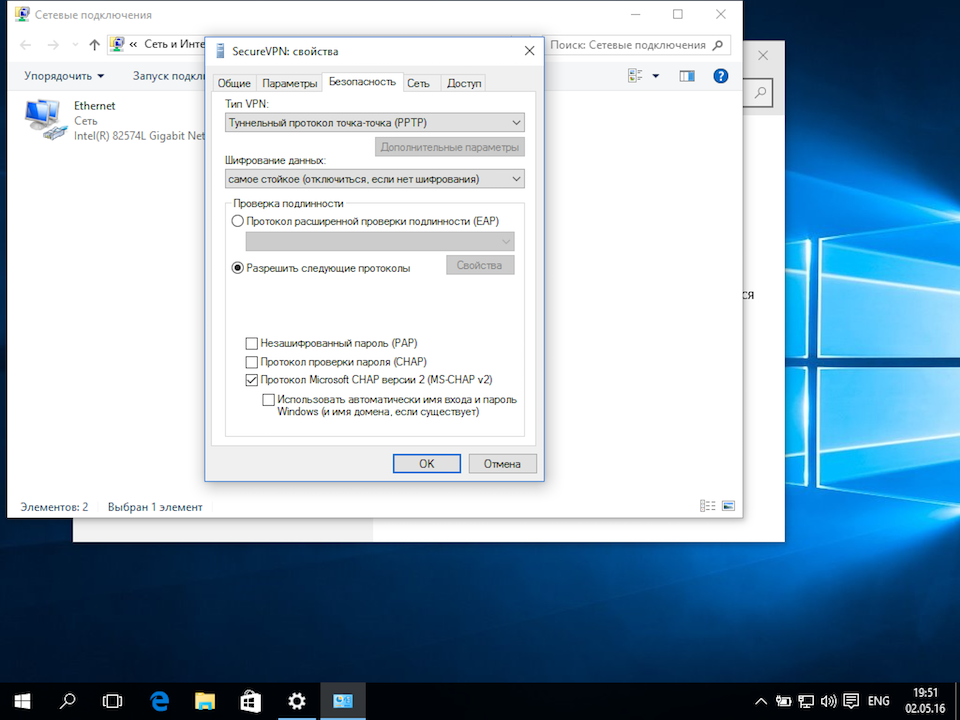

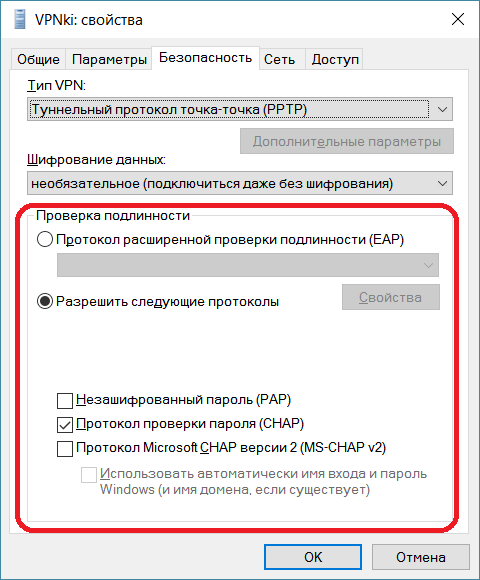

11. Далее во вкладке Безопасность в поле Проверка подлинности выберите.

Разрешить следующие протоколы и оставьте только Протокол проверки пароля (CHAP).

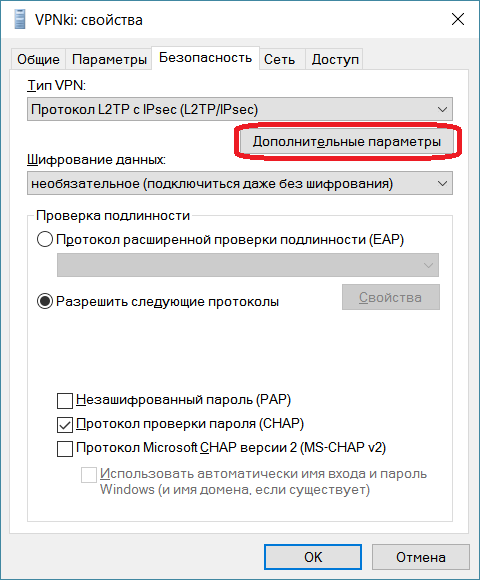

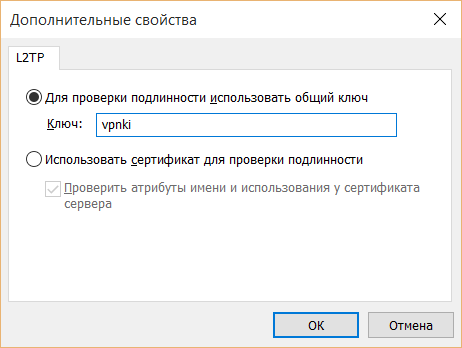

12. (Только для L2TP) нажмите кнопку Дополнительные параметры и выберите.

Для проверки подлинности использовать общий ключ и введите ключ: vpnki .

13. На этом настройка завершена, нажмите кнопку Подключиться и при успешном подключении.

состояние VPNki должно измениться на Подключено.

14. Если вам необходимо иметь подключение к удаленной домашней сети (например 192.168.x.x/x), то необходимо сообщить Windows о том, что адреса вашей удаленной сети следует искать в VPN туннеле.

Это можно сделать двумя способами:

— добавив сети 192.168.x.x/x (ваша удаленная сеть) и 172.16.0.0/16 (сеть VPNKI) в таблицу маршрутов при помощи команды route add .

— при помощи поступления данных с сервера по протоколу DHCP.

Прежде чем сделать выбор вам очень желательно ознакомиться с этой инструкцией и пройти ее до конца.

Особенность 1

Для использования соединения PPTP с шифрованием вам необходимо в настройках соединения:

— использовать авторизацию MS-CHAPv2 и указать что будет использоваться шифрование (см. скриншот п.11).

Для соединения PPTP без шифрования вам необходимо:

— использовать авторизацию CHAP и указать, что шифрование использоваться не будет. (см.скриншот п.11).

Будьте внимательны,

все иные сочетания методов авторизации и шифрования будут приводить к неработоспособности подключения!!!

Особенность 2

Работа протокола PPTP осуществляется с использованием протокола GRE, с которым у некоторых интернет провайдеров России имеются технические сложности. Эти сложности не позволят вам использовать PPTP для построения VPN туннлей. К таким провайдерам относятся МГТС (Московская городская телефонная сеть), Yota, Мегафон. Однако, такая ситуация не во всех частях их сетей.

Для пользователя ситуация будет выглядеть так, что проверка имени пользователя и пароля проходить не будут. Точнее до этого момента даже не дойдет…В пункте меню «События безопасности» вы будете видеть начало успешного подключения и последней будет являться фраза, говорящая о том, что мы готовы проверять имя и пароль, но …

Access granted. No whitelist is set for user. Ready to check username / password.

Отсуствие соединения и дальнейших записей в логе (при том, что вы твердо уверены в том, что логин и пароль верные), скорее всего, говорит о том, что GRE у вашего провайдера не пропускается. Можете погуглить на этот счет.

PS: В целях борьбы с зависшими сессиями мы принудительно отключаем пользовательские туннели с протоколами PPTP, L2TP, L2TP/IPsec через 24 часа после установления соединения. При правильной настройке соединения должны автоматически переустановиться.

Более подробно почитать о протоколе PPTP вы можете в нашем материале по этой ссылке.

Дополнительно о протоколе L2TP

Более подробно почитать о протоколе L2TP вы можете в нашем материале по этой ссылке.

Важно! В ОС Windows используется подключение с протоколами L2TP/IPsec. В этом случае, сначала устанавливается соединение IPsec. После этого, внутри туннеля IPsec происходит аутентификация по протоколу L2TP. Туннель IPsec устанавливатеся с использованием общего ключа. Аутентификация в протоколе L2TP выполнятеся по имени и паролю.

Важные советы после настройки удаленного подключения

После успешной настройки VPN подключения мы рекомедуем вам выполнить несколько важных шагов. Они дадут вам уверенность в том, что VPN соединение работоспособно в полном объеме.

- Проверьте статус подключения вашего туннеля на странице «Мои настройки» — «Состояние туннеля». Попробуйте отключить туннель со стороны сервера. Посмотрите как ваш клиент попытается переустановить VPN соединение.

- Посмотрите как отображается подключение в различных журналах сервера. «Статистика» — «Статистика подключений». Еще в «События безопасности». А еще в «События авторизации». Важно видеть как отображается успешное VPN соединение.

- Попробуйте выполнить пинг сервера VPNKI 172.16.0.1 с вашего устройства.

- Попробуйте выполнить пинг вашего устройства со страницы «Инструменты» нашего сервера. Выполните пинг устройства по адресу туннеля сети VPNKI — 172.16.x.x. Это важный шаг и не стоит им пренебрегать. Но стоит знать, что пинг может быть неуспешен. Это не причина для беспокойства если вы будете только обращаться с этого устройства к другим туннелям.

- Если вы имеете второй подключенный туннель в своем аккаунте, то проверьте пинг и до устройства в другом туннеле. Сначала по его адресу сети VPNKI — 172.16.x.x. Затем можно выполнить пинг устройства в другом туннеле по адресу внутренней сети (192.168.x.x). Если такая маршрутизация настроена.

- Посмотрите как отображается количество переданного трафика туннеля. Это в «Мои настройки» — «Статистика» — «Графики использования». За текущий день статистика показывается с разбивкой по туннелям. За предыдущие дни — суммарно.

По особенностям подсчета трафика туннелей читайте в FAQ. Ссылка здесь.

Надеемся, что вы успешно прошли все пункты советов! Теперь ваше VPN соединение работает успешно. А вы познакомились с основными инструментами нашего сервера удаленного доступа.

Если в дальнейшем возникнут сложности с уже настроенным подключением, то эти советы помогут вам в поиске неисправностей.

*** Если у вас вдруг что-то не получилось, обращайтесь на Форум поддержки нашей системы. Ссылка здесь.

Рекомендации по выбору тарифа

Если вы не планируете передачу видео трафика, то мы рекомендуем вам начинать с выбора тарифа PLAN-MYDEV. Если передача видео будет осуществляться, то стоит сразу начинать с PLAN-VIDEO. Если скорости хватать не будет, то в любое время вы можете изменить тариф на более скоростной.

Если вы используете нашу систему для решения бизнес задач, то можно начать с аналогичных тарифов с приставкой BUSINESS-.

Контролировать объем переданного трафика вы можете на странице с графиками использования.

Узнать реальную скорость своего VPN соединения вы можете утилитой iperf3 на странице «Инструменты». Стоит отметить, что скорость передачи полезных данных будет зависеть от трех факторов:

- от типа используемого протокола VPN;

- типа используемого транспортного протокола — TCP или UDP;

- физической удаленности вашего устройства от нашего сервера.

Худшим вариантом по скорости окажется вариант, когда в качестве транспортного протокола для VPN соединения используется протокол TCP. При этом ваше устройство размещено далеко от сервера VPNKI. В этом случае, реальная скорость передачи данных будет определяться необходимостью подтверждения получения каждого пакета в протоколе TCP.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ КОНФИГУРАЦИИ УДАЛЕННОГО ДОСТУПА

- Рабочий стол Windows через RDP и OpenVPN. Ссылка здесь.

- Выставить FTP сервер в сеть Интернет через проброс TCP порта. Ссылка здесь.

ОБЩАЯ ИНФОРМАЦИЯ ОБ УДАЛЕННОМ ДОСТУПЕ

- Немного более подробно про IP адреса. Можно прочитать на нашем сайте.

- Про удалённый доступ к компьютеру можно. Можно почитать на нашем сайте.

- Про VPN и протоколы можно почитать здесь.

- Про выход в Интернет через VPN и центральный офис. Можно почитать здесь.

When you purchase through links on our site, we may earn an affiliate commission. Here’s how it works.

The Point-to-Point Tunneling Protocol (PPTP) is widely considered vulnerable, outdated, and unsecure. For that reason, most VPN providers nowadays have discontinued PPTP in their apps. No worries; there are still a few providers that support it, so get ready to learn how to set up a PPTP VPN on Windows 10.

Before we go any further, we’ll note that the PPTP protocol can be somewhat useful, as its weak encryption allows for faster network speeds while still being able to unblock geo-restricted content. However, we highly recommend using other VPN protocols (such as OpenVPN, IKEv2, or the newly released WireGuard protocol) when working with online payments and sensitive logins (email, social media, and similar).

That said, let’s get to what you want to know. What follows is our guide that explains how to set up PPTP on Windows 10 manually.

How to Set Up a PPTP VPN on Windows 10

This process is pretty straightforward — just make sure you’re signed up with a VPN provider that supports PPTP. Here’s exactly what you need to do:

1. Subscribe to a VPN that still supports the PPTP protocol. We recommend VyprVPN.

2. Right-click your network connection’s icon in the bottom-right corner of the screen.

3. Select «Open Network & Internet Settings.»

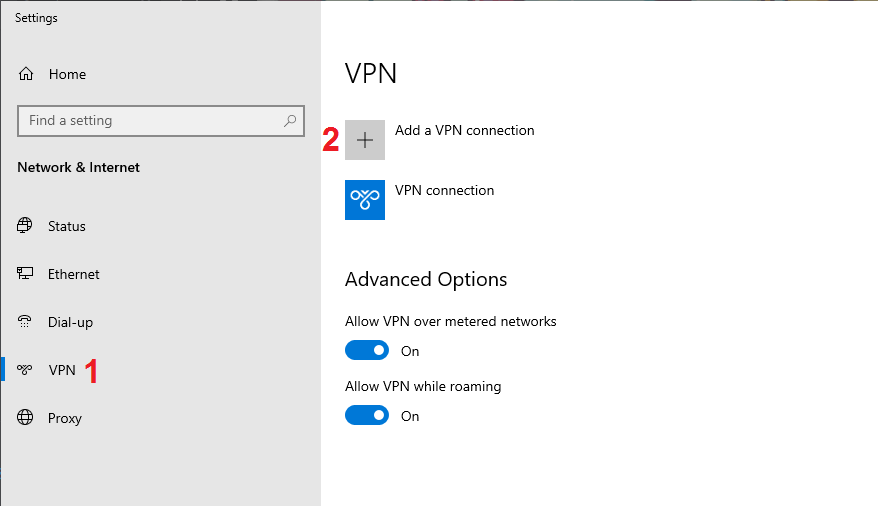

4. Choose «VPN» in the menu on the left, then click on «Add a VPN connection.»

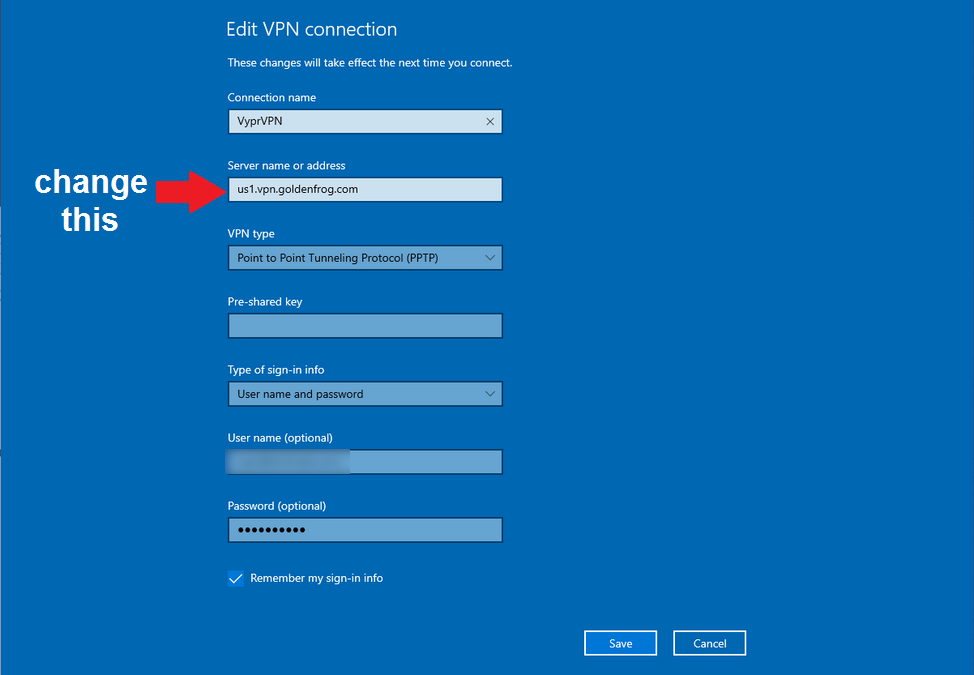

5. Fill in the following details into their respective boxes:

- VPN Provider: Pick «Windows (built-in).»

- Connection Name: Up to your preference — we went with «VyprVPN.»

- Server Name or Address: See VyprVPN’s list of servers. If you use a different provider, they should have their own list of servers on their website.

- VPN Type: Select «Point to Point Tunneling Protocol (PPTP).»

- Type of Sign-in Info: Select «User name and password.»

- User Name (optional): Input the email address you used when signing up for VyprVPN.

- Password (optional): Input the password you used when signing up for VyprVPN.

6. Check the box that says «Remember My Sign-In Info» and click «Save.»

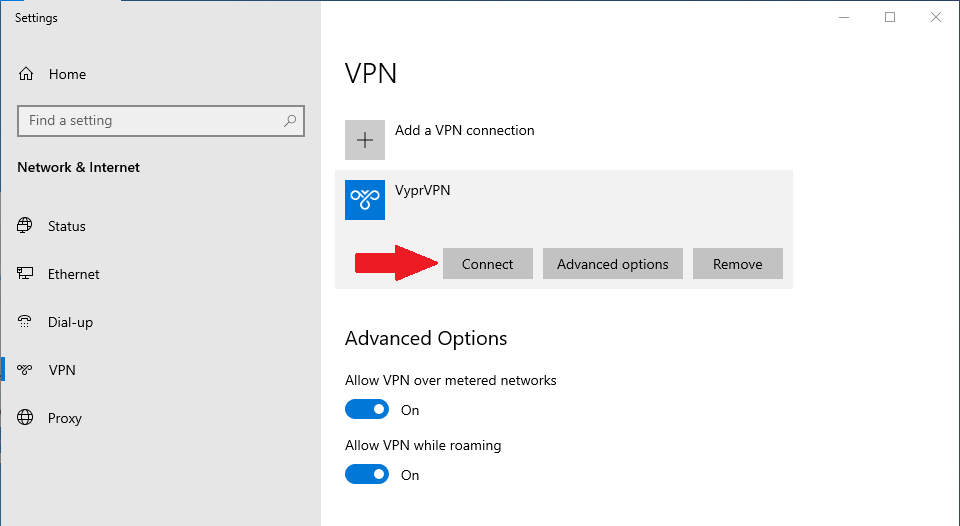

7. Click the newly created VPN connection, and then click «Connect.» That’s it!

From this moment on, your Web traffic will flow through your chosen PPTP VPN server. Once you no longer need that VPN tunnel, you need to go to Settings > Network & Internet > VPN and click «Disconnect» to end your VPN session.

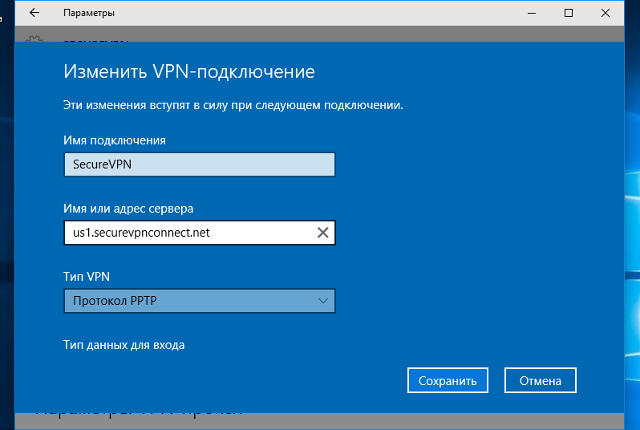

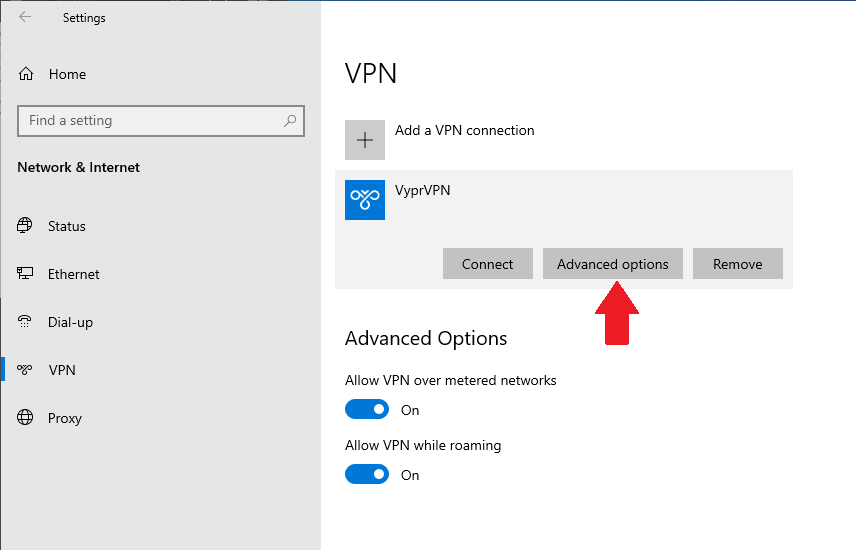

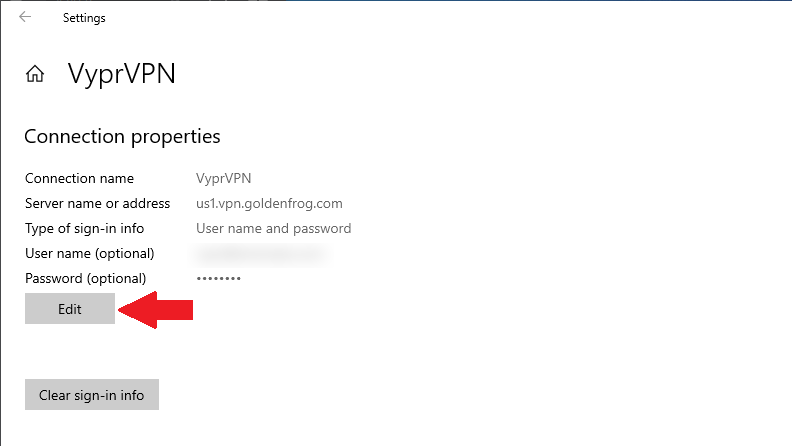

How to Change a PPTP VPN Server Location

Want to change the server location of your newly set up PPTP VPN server? Easy — here’s what you need to do:

1. Access the VPN interface on Windows 10 as explained above.

2. Click on your PPTP VPN connection, then click «Advanced Options.»

3. Under «Connection Properties,» click «Edit.»

4. Change the «Server Name or Address» field to the new server address you want.

5. Click «Save.» That’s it!

We’ll remind you that you can check VyprVPN’s server addresses on its website. To change to a different VPN server, you simply need to enter its server name, as explained above.

Can’t Connect to PPTP VPN on Windows 10? — Try This!

There are many reasons why your computer might refuse to connect to your chosen PPTP VPN. Therefore, there are many possible solutions as well. Here’s what you can try.

#1: Check Your Internet Connection

Before you try anything else, ensure that your Web connection works properly. Make sure you’re disconnected from your PPTP VPN and try browsing the Web. Does it work as it should? Can you open websites? Is it slower than usual?

If you encounter any issues, we recommend you restart your router. You need to remove it from its power source, wait around 30 seconds, and then power it back on. Wait a few minutes until your router boots up again, and try connecting to your PPTP VPN again.

#2: Check Your Computer’s Time

In some cases, ensuring that your computer has a correctly set time and date can resolve PPTP issues. So, it’s time to check your computer’s settings in the following way:

- Go to Settings > Time and Language.

- Toggle the option «Set Time Automatically.»

- Restart your PC.

#3: Repair Your Computer’s Registry

Your computer’s registry can sometimes get corrupted, causing various software issues. Here’s how to check and repair your computer’s registry:

- Go to Start > Command Prompt.

- Right-click on «Command Prompt» and pick «Run as Administrator.»

- Type in «sfc /scannow.»

- Press «Enter» and wait until the process is done.

- Restart your PC.

#4: Reinstall Network Drivers

If you’ve used VPNs in the past, chances are that you have multiple network drives installed. That causes various conflicts, so here’s what you need to do:

- Go to Start > Device Manager.

- Locate «Network Adapters.»

- Right-click on each network adapter and pick «Uninstall Device.»

- Click Action > Scan for Hardware Changes.

- Wait until Windows reinstalls your network drivers.

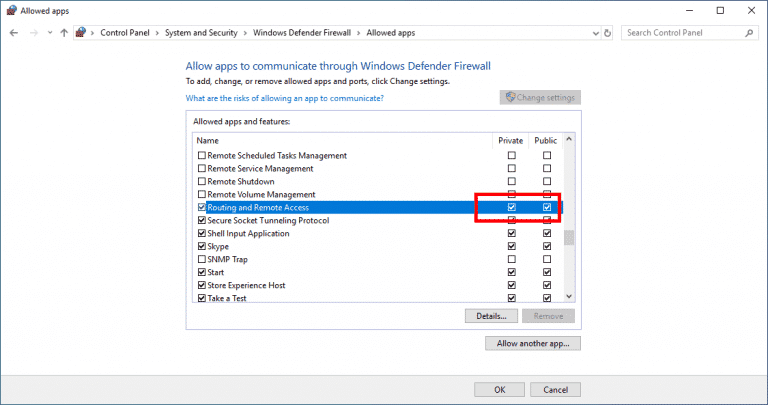

#5: Check Your Computer’s Firewall

Your computer’s firewall might block your PPTP connection. That’s why your Web connection might not work when you connect to your VPN. So, do the following:

- Go to Start > Control Panel.

- Click «Windows Firewall» and select «Advanced Settings.»

- Search for «Routing and Remote Access.»

- For «Inbound Rules,» right-click «Routing» and Remote Access (PPTP-In).»

- Select «Enable Rule.»

- For «Outbound Rules,» right-click «Routing and Remote Access (PPTP-Out).»

- Select «Enable Rule.»

Final Thoughts

Once again, we’ll remind you that PPTP is perhaps the least secure VPN protocol. You should go with OpenVPN or WireGuard instead, which are not as fast as PPTP, but they’re incredibly safe.

Our guide to the best VPNs will reveal the most capable options in front of you. All those VPNs have native software, which means you won’t need to configure them manually. To learn how to get started with those, here’s our guide on setting up VPNs (covering 60+ devices).

FAQ

How Do I Enable PPTP VPN on Windows 10?

You can enable a PPTP VPN on your Windows 10 PC by going to Settings > Network & Internet > VPN. That’s where you can add a new PPTP connection.

How Do I Use PPTP VPN on Windows 10?

You can use a PPTP VPN on your Windows 10 once you set it up (Settings > Network & Internet > VPN). Then, you’ll use that same interface to connect.

As long as you’re connected, your data will flow through your chosen PPTP VPN server. Then, return to the «VPN» interface once you’re ready to disconnect.

What Port Does PPTP VPN Use?

The PPTP protocol uses TCP port 1723. So, in case your firewall blocks PPTP connections, that’s the port number you need to use to re-establish your connection.

Which Is Better — PPTP or OpenVPN?

OpenVPN is a much better protocol than PPTP. OpenVPN isn’t as fast as PPTP but it’s safer and provides better security for your sensitive information.

If you wish to learn more, here’s our guide to the OpenVPN protocol.

Is PPTP Secure?

No, PPTP is no longer considered secure. Even though it provides a basic level of data protection, it’s quite old and outdated.

Even Microsoft has pointed out PPTP’s many flaws, advising against using that protocol.

That would be all on how to set up a PPTP VPN on Windows 10. If you have any questions, let us know via the comments section below. Lastly, thanks for reading!

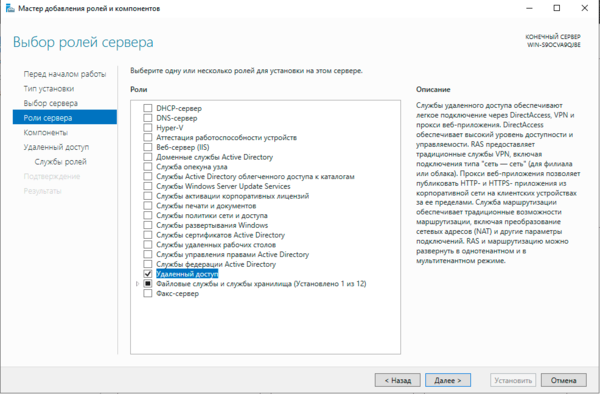

Платформа Windows Server остается одной из наиболее популярных серверных платформ, в том числе и для реализации решений удаленного доступа. Служба маршрутизации и удаленного доступа (RRAS) позволяет быстро и достаточно просто развернуть VPN-сервер практически для любых нужд. Сегодня мы еще раз вернемся к этому вопросу и рассмотрим, как создать на базе Windows Server PPTP или L2TP сервер для удаленного доступа, как наиболее востребованный сценарий на сегодняшний день.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется «из коробки». Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

Установка и настройка службы маршрутизации и удаленного доступа

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

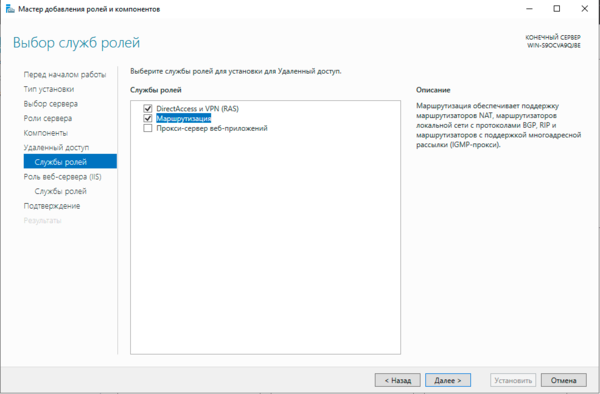

В Службах ролей выбираем Маршрутизация, роль DirectAccess и VPN (RAS) будет добавлена автоматически.

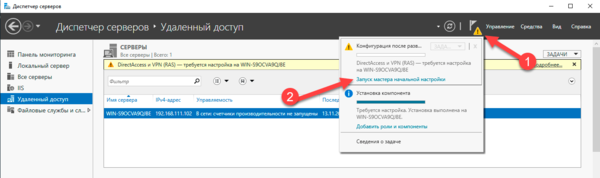

После установки роли Удаленный доступ ее следует настроить, проще всего это сделать, нажав на значок с желтым треугольником в Диспетчере серверов и выбрать в появившемся списке пункт Запуск мастера начальной настройки.

В появившемся окне выбираем пункт Развернуть только VPN.

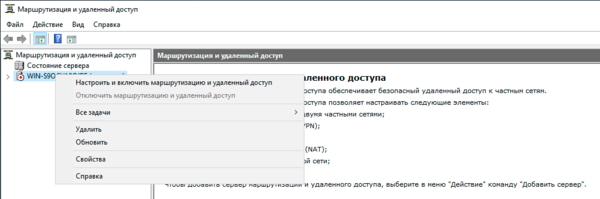

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

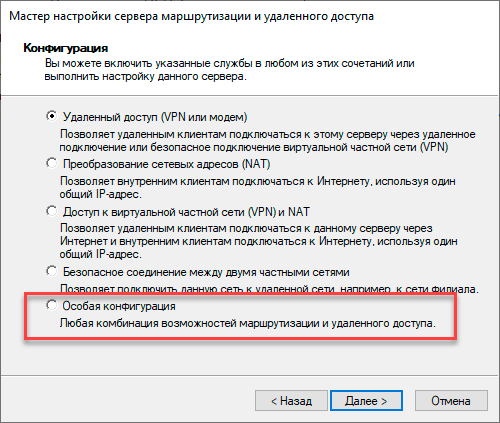

После чего появится хорошо знакомое окно мастера настройки, предлагающее сразу несколько типовых конфигураций, однако у него есть свои особенности, например, если у вашего сервера всего один сетевой интерфейс, то настроить вариант Удаленный доступ (VPN или модем) мастер вам не даст. Поэтому выбираем самый нижний пункт — Особая конфигурация.

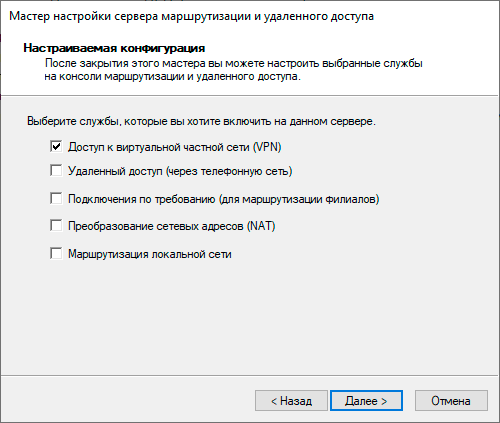

В следующем окне достаточно поставить галочку Доступ к виртуальной частной сети (VPN) и завершить работу мастера.

После завершения работы мастера служба Маршрутизации и удаленного доступа будет запущена и можно приступить к настройке сервера удаленного доступа. Если же данная служба у вас уже установлена и настроена в иной конфигурации, то щелкните правой кнопкой по строке сервера и выберите Свойства, в открывшемся окне на закладке Общие установите опции: IPv4-маршрутизатор локальной сети и вызова по требованию и IPv4-сервер удаленного доступа.

Настройка PPTP и/или L2TP сервера удаленного доступа

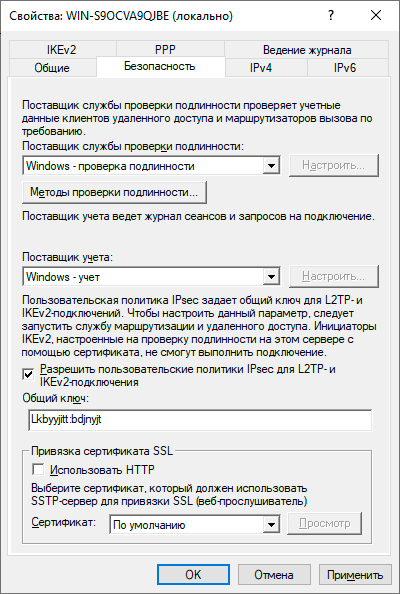

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows — проверка подлинности, а Поставщик учета — Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

Нажав на кнопку Методы проверки подлинности откроем окно, в котором выберем только Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2), остальные протоколы не являются безопасными и должны быть отключены.

На закладке IPv4 укажем опцию Назначение IPv4-адресов — Статический пул адресов и добавим новый пул для выдачи адресов из него удаленным клиентам. Количество адресов должно быть не менее количества клиентов плюс один адрес, так как первый адрес из пула присваивается серверу. Что касается самого диапазона адресов, то его выбор зависит от конфигурации сети, если вы будете использовать маршрутизацию, то он не должен пересекаться с локальной сетью, если же хотите использовать ProxyARP, то наоборот, должны выделить принадлежащий локальной сети диапазон. В нашем случае используется второй вариант.

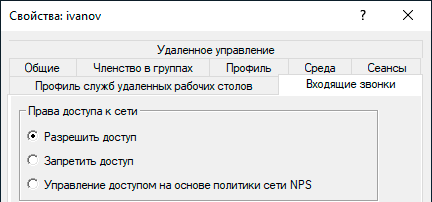

На этом настройка сервера может считаться законченной, следующим шагом следует разрешить подключения нужным пользователям, для этого в свойствах пользователя перейдем на закладку Входящие звонки и в блоке Права доступа к сети укажем Разрешить доступ. Теперь указанный пользователь может подключаться к нашему серверу используя свои учетные данные.

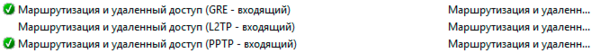

Также не забудьте проверить настройки брандмауэра, чтобы убедиться, что правила Маршрутизация и удаленный доступ GRE-входящий, PPTP-входящий (для PPTP) и L2TP-входящий (для L2TP) включены.

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN — это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит — сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgentИ создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

Set-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 -ForceПосле чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

Настройка VPN-подключения в Windows

С одной стороны это простой вопрос, с другой — имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

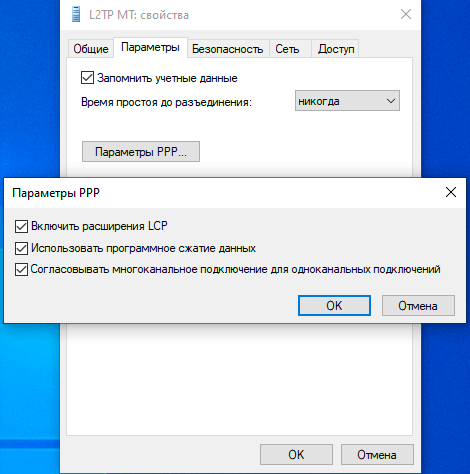

Поэтому после того, как вы создадите в нем подключение, следует перейти к его свойствам и на закладке Параметры — Параметры PPP установить в открывшемся окне все флажки. Это позволит использовать все возможности протокола PPP и получить оптимальное качество связи. Обратите внимание, что данные опции должны также поддерживаться со стороны сервера, в противном случае их использование в одностороннем порядке может привести к ошибкам при установлении связи.

Затем на закладке Безопасность установите в Шифрование данных — обязательное, а в пункте Проверка подлинности выберите Протокол расширенной проверки подлинности (EAP).

И наконец на закладке Сеть перейдите в свойства протокола IP версии 4 (TCP/IP 4) и нажмите Дополнительно, в открывшемся окне снимите флаг Использовать основной шлюз в удаленной сети, в противном случае весь исходящий трафик будет направлен в туннель.

После чего можем подключаться и пробовать получить доступ к ресурсам удаленной сети, если вы все сделали правильно, то проблем возникнуть не должно.

Настройка VPN-подключения в Linux

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями — для любых дистрибутивов.

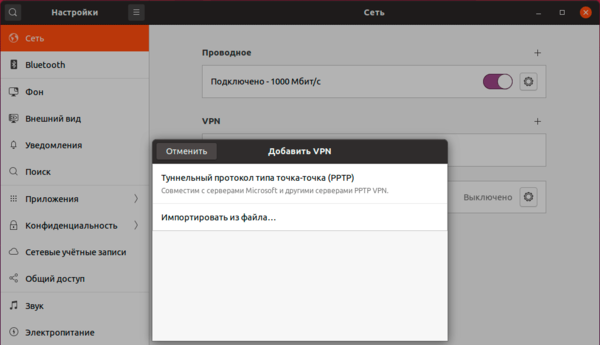

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки — Сеть и добавить новое VPN-подключение.

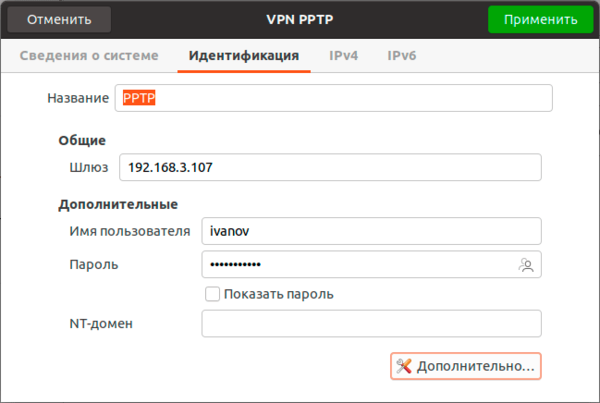

Заполняем основные настройки: адрес сервера, имя и пароль пользователя.

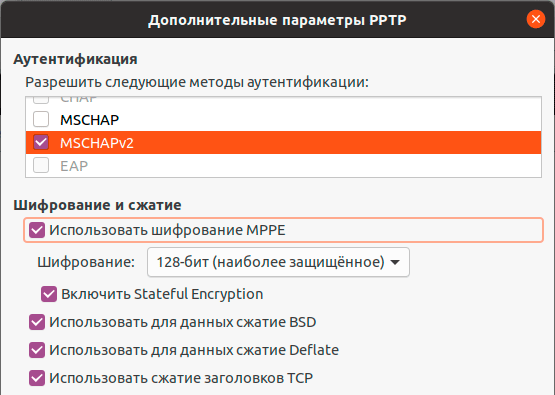

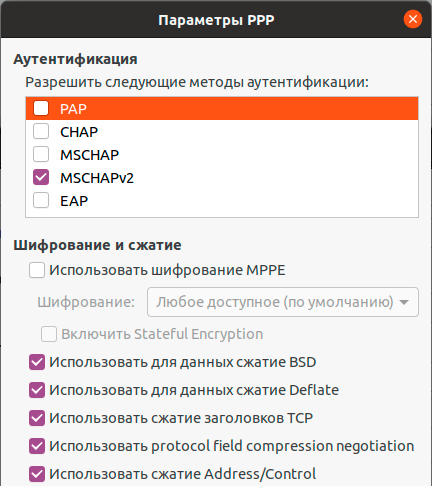

Затем нажимаем кнопку Дополнительно и в открывшемся окне в разделе Аутентификация оставляем только MSCHAPv2, обязательно включаем Использовать шифрование MPPE и выбираем ниже 128 бит (наиболее защищенное), также устанавливаем флаг Включить Stateful Encryption для уменьшения накладных расходов на шифрование. Флаги сжатия оставляем включенными.

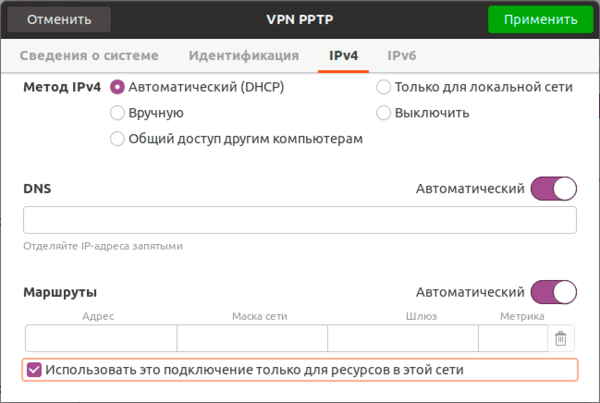

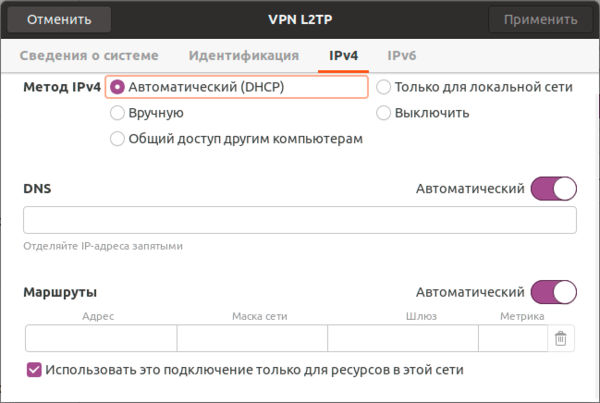

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

Для работы с L2TP потребуется установить дополнительные пакеты:

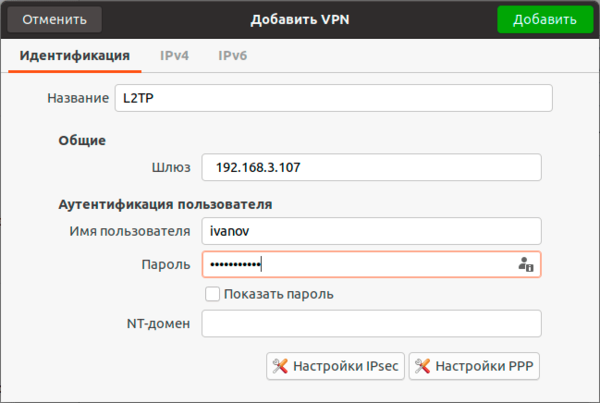

apt install network-manager-l2tp-gnomeПосле чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

Затем откроем Настройки PPP, в разделе Аутентификация также выберем только MSCHAPv2, а вот опции шифрования оставляем выключенными, так как чистый L2TP шифрования не использует, для защиты канала здесь применяется IPsec. Флаги сжатия также оставляем установленными по умолчанию.

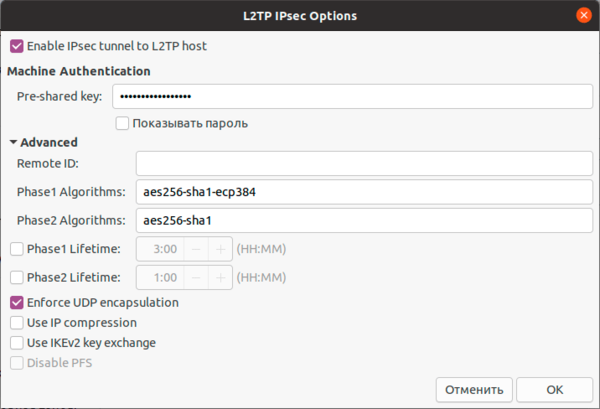

Затем переходим в Настройки IPsec, это наиболее сложная и ответственная часть настроек, так как от них напрямую зависит безопасность соединения. В поле Pre-shared key введите Общий ключ, а ниже потребуется указать используемые шифры. Большинство материалов в сети интернет копируют друг у друга откровенно старые и слабые наборы шифров, что не соответствует реалиям сегодняшнего дня, хотя соединение с такими значениями будет работать. Мы же будем использовать максимально безопасные значения, для этого в поле Phase1 Algorithms укажите aes256-sha1-ecp384, а в поле Phase2 Algorithms — aes256-sha1.

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

Сохраняем настройки и переходим на вкладку IPv4, где также в разделе Маршрутизация ставим флаг Использовать это подключение только для ресурсов этой сети, чтобы направить в туннель только трафик для сети офиса.

На этом настройка закончена, можно подключаться.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

В Windows вы можете создавать Ваш собственный VPN-сервер достигнуть Общие папки или другие приложения через Интернет на ходу. Windows делает это с помощью PPTP بروتوكول (Туннелирование точка-точка). Фактически, большинство компаний используют этот метод, чтобы дать своим сотрудникам Доступ к ресурсам компании وфайлы и приложения. Поскольку это Старый добрый VPN , Полный Зашифруйте ваше соединение По пути. Если вам интересно, выполните следующие действия. Чтобы создать VPN-сервер ваша винда.

прежде чем продолжить

Прежде чем создавать сервер Windows VPN для доступа к некоторым онлайн-общим приложениям или папкам, вы должны знать, что процедура непроста для новичков. Вы должны знать такие вещи, как переадресация портов, создание новой учетной записи пользователя, основные настройки брандмауэра, локальные IP-адреса и т. Д.

Также полезно, если у вас есть статический IP-адрес. Однако большинство интернет-провайдеров назначают только динамические IP-адреса. Если это ваш случай, мы рекомендуем вам подписаться на Служба DNS жизнеспособность как OpenDNS Или No-IP и получите статический адрес для своего динамического IP-адреса. Это упрощает настройку VPN.

Чтобы упростить понимание, я разделил всю процедуру на четыре части. Следуйте каждому разделу, и все должно быть хорошо.

Первое, что нам нужно сделать, это создать VPN-сервер на устройстве, к которому вы хотите получить доступ в Интернете. Вы можете думать об этой машине как о сервере со статическим адресом. Как я уже сказал, если ваш IP-адрес динамический, используйте Служба динамического DNS и создать Статический адрес динамического IP-адреса Ваш.

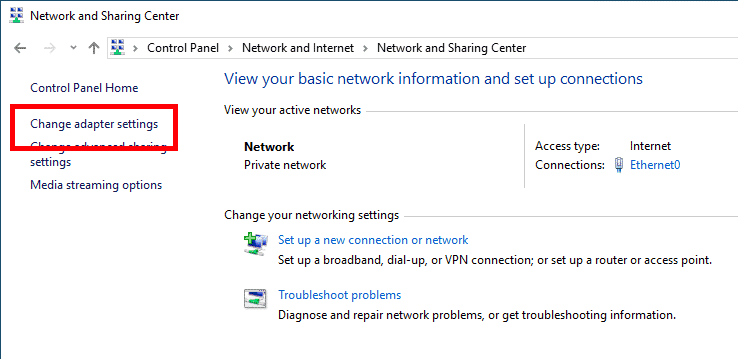

Для начала найдите и откройте Панель управления в меню «Пуск». Здесь перейдите в «Сеть и Интернет> Центр управления сетями и общим доступом». Затем нажмите ссылку «Изменить настройки адаптера» на левой панели.

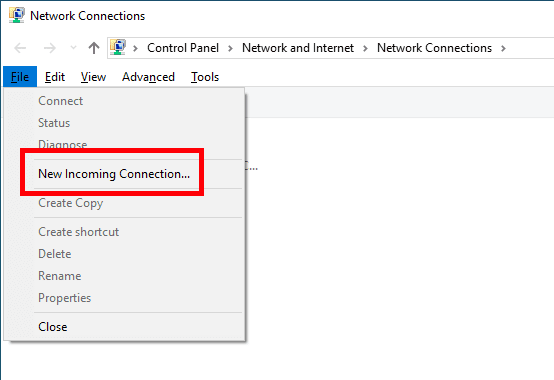

В новом окне нажмите клавишу ALT на клавиатуре, чтобы открыть верхнее меню навигации. Нажмите на опцию «Файл» и выберите опцию «Новое входящее соединение».

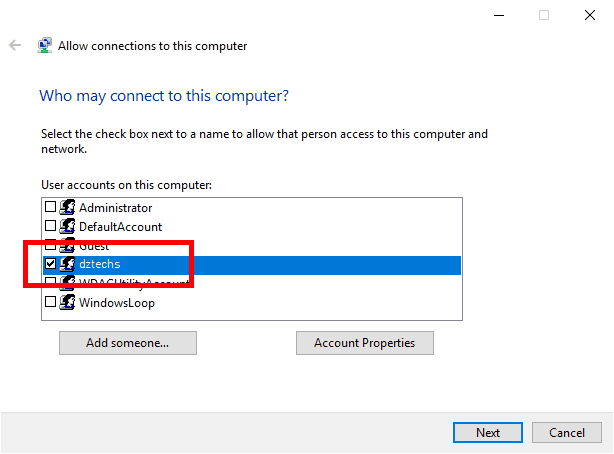

В новом окне выберите учетную запись пользователя, к которой вы хотите получить доступ в Интернете, и нажмите кнопку «Далее». При желании вы можете создать новую учетную запись пользователя для этой конкретной цели. Для этого нажмите кнопку «Добавить человека» и введите необходимые данные.

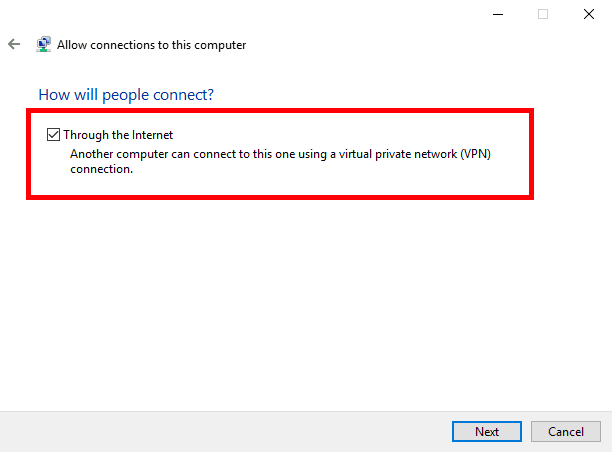

Теперь выберите вариант «Через Интернет».

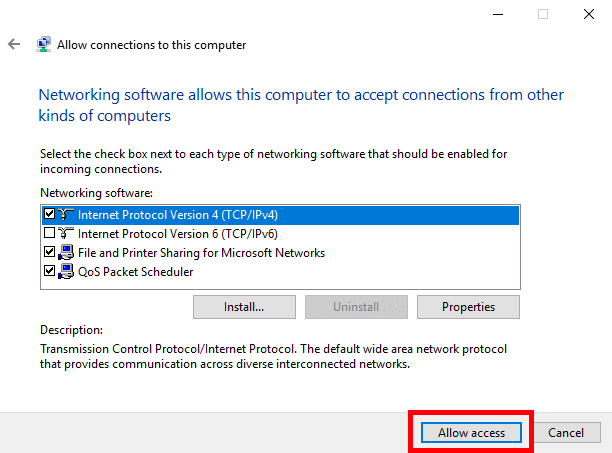

Оставьте существующие параметры по умолчанию как есть и нажмите кнопку «Разрешить доступ».

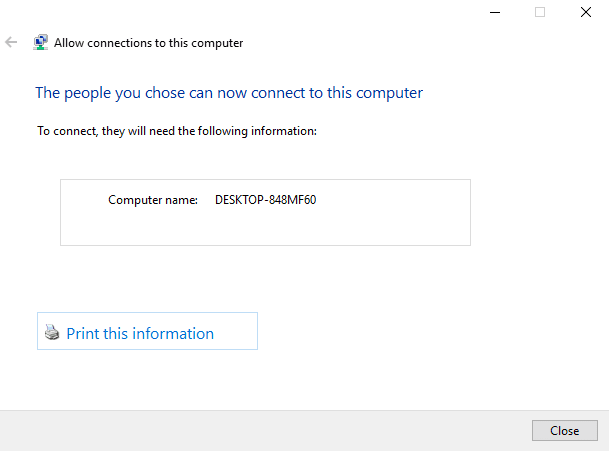

Вышеупомянутая процедура создаст адаптер входящего подключения. После этого в окне отобразится имя вашего компьютера. Нажмите кнопку «Закрыть».

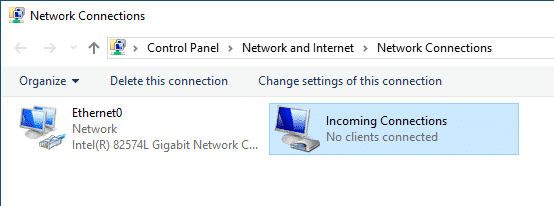

Если вы посмотрите на панель управления, вы увидите новый адаптер.

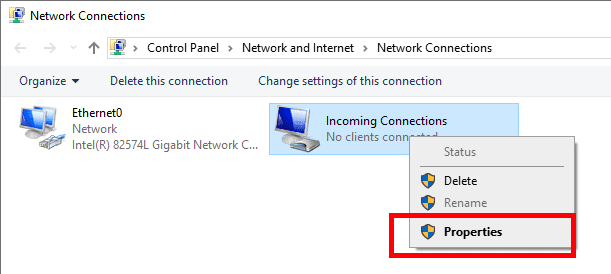

Обычно Windows автоматически назначает этому адаптеру IP-адрес при необходимости. Однако при определенных условиях такое поведение может вызвать некоторые проблемы. Чтобы этого избежать, вы можете установить диапазон IP-адресов вручную. Для этого щелкните правой кнопкой мыши адаптер входящих подключений и выберите «Свойства».

В окне свойств перейдите на вкладку Сети. Здесь выберите «Протокол Интернета версии 4» и нажмите «Свойства».

Выберите вариант «Выбрать IP-адреса» и введите в диапазоне локальных IP-адресов адрес, который вы хотите назначить этому адаптеру VPN. Убедитесь, что эти IP-адреса не используются другими системами. Например, вы устанавливаете диапазон IP-адресов 192.168.100.100 إلى 192.168.100.121 Это вне моего обычного пользовательского домена 192.168.100.1 إلى 192.168.100.20. Нажмите «ОК», чтобы сохранить изменения.

Затем перейдите к созданию исключения брандмауэра.

Настроить брандмауэр Windows

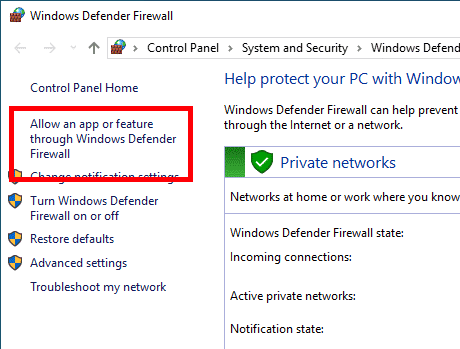

После создания VPN вам нужно сделать исключение в брандмауэре. В противном случае соединение может быть заблокировано брандмауэром Windows.

Найдите «Брандмауэр Защитника Windows» в меню «Пуск» и откройте его.

В окне брандмауэра щелкните ссылку «Разрешить приложение или функцию через брандмауэр Защитника Windows», которая отображается на левой панели.

Теперь прокрутите список вниз, пока не найдете функцию маршрутизации и удаленного доступа, и установите два флажка рядом с ней. Нажмите «ОК», чтобы сохранить изменения.

Это оно. Вы закончили добавление исключения брандмауэра.

Настройте переадресацию портов в маршрутизаторе

Чтобы все это работало, вам необходимо перенаправить порты вашего маршрутизатора на созданный сервер VPN. Если вам интересно, без правильной переадресации портов ваш маршрутизатор не знает, куда отправлять входящий трафик, и просто отказывается подключаться. Это встроенная функция безопасности. В зависимости от производителя вашего маршрутизатора и версии прошивки режим переадресации портов может немного отличаться. Однако настроить переадресацию портов очень просто.

Независимо от того, какой маршрутизатор вы используете, войдите в него, найдите параметр переадресации порта и настройте его следующим образом.

- Тип Обслуживания: PPTP

- Протоколы: Выберите TCP и UDP

- Айпи адрес: Введите IP-адрес компьютера, на котором размещен VPN-сервер. В моем случае это 192.168.100.1.

- Стартовый порт: 1723

- Конечный порт: 1723

Как только вы закончите с изменениями, сохраните их и выйдите со страницы маршрутизатора.

Создайте клиент Windows VPN

Наконец, вы можете создать VPN-клиент на устройстве, с которого вы хотите получить доступ к другому компьютеру через Интернет. Хорошо то, что в Windows есть встроенные функции, позволяющие подключаться к другому компьютеру через Интернет.

В Windows откройте приложение «Настройки», выберите «Сеть и Интернет> VPN» и нажмите кнопку «Добавить VPN-соединение».

Теперь настройте VPN-соединение следующим образом.

- Провайдер VPN: Windows (встроенный)

- Название соединения: Называйте это как хотите …

- Имя или адрес сервера: Введите общедоступный IP-адрес. Вы можете найти это, используя Простой поиск в Google. Если вы используете службу динамического DNS, введите адрес, предоставленный службой.

- Тип VPN: PPTP

- Тип информации для входа: Имя пользователя и пароль

- Имя пользователя: Введите имя пользователя, которое вы указали при создании VPN-сервера. В моем случае имя пользователя — «dztechs».

- Пароль: Введите пароль пользователя выше

Выберите «Запомнить мои данные для входа» и нажмите кнопку «Сохранить».

Наконец, щелкните только что созданное VPN-соединение, а затем нажмите кнопку «Подключиться».

Если все пойдет хорошо, вам следует подключиться к VPN в другой системе через Интернет.

С этого момента вы можете получить доступ к любому Общие папки через проводник Выбрав параметр «Сеть» в левой навигационной панели или работайте с другими включенными службами или приложениями через это соединение. Чтобы получить доступ к приложению , вам необходимо дополнительно настроить указанное приложение для мониторинга порта и ответа на входящее соединение. В зависимости от приложения конфигурация будет совершенно разной.

Вот и все. Прокомментируйте ниже, поделитесь своими мыслями и использованием вышеперечисленного для создания VPN сервер على Windows для доступа к нему в Интернете через другой компьютер.