Winxp sp3 and Window last — https help.

Материал из support.qbpro.ru

Обновление корневых сертификатов в Windows

В операционных системах семейства Windows, начиная с Windows 7, присутствует система автоматического обновления корневых сертификатов с сайта Microsoft. MSFT в рамках программы Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище список сертификатов для клиентов и устройств Windows. В том, случае если проверяемый сертификат в своей цепочке сертфикации относится к корневому CA, который участвует в этой программе, система автоматически скачает с узла Windows Update и добавит такой корневой сертификат в доверенные.

В том случае, если у Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневой сертификат, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны CA, к которому нет доверия), либо с установкой / запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как можно вручную обновить список корневых сертификатов в TrustedRootCA в изолированных системах, или системах без прямого подключения к интернету.

Утилита rootsupd.exe

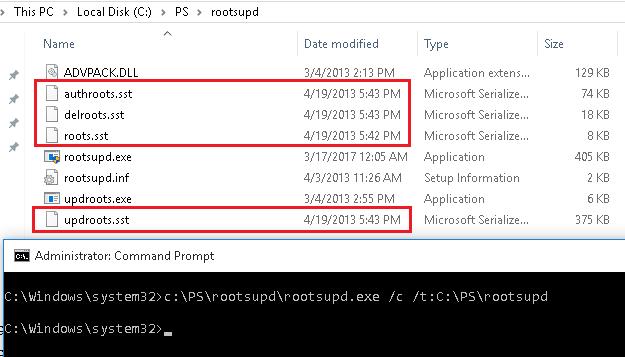

- В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe, список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates). Посмотрим, можно ли использовать ли ее сейчас.

- Скачайте утилиту rootsupd.exe, перейдя по ссылке rootsupd.exe

(по состоянию на 15.09.2017 ссылка не работает, возможно в Microsoft решили убрать ее из общего доступа). - Для установки сертификатом, достаточно запустить файл. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды:

rootsupd.exe /c /t: C:\PS\rootsupd

- Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sst updroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов.

Получения списка корневых сертификатов с узла Windows Update с помощью Сertutil

- Последняя версия утилиты для управления и работы с сертификатам Сertutil (представленная в Windows 10), позволяет скачать и сохранить в SST файл актуальный список корневых сертификатов.

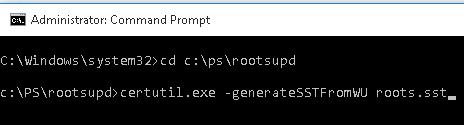

- Для генерации SST файла, на компьютере Windows 10 с прямым доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU roots.sst

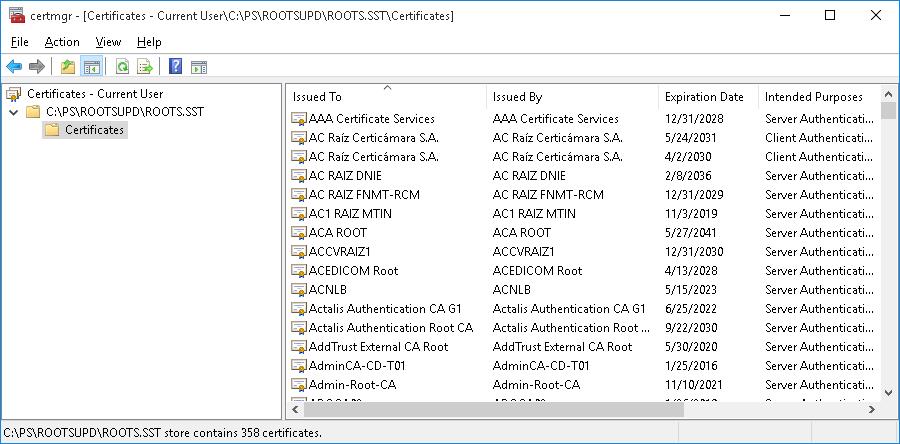

- В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий сертификаты.

- Как вы видите, откроется знакомая оснастка управления сертификатами, из которой вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 358 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

- {!} — Совет. Для генерации индивидуальных файлов сертификатов можно использовать команду certutil -syncWithWU. Полученные таким образом сертификаты можно распространить на клиентов с помощью GPO.

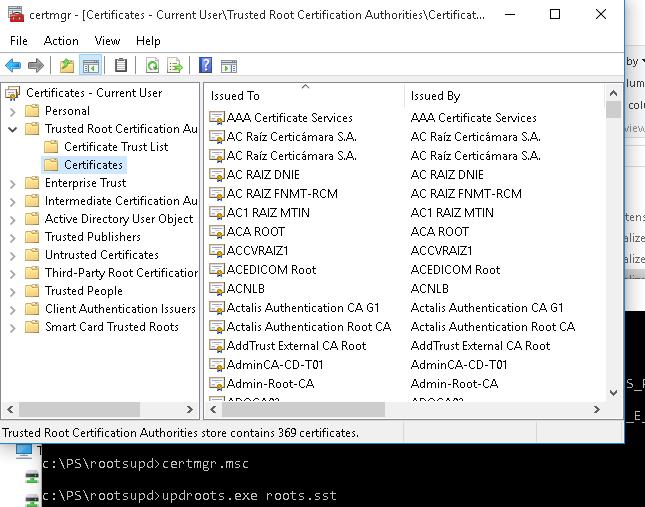

- Для установки всех сертификатов, содержащихся в файле, воспользуемся утилитой updroots.exe (она содержится в архиве rootsupd.exe, который мы распаковали в предыдущем разделе).

- Установка сертификатов из STT фалйла выполняется командой:

updroots.exe roots.sst

- Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority.

Список корневых сертификатов в формате STL

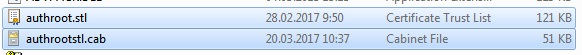

Есть еще один способ получения списка сертификатов с сайта Microsoft. Для этого нужно скачать файл:authrootstl.cab

(обновляется дважды в месяц)

- С помощью любого архиватора (или проводника Windows) распакуйте содержимое архива authrootstl.cab.

Он содержит один файл authroot.stl.

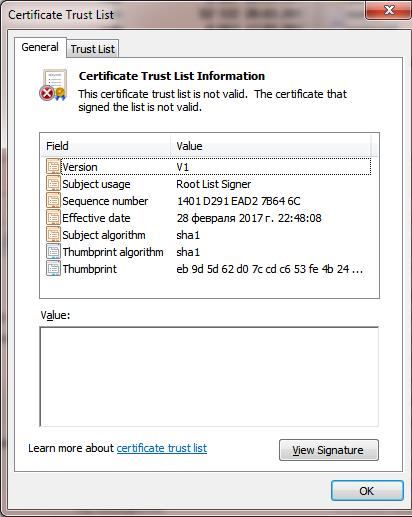

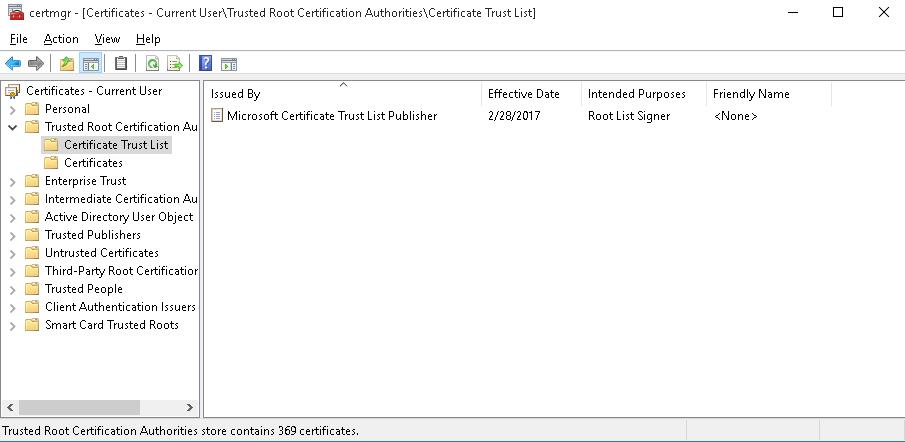

- Файл authroot.stl представляет собой контейнер со списком доверенных сертификатов в формате Certification Trust List

- Данный файл можно установить в системе с помощью контекстного меню файла STL (Install CTL).

- Или с помощью утилиты certutil:

certutil -addstore -f root authroot.stl

- После выполнения команды, в консоли управления сертификатами (certmgr.msc) в контейнере Trusted Root Certification Authorities появится новый раздел с именем Certificate Trust List.

- Аналогичным образом можно скачать и установить список с отозванными сертификатами, которые были исключены из программы Root Certificate Program. для этого, скачайте файл: disallowedcertstl.cab, распакуйте его и добавьте в раздел Untrusted Certificates командой:

certutil -addstore -f disallowed disallowedcert.stl

- В это статье мы рассмотрели несколько простейших способов обновления списка корневых сертификатов на изолированной от Интернета системе Windows. В том случае, если возникла задача регулярного обновления корневых сертификатов в отделенном от внешней сети домене, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. Об этом подробнее в одной из ближайших статей.

РЕСУРСЫ

- Обновление корневых сертификатов в Windows

- Update GlobalSign Root Certificate — Windows XP & Windows 2000

- Автоматическое обновление хранилища сертификатов доверенных корневых центров сертификации на компьютерах Windows не имеющих прямого доступа в Интернет.

Root Certificate Updates For Legacy Windows (Vista, XP, 2000)

Older versions of Windows no longer update their Trusted Root Certification Authorities, resulting in HTTPS connection errors in browsers and applications. This project allows a user to manually update the root and intermediate certificates to the current versions used in modern Windows to fix these errors. The certificates for Let’s Encrypt are also included. The package will be updated about every 3 months.

Downloading the Certificates

Head to this project’s Releases and download WindowsRoot.sst and WindowsIntermediate.sst from the most current release. Save them to your Desktop or Downloads directory for use in the next step.

Installing the Certificates

- Open your Control Panel in Windows. This is within the Start Menu on Windows XP and Vista. It’s within the Start Menu’s settings section on Windows 2000.

- Open Internet Options. If you have the newer friendly style Control Panel enabled, click Network and Internet and then Internet Options.

- Open the Certificates window by selecting the Content tab and then clicking the Certificates button.

- Select the Trusted Root Certification Authorities tab. You may have to use the left and right arrow buttons to see all tabs.

- Click Import, click the Next button, click Browse and browse to the directory you saved your certificates to.

- Change the file filter in the lower right of the window from X.509 or similar to Microsoft Serialized Certificate Store and then select the WindowsRoot.sst file and click OK.

- Click Next, then Next, then Finish.

- Click OK to each warning for each certificate and then OK again once the import was successful.

- Select the Intermediate Certification Authorities tab in the Certificates window

- Click Import, click the Next button, click Browse and browse to the directory you saved your certificates to.

- Change the file filter in the lower right of the window from X.509 or similar to Microsoft Serialized Certificate Store and then select the WindowsIntermediate.sst file and click OK.

- Click Next, then Next, then Finish.

- Reboot your system just to be safe.

You should now have access to all the standard certificates needed for most apps.

PFX files are also included for use on other operating systems like Android. They are password protected with a password of 12345, the same as on your luggage.

Related Articles

Trusted Root Intermediate Certificates

Feb 27, 2020, 2:11 AM

This support article is all about Trusted Root Intermediate Certificates, a select service with strict requirements.

PKI hierarchies allow you to control the chain of trust in your ecosystem, whether you’re implementing client authentication within an enterprise or deploying secure device identities within a supply chain. GlobalSign supports multiple hierarchy options for more flexible trust management and isolation of control, including dedicated or shared and public or private models.

GlobalSign Root Certificates are already distributed in all operating systems, browsers, and mobile devices, meaning that all certificates issued from hierarchies beneath these roots are transparently trusted. For closed ecosystems, where public trust isn’t wanted or allowed, private and dedicated customer roots and intermediates are issued.

Read More

Root & Intermediate Certificate Bundles

Mar 9, 2020, 2:50 PM

Some Apache and Java based applications require the Root & Intermediate certificates to be bundled in a single file. You can create a certificate bundle by opening a plain text editor (notepad, gedit, etc) and pasting in the text of the root certificate and the text of the intermediate certificate. The order they go in depends on the type of server you are running. Nginx for example concatenates all certificates in one file beginning with the server certificate.

Read More

GlobalSign Qualified Production and Sample Certificates

Mar 10, 2020, 10:24 AM

This support article lists down the Qualified Production Certificate and Qualified Sample Certificate.

Qualified certificates can only be issued by a Qualified Trust Service Provider (QTSP) recognized under eIDAS. GlobalSign is recognized across all EU and EEA countries as a QTSP and has undergone the appropriate eIDAS conformity assessments in order to be able to provide qualified certificates for website authentication and electronic seals. All certificates, signatures, and seals are compliant with EU regulations and local signing standards.

Read More

GlobalSign System Alerts

View recent system alerts.

View Alerts

Atlas Discovery

Scan your endpoints to locate all of your Certificates.

Sign Up

SSL Configuration Test

Check your certificate installation for SSL issues and vulnerabilities.

Contact Support

- Информация о материале:

- Опубликовано: 2020-05-23

- Обновлено: 2020-06-22

- Автор: Олег Головский

Не секрет, что Windows XP отправлена на свалку и более не поддерживается разработчиком, а при использовании различных веб-браузеров могут возникать ошибки SSL сертификата: недостаточно информации для проверки этого сертификата.

Ошибка сертификата в Windows XP может проявляться в разных браузерах включая Opera, Chrome и конечно Internet Explorer — все они используют одно хранилище сертификатов, которое разумеется давно устарело и не обновляется по причине отсутствия поддержки Windows XP. Именно по причине устаревших сертификатов мы и наблюдаем в браузерах ошибки типа: «недостаточно информации для проверки этого сертификата».

Как обновить корневые сертификаты Windows XP

Ручками обновить будет довольно проблематично. Официальных пакетов обновляющих корневые сертификаты Windows XP не существует.

На просторах Интернетов был найден один рецепт, состоящий из «заточки» пакета обновления сертификатов от «висты» под «хр», процесс выглядит следующим образом:

1. Скачиваем «rvkroots.exe» Microsoft download (http://www.microsoft.com/download/details.aspx?id=41542 https://web.archive.org/web/20171119114944/http://download.windowsupdate.com/d/msdownload/update/software/secu/2015/03/rvkroots_3f2ce4676450c06f109b5b4e68bec252873ccc21.exe), unzip его в каталог (например с помощью WinRAR), в файле «rvkroots.inf» переменную VERSION устанавливаем «5,0,2195,0» и VER в «005» соответственно. Скачиваем «http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcert.sst» в каталог куда был распакован «rvkroots.exe» с заменой старого файла. После из всего содержимого каталога создаём самораспаковывающийся архив (Create Self-Extracting Archive) WinRAR отметив SFX опцию и добавив следующие SFX-команды (ака комментарий):

TempMode

Silent=1

Overwrite=1

Setup=Rundll32.exe advpack.dll,LaunchINFSection rvkroots.inf,DefaultInstallТеперь мы имеем файл отзывающий все небезопасные (устаревшие) сертификаты!

2. Для обновления корневых сертификатов (Root Certificate Update) скачиваем «rootsupd.exe» (http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/rootsupd.exe https://web.archive.org/web/20170829230259/http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/rootsupd.exe), unzip его в каталог (например с помощью WinRAR), в «rootsupd.inf» значение переменной VERSION ставим «40,0,2195,0» и в VER «040» соответственно, скачиваем в каталог куда был распакован «rootsupd.exe» с заменой старых файлов,

«http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authroots.sst»

«http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/delroots.sst»

«http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/roots.sst»

«http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/updroots.sst»

После из всего содержимого каталога создаём самораспаковывающийся архив (Create Self-Extracting Archive) WinRAR отметив SFX опцию и добавив следующие SFX-команды (ака комментарий):TempMode

Silent=1

Overwrite=1

Setup=Rundll32.exe advpack.dll,LaunchINFSection rootsupd.inf,DefaultInstallТеперь у нас есть файл обновлящий корневые сертификаты!

Эта проблема недавно решалась на удалённой машине Windows XP и уже собраны пакеты для отзыва и обновления корневых сертификатов, кому лень собирать можете скачать уже готовые:

Только после полного отключения блокировщика скриптов и рекламы на этом месте появится полезная подсказка/ссылка/код/пример конфигурации/etc!

Браузер Firefox использует собственное хранилище корневых сертификатов и может работать без обновления корневых сертификатов на Windows XP.

Рекомендуемый контент

Обновлено:

Опубликовано:

Актуальные системы семейства Windows, подключенные к Интернету, могут автоматически обновлять корневые сертификаты. В противном случае, обновление необходимо выполнять вручную. Если это не делать, мы можем столкнуться с рядом проблем:

- Не открываются или выдают предупреждение безопасности некоторые (или все) сайты, работающие по https.

- Некорректная работа отдельных приложений (например, антивирусных систем).

- Ошибки при подключении по удаленному рабочему столу.

Это пример ошибок, который не претендует на свою полному. Чаще всего, проблемы встречаются на системах, снятых с обслуживания компанией Microsoft (Windows XP, 7, а также Server 2003, 2008).

Пакет обновлений Windows

Экспорт актуальных сертификатов

Импорт сертификатов

Решение возможных проблем

Обновление сертификатов

Обновление доверенных корневых сертификатов выполняется во время обновления операционной системы. Если последнее включено, то нашего участия не требуется, иначе, можно установить обновление вручную. Пример такого пакета — KB931125 (ссылка).

Однако, если операционная система устарела, разработчик прекращает выпуск обновлений, и мы не можем воспользоваться средствами обновления системы. В таком случае, необходимо сделать выгрузку корневых сертификатов на актуальной системе и перенести их на устаревший.

Получение актуальных сертификатов

Для начала, выгрузим сертификаты на компьютере с актуальной версией Windows (10) и подключением к сети Интернет.

Создадим каталог, в который будет выгружен файл с корневыми сертификатами, например, C:\CA (папка CA на диске C).

Открываем командную строку от администратора и вводим команду:

certutil.exe -generateSSTFromWU C:\CA\roots.sst

* где C:\CA — каталог, который мы создали; roots.sst — файл, в который будут выгружены сертификаты.

** если мы получили ошибку Не удается найти указанный файл. 0x80070002, то необходимо убедиться, что каталог CA создан (в нашем примере в корне диска С).

*** необхоидимо убедиться, что каталог, в который мы сохраняем файл roots.sst чистый (в нем нет данного файла).

В папке C:\CA мы должны увидеть файл roots.sst.

Установка/обновление корневых сертификатов

Полученный на предыдущем этапе файл переносим на компьютер, где необходимо обновить доверенные корневые сертификаты, например, также в папку C:\CA. Скачиваем утилиту rootsupd и распаковываем ее в этот же каталог.

Открываем командную строку от администратора и вводим команду:

C:\CA\rootsupd.exe /c /t:C:\CA

* где C:\CA — папка, в которую мы перенесли корневые сертификаты.

В появившемся окне Roots Update:

… выбираем No, чтобы не переписывать наш файл roots.sst.

В папке C:\CA должны появится новые файлы, в том числе, утилита updroots. Вводим теперь команду:

C:\CA\updroots.exe C:\CA\roots.sst

Готово.

Возможные ошибки

Рассмотрим некоторые ошибки, с которыми можно столкнуться.

1. Ошибка 0x5

При вводе команды updroots мы можем получить ошибку:

Error: Save encoded certificate to store failed => 0x5 (5)

Failed

Причина: утилита вносит изменения в систему и ей необходимы права. Данная ошибка, как правило, возникает при нехватке привилегий.

Решение: даже, если мы работает под учетной записью, входящей в группу администраторов, необходимо запускать командную строку от администратора. Для этого можно найти в поиске командную консоль, кликнуть по ней правой кнопкой мыши и выбрать запуск от администратора.

2. Ошибка 0x80070002

При попытке выгрузить корневые сертификаты с помощью команды certutil.exe -generateSSTFromWU мы можем получить ошибку:

Не удается найти указанный файл. 0x80070002 (WIN32: 2 ERROR_FILE_NOT_FOUND) — C:\CA\roots.sst

CertUtil: -generateSSTFromWU команда НЕ ВЫПОЛНЕНА: 0x80070002 (WIN32: 2 ERROR_FILE_NOT_FOUND)

CertUtil: Не удается найти указанный файл.

Причина: мы пытаемся выгрузить данные в каталог, которого не существует.

Решение: в нашем примере выгрузка идет в папку C:\CA. Значит нужно убедиться в наличие данного каталога и, при необходимости, создать его.