Лично для меня было открытием, что в некоторых случаях компьютеры с Wiindows 10 могут не получать обновления со внутреннего WSUS сервера, вместо этого обращаясь в Интернет к серверам обновления Microsoft, хотя WSUS сервер для клиентов жестко установлен стандартной групповой политикой. Данная проблема связан с термином Dual Scan (не встречал на русском расшифровку термина, пусть это будет двойное сканирование).

Понятие Dual Scan представляет собой такую комбинацию настроек в Windows 10 1607 и выше, при которой клиенты начинают игнорировать настройки локального WSUS сервера, параллельно обращаясь для сканирования на наличие новых обновлений на внешние сервера Windows Update. Первые обращения с подобными проблемами были еще в мае 2017 года.

Сканирование обновлений выполняется одновременно и на WSUS сервере и на серверах WU, однако клиент принимает апдейты только от серверов WU. Таким образом, все обновления/патчи с локального WSUS, относящиеся к категории Windows будут игнорироваться такими клиентами. Т.е. обновления Windows в таком режиме получаются из интернета, а обновления драйверов и других продуктов со WSUS.

В моем случае на проблемном клиенте, в разделе Computer Configuration\Administrative Templates\Windows Components\Windows Update были включены две стандартные политики для обновления ПК со внутреннего WSUS:

- Configure Automatic Updates

- Specify intranet Microsoft update service location

При этом на клиентских ПК Windows 10 в панели управления в разделе Обновления и безопасность –> Центр обновления Windows -> Дополнительные параметры включена опция Отложить получение обновлений компонентов (настройка аналогична политике ‘Select when Feature Updates are received’)

При такой комбинации настроек клиенты перестают получать обновления Windows со внутреннего WSUS сервера.

Таким образом, ситуация Dual Scan возникает при следующих комбинациях политик (или эквивалентных ключей реестра или настроек на клиентах Windows 10):

- Задан адрес локального WSUS политикой Specify intranet Microsoft update service location

- Включена одна из политик, относящихся к возможности отложенной установки апдейтов в концепции Windows Update for Business:

- Select when Feature Updates are received

- Select when Quality Updates are received

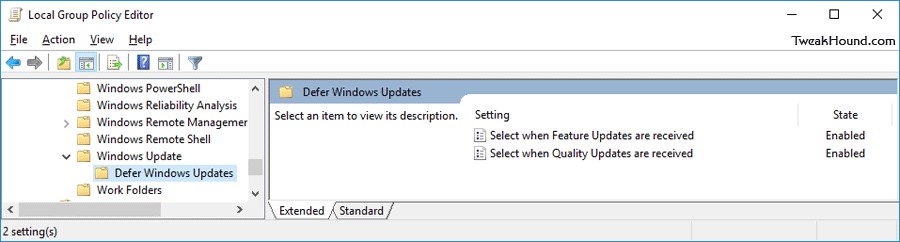

Совет. Данные политики находятся в разделе Computer Configuration\Administrative Templates\Windows Components\Windows Update\Defer Windows Updates. Благодаря этим политикам пользователь может отложить установку апгрейдов Windows 10, таким образом ОС переключается в режим Current Branch for Business. Откладывание установки обновлений не относится к обновлениям безопасности.

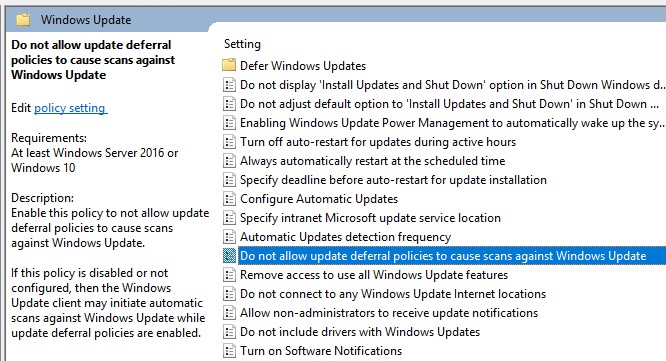

Чтобы исключить ситуацию с Dual Scan, а клиенты выполняли поиск обновлений Windows только на внутреннем WSUS сервере, нужно включить политику Do not allow update deferral policies to cause scans against Windows Update в разделе Computer Configuration\Administrative Templates\Windows Components\Windows Update.

Данная политика присутствует в Windows 10 1607, однако в Windows 10 версии 1703 ее по умолчанию нет. Чтобы данная настройка GPO появилась, нужно установить обновление KB4034658 от 8 августа 2017.

Windows 10/11 Upgrade via WSUS Gets Stuck at 0% [FIX]

Upgrading Windows operating systems, particularly moving from one version to another (like Windows 10 or 11), can sometimes become a frustrating experience. Among the different methods to handle upgrades in a managed environment, using WSUS (Windows Server Update Services) is a popular choice. However, administrators often encounter issues, one of which is the upgrade process getting stuck at 0%. This article explores the potential causes of this problem and provides thorough solutions to resolve it.

Understanding WSUS

Before delving into solutions, it’s vital to understand the role of WSUS. Windows Server Update Services allows network administrators to manage the distribution of updates released through Microsoft Update to computers in a corporate environment. Administrators can deploy updates based on testing or specific requirements for their organization, thus maintaining a smooth operation of their IT infrastructure.

Common Issues with WSUS

While WSUS is effective, it’s not infallible. Issues can arise due to several factors:

- Network Connectivity Problems: Inconsistent or slow network connections can lead to update data not being fully downloaded.

- Client Configuration Issues: Clients may have improper configurations that prevent proper communication with the WSUS server.

- Corrupted WSUS Database: The WSUS database (WSUSContent) can become corrupted, leading to failed downloads or errors during deployment.

- Insufficient Permissions: Users or systems needing to execute commands may lack the necessary permissions to perform upgrades.

- Service Conflicts: Services required for WSUS operations might be disabled or struggling to run.

Recognizing the Symptoms

When an upgrade via WSUS gets stuck at 0%, there are distinct signs:

- The update appears in the Windows Update settings but does not progress.

- Event Viewer logs indicate update process errors.

- Windows Update logs show no activity, particularly in terms of downloaded data.

Initial Troubleshooting Steps

Before diving into more intricate solutions, administrators should conduct some basic troubleshooting:

-

Check Internet Connection: Ensure that the server, as well as the client pulling the updates, has a reliable internet connection. Perform tests to see if the WSUS server can reach Microsoft’s update sites.

-

Review WSUS Server Status: Make sure that the WSUS service is running without errors. Navigate to the WSUS management console and check for any alerts or notifications.

-

Read Event Viewer Logs: The logs can provide insight into why the upgrade is stuck. Look for entries under «Windows Logs» and «Applications and Services Logs» particularly related to Windows Update.

-

Confirm Group Policy Settings: Double-check that Group Policies for Windows Update services are configured correctly. Any misconfiguration can prevent updates from being fetched or installed appropriately.

Fixing the Upgrade Stuck at 0%

If the above checks do not resolve the issue, follow these detailed procedures to fix the problem of upgrades getting stuck at 0% during WSUS deployments.

Step 1: Reset the Windows Update Components

-

Stop Windows Update Services:

Open CMD as administrator and run:net stop wuauserv net stop cryptSvc net stop bits net stop msiserver -

Delete SoftwareDistribution and Catroot2 Folders:

Next, these two folders store update files and can often become corrupt:del %windir%SoftwareDistribution /S /Q del %windir%system32catroot2 /S /Q -

Restart Windows Update Services:

After clearing the folders:net start wuauserv net start cryptSvc net start bits net start msiserver -

Check for Updates Again: After performing these procedures, revisit Windows Update settings and check for the new upgrade.

Step 2: Use the WSUS Client Diagnostic Tool

To ensure that clients are working appropriately with the WSUS server, use the WSUS Client Diagnostics Tool. This tool helps identify communication problems between the client machine and the WSUS server.

- Download and Install the WSUS Client Diagnostic Tool.

- Run the tool to analyze the WSUS client configuration.

- Follow any recommendations provided by the tool.

Step 3: Check Windows Update Logs

Windows Update logs can provide detailed debugging information.

-

Open PowerShell and use get-windowsupdatelog to convert logs:

Get-WindowsUpdateLog -

Open the generated log file and look for any errors that are indicated.

-

Look specifically for error codes that can be referenced against Microsoft documentation for targeted remedies.

Step 4: Use DISM and SFC Scans

Corrupted system files can significantly affect upgrade processes. Using DISM (Deployment Image Servicing and Management) and SFC (System File Checker) can help repair these files.

-

Open CMD as Administrator and execute:

DISM /Online /Cleanup-Image /RestoreHealth -

After DISM completes, run:

sfc /scannow -

Reboot and try the upgrade process again.

Step 5: Modify Group Policy Settings

Occasionally, specific Group Policy settings can inadvertently restrict the upgrade process. This adjustment ensures that your clients are set up correctly for upgrades.

-

Open the Group Policy Management Console:

- Navigate to

Computer Configuration -> Administrative Templates -> Windows Components -> Windows Update.

- Navigate to

-

Check important settings:

- Ensure «Configure Automatic Updates» is set up as intended.

- Make sure that clients are set to receive user-defined or automatic updates rather than disabled updates.

-

Force a Group Policy Update:

Open CMD and run:gpupdate /force

Step 6: Consider Clients’ Configuration

Sometimes client machines need their configurations checked.

-

Make sure the clients are correctly configured to point to the WSUS server.

- Use the registry to check

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdatefor relevant keys.

- Use the registry to check

-

Confirm that the server address is properly specified.

Step 7: Re-approve the Upgrade Update

If issues persist, considering removing and re-approving the Windows 10/11 upgrade in WSUS might work.

- In the WSUS console, locate the upgrade update.

- Right-click and select

Decline. - After it is cleared out, re-approve the update for the necessary groups.

- Clients will pick this up during their next check-in with WSUS.

Step 8: Check for Known Issues in Microsoft Documentation

Microsoft continuously updates their known issues documentation regarding Windows updates. Check their official resources regularly for any issues or bugs that might be affecting the upgrade process.

- Visit the Microsoft support page and search for «Windows 10 upgrade issues.»

- Review any updates or patches that may be released to address specific problems.

Additional Considerations

- Backup Regularly: Always ensure that critical data is backed up before conducting major upgrades. Utilize Windows Backup or third-party solutions.

- Consider a Rollback Option: If you previously were on a version before the problematic upgrade, consider rolling back as a temporary measure until the underlying issue is determined.

- Regular Maintenance: Keep an eye on the health of the WSUS server and clients, regularly performing diagnostics and optimizations.

Final Thoughts

The frustration of a Windows upgrade being stuck at 0% during a WSUS deployment is a prevalent problem. However, following a systematic troubleshooting approach can help alleviate the issue. By addressing network concerns, checking configurations, utilizing diagnostic tools, and reinforcing policy settings, administrators can usually restore functionality and successfully progress through the upgrade process.

Equipped with the understanding of probable causes and fixes, organizations can maintain a smoother transition into newer versions of Windows. Regular checks, updates, and proper handling of the WSUS environment are vital for maintaining efficiency and operability in a managed IT landscape.

Что делать, если клиентский компьютер не обновляется со wsus сервера или internet?

В самом простом случае, вы забыли сделать групповую политику, которая настраивает клиентские компьютеры и серверы на обновление со WSUS, или сконфигурировали ее так, что она не применяется. Ручная настройка параметров через gpedit.msc тоже допустима, но только для тех компьютеров, которые не входят в домен.

Итак, политика применяется, но все равно компьютер не обновляется. Что делать и как лечить?

Для простоты, выкладываю все эти скрипты в уже готовом виде: cid-b4bae45ed7707c33.skydrive.live.com/self.aspx/.Public/Wsus-fix.exe (это самораспаковывающийся rar, так что пугаться не нужно)

1. Первый скрипт самый простой, и, на самом деле, даже не для лечения используется, а для того, чтобы принудительно запустить проверку на обновление, ну и, заодно, чистит папку, в которой накапливаются дистрибутивы уже установленных обновлений:

wsus_detect_manual.cmd

net stop wuauserv && net stop bits && net stop cryptsvc

del /f /s /q %windir%\SoftwareDistribution\download\*.*

net start wuauserv && net start bits && net start cryptsvc

wuauclt.exe /detectnow

exit

2. Второй скрипт нужен для того, чтобы “оживить” неработающий сервис WSUS. В нем идет чистка от старых обновлений, после чего папки SoftwareDistribution и Catroot2 переименовываются, что при перезапуске сервиса приведет к их пересозданию. Затем системные dll библиотеки перерегистрируются.

fix_wsus_service.cmd

net stop bits

net stop wuauserv

net stop cryptsvc

del /f /s /q %windir%\SoftwareDistribution\download\*.*

ren %systemroot%\System32\Catroot2 Catroot2.old

ren %systemroot%\SoftwareDistribution SoftwareDistribution.old

REM del /f /s /q %windir%\SoftwareDistribution\*.*

del /f /s /q %windir%\windowsupdate.log

%windir%\system32\regsvr32.exe /U /s %windir%\system32\vbscript.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\mshtml.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\msjava.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\msxml.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\actxprxy.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\shdocvw.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\Mssip32.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\wintrust.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\initpki.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\dssenh.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\rsaenh.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\gpkcsp.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\sccbase.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\slbcsp.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\cryptdlg.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\Urlmon.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\Oleaut32.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\msxml2.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\Browseui.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\shell32.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\Mssip32.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\atl.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\jscript.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\msxml3.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\softpub.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\wuapi.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\wuaueng.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\wuaueng1.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\wucltui.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\wups.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\wups2.dll

%windir%\system32\regsvr32.exe /U /s %windir%\system32\wuweb.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\vbscript.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\mshtml.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\msjava.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\msxml.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\actxprxy.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\shdocvw.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\Mssip32.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\wintrust.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\initpki.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\dssenh.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\rsaenh.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\gpkcsp.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\sccbase.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\slbcsp.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\cryptdlg.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\Urlmon.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\Oleaut32.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\msxml2.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\Browseui.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\shell32.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\Mssip32.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\atl.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\jscript.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\msxml3.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\softpub.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\wuapi.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\wuaueng.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\wuaueng1.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\wucltui.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\wups.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\wups2.dll

%windir%\system32\regsvr32.exe /s %windir%\system32\wuweb.dll

net start bits

net start wuauserv

net start cryptsvc

wuauclt /detectnow

exit

3. Этот скрипт применяется в тех случаях, когда компьютер был недавно клонирован, или в тех, когда регистрации в WSUS у компьютера так и не произошло. Он отличается от предыдущего только предпоследней строчкой, в которой производится обнуление авторизации с перегенерацией идентификатора. Приведу только эту строчку:

wsus_resetaut_detect_manual.cmd

wuauclt.exe /resetauthorization /detectnow

4. Если нужно просто обнулить авторизацию, то можно воспользоваться конструкцией из предыдущего скрипта. Практика показала, что еще лучше удалять лишние ключи из реестра, для чего мы используем следующий скрипт

AU_Clean_SID.cmd

echo on

net stop wuauserv

REG DELETE «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsUpdate» /v AccountDomainSid /f

REG DELETE «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsUpdate» /v PingID /f

REG DELETE «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsUpdate» /v SusClientId /f

net start wuauserv

wuauclt /resetauthorization /detectnow

5. Иногда, для того, чтобы все заработало нужно переустановить агента WSUS. Вначале нужно скачать latest Windows Update Agent (http://support.microsoft.com/kb/946928/en-us), ну а затем установить соответствующую редакцию

для x32 версий Windows

windowsupdateagent30-x86.exe /wuforce

для x64 версий Windows

windowsupdateagent30-x64.exe /wuforce

Если вы счастливый обладатель Itanium – догадаетесь сами

После установки агента нужно обязательно перезагрузиться.

Все эти скрипты можно выполнять практически автоматически, в случае возникновения проблем. Если в результате проблема таки не решена, то приходится разбираться уже плотнее. И тут нам пригодится тот самый windowsupdate.log, который лежит в корне папки Windows. Если компьютер проблемный, то файл этот большого размера. Для простоты, желательно его удалить перед тем как запускать скрипты. Почти во всех скриптах предусмотрена команда его удаления, но не все так просто. Не смотря на остановку сервиса wuauserv, обычно, его продолжают держать открытые IE и т.п. Поэтому, есть хитрый способ. Запускаю

notepad.exe %windir%\windowsupdate.log

Выделяю весь текст, удаляю его и сохраняю вместо старого файла (не забыть в диалоге сохранения поменять тип файла на *.*, а то по умолчанию – *.txt)

Итак, вернемся к логу, коды ошибок WSUS 3 (http://technet.microsoft.com/en-us/library/cc720442(WS.10).aspx) могут помочь в разбирательстве.

Одна из распространенных проблем со wsus клиентом на серверах может заключаться в том, что сам сервис может подключаться к WSUS через прокси, а этого не нужно и наоборот. Манипулировать этим поведением можно с помощью команды proxycfg

Доступ без прокси: proxycfg –d

Доступ через прокси с опциональным указанием байпас листа: proxycfg –d

Проимпортировать пользовательские настройки: proxycfg –u

Стоит заметить, что есть случаи, когда заставить клиента обновляться со wsus так и не получается. У меня есть прецеденты с парочкой Windows Server 2003 R2, которые мне побороть так и не удалось. Поэтому я их обновляю через интернет

Свежие операционные системы типа Windows 7, Windows 2008 иногда “заводятся” с трудом. Для таких случаев, эмпирическим путем, был найден алгоритм типа:

1. Обновляемся первый раз с сайта microsoft с обновлением агента

2. Потом обновляем агента уже локально

3. А потом все начинает работать

Надеюсь, что плоды наших трудов кому-нибудь помогут.

Для простоты, выкладываю все эти скрипты в уже готовом виде: cid-b4bae45ed7707c33.skydrive.live.com/self.aspx/.Public/Wsus-fix.exe (это самораспаковывающийся rar, так что пугаться не нужно)

Данная статья посвящена устранению ошибки 0x8024401c при поиске и загрузке обновлений с сервера WSUS. Проявлятся она может на клиентских машинах на Windows 10, Windows 2012 и 2016 server.

Сам текст ошибки выглядит следующим образом:

There were some problems installing updates, but we’ll try again later. If you keep seeing this and want to search the web or contact support for information, this may help: (0x8024401c)

Если посмотреть список кодов ошибок обновления Windows, то увидим, что ошибка 0x8024401C означает превышение таймаута ответа от клиента: WU_E_PT_HTTP_STATUS_REQUEST_TIMEOUT — HTTP status 408 — the server timed out waiting for the request.

Возникать она может, скажем, при слишком большом числе обращений к серверу, недостатке его ресурсов и в других подобных ситуациях.

Сначала проверим журнал ошибок, где скорее всего увидим что-то подобное:

2020-01-19 14:11:24:870 816 1244 WS WARNING: There was an error communicating with the endpoint at 'http://server-wsus:8530/ClientWebService/client.asmx'. 2020-01-19 14:11:24:870 816 1244 WS WARNING: There was an error receiving the HTTP reply. 2020-01-19 14:11:24:870 816 1244 WS WARNING: The operation did not complete within the time allotted. 2020-01-19 14:11:24:870 816 1244 WS WARNING: The operation timed out

Проверим доступность страницы http://server-wsus:8530/ClientWebService/client.asmx , на которую указывают логи. Если все в порядке и сама страница обновления доступна, идем дальше(иначе — разбираемся в причинах на самом WSUS-сервере или доступности его)

Перед выполнением каких-либо действий, убеждаемся что установлены необходимые обновления на WSUS-сервере, если требуется — устанавливаем вручную.

Предположим, WSUS-сервер работает на Windows server 2012(для 2016 действия будут, в общем-то, аналогичны) — проверяем базу знаний Microsoft, где есть соответствующая статья KB3159706 (Update enables ESD decryption provision in WSUS in Windows Server 2012 and Windows Server 2012 R2)

Согласно статье, необходимо установить обновление KB3159706, а также выполнить некоторые действия, иначе может перестать открываться консоль WSUS.

Выполняем:

1.

"C:\Program Files\Update Services\Tools\wsusutil.exe" postinstall /servicing

2.

Проверяем, установлен ли компонент.NET Framework 4.5 -> HTTP Activation

Get-WindowsFeature -Name NET-WCF-HTTP-Activation45

Если нет, устанавливаем вручную (через Add Roles and Features Wizard)

3.

В случае, если используется SSL на сервере WSUS, редактируем C:\Program Files\Update Services\WebServices\ClientWebService\Web.config согласно рекомендациям KB3159706, иначе пропускаем пункт

4.

Редактируем файл config ( C:\Program Files\Update Services\WebServices\ClientWebService\web.config ), заменив строку<httpRuntime maxRequestLength=»4096″ /> на <httpRuntime maxRequestLength=»204800″ executionTimeout=»7200″/>

5. Перезапускаем службу WSUS:

Get-Service -Name WsusService | Restart-Service -Verbose

6.

С помощью консоли IIS Manager вносим изменения в настройки пула WsusPool (Application Pools -> WsusPool -> Advanced settings)

- Private Memory Limit (KB) – ставим 0 ( убирается лимит на использование памяти рабочим процессов WSUS, значение может быть иным, если вы опасаетесь перегрузить сервер процессами WSUS)

- Queue Length — 25000 (увеличиваем длину очереди к пулу приложения, дефолтное значение — 10000)

- Limit Interval (minutes) — 15 (увеличиваем с 5 до 15 минут время для сброса счетчиков и выполнения CPU Throttling)

- Service Unavailable Response — TcpLevel (при старом значение HttpLevel клиенту возвращается ошибка HTTP 503, при значении TcpLevel соединение просто сбрасывается)

Затем в настройках WSUS Administration -> Advanced settings нужно изменить значение Connection Time-out со 180 до 320, увеличив время таймаута.

Перезапускаем IIS:

IISReset

Далее проверяем работу служб, и ждем следующего сеанса обновлений клиентов.

Аналогичным образом можно перенастраивать WSUS и в windows 2016, при обнаружении недостатков ресурсов.

Распределенное обучение с TensorFlow и Python

AI_Generated 05.05.2025

В машинном обучении размер имеет значение. С ростом сложности моделей и объема данных одиночный процессор или даже мощная видеокарта уже не справляются с задачей обучения за разумное время. Когда. . .

CRUD API на C# и GraphQL

stackOverflow 05.05.2025

В бэкенд-разработке постоянно возникают новые технологии, призванные решить актуальные проблемы и упростить жизнь программистам. Одной из таких технологий стал GraphQL — язык запросов для API,. . .

Распознавание голоса и речи на C#

UnmanagedCoder 05.05.2025

Интеграция голосового управления в приложения на C# стала намного доступнее благодаря развитию специализированных библиотек и API. При этом многие разработчики до сих пор считают голосовое управление. . .

Реализация своих итераторов в C++

NullReferenced 05.05.2025

Итераторы в C++ — это абстракция, которая связывает весь экосистему Стандартной Библиотеки Шаблонов (STL) в единое целое, позволяя алгоритмам работать с разнородными структурами данных без знания их. . .

Разработка собственного фреймворка для тестирования в C#

UnmanagedCoder 04.05.2025

C# довольно богат готовыми решениями – NUnit, xUnit, MSTest уже давно стали своеобразными динозаврами индустрии. Однако, как и любой динозавр, они не всегда могут протиснуться в узкие коридоры. . .

Распределенная трассировка в Java с помощью OpenTelemetry

Javaican 04.05.2025

Микросервисная архитектура стала краеугольным камнем современной разработки, но вместе с ней пришла и головная боль, знакомая многим — отслеживание прохождения запросов через лабиринт взаимосвязанных. . .

Шаблоны обнаружения сервисов в Kubernetes

Mr. Docker 04.05.2025

Современные Kubernetes-инфраструктуры сталкиваются с серьёзными вызовами. Развертывание в нескольких регионах и облаках одновременно, необходимость обеспечения низкой задержки для глобально. . .

Создаем SPA на C# и Blazor

stackOverflow 04.05.2025

Мир веб-разработки за последние десять лет претерпел коллосальные изменения. Переход от традиционных многостраничных сайтов к одностраничным приложениям (Single Page Applications, SPA) — это. . .

Реализация шаблонов проектирования GoF на C++

NullReferenced 04.05.2025

«Банда четырёх» (Gang of Four или GoF) — Эрих Гамма, Ричард Хелм, Ральф Джонсон и Джон Влиссидес — в 1994 году сформировали канон шаблонов, который выдержал проверку временем. И хотя C++ претерпел. . .

C# и сети: Сокеты, gRPC и SignalR

UnmanagedCoder 04.05.2025

Сетевые технологии не стоят на месте, а вместе с ними эволюционируют и инструменты разработки. В . NET появилось множество решений — от низкоуровневых сокетов, позволяющих управлять каждым байтом. . .