|

chikodef |

|

|

Статус: Новичок Группы: Участники Откуда: Москва

|

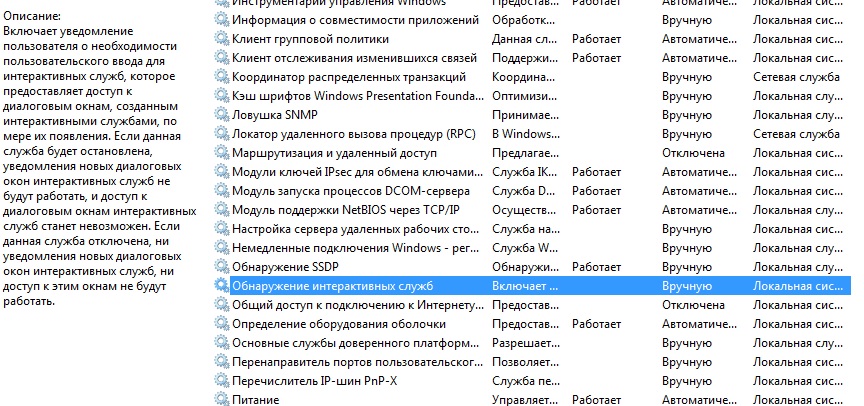

Кто-то может пояснить подробно смысл этой опции, которая доступна при установке? |

|

|

|

|

Владимир Кудрявцев |

|

|

Статус: Сотрудник Группы: Участники Сказал(а) «Спасибо»: 12 раз |

Эта опция позволяет выводить окна на системный рабочий стол. В современных ОС он устарел и либо не позволяет взаимодействовать с диалогами (мышь и клавиатура выключены) либо вовсе отключён, поэтому, если снять галочку запрета в Windows 10 и выше, вы будете получать эти окна но не сможете с ними взаимодействовать. Если Microsoft совсем выпилили службу или поставили заглушку, то либо окна не будут отображаться, либо будут отображаться как обычно. Последние ОС для которых это было актуально — 8.1\2012r2, вам снимать галочку во избежание проблем не нужно — оставляя её вы прямо заявляете провайдеру что этот способ использоваться не будет. Отредактировано пользователем 15 ноября 2021 г. 15:11:26(UTC) |

|

Полезные ссылки: техническая поддержка — тут, база знаний — тут. |

|

|

|

|

|

chikodef |

|

|

Статус: Новичок Группы: Участники Откуда: Москва

|

Это все понятно, но какое это имеет отношение к КриптоПро CSP 5.0 ? |

|

|

|

|

Владимир Кудрявцев |

|

|

Статус: Сотрудник Группы: Участники Сказал(а) «Спасибо»: 12 раз |

Автор: chikodef Это все понятно, но какое это имеет отношение к КриптоПро CSP 5.0 ? CSP может выводить окна таким образом, но для современных ОС это неактуально. Поэтому галочка запрета выбрана по умолчанию — для вас это неактуально. |

|

Полезные ссылки: техническая поддержка — тут, база знаний — тут. |

|

|

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Всем привет, с вами Искандер Рустамов, младший системный администратор Cloud4Y. Сегодня мы будем покорять развертывание центра сертификации (ЦС).

Из-за сложной геополитической обстановки резко усилился процесс импортозамещения, появилась необходимость в выстраивании инфраструктуры на базе государственных требований к решениям в области информационной безопасности. Одним из таких решений является организация доступа клиентов к веб-ресурсам через портал nGate по защищённому TLS соединению с использованием шифрования по ГОСТ криптопровайдера «КриптоПро». Для этого необходим собственный центр сертификации.

В данной статье мы рассмотрим установку Standalone Center Authority на базе Windows Server 2019. Если вам будет интересно, могу описать процесс привязки нашего центра сертификации к порталу nGate (спойлер: на самом деле там нет ничего сложного).

Вводные данные

КриптоПро NGate — это универсальное высокопроизводительное средство криптографической защиты сетевого трафика, объединяющее в себе функционал:

-

TLS-сервера доступа к веб-сайтам;

-

Сервера портального доступа;

-

VPN-сервера.

NGate обладает широкими возможностями по управлению доступом удалённых пользователей как с обеспечением строгой многофакторной аутентификации, так и прозрачно, обеспечивая при этом гибкое разграничение прав доступа к ресурсам. КриптоПро NGate реализует российские криптографические алгоритмы, сертифицирован по требованиям к СКЗИ, имеет сертификаты ФСБ России по классам КС1, КС2 и КС3 и может использоваться для криптографической защиты конфиденциальной информации, в том числе персональных данных, в соответствии с требованиями российского законодательства по информационной безопасности.

Кроме того, NGate:

-

Снижает нагрузку по обработке TLS-соединений с веб-серверов, позволяя им сосредоточиться на выполнении своих основных задач;

-

Исключает необходимость установки на каждом веб-сервере отдельного СКЗИ и проведения исследований по оценке влияния ПО веб-серверов на СКЗИ.

Процесс настройки

Ранее я не сталкивался с центрами сертификациями. Поскольку ОС Windows Server мне ближе, решил развернуть ЦС с использованием Server Manager. Разворачивать контроллер домена не нужно, так как сертификаты будут выдаваться внешним пользователям. Соответственно, можно обойтись «автономным» центром сертификации, подробнее о нём расскажу позже.

Перед развертыванием центра сертификации необходимо:

-

Установить СКЗИ КриптоПро CSP 5.0.12330:

-

Установить КриптоПро ЭЦП Browser plug-in;

Инсталляцию производим через «Дополнительные опции»

-

Выбираем язык установки, уровень защиты КС1 (другие уровни защиты требуют дополнительных аппаратных средств защиты);

-

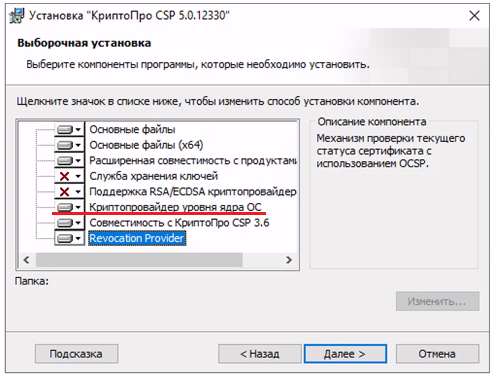

В разделе «Установка компонентов» проверяем, что добавлен «Криптопровайдер уровня ядра ОС»; (рис. 1)

Криптопровайдер уровня ядра ОС необходим для работы криптопровайдера

в службах и ядре Windows.

3. В следующем окне оставляем пункты:

-

Зарегистрировать считыватель «Реестр» (позволит сохранять контейнеры ключей в реестр);

-

Усиленный контроль использования ключей;

-

Не разрешать интерактивные сервисы Windows;

4. Также «КриптоПро» предложит добавить сертификаты своих центров сертификации;

5. Устанавливаем, перезагружаемся.

Установка центра сертификации (Standalone CA Windows Server 2019)

Непосредственно перед самой установкой коротко объясню особенности Standalone CA:

-

Не интегрирован с Active Directory (а он нам и не нужен);

-

Публикация сертификатов происходит через запрос на WEB-сайте. Путем автоматического или ручного подтверждения администратором ЦС (ЕМНИП, ЦС предприятия было добавлена такая возможность, не проверял её работу);

-

Пользователь сам вводит идентификационную информацию во время запроса сертификата;

-

Не поддерживает шаблоны сертификатов (из-за этого всплывут некоторые моменты, которые раскрою в процессе развертывания).

Начинаем:

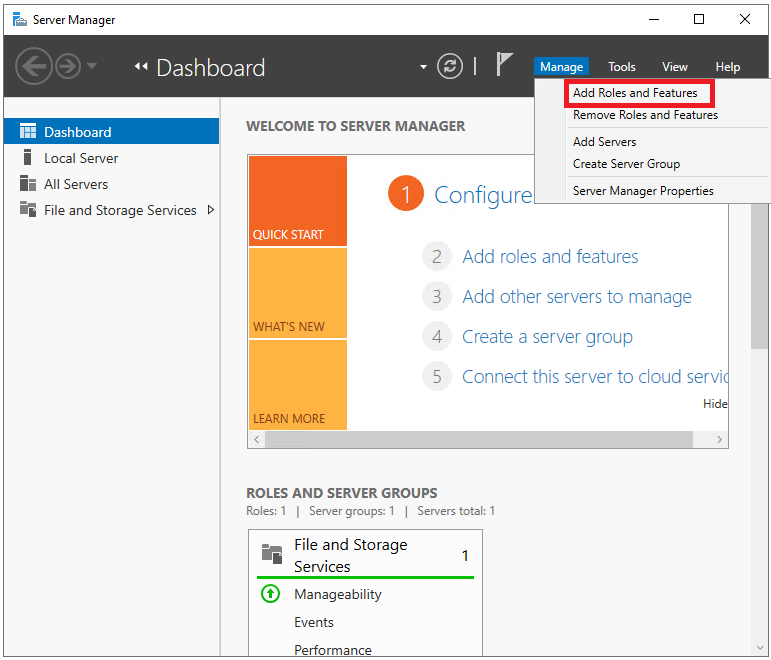

1. Измените имя компьютера до установки роли, после это будет сделать невозможно. «Далее (Next)» (рис.2):

2. Добавляем роль в «Диспетчере серверов» (Server Manager), «Далее (Next)» (рис. 3):

2.1. «Установка ролей и компонентов (Add roles and features wizard)». Нажимаем «Далее (Next)» — «Далее (Next)»;

2.2. «Тип установки: Установка ролей и компонентов (Installation type: Role-based or features-based installation». «Далее (Next)»;

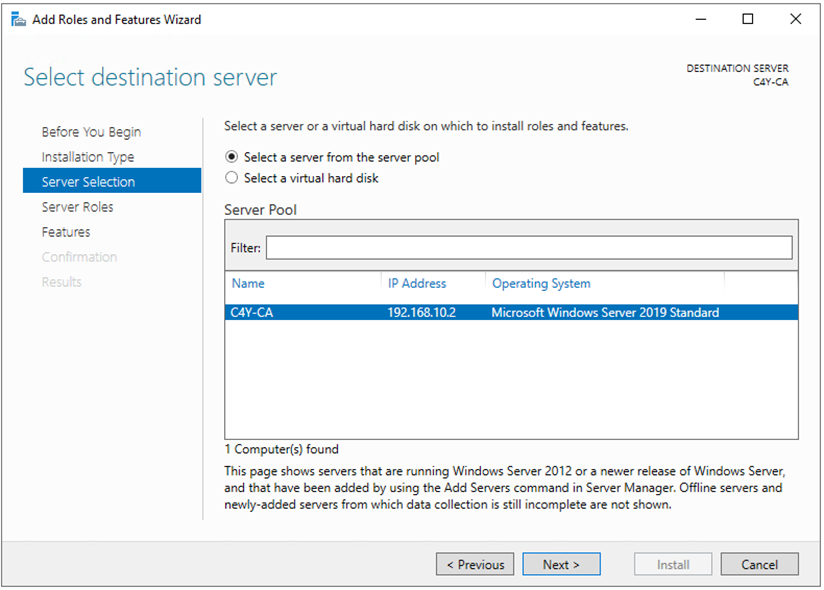

2.3. «Выбор сервера (Server selection)». В нашем случае среди предложенных будет один сервер и имя компьютера. «Далее (Next)» (рис. 4);

2.4. «Роли сервера (Server roles). Здесь необходимо отметить две роли: Служба сертификатов Active Directory (Certificate Services Active Directory), Веб-сервер IIS (Web-server IIS);

Во всплывающем окне перечня нажимаем «Добавить компонент (Add features)» — «Далее (Next)»;

2.5. «Компоненты (Features) оставляем как есть — «Далее (Next)» ;

2.6. «Служба ролей (Role Services)» ЦС, необходимо выбрать:

-

«Центр сертификации (Certification Authority)»,

-

«Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

Сетевой автоответчик (Online responder) добавим уже после развертывания ЦА, в противном случае могут возникнуть проблемы.

2.7. В «Служба ролей (Role Services)» веб-сервера оставляем всё предложенное автоматически — «Далее (Next)»;

2.8. «Подтверждение (Confirmation).

На этом этапе запустится процесс установки роли.

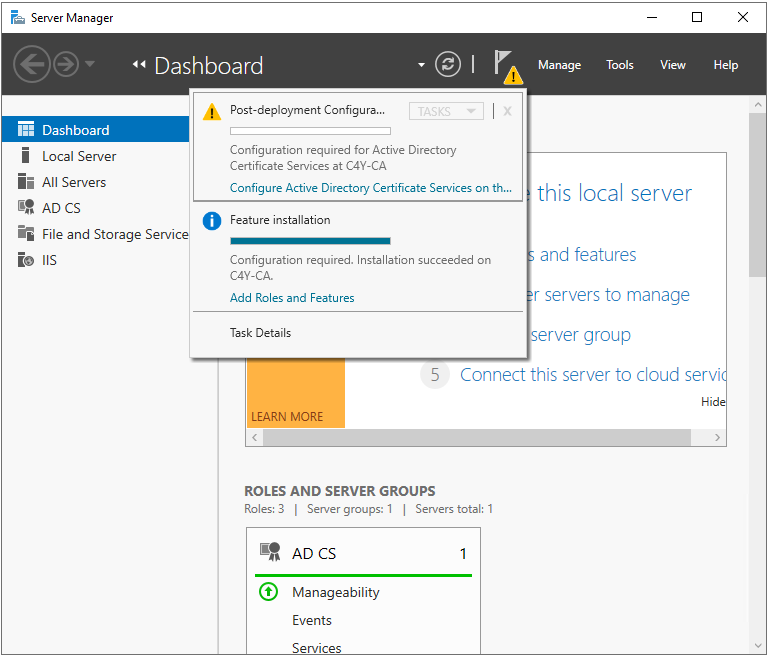

3. После установки роли центра сертификации необходимо его настроить

(рис. 5). Выбираем:

3.1. «Настроить службы сертификатов Active Directory (Configure Active Directory-Certificate Services)

3.2. Указываем учетные данные. Так как мы развертываем Standalone центр сертификации, не нужно состоять в группе «Администраторов предприятия (Enterprise Administrators)» — «Далее (Next)»;

3.3. Выбираем установленные службы ролей для настройки (Select role services to configure) ЦС: «Центр сертификации (Certification Authority)», «Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

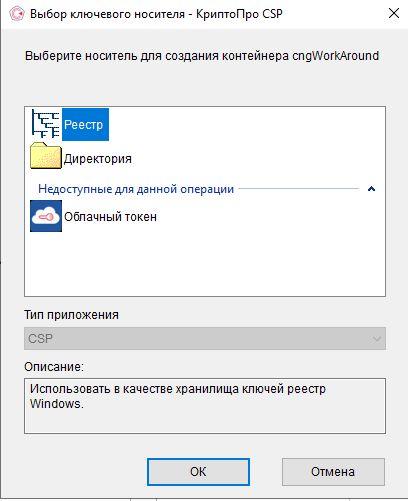

3.3.1. При выборе центра сертификации появится окно выбора ключевого носителя – КриптоПРО CSP, в качестве носителя для создания контейнера cngWorkAround используем хранилище ключей реестра Windows – Реестр. (рис. 6)

3.4. Указываем вариант установки ЦС (Specify the setup type of the CA):

Автономный центр сертификации (Standalone CA). «Далее (Next)»;

3.5. Указываем тип ЦС (Specify the type of CA) – Корневой ЦС (Root CA). «Далее (Next)»;

3.6. Необходимо создать закрытый ключ ЦС, чтобы он мог создавать и выдавать их клиентам. Для этого выбираем «Создать новый закрытый ключ (Create a new private key)».

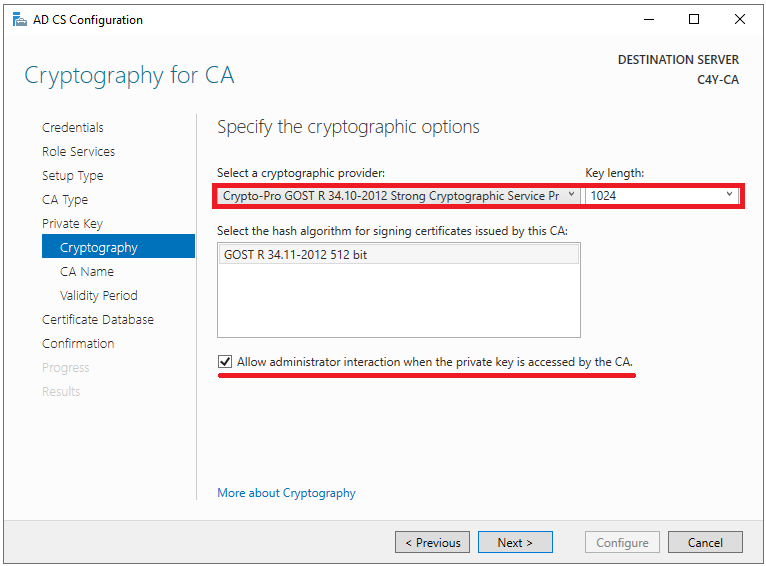

В качестве поставщика службы шифрования выбираем один из трёх предложенных (не забывайте, что 2001 год уже устарел) Crypto-Pro GOST R 34.10-2012 Strong Cryptographic Service Provider с длиной 512 и открытого ключа 1024 бита. (рис.7)

И обязательно подтверждаем: «Разрешить взаимодействие с администратором, если ЦС обращается к закрытому ключу (Allow administrator interaction when the private key is accessed by the CA)»;

3.7. Укажите имя центра сертификации и суффиксы различающего имени, данные суффиксы будут отображаться в составе сертификата в графе «Издатель (Issuer)».

СN = Certificate Name, O = Organization, L = Locale, S = Street, C = Country, E = E-mail; (рис.

3.8. Указываем необходимый «срок годности (validaty period)» корневого сертификата (в нашем случае было выбрано 15 лет). «Далее (Next)»;

3.9. Указываем расположение баз данных сертификатов (certificate database location). «Далее (Next)»;

3.10. В окне «Подтверждения (Confirmation) сверяем введённую информацию — «Настроить (Configure)»

3.11. Появится окно выбора носителя для создания контейнера нашего ЦС.

Где хранятся сами контейнеры ключей:

1. Реестр: (в качестве хранилища ключей используется реестр Windows), путь хранения контейнеров ключей следующий:

Ключи компьютера: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Settings\Keys

Ключи пользователя ОС: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Settings\Users\SID-пользователя\Keys

В некоторых случаях (было замечено в виртуальных машинах) сертификат попадает сюда: HKEY_USERS\S-1-5-21-{SID}_Classes\VirtualStore\MACHINE\SOFTWARE\[Wow6432Node]\

CryptoPro\Settings\USERS\{SID-пользователя}\Keys\ //

2. Директория: (в качестве хранилища ключей используется директория на жёстком диске), путь хранения контейнеров ключей следующий: C:\Users\All Users\Crypto Pro\Crypto

3.12. Далее откроется окно генерации начальной последовательности с помощью биологического ДСЧ. Для генерации случайной последовательности перемещайте указатель мыши или нажимайте различные клавиши.

3.13. После введите пароль на доступ к закрытому ключу.

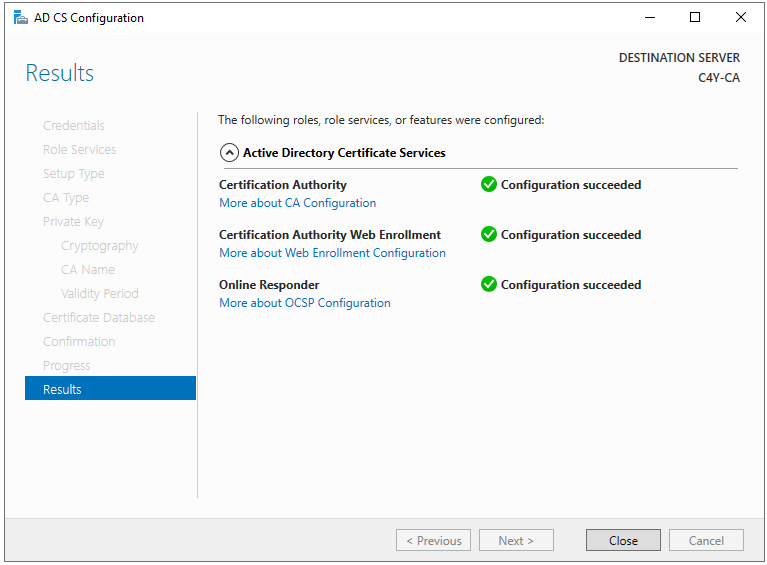

3.14. Далее появится окно результатов об успешной установке компонентов (рис.

Настройка веб-сервера IIS

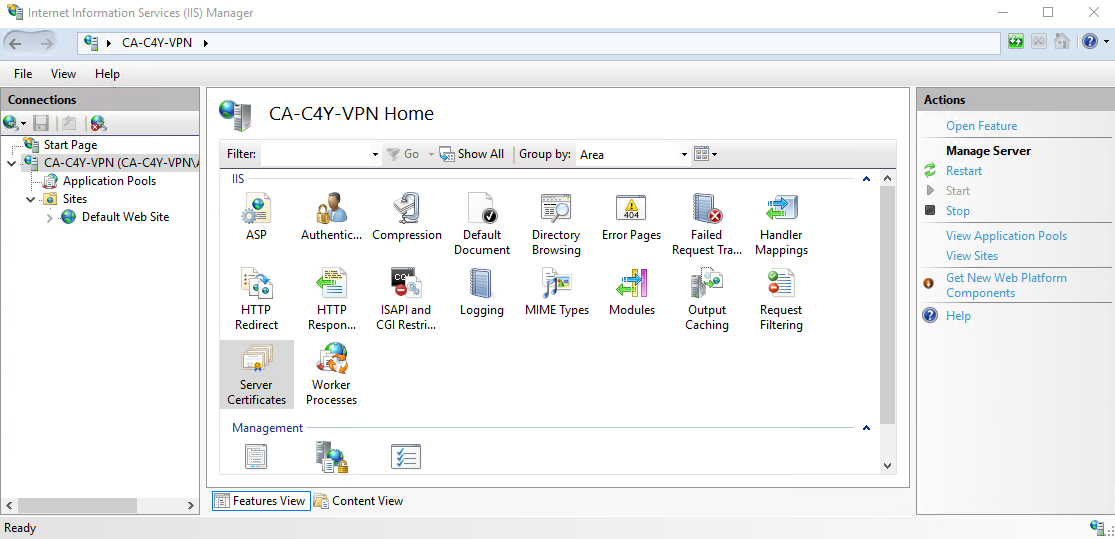

Теперь необходимо выполнить некоторые настройки веб-сервера: прицепить сертификат (самоподписанный или выпущенный нашим же ЦА). Кстати, он уже работает. В качестве примера выпустим самоподписанный сертификат.

1. Откроем Диспетчер служб IIS (Manager IIS) — Сертификат сервера (Server Certificates) (рис. 9);

1.1. В открывшемся окне в панели «Действия (Actions)» выберем – «Создать самоподписанный сертификат (Create Self-Signed Certificate);

1.2. Выбираем тип «Личный (Personal) и указываем «Имя сертификата (Friendly Name)»

1.3. Теперь необходимо привязать этот сертификат для доступа по https к веб-серверу.

1.3.1. Переходим «Сайты (Sites)» — Default Web Site – Bindings – добавить (Add) — выбрать https – и выбрать самоподписанный SSL-сертификат.

Также сертификат вы можете выпустить следующим образом:

На этой же панели создайте запрос (Create certificate request) для выпуска сертификата через наш ЦА и дальнейшей его загрузки в IIS (Complete Certificate Request). Но это по желанию.

Пример запроса (request) для формирования запроса вручную

[NewRequest]

Subject="CN=ИмяСертификата ,O=Организация, L=Город, S=Улица, C=Страна, E=Почта"

ProviderName="Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

ProviderType=80

KeySpec=1

Exportable = TRUE

KeyUsage=0xf0

MachineKeySet=true

RequestType=Cert

SMIME=FALSE

ValidityPeriod=Years

ValidityPeriodUnits=2

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1В целом с веб-сервером мы закончили, в default web site вы можете увидеть, что были автоматически созданы virtual directory и applications «CertSrv». При желании можно создать отдельную виртуальную директорию под CRL’ки.

Установка сетевого ответчика (Online responder)

А вот мы и вернулись к установке автоответчика.

1. Добавляем роль в «Диспетчере серверов» (Server Manager) — «Далее (Next)»

1.1. Установка ролей и компонентов (Add roles and features wizard)» — «Далее (Next)»;

1.2. «Роли сервера (Server roles), раскрываем роль: Служба сертификатов Active Directory (Certificate Services Active Directory); и устанавливаем галочку на «Сетевой ответчик» (Online Responder)

1.3. Завершаем работу с мастером ролей и компонентов, путём односмысленных нажатий «Далее (Next)».

В IIS была добавлена Applications: ocsp. Только не пугайтесь, что сама по себе директория пустая. Так и должно быть.

Нам осталось настроить центр сертификации и выпустить сертификат на OCSP.

Настройка центра сертификации

1. В «Диспетчере серверов (Server manager)» — выбираем «Служба сертификации Active Directory (AD CS) – правой клавишей по вашему серверу и открываем: «Центр сертификации (Certification Authority).

1.1. Вы попали в оснастку управления центром сертификации: certsrv.

1.2. Выбираем ваш центр сертификации и открываем свойства (рис. 10):

1.3. Следующим важным шагом выступает настройка точек распространения CDP и AIA.

Authority Information Access (AIA) — содержит ссылки на корневой сертификат центра сертификации (Certification Authority)

CRL Distribution Point — содержит ссылки на файлы CRL, которые периодически публикует сервер CA, который издал рассматриваемый сертификат. Этот файл содержит серийные номера и прочую информацию о сертификатах, которые были отозваны. (рис. 11)

Мы используем веб-сервер, который доступен как внутри сети, так и из интернета (так как сертификаты могут использоваться пользователями интернета) по одному и тому же URL.

1.4. В разделе свойства переходим в «Расширения (Extensions):

Удаляем ненужные точки распространения и оставляем локальную и внешнюю ссылку для CDP:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<CaName><CRLNAmeSuffix><DeltaCRLAllowed>.crl

Ставим галочки «Включить в CRL. Включить в CDP (Include in CRL. Include in the CDP)».

AIA:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt

Ставим галочку: «Включать в AIA- расширение выданных сертификатов (Include in the AIA extension of issued certificates)»

OCSP:

https://<ip_address/dns_name>/ocsp

Ставим галочку: «Включать в расширение протокола OCSP (Include in the online certificate status protocol (OCSP) extension)»

В свойствах центра сертификации можно настроить автоматический выпуск сертификатов при поступившем запросе. Так вы исключаете возможность проверки указанных требуемых полей сертификатов. Для этого перейдите в «Модуль политик (Policy Module)» — «Свойства (Properties)» и выберите соответствующий пункт:

В первом случае сертификату присваивается режим ожидания, а одобрение выпуска сертификата остается за администратором;

Во втором случае из-за отсутствия шаблонов в Standalone CA сертификаты будут выпускаться автоматически. (рис. 12)

Да, центр сертификации уже функционирует и доступен по указанному dns-имени. Не забудьте открыть 80 и 443 порты для функционирования веб-сервера и online-reposnder’a, настройкой которого мы займёмся далее.

Проверить работу ЦС вы можете, перейдя в ChromiumGost или Internet Explorer или Edge (с поддержкой Internet Explorer(IE)): https://localhost/CertSrv.

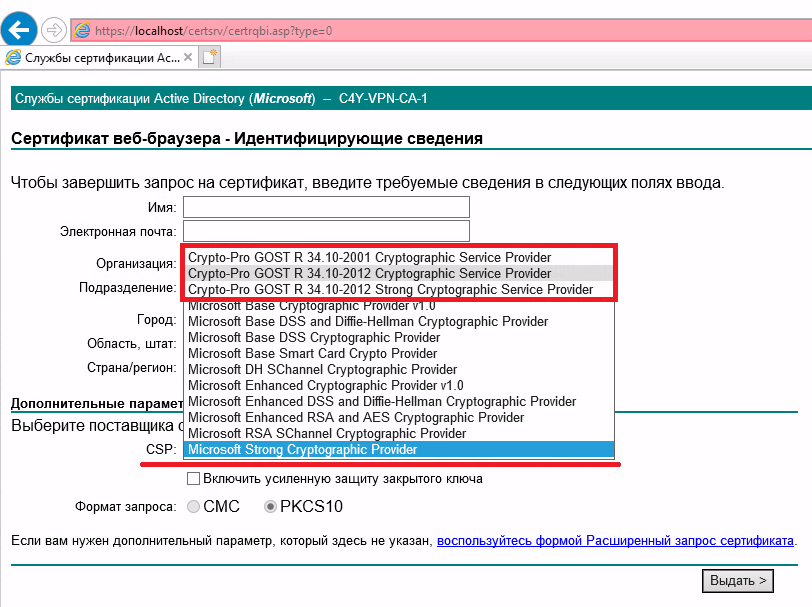

При переходе по ссылке извне в IE необходимо добавить наш веб-сервер в «Надежные сайты (Trusted Sites)» в настройках в пункте «Безопасность». Не забудьте, что должен быть установлен КриптоПро CSP, в ином случае при выпуске сертификата вам не будет доступен выбор ГОСТовского криптопровайдера (рис.13).

Также вы можете здесь вручную скачать сертификат нашего ЦС, цепочку сертификатов, CRL и разностные CRL. Кстати говоря, их мы и забыли настроить.

Вернёмся в оснастку certsrv к нашему центру сертификации и настроим выпуск разностных CRL. Для этого необходимо открыть «Свойства (Properties)» раздела «отозванных сертификатов (Revoked Certificates)» (рис. 14).

1. Задаём «Интервал публикации CRL (CRL Publications interval)».

1.1. Включаем публикацию разностных CRL и задаём интервал.

Кажется, что все хорошо. Но есть один момент:

«ЦС будет публиковать Delta CRL, которые содержат символ плюс «+» в имени файла (например, contoso-pica+.crl). По умолчанию IIS будет расценивать этот символ в запросе как метасимвол и не позволит клиентам скачать список отзыва. Необходимо включить двойной эскейпинг в настройках IIS, чтобы расценивать знак плюса в запросе как литерал:»

Выполните следующую команду в power shell:

Import-Module -Name WebAdministration

Set-WebConfigurationProperty -PSPath 'MACHINE/WEBROOT/APPHOST' -Filter /system.webServer/security/requestFiltering -name allowdoubleescaping -Value 'true'Настройка OCSP — сетевого ответчика (Online responder)

Так как у Standalone центра сертификации нет шаблонов, нам необходимо вручную сформировать запрос и выпуск сертификата для конфигурации отзыва (Array configuration) в «Управление сетевым ответчиком (Online responder management). Для это используйте следующую конфигурацию для формирования запроса

1.1. Создайте: ocsp.txt cо следующим внутренним содержанием:

[NewRequest]

Subject = "CN=Имя"

PrivateKeyArchive = FALSE

Exportable = TRUE

UserProtected = FALSE

MachineKeySet = TRUE

ProviderName = "Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

KeyLength = 512

UseExistingKeySet = FALSE

RequestType = PKCS10

[ApplicationPolicyStatementExtension]

Policies = OCSPSigning

Critical = false

[OCSPSigning]

OID = 1.3.6.1.5.5.7.3.9

[EnhancedKeyUsageExtension]

OID="1.3.6.1.5.5.7.3.9"

[Extensions]

1.3.6.1.5.5.7.48.1.5 = Empty1.2. Откройте командную строку cmd. Перейдите в директорию с текстовым файлом или в будущем просто укажите полный путь при формировании запроса.

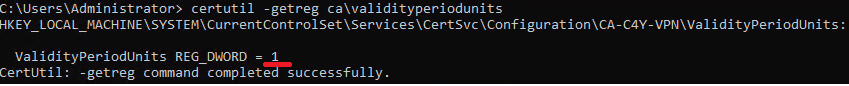

1.3. Узнаем, на какой срок сейчас выпускаются сертификаты. Для этого воспользуемся командой - certutil –getreg ca\validityperiodunits

Результат — на рис. 15.

1.4. Изменим длительность выпуска сертификата:

#Изменение выпуска сертификатов с текущего состояния на длительность в 5 лет

certutil -setreg ca\ValidityPeriodUnits 5

#Перезапуск сервера

net stop certsvc

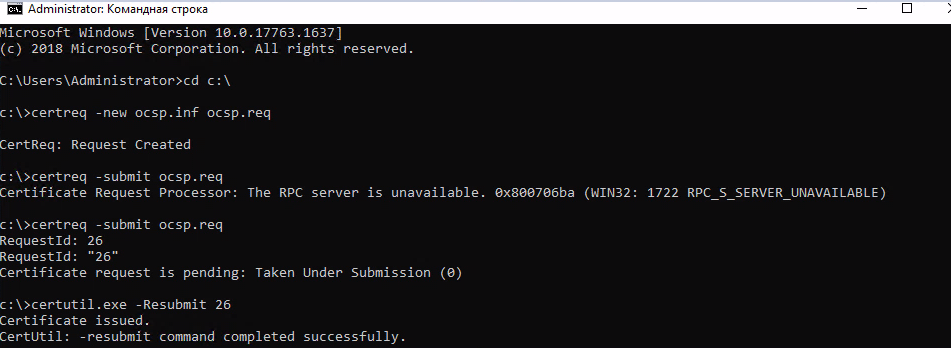

net start certsvc 1.5. Сформируем запрос и выпустим сертификат для сетевого автоответчика (рис 16.):

#Конфигурирование запроса

certreq -new <имя>.inf <имя>.req

#Формирование запроса в ЦС

certreq -submit <имя>.req

#Одобрение запроса (Можно руками через оснастку управления центром сертификации)

certutil.exe -Resubmit "Цифра запроса" Во время конфигурирования запроса выбираем место хранения контейнера ключа и проходим процедуру ДСЧ.

1.6. Экспортируем сертификат из центра сертификации и устанавливаем его в личные сертификаты локального компьютера.

1.6.1. После запроса сертификата открываем оснастку: Certificates (Run — MMC – Add or remove Snap-ins – Certificate),

1.6.2. Выбираем сертификат, выданный для сетевого ответчика. Нажимаем правой клавишей и открываем «Все задачи (Управление закрытыми ключами (All Tasks — Manage Private keys)».

1.6.3. В открывшемся окне Permissions необходимо добавить в «Группы и пользователи (Group and Users): Network Service и выдать право Read для этой учётной записи. (рис.16.1)

Это нужно сделать, так как служба OCSP работает от лица Network Service.

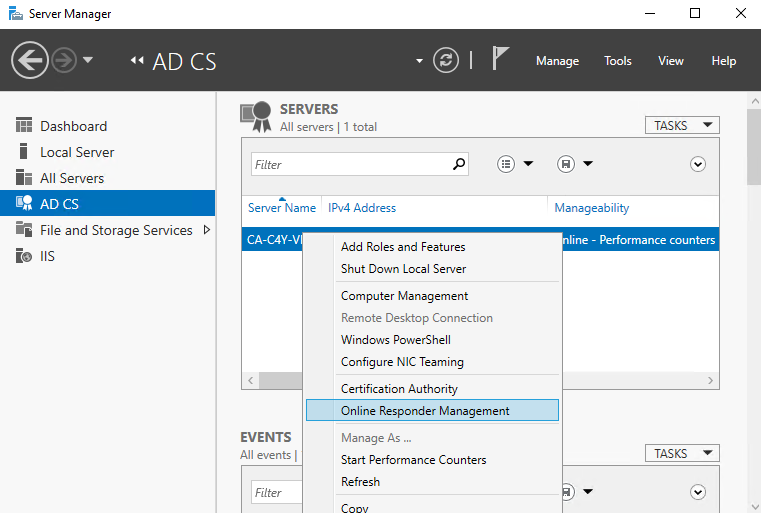

1.7. Далее переходим в настройки самого сетевого ответчика. (рис. 17)

1.8. Нам необходимо добавить «Конфигурацию отзыва (Revocation Configuration) – «Добавить»

2. Предстоит небольшой процесс настройки конфигурации отзыва.

2.1. «Далее».

2.2. Введите имя конфигурации – «Далее».

2.3. Выбираем второй пункт: «Выбрать сертификат в локальном хранилище сертификатов (Select a certificate from the local certificate store)» — «Далее».

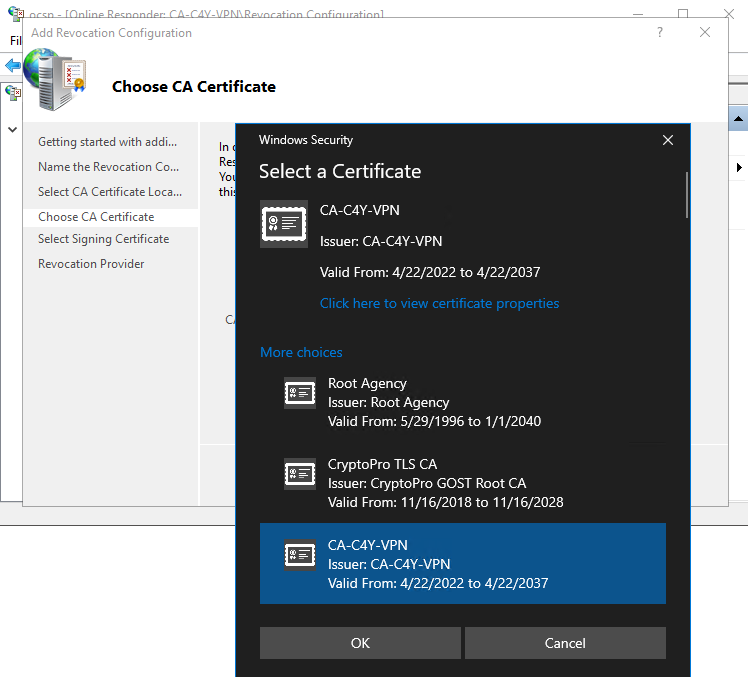

2.4. В следующем окне нажимаем «Обзор (Browse)» и выбираем корневой сертификат нашего ЦА – «Больше вариантов (More choices)». (рис. 17) – «Далее».

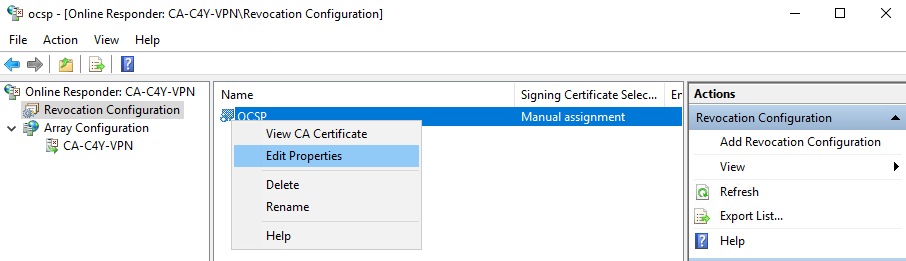

2.5. В следующем окне выбираем «Выбрать сертификат подписи вручную (Manually a signing sertificate)

2.6. В последнем окне нажимаем «Поставщик (Provider)». Здесь необходимо указать источник, из которого будут браться базовые и разностные CRL. В нашем случае: http://localhost/CDP/CA-C4Y-VPN.crl (для базового) и http://localhost/CDP/CA-C4Y-VPN+.crl (для разностного).

2.7. Осталось прицепить к нашей конфигурации выпускаемый ранее сертификат и проверить некоторые моменты.

2.7.1. Переходим в «Конфигурацию массива(array configuration)», выбираем конфигурацию и нажимаем «Назначить сертификат подписи (Assign Signing Certificate)». В появившемся окне нужно просто нажать «ОК».

2.7.2. Теперь необходимо «Обновить конфигурацию массива». Для этого выбираем «Конфигурация массива (Array configuration) – «Обновить (Refresh)»

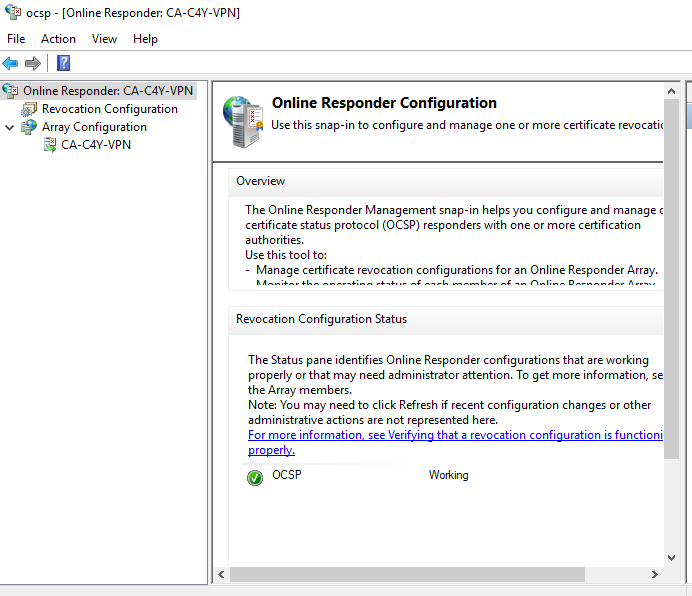

2.7.3. После всех этих действий главное окно оснастки ocsp должно выглядеть так, как на рисунке 19.

В процессе самостоятельной настройки «сетевого ответчика» может возникнуть много вопросов, особенно если нет опыта работы с Standalone центром сертификации, в котором отсутствуют шаблоны, без которых можно обойтись, но пути становятся длиннее в исполнение. Кстати говоря, если после прикрепления сертификата вы не получили заветное Working, то проверьте следующее (рис.20, 20.1):

Чтобы проверить работу центра сертификации и сетевого автоответчика, выпустите сертификат для конечного пользователя, установите его и экспортируйте в какую-нибудь директорию. А после воспользуйтесь утилитой: Certutil –url /patch/test.crt

Для подробного отчёта вы можете воспользоваться: certutil –verify –urlfetch /patch/test.crt

На этом краткое руководство по развертыванию собственного центра сертификации подошло к концу. Я постарался рассказать о большинстве трудностей и нюансов, с которыми можно столкнуться в процессе работы. Надеюсь, это руководство поможет вам.

Дополнительно:

Что ещё интересного есть в блоге Cloud4Y

→ Малоизвестный компьютер SWTPC 6800

→ Сделайте Linux похожим на Windows 95

→ Бесплатные книги, полезные для IT-специалистов и DevOps

→ WD-40: средство, которое может почти всё

→ Игры для MS-DOS с открытым исходным кодом

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем только по делу.

Modified on: Mon, 8 Jul, 2024 at 2:52 PM

The ability to switch to Session 0 is disabled by default on all versions of Microsoft Windows from Windows Vista / Server 2008 onwards. Hence your ability to «interact» via keyboard or mouse with the GUI components of your application launched under FireDaemon Pro control on Session 0 is not possible. You must explicitly enable Interactive Services, then explicitly enable Interactive Service Detection before accessing Session 0.

Note: It is not necessary to perform the steps below if you are using FireDaemon Pro or FireDaemon Zero as both products do this automatically when you install them.

If you are using Windows 10, Windows 11, Server 2016, Server 2019, or Server 2022 your keyboard and mouse will not work on Session 0. Please consult this technical article for a detailed discussion and potential workarounds. Additionally, Microsoft has removed the UI0Detect Interactive Services Detection Service on Windows 10, Windows 11, Server 2019, and Server 2022.

Step 1. Enable Interactive Services

To enable Interactive Services simply add a registry key as follows at an elevated Windows command prompt (sorry about line wrap):

reg.exe ADD HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Windows /v NoInteractiveServices /t REG_DWORD /d 0 /f

You may have to reboot your computer for this change to come into effect.

Step 2. Enable Interactive Services Detection Service

The Interactive Services Detection Service allows you to switch desktop to Session 0. You can enable it manually by simply typing the following into an elevated Windows command prompt:

sc.exe config ui0detect start= auto sc.exe start ui0detect

If there are interactive GUI components on Session 0 you will see the Interactive Services Detection Service notification icon blinking in the Task Bar. If you double-click the icon you will see a dialog similar to the following:

If you click on «View the message» you will switch to Session 0. Here’s an example of what an application running on Session 0 looks like:

Step 3. Switch To and From Session 0 via the Command Line

Once Interactive Services and the Interactive Services Detection Service have been enabled, it’s possible to switch to and from Session 0 via the command line. You will need to launch a command prompt on Session 0 to switch back. You can use FireDaemon Pro to do that for you. Please make yourself aware of Windows 10, 11, Server 2016, 2019, and 2022 Session 0 limitations before attempting this.

To switch to Session 0 using FireDaemon Pro, you can use the command line option. So open an elevated command prompt then type:

cd C:\Program Files\FireDaemon Pro :: FireDaemon Pro 4 firedaemon --session0 :: FireDaemon Pro 5 firedaemoncli session0

Alternately, to switch to Session 0, open an elevated command prompt and type:

rundll32 winsta.dll,WinStationSwitchToServicesSession

To switch back from Session 0, launch a command prompt on Session 0 as Localsystem or another privileged user, then type at the command prompt:

rundll32 winsta.dll,WinStationRevertFromServicesSession

You can use Sysinternal’s PsExec to launch processes interactively on Session 0. Use the «-i 0» switch.

Did you find it helpful?

Yes

No

Send feedback

Sorry we couldn’t be helpful. Help us improve this article with your feedback.

Related Articles

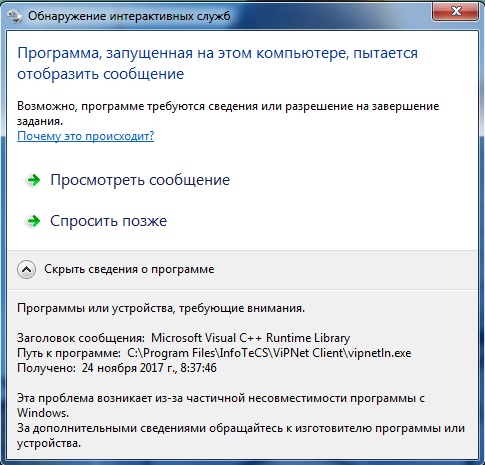

Многие пользователи на всевозможных компьютерных интернет-форумах жалуются на то, что в определенной ситуации без всяких видимых на то причин, ни с того, ни с сего на экране появляется какое-то уведомление, в шапке которого находится надпись «Обнаружение интерактивных служб», а далее следует еще более непонятное описание. Давайте попытаемся рассмотреть, что это вообще такое, как избавиться от постоянно возникающего сообщения путем отключения соответствующего компонента.

Сделать это можно достаточно просто. Но самый главный вопрос состоит в том, насколько целесообразно производить такие действия. Рассмотрим все возможные ситуации, а только после этого каждый пользователь сможет сделать для себя вывод о том, отключать данную службу или нет. Но обо всем по порядку.

Что означает «Обнаружение интерактивных служб»?

Начнем, пожалуй, с понимания сути работы самого компонента Windows. В некотором смысле он отвечает за совместимость устаревшего программного обеспечения с новыми операционными системами. Однако это не совсем запуск приложений в режиме совместимости, хотя и очень похоже. Тут ситуация несколько иная.

Предположим, у вас есть какая-то программа, которая изначально была рассчитана на модификацию Windows Server 2008 R2. Системный администратор производит миграцию сервера на Windows Server 2012 и пытается запустить приложение, которое работало в прошлой версии ОС, но не работает в новой. Тут-то и срабатывает обнаружение интерактивных служб, поскольку интерфейс самого приложения может быть отображен в новой ОС только в режиме так называемой нулевой сессии (при автозапуске). Отобразить интерфейс программы новая система не может. И именно поэтому для совместимости и выполняется процесс обнаружения интерактивных служб.

А вообще, как гласит официальное описание службы, данный компонент предупреждает пользователя о необходимости ручного предоставления разрешений для отображения диалоговых окон запускаемых приложений, причем исключительно по мере их появления.

Но такие ситуации встречаются не только на серверных ОС. Вариантов появления таких уведомлений достаточно много. Иногда в окне сообщения может быть указано, что какой-то программе требуется разрешение на завершение процесса, а в качестве причины, опять же, указывается проблема частичной несовместимости запускаемого приложения с версией операционной системы. Но есть ситуации и хуже.

Варианты появления окна обнаружения интерактивных служб

Не говоря о ручном или автоматическом запуске программ устаревших версий, достаточно часто можно встретить появление окна даже при старте десктопных версий, что несказанно раздражает пользователей.

Так, например, в Windows 7 обнаружение интерактивных служб срабатывает как раз после полной загрузки системы и ее компонентов. Почему так? Точного ответа на этот вопрос нет, хотя можно предположить, что пользователь каким-то образом активировал эту службу, или устанавливал в систему явно устаревшие программы. Очень может быть, что деинсталляция была произведена не в полном объеме, а остаточные компоненты удаленного приложения остались в автозагрузке (хотя в стандартном разделе они могут и не отображаться).

Отключение службы через соответствующий раздел

Теперь посмотрим, как отключить этот компонент. Для этого можно использовать два основных метода. Первым вариантом является произведение необходимых действий именно в разделе служб. Попасть в него максимально быстрым способом можно через консоль «Выполнить», в которой вводится команда services.msc.

Здесь необходимо найти соответствующий компонент, войти в окно редактирования параметров через двойной клик или меню ПКМ, после чего для начала нажать кнопку остановки.

Какой тип запуска установить?

Второй момент при решении проблемы того, как отключить службу, связан с выбором типа старта. Тут есть два варианта: либо отключить компонент, выставив соответствующее значение, либо использовать ручной запуск. Что же предпочесть?

В этой ситуации пользователю необходимо определиться, собирается ли он в будущем использовать старые программные продукты, которые с установленной на его компьютере системой несовместимы. Если да, тип запуска ставится на ручной. В противном случае служба отключается полностью.

Отключение службы через реестр

Также обнаружение интерактивных служб может быть отключено и в системном реестре. Сам редактор вызывается через меню выполнения программ командой regedit.

В нем необходимо использовать ветку HKLM, перейти через разделы SYSTEM и CurrentControlSet до каталога Control, и в нем открыть подпапку Windows. Справа имеется ключ NoInterectiveServices. Войдя в меню редактирования через меню ПКМ или двойной клик, значение параметра следует изменить с нуля на единицу. Если запуск старых программ все-таки нужен, параметр изменять не стоит.

Примечание: чтобы долго не заниматься переходом по разделам реестра, можно сразу же задать поиск ключа по названию, используя для этого либо меню «Файл», либо сочетание Ctrl + F. Такой параметр в реестре всего один, так что проблем быть не должно.

Вместо итога

Напоследок стоит отметить, что описанный выше системный компонент, присутствующий во всех относительно новых операционных системах Windows, является уникальным инструментом, поскольку позволяет запустить любой, даже самый старый, программный продукт в их среде. Если использовать старт таких приложений в режиме совместимости при активации соответствующего пункта в меню свойств ярлыка, ничего может и не получиться, ведь устаревшие системы, на которые была рассчитана искомая программа, в списке попросту отсутствуют. А этот компонент дает возможность их использования практически стопроцентную. Другое дело, что нынешние юзеры такими приложениями фактически никогда не пользуются, поэтому, конечно же, им эта служба не потребуется ни при каких обстоятельствах.

А вот системным администраторам предприятий, на которых используется устаревшее ПО (например, «Эффект Оффис» 2.8) такая служба пригодится. Она в некотором смысле станет даже единственной панацеей, которая поможет избежать появления проблем совместимости. Вот им уж точно нет никакого резона деактивировать такой уникальный компонент (если хотите, «переходник»).

2

Я установил новый интерактивный сервис.

Я попробовал в Service Manager установить свойство «Разрешить службу взаимодействовать с рабочим столом».

После этого я обнаружил сообщение об ошибке Event Viewer от диспетчера управления сервисом: «Услуга отмечена как интерактивная услуга. Однако система настроена так, чтобы не разрешать интерактивные службы. Эта служба может работать неправильно.

»

Все мои попытки исправить эту ошибку не удалось:

Сервер имеет интерактивный сервис разрешено —

значение HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Windows \ NoInteractiveServices равно 0

Служба Windows Interactive Services Detection работает.

(«net start ui0detect»)

Система перезагружена.

Сообщение об ошибке все еще остается. Что нужно сделать, чтобы исправить конфигурацию сервера, чтобы разрешить интерактивные службы?

Система: Windows Server 2012 R2 версии 6.3 (Build 9600)

-

1

ответ

Сортировка:

Активность

1

Линия продукта

Windows Server 2008/12

среда

службы Windows

Причина

Windows Server больше не позволяет интерактивных услуг по по умолчанию.

Предупреждение: В данной статье содержатся сведения об изменении реестра. Неправильные изменения реестра могут повредить операционную систему.

Всегда производите резервное копирование реестра перед внесением любых изменений.

Разрешение

Чтобы запустить эту службу, вам необходимо настроить раздел реестра, выполнив следующие шаги.

1. Open registry editor by going to start and typing in regedit.exe.

2. On the registry tree, navigate to HKEY_Local_Machine\System\CurrentControlSet\Control\Windows.

3. Find the DWORD «NoInteractiveServices».

4. Change the value from a 1 to 0.

5. Restart the Server.

этот процесс является менеджером управления сервисами и отвечает за запуск, остановку и взаимодействие с системными процессами. Диспетчер задач не может остановить этот процесс.

Это системный процесс, ответственный за запуск и распространение работы определенных служб, необходимых для системы. Если вы не изменили имя Windows, то сам файл находится здесь Windows / System32

Большое количество вредоносных программ использует имена exe процессов, чтобы скрыть свое присутствие на компьютере. Services.exe — один из этих файлов

Если Services.exe вызывает синий экран смерти

-Эта проблема может быть вызвана вирусами и шпионскими программы.

-Если система не заражена, может возникнуть проблема с целостностью системных файлов. Вы должны выполнить восстановление системы.

Если вы обнаружите services.exe в «Диспетчере задач», это не хорошо. Это означает, что ваш компьютер заражен вирусом, и вы должны немедленно проверить свой компьютер.

В системе Winx64 он может быть известен как services.exe Приложение служб и контроллеров (32 бита)

Некоторые проблемы, которые вы можете встретить

- Система Windows перезагрузится, так как произошла непредвиденная остановка службы %ws

- В имени учетной записи нет обратной косой черты. Учетная запись должна быть указана в следующем формате: домен\\пользователь.

- В разделе реестра %1 запрещен доступ к программам учетной записи SYSTEM, поэтому владельцем раздела реестра стал диспетчер служб.

- Диспетчер служб обнаружил ошибку при отмене изменений конфигурации службы \»%1\». %2 этой службы находится в неопределенном состоянии. Если не исправить конфигурацию, то перезапуск службы \»%1\» может не удаваться или могут возникнуть другие ошибки. Чтобы правильно настроить эту службу, используйте оснастку \»Службы\» консоли управления Microsoft (MMC).

- Запуск следующей службы занимает более %2 минут; возможно, произошло ее зависание и она перестала отвечать: %1%n%nУточните у системного администратора или разработчика службы приблизительное время запуска этой службы.%n%nЕсли эта служба замедляет реакцию системы или процесс входа в систему, проконсультируйтесь с системным администратором о целесообразности отключения этой службы до выявления и устранения проблемы.%n%nВозможно, чтобы отключить эту службу, понадобится перезагрузить компьютер в безопасном режиме.

- Невозможно запустить Windows в данной конфигурации. Выполняется запуск Windows в предыдущей работоспособной конфигурации.

- Обнаружены циклические зависимости в запросе на запуск \»%1\». Проверьте дерево зависимостей службы.

- Превышение времени ожидания (%1 мс) при ожидании операции чтения файла.

- Следующие драйверы загрузки или запуска системы не загружены: %1

- Система возвращается к последней удачной конфигурации. Перезагрузка….

- Служба \»%1\» зависит от группы служб, запускаемой позже. Измените порядок в дереве зависимостей служб, чтобы все службы, нужные для запуска этой службы, стартовали перед запуском этой службы.

- Служба \»%1\» помечена как интерактивная, но в конфигурации системы такие службы не разрешены. Служба может работать неправильно.

Я установил новую интерактивную службу.

Я попробовал в Service Manager установить свойство «Разрешить службу взаимодействовать с рабочим столом».

После этого я обнаружил сообщение об ошибке Event Viewer от диспетчера служб: » Служба помечена как интерактивная служба. Однако система настроена так, чтобы не разрешать интерактивные службы. Эта служба может работать некорректно.

«

Все мои попытки исправить эту ошибку потерпели неудачу:

Сервер имеет интерактивную услугу —

значение HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Windows\NoInteractiveServices равно 0

Служба Windows Interactive Services Detection работает.

(«net start ui0detect»)

Система перезагружается.

Сообщение об ошибке все еще остается. Что нужно сделать, чтобы исправить конфигурацию сервера, чтобы разрешить интерактивные службы?

Система: Windows Server 2012 R2 версии 6.3 (сборка 9600)

1

ответ

Линия продуктов

Windows Server 2008/12

Окружающая среда

Службы Windows

Причина

Windows Server больше не разрешает интерактивные службы по умолчанию.

Внимание! В этой статье содержатся сведения об изменении реестра. Неправильные изменения реестра могут повредить операционную систему.

Всегда делайте резервную копию реестра перед внесением любых изменений.

разрешение

Чтобы запустить эту службу, вам придется настроить раздел реестра, выполнив следующие шаги.

1. Open registry editor by going to start and typing in regedit.exe.

2. On the registry tree, navigate to HKEY_Local_Machine\System\CurrentControlSet\Control\Windows.

3. Find the DWORD «NoInteractiveServices».

4. Change the value from a 1 to 0.

5. Restart the Server.

Некоторые пользователи наблюдали на своем компьютере некую ошибку в виде системного сообщения Программа запущенная на этом компьютере пытается отобразить сообщение. Что это за ошибка и как исправить узнайте в статье далее.

Чтобы понять, по какой причине появляется данная ошибка, в начале необходимо установить, что именно за программа вызывает ее. Узнать путь до программы можно кликнув по ссылке Сведения о программе, расположенной в нижней части окна с ошибкой.

Как видно из самой ошибки, возникает она из-за частичной несовместимости программы с операционной системой Windows.

Содержание

- 1 Программа несовместима с Windows

- 2 Обнаружение интерактивных служб

- 2.1 Как отключить интерактивные службы

Программа несовместима с Windows

Что делать, если программа несовместима с Windows. В этом случае можно воспользоваться запуском программы в режиме совместимости с той или иной операционной системой.

Для того, чтобы запустить программу в режиме совместимости, нажмите правой кнопкой мыши на ярлык программы и выберите Свойства.

В окне свойств перейдите на вкладку Совместимость и установите флажок напротив Запустить программу в режиме совместимости.

Также можно установить уровень прав для выполнения этой программы от имени администратора.

Обнаружение интерактивных служб

Еще одной причиной, по которой может появляться ошибка Программа запущенная на этом компьютере пытается отобразить сообщение, является запущенная так называемая служба Обнаружение интерактивных служб.

Как отключить интерактивные службы

Для того, чтобы отключить интерактивные службы на компьютере, нажмите Панель управления → Администрирование → Службы (еще проще — Пуск → в строке поиска введите Службы).

В службах Windows найдите Обнаружение интерактивных служб. Два раза щелкните на этой службе → в строке Тип запуска выберите Вручную, а в разделе Состояние нажмите Остановить.

Как альтернативный способ, можно переустановить программу. Возможно ранее она была некорректно установлена, вследствие чего появлялась ошибка Программа запущенная на этом компьютере пытается отобразить сообщение. Либо из-за некорректного обновления программы.