Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Содержание

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Курс по сетям

- Что такое Active Directory и LDAP?

- Погружение в Iptables – теория и настройка

- Что такое ядро операционной системы

- Самое интересное про SMTP, POP3 и IMAP

- Syslog серверы

- Syslog сообщения

- Сохранение журнала системных событий (логов) на Syslog-сервере

- Пример 1. Настройка Syslog-сервера Kiwi Syslog Server

- Пример 2. Настройка Syslog-сервера Tftpd32

- Удобный мониторинг Syslog сообщений c сетевых железок в Zabbix

- How to

- На сетевом оборудовании

- В веб-интерфейсе Заббикса

- Syslog-сервер

- Триггеры

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Что такое Active Directory и LDAP?

Погружение в Iptables – теория и настройка

Что такое ядро операционной системы

Самое интересное про SMTP, POP3 и IMAP

Еженедельный дайджест

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Большинство сетевых устройств, таких как маршрутизаторы и коммутаторы, могут отправлять сообщения системного журнала. Кроме того, серверы *nix также могут генерировать данные системного журнала, как и большинство брандмауэров, некоторые принтеры и даже веб-серверы, такие как Apache. Серверы на базе Windows изначально не поддерживают Syslog, но большое количество сторонних инструментов позволяет легко собирать данные журнала событий Windows или IIS и пересылать их на сервер Syslog.

Syslog серверы

Syslog сообщения

Сообщения системного журнала обычно содержат информацию, помогающую определить основную информацию о том, где, когда и почему был отправлен лог: IP-адрес, отметка времени и фактическое сообщение.

Системный журнал использует концепцию, называемое “facility”, чтобы идентифицировать источник сообщения на любом компьютере. Например, facility “0” будет сообщением ядра, а facility «11» будет сообщением FTP. Это восходит своими корнями к syslog’а UNIX. В большинстве сетевых устройств Cisco используются коды объектов «Local6» или «Local7».

| 0 | Emergency | Система не работоспособна |

|---|---|---|

| 1 | Alert | Система требует немедленного вмешательства |

| 2 | Critical | Состояние системы критическое |

| 3 | Error | Сообщения об ошибках |

| 4 | Warning | Предупреждения о возможных проблемах |

| 5 | Notice | Сообщения о нормальных, но важных событиях |

| 6 | Informational | Информационные сообщения |

| 7 | Debug | Отладочные сообщения |

Недостатки syslog

У протокола syslog есть несколько недостатков.

Наконец, есть некоторые проблемы безопасности. В сообщениях syslog’а нет аутентификации, поэтому один компьютер может выдать себя за другой компьютер и отправить ложные события журнала. Он также подвержен повторным атакам.

Несмотря на это, многие администраторы считают, что syslog является ценным инструментом, и что его недостатки относительно незначительны.

Источник

Архив необходимо распаковать и запустить исполняемый файл syslog_server.exe на компьютере с доступом в сеть Livewire. При запуске его в первый раз, Windows брандмауэр может попросить о разрешении приложению доступа к сети. Вы должны выбрать «Разрешить» для syslog, чтобы иметь возможность получать информацию. Прием информации осуществляется по UDP через порт 514.

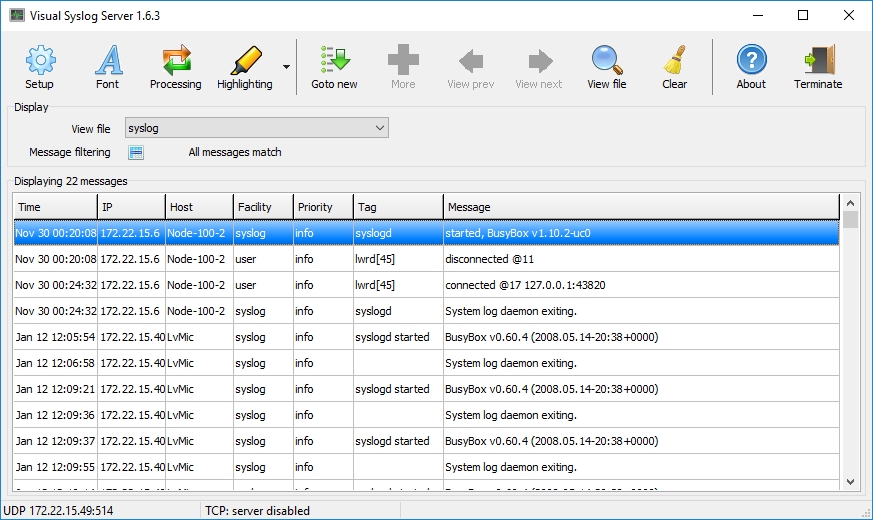

Окно запущенного приложения выглядит так:

Для получения сообщений на SysLog sеrver необходимо настроить оборудование для отправки лог-сообщений на IP-адрес компьютера, на котором запущено приложение.

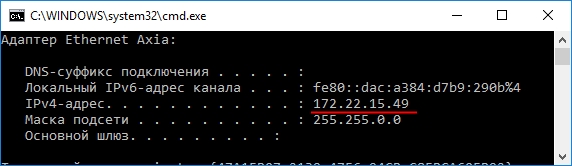

Если IP адрес неизвестен, то его можно узнать с помощью команды ipconfig на этом компьютере:

Этот IP адрес необходимо записать в поле «Syslog server (IP address):» на вкладке System WEB-интерфейса оборудования AXIA:

На примере AXIA Analog xNode:

После этого необходимо выбрать уровень событий, подлежащих регистрации в отчетах из списка Syslog severity level filter

Аналогичным образом настраивается и другое оборудование AXIA. Для консолей в пункте меню Log Setup, для Engine в меню Diagnostics.

После совершения изменений в настройках щелкните кнопку Apply для их сохранения:

Теперь осталось только нажать кнопку START для начала работы сервера:

Все готово для регистрации системной активности.

События, регистрирующие процесс перезагрузки AXIA Analog xNode на уровне Debug выглядят так:

Для поиска необходимых записей можно осуществлять фильтрацию сообщений:

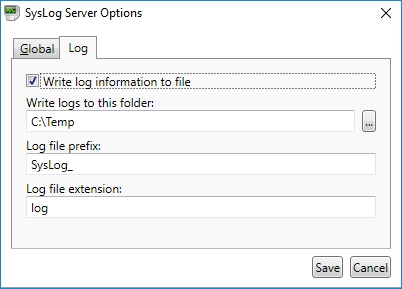

Для сохранения сообщений в файл необходимо настроить его параметры в меню Options на вкладке LOG:

Кроме вышеописанного syslog server существует множество других аналогичных программ для регистрации сообщений о системной активности. Они могут обладать разными возможностями, интерфейсами и стоимостью.

Как вариант программы с расширенными настройками можно рассмотреть бесплатное ПО Visual Syslog Server (архив с дистрибутивом v1.6.3 2015-11-20 )

Эта программа уже требует инсталляции, но позволяет настраивать параметры log файла, просматривать log файлы с диска, формировать извещения и выполнять действия в зависимости от содержания лога, работать по протоколам UDP и TCP, поддерживает кодировку UTF8.

Интерфейс интуитивно понятен, а подробное описание можно найти на странице разработчика

Источник

Сохранение журнала системных событий (логов) на Syslog-сервере

Как организовать сбор логов с интернет-центра на Syslog-сервер, установленный на один из компьютеров локальной сети?

В данной статье приведем примеры отправки логов с интернет-центра Keenetic на Kiwi Syslog Server Free Edition и Tftpd32, находящиеся в локальной домашней сети. Но можно использовать и другие Syslog-серверы (например, Visual Syslog Сервер для Windows, PRTG, Syslog-ng для Unix-систем и др.).

Пример 1. Настройка Syslog-сервера Kiwi Syslog Server

1.1. Скачайте программу Kiwi Syslog Server Free Edition на компьютер.

1.2. Запустите установщик программы. Выберите пункт Install Kiwi Syslog Server as an Application (Установить программу в качестве обычного приложения).

1.3. Далее выберите компоненты, которые вы хотите установить, и папку, в которой будет установлена программа.

Затем нажмите кнопку Install для инсталляции программы на компьютере и дождитесь окончания процесса установки.

1.4. Далее установите галочку в Run Kiwi Syslog Server для запуска программы и нажмите кнопку Finish.

1.5. Откроется окно программы Kiwi Syslog Server. Зайдите в меню File > Setup для продолжения настройки программы.

1.6. В меню Rules > Default > Actions нажмите на Log to file. Здесь вы можете указать путь к папке, где будут храниться лог-файлы и имя файла. Для удобства записи логов по дате укажите формат файла %DateISO.txt.

1.7. Далее перейдите к меню Inputs и добавьте здесь IP-адрес интернет-центра в домашней сети (в нашем примере интернет-центр имеет IP-адрес 192.168.1.1). Нажмите кнопку OK для сохранения настроек.

Затем выйдите из программы, нажав на меню File > Exit.

1.8. Теперь переходите к настройке интернет-центра. Подключитесь к веб-конфигуратору, перейдите на страницу «Диагностика». В разделе «Системный журнал» включите опцию «Использовать Syslog» и затем в поле «Адрес сервера» укажите IP-адрес компьютера, на котором установлена и запущена программа Kiwi Syslog Server (в нашем примере компьютер с Syslog-сервером имеет IP-адрес 192.168.1.33) и нажмите кнопку «Сохранить».

1.9. Вновь запустите программу Kiwi Syslog Server. Если на вашем компьютере включен Брандмауэр Windows (Firewall) или другая программа-файервол, вы можете увидеть сообщение о том, что брандмауэр заблокировал приложение:

Нажмите на кнопку Разрешить доступ (Allow) для корректной работы программы.

1.10. Далее появится окно программы, в котором станут отображаться системные логи с интернет-центра Keenetic.

1.11. Теперь на компьютере перейдите в папку, в которой должны сохраняться лог-файлы (путь к папке вы указали в пункте 1.6. данной инструкции). Вы увидите лог-файл формата [дата].txt, который можно просмотреть в любом текстовом редакторе (например, в Блокноте).

Пример 2. Настройка Syslog-сервера Tftpd32

2.1. Скачайте программу Tftpd32 на компьютер.

Несмотря на название, программа Tftpd32 включает в себя простой в настройке Syslog-сервер.

2.2. Установите программу и запустите ее. Если на вашем компьютере включен Брандмауэр Windows (Firewall) или другая программа-файервол, вы можете увидеть сообщение о том, что брандмауэр заблокировал приложение:

Нажмите на кнопку Разрешить доступ (Allow) для корректной работы программы.

2.3. Вы увидите окно программы Tftpd32. В поле Server interfaces укажите IP-адрес компьютера, на котором будет работать данная программа (Syslog-сервер).

2.4. Затем нажмите кнопку Settings. Убедитесь, что на закладке GLOBAL в разделе Start Services установлена галочка в поле Syslog Server. Далее перейдите на закладку SYSLOG и установите галочку в поле Save syslog message To file и укажите имя лог-файла (например, syslog.txt).

2.5. Теперь переходите к настройке интернет-центра. Подключитесь к веб-конфигуратору, перейдите на страницу «Диагностика». В разделе «Системный журнал» включите опцию «Использовать Syslog» и затем в поле «Адрес сервера» укажите IP-адрес компьютера, на котором установлена и запущена программа Kiwi Syslog Server (в нашем примере компьютер с Syslog-сервером имеет IP-адрес 192.168.1.33) и нажмите кнопку «Сохранить».

2.6. В окне программы Tftpd32 на вкладке Syslog server вы должны увидеть системные сообщения (логи), поступающие с интернет-центра Keenetic.

В папке с программой Tftpd32 также будет сохраняться системный журнал вашего интернет-центра в указанный файл (в нашем примере в файл syslog.txt). Данный файл можно просмотреть в любом текстовом редакторе (например, в Блокноте).

Примечание

2. При необходимости можно выполнить смену номера порта для работы с Syslog-сервером следующей командой:

После выполнения этой команды добавляется ещё один сервер (идентичный предыдущему), но с другим номером порта. Для смены порта нужно удалить старую запись целиком и задать новую.

Веб-интерфейс при смене настроек удаляет все имеющиеся записи и добавляет новую.

Пользователи, считающие этот материал полезным: 22 из 23

Источник

Удобный мониторинг Syslog сообщений c сетевых железок в Zabbix

Неотъемлемой частью сетевого мониторинга является сбор логов с контролируемых серверов и прочих железок. Ведь сколько бы мы ни создали отдельных элементов данных и триггеров к ним, в какой-то момент возникнет ситуация, что что-то важное мы упустили из виду и не контролируем. Итог: «У нас ничего не работает», а система мониторинга говорит, что все хорошо.

Поэтому первое, что хотелось сделать — собирать все логи в заббиксе, сгруппировав их по узлу сети для того, чтобы всегда можно было пробежаться по сообщениям глазами, не тратя время на доступ на оборудование.

Второе — обратить внимание и на те события, о которых и не подозреваешь.

Как это сделать на серверах или компьютерах, где установлен заббикс-агент, многие знают — есть встроенные элементы данных log[], logrt[].

Но как быть, когда нужно собирать логи с сетевого оборудования, на которое никак не водрузить Zabbix-agent’а? Вообще-то можно, конечно, настроить syslog-сервер на том же ПК, на которой есть заббикс-агент, а дальше при помощи log[] переносить эти данные в заббикс. Вот только элементы данных и триггеры по нему будут прикреплены к узлу сети с заббикс-агентом, что интуитивно малопонятно. А можно ли прикрепить эти данные непосредственно к сетевому устройству? Можно.

Для этого нам понадобится zabbix_sender, Zabbix API и rsyslog на машине с заббикс-сервером или заббикс-прокси. В качестве бонуса также получим быстрый контекстный переход в журнал syslog-сообщений с карты сети.

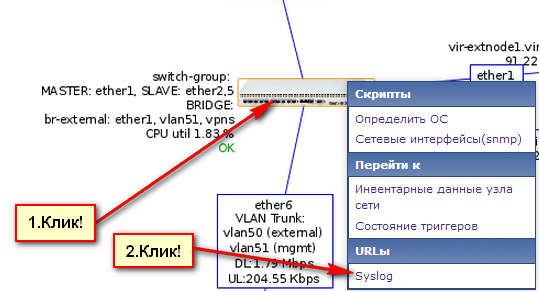

Как будет выглядеть результат? Ну, примерно вот так:

Контекстный вызов:

How to

Большими мазками архитектура решения выглядит вот так:

1. Все логи с сетевых устройств падают на сервер с Zabbix сервером или прокси, на котором по совместительству расположен rsyslog.

2. rsyslog запускаем скрипт, который определяет (3) с какого узла сети в Заббиксе пришло сообщение

4. Сообщение уходит в заббикс через утилиту zabbix_sender

Ну что, начнем «прорубать» путь сообщению от сетевой железки до заббикс

На сетевом оборудовании

Тут все просто. Укажите в качестве адресата для syslog-сообщений машину с Zabbix-сервером или Zabbix-proxy. Настройте оборудование на отсылку сообщений любых severity и facility.

На каком-нибудь D-Link’e это может выглядеть примерно вот так:

А скажем на Cisco роутере вот так:

Настроили? Идем дальше.

В веб-интерфейсе Заббикса

Начнем с самого простого и понятного. В Zabbix’e создадим шаблон Template_Syslog и добавим в нем один единственный элемент данных:

Заполним поля следующим образом:

| Поле | Значение | Примечание |

|---|---|---|

| Имя | Syslog | |

| Тип | Zabbix траппер | |

| Ключ | syslog | Важно, чтобы было именно такое имя (для дальнейшей корректной работы Zabbix API) |

| Тип информации | Журнал(лог) | |

| Формат времени в журнале(логе) | yyyyxMMxddxhhxmmxssxxxxxx | Маска для правильного определения даты по формату в RFC5424 |

Далее прикрепляем этот шаблон ко всем узлам сети, с которых будем собирать syslog-сообщения. Важно в интерфейсах указать те IP-адреса, с которых будут приходить логи в Заббикс. Иначе просто не получится идентифицировать источник сообщения.

Syslog-сервер

Настроим syslog-сервер на хосте с Zabbix-сервером. В нашем случае это распостраненный rsyslog, который идет во многих дистрибутивах Linux. Если у вас syslog-ng, то там все можно сделать практически так же.

В самом простом случае syslog-сервер раскладывает полученные сообщения по файлам в зависимости от facility и severity сообщений. Однако, есть и другие возможности. Например, в rsyslog существует возможность запуска произвольного скрипта для каждого сообщения. Этой функцией мы и воспользуемся.

Второй вопрос, который нужно решить — идентификация оборудования, чтобы определить, в лог какого узла добавлять сообщение в Заббиксе. Его мы решим, добавив в строчку с самим сообщением ip-адрес источника в квадратных скобах.

Для всего этого создадим конфиг-файл /etc/rsyslog.d/zabbix_rsyslog.conf

Мы только что создали настройку для rsyslog, которая будет все сообщения полученные не с локального хоста форматировать определенным образом и запускать наш скрипт /usr/local/bin/zabbix_syslog_lkp_host.pl с syslog-сообщением в качестве аргумента.

Заодно в разделе #exclude unwanted messages мы можем отбрасывать засоряющие логин сообщения, если они заранее известны. Пара сообщений оставлена тут в качестве примера.

Под конец настройки rsyslog не забудьте еще раскомментировать следующие строки в файле /etc/rsyslog.conf для приема Syslog-сообщений по сети через UDP.:

И все же, что делает скрипт /usr/local/bin/zabbix_syslog_lkp_host.pl, который мы указали запускать rsyslog’у? Если вкратце, он просто через zabbix_sender шлет данное сообщение на Zabbix_server или на Zabbix_proxy, ну вот примерно по такому шаблону:

ОТРЕДАКТИРОВАНО: А на самом деле запускать стандартную утилиту zabbix_sender вовсе не обязательно. Ее функциональность можно реализовать и внутри самого скрипта, чтобы не дергать каждый раз /usr/bin/zabbix_sender и оптимизировать процесс. Спасибо за важное дополнение mcleod095!

Но откуда скрипту знать, какое будет *ИМЯУЗЛА* (т.е. к какому узлу крепить сообщение), ведь известен только IP-адрес, с которого пришло сообщение?

Для этого мы будем использовать Zabbix API, именно через него мы и сможем найти *ИМЯУЗЛА* по IP-адресу.

Копируем скрипт на сервер по пути /usr/local/bin/zabbix_syslog_lkp_host.pl, также создаем конфигурационный файл

/usr/local/etc/zabbix_syslog.cfg с параметрами подключения к Заббиксу через API. Конфиг будет выглядеть примерно вот так:

Скрипт использует несколько модулей Perl из CPAN, чтобы установить их выполните команды:

Также настраиваем права на эти наши новые файлы:

Все готово для отправки сообщений в Заббикс, осталось только перезагрузить rsyslog:

Триггеры

Возможность чтения логов в системе без хождения по интерфейсам оборудования — это хорошо (не говоря даже о том, что как правило логи на оборудовании лежат в памяти и не переживают ребут), но давайте не забудем и про триггеры. Как и в случае других протоколов они помогут нам не проспать какое-нибудь судьбоносное сообщение на нашей сети.

У каждого оборудования и у каждого производителя оборудования сообщения свои, поэтому, как искать важное сообщение, не зная, как оно выглядит? А вот следующим образом:

Все сообщения syslog классифицируются при помощи атрибута severity, который согласно RFC5424 может принимать следующие значения:

0 Emergency: system is unusable

1 Alert: action must be taken immediately

2 Critical: critical conditions

3 Error: error conditions

4 Warning: warning conditions

5 Notice: normal but significant condition

6 Informational: informational messages

7 Debug: debug-level messages

есть у severity не только численное, но и текстовое сокращенное обозначение, присутствующее в окончательном сообщении, которое передается в Zabbix через zabbix_sender.

Таким образом, мы можем искать те сообщения, которым сама железка (то есть ее производитель) присвоила достаточно высокую важность, и оповещать о них. Для этого в наш шаблон Template_Syslog добавим триггеры, для оповещения о всех событиях с severity=warning и выше:

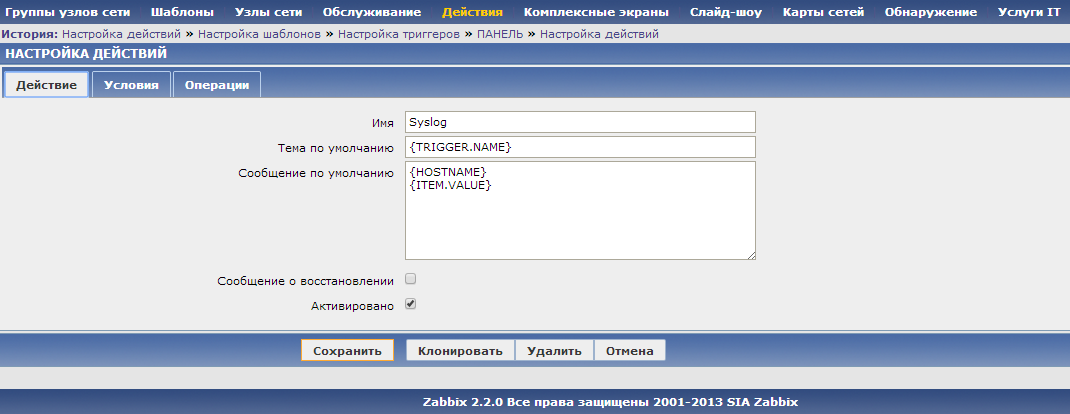

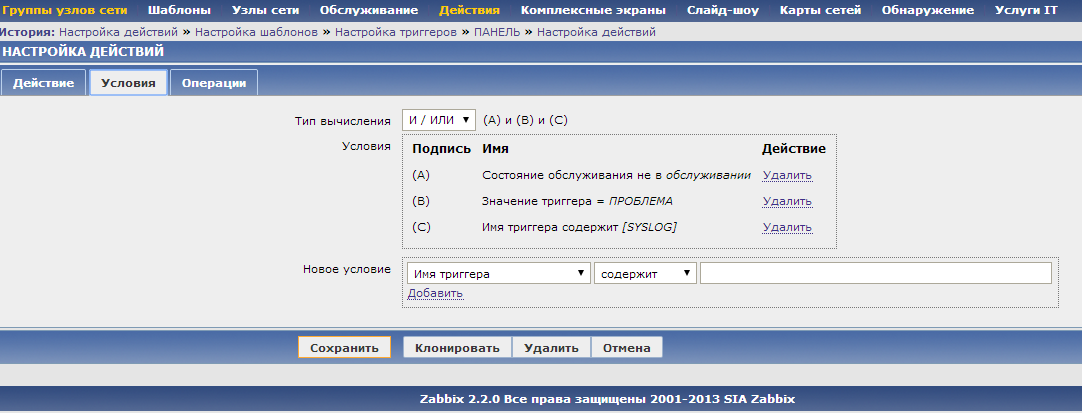

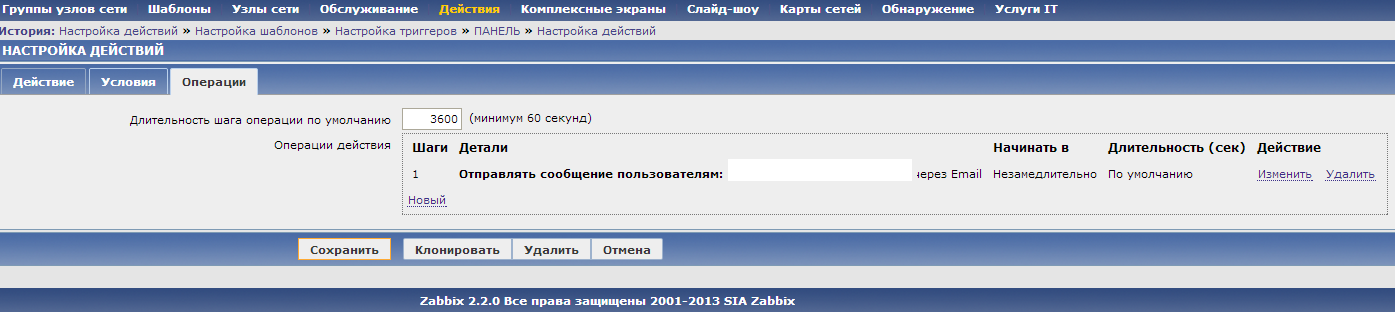

Последнее, что осталось сделать — это настроить оповещение (действие) об этих новых syslog-сообщениях. В условиях укажем, что имя триггера содержит [SYSLOG], и что отправлять сообщение нужно через электронную почту.

В итоге, каждый раз, когда в syslog упадет сообщение высокой важности, мы будем получать сообщение вида:

И кстати, наш шаблон с триггерами по критичности аварий уже готов:

2. Хочется все таки более гибкого скрипта. Что бы при новой инсталляции не лезть в нутрь и править параметры. в своих скриптах использовал такую конструкцию

Конечно это при условии что установлен zabbix_agent и настроен, конечно здесь только имя хоста определяется, но думаю мысль понятна.

Спасибо большое за важное дополнение! Протестировал и добавил функцию zabbix_send для отсылки через socket в скрипт. В статью тоже внес эти поправки.

Теперь /usr/bin/zabbix_sender не используется.

От конфига, к сожалению, труднее отказаться, так как там прописаны логин/пароль для API, которых нет в конфиге zabbix_agent…

Осталось одно но — если выбрать назначением файл — прекрасно собирает логи, а если выбрать скрипт — то логи не пишутся в заббиксе, однако, если выполнить скрипт с параметром строки лога через shell, то в заббиксе данные появятся на нужном узле.

То есть скрипт работает, не работает лишь через syslog-ng.

# sestatus

The program ‘sestatus’ is currently not installed. You can install it by typing:

apt-get install policycoreutils

root@zabbix:

# cat /etc/sysconfig/selinux

cat: /etc/sysconfig/selinux: No such file or directory

Хотел еще добавить: если если подменить в скрипте

То в заббиксе на узле 192.168.250.5 начинают появляться записи test [192.168.250.5]. Выходит, скрипт отрабатывает через syslog-ng, но не может получить строку лога как аргумент, либо не может его обработать?

Я к сожалению не специалист по Perl, очень трудно понять — почему так. Начитался всякого про буферизацию, пробовал методы отключения, но безуспешно.

Добавлю свои 5 копеек. Для проверки скрипта выполнял в CLI сервера что-то вроде

Первоначально была ошибка «Could not create socket: Connection refused». Добавил в /etc/hosts запись с hostname в строку 127.0.0.1 и ::1.

Спасибо, решение работает с zabbix 3.2.

Только полноправные пользователи могут оставлять комментарии. Войдите, пожалуйста.

Источник

Typically network devices store event messages on the device itself. However, you can configure it to send to a specific server. The server, henceforth, is called a Syslog server. The network sends all the event messages to the Syslog server specified where you can make certain rules for different types of messages. To be able to do this, we will be using the Kiwi Syslog Server tool from SolarWinds. SolarWinds has developed several software that can be used for managing systems, networks etc.

Installation of the Kiwi Syslog Server

To set up a syslog server, first, you will have to download the Kiwi Syslog Server tool from SolarWinds official site. The link to the tool can be found here or you can take a look at the best syslog servers here.. Once downloaded, run the installation file. During the installation, it will ask you to whether to install the utility as a service or as an application. You are going to want to install it as a service since it will allow the Kiwi Syslog to process messages even when the user is not logged in. The rest of the installation is straightforward and there’s nothing that needs explanation.

Setting up the Kiwi Syslog Server

Now, once you have installed the Kiwi Syslog Server on the system, you are going to need someone to walk you through the options available. Don’t worry, we are going to cover all the important features that are provided in the free edition of Kiwi Syslog Server. Follow the given instructions:

- Go to the Start Menu and open up the Kiwi Syslog Server.

- Now, one of the first things you need to do when you install a syslog server is to set up filters and actions. Press Ctrl + P or simply click File > Setup to get the setup window.

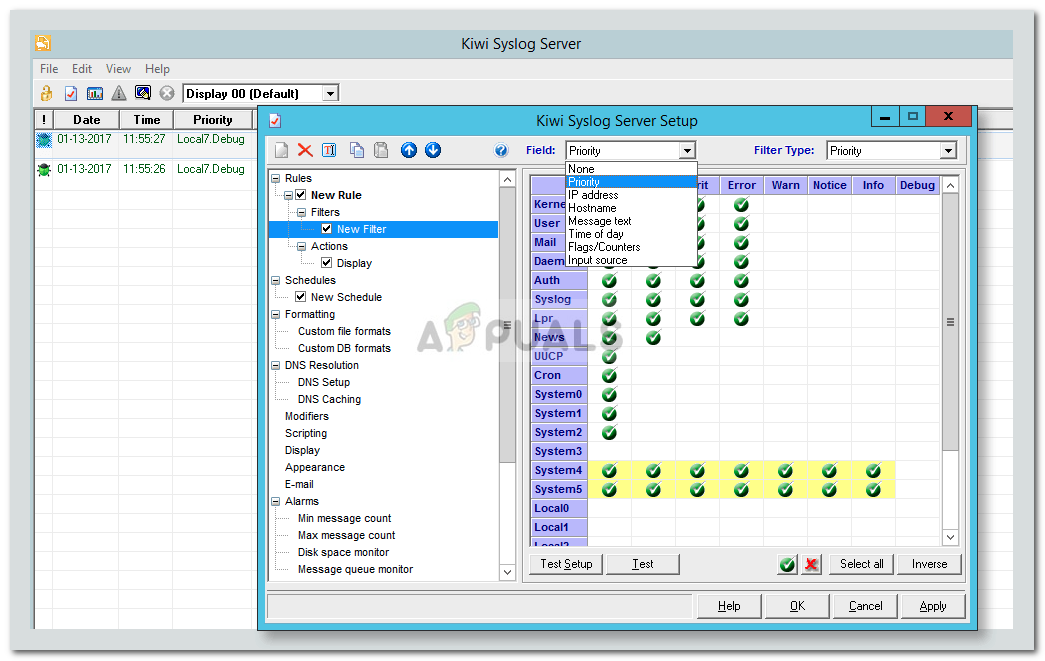

- Basically, filters are used to decide what will happen when a message is received. With the tool, you can filter a message based upon priority, IP address range, the content of the message, the source of the message AKA hostname etc. You can set a filter by creating a new rule or in the rules created by Default. To create a new rule, right-click Rules and select Add rule. Then, highlight Filter, right-click and select Add filter.

Adding New Filter - You can rename the filter whatever you want, however, a name that suggests what the filter is for is recommended. You can set the filter type by choosing from the drop-down list in front of Field. As an example, we’ll select IP address.

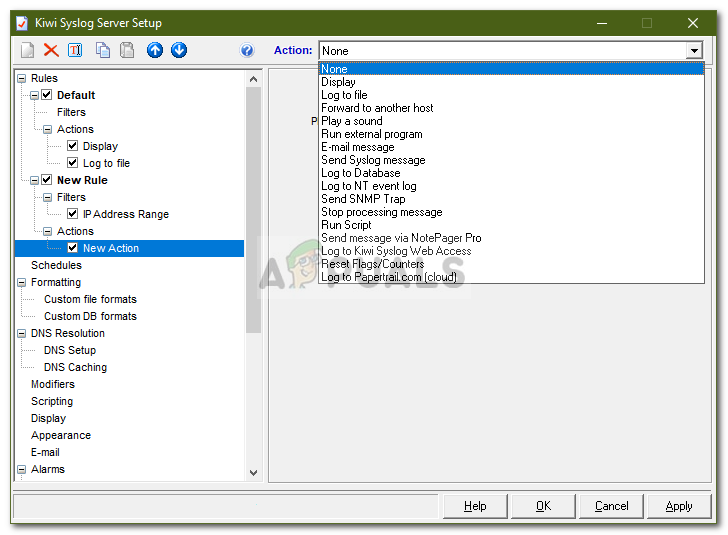

Choosing Filter Type - After that, you have Actions. Actions basically tell the server what to do when a specific Filter has been met. It can display the received messages, store them in a log file, play a sound etc. However, in the free edition, there are limitations to the actions that you can perform. To set an action, highlight Actions, right-click and select Add action.

- You can choose what it does by choosing from the drop-down menu in front of Action.

Choosing Action Type - There are tons of things that you can do with this utility. You can change how the messages are displaying by going to Display, set alarms when certain conditions are met etc.

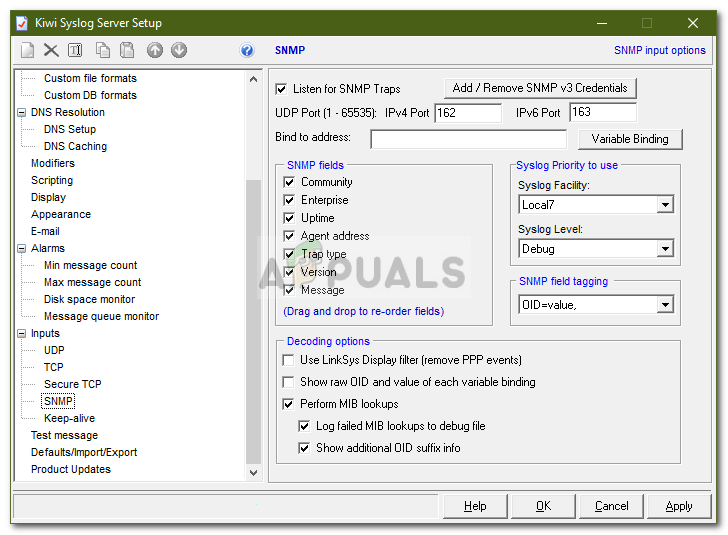

- With this utility, you can also receive traps. SNMP Traps are sort of similar to syslog in that they are real-time notifications that notify you when you have a network problem.

- You can make the utility listen for SNMP traps by going to SNMP under Inputs.

Listening to SNMP Traps - By default, the utility listens to all the messages sent to the server on the UDP port 514. You can also make it listen for TCP Syslog messages by enabling the feature.

Enabling Listen to TCP - Once done, all the messages sent to the server on the UDP port 514 or any other that you have configured will be displayed.

- If you want to save all the Rules, filters and actions that you have created, you can do so by going to Defaults/Import/Export. There, click on ‘Export Settings and Rules to INI file’.

Exporting Settings to INI File - Save the file anywhere you like.

- You can also reset all the Rules and settings by clicking ‘Load default Rules and Settings’.

Loading Default Settings

Kevin Arrows

Kevin Arrows is a highly experienced and knowledgeable technology specialist with over a decade of industry experience. He holds a Microsoft Certified Technology Specialist (MCTS) certification and has a deep passion for staying up-to-date on the latest tech developments. Kevin has written extensively on a wide range of tech-related topics, showcasing his expertise and knowledge in areas such as software development, cybersecurity, and cloud computing. His contributions to the tech field have been widely recognized and respected by his peers, and he is highly regarded for his ability to explain complex technical concepts in a clear and concise manner.

Simple Syslog server setup in Windows and Ubuntu

syslog_server_setup

Table of Contents

In this post we will setup a simple syslog server in windows and Debian based systems like Ubuntu

What is Syslog

- Syslog is a standard protocol to send logs or event messages to a logs storage server

Simple Syslog server setup in windows

- There are many paid and free syslog server solutions for windows

- Syslog Watcher is a free Syslog listener for windows that can view logs from various syslog sources that can be downloaded from here

- Configure the Syslog Watcher to listen for syslogs at UDP port 514 as shown in the below image

Syslog server setup in Ubuntu or Debian based systems

- rsyslog server is a robust production-ready opensource syslog server in ubuntu that can store logs in log files

- rsyslog can be installed in ubuntu using the following command

sudo apt-get install rsyslog -y or sudo apt install rsyslog -y

- rsyslog server can be started and enabled to start at system startup using the following commands

sudo systemctl start rsyslog

sudo systemctl enable rsyslog

- rsyslog server can be configured using the configuration file located at

/etc/rsyslog.conf - Make sure the following lines are present in the configuration file for listening at UDP port 514

module(load="imudp")

input(type="imudp" port="514")

- Make sure the following lines are present in the configuration file below the listener configuration for specifying the logs storage files location

$template remote-incoming-logs,"/var/log/%HOSTNAME%/%PROGRAMNAME%.log"

*.* ?remote-incoming-logs

& ~

- rsyslog server can be restarted after configuration changes using the following command

sudo systemctl restart rsyslog

- rsyslog server status can be checked using the following command

sudo systemctl status rsyslog

- If firewall is used in the server, allow listening on UDP 514 port using the following command

sudo ufw allow 514/udp

Video

The video for this post can be seen here

References

- Syslog Watcher download page — https://ezfive.com/syslog-watcher/downloads/

- Install and configure rsyslog server in Ubuntu — https://computingforgeeks.com/configure-rsyslog-centralized-log-server-on-ubuntu/

Table of Contents

Last updated 2016-08-26 by Jan Gerhards, using Winsyslog 13.2.

In this scenario, a simple Syslog server will be created. No other services are configured. The Syslog server will operate as a standard Syslog server on the default port of 514/UDP. All incoming data will be written to a single text file.

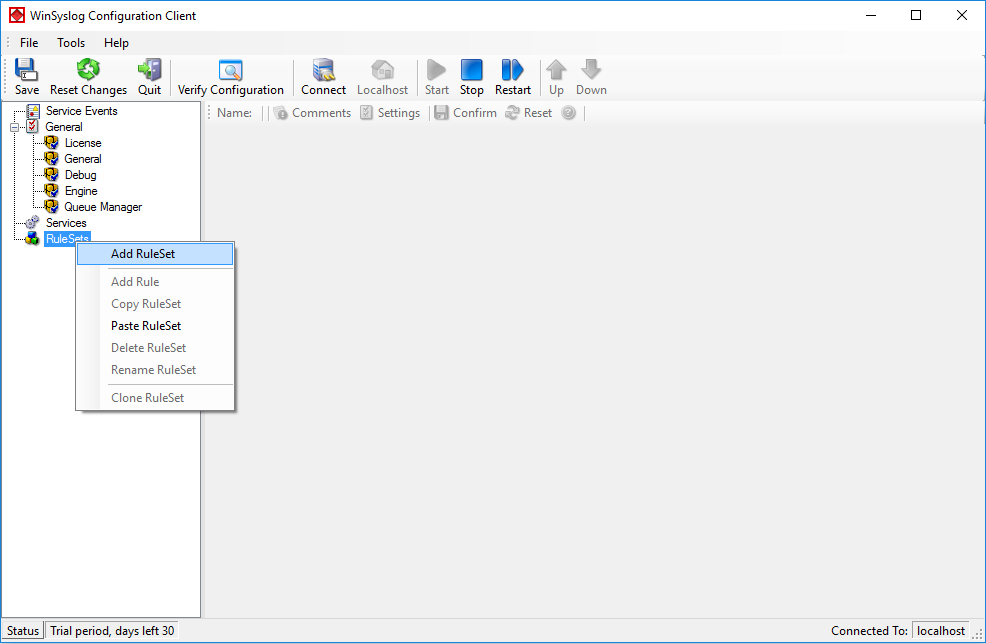

Step 1 – Defining a Rule Set for File Logging

The rule set specifies what action to carry out. You might be tempted to define the service first, but starting with the rule set makes things easier as it will be already present when the service is defined later and needs to be bound to a rule set.

To define a new rule set, right click “RuleSets”. A pop up menu will appear. Select “Add Rule Set” from this menu. On screen, it looks as follows:

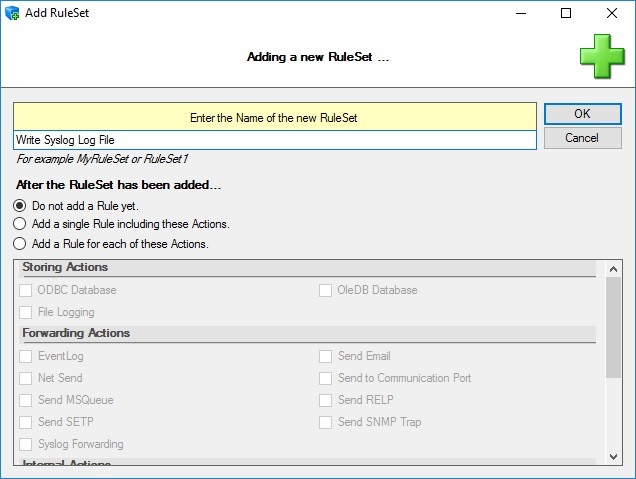

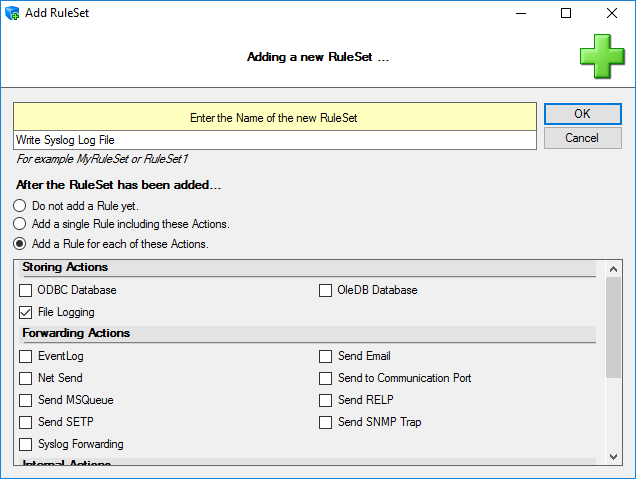

Then, a wizard starts. Change the name of the rule set to whatever name you like. We will use “Write Syslog Log File” in this example. The screen looks as follows:

After that, select “Add a Rule for each of these Actions”. You should then be able to change settings in the before greyed-out area. There, select “File Logging” (subitem of “Storing Actions”). Your screen should now look like this:

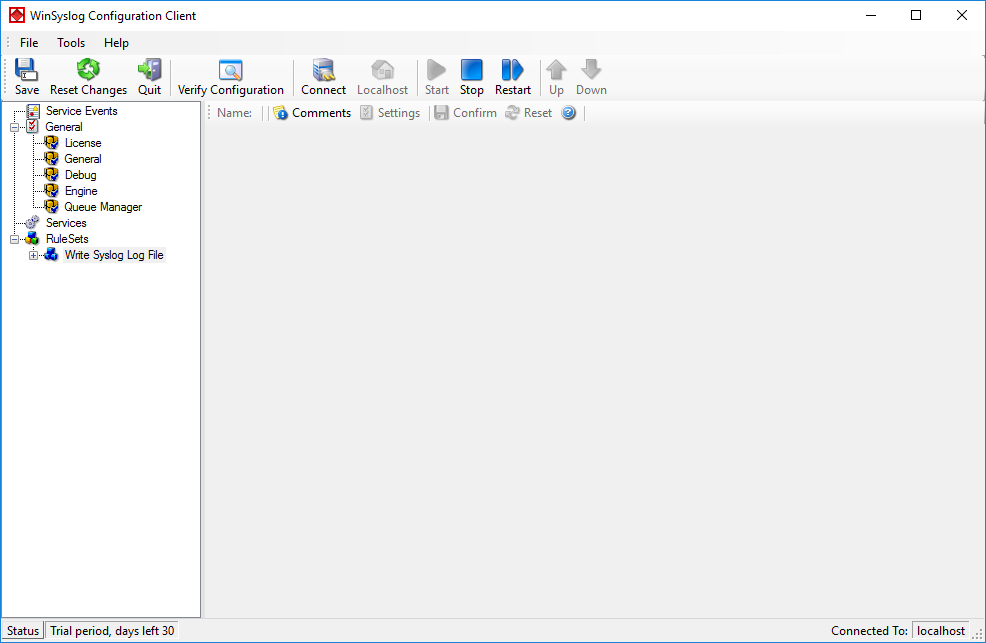

After that, click “OK” and the wizard will close. The client will now show a newly created rule set.

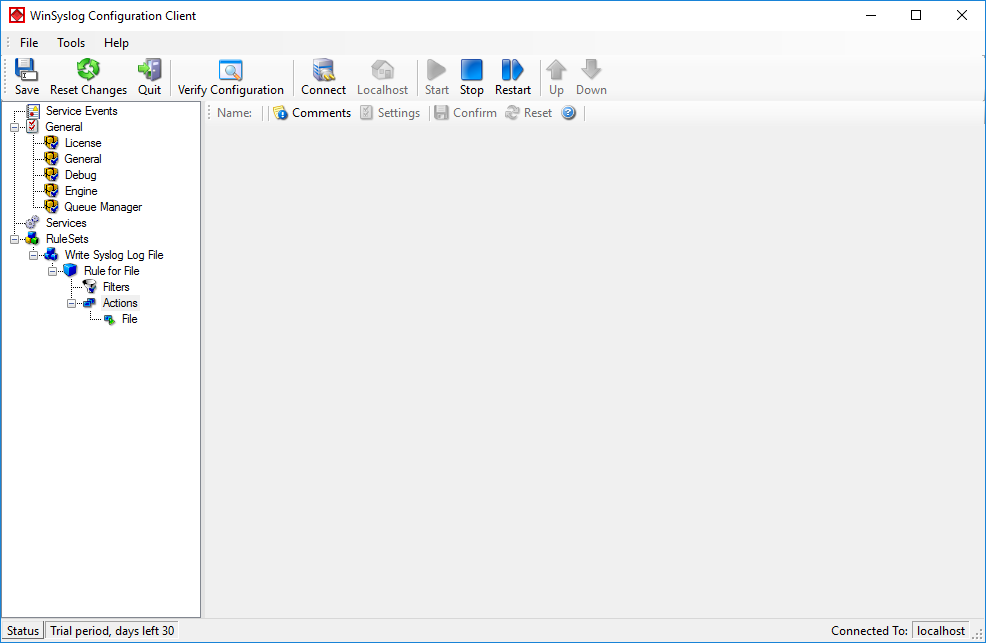

As you can see, the “Write Syslog Log File” rule set is now present. Please expand it in the tree view until you have the following screen contents:

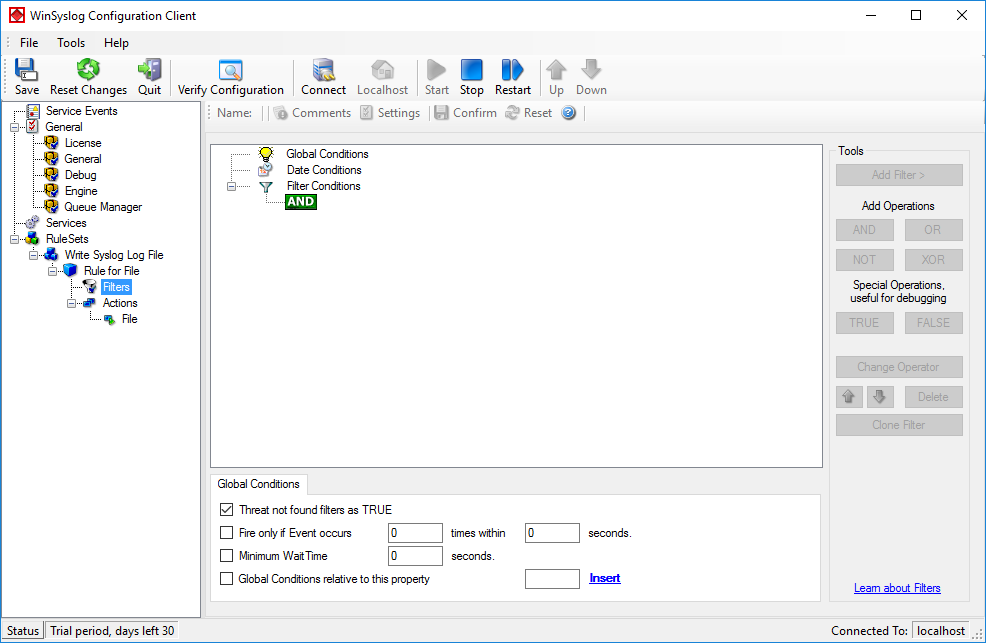

As you can see, we have a “File” action configured. We will review the settings just for your information. Click on “Filters”:

As you can see, none of the filter conditions are enabled. This means that the all information units (incoming messages) will be matched by these filter conditions. As such, the rules for the “File Logging” action will always be carried out for all messages.

Please note that this also means that all Syslog priorities and facilities will be written to the same file.

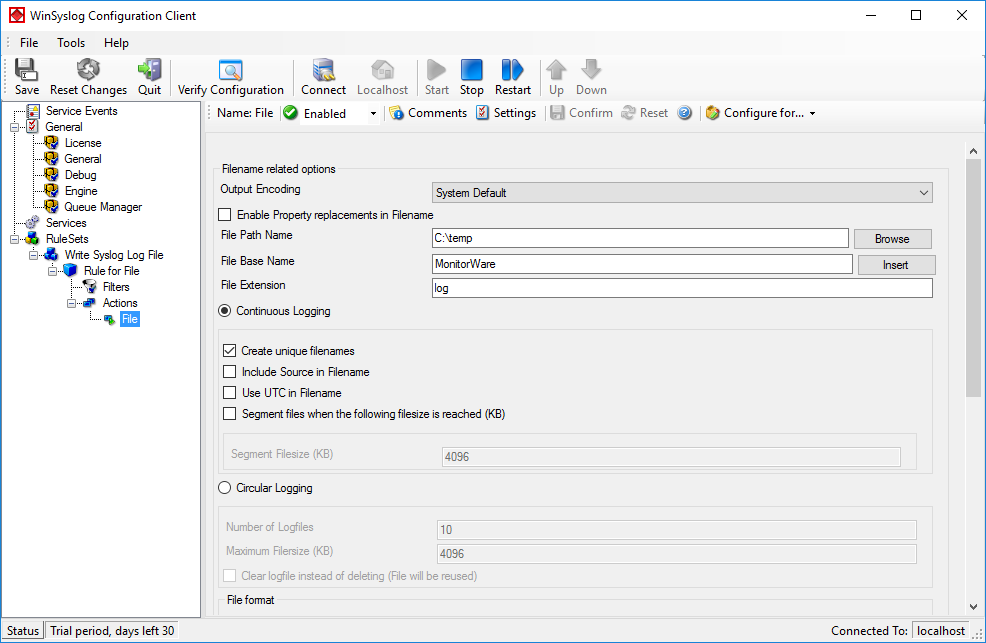

Now let us check the “File” action itself. Please select it in the tree view:

As you can see, it has been created with the default parameters. Each day, a file will be created in the C:\temp directory and its base name will be MonitorWare (meaning the name of the generated file will be MonitorWare-*date*, i.e. “MonitorWare-2016-08-26.log”). It will include all information items in the file (you can select the information items that will be in the file by scrolling down and ticking the boxes).

If you would like to store it into a separate directory or change the file name, here is the place to do it. Important: please make sure the directory you specify exists! If it does not yet exist, please create it before you start the service. If the directory does not exist, the service is not able to store any files.

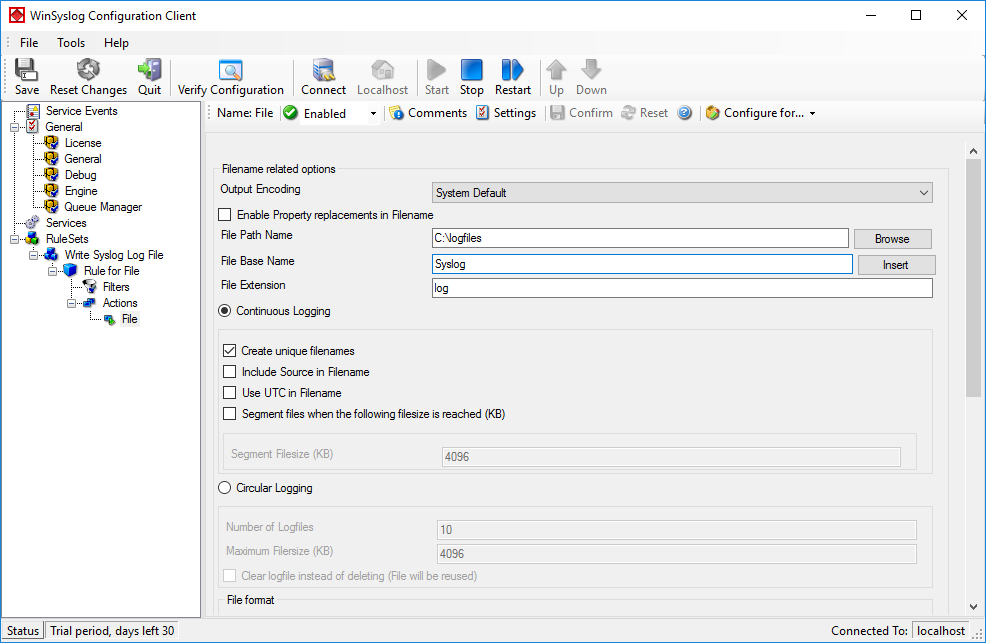

In our example, we would like to save it to “C:\logfiles” with a base name of “Syslog”. Therefore, we change these properties.

After doing so, please remember to save your changes. To do so press “Save” (upper left corner).

Now you have a useable rule set for logging incoming messages to a text file.

Step 2 – Create a Syslog Server Service

Now we need to define a Syslog server service. A Syslog server is also sometimes called a “Syslog daemon”, “Syslogd” or “Syslog listener”. It is the process that receives incoming messages.

To define it, right click on “Services”, then select “Add Service” and the “Syslog Server”:

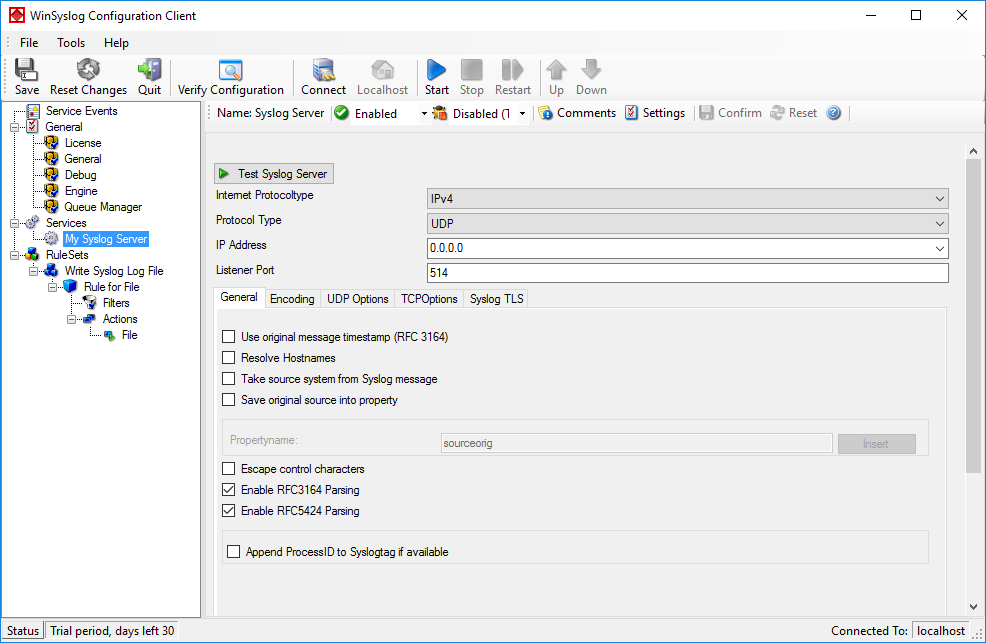

Once you have done so, a configuration pane opens.

Also, you will see a newly created service beneath the “Services” part of the tree. View and can rename it if you want (in this example, we will name it “My Syslog Server”). After this, press save.

Your screen should now look like this:

As you can see, the service has been created with the default parameters. As such, it operates as a RFC compliant standard Syslog server.

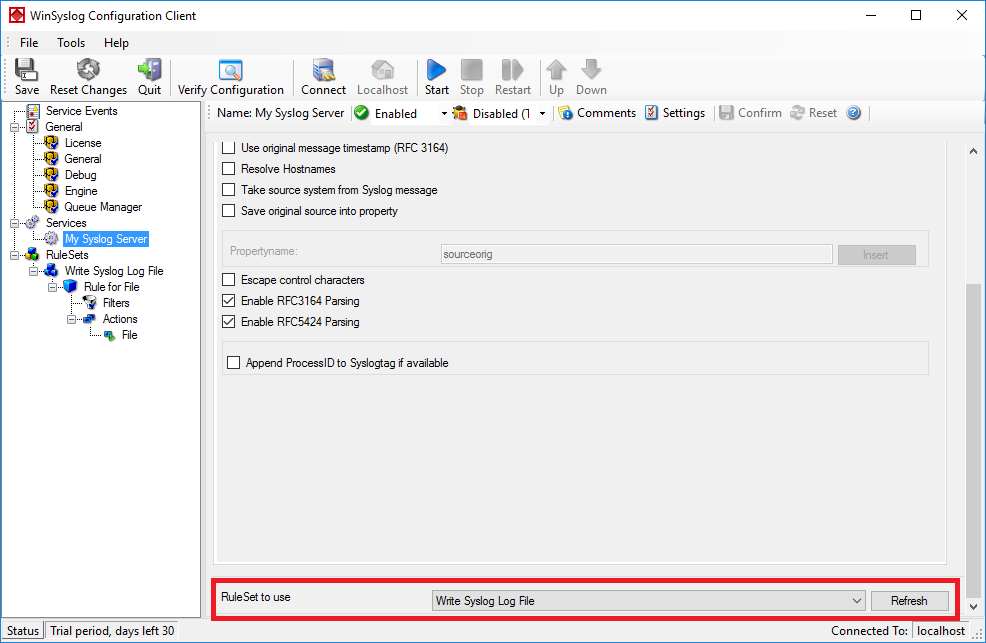

Please note that the “Write Syslog Log File” has been automatically assigned as the rule set to use. This is the case because we already created it and it is the only rule set. If another one is to be used, you can change it to another ruleset here (you might have to scroll down to view the option):

This procedure completes the configuration of the Syslog server.

Step 3 – (Re-) Start the Service

The application cannot dynamically read changed configurations. As such, it needs to be restarted after such changes. In our example, the service was not yet started, so we simply need to start it. If it’s already running, you need to restart it.

Service control can be done with both the respective operating system capabilities or with the configuration client. These are highlighted in the screenshot below:

The buttons resemble Windows service manager – start, stop and restart. In this example, stop and restart are grayed out because the service is not running.

After service restart, the new definitions are active and the application is ready to accept and store incoming messages.

Step 4 – Configure your Syslog-Enabled Devices

Even though application is now ready, it can only receive messages if some devices send them. Remember, Syslog is a protocol where the server is passively waiting for incoming messages. As long as no device sends message, the Syslog server will not log anything.

Since there are a large variety of devices, we unfortunately cannot provide device specific instructions. However, almost all devices need to be configured with their specific configuration tool. Typically, only two settings need to be made: one to activate Syslog messages at all and one with the Syslog server IP address or name.

Remember: the computer running application now acts as a Syslog server. As such, you need to find out its IP address or name and supply it to the device as the Syslog server. Please note that not all devices can operate with computer names. Use the IP address, if in doubt.