Теги: информационная безопасность, пентест, pentest, иб, уязвимости windows, uaf, type confusion, heap overflow, stack corruption

Третий модуль курса «Пентест. Практика тестирования на проникновение» посвящён структуре ОС Windows и тому, какие существуют механизмы ограничения доступа в этой популярной операционной системе. Но не менее важно знать, какие именно уязвимости используются злоумышленниками, чтобы обойти существующие механизмы ограничения доступа. О них и поговорим.

На момент написания материала из наиболее распространённых уязвимостей Windows можно выделить четыре:

Давайте вкратце рассмотрим каждую из них.

Stack Corruption

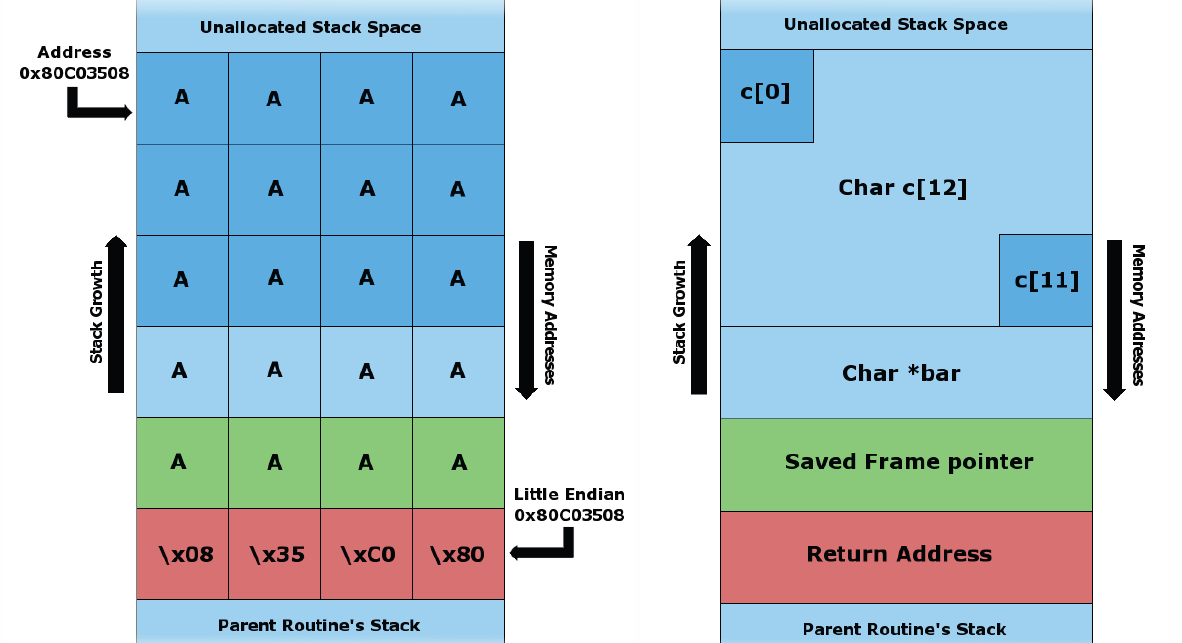

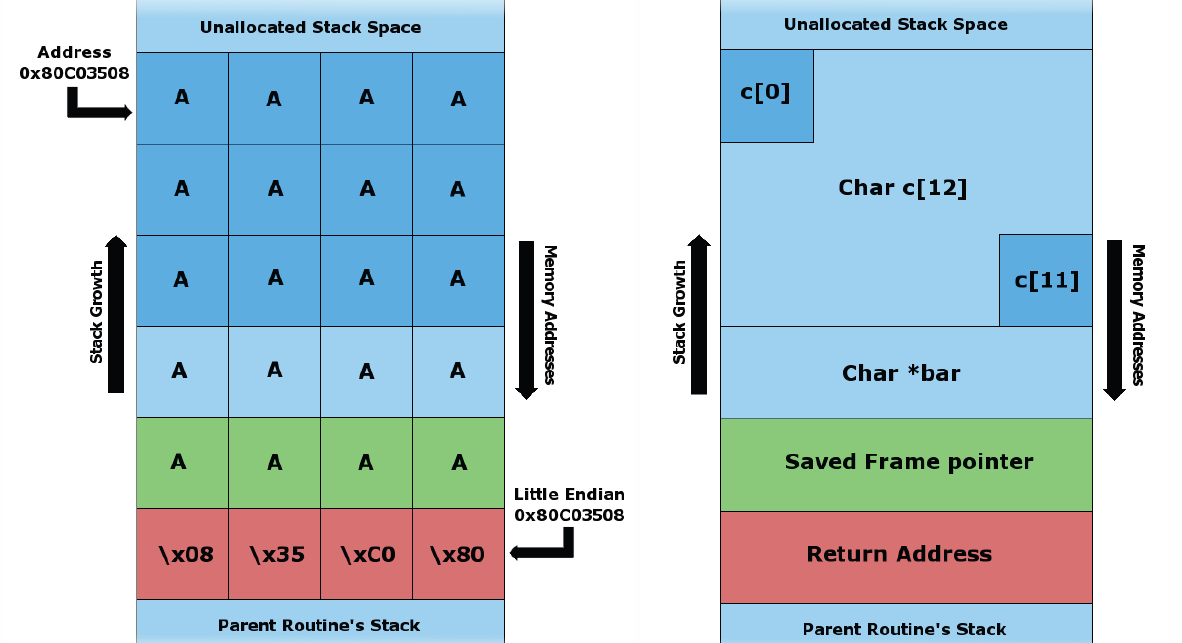

Stack Corruption — это повреждение стека или массива данных, которые сохраняются на стеке.

Как известно, все программы, которые запускаются на любых языках программирования, попадают в оперативную память. Хранятся они там в виде своеобразных «табличек», и эти таблички разделены на части: в одной части лежат команды, в другой части лежат данные и т. п. Так вот, там, где находятся данные, возможны ситуации, связанные со Stack Corruption.

Стек — именно та ячейка, которая хранит информацию, необходимую для приложения, чтобы оно выполнялось и знало, как именно исполнять алгоритмы (там находятся специальные адреса и данные). Переполнение какой-нибудь переменной, находящейся на стеке, может привести к тому, что специальные адреса, используемые приложением для его корректной работы, могут быть перезаписаны. Перезапись этих адресов является способом перехвата управления и прямым доказательством того, что этот перехват произошёл.

Heap overflow

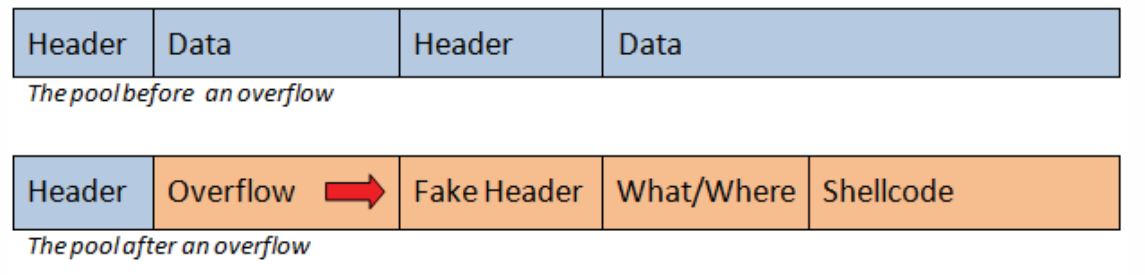

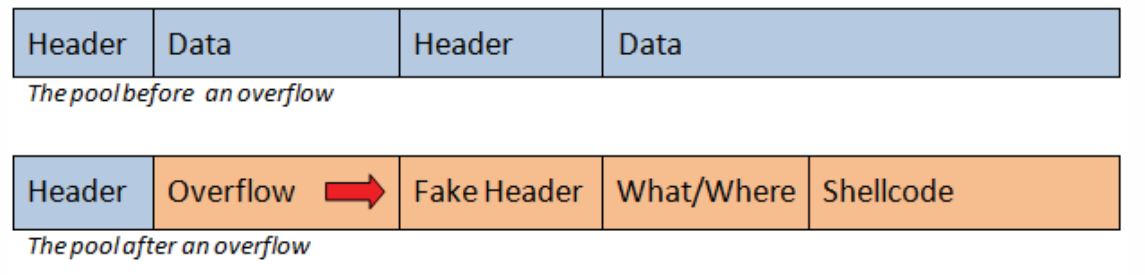

Речь идёт о переполнении, которое происходит на куче. «На куче» — это если программист написал приложение, которое очень много делает при обработке файлов, соответственно, вместо стека переполнение происходит на куче. Здесь как раз и происходит выполнение команд, то есть отсюда уже забирается информация, которая в дальнейшем будет открывать порт, дампить какие-нибудь значения или переконфигурировать операционную систему.

Heap overflow — сложно диагностируемая ошибка, так как реализация кучи может быть собственной у каждого ПО.

Type Confusion and Use-After-Free

Эти уязвимости можно назвать вспомогательными. Что касается Type Confusion, то это уязвимость, которая позволяет вывести приложение из строя или выполнить дополнительные действия. Она чаще всего используется злоумышленниками для повреждения памяти.

Use-After-Free (UAF) — уязвимость, при которой процесс может войти в неопределённое состояние. Сам этот класс уязвимости не приводит к проблемам, но при определённых условиях может быть произведено выполнение команд. Например, эти уязвимости могут позволить подменить значения в памяти, что, в свою очередь, может привести к выполнению вредоносного кода либо к остановке и выходу из строя самого приложения.

Microsoft опубликовала бюллетень по безопасности, раскрывающий сведения о новой незакрытой уязвимости в операционных системах Windows. Уязвимость получила статус «критической» и затрагивает все поддерживаемые версии Windows. Компания работает над исправлением проблемы.

«В Microsoft Windows существуют две уязвимости для удалённого выполнения кода, которые проявляются, когда библиотека Windows Adobe Type Manager Library неправильно обрабатывает специально созданный мастер-шрифт (Multiple Master) — формат Adobe Type 1 PostScript», — говорится в бюллетене по безопасности. «Существует несколько способов использования уязвимости злоумышленниками, например, убедить пользователя открыть специально созданный документ или посмотреть его на панели предварительного просмотра Windows».

Microsoft заявляет, что ей известно об «ограниченных целенаправленных атаках» с использованием этой уязвимости. По всей видимости, компания планирует устранить проблему в рамках следующего «патчевого вторника», то есть 14 апреля.

Отмечается, что исправление уязвимости для Windows 7 будет доступно только в рамках платной расширенной поддержки Extended Security Updates (ESU). Бесплатная поддержка этой ОС завершилась 14 января 2020 года.

Время на прочтение3 мин

Количество просмотров19K

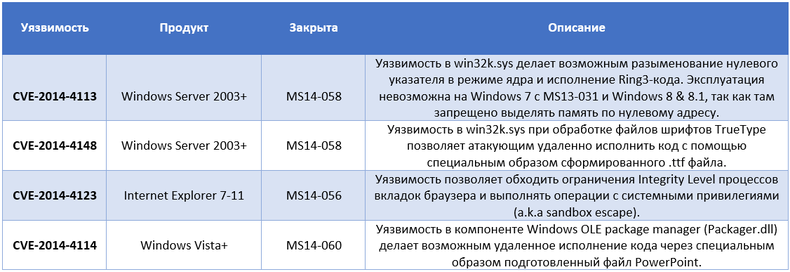

Только за вчерашний день для Windows были обнародованы 4 0day уязвимости, которые уже закрыты Microsoft плановым patch tuesday. Кроме уже упоминавшейся Remote Code Execution уязвимости CVE-2014-4114 в компоненте OLE package manager, стало известно о еще одной RCE уязвимости и двух Local Privilege Escalation уязвимостях, которые присутствуют в драйвере win32k.sys и браузере Internet Explorer. Уязвимости используются атакующими в направленных атаках и представлены ниже в таблице.

Всего за прошедший patch tuesday Microsoft закрыла 24 уязвимости в продуктах Windows, IE, Office, .NET Framework, и ASP .NET. Для этого были выпущены 8 обновлений, три из которых имеют статус Critical и пять Important. Кроме этого, новая опция безопасности Internet Explorer 11 под названием «ActiveX control blocking feature», о которой мы подробно писали здесь, была расширена для блокирования устаревших плагинов Silverlight.

Обновление MS14-056 исправляет 14 уязвимостей во всех поддерживаемых версиях браузера Internet Explorer 6-11 для всех ОС от Windows Server 2003 до новейших Windows 8.1 & RT. Две уязвимости CVE-2014-4123 и CVE-2014-4124 имеют тип Elevation of Privelege и могут использоваться атакующими для обхода режима sandbox в IE7-11. Уязвимость CVE-2014-4140 позволяет атакующим обходить ASLR в контексте запущенного процесса вкладки браузера. Остальные уязвимости относятся к типу memory-corruption и позволяют атакующему удаленно исполнить код через специальным образом сформированную веб-страницу. Critical. Exploitation Detected.

Обновление MS14-057 исправляет три уязвимости во всех поддерживаемых версиях платформы .NET Framework. Уязвимость CVE-2014-4073 имеет тип Elevation of Privelege и может быть использована атакующими для повышения своих привилегий из браузера Internet Explorer при работе с содержимым ClickOnce, т. е. атакующие могут обойти режим sandboxing браузера при активации пользователем соответствующего содержимого веб-страницы. Уязвимость CVE-2014-4121 позволяет атакующим удаленно исполнять код на уязвимой системе при просмотре вредоносного .NET-содержимого (приложения) в браузере. Последняя уязвимость CVE-2014-4122 позволяет атакующим обходить ASLR, что значительно облегчает задачу удаленного исполнения кода в браузере. Critical. Exploitation Less Likely.

Обновление MS14-058 исправляет две уязвимости в драйвере Win32k.sys. См. таблицу выше. Critical. Exploitation Detected.

Обновление MS14-059 исправляет одну уязвимость CVE-2014-4075 типа «Security Feature Bypass» во всех версиях фреймворка ASP.NET MVC. Уязвимость позволяет атакующему провести успешную XSS атаку на пользователя, внедрив вредоносный скрипт в просматриваемую пользователем веб-страницу. Important. Exploitation Unlikely.

Обновление MS14-060 исправляет известную уязвимость CVE-2014-4114 в Windows, см. таблицу выше. Important. Exploitation Detected.

Обновление MS14-061 исправляет уязвимость CVE-2014-4117 в Office. Исправлению подлежат все поддерживаемые версии Word 2007-2013. Атакующие могут удаленно выполнить код через специальным образом сформированный документ. Такой документ может быть выслан на электронную почту жертвы во вложении к сообщению. Important. Exploitation More Likely.

Обновление MS14-062 исправляет одну уязвимость CVE-2014-4971 типа Local Privelege Escalation в сервисе очередей сообщений MSMQ (Message Queuing service) на Windows Server 2003. Атакующий может поднять свои привилегии до уровня системы через отправку специального IOCTL-запроса драйверу Mqac.sys, в котором содержится уязвимость (исправлению подлежат исполняемые файлы Spuninst.exe, Mqac.sys, Mqqm.dll). Important. Exploitation More Likely.

Обновление MS14-063 исправляет одну уязвимость CVE-2014-4115 типа Local Privelege Escalation в драйвере файловой системы FAT32 — Fastfat.sys. Уязвимость позволяет атакующему перезаписать часть буфера в системной памяти. Злоумышленник может эксплуатировать эту уязвимость путем подключения к компьютеру USB-устройства с разделом, отформатированным под файловую систему FAT32. Important. Exploitation Less Likely.

0 — Exploitation Detected

Уязвимость эксплуатируется in-the-wild. Т. е. установлен факт использования злоумышленниками эксплойта к этой уязвимости для успешной атаки на пользователей. Наивысший индекс опасности.

1 — Exploitation More Likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 — Exploitation Less Likely

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 — Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

be secure.

Теги: информационная безопасность, пентест, pentest, иб, уязвимости windows, uaf, type confusion, heap overflow, stack corruption

Третий модуль курса «Пентест. Практика тестирования на проникновение» посвящён структуре ОС Windows и тому, какие существуют механизмы ограничения доступа в этой популярной операционной системе. Но не менее важно знать, какие именно уязвимости используются злоумышленниками, чтобы обойти существующие механизмы ограничения доступа. О них и поговорим.

На момент написания материала из наиболее распространённых уязвимостей Windows можно выделить четыре:

Давайте вкратце рассмотрим каждую из них.

Stack Corruption

Stack Corruption — это повреждение стека или массива данных, которые сохраняются на стеке.

Как известно, все программы, которые запускаются на любых языках программирования, попадают в оперативную память. Хранятся они там в виде своеобразных «табличек», и эти таблички разделены на части: в одной части лежат команды, в другой части лежат данные и т. п. Так вот, там, где находятся данные, возможны ситуации, связанные со Stack Corruption.

Стек — именно та ячейка, которая хранит информацию, необходимую для приложения, чтобы оно выполнялось и знало, как именно исполнять алгоритмы (там находятся специальные адреса и данные). Переполнение какой-нибудь переменной, находящейся на стеке, может привести к тому, что специальные адреса, используемые приложением для его корректной работы, могут быть перезаписаны. Перезапись этих адресов является способом перехвата управления и прямым доказательством того, что этот перехват произошёл.

Heap overflow

Речь идёт о переполнении, которое происходит на куче. «На куче» — это если программист написал приложение, которое очень много делает при обработке файлов, соответственно, вместо стека переполнение происходит на куче. Здесь как раз и происходит выполнение команд, то есть отсюда уже забирается информация, которая в дальнейшем будет открывать порт, дампить какие-нибудь значения или переконфигурировать операционную систему.

Heap overflow — сложно диагностируемая ошибка, так как реализация кучи может быть собственной у каждого ПО.

Type Confusion and Use-After-Free

Эти уязвимости можно назвать вспомогательными. Что касается Type Confusion, то это уязвимость, которая позволяет вывести приложение из строя или выполнить дополнительные действия. Она чаще всего используется злоумышленниками для повреждения памяти.

Use-After-Free (UAF) — уязвимость, при которой процесс может войти в неопределённое состояние. Сам этот класс уязвимости не приводит к проблемам, но при определённых условиях может быть произведено выполнение команд. Например, эти уязвимости могут позволить подменить значения в памяти, что, в свою очередь, может привести к выполнению вредоносного кода либо к остановке и выходу из строя самого приложения.

22 Июля 2021 13:16

22 Июл 2021 13:16

|

В Windows 10 и Windows 11 есть уязвимость, открывающая хакерам возможность повышать свои права на компьютере вплоть до администраторских. У Microsoft пока нет устраняющего ее патча, но есть инструкция по временному решению проблемы. Если ей последовать, то пользователь лишится всех ранее созданных точек восстановления системы.

В операционной системе Windows 11, которую корпорация Microsoft анонсировала меньше месяца назад, обнаружена проблема с системой безопасности. В системе нашлась брешь, которая позволяет повышать права пользователя вплоть до администраторских и проводить различные манипуляции с базой данных системного реестра.

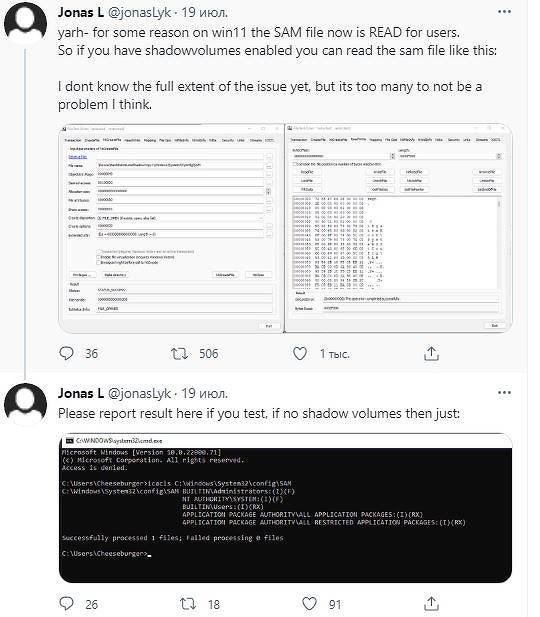

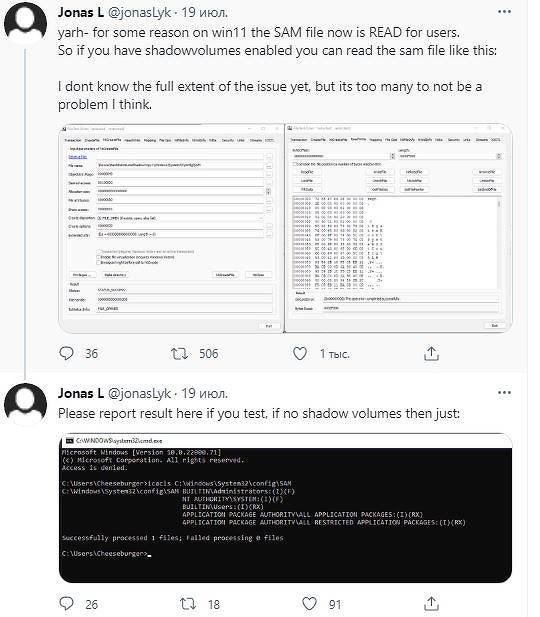

Как пишет портал Bleeping Computer, «дыру» обнаружил специалист в сфере информационной безопасности Йонас Ликкегаард (Jonas Lykkegaard). С его слов, она присутствует не только в новейшей Windows 11, но и в популярной во всем мире Windows 10. «Дыру» Ликкегаард назвал HiveNightmare и SeriousSAM (по аналогии с известным 3D-шутером). Ей присвоен идентификатор CVE-2021-36934.

Windows 11 даже не успела выйти, а уже начала обрастать уязвимостями

Хакеры, знающие об этой уязвимости, получают доступ не просто к базе данных реестра Windows. В их руки также попадают различные данные, включая параметры конфигурации ОС, хеши пользовательских паролей, различные настройки приложений и т. д.

Как работает уязвимость

Все файлы базы данных, доступ к которым могут получить хакеры, хранятся в каталоге Windowssystem32config. Это пять системных файлов под названием DEFAULT, SAM, SECURITY, SOFTWARE и SYSTEM. Например, в файле SAM (Security Account Manager), представляющем собой диспетчер учетных записей безопасности, хранятся хешированные пароли всех пользователей ПК.

Сообщение Ликкегаарда о найденной бреши

Йонас Ликкегаард заметил, что даже пользователи с обычным уровнем прав имеют доступ к этим файлам. Это позволяет хакерам извлекать из них нужные данные, а также повышать свои права на компьютере жертвы.

Для доступа к файлам нужны их теневые копии

Попытка получить доступ непосредственно этим файлам приведет лишь к появлению на экране окна с отказом выполнении этой операции. Windows постоянно использует эти файлы во время работы. Однако она же создает их скрытие (теневые) копии, которые и используются хакерами для получения нужной им информации. Доступ к таким копиям ОС никак не ограничивает.

Microsoft ничего не сделала за три года

По данным Bleeping Computer, уязвимость CVE-2021-36934 совсем скоро отметит свое трехлетие. Она появилась в составе Windows 10 еще осенью 2018 г. с выходом версии 1809.

С тех пор Microsoft исправно переносила ее во все более свежие версии своей настольной ОС. Позже «дыра» перешла «по наследству» и новой Windows 11, пришедшей на смену Windows 10 (ее поддержка будет прекращена в октябре 2025 г.).

Пока неизвестно, когда именно Microsoft узнала о наличии в ее ОС этой уязвимости. «Мы расследуем ситуацию и при необходимости примем соответствующие меры для защиты пользователей», – заявил изданию представитель Microsoft.

Технологический тренд 2022: как и зачем бизнесу внедрять подход Cloud Native

Цифровизация

На момент публикации материала патч, устраняющий ее, не был доступен пользователям.

Microsoft предлагает пока лишь временное решение по защите от хакеров, желающих проэксплуатировать CVE-2021-36934. Корпорация рекомендует пользователям вручную ограничить доступ к каталогу Windowssystem32config, чтобы никто не мог получить доступ к столь важным файлам.

Для выполнения этого действия нужно запустить командную строку или Windows PowerShell и выполнить команду «icacls %windir%system32config*.* /inheritance:e» (без кавычек).

Также пользователям необходимо самостоятельно удалить все теневые копии файлов, хранящиеся на компьютере. Microsoft рекомендует удалить еще и все точки восстановления системы. Они используются для «оживления» ОС после сбоя.

Сделать это можно через вкладку «Дополнительно» в меню «Очистка диска». Добраться до него можно путем клика правой кнопки мыши по системному разделу и выбора пункта «Свойства».

Linux недалеко ушел

21 июля 2021 г. CNews рассказывал о двух уязвимостях в Linux, тоже открывающих хакерам широчайших простор для действий. Одна «дыра» нашлась в ядре Linux – она пряталась в нем на протяжении семи лет. Вторая брешь на протяжении шести лет находится в составе системного менеджера systemd.

Как банкам всего за год перейти на импортонезависимую СУБД

ИТ в банках

Эти уязвимости вызывают крах системы и позволяют запускать любой код. Под угрозой оказались пользователи множества популярных дистрибутивов Linux, в особенности Debian, Fedora, Ubuntu и Red Hat.

- Экспертный онлайн-вебинар: «Цифровые технологии — экономический эффект и перспективы применения MDM, EMM, UEM-систем в России и мире». 5 декабря 2022 года. 11:00-15:00. Организатор: Фонд развития интернет-инициатив, J’son & Partners Consulting

Microsoft опубликовала бюллетень по безопасности, раскрывающий сведения о новой незакрытой уязвимости в операционных системах Windows. Уязвимость получила статус «критической» и затрагивает все поддерживаемые версии Windows. Компания работает над исправлением проблемы.

«В Microsoft Windows существуют две уязвимости для удалённого выполнения кода, которые проявляются, когда библиотека Windows Adobe Type Manager Library неправильно обрабатывает специально созданный мастер-шрифт (Multiple Master) — формат Adobe Type 1 PostScript», — говорится в бюллетене по безопасности. «Существует несколько способов использования уязвимости злоумышленниками, например, убедить пользователя открыть специально созданный документ или посмотреть его на панели предварительного просмотра Windows».

Microsoft заявляет, что ей известно об «ограниченных целенаправленных атаках» с использованием этой уязвимости. По всей видимости, компания планирует устранить проблему в рамках следующего «патчевого вторника», то есть 14 апреля.

Отмечается, что исправление уязвимости для Windows 7 будет доступно только в рамках платной расширенной поддержки Extended Security Updates (ESU). Бесплатная поддержка этой ОС завершилась 14 января 2020 года.

- уязвимости

Здравствуй, вторник, новый год

Обновитесь! Microsoft закрыла более 100 уязвимостей в Windows 10 и 11, Windows Server 2019 и 2022, Exchange Server, пакете Office и браузере Edge.

-

13 января 2022

Компания Microsoft начала год с ударной работы над уязвимостями. Она выпустила не только первый в 2022 году вторничный пакет обновлений, закрывающий в общей сложности 96 уязвимостей, но и пачку исправлений для браузера Microsoft Edge (в основном связанных с движком Chromium). Так что всего с начала года компания закрыла более 120 уязвимостей в целом списке своих продуктов. Это явный повод как можно скорее обновить операционную систему и некоторые приложения Microsoft.

Наиболее критические уязвимости

Девять из закрытых уязвимостей имеют критический статус по шкале CVSS 3.1. Из них две связаны с возможностью повышения доступа к ресурсам системы (уязвимости эскалации привилегий): CVE-2022-21833 в Virtual Machine IDE Drive и CVE-2022-21857 в Active Directory Domain Services. Эксплуатация остальных семи может дать атакующему возможность удаленного выполнения кода:

- CVE-2022-21917 в HEVC Video Extensions;

- CVE-2022-21912 и CVE-2022-21898 в графическом ядре DirectX;

- CVE-2022-21846 в Microsoft Exchange Server;

- CVE-2022-21840 в Microsoft Office;

- CVE-2021-22947 в Open Source Curl;

- CVE-2022-21907 в стеке протоколов HTTP.

Из всего этого богатства самой неприятной уязвимостью, по всей видимости, является последняя. Баг в стеке протоколов HTTP теоретически позволяет злоумышленникам не просто заставить машину исполнить произвольный код, но и распространить атаку по локальной сети (по терминологии Microsoft, уязвимость относится к категории wormable, то есть может быть использована для создания червя). Данная уязвимость актуальна для операционных систем Windows 10, Windows 11, Windows Server 2022 и Windows Server 2019. Правда, по словам Microsoft, в Windows Server 2019 и Windows 10 версии 1809 она становится опасной только если пользователь включает HTTP Trailer Support при помощи ключа EnableTrailerSupport в реестре.

Также эксперты выражают беспокойство из-за наличия очередной уязвимости в Microsoft Exchange Server (к слову, она в общем списке закрытых багов не единственная, CVE-2022-21846 просто самая опасная из найденных). И экспертов можно понять — никто не хочет повторения прошлогодних событий с массовой эксплуатацией уязвимостей в Exchange.

Уязвимости с опубликованными доказательствами осуществления атак

Некоторые из закрытых уязвимостей уже были известны общественности, а к некоторым уже успели соорудить доказательства осуществления атак:

- CVE-2022-21836 — уязвимость, позволяющая подменить сертификаты Windows;

- CVE-2022-21839 — уязвимость, позволяющая организовать DoS-атаку на Event Tracing Discretionary Access Control List;

- CVE-2022-21919 — уязвимость эскалации привилегий в пользовательских профилях Windows.

Реальных атак с применением этих уязвимостей пока не наблюдалось, однако поскольку доказательства их осуществления опубликованы, они могут начаться в любой момент.

Как оставаться в безопасности

Во-первых, нужно незамедлительно обновить систему (да и прочие программы от Microsoft), да и в целом стараться не затягивать с установкой заплаток для критически важного ПО.

Во-вторых, любой компьютер или сервер, имеющий выход в Интернет, должен быть снабжен защитным решением, способным не только предотвращать эксплуатацию известных уязвимостей, но и выявлять атаки с применением неизвестных эксплойтов.

Советы

В Windows 10 и Windows 11 есть уязвимость, открывающая хакерам возможность повышать свои права на компьютере вплоть до администраторских. У Microsoft пока нет устраняющего ее патча, но есть инструкция по временному решению проблемы. Если ей последовать, то пользователь лишится всех ранее созданных точек восстановления системы.

Небезопасная Windows 11

В операционной системе Windows 11, которую корпорация Microsoft анонсировала меньше месяца назад, обнаружена проблема с системой безопасности. В системе нашлась брешь, которая позволяет повышать права пользователя вплоть до администраторских и проводить различные манипуляции с базой данных системного реестра.

Как пишет портал Bleeping Computer, «дыру» обнаружил специалист в сфере информационной безопасности Йонас Ликкегаард (Jonas Lykkegaard). С его слов, она присутствует не только в новейшей Windows 11, но и в популярной во всем мире Windows 10. «Дыру» Ликкегаард назвал HiveNightmare и SeriousSAM (по аналогии с известным 3D-шутером). Ей присвоен идентификатор CVE-2021-36934.

Хакеры, знающие об этой уязвимости, получают доступ не просто к базе данных реестра Windows. В их руки также попадают различные данные, включая параметры конфигурации ОС, хеши пользовательских паролей, различные настройки приложений и т. д.

Как работает уязвимость

Все файлы базы данных, доступ к которым могут получить хакеры, хранятся в каталоге Windows\system32\config. Это пять системных файлов под названием DEFAULT, SAM, SECURITY, SOFTWARE и SYSTEM. Например, в файле SAM (Security Account Manager), представляющем собой диспетчер учетных записей безопасности, хранятся хешированные пароли всех пользователей ПК.

Сообщение Ликкегаарда о найденной бреши

Йонас Ликкегаард заметил, что даже пользователи с обычным уровнем прав имеют доступ к этим файлам. Это позволяет хакерам извлекать из них нужные данные, а также повышать свои права на компьютере жертвы.

Для доступа к файлам нужны их теневые копии

Попытка получить доступ непосредственно этим файлам приведет лишь к появлению на экране окна с отказом выполнении этой операции. Windows постоянно использует эти файлы во время работы. Однако она же создает их скрытие (теневые) копии, которые и используются хакерами для получения нужной им информации. Доступ к таким копиям ОС никак не ограничивает.

Microsoft ничего не сделала за три года

По данным Bleeping Computer, уязвимость CVE-2021-36934 совсем скоро отметит свое трехлетие. Она появилась в составе Windows 10 еще осенью 2018 г. с выходом версии 1809.

С тех пор Microsoft исправно переносила ее во все более свежие версии своей настольной ОС. Позже «дыра» перешла «по наследству» и новой Windows 11, пришедшей на смену Windows 10 (ее поддержка будет прекращена в октябре 2025 г.).

Пока неизвестно, когда именно Microsoft узнала о наличии в ее ОС этой уязвимости. «Мы расследуем ситуацию и при необходимости примем соответствующие меры для защиты пользователей», – заявил изданию представитель Microsoft.

На момент публикации материала патч, устраняющий ее, не был доступен пользователям.

Microsoft предлагает пока лишь временное решение по защите от хакеров, желающих проэксплуатировать CVE-2021-36934. Корпорация рекомендует пользователям вручную ограничить доступ к каталогу Windows\system32\config, чтобы никто не мог получить доступ к столь важным файлам.

Для выполнения этого действия нужно запустить командную строку или Windows PowerShell и выполнить команду «icacls %windir%\system32\config\*.* /inheritance:e» (без кавычек).

Также пользователям необходимо самостоятельно удалить все теневые копии файлов, хранящиеся на компьютере. Microsoft рекомендует удалить еще и все точки восстановления системы. Они используются для «оживления» ОС после сбоя.

Как удалить теневые копии и точки восстановления в Windows 10

Сделать это можно через вкладку «Дополнительно» в меню «Очистка диска». Добраться до него можно путем клика правой кнопки мыши по системному разделу и выбора пункта «Свойства».

Linux недалеко ушел

21 июля 2021 г. CNews рассказывал о двух уязвимостях в Linux, тоже открывающих хакерам широчайших простор для действий. Одна «дыра» нашлась в ядре Linux – она пряталась в нем на протяжении семи лет. Вторая брешь на протяжении шести лет находится в составе системного менеджера systemd.

Эти уязвимости вызывают крах системы и позволяют запускать любой код. Под угрозой оказались пользователи множества популярных дистрибутивов Linux, в особенности Debian, Fedora, Ubuntu и Red Hat.