def Безопасная компьютерная система — посредством специальных механизмов защиты контроллируется доступ к информации, таким образом, что только имеющие соотсетствующие полномочия лица или процессы, выполняющиеся от их имени, могут получить доступ на чтение, изменение создание или удаление информации.

Существует 4 основных уровня, но некоторые имеют свои подуровни

Уровень D

Когда истема не попадает ни в один из описанных классов

Уровень C

Самый слабый из классов безопасности

-

Подсистема идентификации и аутентификации

-

Идентификация — присвоение некоторых идентификаторов субъекту

- То что субъект знает (кодовое слово)

- То, что субъекту принадлежит (карта, токен)

- То, что является его неотъемлемой характеристикой (биометрия)

-

Аутентификация — сопоставление предъявляемого идентификатора и того, который хранится в системе

-

Авторизация — назначение тех или иных прав доступа субъекту, прошедшему аутентификацию

-

-

Подсистема учёта событий, связанных с безопасностью

-

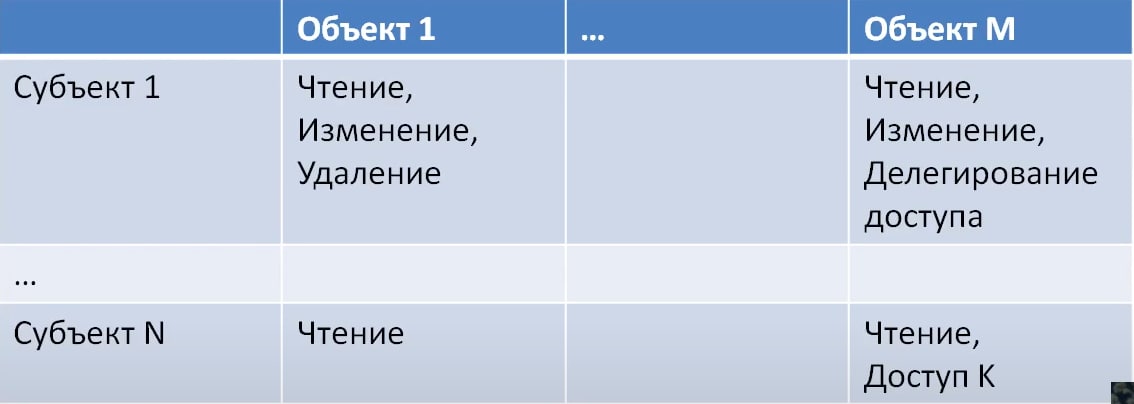

Изберательный (дискреционный) контроль доступа — в том или ином виде существует матрица вида: субъекты <-> объекты

Уровень C1

-

Разделение пользователей и данных

-

Выделение контура обеспечения безопасности

defДоверенная вычислительная база — совокупность защитных механизмов, включающих аппаратное и программное обеспечение, отвечающих за приведение в жизнь политики безопасности.По факту это анличие отдельного прилоэения/процесса, которое будет заниматься исколючиткльно решением задач, связанных с безопасностью

-

Сдерства проверки корректности функционирования аппаратных и программных компонентов вычислительной базы (тест, что машина и программа аутентификации вообще работают)

Уровень C2

-

Журнал контроля доступа к системе

Журналируются действия пользователя

-

Изоляция ресурсов

При выделении объекта из некого пула ресурсов доверенной вычислительной базы затем удаляются следы его использования

-

Проводится тестирование на отсутствие видимых недостатков в вышеуказанных в механизмах

Уровень B

Выяснилось, что получившему доступ субъекту можно нарушить конфиденциальность доступных ему данных, поэтому понадобилось добавить новый способ контроля доступа.

Разглашение информации

-

Мандатный доступ — каждому объекту ставится в соответствие метка секретности и какждому объекту тоже ставится такая метка

- Читать данные можно своего уровня и ниже.

- Запись данных на свой уровень и выше.

Уровень B1

Мандатное управление доступом к выбранным субъектам и объектам (не все объекты наделены уровнем доступа)

Уровень B2

Абсолютно любой субъект и объект должны быть классифицированы и включены в систему управления мандатным доступом

Уровень B3

Поддержка B2, а также включение домена безопасности

Домен безопасности — наличие специального администратора безопасности и системы мониторинга безопасности (только администратор имеет управление над присвоением классификаций)

Уровень A

Поддержка B3, а также формализованные проценуды проектирования, управления и распространения

Проверяем перед построением системы, что её безопасность действительно нельзя нарушить

Разграничение классов информационной безопасности позволяет отличать друг от друга системы, обеспечивающие разную степень защищенности информации и информационной инфраструктуры, лучше знать возможности классифицируемых систем и выполняемые ими требования. Это гарантирует более обоснованный выбор и более качественное управление системой информационной безопасности.

Классы информационной безопасности определены в нескольких общеизвестных стандартах. Наиболее известна классификация, данная в стандарте министерства обороны США «Критерии оценки доверенных компьютерных систем» (Trusted Computer System Evaluation Criteria, TCSEC). Стандарт TCSEC также именуется «Оранжевой книгой». В «Оранжевой книге» определены четыре уровня безопасности – D, C, B и A. Уровень D признан неудовлетворительным. Уровни С и В подразделяются на классы (C1, С2, B1, В2 и ВЗ). Таким образом, всего в стандарте определено шесть классов информационной безопасности – C1, C2, B1, B2, B3 и A1.

В таблице, приведенной ниже, отражены основные требования «Оранжевой книги», предъявляемые к уровням и классам информационной безопасности.

Уровень B — Принудительное управление доступом

Класс B1 (в дополнение к требованиям к C2):

доверенная вычислительная база управляет метками безопасности, ассоциируемыми с каждым субъектом и хранимым объектом;

доверенная вычислительная база обеспечивает реализацию принудительного управления доступом всех субъектов ко всем хранимым объектам;

доверенная вычислительная база обеспечивает взаимную изоляцию процессов путем разделения их адресных пространств;

специалисты тщательно анализируют и тестируют архитектуру и исходный код системы;

существует неформальная или формальная модель политики безопасности, поддерживаемая доверенной вычислительной базой.

Класс B2 (в дополнение к требованиям к B1):

все ресурсы системы, прямо или косвенно доступные субъектам, снабжаются метками секретности;

в доверенной вычислительной базе поддерживается доверенный коммуникационный путь для пользователя, выполняющего операции начальной идентификации и аутентификации;

предусмотрена возможность регистрации событий, связанных с организацией тайных каналов обмена с памятью;

доверенная вычислительная база внутренне структурирована на хорошо определенные, относительно независимые модули;

системный архитектор тщательно анализирует возможность организации тайных каналов обмена с памятью и оценивает максимальную пропускную способность каждого выявленного канала;

продемонстрирована относительная устойчивость доверенной вычислительной базы к попыткам проникновения;

модель политики безопасности является формальной; для доверенной вычислительной базы существуют описательные спецификации верхнего уровня, точно и полно определяющие её интерфейс;

в процессе разработки и сопровождения доверенной вычислительной базы используется система управления конфигурациями, обеспечивающая контроль изменений в спецификациях верхнего уровня, архитектурных данных, исходных текстах, работающей версии объектного кода, тестовых данных и документации;

тесты подтверждают действенность мер по уменьшению пропускной способности тайных каналов передачи информации.

Класс B3 (в дополнение к требованиям к B2):

для произвольного управления доступом используются списки управления доступом с указанием разрешенных режимов;

предусмотрена возможность регистрации появления и накопления событий, несущих угрозу нарушения политики безопасности системы. Администратор безопасности немедленно получает сообщения о попытках нарушения политики безопасности; система, в случае продолжения таких попыток сразу их пресекает;

доверенная вычислительная база спроектирована и структурирована таким образом, чтобы использовать полный и концептуально простой защитный механизм с точно определенной семантикой;

анализируется и выявляется возможность временных тайных каналов;

существует роль администратора безопасности, получить которую можно только после выполнения явных, протоколируемых действий;

имеются процедуры и/или механизмы, позволяющие без ослабления защиты произвести восстановление после сбоя;

продемонстрирована устойчивость доверенной вычислительной базы к попыткам проникновения.

Таб. Классы информационной безопасности, определённые в «Оранжевой книге»

Еще один стандарт, описывающий классы информационной безопасности, – «Европейские критерии» (Information Technology Security Evaluation Criteria, ITSEC), выдвинутые рядом западноевропейских государств. Данный стандарт, вышедший в 1991 году, содержит согласованные критерии оценки безопасности информационных технологий, выработанные в ходе общеевропейской интеграции. «Европейские критерии» описывают классы функциональности систем информационной безопасности, характерных для правительственных и коммерческих структур. Некоторые из этих классов соответствуют классам информационной безопасности «Оранжевой книги».

По аналогии с «Оранжевой книгой» были построены вышедшие чуть позже «Руководящие документы» Гостехкомиссии при президенте России. «Документы» устанавливают семь классов защищенности средств вычислительной техники от несанкционированного доступа к информации. В некоторых вопросах «Руководящие документы» отклоняются от американского стандарта – например, они отдельно определяют классы межсетевых экранов.

Оранжевая книга, 1985 год

Критерии определения безопасности компьютерных систем (англ. Trusted Computer System Evaluation Criteria) — стандарт Министерства обороны США, устанавливающий основные условия для оценки эффективности средств компьютерной безопасности, содержащихся в компьютерной системе. Критерии используются для определения, классификации и выбора компьютерных систем, предназначенных для обработки, хранения и поиска важной или секретной информации.

Критерии, часто упоминающиеся как Оранжевая книга, занимают центральное место среди публикаций «Радужной серии» Министерства обороны США. Изначально выпущенные Центром национальной компьютерной безопасности — подразделением Агентства национальной безопасности в 1983 году и потом обновлённые в 1985.

Аналогом Оранжевой книги является международный стандарт ISO/IEC 15408, опубликованный в 2005 году. Это более универсальный и совершенный стандарт, но вопреки распространённому заблуждению, он не заменял собой Оранжевую книгу в силу разной юрисдикции документов — Оранжевая книга используется исключительно Министерством Обороны США, в то время как ISO/IEC 15408 ратифицировали множество стран, включая Россию.

Критерии оценки доверенных компьютерных систем — стандарт Министерства обороны США (англ. Department of Defense Trusted Computer System Evaluation Criteria, TCSEC, DoD 5200.28-STD, December 26, 1985), более известный под именем «Оранжевая книга» (англ. «Orange Book») из-за цвета обложки.

Данный стандарт получил международное признание и оказал исключительно сильное влияние на последующие разработки в области информационной безопасности (ИБ).

Данный стандарт относится к оценочным стандартам (классификация информационных систем и средств защиты) и речь в нём идёт не о безопасных, а о доверенных системах.

Каких-либо абсолютных систем (в том числе и безопасных) в нашей жизни не существует. Поэтому и было предложено оценивать лишь степень доверия, которое можно оказать той или иной системе.

В стандарте заложен понятийный базис ИБ (безопасная система, доверенная система, политика безопасности, уровень гарантированности, подотчетность, доверенная вычислительная база, монитор обращений, ядро безопасности, периметр безопасности).

Безопасность и доверие оцениваются в данном стандарте с точки зрения управления доступом к информации, что и является средством обеспечения конфиденциальности и целостности.

Вслед за «Оранжевой книгой» появилась целая «Радужная серия». Наиболее значимой в ней явилась интерпретация «Оранжевой книги» для сетевых конфигураций (англ. National Computer Security Center. Trusted Network Interpretation, NCSC-TG-005, 1987), где в первой части интерпретируется «Оранжевая книга», а во второй части описываются сервисы безопасности, специфичные для сетевых конфигураций.

Политики[править | править код]

Политики безопасности должны быть подробными, чётко определёнными и обязательными для компьютерной системы. Есть две основных политики безопасности:

- Мандатная политика безопасности — обязательные правила управления доступом напрямую, основанные на индивидуальном разрешении, разрешении на доступ к информации и уровне конфиденциальности запрашиваемой информации. Другие косвенные факторы являются существенными и окружающими. Эта политика также должна точно соответствовать закону, главной политике и прочим важным руководствам, в которых устанавливаются правила.

- Маркирование — системы, предназначенные для обязательной мандатной политики безопасности, должны предоставлять и сохранять целостность меток управления доступом, а также хранить метки, если объект перемещён.

- Дискреционная политика безопасности — предоставляет непротиворечивый набор правил для управления и ограничения доступа, основанный на идентификации тех пользователей, которые намерены получить только необходимую им информацию.

Ответственность[править | править код]

Индивидуальная ответственность в независимости от политики должна быть обязательной.

Есть три требования по условиям ответственности:

- Аутентификация — процесс, используемый для распознавания индивидуального пользователя.

- Авторизация — проверка разрешения индивидуальному пользователю на получение информации определённого рода.

- Аудит — контролируемая информация должна избирательно храниться и защищаться в мере, достаточной для отслеживания действий аутентифицированного пользователя, затрагивающих безопасность.

Гарантии[править | править код]

Компьютерная система должна содержать аппаратные и/или программные механизмы, которые могут независимо определять, обеспечивается ли достаточная уверенность в том, что система исполняет указанные выше требования. Вдобавок уверенность должна включать гарантию того, что безопасная часть системы работает только так, как запланировано. Для достижения этих целей необходимо два типа гарантий и соответствующих им элементов:

- Механизмы гарантий

- Операционная гарантия — уверенность в том, что реализация спроектированной системы обеспечивает осуществление принятой стратегии защиты системы. Сюда относятся системная архитектура, целостность системы, анализ скрытых каналов, безопасное управление возможностями и безопасное восстановление.

- Гарантия жизненного цикла — уверенность в том, что система разработана и поддерживается в соответствии с формализованными и жёстко контролируемыми критериями функционирования. Сюда относятся тестирование безопасности, задание на проектирование и его проверка, управление настройками и соответствие параметров системы заявленным.

- Гарантии непрерывной защиты — надёжные механизмы, обеспечивающие непрерывную защиту основных средств от преступных и/или несанкционированных изменений.

Документирование[править | править код]

В каждом классе есть дополнительный набор документов, который адресован разработчикам, пользователям и администраторам системы в соответствии с их полномочиями. Эта документация содержит:

- Руководство пользователя по особенностям безопасности.

- Руководство по безопасным средствам работы.

- Документация о тестировании.

- Проектная документация

Безопасная система[править | править код]

Это система, которая обеспечивает управление доступом к информации таким образом, что только авторизованные лица или процессы, действующие от их имени, получают право работы с информацией.

Доверенная система[править | править код]

Под доверенной системой в стандарте понимается система, использующая аппаратные и программные средства для обеспечения одновременной обработки информации разной категории секретности группой пользователей без нарушения прав доступа.

Политика безопасности[править | править код]

Это набор законов, правил, процедур и норм поведения, определяющих, как организация обрабатывает, защищает и распространяет информацию.

Причём, политика безопасности относится к активным методам защиты, поскольку учитывает анализ возможных угроз и выбор адекватных мер противодействия.

Уровень гарантированности[править | править код]

Подразумевает меру доверия, которая может быть оказана архитектуре и реализации информационной системы, и показывает, насколько корректны механизмы, отвечающие за реализацию политики безопасности (пассивный аспект защиты).

Подотчетность[править | править код]

В группе «Подотчетность» должны быть следующие требования:

- 1) Идентификация и аутентификация. Все субъекты должны иметь уникальные идентификаторы. Контроль доступа должен осуществляться на основании результатов идентификации субъекта и объекта доступа, подтверждения подлинности их идентификаторов (аутентификации) и правил разграничения доступа. Данные, используемые для идентификации и аутентификации, должны быть защищены от несанкционированного доступа, модификации и уничтожения и должны быть ассоциированы со всеми активными компонентами компьютерной системы, функционирование которых критично с точки зрения безопасности.

- 2) Регистрация и учет. Для определения степени ответственности пользователей за действия в системе, все происходящие в ней события, имеющие значение с точки зрения безопасности, должны отслеживаться и регистрироваться в защищённом протоколе (то есть должен существовать объект компьютерной системы, потоки от которого и к которому доступны только субъекту администрирования). Система регистрации должна осуществлять анализ общего потока событий и выделять из него только те события, которые оказывают влияние на безопасность для сокращения объёма протокола и повышения эффективности его анализа. Протокол событий должен быть надёжно защищён от несанкционированного доступа, модификации и уничтожения.

Доверенная вычислительная база[править | править код]

Это совокупность защитных механизмов информационной системы (как программные, так и аппаратные), реализующих политику безопасности.

Монитор обращений[править | править код]

Контроль за выполнением субъектами (пользователями) определённых операций над объектами, путём проверки допустимости обращения (данного пользователя) к программам и данным разрешенному набору действий.

Обязательные качества для монитора обращений:

- Изолированность (неотслеживаемость работы).

- Полнота (невозможность обойти).

- Верифицируемость (возможность анализа и тестирования).

Ядро безопасности[править | править код]

Конкретная реализация монитора обращений, обладающая гарантированной неизменностью.

Периметр безопасности[править | править код]

Это граница доверенной вычислительной базы.

Произвольное управление доступом[править | править код]

Иначе — добровольное управление доступом.

Добровольное управление доступом — это метод ограничения доступа к объектам, основанный на учёте личности субъекта или группы, в которую субъект входит. Добровольность управления состоит в том, что некоторое лицо (обычно владелец объекта) может по своему усмотрению давать другим субъектам или отбирать у них права доступа к объекту.

Большинство операционных систем и СУБД реализуют именно добровольное управление доступом. Главное его достоинство — гибкость, главные недостатки — рассредоточенность управления и сложность централизованного контроля, а также оторванность прав доступа от данных, что позволяет копировать секретную информацию в общедоступные файлы или секретные файлы в незащищённые каталоги.

Безопасность повторного использования объектов[править | править код]

Безопасность повторного использования объектов — важное на практике дополнение средств управления доступом, предохраняющее от случайного или преднамеренного извлечения секретной информации из «мусора». Безопасность повторного использования должна гарантироваться для областей оперативной памяти (в частности, для буферов с образами экрана, расшифрованными паролями и т. п.), для дисковых блоков и магнитных носителей в целом.

Важно обратить внимание на следующий момент. Поскольку информация о субъектах также представляет собой объект, необходимо позаботиться о безопасности «повторного использования субъектов». Когда пользователь покидает организацию, следует не только лишить его возможности входа в систему, но и запретить доступ ко всем объектам. В противном случае, новый сотрудник может получить ранее использовавшийся идентификатор, а с ним и все права своего предшественника.

Современные интеллектуальные периферийные устройства усложняют обеспечение безопасности повторного использования объектов. Действительно, принтер может буферизовать несколько страниц документа, которые останутся в памяти даже после окончания печати. Необходимо предпринять специальные меры, чтобы «вытолкнуть» их оттуда.

Метки безопасности[править | править код]

Предусмотрены метки для субъектов (степень благонадёжности) и объектов (степень конфиденциальности информации). Метки безопасности содержат данные об уровне секретности и категории, к которой относятся данные.

Согласно «Оранжевой книге», метки безопасности состоят из двух частей — уровня секретности и списка категорий. Уровни секретности, поддерживаемые системой, образуют упорядоченное множество, которое может выглядеть, например, так:

- совершенно секретно;

- секретно;

- конфиденциально;

- не секретно.

Для разных систем набор уровней секретности может различаться. Категории образуют неупорядоченный набор. Их назначение — описать предметную область, к которой относятся данные. В военном окружении каждая категория может соответствовать, например, определённому виду вооружений. Механизм категорий позволяет разделить информацию по отсекам, что способствует лучшей защищённости. Субъект не может получить доступ к «чужим» категориям, даже если его уровень благонадёжности «совершенно секретно». Специалист по танкам не узнает тактико-технические данные самолётов.

Главная проблема, которую необходимо решать в связи с метками, это обеспечение их целостности. Во-первых, не должно быть непомеченных субъектов и объектов, иначе в меточной безопасности появятся легко используемые бреши. Во-вторых, при любых операциях с данными метки должны оставаться правильными. В особенности это относится к экспорту и импорту данных. Например, печатный документ должен открываться заголовком, содержащим текстовое и/или графическое представление метки безопасности. Аналогично при передаче файла по каналу связи должна передаваться и ассоциированная с ним метка, причём в таком виде, чтобы удалённая система могла её разобрать, несмотря на возможные различия в уровнях секретности и наборе категорий.

Одним из средств обеспечения целостности меток безопасности является разделение устройств на многоуровневые и одноуровневые. На многоуровневых устройствах может храниться информация разного уровня секретности (точнее, лежащая в определённом диапазоне уровней). Одноуровневое устройство можно рассматривать как вырожденный случай многоуровневого, когда допустимый диапазон состоит из одного уровня. Зная уровень устройства, система может решить, допустимо ли записывать на него информацию с определённой меткой. Например, попытка напечатать совершенно секретную информацию на принтере общего пользования с уровнем «несекретно» потерпит неудачу.

Принудительное управление доступом[править | править код]

Принудительное управление доступом основано на сопоставлении меток безопасности субъекта и объекта.

Субъект может читать информацию из объекта, если уровень секретности субъекта не ниже, чем у объекта, а все категории, перечисленные в метке безопасности объекта, присутствуют в метке субъекта. В таком случае говорят, что метка субъекта доминирует над меткой объекта.

Субъект может записывать информацию в объект, если метка безопасности объекта доминирует над меткой субъекта. В частности, «конфиденциальный» субъект может писать в секретные файлы, но не может — в несекретные (разумеется, должны также выполняться ограничения на набор категорий). На первый взгляд подобное ограничение может показаться странным, однако оно вполне разумно. Ни при каких операциях уровень секретности информации не должен понижаться, хотя обратный процесс вполне возможен.

Описанный способ управления доступом называется принудительным, поскольку он не зависит от воли субъектов, на месте которых могут оказаться даже системные администраторы. После того, как зафиксированы метки безопасности субъектов и объектов, оказываются зафиксированными и права доступа. В терминах принудительного управления нельзя выразить предложение «разрешить доступ к объекту Х ещё и для пользователя Y». Конечно, можно изменить метку безопасности пользователя Y, но тогда он скорее всего получит доступ ко многим дополнительным объектам, а не только к Х.

Принудительное управление доступом реализовано во многих вариантах операционных систем и СУБД, отличающихся повышенными мерами безопасности. В частности, такие варианты существуют для SunOS и СУБД Ingres. Независимо от практического использования принципы принудительного управления являются удобным методологическим базисом для начальной классификации информации и распределения прав доступа. Удобнее мыслить в терминах уровней секретности и категорий, чем заполнять неструктурированную матрицу доступа. Впрочем, в реальной жизни добровольное и принудительное управление доступом сочетается в рамках одной системы, что позволяет использовать сильные стороны обоих подходов.

Критерии делятся на 4 раздела: D, C, B и A, из которых наивысшей безопасностью обладает раздел A. Каждый дивизион представляет собой значительные отличия в доверии индивидуальным пользователям или организациям. Разделы C, B и A иерархически разбиты на серии подразделов, называющиеся классами: C1, C2, B1, B2, B3 и A1. Каждый раздел и класс расширяет или дополняет требования указанные в предшествующем разделе или классе.

D — Минимальная защита[править | править код]

Системы, безопасность которых была оценена, но оказалась не удовлетворяющей требованиям более высоких разделов.

C — Дискреционная защита[править | править код]

- C1 — Дискреционное обеспечение секретности.

- Разделение пользователей и данных

- Дискреционное управление доступом, допускающее принудительное ограничение доступа на индивидуальной основе.

- C2 — Управление доступом

- Более чётко оформленное дискреционное управление доступом.

- Индивидуальные учётные записи, вход под которыми возможен через процедуру авторизации.

- Журнал контроля доступа к системе.

- Изоляция ресурсов.

B — Мандатная защита[править | править код]

- B1 — Защита с применением мета-безопасности

- Мандатное управление доступом к выбранным субъектам и объектам.

- Все обнаруженные недостатки должны быть устранены или убраны каким-либо другим способом.

- Маркировка данных

- B2 — Структурированная защита

- Чётко определённая и документированная модель правил безопасности.

- Применение расширенного дискреционного и мандатного управления доступом ко всем объектам и субъектам.

- Скрытые каналы хранения.

- B3 — Домены безопасности

- Соответствие требованиям монитора обращений.

- Структурирование для исключения кода, не отвечающего требованиям обязательной политики безопасности.

- Поддержка администратора системы безопасности.

- Примером подобной системы является XTS-300, предшественница XTS-400.

A — Проверенная защита[править | править код]

- A1 — Проверенный дизайн.

- По функциям идентично B3.

- Формализованный дизайн и проверенные техники, включающие высокоуровневую спецификацию.

- Формализованные процедуры управления и распространения.

- Примером подобной системы является SCOMP, предшественница XTS-400.

- Выше A1

- Системная архитектура демонстрирующая, что требования самозащиты и полноценности для мониторов обращений были выполнены в соответствии с «Базой безопасных вычислений» (коллекцией программного и аппаратного обеспечения необходимых для обязательной политики безопасности в операционных системах ориентированных на безопасность).

В критериях впервые введены четыре уровня доверия — D, C, B и A, которые подразделяются на классы. Классов безопасности всего шесть — C1, C2, B1, B2, B3, A1 (перечислены в порядке ужесточения требований).

Уровень D[править | править код]

Данный уровень предназначен для систем, признанных неудовлетворительными.

Уровень C[править | править код]

Иначе — произвольное управление доступом.

Класс C1[править | править код]

Политика безопасности и уровень гарантированности для данного класса должны удовлетворять следующим важнейшим требованиям:

- доверенная вычислительная база должна управлять доступом именованных пользователей к именованным объектам;

- пользователи должны идентифицировать себя, причём аутентификационная информация должна быть защищена от несанкционированного доступа;

- доверенная вычислительная база должна поддерживать область для собственного выполнения, защищённую от внешних воздействий;

- должны быть в наличии аппаратные или программные средства, позволяющие периодически проверять корректность функционирования аппаратных и микропрограммных компонентов доверенной вычислительной базы;

- защитные механизмы должны быть протестированы (нет способов обойти или разрушить средства защиты доверенной вычислительной базы);

- должны быть описаны подход к безопасности и его применение при реализации доверенной вычислительной базы.

Класс C2[править | править код]

В дополнение к C1:

- права доступа должны гранулироваться с точностью до пользователя. Все объекты должны подвергаться контролю доступа.

- при выделении хранимого объекта из пула ресурсов доверенной вычислительной базы необходимо ликвидировать все следы его использования.

- каждый пользователь системы должен уникальным образом идентифицироваться. Каждое регистрируемое действие должно ассоциироваться с конкретным пользователем.

- доверенная вычислительная база должна создавать, поддерживать и защищать журнал регистрационной информации, относящейся к доступу к объектам, контролируемым базой.

- тестирование должно подтвердить отсутствие очевидных недостатков в механизмах изоляции ресурсов и защиты регистрационной информации.

Уровень B[править | править код]

Также именуется — принудительное управление доступом.

Класс B1[править | править код]

В дополнение к C2:

- доверенная вычислительная база должна управлять метками безопасности, ассоциируемыми с каждым субъектом и хранимым объектом.

- доверенная вычислительная база должна обеспечить реализацию принудительного управления доступом всех субъектов ко всем хранимым объектам.

- доверенная вычислительная база должна обеспечивать взаимную изоляцию процессов путём разделения их адресных пространств.

- группа специалистов, полностью понимающих реализацию доверенной вычислительной базы, должна подвергнуть описание архитектуры, исходные и объектные коды тщательному анализу и тестированию.

- должна существовать неформальная или формальная модель политики безопасности, поддерживаемой доверенной вычислительной базой.

Класс B2[править | править код]

В дополнение к B1:

- снабжаться метками должны все ресурсы системы (например, ПЗУ), прямо или косвенно доступные субъектам.

- к доверенной вычислительной базе должен поддерживаться доверенный коммуникационный путь для пользователя, выполняющего операции начальной идентификации и аутентификации.

- должна быть предусмотрена возможность регистрации событий, связанных с организацией тайных каналов обмена с памятью.

- доверенная вычислительная база должна быть внутренне структурирована на хорошо определённые, относительно независимые модули.

- системный архитектор должен тщательно проанализировать возможности организации тайных каналов обмена с памятью и оценить максимальную пропускную способность каждого выявленного канала.

- должна быть продемонстрирована относительная устойчивость доверенной вычислительной базы к попыткам проникновения.

- модель политики безопасности должна быть формальной. Для доверенной вычислительной базы должны существовать описательные спецификации верхнего уровня, точно и полно определяющие её интерфейс.

- в процессе разработки и сопровождения доверенной вычислительной базы должна использоваться система конфигурационного управления, обеспечивающая контроль изменений в описательных спецификациях верхнего уровня, иных архитектурных данных, реализационной документации, исходных текстах, работающей версии объектного кода, тестовых данных и документации.

- тесты должны подтверждать действенность мер по уменьшению пропускной способности тайных каналов передачи информации.

Класс B3[править | править код]

В дополнение к B2:

- для произвольного управления доступом должны обязательно использоваться списки управления доступом с указанием разрешённых режимов.

- должна быть предусмотрена возможность регистрации появления или накопления событий, несущих угрозу политике безопасности системы. Администратор безопасности должен немедленно извещаться о попытках нарушения политики безопасности, а система, в случае продолжения попыток, должна пресекать их наименее болезненным способом.

- доверенная вычислительная база должна быть спроектирована и структурирована таким образом, чтобы использовать полный и концептуально простой защитный механизм с точно определённой семантикой.

- процедура анализа должна быть выполнена для временных тайных каналов.

- должна быть специфицирована роль администратора безопасности. Получить права администратора безопасности можно только после выполнения явных, протоколируемых действий.

- должны существовать процедуры и/или механизмы, позволяющие произвести восстановление после сбоя или иного нарушения работы без ослабления защиты.

- должна быть продемонстрирована устойчивость доверенной вычислительной базы к попыткам проникновения.

Уровень A[править | править код]

Носит название — верифицируемая безопасность.

Класс A1[править | править код]

В дополнение к B3:

- тестирование должно продемонстрировать, что реализация доверенной вычислительной базы соответствует формальным спецификациям верхнего уровня.

- помимо описательных, должны быть представлены формальные спецификации верхнего уровня. Необходимо использовать современные методы формальной спецификации и верификации систем.

- механизм конфигурационного управления должен распространяться на весь жизненный цикл и все компоненты системы, имеющие отношение к обеспечению безопасности.

- должно быть описано соответствие между формальными спецификациями верхнего уровня и исходными текстами.

Такова классификация, введённая в «Оранжевой книге». Коротко её можно сформулировать так:

- уровень C — произвольное управление доступом;

- уровень B — принудительное управление доступом;

- уровень A — верифицируемая безопасность.

Конечно, в адрес «Критериев …» можно высказать целый ряд серьёзных замечаний (таких, например, как полное игнорирование проблем, возникающих в распределённых системах). Тем не менее, следует подчеркнуть, что публикация «Оранжевой книги» без всякого преувеличения стала эпохальным событием в области информационной безопасности. Появился общепризнанный понятийный базис, без которого даже обсуждение проблем ИБ было бы затруднительным.

Отметим, что огромный идейный потенциал «Оранжевой книги» пока во многом остаётся невостребованным. Прежде всего это касается концепции технологической гарантированности, охватывающей весь жизненный цикл системы — от выработки спецификаций до фазы эксплуатации. При современной технологии программирования результирующая система не содержит информации, присутствующей в исходных спецификациях, теряется информация о семантике программ.

- Common Criteria

- Army Regulation 380-19 — пример руководства по определению того, система какого класса должна использоваться в конкретной ситуации.

- Домарев В. В., к. т. н. Оценка эффективности систем защиты информации.

Unix

Рост популярности Unix и все большая осведомленность о проблемах безопасности привели к осознанию необходимости достичь приемлемого уровня безопасности ОС, сохранив при этом мобильность, гибкость и открытость программных продуктов. В Unix есть несколько уязвимых с точки зрения безопасности мест, хорошо известных опытным пользователям, вытекающих из самой природы Unix (см., например, раздел «Типичные объекты атаки хакеров» в книге [Дунаев, 1996]). Однако хорошее системное администрирование может ограничить эту уязвимость.

Относительно защищенности Unix сведения противоречивы. В Unix изначально были заложены идентификация пользователей и разграничение доступа. Как оказалось, средства защиты данных в Unix могут быть доработаны, и сегодня можно утверждать, что многие клоны Unix по всем параметрам соответствуют классу безопасности C2.

Обычно, говоря о защищенности Unix, рассматривают защищенность автоматизированных систем, одним из компонентов которых является Unix-сервер. Безопасность такой системы увязывается с защитой глобальных и локальных сетей, безопасностью удаленных сервисов типа telnet и rlogin/rsh и аутентификацией в сетевой конфигурации, безопасностью X Window-приложений. Hа системном уровне важно наличие средств идентификации и аудита.

В Unix существует список именованных пользователей, в соответствии с которым может быть построена система разграничения доступа.

В ОС Unix считается, что информация, нуждающаяся в защите, находится главным образом в файлах.

По отношению к конкретному файлу все пользователи делятся на три категории:

- владелец файла;

- члены группы владельца;

- прочие пользователи.

Для каждой из этих категорий режим доступа определяет права на операции с файлом, а именно:

- право на чтение;

- право на запись;

- право на выполнение (для каталогов — право на поиск).

В итоге девяти (3х3) битов защиты оказывается достаточно, чтобы специфицировать ACL каждого файла.

Аналогичным образом защищены и другие объекты ОС Unix, например семафоры, сегменты разделяемой памяти и т. п.

Указанных видов прав достаточно, чтобы определить допустимость любой операции с файлами. Например, для удаления файла необходимо иметь право на запись в соответствующий каталог. Как уже говорилось, права доступа к файлу проверяются только на этапе открытия. При последующих операциях чтения и записи проверка не выполняется. В результате, если режим доступа к файлу меняется после того, как файл был открыт, это не сказывается на процессах, уже открывших этот файл. Данное обстоятельство является уязвимым с точки зрения безопасности местом.

Наличие всего трех видов субъектов доступа: владелец, группа, все остальные — затрудняет задание прав «с точностью до пользователя», особенно в случае больших конфигураций. В популярной разновидности Unix — Solaris имеется возможность использовать списки управления доступом (ACL), позволяющие индивидуально устанавливать права доступа отдельных пользователей или групп.

Среди всех пользователей особое положение занимает пользователь root, обладающий максимальными привилегиями. Обычные правила разграничения доступа к нему не применяются — ему доступна вся информация на компьютере.

В Unix имеются инструменты системного аудита — хронологическая запись событий, имеющих отношение к безопасности. К таким событиям обычно относят: обращения программ к отдельным серверам; события, связанные с входом/выходом в систему и другие. Обычно регистрационные действия выполняются специализированным syslog-демоном, который проводит запись событий в регистрационный журнал в соответствии с текущей конфигурацией. Syslog-демон стартует в процессе загрузки системы.

Таким образом, безопасность ОС Unix может быть доведена до соответствия классу C2. Однако разработка на ее основе автоматизированных систем более высокого класса защищенности может быть сопряжена с большими трудозатратами.

Windows NT/2000/XP

С момента выхода версии 3.1 осенью 1993 года в Windows NT гарантировалось соответствие уровню безопасности C2. В настоящее время (точнее, в 1999 г.) сертифицирована версия NT 4 с Service Pack 6a с использованием файловой системы NTFS в автономной и сетевой конфигурации. Следует помнить, что этот уровень безопасности не подразумевает защиту информации, передаваемой по сети, и не гарантирует защищенности от физического доступа.

Компоненты защиты NT частично встроены в ядро, а частично реализуются подсистемой защиты. Подсистема защиты контролирует доступ и учетную информацию. Кроме того, Windows NT имеет встроенные средства, такие как поддержка резервных копий данных и управление источниками бесперебойного питания, которые не требуются «Оранжевой книгой», но в целом повышают общий уровень безопасности.

ОС Windows 2000 сертифицирована по стандарту Common Criteria. В дальнейшем линейку продуктов Windows NT/2000/XP, изготовленных по технологии NT, будем называть просто Windows NT.

Ключевая цель системы защиты Windows NT — следить за тем, кто и к каким объектам осуществляет доступ. Система защиты хранит информацию, относящуюся к безопасности для каждого пользователя, группы пользователей и объекта. Единообразие контроля доступа к различным объектам (процессам, файлам, семафорам и др.) обеспечивается тем, что с каждым процессом связан маркер доступа, а с каждым объектом — дескриптор защиты. Маркер доступа в качестве параметра имеет идентификатор пользователя, а дескриптор защиты — списки прав доступа. ОС может контролировать попытки доступа, которые производятся процессами прямо или косвенно инициированными пользователем.

Windows NT отслеживает и контролирует доступ как к объектам, которые пользователь может видеть посредством интерфейса (такие, как файлы и принтеры), так и к объектам, которые пользователь не может видеть (например, процессы и именованные каналы). Любопытно, что, помимо разрешающих записей, списки прав доступа содержат и запрещающие записи, чтобы пользователь, которому доступ к какому-либо объекту запрещен, не смог получить его как член какой-либо группы, которой этот доступ предоставлен.

Система защиты ОС Windows NT состоит из следующих компонентов:

- Процедуры регистрации (Logon Processes), которые обрабатывают запросы пользователей на вход в систему. Они включают в себя начальную интерактивную процедуру, отображающую начальный диалог с пользователем на экране и удаленные процедуры входа, которые позволяют удаленным пользователям получить доступ с рабочей станции сети к серверным процессам Windows NT.

- Подсистемы локальной авторизации (Local Security Authority, LSA), которая гарантирует, что пользователь имеет разрешение на доступ в систему. Этот компонент — центральный для системы защиты Windows NT. Он порождает маркеры доступа, управляет локальной политикой безопасности и предоставляет интерактивным пользователям аутентификационные услуги. LSA также контролирует политику аудита и ведет журнал, в котором сохраняются сообщения, порождаемые диспетчером доступа.

- Менеджера учета (Security Account Manager, SAM), который управляет базой данных учета пользователей. Эта база данных содержит информацию обо всех пользователях и группах пользователей. SAM предоставляет услуги по легализации пользователей, применяющиеся в LSA.

- Диспетчера доступа (Security Reference Monitor, SRM), который проверяет, имеет ли пользователь право на доступ к объекту и на выполнение тех действий, которые он пытается совершить. Этот компонент обеспечивает легализацию доступа и политику аудита, определяемые LSA. Он предоставляет услуги для программ супервизорного и пользовательского режимов, для того чтобы гарантировать, что пользователи и процессы, осуществляющие попытки доступа к объекту, имеют необходимые права. Данный компонент также порождает сообщения службы аудита, когда это необходимо.

Microsoft Windows NT — относительно новая ОС, которая была спроектирована для поддержки разнообразных защитных механизмов, от минимальных до C2, и безопасность которой наиболее продумана. Дефолтный уровень называется минимальным, но он легко может быть доведен системным администратором до желаемого уровня.

Заключение

Решение вопросов безопасности операционных систем обусловлено их архитектурными особенностями и связано с правильной организацией идентификации и аутентификации, авторизации и аудита.

Наиболее простой подход к аутентификации — применение пользовательского пароля. Пароли уязвимы, значительная часть попыток несанкционированного доступа в систему связана с компрометацией паролей.

Авторизация связана со специфицированием совокупности аппаратных и программных объектов, нуждающихся в защите. Для защиты объекта устанавливаются права доступа к нему. Набор прав доступа определяет домен безопасности. Формальное описание модели защиты осуществляется с помощью матрицы доступа, которая может храниться в виде списков прав доступа или перечней возможностей.

Аудит системы заключается в регистрации специальных данных о различных событиях, происходящих в системе и так или иначе влияющих на состояние безопасности компьютерной системы.

Среди современных ОС вопросы безопасности лучше всего продуманы в ОС Windows NT.

Заявления разработчиков программного обеспечения о соответствии высокому классу безопасности зачастую противоречат действительности.

Вам наверняка приходилось слышать, что Microsoft Windows NT 4.0 или еще какая-либо известная ОС соответствует классу безопасности C2.

Заявления разработчиков программного обеспечения о соответствии высокому классу безопасности зачастую противоречат действительности.

Вам наверняка приходилось слышать, что Microsoft Windows NT 4.0 или еще какая-либо известная ОС соответствует классу безопасности C2. Однако эти утверждения зачастую не соответствуют истине: в большинстве случаев производители программного обеспечения либо опережают события, либо выдают желаемое за действительное.

Безопасным в США называют компьютерный продукт, прошедший программу оценки надежности продукта (Trusted Product Evaluation Program, TPEP) от имени и по поручению Национального центра компьютерной безопасности (National Computer Security Center, NCSC), подведомственного Агентству Национальной Безопасности. Каждый такой продукт относят к тому или иному классу безопасности.

Класс безопасности определяется набором требований и правил, изложенных в документе «Критерии оценки надежных компьютерных систем» (Trusted Computer System Evaluation Criteria, TCSEC), который по цвету обложки чаще называют «Оранжевой книгой». Существует семь классов безопасности: A1, B3, B2, B1, C2, C1, D (они приведены в порядке уменьшения требований, т. е. класс B3 выше класса B1 или C2). Помимо своих специфических требований более высокий класс включает в себя требования, предъявляемые к более низкому классу.

Кроме того, интерпретация «Оранжевой книги» для сетевых конфигураций (так называемая «Красная книга») описывает безопасную сетевую среду и сетевые компоненты.

В Таблице 1 представлен список безопасных компьютерных продуктов (Evaluated Product List, EPL) в соответствии с их классами безопасности (http://www.radium.ncsc.mil/tpep/epl/epl-by-class.html). Для краткости здесь перечислены только последние версии. К сожалению, компьютерный продукт, успешно прошедший тестирование, появляется в списке с большой задержкой (до нескольких месяцев). Например, известно, что операционная система Novell NetWare 4.11 получила сертификат по классу C2 в начале октября 1997 г., но в список EPL ее еще на момент написания статьи не внесли. Следует отметить, что в настоящее время тестирование по классу C1 не проводится. Таким образом, вопреки распространенному мнению, C2 — самый низкий класс безопасности.

ТАБЛИЦА 1 — ПРОГРАММНЫЕ ПРОДУКТЫ ПО КЛАССАМ БЕЗОПАСНОСТИ

|

Опеpационные системы |

Сетевые компоненты |

Пpиложения |

|

| Класс A1 | не существуют в настоящее время | MLS LAN (Boeing) Gemini Trusted Network Processor (Gemini Computers) |

не существуют в настоящее время |

| Класс B3 | XTS-300 STOP 4.1a (Wang Federal) | не существуют в настоящее время | не существуют в настоящее время |

| Класс B2 | Trusted XENIX 4.0 (Trusted Information Systems) | VSLAN/VSLANE 6.1 (General Kinetics) | не существуют в настоящее время |

| Класс B1 | UTS/MLS, Version 2.1.5+ (Amdahl) SEVMS VAX and Alpha Version 6.1 (Digital Equipment) ULTRIX MLS+ Version 2.1 on VAX Station 3100 (Digital Equipment) CX/SX 6.2.1 (Harris Computer Systems) HP-UX BLS Release 9.0.9+ (Hewlett-Packard) Trusted IRIX/B Release 4.0.5EPL (Silicon Graphics) OS 1100/2200 Release SB4R7 (Unisys) |

Trusted UNICOS 8.0 (Cray Reseach) CX/SX with LAN/SX 6.2.1 (Harris Computer Systems) |

INFORMIX-OnLine/Secure 5.0 (Informix Software) Trusted Oracle7 (Oracle) Secure SQL Server version 11.0.6 (Sybase) |

| Класс C2 | AOS/VS II, Release 3.10 (Data General) OpenVMS VAX and Alpha Version 6.1 (Digital Equipment) AS/400 with OS/400 V3R0M5 (IBM) Windows NT Version 3.5 (Microsoft) Guardian-90 w/Safeguard S00.01 (Tandem Computers) |

не существуют в настоящее время | INFORMIX-OnLine/Secure 5.0 (Informix Software) Oracle7 (Oracle) SQL Server version 11.0.6 (Sybase) |

Необходимо иметь в виду, что тестируются не операционные системы или программные продукты как таковые, а программно-аппаратная конфигурация. Например, Microsoft Windows NT 3.5 имеет класс C2, лишь когда эту ОС (обязательно с Service Pack 3) устанавливают на компьютеры Compaq Proliant 2000 и 4000 (Pentium) или DECpc AXP/150 (Alpha).

Сертификат будет не действителен, не только если NT установить на другой тип компьютеров (пусть даже это Proliant 6000), но и если SCSI-контроллер производства Compaq (именно такой стоял в сертифицированной машине) заменить на другую модель. Более того, чтобы обеспечить уровень безопасности C2, необходимо строго следовать инструкциям, содержащимся в документе Microsoft «Установки для соответствия защиты уровню C2». Так, если отключена система аудита или на винчестере присутствует MS-DOS, то ни о каком уровне C2 не может быть и речи.

Формально процедуры тестирования и сертификации бесплатны, но косвенные затраты по подготовке необходимых документов и проведению тестов выливаются в весьма круглую сумму. Не всякая компьютерная компания может себе это позволить. Сам же процесс сертификации длится порядка двух лет, что также не добавляет энтузиазма разработчикам ПО. Довольно часто продукт получает сертификат к тому времени, когда он уже устарел или устарела программно-аппаратная конфигурация, на которой продукт испытывался. Но и получение сертификата безопасности не гарантирует отсутствия «дыр», что Национальный центр компьютерной безопасности честно признает. Известны многочисленные случаи, когда в системах, имеющих сертификат, безопасность не соответствовала заявленной.

В связи с вышеизложенным большинство компьютерных компаний предпочитают не тестировать свои продукты, тем более что сертификат важен только при использовании в военных и государственных учреждениях (и то не всех). Обычно речь идет о так называемой совместимости с тем или иным классом безопасности, т. е. процедура тестирования не проводится, но, как говорится, «фирма гарантирует». Зачастую коммерческие организации этим вполне и удовлетворяются.

Если взглянуть на Таблицу 1, то обращает внимание отсутствие операционных систем и приложений, которые удовлетворяли бы требованиям класса A1. Самой безопасной ОС является XTS-300 STOP 4.1a компании Wang Federal, соответствующая классу B3. STOP 4.1a — не просто операционная система, а полный пакет, включающий помимо самой ОС еще и аппаратное обеспечение на основе процессора Intel 486. Данная ОС принадлежит к UNIX-подобным операционным системам, но удовлетворяет экстремально высоким требованиям к безопасности. Но даже с этой ОС не обошлось без ошибок. Например, в сообщении DDN от 23 июня 1995 г. говорится о проблемах в версии STOP 4.0.3.

Среди компьютерных специалистов бытует мнение о невысокой защищенности ОС UNIX. Список EPL говорит об обратном. Самые безопасные ОС принадлежат именно к семейству UNIX. Правда, эти версии UNIX дополнены мощными системами аудита и средствами разграничения полномочий не только на уровне пользователей, но и на уровне компонентов ОС.

ВМЕСТО ЗАКЛЮЧЕНИЯ

Все, о чем говорилось в этой статье, не имеет ровным счетом никакого отношения к российской действительности. Тестирование и сертификацию средств вычислительной техники и автоматизированных систем в России осуществляет Гостехкомиссия при Президенте РФ, и совсем по иным правилам, нежели Национальный центр компьютерной безопасности США. Российские классы защищенности имеют весьма отдаленное отношение к американским классам безопасности. Более того, ни одна компьютерная система, уже имеющая американский сертификат, не пройдет тестирования в Гостехкомиссии без удовлетворения ряду специфических требований.

Вдобавок американские критерии не действуют и в Европе, где имеется свой аналог «Оранжевой книги» под названием «Критерии оценки безопасности информационной технологии» (Information Technology Security Evaluation Criteria, ITSEC). В отличие от «Оранжевой книги» в ITSEC делается упор на понятиях «целостность» и «доступность».

Когда при покупке компьютерного продукта вам сообщают, что он соответствует американскому классу безопасности, помните, что в общем случае это ничего не значит. Если продукт новый, то, скорее всего, он не имеет американского сертификата, а если имеет, то в России этот сертификат не действует.

Константин Пьянзин — обозреватель LAN, с ним можно связаться

по адресу: koka@osp.ru.