- How do I install a PEM certificate in Windows?

- What is a PEM certificate?

- How do I install a PEM certificate in Windows 10?

- How do I view a PEM certificate in Windows?

- Is PEM a public or private key?

- How does a PEM file look like?

- What is PEM vs CRT?

- What is chain PEM?

- What is the difference between PEM and CRT?

- Why is OpenSSL needed?

- What do I do with a PEM file?

- How do I open a .PEM file?

- What is PEM key in AWS?

- Can I share a PEM file?

- Where are Windows certificates stored?

- Why is OpenSSL needed?

- Does PEM file contain private key?

- What is difference between PEM and CRT?

How do I install a PEM certificate in Windows?

Navigate to Advanced > Certificates > Manage Certificates > Your Certificates > Import. From the «File name:» section of the Import window, choose Certificate Files from the drop-down, and then find and open the PEM file.

What is a PEM certificate?

PEM or Privacy Enhanced Mail is a Base64 encoded DER certificate. PEM certificates are frequently used for web servers as they can easily be translated into readable data using a simple text editor. Generally when a PEM encoded file is opened in a text editor, it contains very distinct headers and footers.

How do I install a PEM certificate in Windows 10?

Go to File menu, click Add/Remove Snap In, and add the Certificates snap-in for Local Computer. Once added, right-click in the middle window and select All Tasks > Import. Once imported, the certificate should show up under Local Computer and not Current User.

How do I view a PEM certificate in Windows?

A PEM encoded certificate is a block of encoded text that contains all of the certificate information and public key. Another simple way to view the information in a certificate on a Windows machine is to just double-click the certificate file.

Is PEM a public or private key?

Privacy Enhanced Mail (PEM) files are a type of Public Key Infrastructure (PKI) file used for keys and certificates.

How does a PEM file look like?

A PEM encoded file includes Base64 data. The private key is prefixed with a «——BEGIN PRIVATE KEY——» line and postfixed with an «——END PRIVATE KEY——«. Certificates are prefixed with a «——BEGIN CERTIFICATE——» line and postfixed with an «——END CERTIFICATE——» line.

What is PEM vs CRT?

pem adds a file with chained intermediate and root certificates (such as a . ca-bundle file downloaded from SSL.com), and -inkey PRIVATEKEY. key adds the private key for CERTIFICATE. crt (the end-entity certificate).

What is chain PEM?

chain.pem is the rest of the chain; in this case, it’s only LetsEncrypt’s root certificate. The chain. pem files contain your intermediate certificates. When you install a SSL certificate, you must install the site certificate but also the intermediate certificates.

What is the difference between PEM and CRT?

crt keeps a signed certificate, whereas . csr is the certificate signing request. Also, . pem just indicates that the content (can be a key, certificate, …) is Base64 encoded.

Why is OpenSSL needed?

OpenSSL is a software library for applications that secure communications over computer networks against eavesdropping or need to identify the party at the other end. It is widely used by Internet servers, including the majority of HTTPS websites.

What do I do with a PEM file?

Using the pem files, you can store the SSL certificates with their associated private keys. More than one certificates are assigned in the full SSL chain, and they work in the following order: First, an end-user certificate, generally assigned to the domain name by a certificate authority (CA).

How do I open a .PEM file?

You can start by installing some of the most common programs associated with PEM files. A few of these associated software titles include Audio Module, WordPerfect Program Editor Macro, and Privacy Enhanced Mail Security Certificate. You can download one of these programs from the developer’s website.

What is PEM key in AWS?

PEM stands for Privacy Enhanced Mail. The PEM format is often used to represent certificates, certificate requests, certificate chains, and keys. The typical extension for a PEM–formatted file is . pem , but it doesn’t need to be. AWS does not provide utilities for manipulating PEM files or other certificate formats.

1 Answer. You should not be sharing these keys. Period. Each user should generate their own SSH keypair and their public key should be deployed to each system they need access to.

Where are Windows certificates stored?

Certificates stored on the Windows 10 computer are located in the local machine certificate store. Windows 10 offers Certificate Manager as a certificate management tool for both computer and user certificates.

Why is OpenSSL needed?

OpenSSL is a software library for applications that secure communications over computer networks against eavesdropping or need to identify the party at the other end. It is widely used by Internet servers, including the majority of HTTPS websites.

Does PEM file contain private key?

A PEM file may contain just about anything including a public key, a private key, or both, because a PEM file is not a standard. In effect PEM just means the file contains a base64-encoded bit of data.

What is difference between PEM and CRT?

pem adds a file with chained intermediate and root certificates (such as a . ca-bundle file downloaded from SSL.com), and -inkey PRIVATEKEY. key adds the private key for CERTIFICATE. crt (the end-entity certificate).

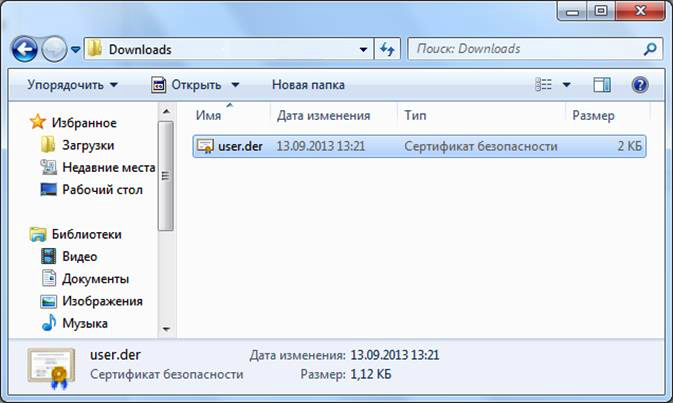

Откройте папку, куда вы скачали pem-сертификат, переименуйте его в user.der и дважды нажмите на него:

Рисунок 5 Выбор файла сертификата

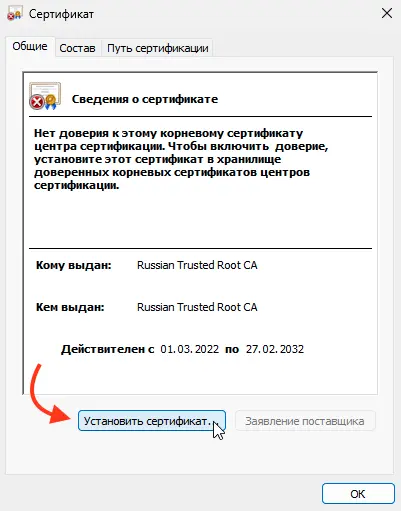

Откроется информация о сертификате. Нажмите на кнопку Установить сертификат:

Рисунок 6 Установка сертификата

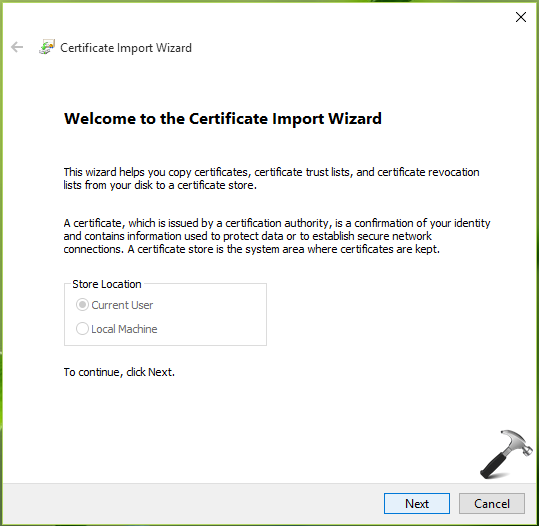

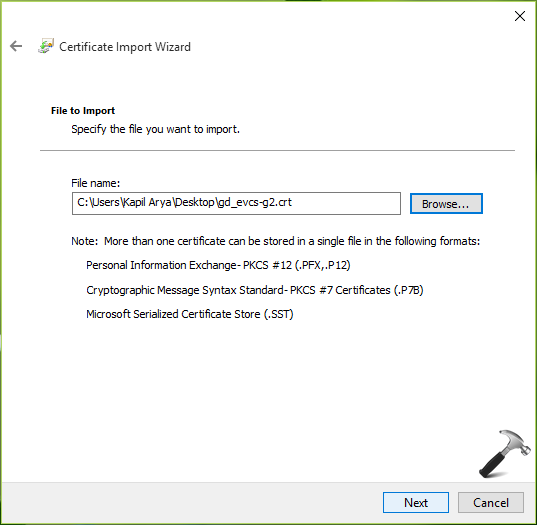

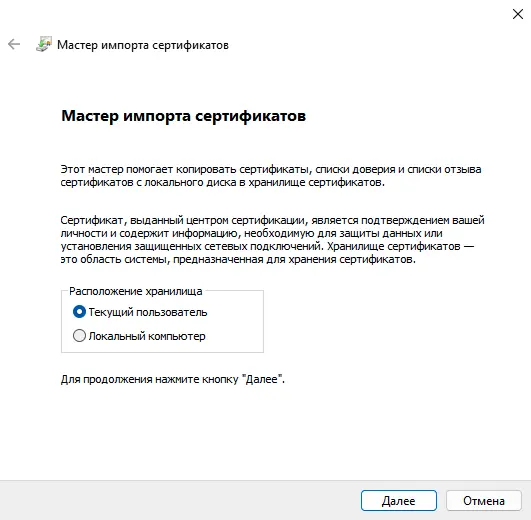

Запустится мастер импорта сертификатов. Выполните импорт, следуя всем рекомендациям, предлагаемым мастером импорта сертификатов:

Рисунок 7 Мастер импорта сертификатов

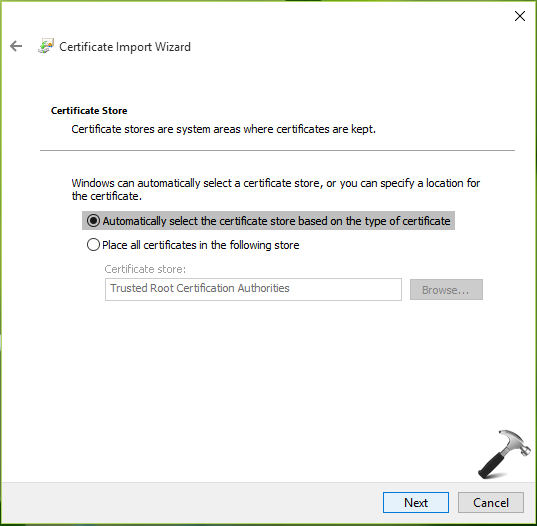

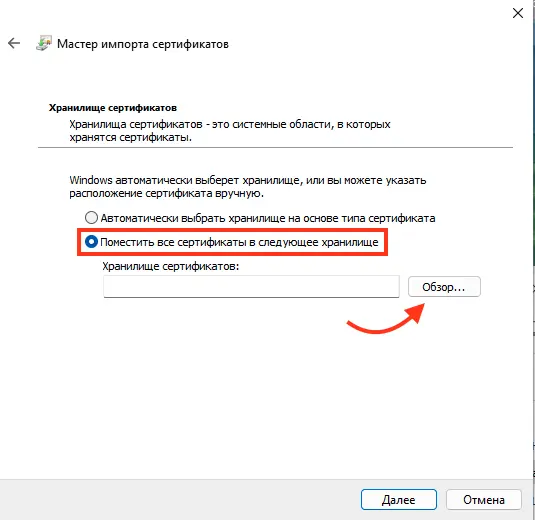

Выберите хранилище сертификата и нажмите кнопку Обзор:

Рисунок 8 Выбор хранилища

Выберите Доверенные корневые центры сертификации и нажмите кнопку ОК:

Рисунок 9 Выбор хранилища (продолжение)

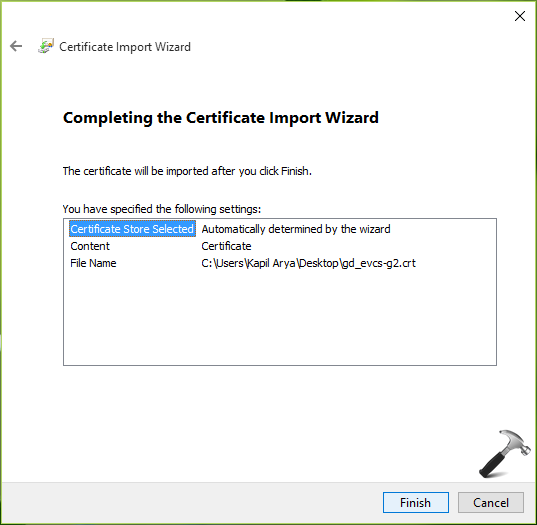

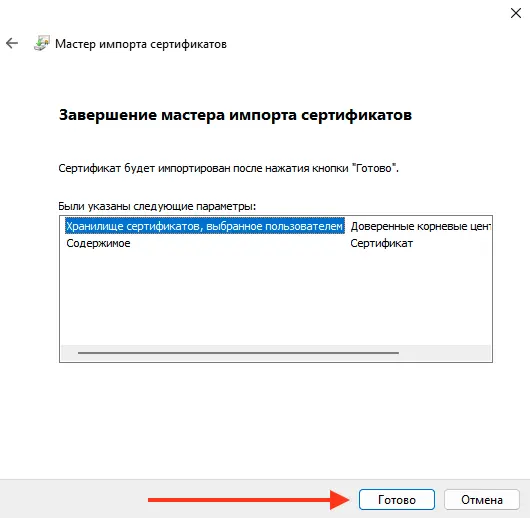

Нажмите кнопку «Готово»:

Рисунок 10 Завершение импорта

Когда появится предупреждение системы безопасности, нажмите кнопку Да:

Рисунок 11 Согласие на установку сертификата

Рисунок 12 Установка завершена

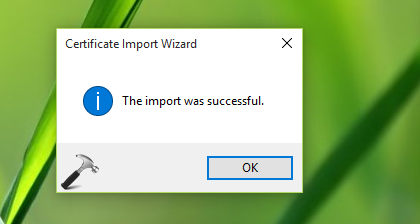

Установка сертификата завершена.

If you received and installed a certificate in the PEM format on your Windows server, you may need to additionally install intermediate certificates to your machine. If the intermediate certificates are missing on the server, some browsers may show warnings about the certificate being untrusted.

Intermediate certificates can be imported to the Windows machine via Microsoft Management Console (MMC). Please take the following steps to import the intermediate certificates on your machine.

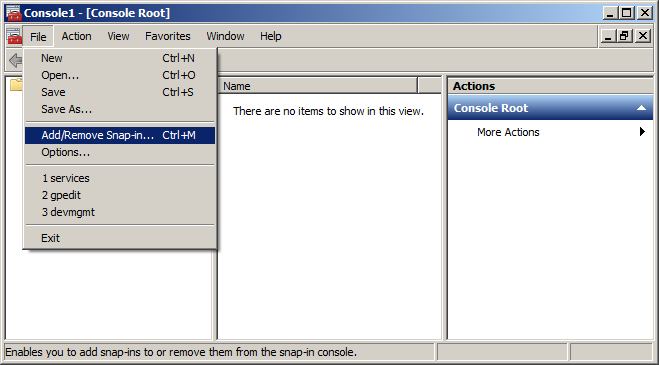

- Add certificate snap-in.

Launch MMC. Click on the Start menu >> Run. Type in mmc and press OK.

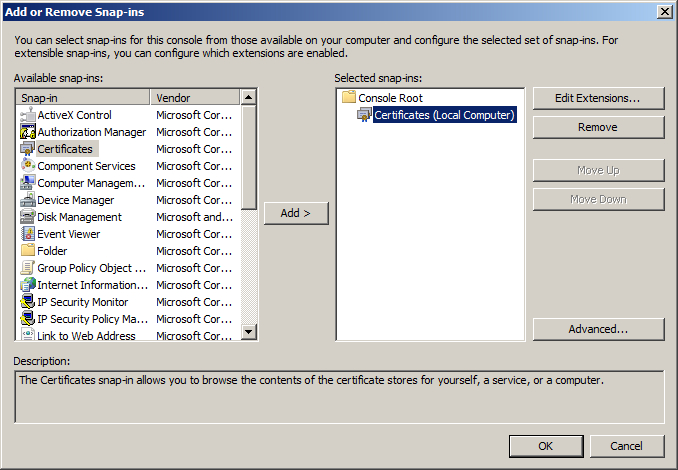

Click on File and choose the Add/Remove Snap-in option.

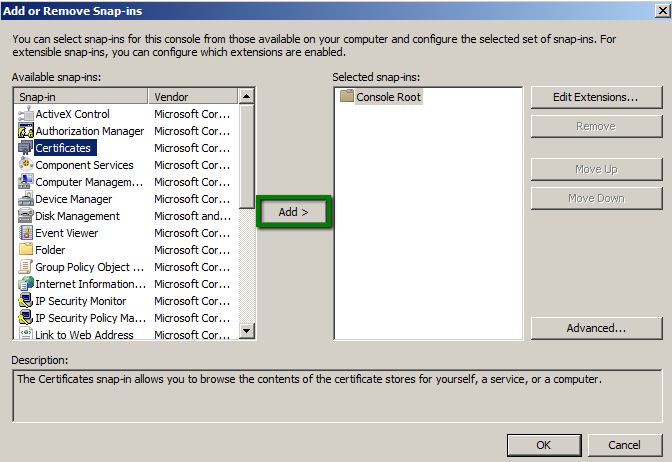

Select Certificates from the Available snap-ins list and click the Add button.

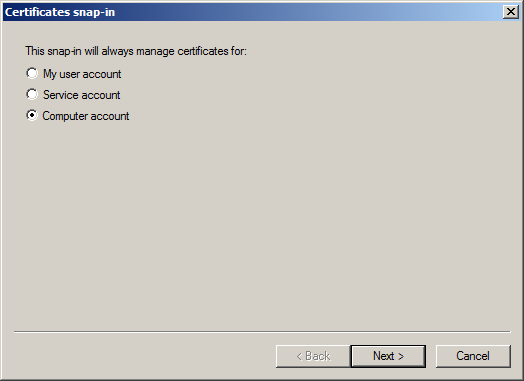

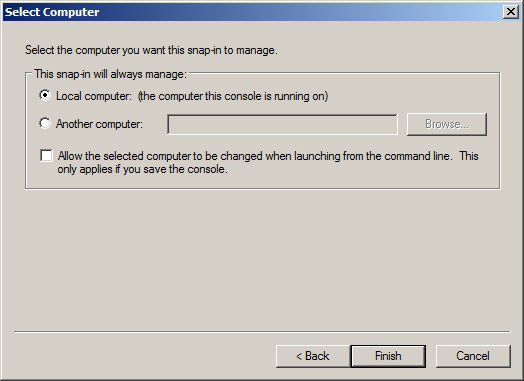

Choose Computer account to manage the certificate and click Next.

Select Local Computer and press the Finish button.

Certificates snap-in was selected. Click OK to add it to the console.

- Import intermediate/root certificates.

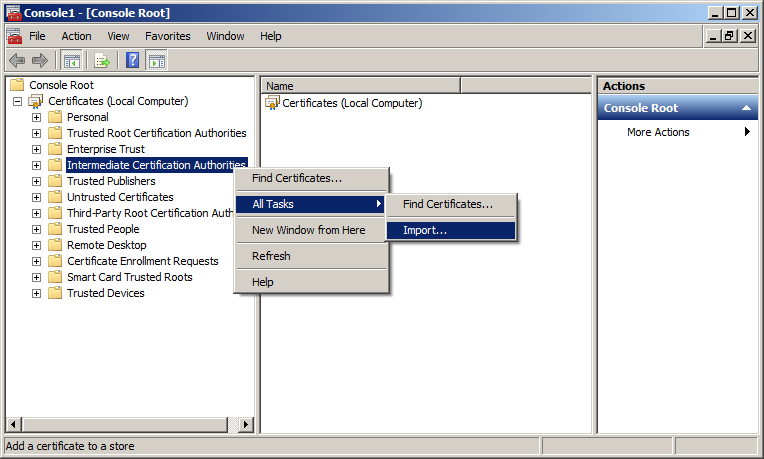

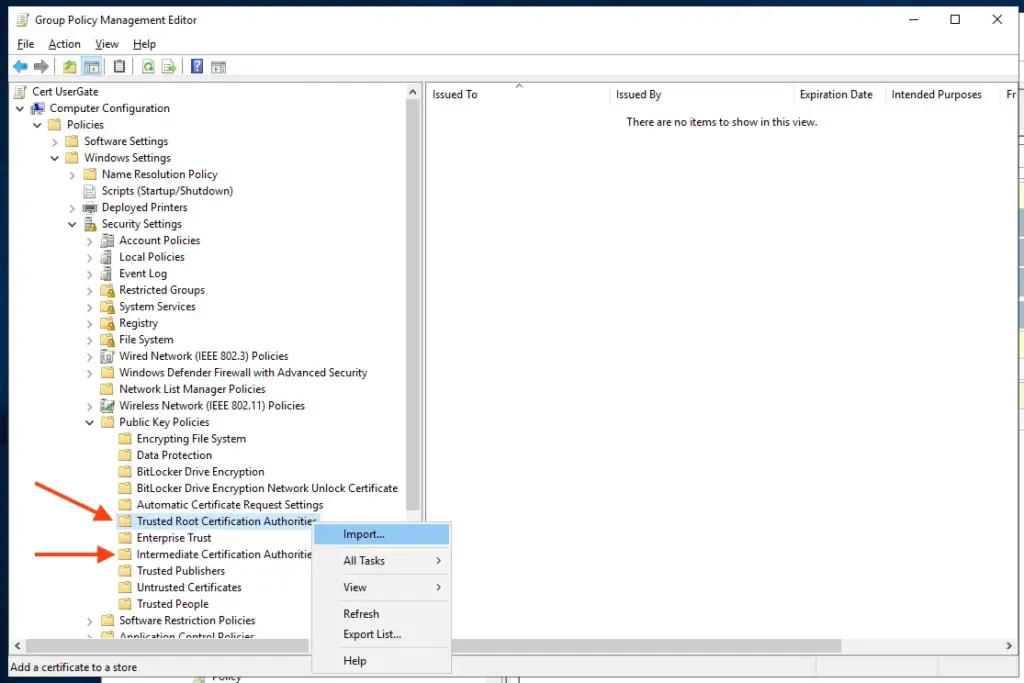

To import an intermediate certificate, right-click on Intermediate Certification Authority >> All Tasks >> Import

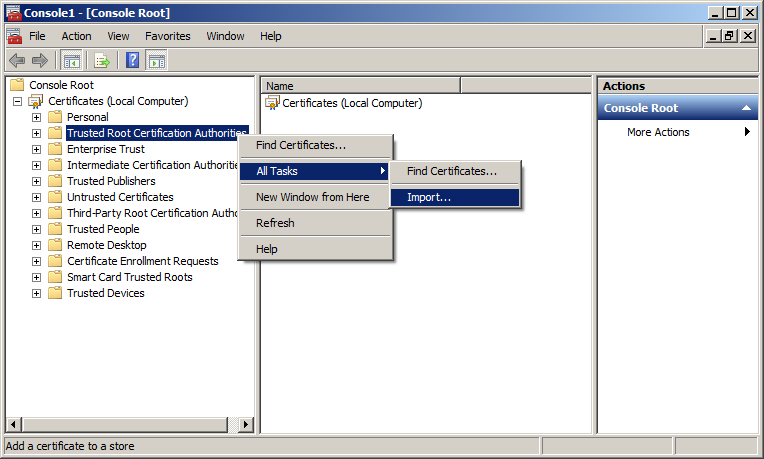

To import a root certificate, right-click on Trusted Root Certification Authority >> All Tasks >> Import

Clicking on the Import button will run the Certificate import wizard.

Browse the intermediate certificate file you want to import to your computer and click Next.

Select the certificate store you want to import the certificate into – Intermediate Certification Authorities for intermediate certificates and Trusted Root Certification Authorities for root certificates.

If you have several intermediate/root certificates in a single file, you can choose the option ‘Automatically select the certificate store based on the type of certificate’. Wizard will detect the type of the certificates and import them into the corresponding stores.

Click the Finish button to complete the wizard. The certificate has been successfully imported.

Note: Generally, the root certificates for SSL we provide should be already pre-installed on the Windows machine. So, a manual root certificate import may only be needed if the root certificate was removed intentionally.

Also, when establishing the handshake, the root certificates are not returned by Windows servers to the clients, so some SSL checking tools may show that the root certificate is missing.

Since the web is moving towards to HTTPS, there is a increase in number of security certificate authorities (CAs) and variety of certificates issued. Windows 10 comes with some built-in certificates installed from leading CAs. But if you’re going to visit a website/app whose root certificate is not pre-installed on your machine (due to its vendor, type or format), you might get following prompt in the browser, where you need to trust the CA on your own. It might be possible you need to do this every-time you visit the website/app.

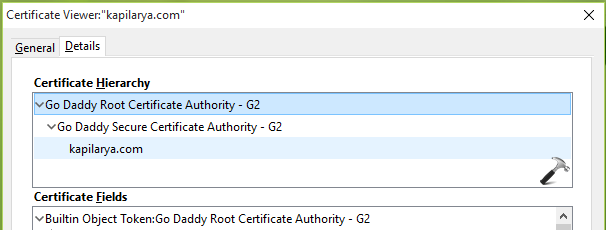

To avoid this, you can install the root certificate to your machine from the CA. All CAs publicly and freely allows the download of their root certificate through repository. Root certificate is top-most security certificate issued by a CA and all other intermediate certificates follows a tree-structure analogy starting from root certificate. So if root certificate is present on your machine, all the certificate issued in hierarchical order after it, will be automatically trusted by your system.

In this article, we’ll see the steps to manually add a trusted root certificate to your Windows 10 machine.

How To Install Trusted Root Certificate In Windows 10

FYI: You must be the administrator of your system to follow these steps.

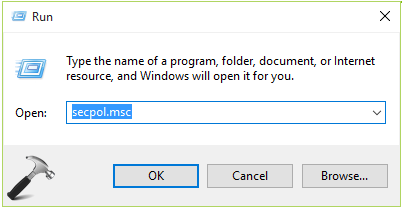

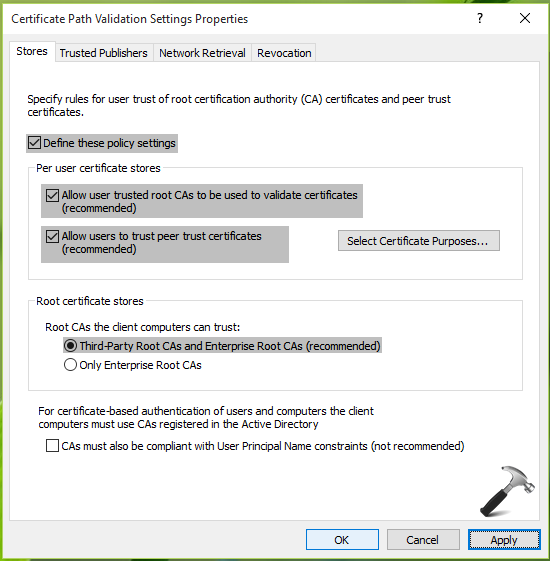

1. Press + R and put secpol.msc in Run dialog box. Click OK to open Security Policy snap-in.

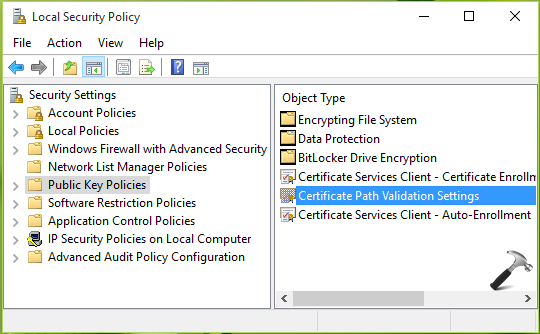

2. In Local Security Policy snap-in, click Public Key Policies > Certificate Path Validation Settings.

3. Then in Certificate Path Validation Settings Properties, under Store tab, check Define these policy settings. Make sure you check Allow user trusted root CAs to be used to validate certificates and Allow users to trust peer trust certificates options here. Under Root certificates stores, select Third-Party Root CAs and Enterprise Root CAs option. Click Apply followed by OK.

Close Local Security Policy snap-in.

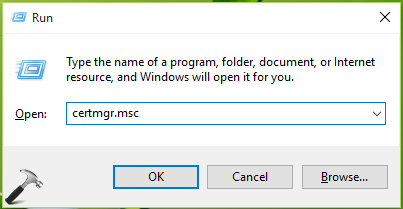

4. Press + R and put certmgr.msc in Run dialog box. Click OK to open Certificate Manager snap-in.

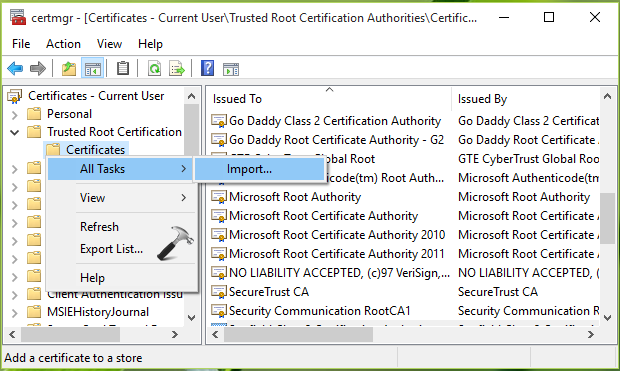

5. In Certificate Manager window, click Trusted Root Certification Authorities > Certificates. Right click on Certificates and select All Tasks > Import.

6. Now in Certificate Import Wizard, click Next.

7. Then browse the certificate root file (make sure to select correct file format such .crt/.cer, .p7b/.spc etc.) which you got from your CA. Click Next.

8. On the next screen, choose Automatically select the certificate store based on the type of certificate option. Hit Next.

9. Click Finish to finally import the certificate to Trusted Root Certification Authorities store.

In few seconds, you’ll receive the confirmation saying ‘The import was successful‘ which means the new certificate is installed and ready for use.

In this way, you can install new trusted root certificates to Windows 10.

That’s it!

RELATED ARTICLES

Российские TLS-сертификаты, выпускаемые Национальным удостоверяющим центром (НУЦ) Минцифры России, обеспечивают защищенное соединение по протоколу HTTPS для сайтов российских банков, госучреждений и других организаций, попавших под санкции. Эти сертификаты стали необходимы после того, как зарубежные удостоверяющие центры (CA) начали отзывать или отказываться продлевать сертификаты для российских доменов. Минцифры предоставляет юридическим лицам возможность бесплатно получить TLS-сертификат в течение 5 рабочих дней через портал Госуслуги.

Приобрести оригинальные ключи активации Windows 11 можно у нас в каталоге от 1690 ₽

Однако основная проблема заключается в том, что сертификаты НУЦ Минцифры не включены в списки доверенных корневых сертификатов большинства операционных систем и браузеров. Это приводит к ошибкам, таким как NET::ERR_CERT_AUTHORITY_INVALID, при попытке открыть сайты, использующие такие сертификаты, в популярных браузерах, таких как Google Chrome, Microsoft Edge, Mozilla Firefox или Opera. Для корректной работы необходимо вручную установить корневой и промежуточный сертификаты на устройство или использовать браузеры с встроенной поддержкой, такие как Яндекс Браузер или Атом.

В этой статье подробно описаны шаги по установке российских TLS-сертификатов на различные устройства и браузеры, а также рассмотрены потенциальные риски и альтернативные решения.

Содержание:

Скачать Российские TLS сертификаты

Установка сертификатов на Windows

Установка сертификатов на macOS

Установка сертификатов на Android

Установка сертификатов на iOS

Установка сертификатов в Mozilla Firefox

Проверка поддержки сертификатов на вашем устройстве

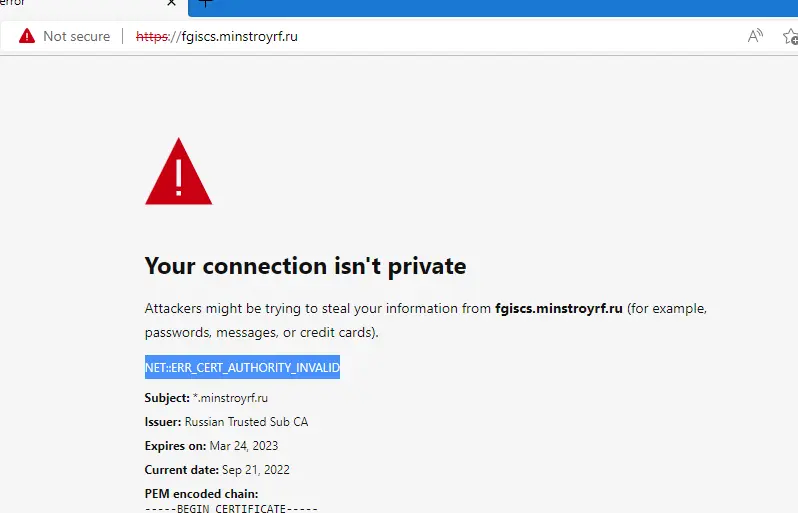

Чтобы проверить, доверяет ли ваш браузер сертификатам НУЦ Минцифры, перейдите на тестовый сайт, например, https://fgiscs.minstroyrf.ru/. Если сертификат не доверенный, вы увидите предупреждение об ошибке, например:

Your connection isn't private. NET::ERR_CERT_AUTHORITY_INVALID. Issuer: Russian Trusted Sub CA

Это указывает на необходимость установки корневого сертификата Russian Trusted Root CA и промежуточного Russian Trusted Sub CA в хранилище доверенных сертификатов вашей системы или браузера.

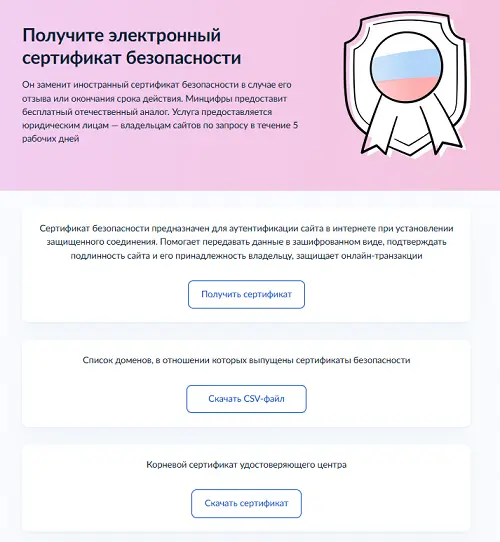

Скачивание сертификатов

Сертификаты и инструкции по их установке доступны на портале Госуслуги по адресу: https://www.gosuslugi.ru/crt. Там же опубликован список доменов, для которых выпущены сертификаты, посмотреть можно здесь https://www.gosuslugi.ru/tls (более 7000 на текущий момент).

Скачайте следующие файлы в зависимости от вашей платформы:

– Windows и Android:

1. Корневой сертификат: russian_trusted_root_ca.cer

2. Промежуточный сертификат: russian_trusted_sub_ca.cer

– macOS:

1. Конфигурационный файл с корневым и промежуточным сертификатами: russiantrustedca.pem

– iOS:

1. Профиль конфигурации: russiantrusted.mobileconfig

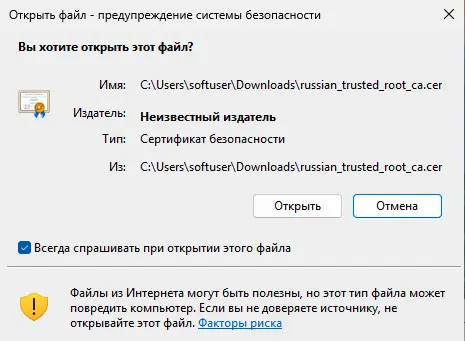

Перед установкой проверьте подлинность корневого сертификата, чтобы избежать установки поддельных файлов. Для этого используйте PowerShell:

$cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 "C:\Temp\russian_trusted_root_ca.cer"; $cert.Thumbprint

Ожидаемый отпечаток: 8FF915CCAB7BC16F8C5C8099D53E0E115B3AEC2F. Если отпечаток не совпадает, не устанавливайте сертификат.

Установка сертификатов на Windows

Для Windows 10 и Windows 11 установка выполняется следующим образом:

1. Скачайте файлы russian_trusted_root_ca.cer и russian_trusted_sub_ca.cer

2. Дважды щелкните по файлу russian_trusted_root_ca.cer.

3. Нажмите Установить сертификат (Install Certificate).

4. Выберите Текущий пользователь (Current User) и нажмите Далее (Next).

5. Выберите Поместить все сертификаты в следующее хранилище (Place all certificates in the following store), затем нажмите Обзор (Browse) и выберите Доверенные корневые центры сертификации (Trusted Root Certification Authorities).

6. Нажмите Далее (Next) и Готово (Finish).

7. Повторите шаги для файла russian_trusted_sub_ca.cer, но выберите хранилище Промежуточные центры сертификации (Intermediate Certification Authorities).

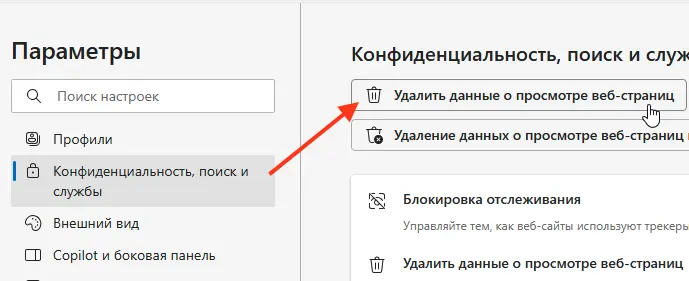

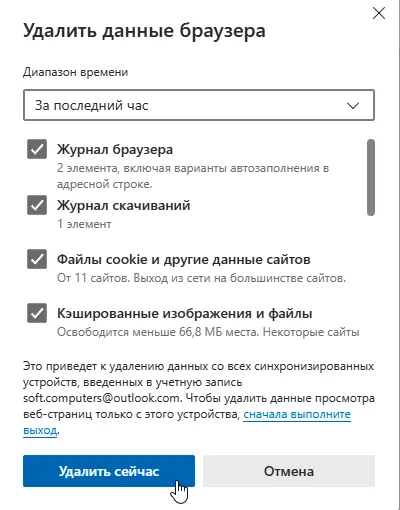

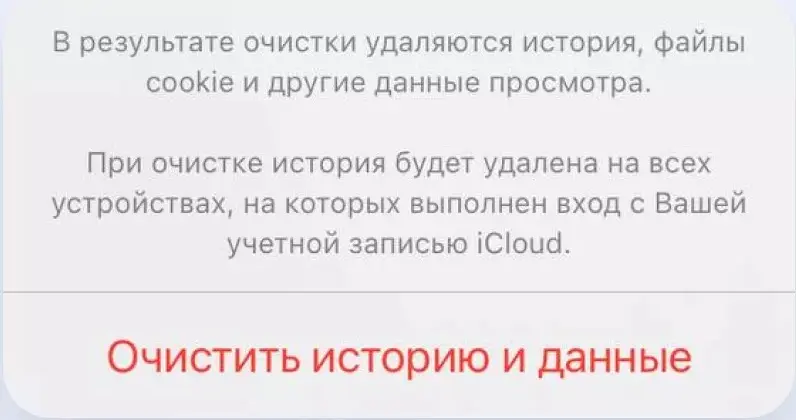

8. Очистите кэш браузера: в настройках браузера найдите раздел Конфиденциальность и безопасность -> Очистить данные (Privacy and Security -> Clear browsing data).

Для автоматизации установки на нескольких компьютерах в домене используйте групповые политики (GPO):

1. Откройте редактор GPO (gpmc.msc).

2. Перейдите в Конфигурация компьютера -> Политики -> Административные шаблоны -> Система -> Управление сертификатами (Computer Configuration -> Policies -> Administrative Templates -> System -> Certificate Services).

3. Импортируйте сертификаты в хранилища Доверенные корневые центры сертификации и Промежуточные центры сертификации.

Установка сертификатов на macOS

Для компьютеров Mac выполните следующие действия:

1. Скачайте файл russiantrustedca.pem

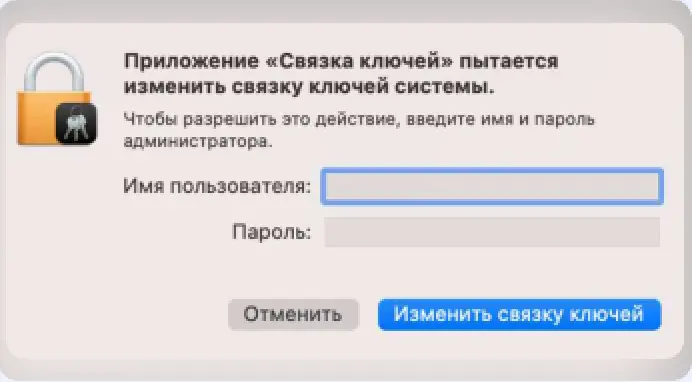

2. Откройте файл — он автоматически запустит приложение Связка ключей (Keychain Access).

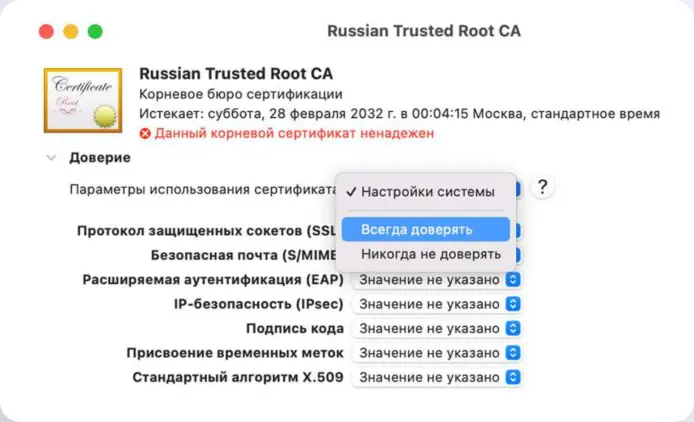

3. В разделе Сертификаты (Certificates) появятся Russian Trusted Root CA и Russian Trusted Sub CA.

4. Дважды щелкните по Russian Trusted Root CA, раскройте раздел Доверие (Trust).

5. В поле Параметры использования сертификата (When using this certificate) выберите Всегда доверять (Always Trust).

6. Закройте окно, введите пароль учетной записи и нажмите Обновить настройки (Update Settings).

7. Очистите кэш браузера: в настройках браузера выберите Конфиденциальность -> Удалить все данные сайтов (Privacy -> Remove All Website Data).

Установка сертификатов на Android

Для устройств под управлением Android выполните следующие шаги:

1. Скачайте файлы russian_trusted_root_ca.cer и russian_trusted_sub_ca.cer

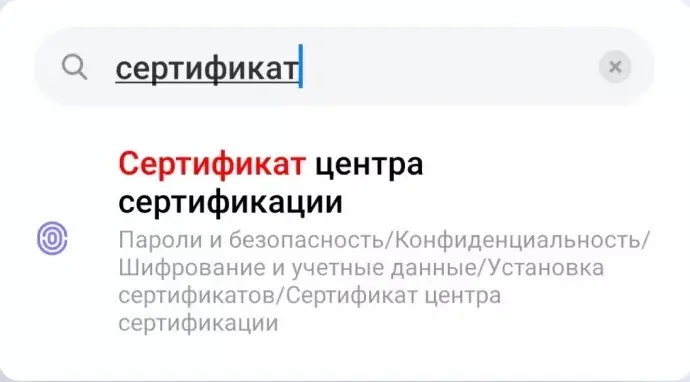

2. Перейдите в Настройки -> Безопасность -> Установка сертификатов (Settings -> Security -> Install certificates) (название может варьироваться в зависимости от версии Android).

3. Введите название сертификата, например, Russian Trusted Root CA.

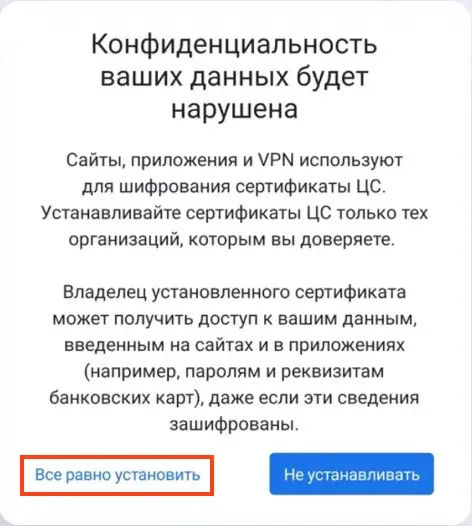

4. Выберите VPN и приложения (VPN and apps) и нажмите ОК.

5. При появлении предупреждения о безопасности выберите Установить в любом случае (Install anyway).

6. Введите пароль устройства, если требуется.

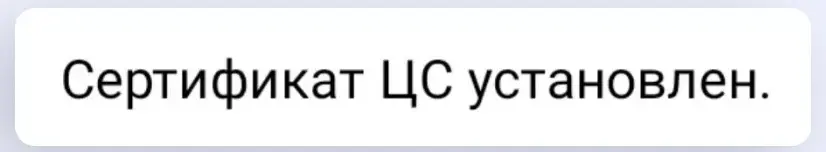

В нижней части экрана появится уведомление «Сертификат ЦС установлен»

7. Повторите процесс для russian_trusted_sub_ca.cer.

8. Очистите кэш браузера: Настройки -> Приложения -> [Ваш браузер] -> Хранилище -> Очистить кэш (Settings -> Apps -> [Your browser] -> Storage -> Clear cache).

Проверьте установку:

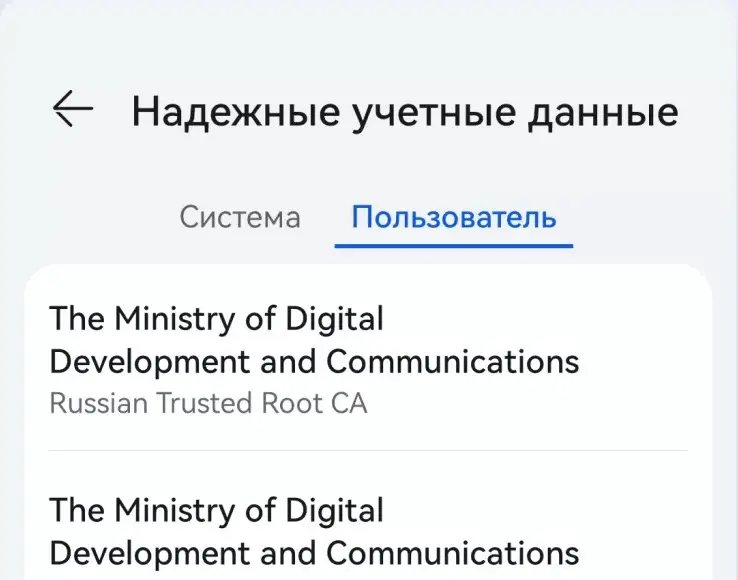

– Перейдите в Настройки -> Безопасность -> Надежные учетные данные (Settings -> Security -> Trusted credentials).

– На вкладке Пользователь (User) должны отображаться Russian Trusted Root CA и Russian Trusted Sub CA.

Установка сертификатов на iOS

Для iPhone и iPad установка выполняется через профиль конфигурации:

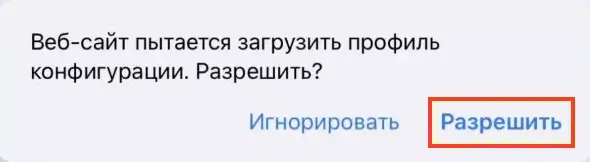

1. Откройте браузер Safari и перейдите на https://gu-st.ru/content/Other/doc/russiantrusted.mobileconfig.

2. Нажмите Разрешить (Allow) для загрузки профиля.

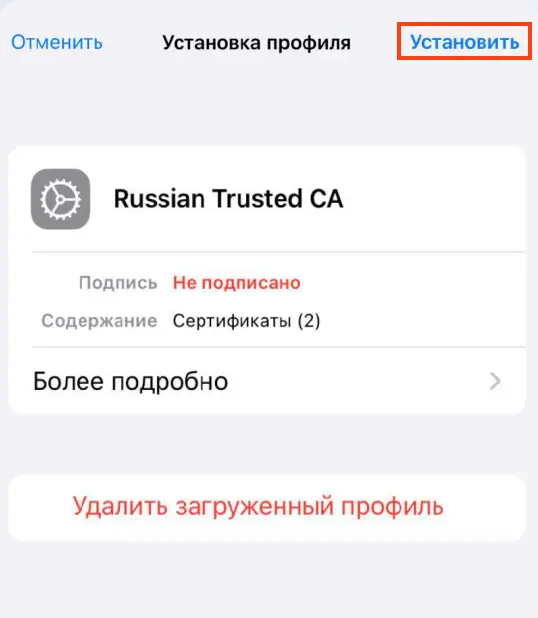

3. Перейдите в Настройки -> Профиль загружен (Settings -> Profile Downloaded).

4. Нажмите Установить (Install), введите пароль устройства и подтвердите установку.

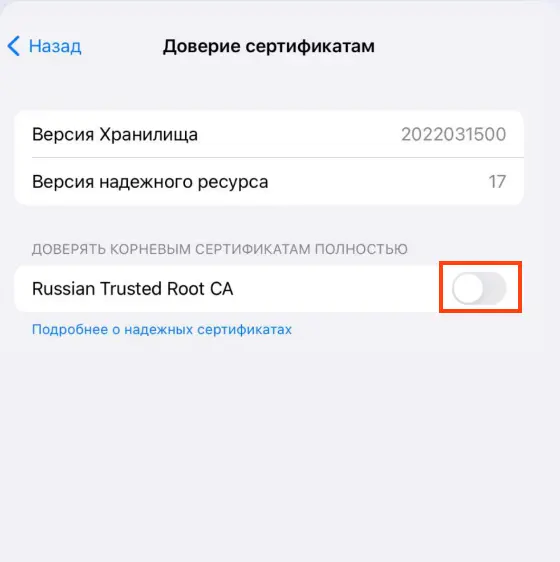

5. Включите доверие сертификату:

– Перейдите в Настройки -> Основные -> Об этом устройстве -> Доверие сертификатам (Settings -> General -> About -> Certificate Trust Settings).

– Включите переключатель напротив Russian Trusted Root CA и подтвердите действие.

– Оповещении «Корневой сертификат» нажмите «Дальше»

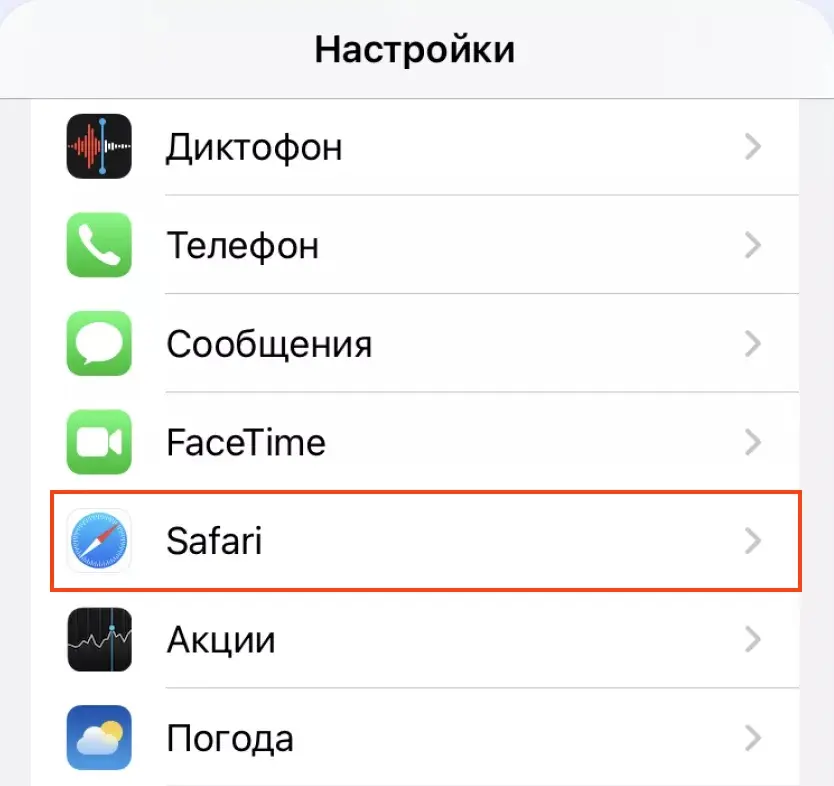

6. Очистите кэш браузера: Настройки -> Safari -> Очистить историю и данные сайтов (Settings -> Safari -> Clear History and Website Data).

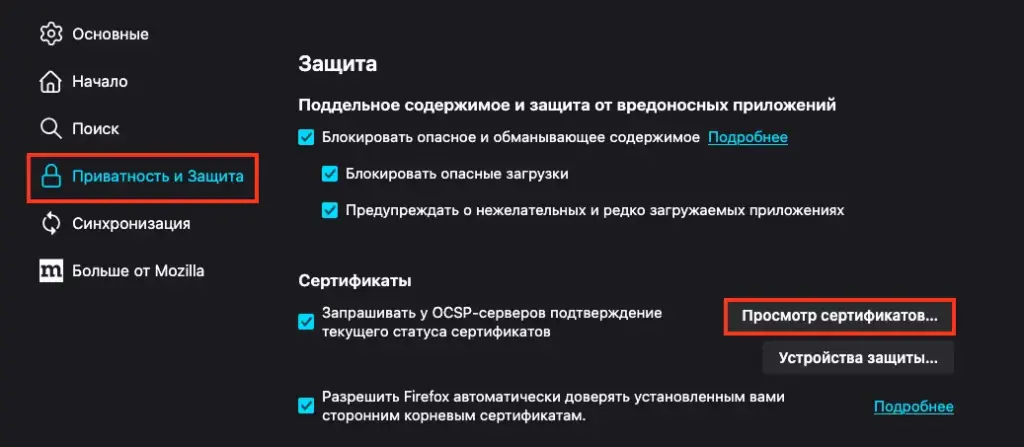

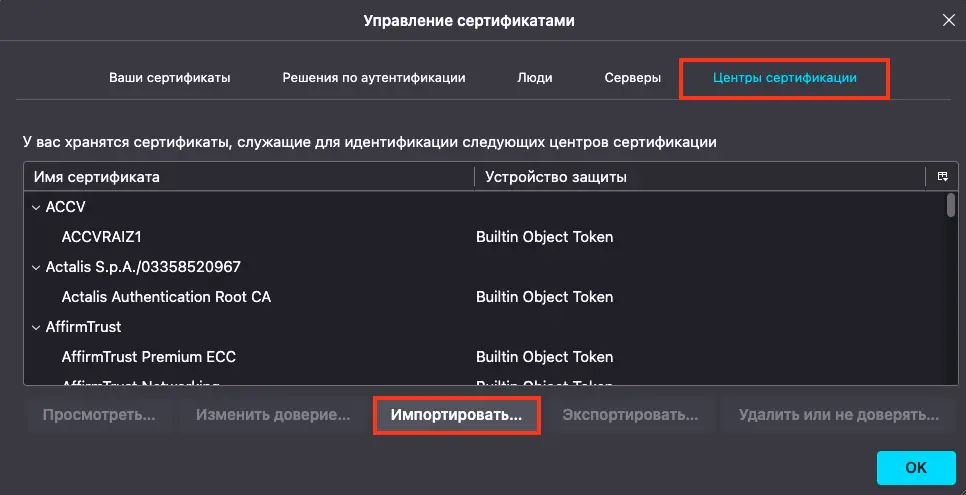

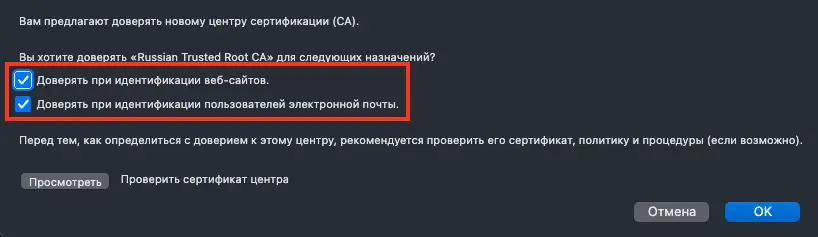

Установка сертификатов в Mozilla Firefox

Mozilla Firefox использует собственное хранилище сертификатов, поэтому установка в систему Windows или macOS не влияет на браузер. Для добавления сертификатов:

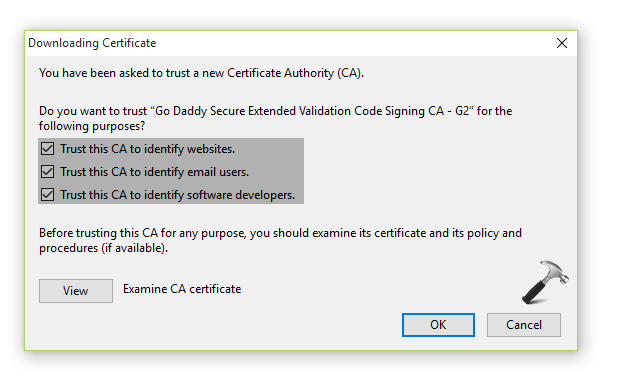

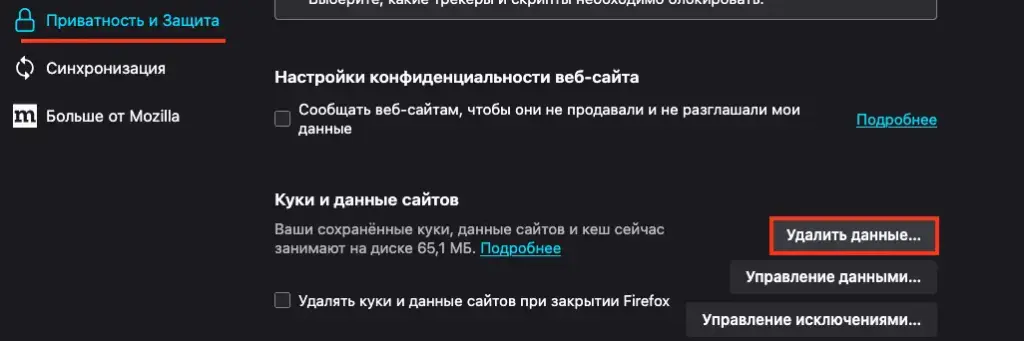

1. Откройте Firefox и перейдите в Настройки -> Конфиденциальность и защита (Preferences -> Privacy & Security) или введите в адресной строке about:preferences#privacy.

2. Прокрутите до раздела Сертификаты (Certificates) и нажмите Просмотр сертификатов (View Certificates).

3. На вкладке Центры сертификации (Authorities) нажмите Импортировать (Import).

4. Выберите файл russian_trusted_root_ca.cer

5. Установите галочки Доверять при идентификации веб-сайтов (Trust this CA to identify websites) и Доверять при идентификации пользователей почты (Trust this CA to identify email users).

6. Нажмите ОК и перезапустите браузер.

7. Очистите кэш: Настройки -> Конфиденциальность и защита -> Очистить данные (Preferences -> Privacy & Security -> Clear Data).

Использование российских браузеров как альтернатива

Если вы не хотите устанавливать сертификаты на устройство, используйте браузеры с встроенной поддержкой российских TLS-сертификатов:

– Яндекс Браузер

– Атом (разработан VK)

Эти браузеры автоматически доверяют сертификатам НУЦ Минцифры, что позволяет открывать сайты без ошибок. Однако эксперты рекомендуют использовать такие браузеры только для доступа к сайтам с российскими сертификатами (например, Сбербанк, Госуслуги), а для других задач применять основные браузеры, такие как Chrome или Firefox.

Потенциальные риски установки сертификатов

Установка корневых сертификатов НУЦ Минцифры связана с определенными рисками, так как корневой сертификат позволяет удостоверяющему центру подписывать любые сертификаты, включая потенциально вредоносные. Это может привести к атакам типа MITM (Man-in-the-Middle), когда злоумышленники перехватывают трафик. Подобные инциденты фиксировались в других странах, например, в Казахстане.

Для минимизации рисков:

– Устанавливайте сертификаты только на отдельное устройство или виртуальную машину, используемые исключительно для доступа к российским сайтам.

– Используйте VPN для дополнительного шифрования трафика.

– Регулярно проверяйте список установленных сертификатов в системе и удаляйте подозрительные.

– Рассмотрите использование Яндекс Браузера или Атома вместо установки сертификатов.

Дополнительные рекомендации

– После установки сертификатов всегда очищайте кэш браузера, чтобы избежать ошибок при загрузке сайтов.

– Проверяйте актуальность инструкций на портале Госуслуги, так как процесс установки может измениться.

– Если сайт продолжает выдавать ошибку после установки сертификатов, проверьте настройки доверия сертификатам в системе или обратитесь в поддержку Госуслуг.

– Для корпоративных сред настройте автоматическую установку сертификатов через GPO или MDM-системы для упрощения администрирования.

Следуя этим инструкциям, вы сможете настроить безопасный доступ к сайтам, использующим российские TLS-сертификаты, на любых устройствах и в любых браузерах.