Even though there are a lot of antivirus programs you can use to get rid of viruses and malware, sometimes you might need to deal with a suspicious file or folder on your own. It’s very important to know that the steps we’ll talk about later for using Command Prompt (CMD) in Windows 11 or 10 are meant for dealing with specific suspected files in certain folders, not for scanning your whole computer for viruses.

This method is just an extra step, not a replacement for regular virus scans. You should always use Windows Defender or a good third-party antivirus software to check your entire system first. With that in mind, let’s look at how to use CMD to remove suspected viruses manually in Windows.

Why use Command Prompt for manual virus removal

Command Prompt lets you talk directly to the Windows OS and work with files. If a virus is messing with your antivirus software, or if it’s a new virus that your antivirus software doesn’t know yet, CMD can come in handy. It allows you to go straight to the file and change things so you can delete it more easily.

But you need to know what you’re doing with CMD because a wrong command can cause serious problems with your PC.

Also see: How to Scan an .exe File for Viruses to Check If It’s Safe

Things to consider before using CMD to delete infected files

There are some important things that you should know first before you proceed:

- This method is not about guessing where viruses might be; it’s about dealing with specific suspicious files or folders. Make sure you know which files might be causing trouble, maybe because your computer is acting weird or another scanning tool gave you a clue.

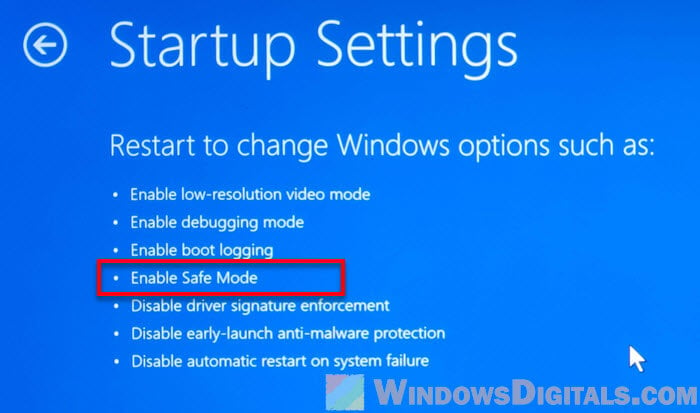

- It’s often a good idea to start your computer in Safe Mode when trying to get rid of infected files. Safe Mode runs with just the basic stuff your computer needs, which makes it tough for stubborn viruses to hide or protect themselves.

- Make sure you have administrator rights on your computer. You’ll need this to run certain commands and change file properties.

- If you’re not sure about a command or a step, stop and look it up or ask someone who knows.

Common virus: What is Trojan:Win32/Casdet!rfn and How to Remove it

Remove virus files using CMD in Windows 11 or 10

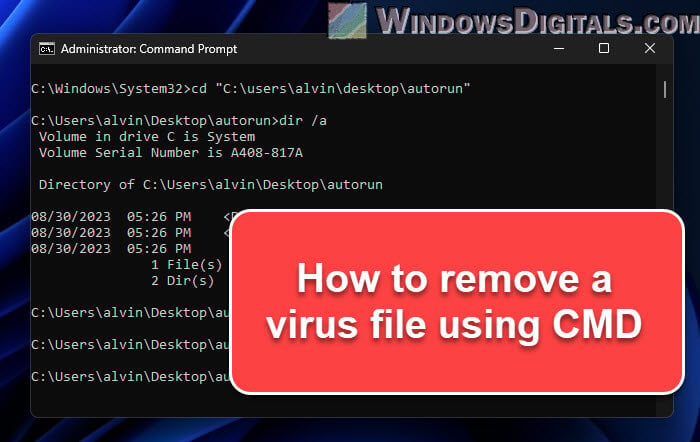

Now that you know what we’re trying to do and know the risks, below are the steps to get rid of a virus file using CMD in Windows 11 or 10.

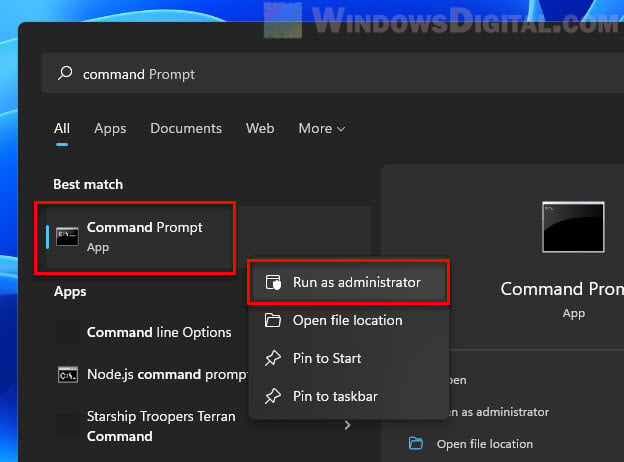

- Start CMD with administrator rights:

- Click on the Start button.

- Type “cmd” in the search bar.

- Right-click on “Command Prompt” from the search results and select “Run as administrator”.

- Handy guide: How to Run CMD, PowerShell or Regedit as SYSTEM in Windows 11

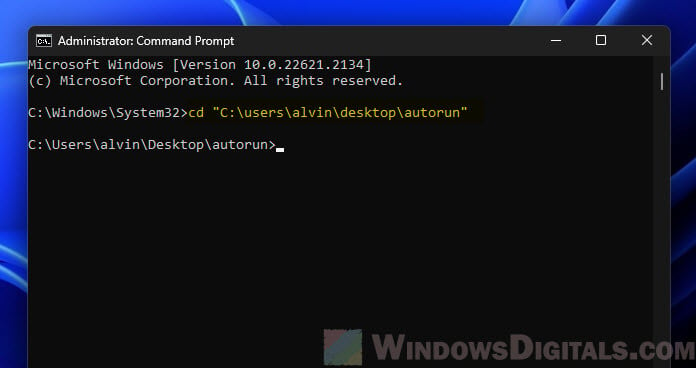

- Go to the folder you think has the virus:

- In CMD, you usually start in your user folder. Use the “cd” command to go to other folders. For example,

cd Downloadswill take you to your Downloads folder. Learn more: How to change directory or drive in CMD. - To go back up one level in the folder structure, type

cd ...

- In CMD, you usually start in your user folder. Use the “cd” command to go to other folders. For example,

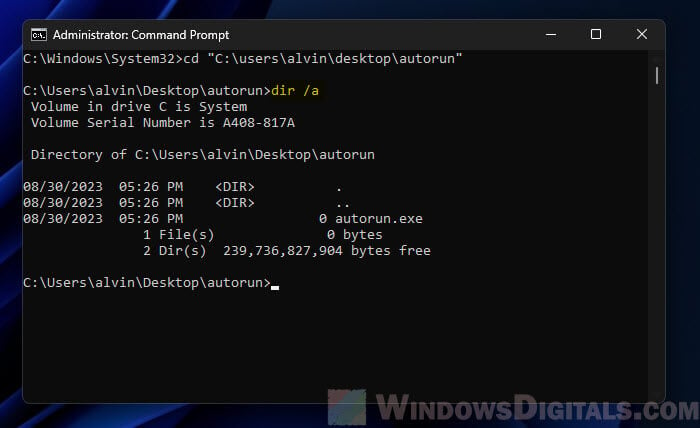

- Show files and folders:

- Type “dir” to see all the files and folders where you are. This helps if you’re not sure of the file name you’re after.

- Use

dir /ato see all files, even hidden ones. Bad files often hide to avoid being seen.

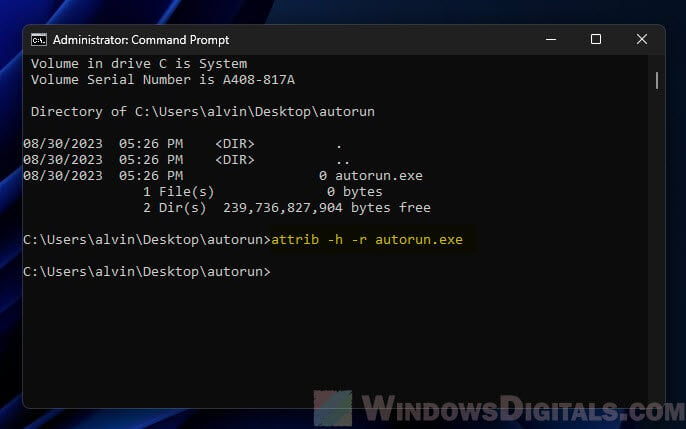

- Change file properties:

- If you find a sketchy file, you might need to change its settings. Use the “attrib” command for this.

- For instance, if a file called “autorun.exe” is hidden and read-only, you can make it visible and editable by typing

attrib -h -r autorun.exe. - This will make the file visible and ready for changes.

- Related resource: How to Unhide a File or Folder in Windows 11

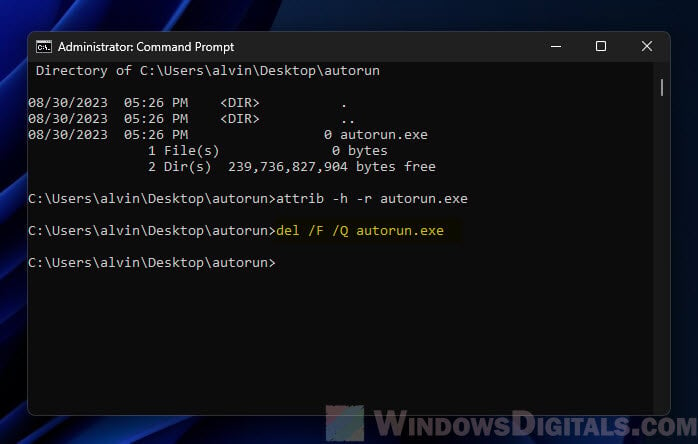

- Delete the bad file:

- Once you’re sure the file is harmful and you’ve backed up important stuff, use the “del” command to get rid of it. For example,

del autorun.exe. - You can also use:

del /F /Q autorun.exe. Here, “/F” makes sure read-only files get deleted, and “/Q” means it won’t ask you before deleting. - If a message says the file is being used, you might need to restart in Safe Mode and try again. Safe Mode stops most programs from running, which helps in deleting stubborn files.

- Learn more: How to Force Delete a File in Use by Another Program on Windows 11/10

- Once you’re sure the file is harmful and you’ve backed up important stuff, use the “del” command to get rid of it. For example,

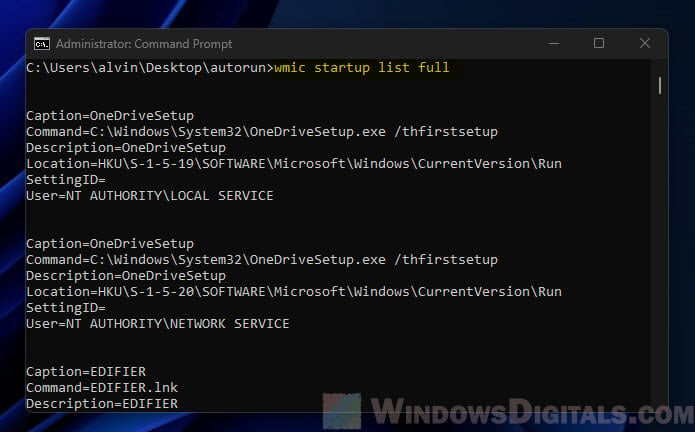

- Check startup programs:

- Many bad programs try to start automatically when your computer turns on. You can see which programs these are with the “wmic” command.

- Type

wmic startup list fullto see all programs that start with Windows. If you see something suspicious, write down where it’s located. - See also: How to Disable Startup Services on Windows 11 or 10

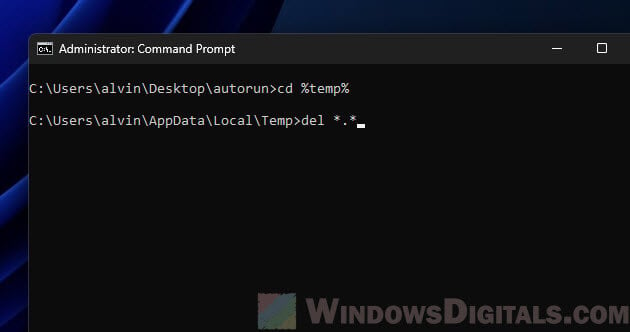

- Clean out temporary folders:

- Bad software often hides or keeps copies in temporary folders. It’s smart to clean these out now and then.

- Go to the temp folder with

cd %temp%. - Type

del *.*to remove all files. Be careful, this deletes all temp files, but it’s usually safe. However, it’s good to be cautious. - Useful tip: How to Delete a Ghost File or Folder in Windows 11/10

Emphasizing again, although CMD can be a strong tool to delete files that are difficult to remove, it’s not actually a solid way to find malware on your system. Whenever in doubt about a possible infection on your computer, always do a full scan with either Windows Defender or a trusted antivirus program first.

Сводка

Средство удаления вредоносных программ Windows (MSRT) помогает удалять вредоносные программы с компьютеров под управлением любой из следующих операционных систем:

-

Windows 11

-

Windows Server 2022 г.

-

Windows 10

-

Windows Server 2019

-

Windows Server 2016

-

Windows 8.1

-

Windows Server 2012 R2

-

Windows Server 2012

-

Windows Server 2008 R2

-

Windows 7

-

Windows Server 2008

Корпорация Майкрософт обычно выпускает MSRT ежемесячно в рамках клиентский компонент Центра обновления Windows или как автономное средство. (Исключения см. в разделе Пропущенные выпуски.) Используйте это средство для поиска и удаления определенных распространенных угроз и отмены внесенных ими изменений (см. раздел Охваченные семейства вредоносных программ). Для комплексного обнаружения и удаления вредоносных программ рекомендуется использовать автономный Защитник Windows или средство проверки безопасности (Майкрософт).

Эта статья содержит сведения о том, чем средство отличается от антивирусного или антивредоносного продукта, как скачать и запустить средство, что происходит при обнаружении вредоносных программ, а также сведения о выпуске средства. Она также содержит сведения для администраторов и опытных пользователей, включая сведения о поддерживаемых параметрах командной строки.

Примечания:

-

В соответствии с политикой жизненного цикла служба поддержки Майкрософт MSRT больше не поддерживается на платформах Windows Vista и более ранних версий. Дополнительные сведения см. в статье Жизненный цикл служба поддержки Майкрософт.

-

Если у вас возникли проблемы с обновлением MSRT в клиентский компонент Центра обновления Windows, см. статью Устранение неполадок с обновлением Windows 10.

Дополнительные сведения

MSRT не заменяет антивирусный продукт. Это строго пост-инфекционное средство удаления. Поэтому мы настоятельно рекомендуем установить и использовать актуальный антивирусный продукт.

MSRT отличается от антивирусного продукта тремя важными способами:

-

Средство удаляет вредоносное программное обеспечение с уже зараженного компьютера. Антивирусные продукты блокируют запуск вредоносных программ на компьютере. Гораздо более желательно блокировать запуск вредоносного программного обеспечения на компьютере, чем удалять его после заражения.

-

Средство удаляет только определенные распространенные вредоносные программы. Конкретные распространенные вредоносные программы — это небольшое подмножество всех вредоносных программ, которые существуют сегодня.

-

Средство фокусируется на обнаружении и удалении активных вредоносных программ. Активное вредоносное программное обеспечение — это вредоносное программное обеспечение, которое в настоящее время выполняется на компьютере. Средство не может удалить не запущенное вредоносное программное обеспечение. Однако эту задачу может выполнять антивирусный продукт.

Дополнительные сведения о том, как защитить компьютер, см. на веб-сайте Центра безопасности & безопасности Майкрософт .

Заметка MSRT фокусируется только на обнаружении и удалении вредоносных программ, таких как вирусы, черви и троянские кони. Он не удаляет шпионское ПО.

Вам не нужно отключать или удалять антивирусную программу при установке MSRT. Однако если на компьютере распространено вредоносное программное обеспечение, антивирусная программа может обнаружить это вредоносное программное обеспечение и помешать средству удаления удалить его при запуске средства удаления. В этом случае для удаления вредоносных программ можно использовать антивирусную программу.

Так как MSRT не содержит вирус или червь, средство удаления само по себе не должно активировать антивирусную программу. Однако если вредоносные программы заразили компьютер перед установкой актуальной антивирусной программы, антивирусная программа может не обнаружить это вредоносное программное обеспечение, пока средство не попытается удалить его.

Самый простой способ скачать и запустить MSRT — включить автоматическую Обновления. Включение автоматического Обновления гарантирует, что средство будет получено автоматически. Если у вас включен автоматический Обновления, вы уже получаете новые версии этого средства. Средство работает в режиме «Тихий», если не обнаруживает инфекцию. Если вы не получили уведомления о заражении, не было найдено вредоносного программного обеспечения, требующего вашего внимания.

Включение автоматических обновлений

Чтобы включить автоматическую Обновления себя, выполните действия, описанные в следующей таблице для операционной системы, на котором работает компьютер.

|

Если компьютер работает: |

Сделайте вот что. |

|---|---|

|

Windows 11 |

Примечание Независимо от того, установите ли вы переключатель значение Выкл. или Включено, вы по-прежнему будете получать обычные обновления для системы безопасности. Переключатель определяет скорость получения дополнительных обновлений, исправлений, обновлений компонентов и улучшений, отличных от системы безопасности. |

|

Windows 10 |

Примечание Windows 10 — это служба. Это означает, что автоматические обновления включены по умолчанию, и на компьютере всегда есть последние и лучшие функции. |

|

Windows 8.1 |

|

|

Windows 7 |

|

Скачайте MSRT. Необходимо принять условия лицензионного соглашения на использование программного обеспечения Майкрософт. Условия лицензии отображаются только при первом доступе к автоматическому Обновления.

Примечание После принятия одноразовых условий лицензии вы можете получать будущие версии MSRT без входа на компьютер в качестве администратора.

MSRT работает в тихом режиме. При обнаружении вредоносного программного обеспечения на компьютере при следующем входе на компьютер с правами администратора в области уведомлений появится всплывающее сообщение, чтобы вы знали об обнаружении.

Выполнение полной проверки

Если средство находит вредоносное программное обеспечение, может потребоваться выполнить полную проверку. Мы рекомендуем выполнить эту проверку. При полной проверке выполняется быстрая проверка, а затем полная проверка компьютера независимо от того, обнаружено ли вредоносное программное обеспечение во время быстрой проверки. Эта проверка может занять несколько часов, так как она будет проверять все фиксированные и съемные диски. Однако сопоставленные сетевые диски не сканируются.

Удаление вредоносных файлов

Если вредоносные программы изменили (заразили) файлы на вашем компьютере, средство предложит удалить вредоносные программы из этих файлов. Если вредоносные программы изменили параметры браузера, ваша домашняя страница может быть автоматически изменена на страницу с инструкциями по восстановлению этих параметров.

Вы можете очистить определенные файлы или все зараженные файлы, которые находит средство. Имейте в виду, что во время этого процесса возможна потеря некоторых данных. Кроме того, имейте в виду, что средство может не восстановить некоторые файлы до исходного состояния, предшествующего заражению.

Средство удаления может запросить перезагрузку компьютера, чтобы завершить удаление некоторых вредоносных программ, или может предложить выполнить действия вручную для завершения удаления вредоносного программного обеспечения. Чтобы завершить удаление, следует использовать актуальный антивирусный продукт.

Сообщает сведения о заражении в Майкрософт. MSRT отправляет основные сведения в корпорацию Майкрософт, если средство обнаруживает вредоносное программное обеспечение или обнаруживает ошибку. Эта информация будет использоваться для отслеживания распространенности вирусов. Вместе с этим отчетом не отправляются идентифицируемые персональные данные, связанные с вами или компьютером.

MSRT не использует установщик. Как правило, при запуске MSRT создается временный каталог со случайным именем на корневом диске компьютера. Этот каталог содержит несколько файлов и содержит файл Mrtstub.exe. В большинстве случаев эта папка автоматически удаляется после завершения работы средства или после следующего запуска компьютера. Однако эта папка не всегда может быть автоматически удалена. В таких случаях эту папку можно удалить вручную, и это не оказывает негативного влияния на компьютер.

Получение поддержки

Защита компьютера под управлением Windows от вирусов и вредоносных программ: Центр решения и безопасности для вирусов

Справка по установке обновлений: поддержка Центра обновления Майкрософт

Локальная поддержка в соответствии с вашей страной: международная поддержка.

Центр загрузки Майкрософт

MsRT можно скачать вручную из Центра загрузки Майкрософт. Для скачивания доступны следующие файлы:

Для 32-разрядных систем на базе x86:

Скачайте пакет MSRT для x86.

Для 64-разрядных систем на базе x64:

Скачайте пакет MSRT x64.

Дата выпуска: 11 февраля 2025 г.

Дополнительные сведения о том, как скачать файлы поддержки Майкрософт, см. в статье Как получить файлы поддержки Майкрософт из веб-службы.

Корпорация Майкрософт проверила этот файл на наличие вирусов. Корпорация Майкрософт использовала самое последнее программное обеспечение для обнаружения вирусов, доступное на дату публикации файла. Файл хранится на серверах с повышенной безопасностью, которые помогают предотвратить любые несанкционированные изменения файла.

Развертывание MSRT в корпоративной среде

Если вы являетесь ИТ-администратором, которому нужны дополнительные сведения о развертывании средства в корпоративной среде, см. статью Развертывание средства удаления вредоносных программ Windows в корпоративной среде.

В этой статье содержатся сведения о Microsoft Systems Management Server (SMS), службах Microsoft Software Update Services (MSUS) и Microsoft Baseline Security Analyzer (MBSA).

Если не указано, сведения в этом разделе относятся ко всем способам загрузки и запуска MSRT:

-

Центр обновления Майкрософт

-

Центр обновления Windows

-

Автоматическое Обновления

-

Центр загрузки Майкрософт

-

Веб-сайт MSRT на Microsoft.com

Для запуска MSRT требуются следующие условия:

-

На компьютере должна быть установлена поддерживаемая версия Windows.

-

Необходимо войти на компьютер с помощью учетной записи, которая является членом группы администраторов. Если у вашей учетной записи входа нет необходимых разрешений, средство завершает работу. Если средство не работает в тихом режиме, отображается диалоговое окно с описанием сбоя.

-

Если срок действия средства превышает 215 дней (7 месяцев), средство отображает диалоговое окно, в котором рекомендуется скачать последнюю версию средства.

Поддержка параметров командной строки

MSRT поддерживает следующие параметры командной строки.

|

Перейти |

Цель |

|---|---|

|

/Q или /quiet |

Используется тихий режим. Этот параметр подавляет пользовательский интерфейс средства. |

|

/? |

Отображает диалоговое окно со списком параметров командной строки. |

|

/N |

Выполняется в режиме только обнаружения. В этом режиме пользователю будет сообщено о вредоносном программном обеспечении, но оно не будет удалено. |

|

/F |

Принудительное расширенное сканирование компьютера. |

|

/F:Y |

Принудительное расширенное сканирование компьютера и автоматически очищает все обнаруженные инфекции. |

Сведения об использовании и выпуске

Если скачать средство из Центра обновления Майкрософт или из автоматического Обновления и на компьютере не будет обнаружено вредоносных программ, средство в следующий раз будет работать в спокойном режиме. Если на компьютере обнаружено вредоносное программное обеспечение, то при следующем входе администратора в систему в области уведомлений появится всплывающее окно, уведомляющее вас об обнаружении. Для получения дополнительных сведений об обнаружении щелкните всплывающее меню.

При скачивании средства из Центра загрузки Майкрософт средство отображает пользовательский интерфейс при запуске. Однако если указать параметр командной строки /Q, он будет работать в тихом режиме.

Сведения о выпуске

MSRT обычно выпускается во второй вторник каждого месяца. Каждый выпуск средства помогает обнаруживать и удалять текущие распространенные вредоносные программы. Это вредоносное программное обеспечение включает вирусы, червей и троянских коней. Корпорация Майкрософт использует несколько метрик для определения распространенности семейства вредоносных программ и ущерба, который может быть связан с ним.

Эта статья базы знаний Майкрософт будет обновлена с информацией о каждом выпуске, чтобы номер соответствующей статьи остался прежним. Имя файла будет изменено в соответствии с версией средства. Например, имя файла версии за февраль 2020 г. — Windows-KB890830-V5.80.exe, а имя файла за май 2020 г. — Windows-KB890830-V5.82-ENU.exe.

В следующей таблице перечислены вредоносные программы, которые может удалить средство. Средство также может удалить все известные варианты на момент выпуска. В таблице также указана версия средства, которая сначала включала обнаружение и удаление для семейства вредоносных программ.

|

Семейство вредоносных программ |

Дата и номер версии средства |

|---|---|

|

LummaStealer |

Январь 2025 г. (версия 5.131) |

|

Killweb |

Январь 2025 г. (версия 5.131) |

|

MofngoLoader |

Ноябрь 2024 г. (версия 5.130) |

|

Акапаладат |

Июль 2024 г. (версия 5.126) |

|

Корплуг |

Июль 2024 г. (версия 5.126) |

|

ShortPipe |

Май 2024 г. (версия 5.124) |

|

Trojan:Win64/ZLoadere.A |

Апрель 2024 г. (версия 5.123) |

|

Плефий |

Апрель 2024 г. (версия 5.123) |

|

Пикабот |

Март 2024 г. (версия 5.122) |

|

Проводная загрузка |

Март 2024 г. (версия 5.122) |

|

FineCrash |

Март 2024 г. (версия 5.122) |

|

AgeDown |

Февраль 2024 г. (версия 5.121) |

|

PowStart |

Февраль 2024 г. (версия 5.121) |

|

Wabot |

Февраль 2024 г. (версия 5.121) |

|

ClipBanker |

Февраль 2024 г. (версия 5.121) |

|

Зорроар |

Январь 2024 г. (версия 5.120) |

|

ZorSaw |

Январь 2024 г. (версия 5.120) |

|

ZorKey |

Январь 2024 г. (версия 5.120) |

|

ZorHeard |

Январь 2024 г. (версия 5.120) |

|

ZorCook |

Январь 2024 г. (версия 5.120) |

|

DarkGate |

Январь 2024 г. (версия 5.120) |

|

DarkGateLoader |

Январь 2024 г. (версия 5.120) |

|

Trojan:Win32/ForestTiger.A!dha |

Январь 2024 г. (версия 5.120) |

|

Trojan:Win32/ForestTiger.B!dha |

Январь 2024 г. (версия 5.120) |

|

DeliveryCheck |

Ноябрь 2023 г. (версия 5.119) |

|

Telebot |

Октябрь 2023 г. (версия 5.118) |

|

ShinnyShield |

Сентябрь 2023 г. (версия 5.117) |

|

TrojanDownloader:Win32/BulbSoup.A!dha |

Май 2023 г. (версия 5.113) |

|

Змея |

Май 2023 г. (версия 5.113) |

|

SamScissors |

Май 2023 г. (версия 5.113) |

|

Trojan:Win32/SystemBC.D! MTB |

Апрель 2023 г. (версия 5.112) |

|

Trojan:Win32/Bumblebee |

Апрель 2023 г. (версия 5.112) |

|

Trojan:Win64/Blister.A |

Март 2023 г. (версия 5.111) |

|

Trojan:Win32/IcedId! MSR |

Март 2023 г. (версия 5.111) |

|

Backdoor:Win64/Vankul.ZA |

Март 2023 г. (версия 5.111) |

|

Backdoor:MSIL/DCRat! MTB |

Март 2023 г. (версия 5.111) |

|

Backdoor:Win32/RewriteHttp.A |

Ноябрь 2022 г. (версия 5.107) |

|

Backdoor:APS/Webshell.Y |

Ноябрь 2022 г. (версия 5.107) |

|

Backdoor:JS/SimChocexShell.A!dha |

Ноябрь 2022 г. (версия 5.107) |

|

Trojan:Win32/Dopdekaf.A |

Сентябрь 2022 г. (версия 5.105) |

|

SiennaPurple |

Сентябрь 2022 г. (версия 5.105) |

|

SiennaBlue |

Сентябрь 2022 г. (версия 5.105) |

|

Cryptpu |

Июль 2022 г. (версия 5.103) |

|

CreepyBox |

Июль 2022 г. (версия 5.103) |

|

CreepyRing |

Июль 2022 г. (версия 5.103) |

|

BassBreaker |

Июль 2022 г. (версия 5.103) |

|

Птеродо |

Май 2022 г. (версия 5.101) |

|

Decimec |

Апрель 2022 г. (версия 5.100) |

|

SonicVote |

Апрель 2022 г. (версия 5.100) |

|

FoxBlade |

Апрель 2022 г. (версия 5.100) |

|

DesertBlade |

Апрель 2022 г. (версия 5.100) |

|

WhisperGate |

Апрель 2022 г. (версия 5.100) |

|

LasainWpr |

Апрель 2022 г. (версия 5.100) |

|

DynamicOverload |

Апрель 2022 г. (версия 5.100) |

|

Неправильное развертывание |

Апрель 2022 г. (версия 5.100) |

|

Головокружение |

Апрель 2022 г. (версия 5.100) |

|

Win32/DinoTrain |

Март 2022 г. (версия 5.99) |

|

Trojan:MSIL/QuietSieve |

Март 2022 г. (версия 5.99) |

|

Win32/DilongTrash |

Март 2022 г. (версия 5.99) |

|

Win32/PterodoGen |

Март 2022 г. (версия 5.99) |

|

VBS/ObfuMerry |

Март 2022 г. (версия 5.99) |

|

TrojanDropper:Win32/SiBrov.A. |

Февраль 2022 г. (версия 5.98) |

|

Каспетлод |

Июль 2021 г. (версия 5.91) |

|

CobaltStrike |

Июль 2021 г. (версия 5.91) |

|

CobaltStrikeLoader |

Июль 2021 г. (версия 5.91) |

|

TurtleLoader |

Июль 2021 г. (версия 5.91) |

|

TurtleSimple |

Июль 2021 г. (версия 5.91) |

|

Квампиры |

Апрель 2021 г. (версия 5.88) |

|

SiBot |

Апрель 2021 г. (версия 5.88) |

|

GoldMax |

Апрель 2021 г. (версия 5.88) |

|

GoldFinder |

Апрель 2021 г. (версия 5.88) |

|

Exmann |

Апрель 2021 г. (версия 5.88) |

|

Вертолёт |

Апрель 2021 г. (версия 5.88) |

|

DoejoCrypt |

Апрель 2021 г. (версия 5.88) |

|

SecChecker |

Апрель 2021 г. (версия 5.88) |

|

Trojan:Win32/CalypsoDropper.A!ibt |

Апрель 2021 г. (версия 5.88) |

|

Trojan:Win32/ShadowPad.A!ibt |

Апрель 2021 г. (версия 5.88) |

|

Webshell |

Апрель 2021 г. (версия 5.88) |

|

TwoFaceVar |

Апрель 2021 г. (версия 5.88) |

|

Exploit:Script/SSNewman.A!dha |

Апрель 2021 г. (версия 5.88) |

|

Exploit:Script/SSNewman.C!dha |

Апрель 2021 г. (версия 5.88) |

|

CVE-2021-27065 |

Апрель 2021 г. (версия 5.88) |

|

CVE-2021-26855 |

Апрель 2021 г. (версия 5.88) |

|

CVE-2021-16855 |

Апрель 2021 г. (версия 5.88) |

|

Trojan:Win32/IISExchgSpawnCMD.A |

Апрель 2021 г. (версия 5.88) |

|

Trojan:Win32/CobaltLoader.A |

Апрель 2021 г. (версия 5.88) |

|

Trojan:BAT/CobaltLauncher.A |

Апрель 2021 г. (версия 5.88) |

|

CoinMiner |

Апрель 2021 г. (версия 5.88) |

|

Trojan:PowerShell/PoshExecEnc.A |

Апрель 2021 г. (версия 5.88) |

|

MinerDom |

Апрель 2021 г. (версия 5.88) |

|

Думок |

Апрель 2021 г. (версия 5.88) |

|

Chopdrop |

Апрель 2021 г. (версия 5.88) |

|

Jscript.EvalASPNET |

Апрель 2021 г. (версия 5.88) |

|

Backdoor:Win32/Toksor.A |

Апрель 2021 г. (версия 5.88) |

|

Timestomp |

Апрель 2021 г. (версия 5.88) |

|

Ggey |

Апрель 2021 г. (версия 5.88) |

|

Trojan:Win64/Shamian.A!dha |

Апрель 2021 г. (версия 5.88) |

|

Trojan:Win32/Shellcloader.A |

Апрель 2021 г. (версия 5.88) |

|

VirTool:Win32/Positu.A |

Апрель 2021 г. (версия 5.88) |

|

HackTool:PowerShell/LoadHandler.A |

Апрель 2021 г. (версия 5.88) |

|

Solorigate |

Февраль 2021 г. (версия 5.86) |

|

AnchorBot |

Январь 2021 г. (версия 5.85) |

|

AnchorDNS |

Январь 2021 г. (версия 5.85) |

|

AnchorLoader |

Январь 2021 г. (версия 5.85) |

|

BazaarLoader |

Январь 2021 г. (версия 5.85) |

|

BazaLoder |

Январь 2021 г. (версия 5.85) |

|

Базар |

Январь 2021 г. (версия 5.85) |

|

BazarBackdoor |

Январь 2021 г. (версия 5.85) |

|

Bazarcrypt |

Январь 2021 г. (версия 5.85) |

|

BazarLdr |

Январь 2021 г. (версия 5.85) |

|

BazarldrCrypt |

Январь 2021 г. (версия 5.85) |

|

Bazzarldr |

Январь 2021 г. (версия 5.85) |

|

Ротадерп |

Январь 2021 г. (версия 5.85) |

|

Rotocrypt |

Январь 2021 г. (версия 5.85) |

|

TrickBotCrypt |

Январь 2021 г. (версия 5.85) |

|

Ватет |

Январь 2021 г. (версия 5.85) |

|

Zload |

Январь 2021 г. (версия 5.85) |

|

ZLoader |

Январь 2021 г. (версия 5.85) |

|

ZloaderCrypt |

Январь 2021 г. (версия 5.85) |

|

ZloaderTeams |

Январь 2021 г. (версия 5.85) |

|

ZloaderVbs |

Январь 2021 г. (версия 5.85) |

|

Trojan.Win32/Ammyrat |

Сентябрь 2020 г. (версия 5.83) |

|

Cipduk |

Сентябрь 2020 г. (версия 5.83) |

|

Badaxis |

Сентябрь 2020 г. (версия 5.83) |

|

Basicape |

Сентябрь 2020 г. (версия 5.83) |

|

Маклер |

Сентябрь 2020 г. (версия 5.83) |

|

Стриликс |

Сентябрь 2020 г. (версия 5.83) |

|

НедостаткиAmmyy |

Март 2020 г. (5.81) |

|

Littlemetp |

Март 2020 г. (5.81) |

|

Ватет |

Январь 2020 г. (5,79) |

|

Триларк |

Январь 2020 г. (5,79) |

|

Dopplepaymer |

Январь 2020 г. (5,79) |

|

Trickbot |

Октябрь 2019 г. (5,76) |

|

ShadowHammer |

Май 2019 г. (5.72) |

|

Криптомикс |

Апрель 2019 г. (5.71) |

|

Win32/GraceWire |

Март 2019 г. (5.70) |

|

Win32/ChChes |

Декабрь 2018 г. (5,67) |

|

Win32/RedLeaves |

Декабрь 2018 г. (5,67) |

|

Win32/RedPlug |

Декабрь 2018 г. (5,67) |

|

Win32/RazerPitch |

Декабрь 2018 г. (5,67) |

|

Win32/UpperCider |

Декабрь 2018 г. (5,67) |

|

PowerShell/Wemaeye |

Октябрь 2018 г. (5.65) |

|

PowerShell/Wanascan.A |

Октябрь 2018 г. (5.65) |

|

PowerShell/Wannamine |

Октябрь 2018 г. (5.65) |

|

PowerShell/Lonit |

Октябрь 2018 г. (5.65) |

|

Win32/Plutruption! ARXep |

Июнь 2018 г. (5.61) |

|

Win32/Plutruption! ARXbxep |

Июнь 2018 г. (5.61) |

|

Win32/Adposhel |

Май 2018 г. (5.60) |

|

Win32/CoinMiner |

Май 2018 г. (5.60) |

|

PowerShell/Xurito |

Май 2018 г. (5.60) |

|

Win32/Modimer |

Апрель 2018 г. (5,59) |

|

Win64/Detrahere |

Март 2018 г. (5,58) |

|

Win32/Detrahere |

Март 2018 г. (5,58) |

|

Win32/Floxif |

Декабрь 2017 г. (5,55) |

|

Win32/SilverMob |

Декабрь 2017 г. (5,55) |

|

Win32/PhantomStar |

Декабрь 2017 г. (5,55) |

|

Win32/Autophyte |

Декабрь 2017 г. (5,55) |

|

Win32/FoggyBrass |

Декабрь 2017 г. (5,55) |

|

MSIL/DarkNeuron |

Декабрь 2017 г. (5,55) |

|

Win32/TangentCobra |

Декабрь 2017 г. (5,55) |

|

Win32/Wingbird |

Ноябрь 2017 г. (5.54) |

|

Win32/ShadowPad |

Октябрь 2017 г. (5.53) |

|

Win32/Xeelyak |

Октябрь 2017 г. (5.53) |

|

Win32/Xiazai |

Июнь 2017 г. (5,49) |

|

Win32/WannaCrypt |

Май 2017 г. (5.48) |

|

Win32/Chuckenit |

Февраль 2017 г. (5,45) |

|

Win32/Clodaconas |

Декабрь 2016 г. (5.43) |

|

Win32/Soctuseer |

Ноябрь 2016 г. (5.42) |

|

Win32/Barlaiy |

Ноябрь 2016 г. (5.42) |

|

Win32/Sasquor |

Октябрь 2016 г. (5.41) |

|

Win32/SupTab |

Октябрь 2016 г. (5.41) |

|

Win32/Ghokswa |

Октябрь 2016 г. (5.41) |

|

Win32/Xadupi |

Сентябрь 2016 г. (5.40) |

|

Win32/Suweezy |

Сентябрь 2016 г. (5.40) |

|

Win32/Prifou |

Сентябрь 2016 г. (5.40) |

|

Win32/NightClick |

Сентябрь 2016 г. (5.40) |

|

Win32/Rovnix |

Август 2016 г. (5.39) |

|

Win32/Neobar |

Август 2016 г. (5.39) |

|

Win32/Cerber |

Июль 2016 г. (5.38) |

|

Win32/Ursnif |

Июнь 2016 г. (5.37) |

|

Win32/Locky |

Май 2016 г. (5.36) |

|

Win32/Kovter |

Май 2016 г. (5.36) |

|

Win32/Samas |

Апрель 2016 г. (5.35) |

|

Win32/Bedep |

Апрель 2016 г. (5.35) |

|

Win32/Upatre |

Апрель 2016 г. (5.35) |

|

Win32/Vonteera |

Март 2016 г. (5.34) |

|

Win32/Fynloski |

Март 2016 г. (5.34) |

|

Win32/Winsec |

Декабрь 2015 г. (5.31) |

|

Win32/Drixed |

Октябрь 2015 г. (5.29) |

|

Win32/Brambul |

Октябрь 2015 г. (5.29) |

|

Win32/Escad |

Октябрь 2015 г. (5.29) |

|

Win32/Joanap |

Октябрь 2015 г. (5.29) |

|

Win32/Diplugem |

Октябрь 2015 г. (5.29) |

|

Win32/Blakamba |

Октябрь 2015 г. (5.29) |

|

Win32/Tescrypt |

Октябрь 2015 г. (5.29) |

|

Win32/Teerac |

Сентябрь 2015 г. (5.28) |

|

Win32/Kasidet |

Август 2015 г. (5.27) |

|

Win32/Critroni |

Август 2015 г. (5.27) |

|

Win32/Vawtrak |

Август 2015 г. (5.27) |

|

Win32/Crowti |

Июль 2015 г. (5.26) |

|

Win32/Reveton |

Июль 2015 г. (5.26) |

|

Win32/Enterak |

Июль 2015 г. (5.26) |

|

Win32/Bagopos |

Июнь 2015 г. (5.25) |

|

Win32/BrobanDel |

Июнь 2015 г. (5.25) |

|

Win32/OnlineGames |

Июнь 2015 г. (5.25) |

|

Win32/Gatak |

Июнь 2015 г. (5.25) |

|

Win32/IeEnablerCby |

Апрель 2015 г. (5.23) |

|

Win32/Dexter |

Апрель 2015 г. (5.23) |

|

Win32/Unskal |

Апрель 2015 г. (5.23) |

|

Win32/Saluchtra |

Апрель 2015 г. (5.23) |

|

Win32/CompromisedCert |

Март 2015 г. (5.22) |

|

Win32/Alinaos |

Март 2015 г. (5.22) |

|

Win32/NukeSped |

Февраль 2015 г. (5.21) |

|

Win32/Jinupd |

Февраль 2015 г. (5.21) |

|

Win32/Escad |

Февраль 2015 г. (5.21) |

|

Win32/Dyzap |

Январь 2015 г. (5.20) |

|

Win32/Emotet |

Январь 2015 г. (5.20) |

|

Win32/Zoxpng |

Ноябрь 2014 г. (5.18) |

|

Win32/Winnti |

Ноябрь 2014 г. (5.18) |

|

Win32/Tofsee |

Ноябрь 2014 г. (5.18) |

|

Win32/Derusbi |

Октябрь 2014 г. (5.17) |

|

Win32/Sensode |

Октябрь 2014 г. (5.17) |

|

Win32/Plugx |

Октябрь 2014 г. (5.17) |

|

Win32/Moudoor |

Октябрь 2014 г. (5.17) |

|

Win32/Mdmbot |

Октябрь 2014 г. (5.17) |

|

Win32/Hikiti |

Октябрь 2014 г. (5.17) |

|

Win32/Zemot |

Сентябрь 2014 г. (5.16) |

|

Win32/Lecpetex |

Август 2014 г. (5.15) |

|

Win32/Bepush |

Июль 2014 г. (5.14) |

|

Win32/Caphaw |

Июль 2014 г. (5.14) |

|

Win32/Necurs |

Июнь 2014 г. (5.13) |

|

Win32/Filcout |

Май 2014 г. (5.12) |

|

Win32/Miuref |

Май 2014 г. (5.12) |

|

Win32/Kilim |

Апрель 2014 г. (5.11) |

|

Win32/Ramdo |

Апрель 2014 г. (5.11) |

|

MSIL/Spacekito |

Март 2014 г. (5.10) |

|

Win32/Wysotot |

Март 2014 г. (5.10) |

|

VBS/Jenxcus |

Февраль 2014 г. (5.9) |

|

MSIL/Bladabindi |

Январь 2014 г. (5.8) |

|

Win32/Rotbrow |

Декабрь 2013 г. (5.7) |

|

Win32/Napolar |

Ноябрь 2013 г. (5.6) |

|

Win32/Deminnix |

Ноябрь 2013 г. (5.6) |

|

Win32/Foidan |

Октябрь 2013 г. (5.5) |

|

Win32/Shiotob |

Октябрь 2013 г. (5.5) |

|

Win32/Simda |

Сентябрь 2013 г. (5.4) |

|

Win32/Tupym |

Июнь 2013 г. (4.21) |

|

Win32/Kexqoud |

Май 2013 г. (4.20) |

|

Win32/Vicenor |

Май 2013 г. (4.20) |

|

Win32/fakedef |

Май 2013 г. (4.20) |

|

Win32/Vesenlosow |

Апрель 2013 г. (4.19) |

|

Win32/Redyms |

Апрель 2013 г. (4.19) |

|

Win32/Babonock |

Апрель 2013 г. (4.19) |

|

Win32/Wecykler |

Март 2013 г. (4.18) |

|

Win32/Sirefef |

Февраль 2013 г. (4.17) |

|

Win32/Lefgroo |

Январь 2013 г. (4.16) |

|

Win32/Ganelp |

Январь 2013 г. (4.16) |

|

Win32/Phdet |

Декабрь 2012 г. (4.15) |

|

Win32/Phorpiex |

Ноябрь 2012 г. (4.14) |

|

Win32/Weelsof |

Ноябрь 2012 г. (4.14) |

|

Win32/Folstart |

Ноябрь 2012 г. (4.14) |

|

Win32/OneScan |

Октябрь 2012 г. (4.13) |

|

Win32/Nitol |

Октябрь 2012 г. (4.13) |

|

Win32/Medfos |

Сентябрь 2012 г. (4.12) |

|

Win32/Matsnu |

Август 2012 г. (4.11) |

|

Win32/Bafruz |

Август 2012 г. (4.11) |

|

Win32/Kuluoz |

Июнь 2012 г. (4.9) |

|

Win32/Cleaman |

Июнь 2012 г. (4.9) |

|

Win32/Dishigy |

Май 2012 г. (4.8) |

|

Win32/Unruy |

Май 2012 г. (4.8) |

|

Win32/Gamarue |

Апрель 2012 г. (4.7) |

|

Win32/Bocinex |

Апрель 2012 г. (4.7) |

|

Win32/Claretore |

Апрель 2012 г. (4.7) |

|

Win32/Pluzoks.A |

Март 2012 г. (4.6) |

|

Win32/Yeltminky |

Март 2012 г. (4.6) |

|

Win32/Hioles |

Март 2012 г. (4.6) |

|

Win32/Dorkbot |

Март 2012 г. (4.6) |

|

Win32/Fareit |

Февраль 2012 г. (4.5) |

|

Win32/Pramro |

Февраль 2012 г. (4.5) |

|

Win32/Sefnit |

Январь 2012 г. (4.4) |

|

Win32/Helompy |

Декабрь 2011 г. (4.3) |

|

Win32/Cridex |

Ноябрь 2011 г. (4.2) |

|

Win32/Carberp |

Ноябрь 2011 г. (4.2) |

|

Win32/Dofoil |

Ноябрь 2011 г. (4.2) |

|

Win32/Poison |

Октябрь 2011 г. (4.1) |

|

Win32/EyeStye |

Октябрь 2011 г. (4.1) |

|

Win32/Kelihos |

Сентябрь 2011 г. (4.0) |

|

Win32/Bamital |

Сентябрь 2011 г. (4.0) |

|

Win32/Hiloti |

Август 2011 г. (3.22) |

|

Win32/FakeSysdef |

Август 2011 г. (3.22) |

|

Win32/Dursg |

Июль 2011 г. (3.21) |

|

Win32/Tracur |

Июль 2011 г. (3.21) |

|

Win32/Nuqel |

Июнь 2011 г. (3.20) |

|

Win32/Yimfoca |

Июнь 2011 г. (3.20) |

|

Win32/Rorpian |

Июнь 2011 г. (3.20) |

|

Win32/Ramnit |

Май 2011 г. (3.19) |

|

Win32/Afcore |

Апрель 2011 г. (3.18) |

|

Win32/Renocide |

Март 2011 г. (3.17) |

|

Win32/Cycbot |

Февраль 2011 г. (3.16) |

|

Win32/Lethic |

Январь 2011 г. (3.15) |

|

Win32/Qakbot |

Декабрь 2010 г. (3.14) |

|

Вирус:Win32/Sality.AT |

Ноябрь 2010 г. (3.13) |

|

Worm:Win32/Sality.AT |

Ноябрь 2010 г. (3.13) |

|

Win32/FakePAV |

Ноябрь 2010 г. (3.13) |

|

Win32/Zbot |

Октябрь 2010 г. (3.12) |

|

Win32/Vobfus |

Сентябрь 2010 г. (3.11) |

|

Win32/FakeCog |

Сентябрь 2010 г. (3.11) |

|

Trojan:WinNT/Sality |

Август 2010 г. (3.10) |

|

Вирус:Win32/Sality.AU |

Август 2010 г. (3.10) |

|

Worm:Win32/Sality.AU |

Август 2010 г. (3.10) |

|

Worm:Win32/Vobfus!dll |

Август 2010 г. (3.10) |

|

Worm:Win32/Vobfus.gen! C |

Август 2010 г. (3.10) |

|

Worm:Win32/Vobfus.gen! B |

Август 2010 г. (3.10) |

|

Worm:Win32/Vobfus.gen! A |

Август 2010 г. (3.10) |

|

Win32/CplLnk |

Август 2010 г. (3.10) |

|

Win32/Stuxnet |

Август 2010 г. (3.10) |

|

Win32/Bubnix |

Июль 2010 г. (3.9) |

|

Win32/FakeInit |

Июнь 2010 г. (3.8) |

|

Win32/Oficla |

Май 2010 г. (3.7) |

|

Win32/Magania |

Апрель 2010 г. (3.6) |

|

Win32/Helpud |

Март 2010 г. (3.5) |

|

Win32/Pushbot |

Февраль 2010 г. (3.4) |

|

Win32/Rimecud |

Январь 2010 г. (3.3) |

|

Win32/Hamweq |

Декабрь 2009 г. (3.2) |

|

Win32/PrivacyCenter |

Ноябрь 2009 г. (3.1) |

|

Win32/FakeVimes |

Ноябрь 2009 г. (3.1) |

|

Win32/FakeScanti |

Октябрь 2009 г. (3.0) |

|

Win32/Daurso |

Сентябрь 2009 г. (2.14) |

|

Win32/Bredolab |

Сентябрь 2009 г. (2.14) |

|

Win32/FakeRean |

Август 2009 г. (2.13) |

|

Win32/FakeSpypro |

Июль 2009 г. (2.12) |

|

Win32/InternetAntivirus |

Июнь 2009 г. (2.11) |

|

Win32/Winwebsec |

Май 2009 г. (2.10) |

|

Win32/Waledac |

Апрель 2009 г. (2.9) |

|

Win32/Koobface |

Март 2009 г. (2.8) |

|

Win32/Srizbi |

Февраль 2009 г. (2.7 ) |

|

Win32/Conficker |

Январь 2009 г. (2.6) |

|

Win32/Banload |

Январь 2009 г. (2.6) |

|

Win32/Yektel |

Декабрь 2008 г. (2.5) |

|

Win32/FakeXPA |

Декабрь 2008 г. (2.5) |

|

Win32/Gimmiv |

Ноябрь 2008 г. (2.4) |

|

Win32/FakeSecSen |

Ноябрь 2008 г. (2.4 ) |

|

Win32/Rustock |

Октябрь 2008 г. (2.3) |

|

Win32/Slenfbot |

Сентябрь 2008 г. (2.2) |

|

Win32/Matcash |

Август 2008 г. (2.1) |

|

Win32/Horst |

Июль 2008 г. (2.0) |

|

Win32/Lolyda |

Июнь 2008 г. (1.42) |

|

Win32/Ceekat |

Июнь 2008 г. (1.42) |

|

Win32/Zuten |

Июнь 2008 г. (1.42) |

|

Win32/Tilcun |

Июнь 2008 г. (1.42) |

|

Win32/Storark |

Июнь 2008 г. (1.42) |

|

Win32/Taterf |

Июнь 2008 г. (1.42) |

|

Win32/Frethog |

Июнь 2008 г. (1.42) |

|

Win32/Corripio |

Июнь 2008 г. (1.42) |

|

Win32/Captiya |

Май 2008 г. (1.41) |

|

Win32/Oderoor |

Май 2008 г. (1.41) |

|

Win32/Newacc |

Март 2008 г. (1.39) |

|

Win32/Vundo |

Март 2008 г. (1.39) |

|

Win32/Virtumonde |

Март 2008 г. (1.39) |

|

Win32/Ldpinch |

Февраль 2008 г. (1.38) |

|

Win32/Cutwail |

Январь 2008 г. (1.37) |

|

Win32/Fotomoto |

Декабрь 2007 г. (1.36) |

|

Win32/ConHook |

Ноябрь 2007 г. (1.35) |

|

Win32/RJump |

Октябрь 2007 г. (1.34) |

|

Win32/Nuwar |

Сентябрь 2007 г. (1.33) |

|

Win32/Zonebac |

Август 2007 г. (1.32) |

|

Win32/Virut.B |

Август 2007 г. (1.32) |

|

Win32/Virut.A |

Август 2007 г. (1.32) |

|

Win32/Busky |

Июль 2007 г. (1.31) |

|

Win32/Allaple |

Июнь 2007 г. (1.30) |

|

Win32/Renos |

Май 2007 г. (1.29) |

|

Win32/Funner |

Апрель 2007 г. (1.28) |

|

Win32/Alureon |

Март 2007 г. (1.27) |

|

Win32/Mitglieder |

Февраль 2007 г. (1.25) |

|

Win32/Stration |

Февраль 2007 г. (1.25) |

|

WinNT/Haxdoor |

Январь 2007 г. (1.24) |

|

Win32/Haxdoor |

Январь 2007 г. (1.24) |

|

Win32/Beenut |

Декабрь 2006 г. (1.23) |

|

Win32/Бронток |

Ноябрь 2006 г. (1.22) |

|

Win32/Tibs |

Октябрь 2006 г. (1.21) |

|

Win32/Passalert |

Октябрь 2006 г. (1.21) |

|

Win32/Harnig |

Октябрь 2006 г. (1.21) |

|

Win32/Sinowal |

Сентябрь 2006 г. (1.20) |

|

Win32/Bancos |

Сентябрь 2006 г. (1.20) |

|

Win32/Jeefo |

Август 2006 г. (1.19) |

|

Win32/Banker |

Август 2006 г. (1.19) |

|

Win32/Nsag |

Июль 2006 г. (1.18) |

|

Win32/Hupigon |

Июль 2006 г. (1.18) |

|

Win32/Chir |

Июль 2006 г. (1.18) |

|

Win32/Alemod |

Июль 2006 г. (1.18) |

|

Win32/Fizzer |

Июнь 2006 г. (1.17) |

|

Win32/Cissi |

Июнь 2006 г. (1.17) |

|

Win32/Plexus |

Май 2006 г. (1.16) |

|

Win32/Ganda |

Май 2006 г. (1.16) |

|

Win32/Evaman |

Май 2006 г. (1.16) |

|

Win32/Valla |

Апрель 2006 г. (1.15) |

|

Win32/Reatle |

Апрель 2006 г. (1.15) |

|

Win32/Locksky |

Апрель 2006 г. (1.15) |

|

Win32/Zlob |

Март 2006 г. (1.14) |

|

Win32/Torvil |

Март 2006 г. (1.14) |

|

Win32/Atak |

Март 2006 г. (1.14) |

|

Win32/Magistr |

Февраль 2006 г. (1.13) |

|

Win32/Eyeveg |

Февраль 2006 г. (1.13) |

|

Win32/Badtrans |

Февраль 2006 г. (1.13) |

|

Win32/Alcan |

Февраль 2006 г. (1.13) |

|

Win32/Parite |

Январь 2006 г. (1.12) |

|

Win32/Maslan |

Январь 2006 г. (1.12) |

|

Win32/Bofra |

Январь 2006 г. (1.12) |

|

WinNT/F4IRootkit |

Декабрь 2005 г. (1.11) |

|

Win32/Ryknos |

Декабрь 2005 г. (1.11) |

|

Win32/IRCBot |

Декабрь 2005 г. (1.11) |

|

Win32/Swen |

Ноябрь 2005 г. (1.10) |

|

Win32/Opaserv |

Ноябрь 2005 г. (1.10) |

|

Win32/Mabutu |

Ноябрь 2005 г. (1.10) |

|

Win32/Codbot |

Ноябрь 2005 г. (1.10) |

|

Win32/Bugbear |

Ноябрь 2005 г. (1.10) |

|

Win32/Wukill |

Октябрь 2005 г. (1.9) |

|

Win32/Mywife |

Октябрь 2005 г. (1.9) |

|

Win32/Gibe |

Октябрь 2005 г. (1.9) |

|

Win32/Antinny |

Октябрь 2005 г. (1.9) |

|

Win32/Zotob |

Сентябрь 2005 г. (1.8) |

|

Win32/Yaha |

Сентябрь 2005 г. (1.8) |

|

Win32/Gael |

Сентябрь 2005 г. (1.8) |

|

Win32/Esbot |

Сентябрь 2005 г. (1.8) |

|

Win32/Bobax |

Сентябрь 2005 г. (1.8) |

|

Win32/Rbot.MC |

Август 2005 A (1.7.1) |

|

Win32/Rbot.MB |

Август 2005 A (1.7.1) |

|

Win32/Rbot.MA |

Август 2005 A (1.7.1) |

|

Win32/Esbot.A |

Август 2005 A (1.7.1) |

|

Win32/Bobax.O |

Август 2005 A (1.7.1) |

|

Win32/Zotob.E |

Август 2005 A (1.7.1) |

|

Win32/Zotob.D |

Август 2005 A (1.7.1) |

|

Win32/Zotob.C |

Август 2005 A (1.7.1) |

|

Win32/Zotob.B |

Август 2005 A (1.7.1) |

|

Win32/Zotob.A |

Август 2005 A (1.7.1) |

|

Win32/Spyboter |

Август 2005 г. (1.7) |

|

Win32/Дюмару |

Август 2005 г. (1.7) |

|

Win32/Bagz |

Август 2005 г. (1.7) |

|

Win32/Wootbot |

Июль 2005 г. (1.6) |

|

Win32/Purstiu |

Июль 2005 г. (1.6) |

|

Win32/Optixpro |

Июль 2005 г. (1.6) |

|

Win32/Optix |

Июль 2005 г. (1.6) |

|

Win32/Hacty |

Июль 2005 г. (1.6) |

|

Win32/Spybot |

Июнь 2005 г. (1.5) |

|

Win32/Mytob |

Июнь 2005 г. (1.5) |

|

Win32/Lovgate |

Июнь 2005 г. (1.5) |

|

Win32/Kelvir |

Июнь 2005 г. (1.5) |

|

WinNT/FURootkit |

Май 2005 г. (1.4) |

|

WinNT/Ispro |

Май 2005 г. (1.4) |

|

Win32/Sdbot |

Май 2005 г. (1.4) |

|

Win32/Rbot |

Апрель 2005 г. (1.3) |

|

Win32/Mimail |

Апрель 2005 г. (1.3) |

|

Win32/Hackdef** |

Апрель 2005 г. (1.3) |

|

Win32/Sobig |

Март 2005 г. (1.2) |

|

Win32/Трезвый |

Март 2005 г. (1.2) |

|

Win32/Goweh |

Март 2005 г. (1.2) |

|

Win32/Bropia |

Март 2005 г. (1.2) |

|

Win32/Bagle |

Март 2005 г. (1.2) |

|

Win32/Zafi |

Февраль 2005 г. (1.1) |

|

Win32/Randex |

Февраль 2005 г. (1.1) |

|

Win32/Netsky |

Февраль 2005 г. (1.1) |

|

Win32/Korgo |

Февраль 2005 г. (1.1) |

|

Win32/Zindos |

Январь 2005 г. (1.0) |

|

Win32/Sasser |

Январь 2005 г. (1.0) |

|

Win32/Nachi |

Январь 2005 г. (1.0) |

|

Win32/Mydoom |

Январь 2005 г. (1.0) |

|

Win32/MSBlast |

Январь 2005 г. (1.0) |

|

Win32/Gaobot |

Январь 2005 г. (1.0) |

|

Win32/Doomjuice |

Январь 2005 г. (1.0) |

|

Win32/Berbew |

Январь 2005 г. (1.0) |

Мы максимизируем защиту клиентов, регулярно проверяя и приоритизируя наши подписи. Мы добавляем или удаляем обнаружения по мере развития ландшафта угроз.

Примечание: Для непрерывной защиты рекомендуется установить актуальный антивредоносный продукт следующего поколения.

Компонент отчетов

MSRT отправляет сведения в корпорацию Майкрософт, если обнаруживает вредоносное программное обеспечение или обнаруживает ошибку. Конкретная информация, отправляемая в корпорацию Майкрософт, состоит из следующих элементов:

-

Имя обнаруженного вредоносного программного обеспечения

-

Результат удаления вредоносных программ

-

Версия операционной системы

-

Языковой стандарт операционной системы

-

Архитектура процессора

-

Номер версии средства

-

Индикатор, указывающий, запускается ли средство Центром обновления Майкрософт, клиентский компонент Центра обновления Windows, автоматическим Обновления, Центром загрузки или с веб-сайта.

-

Анонимный GUID

-

Криптографический односторонний хэш (MD5) пути и имени файла каждого файла вредоносного программного обеспечения, который удаляется с компьютера.

Если на компьютере обнаружена вредоносная программа, средство предложит вам отправить информацию в корпорацию Майкрософт за пределами перечисленных здесь. Вам будет предложено в каждом из этих экземпляров, и эта информация отправляется только с вашего согласия. К дополнительным сведениям относятся следующие:

-

Файлы, которые, как предполагается, являются вредоносными программами. Средство определит нужные файлы.

-

Криптографический односторонний хэш (MD5) всех обнаруженных подозрительных файлов.

Вы можете отключить функцию создания отчетов. Сведения о том, как отключить компонент отчетов и как запретить отправку этой информации в корпорацию Майкрософт, см. в статье Развертывание средства удаления вредоносных программ Windows в корпоративной среде.

Возможные результаты сканирования

После запуска средства есть четыре main результатов, о которых средство удаления может сообщить пользователю:

-

Инфекции не обнаружено.

-

По крайней мере одна инфекция была обнаружена и удалена.

-

Инфекция была обнаружена, но не была удалена.

Заметка Этот результат отображается, если на компьютере обнаружены подозрительные файлы. Чтобы удалить эти файлы, следует использовать актуальный антивирусный продукт.

-

Инфекция была обнаружена и частично удалена.

Заметка Чтобы завершить это удаление, следует использовать актуальный антивирусный продукт.

Часто задаваемые вопросы о MSRT

A3: Да. В соответствии с условиями лицензионного соглашения этого средства средство можно распространить. Однако убедитесь, что вы распространяете последнюю версию средства.

A4: Если вы являетесь пользователем Windows 7, используйте Центр обновления Майкрософт или функцию автоматического Обновления Центра обновления Майкрософт, чтобы проверить, используете ли вы последнюю версию средства. Если вы решили не использовать Центр обновления Майкрософт и являетесь пользователем Windows 7, используйте клиентский компонент Центра обновления Windows. Или используйте функцию клиентский компонент Центра обновления Windows Автоматическое Обновления, чтобы проверить, используете ли вы последнюю версию средства. Кроме того, вы можете посетить Центр загрузки Майкрософт. Кроме того, если средство устарело более чем на 60 дней, средство напоминает вам о необходимости поиска новой версии средства.

A5: Нет. В будущих версиях средства номер статьи базы знаний Майкрософт останется как 890830. Имя файла средства при его загрузке из Центра загрузки Майкрософт будет меняться с каждым выпуском в соответствии с месяцем и годом выпуска этой версии средства.

A6: В настоящее время нет. Вредоносное программное обеспечение, предназначенное в средстве, основано на метриках, которые отслеживают распространенность и ущерб вредоносных программ.

A8: Некоторые сценарии могут помешать просмотру средства в Центре обновления Майкрософт, клиентский компонент Центра обновления Windows или автоматическом Обновления:

-

Если текущая версия средства уже запущена из клиентский компонент Центра обновления Windows, Центра обновления Майкрософт, автоматического Обновления или из любого из двух других механизмов выпуска, оно не будет повторно выпущено в клиентский компонент Центра обновления Windows или автоматически. Обновления.

-

Для автоматического Обновления при первом запуске средства необходимо войти в систему как член группы администраторов, чтобы принять условия лицензии.

A9: Средство предлагается для всех поддерживаемых версий Windows и Windows Server, перечисленных в разделе «Сводка», если выполняются следующие условия:

-

Пользователи используют последнюю версию клиентский компонент Центра обновления Windows или клиентский компонент Центра обновления Windows автоматический Обновления.

-

Пользователи еще не запускали текущую версию средства.

A11: Да. Даже если нет новых бюллетеней по безопасности за определенный месяц, средство удаления вредоносных программ будет повторно выпуском с поддержкой обнаружения и удаления последних распространенных вредоносных программ.

A12: Когда вам впервые предлагается средство удаления вредоносных программ из Центра обновления Майкрософт, клиентский компонент Центра обновления Windows или автоматического Обновления, вы можете отказаться от скачивания и запуска средства, отклонив условия лицензии. Это действие может применяться только к текущей версии средства или к текущей версии средства и к любым последующим версиям в зависимости от выбранного варианта. Если вы уже приняли условия лицензии и предпочитаете не устанавливать средство через клиентский компонент Центра обновления Windows, снимите флажок, соответствующий средству в пользовательском интерфейсе клиентский компонент Центра обновления Windows.

A14: В настоящее время средство удаления вредоносных программ не поддерживается на компьютере Windows Embedded.

A15: Нет. В отличие от большинства предыдущих более чистых средств, созданных корпорацией Майкрософт, MSRT не имеет необходимых компонентов для обновления системы безопасности. Однако мы настоятельно рекомендуем установить все критические обновления перед использованием средства, чтобы предотвратить повторное обнаружение вредоносным программным обеспечением, использующее уязвимости системы безопасности.

A18: Да. Вы можете использовать группу новостей microsoft.public.security.virus.

A19: В некоторых случаях при обнаружении определенных вирусов в системе средство очистки пытается восстановить зараженные системные файлы Windows. Хотя это действие удаляет вредоносное программное обеспечение из этих файлов, оно также может активировать функцию защиты файлов Windows. Если вы видите окно Защита файлов Windows, настоятельно рекомендуется следовать инструкциям и вставить компакт-диск Microsoft Windows. При этом очищенные файлы будут восстановлены в исходном, прединфекционном состоянии.

A20: Да, средство доступно на 24 языках.

A21: Средство использует файл с именем Mrtstub.exe для определенных операций. Если вы убедитесь, что файл подписан корпорацией Майкрософт, он является допустимым компонентом средства.

A22: Да. Если вы выполнили MSRT перед запуском компьютера в безопасный режим, доступ к MSRT можно получить по адресу %windir%\system32\mrt.exe. Дважды щелкните файл Mrt.exe, чтобы запустить MSRT, а затем следуйте инструкциям на экране.

Пропущенные выпуски

Следующие месяцы не имеют обновления MSRT:

-

Декабрь 2023 г.

-

Декабрь 2024 г.

-

Март 2025 г.

-

Апрель 2025 г.

Все способы:

- Методы удаление вируса в Виндовс 10

- Способ 1: Использование портативных утилит

- Способ 2: Применение полноценного антивируса

- Способ 3: Встроенный антивирус Windows

- Вопросы и ответы: 0

Современные браузеры и антивирусы всегда стараются заранее предупредить пользователя о том, что на компьютер может попасть вирус. Чаще всего это происходит при загрузке потенциально опасных файлов или посещении подозрительных страниц. Тем не менее бывают ситуации, когда вирус все же проникает в систему. О том, как выявить и удалить вредоносное ПО вы и узнаете из данной статьи.

Мы рассмотрим три основных метода. Все они подразумевают под собой использования специальных программ для очистки системы от вирусов. Вам же останется выбрать наиболее подходящий и следовать предложенным рекомендациям.

Способ 1: Использование портативных утилит

Иногда вирусы так глубоко проникают в систему, что поражают даже установленный в ней антивирус. Инсталлировать новый в подобных случаях вряд ли получится — вирус попросту не даст этого сделать. Оптимальным решением будет использование одной из специальных утилит, которые не требуют установки. Ранее мы писали о них в отдельной статье.

Подробнее: Проверка компьютера на наличие вирусов без антивируса

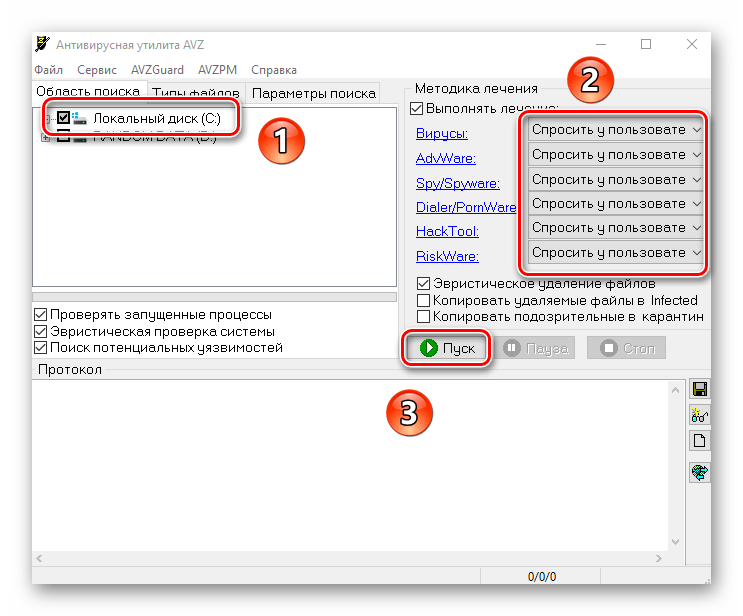

В качестве наглядного примера воспользуемся утилитой AVZ. Для поиска и удаления вирусов с ее помощью сделайте следующее:

- Зайдите на официальный сайт программы, загрузите на компьютер архив, а затем извлеките из него все файлы в отдельную папку. Далее запустите из нее утилиту.

- В левой верхней области окна выберите диск или папку, которую нужно просканировать. Если вы точно не знаете, где именно может находиться вирус, просто укажите все подключенные диски. В разделе «Методика лечения» переключите все поля на «Спросить у пользователя», так как в противном случае все найденные зараженные файлы будут сразу же удалены. Так, если вы пользуетесь не официальной версией ОС или других программ, могут возникнуть проблемы с их дальнейшим запуском. После этого нажмите кнопку «Пуск» для начала сканирования выбранных областей.

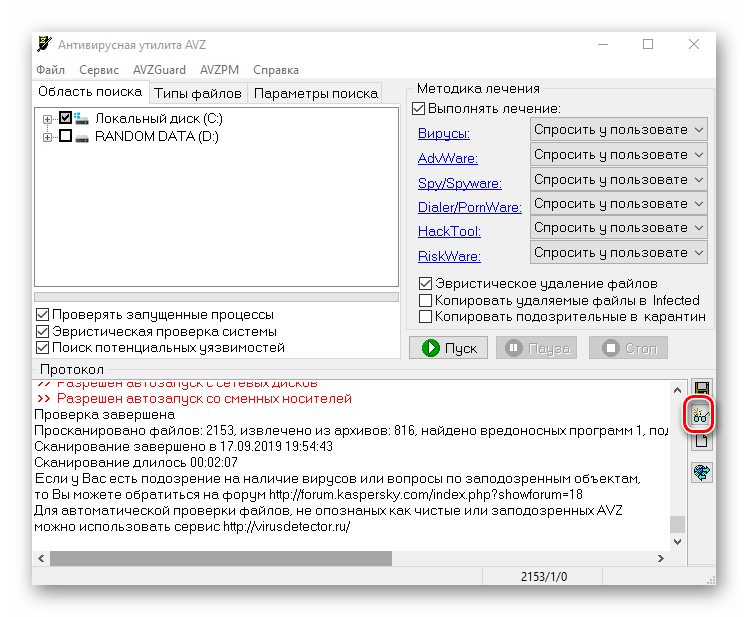

- Когда проверка закончится, вы увидите в нижней части окна, в области под названием «Протокол», соответствующее уведомление. Там же будет отображена информация о том, сколько файлов проверено и сколько угроз найдено. Для просмотра списка угроз нажмите кнопку с изображением очков с правой стороны от «Протокола».

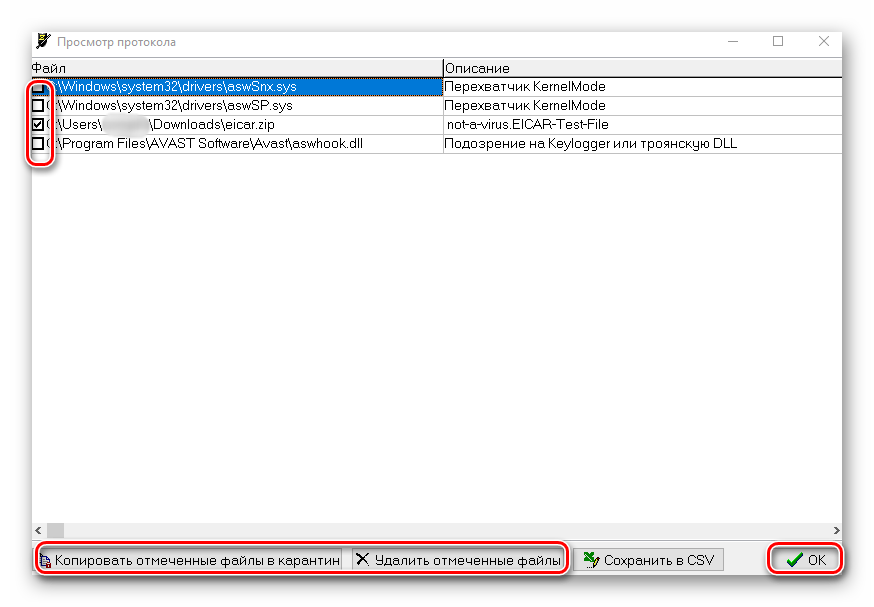

- В результате откроется новое окно со списком угроз. Для того чтобы удалить их, поставьте галочку рядом с названием и нажмите кнопку «Удалить отмеченные файлы» в нижней части окна. Обратите внимание, что программа сканирует очень качественно выбранные папки, поэтому может найти и модифицированные файлы системы. Если вы не уверены в их назначении, попробуйте сперва отправить файлы в карантин, нажав для этого на одноименную кнопку. После этого нажмите «OK».

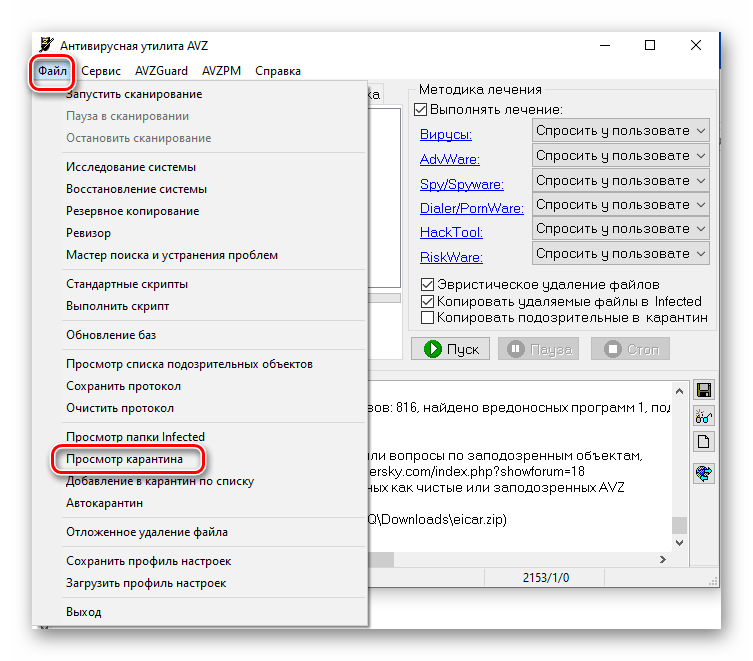

- Для просмотра содержимого карантина в главном окне программы воспользуйтесь пунктом меню «Файл», а затем выберите строку «Просмотр карантина».

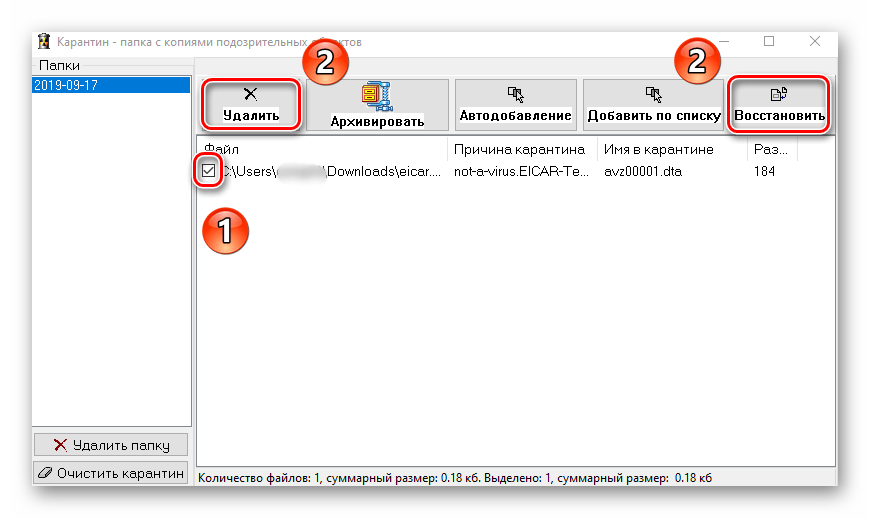

- Откроется новое окно. Там будут отображены все файлы, которые вы добавили в карантин. Для восстановления их или полного удаления поставьте галочку рядом с названием и нажмите кнопку, которая соответствует вашему выбору. После этого можно закрыть окно.

- По завершении всех операций настоятельно рекомендуем перезагрузить систему.

Способ 2: Применение полноценного антивируса

Многие пользователи предпочитают использовать сторонние многофункциональные антивирусы. Найти и удалить вредоносное программное обеспечение можно и с помощью них.

В данной статье мы используем бесплатную версию антивируса Avast. Вы же можете использовать его или любое другое решение, так как принцип действия у таких программ очень схож. Для поиска и удаления вируса вам нужно сделать следующее:

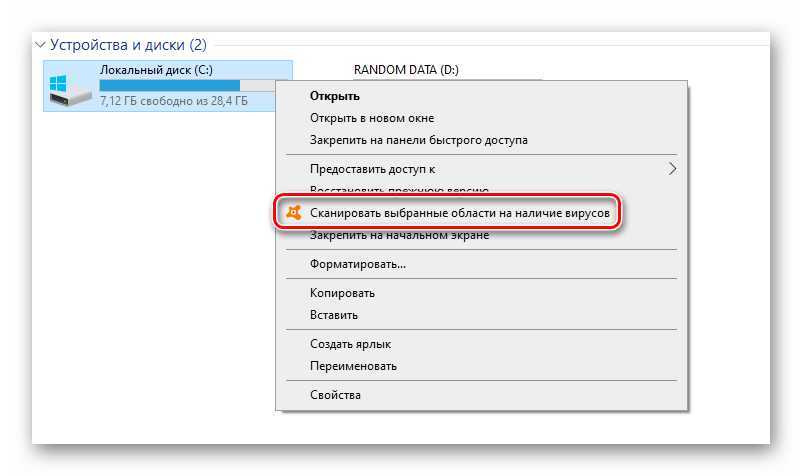

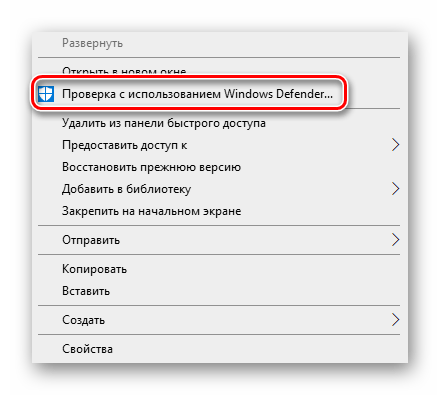

- Выберите объект для проверки на наличие вирусов и кликните по нему правой кнопкой мышки. При необходимости можно выбрать сразу все жесткие диски. В контекстном меню воспользуйтесь пунктом «Сканировать выбранные области на наличие вирусов».

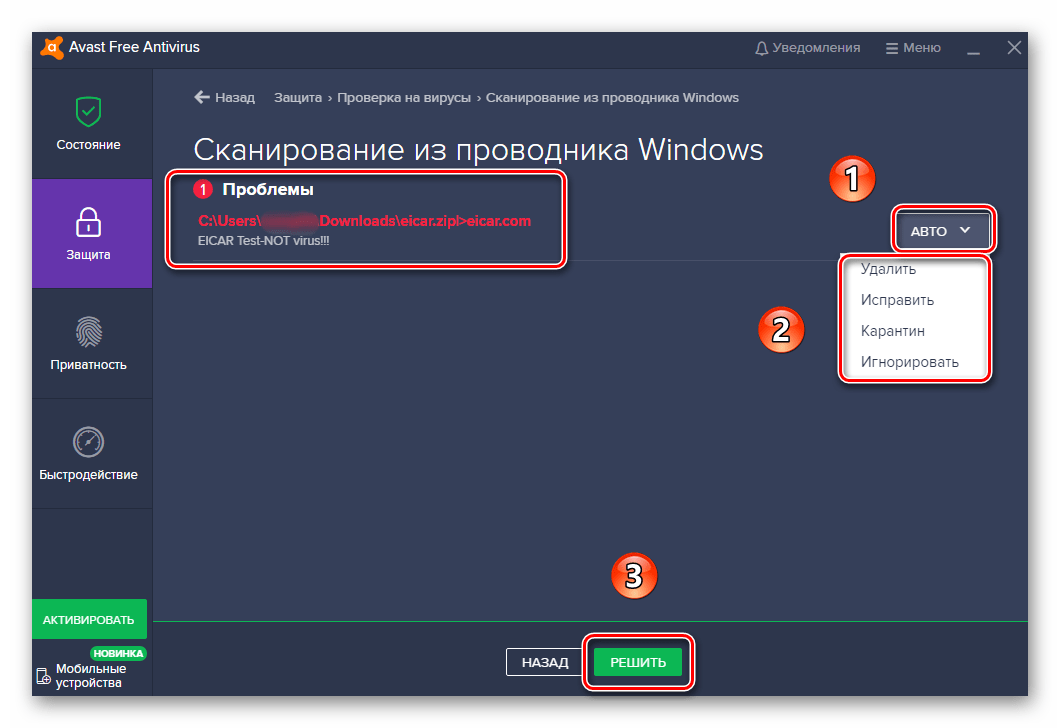

- Откроется окно антивируса и в нем автоматически запустится проверка выбранных ранее папок и файлов. Нужно подождать, пока этот процесс завершится, после чего в этом же окне в виде списка будут отображены все потенциально опасные файлы, которые антивирус нашел в ходе сканирования. Напротив каждого из них находится кнопка «Авто», нажав на которую, вы можете изменить применяемое к файлу действие. Для начала очистки нажмите кнопку «Решить».

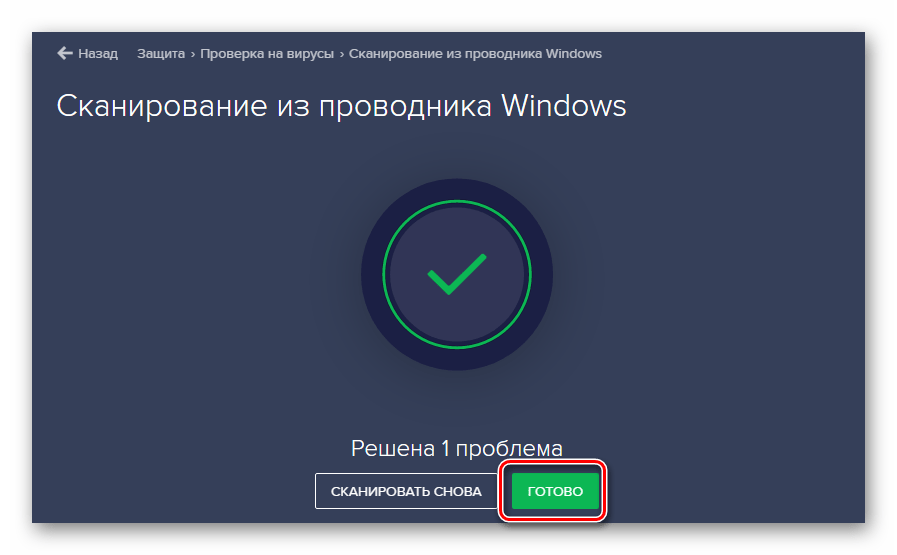

- В результате появится уведомление об окончании очистки и количестве решенных проблем. Теперь можно закрыть окно антивируса, нажав кнопку «Готово».

- Перезагрузите систему для применения всех изменений. Это не обязательное, но рекомендованное действие.

Способ 3: Встроенный антивирус Windows

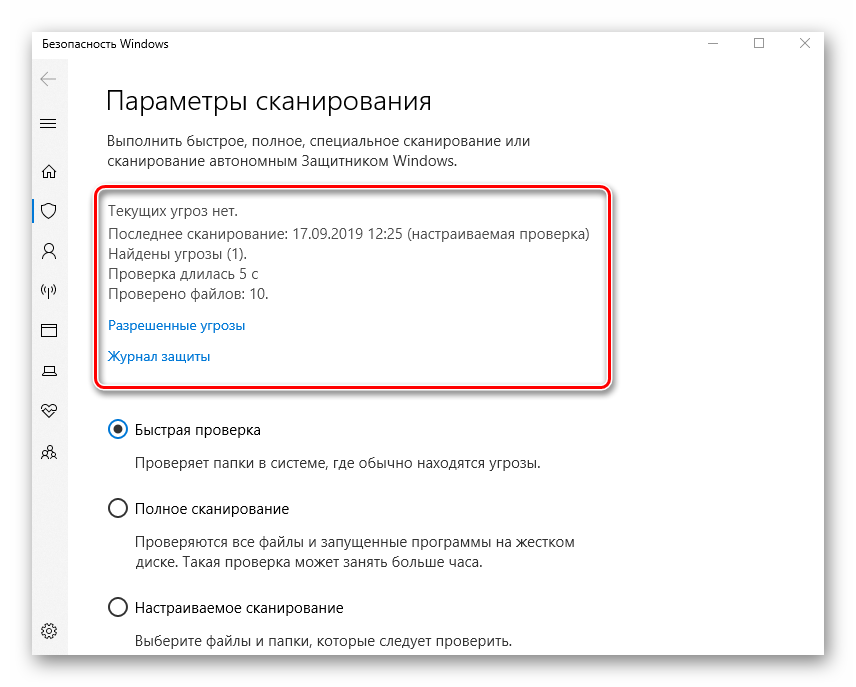

Данный способ подойдет тем пользователям, которые не любят использовать сторонние утилиты и антивирусы, при этом стоит учитывать, что в некоторых сборках операционной системы Windows Defender может отсутствовать. Проверка встроенным защитником выглядит следующим образом:

- На папке или диске, где находится предполагаемый вирус, нажмите ПКМ. Откроется контекстное меню, в котором нужно выбрать строку «Проверка с использованием Windows Defender».

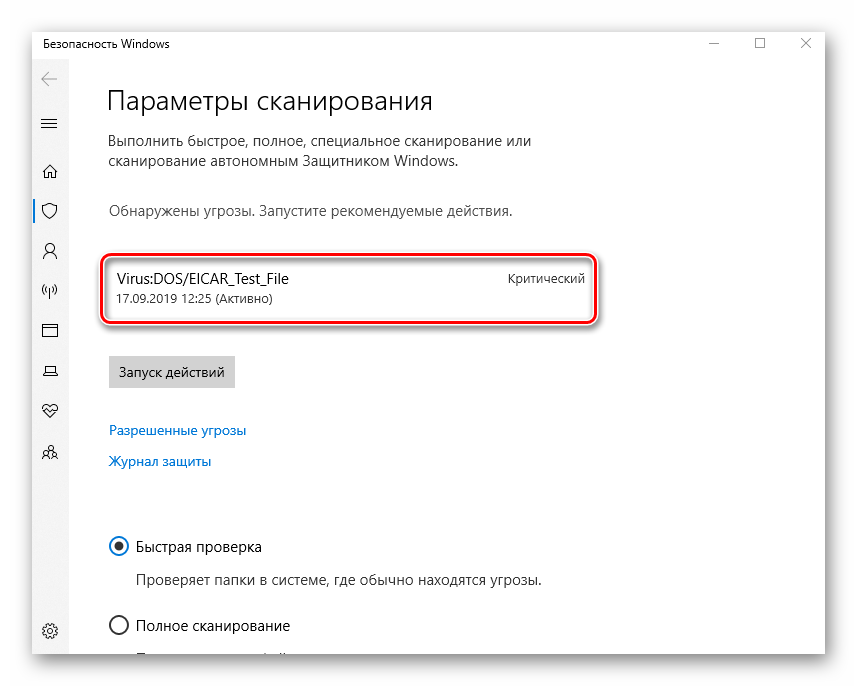

- Откроется новое окно, в котором будет отображен ход проверки. Время анализа будет зависеть от размера проверяемого объекта.

- После проверки в этом же окне появится перечень найденных угроз. Для выбора действия по отношению к конкретному файлу нажмите на его название.

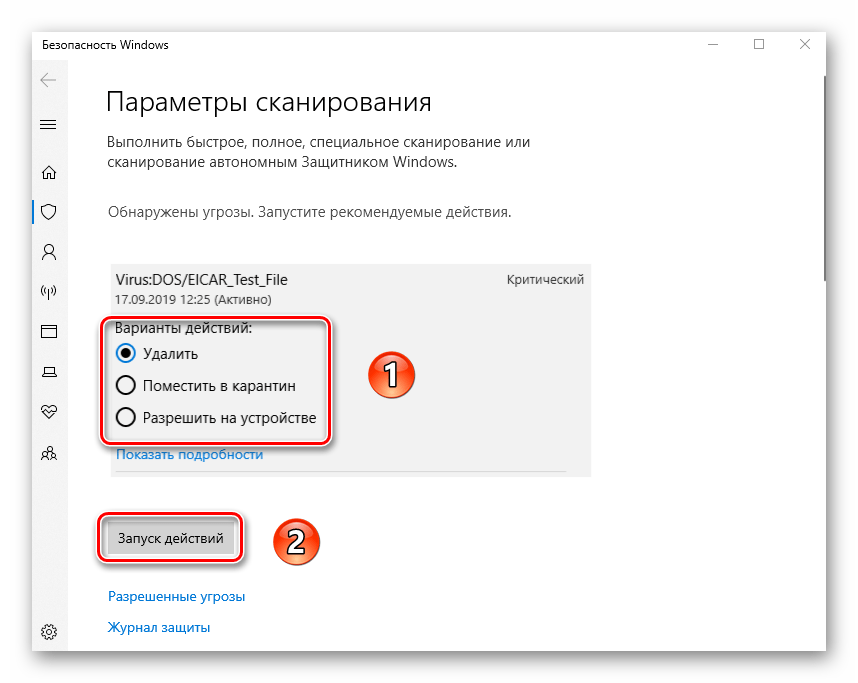

- Ниже появится список действий: «Удалить», «Поместить в карантин» и «Разрешить на устройстве». Поставьте отметку рядом с желаемым полем, после чего нажмите кнопку «Запуск действий».

- Далее будет начат процесс лечения, удаления или добавления файла в исключения. Ход действий будет отображен в этом же окне.

- По завершении вы увидите общие сведения о проделанной работе. Тут же будут находиться ссылки на «Журнал защиты» и список разрешенных вирусов, если таковые будут.

Воспользовавшись одним или несколькими способами из данной статьи, вы обезопасите свой компьютер от вирусов. Однако следует помнить, что нет методов, которые дадут 100% гарантию. Например, при «встрече» с рекламными вирусами приходится иногда проверять уязвимые места вручную.

Подробнее: Борьба с рекламными вирусами

Наша группа в TelegramПолезные советы и помощь

Несколько дней назад, в блоге Как мой компьютер заразился трояном или во сколько могут обойтись «бесплатные» игры и программы я рассказал о том, как несмотря на все меры предосторожности на мой основной ПК проникла троянская программа, и скорее всего не одна. И перед тем, как установить Windows и все программы заново, из свежих и безопасных дистрибутивов, мне стало интересно, получится ли восстановить работоспособность этой Windows 10.

А то, что с операционной системой что-то не в порядке, было сразу заметно — загружалась она медленно, связь с сайтами, несмотря на 100 мегабитный проводной интернет, была нестабильна, и появлялись признаки того, что на ПК работают какие-то левые программы. Иногда появлялось на доли секунды окно программы, или возникали непонятные паузы в работе Windows. Я предпочитаю переустанавливать Windows спустя несколько месяцев работы даже при менее пугающих симптомах, а вернее — распаковывать готовый и настроенный образ Windows, созданный программой Acronis True Image. Очень удобным оказался и способ переноса Windows с другого раздела с помощью утилиты MiniTool Partition Wizard.

Но в моем случае я не был на 100% уверен, что троянская программа попала в Windows уже после создания ее настроенного образа, и поэтому переустановлю ее заново. А если читателям интересно, что я сделал со второй операционной системой, которая будет использоваться для банковских платежей, использования Госуслуг и прочих критичных моментов, то ставить Linux я не решился, хотя это был бы самый безопасный способ. И оставил в этой роли Windows 10, но включил в ней шифрование с помощью встроенного средства BitLocker, и не присваивал этому тому букву, например, E или F, так что для большинства программ эта ОС будет недоступна. Конечно, есть риск проникновения вредоносных программ в загрузочную область диска, но и даже с предпринятыми мерами предосторожности защищенность этой системы гораздо более высокая, чем у большинства игровых ПК.

А перед тем, как снести зараженную Windows 10 с ПК, я попробую ее восстановить, и это станет пошаговым гайдом для тех, чья система заразилась вирусами или троянскими программами, а ее переустановка невозможна. Например, если это ваш рабочий ноутбук на даче, где дети попытались установить на него Roblox и заразили вредоносной программой, и он нужен в рабочем состоянии, а из-за медленного интернета, отсутствия флешки и внешнего накопителя для бекапа переустановить Windows на нем невозможно.

Антивирусные сканеры

Первым делом стоит скачать бесплатные антивирусные сканеры, перезагрузить Windows в безопасный режим и проверить не только в режиме быстрой проверки, но и со сканированием всего системного раздела. Одними из популярных сканеров считаются Dr.Web CureIt! и Kaspersky Virus Removal Tool, а еще можно рекомендовать Malwarebytes Anti-Malware, который частенько находит то, что пропускают «большие» антивирусы, но скачать его сегодня проблематично, так как разработчик не дает это сделать, если у вас российский IP-адрес. Но не спешите с лечением зараженных файлов, если они найдутся, проверьте, нет ли среди них важных, которые потом не удастся восстановить. Использование нескольких сканеров дает более высокую надежность обнаружения троянов, например, Dr.Web CureIt! у меня на ПК нашел кое-что, что пропустил Kaspersky Virus Removal Tool.

Ищем вредоносные процессы вручную

После этот стоит посмотреть на процессы в вашей Windows, но делать это с помощью обычного Диспетчера задач вряд ли окажется продуктивным, так как многие вредоносные программы прячутся от него или встраиваются в svchost.exe. Лучше использовать утилиту от разработчиков из Microsoft — Process Explorer, которая, к тому же, может автоматически проверить все запущенные процессы на сайте VirusTotal.

Проверяем автозагрузку

После этого стоит проверить, не настроен ли старт вредоносных программ через автозагрузку. И здесь опять же не стоит полагаться на встроенное средство Диспетчера задач — оно показывает только часть автозапускающихся программ. Я использую для этих целей утилиту HiBit Uninstaller, которая покажет еще и службы Windows вместе с планировщиком задач, но можно обойтись и утилитой Autoruns от создателей Process Explorer. Ее функционал еще более широк, но разобраться с ней труднее, так как она только на английском языке.

Расширения браузера

Еще один путь проникновения вредоносов на ПК и кражи ими ваших логинов и паролей — расширения браузера. Поэтому лучший способ минимизировать риски — ставить только необходимые расширения, имеющие высокий рейтинг и сотни тысяч пользователей, проблемы с ними выявляются очень быстро. Особенно опасны всякие «читерские» расширения, например, для скачивания музыки или видео с сайтов.

Удаляем лишнее

Теперь, когда основные векторы угрозы для операционной системы перекрыты, можно заняться ее чисткой от лишних программ и файлов, среди которых все еще могут скрываться вредоносные. Для этого заходим в Программы и компоненты Панели управления и удаляем весь ненужный софт, которым вы не пользуетесь или который скачивали с небезопасных источников. По моему опыту, гораздо больше шансов заразить ПК вирусами и троянами именно через «крякнутый» или взломанный софт, чем через игры с торрентов.

Чистим папку Application Data

Любимое место обитания вредоносного ПО — это папка Application Data, в которой хранятся рабочие файлы и настройки множества программ, сохранения игр и «кряки» взломанных игр. Я показал содержимое папки Application Data с помощью файлового менеджера Total Commander, который подсчитывает занимаемое папками место и показывает скрытые и системные файлы. Еще стоит не забыть почистить папки LocalLow и Local в папке AppData, а затем, папки Program Files (x86) и Program Files в корне системного диска и, чтобы не удалить что-то нужное, гуглить по названию непонятные папки.

Чистим Windows от мусора

Теперь можно заняться чисткой Windows от мусора, которая иногда может заметно ускорить работу ОС, а уж драгоценное место на SSD освободит наверняка. Моей Windows не исполнилось и года, в папка Windows уже распухла в объеме до 30 ГБ, и по сравнению с 16 ГБ, которые она занимала сразу после установки, понятно, что мусора в ней просто гигантское количество. Для чистки стоит использовать утилиту WiseDiskCleaner, которая стала более адекватной заменой для популярной CCleaner, но не стоит чистить этой утилитой неверные ярлыки, это чревато проблемами с меню Пуск. И не стоит использовать утилиты для чистки реестра Windows — проблем от них можно получить много, а пользы увидеть не удастся, так как времена Windows 98, когда это требовалось, давно прошли.

Ставим сторонний фаерволл

Теперь можно установить сторонний фаерволл, или как их еще называют, брандмауэр или сетевой экран. Он заметно повысит защищенность вашей системы, ведь многие трояны докачивают вредоносный код с серверов их разработчиков, и когда какая-то программа активно пытается вылезти в интернет, это должно вызывать подозрения. Конечно, если она не пытается проверить обновления, но большинству программ, которые установлены на игровом ПК, они не очень нужны и медиаплеер или редактор изображений прекрасно обойдутся без них. Фаерволл для этого стоит перевести в режим, когда доступ в интернет будет разрешен только по «белым» спискам и первое время — это довольно хлопотно, но, когда весь нужный софт будет в них записан, вы не будете замечать работы фаерволла. Я использую для этих целей бесплатный simplewall, но можно использовать надстройки над стандартным фаерволлом Windows — Windows Firewall Control или Firewall App Blocker. А еще есть довольно продвинутый Comodo Firewall.

sfc /scannow

Думаю, вы наверняка встречали эту команду для проверки и восстановления отсутствующих или повреждённых файлов Windows, выполнять которую рекомендуют практически при любых проблемах с операционной системой. Ее стоит запустить в командной строке, запущенной от администратора, и она наверняка найдет поврежденные файлы даже на стабильно работающей и не зараженной вредоносами Windows.

Меняем пароли и проверяем активность на почте и в соцсетях

И только теперь можно считать нашу Windows достаточно очищенной для того, чтобы поменять пароли от всех важных сервисов, которые могли утечь к злоумышленникам при ее заражении. Хотя лучше всего сразу сделать это на другом ПК или смартфоне, если есть возможность. И конечно же, не стоит хранить пароли в текстовых файлах, используйте для этого менеджер паролей или хотя бы положите ваш файл «пароли.txt» в зашифрованный архив winrar. Не стоит хранить важные пароли и в браузере — отключите сохранение паролей для важных сайтов. А сами пароли должны быть достаточно сложными, ведь похожие на «12345» или «qwerty» в наши дни подбираются ботами в интернете менее, чем за секунду. И напоследок стоит проверить в вашей почте историю последних действий — IP-адрес и браузер, с которого в нее заходили последний раз, и сделать тоже самое в соцсетях, которые имеют эту возможность, например, во ВКонтакте.

Итоги

После принятых мер моя Windows 10 заработала почти как новенькая, но я все-таки переустановлю ее ради 100% безопасности. А все примеры из этого блога можно выполнить и на Windows 11. В начале блога я упомянул про ситуацию, когда для сохранения важных файлов с зараженного ПК или ноутбука нужен внешний накопитель. Сегодня для этого можно использовать классические внешние жесткие диски в формфакторе 2.5″, например, на Яндекс Маркете покупатели часто выбирают Western Digital WDBUZG0020BBK-CESN объемом 2 ТБ или Seagate Basic Easy Storage STJL2000400.

Но, если вы хотите получить от внешнего накопителя более высокие скорости, компактность, небольшой вес и гораздо более лучшую устойчивость к тряске и падениям, то присмотритесь к внешним SSD. Например, Kingston SXS1000 или Adata SSD ASE760.

А еще понадобится флешка для создания загрузочного образа Windows, и сегодня лучше выбирать модели объемом 64 ГБ, так как менее емкие флешки имеют более высокую стоимость одного гигабайта объема и уже непрактичны. Например — SanDisk Ultra Flair или Transcend JetFlash 700.

Пишите в комментарии, а вы бы стали восстанавливать Windows после заражения или установили бы заново? А также напишите, сталкивались ли вы за последние годы с вредоносными программами и насколько большой был ущерб от них? А еще я порекомендую вам прочитать несколько моих новых блогов:

Собираем оптимальный игровой компьютер без переплаты, которого вам хватит еще на пять лет

Не только God of War: Ragnarök — девять лучших игр разных жанров про викингов на ПК

7 неторопливых стратегий на ПК для отдыха — строим домики и восстанавливаем нервные клетки. Часть 2

Telegram-канал @overclockers_news — теперь в новом формате. Подписывайся, чтобы быть в курсе всех новостей!

Компьютер тормозит, реклама лезет из всех щелей, а программы ведут себя странно? Это может быть не просто баг, а вполне себе вирус. Современные вредоносные программы — это уже не только баннеры в браузере. Некоторые умеют красть пароли, майнить криптовалюту на вашем процессоре или даже подключать ваш ПК к ботнету. Хорошая новость: всё это можно вычистить. Главное — делать это по шагам и не игнорировать ни один из этапов. В этой статье мы расскажем, как полностью очистить компьютер на Windows от вирусов: с минимальным стрессом и максимумом результата.

Многие считают встроенный антивирус от Microsoft чем-то формальным — вроде как он есть, но по-настоящему не спасает. Однако в последние годы Защитник Windows (Windows Defender) получил серьёзные улучшения: теперь это полноценный инструмент, который действительно может обнаружить и удалить вредоносные файлы. Особенно если у вас нет стороннего антивируса — начните именно с него. Это быстро, ничего не нужно устанавливать, и чаще всего он ловит основные угрозы.

Что делать:

- Нажмите Пуск → Параметры → Обновление и безопасность.

- Перейдите в раздел «Безопасность Windows» → «Защита от вирусов и угроз».

- Нажмите «Быстрая проверка» или выберите «Полная проверка».

- Дождитесь завершения сканирования, удалите угрозы и перезагрузите компьютер.

После этого имеет смысл повторить полную проверку, чтобы убедиться, что всё удалено.

Иногда встроенного Защитника бывает недостаточно. Некоторые вирусы умеют его обходить, замирать «в спячке» или действовать на уровне системных файлов. В таких случаях лучше довериться проверенному стороннему антивирусу. Хорошая новость — платить за это большие деньги необязательно. Можно купить лицензию официального антивируса за копейки и использовать его на полную катушку.

Где взять антивирус недорого:

На маркетплейсе ggsel можно купить ключ к антивирусу по выгодной цене — без подписок, переплат и маркетингового шума. Всё честно: вы платите один раз и сразу получаете рабочий ключ.

Как купить антивирус на ggsel:

- Перейдите на сайт ggsel.

- Введите в поиск название нужного антивируса, например, «ESET NOD32», «Kaspersky», «Norton».

- Выберите предложение с хорошими отзывами и высоким рейтингом продавца.

- Оплатите покупку удобным способом.

- Сразу после оплаты вы получите лицензионный ключ и инструкцию по активации.

После этого остаётся только скачать программу с официального сайта и провести полную проверку системы.

Не все вирусы выглядят как вирусы. Некоторые маскируются под «оптимизаторы», «чистильщики» и «драйвер-менеджеры». Они запускаются вместе с Windows, грузят процессор, пихают вам рекламу и могут даже стучать куда не надо. Чтобы избавиться от них — нужно вручную проверить автозагрузку и список установленных программ.

Что делать:

- Нажмите Ctrl + Shift + Esc, откройте «Диспетчер задач».

- Перейдите на вкладку «Автозагрузка» — отключите всё незнакомое или под��зрительное.

- Затем откройте Параметры → Приложения → «Приложения и возможности».

- Посмотрите список — всё, что называется «PC Optimizer», «Driver Booster», «Web Companion» и т.п., лучше удалить.

После этого система начнёт загружаться быстрее, а лишние процессы исчезнут.

Многие вирусы не лезут в систему, а обживают браузер. Добавляют туда свои расширения, перенаправляют вас на фейковые сайты, пихают баннеры и открывают вкладки без вашего ведома. Часто это выглядит как «реклама сама по себе» — хотя вирус уже внутри браузера. Тут поможет только чистка.

Что делать:

- Откройте ваш браузер (Chrome, Edge, Opera — неважно).

- Зайдите в раздел расширений (обычно через «Настройки» или chrome://extensions/).

- Удалите все непонятные или новые дополнения.

- Очистите кэш и историю: «Настройки» → «Очистить данные просмотра».

- Для полной очистки используйте CCleaner или аналог — это удалит временные файлы, кэш и следы рекламного ПО.

Важно: если у вас несколько браузеров — почистите каждый.

Если вы пробовали всё, а вирус всё равно возвращается — скорее всего, он успел внедриться в саму систему. Иногда проще всё снести и начать заново, чем тратить часы на бесконечные чистки. Сброс Windows — это как капитальный ремонт: удаляет всё вредное, оставляя только саму операционку (или даже её переустанавливает).

Что делать:

- Перейдите в Параметры → Обновление и безопасность → Восстановление.

- Нажмите «Начать» под пунктом «Вернуть компьютер в исходное состояние».

- Выберите «Удалить всё» — это сотрёт все данные, но и вирусы точно уйдут.

- Следуйте инструкциям, дождитесь завершения сброса.

Не забудьте заранее скопировать важные файлы — фото, документы, ключи и т.д.

Заходите на ggsel.net — онлайн-площадку с широким ассортиментом игр для различных платформ. Здесь вы также можете пополнить баланс на игровых и неигровых сервисах, приобрести DLC и купить или продать игровые аккаунты. Все это доступно по выгодным ценам!