Создаем брут словари на все случаи жизни

CASH IN

Скажу, что атака по словарю значительно ускоряет и в целом повышает шансы успешности взлома пароля методом перебора. Не может быть одного самого лучшего словаря – под разные ситуации требуются разные словари. Усаживайся поудобнее, расскажу про разные виды словарей

Словарь rockyou

На любую другую систему его можно установить командой:

git clone git://git.kali.org/packages/wordlists.git

Словарь rockyou нужно оптимизировать и очищать для использования под конкретные нужды. Например, если мы знаем, что длина пароля в веб службе составляет от 8 до 30 символов и что обязательно должны использоваться символы как минимум из двух групп (большие буквы, маленькие буквы, цифры, знаки), то очистка rockyou с помощью PW-Inspector будет выглядеть так:

pw-inspector -i wordlists/rockyou.txt -m 8 -M 30 -c 2 -l -u -n -p

Оптимизация для взлома Wi-Fi будет выглядеть следующим образом. Считываем в стандартный вывод пароли из файла rockyou.txt (cat rockyou.txt), сортируем их (sort), и удаляем повторяющиеся (uniq), из оставшихся паролей выбираем те, которые 8 или более символов, но менее 63 символов (-m 8 -M 63), полученный список сохраняем в файл newrockyou.txt (> newrockyou.txt):

cat rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > newrockyou.txt

Словари BruteX

Программа BruteX поставляется с подборкой словарей для брут-форса удалённого входа в различные службы и веб-приложения. Посмотреть доступные словари можно здесь.

Там имеются словари:

- ftp-default-userpass.txt

- mssql-default-userpass.txt

- mysql-default-userpass.txt

- namelist.txt

- nameslist.txt

- oracle-default-userpass.txt

- password.lst

- password_medium.txt

- password_weak.txt

- postgres-default-userpass.txt

- simple-users.txt

- snmp-strings.txt

- windows-users.txt

Словари DIRB

Т.е. словари DIRB предназначены, в первую очередь, для поиска разнообразных файлов и папок веб-сайтов и веб-приложений, веб-серверов.

tree /usr/share/wordlists/dirb /usr/share/wordlists/dirb ├── big.txt ├── catala.txt ├── common.txt ├── euskera.txt ├── extensions_common.txt ├── indexes.txt ├── mutations_common.txt ├── others │ ├── best1050.txt │ ├── best110.txt │ ├── best15.txt │ └── names.txt ├── small.txt ├── spanish.txt ├── stress │ ├── alphanum_case_extra.txt │ ├── alphanum_case.txt │ ├── char.txt │ ├── doble_uri_hex.txt │ ├── test_ext.txt │ ├── unicode.txt │ └── uri_hex.txt └── vulns ├── apache.txt ├── axis.txt ├── cgis.txt ├── coldfusion.txt ├── domino.txt ├── fatwire_pagenames.txt ├── fatwire.txt ├── frontpage.txt ├── hpsmh.txt ├── hyperion.txt ├── iis.txt ├── iplanet.txt ├── jboss.txt ├── jersey.txt ├── jrun.txt ├── netware.txt ├── oracle.txt ├── ror.txt ├── sap.txt ├── sharepoint.txt ├── sunas.txt ├── tests.txt ├── tomcat.txt ├── vignette.txt ├── weblogic.txt └── websphere.txt

Словари DirBuster

В Kali Linux словари располагаются в директории /usr/share/wordlists/dirbuster/. В BlackArch словари располагаются в директории /usr/share/dirbuster/.

Описание словарей, поставляемых с программой DirBuster:

- directory-list-2.3-small.txt — (87650 слов) — Директории/файлы которые были найдены как минимум на трёх разных хостах

- directory-list-2.3-medium.txt — (220546 слов) — Директории/файлы которые были найдены как минимум на двух разных хостах

- directory-list-2.3-big.txt — (1273819 слов) — Все директории/файлы которые были найдены

- directory-list-lowercase-2.3-small.txt — (81629 слов) — Версия не чувствительная к регистру для directory-list-2.3-small.txt

- directory-list-lowercase-2.3-medium.txt — (207629 слов) — Версия не чувствительная к регистру для directory-list-2.3-medium.txt

- directory-list-lowercase-2.3-big.txt — (1185240 слов) — Версия не чувствительная к регистру для directory-list-2.3-big.txt

- directory-list-1.0.txt — (141694 слов) — Оригинальный список без изменения порядка

- apache-user-enum-1.0.txt — (8916 имён пользователей) — Используется для предположения имён пользователей apache на котором включён модуль userdir, основывается на набранных именах пользователей (неупорядоченный)

- apache-user-enum-2.0.txt — (10341 имён пользователей) — Используется для предположения имён пользователей apache на котором включён модуль userdir, основывается на ~XXXXX найденном во время генерации списка (упорядоченный)

Словарь Fern Wifi Cracker

Словарь, поставляемый с программой Fern Wifi Cracker предназначен для взлома Wi-Fi. Это очень небольшой словарь, но тем не менее, он нуждается в очистке, поскольку содержит слова короче 8 символов, которые точно не подходят для пароля Wi-Fi.

Списки слов от Metasploit

Названия словарей имеют говорящие названия. В основном эти словари предназначены для брут-форса удалённого входа в различные службы, имеются неплохие универсальные словари с именами пользователей и паролями.

tree /usr/share/wordlists/metasploit /usr/share/wordlists/metasploit ├── adobe_top100_pass.txt ├── av_hips_executables.txt ├── av-update-urls.txt ├── burnett_top_1024.txt ├── burnett_top_500.txt ├── cms400net_default_userpass.txt ├── common_roots.txt ├── db2_default_pass.txt ├── db2_default_userpass.txt ├── db2_default_user.txt ├── default_pass_for_services_unhash.txt ├── default_userpass_for_services_unhash.txt ├── default_users_for_services_unhash.txt ├── dlink_telnet_backdoor_userpass.txt ├── hci_oracle_passwords.csv ├── http_default_pass.txt ├── http_default_userpass.txt ├── http_default_users.txt ├── http_owa_common.txt ├── idrac_default_pass.txt ├── idrac_default_user.txt ├── ipmi_passwords.txt ├── ipmi_users.txt ├── joomla.txt ├── keyboard-patterns.txt ├── malicious_urls.txt ├── multi_vendor_cctv_dvr_pass.txt ├── multi_vendor_cctv_dvr_users.txt ├── namelist.txt ├── oracle_default_hashes.txt ├── oracle_default_passwords.csv ├── oracle_default_userpass.txt ├── password.lst ├── piata_ssh_userpass.txt ├── postgres_default_pass.txt ├── postgres_default_userpass.txt ├── postgres_default_user.txt ├── root_userpass.txt ├── routers_userpass.txt ├── rpc_names.txt ├── rservices_from_users.txt ├── sap_common.txt ├── sap_default.txt ├── sap_icm_paths.txt ├── scada_default_userpass.txt ├── sensitive_files.txt ├── sensitive_files_win.txt ├── sid.txt ├── snmp_default_pass.txt ├── tftp.txt ├── tomcat_mgr_default_pass.txt ├── tomcat_mgr_default_userpass.txt ├── tomcat_mgr_default_users.txt ├── unix_passwords.txt ├── unix_users.txt ├── vnc_passwords.txt ├── vxworks_collide_20.txt └── vxworks_common_20.txt

Словари для перебора баз данных (таблиц, полей и прочего)

C sqlmap поставляются заточенные для баз данных словари, они размещены по пути /usr/share/sqlmap/txt/

Список словарей sqlmap:

- common-columns.txt

- common-outputs.txt

- common-tables.txt

- keywords.txt

- smalldict.txt

- user-agents.txt

- wordlist.txt

Словари Ncrack

Программа Ncrack имеет качественные списки слов для брутформа удалённых служб. Словари располагаются в директории /usr/share/ncrack/ и разделены на имена пользователей и пароли.

Списки слов Nmap

Nmap поставляется с несколькими списками, среди которых имеется словарь с паролями. На Kali Linux все они размещены в папке /usr/share/nmap/nselib/data/.

Словари Wfuzz

Wfuzz – это ещё один бурт-форсер веб-приложений. В папке /usr/share/wfuzz/wordlist/ можно найти разные подборки, в том числе слова, которые могут быть именами или паролями.

Словари дефолтных учётных записей для роутеров

Заводские (стандартные) имена пользователей и паролей встречаются на роутерах очень часто.

Программа Router Scan by Stas’M содержит хорошие подборки для digest и basic аутентификации.

Ещё есть много сайтов, где можно найти заводские пароли для роутеров. Например, можно воспользоваться этим. А этот сайт позволяет легко парсить дефолтные пароли под разные устройства.

Популярные пароли длиной 10 и более символов

Данный список содержит 2344 пароля. Он используется в качестве стоп-слов платформой Discourse.

Словари для поиска панелей управления (админок, административных панелей)

Словарь возможных адресов страниц, через которые может осуществляться вход в панель управления. Он собран из нескольких источников: список из jSQL Injection, а также из программы DW Admin and Login Finder v1.1. — загрузить.

Коллекция некоторых популярных списков слов для брут-форса, таких как RDP пароли, список имён пользователя, SSH пароли

Скачиваем:

git clone https://github.com/jeanphorn/wordlist.git

Разное

В Kali Linux имеется директория /usr/share/dict/, в ней также имеются ещё парочка словарей.

Другие наши проекты

ХАЛЯВНЫЙ — канал, где ты сможешь получить все БЕСПЛАТНО!

Акула Бизнеса — каждый день аирдропы, раздачи и рабочие схемы!

Priorat Siona — научим зарабатывать каждого в Телеграме, так и в другой сфере заработка!

ДИСКЛЕЙМЕР

Данная статья представлена исключительно в ознакомительных целях и не несет призыва к действию. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий.

Текстовый редактор Блокнот (Notepad) из Windows – всё, что понадобится для создания словаря.

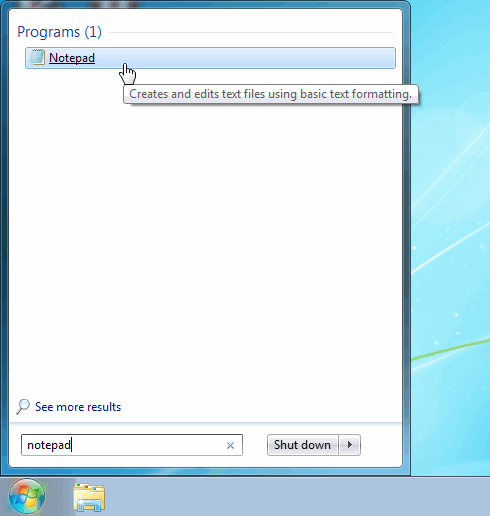

1. Запустите Блокнот. Нажмите кнопку «Пуск» и введите «Блокнот» («notepad»). Windows найдёт редактор на компьютере и подсветит его. Кликните по ссылке и запустите программу:

Рис. 1: Поиск и запуск Блокнота на компьютере

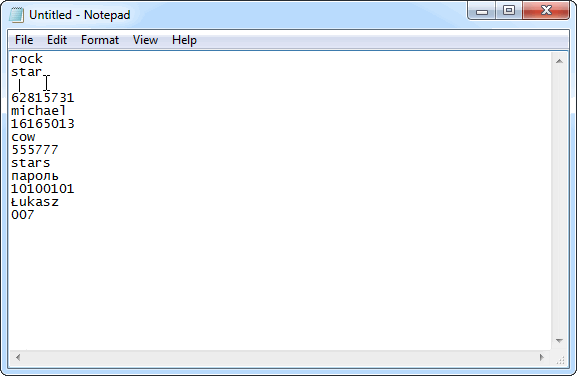

2. Составьте словарь. В окне редактора введите все слова, которые должны содержаться в словаре. Единственное правило: одна строка — одно слово (пробел — это тоже слово. На рисунке он записан в третьей строке):

Рис. 2: Создайте свой словарь

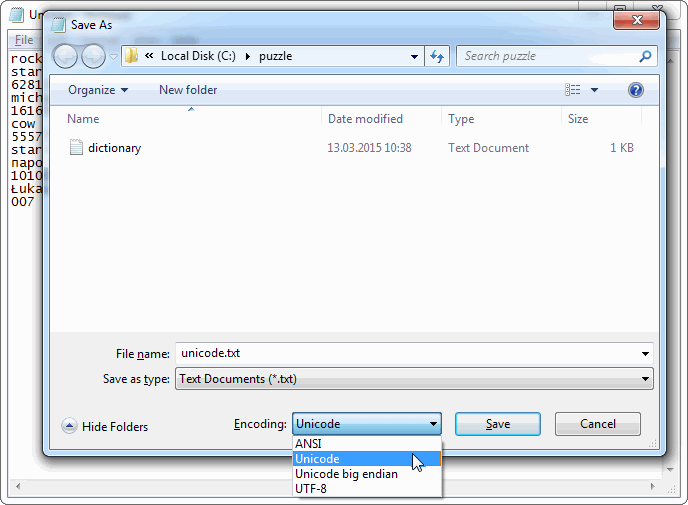

3. Сохраните словарь в кодировке Unicode. Выберите пункт меню «File → Save As…». В появившемся диалоговом окне выберите имя файла, место его хранения и главное —

укажите кодировку Unicode (Windows 10 выберите «UTF 16-LE»), нажмите кнопку «Сохранить»:

Рис. 3: Сохраните словарь в кодировке Unicode

4. Атакуйте пароли! Словарь готов. Подключайте его к любой программе Пасковери и восстанавливайте свои пароли на самой высокой скорости.

Знаете ли вы, что все программы Пасковери могут соединять и изменять слова из словарей по вашему желанию. О чём речь и как это сделать смотрите в видеоуроке на канале

Пасковери в YouTube:

Связанные статьи

Перейти к содержимому

Если вы читаете нас регулярно то наверняка уже знаете что одной из техник взлома является брут форс. Но для того чтобы успешно выполнить такую атаку нам нужен очень хороший wordlist(тоесть тот подбор слов в котром может содержатся пароль жертвы). Хочю добавить что ни одна брут форс атака не может быть запущена без Wordlist. Как создать простой Wordlist с Crunch мы уже написали, но как создать прям хорошии екземпляр возникает вопрос у многих хакеров которые ищут уже готовые или даже покупают их! Но зачем когда можно сохдать свой собстенный.

Для начало установите crunch если его у вас нету.

apt-get install crunch

Чтобы ознакомится с мануалом crunch где описано что и как пишем

man crunch

Базовый синтаксис для crunch выглядит следующим образом:

crunch <min> <max> <characterset> -t <pattern> -o <output filename>

@ - строчные буквы

, - прописные буквы

% - цифры

^ - специальные символы

Но как же нам создать wordlist с комбинацией слов которые нам нужны? Приведу пару примеров

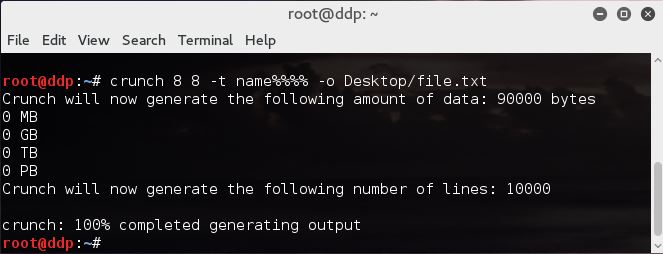

crunch 8 8 -t name%%%% -o Desktop/file.txt

8 8 длина нашего стринга, -t синтакса создание файла, -o где будет сохраниться наш файл.

В данном случае у нас будет генерироваться такой файл:

Стринг из 8-ми букв, первые 4 буквы будут name остальные 4 будут цифры от 0000 до 9999

crunch 7 7 -t ,%abc%^ -o Desktop/fil.txt

crunch 8 8 -t %%,@@@@^ -d 2% -b 99mb -o START

crunch будет генерировать 8-ми символьную строку начиная с 000A в отдельные файлы по 99mb.

Немогу не напомнить вам что данный метод не устарел и весьмо эффективен против незащищенных сайтов и полезен при создание Wordlista для взлома Wifi.

Статя предоставлена в ознакомительных целях и никак не призывает к действию.

Содержание статьи

- Словарь основанный на информации о пользователе

- Словарь для брута из данных пользователя с помощью CUPP

- Установка cupp

- Заключение

Если хакеру удастся получить или взломать пароль целевого пользователя, во многих случаях это может привести к полному взлому и захвату учетной записи. Многие люди используют простые пароли, которые относительно легко взломать с хорошим списком слов. В статье покажу, как с помощью CUPP создать словарь для брута на основе информации о пользователе.

Еще по теме: Создание словаря для брута в Kali Linux

Словарь основанный на информации о пользователе

Во многих случаях люди используют знакомые им слова и цифры. Часто пользователи пытаются использовать знакомые слова и цифры, такие как имя ребенка и дата рождения, годовщина свадьбы и т.д. Признайтесь, вы, наверное, тоже так делаете?

Если удастся собрать эту информацию о цели с помощью методов OSINT, вы сможете создать пользовательский список потенциальных паролей, что может сэкономить время вместо перебора пароля с помощью брута.

Статья для обучения этичных хакеров. Несанкционированный взлом — уголовное преступление. Ни редакция spy-soft.net, ни автор не несут ответственности за ваши действия.

Словарь для брута из данных пользователя с помощью CUPP

cupp (Common User Password Profiler) — это утилита для генерации списков паролей, основанных на информации о пользователе. Позволяет создавать целевые словари паролей для конкретных пользователей.

Увеличивает шансы на успех при подборе пароля.

Возможности cupp:

- Сбор информации о пользователе в интерактивном режиме (имя, дата рождения, никнеймы, хобби и т.д.)

- Генерация словарей паролей на основе собранной информации.

- Использование различных комбинаций и вариаций данных для создания паролей.

- Добавление специальных символов и цифр в генерируемые пароли.

- Вывод словаря паролей в текстовый файл.

В целом, cupp может быть полезен при пентестах и в аудитах.

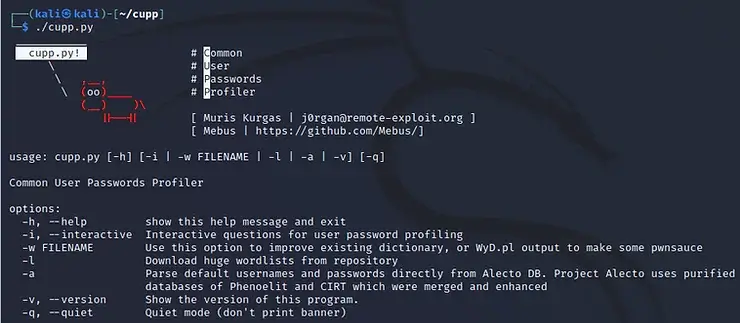

Установка cupp

Для установки Cupp на Kali Linux выполните команду:

|

git clone https://github.com/Mebus/cupp |

Перейдите в каталог cupp.

Ознакомьтесь со хелпом:

Параметры использования CUPP:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 |

—h, —help — показать это сообщение справки и выйти —i, —interactive — интерактивный режим для профилирования пароля пользователя —w, —web — интерфейс через веб-меню —l FILE, —load=FILE — загрузить имя файла —o FILE, —output=FILE — имя файла для вывода результатов —c FILE, —config=FILEвыбрать файл конфигурации, отличный от стандартного —p, —print — не сохранять, только выводить на стандартный вывод —v, —version — отобразить текущую версию —leet — режим «leet» (использование замен букв на числа) —a, —all — включить все модули атаки —s SERVICENAME, —service=SERVICENAME — определить конкретный сервис для атаки —U, —username — попробовать имена пользователей как пароли для пользователей из опции —u —u USER, —user=USER — определить конкретное имя пользователя для атаки —F FINGERPRINT, —finger=FINGERPRINT — определить конкретный отпечаток для атаки —d DATE, —date=DATE — определить конкретную дату или год для атаки —f, —flush — очистить все данные из текущей конфигурации —x, —xml — вывод в формате XML —shun — отключить обратные DNS-запросы и магию —avatar — генерировать строки «аватаров» —k, —incognito — игнорируется при использовании параметра —all, активирует режим инкогнито —q, —quiet — режим тишины, подавляет всё, кроме ошибок —n, —num — добавить случайные числаКак видите, cupp — простой инструмент с небольшим количеством опций. |

Чтобы запустить cupp в интерактивном режиме, выполните команду

cupp с параметром

—i:

После выполнения команды, тулза перейдет в интерактивный режим и начнет задавать вопросы о цели, такие как имя, дата рождения, имя партнера, кличка питомца, имя ребенка и т.д.

Я заполнил информацию о Эллиоте Алдерсоне — главном герое сериала Мистер Робот. Помните как он взламывал своего психолога Кристу Гордон в 1 сезоне?

Когда cupp спросил имя ее партнера, я ввел Mike, а на вопрос о специальном слове ввел Dylan — любимый музыкальный исполнитель Кристы.

После завершения работы cupp поместил все возможные пароли (5832 в данном случае) в файл Krista.txt. Мы можем посмотреть содержимое этого файла:

Как видно выше, cupp начал использовать вариации ее даты рождения.

Затем вариации имени ее любимого музыканта (Dylan).

Есть хороший шанс, что пароль Кристы находится в этом пользовательском списке паролей.

Заключение

Взлом паролей — это искусство. Вместо того, чтобы сразу переходить к долгому и утомительному бруту (перебору паролей), сначала попробуйте наиболее часто используемые пароли и пользовательские пароли основанные на информации о пользователе.

ПОЛЕЗНЫЕ ССЫЛКИ:

- Лучшие словари для Hashcat

- Словарь для брута (Даты рождения)

- Работа с большими словарями для брута на Kali Linux

Пример:

crunch 8 8 -f lalpha-numeric -o 8alpha-num

8 — минимальная длинна слова;

8 — максимальная длинна слова;

-f lalpha-numeric — буквы анг.алфавита в нижнем регистре и цифры;

Остальные наборы символов можно просмотреть в файле charset.lst, найти его можно здесь: /usr/share/crunch.

-o 8alpha-num — имя файла в который будет записан словарь.

Третьим параметром можно просто перечислить символы из которых будут составлены слова:

crunch 4 4 0123456789abcdef -o 4hex

Задать шаблон (-t):

crunch 6 6 -t qwerty%%%%

@ – строчные буквы;

, – заглавные буквы;

% – цифры;

^ – спец. символы.

Вместо комбинации символов использовать комбинацию слов (-p)

crunch 10 10 -p abc 123 pass

Also

***

Разбить файл на 8 частей

split -n 8 file

***

Разбить файл на части, не более 50000 строк в каждой

split -l 50000 file

***

Преобразовать первую букву в каждой строке файла в верхний регистр (explanation):

sed ‘s/^\(.\)/\U\1/’ file > File

***

Если есть база паролей в формате, например email:password то так можно отделить одно от другого

cat passwords | cut -d ‘:’ -f 2

Утилита cut отделит поля в каждой строке по двоеточию (-d ‘:’) и выведет только второе -f 2

***

Предположим, что из файла с парами логин-пароль извлечены исключительно пароли.

Ибо пароли повторяются то покажем содержимое файла удалив дубликаты

cat passwords | sort | uniq

Отсортировать список слов по популярности.

cat passwords | sort | uniq -c | sort -nr | sed ‘s/^ *//’ | cut -d ‘ ‘ -f 2

unic -c — сосчитает (-c) сколько раз слово попадалось в словаре и на выходе выдаст что-то вроде 39177 qwerty, затем

sort -nr отсортирует получившиеся строки по числу (-n — рассматривать строки как числа) вхождений в порядке убывания (-r);

sed ‘s/^ *//’ удалит образовавшиеся после вывода предыдущей команды пробелы в начале каждой строки;

cut -d ‘ ‘ -f 2 наконец выведет только пароль, без указания его частот.

***

Брутфорсер Jonh The Ripper обладает замечательной функцией преобразовывать словари согласно так называемым правилам. Модифицируя слово несколькими способами (смена регистра, добавление префикса, замена одних символов на другие и т.д.) можно значительно увеличить объём словаря. Кроме того, John можно использовать и для создания словарей. http://nahlogin.blogspot.ru/2014/09/john-ripper.html

***

Например сгенерировать словарь состоящий из календарных дат (без учёта числа дней в месяце):

echo -e {1920..2015}.{01..12}.{01..31}\\n | tr -d » « > dates.lst

ключ -e позволяет интерпретировать символ конца строки \n, tr удаляет (-d) пробелы образующиеся перед датой в выводе первой программы.

Следующее выражение сгенерирует все комбинации пар слов в указанном порядке:

echo -e {alpha, beta}—{one, two}\\n | tr -d » « > dates.lst