Mar

26

The easiest way to disable UAC (User Account Control) on Windows Server 2016 is to modifying the registry key on the server. You may use this reg file to Disable the UAC. Simply, double click the registry file and settings will be imported on the machine. This script can also to be used on Windows Server 2012 R2. Under certain constrained circumstances, disabling User Account Control (UAC) on Windows Server can be an acceptable and recommended practice (example: consistent backup). These circumstances occur only when all the following conditions are true: Only administrators are allowed to log on to the Windows-based server interactively at the console or by using Remote Desktop Services and administrators log on to the Windows-based server only to perform legitimate system administrative functions on the server.

Manual procedure to disable UAC is given below:

Add-PsSnapin -Name VeeamPSSnapIn reg add HKLM\Software\Microsoft\Windows\CurrentVersion\policies\system /v EnableLUA /t Reg_DWORD /d 0

Download the script: Here

Then, execute the script and write “Yes” to confirm:

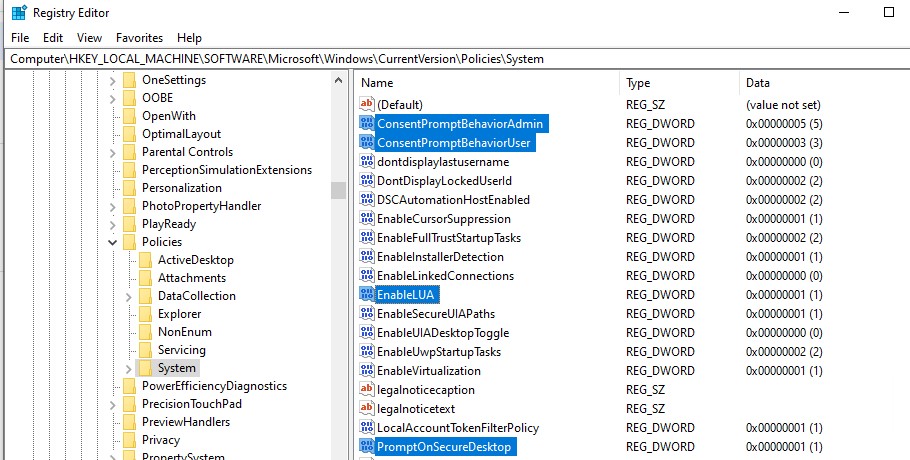

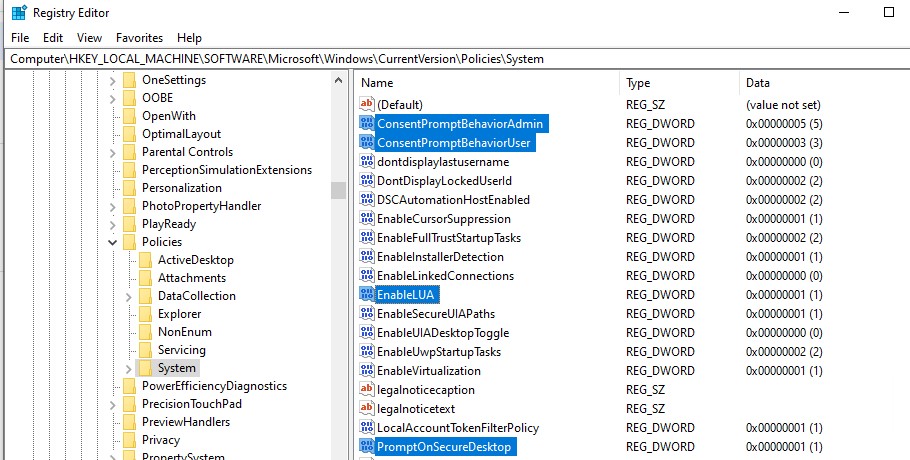

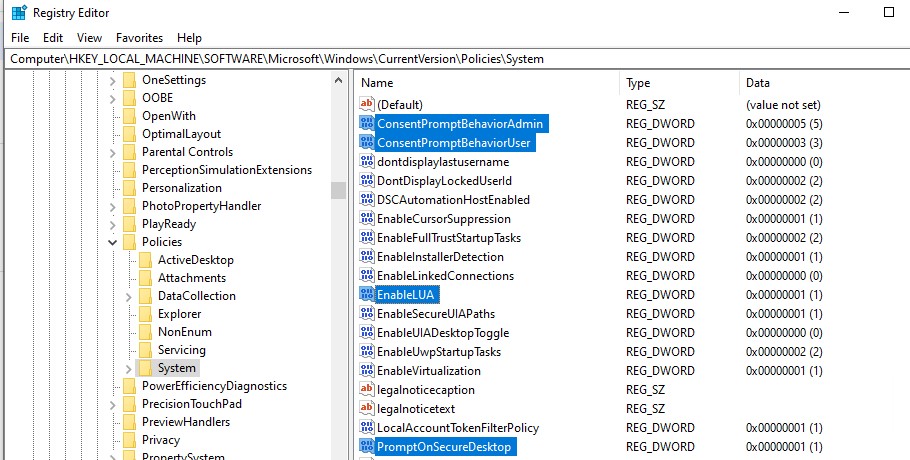

You can check the value data by opening “regedit” interface:

Microsoft’s Volume Shadow Copy Service (VSS) is Windows’ built-in infrastructure for application backups. As a native Windows service, VSS facilitates creating a consistent view of application data during the course of a backup. VSS relies on coordination between VSS requestors, writers, and providers for quiescence, or “to make quiet,” a disk volume so that a backup can be successfully obtained without data corruption. Native VSS is used to backup VMware and Hyper-V VMs and to restore them to a precise point in time… For example, Veeam Backup and Replication software needs the “application-aware processing” (VSS) option to be enabled to ensure application consistency of backup for VSS-Aware applications (SQL, AD, Exchange, SharePoint, Oracle Windows), but also the “File System” consistency for Windows Virtual Machines.

Veeam Agent for Windows step by step installation guide.

Video Recording of my webinar Veeam and Windows Server 2016: video link.

Please follow and like us:

Christopher GLEMOT

CTO | Technical specialist around Data Management, Security, Cyber Security, Cyber Resilience, Backup, Disaster Recovery, Multi-Cloud, and Storage | Veeam Vanguard | Varonis Elite | Owner of original-network.com

Содержание

- Отключение uac windows server 2016

- Отключение контроля учетных записей (UAC) в Windows Server

- Аннотация

- Дополнительные сведения

- Настройка, отключение User Account Control (UAC) с помощью групповых политик

- Ползунок User Account Control

- Как отключить User Account Control в Windows через GPO?

- Настройка параметров UAC в реестре

- Особенности использования UAC в Windows Server

- Ползунок User Account Control и параметры GPO

- Принципы работы контроля учетных записей How User Account Control Works

- Процесс контроля учетных записей и взаимодействие UAC Process and Interactions

- Процесс входа в систему Windows Server 2012 Windows Server 2012 Logon Process

- Взаимодействие с пользователем UAC The UAC User Experience

- Архитектура контроля учетных записей UAC Architecture

Отключение uac windows server 2016

User Account Control (UAC) is a feature in Windows that can help you stay in control of your computer by informing you when a program makes a change that requires administrator-level permission. UAC works by adjusting the permission level of your user account. If you’re doing tasks that can be done as a standard user, such as reading e‑mail, listening to music, or creating documents, you have the permissions of a standard user—even if you’re logged on as an administrator. However for Windows Server where most of the tasks are done by Administrators by default it’s often getting disabled by Administrators.

Most administrators will disable UAC (User Access Control) using standard approach as it was standard procedure since Windows Vista, continued thru Windows 7 and other client systems. To do that you just had to:

Type in msconfig to start System Configuration tool

Switch to Tools Tab, and choose Change UAC Settings

And finally modify settings by choosing Never Notify

While this modification has worked fairly well in Windows client systems (I have not seen the drawbacks of this change), this change in Windows server systems doesn’t always go well. It changes some behaviour such as:

CMD prompt gets started as Administrator

Windows PowerShell ISE starts as Administrator

However some things do not get started that way such as:

Active Directory Module for Windows PowerShell

You have to explicitly choose Run as Admin to get proper Window. And even thou you don’t get the UAC prompt anymore the PowerShell module gets loaded properly with Administrator rights.

To fully disable UAC one can do this via Registry or via Local Policies interface.

Option 1. You have the option to turn off UAC via registry by changing the DWORD “EnableLUA” from 1 to 0 in “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\system”, and doing system reboot.

After which you will get prompted to restart computer to activate the change.

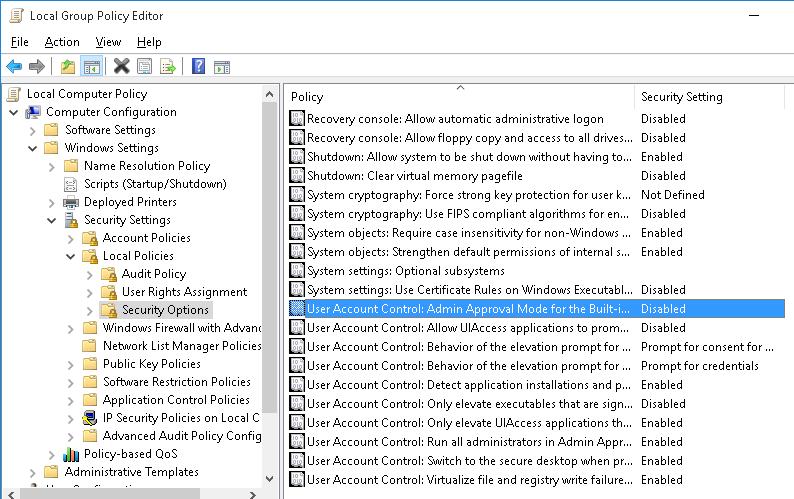

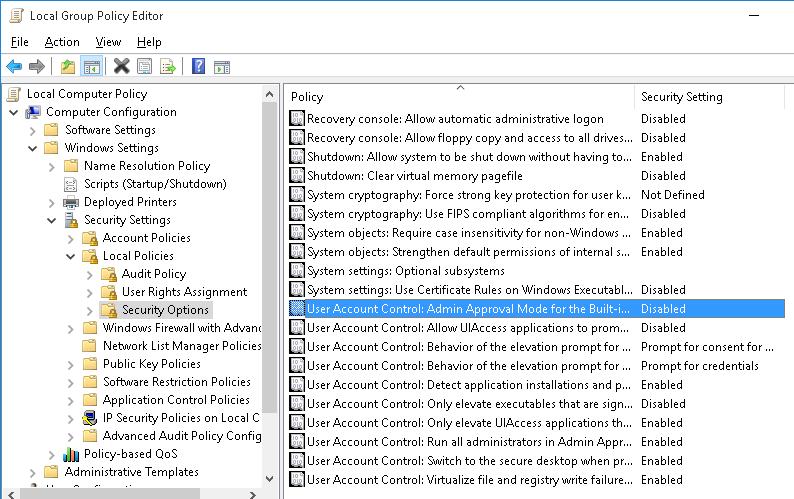

Option 2. Opening Local Security Policy (secpol.msc) and changing User Account Control: Behavior of the elevation prompt to Elevate without Prompting.

Hopefully after applying those settings the problem of weird problems coming from not Run As Admin option will be past.

Источник

Отключение контроля учетных записей (UAC) в Windows Server

В этой статье вводится, как отключить контроль учетных записей пользователей (UAC) в Windows Server.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 2526083

Аннотация

При определенных ограниченных обстоятельствах отключение UAC в Windows Server может быть приемлемой и рекомендуемой практикой. Эти обстоятельства возникают только в следующих случаях:

Если ни один из этих условий не является истинным, UAC должен оставаться включенным. Например, сервер включает роль служб удаленных рабочих стола, чтобы неадминистративные пользователи могли войти на сервер для запуска приложений. В этой ситуации UAC должен оставаться включенным. Аналогичным образом, UAC должен оставаться включенным в следующих ситуациях:

Дополнительные сведения

UAC был разработан, чтобы помочь пользователям Windows перейти к использованию стандартных прав пользователей по умолчанию. UAC включает несколько технологий для достижения этой цели. К числу таких технологий относится следующее:

Виртуализация файлов и реестра: когда устаревшее приложение пытается записать данные в защищенные области файловой системы или реестра, Windows автоматически и прозрачно перенаправляет доступ к части файловой системы или реестру, которую пользователь может изменить. Это позволяет многим приложениям, которые требовали прав администратора в более ранних версиях Windows, успешно работать только со стандартными правами пользователя в Windows Server 2008 и более поздних версиях.

Повышение прав на одном рабочем столе: когда авторизованный пользователь запускает и повышает уровень программы, итоговая процедура получает более мощные права, чем права пользователя интерактивного рабочего стола. Объединяя повышение прав с функцией фильтрованного маркера UAC (см. следующий пункт), администраторы могут запускать программы со стандартными правами пользователя. Кроме того, они могут повысить уровень только тех программ, которые требуют прав администратора с одной и той же учетной записью пользователя. Эта функция повышения прав пользователей также называется режимом утверждения администратором. Программы также могут быть запущены с повышенными правами с помощью другой учетной записи пользователя, чтобы администраторы могли выполнять административные задачи на рабочем столе обычного пользователя.

Отфильтрованный маркер: когда пользователь с административными или другими мощными привилегиями или членством в группах входит в систему, Windows создает два маркера доступа для представления учетной записи пользователя. Неотвеченный маркер имеет все права и членство пользователя в группах. Отфильтрованный маркер представляет пользователя с эквивалентом стандартных прав пользователя. По умолчанию этот отфильтрованный маркер используется для запуска программ пользователя. Неотрисованный маркер связан только с программами с повышенными уровнями. Учетная запись называется защищенной учетной записью администратора при следующих условиях:

UIPI: UIPI не позволяет программе с низкими привилегиями управлять процессом с высокими привилегиями следующим образом:

Отправка оконных сообщений, таких как искусственные события мыши или клавиатуры, в окно, которое относится к процессу с высокими привилегиями

Защищенный режим Internet Explorer (PMIE): PMIE — это функция глубокой защиты. Windows Internet Explorer работает в режиме защищенного с низким уровнем привилегий и не может выполнять записи в большинстве областей файловой системы или реестра. По умолчанию защищенный режим включен, когда пользователь просматривает сайты в зонах Интернета или ограниченных сайтов. PMIE затрудняет для вредоносных программ, которые заражают запущенный экземпляр Internet Explorer, изменение параметров пользователя. Например, он настраивается на запуск при каждом входе пользователя в систему. PMIE на самом деле не является частью UAC. Но это зависит от функций UAC, таких как UIPI.

Обнаружение установщика: когда новый процесс будет запущен без прав администратора, Windows применяет сюристичные процедуры, чтобы определить, является ли новый процесс устаревшей программой установки. Windows предполагает, что устаревшие программы установки, скорее всего, не будут выполняться без прав администратора. Таким образом, Windows заблаговременно запросит у интерактивного пользователя повышение прав. Если у пользователя нет административных учетных данных, он не сможет запустить программу.

Если вы отключите контроль учетных записей пользователей: запустите всех администраторов в параметре политики режима утверждения администратором. Он отключает все функции UAC, описанные в этом разделе. Этот параметр политики доступен в локальной политике безопасности компьютера, параметрах безопасности, локальных политиках, а затем в параметрах безопасности. Устаревшие приложения, которые имеют стандартные права пользователя, которые ожидают записи в защищенные папки или ключи реестра, не будут работать. Отфильтрованные маркеры не создаются. Все программы запускаются с полными правами пользователя, который вошел в систему на компьютере. Он включает Internet Explorer, так как защищенный режим отключен для всех зон безопасности.

Одно из распространенных представлений об UAC и повышение прав на один рабочий стол, в частности, состоит в том, что оно предотвращает установку вредоносных программ или получение прав администратора. Во-первых, вредоносную программу можно написать, чтобы права администратора не требовали. Кроме того, вредоносные программы можно записывать только в области профиля пользователя. Более того, повышение прав на одном компьютере в UAC не является границей безопасности. Его может перехватить неприносимая программа, которая работает на одном компьютере. Повышение прав на одном и том же рабочем столе следует считать удобной функцией. С точки зрения безопасности защищенный администратор должен считаться эквивалентом администратора. Напротив, использование быстрого переключения пользователей для входов в другой сеанс с использованием учетной записи администратора подразумевает границу безопасности между учетной записью администратора и стандартным сеансом пользователя.

Для сервера под управлением Windows, на котором единственная причина интерактивного иноалога заключается в администрировании системы, цель меньшего количество подсказок повышения прав нецелесообразны или желаема. Системным средствам администрирования по законному характеру требуются права администратора. Когда всем задачам администратора требуются права администратора, и каждая задача может инициировать запрос повышения прав, эти запросы являются лишь помехой для повышения производительности. В этом контексте такие запросы не могут или не могут способствовать разработке приложений, которые требуют стандартных прав пользователя. Такие запросы не улучшают уровень безопасности. Эти запросы просто побуждают пользователей щелкнуть диалоговое окно, не считывая их.

Это руководство применимо только к хорошо управляемым серверам. Это означает, что только администраторы могут входить в систему в интерактивном режиме или через службы удаленного рабочего стола. Кроме того, они могут выполнять только законные административные функции. Сервер должен считаться эквивалентным клиентской системе в следующих ситуациях:

В этом случае UAC должен оставаться включенным в качестве меры глубокой защиты.

Кроме того, если стандартные пользователи вошел на сервер на консоли или через службы удаленного рабочего стола для запуска приложений, особенно веб-браузеров, UAC должен оставаться включенным для поддержки виртуализации файлов и реестра, а также защищенный режим Internet Explorer.

Еще один способ избежать запроса на повышение прав без отключения UAC — установить для администраторов в политике безопасности «Повышение прав» контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в политике безопасности «Повышение прав» без запроса. С помощью этого параметра запросы на повышение прав утверждаться автоматически, если пользователь входит в группу администраторов. Этот параметр также оставляет включенными PMIE и другие функции UAC. Однако не все операции, которые требуют повышения прав администратора. Использование этого параметра может привести к повышению уровня некоторых программ пользователя, а к некоторым нет, без какого-либо различия между ними. Например, большинство консольных программ, которые требуют прав администратора, должны быть запущены в командной консоли или в другой программе с повышенными правами. Такие utilities just fail when they’re started at a command prompt that isn’t elevated.

Источник

Настройка, отключение User Account Control (UAC) с помощью групповых политик

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

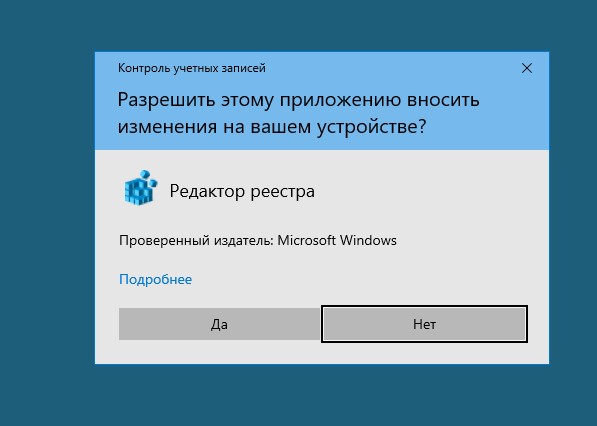

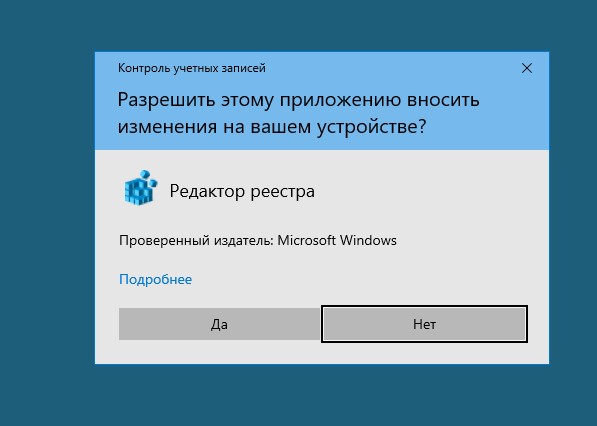

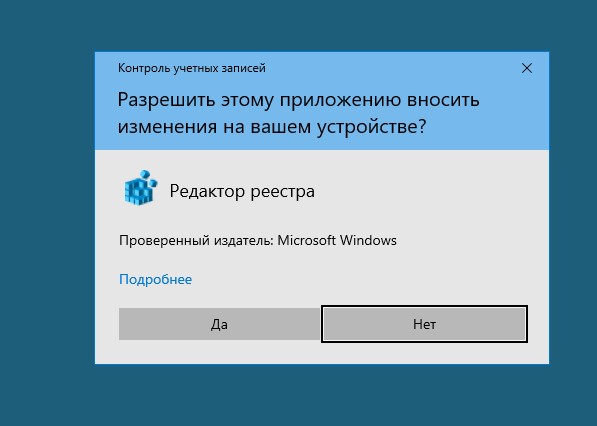

На скриншоте ниже показано, что при запуске редактора реестра ( regedit.exe ) в Windows 10 появляется окно подтверждения UAC:

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

Ползунок User Account Control

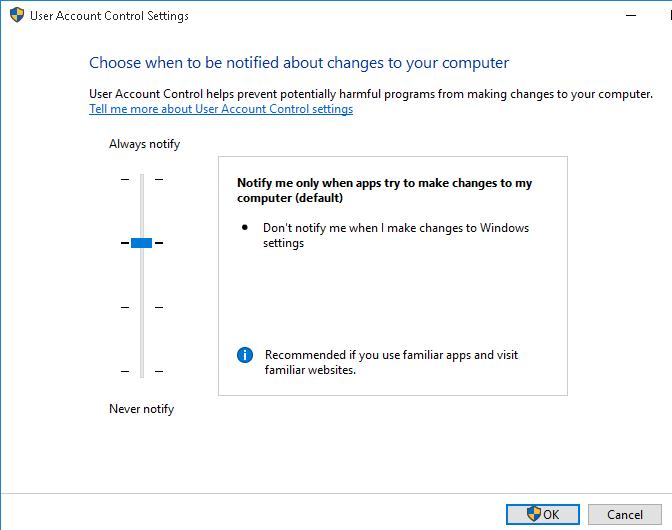

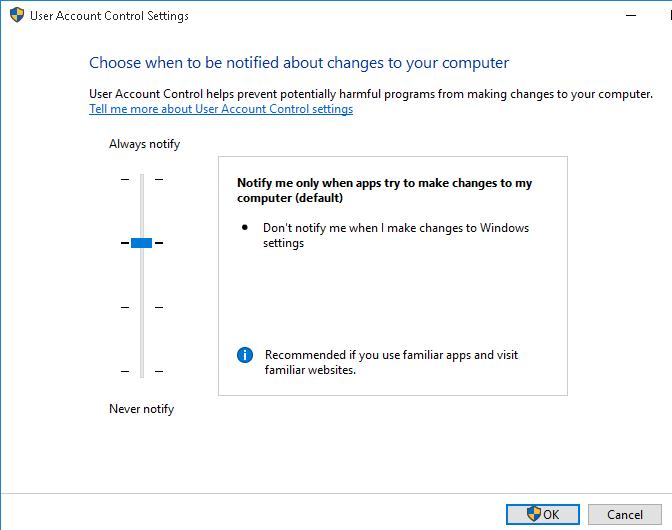

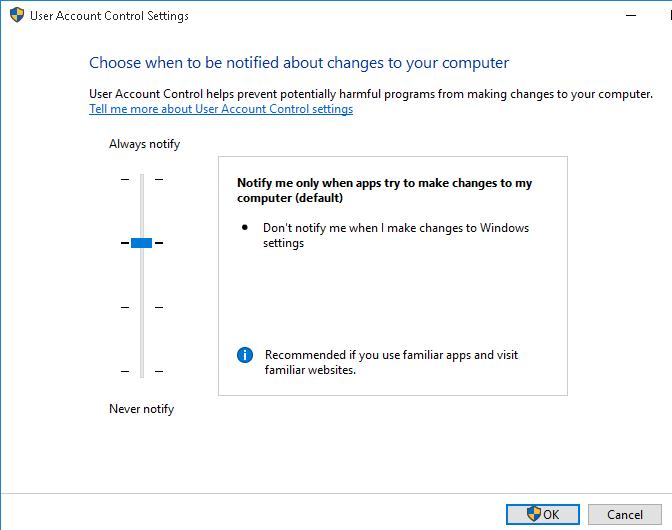

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом UserAccountControlSettings.exe ). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

Как отключить User Account Control в Windows через GPO?

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Затем перейдите на вкладку Common и включите опции:

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

UAC уровень 3 (Notify only when programs try to make changes to my computer):

UAC уровень 1 (Never notify — UAC отключен):

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC LocalAccountTokenFilterPolicy (об этом рассказано в предыдущей секции).

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Источник

Принципы работы контроля учетных записей How User Account Control Works

Область применения. Windows Server (Semi-Annual Channel), Windows Server 2016 Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

Служба контроля учетных записей пользователей позволяет предотвратить ущерб, который могут нанести компьютерам вредоносные программы, а также повысить управляемость рабочими местами, имеющимися в организации. User Account Control (UAC) helps prevent malicious programs (also called malware) from damaging a computer and helps organizations deploy a better-managed desktop. Благодаря контролю учетных записей пользователей приложения и задачи выполняются в безопасном контексте неадминистративной учетной записи до тех пор, пока доступ к системе не будет разрешен администратором. With UAC, applications and tasks always run in the security context of a non-administrator account, unless an administrator specifically authorizes administrator-level access to the system. Автоматическая установка неавторизованных приложений блокируется и тем самым предотвращаются нежелательные изменения параметров системы. UAC can block the automatic installation of unauthorized applications and prevent inadvertent changes to system settings.

Процесс контроля учетных записей и взаимодействие UAC Process and Interactions

Все приложения, для работы которых требуется маркер доступа администратора, должны запрашивать подтверждение администратора. Each application that requires the administrator access token must prompt the administrator for consent. Существует только одно исключение — это взаимосвязь между родительским и дочерним процессами. The one exception is the relationship that exists between parent and child processes. Дочерние процессы наследуют маркер доступа пользователя от родительского процесса. Child processes inherit the user access token from the parent process. При этом как родительский, так и дочерний процессы должны иметь один и тот же уровень целостности. Both the parent and child processes, however, must have the same integrity level. Windows Server 2012 защищает процессы, помечая их уровни целостности. Windows Server 2012 protects processes by marking their integrity levels. Уровень целостности является мерой доверия. Integrity levels are measurements of trust. Приложение с «высоким» уровнем целостности — это такое приложение, в котором выполняются задачи по изменению системных данных, например разбиение диска. Приложение с «низким» уровнем целостности выполняет задачи, которые могут подвергать риску операционную систему, например веб-браузер. A «high» integrity application is one that performs tasks that modify system data, such as a disk partitioning application, while a «low» integrity application is one that performs tasks that could potentially compromise the operating system, such as a Web browser. Приложения с низким уровнем целостности не могут изменять данные в приложениях с высоким уровнем целостности. Applications with lower integrity levels cannot modify data in applications with higher integrity levels. Если обычный пользователь попытается запустить приложение, требующее маркер доступа администратора, служба контроля учетных записей пользователя запросит действительные учетные данные администратора. When a standard user attempts to run an application that requires an administrator access token, UAC requires that the user provide valid administrator credentials.

Чтобы лучше понять, как происходит этот процесс, важно ознакомиться с подробными сведениями о процессе входа в систему Windows Server 2012. In order to better understand how this process happens it is important to review the details of the Windows Server 2012 logon process.

Процесс входа в систему Windows Server 2012 Windows Server 2012 Logon Process

Ниже описано, как процесс входа в систему администратора отличается от процесса входа обычного пользователя. The following illustration demonstrates how the logon process for an administrator differs from the logon process for a standard user.

По умолчанию как обычные пользователи, так и администраторы получают доступ к ресурсам и запускают приложения в контексте безопасности обычного пользователя. By default, standard users and administrators access resources and run applications in the security context of standard users. При входе пользователя в систему для этого пользователя создается маркер доступа. When a user logs on to a computer, the system creates an access token for that user. Маркер доступа содержит сведения об уровне доступа, предоставленного пользователю, включая специальные идентификаторы безопасности (SID) и привилегии в Windows. The access token contains information about the level of access that the user is granted, including specific security identifiers (SIDs) and Windows privileges.

При входе в систему администратора для него создаются два отдельных маркера доступа — маркер доступа обычного пользователя и маркер доступа администратора. When an administrator logs on, two separate access tokens are created for the user: a standard user access token and an administrator access token. Маркер доступа обычного пользователя содержит те же сведения о пользователе, что и маркер доступа администратора, но в нем отсутствуют привилегии администратора Windows и идентификаторы безопасности. The standard user access token contains the same user-specific information as the administrator access token, but the administrative Windows privileges and SIDs are removed. Маркер доступа обычного пользователя применяется для запуска приложений, которые не выполняют задач администрирования (приложений обычного пользователя). The standard user access token is used to start applications that do not perform administrative tasks (standard user applications). Маркер доступа обычного пользователя затем используется для отображения рабочего стола (Explorer.exe). The standard user access token is then used to display the desktop (Explorer.exe). Explorer.exe является родительским процессом, от которого все другие запускаемые пользователем процессы наследуют свой маркер доступа. Explorer.exe is the parent process from which all other user-initiated processes inherit their access token. В результате все приложения работают в режиме обычного пользователя до тех пор, пока пользователь не даст согласие или не введет учетные данные для подтверждения возможности использования приложением маркера полного доступа на уровне администратора. As a result, all applications run as a standard user unless a user provides consent or credentials to approve an application to use a full administrative access token.

Пользователь, являющийся членом группы Администраторы, может входить в систему, выполнять поиск в Интернете и просматривать электронную почту, используя маркер доступа обычного пользователя. A user that is a member of the Administrators group can log on, browse the Web, and read e-mail while using a standard user access token. Когда администратору необходимо выполнить задачу, для которой требуется маркер доступа администратора, Windows Server 2012 автоматически запрашивает у пользователя утверждение. When the administrator needs to perform a task that requires the administrator access token, Windows Server 2012 automatically prompts the user for approval. Этот запрос называется «запрос на повышение прав». Его работу можно настраивать с помощью оснастки «Локальная политика безопасности» (Secpol.msc) или групповой политики. This prompt is called an elevation prompt, and its behavior can be configured by using the Local Security Policy snap-in (Secpol.msc) or Group Policy.

Термин «повышение прав» используется для ссылки на процесс в Windows Server 2012, который предлагает пользователю предоставить согласие или учетные данные для использования полного маркера доступа администратора. The term «elevate» is used to refer to the process in Windows Server 2012 that prompts the user for consent or credentials to use a full administrator access token.

Взаимодействие с пользователем UAC The UAC User Experience

Работа обычных пользователей при включенной службе контроля учетных записей пользователей отличается от работы администраторов в режиме одобрения администратором. When UAC is enabled, the user experience for standard users is different from that of administrators in Admin Approval Mode. Рекомендуемый и более безопасный способ запуска Windows Server 2012 — сделать учетной записи основного пользователя учетной записью обычного пользователя. The recommended and more secure method of running Windows Server 2012 is to make your primary user account a standard user account. Работа в режиме обычного пользователя позволяет максимально повысить уровень безопасности управляемой среды. Running as a standard user helps to maximize security for a managed environment. Используя встроенный в службу контроля учетных записей пользователей компонент повышения прав, обычный пользователь может без труда выполнять задачи администрирования путем ввода действительных учетных данных локальной учетной записи администратора. With the built-in UAC elevation component, standard users can easily perform an administrative task by entering valid credentials for a local administrator account. По умолчанию встроенным в службу контроля учетных записей пользователей компонентом повышения прав является запрос учетных данных. The default, built-in UAC elevation component for standard users is the credential prompt.

Альтернативой работе в режиме обычного пользователя является работа в качестве администратора в режиме одобрения администратором. The alternative to running as a standard user is to run as an administrator in Admin Approval Mode. Используя встроенный в службу контроля учетных записей пользователей компонент повышения прав, члены локальной группы Администраторы могут выполнять задачи администрирования путем одобрения. With the built-in UAC elevation component, members of the local Administrators group can easily perform an administrative task by providing approval. По умолчанию встроенным в службу контроля учетных записей пользователей компонентом повышения прав для учетной записи администратора в режиме одобрения администратором является запрос согласия. The default, built-in UAC elevation component for an administrator account in Admin Approval Mode is called the consent prompt. Работу запроса на повышение прав в службе контроля учетных записей пользователей можно настраивать с помощью оснастки «Локальная политика безопасности» (Secpol.msc) или групповой политики. The UAC elevation prompting behavior can be configured by using the Local Security Policy snap-in (Secpol.msc) or Group Policy.

Запрос согласия и запрос учетных данных The consent and credential prompts

Если UAC включен, Windows Server 2012 запрашивает согласие или запрашивает учетные данные действующей учетной записи локального администратора перед запуском программы или задачи, требующей полного маркера доступа администратора. With UAC enabled, Windows Server 2012 prompts for consent or prompts for credentials of a valid local administrator account before starting a program or task that requires a full administrator access token. Применение запроса гарантирует невозможность незаметной установки вредоносных программ. This prompt ensures that no malicious software can be silently installed.

Запрос согласия The consent prompt

Запрос согласия выводится при попытке пользователя выполнить задачу, требующую маркера доступа на уровне администратора. The consent prompt is presented when a user attempts to perform a task that requires a user’s administrative access token. Ниже приведен снимок экрана с запросом на согласие UAC. The following is a screenshot of the UAC consent prompt.

Запрос учетных данных The credential prompt

Запрос учетных данных выводится при попытке обычного пользователя выполнить задачу, требующую маркера доступа на уровне администратора. The credential prompt is presented when a standard user attempts to perform a task that requires a user’s administrative access token. Работу запроса по умолчанию для обычного пользователя можно настраивать с помощью оснастки «Локальная политика безопасности» (Secpol.msc) или групповой политики. This standard user default prompt behavior can be configured by using the Local Security Policy snap-in (Secpol.msc) or Group Policy. Ввод учетных данных администратора может потребоваться также в случае, если для параметра политики Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором задано значение Запрос учетных данных. Administrators can also be required to provide their credentials by setting the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting value to Prompt for credentials.

На следующем снимке экрана показан пример запроса учетных данных UAC. The following screenshot is an example of the UAC credential prompt.

Запросы на повышение прав службы контроля учетных записей пользователей UAC elevation prompts

Запросы на повышение прав кодируются цветом по следующему правилу. The elevation prompt color-coding is as follows:

Изображение щита красного цвета на красном фоне: приложение заблокировано групповой политикой или принадлежит заблокированному издателю. Red background with a red shield icon: The application is blocked by Group Policy or is from a publisher that is blocked.

Синий фон с синим и Золотой значком щита: приложение является административным приложением Windows Server 2012, например элементом панели управления. Blue background with a blue and gold shield icon: The application is a Windows Server 2012 administrative application, such as a Control Panel item.

Изображение щита синего цвета на синем фоне: приложение подписано с использованием Authenticode и является доверенным на локальном компьютере. Blue background with a blue shield icon: The application is signed by using Authenticode and is trusted by the local computer.

Изображение щита желтого цвета на желтом фоне: приложение не подписано или подписано, но не является доверенным на локальном компьютере. Yellow background with a yellow shield icon: The application is unsigned or signed but is not yet trusted by the local computer.

Значок щита Shield icon

Некоторые компоненты панели управления, например Дата и время, выполняют как административные операции, так и операции обычного пользователя. Some Control Panel items, such as Date and Time Properties, contain a combination of administrator and standard user operations. Обычные пользователи могут просматривать время и менять часовой пояс, но для изменения локального системного времени требуется маркер полного доступа на уровне администратора. Standard users can view the clock and change the time zone, but a full administrator access token is required to change the local system time. Ниже приведен снимок экрана элемента панели управления » Свойства даты и времени «. The following is a screenshot of the Date and Time Properties Control Panel item.

Изображение щита на кнопке Изменить дату и время указывает на то, что процессу требуется маркер полного доступа на уровне администратора и поэтому перед его запуском будет выведен запрос на повышение прав. The shield icon on the Change date and time button indicates that the process requires a full administrator access token and will display a UAC elevation prompt.

Защита запроса на повышение прав Securing the elevation prompt

Когда исполняемый файл выполняет запрос на повышение прав, происходит переключение интерактивного рабочего стола (рабочего стола пользователя) к безопасному рабочему столу. When an executable file requests elevation, the interactive desktop, also called the user desktop, is switched to the secure desktop. При переключении к безопасному рабочему столу уменьшается яркость рабочего стола пользователя, появляется запрос на повышение прав, и дальнейшая работа может быть продолжена только после ответа на запрос. The secure desktop dims the user desktop and displays an elevation prompt that must be responded to before continuing. После нажатия одной из кнопок Да или Нет происходит обратное переключение к рабочему столу пользователя. When the user clicks Yes or No, the desktop switches back to the user desktop.

Вредоносные программы могут имитировать безопасный рабочий стол, но если для параметра политики Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором задано значение Запрос согласия, вредоносные программы не смогут получить повышение прав при нажатии пользователем кнопки Да на имитации. Malware can present an imitation of the secure desktop, but when the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting is set to Prompt for consent, the malware does not gain elevation if the user clicks Yes on the imitation. Если для параметра политики задано значение Запрос учетных данных, то вредоносные программы, имитирующие такой запрос, могут получить учетные данные от пользователя. If the policy setting is set to Prompt for credentials, malware imitating the credential prompt may be able to gather the credentials from the user. Однако при этом вредоносные программы не получают повышенные права, а система имеет другие средства защиты, которые не позволяют им захватить контроль над интерфейсом пользователя даже при раскрытии пароля. However, the malware does not gain elevated privilege and the system has other protections that mitigate malware from taking control of the user interface even with a harvested password.

Вредоносные программы могут создавать имитации безопасного рабочего стола, но это может произойти только если пользователь предварительно установил вредоносную программу на компьютер. While malware could present an imitation of the secure desktop, this issue cannot occur unless a user previously installed the malware on the computer. Процессы, требующие маркера доступа на уровне администратора, не могут быть установлены незаметно при включенном контроле учетных записей пользователя, поэтому пользователь должен явно дать согласие нажатием кнопки Да или путем ввода учетных данных администратора. Because processes requiring an administrator access token cannot silently install when UAC is enabled, the user must explicitly provide consent by clicking Yes or by providing administrator credentials. Конкретное поведение запроса на повышение прав в службе контроля учетных записей пользователей зависит от групповой политики. The specific behavior of the UAC elevation prompt is dependent upon Group Policy.

Архитектура контроля учетных записей UAC Architecture

На приведенной ниже схеме показана архитектура службы контроля учетных записей пользователей. The following diagram details the UAC architecture.

Чтобы лучше понять каждый компонент, ознакомьтесь с таблицей ниже. To better understand each component, review the table below:

| Компонент Component | Описание Description |

|---|---|

| Пользователь User | |

| Пользователь выполняет операцию, требующую определенных прав User performs operation requiring privilege | Если операция вносит изменения в файловую систему или реестр, вызывается функция виртуализации. If the operation changes the file system or registry, Virtualization is called. Все остальные операции вызывают ShellExecute. All other operations call ShellExecute. |

| ShellExecute ShellExecute | ShellExecute вызывает CreateProcess. ShellExecute calls CreateProcess. ShellExecute проверяет, нет ли ошибки ERROR_ELEVATION_REQUIRED в CreateProcess. ShellExecute looks for the ERROR_ELEVATION_REQUIRED error from CreateProcess. Если ошибка обнаружена, ShellExecute вызывает службу сведений о приложениях для выполнения требуемой задачи с запросом на повышение прав. If it receives the error, ShellExecute calls the Application Information service to attempt to perform the requested task with the elevated prompt. |

| CreateProcess CreateProcess | Если приложение требует повышения прав, CreateProcess отклоняет вызов с ошибкой ERROR_ELEVATION_REQUIRED. If the application requires elevation, CreateProcess rejects the call with ERROR_ELEVATION_REQUIRED. |

| Система System | |

| Служба сведений о приложениях Application Information service | Системная служба, позволяющая запускать приложения, для выполнения которых требуются повышенные привилегии или права пользователя, например локальные задачи администрирования или приложения, требующие более высоких уровней целостности. A system service that helps start applications that require one or more elevated privileges or user rights to run, such as local administrative tasks, and applications that require higher integrity levels. Служба сведений о приложениях позволяет запускать такие приложения путем создания нового процесса приложения с маркером полного доступа на уровне администратора, когда требуется повышение прав и (в зависимости от групповой политики) на это получено согласие пользователя. The Application Information service helps start such applications by creating a new process for the application with an administrative user’s full access token when elevation is required and (depending on Group Policy) consent is given by the user to do so. |

| Повышение уровня установки ActiveX Elevating an ActiveX install | Если технология ActiveX не установлена, операционная система проверяет уровень ползунка службы контроля учетных записей пользователей. If ActiveX is not installed, the system checks the UAC slider level. Если технология ActiveX установлена, проверяется значение параметра групповой политики Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав. If ActiveX is installed, the User Account Control: Switch to the secure desktop when prompting for elevation Group Policy setting is checked. |

| Проверка уровня ползунка службы контроля учетных записей пользователей Check UAC slider level | Служба контроля учетных записей пользователей теперь имеет четыре уровня уведомлений, которые можно выбирать с помощью ползунка. UAC now has four levels of notification to choose from and a slider to use to select the notification level:

Если ползунок установлен в положение По умолчанию — уведомлять только при попытках программ внести изменения в компьютер, проверяется значение параметра политики Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов. If the slider is set to Default-Notify me only when programs try to make changes to my computer, the User Account Control: Only elevate executable files that are signed and validated policy setting is checked: Если ползунок никогда не уведомлять, то запрос UAC никогда не будет уведомлять, когда программа пытается установить или внести какие-либо изменения на компьютере. If the slider is set to Never notify me when, UAC prompt will never notify when a program is trying to install or trying to make any change on the computer. Важно. Этот параметр не рекомендуется. Important: This setting is not recommended. Этот параметр аналогичен настройке контроля учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором для повышения прав без запроса. This setting is the same as setting the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting to Elevate without prompting. |

| Безопасный рабочий стол включен Secure desktop enabled | Проверяется значение параметра политики Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав. The User Account Control: Switch to the secure desktop when prompting for elevation policy setting is checked:

В Windows Server 2012 UAC внесены изменения по отношению к предыдущим версиям Windows. There is a change on Windows Server 2012 UAC from previous Windows versions. Новый ползунок никогда не будет полностью отключен от UAC. The new slider will never turn UAC completely off. Новый параметр будет: The new setting will: Обеспечьте работу службы UAC. Keep the UAC service running. Приводит к тому, что все запросы на повышение прав, инициированные администраторами, будут утверждены для автоматического утверждения без отображения запроса UAC. Cause all elevation request initiated by administrators to be auto-approved without showing a UAC prompt. Автоматически запрещает все запросы на повышение прав для обычных пользователей. Automatically deny all elevation requests for standard users. Чтобы полностью отключить UAC, необходимо отключить контроль учетных записей политики: запуск всех администраторов в режиме одобрения администратором. In order to fully disable UAC you must disable the policy User Account Control: Run all administrators in Admin Approval Mode. Источник |

User Account Control (UAC) или контроль учетных записей – это функция безопасности Windows включенная по умолчанию и предназначенная для предотвращения нежелательных изменений в ОС. Если программа пытается выполнить действие, требующее прав администратора (например, установить программу, изменить настройки ОС, ветки реестра или системные файлы), UAC уведомляет об этом и запрашивает подтверждения этих действий у администратора. Тем самым снижается риск несанкционированных изменений и выполнения вредоносного кода с правами администратора.

В этой статье мы рассмотрим, как управлять настройками контроля учетных записей в Windows

Содержание:

- Настройки контроля учётных записей (UAC) в Windows

- Управление параметрами User Account Control через GPO

- Ползунок User Account Control и соответствие параметров реестра (GPO)

- Как полностью отключить UAC в Windows через GPO?

Как выглядит окно UAC? Например, при попытке повышения привилегий процесса в сессии пользователя с правами локального администратора, появляется окно подтверждения UAC:

Контроль учетных записей Разрешить этому приложению вносить изменения на вашем устройстве?

User Account Control Do you want to allow this app to make changes to your device?

Настройки контроля учётных записей (UAC) в Windows

Для управления настройками UAC в панели управления Windows доступен специальный апплет Change User Account Control settings, который можно запустить из классической панели управления или с помощью команды

UserAccountControlSettings.exe

.

С помощью ползунка можно выбрать уровень контроля учетных записей на компьютере. Доступно 4 уровня:

- Уровень 4 — Always notify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notify only when programs try to make changes to my computer (default) – Уведомить только когда программа пытается внести изменения в мой компьютер (используется в Windows по умолчанию);

- Уровень 2 — Notify only when programs try to make changes to my computer (do not dim my desktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Never notify – Никогда не уведомлять

Обратите внимание, что перевод ползунка в нижнее положение Никогда не уведомлять, не отключает UAC полностью. Этот режим включает автоматическое подтверждения запросов на повышение прав, инициированных администратором, без отображения окна с запросом UAC. В сессиях пользователей запросы повышения прав автоматически откланяются.

Чтобы полностью отключить UAC, нужно отключить параметр локальной политики Контроль учетных записей: все администраторы работают в режиме одобрения администратором (User Account Control: Run all administrators in Admin Approval Mode). Об этом ниже.

Управление параметрами User Account Control через GPO

Возможно управление параметрами контроля учетных записей UAC в Windows через групповые политики. Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей) и находятся в разделе редактора GPO Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики).

Доступно 12 параметров GPO. В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра (ветка HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System) и возможные значения (в том числе значения по-умолчанию).

| Имя политики | Ключ реестра | Значения | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора |

FilterAdministratorToken

|

0 (Default) = Disabled 1 = Enabled |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол |

EnableUIADesktopToggle

|

0 (Default) = Disabled 1 = Enabled |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором |

ConsentPromptBehaviorAdmin

|

0 = Elevate without prompting 1 = Prompt for credentials on the secure desktop 2 = Prompt for consent on the secure desktop 3 = Prompt for credentials |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей |

ConsentPromptBehaviorUser

|

0 = Automatically deny elevation requests 1 = Prompt for credentials on the secure desktop3 (Default) = Prompt for credentials |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав |

EnableInstallerDetection

|

1 = Enabled 0 = Disabled (default) |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов |

ValidateAdminCodeSignatures

|

0 (Default) = Disabled 1 = Enabled |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении |

EnableSecureUIAPaths

|

0 = Disabled 1 (Default) = Enabled |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором |

EnableLUA

|

0 = Disabled 1 (Default) = Enabled |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав |

PromptOnSecureDesktop

|

0 = Disabled 1 (Default) = Enabled |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization | 0 = Disabled 1 (Default) = Enabled |

| User Account Control: Behavior of the elevation prompt for administrators running with Administrator Protection | опции появилbсь в Windows 11 в конце 2024 для управления новой функцией Local Administrator Protection

|

||

| User Account Control: Configure type of Admin Approval Mode |

Ползунок User Account Control и соответствие параметров реестра (GPO)

Когда вы меняете уровень защиты UAC с помощью ползунка в панели управления, Windows изменяет значения следующих параметров реестра.

| Уровень ползунка UAC |

PromptOnSecureDesktop

|

EnableLUA

|

ConsentPromptBehaviorAdmin

|

| 4 — Всегда уведомлять | 1 | 1 | 2 |

| 3 — Уведомлять при попытках приложений изменить параметры | 1 | 1 | 5 |

| 2- Уведомлять без затемнения экрана | 0 | 1 | 5 |

| 1 — Отключить UAC и не уведомлять | 0 | 1 | 0 |

Таким образом, если вы хотите через GPO задать параметры UAC, соответствующие уровню ползунка вам достаточно настроить 3 параметра политик (указаны выше).

Например, для UAC уровень 3 (Notify only when programs try to make changes to my computer) нужно внедрить такие параметры в реестр:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

"PromptOnSecureDesktop"=dword:00000001

"EnableLUA"=dword:00000001

"ConsentPromptBehaviorAdmin"=dword:00000005

"ConsentPromptBehaviorUser"=dword:00000003

"EnableInstallerDetection"=dword:00000001

"EnableVirtualization"=dword:00000001

"ValidateAdminCodeSignatures"=dword:00000000

"FilterAdministratorToken"=dword:00000000

Значения параметров ConsentPromptBehaviorUser, EnableInstallerDetection, EnableVirtualization, ValidateAdminCodeSignatures и FilterAdministratorToken будут одинаковыми для всех уровней.

Как полностью отключить UAC в Windows через GPO?

Рассмотрим, как через групповые политики отключить контроль учетных записей в Windows.

На отдельном компьютере можно использовать редактор локальный групповой политики

gpedit.msc

. Если нужно применить политику на множестве компьютерлв в домене, нужно использовать консоль Group Policy Management Console —

gpmc.msc

(рассмотрим этот вариант).

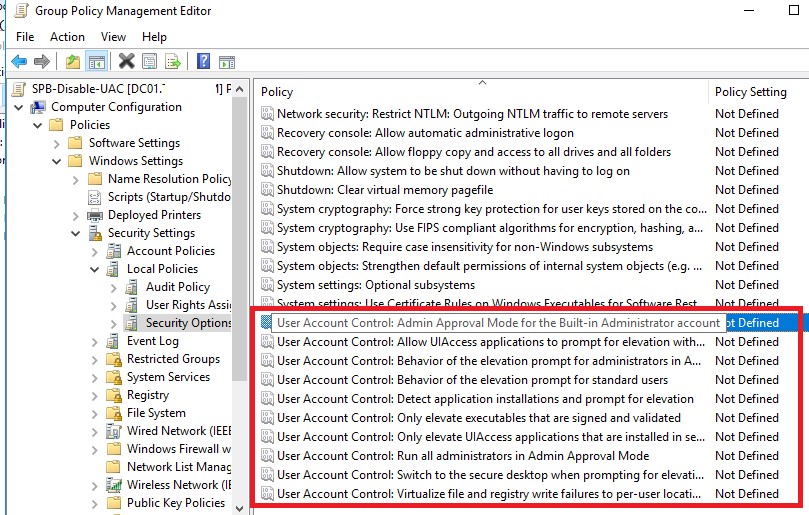

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику

- Отредактируйте политику и перейдите в разделComputer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode =

Elevate without prompting

;

- User Account Control: Detect application installations and prompt for elevation =

Disabled

; - User Account Control: Run all administrators in Admin Approval Mode =

Disabled

; - User Account Control: Only elevate UIAccess applications that are installed in secure locations =

Disabled

.

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их.

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

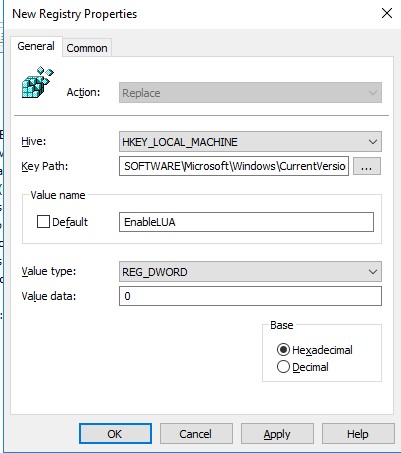

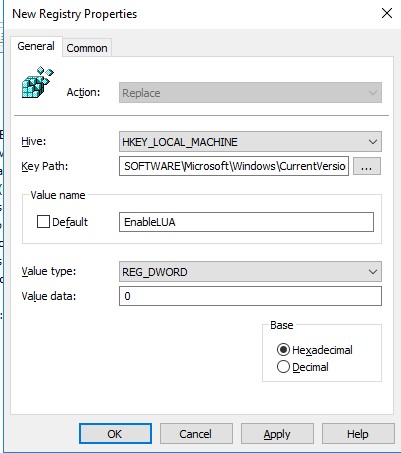

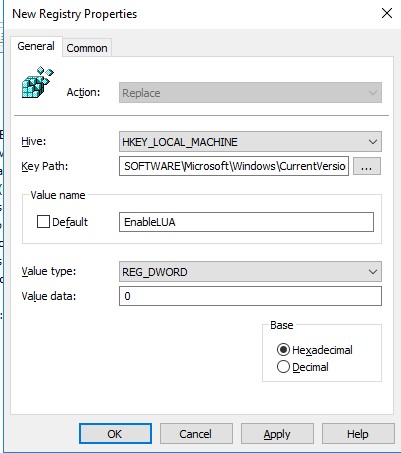

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:Software\Microsoft\Windows\CurrentVersion\policies\system -Name EnableLUA -PropertyType DWord -Value 0 -Force

Настройка, отключение User Account Control (UAC) с помощью групповых политик

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру. На скриншоте ниже показано, что при запуске редактора реестра ( regedit.exe ) в Windows 10 появляется окно подтверждения UAC:

Контроль учетных записей Разрешить этому приложению вносить изменения на вашем устройстве?

User Account Control Do you want to allow this app to make changes to your device?

UAC не включен для встроенной учетной записи администратора, которая в Windows 10 по умолчанию отключена.

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом UserAccountControlSettings.exe ). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

- Уровень 4 — Always notify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notify only when programs try to make changes to my computer (default) – Уведомить только когда программа пытается внести изменения в мой компьютер (стандартный уровень защиты);

- Уровень 2 — Notify only when programs try to make changes to my computer (do not dim my desktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Never notify – Никогда не уведомлять (UAC отключен).

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

Как отключить User Account Control в Windows через GPO?

В большинстве случаев не рекомендуется полностью отключать UAC. Контроль учетных записей это простое, но довольно эффективное средство защиты Windows. В практике принято никогда не отключать UAC на компьютерах пользователей без реального подтверждения того, что UAC мешает нормальной работе. Даже в этих случая есть простые обходные решения по отключению UAC для конкретного приложения, или запуску программ без прав администратора и подавления запроса UAC.

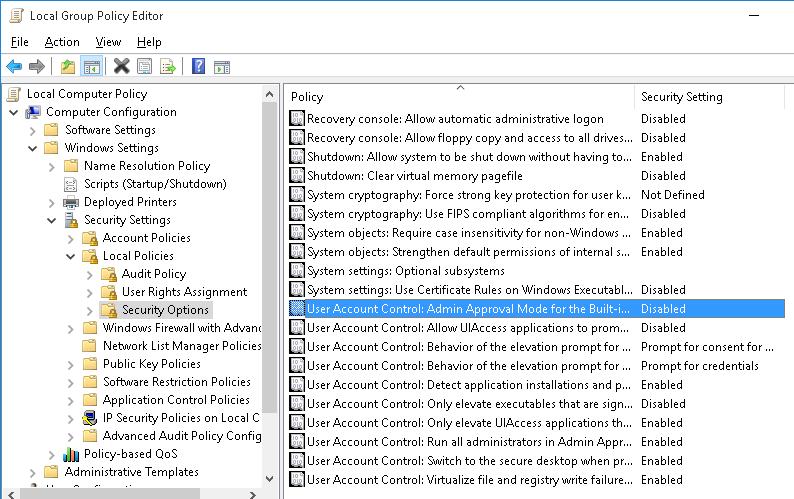

Вы можете отключить UAC с помощью групповой политики. На отдельном компьютере можно использовать редактор локальный групповой политики gpedit.msc . Если нужно распространить политику на компьютеры в домене, нужно использовать консоль Group Policy Management Console — gpmc.msc (рассмотрим этот вариант).

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику;

- Отредактируйте политику и перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- В этом разделе есть несколько параметров, которые управляют настройками UAC. Имена этих параметров начинаются с User Account Control;

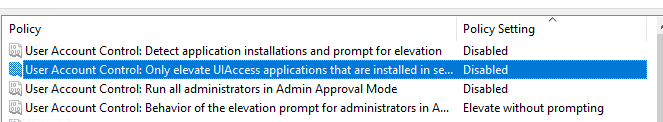

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode = Elevate without prompting ;

- User Account Control: Detect application installations and prompt for elevation = Disabled ;

- User Account Control: Run all administrators in Admin Approval Mode = Disabled ;

- User Account Control: Only elevate UIAccess applications that are installed in secure locations = Disabled .

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их. После перезагрузки UAC переключится в режим “Никогда не уведомлять”;

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

Даже при отключенном UAC, запуск некоторых приложений может блокироваться с сообщением Это приложение было заблокировано администратором в целях защиты.

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System] «ConsentPromptBehaviorAdmin»=dword:00000002 «ConsentPromptBehaviorUser»=dword:00000003 «EnableInstallerDetection»=dword:00000001 «EnableLUA»=dword:00000001 «EnableVirtualization»=dword:00000001 «PromptOnSecureDesktop»=dword:00000001 «ValidateAdminCodeSignatures»=dword:00000000 «FilterAdministratorToken»=dword:00000000

UAC уровень 3 (Notify only when programs try to make changes to my computer):

«ConsentPromptBehaviorAdmin»=dword:00000005 «ConsentPromptBehaviorUser»=dword:00000003 «EnableInstallerDetection»=dword:00000001 «EnableLUA»=dword:00000001 «EnableVirtualization»=dword:00000001 «PromptOnSecureDesktop»=dword:00000001 «ValidateAdminCodeSignatures»=dword:00000000 «FilterAdministratorToken»=dword:00000000

UAC уровень 2:

«ConsentPromptBehaviorAdmin»=dword:00000005 «ConsentPromptBehaviorUser»=dword:00000003 «EnableInstallerDetection»=dword:00000001 «EnableLUA»=dword:00000001 «EnableVirtualization»=dword:00000001 «PromptOnSecureDesktop»=dword:00000000 «ValidateAdminCodeSignatures»=dword:00000000 «FilterAdministratorToken»=dword:00000000

UAC уровень 1 (Never notify — UAC отключен):

«ConsentPromptBehaviorAdmin»=dword:00000000 «ConsentPromptBehaviorUser»=dword:00000003 «EnableInstallerDetection»=dword:00000001 «EnableLUA»=dword:00000001 «EnableVirtualization»=dword:00000001 «PromptOnSecureDesktop»=dword:00000000 «ValidateAdminCodeSignatures»=dword:00000000 «FilterAdministratorToken»=dword:00000000

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:Software\Microsoft\Windows\CurrentVersion\policies\system -Name EnableLUA -PropertyType DWord -Value 0 -Force

В этой ветке есть еще один параметр реестра LocalAccountTokenFilterPolicy, который часто называют Remote UAC. Этот параметр по умолчанию запрещает удаленное подключение к стандартным административным шарам под локальным учетными записями с правами администратора.

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в десктопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

- Только администраторы имеют удаленный доступ к рабочему столу сервера (RDP доступ к серверу для обычных пользователей должен быть отключен). На RDS серверах нужно оставлять UAC включенным;

- Администраторы должны использовать Windows Server только для выполнения административных задач. Работа с офисными документами, мессенджерами, веб браузером должна выполняться только на рабочей станции администратора под обычной учёткой пользователя с включенным UAC, а не на серверах (см. статью о лучших практиках по защите аккаунтов администраторов),

UAC всегда отключен в редакциях Windows Server Core.

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC LocalAccountTokenFilterPolicy (об этом рассказано в предыдущей секции).

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как уже говорили выше, эти политики находятся в разделе:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики). Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей).

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Admin Approval Mode for the Built-in Administrator account = Disabled

Allow UIAccess applications to prompt for elevation without using the secure desktop = Disabled

Behavior of the elevation prompt for administrators in Admin Approval Mode = Prompt for consent for non-Windows binaries

Behavior of the elevation prompt for standard users = Prompt for credentials on the secure desktop

Detect application installations and prompt for elevation = Enabled для рабочих групп, Disabled для домена

Only elevate executables that are signed and validated = Disabled

Only elevate UIAccess applications that are installed in secure locations = Enabled

Run all administrators in Admin Approval Mode = Enabled

Switch to the secure desktop when prompting for elevation = Enabled

Virtualize file and registry write failures to per-user locations = Enabled

Summary

How to disable or turn off User Account Control (UAC) in Microsoft Windows 7, Windows Vista, Windows 8, Windows 10, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012.

Disclaimer

Operating System Warning

This solution require advanced knowledge of your computer’s operating system. Contact your system administrator for assistance. Modifying your Windows Registry incorrectly can severely affect system operations. Sage is not responsible for operation issues caused by incorrectly modifying your Windows Registry. Always create a backup of your data before proceeding with advanced solutions.

Resolution

Section I: Windows Vista & Server 2008

- Press Windows+R keys

- Type msconfig

- Click OK

- Select Tools tab

- Select Disable UAC

- Click Launch

- Close Command Prompt once the screen displays operation complete

- Click OK

- Restart the computer

Section II: Windows 7 & Server 2008 R2

- Press Windows+R keys

- Type useraccountcontrolsettings

- Click OK

- Move the slider bar to Never notify

- Click OK

- Click Yes if prompted

- Restart the computer

Section III: Windows 8, 10, & Server 12

- Press Windows+R keys

- Type useraccountcontrolsettings

- Click OK

- Move the bar to Never notify

- Click OK

- Click Yes when prompted

- Restart the computer

- Note: In Windows 8, 10, Server 2012, Server 2016 and Server 2019 this does not fully disable UAC, only reduces its functionality; completely disabling UAC is done through the Windows Registry or Group Policy Editor. This is not recommended. Once the needed task is complete, you will need to re-enable UAC so that the use of Metro apps such as Calc -the calculator app are not affected. Any Metro app will be broken if the registry key is altered.

- Section IV: Disable UAC in Registry –Back up the registry first; see Article ID 13061: How do I backup or restore registry keys in the Windows Registry Editor?CAUTION: UAC is not recommended to be left disabled permanently in Windows 8, 10 and Server 2012/2016/2019. Once the needed task is complete, you should re-enable UAC so that the use of Metro apps such as Calc -the calculator app are not affected. Any Metro app will be disabled if the registry key is left in an altered state.

- Press Windows+R keys

- Type regedit

- Click OK

- Click Yes if prompted

- Select File, Export, and then save a backup somewhere you will remember

- Browse to HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- In the right pane, double-click EnableLUA

- Change Value Data to 0

- Click OK

- Close Registry Editor

- Restart the computer

- Note: To re-enable UAC, repeat these steps, but on Step 8 change Value Data to 1