В этой статье автор хотел бы дать пару хороших советов по администрированию серверов на Windows, которые по какой-то причине не нашел в интернете.

Следуя этим принципам вы сильно обезопасите свои серверы под управлением Windows как в локальных средах, так и в публичных.

1. Правильно вводим компьютер в AD

Не используйте пользователей с административными привилегиями для ввода компьютеров в Active Directory. Никто не гарантирует того, что на компьютере сотрудника уже не появился Keylogger. Имея же отдельную учетную запись. Злоумышленник похитивший учетные данные сможет только добавить в AD еще компьютеров.

1.1. Создаем нового пользователя

Для этого нужно перейти в ADUC (Active directory users and Computers). Нажать на пустое место в папке Users and Computers и создать пользователя. Для простоты назовем его JoinAdmin.

1.2. Делегируем полномочия

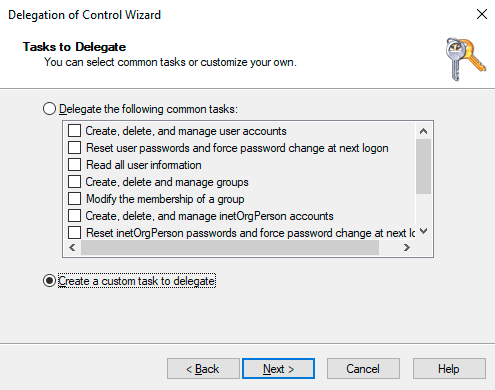

После того, как пользователь был создан, ему нужно назначить полномочия. Для этого нужно нажать ПКМ по папке «Users» и выбрать «Delegate Control». Жмём «Далее» и выбираем нашего админа.

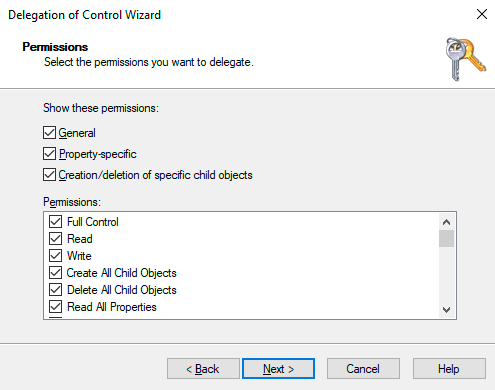

Мы хотим чтобы пользователь выполнять только одну функцию, поэтому выбираем второй вариант.

Далее выбираем «Computer objects» и все его подпункты.

Используйте этого юзера и не беспокойтесь о том, что кто-то мог украсть пароль от администратора.

2. Controlled folder access

В Windows Server 2019 появилась очень недооцененная возможность — controlled folder access. Она запрещает доступ к записи программам, которых нет в белом списке на выбранных папках или разделах.

Её включение поможет защитить данные от вирусов-шифровальщиков даже если ваш сервер был заражен. Однако это не обезопасит ваши данные от похищения, их можно будет прочитать.

Включить функцию можно в центре безопасности Windows или через Powershell:

Set-MpPreference -EnableNetworkProtection EnabledДобавляем разрешенные программы:

Разрешенные программы можно добавить через центр безопасности Windows, а через Powershell нужно вводить полный путь до исполняемых файлов через запятую.

Set-MpPreference -ControlledFolderAccessAllowedApplications "C:\Folder\File.exe"

Добавлять новые файлы в тот же самый список будет легче с помощью скрипта.

$ApplicationToAdd = "C:\Fodler\file.exe"

$ExistingApplicationList = (Get-MpPreference).ControlledFolderAccessAllowedApplications

$FullList = $ApplicationToAdd + $ExistingApplicationList

Set-MpPreference -ControlledFolderAccessAllowedApplications $FullListДобавляем защищенные папки:

Папки добавляются ровно так же, как и программы. К примеру этой командой мы добавляем диск C: целиком:

Set-MpPreference -ControlledFolderAccessProtectedFolders "C:\"3. SYSWOW64 и SMB

Все 32 битные программы работают на 64 битных через слой совместимости — SYSWOW64. Отключение этого компонента делает несовместимым все 32 битное ПО, в том числе и вирусы.

Сами по себе 32 битные приложения более уязвимые, 64-битные программы не поддаются атаке на переполнение буфера и через них гораздо труднее исполнить код который этими программами не предусмотрен. Если на сервере работают только встроенные компоненты или только 64 битные программы, обязательно удалите этот компонент.

А помните Wannacry, который гулял через SMB1? SMB первой версии до сих пор является стандартным компонентом Windows Server и установлен по умолчанию в каждой редакции.

Wannacry проникал через уязвимость EternalBlue, уязвимость пропатчили, но осадочек остался.

Эта команда удалить и SMB1 и SYSWOW64:

Remove-WindowsFeature WoW64-Support, FS-SMB1Воспринимать рекомендацию стоит не как повод для удаления этих конкретных компонентов, но как отключение всех неиспользуемых компонентов в целом.

4. Отключите ping

По умолчанию компьютер под управлением Windows отвечает на ICMP только в локальной сети. Отключение ICMP немного повышает безопасность вашего сервера. Отчасти, это обусловлено тем, что на форумах кулхацкеров и других script kiddie существуют руководства, как нужно искать цели, которые можно брутфорсить.

Для того, чтобы показать что вы выиграете, если отключите ICMP, было создано два сервера. На обоих из них был открыт RDP, однако один из серверов не отвечал на ICMP.

ICMP отключен:

ICMP включен:

Как можно видеть из скриншота, это остановило не всех, но многих. Собрать данные о том, насколько сильно хотят взломать вас, можно этим скриптом:

function Get-Bruteforce {

$Last = 4

$Attempts = 10

#Getting date -one hour (default)

$DateTime = [DateTime]::Now.AddHours(-$Last)

$BruteEvents = Get-EventLog -LogName 'Security' -InstanceId 4625 -After $DateTime -ErrorAction SilentlyContinue | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[-2]} }

$TopPunks = $BruteEvents | Group-Object -property IpAddress | Sort-Object Count

#Get bruteforsers that tried to login greated or equal than 4 times (default)

$GetPunks = $TopPunks | where {$_.Count -ge $attempts} | Select -property Name

Write-host Unique attackers IP: $GetPunks.Length -ForegroundColor Green

Write-Host Total bruteforce attempts: $BruteEvents.Length -ForegroundColor Green

#Output-punks

foreach ($i in $TopPunks | where {$_.Count -ge $attempts}) {

$PunkRdns = (Resolve-DnsName $i.Name -ErrorVariable ProcessError -ErrorAction SilentlyContinue).NameHost

if ($ShowRDNS) {

if ($PunkRdns) {

Write-Host "attempts": $i.count IP: $PunkRdns

}

else {

Write-Host "attempts": $i.count IP: $i.name

}

}

else {

Write-Host "attempts": $i.count IP: $i.name

}

}

}

Get-BruteforceВы все еще сможете мониторить ваш сервер, к примеру, проверяя доступность определенного порта:

Test-NetConnection 192.168.0.1 -Port 33895. Не все имена одинаково хороши

Используя еще один скрипт, вытащим наиболее популярные имена пользователей, которые подвергались атаке.

Если вы устанавливаете службы удаленных рабочих столов, настоятельно рекомендуем вам избегать этих имен. В сочетании со слабым паролем, можно гарантировать быстрый взлом учетной записи.

Для вашего удобства, список «плохих» имен был переписан в таблицу:

Получить такой же список на вашем сервере можно этим скриптом:

function Get-Badname {

$Last = 24

$Attempts = 40

$DateTime = [DateTime]::Now.AddHours(-$Last)

$BruteEvents = Get-EventLog -LogName 'Security' -InstanceId 4625 -After $DateTime -ErrorAction SilentlyContinue | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[5]} }

$TopPunks = $BruteEvents | Group-Object -property IpAddress | Sort-Object Count

$GetPunks = $TopPunks | where {$_.Count -ge $attempts} | Select -property Name

Write-host Unique attackers IP: $GetPunks.Length -ForegroundColor Green

Write-Host Total bruteforce attempts: $BruteEvents.Length -ForegroundColor Green

#Output

foreach ($i in $TopPunks | where {$_.Count -ge $attempts}) {

Write-Host "Attempts": $i.count Username: $i.name

}

}

Get-Badname6. Очевидные вещи

Ну а закончим мы статью очевидными вещами:

- Создайте шлюз – Для управления большой инфраструктурой лучше всего обезопасить себя имея единую точку входа. Подробне.

- Устанавливайте обновления. В особенности, на боевые сервера.

- Отключите службы, которыми вы не пользуетесь – это лишняя площадь для атаки.

- Используйте Server Core, он имеет наименьшую площадь атаки и наименьшее количество перезагрузок при установке обновлений

- Сервер удаленных рабочих столов на несколько пользователей – плохая идея. Придерживайтесь принципа один человек или служба – один сервер.

- Делайте резервные копии и обязательно тестируйте их. Бэкап, который не был протестирован не является бэкапом.

Надеемся, первые пять пунктов были для вас полезны и интересны.

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Пожалуй, нет таких систем, которые защищены от взлома на 100 %. Но иногда злоумышленнику проще отказаться от своей затеи, чем потратить кучу времени и сил на отдельный проект. Именно поэтому важно максимально усложнить доступ к серверам Windows, чтобы обезопасить сеть от взлома.

Зачем защищать сетевой доступ

Почему-то в Windows плохо реализована защита от злоумышленников, так что приходится ее настраивать самостоятельно. Даже начинающий хакер может легко взломать сервер если не проведена базовая настройка безопасности. Вредоносные программы становятся все более сложными, поэтому стандартными средствами организовать полноценную безопасность тяжело. Но сделать это все равно можно, если к вопросу подойти ответственно.

Чтобы обеспечить защиту для Web-серверов, нужно следовать нескольким простым рекомендациям. Стоит помнить, что злоумышленники могут внедрить шпионские программы, которые в течение долгого времени будут в скрытом режиме следить за инфраструктурой. Поэтому очень важно заранее обнаружить такие вредоносные программы, чтобы вовремя устранить их.

Установка обновлений

Разработчики в любом случае следят за уязвимостями и стараются их устранить. Конечно, они не учитывают все возможные атаки, но от некоторых все же защищают. Именно поэтому важно вовремя обновлять программное обеспечение. А чтобы самостоятельно за этим не следить, нужно установить автоматическую загрузку обновлений.

Проверенные источники

Несмотря на то, что существует много полезных продуктов с открытым программным кодом, перед каждой установкой следует изучить их недостатки. Помимо этого, источник, с которого происходит загрузка, должен быть проверенным. Ведь к одной из самых распространенных причин взлома относится добровольная установка вредоносных программ.

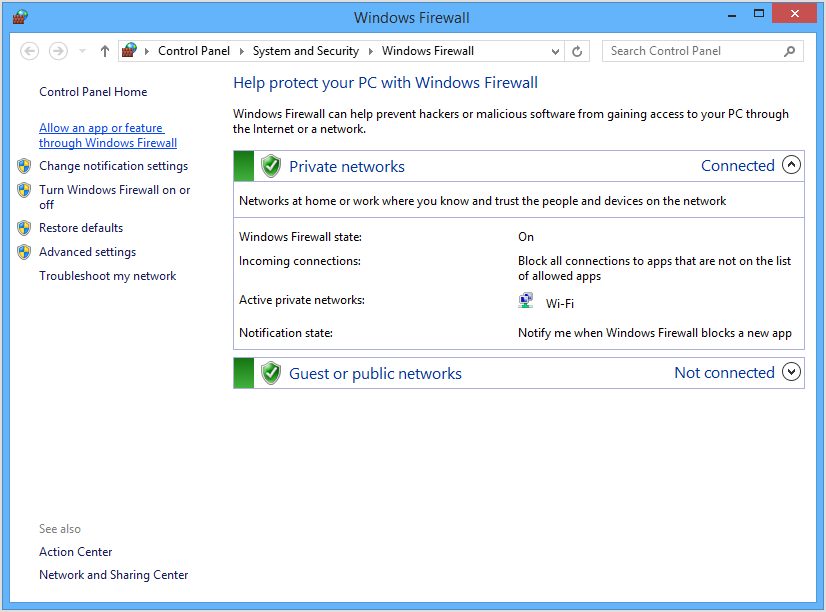

Настройка Firewall

К самому главному инструменту для защиты серверов Windows относится Брандмауэр. Для стандартных случаев достаточно оставить порты 80 и 443. Первый рассчитан на http, второй — на https. Все остальные следует подключать по принципу белого списка IP-адресов. В таком случае доступ получат только доверенные пользователи. Порты могут быть следующими:

- 3389 — RDP;

- 990 — FTPS;

- 53 — DNS.

Учетная запись администратора

Стандартная запись известна многим, так как называется очень просто — Administrator. Проблема в том, что у нее неограниченные полномочия, поэтому к ней и пытаются чаще всего подобрать пароль. Чтобы исключить эту возможность, достаточно изменить имя самой записи. Сделать это просто:

- зайти в редактор локальной политики безопасности;

- выбрать раздел «Локальные политики» и перейти в «Параметры безопасности»;

- переименовать учетную запись в соответствующем разделе.

Несколько аккаунтов

Если пользователей несколько, для каждого из них следует создавать отдельную учетную запись. Даже если все пользуются неограниченными полномочиями, можно каждому добавить права на администрирование. И если произойдет взлом, сразу станет понятно, какая запись имеет наибольшую уязвимость.

Ограниченные права

Использовать права администратора требуется далеко не всегда. Поэтому лучше создать отдельную учетную запись, у которой будут ограничены полномочия. Если злоумышленник ее взломает, он не проникнет дальше, чем позволяют права этой записи. Если же полномочия будут неограниченными, последствия тоже окажутся самыми серьезными.

Запрос пароля

Всегда нужно запрашивать пароль для доступа к папкам сервера. И уж тем более не стоит открывать анонимный доступ к любым файлам. Даже если они кажутся самыми бесполезными, это не значит, что злоумышленник не сможет ими воспользоваться в своих целях. Например, он может добавить в них вредоносный код, а так как пользователи доверяют этим файлам, они даже не обратят внимания на угрозу.

Смена стандартного порта RDP

Зачастую пользователи не придают значению казалось бы, простым и банальным параметрам, таким как подключение к серверу в сети. Но достаточно стандартной ошибкой при использование подключения к Windows является открытый порт RDP, который позволяет злоумышленникам производить тысячи попыток подбора пароля, что конечно, может привести к замедлению работы сервера или полного потери доступа к нему. Изменение стандартного порта RDP хоть и не обезопасит сервер от попыток взлома, но усложнит задачу для атакующей стороны.

Групповые политики безопасности

Настройки пригодятся тем, кто использует Active Directory. В этом случае важно постоянно проверять их конфигурацию. Причем работать можно не только со стандартной утилитой, но и с другими инструментами. Например, часто используют Security Compliance Manager.

Несмотря на то, что принципы безопасности серверов Windows достаточно простые, некоторые про них забывают. Злоумышленники постоянно ставят на то, что пользователи теряют бдительность. Поэтому нужно всегда следить за правами доступа, вовремя обновлять систему и скачивать любые программы только из проверенных источников.

10 Effective Ways to Secure your Windows Server from Technological Hooligans

Ready for some Windows server security tips and tricks? For all you security minded Windows Server users, we’ll talk about the most common ways to secure your Windows environment from technological hooligans.

Although nothing is ever 100% secure, you can avoid threats with minimal effort.

And it’s great to know that windows Server is just as securable as any Linux box.

But knowing what to do to secure your Windows server isn’t always clear. Hopefully this blog post will give a bit of inspiration for quick security wins you can make on your Windows server.

10 Easy Ways to Secure your Windows Server

Here’s a quick overview listing some easy ways to lock down Windows Server security, and keep the hackers and malware away.

1. Install only required OS components

By default, Windows wants to install the full version of the OS. But instead, go for a minimal custom install.

Non-required components should be left out.

This minimizes the attack surface and reduces the number of patches and updates required for maintenance.

2. Keep the ‘Admin’ account secure

The default superuser account in Windows Server is named ‘Administrator’, and most all brute force attacks are aimed at this account.

While account lockout policy can be applied to the other users, the admin user can never be locked out. The best way to keep your admin account secure is to rename the ‘Administrator’ username to something else.

3. Setup User Account Policies

If multiple users access your server, then set up User Account policies.

- Don’t allow empty passwords.

- Enforce minimum password length and complexity.

- Use lockout policy.

- Don’t store passwords using reversible encryption.

- Force session timeout for inactivity.

- Enable two-factor authentication.

- Use a password manager like LastPass or Dashlane.

4. Employ the Principle of “Least Privilege“

- Avoid potential security issues due to mishandling of access rights.

- Provide the minimum rights each user needs to carrying out his/her duties (especially on the OS partition).

- Set up Group Policy or use Role Base Access Control (RBAC) component to specify access restrictions according to your own requirements.

5. Disable unnecessary network ports and services

- Only enable the network ports used by the OS and installed components.

- Disable/close the remaining ports.

- Run a port scan of the system to confirm that all non-functional ports are properly protected.

- Disable all unused network services (Bluetooth, wifi, etc) to prevent unauthorized access.

6. Enable Windows Firewall and Antivirus

Use the Windows Firewall to filter out untrusted network traffic. Admittedly, the firewall can be difficult to master at first. But never disable the firewall! The inconveniences of setting it up properly are worth the effort.

Pro Tip: A trusted antivirus software is also recommended, to detect and eliminate security threats, viruses and other malware.

7. Use Windows BitLocker Drive Encryption

Windows BitLocker Drive Encryption secures the operating system booting process and prevent unauthorized data mining. BitLocker Drive Encryption works even when the server is not powered on! It’s a very effective anti-hacking tool against malware hacking.

8. Secure Remote Desktop (RDP)

Hackers often gain entry using RDP. To prevent unauthorized access, change the default RDP port from 3389 to one in the 10000-65535 range. If using a dedicated IP address to connect, then you can use Advanced Windows Firewall Options and lock down RDP access to that specific IP address only. Also a good way to protect your data is to use VPN. A service like cooltechzone will give you the best options for that. And, Android mobile device management allows you to configure network settings to ensure data is transmitted securely over Wi-Fi and cellular networks.

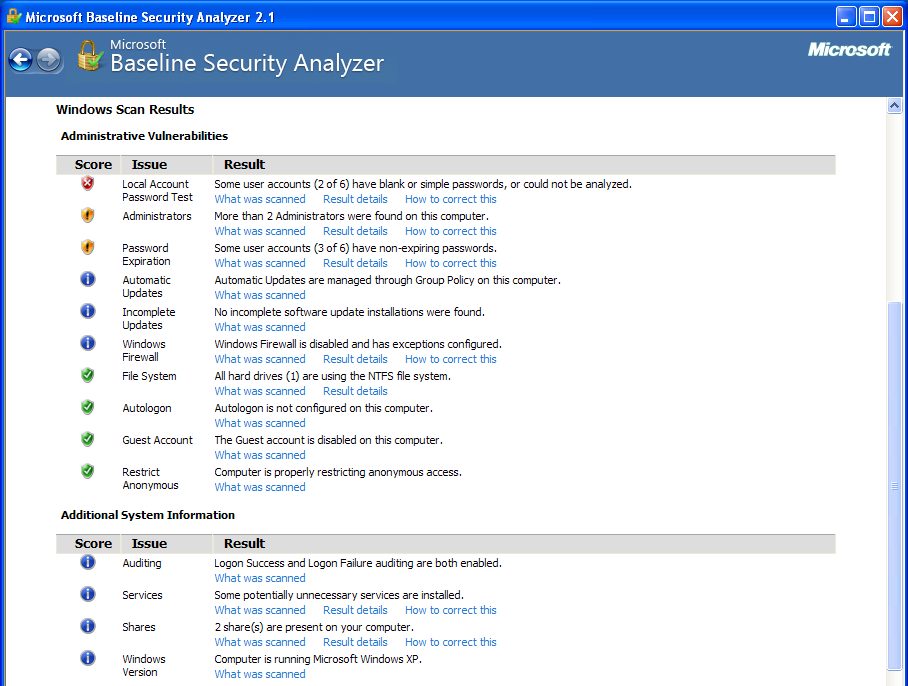

9. Use of Microsoft Baseline Security Analyzer (MBSA)

MBSA is a free application to determine missing security updates and vulnerable security settings within in Windows. It not only provides detailed insights on vulnerable components and settings, but lists possible measures to harden the server.

10. Keep Windows Updated!

And finally, as always, keep Windows update. This is one of the simplest ways to help keep your server secure. You can either configure Windows Update to notify you when a new update is available., or allow it to download and apply the update automatically.

What’s Next?

At EuroVPS, server security is not optional – it’s our mandate.

Most hosts just deploy a default Windows install, apply some MS updates/patches, and let you be on your way. But you’re not safe that way.

If Windows server security is also your concern, then give EuroVPS a try. Instead of taking your chances using an unmanaged server, try a fully managed Windows VPS. With our fully managed hosting, you can focus on your sites and content, and we’ll handle the rest.

- Security

- Windows

How to Prevent Annoying Spam Outbreaks in cPanel and Plesk Servers

12 Critical Linux Log Files You Must be Monitoring

20 Ways to Secure Your Linux VPS so You Don’t Get Hacked

Рассмотрим ключевые шаги, которые помогут настроить надежную защиту системы и минимизировать риски.

Безопасность Windows Server это один из основных аспектов, который должен учитывать каждый администратор для защиты корпоративной сети от внешних и внутренних угроз.

Для обеспечения безопасности на уровне учетных записей необходимо установить строгие правила для паролей и ограничить доступ к системе только авторизованным пользователям. Основные шаги:

Установите требования к длине, сложности и сроку действия паролей. Например, задайте минимальную длину в 10-12 символов и требование использования специальных символов, цифр и букв разного регистра.

Настройте политику блокировки после нескольких неудачных попыток входа, чтобы защитить систему от перебора паролей (brute force). Это можно сделать через Group Policy Management: Computer Configuration → Policies → Windows Settings → Security Settings → Account Lockout Policy.

Регулярно проверяйте учетные записи и отключайте устаревшие или неактивные.

Настройка брандмауэра Windows

Брандмауэр (Windows Firewall) это встроенная система защиты, которая помогает фильтровать входящий и исходящий трафик. Настройка брандмауэра позволяет блокировать несанкционированный доступ к системе.

- Ограничение портов и протоколов: разрешайте доступ только к необходимым службам и приложениям, закрывая ненужные порты.

- Создание правил для приложений и IP-адресов: для большей безопасности можно установить правила, разрешающие доступ только с доверенных IP-адресов и для конкретных приложений.

- Включение журнала событий: настройте ведение журнала событий брандмауэра для отслеживания подозрительного сетевого трафика. Это можно сделать через Control Panel → System and Security → Windows Firewall → Advanced settings → Monitoring.

Эти действия помогут сократить потенциальные точки входа в систему и отслеживать аномальную активность.

Обновление и установка патчей

Регулярное обновление Windows Server критически важный процесс, так как большинство уязвимостей безопасности устраняются именно через обновления.

- Автоматическое обновление Windows Server: настройте систему на автоматическую загрузку и установку обновлений. Это можно сделать через Windows Update → Advanced Options и выбрать подходящее расписание.

- Обновления безопасности и критические патчи: помимо стандартных обновлений, устанавливайте все обновления безопасности и критические патчи, которые выпускает Microsoft. Патчи закрывают известные уязвимости и помогают предотвратить атаки.

Постоянная актуализация системы значительно снижает риск атак через известные уязвимости.

Защита от вредоносного ПО

Антивирусная защита это необходимая мера безопасности для любого сервера, так как зловредные программы могут нарушить работу системы или открыть доступ злоумышленникам.

- Microsoft Defender: Windows Server включает встроенное антивирусное решение Microsoft Defender, которое можно настроить для регулярного сканирования системы и удаления вредоносных программ. Настройте автоматическое сканирование и обновление антивирусных баз через Windows Security.

- Сканирование в реальном времени: включите сканирование файлов при их открытии или загрузке для предотвращения заражения.

- Блокировка подозрительных файлов: настройте Microsoft Defender для блокировки и карантина подозрительных файлов, используя Controlled Folder Access и Exploit Protection.

Эти меры помогут поддерживать безопасность системы, обнаруживая и удаляя вредоносные файлы.

Настройка аудита и мониторинга

Отслеживание активности на сервере позволяет своевременно обнаруживать подозрительные действия и реагировать на них.

- Аудит событий безопасности: настройте аудит входов и выходов пользователей, изменений в файлах и конфигурациях системы через Group Policy Management → Computer Configuration → Windows Settings → Security Settings → Advanced Audit Policy Configuration.

- Журналы событий Windows: используйте Event Viewer для анализа журналов событий. Проверьте важные категории, такие как Security, System и Application, чтобы выявлять несанкционированные попытки входа или изменения конфигураций.

- Инструменты мониторинга: установите сторонние инструменты мониторинга (например, SolarWinds или Zabbix) для отслеживания состояния системы, производительности и безопасности в реальном времени.

Аудит позволяет своевременно выявлять несанкционированные попытки доступа и предотвращать потенциальные атаки.

Управление правами пользователей

Разграничение прав доступа помогает ограничить доступ сотрудников и приложений к критически важным функциям системы.

- Минимальные привилегии: предоставляйте пользователям минимально необходимые права. Административные права должны быть только у тех сотрудников, кому они действительно нужны.

- Групповые политики: используйте групповые политики для управления правами доступа к файлам и папкам, приложениям и сетевым ресурсам. Это можно настроить через Group Policy Management.

- Настройка роли администратора: не используйте учетную запись администратора для повседневных задач. Создайте отдельные учетные записи для обычных задач, а права администратора используйте только при необходимости.

Настройка и использование VPN

Если сотрудники или администраторы работают удаленно, настройка виртуальной частной сети (VPN) помогает защитить данные, передаваемые через интернет.

- Настройка VPN-сервера: настройте сервер Windows для работы с VPN, чтобы ограничить удаленный доступ только авторизованным пользователям.

- Двухфакторная аутентификация (2FA): используйте двухфакторную аутентификацию для удаленных пользователей, чтобы повысить уровень безопасности. Это можно сделать с помощью решений, поддерживающих 2FA, например Microsoft Azure MFA.

- Шифрование данных: убедитесь, что VPN использует надежные протоколы шифрования (например, OpenVPN или IPsec) для защиты данных.

VPN позволяет безопасно передавать данные между удаленными сотрудниками и корпоративной сетью, снижая риск утечки информации.

Настройка безопасности в Windows Server это процесс, который требует системного подхода и регулярного контроля. Следуя этим рекомендациям, администраторы могут создать многоуровневую защиту, которая будет защищать сервер от большинства угроз.

Взломать можно практически все. Но можно попытаться максимально усложнить злоумышленникам их задачу — есть вероятность, что они найдут более простую цель или же их старания вы заметите еще до того, как вас взломают, и успеете принять меры.

Настройте lockout-политику

Основная проблема в том, что по умолчанию Windows-сервер (даже 2016!) не защищен от брутфорса. Если у вас есть какой-то сервис, например, тот же FTP, вас могут брутфорсить, пока не получат доступ к системе, перебирая бесконечные логины и пароли. Именно поэтому с целью улучшения безопасности виртуального Windows-сервера нужно настроить временную блокировку пользователя после нескольких неудачных попыток.

Нужная политика называется Политика блокировки учетной записи (Account Lockout Policy). Запустите оснастку secpol.msc и перейдите в Политики учетных записей, Политика блокировки учетной записи. Установите Пороговое значение блокировки — 5 (максимум 5 неудачных попыток входа), Продолжительность блокировки учетной записи — 30 (на 30 минут учетная запись будет заблокирована после 5 неудачных попыток входа).

Рис. 1. Настройка политики блокировки учетной записи (Windows Server 2016)

Отключите неиспользуемые сервисы

Усилить безопасность виртуального Windows-сервера можно, просто деактивировав неиспользуемые приложения. Если какой-то сервис вам не нужен, например, FTP, отключите его. Если же он нужен временно, все равно выключайте и включайте только тогда, когда нужен. Если тот же FTP нужен только, чтобы залить файлы на свой серверный компьютер, включайте его по мере необходимости и настройте блокировку, чтобы он разрешал доступ только с вашего IP-адреса.

Используйте менеджер паролей

Очень часто многие администраторы используют один пароль (и как правило не очень сложный) на все. Логично, что на безопасности виртуального Windows-сервера это сказывается не лучшим образом. Используйте менеджер паролей: так ваши пароли будут сложными и не придется их запоминать. Менеджеров очень много, выберите тот, который больше вам нравится.

Настройка брандмауэра

В Windows Server используется неплохой брандмауэр и нет смысла устанавливать что-то еще. Просто настройте то, что есть. Основное правило для защиты безопасности виртуального Windows-сервера — запретить все. Если на вашем серверном компьютере работает веб-сервер, то для всех пусть будут открытыми только порты 80 и 443.

А вот следующие порты должны быть открыты только для определенного круга клиентов, которые внесены в белый список IP-адресов:

- 3389 — Стандартный порт RDP

- 990 — FTPS

- 5000–5050 — порты для работы FTP в пассивном режиме

- 1433–1434 — стандартные порты SQL

- 53 — DNS

Посторонние пользователи не должны подключаться к этим портам.

Не используйте стандартные порты

Для тех сервисов, которые вам нужны, попробуйте не использовать стандартные порты. Например, порт для RDP можно изменить с помощью реестра — HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp\PortNumber. Не забудьте открыть этот порт в правилах брандмауэра, а затем перезапустите сервер. Если что-то пошло не так, вы всегда сможете войти на свой серверный компьютер с помощью веб-консоли xelent.cloud.

Рис. 2. Смена порта RDP

Бэкапы

Не забывайте включить резервное копирование. Восстановиться из резервной копии не составит проблем. А вот когда резервное копирование выключено, восстанавливаться будет неоткуда. Также нет особого толку от резервного копирования на тот же носитель. Если злоумышленник повредит данные, находящиеся на основном носителе, включая резервную копию, то толку от такой копии не будет.

Рис. 3. Восстановление из резервной копии

Блокируем вход по RDP с пустым паролем

Нужно заблокировать возможность RDP-подключений для учетных записей без пароля. Примечательно, что многие пользователи забывают об этом правиле, а вспоминают только, когда возникают серьезные проблемы с безопасностью виртуального Windows-сервера (кража важной информации, установка вредоносного программного обеспечения и т. д.). Для блокировки входа с пустым паролем запустите оснастку Локальная политика безопасности и перейдите в Локальные политики, Параметры безопасности и включите параметр Учетные записи: Разрешить использование пустых паролей только при консольном входе.

Рис. 4. Локальная политика безопасности

Впрочем, настройка безопасного RDP-сеанса — это тема для отдельной статьи и мы еще вернемся к этому вопросу.

Регулярно устанавливайте важные обновления ОС и программного обеспечения

Обновления для операционной системы выходят регулярно, в том числе и обновления безопасности виртуального Windows-сервера. Не забывайте их устанавливать, а еще лучше настройте автоматическую установку обновлений. Настроить Windows на автоматическую загрузку (установку) важных и рекомендуемых обновлений можно через утилиту «Центр обновления Windows».

Рис. 5. Обновления готовы к установке. Осталось только их установить или же настроить их автоматическую установку

Не используйте стандартную учетную запись администратора

По умолчанию во всех современных версиях Windows Server имеется учетная запись Administrator. Рекомендуется переименовать ее. Для этого запустите оснастку secpol.msc и перейдите в Локальные политики, Параметры безопасности, Учетные записи: Переименование учетной записи администратора. На вкладке Параметр локальной безопасности измените имя учетной записи администратора на желаемое и сохраните изменения.

Рис. 6. Переименование учетной записи администратора выполнено

Создайте несколько административных аккаунтов

Если вы администрируете сервер не собственнолично, а есть несколько администраторов, у каждого из них должна быть своя учетная запись. Это позволит понять, кто именно произвел то или иное изменение в системе, повлиявшее на политики безопасности виртуального Windows-сервера.

Создайте учетную запись с обычными правами

Если есть необходимость работать на сервере удаленно, создайте обычную учетную запись с ограниченными правами. Если вас вдруг взломают, злоумышленник не сможет изменить настройки параметров безопасности виртуального Windows-сервера и не получит доступ к важной для работы информации.

Не предоставляйте общий доступ к каталогам без ввода пароля, разграничивайте права общего доступа

Не нужно разрешать подключение к общим папкам серверного компьютера без ввода пароля. Это отрицательным образом скажется на безопасности всего виртуального Windows-сервера. Пусть общие папки будут общими, но нужно знать, кто и когда получал к файлам доступ. Также нужно отказаться от анонимного доступа. Это позволит предотвратить несанкционированный просмотр ваших файлов.

Кроме обязательного использования пароля, также желательно разграничить права доступа к общим директориям для их пользователей. Проще установить ограниченные права пользователям, которым не требуется полный доступ (запись/чтение/изменение), чем следить за тем, чтобы ни один из аккаунтов не был взломан, что может иметь неприятные последствия для других пользователей общих ресурсов.