Пользователи при подключении из дома к корпоративному VPN серверу (будь то стандартный VPN сервер на Windows Server RRAS, или OpenVPN) жалуются, что у них не работает доступ в Интернет со своего компьютера при активном VPN подключении. В этой статье мы разберемся, почему пропадает доступ в Интернет в Windows при подключении к VPN и как исправить эту проблему.

При создании нового VPN подключения в Windows (всех версий) в его настройках по-умолчанию включена опция “Использовать основной шлюз удаленной сети” (Use default gateway on remote network). Это означает, что весь трафик с вашего компьютера отправляется через VPN туннель. Если на VPN сервере для удаленных клиентов разрешен доступ только к локальным ресурсам предприятия, и запрещен доступ в Интернет, то у пользователя на компьютере не будут открываться внешние веб-сайты и другие интернет-ресурсы. Соответственно, после отключения от VPN, весь трафик пользователя пойдет через обычную сеть и у него опять появится Интернет-доступ.

Содержание:

- Включить режим Split Tunneling для VPN подключения

- Добавление статических маршрутов на клиенте

Включить режим Split Tunneling для VPN подключения

Режим, когда часть трафика отправляется через VPN туннель доступ к корпоративным ресурсам), а другая часть (доступ к ресурсам в Интернет) через локальное сетевое подключение называется split tunneling (раздельное туннелирование).

В Windows режим split tunneling можно включить тремя способами:

- В настройках параметров TCP/IP VPN подключения;

- С помощью фала rasphone.pbk;

- С помощью PowerShell командлета Set-VpnConnection с параметром SplitTunneling

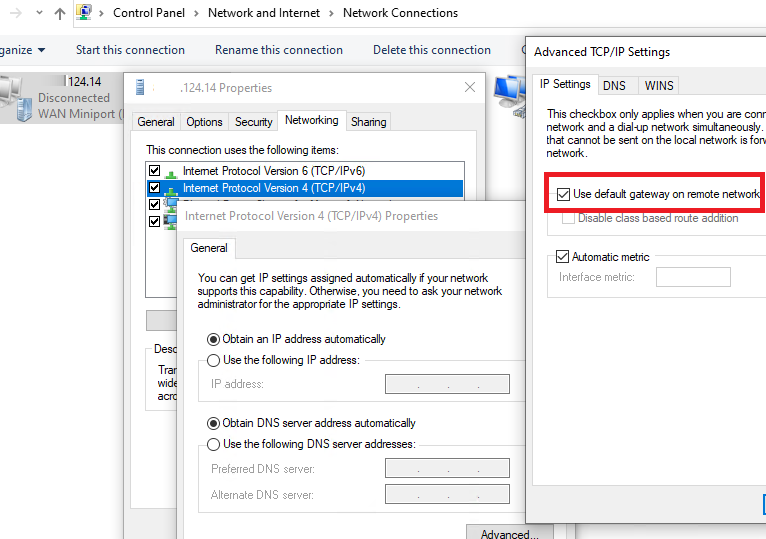

Самый простой способ – изменить настройки TCP/IP для вашего VPN подключения через графический интерфейс.

- Откройте список сетевых подключений в Панели управления (Control Panel\Network and Internet\Network Connections, для быстрого перехода выполните

ncpa.cpl

) и откройте свойства вашего VPN подключения - Перейдите на вкладку Networking, выберите Internet Protocol Version 4 (TCP/IPv4) и нажмите кнопку Properties;

- Нажмите кнопку Advanced;

- На вкладке IP Settings отключите опцию «Use default gateway on remote network«.

Переподключитесь к VPN и проверьте, что на компьютере теперь можно одновременно работать с корпоративными ресурсами и выходить в Интренет.

В некоторых билдах Windows 10 и 11 эта опция не работала (встречались разные проблемы: поле недоступно для редактирования, или настройка не сохраняется, или же не открываются настройки при нажатии на кнопку свойств TCP/IPv4), поэтому нужно рассмотреть и другие способы.

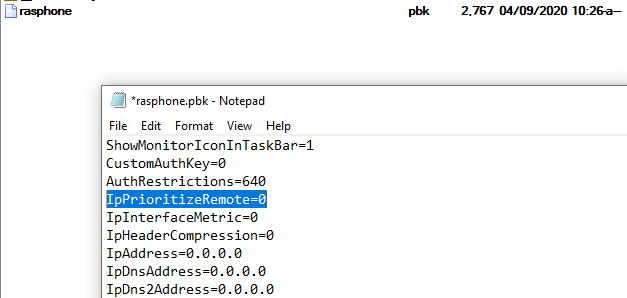

Файл rasphone.pbk с настройками VPN подключения находится в одном из следующим каталоге:

-

C:\ProgramData\Microsoft\Network\Connections\pbk\

– если вы создали VPN подключение для всех пользователей компьютера, или в каталоге профиля пользователя -

C:\Users\username\AppData\Roaming\Microsoft\Network\Connections\Pbk

– если VPN подключение создано только для текущего пользователя.

Откройте файл rasphone.pbk с помощью любого текстового редактора. В этом файле хранятся параметры всех настроенных VPN подключений. Найдите параметр IpPrioritizeRemote. По умолчанию его значение равно 1. Измените его на 0, сохраните файл rasphone.pbk и перезапустите VPN подключение.

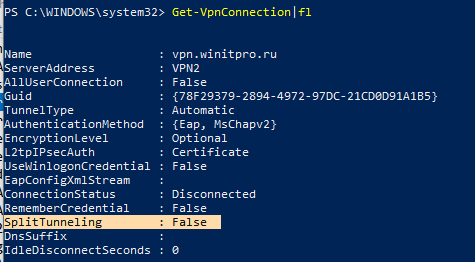

Также вы можете настроить разделение VPN трафика с помощью PowerShell. Выведите список доступных VPN подключений:

Get-VpnConnection

Убедитесь, что опция SplitTunneling для данного подключения отключена (

SplitTunneling: False

).

Чтобы включить SplitTunneling, нужно указать имя вашего VPN подключения:

Set-VpnConnection –name vpn.winitpro.ru -SplitTunneling $true

Переподключитесь к VPN серверу и проверьте, что у вас на компьютере появился доступ в Интернет и сохранился доступ к корпоративным ресурсам за VPN шлюзом. Включение опции SplitTunneling аналогично отключению (Use default gateway on remote network) в настройках TCP/IPv4 для VPN подключения (после выполнения этой PowerShell команды галка на опции снимается).

Добавление статических маршрутов на клиенте

Описанное выше решение с включением раздельного туннелирования будет работать только в самых простых случаях, когда IP адреса в корпоративной сети совпадают с адресом виртуальной сети VPN клиента. Иначе после установления VPN подключения придется добавить дополнительные статические маршруты ко всем нужным IP подсетям, расположенным за VPN туннелем.

Во встроенном VPN клиенте Windows доступна опция автоматического добавления маршрутов после активации подключения. Чтобы добавить статический маршрут для вашего подключения, используется PowerShell команда:

Add-VpnConnectionRoute -ConnectionName "workVPN" -DestinationPrefix 10.0.0.0/16 –PassThru

Если используется сторониий VPN клиент, добавить маршруты можно с помощью команды route add. Например,

route add 192.168.13.0 mask 255.255.255.0 192.168.14.1

Где,

192.168.13.0

– удаленная сеть (за VPN),

192.168.14.1

– VPN шлюз. Чтобы сделать маршрут постоянным, добавьте опцию

-p

(не всегда применимо).

Для вывода текущей таблицы маршрутизации используется команда:

route print

Проверить, через какой интерфейс маршрутизируются пакеты к определенному хосту:

tracertoute myworkPC

Проверить, какой интерфейс будет использоваться для выхода в Интернет:

Get-NetRoute -DestinationPrefix 0.0.0.0/0

Для автоматизации VPN подключения и добавления маршрута можно использовать такой BAT файл на рабочем столе:

Rasdial.exe my_work_VPN_connection

route add route -p add адрес_сети MASK маска адрес_vpn [IF интерфейс]

Еще одной причиной, если с маршрутизацией все в порядке – использование DNS серверов для резолвинга имен, которые назначены VPN сервером. Если эти DNS сервера находятся в изолированном сегменте, вы не сможете отрезолвить имена внешних (Интернет) ресурсов. Подробности в статье Не работает разрешение имен DNS при VPN.

Варианты, описанные в этой статье, могут не работать для сторонних коммерческих VPN клиентах (Cisco Anyconnect, Checkpoint и т.д.), в которых может быть заложена собственная логика маршрутизации трафика.

В Windows 10 был баг, который не позволял снять чекбокс Использовать основной шлюз в удаленной сети в VPN, а именно кнопка Свойства есть, она активна, но при щелчке на ней — ничего не происходит…

Лечилось через скрипт в командной строке:

powershell Set-VpnConnection -Name "Название VPN подключения" -SplitTunneling 1

Эта заметка была написано давненько. Тогда она могла кому-то помочь, сейчас уже неактуальна. К тому же тут всего пару предложений текста. Основной вывод, что кроме стандартного графического интерфейса Windows полезно пользовать Powershell.

Но что самое интересное, заходы на эту страничку из поисковиков есть. Поэтому решил не удалять её, а наоборот расширить.

Для чего вообще этот чекбокс нужен?

Split Tunneling

Когда VPN соединение установлено, то есть две возможности, первая:

- Использовать шлюз по умолчанию на своём (локальном) компьютере

Такой режим называется Split Tunneling (split — расщеплять, разделять). Трафик тут делится на две части. Этот режим более интересный и сложный. В случае Split Tunneling в VPN туннель будет уходить только предназначенный ему трафик.

Остальной трафик ходит как и раньше мимо туннеля, через домашнего провайдера интернета. Если за VPN туннелем есть ещё подсети, кроме подсети самого туннеля, то они окажутся недоступными с локального компьютера.

Чтобы эти подсети были доступны, нужно на локальном компьютере руками прописывать дополнительные маршруты. Эти маршруты будут указывать, что пакеты для данных подсетей должны быть смаршрутизированы в туннель. В этом минус.

На самом деле, маршруты могут прилетать вместе с другими настройками при установлении туннеля. Допустим, есть какой-нибудь корпоративный FortiClient VPN, тогда при успешном установления туннеля на компьютер прилетят не только маршруты в корпоративную сеть, но и корпоративные DNS. И DNS’ы из туннеля получат приоритет над преднастроенными на компьютере. Сделано чтобы корпоративные ресурсы могли нормально резолвиться. Тут надо понимать, что вариантов развёртывания самого туннеля — множество, но в самом простом случае будет как подсветил выше (маршруты руками).

Плюс в том, что туннель никак не повлияет на остальной трафик с локального компьютера. Будет работать интернет и будут доступны удалённые сетевые ресурсы, которые были доступны до подключения туннеля.

Force Tunneling

Вторая возможность это:

- Использовать шлюз в удалённой сети

Такой режим называется Force Tunneling и он более простой. При этом методе подключения бОльшая часть пакетов будет отправляться в туннель. Не через туннель отправляются только пакеты в локальной сети компьютера.

Соответственно все сетевые ресурсы (кроме локальных) отвалятся (или опять прописывать маршруты, теперь уже для них). Здесь уже точно прописывать, настройками туннеля тут не скорректировать.

Если на удалённом VPN шлюзе нет интернета для компьютеров подключенных через туннель, то на локальном компьютере отвалится и интернет. Такая ситуация может быть из-за разных причин: отсутствие нужной настройки или неправильная настройка со стороны VPN шлюза, сознательный запрет.

Если на удалённом шлюзе все же настроен интернет для компьютеров из туннеля, то выход в интернет на локальном компьютере будет работать полностью через туннель. Это минус.

Плюс: все подсети за удалённым VPN шлюзом, которые доступны с этого VPN шлюза, доступны и на локальном компьютере.

Какой метод выбрать.. кому как проще и удобнее. Тут надо сказать, сразу после создания VPN туннеля чекбокс Использовать шлюз в удалённой сети отмечен. То есть будет работать по второму варианту.

Пример

Чтобы было понятнее поясню на примере. Максимально подробно, максимально простым языком.

Допустим, есть домашняя сеть: компьютер 192.168.0.2, роутер 192.168.0.1, SmartTV 192.168.0.3 и NAS с фильмами 192.168.0.4. И ещё есть ресурс от провайдера интернета (к примеру, FTP с фильмами, играми и программами) с адресом 212.15.X.X. Но доступ к этому ресурсу открыт только из сети провайдера, а из интернета закрыт.

Подсоединение VPN происходит на какой-то интернет адрес, к примеру 185.82.X.X. После установки VPN соединения локальный компьютер получает адрес, связанный с туннелем 172.16.1.2, а удалённый шлюз в туннеле имеет адрес 172.16.1.1.

Это всегда соединение точка-точка и сеть туннеля 172.16.1.X в минимальном варианте состоит всего из двух указанных адресов. Так работает много реализаций для туннеля. В максимальном варианте сеть туннеля — полноценная большая сеть. В подробности не углубляюсь, но когда первый раз увидел, было много вопросов. Типа: что и так бывает?

Предположим что за подсетью 172.16.1.X есть ещё сеть 10.X.X.X, на 172.16.1.1 существует маршрут в эту сеть.

Соответственно при первом варианте Split Tunneling в удалённой сети будут доступны только адреса 172.16.1.X, при этом все адреса локальной сети 192.168.0.X так же доступны. Будет доступен и FTP-сервер провайдера. Будет работать интернет с той скоростью, какая заявлена домашним провайдером, например 200Mbit.

При втором варианте Force Tunneling будут доступны удалённые адреса и 172.16.1.X, и 10.X.X.X. Локальные адреса 192.168.0.X доступны, но вот провайдерский FTP отвалится и интернет заработает со скоростью всего 20Mbit. Почему? Потому что такая скорость интернета подключена для 185.82.X.X.

Как набросить маршрут?

Допустим, хотим подключаться по первому варианту, но чтобы сеть 10.X.X.X была доступна. Надо запустить cmd.exe, выбрать Запуск от Администратора.

Затем вбить команду:

C:WINDOWSsystem32>route add 10.0.0.0 mask 255.0.0.0 172.16.1.1 -p ОК

Первый параметр 10.0.0.0 это сеть назначения, второй 255.0.0.0 маска подсети, третий 172.16.1.1 шлюз в удалённую сеть. Если есть трудности с подсетями и масками, то вот статья. Параметр -p укажет компьютеру, что маршрут постоянный и его надо сохранить после перезагрузки. Удалить маршрут:

C:WINDOWSsystem32>route delete 10.0.0.0 ОК

Как до этого чекбокса добраться?

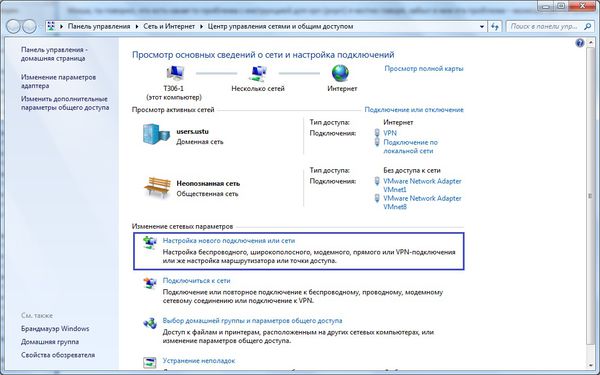

Возвращаемся к чекбоксу. Предположим что VPN туннель уже создан. Тогда идем: Панель управления (просмотр: Категория) — Сеть и интернет

Центр управления сетями и общим доступом — Изменение параметров адаптера. Откроется страница с адаптерами на локальном компьютере. Ищем там наш VPN, нажимаем на нём правой кнопкой, выбираем Свойства

Переходим на закладку Сеть — IP версии 4 (TCP/IPv4) — Свойства

Там нажимаем кнопку Дополнительно. Открывается новое окошко и (Ура!) наш чекбокс. У меня он, как видите, отмечен, потому что когда я играю в Q3 на удалённом серваке, мне не нужны ни сетевые ресурсы, ни сёрф в интернете.

Если нужна инструкция как создать VPN подключение в Windows 10, то вот ссылка на сайт Microsoft.

1. Откройте «Центр управления сетями и общим доступом» (Пуск->Панель управления->Сеть и интернет->Центр управления сетями и общим доступом)

2. Во вкладке «Настройка нового подключения или сети» выберите пункт «Подключиться к сети»

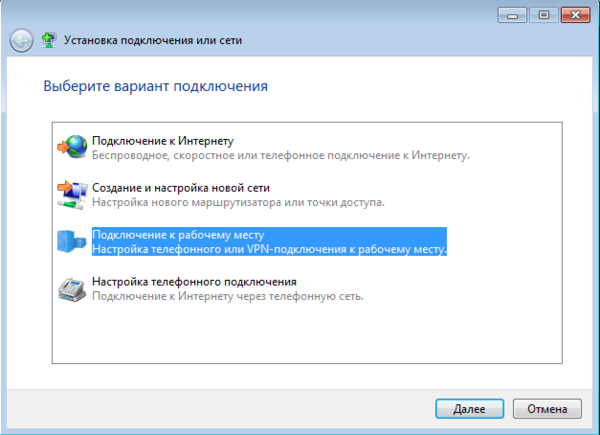

3. В мастере подключения к сети выберите пункт «Подключение к рабочему месту»

4. В мастере подключения к рабочему месту выберите пункт «Использовать мое подключение к Интернету (VPN)»

5. Если у вас появилось окно с сообщением о настройке подключения к Интернет выберите пункт «Отложить настройку подключения к Интернету»

6. В появившемся окне настройки подключения к VPN введите адрес сервера «vpn.urfu.ru» и название подключения, с которым это подключение будет отображаться в списке подключений:

7. Укажите имя вашей учетной записи и пароль. Если вы не хотите вводить пароль каждый раз при подключении к Интернет — установите галочку «Запомнить пароль»

8. После создания подключения произведите дополнительные настройки.

9. В окне настройки свойств подключения выберите закладку «Безопасность»

10. В меню «Шифрование данных» проверьте, чтобы был выбран пункт «обязательное«.

11. В меню «Тип VPN» выберите пункт » Туннельный протокол точка-точка (PPTP)«.

12. Чтобы VPN-подключение использовалось только для доступа в корпоративную сеть, необходимо на закладке «Сеть» выбрать «Протокол интернета версии 4(TCP/IPV4)» и нажать кнопку «Свойства»

В следующем окне нажать кнопку «Дополнительно»

Убрать галочки «Использовать основной шлюз в удаленной сети» и «Автоматическое назначение метрики», в поле «Метрика интерфейса» указать число «1»

Создано / Изменено: 7 сентября 2016 / 26 марта 2018

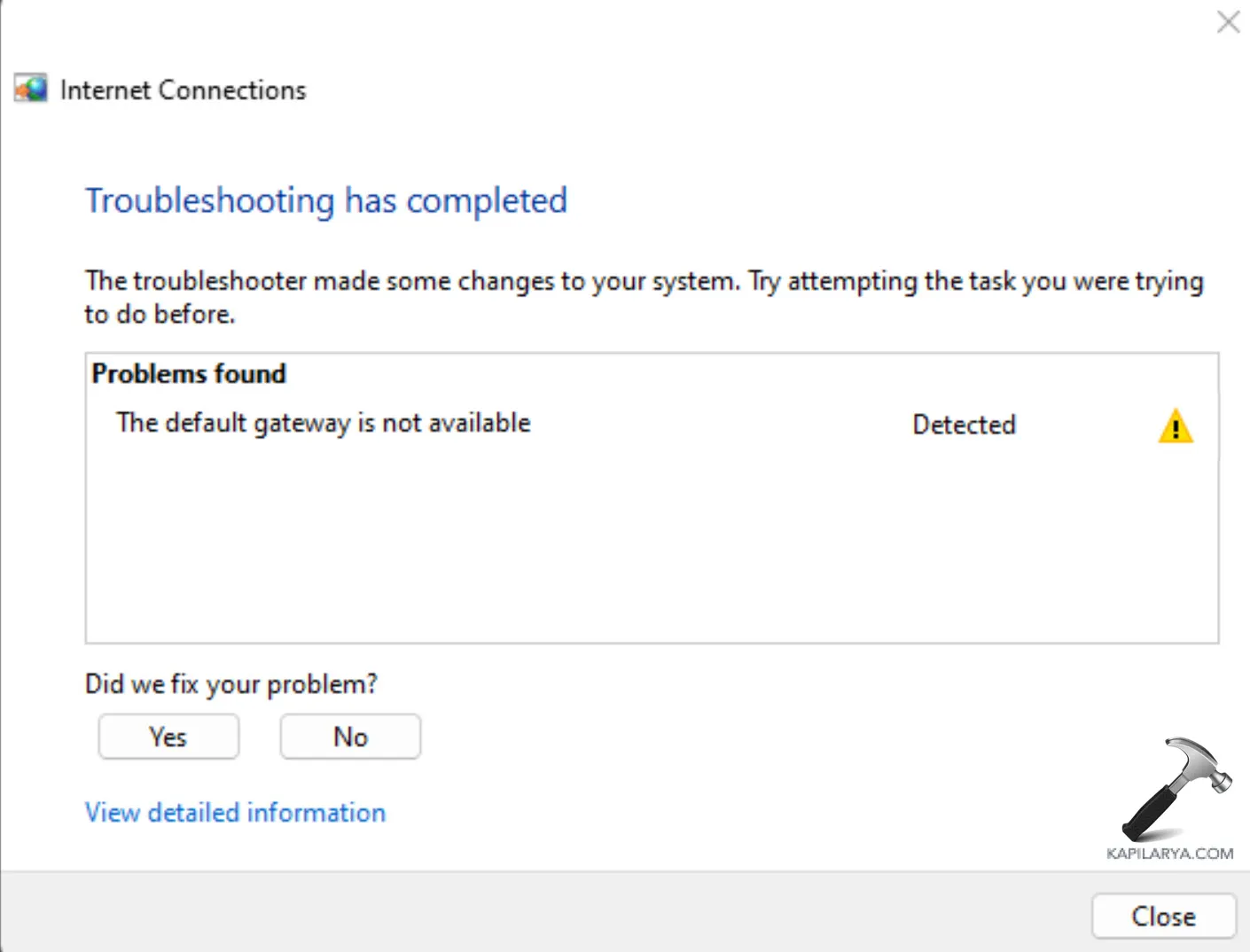

Ошибка «Шлюз по умолчанию недоступен» в Windows 11 сбивает с толку. Такая ошибка может заблокировать ваше подключение к Интернету и, таким образом, остановить вашу деятельность в Интернете, что является весьма неудобной ситуацией. Это означает, что знание причин этой ошибки может помочь найти способы ее быстрого решения.

Причины ошибки «Шлюз по умолчанию недоступен»

1. Устаревшие или поврежденные сетевые драйверы. Эти драйверы связывают операционную систему вашего компьютера с сетевым оборудованием. К таким драйверам относятся контроллеры Ethernet и другие. Если эти драйверы старые или повреждены, могут возникнуть проблемы, такие как шлюз по умолчанию.

2. Неправильные настройки сети. Другие аномалии включают неправильный IP-адрес или настройки сервера системы доменных имен (DNS). Это может лишить устройство возможности правильного подключения к Интернету.

3. Помехи со стороны стороннего программного обеспечения. Некоторые антивирусные программы, брандмауэры или любое другое соответствующее программное обеспечение безопасности часто могут препятствовать сетевым подключениям и вызывать отключение шлюзов по умолчанию.

В этой статье давайте рассмотрим семь наиболее эффективных и простых шагов для устранения ошибки «Шлюз по умолчанию недоступен» в Windows 11.

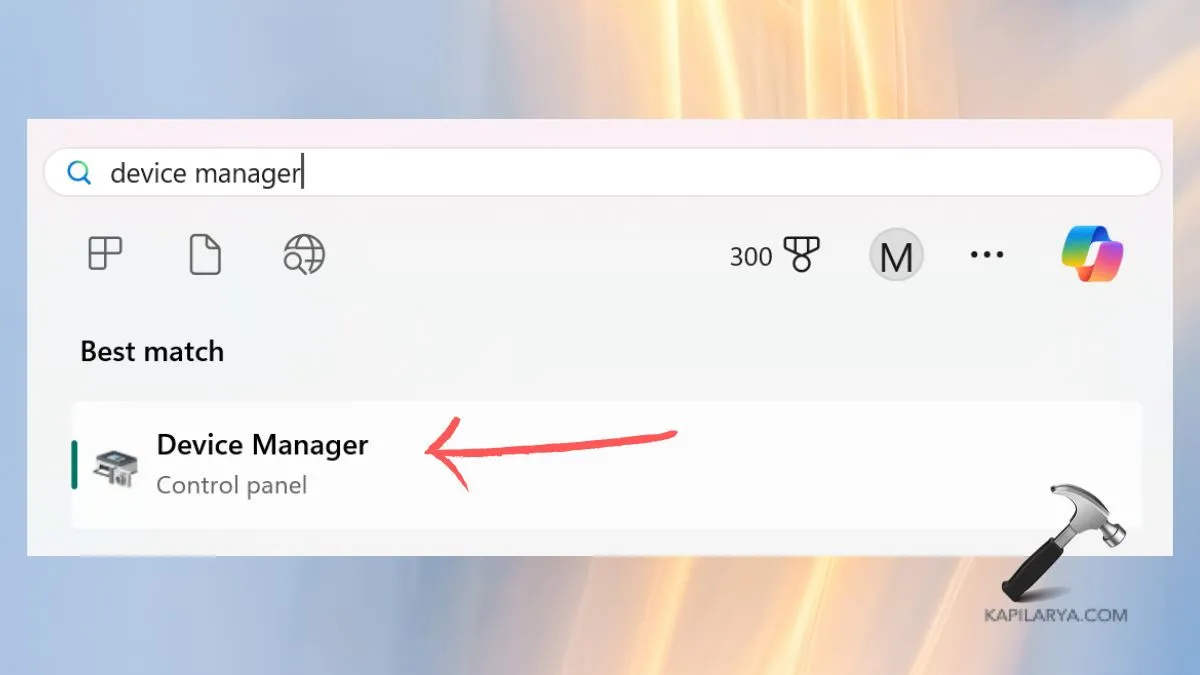

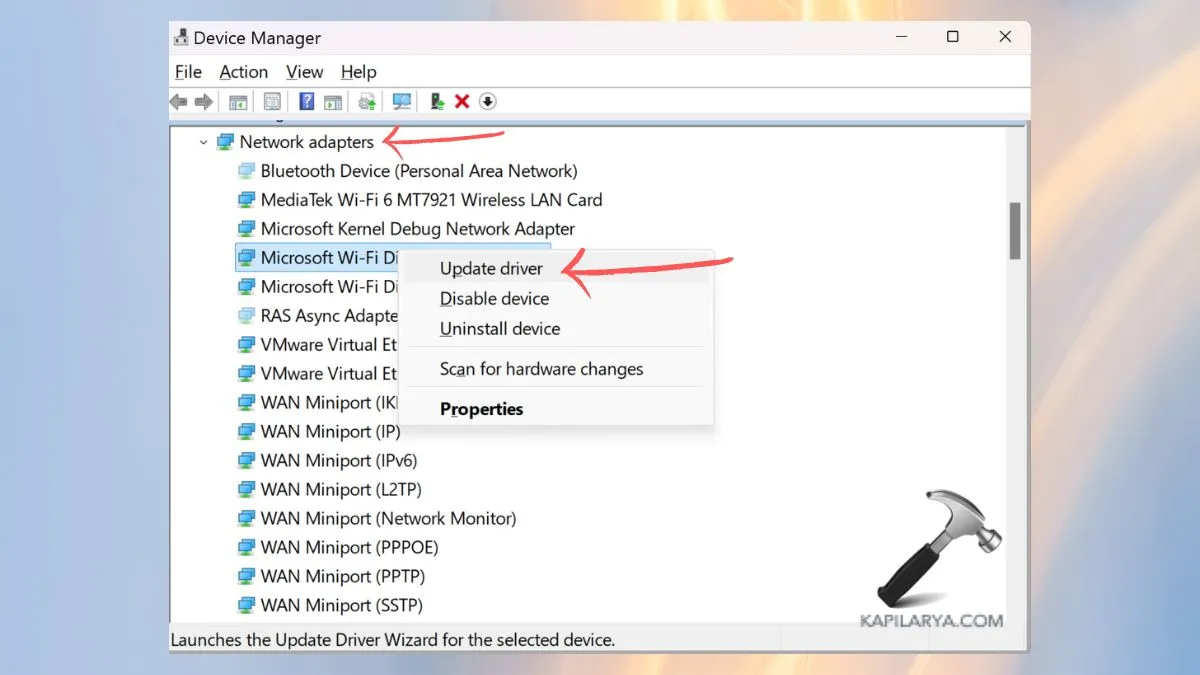

Исправление 1: обновить сетевые драйверы

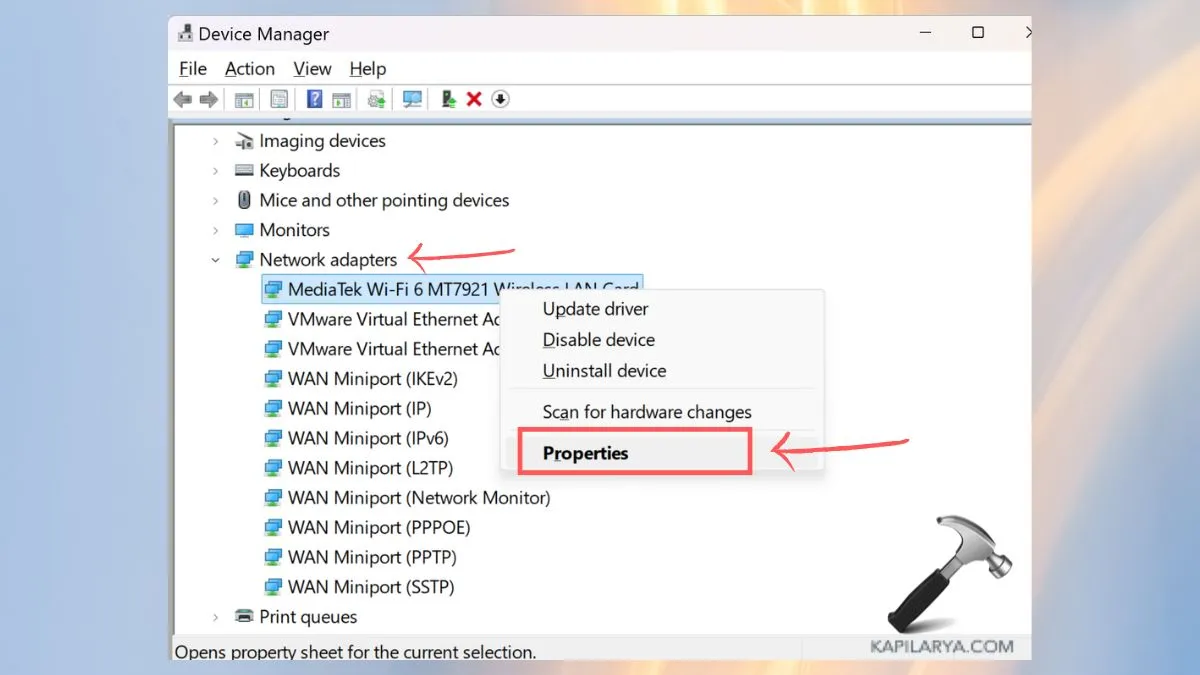

1. Откройте Диспетчер устройств из панели поиска Windows.

2. Найдите список сетевых адаптеров. Щелкните правой кнопкой мыши по одному сетевому адаптеру и выберите «Обновить драйвер».

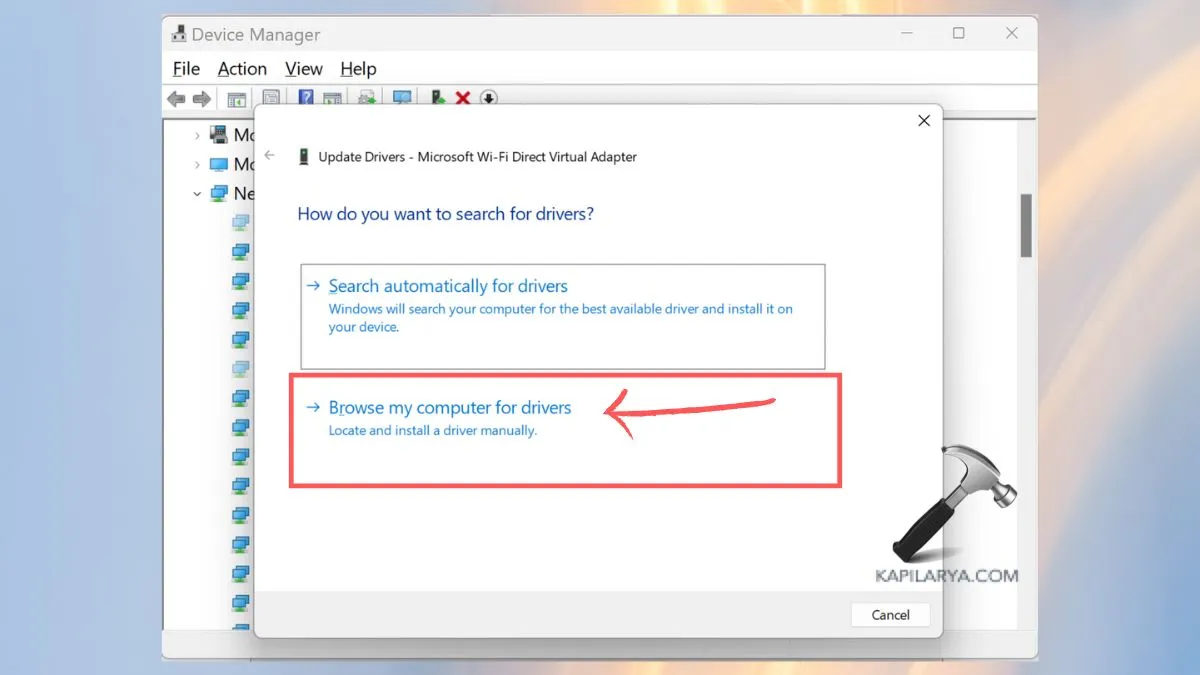

3. Теперь выберите «Просмотреть драйверы на моем компьютере».

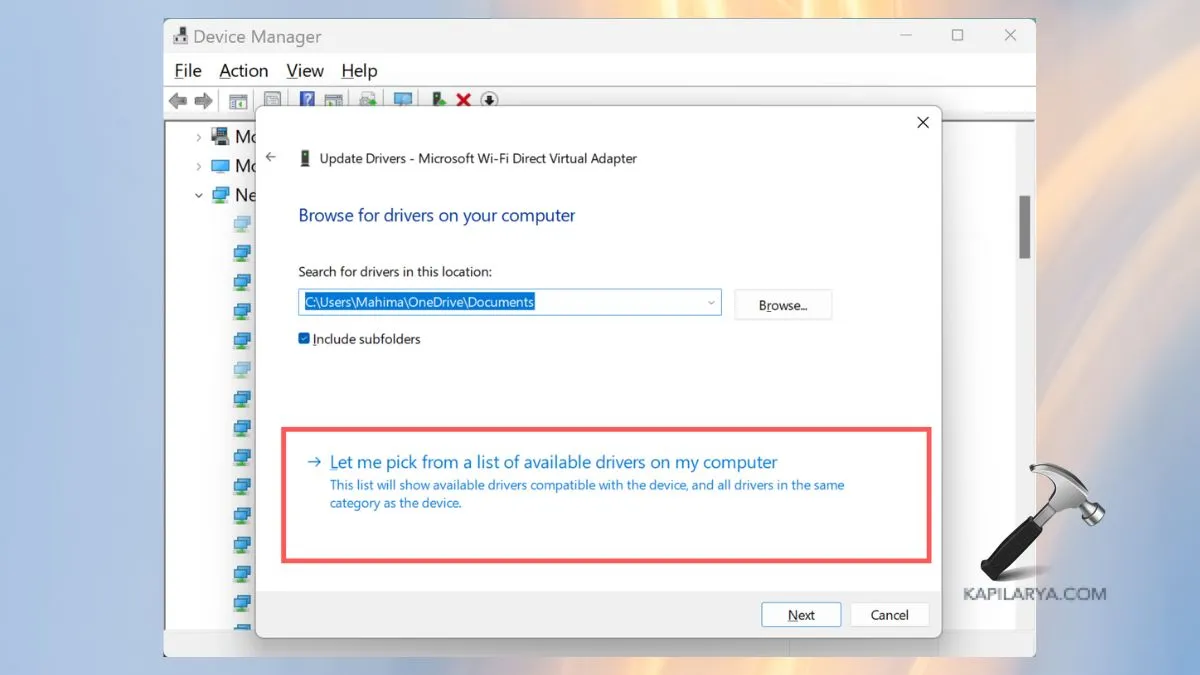

4. На следующем экране выберите путь и нажмите «Позвольте мне выбрать из списка доступных драйверов…».

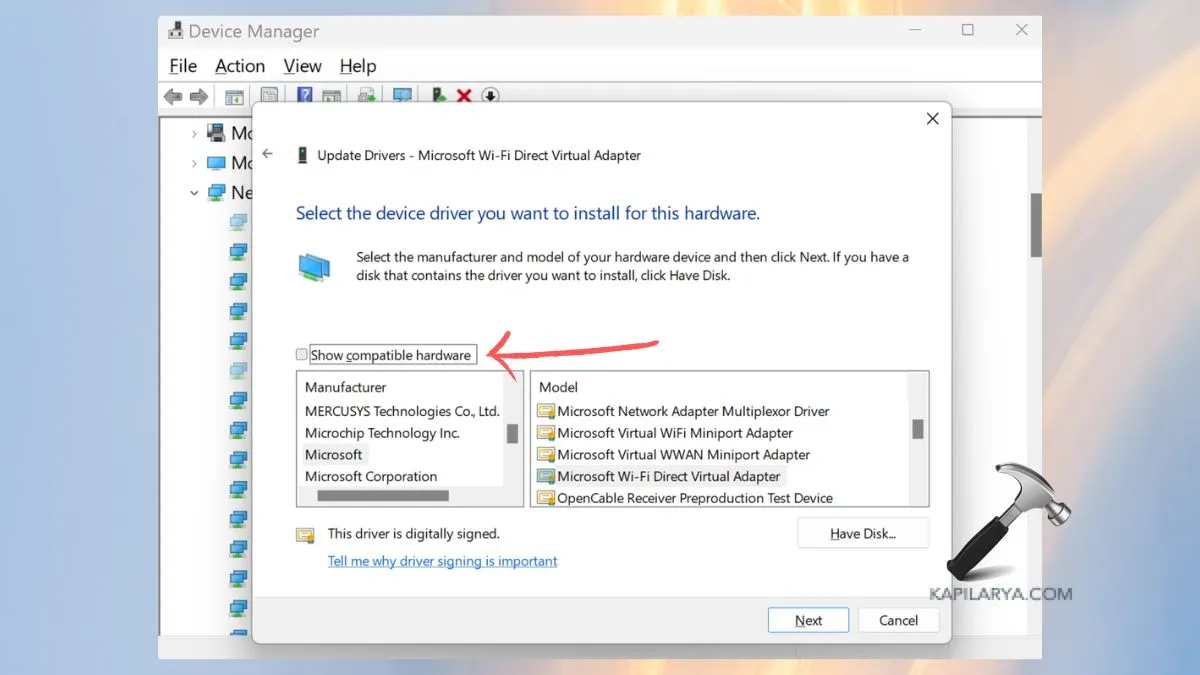

5. Теперь снимите флажок «Показать совместимое оборудование».

6. Выберите сетевой драйвер и нажмите «Далее».

Исправление 2. Отключите сторонний антивирус или брандмауэр.

Антивирусное программное обеспечение и брандмауэры сторонних производителей необходимы для защиты от вредоносных программ и атак. Однако в некоторых случаях эти приложения безопасности могут изменить настройки вашей сети, и это может быть основной причиной проблем с подключением, таких как ошибка «Шлюз по умолчанию недоступен» в Windows 11.

Приостановка этих программ на некоторое время может помочь вам определить, являются ли они виновниками. Эта форма ошибки часто возникает при наличии подключения к Интернету. После отключения защитного программного обеспечения проверьте подключение к Интернету, чтобы увидеть, повторяется ли ошибка такого типа постоянно. Далее вы можете попытаться выйти в Интернет или использовать приложение для проверки подключения.

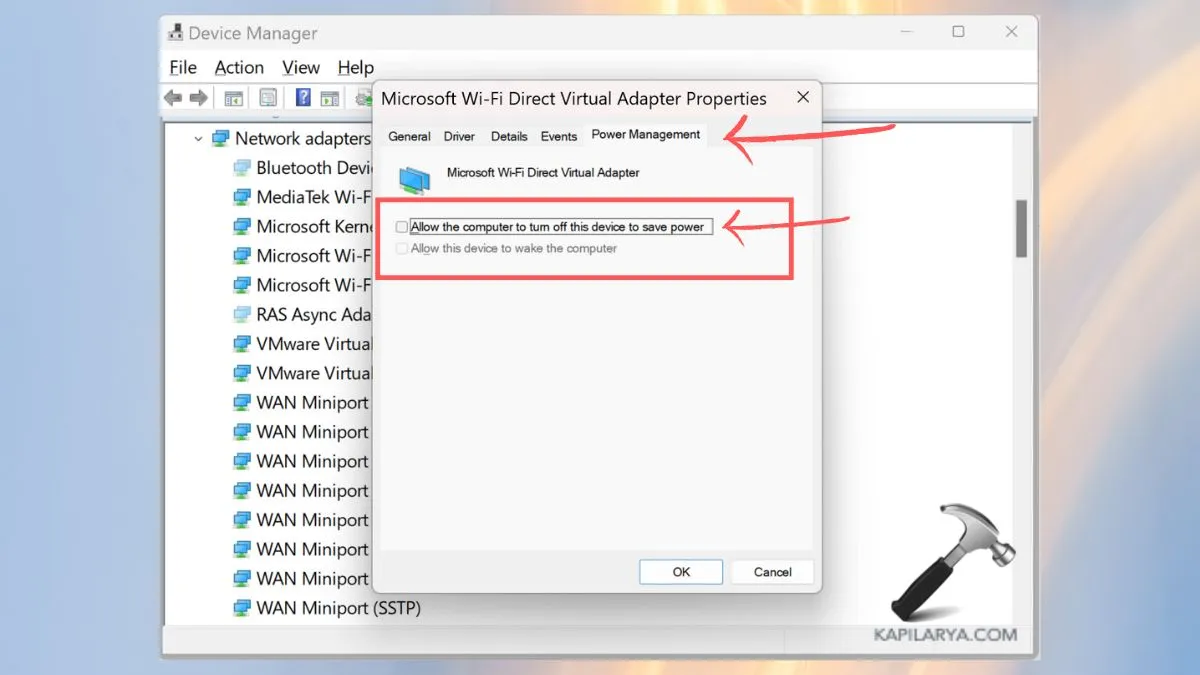

Исправление 3. Измените настройки питания сетевого адаптера.

1. Откройте Диспетчер устройств из панели поиска Windows.

2. Найдите список сетевых адаптеров. Щелкните правой кнопкой мыши по одному сетевому адаптеру и выберите «Свойства».

3. В разделе «Управление питанием» снимите флажок «Разрешить компьютеру отключать это устройство для экономии энергии».

4. Нажмите «ОК» и проверьте, устранена ли ошибка. Если нет, попробуйте следующие решения, представленные в этой статье.

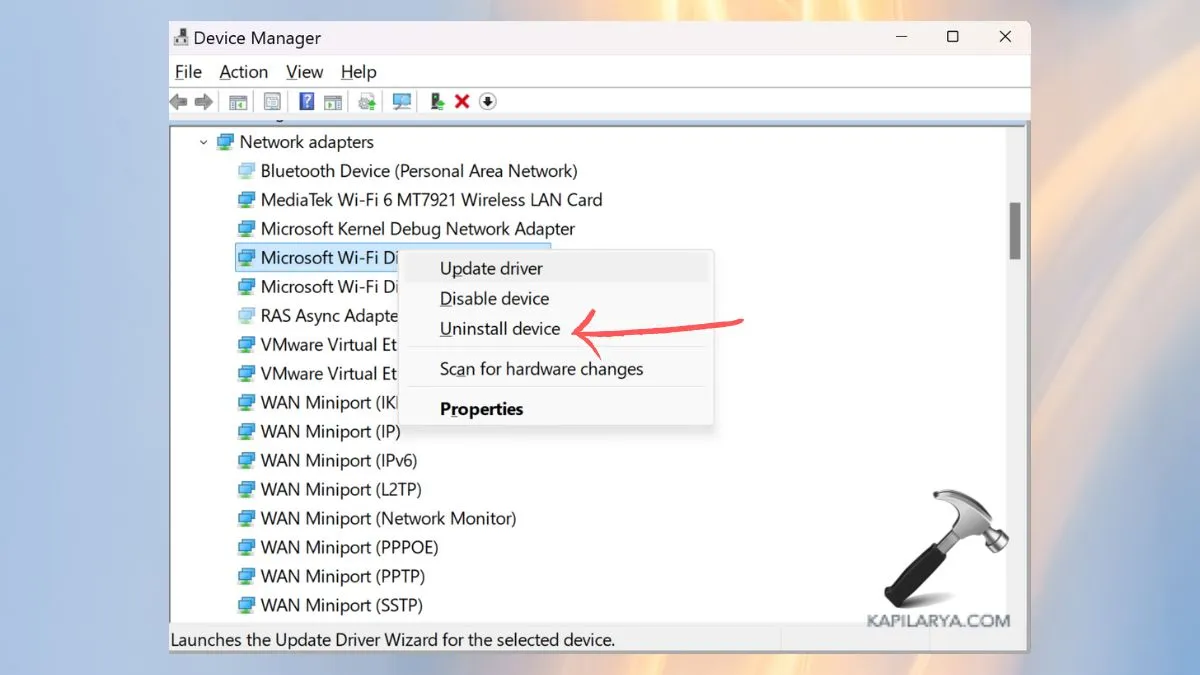

Исправление 4: переустановить сетевой драйвер

1. Снова откройте Диспетчер устройств > Сетевой адаптер, как указано в предыдущем решении.

2. Щелкните правой кнопкой мыши сетевой драйвер системы и выберите «Удалить драйвер».

3. Перезапустите компьютер, и он автоматически переустановит необходимый сетевой адаптер. Теперь проверьте, устранена ли ошибка.

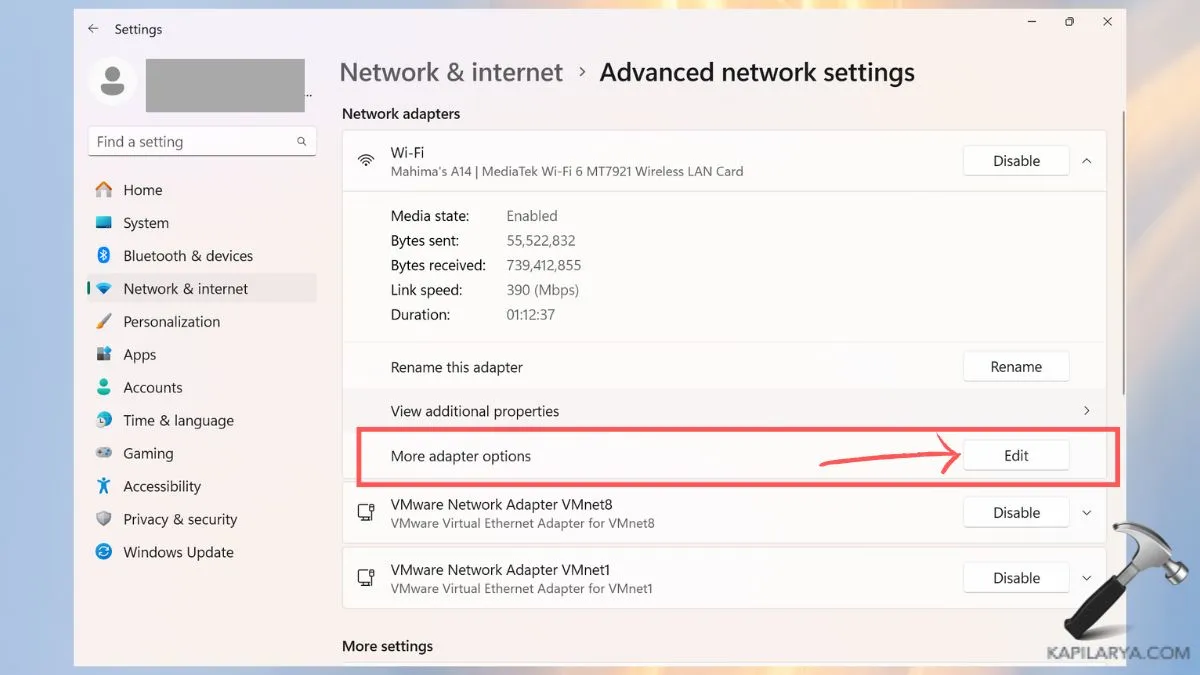

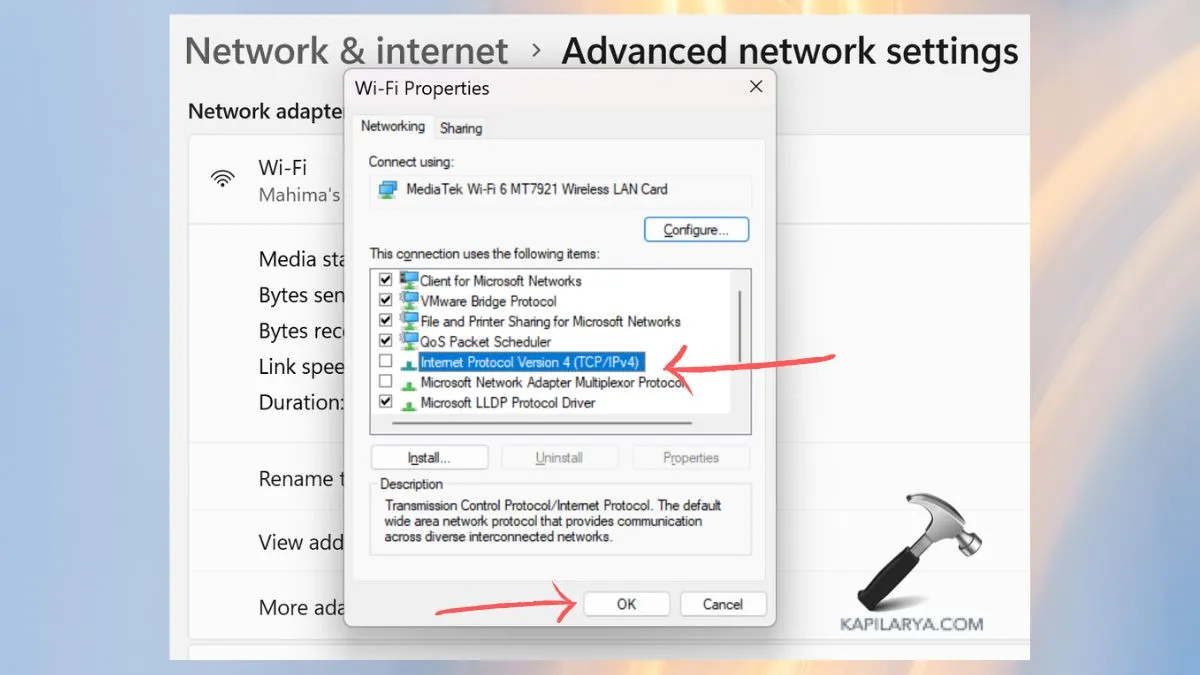

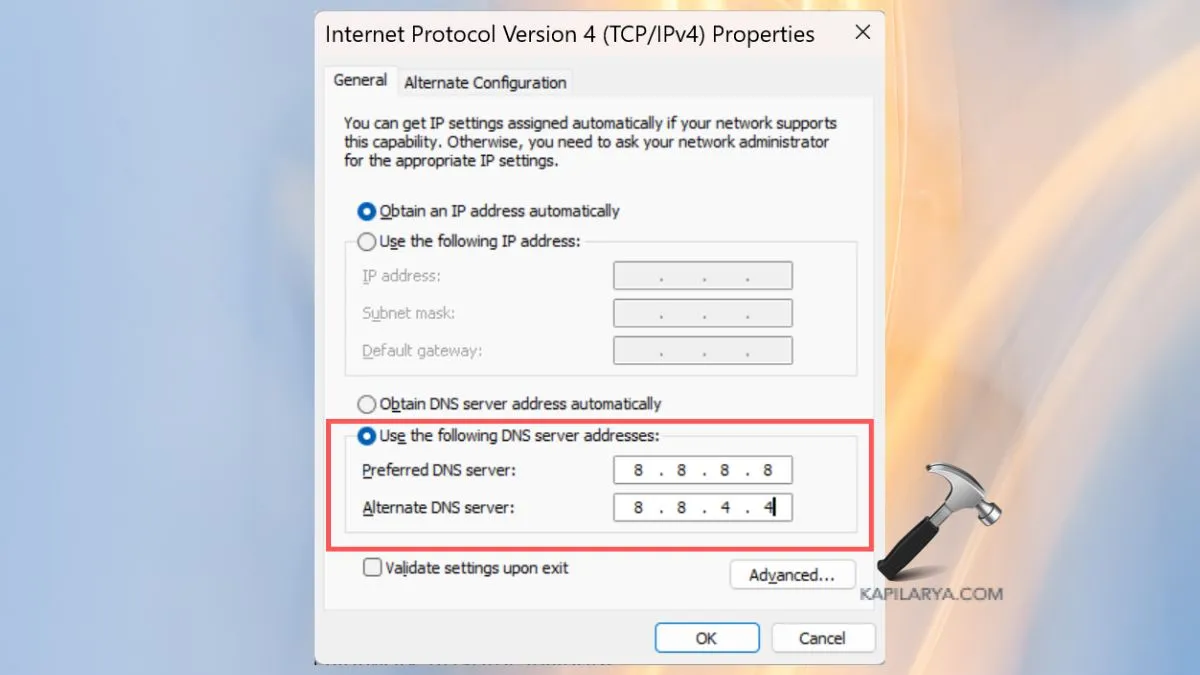

Исправление 5: изменить DNS-сервер

1. Откройте «Настройки Windows» > «Сеть и Интернет» > «Дополнительные параметры сети».

2. Разверните использование сетевого адаптера. Нажмите «Изменить» в разделе «Дополнительные параметры адаптера».

3. Дважды щелкните «Протокол Интернета версии 4 (TCP/IPv4)» в списке.

4. Нажмите «Использовать следующий DNS-сервер». Теперь введите указанный ниже адрес сервера, как показано на изображении, и нажмите «ОК».

Google- 8.8.8.8 8.8.4.4 Cloudflare- 1.1.1.1 1.0.0.1

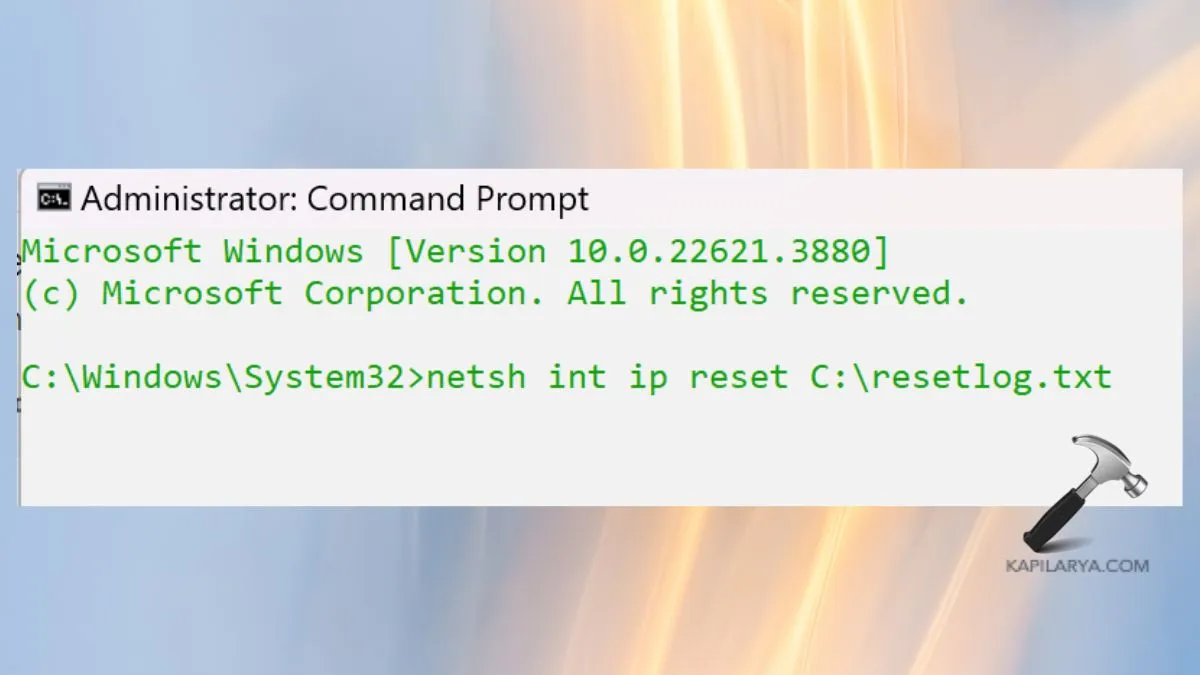

Исправление 6: сброс настроек IP

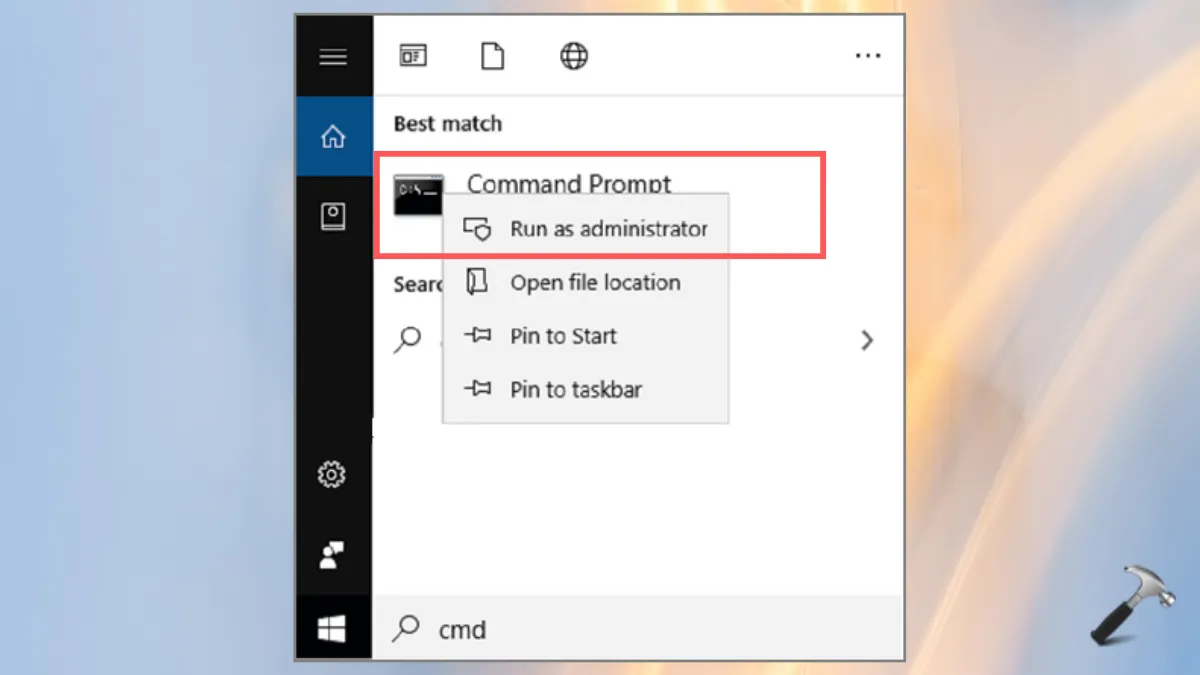

1. Щелкните правой кнопкой мыши и выберите «Запуск от имени администратора», чтобы открыть командную строку из панели поиска Windows.

2. Скопируйте и вставьте приведенные ниже команды одну за другой и обязательно нажимайте клавишу Enter после вставки каждой команды.

netsh int ip reset C:\resetlog.txt

netsh winsock reset

ipconfig /flushdns

3. После этого перезагрузите компьютер, чтобы устранить ошибку.

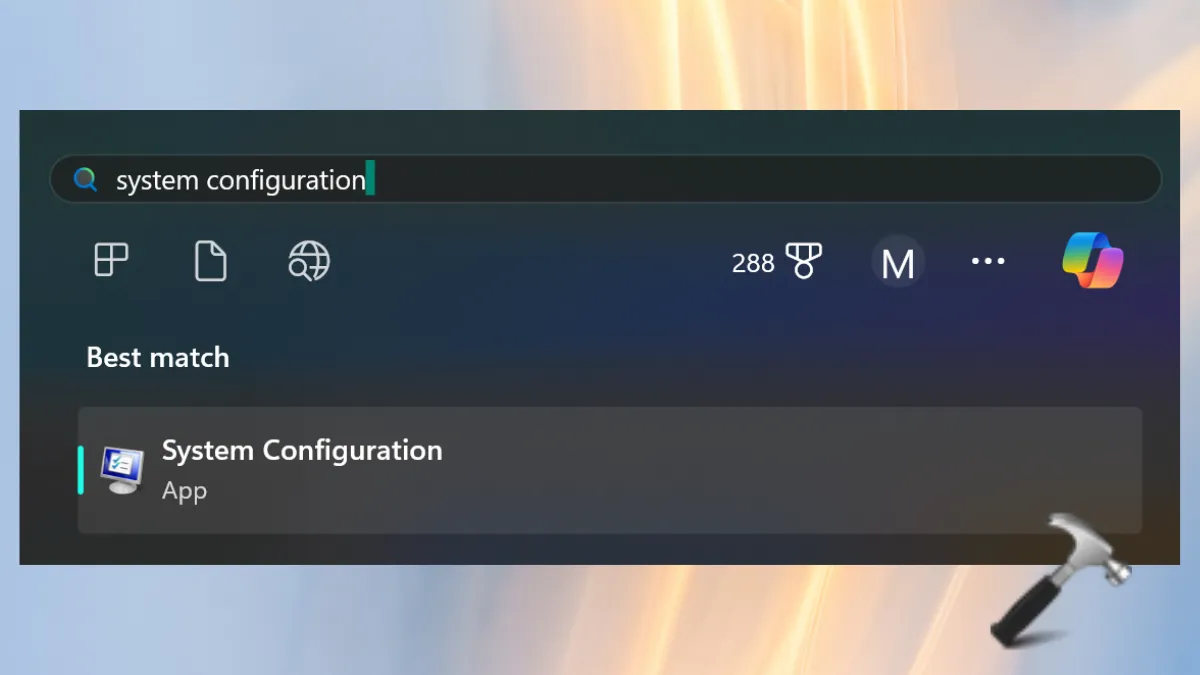

Исправление 7: выполнить чистую загрузку

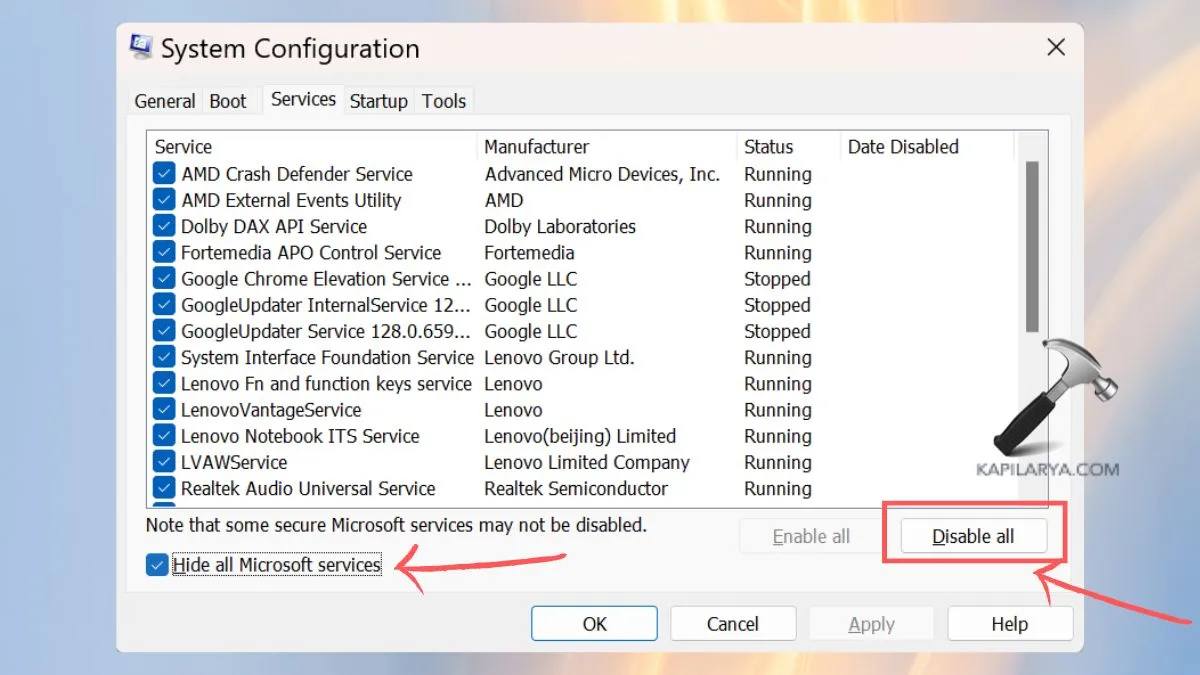

1. В строке поиска Windows введите «конфигурация системы» и нажмите, чтобы открыть лучший результат соответствия.

2. На следующем экране перейдите на вкладку «Услуги». Выберите «Скрыть все службы Microsoft», а затем нажмите «Отключить все». Выберите «Применить».

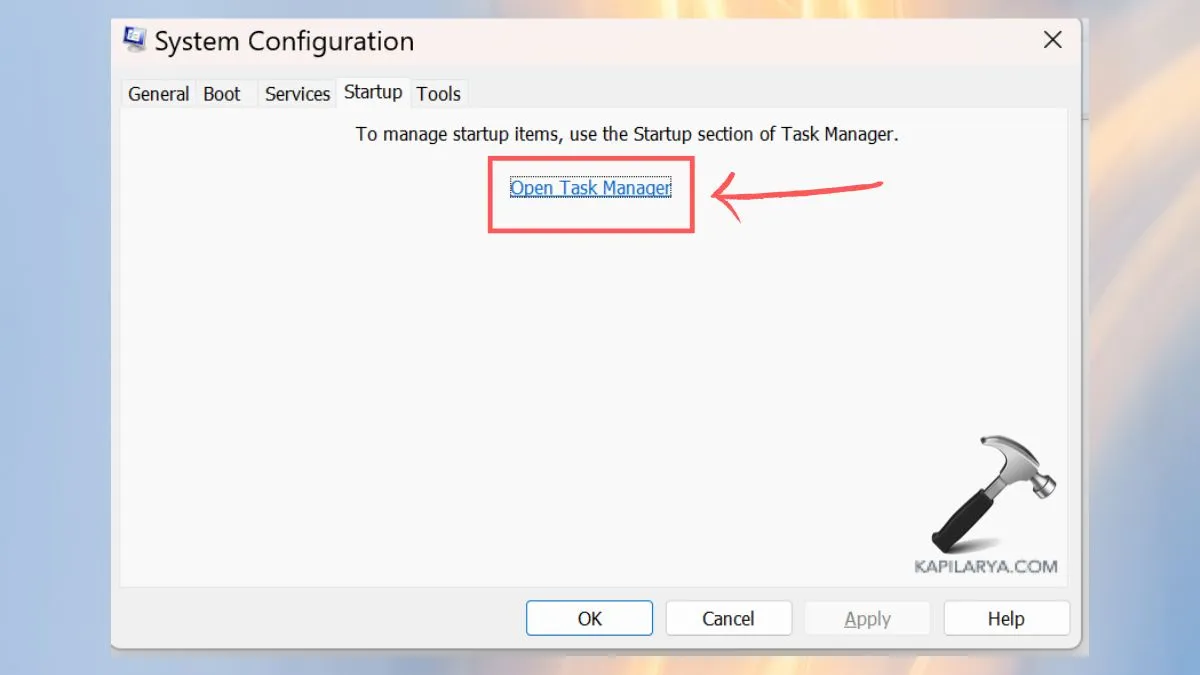

3. Теперь перейдите на вкладку «Автозагрузка». Выберите «Открыть диспетчер задач».

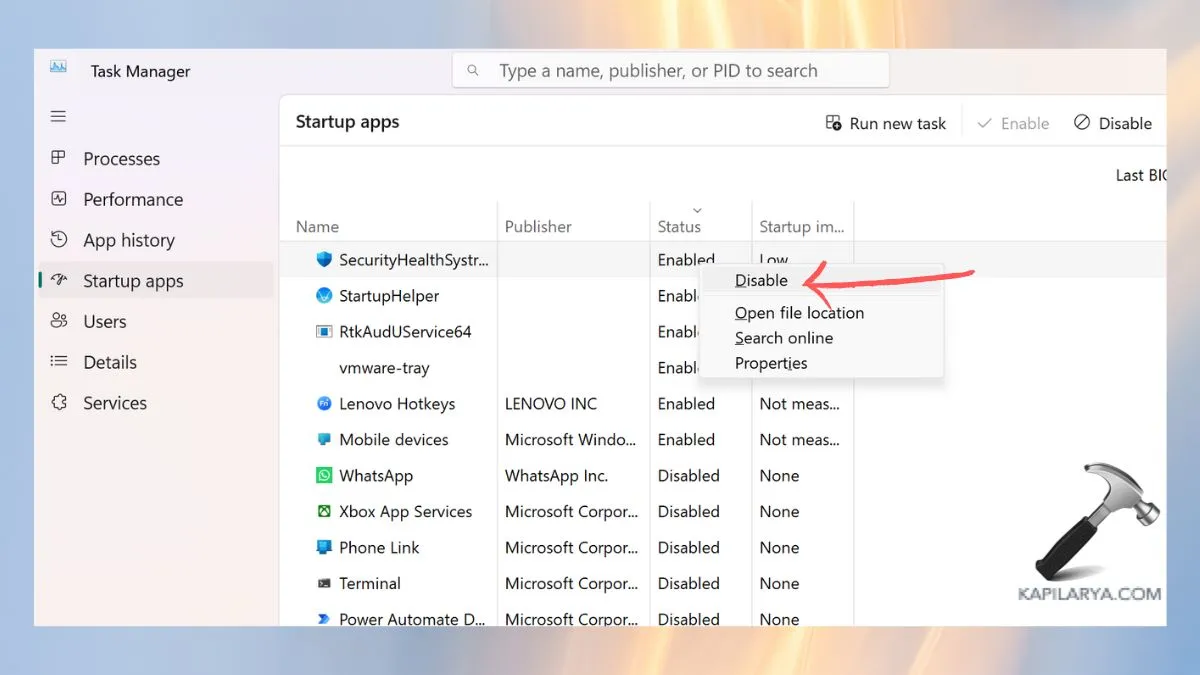

4. Здесь щелкните правой кнопкой мыши каждое приложение по одному и нажмите «Отключить».

5. Теперь перезагрузите компьютер, чтобы выполнить чистую загрузку.

Вот и все!

Просмотров: 1 841

Настало время разобраться с самым безопасным вариантом работы в удаленном режиме, это работа через VPN подключение. Тут уже не будет никаких пробросов портов, мы будем подключаться непосредственно к изолированной сети так, как будто наш компьютер подключен к этой сети физически. В результате чего, мы можем либо использовать нужные ресурсы локальной сети компании, либо подключаться к нашему рабочему месту через Удаленное подключение к рабочему столу.

⇓ Запись урока во ВКонтакте ⇓

⇓ Запись урока на RuTuBe ⇓

⇓ Запись урока на YouTuBe ⇓

Технические требования

Все тоже самое, как в первом видео про аппаратный проброс портов, только тут добавляется сервер с установленной операционной системой Windows Server. Конечно, создать VPN сервер можно и другими средствами, но в данном видео речь пойдет именно про поднятие роли VPN сервера в Windows Server.

Что такое VPN?

Аббревиатура VPN (Virtual Private Network) – расшифровывается как виртуальная частная сеть, которая используются для обеспечения защищенного подключения к сети. И подключаться к нашей сети мы будем через VPN подключение.

Как это выглядит на практике?

Рассмотрим схему сети, которую будем использовать в качестве примера для демонстрации работы VPN.

Есть офисная сеть, в которой есть один физический сервер Windows Server 2016, на котором поднят контроллер домена, DNS, DHCP, файловый сервер, а также там крутится виртуальный сервер, поднятый через Hyper-V. Плюс две рабочие станции на Windows 7 и Windows 10.

Собственно, такую сеть мы создавали в процессе прохождения комплексного обучения, несмотря на то, что она виртуальная, она ничем не отличается от функционирования реальной физической сети.

Так вот задача заключается в том, чтобы подключаться к данной сети через интернет и использовать все доступные ресурсы сети безопасно.

Что для этого мы сделаем? Мы поднимем и настроим роль VPN на контроллере домена, создадим VPN подключение на удаленной машине, через которое сможем подключаться к нашей сети удаленно. А далее либо использовать нужные файловые ресурсы, либо подключаться к нужной машине через удаленный рабочий стол.

Т.е. с точки зрения работы, все выглядит так, как будто к вашему компьютеру подключили сетевой кабель из сети компании, так как вам становятся доступны все ресурсы компании, как если бы вы были физически к ней подключены. Если не наложены определенные ограничения настройками системы.

Используя данный способ соединения, вы можете подключаться к вашему рабочему месту безопасно, даже из общедоступных сетей (Wi-Fi сеть торгового центра, кафе и другие) и ваши данные не будут перехвачены, так как они будут зашифрованы.

Устанавливаем роль VPN

Перейдем к практике и для начала нам нужно поднять роль VPN на сервере (Пуск \ Диспетчер серверов \ Управление \ Добавить роли и компоненты \ Далее \ Далее \ Далее \ Удаленный доступ \ Далее \ Далее \ DirectAccesss и VPN \ Добавить компоненты \ Далее \ Далее \ Установить)

Так как у меня роль Маршрутизации уже установлена, я её добавлял при подключении офисной сети к Интернет, то мне добавлять этот компонент не нужно.

Настройка VPN сервера

Выполним настройку службы удаленного доступа (Средства \ Маршрутизация и удаленный доступ \ Выбираем наш сервер \ ПКМ \ Свойства \ Общие \ Галочку: IPv4-сервер удаленного доступа \ IPv4 \ Протокол DHCP если у вас в сети его нет, то \ Статический полу адресов: 192.168.0.10-192.168.0.20 \ Если есть то, Протокол DHCP \ Адаптер, выбираем сеть, в которой крутится DHCP сервер \ Безопасность \ Разрешить пользовательские политики IPSec для L2TP и IKEVv2-подключения \ Вводим ключ безопасности \ Применить \ Перезапускаем службу Маршрутизации и удаленного доступа \ Диспетчер задач \ Службы \ Маршрутизация и удаленный доступ \ Перезапустить)

Проверить правила в файерволе

Настройка доступа для пользователей

Предоставляем доступ пользователям для подключения (Диспетчер серверов \ Пользователи и компьютеры Active Directory \ Users \ Главный бухгалтер \ Входящие звонки \ Права доступа к сети: Разрешить доступ)

Настройка VPN подключения

Выясняем какой у нас IP адрес на сервере, он опять же должен быть «белый» 192.168.1.167

Проверим, что этот IP-адрес вообще пингуется (cmd \ ping 192.168.1.167)

Настраиваем VPN подключение на клиентском компьютере (Центр управления сетями и общим доступом \ Создание и настройка нового подключения \ Подключение к рабочему месту \ Использовать мое подключение к интернету (VPN) \ IP адрес \ Свойства подключения \ Безопасность \ Протокол L2TP \ Дополнительные параметры \ Для проверки подлинности использовать общей ключ \ вводим ключ \ Шифрование данных \ Обязательное, отключить если нет шифрования)

Чтобы на клиенте не пропадал интернет при подключении к VPN, переходим в (Свойства сетевого VPN подключения \ Сеть \ IPv4 \ Свойства \ Дополнительно \ Использовать основной шлюз в удаленной сети \ Убираем галочку \ ОК)

Подключаемся к виртуальной сети

У меня выдается сообщение «Клиент удаленного доступа попытался подключится через порт, зарезервированный только для маршрутизаторов», так как я сначала настроил роль маршрутизации, так что нужно кое-что подправить на сервера (Диспетчер сервера \ Маршрутизация и удаленный доступ \ Порты \ ПКМ \ L2TP \ Настроить \ Подключение удаленного доступа (только входящие) \ ОК)

Выбираем VPN подключение (Подключиться \ Вводим имя пользователи и пароль)

Проверка работоспособности

Для проверки можем подключиться к нашему виртуальному серверу через IP адрес, открыть общий доступ к какой-нибудь папке и проверить работу локальной сети.

Для подключения к удаленному рабочему столу, нужно указать его IP адрес и ввести учетные данные пользователя, под которым работает сотрудник.