Содержание курса

Модуль 1. Введение в управление конфигурациями

• Обзор управления конфигурацией

• Управление конфигурациями при помощи групповых политик.

• Возможности групповых политик в последних версиях Windows

• Управление конфигурацией с помощью Windows PowerShell

Лабораторная работа

Модуль 2. Использование инструментов управления групповыми политиками

• Локальные и доменные политики

• Редактирование локальных политик

• Управление доменными политиками

• Обновление групповых политик

Лабораторная работа

Модуль 3. Проектирование инфраструктуры групповых политик

• Этапы проектирования инфраструктуры групповой политики

• Планирование дизайна групповой политики

• Разработка решения для групповой политики

• Развертывание групповой политики

• Управление групповой политикой

Лабораторная работа

Модуль 4. Порядок обработки групповой политики

• Компоненты групповых политик в AD DS

• Понимание последовательности обработки групповой

политики

• Изменение порядка обработки групповой политики

• Реализация шаблонов ADMX

Лабораторная работа

Модуль 5. Устранение неполадок и резервное копирование объектов групповых политик

• Средства устранения неполадок групповой политики

• Использование RSoP

• Параметры ведения журнала групповой политики

• Резервное копирование, восстановление, импорт и

копирование объектов групповой политики

• Построение миграционных таблиц

Лабораторная работа

Модуль 6: Защита Windows с помощью групповых политик

• Архитектура безопасности Windows

• Защита учётных записей пользователей

• Политики безопасности

• Усиление защиты среды Windows

• Управление Windows Firewall с помощью Advanced Security

• Конфигурирование безопасности в домене

• Новые опции безопасности в Windows 8 и Windows Server 2012

• Новые опции безопасности в Windows 10 и Windows Server 2016

Лабораторная работа

Модуль 7: Защита приложений при помощи групповых политик

• Управление настройками UAC

• Защита от Malware

• Использование AppLocker для ограничения запуска

приложений

• Управление параметрами безопасности Windows App

Лабораторная работа

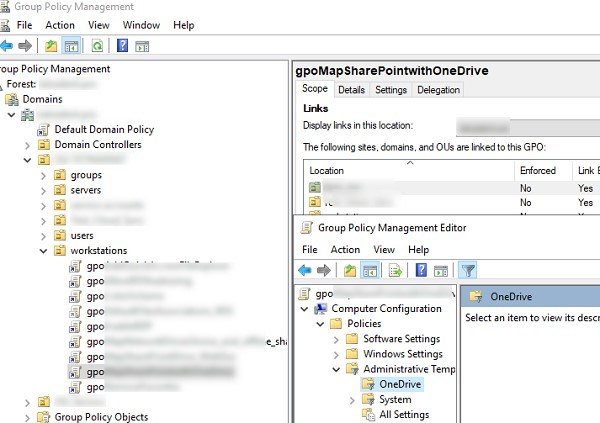

Модуль 8. Настройка рабочего стола при помощи групповых политик

• Типы скриптов и управление исполнением скриптов

• Конфигурирование рабочего стола, стартового меню и панели

задач

• Конфигурирование панели управления

• Настройка компонентов Windows

• Управление настройками печати

• Управление сетевыми настройками

• Обнаружение новых параметров групповой политики

Лабораторная работа

Модуль 9: Управление виртуализацией состояния пользователя

• Настройка перенаправления папок

• Управление автономными файлами

• Настройка User Experience Virtualization

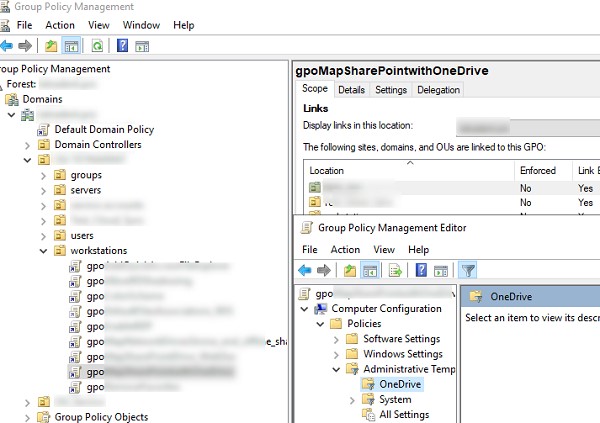

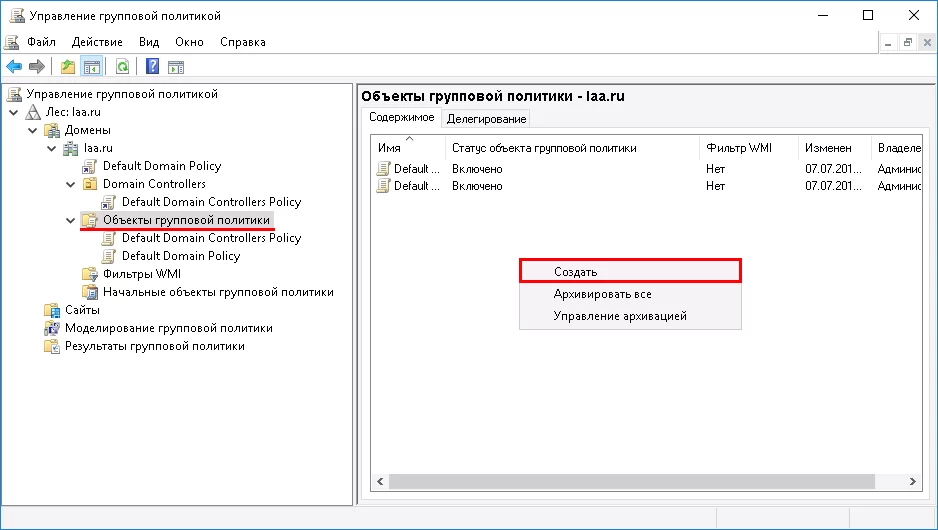

• OneDrive for Business

Лабораторная работа

Модуль 10: Назначение и публикация пакетов программного обеспечения

• Использование пакетов MSI для установки программ

• Использование групповых политик для установки программ

• Развертывание программного обеспечение

• Настройка точек распространения

• Использование SCCM для установки программ

Лабораторная работа

Модуль 11: Управление конфигурацией с помощью Windows PowerShell

• Введение в Windows PowerShell

• Использование Windows PowerShell

• Создание скриптов PowerShell

• Библиотека PowerShell для групповых политик

Лабораторная работа

Модуль 12: Конфигурирование Desired State Configuration (DSC) в PowerShell

Лабораторная работа

Модуль 13: Конфигурирование предпочтений групповой политики

• Введение в предпочтения групповой политики

• Сравнение предпочтений и настроек политики

• Параметры для применения предпочтений

• Конфигурирование настроек предпочтений

Лабораторная работа

24.03.2015

Новый курс 50255 «Managing Windows Environments with Group Policy / Управление средой Windows с помощью групповых политик» — http://www.eureca.ru/edu/study/course/microsoft/50255/

Цель курса – предоставить слушателям знания и практические навыки, необходимые для оптимизации управления системами и повышения эффективности использования сетей организации, а также для автоматизации процесса развертывания пакетов программного обеспечения.. Курс рассматривает вопросы управления клиентами и серверами Windows в доменной среде. В курсе рассмотрено, как создавать и настраивать объекты групповой политики, как использовать административные шаблоны и шаблоны безопасности, а в дополнении приведены рекомендации мировой практики по работе с инструментариям групповых политик.

Аудитория

Этот курс предназначен для ИТ-специалистов, поддерживающих и администрирующих ИТ-среду в средних и крупных организациях, желающих оптимизировать свою работу по настройке и управлению системами Windows и автоматизировать развёртывание программ встроенными стредствами централизованного управления. Курс будет полезен для сотрудников службы технической поддержки и системных администраторов.

По окончании курса слушатели смогут:

- Описать особенности и функционал групповой политики

- Использовать средства управления групповой политики для настройки политик безопасности

- Проектировать инфраструктуру групповых политик

- Описать архитектуру работы групповой политики

- Проводить резервное копирование, восстановление, импорт и копирование объектов групповой политики с помощью консоли управления групповой политикой•

- Использовать Windows PowerShell для управления групповой политикой

- Внедрить правила обеспечения безопасности с помощью групповой политики

- Настроить рабочий стол клиентов с помощью групповой политики

- Настроить перемещаемые профили и перенаправление папок

- Назначать и публиковать программных пакетов для автоматизированной установки

- Использовать AppLocker и Политики ограниченного использования программ

- Создавать и разворачивать административные шаблоны

- Конфигурировать настройки групповой политики

В системном администрировании есть такой термин — GPO, или Group Policy Object. Он расшифровывается как «объект групповой политики». Этот инструмент существует в операционных системах Windows и помогает массово настраивать правила использования компьютеров.

Рассказываем, что представляют собой групповые политики в Windows Server и почему они — незаменимый инструмент администратора.

Для чего нужны групповые политики

Администратор управляет сетью, к которой подключено множество устройств. Сети бывают разными — от десяти компьютеров в офисе до огромной серверной. Кроме компьютеров, к сети бывают подключены принтеры и другие устройства, у сотрудников есть учетные записи, а для работы они пользуются службами и программами.

Всем перечисленным нужно управлять:

- У каждого пользователя в сети должны быть свои права доступа, ограничения и возможности. Например, офисным сотрудникам нужен доступ к факсу, а вот серверам — вряд ли.

- Есть и требования безопасности: какие пароли должны ставить сотрудники, как часто их обновлять, сколько длится сессия в учетной записи и так далее.

- Иногда изменения нужно применить к одному устройству или службе, иногда — к нескольким или даже ко всем сразу.

Чтобы администратор имел возможность выполнять все нужные действия, используется ПО для управления объектами в сети. Оно помогает следить, чтобы у каждого пользователя были все нужные права, и не разрешать им делать то, что запрещают правила безопасности компании.

Как устроены доменные политики

У серверной операционной системы Windows Server есть набор инструментов, который называется Active Directory (AD). Эти инструменты помогают управлять устройствами, учетными записями и правилами безопасности в сети. Компании используют AD, чтобы задать каждому пользователю свои настройки доступа и наладить связи между разными видами техники.

Групповые политики — один из компонентов Active Directory. Они помогают создать определенные правила и настройки, а затем массово применить их к разным объектам: компьютерам и принтерам, службам вроде электронной почты, аккаунтам пользователей.

Например, с помощью групповых политик Active Directory можно:

- выдать доступ на удаленное использование принтера компьютерам в конкретном отделе;

- массово установить нужное для работы офисное приложение на все компьютеры;

- запретить пользователям устанавливать простые пароли и ввести лимит на количество попыток ввода;

- подключить автоматический запуск приложений или скриптов при включении устройства — например, антивируса и утилиты для очистки памяти;

- заблокировать или разблокировать возможность установки программ с флешки;

- настроить планировщик задач для пользователей компьютеров;

- переместить на устройства файлы и папки с данными для работы.

Так администратор управляет окружением внутри домена Windows Server. Доменом в терминологии этой системы называется участок компьютерной сети с общей базой данных. В него могут входить серверы, пользовательские компьютеры и другие устройства.

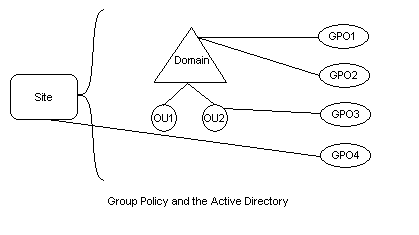

Второе понятие — сайт. Это тоже участок компьютерной сети, но созданный не по логическому, а по физическому принципу. В него входят объекты с определенными областями IP-адресов.

Каждый набор правил называется объектом групповой политики и состоит из двух компонентов — контейнера и шаблона.

- Контейнер — одно из основных понятий Active Directory. Это объект, который выполняет функции своеобразного хранилища: группирует внутри разные объекты и другие контейнеры. Конкретно контейнер групповой политики хранит свойства самого GPO, например статус и версию объекта.

- Шаблон — непосредственно набор правил, которые хранятся в объекте групповой политики. Сюда входят разные разрешения, требования и прочие параметры для устройств.

Правила не применяются, пока шаблон групповой политики не связан с определенным контейнером Active Directory. После этого они будут действовать для той группы объектов, с которой связаны.

Какими бывают групповые политики

Важное преимущество групповых политик — они довольно гибкие. Можно создать множество объектов AD GPO с разными правилами и применить их к любой группе устройств, протоколов или аккаунтов. Например, когда администратор создает домен в Windows Server, автоматически появляются две основных политики:

- групповая политика домена по умолчанию — базовые правила, которые применяются ко всем компьютерам. Они касаются трех направлений: паролей, блокировки учетных записей и настроек Kerberos. Последнее — протокол, с помощью которого проверяют корректность пароля;

- политика контроллеров домена по умолчанию — правила безопасности для контроллеров, то есть серверов, которые управляют разными участками сети Windows Server.

Эти две политики — базовые. Но администратор может добавить намного больше объектов GPO и задать для каждого свои наборы правил.

Применять политики можно на нескольких уровнях в зависимости от того, с каким контейнером AD связан объект:

- на уровне локального компьютера;

- на уровне сайта;

- на уровне домена;

- на уровне OU — организационной единицы.

Организационная единица, или подразделение, — это контейнер-папка, в котором можно хранить учетные записи, группы пользователей и компьютеров. Так можно гибко настраивать правила для разных групп: скажем, задать для аккаунтов менеджеров требование использовать более сложные пароли.

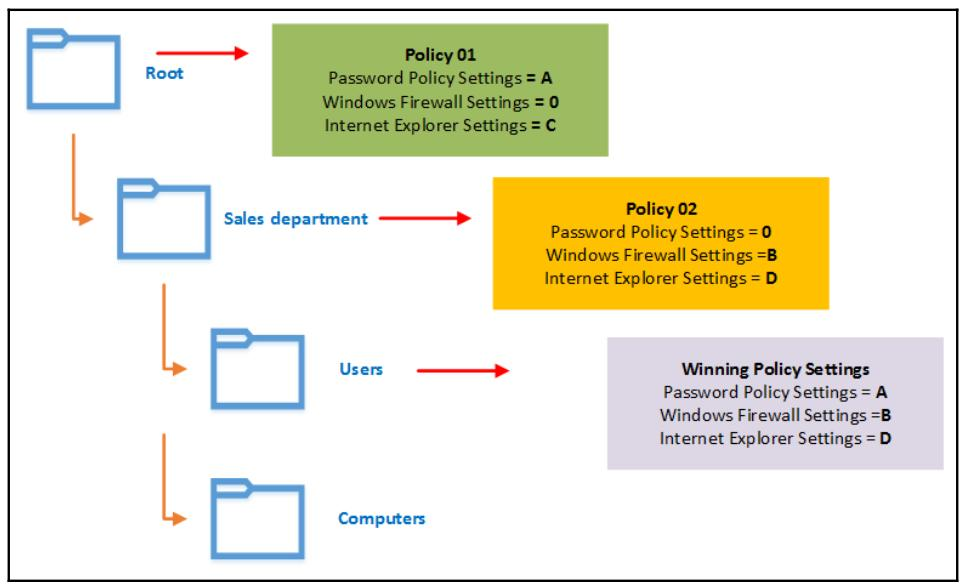

Настройки GPO, примененные к объектам внутри подразделения, наследуются. То есть если внутри OU или домена есть какие-то другие контейнеры, политики применяются ко всем объектам внутри них.

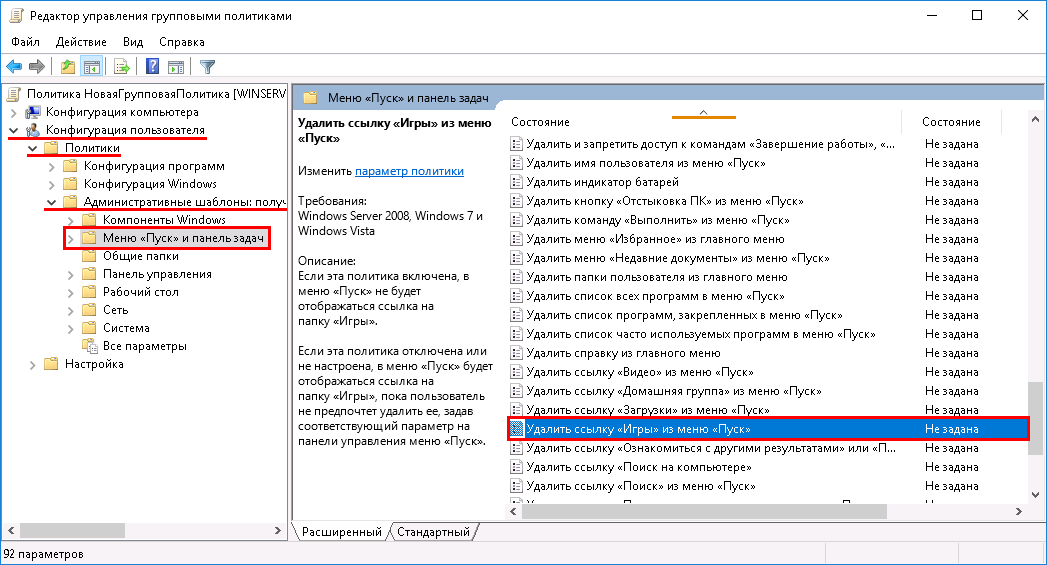

В чем состоит управление политиками Active Directory

Создавать, настраивать, копировать, удалять и выполнять другие действия с GPO администратор может с помощью специальной консоли — GPMC. Это редактор групповой политики домена, в котором есть все нужные функции, включая составление отчетов. Для GPMC существуют разные интерфейсы для работы с теми или иными настройками. Кроме того, есть утилита GPResult — она позволяет отследить, какие политики применяются к какому-либо объекту. А для командной строки PowerShell можно установить модуль GPO и управлять политиками из нее.

Работать с редактором могут группы пользователей, которым выданы права на управление GPO. По умолчанию к ним относятся:

- администраторы домена — могут свободно изменять, создавать или удалять групповые политики;

- владельцы-создатели групповых политик — члены этой группы могут управлять политиками, но только теми, которые создали сами;

- вспомогательные администраторы — членам группы можно передать разрешение на определенные действия с теми или иными политиками или делегировать управление.

Кажется, что все понятно: можно создать групповые политики для каждой категории пользователей или устройств, продумать для них правила — и система будет работать. На практике, конечно, бывают нюансы. К одному и тому же объекту часто применяется несколько разных политик, и они перекрывают или даже исключают друг друга. Чтобы избежать конфликтов, специалисты вмешиваются в стандартный порядок применения групповых политик.

По умолчанию групповые политики Windows обрабатываются в определенном порядке. Сначала применяются политики на уровне компьютера, затем — на уровне сайта, домена и организационной единицы. Созданные позже политики имеют приоритет над более ранними.

Порядок можно изменить — именно этим занимаются администраторы, если разные политики начинают конфликтовать или перекрывать друг друга. Вот какие возможности Windows GPO дают это сделать.

Изменение последовательности. Администратор может использовать стандартное свойство объектов Active Directory: более поздние GPO применяются позже всех и имеют самый высокий приоритет. Он может намеренно создать какую-то политику последней, чтобы она оказалась приоритетнее других.

Принудительное игнорирование связей. Можно переопределить стандартное поведение, при котором дочерняя политика «перекрывает» родительскую.

Блокировка наследования. Если в домене создается новый объект на основе уже существующего, к нему автоматически применяются политики родителя. Администратор может запретить такое наследование, тогда политики новых объектов не будут автоматически повторять родительские.

Отключение связей. Можно вручную отключить применение GPO для определенного контейнера или объекта. Например, если политика распространяется на все компьютеры сети, администратор может «вывести» из-под нее конкретные устройства.

Фильтрация политик. В Active Directory можно использовать списки контроля доступа — ACL, или Access Control List. Они описывают, кто имеет доступ к тому или иному устройству и какие действия может с ним совершать. Для групповых политик тоже можно создать ACL. Тогда они будут действовать только в отношении объектов, к которым получат доступ и право на применение.

Групповые политики и безопасность сети

При всем удобстве GPO их нельзя назвать полностью защищенными. Основная опасность для сети — в необдуманном делегировании. Администраторы могут передавать другим пользователям права на работу с групповыми политиками. А те в свою очередь могут случайно или намеренно применить правила, которые нарушат защиту сети. Например:

- разрешить компьютерам читать и сохранять информацию с флешки. Если флешка окажется заражена вирусом, в сеть проникнет вредоносный код;

- допустить неограниченное количество попыток ввода пароля. В результате простые пароли можно будет подобрать перебором;

- позволить любому пользователю устанавливать на компьютер новое ПО. Сотрудник по незнанию сможет скачать из интернета вредоносную программу и заразить рабочее устройство.

Если же к GPO получит доступ злонамеренный пользователь, последствия могут быть еще хуже. Например, он может с помощью групповой политики разом установить на все машины вредоносную программу. Или включить автоматический запуск каких-то скриптов, которые будут мешать работе. Или заменить сохраненные сайты в браузере на фишинговые.

Поэтому при работе с групповыми политиками нужно внимательно относиться к делегированию доступа. А еще — настраивать службы безопасности так, чтобы не допускать инцидентов:

- мониторить изменения в политиках и уведомлять о них администраторов;

- защитить самые важные настройки GPO — не предоставлять к ним доступ никому, кроме доверенных администраторов;

- иметь возможность быстро откатить изменение, если оно нарушает требования безопасности.

Главное о GPO

- GPO — это групповые политики домена, наборы правил, которые применяются к компьютерам внутри локальной сети под управлением Windows Server.

- С помощью политик можно настраивать доступы, разрешения и правила использования для компьютеров, других устройств, учетных записей и служб.

- Политики можно устанавливать на отдельные компьютеры или учетные записи, а также массово: например, на целый отдел или всю сеть.

- Базово создается две политики: групповая политика домена по умолчанию и политика контроллеров домена по умолчанию. Первая управляет всеми устройствами в сети, вторая — только управляющими устройствами, или серверами.

- Администратор может настраивать групповые политики: вмешиваться в порядок наследования, блокировать или принудительно применять какую-то политику к конкретному объекту.

- Групповые политики в частности созданы для обеспечения безопасности, но чтобы сеть действительно была защищенной, нужно внимательно относиться к тому, кто имеет доступ к изменению GPO. А также мониторить изменения и в случае необходимости быстро их откатывать.

Основы использования групповых политик (GPO) для настройки Windows

Групповые политики (Group Policy Object, GPO) – это инструмент Windows для централизованной настройки конфигурации и параметров операционной систем, пользователей и приложений. Групповые политики содержат набор правил и настроек для рабочей среды, которые позволяют применить одинаковые настройки для всех (или определенных групп) пользователей и компьютеров в доменной среде Active Directory. С помощью групповых политик можно задать конфигурацию Windows, изменить настройки безопасности, настроить окружение пользователя, установить программу или запустить скрипт, и т.д.

Основные компоненты архитектуры GPO

- GPO – один объект с настройками групповых политики, содержащий в себе набор настроек которые вы хотите применить к рабочим станциям, сервера, и/или пользователей. Каждая GPO в домене имеет свой уникальный GUID и ее файлы хранятся в каталоге SYSVOL на контроллерах домена Active Directory (

\\winitpro.ru\SYSVOL\winitpro.ru\Policies\GPO_GUID

). Папка с GPO в Sysvol реплицируется между всеми контроллерами домена AD; - Клиентские компьютеры – получают объекты GPO с контроллеров домена и применяют настройки к Windows и пользователям. Процесс получения и применения GPO называется обновлением групповых политик;

- Административные шаблоны GPO (ADMX файлы) – это XML файлs шаблонов для редактора GPO. ADMX файлы содержат определения параметров политик, описывающие, какие параметры можно настроить, и их допустимые значения. Сторонние разработчики и администраторы могут создавать собственные ADMX шаблоны. Для мультиязычной поддержки в ADMX можно использовать ADML файлы. Вы можете устанавливать и обновлять административные шаблоны для различных программ и служб: например admx шаблоны для Microsoft Office, для настройки браузера Google Chrome у пользователей, параметры управления LAPS и т.д. В домене Windows рекомендуется создать центральное хранилище административных шаблонов, которое называется

PolicyDefinitions

. - Привязка GPO – настроенный объект GPO можно назначить н на весь домен, сайт Active Directory или организационный контейнер (Organizational Unit) в структуре AD;

-

С помощью GPO Security Filtering и WMI фильтров можно ограничить область применения GPO до определенных компьютеров, пользователей, групп и т.д.

- Group Policy Preferences – встроенный набор клиентских расширений, которые расширил возможности применения GPO (доступен начиная с Windows Server 2008).

По умолчанию в домене созданы две групповые политики:

- Default Domain Policy – назначена на корень домена и содержит базовые параметры для всех пользователей и компьютеров. Включает в себя настройки политики паролей, параметры блокировки учетных записей, политики Kerberos.

- Default Domain Controller Policy – содержит базовые параметры безопасности и аудита для контроллеров домена Active Directory

Инструменты управления групповыми политиками

- MMC консоль редактора локальной групповой политики (Local Group Policy,

gpedit.msc

) – используется для настройки параметров GPO на локальном компьютере Windows. По умолчанию консоль gpedit.msc доступна только в Pro/Enterprise редакциях Windows, но вы можете установить и в Home редакциях. Локальная политики позволяет применить разные настройки GPO для разных групп пользователей с помощью возможностей MLGPO (множественных локальных групповых политик). Настройки локальной GPO можно экспортировать и перенести на другие компьютеры с помощью утилиты exe. - MMC консоль управления доменными групповыми политиками Active Directory (Group Policy Management Console,

gpmc.msc

) – используется для централизованного администрирования групповых политик на уровне всего домена AD. Позволяет применить групповые политики для всех компьютеров/пользователей домена, объектов в определенной OU, или конкретным группам пользователей или компьютеров. - PowerShell модуль Group Policy – позволяет создавать, удалять, назначать/отключать, настраивать параметры GPO из командной строки PowerShell.

Примеры настроек групповых политик для различных сценариев

- Установка приложений в Windows с помощью групповых политик Active Directory

- Управление правилами Windows Defender Firewall с помощью GPO

- Настройка перенаправления стандартных папок (Desktop, Documents, Pictures, Downloads) с помощью групповых политики

- Блокируем подключение внешних USB устройств и накопителей через GPO

- Отключить устаревшие протоколы TLS0 и TLS 1.1 в Windows

- Вывод информации о системе на рабочий стол Windows с помощью BGInfo

- Установка шрифтов в Windows через GPO

- Автоматическое сохранение ключей восстановления BitLocker в AD

- Блокировка рабочего стола компьютеров при неактивности

- Отключить NTLM в Windows

- GPO: Запустить PowerShell скрипт при входе пользователя в Windows или загрузке компьютера

- Настройка WinRM и PowerShell Remoting через GPO

- GPO: Разрешить RDP подключение к Windows

- Задать настройки прокси-сервера для компьютеров в домене через групповые политики

- Отключить протоколы NetBIOS и LLMNR в Windows

- Обновить корневые сертификаты или добавить SSL/TLS сертификат в доверенные на всех компьютерах с помощью GPO

- Отключить/включить/настроить параметры User Account Control (UAC) с помощью GPO

- Настройка параметров установки обновлений на клиентах WSUS в домене AD

Примеры использования Group Policy Preferences:

- Создать задание планировщика с помощью групповых политик

- Создать, изменить или удалить ключи реестра через групповые политики

- Подключение сетевых дисков через GPO

- Скопировать файлы и/или папки на компьютеры пользователей с помощью GPO

- Создать ярлык на рабочих столах пользователей

- Добавить пользователя в группу локальных администраторов на доменном компьютере

- GPO: Подключить принтеры пользователям домена

Диагностика и исправление ошибок применения GPO

- Исправляем ошибку обработки групповой политики

- Диагностика: как понять, почему групповая политика не применяется к компьютеру или пользователю

- Почему групповая политика применяется очень долго при загрузке компьютера или входе в Windows

- Диагностика результирующих политик на клиенте с помощью команды gpresult

- Сброс настроек локальной групповой политики Windows путем удаления файлов registry.pol

Cкрыть жесткий диск (раздел) в проводнике Windows

20.04.2025

В проводнике Windows вы можете скрыть от пользователей определенный диск (раздел диска) и запретить к нему доступ. [contents h2]…

Убрать ‘Некоторыми параметрами управляет ваша организация’ в Windows 10 или 11

05.12.2024

В некоторых раздела классической панели управления (Control Panel) или современной панели Параметры (Settings) Windows может отображаться надпись некоторыми параметрами управляет ваша организация (some of setting are managed by your organization). Что означает эта надпись и можно ли ее убрать в Windows…

Как задать (изменить) принтер по-умолчанию в Windows 10 и 11

11.06.2024

Microsoft изменила порядок назначения принтера по умолчанию в Windows 10 и 11. Теперь принтером по умолчанию всегда назначается принтер, на котором пользователь успешно печатал в последний раз в текущем местоположении. Таким образом, принтер по-умолчанию в этих версиях Windows может постоянно меняться,…

Включаем аудит доступа к папкам и файлам в Windows

21.02.2024

Политики аудита файловой системы Windows позволяют отслеживать все события доступа к определенным файлам и папкам на диске. С помощью политик аудита вы можете выявить события создания, чтения, изменения, удаления файлов и папок на файловой системе NTFS в Windows. Чаще всего аудит…

Управление языковыми пакетами и предпочтительным языком Microsoft Office

12.12.2023

В этой статье мы рассмотрим ручной и автоматизированный способы установки языковых пакетов и назначения языка по умолчанию в Microsoft Office 2019, 2016 и Microsoft 365 Apps for Business (ранее Office 365)….

Отключить сохранение паролей в браузерах (Chrome, Edge, Firefox) с помощью GPO

15.11.2023

Во всех современных браузере есть встроенный менеджер паролей, которые предлагает вам сохранить пароли для вебсайтов. В следующий раз, когда вы посетите такой сайт, менеджер паролей браузера может автоматически подставит сохраненный пароль. В корпоративной среде хранение паролей в браузерах обычно считается плохой…

Как включить или отключить брандмауэр (файервол) в Windows?

11.10.2023

Во все современные версии Windows встроен брандмауэр Windows Defender Firewall. Это встроенный программный межсетевой экран, который защищает Windows от несанкционированного внешнего доступа к компьютеру и запущенным на нем службам. По умолчанию брандмауэр Windows включен и защищает все сетевые интерфейсы компьютера. Брандмауэр…

Добавляем папки в панель быстрого доступа Windows с помощью PowerShell

29.08.2023

В меню проводника Windows существует отдельная панель, в которой отображается список избранных папок. Панель навигации со списком папок быстрого доступа (Quick Access) отображается в левой верхней части окна File Explorer. Этот удобный инструмент Windows для быстрого к избранным папками, который незаслуженно…

Отключить автозапуск диспетчера Server Manager в Windows Server

27.06.2023

Консоль диспетчер серверов (Server Manager) запускается автоматически при локальном или RDP входе на Windows Server с учетной записью, которая входит в локальную группу Administrators (как вывести список пользователей с правами локального администратора в Windows). Консоль Server Manager позволяет установить определенную роль…

Скрываем лишние папки в проводнике Windows

21.06.2023

По-умолчанию в проводнике Windows отображаются различные стандартные папки: папки библиотек (Видео, Загрузки, Музыка, Документы, Изображения, Рабочий, Объемные объекты), панель быстрого доступа (Quick Access), значок сетевого окружения и OneDrive, последние открытые файлы и папки. Если ваши пользователи не используют эти папки, вы можете…

Автоматическая синхронизация файлов из библиотеки SharePoint в OneDrive

20.06.2023

С помощью групповых политик вы можете настроить автоматическое подключение необходимых библиотек файлов из SharePoint Online (Teams) в клиенте OneDrive. Этом может быть отличной заменой подключению библиотеки файлов SharePoint как сетевого диска в Windows через устаревший протокол WebDAV….

Защита от вирусов и шифровальщиков с помощью встроенных средств Windows

07.06.2023

Программы-шифровальщики за последние несколько лет стали массовой проблемой, с которой постоянно сталкиваются отдельные пользователи или целые компании. Шифровальщики шифруют ценные файлы (документы, фото, изображения) на диске пользователя и выводят сообщение с требованием выкупа за восстановление данных….

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

В эту последовательность можно и нужно вмешиваться, выполнив любое из следующих действий:

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Интересно, что хакерам даже не нужно много навыков, чтобы взломать объекты групповой политики. Все, что им нужно сделать, это получить данные учетной записи, имеющую необходимые права для нужного объекта групповой политики. Есть инструмент с открытым исходным кодом BloodHound (прямо как известная группа, только без Gang), который предоставит им список этих учетных записей. Несколько целевых фишинговых атак и хакер контролирует объект групповой политики. Политика домена по умолчанию (Default Domain Policy) и политика контроллеров домена по умолчанию (Default Domain Controllers Policy) — наиболее популярные цели, т.к. они создаются автоматически для каждого домена и контролируют важные параметры.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер

и продать в даркнете

.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Для выполнения перечисленных выше задач (и не только их) предлагаем присмотреться к специальному прокси-решению GPOAdmin. Ниже мы приведём несколько скриншотов интерфейса этого продукта и расскажем о его возможностях.

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

А еще у нас есть:

- А кто это сделал? Автоматизируем аудит информационной безопасности

- Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

- Управление доступом и формирование отчётов безопасности для окружения Microsoft в Quest Enterprise Reporter

- Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

- Sysmon теперь может записывать содержимое буфера обмена

- Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

- Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

- Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

- Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

- Группа в Facebook

- Канал в Youtube.