В данной статье рассказывается о механизме Software Restriction Policies (SRP), который предназначен для создания политик запуска программ в среде Microsoft Windows. В частности, для возможности использования SRP для минимизации рисков возможного инфицирования компьютера вредоносными программами.

1. С чего начинается защита от вирусов

2. Описание механизма SRP

3. Работа с SRP

4. Устранение возможных проблем

5. Выводы

С чего начинается защита от вирусов и других зловредных программ?

Защита от компьютерных вирусов, «троянских коней» и прочей дряни в первую очередь зависит от того, с какими привилегиями ты заходишь в компьютер. Обычно все учётные записи (логины) делятся на две категории — административные, предназначенные для установки программ и настройки системы; и стандартные (с ограниченными правами), предназначенные для ежедневной работы. Хочешь что-то настроить, проинсталлировать? Входи Администратором. Хочешь смотреть фильмы, писать курсовую, общаться в Skype? Входи стандартным пользователем.

Дело в том, что у стандартных пользователей нет прав на инсталляцию программ и настройку системы, за счёт чего она работает весьма стабильно и безопасно. Что-то напортачить или сломать не получится, на это у пользователя просто нет прав. Компьтерный вирус — это не чёрная магия, а программа, просто компьютерная программа, поэтому заразить систему вирусом рядовой пользователь тоже не может. Причём, компьютеру всё равно, новый это вирус или старый, особо хитрый или примитивный — если имеющихся привилегий недостаточно, занести вирус в системную папку или прописать его автозапуск в системном реестре не получится никак.

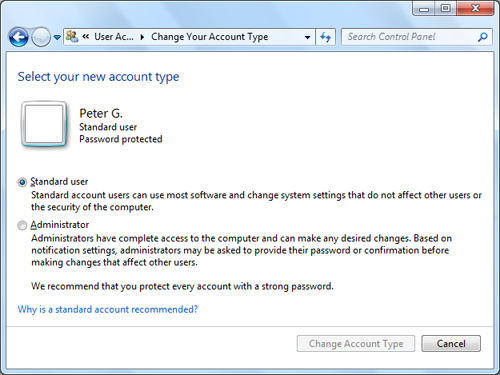

Рисунок 1. Уровень привилегий учётной записи пользователя в Windows 7

Вне зависимости от того, работаем мы дома или в офисе, в систему всегда следует входить только с ограниченными привилегиями. Системные администраторы должны обладать двумя учётными записями — и рядовой, и административной, но использовать последнюю только при доказанной необходимости. Тип используемой вами учётной записи можно уточнить в Control Panel (Панели Управления).

Однако, существуют зловредные программы, которые способны сохраняться не только в системных папках, но и в User Profile — так называемом профиле, рабочей среде пользователя. Эти программы запускаются каждый раз при входе пользователя в систему. Обычно вирусы такого типа «приезжают» на flash-дисках, рассылаются через программы обмена сообщениями и по электронной почте, попадают в компьютер со специальным образом созданных веб-страниц. Для борьбы с подобного типа угрозами в Windows-системах существует весьма простая и надёжная настройка безопасности — Software Restriction Policies (Политики ограничения программ).

Что же такое Software Restriction Policies?

С помощью SRP можно создать “белый список” программ, которые заведомо разрешены для запуска; все остальные программы будут заблокированы. Например, мы говорим системе “запускай всё из папок C:\Windows, C:\Program Files, D:\Games, а остальное не разрешается”. В результате, приезжающий на флешке вирус тихо «обламывается», не сумев запуститься с неразрешённого пути E:\ или Z:\. Что-то попыталось пролезть с ненадёжного веб-сайта? Оно тоже не запустится, так как было сохранено в папке профиля пользователя Temporary Internet Files или %Temp%. А мы оттуда ничего запускать не разрешали! Присланный посредством Skype «новый супер-пупер скринсейвер», на самом деле представляющий собой троянскую программу, тоже не запустится.

Политика Software Restriction Policies сильно выигрывает в сравнении с любыми тормозяще-навороченными, но в то же время очень ненадёжными антивирусными программами, будь то Kaspersky, NOD или Avast (название и производитель не имеют значения). Ловля блох антивирусным монитором — компьютерный аналог «русской рулетки». Причём, далеко не факт, что вы в ней выиграете. В то же время, SRP сразу же отбросит всё неразрешённое, не вникая, что это там было, хорошее или плохое.

На самом деле, политика не предотвратит сохранение тела вируса на жёстком диске. SRP — не антивирусная программа, она не анализирует содержимое файлов. Но и запуститься хранящейся на диске или flash-носителе потенциально деструктивной программе она не позволит.

SRP не нужно откуда-то скачивать, она уже встроена в следующие системы Microsoft:

- Windows XP Professional, Windows XP Media Center 2005;

- Windows Vista Business, Windows Vista Enterprise & Ultimate;

- Windows 7 Professional, Windows 7 Enterprise & Ultimate;

- Windows Server 2003 и 2008 (все редакции);

К сожалению, никакие системы из серии Windows Home не поддерживаются.

Как включить и настроить политику SRP?

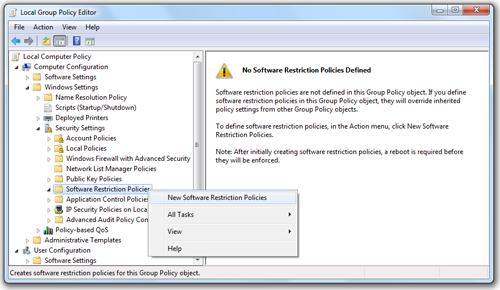

Для включения SRP зайдите в систему с правами администратора и выполните команду Start → Run → gpedit.msc. В разделе Computer Configuration (Конфигурация компьютера) раскройте папку Windows Settings → Security Settings → Software Restriction Policies.

Рисунок 2. Включение политики SRP

На всех упомянутых ранее версиях Windows это окно выглядит примерно одинаково. Однако, в политиках домена Active Directory вы можете найти SRP и в разделе User Configuration (Конфигурация пользователя). Я рекомендую выполнять базовую конфигурацию SRP на уровне Computer Configuration, а User Configuration использовать только для расширения области действия политики для некоторых групп пользователей.

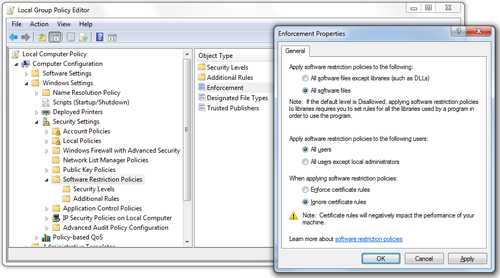

Щёлкните правой кнопкой по папке Software Restriction Policies и выберите команду Create New Policies. Политика создана, теперь нужно сделать дополнительные настройки. Выполните двойной щелчок по значению Enforcement и укажите Apply to: All software files и Apply to: All Users. Тем самым, проверке будут подлежать все программы и динамические библиотеки, и защищены будут все пользователи, включая самых опасных — администраторов.

Параметр Apply to: All software files может оказаться неприменимым для вашей системы, если используются приложения, вызывающие dll-модули некорректными методами либо хранящие множество своих модулей в профилях пользователей. Чтобы облегчить управление такими приложениями, можно ослабить уровень защиты, переключив настройку в положение Apply to: All software except libraries. Однако, учтите, что количество зловредных программ, выполненных в виде динамических библиотек и вызываемых строкой вида rundll32.exe C:\Recycler\virus.dll, неуклонно растёт. И только более строгая, полная фильтрация позволяет защитить систему от крайне опасной проблемы, носящей название DLL Hijacking.

Рисунок 3. Настройка области действия политики SRP

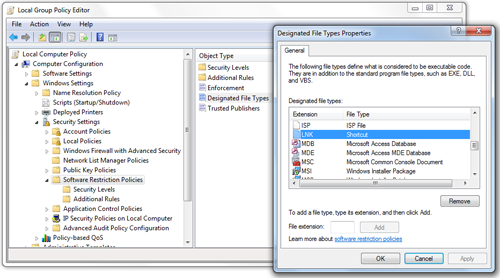

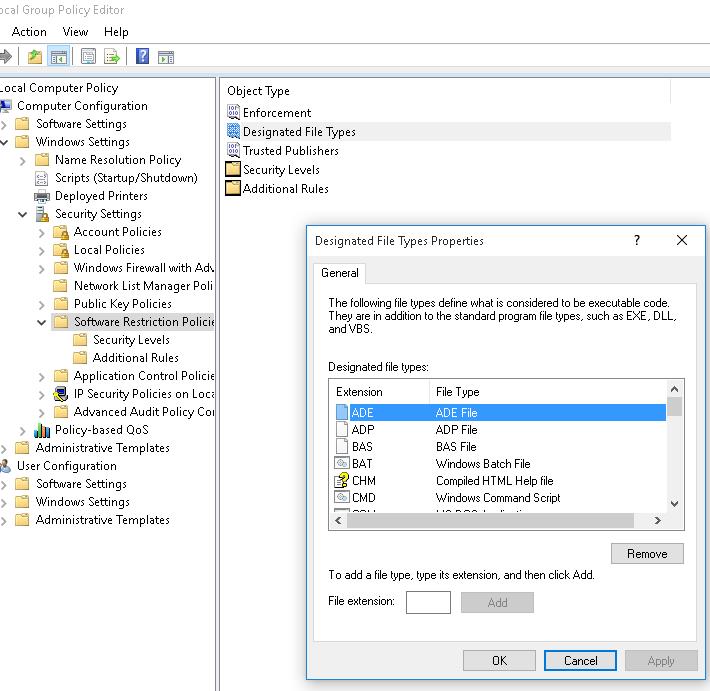

Один параметр может оказаться досадной и никак не улучшающей безопасность помехой — по умолчанию, SRP обрабатывает не только исполняемые файлы, но и некоторые другие типы файлов — например, ярлыки (Shortcuts). Выполните двойной щелчок по значениюDesignated File Types и удалите расширение LNK из списка. Замечу, сами ярлыки и их целевые файлы обрабатываются политикой отдельно. Таким образом, удаляя LNK из списка обрабатываемых расширений, вы не понижаете уровень безопасности системы — создать ярлык на неразрешённый файл и таким образом запустить его в обход политики всё равно будет невозможным.

Рисунок 4. Настройка обрабатываемых политикой SRP типов файлов

Существуют несколько режимов работы SRP:

- Disallowed: режим «белого списка». По умолчанию, запрещён запуск любых программ, кроме описанных в правилах политики;

- Basic User: режим принудительного ограничения привилегий. Все программы запускаются с привилегиями рядового пользователя, кроме исключений, описанных политикой;

- Unrestricted: режим «чёрного списка». По умолчанию, разрешается запускать любые программы, кроме отдельно заблокированных в правилах политики.

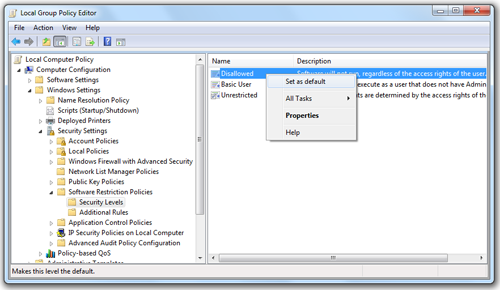

Раскройте папку Security Levels и назначьте режим Disallowed в качестве основного.

Рисунок 5. Включение режима «белого списка» политики SRP

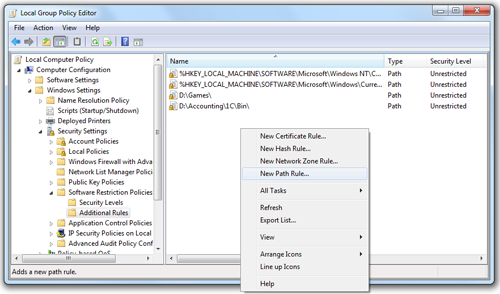

В контейнере Additional Rules перечисляются программы, которые мы разрешаем запускать. Обычно особого внимания это от нас не требует, так как политика автоматически указывает, что все программы, находящиеся в Program Files и Windows, разрешены для запуска. Таким образом, большинство программ будет работать нормально, а стандартные пользователи не имеют прав на изменение содержимого этих папок. Однако, если ваши программы установлены в иные каталоги, добавьте в список дополнительные разрешённые пути или хэш-суммы исполняемых модулей в режиме Unrestricted.

По возможности, не добавляйте в Additional Rules пути, которые открыты рядовым пользователям для Записи. «Белый список» Software Restriction Policies позволяет защитить систему не только от случайно приносимых вирусов, но также от других нежелательных программ — например, чат-клиентов, игр, альтернативных браузеров. Ни в коем случае не добавляйте в Additional Rules пути вида C:\, %Temp% илиF:\ (путь к сменному носителю) с типом доступа Unrestricted, так как это аннулирует весь эффект политики.

Рисунок 6. Настройка списка разрешённых для запуска программ

Итак, политика настроена. Для того, чтобы она вступила в силу, перезагрузите систему. Дальнейшие настройки и переключения режимов работы SRP перезагрузку требовать не будут.

Что делать, если что-то перестало работать?

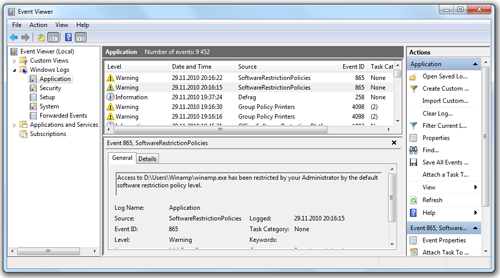

Существует вероятность, что самая важная для вас программа перестанет работать из-за блокировок, налагаемых политикой SRP. В этом случае, вам на помощь приходит системный журнал, с содержимым которого можно ознакомиться, выполнив команду Start → Run → eventvwr.msc.

Рисунок 7. Просмотр журнала событий Application

Если действительно SRP является причиной неработоспособности программы, вы увидите в журнале одно или несколько предупреждений от источника SoftwareRestrictionPolicies с кодом 865. Внутри сообщения указывается имя и путь заблокированного модуля. Добавьте этот путь или цифровой отпечаток (hash) программы в Additional Rules и запустите программу ещё раз.

Теперь всё работает, но что будет дальше?

Иногда вам придётся устанавливать новые программы, а также обновлять их и саму систему. Для этого политику SRP нужно временно отключать. Создайте два файла, которые помогут вам облегчить отключение/включение SRP, и сохраните их в папке Windows:

SRP_Disable.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers]

"DefaultLevel"=dword:00040000

SRP_Enable.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers]

"DefaultLevel"=dword:00000000

На самом деле, значение DefaultLevel не отключает политику, а переводит её из режима «белого списка» Default: Disallowed в режим «чёрного списка» Default: Unrestricted, разрешая запуск любых программ, кроме тех, что описаны в контейнере Additional Rules в режиме Disallowed. По возможности, не создавайте записи с типом доступа Disallowed, так как это осложняет работу с политикой.

Создайте ярлыки на reg-файлы на рабочем столе Администратора. Процедура установки новых программ усложняется лишь ненамного по сравнению с тем, как вы привыкли это делать:

- отключаем защиту SRP ярлыком SRP Disable;

- инсталлируем программу или выполняем обновление системы;

- снова включаем SRP ярлыком SRP Enable.

Рисунок 8. Ярлыки управления режимами SRP

Возможно, поначалу вы будете забывать включать политику после установки программ. Можно настроить систему таким образом, чтобы вручную отключенная защита включалась снова через регулярные интервалы времени. Запустив программу gpedit.msc, в секции Computer Configuration откройте папку Administrative Templates -> System -> Group Policy и в параметре Registry Policy Processing выберите Enabled и включите галочку Process even if the GPO have not changed. В любом случае, после перезагрузки компьютера Software Restriction Policies включится автоматически.

Software Restriction Policies не гарантирует стопроцентную защиту от зловредных программ, но её эффективность может быть по крайней мере на несколько порядков выше эффективности обычных антивирусных программ. Успехов в повышении уровня безопасности вашего компьютера!

Источник

Продолжаем цикл статей о противодействии классу вирусов-шифровальщиков в корпоративной среде. В предыдущих частях мы рассмотрели настройку защиты на файловых серверах с помощью FSRM и использования теневых снимков дисков для быстрого восстановления данных после атаки. Сегодня речь пойдет о способе предотвращения запуска исполняемых файлов вирусов-шифровальщиков (в том числе обычных вирусов и троянов) на ПК пользователей.

Помимо антивируса, еще одним барьером для предотвращения запуска вредоносного ПО на компьютерах пользователей могут быть политики ограниченного использования программ. В среде Windows это могут быть технология Software Restriction Policies или AppLocker. Мы рассмотрим пример использования Software Restriction Policies для защиты от вирусов.

Software Restriction Policies (SRP) предоставляют возможность разрешать или запрещать запуск исполняемых файлов с помощью локальной или доменной групповой политики. Метод защиты от вирусов и шифровальщиков с помощью SRP предполагает запрет запуска файлов из определенных каталогов в пользовательском окружении, в которые, как правило, попадают файлы или архивы с вирусом. В подавляющем большинстве случаев файлы с вирусом, полученные из интернета или из электронный почты оказываются внутри каталога %APPDATA% профиля пользователя (в нем же находится папки %Temp% и Temporary Internet Files). В этом же каталоге хранятся распакованные временные копии архивов, когда пользователь не глядя открывает архив полученный по почте или скачанный с интернета.

При настройке SRP могут быть использованы две стратегии:

- Разрешить запуск исполняемых файлов на компьютере только из определенных папок (как правило, это каталоги %Windir% и Program Files / Program Files x86) – это самый надежный метод, но требует длительного периода отладки и выявления нужного ПО, которое не работает в такой конфигурации

- Запрет запуска исполняемых файлов из пользовательских каталогов, в которых в принципе не должно быть исполняемых файлов. Именно в этих каталогах в большинстве случаев оказываются файлы вируса при появлении на компьютере. Кроме того, у пользователя, не обладающего правами администратора, просто отсутствуют права на запись в каталоги системы кроме своих собственных. Поэтому вирус просто не сможет поместить свое тело куда-либо кроме директорий в профиле пользователя.

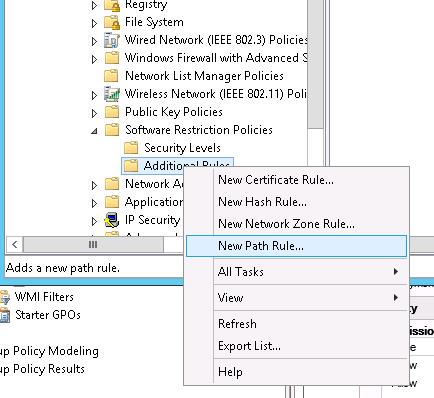

Мы рассмотрим создание SRP по второму варианту, как достаточно надежному и менее трудоемкому во внедрении. Итак, создадим политику, блокирующую запуск файлов по определенным путям. На локальном компьютере это можно сделать с помощью консоли gpedit.msc, если политика должна использоваться в домене, нужно в консоли Group Policy Management (gpmc.msc) создать новую политику и назначить ее на OU с компьютерами пользователей.

Примечание. Настоятельно рекомендуем перед внедрением SRP политик, протестировать их работу на группе тестовых компьютерах. В случае обнаружения легитимных программ, которые не запускаются из-за SRP, нужно добавить отдельные разрешительные правила.

В консоли редактора GPO перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings . Щелкните ПКМ по Software Restriction Policies и выберите New Software Restriction Policies.

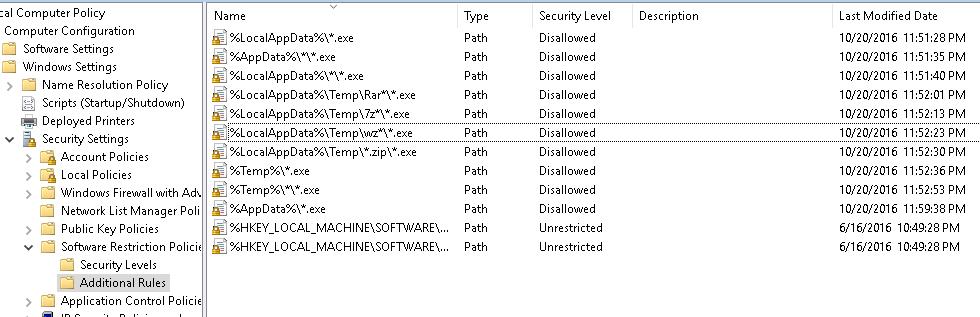

Выберите раздел Additional Rules, и создайте новое правило New Path Rule.

Создадим правило, запрещающее запуск исполняемых файлов с расширением *.exe из каталога %AppData%. Укажите следующие параметры правила:

- Path: %AppData%\*.exe

- Security Level: Disallowed

- Description: Блокировка запуска exe файлов из папки %AppData%

Аналогичным образом нужно создать запрещающие правила для путей, перечисленных в таблице. Т.к. переменные окружения и пути в Windows 2003/XP и Windows Vista/выше отличаются, в таблице указаны значения для соответствующих версий ОС. Если у вас в домене еще остались Windows 2003/XP, для них лучше создать отдельную политики и назначить ее на OU с компьютерами с использованием WMI фильтра GPO по типу ОС.

| Описание | Windows XP и 2003 | Windows Vista/7/8/10, Windows Server 2008/2012 |

| Запрет запуска файлов из %LocalAppData% | %UserProfile%Local Settings*.exe | %LocalAppData%\*.exe |

| Запрет запуска файлов из вложенных каталогов %AppData%: | %AppData%\*\*.exe | %AppData%\*\*.exe |

| Запрет запуска файлов из вложенных каталогов %LocalAppData% | %UserProfile%\Local Settings\*\*.exe | %LocalAppData%\*\*.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью WinRAR | %UserProfile%\Local Settings\Temp\Rar*\*.exe | %LocalAppData%\Temp\Rar*\*.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью 7zip | %UserProfile%\Local Settings\Temp\7z*\*.exe | %LocalAppData%\Temp\7z*\*.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью WinZip | %UserProfile%\Local Settings\Temp\wz*\*.exe | %LocalAppData%\Temp\wz*\*.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью встроенного архиватора Windows | %UserProfile%\Local Settings\Temp\*.zip\*.exe | %LocalAppData%\Temp\*.zip\*.exe |

| Запрет запуска exe файлов из каталога %temp% | %Temp%\*.exe | %Temp%\*.exe |

| Запрет запуска exe файлов из вложенных каталогов %temp% | %Temp%\*\*.exe | %Temp%\*\*.exe |

| Опционально. Запрет запуска exe фалов из любых каталогов в профиле пользователя .

Важно. с эти правилом нужно быть внимательным, т.к. некоторое ПО, например плагины браузеров, установщики – хранят свои исполняемые файлы в профиле. Для таких программ нужно будет сделать правило исключения SRP |

%UserProfile%\*\*.exe | UserProfile%\*\*.exe |

Вы можете добавить собственные каталоги. В нашем примере получился примерно такой список запрещающих правил SRP.

Как правило, также следует запретить запуск других расширений потенциально опасных файлов (*.bat,*.vbs, *.js, *.wsh и т.п.), ведь вредоносный код может находиться не только в *.exe файлах. Для этого нужно изменить пути в правилах SPR , удалив вхождения *.exe. Таким образом, будет запрещен запуск всех исполняемых файлов и файлов сценариев в указанных каталогах. Список «опасных» расширений файлов задается в параметрах политики SRP в разделе Designated File Types. Как вы видите, в нем уже есть предустановленный список расширений исполняемых файлов и скриптов. Можете добавить или удалить определенные расширения.

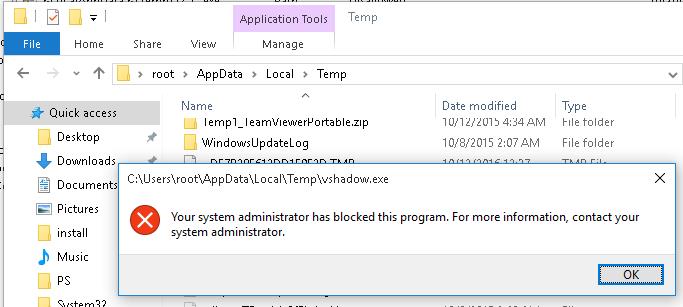

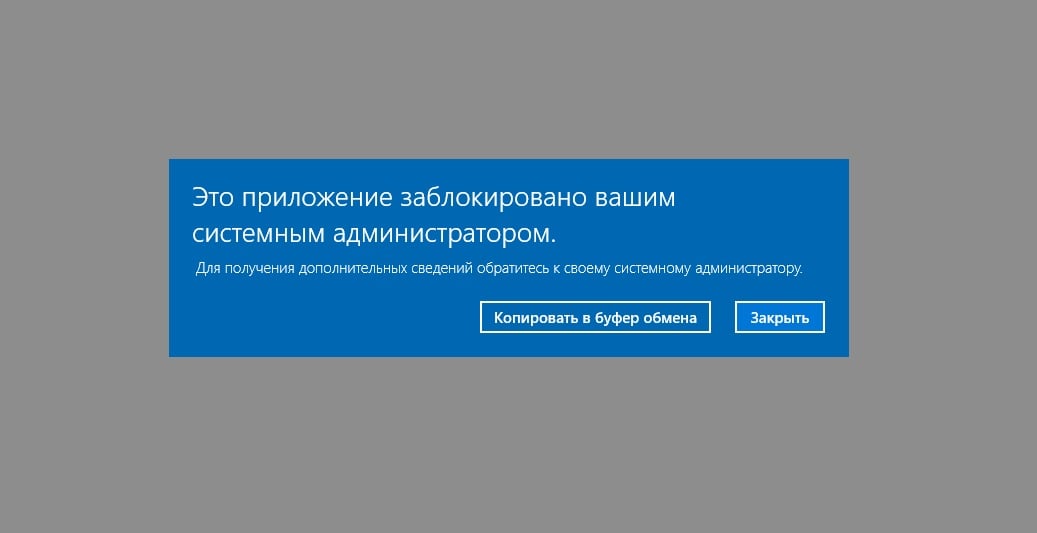

Осталось проверить действие политики Software Restriction Policies на клиентском компьютере. Для этого обновите политики командой gpupdate /force и попробуйте запустить исполняемый *.exe файл из любого из указанных каталогов. Должно появиться сообщение об ошибке:

Your system administrator has blocked this program. For more info, contact your system administrator.

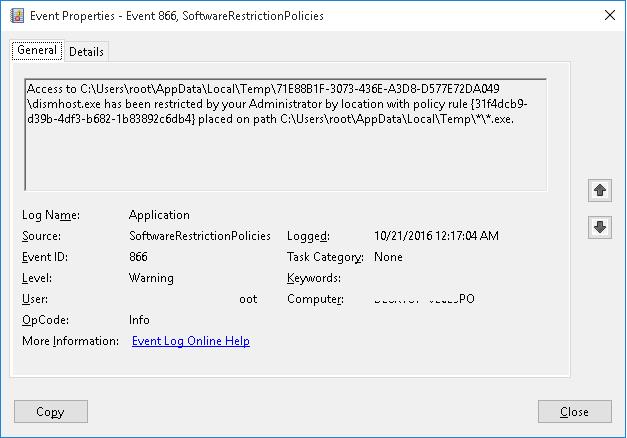

Попытки запуска исполняемых файлов из защищенных каталогов, которые были блокированы политиками SRP можно отслеживать с помощью журнала событий Windows. Интересующие нас события находятся в разделе Application, и имеют Event ID 866, с источником SoftwareRestrictionPolicies и примерно таким текстом:

Access to C:\Users\root\AppData\Local\Temp\71E88B1F-3073-436E-A3D8-D577E72DA049\dismhost.exe has been restricted by your Administrator by location with policy rule {31f4dcb9-d39b-4df3-b682-1b83892c6db4} placed on path C:\Users\root\AppData\Local\Temp\*\*.exe.

Совет. В том случае, если политика мешает запуску нужного доверенного приложения, можно добавить это файл в исключения политики (создав новое правило, указывающее на этот *.exe файл со значением Unrestricted).

Итак, мы показали общий пример техники использования политики ограниченного использования программ (SRP или Applocker) для блокировки вирусов, шифровальщиков и троянов на компьютерах пользователей. Рассматриваемая методик позволяет существенно усилить степень защиты систем от запуска вредоносного кода пользователями.

(РЕШЕНО) Приложение заблокировано системным администратором

Ошибка «Это приложение заблокировано системным администратором» может появляться при запуске разнообразных приложений Windows 10 | 11. И все бы ничего, но проблема в том, что, согласно сообщению, администратор ПК препятствует работе приложения, а этого не может быть, потому как сам пользователь, как правило, и является этим самым админом. Такая вот… поистине дурацкая ситуация.

Можно ли ее исправить? Да, можно, причем куда проще и быстрее, чем вы думаете!

Приложение заблокировано системным администратором — почему?

У проблемы есть четкая причина — это политики ограниченного использования программ, которые были по ошибке активированы каким-то сторонним программным обеспечением, вирусами и прочими вредоносными элементами либо даже самой администраторской учетной записью. Последнее, кстати, случается куда чаще, чем бы того хотелось признавать.

Убираем блокировку приложения администратором

Решение? Да все очень просто: подкорректировать кое-какие настройки системы через редакторы групповых политик и реестра Windows. Обычный пользователь, конечно, на такое никогда не пойдет, но ситуация непростая, а поэтому требует необычных мер. Единственное требование к вам — это наличие администраторской учетной записи на компьютере.

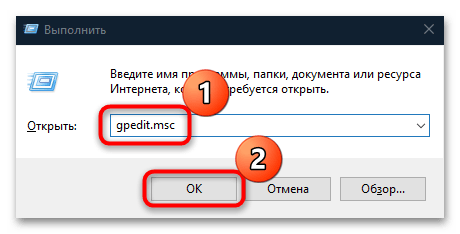

Снятие блокировки через редактор групповых политик (Windows 11, Windows Pro и Corp.)

- Нажмите комбинацию WIN+R для вызова диалогового окошка «Выполнить»;

- пропишите в пустую строку значение gpedit.msc и нажмите ENTER;

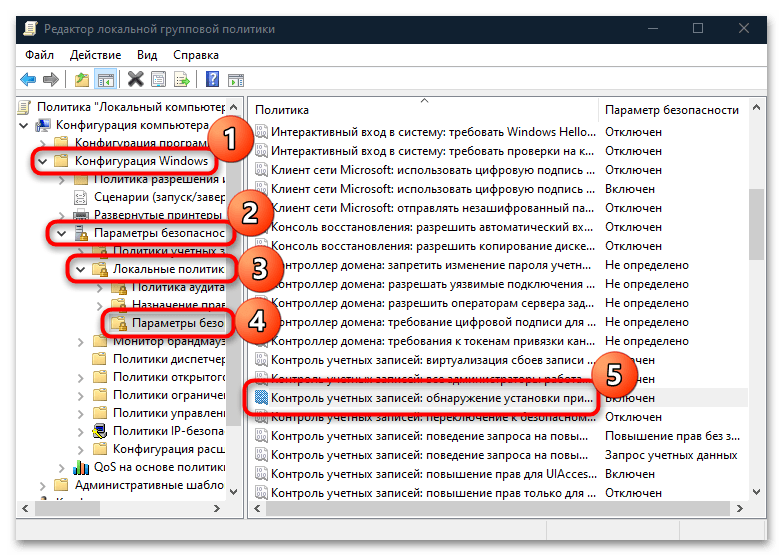

- в окошке редактора групповых политик пройдите в следующую ветку:

- Конфигурация компьютера→Конфигурация Windows→Параметры безопасности→Политики ограниченного использования программ

- кликните ПКМ на политике «Неограниченный» и выберите и выберите опцию «По умолчанию»;

- сделайте тоже самое для политик в подразделе «Дополнительные правила», который располагается чуть ниже;

Заметка: если у вас не получилось получить доступ к «Политикам ограниченного использования программ», нажмите на них ПКМ и выберите «Создать политику ограниченного использования программ». Там все политики будут выставлены без ограничений, т.е. ничего корректировать не придется.

- воспользуйтесь левой панелью редактора и перейдите в следующую ветку:

- Конфигурация компьютера→Конфигурация Windows→Параметры безопасности→Политики управления приложениями→AppLocker→Исполняемые правила

- удалите из исполняемых правил все правила, которые могут препятствовать нормальному запуску приложений;

- вернитесь в AppLocker и удалите все правила, которые будут присутствовать в разделе «Правила упакованных приложений»;

- закройте редактор и перезагрузите ПК.

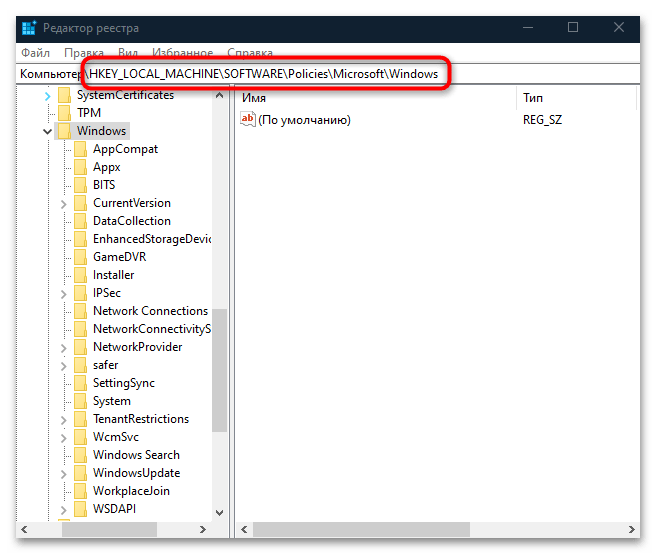

Снятие блокировки через редактор реестра системы (Windows 11, все версии Windows 10)

Пожалуй, еще более простой способ избавиться от блокировки, плюс он доступен для всех поддерживаемых версий Windows. Итак, вот что вам нужно сделать:

- нажмите WIN+R для вызова окошка «Выполнить»;

- пропишите regedit и нажмите ENTER;

- через адресную строку редактора перейдите в следующую директорию:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifiers

- кликните дважды ЛКМ по DefaultLevel в правой части окошка, чтобы открыть его свойства;

- выставьте параметру значение в 40000 (сорок тысяч);

- если в разделе codeidentifiers имеются какие-либо подразделы, кроме 262144, от них необходимо избавиться;

- с помощью адресной строки перейдите в следующую директорию:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\SrpV2

- если у вас получилось перейти в SrpV2, избавьте от него в срочном порядке через ПКМ→Удалить;

- закройте все открытые окошки и перезагрузите ПК.

Альтернативная правка через реестр системы

Если вы не уверены, что сможете справиться с редактором реестра (или он недоступен), то всегда можно воспользоваться особым REG-файлом, который все сделает за вас. Вот что вам нужно сделать:

- создайте на Рабочем столе самый обычный текстовый файл;

- откройте созданный файл и скопируйте в него следующие строки:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifiers]

«DefaultLevel»=dword:00040000

[-HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\SrpV2]

- сохраните изменения в файле и измените его расширение с TXT на REG;

- перенесите созданный REG-файл в папку C:\Windows на системном разделе диска;

- дважды кликните ЛКМ на файл и дайте согласие на внесение изменений;

- перезагрузите ПК (обязательный шаг!).

Самое главное — это следовать четким указаниям выше. Мы понимаем, что инструкция выглядит несколько запутанной и, откровенно говоря, пугающей, однако у вас все непременно получится, если вы не будете спешить. Пожалуйста, делитесь своими успехами в решении «Приложение заблокировано системным администратором» комментариях!

Все способы:

- Способ 1: Применение BAT-файла

- Способ 2: Редактирование реестра

- Способ 3: «Редактор локальной групповой политики»

- Способ 4: Сброс параметров локальных групповых политик

- Дополнительные решения

- Вопросы и ответы: 7

Когда при попытке установить программу/устройство возникает ошибка, говорящая о том, что процедура заблокирована групповой политикой безопасности, это означает, что пользователь сам когда-то активировал функцию ограничения программного обеспечения, а потом просто забыл ее отключить. Также причина ее возникновения может быть в стороннем приложении, предназначенном для обеспечения безопасности и блокирующим то или иное действие.

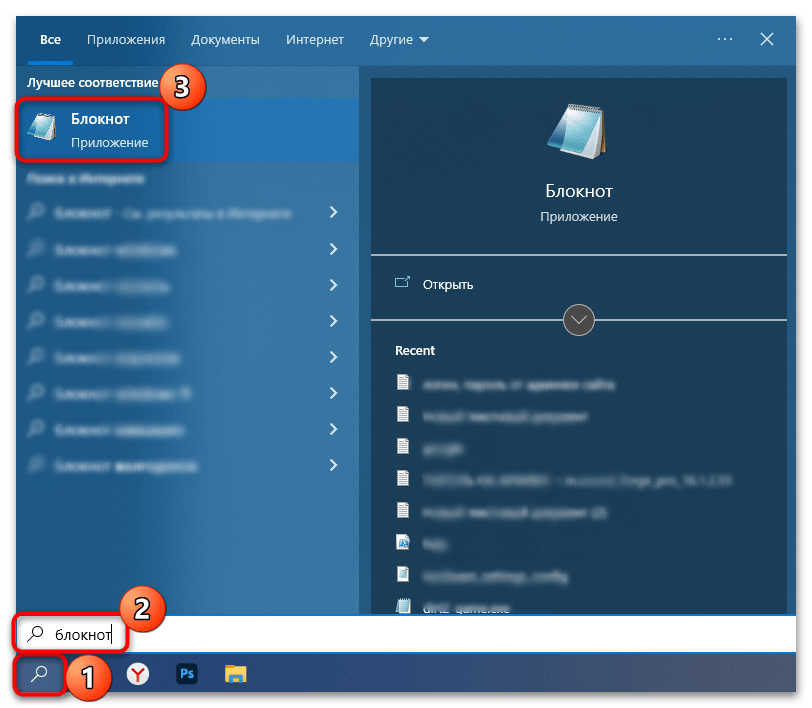

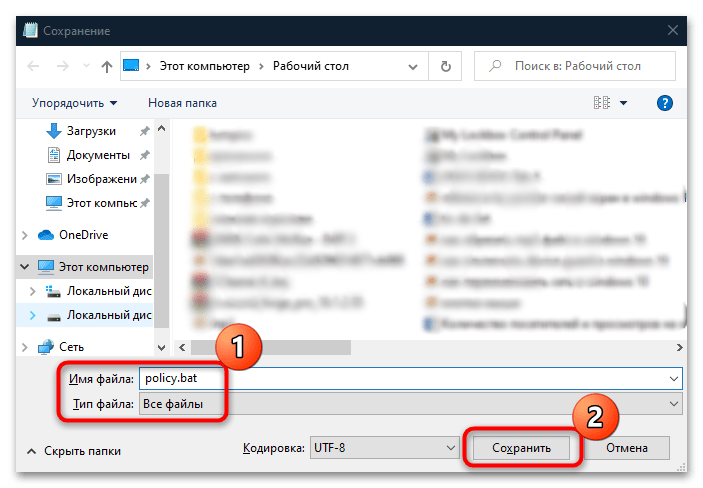

Способ 1: Применение BAT-файла

Когда инсталляция программ заблокирована групповой политикой, можно создать BAT-файл и выполнить его — это позволит автоматизировать процесс отключения функции.

- Запустите встроенный «Блокнот», отыскав его через строку системного поиска.

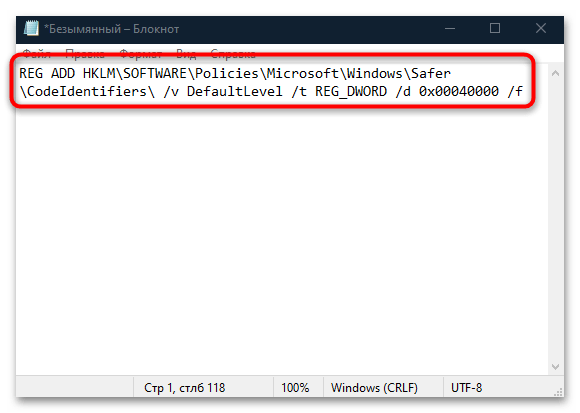

- В окне редактора вставьте следующий код

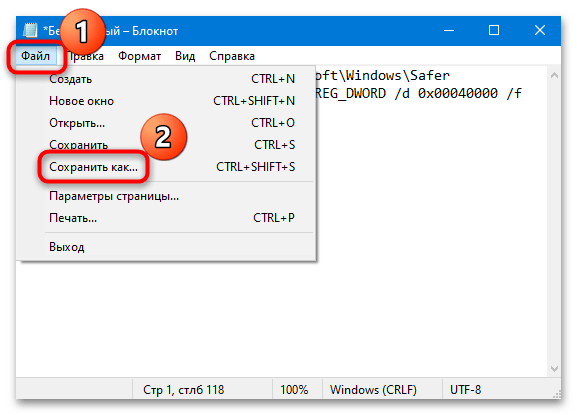

REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\ /v DefaultLevel /t REG_DWORD /d 0x00040000 /f. - Кликните по вкладке «Файл», затем выберите пункт «Сохранить как».

- В новом окне из выпадающего меню «Тип файла» нужно выбрать вариант «Все файлы», затем укажите любой путь для расположения и задайте имя новому файлу, в конце добавив

.bat. Сохраните его.

После этого останется отыскать созданный BAT-файл и запустить его двойным кликом левой кнопкой мыши. Откроется «Командная строка», где выполнится соответствующая команда, затем окно консоли будет закрыто. Попробуйте запустить установку проблемной программы, чтобы проверить, ушла ли проблема.

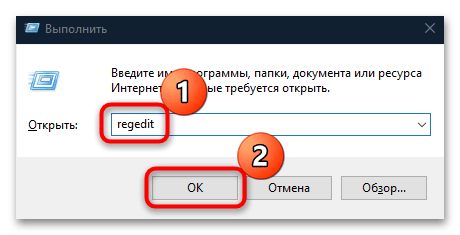

Способ 2: Редактирование реестра

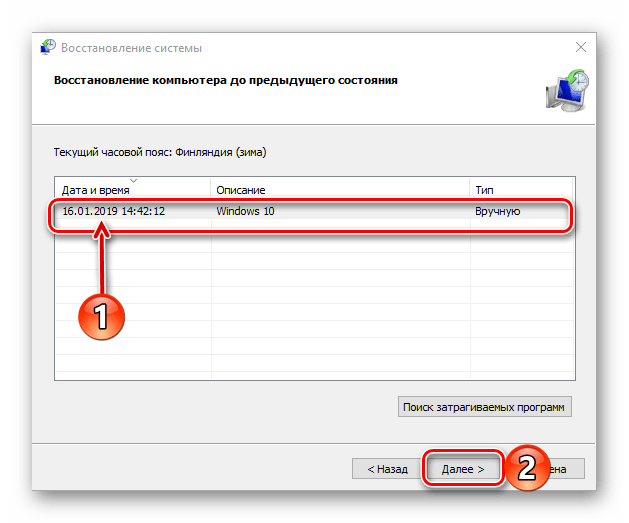

Если установка программы все еще заблокирована, попробуйте изменить значение параметра групповой политики через «Редактор реестра». Только прежде создайте точку восстановления системы, что поможет вернуть ее к рабочему состоянию, если что-то пойдет не так.

Читайте также: Инструкция по созданию точки восстановления Windows 10

- Нажмите на клавиши «Win + R», впишите в строку «Открыть» команду

regedit, затем нажмите на кнопку «ОК». - В открывшемся окне перейдите к разделу с ограничениями групповой политики. Для этого разверните ветку

HKEY_LOCAL_MACHINE/SOFTWARE/Policies/Microsoft/Windows/DeviceInstallи нажмите на подраздел «Restrictions». Все ключи, которые располагаются в подразделе, отображаются в центральной части окна. Если они есть, то попытайтесь удалить их. Это может не получиться — тогда измените значение каждого параметра на «0», дважды кликнув по названию ключа.

Вы можете не найти в «Редакторе реестра» таких параметров или папок — тогда никаких изменений вносить не надо, так как ограничения не установлены.

Способ 3: «Редактор локальной групповой политики»

Попробуйте сбросить параметры объекта через встроенное средство «Редактор локальной групповой политики». Следует отметить, что способ доступен только для владельцев редакций Pro и Enterprise операционной системы Windows 10, поскольку только в них предустановлен инструмент.

- Чтобы открыть редактор, в диалоговом окне «Выполнить» используйте команду

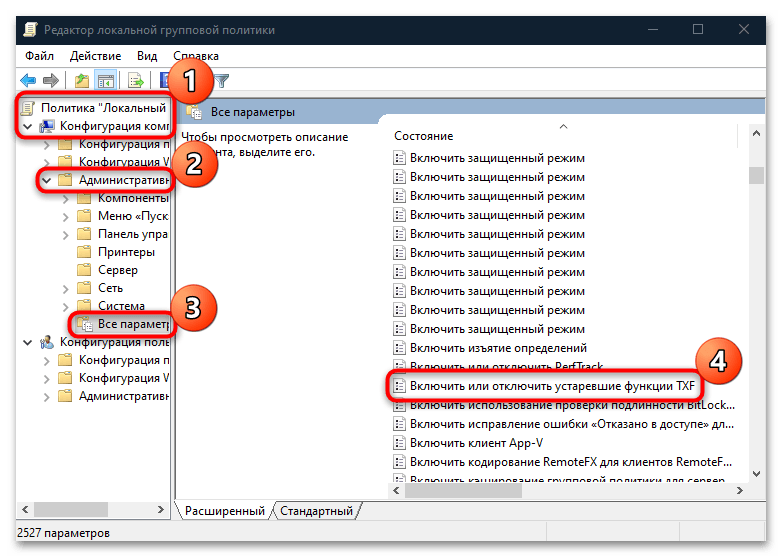

gpedit.msc. - Слева разверните «Политика «Локальный компьютер»» и перейдите по следующему пути: «Конфигурация компьютера» — «Административные шаблоны» — «Все параметры». В центральной части окна упорядочьте параметры по имени, щелкнув по столбцу выше, затем отыщите строку «Включить или отключить устаревшие функции TXF» и дважды кликните по нему ЛКМ.

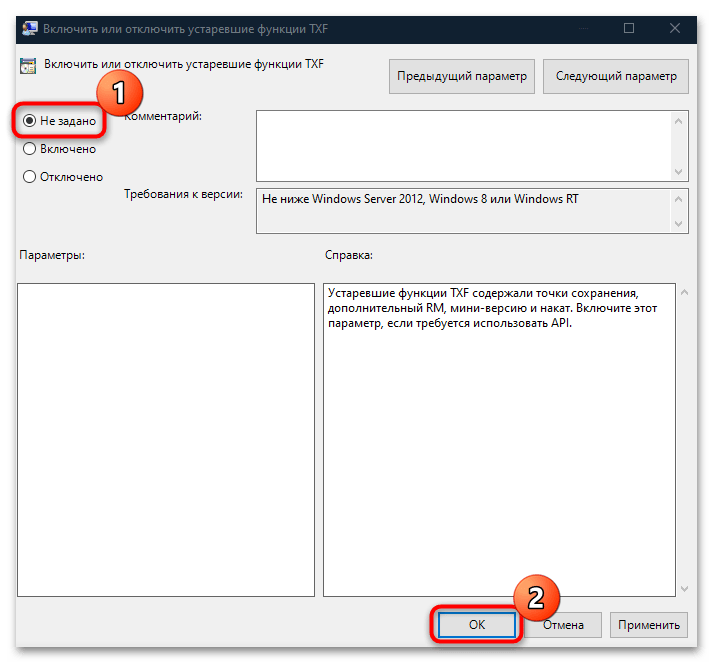

- В новом окне выберите пункт «Не задано» и сохраните настройки.

Эти действия позволяют сбросить параметры групповой политики к тем, которые были по умолчанию.

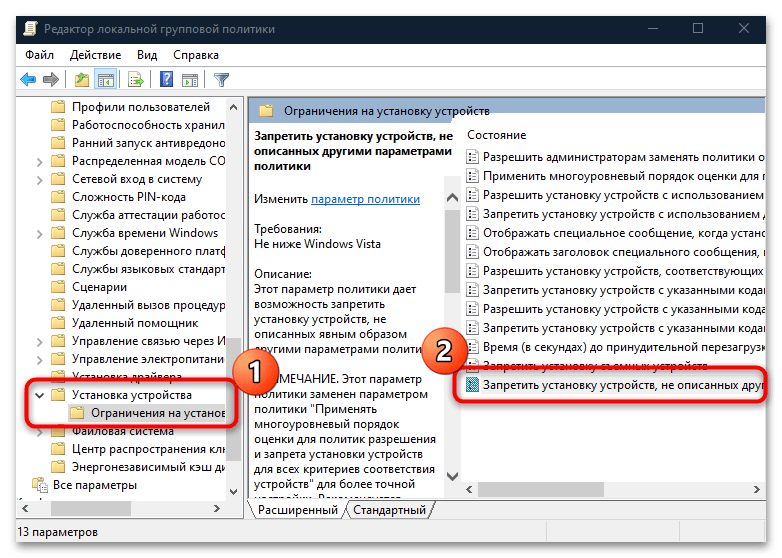

Если же вы столкнулись с проблемой установки устройств, то в «Редакторе локальной групповой политики» может потребоваться проделать следующее:

- На панели слева перейдите по пути «Конфигурация компьютера» — «Административные шаблоны» — «Система» — «Установка устройств» — «Ограничения на установку устройств». В центральной части окна дважды кликните по строке «Запретить установку устройств, не описанных другими параметрами политики».

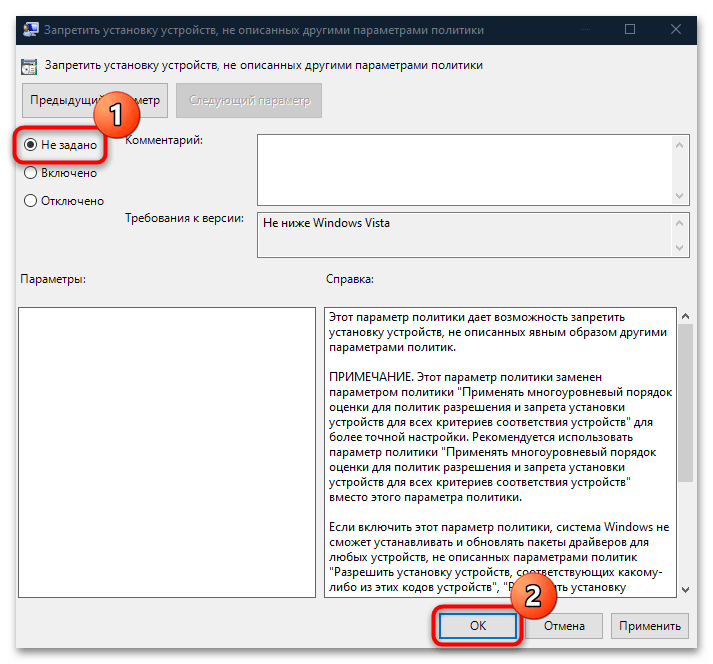

- Откроется окно, где нужно выбрать опцию «Не задано», затем сохранить настройки.

Также можете отключить функцию «Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав», которая располагается в «Конфигурация компьютера» — «Конфигурация Windows» — «Параметры Безопасности» — «Локальные политики» — «Параметры безопасности».

Во всех случаях после настройки параметров нужно перезагрузить систему. Также попробуйте использовать эти варианты вместе, чтобы почти наверняка устранить проблему с установкой ПО.

Способ 4: Сброс параметров локальных групповых политик

В ситуации, когда ни один способ не помогает, остается воспользоваться наиболее эффективным, но при этом радикальным методом – сбросить параметры безопасности групповой политики. Причем значения по умолчанию примут все настройки.

Применяйте метод с осторожностью, особенно если ранее производились какие-либо важные настройки или менялись параметры безопасности. Вариант подойдет больше для опытных пользователей.

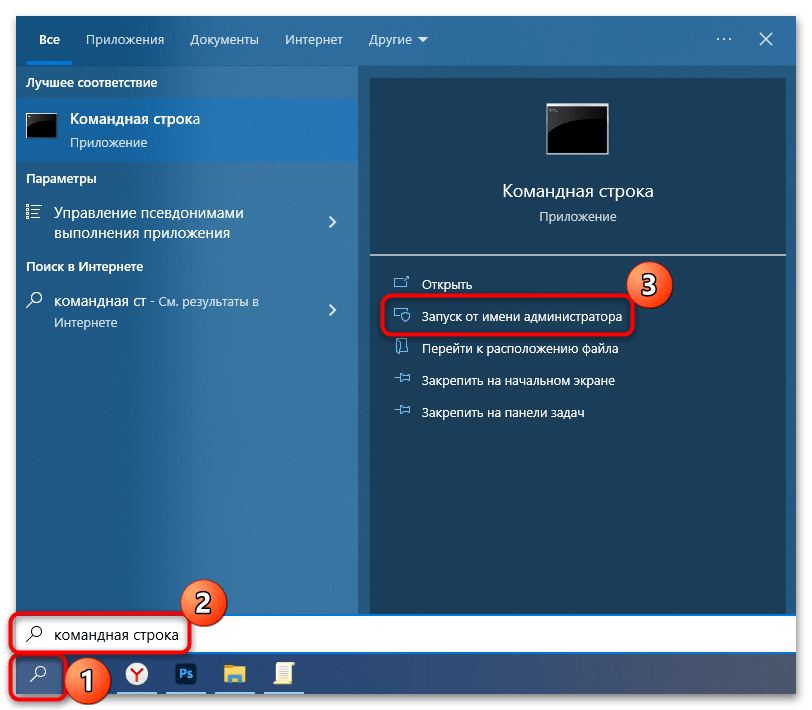

- Запустите консоль «Командная строка» от имени администратора. Для этого используйте системный поиск на нижней панели, кнопку «Пуск» или клавиши «Win + S».

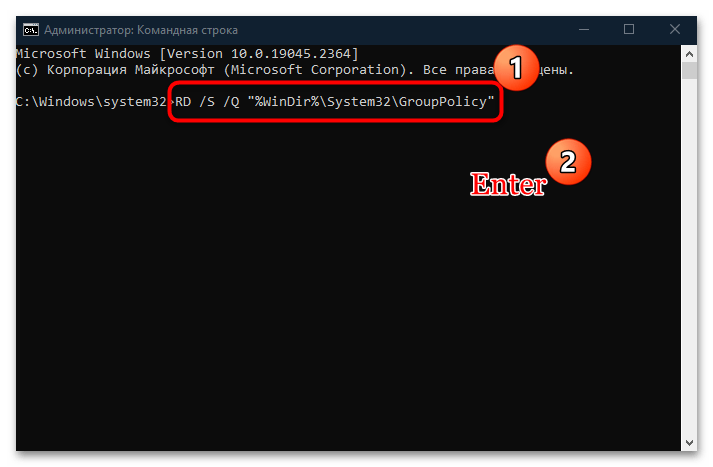

- В окне поочередно выполните несколько команд, нажимая после каждой клавишу «Enter»:

RD /S /Q "%WinDir%\System32\GroupPolicy"

RD /S /Q "%WinDir%\System32\GroupPolicyUsers"

gpupdate /force

Две первые команды полностью очищают папки на системном диске, где находятся групповые политики (Windows создаст их потом заново), а третья команда перезагружает оснастку. После выполнения перезагрузите систему.

Дополнительные решения

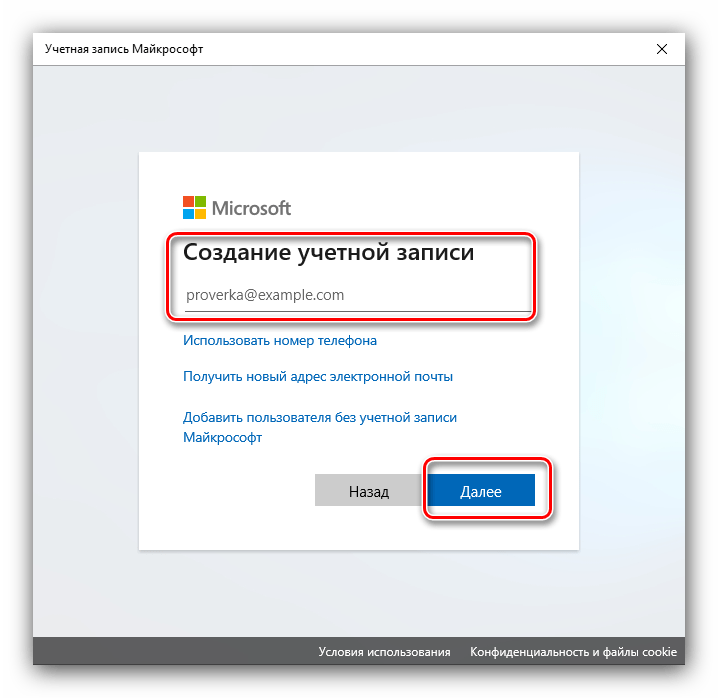

Иногда помогает создание новой учетной записи и вход в систему через нее. В этом случае настройки групповой политики не будут применяться к новому аккаунту. О том, как завести новый аккаунт, мы писали более детально в отдельной нашей статье.

Подробнее: Создание новой учётной записи в Windows 10

Вероятно, причиной блокировки оснасткой установки могли стать и различные системные сбои или результаты вирусных атак. Также не исключено, что вы случайно самостоятельно что-то поменяли в настройках, отчего произошла рассматриваемая проблема. Если вы заметили неполадку недавно, то есть время вернуться к контрольной точке восстановления, когда еще Windows 10 корректно функционировала. Для этого используйте нашу инструкцию по ссылке ниже.

Подробнее: Откат к точке восстановления в Windows 10

В крайнем случае можно сбросить настройки Windows 10 до заводских, вернув состояние операционной системы и ее параметры к тем, что были изначально.

Читайте также: Возвращаем Windows 10 к заводскому состоянию

Наша группа в TelegramПолезные советы и помощь

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifiers]

«authenticodeenabled»=dword:00000000

«DefaultLevel»=dword:00000000

«TransparentEnabled»=dword:00000002

«PolicyScope»=dword:00000001

«ExecutableTypes»=hex(7):57,00,53,00,43,00,00,00,56,00,42,00,53,00,00,00,56,00,

42,00,00,00,55,00,52,00,4c,00,00,00,53,00,48,00,53,00,00,00,53,00,43,00,52,

00,00,00,50,00,49,00,46,00,00,00,50,00,43,00,44,00,00,00,4f,00,43,00,58,00,

00,00,4d,00,53,00,54,00,00,00,4d,00,53,00,50,00,00,00,4d,00,53,00,49,00,00,

00,4d,00,53,00,43,00,00,00,4d,00,44,00,45,00,00,00,4d,00,44,00,42,00,00,00,

4a,00,53,00,00,00,49,00,53,00,50,00,00,00,49,00,4e,00,53,00,00,00,49,00,4e,

00,46,00,00,00,48,00,54,00,41,00,00,00,45,00,58,00,45,00,00,00,43,00,52,00,

54,00,00,00,43,00,50,00,4c,00,00,00,43,00,4f,00,4d,00,00,00,43,00,4d,00,44,

00,00,00,42,00,41,00,54,00,00,00,42,00,41,00,53,00,00,00,41,00,44,00,50,00,

00,00,41,00,44,00,45,00,00,00,00,00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifiers\262144]

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifiers\262144\Paths]

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifiers\262144\Paths{191cd7fa-f240-4a17-8986-94d480a6c8ca}]

«LastModified»=hex(b):c9,ae,97,63,18,84,d9,01

«Description»=»»

«SaferFlags»=dword:00000000

«ItemData»=»C:\\Windows»

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifiers\262144\Paths{cea59734-a2f8-487b-ab8a-6267ccd87c31}]

«LastModified»=hex(b):a7,84,29,77,18,84,d9,01

«Description»=»»

«SaferFlags»=dword:00000000

«ItemData»=»C:\\Program Files»

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifiers\262144\Paths{d2c34ab2-529a-46b2-b293-fc853fce72ea}]

«LastModified»=hex(b):c9,ae,97,63,18,84,d9,01

«Description»=»»

«SaferFlags»=dword:00000000

«ItemData»=»C:\\Program Files (x86)»