Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя для подключения к удаленному рабочему столу. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как разрешить сохранять учетные данные для RDP подключений в Windows, и что делать, если несмотря на все настройки, у пользователей не сохраняются пароли для RDP подключения (пароль запрашивается каждый раз)

Содержание:

- Как сохранить пароль для RDP подключения в Windows?

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

- Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

- Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

Как сохранить пароль для RDP подключения в Windows?

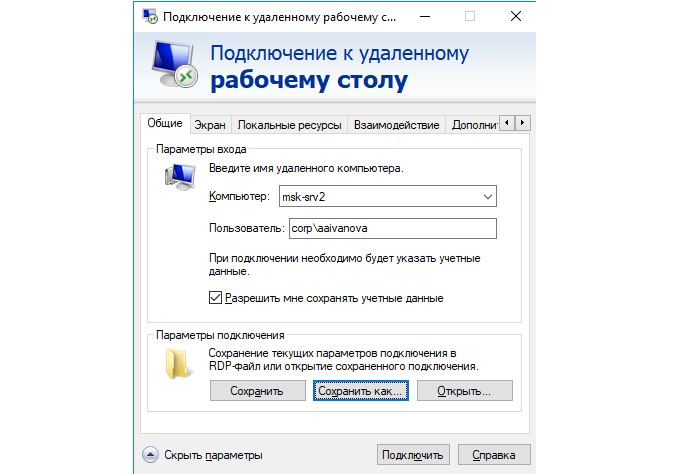

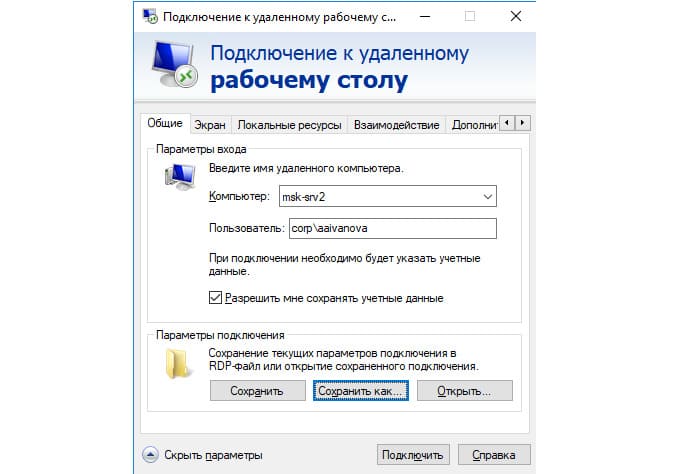

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента Remote Desktop Connection (mstsc.exe) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

При следующем подключении к удаленному RDP серверу под этим же пользователем, клиент автоматически получит сохраненный пароль из менеджера паролей Windows и использует его для RDP-аутентификации.

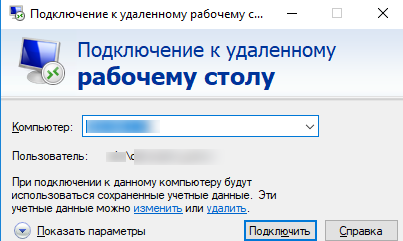

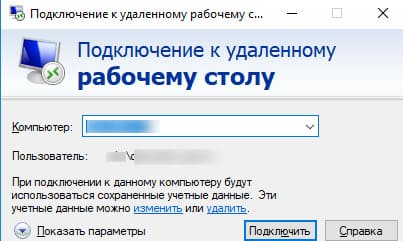

Если для данного компьютера имеется сохраненный пароль, в окне RDP клиента будет указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Saved credentials will be used to connect to this computer. You can edit or delete these credentials.

В большинстве случаев администраторы не рекомендуют пользователям сохранять пароли подключений в Windows. Например, в домене Active Directory лучше настроить SSO (Single Sign-On) для прозрачной RDP аутентификации.

По умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения с компьютера, добавленного в домен Active Directory, к компьютеру/серверу, который находится в другом домене или рабочей группе. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, Windows не позволяет его использовать, и требует от пользователя каждый раз вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

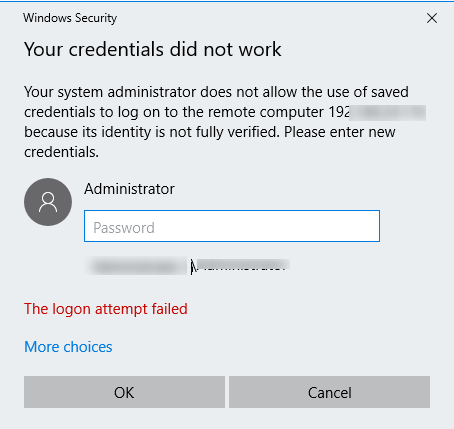

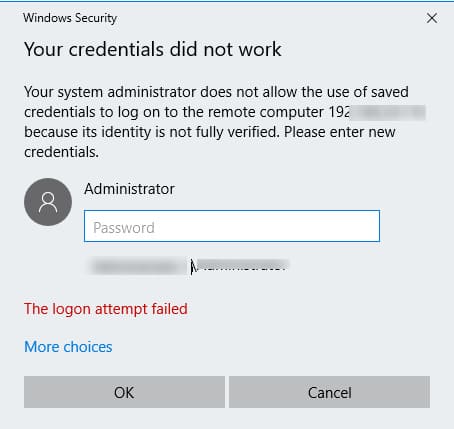

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

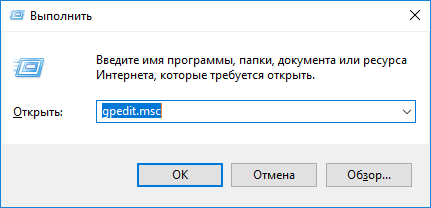

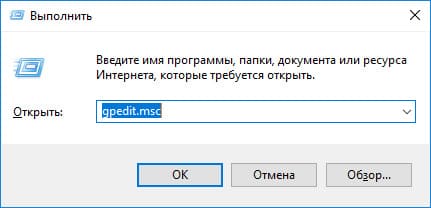

- Откройте редактор локальной GPO, нажав Win + R -> gpedit.msc ;

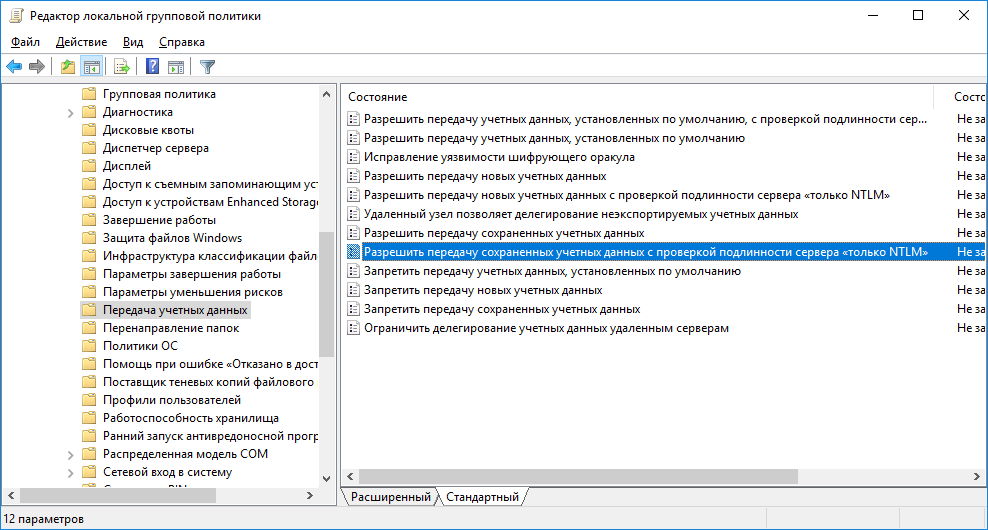

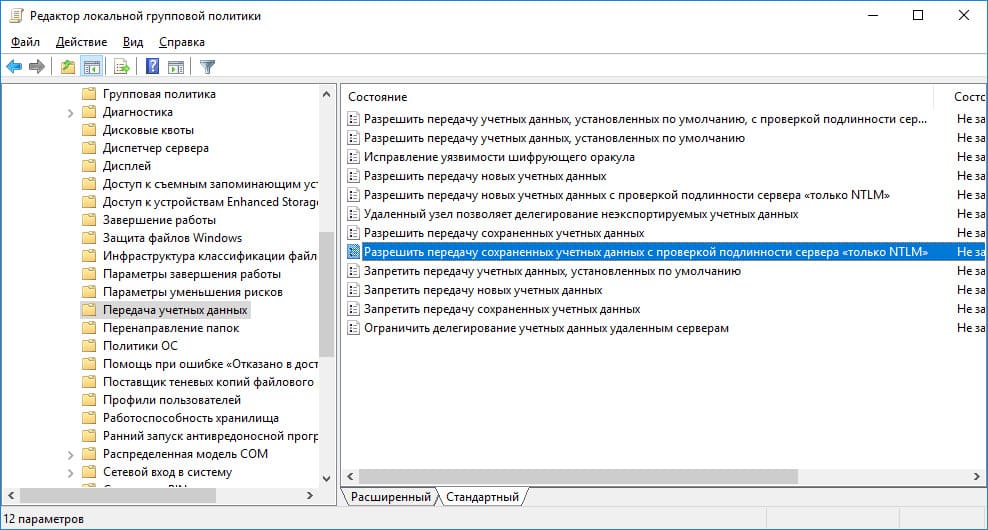

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM);

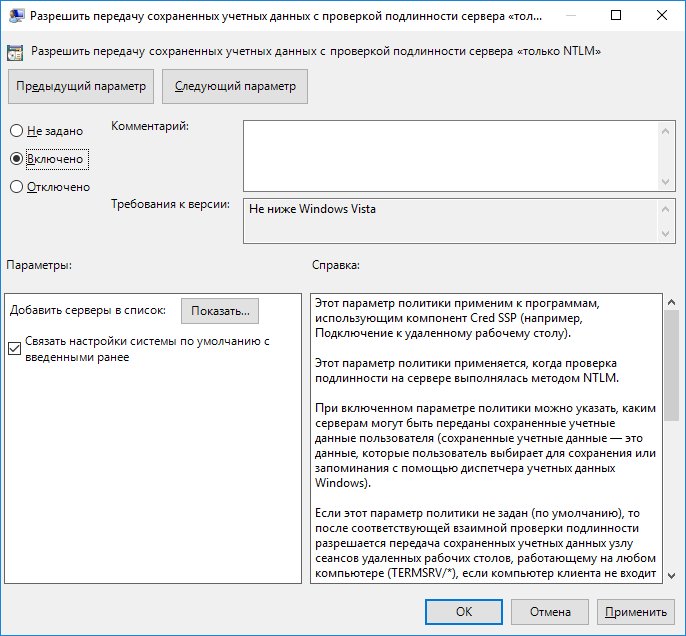

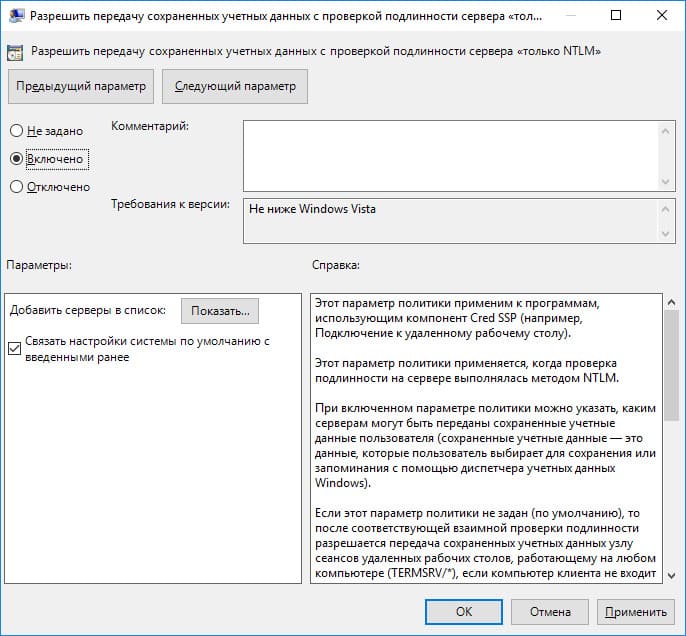

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

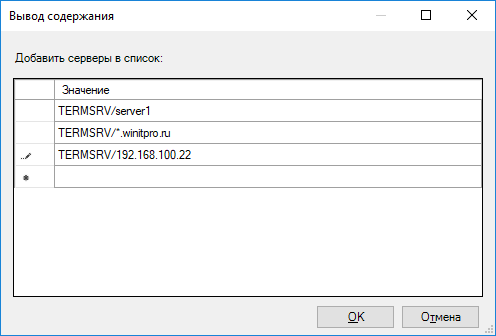

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения. Список удаленных компьютеров нужно указать в следующих форматах:

-

TERMSRV/server1

— разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу; -

TERMSRV/*.winitpro.ru

— разрешить RDP подключение ко всем компьютерам в домене winitpro.ru; -

TERMSRV/*

— разрешить использование сохранённого пароля для подключения к любым компьютерам.

Примечание. TERMSRV нужно обязательно писать в верхнем регистре, а имя компьютера должно полностью соответствовать тому, которое вы указываете в поле подключения RDP клиента.

-

- Аналогичным образом включите и добавьте ваши значения TERMSRV/ в параметр Allow Delegating Saved Credentials (“Разрешить передачу сохранённых учетных данных”);

Этим настройкам GPO соответствуют следующие параметры реестра:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation] "AllowSavedCredentialsWhenNTLMOnly"=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation] “AllowSavedCredentialsWhenNTLMOnly”=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials] "1"="TERMSRV/*"

- Проверьте, что политика Deny delegating saved credentials / Запретить передачу сохраненных учетных данных отключена (или не настроена). Запретительные политики GPO имеют более высокий приоритет, чем разрешающие;

- Также должен быть отключен параметр Network access: Do not allow storage of passwords and credentials for network authentication (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options); Если этот параметр включен, то при попытке сохранить пароль в хранилище пользователь получит ошибку:

Credential Manager ErrorUnable to save credentials. To save credentials in this vault, check your computer configuration.Error code: 0x80070520 Error Message: A specified logon session does not exist. It may already have been terminated.

- Сохраните изменения и обновите групповые политики командой

gpupdate /force

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

Вы можете вывести список сохранённых паролей для RDP подключений с помощью команды:

cmdkey /list ^| findstr "target=TERMSRV"

Чтобы очистить сохраненные пароли подключений, выполните команду:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. Если вы хотите чтобы политика разрешения использования сохранённых паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

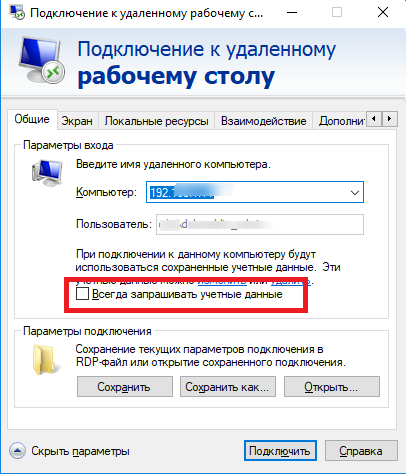

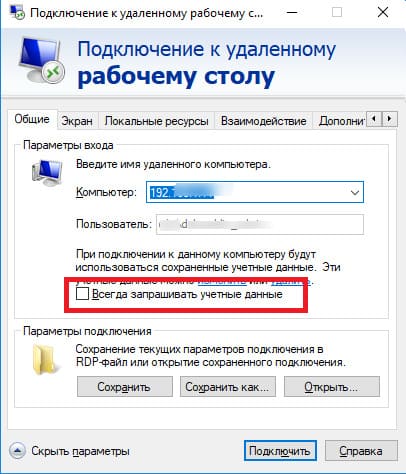

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (

prompt for credentials:i:0

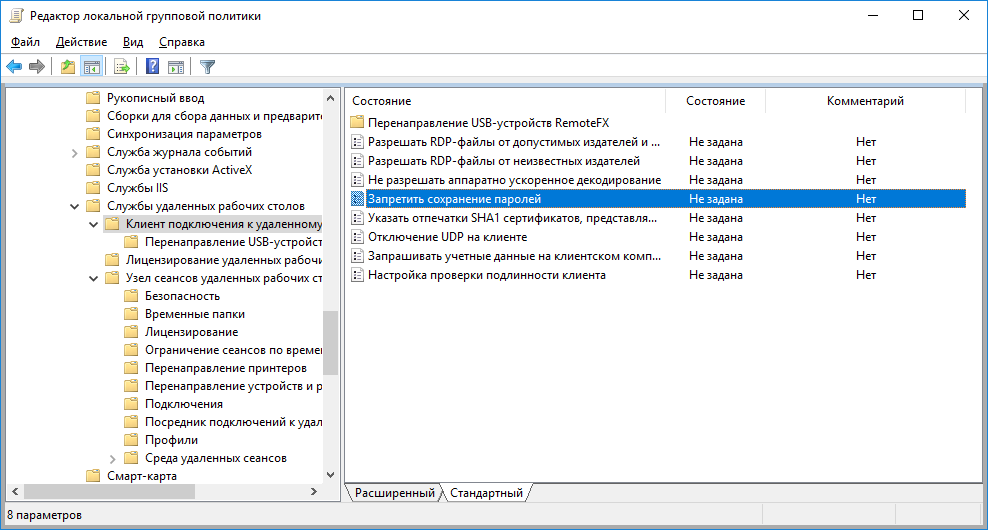

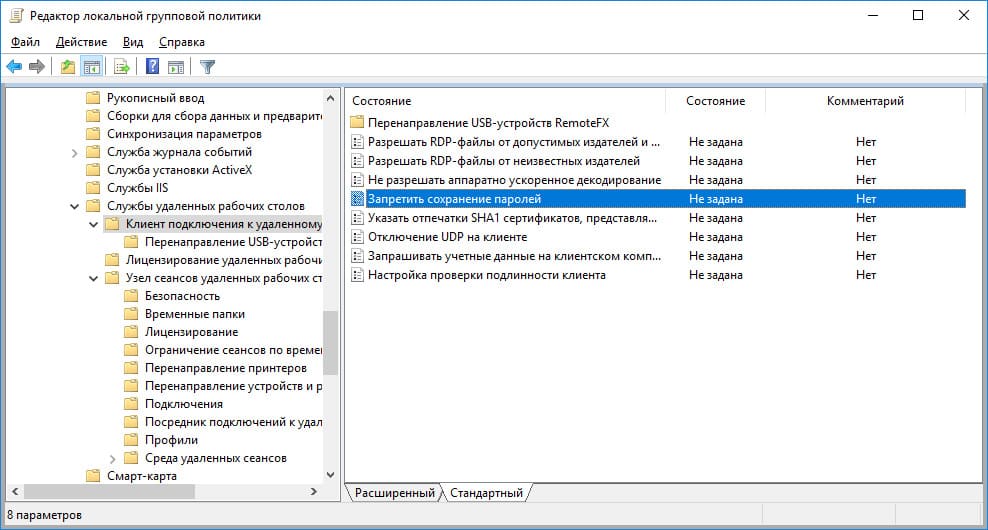

); - Запустите редактор локальной групповой политики

gpedit.msc

, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметры “Запретить сохранение паролей” (Do not allow passwords to be saved) и Prompt for credentials on the client computer должны быть не заданы или отключены. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult); - Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите

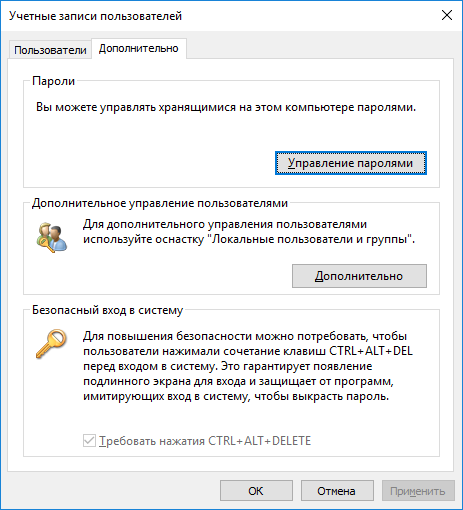

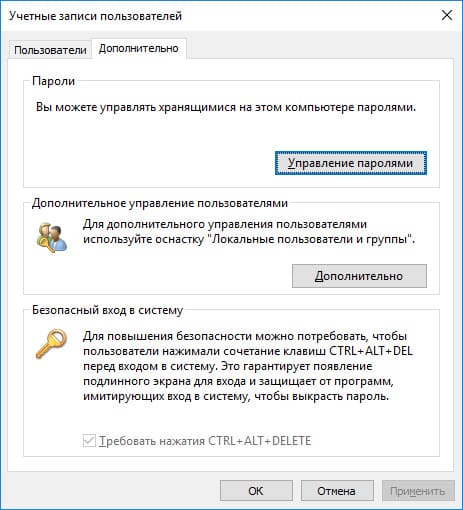

control userpasswords2

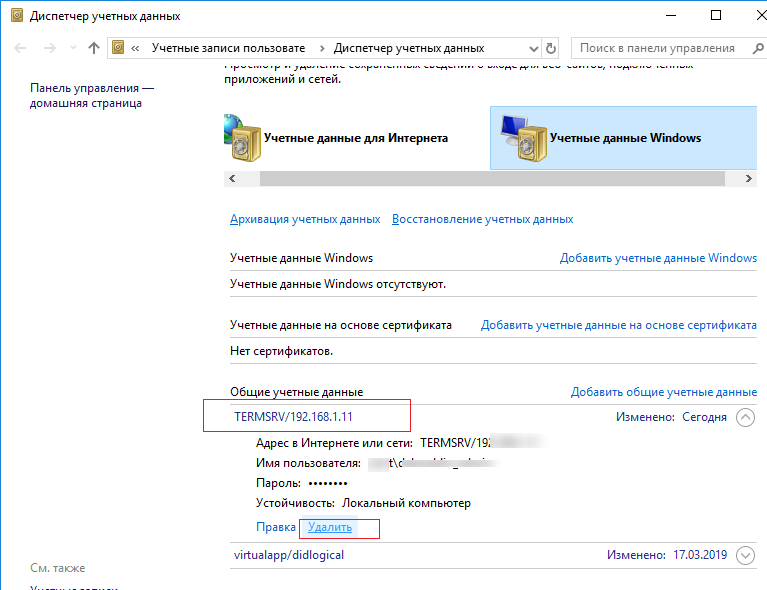

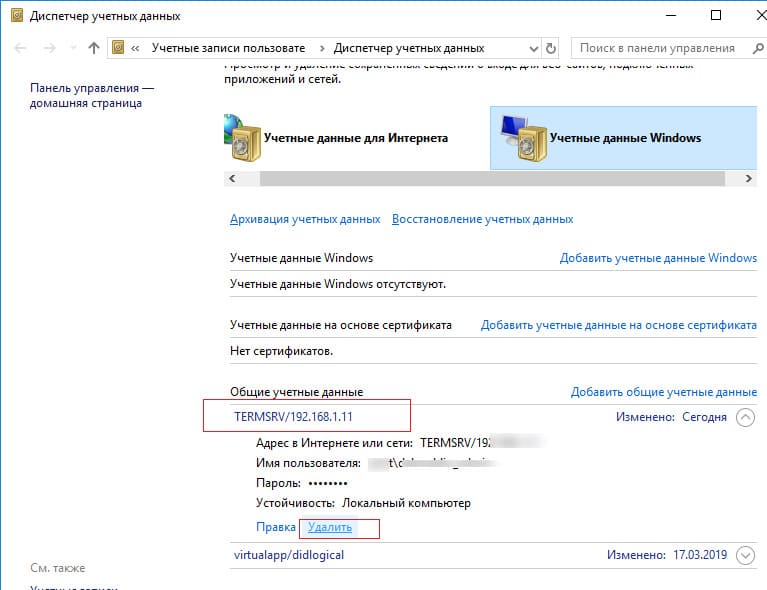

и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

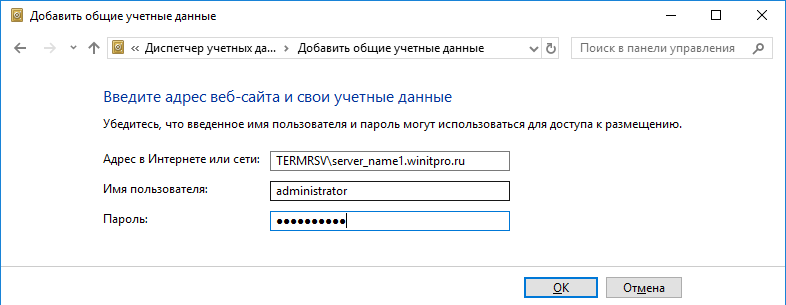

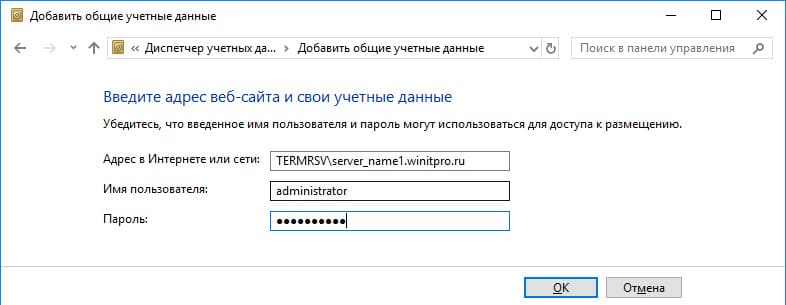

Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRV\server_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

- Вход с сохраненным паролем также не будет работать, если удаленный RDP сервер давно не обновлялся и при подключении к нему появляется ошибка CredSSP encryption oracle remediation.

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

При подключении к RDP хосту или ферме RDS с помощью сохраненного пароля может появится ошибка:

Windows Security Your credentials did not work The server’s authentication policy does not allow connection requests using saved credentials. Please enter new credentials.

Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных.

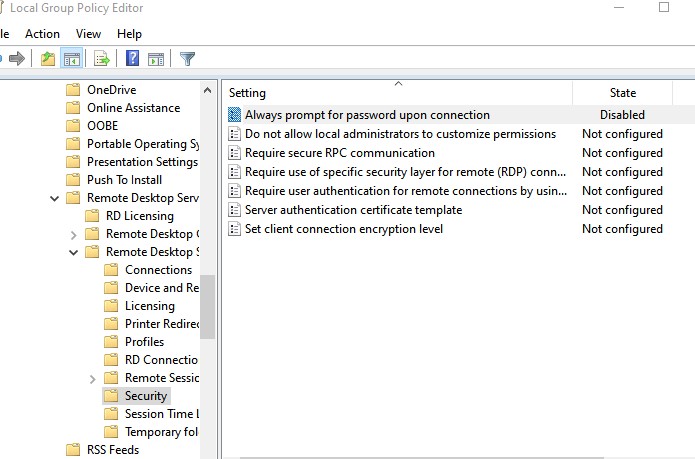

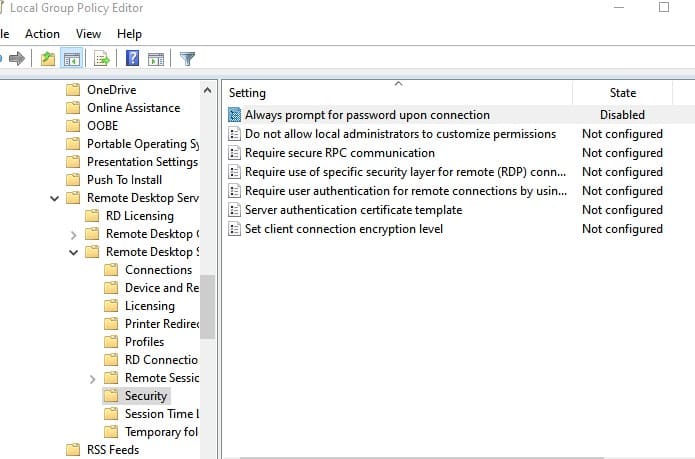

В этом случае на удаленном сервере нужно отключить параметр “Always prompt for password upon connection” в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Если эта политика включена, RDP хост всегда запрашивает у клиента пароль для подключения.

Можно включить этот параметр через реестр:

REG add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v fPromptForPassword /t REG_DWORD /d 0 /f

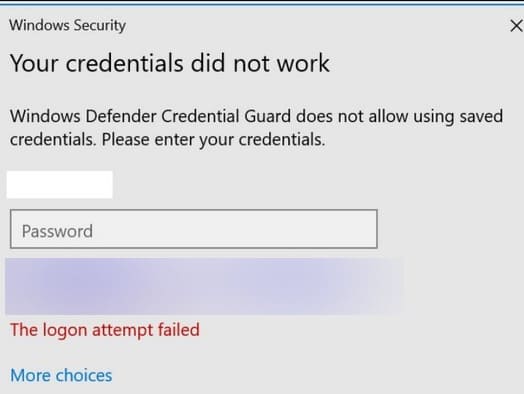

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

После обновления до Windows 11 22H2 пользователи стали жаловаться, что теперь они не могут использовать сохраненные пароли для RDP подключений:

Windows Security: Your credentials did not work Windows Defender Credential Guard does not allow using saved credentials. Please enter your credentials.

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные.

Представленные еще в Windows 10 1607 компонент Windows Defender Remote Credential Guard должен защищать ваши учетные данные для RDP подключений. В обновлении 22H2 по умолчанию он разрешает использовать сохраненные учетные данные только при использовании Kerberos аутентификации на RDP хосте. Если нельзя использовать Kerberos (контроллер домена не доступен, или вы подключаетесь к хосту в рабочей группе), Remote Credential Guard блокирует аутентификацию с помощью NTLM.

Для решения этой проблемы придется отключить Credential Guard через реестр:

New-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\LSA" -Name "LsaCfgFlags" -PropertyType "DWORD" -Value 0 -Force

В этой статье расскажем, как настроить сохранение паролей для RDP подключений в Windows и какие действия предпринять, если пароли не сохраняются, несмотря на все настройки (пароль каждый раз запрашивается заново).

Приобрести оригинальные ключи активации Windows Server можно у нас в каталоге от 1190 ₽

Как сохранить пароль для RDP подключения в Windows?

По умолчанию Windows позволяет пользователям сохранять пароли для RDP подключений. Для этого в окне клиента Remote Desktop Connection (mstsc.exe) нужно ввести имя удаленного компьютера, учетные данные и отметить галочкой опцию “Разрешить мне сохранять учетные данные” (Allow me to save credentials). После нажатия кнопки “Подключить”, сервер RDP запрашивает пароль, который сохраняется в Windows Credential Manager, а не в .RDP файл.

При следующем подключении клиент автоматически получит сохраненный пароль из менеджера паролей Windows и использует его для аутентификации.

Если для компьютера имеется сохраненный пароль, в окне клиента будет указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Администраторы часто не рекомендуют пользователям сохранять пароли подключений в Windows. Например, в домене Active Directory предпочтительнее настроить SSO (Single Sign-On) для более безопасной аутентификации.

По умолчанию Windows не разрешает использовать сохраненный пароль для RDP подключения с компьютера в домене Active Directory к серверу, находящемуся в другом домене или рабочей группе. Несмотря на то, что пароль сохранен в Credentials Manager, Windows требует от пользователя вводить его заново. Также Windows запрещает использование сохраненного пароля для RDP, если подключение происходит под локальной учетной записью, а не доменной.

При попытке подключения с сохраненным паролем в таких случаях может появиться ошибка:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской версии Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, так как между данным компьютером и удаленным сервером отсутствуют доверительные отношения.

Чтобы изменить эти настройки на компьютере, с которого выполняется RDP подключение:

1. Откройте редактор локальной GPO с помощью Win + R и команды gpedit.msc

2. Перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных).

3. Найдите политику под названием Allow delegating saved credentials with NTLM-only server authentication (Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM).

4. Дважды щелкните по политике, включите её (Enable) и нажмите кнопку “Показать” (Show).

5. Укажите список удаленных компьютеров, для которых можно использовать сохраненные пароли для RDP подключения. Список должен быть в следующих форматах:

TERMSRV/server1

— разрешает подключение к одному конкретному серверу;

TERMSRV/*.softcomputers.org

— разрешает подключение ко всем серверам в домене softcomputers.org;

TERMSRV/*

— разрешает подключение к любым серверам.

Примечание. TERMSRV необходимо писать заглавными буквами, а имя сервера должно полностью совпадать с тем, что указано в настройках клиента RDP.

Также добавьте ваши значения TERMSRV/ в параметр Allow Delegating Saved Credentials (“Разрешить передачу сохранённых учетных данных”).

Эти настройки можно задать в реестре с помощью следующих параметров:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation]

"AllowSavedCredentialsWhenNTLMOnly"=dword:00000001

"AllowSavedCredentials"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly]

"1"="TERMSRV/*"

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials]

"1"="TERMSRV/*"

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation]

"AllowSavedCredentialsWhenNTLMOnly"=dword:00000001

"AllowSavedCredentials"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly]

"1"="TERMSRV/*"

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials]

"1"="TERMSRV/*"

Убедитесь, что политика Deny delegating saved credentials (“Запретить передачу сохраненных учетных данных”) отключена или не настроена. Запрещающие политики имеют более высокий приоритет, чем разрешающие.

Также следует отключить параметр Network access: Do not allow storage of passwords and credentials for network authentication (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options). Если этот параметр включен, при попытке сохранить пароль будет возникать ошибка:

Credential Manager Error

Unable to save credentials. To save credentials in this vault, check your computer configuration.

Error code: 0x80070520

Error Message: A specified logon session does not exist. It may already have been terminated.

Сохраните изменения и обновите групповые политики с помощью команды gpupdate /force.

Теперь при RDP подключении клиент mstsc сможет использовать сохранённый пароль.

Чтобы просмотреть список сохранённых паролей для RDP подключений, используйте команду:

cmdkey /list ^| findstr "target=TERMSRV"

Чтобы удалить сохраненные пароли, выполните команду:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

Редактор локальных групповых политик позволяет изменить настройки только для одного компьютера. Если нужно, чтобы политика действовала на многие компьютеры в домене, используйте доменные политики через консоль gpmc.msc.

Что делать, если пароль для RDP подключения в Windows не сохраняется?

Если настройки выполнены по инструкции, но при каждом подключении система требует ввести пароль, проверьте следующие моменты:

1. В настройках RDP убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана.

2. Если используется сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (prompt for credentials:i:0).

3. В редакторе локальной политики gpedit.msc перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметры “Запретить сохранение паролей” (Do not allow passwords to be saved) и Prompt for credentials on the client computer должны быть не заданы или отключены. Проверьте также результирующую политику на вашем компьютере с помощью команды gpresult.

4. Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Запустите control userpasswords2 и перейдите на вкладку “Дополнительно”, затем нажмите на кнопку “Управление паролями”. В открывшемся окне выберите “Учетные данные Windows” и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

Из этого окна можно вручную добавить учетные данные для RDP подключения. Имя сервера должно быть указано в формате TERMSRV\server_name1. После очистки истории RDP подключений на компьютере не забудьте удалить сохраненные пароли.

Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRV\server_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

Подключение с сохраненным паролем не будет работать, если сервер RDP давно не обновлялся, и при подключении возникает ошибка CredSSP encryption oracle remediation.

После выполнения всех действий пользователи смогут использовать сохраненные пароли для RDP подключений.

Политика проверки подлинности на сервере не допускает подключения с сохраненными учетными данными

При подключении к RDP хосту с использованием сохраненного пароля может появиться ошибка:

Windows Security

Your credentials did not work

The server’s authentication policy does not allow connection requests using saved credentials. Please enter new credentials.

Для устранения ошибки на удаленном сервере необходимо отключить параметр “Always prompt for password upon connection” в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Если данная политика включена, сервер RDP всегда будет запрашивать пароль у клиента.

Этот параметр можно отключить через реестр:

REG add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v fPromptForPassword /t REG_DWORD /d 0 /f

Credential Guard в Защитнике Windows может блокировать использование сохраненных учетных данных

После обновления до Windows 11 22H2 пользователи часто сообщают, что не могут использовать сохраненные пароли для RDP подключений:

Windows Security: Your credentials did not work

Windows Defender Credential Guard does not allow using saved credentials. Please enter your credentials.

В Windows 10 1607 была представлена функция Windows Defender Remote Credential Guard для защиты учетных данных при RDP подключениях. В обновлении 22H2 по умолчанию разрешается использование сохраненных учетных данных только при аутентификации с помощью Kerberos. Если Kerberos использовать невозможно (например, контроллер домена недоступен или подключение происходит к рабочей группе), Remote Credential Guard блокирует использование NTLM.

Чтобы отключить Credential Guard, выполните команду в реестре:

New-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\LSA" -Name "LsaCfgFlags" -PropertyType "DWORD" -Value 0 -Force

|

Remote Desktop PassView v1.02 — Recover the password of Remote Desktop Connection utility Copyright (c) 2006 — 2014 Nir Sofer |

Description

Remote Desktop PassView is a small utility that reveals the password stored by

Microsoft Remote Desktop Connection utility inside the .rdp files.

Notice: Currently, this tool doesn’t work with the latest versions of Remote Desktop Connection utility.

You can use the following tools to get the passwords stored by new versions of Remote Desktop Connection (6.0 or higher):

Network Password Recovery

CredentialsFileView

Versions History

- Version 1.02 — Removed the command-line options that export the passwords to a file from the official version. A version of this tool with full command-line support will be posted on separated Web page.

- Version 1.01 — The configuration is now saved to a file instead of the Registry.

- Version 1.00 — First release.

License

This utility is released as freeware.

You are allowed to freely distribute this utility via floppy disk, CD-ROM,

Internet, or in any other way, as long as you don’t charge anything for this.

If you distribute this utility, you must include all files in

the distribution package, without any modification !

Be aware that selling this utility as a part of a software package is not allowed !

Disclaimer

The software is provided «AS IS» without any warranty, either expressed or implied,

including, but not limited to, the implied warranties of merchantability and fitness

for a particular purpose. The author will not be liable for any special, incidental,

consequential or indirect damages due to loss of data or any other reason.

Using Remote Desktop PassView

Remote Desktop PassView doesn’t require any installation process or additional DLL files.

Just copy the executable (rdpv.exe) to any folder you like, and run it.

After you run rdpv.exe, the main window display the passwords of .rdp located under your

«My Documents» folder. The default .rdp file (Default.rdp) is usually stored in this location

If you want to recover that password of another .rdp file, just drag the file from Explorer into

the window of Remote Desktop PassView utility or use the «Open .rdp File» option from the File menu.

Be aware that Remote Desktop PassView can only recover the passwords created by your current

logged on user. It cannot recover the passwords of .rdp files created by other users.

Translating Remote Desktop PassView To Another Language

Remote Desktop PassView allows you to easily translate all menus, dialog-boxes, and other strings

to other languages.

In order to do that, follow the instructions below:

- Run Remote Desktop PassView with /savelangfile parameter:

rdpv.exe /savelangfile

A file named rdpv_lng.ini will be created in the folder of Remote Desktop PassView utility. - Open the created language file in Notepad or in any other text editor.

- Translate all menus, dialog-boxes, and string entries to the desired language.

- After you finish the translation, Run Remote Desktop PassView, and all translated

strings will be loaded from the language file.

If you want to run Remote Desktop PassView without the translation, simply rename the language file, or move

it to another folder.

Feedback

If you have any problem, suggestion, comment, or you found a bug in my utility,

you can send a message to nirsofer@yahoo.com

Remote Desktop PassView is also available in other languages. In order to change the language of

Remote Desktop PassView, download the appropriate language zip file, extract the ‘rdpv_lng.ini’,

and put it in the same folder that you Installed Remote Desktop PassView utility.

| Language | Translated By | Date | Version |

|---|---|---|---|

| Arabic | Abo Rehaam | 11/02/2011 | 1.01 |

| Bulgarian | Hristo Drumev | 13/01/2007 | |

| Dutch | Jan Verheijen | 23/02/2015 | 1.02 |

| French | PasswordOne | 21/02/2015 | |

| Galician | Xosé Antón Vicente rodríguez | 13/01/2007 | |

| German | «Latino» auf WinTotal.de | 18/09/2014 | 1.02 |

| Hebrew | peterg | 29/04/2011 | |

| Hungarian | ZityiSoft | 20/06/2009 | |

| Italian | Fabio Mastroianni | 13/01/2007 | |

| Italian | Maurizio Madaro | 12/01/2007 | |

| Persian | ( JAVAD JOURSARAEI Alashti ) | 06/08/2014 | |

| Persian | Amirreza Nasiri | 13/11/2015 | 1.02 |

| Romanian | Jaff (Oprea Nicolae) | 05/02/2016 | 1.02 |

| Russian | Sonya | 10/03/2010 | |

| Simplified Chinese | Rindz | 30/11/2013 | 1.04 |

| Slovak | František Fico | 09/02/2017 | 1.02 |

| Spanish | Spyn — Toño | 21/04/2009 | |

| Spanish | arquer.net | 20/05/2009 | |

| Taiwanese | Republic of Taiwan | 06/01/2007 | |

| Traditional Chinese | 繁體中文 | 23/03/2007 | |

| Turkish | Kitap Özetleri | 30/01/2009 | |

| Turkish | EFromm | 11/02/2009 |

Содержание

- Как просмотреть сохраненные пароли RDP в Windows 10

- Как посмотреть сохраненные пароли RDP в Windows 10

- Почему сохранение паролей RDP важно для безопасности

- Использование встроенных средств Windows 10 для просмотра сохраненных паролей RDP

- Программы-менеджеры паролей для удобного доступа к сохраненным паролям RDP

- Лучшие практики безопасного хранения паролей RDP в Windows 10

- Как изменить или удалить сохраненные пароли RDP

- Поддержка двухфакторной аутентификации для RDP в Windows 10

Как просмотреть сохраненные пароли RDP в Windows 10

Windows 10 — это операционная система компьютера, разработанная компанией Microsoft. Среди множества полезных функций, которые предлагает Windows 10, есть возможность сохранить пароли RDP. RDP (Remote Desktop Protocol) — это протокол удаленного рабочего стола, который позволяет пользователям удаленно управлять компьютерами или серверами. Часто пользователи сталкиваются с ситуацией, когда им нужно подключиться к удаленному компьютеру, но забывают сохраненные пароли RDP. В этой статье мы рассмотрим, как посмотреть сохраненные пароли RDP в операционной системе Windows 10.

Сохраненные пароли RDP могут быть очень ценными, особенно если вы часто используете удаленный доступ к компьютерам или серверам. Они могут быть использованы для автоматического входа при подключении к удаленному рабочему столу без необходимости вводить пароль каждый раз. Если вы забыли сохраненный пароль RDP, вам придется искать способы его восстановления.

В Windows 10 есть несколько способов посмотреть сохраненные пароли RDP. Одним из них является использование встроенной утилиты Credential Manager. Credential Manager — это инструмент Windows, который позволяет управлять сохраненными учетными записями, включая пароли RDP. Чтобы воспользоваться Credential Manager, нужно выполнить несколько простых шагов.

При использовании Credential Manager сначала нужно открыть Панель управления, затем выбрать «Учетные данные» и перейти на вкладку «Обзор». Здесь можно увидеть список сохраненных учетных записей, включая пароли RDP. Если вы хотите посмотреть сохраненный пароль RDP, нужно выбрать соответствующую учетную запись и нажать на кнопку «Показать».

Еще один способ посмотреть сохраненные пароли RDP — использование приложений третьих сторон. Существует множество программ и инструментов, которые могут помочь вам найти сохраненные пароли RDP на компьютере Windows 10. Некоторые из них даже позволяют экспортировать пароли для последующего использования. Важно отметить, что при использовании приложений третьих сторон нужно быть осторожным и загружать только проверенные и надежные программы.

Как посмотреть сохраненные пароли RDP в Windows 10

При использовании удаленного рабочего стола (RDP) в Windows 10, вы можете сохранять пароли для удобного доступа к удаленным компьютерам. Но что делать, если вы забыли пароль или просто хотите просмотреть список всех сохраненных паролей? В этой статье мы расскажем вам, как просмотреть сохраненные пароли RDP в Windows 10.

Следуя простым шагам, вы сможете быстро найти и просмотреть список всех паролей RDP, сохраненных на вашем компьютере:

- Откройте меню «Пуск» и перейдите в «Параметры».

- В окне «Параметры» выберите «Система», а затем «Удаленный рабочий стол».

- На вкладке «Удаленный рабочий стол» найдите раздел «Сохранение учетных данных» и нажмите кнопку «Учетные данные».

- В открывшемся окне вы увидите список всех сохраненных учетных записей RDP, включая их имена и адреса.

- Чтобы просмотреть пароль для конкретной учетной записи, выберите ее и нажмите кнопку «Подробнее».

В открывшемся окне вы увидите подробную информацию об учетной записи RDP, включая пароль. Обратите внимание, что для просмотра пароля вам потребуется права администратора.

Теперь вы знаете, как просмотреть сохраненные пароли RDP в Windows 10. Эта функция может быть удобной, если вы хотите быстро получить доступ к удаленному компьютеру, без необходимости каждый раз вводить пароль.

Почему сохранение паролей RDP важно для безопасности

Однако, несмотря на все преимущества RDP, его использование может представлять определенные угрозы безопасности, особенно в случае утечки паролей. Крайне важно сохранять пароли RDP в безопасном месте, чтобы недобросовестные лица не смогли получить доступ к вашим удаленным системам.

Когда пароли RDP хранятся небезопасно или несистематизированно, это создает риск для вашей сети и данных. Злоумышленники могут использовать эти учетные данные для несанкционированного доступа к вашим системам, кражи конфиденциальных данных или нанесения ущерба вашей компании или организации.

| Преимущества сохранения паролей RDP |

|---|

| 1. Усиление безопасности |

| Сохранение паролей RDP позволяет усилить безопасность вашей системы путем предотвращения несанкционированного доступа. Вы можете создать надежные и сложные пароли, а затем сохранить их в безопасном хранилище. |

| 2. Удобство и быстрый доступ |

| Сохранение паролей RDP упрощает процесс подключения к удаленным системам. Вы можете быстро получить доступ к своим удаленным ресурсам без необходимости каждый раз вводить пароль. |

| 3. Централизованное управление |

| Сохранение паролей RDP в одном надежном месте позволяет эффективно управлять доступом к удаленным системам. Вы можете легко обновлять, изменять и отзывать пароли в случае необходимости. |

В целом, сохранение паролей RDP играет важную роль в обеспечении безопасности вашей сети. Он помогает предотвратить несанкционированный доступ, защитить конфиденциальные данные и обеспечить удобство использования удаленных систем. Поэтому не забывайте о сохранении паролей RDP в безопасном месте и строго следуйте политикам безопасности вашей организации или компании.

Использование встроенных средств Windows 10 для просмотра сохраненных паролей RDP

Windows 10 предлагает ряд полезных возможностей для управления удаленными подключениями, включая функцию сохранения паролей RDP. Если вы часто используете удаленные рабочие столы для доступа к другим компьютерам, сохранение паролей RDP может значительно упростить процесс подключения. Однако, что делать, если вы забыли пароль или хотите просмотреть сохраненные пароли RDP на Windows 10?

Встроенные средства Windows 10 могут помочь вам в этом. Для просмотра сохраненных паролей RDP вам понадобится использовать Командную строку и Учетные данные Windows, инструмент перемещения по файловой системе и настройки безопасности.

Начните с открытия Командной строки. Для этого введите «cmd» в поле поиска на панели задач и выберите результат «Командная строка». После этого введите следующую команду:

reg query «HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default» /v «UsernameHint»

Эта команда позволит вам просмотреть имена пользователей, для которых сохранены пароли RDP на вашем компьютере. Среди результатов вы найдете различные записи, каждая из которых соответствует конкретному удаленному рабочему столу.

Чтобы просмотреть конкретный пароль RDP, введите следующую команду:

reg query «HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers» /v «имя_компьютера»

Нажмите Enter, заменив «имя_компьютера» на имя удаленного компьютера, для которого вы хотите просмотреть пароль RDP. В результате вы получите информацию о сохраненном пароле, включая имя пользователя и зашифрованный пароль.

Учтите, что просмотр сохраненных паролей RDP может потребовать дополнительных настроек безопасности и прав пользователя. Будьте осторожны при работе с системными настройками и обязательно соблюдайте рекомендации провайдера.

Программы-менеджеры паролей для удобного доступа к сохраненным паролям RDP

Многие пользователи сталкиваются с необходимостью запоминать множество паролей, включая сохраненные пароли RDP. К счастью, существуют специальные программы-менеджеры паролей, которые помогают облегчить эту задачу и упростить доступ к сохраненным учетным данным. Эти инструменты предлагают удобный способ хранить, управлять и автоматически вводить пароли для удаленного рабочего стола.

Одной из таких программ является «LastPass». Это надежный и безопасный менеджер паролей, предлагающий функцию автоматического ввода паролей для RDP. Программа сохраняет ваши учетные данные в зашифрованном виде и позволяет легко получить доступ к ним через веб-браузер или приложение. «LastPass» также предлагает функции синхронизации между устройствами, что позволяет использовать сохраненные пароли на разных компьютерах или мобильных устройствах. Это очень удобно, особенно если у вас есть несколько рабочих станций или часто пользуетесь разными устройствами.

Кроме «LastPass» существует ряд других программ-менеджеров паролей, которые предлагают аналогичные функции для сохраненных паролей RDP. Например, «Dashlane» и «1Password» также являются популярными инструментами для удобного доступа к учетным записям удаленного рабочего стола. Они обеспечивают высокую степень защиты и конфиденциальности, а также предоставляют возможность использовать пароли на разных устройствах. Вы можете выбрать программу-менеджер паролей, соответствующую вашим потребностям и предпочтениям, и насладиться удобством и безопасностью доступа к сохраненным паролям RDP.

Лучшие практики безопасного хранения паролей RDP в Windows 10

Использование сложных паролей является одной из ключевых мер безопасности. Вам следует создавать уникальные, сложные пароли для каждого учетной записи или системы, включая пароли RDP. Пароль должен содержать комбинацию заглавных и прописных букв, цифр и специальных символов, а также быть достаточно длинным (рекомендуется не менее 12 символов). Избегайте использования личных данных, таких как имена, даты рождения или простые слова в качестве пароля.

Для обеспечения безопасности вашего устройства, важно также регулярно обновлять пароли. Регулярная смена паролей помогает предотвратить несанкционированный доступ и уменьшает вероятность взлома. Рекомендуется изменять пароли RDP, как минимум, каждые 3-6 месяцев. Не используйте один и тот же пароль для разных учетных записей.

Хранение паролей в безопасном месте также является важным аспектом безопасности паролей RDP. Избегайте записи паролей на бумаге или хранения их в текстовом файле на вашем компьютере. Используйте парольный менеджер для сохранения своих паролей. Парольный менеджер поможет вам создать безопасные пароли, хранить их в зашифрованной форме и обеспечить однострочный доступ к вашей учетной записи RDP.

Следуя этим лучшим практикам безопасного хранения паролей RDP в Windows 10, вы сможете обеспечить безопасность своего устройства и защитить свои данные от потенциальных угроз. Помните о важности безопасности и регулярно проверяйте и обновляйте свои пароли, чтобы обезопасить свою систему от внешних атак.

Как изменить или удалить сохраненные пароли RDP

Если вы являетесь пользователем операционной системы Windows 10 и хотели бы изменить или удалить сохраненные пароли RDP (протокол удаленного рабочего стола), то вам потребуется выполнить несколько простых шагов. Сохраненные пароли RDP позволяют вам быстро и удобно подключаться к удаленным компьютерам, но иногда вам может потребоваться изменить или удалить эти данные по разным причинам.

Первый способ изменить или удалить сохраненные пароли RDP — это воспользоваться встроенным инструментом управления учетными данными в Windows 10. Чтобы открыть этот инструмент, вы должны выполнить следующие действия:

- Нажмите на кнопку «Пуск» в левом нижнем углу экрана.

- Введите «Учетные данные» в поле поиска и выберите соответствующий результат.

- Откроется окно Учетные данные, где вы найдете различные категории учетных данных, включая «Удаленный рабочий стол».

- Щелкните по категории «Удаленный рабочий стол», и вам будут показаны все сохраненные пароли RDP на вашем компьютере.

- Чтобы изменить пароль, щелкните по нужной учетной записи, а затем выберите «Изменить». Введите новый пароль и сохраните изменения.

- Чтобы удалить пароль, щелкните правой кнопкой мыши по нужной учетной записи и выберите «Удалить». Подтвердите удаление пароля.

Второй способ изменить или удалить сохраненные пароли RDP — это использовать командную строку. Если вы предпочитаете работать с командной строкой, вам потребуется выполнить следующие шаги:

- Нажмите на кнопку «Пуск» в левом нижнем углу экрана.

- Введите «cmd» в поле поиска, чтобы открыть командную строку.

- В командной строке введите следующую команду: cmdkey /delete:SERVERNAME, где SERVERNAME — это имя удаленного компьютера, для которого вы хотите удалить сохраненные учетные данные.

- Нажмите клавишу «Enter», чтобы выполнить команду.

- Если у вас были сохранены учетные данные для этого удаленного компьютера, они будут удалены.

- Для изменения сохраненного пароля RDP в командной строке введите следующую команду: cmdkey /generic:SERVERNAME /user:USERNAME /pass:PASSWORD, где SERVERNAME — это имя удаленного компьютера, для которого вы хотите изменить пароль, USERNAME — ваше имя пользователя, а PASSWORD — ваш новый пароль.

- Нажмите клавишу «Enter», чтобы выполнить команду и сохранить изменения.

Поддержка двухфакторной аутентификации для RDP в Windows 10

В Windows 10, Microsoft предлагает возможность использовать двухфакторную аутентификацию для усиления безопасности подключения по протоколу RDP (удаленное рабочее место). Это дополнительный уровень защиты, который помогает предотвратить несанкционированный доступ к вашим удаленным рабочим столам.

Двухфакторная аутентификация требует от пользователей ввода двух форм идентификации для аутентификации: что-то, что они знают (например, пароль), и что-то, что они имеют (например, временный пароль в виде кода на мобильном устройстве или специального ключа). Это гораздо безопаснее, чем использование только пароля, поскольку злоумышленнику будет трудно обойти оба вида проверки подлинности, что сводит к минимуму риск несанкционированного доступа.

Чтобы настроить двухфакторную аутентификацию для RDP в Windows 10, вам необходимо выполнить несколько шагов:

- Убедитесь, что на вашем компьютере установлена последняя версия Windows 10.

- Активируйте двухфакторную аутентификацию на вашем аккаунте Microsoft. Для этого вы можете использовать либо приложение Microsoft Authenticator, либо настроить отправку временных кодов на вашу электронную почту или телефон.

- Настройте RDP для использования двухфакторной аутентификации. Это можно сделать через «Панель управления» и раздел «Система и безопасность», а затем «Систему» и «Выбрать удаленный доступ». Здесь установите флажок «Разрешить подключение только с использованием сетевого учетного записи с обязательным использованием многофакторной аутентификации».

- После этого все пользователи, которым разрешено использовать удаленный доступ к вашему компьютеру по RDP, должны настроить свои учетные записи для использования двухфакторной аутентификации. Это можно сделать через раздел «Учетные записи пользователя» в «Параметрах» Windows 10.

После выполнения этих шагов, при попытке подключения к удаленному рабочему столу по RDP, пользователи будут представлены двумя формами идентификации: запросом пароля и проверкой подлинности через выбранный ими метод двухфакторной аутентификации. Это существенно повышает безопасность вашей системы и защищает ваши данные от несанкционированного доступа.

Применение двухфакторной аутентификации для RDP в Windows 10 — это один из множества способов, которыми можно улучшить безопасность вашей системы. Обеспечение безопасности данных и предотвращение несанкционированного доступа становятся все более важными в современном цифровом мире, и использование двухфакторной аутентификации для протокола RDP — это важный шаг в этом направлении.

Пароли для подключения по RDP в Windows хранятся в специальном файле, известном как файл секретного хранилища учетных данных (Credential Store). Этот файл содержит зашифрованные данные о пользователях, включая логины и пароли, используемые для подключения по RDP.

Файл секретного хранилища учетных данных является частью службы управления учетными данными Windows, которая отвечает за хранение и защиту учетных данных пользователей. Когда пользователь сохраняет пароль для подключения по RDP, Windows шифрует его и сохраняет в файле секретного хранилища учетных данных.

Файл секретного хранилища учетных данных находится в защищенной системной папке Windows и доступен только с помощью специальных API. Обычному пользователю не удастся получить доступ к этому файлу или прочитать его содержимое напрямую. Это обеспечивает дополнительный уровень защиты для сохраненных паролей.

Зная, где в Windows хранятся пароли для подключения по RDP, пользователь может быть уверен в их безопасности. Однако, в случае необходимости, Windows предоставляет возможность управлять сохраненными учетными данными и удалять или изменять пароли, сохраненные для подключения по RDP.

Место хранения паролей RDP в Windows

В операционной системе Windows пароли для подключения по RDP (Remote Desktop Protocol) хранятся в зашифрованном виде в реестре. Путь к данным паролям выглядит следующим образом:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

Внутри этого ключа реестра находится значение «DefaultPassword», которое содержит зашифрованный пароль RDP. Для того чтобы получить доступ к паролю, необходимо иметь административные права на компьютере.

Если в системе используется доменная аутентификация, то пароли RDP могут храниться в защищенном хранилище учетных данных (Credential Manager). Чтобы найти пароль в Credential Manager, можно воспользоваться поиском по имени компьютера или имени пользователя.

Важно отметить, что хранение паролей RDP в открытом виде не рекомендуется в целях безопасности. Рекомендуется использовать более надежные методы аутентификации, такие как сертификаты или двухфакторная аутентификация, а также регулярно обновлять пароли.

Пароли для подключения по RDP хранятся в целях обеспечения безопасности доступа к удаленному компьютеру. Пользователь должен ввести правильный пароль, чтобы получить доступ к удаленному рабочему столу. Хранение паролей позволяет предотвратить несанкционированный доступ к компьютеру и защитить данные, находящиеся на нем.

Пароли, используемые для подключения по RDP, хранятся в зашифрованном виде. Это обеспечивает дополнительный уровень защиты от возможных атак и несанкционированного доступа к паролям. Пользовательские пароли обычно хранятся в специальных файловых системах, защищенных от несанкционированного доступа.

Управление и защита паролей для подключения по RDP является важной задачей системного администратора. Администратору рекомендуется периодически изменять пароли для обеспечения безопасности и предотвращения возможной утечки данных.

В целом, хранение паролей для подключения по RDP является неотъемлемой частью обеспечения безопасности удаленного доступа к компьютеру и предотвращения несанкционированного доступа к данным и ресурсам.

Значение безопасности паролей RDP

Уровень безопасности паролей RDP имеет важное значение для защиты системы от несанкционированного доступа. Пароли RDP хранятся на удаленном компьютере в зашифрованном виде, что обеспечивает надежность и защиту от простого перехвата пароля.

Тем не менее, важно использовать сильные пароли для подключения по RDP, чтобы обезопасить систему от возможных взломов. Сильный пароль должен содержать комбинацию больших и маленьких букв, цифр и специальных символов. Рекомендуется также регулярно менять пароли для повышения уровня безопасности.

Кроме того, следует учитывать и другие меры безопасности, такие как использование VPN-соединения для подключения к сети, ограничение доступа только для авторизованных пользователей, а также регулярное обновление системы и установка последних обновлений безопасности.

В целом, безопасность паролей RDP является важной составляющей в обеспечении безопасности системы и ее защиты от потенциальных атак. Правильные меры по созданию и защите паролей RDP могут значительно минимизировать риски и повысить безопасность системы.

Реестр Windows и пароли RDP

Операционная система Windows использует реестр для хранения различных настроек и конфигураций. Это также относится к паролям для подключения по RDP (удаленному рабочему столу).

В реестре Windows пароли RDP хранятся в зашифрованном виде. Точнее, они сохраняются в следующем разделе:

HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers

В этом разделе каждый сервер RDP имеет свой подраздел, название которого соответствует адресу удаленной машины. Например, если вы подключаетесь к серверу с IP-адресом 192.168.1.100, в реестре будет создан подраздел с именем 192.168.1.100.

Внутри каждого подраздела хранятся различные параметры, включая имя пользователя и зашифрованный пароль. Для защиты от несанкционированного доступа, пароли хранятся в виде хэш-кода.

Помимо этого, в реестре можно найти и другие параметры, связанные с RDP, такие как настройки подключения и режима работы клиента.

Если вам необходимо узнать пароли RDP, то необходимо обратиться к системному администратору или использовать специализированные программы для извлечения паролей из реестра.

Где именно в реестре хранятся пароли

Пароли RDP хранятся в следующем разделе реестра:

- HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\CachedCredentials\Server\

Данный раздел реестра содержит информацию о серверах, для которых были сохранены учетные данные для подключения по RDP.

В этом разделе реестра каждый сервер имеет свой подраздел с именем, содержащим IP-адрес или имя сервера.

В каждом подразделе хранятся следующие значения:

- User: имя пользователя, для которого был сохранен пароль;

- Domain: имя домена, к которому относится пользователь;

- Password: зашифрованный пароль для подключения по RDP;

- Upn: UPN-имя пользователя (если существует);

- KeyType: тип ключа, используемый для шифрования пароля.

Указанный раздел реестра доступен только для чтения с правами администратора и требует специального доступа для записи. Таким образом, сохраненные пароли RDP могут быть получены только с привилегиями администратора или с использованием специализированных утилит.

Как получить доступ к паролям RDP в реестре

Если вы забыли пароль для подключения по RDP в Windows, его можно получить, обратившись к реестру операционной системы. Следуя простым шагам, вы сможете восстановить пароль быстро и без особых усилий.

- Откройте «Редактор реестра», для этого введите команду «regedit» в поле поиска «Пуск».

- Перейдите в следующий путь: «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon».

- В разделе «Winlogon» найдите ключ «DefaultPassword» и дважды кликните на него.

- В открывшемся окне будет указан пароль RDP, который хранится в системе.

Если ключ «DefaultPassword» не найден, это означает, что в системе не сохранен пароль для подключения по RDP. В этом случае вам придется создать новый ключ с именем «DefaultPassword» и указать в нем свой пароль.

Обратите внимание, что доступ к реестру Windows имеют только пользователи с правами администратора. Будьте осторожны во избежание повреждения системы.

Зашифрованные данные в системных файлах

Windows хранит зашифрованные данные о паролях для подключения по RDP в системных файлах. Это специальные файлы, которые содержат учетные данные пользователей, включая пароли.

Один из таких файлов — NTDS.dit, который находится в директории %SystemRoot%\NTDS. В этом файле хранятся данные о пользователях и их пароли, в том числе для подключения по RDP. Данные в NTDS.dit зашифрованы с помощью алгоритма NTLM (New Technology LAN Manager), который обеспечивает безопасность паролей.

Еще один файл — Sam, который находится в директории %SystemRoot%\System32\config. Sam содержит данные о пользователях, включая учетные записи и пароли. По умолчанию, содержимое Sam хранится в формате NTLM Hash, который является зашифрованным представлением паролей.

Для доступа к зашифрованным данным системные файлы защищены механизмом безопасности операционной системы Windows. Это означает, что неправильный доступ к этим файлам может привести к несанкционированному использованию учетных данных и нарушению безопасности системы.

Если необходимо получить доступ к зашифрованным данным, например, чтобы восстановить пароли для подключения по RDP, следует использовать специальные инструменты или программы, которые позволяют работать с зашифрованными данными.