# 3APA3A 3proxy tiny proxy server

(c) 2002-2025 by Vladimir '3APA3A' Dubrovin <3proxy@3proxy.org>

Branches:

Master (stable) branch - 3proxy 0.9

Devel branch - 3proxy 10 (don't use it)

* Download

Binaries and sources for released (master) versions (Windows, Linux):

https://github.com/z3APA3A/3proxy/releases

Docker images:

https://hub.docker.com/repository/docker/3proxy/3proxy

Archive of old versions: https://github.com/z3APA3A/3proxy-archive

* Documentation

Documentation (man pages and HTML) available with download, on https://3proxy.org/

and in github wiki https://github.com/3proxy/3proxy/wiki

* Windows installation

3proxy --install

installs and starts proxy as Windows service

(config file should be located in the same directory)

3proxy --remove

removes the service (should be stopped before via

'net stop 3proxy').

* To build in Linux

install git and build-essential packages, use

git clone https://github.com/z3apa3a/3proxy

cd 3proxy

ln -s Makefile.Linux Makefile

make

sudo make install

Default configuration (for Linux/Unix):

3proxy uses 2 configuration files:

/etc/3proxy/3proxy.cfg (before-chroot). This configuration file is executed before chroot and should not be modified.

/usr/local/3proxy/conf/3proxy.cfg symlinked from /etc/3proxy/conf/3proxy.cfg (after-chroot) is a main configuration file. Modify this file, if required.

All paths in /usr/local/3proxy/conf/3proxy.cfg are relative to chroot directory (/usr/local/3proxy). For future versions it's planned to move

3proxy chroot direcory to /var.

Log files are created in /usr/local/3proxy/logs symlinked from /var/log/3proxy.

By default, socks is started on 0.0.0.0:1080 and proxy on 0.0.0.0:3128 with basic auth, no users are added by default.

use /etc/3proxy/conf/add3proxyuser.sh script to add users.

usage: /etc/3proxy/conf/add3proxyuser.sh username password [day_limit] [bandwidth]

day_limit - traffic limit in MB per day

bandwidth - bandwith in bits per second 1048576 = 1Mbps

or modify /etc/3proxy/conf/ files directly.

* For MacOS X / FreeBSD / *BSD

git clone https://github.com/z3apa3a/3proxy

cd 3proxy

ln -s Makefile.FreeBSD Makefile

make

(binaries are in bin/ directory)

Features:

1. General

+ IPv6 support for incoming and outgoing connection,

can be used as a proxy between IPv4 and IPv6 networks

in either direction.

+ HTTP/1.1 Proxy with keep-alive client and server support,

transparent proxy support.

+ HTTPS (CONNECT) proxy (compatible with HTTP/2 / SPDY)

+ Anonymous and random client IP emulation for HTTP proxy mode

+ FTP over HTTP support.

+ DNS caching with built-in resolver

+ DNS proxy

+ DNS over TCP support, redirecting DNS traffic via parent

proxy

+ SOCKSv4/4.5 Proxy

+ SOCKSv5 Proxy

+ SOCKSv5 UDP and BIND support (fully compatible with

SocksCAP/FreeCAP for UDP)

+ Transparent SOCKS redirection for HTTP, POP3, FTP, SMTP

+ SNI proxy (based on TLS hostname)

+ TLS (SSL) server - may be used as https:// type proxy

+ POP3 Proxy

+ FTP proxy

+ TCP port mapper (port forwarding)

+ UDP port mapper (port forwarding)

+ SMTP proxy

+ Threaded application (no child process).

+ Web administration and statistics

+ Plugins for functionality extension

+ Native 32/64 bit application

2. Proxy chaining and network connections

+ Can be used as a bridge between client and different proxy type

(e.g. convert incoming HTTP proxy request from client to SOCKSv5

request to parent server).

+ Connect back proxy support to bypass firewalls

+ Parent proxy support for any type of incoming connection

+ Username/password authentication for parent proxy(s).

+ HTTPS/SOCKS4/SOCKS5 and ip/port redirection parent support

+ Random parent selection

+ Chain building (multihop proxing)

+ Load balancing between few network connections by choosing network

interface

3. Logging

+ tuneable log format compatible with any log parser

+ stdout logging

+ file logging

+ syslog logging (Unix)

+ ODBC logging

+ RADIUS accounting

+ log file rotation

+ automatic log file processing with external archiver (for files)

+ Character filtering for log files

+ different log files for different servces are supported

4. Access control

+ ACL-driven Access control by username, source IP,

destination IP/hostname, destination port and destination action

(POST, PUT, GET, etc), weekday and daytime.

+ ACL-driven (user/source/destination/protocol/weekday/daytime or

combined) bandwith limitation for incoming and (!)outgoing trafic.

+ ACL-driven traffic limitation per day, week or month for incoming and

outgoing traffic

+ Connection limitation and ratelimting

+ User authentication by username / password

+ RADIUS Authentication and Authorization

+ User authentication by DNS hostname

+ Authentication cache with possibility to limit user to single IP address

+ Access control by username/password for SOCKSv5 and HTTP/HTTPS/FTP

+ Cleartext or encrypted (crypt/MD5 or NT) passwords.

+ Connection redirection

+ Access control by requested action (CONNECT/BIND,

HTTP GET/POST/PUT/HEAD/OTHER).

+ All access control entries now support weekday and time limitations

+ Hostnames and * templates are supported instead of IP address

5. Extensions

+ Regular expression filtering (with PCRE) via PCREPlugin

+ Authentication with Windows username/password (cleartext only)

+ SSL/TLS decryptions with certificate spoofing

+ Transparent redirection support for Linux and *BSD

6. Configuration

+ support for configuration files

+ support for includes in configuration files

+ interface binding

+ socket options

+ running as daemon process

+ utility for automated networks list building

+ configuration reload on any file change

Unix

+ support for chroot

+ support for setgid

+ support for setuid

+ support for signals (SIGUSR1 to reload configuration)

Windows

+ support --install as service

+ support --remove as service

+ support for service START, STOP, PAUSE and CONTINUE commands (on

PAUSE no new connection accepted, but active connections still in

progress, on CONTINUE configuration is reloaded)

Windows 95/98/ME

+ support --install as service

+ support --remove as service

6. Compilation

+ MSVC (static)

+ OpenWatcom (static)

+ Intel Windows Compiler (msvcrt.dll)

+ Windows/gcc (msvcrt.dll)

+ Cygwin/gcc (cygwin.dll)

+ Unix/gcc

+ Unix/ccc

+ Solaris

+ Mac OS X, iPhone OS

+ Linux and derivered systems

+ Lite version for Windows 95/98/NT/2000/XP/2003

+ 32 bit and 64 bit versions for Windows Vista and above, Windows 2008 server and above

3proxy Combined proxy server may be used as

executable or service (supports installation and removal).

It uses config file to read it's configuration (see

3proxy.cfg.sample for details).

3proxy.exe is all-in-one, it doesn't require all others .exe

to work.

See 3proxy.cfg.sample for examples, see man 3proxy.cfg

proxy HTTP proxy server, binds to port 3128

ftppr FTP proxy server, binds to port 21

socks SOCKS 4/5 proxy server, binds to port 1080

ftppr FTP proxy server, please do not mess it with FTP over HTTP

proxy used in browsers

pop3p POP3 proxy server, binds to port 110. You must specify

POP3 username as username@target.host.ip[:port]

port is 110 by default.

Exmple: in Username configuration for you e-mail reader

set someuser@pop.example.org, to obtains mail for someuser

from pop.somehost.ru via proxy.

smtpp SMTP proxy server, binds to port 25. You must specify

SMTP username as username@target.host.ip[:port]

port is 25 by default.

Exmple: in Username configuration for you e-mail reader

set someuser@mail.example.org, to send mail as someuser

via mail.somehost.ru via proxy.

tcppm TCP port mapping. Maps some TCP port on local machine to

TCP port on remote host.

tlspr TLS proxy (SNI proxy) - sniffs hostname from TLS handshake

udppm UDP port mapping. Maps some UDP port on local machine to

UDP port on remote machine. Only one user simulationeously

can use UDP mapping, so it cann't be used for public service

in large networks. It's OK to use it to map to DNS server

in small network or to map Counter-Strike server for single

client (you can use few mappings on different ports for

different clients in last case).

mycrypt Program to obtain crypted password fro cleartext. Supports

both MD5/crypt and NT password.

mycrypt password

produces NT password

mycrypt salt password

produces MD5/crypt password with salt "salt".

Run utility with --help option for command line reference.

Latest version is available from https://3proxy.org/

Want to donate the project? https://3proxy.org/donations/

Lead Author: Emir Kusturica,

Co-authors: Brigitte Danièle de Mistral-Leroy and Ilona Kottasová

Updated: March 22, 2025

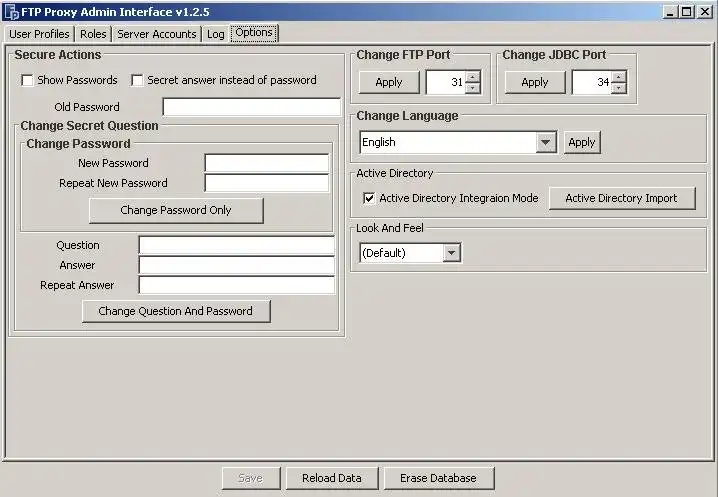

FTP Proxy Server on Windows: An Introduction

1. FTP Proxy Server:An FTP Proxy Server acts as an intermediary for requests from clients seeking resources from other servers. It facilitates the transfer of files over the File Transfer Protocol (FTP) while providing additional layers of security and control. In a Windows environment, an FTP Proxy Server can be configured to manage and monitor file transfers, ensuring data integrity and security.

2. IPv4 Proxies:A huge pool of IPv4 proxies is essential for maintaining anonymity and managing multi-accounting in various scenarios, including price monitoring and sneakers website parsing. These proxies act as intermediaries, masking the original IP address and distributing requests across multiple IP addresses to avoid detection and blocking.

3. Multi-Accounting:Multi-accounting involves the creation and management of multiple user accounts to interact with a single platform or service. In the context of an FTP Proxy Server on Windows, multi-accounting can be utilized to distribute tasks such as file uploads or downloads across different accounts, enhancing efficiency and reducing the risk of IP bans. This is particularly useful in scenarios requiring extensive data transfer and monitoring, such as price monitoring across various e-commerce platforms.

Discover our Best Sellers

Take the guesswork out of your purchase! Here are our most popular proxy plans, trusted by thousands of customers for speed, reliability, and targeted access.

- Smart Buy!

- Lowest price per IP

- Mixed locations

- 900 IPs

- 99 USD

- 30 days

- 0.13$ per IP

- Popular!

- Promo action!

- USA only

- 1400 IPs

- 99 USD

- 30 days

- 0.07$ per IP

- Diverse!

- Affordable price

- Inter-America

- 300 IPs

- 39 USD

- 30 days

- 0.13$ per IP

Available: United states of America, other countries, mixed locations, personal proxies.

Before you scroll down for more technical details and our proxy plan offers, please take a moment to explore our perspective on using proxy servers in marketing: How Do They Help Expand Your Reach?

In the dynamic landscape of digital marketing, the integration of an FTP Proxy Server within a Windows environment can significantly enhance the efficiency and security of various campaigns. Consider an affiliate marketing scenario where a marketer is managing multiple accounts across different platforms to promote a new line of sneakers. By utilizing an FTP Proxy Server, the marketer can ensure secure and anonymous file transfers, such as uploading promotional content to various affiliate platforms. This setup allows the marketer to manage a huge pool of IPv4 proxies, which is crucial for maintaining anonymity and avoiding detection while parsing sneakers websites for price monitoring and competition analysis.

The FTP Proxy Server acts as a central hub, facilitating the distribution of marketing materials, sales data, and analytics reports across multiple channels. For instance, the marketer can upload large batches of promotional banners and videos to the FTP server, which then securely distributes these files to various affiliate partners. This process not only streamlines the content distribution workflow but also ensures that the marketer’s original IP address remains hidden, reducing the risk of IP bans and account suspensions. Furthermore, the use of proxies in multi-channel marketing enables the marketer to simulate traffic from different geographical locations, providing a more accurate representation of the campaign’s reach and effectiveness. This is particularly beneficial for improving social media marketing (SMM) campaigns, where understanding the audience’s geographical distribution is crucial.

To enhance SMM campaigns, the marketer can employ the FTP Proxy Server to manage and distribute high-quality multimedia content across various social media platforms. By routing these file transfers through the proxy server, the marketer can monitor the performance of each post, track engagement metrics, and adjust the campaign strategy in real-time. The anonymity provided by the proxy server allows the marketer to create and manage multiple social media accounts, each targeting a specific audience segment. This approach enables more granular control over the campaign, ensuring that the right message reaches the right audience at the right time.

Moreover, the FTP Proxy Server can be configured to automate routine tasks, such as backing up campaign data and generating reports. This automation frees up the marketer’s time, allowing them to focus on strategic planning and creative development. The server can also be integrated with other marketing tools and platforms, creating a cohesive ecosystem that simplifies campaign management and improves overall productivity. In the ever-evolving world of digital marketing, the use of an FTP Proxy Server on Windows offers a robust solution for managing complex campaigns, ensuring data security, and maintaining a competitive edge. However, the effectiveness of this setup may vary depending on the specific requirements and constraints of the campaign, so it’s essential to continually monitor and optimize the configuration. Probably, the future will bring even more advanced tools and techniques for digital marketing, but for now, an FTP Proxy Server on Windows provides a reliable and versatile solution.

Proxy Server Plans: IP Pools by Country

Looking to enhance your online activities with precise geographic targeting? Our country-specific proxy plans are crafted to meet your needs, offering seamless access to localized content and audiences.

Choose from our wide range of proxy options to ensure your online presence aligns perfectly with your target market. Whether it’s for marketing, research, or secure browsing, we’ve got you covered.

Pick Your Desired Proxy Plan Below

Geo-location of proxy servers

Amount of IP-addresses in proxy list

Duration of Subscription

High-Performance USA Proxies Tailored for Your Online Needs

Experience the best in online connectivity with our USA proxy servers. Designed for unparalleled speed, top-level reliability, and robust hardware, our proxies are the ideal solution for accessing US-based content, running marketing campaigns, or ensuring secure online operations. Whether you’re a marketer, developer, or business professional, our premium-quality USA proxies are optimized to meet your demands. Choose a plan below and gain access to high-performance servers located across the United States.

- USA 20K

- USA locations

Bingo! - 20’000 IPs

- 1499 USD

- 0.075 USD per IP

- 30 days

- Buy now

- USA 15K

- USA locations

to rock! - 15’000 IPs

- 1099 USD

- 0.0733 USD per IP

- 30 days

- Buy now

- USA 3K

- USA locations

to dominate - 3’000 IPs

- 249 USD

- 0.083 USD per IP

- 30 days

- Buy now

- USA 1400

- USA locations

to work with - 1400 IPs

- SALE! SALE!

15999 USD- 0.070 USD per IP

- 30 days

- Buy now

- USA 650

- USA locations

to win - 650 IPs

- Popular!

- 99 USD

- 0.152 USD per IP

- 30 days

- Buy now

- USA only

- Limited locations

from USA - 250 IPs

- Smart buy!

- 39 USD

- 0.165 USD per IP

- 30 days

- Buy now

Find Proxies for Diverse Locations Worldwide

Unlock endless possibilities with our proxies from a wide variety of locations worldwide. Whether you need access to multiple regions for marketing, data parsing, price monitoring, botting or crypto trading, we have you covered.

Don’t wait—grab a global proxy pack today! Blazing-fast datacenter IPs, random locations — scale from 500 to 75,000 IPs instantly!

Make the most of your online strategies with proxies that deliver results.

- Dream

- Exclusive IP pool

for

elite needs - 75’000 IPs

- Custom pricing

- Ask Us!

- Unreal

- Unreal pool for

heavy-duty operations - 50’000 IPs

- 4999$ / mo.

- Buy Now!

- Ultimate

- Powerful proxy network

for serious users - 25’000 IPs

- 2499$ / mo.

- Buy Now!

- Global

- Perfect

for global price monitoring - 15500 IPs

1639$

1099$ / mo.- Buy Now!

- Turbo

- Turbo 5500:

proxies for demanding tasks - 5500 IPs

550

449$ / mo.- Buy Now!

- Turbo

- Turbo 2500:

stable mid-range network - 2500 IPs

270

249$ / mo.- Buy Now!

- Turbo Hot

- Limited-time promo for instant access!

- 900 IPs

12199$ / mo.- Buy Now!

- Digital Nomad

- Flexible IPs for freelancers

- 770 IPs

- 99$ / mo.

- Buy Now!

- Starter

- Perfect for testing & small projects

- 500 IPs

- 69$ / mo.

- Buy Now!

Need a more specific mix of locations? Explore our American, European, or Asian (including Australian) proxy packages to suit your needs!

- American MIX

- North and Latin

America - 300 IPs

- 39$ / mo.

- Buy Now!

- European MIX

- Filtered European

IP addresses - 300 IPs

- 39$ / mo.

- Buy Now!

- Asian MIX

- Mix of IPs from Asia

and Australia - 300 IPs

- 35$ / mo.

- Buy Now!

Dedicated proxies for your personal use!

- USA

- United

States - 1 IP

- 3$ / mo.

- Buy now

- Russia

- Russian

Federation - 1 IP

- 3$ / mo.

- Buy now

- Germany

- Bundesrepublik

Deutschland - 1 IP

- 3$ / mo.

- Buy now

- Ukraine

- Eastern

Europe - 1 IP

- 3$ / mo.

- Buy now

- USA

- United

States - 10 IP

- 15$ / mo.

- Buy now

- Russia

- Russian

Federation - 10 IP

- 15$ / mo.

- Buy now

- Germany

- Bundesrepublik

Deutschland - 10 IP

- 15$ / mo.

- Buy now

- Ukraine

- Eastern

Europe - 10 IP

- 15$ / mo.

- Buy now

Ftp Proxy Server Windows: Our Commitment to Your Success

-

Buy and rent

Elite ProxiesWe offer proxies that are 100% highly anonymous (elite). Your real IP will always stay hidden.

-

Automatic & Instant delivery

Access your proxy list within minutes immediately after payment is complete.

-

Money Back Guarantee

We offer 24-hours money back guarantee if you’re not happy with our proxies.

-

Unlimited Bandwidth

We don’t put a limit on your dream. Enjoy unlimited bandwidth.

-

High Speed & Performance

Our proxy servers are optimized for high speed and performance.

-

Reliable Customer Support 24/7

Send us an email or contact via Telegram for everything you need.

-

HTTPS/SOCKS Support

We support all 3 protocols and you can easily switch between them simply specifying port.

-

Simple Management

Manage your proxy list in convenient Control Panel and via API.

Our key technical features and benefits

| Speed | 100 Mbps maximum |

|

40 Mbps |

|

| Ports | 1080 HTTPS |

| 1085 SOCKS |

|

| Threads | ~10-40 |

| Traffic | Unlimited |

Our Statistics for the Past Year

The geography of our infrastructure

We operate servers in data centers located on all continents, in over 25 countries around the world!

The data centers where our servers are located are based on all continents, in more than 50 cities, including:

Africa

- Johannesburg, South Africa

- Cape Town, South Africa

- Nairobi, Kenya

- Lagos, Nigeria

- Cairo, Egypt

Asia

- Tokyo, Japan

- Seoul, South Korea

- Shanghai, China

- Beijing, China

- Singapore

- Bangalore, India

- Mumbai, India

- Hong Kong, China

Europe

- London, United Kingdom

- Frankfurt, Germany

- Paris, France

- Amsterdam, Netherlands

- Rotterdam, Netherlands

- Madrid, Spain

- Stockholm, Sweden

- Copenhagen, Denmark

- Helsinki, Finland

- Zurich, Switzerland

North America

- New York City, USA

- Los Angeles, USA

- San Francisco, USA

- Tampa, USA

- Dallas, USA

- Baltimore, USA

- Chicago, USA

- Cheyenne, USA

- Pennsylvania, USA

- Seattle, USA

- Toronto, Canada

- Montreal, Canada

South America

- São Paulo, Brazil

- Rio de Janeiro, Brazil

- Buenos Aires, Argentina

- Santiago, Chile

- Lima, Peru

- Bogotá, Colombia

Oceania

- Sydney, Australia

- Melbourne, Australia

- Auckland, New Zealand

- Perth, Australia

- Brisbane, Australia

Advantages and Disadvantages

Benefits and Drawbacks

Incorporating an FTP Proxy Server within a Windows environment can be a significant asset. One of the most notable benefits is the enhanced security it provides. By acting as an intermediary, the proxy server ensures that the client’s IP address is masked, adding a layer of anonymity that is crucial for tasks such as price monitoring and multi-accounting. This setup is particularly advantageous in scenarios where maintaining anonymity is essential, such as in digital marketing campaigns, where managing a huge pool of IPv4 proxies can prevent IP bans and account suspensions. Additionally, an FTP Proxy Server can improve data transfer speeds and reliability. The server can cache frequently accessed files, reducing the load on the origin server and accelerating download times for clients. This caching mechanism is especially beneficial for large-scale file distributions, ensuring that data is transferred efficiently and without interruptions.

However, there are several drawbacks to consider. The initial setup and configuration of an FTP Proxy Server can be complex and time-consuming, requiring a deep understanding of network protocols and Windows server management. Moreover, the ongoing maintenance and monitoring of the server can be resource-intensive, necessitating dedicated IT personnel to ensure smooth operation. Another potential drawback is the additional latency introduced by the proxy server. While the impact is usually minimal, it can be noticeable in high-performance environments where every millisecond counts. Additionally, the effectiveness of the FTP Proxy Server can be limited by the quality and reliability of the proxies used. If the pool of IPv4 proxies is not well-managed, it can lead to IP blacklisting and reduced anonymity, potentially compromising the security and efficiency of the server. In conclusion, while an FTP Proxy Server on Windows offers numerous benefits, such as enhanced security and improved data transfer speeds, it also presents challenges that need to be carefully managed. Maybe, with advancements in technology, these drawbacks will be mitigated, making FTP Proxy Servers an even more attractive option for various applications.

Key Definitions for Better Understanding

For improved comprehension as you read through this article, we present essential technical definitions, associated terms, and crucial explanations below. This section has been meticulously reviewed by our experienced system administrators, subject matter experts in technology, and dedicated IT editors.

- Proxy Server

- A server that acts as an intermediary between a client and a server, allowing the client to access the internet through the proxy server.

- URL Filtering

- A method of blocking access to specific websites.

- POP3S (Post Office Protocol Version 3 Secure)

- A secure version of POP3 that uses SSL/TLS to encrypt data.

- Proxy Network Enhancement

- The process of using a proxy network to optimize the user ability to access games, take advantage of favorable pricing, and overcome restrictive content policies.

- Network Performance

- The practice of caching frequently visited websites to reduce bandwidth consumption and speed up connection times.

Dedicated System Administrators Striving for Premium Quality Proxy Service Our team works diligently towards providing exceptional services, ensuring high availability at 99% uptime, and minimizing network latency. It’s worth noting that occasionally, due to dedication, they may prioritize tasks over personal comfort

What makes the Cyber Gateway company an unique proxy provider?

One aspect that sets cyber-gateway.net apart as a unique proxy provider in the realm of FTP Proxy Server Windows is its robust infrastructure designed to offer the highest uptime, ensuring continuous and reliable file transfer operations. With an advanced network architecture built on high-availability principles and redundant systems, the platform minimizes downtime, making it an ideal choice for mission-critical applications. The service is backed by round-the-clock technical support, staffed by experienced engineers who can promptly address any issues that may arise, ensuring smooth and uninterrupted operations. Additionally, cyber-gateway.net emphasizes a high level of automation, employing automated failover mechanisms and load balancing techniques to optimize resource allocation and maintain peak performance. This automation extends to routine maintenance tasks, such as proxy rotation and IP management, freeing up valuable time for administrators. Despite its premium features, the service remains budget-friendly, offering competitive pricing models that cater to both small-scale operations and large-scale enterprise needs. The combination of these factors probably positions cyber-gateway.net as a leading contender in the proxy market, particularly for users seeking a reliable and efficient FTP Proxy Server Windows solution.

Ftp Proxy Server Windows: How to pick up the right proxy provider for you?

When selecting an optimal proxy provider for an FTP Proxy Server Windows environment, several key features should be considered to ensure maximal efficiency and security, especially for marketing purposes, price monitoring, SEO, and accelerating API requests. Firstly, proxy pool size and diversity are crucial. A large and varied pool of IPv4 proxies helps distribute requests evenly, minimizing the risk of IP bans and ensuring anonymity. Secondly, rotation frequency and customizability are essential. The ability to rotate proxies at frequent intervals and customize rotation schedules enables dynamic and adaptable setups, suitable for tasks like price monitoring and SEO auditing. Thirdly, consider the speed and stability of the proxies. High-speed connections and minimal latency are vital for expediting API requests and enhancing overall performance. Fourthly, automation capabilities, such as automatic proxy replacement and failover mechanisms, can significantly reduce manual intervention and streamline operations. Lastly, 24/7 customer support and scalability options are important. Round-the-clock support ensures quick resolution of any technical issues, while scalability allows for easy upgrading or downgrading of plans to accommodate changing business needs. Maybe, other advanced features like intelligent IP allocation and AI-driven optimization will gain prominence in the future, further enriching the proxy landscape.

Proxy Lists free of Charge

Ftp Proxy Server Windows: Free Alternatives

You can try free alternatives from the list below. Kindly note, we do not provide any guarantee, as those proxy servers, which are third-party resources, are not part of our infrastructure!

Example of free proxy servers to work with Google

SOCKS Proxy List

| IP Address : Port | Flag | Country | Protocol |

|---|---|---|---|

| 64.202.184.249:60221 | Greenland | SOCKS4 | |

| 152.53.36.109:44393 | Saint Vincent and the Grenadines | SOCKS5 | |

| 161.35.82.57:1080 | Aland Islands | SOCKS4 | |

| 172.105.58.227:1080 | United States | SOCKS4 | |

| 5.9.98.142:2496 | Curacao | SOCKS5 | |

| 45.142.193.222:4102 | Finland | SOCKS5 | |

| 45.12.132.30:51991 | San Marino | SOCKS4 | |

| 43.134.239.148:20000 | Aruba | SOCKS5 | |

| 152.53.36.109:30845 | Puerto Rico | SOCKS5 | |

| 107.172.108.233:53432 | Malta | SOCKS5 |

Possible Paid Alternatives

Sometimes you need an alternative proxy solution. It may be caused by the price of an original product or by the requirement to have a very special physical location. In this case, do investigate our special proxy plans below, it’s something you should look into before making your final proxy purchasing decision:

Just follow the link and read our detailed description for each alternative.

Ftp Proxy Server Windows: Expert Opinion

As an expert with two decades of experience in the computer network industry, I’ve witnessed firsthand the evolution of proxy services and their integral role in modern IT infrastructures, particularly for FTP Proxy Server Windows setups. One recurring observation is the significant risks associated with free proxy alternatives. These free options often come with hidden costs, such as unreliable uptime, sluggish speeds, and questionable security. Free proxies are frequently overcrowded, leading to high latency and unpredictable performance, which can severely impact time-sensitive tasks like API requests and price monitoring. Moreover, the lack of dedicated support and minimal customization options can result in prolonged downtimes and inefficient resource allocation. Perhaps most concerning is the potential security risk. Free proxies can be havens for malicious activities, exposing users to data breaches and compromising the integrity of their operations. In contrast, paid proxy services offer robust security measures, high-speed connections, and dedicated customer support, ensuring a more reliable and secure experience.

Final Thoughts

In conclusion, implementing an FTP Proxy Server Windows can significantly enhance the security, efficiency, and manageability of file transfer operations in a Windows environment. This setup not only facilitates secure and anonymous data transfers but also improves data transfer speeds and reliability through caching mechanisms. However, the effectiveness of this solution depends heavily on the quality and reliability of the proxies used. While there are numerous proxy providers in the market, it is probably a good idea to consider cyber-gateway.net for their budget-friendly, stable, and low-latency proxies. With their rich API and extensive network of datacenters across many countries, cyber-gateway.net offers proxies that boast amazing uptime, ensuring continuous and reliable operations. Maybe, as technology advances, even more sophisticated features will emerge, further enhancing the capabilities of FTP Proxy Server Windows setups.

FAQ

What is an FTP Proxy Server?

An FTP Proxy Server acts as an intermediary between client machines and FTP servers, facilitating secure and efficient file transfers. It manages data transmission, ensures anonymity, and enhances the overall performance of file transfer operations in a Windows environment.

Why Use an FTP Proxy Server on Windows?

Using an FTP Proxy Server on Windows offers several benefits, including enhanced security through IP masking, improved data transfer speeds via caching, and better manageability of file transfer tasks. It is particularly useful for tasks that require high levels of anonymity and reliability, such as price monitoring and multi-accounting.

What are the Key Features of a Good FTP Proxy Server?

A good FTP Proxy Server should offer a large and diverse pool of IPv4 proxies, high rotation frequency, customizable settings, and robust security measures. Additionally, high-speed connections, minimal latency, and 24/7 customer support are crucial for ensuring optimal performance and reliability.

How Can I Ensure the Security of My FTP Proxy Server?

To ensure the security of your FTP Proxy Server, it is essential to choose a trusted proxy provider like cyber-gateway.net, which offers high-performance bare-metal servers located in their own datacenters. Regularly updating and monitoring the server, employing encryption protocols, and implementing access controls can further enhance security.

What are the Risks of Using Free Proxy Alternatives?

Free proxy alternatives often come with significant risks, including unreliable uptime, slow speeds, and questionable security. These proxies can be overcrowded, leading to high latency and unpredictable performance. Moreover, the lack of dedicated support and minimal customization options can result in prolonged downtimes and inefficient resource allocation.

How Can I Optimize My FTP Proxy Server for Marketing Campaigns?

To optimize your FTP Proxy Server for marketing campaigns, consider using a large pool of IPv4 proxies to maintain anonymity and avoid IP bans. Automate routine tasks, such as proxy rotation and IP management, to streamline operations. Additionally, monitor the server’s performance and adjust configurations as needed to ensure maximal efficiency. Maybe, integrating advanced analytics tools can provide deeper insights into campaign effectiveness.

You might also be interested in…

- Proxy 333 Phoenix

- Proxy Server Google Domain

- Pip Add Proxy

- Android setprop HTTP proxy

- Proxy Senegal

- Anonymous Indonesia proxy server

- Palestine Rotating Proxies

- Wget Noproxy

- Tamilrockers La Proxy

- Watchsomuch Info Proxy

FTP-прокси – это сервер, который используется для передачи файлов по протоколу FTP через анонимный или защищённый канал. Он помогает скрыть IP-адрес, обойти блокировки и ускорить загрузку данных.

В этой статье разберём, зачем нужны FTP-прокси, их преимущества, настройку и где купить надёжные IP для работы.

FTP (File Transfer Protocol) – это протокол передачи файлов, который используется для загрузки и скачивания данных с серверов.

Прокси для FTP играет роль посредника между клиентом и сервером, обеспечивая анонимность и защиту соединения.

Преимущества FTP-прокси:

- Обход блокировок – доступ к серверам, ограниченным в вашем регионе.

- Анонимность – скрытие реального IP-адреса.

- Стабильное соединение – повышенная безопасность и скорость передачи данных.

- Работа через защищённые соединения – возможность использовать SOCKS5 или HTTP(S).

Минусы FTP-прокси:

- Не все прокси поддерживают FTP – SOCKS5 и HTTP(S) не всегда работают с FTP.

- Дополнительная настройка – требуется ввод параметров в FTP-клиенте.

- Защита корпоративных данных – анонимная передача файлов.

- Обход региональных ограничений – доступ к серверам в заблокированных странах.

- Безопасность соединений – защита логинов и паролей от утечки.

- Работа с FTP-серверами – в автоматизированных процессах и парсинге.

- Открыть FileZilla → Редактировать → Настройки.

- Перейти в раздел Прокси → выбрать SOCKS5 или HTTP(S).

- Ввести IP-адрес прокси, порт, логин и пароль.

- Сохранить настройки и протестировать подключение.

- Открыть WinSCP → Настройки соединения → Прокси.

- Выбрать SOCKS5 или HTTP-прокси.

- Ввести параметры подключения (IP, порт, логин, пароль).

- Подключиться к FTP-серверу через прокси.

- Настроить curl или wget для работы через прокси: export ftp_proxy=http://IP:PORT export ftp_proxy_username=логин export ftp_proxy_password=пароль

- Подключиться через ftp или sftp.

🚀 1 место — Proxys.io

Компания предлагает надёжные SOCKS5 и HTTP-прокси, подходящие для FTP.

Цена: от 40 рублей за IP

Плюсы:

- Поддержка FTP, SOCKS5 и HTTP(S)

- Высокая скорость соединения

- Быстрая выдача прокси

Минусы:

- Популярные ГЕО могут быстро закончиться

⚡ 2 место — MobileProxy

Компания предоставляет мобильные SOCKS5-прокси, подходящие для FTP.

Цена: от 150 рублей за IP

Плюсы:

- Максимальная анонимность

- Высокая стабильность соединения

- Поддержка всех FTP-клиентов

Минусы:

- Стоимость выше, чем у дата-центровых IP

🔥 3 место — Proxy6

Доступные IPv4 и IPv6-прокси с поддержкой SOCKS5.

Цена: от 10 рублей за IP

Плюсы:

- Низкая цена

- Быстрая выдача IP

- Поддержка многопоточной работы

Минусы:

- IPv6-прокси могут не поддерживаться на некоторых FTP-серверах

- ProxyLine – мобильные и резидентные прокси.

- Proxy-Store – поддержка IPv4, IPv6 и мобильных прокси.

- ShopProxy – быстрые и анонимные прокси.

- ProxyMania – надёжные дата-центровые серверы.

- Proxy-Sale – высокое качество IPv4 и IPv6-прокси.

- Proxy.Market – широкий выбор мобильных и резидентных IP.

Для безопасного использования FTP-прокси используйте:

- Dolphin Anty – подходит для арбитража и анонимной работы.

- Indigo Browser – высокий уровень защиты от детекта.

- Incogniton – удобен для многопоточной работы.

Теперь можно настроить FTP-прокси и работать без ограничений! 🚀

×

Few antiviral products inadequately detect 3proxy as Trojan.Daemonize,

Backdoor.Daemonize, etc and many detect 3proxy as a PUA (potentially unwanted program).

It may cause browser warning on download page.

3proxy is not trojan or backdoor and contains

no functionality except described in documentation. Clear explanation of this

fact is given, for example, in

Microsoft’s

article.

3APA3A 3proxy tiny proxy server HowTo

В стадии разработки

- Компиляция

- Как скомпилировать 3proxy Visual C++

- Как скомпилировать 3proxy Intel C Compiler под Windows

- Как скомпилировать 3proxy GCC под Windows

- Как скомпилировать 3proxy GCC под Unix/Linux

- Как скомпилировать 3proxy Compaq C Compiler под Unix/Linux

- Установка и удаление 3proxy

- Как установить/удалить 3proxy под Windows 95/98/ME/NT/2000/XP как службу

- Как установить/удалить 3proxy под Windows 95/98/ME

- Как установить/удалить 3proxy под Unix/Linux

- Конфигурация сервера

- Как заставить 3proxy запускаться

- Как заставить ограничения (по ширине канала, трафику, ACL и. т.п.) работать

- Как заставить 3proxy запускаться как службу

- Как разобраться с internal и external

- Как починить ведение журналов в ODBC?

- Как заставить IPv6 работать

- Как сделать чтобы 3proxy не крешился

- Как посмотреть пример файла конфигурации

- Как настроить ведение журнала

- Как настроить формат журнала

- Как использовать лог-анализаторы с 3proxy

- Как запустить конкретную службу (HTTP, SOCKS и т.д)

- Как повесить службу на определенный интерфейс или порт

- Как разрешать имена на родительском прокси?

- Как настроить FTP прокси?

- Как настроить SNI proxy (tlspr)

- Как ограничить доступ к службе

- Как создать список пользователей

- Как ограничить доступ пользователей к ресурсам

- Как управлять перенаправлениями

- Как управлять локальными перенаправлениями

- Как организовать балансировку между несколькими каналами

- Как составлять цепочки прокси

- Как ограничивать скорости приема

- Как ограничивать объем принимаемого трафика

- Как пофиксить некорректный подсчет трафика

- Как управлять разрешением имен и кэшированием DNS

- Как использовать IPv6

- Как использовать connect back

- Конфигурация и настройка клиентов

- Как использовать 3proxy с Internet Explorer или другим браузером

- Как настраивать FTP клиент

- Как использовать SMTP через 3proxy

- Как использовать службу POP3 Proxy

- Как использовать 3proxy с программой, не поддерживающей работу с прокси-сервером

- Как использовать 3proxy с играми

- Администрирование и анализ информации

- Где взять свежую версию

- Как управлять службой 3proxy в Windows NT/2000/XP

- Коды ошибок в журнале

- Как задать вопрос, которого нет в HowTo

- Как скомпилировать 3proxy Visual C++

Извлеките файлы из архива 3proxy.tgz (например, с помощью WinZip).

Используйте команду nmake /f Makefile.msvc. - Как скомпилировать 3proxy Intel C Compiler под Windows

См. Как скомпилировать 3proxy Visual C++.

Используйте Makefile.intl вместо Makefile.msvc - Как скомпилировать 3proxy GCC под Windows

- Как скомпилировать 3proxy GCC под Unix/Linux

- Как скомпилировать 3proxy Compaq C Compiler под Unix/Linux

Извлеките файлы из архива 3proxy.tgz (например, с помощью WinZip или, при наличии

Cygwin, tar -xzf 3proxy.tgz).

Используйте команду make -f Makefile.win. Если по каким-то причинам вы хотите использовать

библиотеку POSIX-эмуляции CygWin — используйте make -f Makefile.unix.

При использовании CygWin, функции, специфичные для Windows (такие, как запуск в

качестве службы) будут недоступны.

Используйте make -f Makefile.unix. Должен использоваться GNU make, на

некоторых системах необходимо использовать gmake вместо make. Под Linux

необходимо использовать Makefile.Linux, под Solaris — Makefile.Solaris-* (в

зависимости от используемого компилятора). Компиляция проверена в FreeBSD/i386,

OpenBSD/i386, NetBSD/i386, RH Linux/Alpha, Debian/i386, Gentoo/i386, Gentoo/PPC,

Solaris 10, но должно собираться в любых версиях *BSD/Linux/Solaris.

В других системах может потребоваться модификация make-файла и/или исходных текстов.

Для компиляции с поддержкой ODBC необходимо убрать -DNOODBC из флагов

компиляции и добавить -lodbc (или другую ODBC-библиотеку) к флагам линковщика.

Используйте make -f Makefile.ccc. Компиляция проверена в RH Linux 7.1/Alpha.

В других системах может потребоваться модификация файла и/или исходных текстов.

- Как установить/удалить 3proxy под Windows 95/98/ME/NT/2000/XP/2003 как службу

Извлеките файлы из архива 3proxy.zip в любой каталог

(например, c:\Program Files\3proxy). Если необходимо, создайте каталог для

хранения файлов журналов. Создайте файл конфигурации 3proxy.cfg в

каталоге 3proxy (см. раздел Конфигурация сервера).

Если используется версия более ранняя, чем 0.6, добавьте строкуservice

в файл 3proxy.cfg. Откройте командную строку (cmd.exe).

Перейдите в каталог с 3proxy и дайте команду 3proxy.exe —install:D:\>C: C:\>cd C:\Program Files\3proxy C:\Program Files\3proxy>3proxy.exe --install

Сервис должен быть установлен и запущен. Если сервис не запускается,

проверьте содержимое файла журнала,

попробуйте удалить строку service из 3proxy.cfg, запустить 3proxy.exe вручную

и проанализировать сообщения об ошибках.Для удаления 3proxy необходимо остановить сервис и дать

команду 3proxy.exe —remove:D:\>C: C:\>cd C:\Program Files\3proxy C:\Program Files\3proxy>net stop 3proxy C:\Program Files\3proxy>3proxy.exe --remove

после чего каталог 3proxy можно удалить.

Установка в качестве системной службы под Windows 9x поддерживается с версии 0.5

- Как установить/удалить 3proxy под Windows 95/98/ME

Извлеките файлы из архива 3proxy.zip в любой каталог

(например, c:\Program Files\3proxy). Если необходимо, создайте каталог для

хранения файлов журналов. Создайте файл конфигурации 3proxy.cfg в

каталоге 3proxy (См. раздел Конфигурация сервера).

В файле конфигурации удалите строкуservice

и добавьте строку

daemon

Создайте ярлык для 3proxy.exe и поместите его в автозагрузку либо с помощью

редактора реестра regedit.exe добавьте в разделе

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

строковый параметр

3proxy = «c:\Program Files\3proxy.exe» «C:\Program Files\3proxy.cfg»

Использование кавычек при наличии в пути пробела обязательно.

Перезагрузитесь.

Если сервер не запускается,

проверьте содержимое файла журнала,

попробуйте удалить строку daemon из 3proxy.cfg, запустить 3proxy.exe вручную

и проанализировать сообщения об ошибках. - Как установить/удалить 3proxy под Unix/Linux

Скомпилируйте 3proxy (см. раздел Компиляция). Скопируйте

исполняемые файлы в подходящий каталог (например, /usr/local/3proxy/sbin для

серверных приложений или /usr/local/3proxy/bin для клиентских утилит).

Создайте файл /usr/local/etc/3proxy.cfg.

(См. раздел Конфигурация сервера).

Изменить расположение файла конфигурации можно, задав параметр при вызове

3proxy или изменив путь в файле 3proxy.c до компиляции.

Добавьте вызов 3proxy в скрипты начальной инициализации.

- Как заставить прокси работать

- Как заставить работать ограничения (контроль доступа, ограничения ширины канала, счетчики и т.п.)

- Как починить запуск 3proxy службой

- Использование относительных (неполных) путей файлов в файле конфигурации

При использовании файлов журналов, файлов вставок ($filename) используйте

полные пути, например, $»c:\3proxy\include files\networks.local». Тоже самое

относится к файлам журналов и любым другим.

Для отладки лучше запускать 3proxy с ведением журнала на стандартный вывод.

Не забудьте в таком случае отключить daemon и service в файле конфигурации.

Для чистоты эксперимента запускать 3proxy из коммандной строки в таком случае

следует, находясь в другой папке. - Отсутствие у системной записи прав на доступ к исполняемому файлу, каким-либо файлам конфигурации, журнала и т.п.

- Отсутствие файла конфигурации по стандартному расположению —

3proxy.cfg в одном каталоге с исполняемым файлом. Если файл расположен по

другому пути, необходимо использовать команду3proxy --install path_to_configuration_file

- Отсутствие у пользователя прав на установку или запуск службы

- Служба уже установлена или запущена

- Как разобраться с internal и external

Для работы требуется корректный файл конфигурации. Если прокси не запускается, значит в конфигурации есть ошибка.

A: Обычные ошибки — использование auth none (для работы любых

функций, основанных на ACL, требуется auth iponly, nbname или strong),

нарушение порядка ввода команд (команды выполняются последовательно,

запуск сервиса proxy, socks, tcppm и т.д. должен осуществляться после

того, как указана его конфигурация), неправильный порядок записей в ACL

(записи просматриваются последовательно до первой, удовлетворяющей

критериям). Если в ACL имеется хотя бы одна запись, то считается, что

последняя запись в ACL — это неявная deny *.

Чаще всего 3proxy не запускается службой (но запускается вручную) по одной из следующих причин:

Убедитесь, что выправильно понимаете что такое internal и external адреса.

Оба адреса — это адреса, принадлежищие хосту, на котором установлен 3proxy.

Эта опция конфигурации необходима в классической ситуации, когда 3proxy

установлен на граничном компьютере с двумя (или более) подключениями:

LAN connection +-------------+ Internet connection

LAN <-------------->| 3proxy host |<-------------------> INTERNET

^+-------------+^

| |

Internal IP External IP

Если 3proxy работает на хосте с одним интерфейсом, то его адрес будет и

internal и external.

Интерфейс с адресом internal должен существовать и быть рабочим на момент

запуска 3proxy, и не должен отключаться. Если internal интерфейс

периодически отключается, то не следует его указывать, или можно указать адрес

0.0.0.0. При этом прокси будет принимать запросы на всех интерфейсах, поэтому

при наличии нескольких интерфейсов для ограничения доступа следует использовать

фаервол или хотя бы ACL.

Интерфейс с адресом external, если он указан, должен быть рабочим на момент

получения запроса клиента. При отсутствии external или адресе 0.0.0.0 внешний

адрес будет выбираться системой при установке соединения. При этом, может быть

возможность доступа через прокси к ресурсам локальной сети, поэтому для

предотвращения несанкционированного доступа следует использовать ACL. Кроме

того, могут быть проблемы с приемом входящих соединений через SOCKSv5

(SOCKSv5 используется в клиентах исключительно редко).

В случае, если адрес динамический, можно либо не

указывать external, либо использовать адрес 0.0.0.0, либо, если необходима

поддержка входящих соединений в SOCKSv5, использовать скрипт,

который будет получать текущий адрес и сохранять его в файл, который будет

отслуживаться через команду monitor.

Убедитесь, что используется системный, а не

пользовательский DSN. Убедитесь, что выполняется правильный SQL запрос. Наиболее

распространенная проблема связана с отсутствием кавычек или неправильным

форматом данных. Самый простой способ — сделать ведение журнала в файл или

на стандартный вывод, просмотреть выдаваемые SQL запросы и попробовать

дать такой запрос вручную.

Прокси не может обращаться напрямую к IPv6 сети если в запросе от клиента

указан IPv4. В запросе от клиента должен быть IPv6 адрес или имя хоста, чаще

всего это решается включением опции разрешения имен через прокси-сервер на стороне

клиента.

Возможно, недостаточен размер стека потока по-умолчанию, это может

быть при использовани каких-либо сторонних плагинов (PAM, ODBC) или на

некоторых платформах (некоторые версии FreeBSD на amd64). Можно решить

проблему с помощью опции ‘stacksize’ или ‘-S’, поддерживаемых в 0.8.4 и выше.

Пример файла конфигурации 3proxy.cfg.sample поставляется с любым дистрибутивом

программы.

3proxy поддерживает ведение журнала на экран (stdout), в файл, через ODBC и через службу

syslog (только для Unix/Linux/CygWin). Можно управлять либо общим файлом

журнала, задаваемым в файле конфигурации 3proxy.cfg и единым для всех служб,

либо индивидуальными файлами для отдельных служб (например, команда

socks -l/var/log/socks.log запускает SOCKS прокси

и задает для него индивидуальный журнал). Для общего файла журнала

поддерживается ротация (т.е. периодическое создание новых файлов журнала

с предопределенными именами и удаление файлов старше определенного срока)

и архивация файлов журнала.

Тип журнала определяется параметром log в файле конфигурации либо ключом

-l при вызове конкретной службы (например, socks прокси). log или -l без

параметров соответствуют ведению журнала на экран (stdout).

log filename

и

-lfilename

соответствуют записи журнала в файл filename. Если при указании имени файла

в log в нем содержится символ %, то имя рассматривается как форматный

спецификатор (см. logformat). Например,

log c:\3proxy\logs\%y%m%d.log D создаст файл типа c:\3proxy\logs\060725.log,

для образования даты будет использовано местное время.

log @ident

и

-l@ident

соответствуют ведению журнала через syslog с идентификатором ident.

log &connstring

соответствует ведению журнала через ODBC, connstring задается в формате

datasource,username,password (последние два параметра опциональны, если

datasource не требует или уже содержит сведения для авторизации). При этом

команда logformat должна задавать SQL запрос, который необходимо выполнить

для добавления записи в журнал, см Как настроить формат журнала.

Управление ротацией общего файла журнала происходит с помощью команд файла

конфигурации log, rotate и archiver.

log filename LOGTYPE

задает тип ротации. LOGTYPE может принимать значения:

- M, ежемесячная ротация

- W, еженедельная ротация

- D, ежедневная ротация

- H, ежечасная ротация

- C, ежеминутная ротация

rotate NUMBER

указывает на число файлов, участвующих в ротации (т.е. сколько последних

журналов хранить).

archiver EXT COMMAND PARAMETERS

задает параметры архивации журнала. EXT указывает на расширение

архива (например, zip, gz, Z, rar и т.д.) COMMAND указывает на

программу и PARAMETERS — на параметры командной строки. Архиватор

должен сам удалять исходный файл, также ему можно передать имя файла

с помощью макроса %F и ожидаемое имя архива с помощью макроса %A.

В качестве архиватора вполне можно задать пакетный файл, который,

например, будет загружать данные из журнала в базу данных.

Примеры команды archiver для популярных архиваторов можно найти в

3proxy.cfg.sample

logdump OFFSET_BYTES_FROM_SERVER OFFSET_BYTES_FROM_CLIENT

Задает смещение в байтах на входящий и исходящий трафик, при достижении

которого необходимо создавать запись в журнале даже в том случае, если

соединение еще не завершено. Если logdump не указан или значения

OFFSET_BYTES_FROM_SERVER OFFSET_BYTES_FROM_CLIENT нулевые — в журнале

будет создана единственная запись по окончании обработки запроса клиента

(при разрыве соединения). Пример:

logdump 1048576 1048576

создает в журнале запись на каждый мегабайт входящего или исходящего

трафика.

Начиная с версии 0.3, формат журнала может быть настроен с помощью

команды logformat со строкой формата. Первый символ строки должен

быть L или G, что указывает на формат, в котором будет указываться

время и даты, L — текущее локальное время, G — абсолютное время по

Гринвичу. Строка формата может содержать следующие модификаторы:

- %y — Год (последние две цифры)

- %Y — Год (четырехзначный)

- %m — Номер месяца (01-12)

- %o — Трехбуквенная аббревиатура месяца

- %d — День (01-31)

- %H — Час (00-23)

- %M — Минута (00-59)

- %S — Секунда (00-59)

- %t — Временная метка (число секунд с 00:00:00 1 января 1970 г. по Гринвичу)

- %. — Миллисекунды

- %z — Временная зона в почтовом формате (от Гринвича, ‘+’ восток, ‘-‘ запад ЧЧММ), например, Московское зимнее время +0300.

- %U — Имя пользователя (‘-‘, если отсутствует).

- %N — Название прокси сервиса (PROXY, SOCKS, POP3P, и т.д.)

- %p — Порт прокси сервиса

- %E — Код ошибки (см. Коды ошибок в журнале)

- %C — IP клиента

- %c — Порт клиента

- %R — IP сервера (исходящего соединения по запросу клиента)

- %r — Порт сервера (исходящего соединения по запросу клиента)

- %Q – IP, запрошенный клиентом

- %q – Порт, запрошенный клиентом

- %I — Принято байт от сервера

- %O — Отправлено байт на сервер

- %n — Имя хоста из запроса

- %h — Число звеньев до конечного сервера (при использовании перенаправлений или чейнинга

см. Как составлять цепочки прокси) - %T – Текст, специфичный для прокси сервиса (например, запрошенный URL).

Можно использовать %X-YT, где X и Y положительные числа, тогда

отображаются только поля с X по Y текста. Поля считаются разделенными

пробельным символом.

Пример:

logformat "L%t.%. %N.%p %E %U %C:%c %R:%r %O %I %h %T"

будет генерировать в журнале записи типа

1042454727.0296 SOCK4.1080 000 3APA3A 127.0.0.1:4739 195.122.226.28:4739 505 18735 1 GET http://3proxy.ru/ HTTP/1.1

(без переноса строк)

При использовании ODBC, logformat должен задавать формат SQL команды,

которую необходимо дать для внесения записи в журнал, например:

logformat "-\'+_GINSERT INTO proxystat VALUES (%t, '%c', '%U', %I)"

префикс -\’+_ указывает, что символы \ и ‘ следует заменить на _ .

Просто сделайте формат ведения журнала совместимым с одним из форматов,

поддерживаемых анализатором. Это позволяет использовать практически любые

анализаторы. Примеры совместимых форматов:

Формат Squid access.log:

"- +_G%t.%. %D %C TCP_MISS/200 %I %1-1T %2-2T %U DIRECT/%R application/unknown"

Более совместимый формат, но без %D

"- +_G%t.%. 1 %C TCP_MISS/200 %I %1-1T %2-2T %U DIRECT/%R application/unknown"

Формат ISA 2000 proxy WEBEXTD.LOG (поля разделены табуляцией):

"- + L%C %U Unknown Y %Y-%m-%d %H:%M:%S w3proxy 3PROXY - %n %R %r %D %O %I http TCP %1-1T %2-2T - - %E - - -"

Формат ISA 2004 proxy WEB.w3c (поля разделены табуляцией):

"- + L%C %U Unknown %Y-%m-%d %H:%M:%S 3PROXY - %n %R %r %D %O %I http %1-1T %2-2T - %E - - Internal External 0x0 Allowed"

Формат ISA 2000/2004 firewall FWSEXTD.log (поля разделены табуляцией):

"- + L%C %U unnknown:0:0.0 N %Y-%m-%d %H:%M:%S fwsrv 3PROXY - %n %R %r %D %O %I %r TCP Connect - - - %E - - - - -"

Стандартный лог HTTPD (Apache и другие):

"-""+_L%C - %U [%d/%o/%Y:%H:%M:%S %z] ""%T"" %E %I"

Более совместимый, но без кода ошибки:

"-""+_L%C - %U [%d/%o/%Y:%H:%M:%S %z] ""%T"" 200 %I"

3proxy поставляется в двух вариантах: как набор отдельных модулей (proxy,

socks, pop3p, tcppm, udppm) и как универсальный прокси-сервер (3proxy).

Универсальный прокси сервер — это законченная программа, которой не требуются

отдельные модули.

Отдельный модуль управляется только из командной строки. Поэтому для

отдельного модуля не поддерживаются многие функции, такие как управление

доступом и ротация журнала. Запуск модуля осуществляется из командной строки.

Например,

$/sbin/socks -l/var/log/socks.log -i127.0.0.1

запускает SOCKS на порту 127.0.0.1:1080 с ведением журнала /var/log/socks.log

Справку по опциям командной строки можно получить запустив модуль с ключом -?.

Если используется 3proxy, то запускаемые службы указываются в файле 3proxy.cfg.

Файл 3proxy.cfg просматривается 3proxy построчно, каждая строка рассматривается

как управляющая команда. Синтаксис команд описан в 3proxy.cfg.sample. Например,

log /var/log/3proxy.log D rotate 30 internal 127.0.0.1 external 192.168.1.1 proxy socks pop3p -l/var/log/pop3proxy

запускает 3 службы — PROXY, SOCKS и POP3 Proxy. Каждая слушает на интерфейсе

127.0.0.1 порт по-умолчанию (3128 для proxy, 1080 для socks и 110 для

pop3p). Журналы всех служб кроме pop3p ведутся в файле /var/log/3proxy.log,

который ежедневно меняется. Хранятся 30 последних файлов. Для pop3p ведется

отдельный журнал /var/log/pop3proxy (см. Как настроить ведение журнала).

Опция -i позволяет указать внутренний интерфейс, -p — порт (пробелы в

опциях не допускаются). Например, чтобы служба proxy висела на порту

8080 интерфейсов 192.168.1.1 и 192.168.2.1 необходимо дать команды

proxy -p8080 -i192.168.1.1 proxy -p8080 -i192.168.2.1

A: Для этого надо использовать тип родительского прокси http,

connect+, socks4+ и socks5+. Однако, при это надо помнить, что самому 3proxy

требуется разрешение имени для управления ACL. Поэтому, если с прокси-хоста

не работают разрешения имени, необходимо в конфигурации дать команду

fakeresolve

которая разрешает любое имя в адрес 127.0.0.2.

Есть поддержка как FTP через HTTP (то, что называется FTP прокси в браузерах) так и настоящего FTP прокси (то, что называется

FTP proxy в командных оболочках и FTP клиентах). В браузерах в качестве FTP прокси следует прописывать порт службы proxy,

т.е. FTP организован

через http прокси, дополнительного прокси поднимать не надо. Для FTP-клиентов необходимо поднять ftppr. FTP прокси всегда работает

с FTP сервером в пассивном режиме.

SNI proxy может быть использовать для транспарентного перенаправления любого TLS трафика (например HTTPS) на внешнем маршрутизаторе

или локальными правилами. Так же можно использовать его для извлечения имени хоста из TLS хендшейка с целью логгирования или использования в ACL.

Еще одна задача которую может решать модуль — требование наличия TLS или mTLS (mutual TLS).

Если tlspr используется как отдельный сервис без исползования плагина Transparent, то необходимо задать порт назначения через опцию -T (по умолчанию 443),

т.к. TLS хендшейк не содержит информации о порте назначения.

-c контролирует уровень требования к TLS:

0 (по умолчанию) - пропустить трафик без TLS 1 - требовать TLS, проверять наличие client HELLO 2 - требовать TLS, проверять наличие client и server HELLO 3 - требовать TLS, проверять наличие серверного сертификата (не совместим с TLS 1.3+) 4 - требовать взаимный (mutual) TLS, проверять что сервер запрашивает сертификат и клиент его отправляет (не совместим с TLS 1.3+)

примеры конфигурации:

1. Порт 1443 можно использовать для перенаправления в него HTTPS трафика по порту 443 (например с внешнего маршрутизатора)

tlspr -p1443 -P443 -c1

2. tlspr используется как родительский прокси в SOCKS чтобы обнаруживать реальный hostname назначения (даже если запрашивается подклюение по IP адресу)

allow * * * 80 parent 1000 http 0.0.0.0 0 allow * * * * CONNECT parent 1000 tls 0.0.0.0 0 deny * * some.not.allowed.host allow * socks

Во-первых, для ограничения доступа необходимо указать внутренний интерфейс,

на котором прокси-сервер будет принимать соединения. Внутренний интерфейс

указывается с помощью команды internal в файле конфигурации или с помощью

ключа -i конкретного модуля.

(см. Как запустить конкретную службу (HTTP, SOCKS и т.д)).

Отсутствие указания внутреннего интерфейса может привести к тому, что ваш

прокси будет открытым.

Указание внешнего интерфейса (т.е. IP, с которого сервер будет устанавливать

внешние соединения) так же является полезным. Для этого служит команда external

и ключ -e соответственно.

Для универсального прокси возможна дополнительная авторизация доступа с помощью

имени/пароля, NetBIOS имени пользователя и по спискам доступа (по IP клиента,

IP и порту назначения, см. Как ограничить доступ пользователей к ресурсам).

Тип авторизации устанавливается командой auth в файле конфигурации.

auth none

Отсутствие какой-либо авторизации. Списки доступа не проверяются.

auth iponly

Будет идти проверка по списку доступа с использованием IP клиента, IP и номера

порта назначения.

auth nbname

Перед проверкой по списком доступа будет произведена попытка получить NetBIOS

имя клиента. Для этого используется NetBIOS код службы messager (0x03). Если

имя определить не удалось (служба messager для Windows NT/2000/XP или WinPopUP

для 95/98/ME не запущена), то имя будет считаться пустым. Далее следует

проверка по спискам доступа. Данный тип авторизации не зависит от платформы

сервера (т.е. прокси сервер, запущенный под Unix, сможет определять NetBIOS

имена). Его рекомендуется использовать в однородных сетях, где у всех клиентов

установлена Windows NT/2000/XP и пользователи не имеют доступа к

привелегированным учетным записям. Этот вид авторизации не является надежным.

auth strong

Проверяется имя и пароль, переданные пользователем при подключении к прокси.

Данный вид авторизации работает только с proxy и socks. Необходимо задание

списка пользователей (см Как создать список пользователей).

Соединения от неизвестных пользователей не принимаются. После проверки имени

пользвоателя и пароля происходит проверка списков доступа.

Для разных служб можно установить различные типы авторизации, например,

auth none pop3p auth iponly proxy auth strong socks

не накладывает ограничений на использование POP3 Proxy, производит проверку

по спискам доступа для пользователей HTTP Proxy и требует авторизации с именем

и паролем для SOCKS.

С версии 0.6 возможно использвоать двойную авторизацию, например,

auth iponly strong allow * * 192.168.0.0/16 allow user1,user2 proxy

будет использовать авторизацию только в том случае, если не удалось пропустить

пользователя с авторизаций iponly, т.е. для доступа к ресурсам 192.168.0.0/16

авторизация не требуется.

С версии 0.6 так же можно использвоать кэширование авторизации (имени

пользователя) с целью повышения производительности. Использовать кэширование

для strong практически не имеет смысла, она полезно для nbname и авторизации

через внешние плагины, типа WindowsAuthentication. Кэширование настраивается

командой authcache с двумя параметрами — типом кэширования и временем, на

которое кэшируется пароль. Возможные типы: ip — после успешной авторизации в

течение времени кэширования все запросы пришедшие с того же адреса считаются

запросами от того же пользователя, name — после успешной авторизации от

пользователя с тем же именем требуют указания имени, но реально аутентификации

не производится, ip,name — запрос должен придти от того же IP и с тем же

именем. user,password — имя и пароль пользователя сверяются с кэшированными.

Возможны и другие сочетания. Для авторизации должен использоваться специальный

метод авторизации — cache. Пример:

authcache ip 60 auth cache strong windows proxy -n

Кэширование влияет на безопасность доступа. Ни в коем случае не следует

использовать кэширование для доступа к критичным ресурсам, в частности к

интерфейсу администрирования.

authcache так же может использоваться для привязки сессий пользователя к ip с

с помощью опции limit

autchcache ip,user,pass,limit 120 auth cache strong

запретит пользователю использовать более одного адреса в течении времени кеширования.

Список пользователей задается с помощью команды users.

users USERDESC ...

С помощью одной команды можно задать несколько пользователей, можно

давать несколько команд users. USERDESC — описание пользователя. Описание

пользователя состоит из трех полей разделенных : (двоеточием) — имени (login)

типа пароля и пароля. Например:

users admin:CL:bigsecret test:CL:password test1:CL:password1 users "test2:CR:$1$lFDGlder$pLRb4cU2D7GAT58YQvY49." users test3:NT:BD7DFBF29A93F93C63CB84790DA00E63

Обратите внимание на двойные кавычки — они необходимы для второго пользователя,

т.к. в его пароле встречается знак $, который для файла 3proxy.cfg означает

включение другого файла. Поддеживается следующие типы паролей:

- тип не указан — использовать системную авторизацию для

данного пользователя (пока не реализовано). - CL — пароль в открытом тексте

- CR — пароль в формате crypt() (только MD5)

- NT — пароль в формате NT в шестнадцатеричной кодировке

NT и crypt пароли могут быть использованы для импорта учетных записей из

Windows/Samba и Unix соответственно (для Windows можно использовать утилиты

семейства pwdump).

Учетные записи удобно хранить в отдельном файле (в таком случае можно хранить

их построчно в формате, типичном для файлов паролей). Включить файл можно с

помощью макроса $:

users $/etc/.3proxypasswd

или

users $"c:\Program Files\3proxy\passwords"

Шифрованные NT и crypt пароли можно создавать с помощью утилиты mycrypt.

Список пользователей един для всех служб. Разграничение доступа по службам

необходимо производить с помощью списков доступа.

Для построения списков доступа используются команды allow, deny и

flush. Команды имеют следующую структуру:

allow <userlist> <sourcelist> <targetlist> <targetportlist> <commandlist> <weekdays> <timeperiodslist> deny <userlist> <sourcelist> <targetlist> <targetportlist> <commandlist> <weekdays> <timeperiodslist> flush

Команда flush используется для сброса существующего списка доступа (это

необходимо для того, чтобы можно было задать различные списки доступа для

различных служб). allow служит для разрешения соединения, deny — для запрета

соединения. Команда parent используется в качестве расширения команды

allow для управления перенаправлениями соединений (о перенаправлении см. Как управлять перенаправлениями).

В момент установки исходящего соединения просматривается список доступа и

находится первая запись, соответствующая запрошенному клиентом соединению.

Если запись соттветствует allow — соединение разрешается, deny — запрещается.

Если список пуст, то соединение разрешается. Если список не пуст, но подходящей

записи нет, то соединение запрещается. При этом:

- <userlist> — список логинов пользователей через запятую

- <sourcelist> — список сетей клиентов через запятую. Сеть

задается в формате xxx.yyy.zzz.mmm/l, где l — длина маски

сети (количество ненулевых байт). Например, 192.168.1.0/24

соответствует сети с маской 255.255.255.0. - <targetlist> — список сетей назначения через запятую

- <targetportlist> — список портов назначения через запятую.

можно задать диапазон портов через -, например, 80,1024-65535 - <commandlist> — список команд, через запятую, для которых применяется правило:

CONNECT — установить исходящее TCP соединение (например, SOCKSv4/5, POP3 proxy, и т.д.)

BIND — разрешить входящее TCP соединение (SOCKSv5)

UDPASSOC — создать UDP-ассоциацию (SOCKSv5)

ICMPASSOC — создать ICMP-ассоциацию (не реализовано)

HTTP_GET — HTTP GET запрос (HTTP proxy)

HTTP_PUT — HTTP PUT запрос (HTTP proxy)

HTTP_POST — HTTP POST запрос (HTTP proxy)

HTTP_HEAD — HTTP HEAD запрос (HTTP proxy)

HTTP_CONNECT — HTTP CONNECT запрос (HTTP proxy)

HTTP_OTHER — другой HTTP запрос (HTTP proxy)

HTTP — соответствует любому HTTP запросу кроме HTTP_CONNECT (HTTP proxy)

HTTPS — тоже, что HTTP_CONNECT (HTTP proxy)

FTP_GET — FTP get запрос

FTP_PUT — FTP put запрос

FTP_LIST — FTP list запрос

FTP — соответствует любому FTP запросу

ADMIN — доступ к интерфейсу администрирования - <weekdays> задает список дней недели, 1 соответствует

понедельнику, 0 или 7 — воскресенье. 1-5 означает с понедельника

по пятницу (включительно). 1,3,5 задает нечетные дни недели. - <timeperiodslist> список интервалов дня в формате

ЧЧ:ММ:СС-ЧЧ:ММ:СС, например, 00:00:00-08:00:00,17:00:00-24:00:00

задает нерабочее время.

Примеры использования листов доступа можно найти в файле 3proxy.cfg.sample.

Перенаправления имеет смысл использовать, например, чтобы перенаправить

обращения определенных клиентов или на определнные сервера на другой сервер

(например, при попытке доступа на Web сервер с недозволенным материалом

перенаправить на собственный Web сервер, или для того, чтобы в зависимости

от IP клиента перенаправлять его соединения на разные сервера (особенно при

отображении портов через tcppm). Кроме того, перенаправление может быть

использовано, например, для перенаправления все исходящих HTTP запросов,

посланных через SOCKS, на HTTP прокси. Поскольку формат запроса к Web серверу

и Proxy различается, не любой Proxy сервер способен корректно обработать

перенаправленный запрос (HTTP proxy в комплекте 3proxy нормально обрабатывает

перенаправленные запросы, что делает возможным его использования в качестве

«прозрачного» прокси. Кроме того, HTTP прокси обнаруживает перенаправления

на родительский прокси и генерирует нормальные заголовки. Пример простейшего

перенаправления:

auth iponly allow * parent 1000 http 192.168.1.1 3128 proxy

перенаправляет весь трафик службы proxy на родительский HTTP-прокси сервер

192.168.1.1 порт 3128.

Если в качестве номера порта указан порт 0, то указанный IP адрес используется

в качестве внешнего адреса для установки соединения (аналог -eIP, но только

для запросов попадающих под allow).

Специальным случаем перенаправлений являются локальные перенаправления,

которые, как правило, используются совместно со службой socks. В локальных

перенаправлениях IP адрес 0.0.0.0 порт 0. Например,

auth iponly allow * * * 80 parent 1000 http 0.0.0.0 0 allow * * * 21 parent 1000 ftp 0.0.0.0 0 allow * * * 110 parent 1000 pop3 0.0.0.0 0 socks

перенаправляет все содеинения, проходящие через SOCKS-сервер по 80 порту, в

локальный HTTP прокси, 21-му — в FTP, и 110 — в POP3 прокси. При этом службы

proxy, ftppr или pop3pr запускать не требуется. Это может быть полезно для

того, чтобы видеть в логах записи о посещаемых пользвоателем ресурсах и

загружаемых файлах даже в том случае, если он подключается через SOCKS.

- Q: Для чего это надо?

- Q: Какие недостатки?

- Q: Какие преимущества?

- Q: Как настраивается?

A: Чтобы иметь в логах URL запросов, если пользователь SOCKS пользуется

Web, FTP или POP3.

A: Перенапраление невозможно для web-серверов или FTP, висящих на

нестандартных портах, для SOCKSv4 не поддрживается авторизация с

паролем (IE поддерживает только SOCKSv4), но при этом IE передает

имя пользователя по SOCKSv4 (имя, с которым пользователь вошел в систему).

Для SOCKSv5 не поддерживается NTLM авторизация, пароли передаются в открытом

тексте.

A: Достаточно в настройках IE только указать адрес SOCKS прокси. В

больших сетях можно для этого использовать WPAD (автоматическое

обнаружение прокси). В 3proxy достаточно запускать только одну службу

(socks). Если используется только Internet Explorer, то можно

автоматически получать имя пользователя в логах, не запрашивая

логин/пароль.

A: Указывается parent http proxy со специальным адресом 0.0.0.0 и портом

0. Пример:

allow * * * 80,8080-8088 parent 1000 http 0.0.0.0 0 allow * * * 80,8080-8088 #перенаправить соединения по портам 80 и 8080-8088 в локальный #http прокси. Вторая команда allow необходима, т.к. контроль доступа #осуществляется 2 раза - на уровне socks и на уровне HTTP прокси allow * * * 21,2121 parent 1000 ftp 0.0.0.0 0 allow * * * 21,2121 #перенаправить соединения по портам 21 и 2121 в локальный #ftp прокси allow * #пустить все соединения напрямую socks

A: После внутреннего перенаправления правила рассматриваются еще раз за

исключением самого правила с перенаправлением (т.е. обработка правил не

прекращается). Это позволяет сделать дальнейшие перенаправления на

внешний прокси. По этой же причине локальное перенаправление не должно

быть последним правилом (т.е. должно быть еще хотя бы правило allow,

чтобы разрешить внешние соединения через HTTP прокси).

Например,

allow * * * 80,8080-8088 parent 1000 http 0.0.0.0 0 #перенаправить во внутренний прокси allow * * $c:\3proxy\local.nets 80,8080-8088 #разрешить прямой web-доступ к сетям из local.nets allow * * * 80,8080-8088 parent 1000 http proxy.3proxy.ru 3128 #все остальные веб-запросы перенаправить на внешний прокси-сервер allow * #разрешить socks-запросы по другим портам

Сам по себе прокси не может управлять маршрутизацией пакетов сетевого уровня.

Единственная возможность для управления внешними соединениями — это выбор

внешнего интерфейса. Сделать выбор внешнего интерфейса случайным начиная

с версии 0.6 можно с использованием локальных перенаправлений (с номером

порта равным нулю):

auth iponly allow * parent 500 http 10.1.1.101 0 parent 500 http 10.2.1.102 0

будет использовать внешний интерфейс 10.1.1.1 или 10.2.1.1 с вероятностью 0.5.

Внешний интерфейс это то же, что задается командой external или опцией -e.

Чтобы это работало как ожидается, необходимо, чтобы локальным интерфейсам

10.1.1.1 и 10.2.1.1 соответствовали разные маршруты по-умолчанию.

Если оба адреса принадлежат одной сети, например, 10.1.1.101 и 10.1.1.102 и

нужно случайным образом выбирать один из шлюзов 10.1.1.1 и 10.1.1.2, то нужно

управлять роутингом примерно так (при условии что маршрут по-умолчанию не

задан):

route add -p 10.1.1.1 10.1.1.101 route add -p 10.1.1.2 10.1.1.102 route add -p 0.0.0.0 mask 0.0.0.0 192.168.1.1 route add -p 0.0.0.0 mask 0.0.0.0 192.168.1.2

Если второго адреса на прокси сервере нет — его надо добавить. Под Linux/Unix

лучше использовать source routing.

Для составления цепочек прокси так же можно использовать команду parent, которая

является расширением команды allow (т.е. команде parent должна предшествовать

команда allow). С помощью этой команды можно строить цепочки из HTTPS

(HTTP CONNECT), SOCKS4 и SOCKS5 прокси (т.е. последовательно подключаться

через несколько прокси), при этом возможна авторизация на родительском прокси,

звено цепочки может выбираться случайным образом из несольких значений

с вероятностью согласно их весу. Вес (от 1 до 1000) задается для каждого

прокси. Сумма весов по всем перенаправлениям должна быть кратна 1000.

Прокси с весами до 1000 группируются, и при построении цепочки один из них

выбирается случайно согласно весу. Длина цепочки определяется из суммарного

веса. Например, если суммарный вес цепочки 3000, в цепочке будет 3 звена (хопа).

Синтаксис команды:

parent <weight> <type> <ip> <port> <username> <password>

weight — вес прокси, type — тип прокси (tcp — перенаправление соединения,