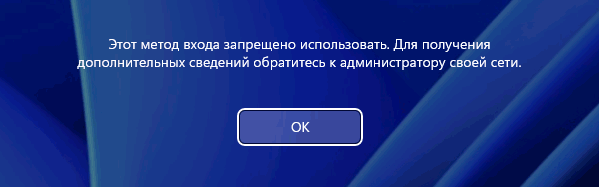

Если при входе в Windows вы получаете ошибку “Этот метод входа запрещено использовать”, значит результирующие настройки групповых политик на компьютере запрещают локальный вход под этим пользователем. Чаще всего такая ошибка появляется, если вы пытаетесь войти под гостевой учетной записью на обычный компьютер, или под пользователем без прав администратора домена на контроллер домена. Но бывают и другие нюансы.

The sign-in method you're trying to use isn't allowed. For more info, contact your network administrator.

Список пользователей и групп, которым разрешен интерактивный локальный вход на компьютер задается через групповую политику.

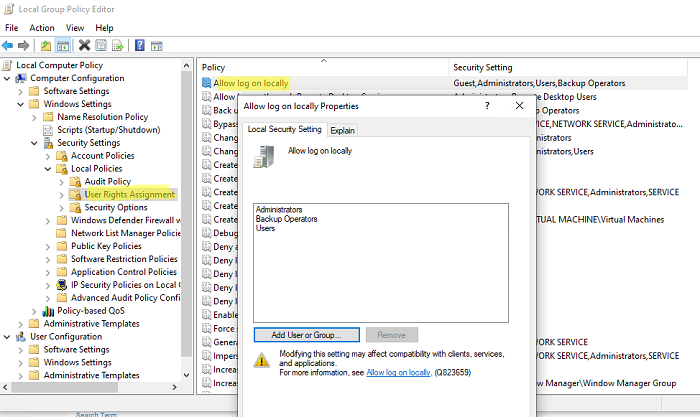

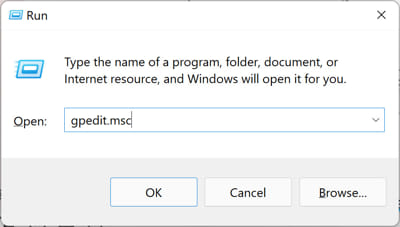

- Откройте редактор локальной групповой политики (

gpedit.msc

); - Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment;

- Найдите в списке политику Allow log on locally (Локальный вход в систему);

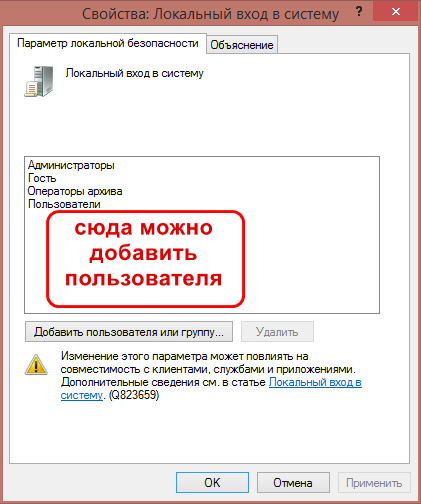

- В этой политике содержится список групп, которым разрешен локальный вход на этот компьютер;

В зависимости от операционной системы и роли компьютера список групп, которым разрешен локальный вход может отличаться.Например, на рабочих станциях с Windows 10 и рядовых серверах на Windows Server 2022,2019,2016 локальный вход разрешен для следующих групп:

- Administrators

- Backup Operators

- Users

На серверах Windows Server с ролью контроллера домена Active Directory интерактивный вход разрешен для таких локальных и доменных групп:

- Account Operators

- Administrators

- Backup Operators

- Print Operators

- Server Operators

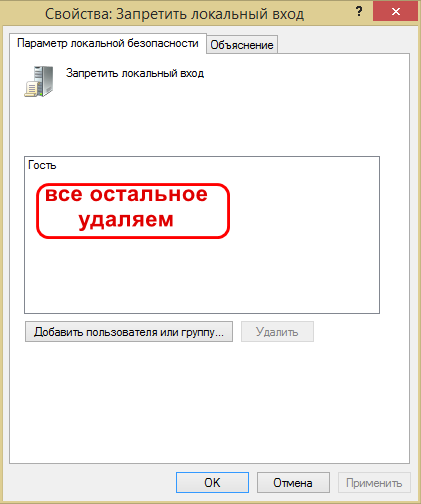

- Вы можете разрешить другим пользователям или группам локальный вход в систему. Для этого можно нажать кнопку Add User or Group, и найти нужных пользователей. Также вы можете, например, запретить пользователям без прав администратора вход на это устройство. Для этого просто удалите группу Users из настроек данной политики;

- После внесения изменения изменений нужно обновить настройки локальных политик командой

gpupdate /force

(перезагрузка не понадобится).

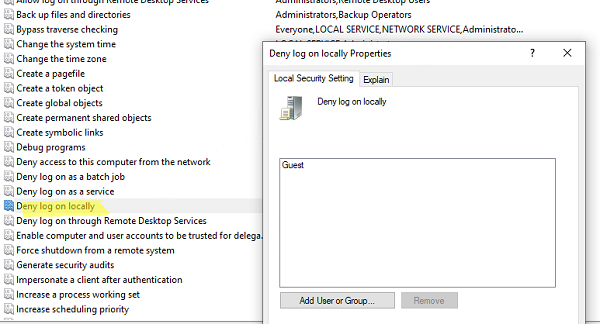

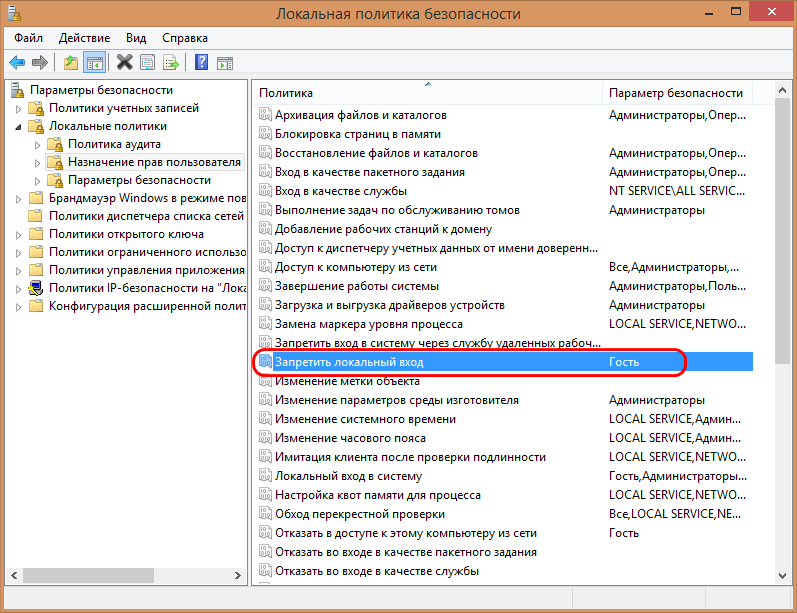

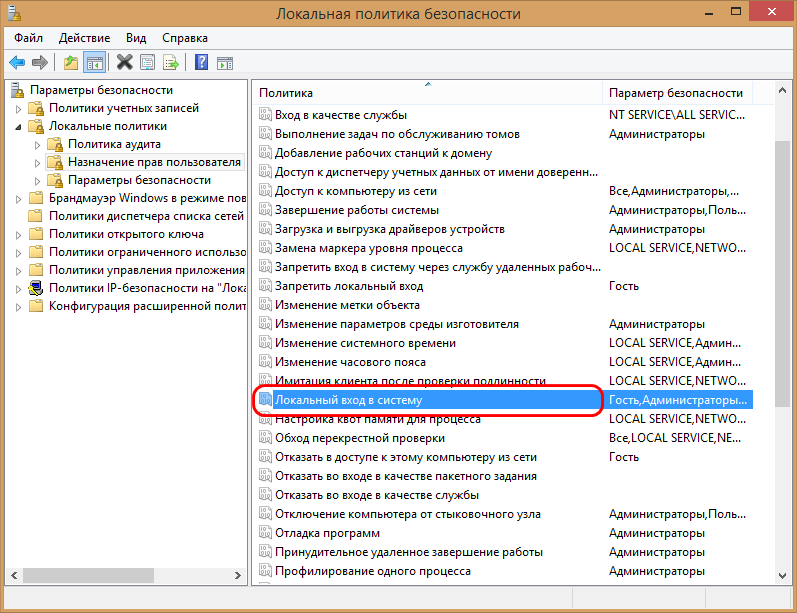

Также обратите внимание, что в этой же секции GPO есть еще одна политика, позволяющая принудительно запретить локальный интерактивной вход на консоль Windows. Политика называется Deny log on locally (Запретить локальных вход). В моем случае на компьютер запрещен анонимный локальный вход под учетной записью Гостя.

Вы можете запретить определенной группе (или пользователю) локальный вход на компьютер, добавив группу в эту политику. Т.к. запрещающая политика Deny log on locally имеет более высокий приоритет, чем разрешающая (Allow log on locally), пользователи не смогут зайти на этот компьютер с ошибкой:

Этот метод входа запрещено использовать

Одной из best practice по обеспечению безопасности аккаунтов администраторов в домене Windows является принудительный запрет на локальных вход на рабочие станции и рядовые сервера под администраторами домена. Для этого нужно распространить политику Deny log on locally с группой Domain Admins на все OU, кроме Domain Controllers. Аналогично нужно запретить вход под локальными учетными записями.

В доменной среде на компьютер может действовать несколько GPO. Поэтому, чтобы узнать примененные политики, назначающих права на локальный вход, нужно проверить результирующие настройки политик. Для получения результирующих настроек GPO на компьютере можно использовать консоль

rsop.msc

или утилиту gpresult.

Обратите внимание, что пользователи могут использовать интерактивные RDP сессии для подключения к устройству с Windows (если на нем включен RDP вход) несмотря на запрет локального входа. Список пользователей, которым разрешен вход по RDP задается в этом же разделе GPO с помощью параметра Allow logon through Remote Desktop Services.

Еще одной из причин, из-за которой вы можете встретить ошибку “

The sign-in method you are trying to use isn’t allowed

”, если в атрибуте LogonWorkstations у пользователя в AD задан список компьютеров, на которые ему разрешено входить (подробно описано в статье по ссылке). С помощью PowerShell командлета Get-ADUser вы можете вывести список компьютеров, на которых разрешено логиниться пользователю (по умолчанию список должен быть пустым):

(Get-ADUser kbuldogov -Properties LogonWorkstations).LogonWorkstations

В некоторых случаях (как правило в филиалах) вы можете разрешить определенному пользователю локальный и/или RDP вход на контроллер домена/локальный сервер. Вам достаточно добавить учетную запись пользователя в локальную политику Allow log on locally на сервере. В любом случае это будет лучше, чем добавлять пользователя в группу локальных администраторов. Хотя в целях безопасности еще лучше использовать RODC контроллер домена.

Также вы можете предоставить права на локальный вход с помощью утилиты ntrights (утилита входила в какую-то древнюю версию Admin Pack). Например, чтобы разрешить локальный вход, выполните команду:

ntrights +r SeInteractiveLogonRight -u "GroupName"

Чтобы запретить вход:

ntrights -r SeInteractiveLogonRight -u "UserName"

If you are encountering the “The sign-in method you’re trying to use isn’t allowed” on a computer, a system administrator has likely prevented you from accessing that particular PC. They may have their reasons for it, but now how do you sign into it?

The mentioned error message can occur when attempting one of the two sign-in scenarios:

- You’re trying to log in with a Guest account on a Windows 11 or Windows 10 PC.

- You’re trying to log in on a Windows Server with an account that is not a domain administrator.

The error message that you may come across is:

The sign-in method you are trying to use isn’t allowed. Try a different sign-in method or contact your system or network administrator.

In this article, we show you how to bypass this error message simply by making changes to certain Group Policies.

Table of Contents

Why the Error Occurs

“The sign-in method you’re trying to use isn’t allowed” error occurs when a sysadmin has restricted a specific user or an entire user group from accessing a computer. This policy can be applied on individual computers, as well as the computer that has been joined to a domain.

Two policies control sign-in behavior:

- Allow log on locally

- Deny log on locally

In both of these Group Policies, the user or group is defined that should be allowed to log on, or restricted. Note that the “Deny log on locally” policy has precedence over the “Allow log on locally” policy. Therefore, if a user account has been added to both policies, the user won’t be allowed to sign in, and you will see the aforementioned error message.

Further ahead in this article, we are going to show you how to modify both of these policies to gain access to the computer. Note that these methods will only work if you have access to the local administrator account (on a Windows client PC) or the Domain Controller (in the case of Windows Server). Otherwise, you may want to connect with your domain administrator.

Fix the Disallowed Sign-In Method Error

Allow User to Log On Locally

The first thing you must do is add the user to the Group Policy “Allow log on locally.” The methods for this are slightly different on a Windows client computer and a Windows Server.

Allow User to Log On Locally on Windows 10, 11

Use the following steps to allow the user to successfully sign in on a Windows client computer:

-

Open the Group Policy Editor by typing in “gpedit.msc” in the Run Command box.

Open the Group Policy Editor -

Navigate to the following from the left pane:

Computer Configuration >> Windows Settings >> Security Settings >> Local Policies >> User Rights Assignment

-

Open the policy “Allow log on locally.”

Allow log on locally group policy Here, you will find all the users and groups that are allowed to log in to the computer.

-

If you find that your user account is not added, click “Add User or Group.”

Add user to allow access -

In the popup window, click Advanced.

Open advanced user-finding options -

Now click “Find Now.”

This will populate all of the users and groups in the list below.

Find and populate all users and groups -

Double-click the user/group you want to add, and then click “Ok” on the remaining windows.

This will add the selected user or group to the “allow” list.

A user has been allowed to sign in locally -

Close the Group Policy Editor and run the following command in an elevated Command Prompt to enforce the policy changes:

GPUpdate /ForceEnforce policy changes Alternatively, you can restart the computer instead.

Allow User to Log On Locally on Windows Server

-

Open the Group Policy Management Console (GPMC) by typing in “gpmc.msc” in the Run Command box.

Open the Group Policy Management Console -

Navigate to the following from the left pane:

Forest: [ForestName] >> Domains >> [DomainName] >> Group Policy Objects

-

Here, right-click “Default Domain Controllers Policy” and then click “Edit” from the context menu.

Edit Domain Controller policies The Group Policy Editor will now open.

-

Navigate to the following from the left pane:

Computer Configuration >> Policies >> windows Settings >> Security Settings >> Local Policies >> User Rights Management

-

Open the policy “Allow log on locally.”

In this window, you will find all the users and groups that are allowed to log in to the server.

-

If you find that your user account is not added, click “Add User or Group.”

Add user to allow access on server -

Click “Browse” and then click “Advanced.”

Open advanced user-finding options -

Now click “Find Now.”

This will populate all of the users and groups in the list below

Find and populate all users and groups -

Double-click the user/account that you want to allow to sign into the Server, and then continue to click “Ok” on all the windows to save the changes.

-

Close the Group Policy Editor and the Group Policy Management Console, and run the following command in an elevated Command Prompt to enforce the policy changes:

GPUpdate /ForceEnforce updated group policies

This covers adding the user to the allowed list. However, we still have to check and ensure that the user is not on the deny list.

Remove User from the Deny Logon List

Remove User from Deny Log on Locally on Windows 10, 11

-

Open the Group Policy Editor by typing in “gpedit.msc” in the Run Command box.

Open the Group Policy Editor -

Navigate to the following from the left pane:

Computer Configuration >> Windows Settings >> Security Settings >> Local Policies >> User Rights Assignment

-

Open the policy “Deny log on locally.”

Deny log on locally group policy Here, you will find all the users and groups that are denied logging in to the computer.

-

If you find that your user account is listed, select it and then click “Remove.”

Remove user from deny login list As you can see from the image above, the “Guest” account is denied access to log into the computer. This is the default Windows 10/11 setting.

-

Now click Apply and Ok.

-

Close the Group Policy Editor and run the following command in an elevated Command Prompt to enforce the policy changes:

GPUpdate /ForceEnforce policy changes Alternatively, you can restart the computer instead.

Remove User from Deny Log on Locally on Windows Server

-

Open the Group Policy Management Console (GPMC) by typing in “gpmc.msc” in the Run Command box.

Open the Group Policy Management Console -

Navigate to the following from the left pane:

Forest: [ForestName] >> Domains >> [DomainName] >> Group Policy Objects

-

Here, right-click “Default Domain Controllers Policy” and then click “Edit” from the context menu.

Edit Domain Controller policies The Group Policy Editor will now open.

-

Navigate to the following from the left pane:

Computer Configuration >> Policies >> windows Settings >> Security Settings >> Local Policies >> User Rights Management

-

Open the policy “Deny log on locally.”

In this window, you will find all the users and groups that are denied access to log in to the server.

-

If you find that your user account is mentioned in the list, select it and then click “Remove.”

Remove user from deny login list on Server -

Click Apply and Ok.

-

Close the Group Policy Editor and the Group Policy Management Console, and run the following command in an elevated Command Prompt to enforce the policy changes:

GPUpdate /ForceEnforce group policies

Performing the given steps above, whether on a Windows 10/11 PC or a Windows Server, you should now be able to sign into the account without encountering the “The sign-in method you’re trying to use isn’t allowed” error message.

However, if these didn’t work, there are a few other things you may want to consider to fix the issue.

Disable Antivirus Software

Antivirus can block a user from signing in, especially if the computer is connected to a domain. In such an instance, you need to disable this antivirus software and check if it fixes the issue.

Learn how to disable Windows Defender (Windows Security).

Closing Thoughts

The error “The sign-in method you are trying to use isn’t allowed” is encountered when trying to log in using a Guest account on a Windows client PC, or attempting to sign in on a Domain Controller with an account without domain administrative privileges. Regardless, you can still sign into the PCusin the very same account by making changes to the Group Policies, as discussed in this post.

In this article, we have shown how to allow a user to sign into a PC if they are restricted, on both Windows 10/11 PCs and Windows Servers.

Привет. Имея контроллер домена (КД), под управление вин 2012 р2 Мне нужно было разрешить одному из созданных на КД пользователей (назвал я его rds1) вход на этот же КД (локальный вход).

Выйдя с учетной записи администратора КД пытаюсь войти под rds1 и получаю «Этот метод входа запрещено использовать».

Это все сделано продумано корпорацией MS, потому как, для чего обычному пользователю входить на КД?! Обычный пользователь без проблем может зайти и под TS ролями или RDS службой, а локальный вход по умолчанию для простых пользователей запрещен.

Покажу как разрешить вход локального пользователя;

· Открыл gpmc.msc после чего выбрал Объекты групповой политики

· Выбирал политику Default Domain Controllers Policy и нажал Изменить

· Перешел по пути Конфигурация компостера – политики – конфигурация windows –параметры безопасности — локальные политики – назначение прав пользователя – открыл параметр локальный вход в систему

· Добавил пользователя rds1 в разрешение локального входа

· Сделал gpupdate /force в cmd

Теперь могу делать win+l на кд и входить под rds1

При работе с локальными политиками безопасности нужно проявлять особое внимание, в противном случае можно остаться без доступа к собственной же учетной записи Windows. Если при входе в Windows 10 или 11 вы видите сообщение «Этот метод входа запрещено использовать», скорее всего, вы или какая-то программа изменили права пользователя, запретив его локальный вход в систему. Решение этой проблемы может быть простым и не очень.

И в зависимости от того, имеются ли на компьютере другие админские учетные записи или нет.

Запись есть

Здесь всё досточно просто. Вам нужно зайти в систему под этой учеткой и восстановить настройки.

Для этого откройте командой secpol.msc оснастку «Локальные политики безопасности», разверните узел Параметры безопасности → Локальные политики → Назначение прав пользователей и найдите в правой колонке политику «Запретить локальный вход».

Кликните по политике дважды, чтобы открыть ее свойства. В списке групп пользователей этой политики должна быть только одна группа и/или пользователи — Гости, если в нём присутствуют другие учетные записи, удалите их.

Заодно обратите внимание на политику «Локальный вход в систему».

По умолчанию в ее списке должны присутствовать указанные на скриншоте группы. Если какая-то из них, в первую очередь Администраторы и Пользователи, отсутствует в списке, добавьте ее.

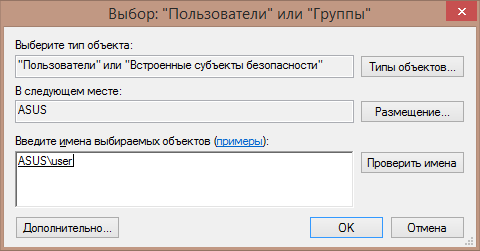

Нажмите кнопку «Добавить пользователя или группу» и введите ее или его имя в открывшемся диалоговом окошке выбора пользователя или группы.

Нажмите «OK», сохраните настройки и перезагрузите компьютер.

Вход в систему для проблемной учетной записи должен стать доступным.

Записи нет

Если вторая учетка администратора отсутствует, придется немного повозиться.

Первое, что вы можете предпринять, это активировать скрытую учетную запись Администратора и использовать ее для изменения настроек указанных выше политик.

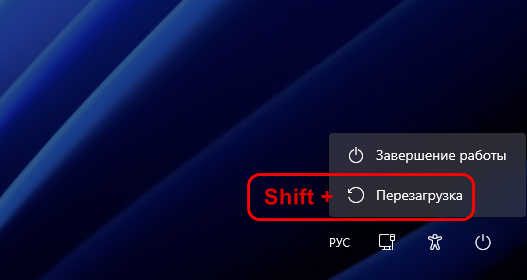

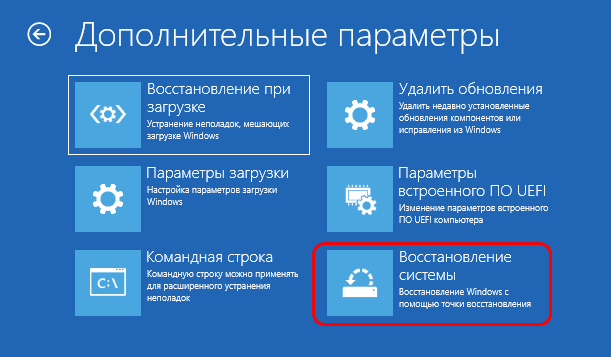

Для этого, находясь на экране входа в систему, перезагрузите компьютер с зажатой клавишей Shift.

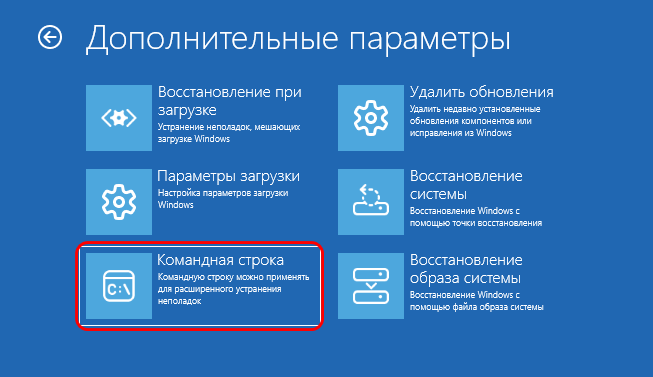

Загрузившись таким образом в среду восстановления, перейдите в раздел «Поиск и устранение неисправностей» — «Дополнительные параметры» и выберите пункт «Командная строка».

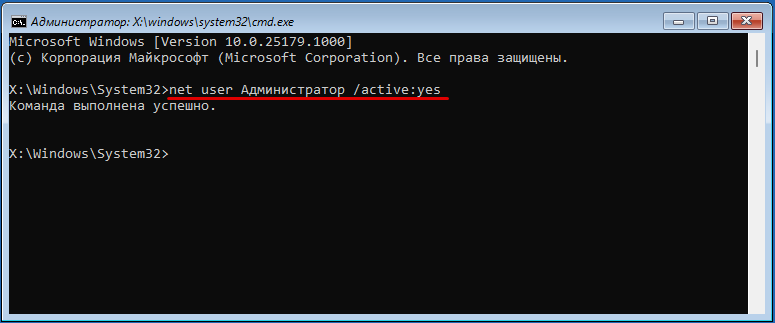

Выполните в консоли команду:

net user Администратор /active:yes

Перезагрузите компьютер.

Если этот способ не поможет (активированная учетка не появится или ограничение не удастся устранить), попробуйте восстановить систему.

Точно так же загружаемся в среду восстановления, но на этот раз вместо командной строки выбираем опцию «Восстановление системы» и следуем указаниями мастера. Способ рабочий, но необходимо, чтобы на компьютере имелись точки восстановления.

Еще можно попробовать сбросить для проблемной учетной записи пароль с помощью утилиты PCUnlocker, загрузив компьютер со спасательного диска WinPE от Sergei Strelec, но это поможет только если запрет установлен для конкретного пользователя, а не для всей группы.

Как всегда, переустановка является крайним вариантом решения проблемы. Если вы на него решитесь, используйте именно переустановку, а не сброс с сохранением параметров, так как последний вариант не снимает ограничения для входа в систему пользователей для заблокированных групп.

На чтение3 мин

Опубликовано

Обновлено

В операционной системе Windows Server 2019 существует множество методов для входа в систему, включая пароль, отпечаток пальца и смарт-карты. Однако, существует один метод, который был запрещен разработчиками из-за его ненадежности и уязвимостей.

Этим методом является использование простого текстового пароля для входа в систему. Это означает, что пользователи могут использовать одиночное слово или фразу в качестве пароля, без каких-либо ограничений на его длину или сложность.

Использование простых паролей представляет серьезную угрозу для безопасности, так как их очень легко угадать или получить несанкционированный доступ к ним.

Пароли должны быть достаточно сложными и уникальными, чтобы обеспечить защиту данных и предотвратить несанкционированный доступ. В случае использования простого текстового пароля, злоумышленники могут легко угадать его при помощи метода брутфорса или использования словарных атак.

Отказано в использовании этого метода входа в Windows Server 2019: разберем причины

Windows Server 2019 предлагает различные методы аутентификации, но некоторые из них были запрещены из-за своей небезопасности и уязвимостей. В этом разделе мы рассмотрим причины, по которым определенные методы входа были запрещены в Windows Server 2019.

1. Небезопасные пароли: Один из распространенных методов входа в Windows Server — использование пароля. Однако, если пароль пользователя не достаточно сложный или подвержен взлому, это может стать серьезной проблемой безопасности. В Windows Server 2019 были введены более жесткие требования к паролям, чтобы предотвратить использование небезопасных паролей.

2. Уязвимости протокола: Некоторые методы входа основаны на устаревших протоколах, которые известны своими уязвимостями. Например, протокол NTLM, широко используемый для аутентификации в предыдущих версиях Windows, был запрещен из-за серьезных уязвимостей. Вместо него рекомендуется использовать более безопасный протокол Kerberos.

3. Отсутствие многофакторной аутентификации: Некоторые методы входа предлагают только одноуровневую аутентификацию, что может быть недостаточно для защиты сервера. В Windows Server 2019 акцент делается на использование многофакторной аутентификации, которая требует двух или более форм идентификации, таких как пароль, биометрия или аппаратный ключ.

4. Улучшение безопасности: Запрещенные методы входа в Windows Server 2019 были заменены более безопасными альтернативами. Например, вместо использования пароля можно воспользоваться сертификатами или смарт-картами для аутентификации. Это повышает безопасность сервера и уменьшает риск несанкционированного доступа.

| Метод входа | Причина запрета |

|---|---|

| NTLM | Уязвимости протокола |

| Слабый пароль | Небезопасность пароля |

| Одноуровневая аутентификация | Отсутствие многофакторной аутентификации |

В целях обеспечения безопасности Windows Server 2019 разработчики запретили определенные методы входа. Это помогает предотвратить несанкционированный доступ и обеспечить защиту серверов и данных. Рекомендуется использовать рекомендованные методы входа и применять рекомендации по усилению безопасности для дальнейшей защиты серверов на базе Windows Server 2019.

Опасность и небезопасность: Windows Server 2019

Одной из основных опасностей является возможность несанкционированного доступа к серверу. Windows Server 2019 может быть подвержен атакам хакеров, которые пытаются проникнуть в систему и получить несанкционированный доступ к конфиденциальным данным. Это может привести к утечке данных, взлому системы или неправомерному использованию информации.

Кроме того, Windows Server 2019 также может быть уязвимым в отношении множества других видов атак. Некоторые из них включают в себя атаки на отказ в обслуживании (DDoS), вирусы и вредоносное программное обеспечение. Эти атаки могут привести к потере данных, нарушению работы системы или выходу ее из строя.

Для минимизации риска необходимо принимать меры по обеспечению безопасности Windows Server 2019. Это включает в себя регулярные обновления операционной системы, установку надежных брандмауэров и антивирусного программного обеспечения, создание сложных паролей и установку контроля доступа на сервере.

Также следует учитывать, что небезопасное использование Windows Server 2019 может привести к различным проблемам. Например, если сервер находится непосредственно в сети Интернет, его можно легко обнаружить и подвергнуться атаке. Также вредоносное программное обеспечение может установиться на сервер, если пользователи не будут предпринимать соответствующие меры безопасности.

В заключение, Windows Server 2019 является мощной операционной системой, но она также имеет свои риски и уязвимости. Для минимизации этих рисков необходимо принимать соответствующие меры безопасности и учитывать потенциальные угрозы. Защита данных и обеспечение безопасности сервера должны быть приоритетной задачей для обладателей и администраторов Windows Server 2019.