На одном из хостов Windows Server 2019 после анализа свободного места, обнаружили что каталог ETLLogs с нескольким десятками Гб файлов расширением ETL (Event Trace Log).

Что интересно, обнаружить аномально разросшийся каталог ETLLogs с помощью утилит просмотра свободного места (типа WinDirStat или TreeSize) не удавалось, даже когда утилита была запущена с правами администратора. Найти проблемный каталог удалось, запустив утилиту от имени SYSTEM (для запуска программы от имени Local System используется команда:

psexec.exe -i -s WinDirStat.exe

).

Полный путь к папке с ETL логами

C:\ProgramData\Microsoft\Diagnosis\ETLLogs

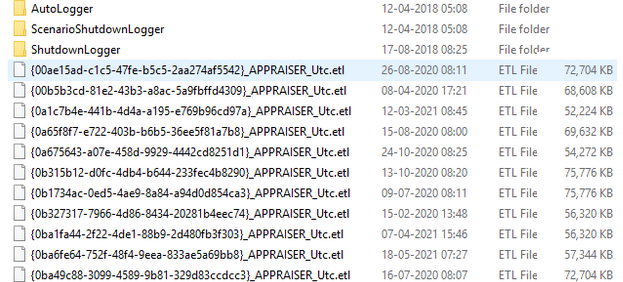

. На сервере в этом каталоге оказалось несколько сот файлов с именами формата {GUID}_APPRAISER_UTC.etl с размерами около 100 Мб. Судя по датам ETL файлов, они создавались процессом CompatTelRunner.exe каждый день в течении длительного времени, что привело к исчерпанию свободного места на диске.

Данные логи с диагностическим данными создаются службами телеметрии Windows. ETL файлы логов в этом каталоге можно удалить вручную, это безопасно. Также для быстрой очистки собранных диагностических данных, перейдите в раздел Settings -> Privacy -> Diagnostics & feedback -> нажмите кнопку Delete в разделе Delete diagnostic data. Здесь же в параметре Feedback frequency измените значение на Never.

Чтобы предотвратить дальнейший сбор ETL логов, нужно изменить параметры служб телеметрии.

Это позволит уменьшить размер сбора диагностических данных в ETLLogs.

-

-

#1

Добрый день! Есть комп с windows 10, как то очень быстро забилось место на жестком диске. Поставил программу windirstat, что бы понять чем.

Очень много файлов в этом каталоге

C:\ProgramData\Microsoft\Diagnosis\ETLLogs

Подскажите что генерит эти логи ?

Последнее редактирование:

-

-

#2

Похоже телеметрия в Microsoft

Попробуй в командной строке, запущенной от имени администратора:

sc stop DiagTrack

sc config DiagTrack start= disabled

sc stop dmwappushservice

sc config dmwappushservice start= disabled

echo «» > C:\\ProgramData\\Microsoft\\Diagnosis\\ETLLogs\\AutoLogger\\AutoLogger-Diagtrack-Listener.etl

reg add «HKLM\\SOFTWARE\\Policies\\Microsoft\\Windows\\DataCollection» /v AllowTelemetry /t REG_DWORD /d 0 /f

-

-

#3

Добрый день! Есть комп с windows 10, как то очень быстро забилось место на жестком диске. Поставил программу windirstat, что бы понять чем.

Очень много файлов в этом каталогеПодскажите что генерит эти логи ?

папку ETLLogs грохни да и все

-

-

#4

Спасибо, удалил папку и все.

Похоже телеметрия в Microsoft

Попробуй в командной строке, запущенной от имени администратора:

написал что нет такой службы

На одном из серверов делали очистку — искали объекты для безопасного удаления, чтобы увеличить свободное место на системном разделе.

Наткнулись на каталог ETLLogs с десятками гигабайт etl-файлов. Оценивая даты изменений, видно, что эти логи создавались системой ежедневно и занимали в среднем по 80 Мб каждый. Так мы «теряем» условно по ~2,4 Гб за месяц. Оно нам надо? Нет, конечно.

Система: Windows Server 2019 Версия 1809 (сборка ОС 17763.2061).

Если растет папка ETLLogs в ProgramData

По существу вопроса

Эта папка заполнена файлами телеметрии совместимости Microsoft (CompatTelRunner.exe), которая запускается запланированной задачей.

Как исправить ситуацию и сократить объем собираемых файлов

�?сследуемая система: Windows Server 2019 Версия 1809 (сборка ОС 17763.2061).

1. Уменьшите уровень логирования собираемых диагностических данных

Параметры — Конфиденциальность — Диагностика и отзывы — Выберите «Основные»

При таком выборе собираются только сведения о вашем устройстве, его настройках, возможностях и исправности.

Выберите объем диагностических данных

2. Удалите диагностические данные

Удалите диагностические данные этого устройства, которые собрала корпорация Microsoft.

Параметры — Конфиденциальность — Диагностика и отзывы — Кнопка «Удалить»

Удаление диагностических данных

Дополнительно отключите запросы на формирование отзывов.

Частота формирования отзывов = Никогда

3. Отключите телеметрию через редактор групповой политики

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Сборки для сбора данных и предварительные сборки — Разрешить телеметрию = «0 — Безопасность [только для предприятий]»

Настройка телеметрии

�?з описания следует, что при этом значении политика:

- Отправляет в корпорацию Майкрософт только минимальный объем данных, необходимый для защиты Windows.

- Компоненты безопасности Windows, такие как средство удаления вредоносных программ (MSRT) и защитник Windows, могут отправлять данные в корпорацию Майкрософт на этом уровне, если это разрешено.

- Если этот параметр политики отключен или не задан, настройки телеметрии можно задать индивидуально в меню «Параметры».

Запрет телеметрии с помощью системного реестра

Либо запустите командную строку от имени администратора и установите запрет с помощью редактора реестра:

reg add «HKLM\\SOFTWARE\\Policies\\Microsoft\\Windows\\DataCollection» /v AllowTelemetry /t REG_DWORD /d 0 /f

4. Отключите участие в программе улучшения качества ПО Windows

Конфигурация компьютера — Административные шаблоны — Система — Управление связью через �?нтернет — Параметры связи через �?нтернет — Отключить программу по улучшению качества программного обеспечения Windows = «Включено»

Отключение программы по улучшению качества программного обеспечения Windows

5. Отключите служебную задачу Microsoft Compatibility Appraiser в Планировщике

Описание задачи: Сбор телеметрических данных программы при участии в программе улучшения качества ПО. Задача находится по адресу:

Планировщик заданий — Библиотека планировщика заданий — Microsoft — Windows — Application Experience

В нашем случае в папке Application Experience находилось 3 задачи, которые мы отключили: Microsoft Compatibility Appraiser, ProgramDataUpdater, StartupAppTask.

Отключение задачи Microsoft Compatibility Appraiser

6. Остановите работу Службы маршрутизации push-сообщений WAP

Управление компьютером — Службы и приложения — Службы — Служба маршрутизации push-сообщений на основе протокола WAP (Wireless Application Protocol) для управления устройствами — Тип запуска = «Отключена»

Эта служба, как и некоторые другие, имеет отношение к слежке за пользователем (телеметрия).

�?мя службы: dmwappushservice

Описание: Направляет push-сообщения на основе протокола WAP, которые получило устройство, и синхронизирует сеансы управления устройствами

Отключение Службы маршрутизации push-сообщений WAP

Внимание! Олдпостинг! Этот пост наконец-то добрался до сайта.

Не буду говорить отдельно про ETL логи — если Вы попали на эту страницу, значит уже представляете что это такое, что их создаёт и Вам интересно можно ли от них спокойно избавиться и как, соответственно, это делать автоматически.

Спойлер: удалять их можно.

Первая и единственная оговорка по теме: постоянное удаление лог-файлов — это вообще не метод. Лучше найдите и отключите групповыми политиками службы, которые их создают и тогда удаление логов будет одноразовым мероприятием.

Но! Если Вы заметили, что на каком-то из хостов папка ETLLogs стала весить преступно много и отъедает драгоценное место накопителя — можно воспользоваться этой штуковиной:

[System.Console]::Title = "Зачистка файлов из папки ETLLogs"

$computername = Read-Host "Введите имя удалённого хоста"

$ping = Test-Connection -ComputerName $computername -Count 1 -Quiet

if ($ping)

{

Write-Host "Будет запущено удаление файлов ETLLogs! Нажмите Ctrl+C для отмены." -ForegroundColor Red

Sleep(10)

$etllogspath = "\\$computername\c$\ProgramData\Microsoft\Diagnosis\ETLLogs\"

Get-ChildItem -Path $etllogspath -Filter *.etl |

Where-Object {$_.Name -notlike "INVAGENT_Utc.etl"} |

Remove-Item -Verbose -ErrorAction Continue

}

else

{

Write-Host "Хост $computername не отвечает!" -ForegroundColor Red

}

Write-Host

Write-Host "Работа скрипта завершена!" -ForegroundColor Cyan

Sleep(10)

Всё, что требуется — указать имя удалённого хоста или его IP-адрес. Добавлять блок try…catch не стал. Ограничился ErrorAction.

А что делать, если групповая политика отключила виновников торжества, а файлы как лежали себе, так и продолжают лежать и занимать драгоценное место?

Прикрутите к тому же объекту групповой политики скрипт автозагрузки с таким содержимым:

$pathtoetl = [System.IO.Path]::Combine($env:ProgramData, "Microsoft\Diagnosis\ETLLogs")

Get-ChildItem -Path $pathtoetl -Filter *.etl |

Where-Object {$_.Name -notlike "INVAGENT_Utc.etl"} |

Remove-Item

Когда будут обработаны все хосты — можно закомментировать содержимое в скрипте.

Вместо P.S.: этой конструкцией я пользовался, когда тестировал скрипты:

$newfile = [System.IO.Path]::Combine($env:ProgramData, "Microsoft\Diagnosis\ETLLogs\test.etl") New-Item -Path $newfile

Этот код создаёт файл-пустышку test.etl по заветному пути и дальше можно проверять как отработал тот или иной скрипт.

О том, что Windows собирает ваши сведения, может свидетельствовать появление файлов в папках:

C:\ProgramData\Microsoft\Diagnosis\ETLLogs\

C:\ProgramData\Microsoft\Diagnosis\

Для полного отключения сбора любых сведений проделайте следующее:

1. Планировщик заданий (раздел «Microsoft\Windows…») — отключить все задания следующих подпапок:

- Application Expirence

- Autochk

- Customer Experience Improvement Program

2. Отключить службы:

- dmwappushservice (dmwappushsvc)

- проверить наличие службы DiagTrack, если есть — также отключить!

Небольшой скрипт для автоматического отключения и вывода результата:

if (gsv "diagtrack" -ErrorAction SilentlyContinue) {

gsv "diagtrack" | Stop-Service

gsv "diagtrack" | Set-Service -StartupType "Disabled"

gsv "diagtrack" | select Name,Status,StartType

}

if (gsv "dmwappushsvc" -ErrorAction SilentlyContinue) {

gsv "dmwappushsvc" | Stop-Service

gsv "dmwappushsvc" | Set-Service -StartupType "Disabled"

gsv "dmwappushsvc" | select Name,Status,StartType

}

3. Ну и собственно проверить. чтобы не было включено ничего лишнего в Settings App («Параметры — Конфиденциальность»)

Просмотрите вкладки начиная от «Общие» и заканчивая «Радио». Отключайте то, чем не пользуетесь.

Написано на основе данных материалов + собственноручно проверено:

https://support.cryptopro.ru/index.php?/Knowledgebase/Article/View/209

https://pikabu.ru/story/ubivaem_klaviaturnyiy_shpion_ot_windows_3676650

https://realadmin.ru/admining/windows-shpion.html