На чтение 24 мин Просмотров 129к. Опубликовано

Обновлено

Приветствую, уважаемые читатели на третьей части цикла!

В прошлый раз мы установили и настроили Систему виртуализации Proxmox-VE.

Список цикла статей:

- Домашний Сервер: Часть 1 – Предисловие, аппаратная и софтовая начинка

- Домашний Сервер: Часть 2 – Установка системы виртуализации Proxmox

- Домашний Сервер: Часть 3 — Внутренний DNS или свои доменные имена в локальной сети (вы тут)

- Домашний Сервер: Часть 4 – Настройка Transmission daemon в контейнере LXC Proxmox-VE

- Домашний Сервер: Часть 5 – Установка и настройка Plex Media Server в контейнере LXC Proxmox-VE

Содержание

- Предисловие

- Установка контейнера LXC в Proxmox-VE

- Установка и настройка DNS сервиса BIND9

- Описание локальных доменных зон

- Настройка локальной сети для обработки внутренних DNS запросов

- Настройка открытия WEB интерфейса Proxmox-VE по доменному имени

- Заключение

- UPD: 21.06.2020

Предисловие

В данной статье мы установим отдельный контейнер LXC, я кратко расскажу чем контейнеры отличаются от обычных виртуальных машин.

Установим и настроим сервис для обработки доменных имен в своей локальной сети BIND9

Настроим роутер(MikroTik) и сеть для того, чтобы наши устройства в локальной сети могли находить наши доменные имена.

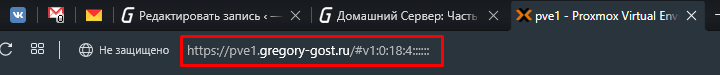

И для примера настроим наш PVE1(сам сервер) для доступа к нему по доменному имени, а не IP адресу.

Для чего вообще это делать?

В общих чертах это не обязательно, но намного приятнее обращаться к своим сервисам по привычному доменному имени, а не IP адресу.

Например к медиасервису Plex я обращаюсь по адресу plex.gregory-gost.ru, а не 192.168.88.8:32400/web. Согласитесь удобнее 🙂

Вроде ничего не упустил 🙂 Кому интересно прошу далее под кат!

Текста много, предупреждаю сразу 😉

Установка контейнера LXC в Proxmox-VE

Для того, чтобы наш DNS сервис работал самостоятельно и не зависел от наших попыток, что-то сломать сделать, я его установил в отдельный LXC контейнер(виртуальную среду).

Что такое LXC контейнер?

LXC (англ. Linux Containers) — система виртуализации на уровне операционной системы для запуска нескольких изолированных экземпляров операционной системы Linux на одном узле. LXC не использует виртуальные машины, а создаёт виртуальное окружение с собственным пространством процессов и сетевым стеком. Все экземпляры LXC используют один экземпляр ядра операционной системы.

В чем отличие обычной Виртуальной машины от LXC контейнера?

Подробно разбирать не буду, к данной статье это не относится. Просто для справки опишу основное отличие:

Контейнер использует ядро операционной системы сервера. У виртуальной машины может быть совершенно отличное ядро. Для лучшего понимания — в виртуальной машине можно запустить почти все, от Windows, до специфических Linux систем, а в контейнере можно запустить только Linux систему с тем же ядром, Windows уже не запустишь.

Начнем мы с добавления в наш сервер специального шаблона(Template) операционной системы. В Proxmox их можно скачать из своих репозиториев.

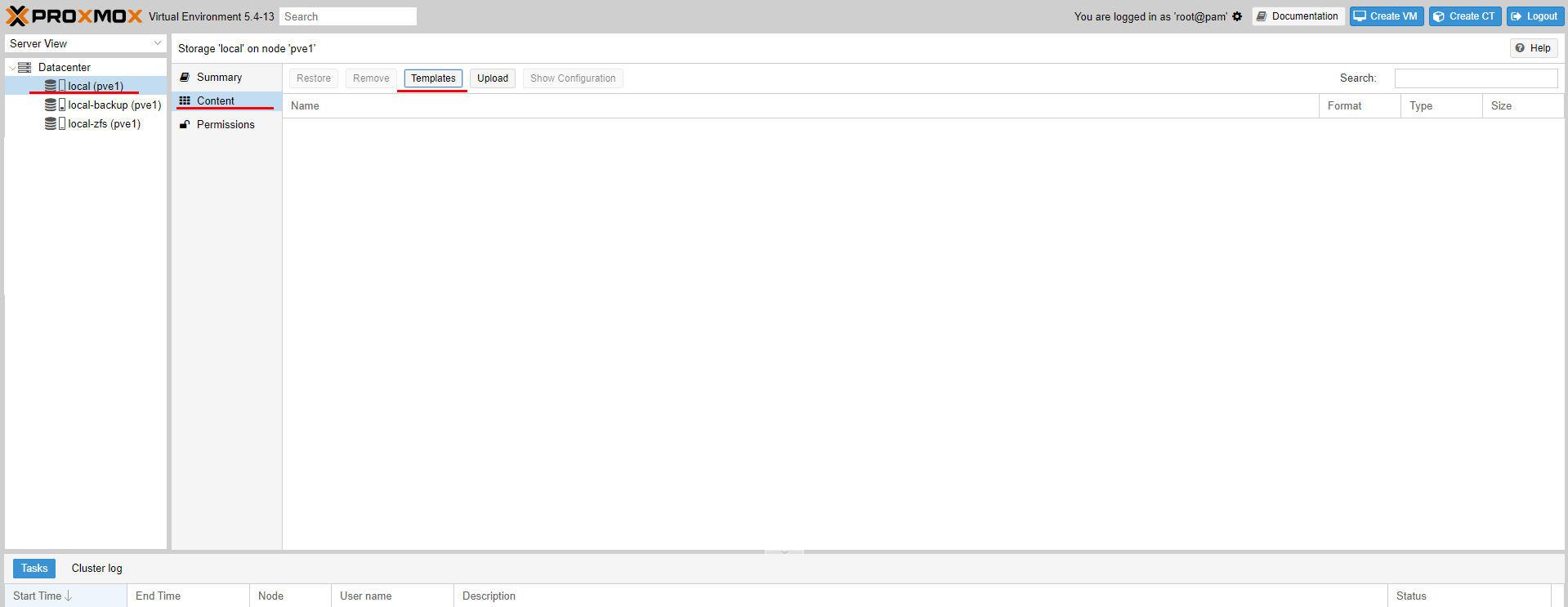

Откроем панель управления через WEB по IP адресу. И перейдем к нашему хранилищу Local(pve1), потом переходим к содержимому(Content) и нажмем кнопку Шаблоны(Templates)

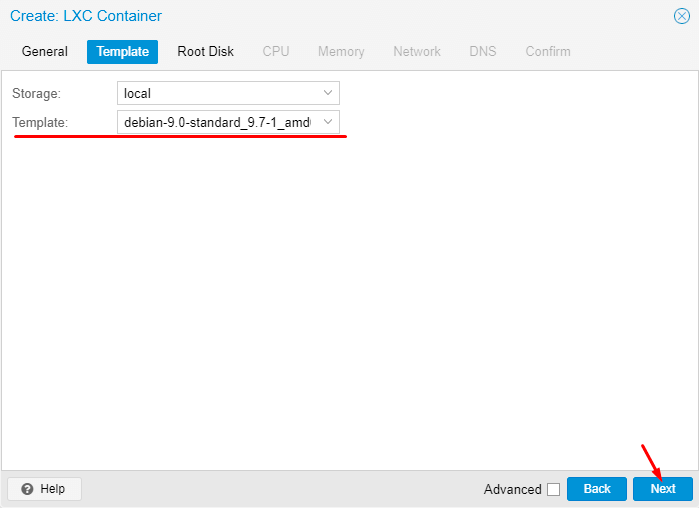

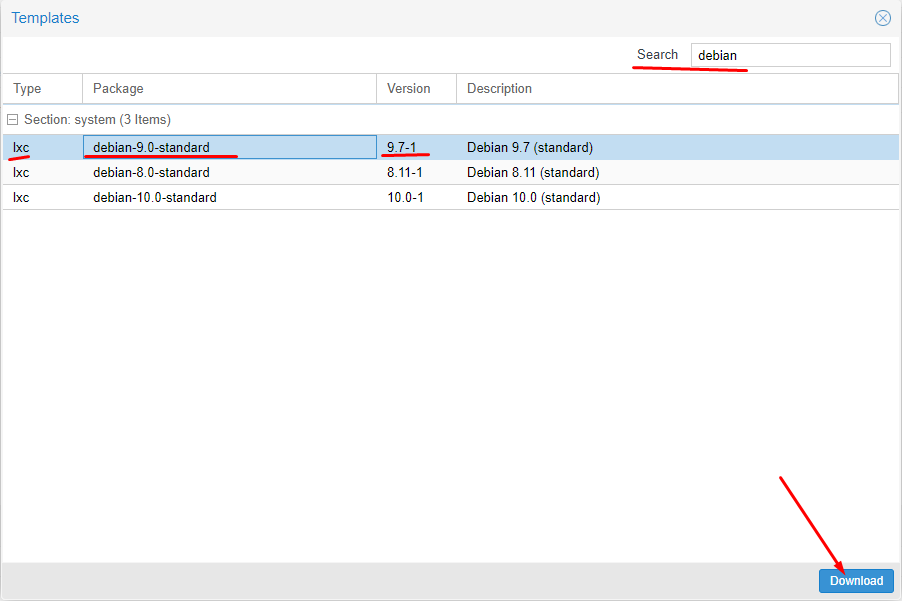

Т.к. наш Proxmox основан на ОС Debian, то я принял для себя решение использовать LXC Debian 9 версии. Мне с ними удобнее работать. Если опыт вам позволяет, то вы можете использовать и другие дистрибутивы, благо выбор позволяет. В 17 версии Proxmox доступен также Alpine, который используют практически во всех Docker контейнерах, как один из самых легковесных.

Находим нужный шаблон и грузим его.

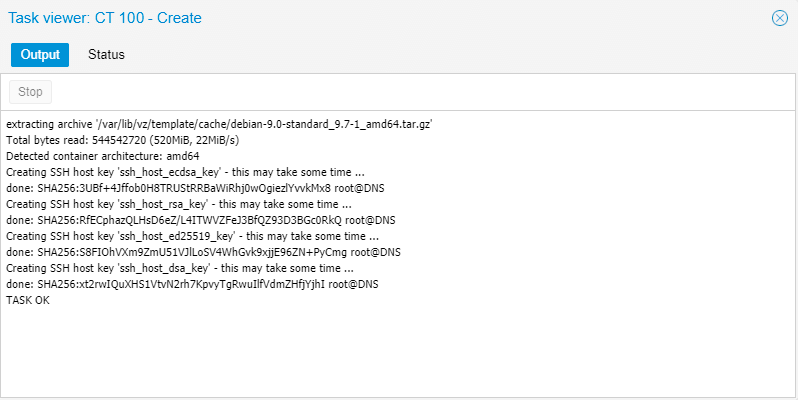

Нам остается только подождать окончания загрузки.

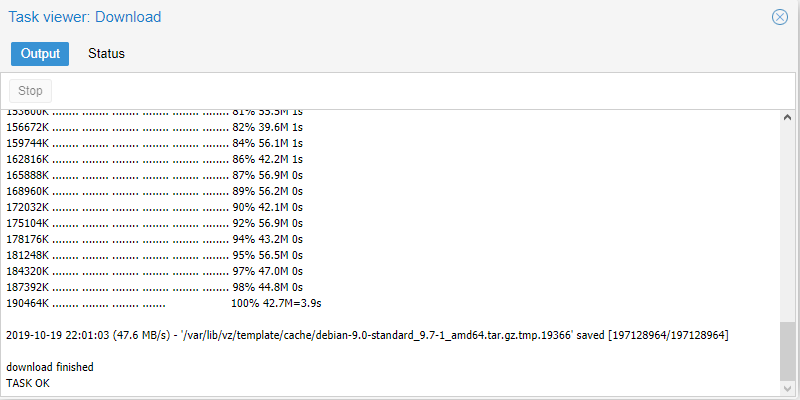

Начинаем установку.

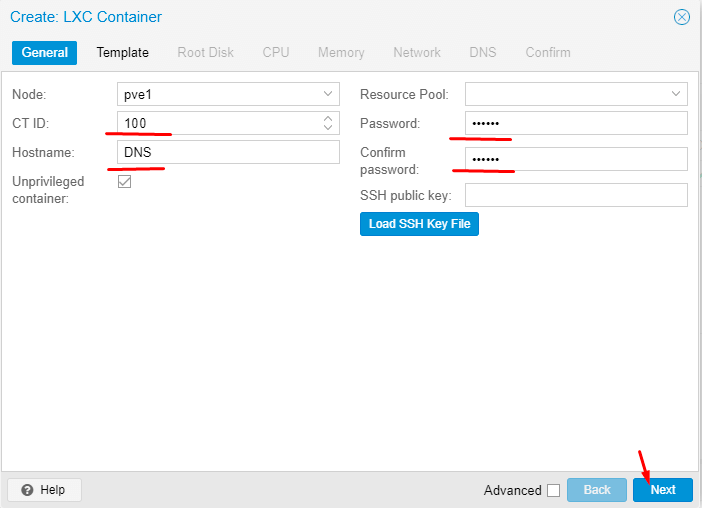

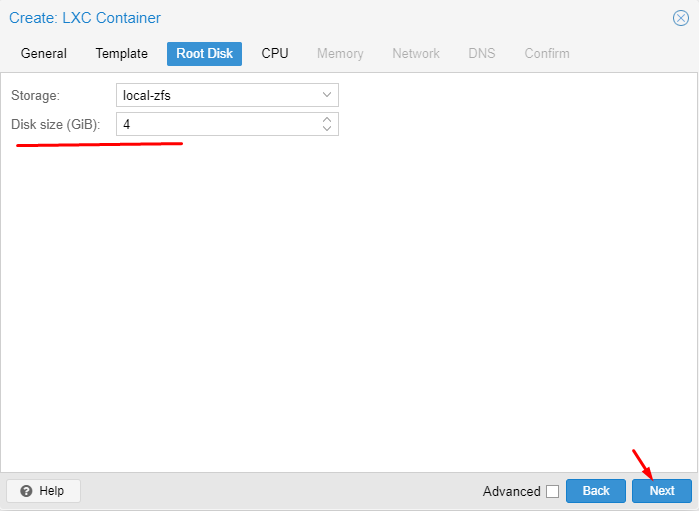

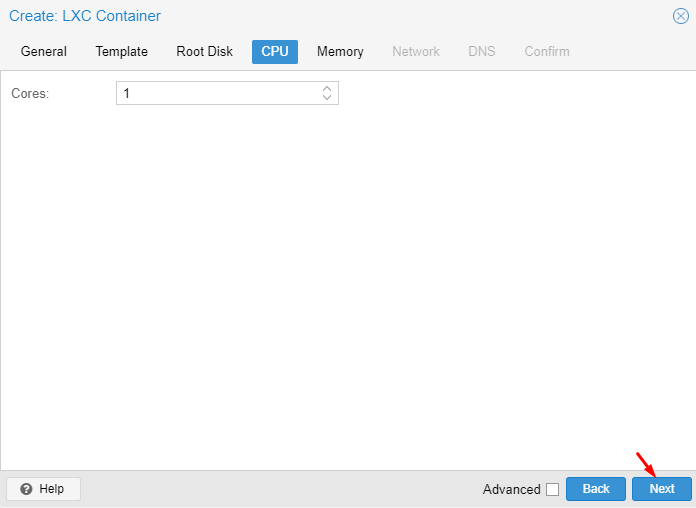

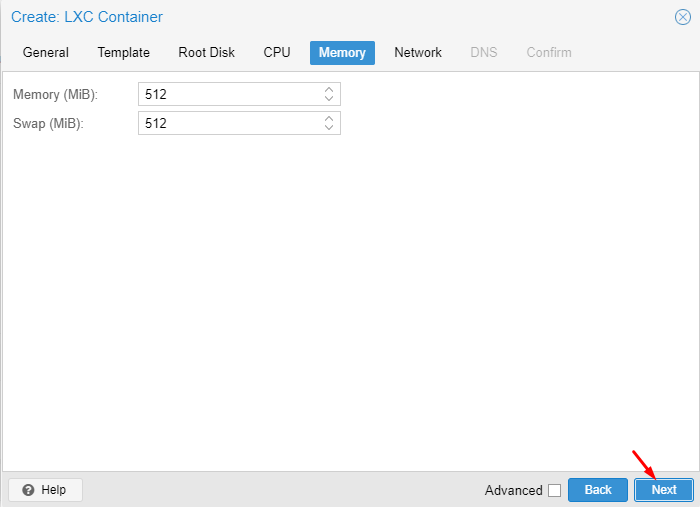

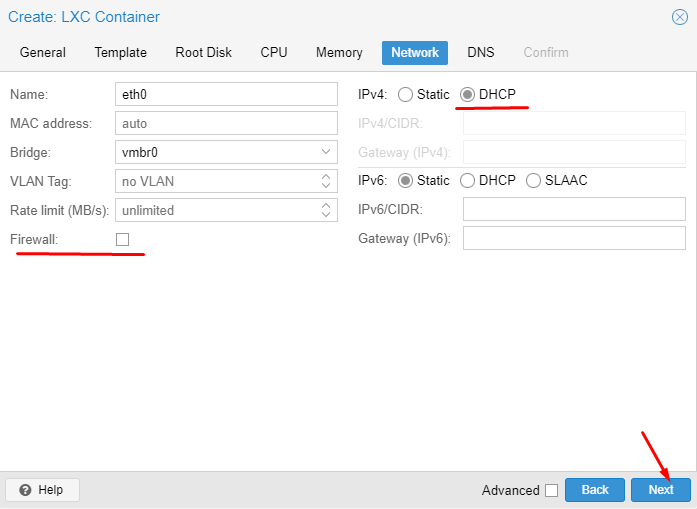

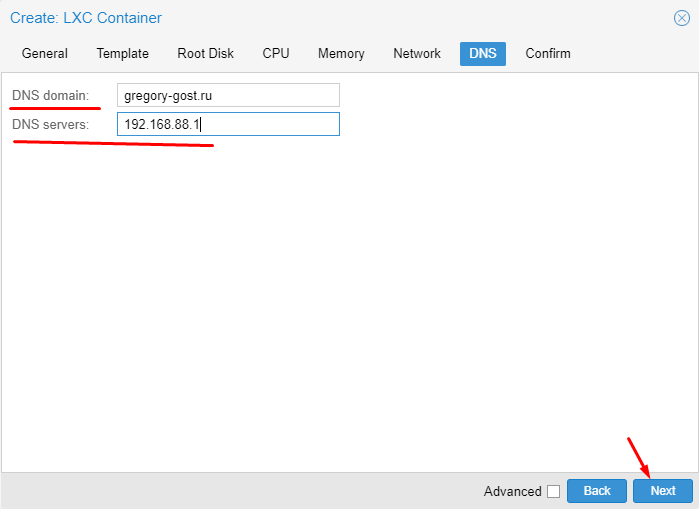

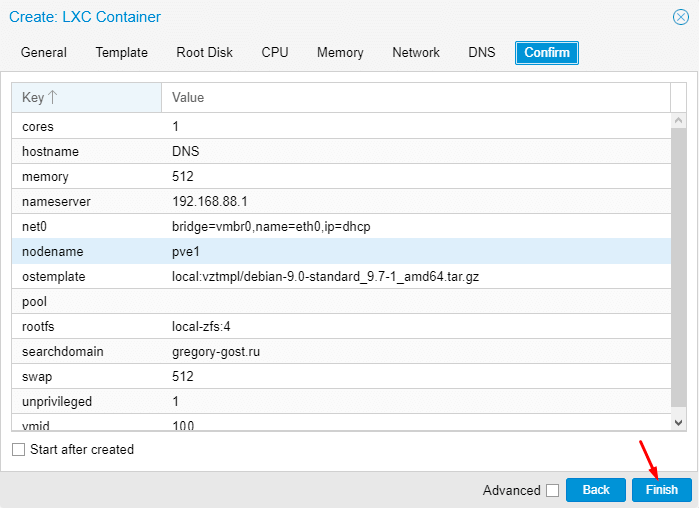

Проводим действия по настройке контейнера

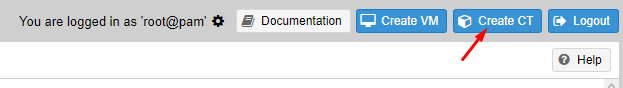

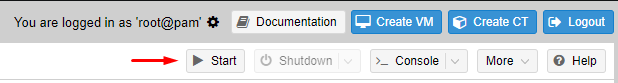

Запускаем контейнер по кнопке Start если еще не сделали это сами 🙂

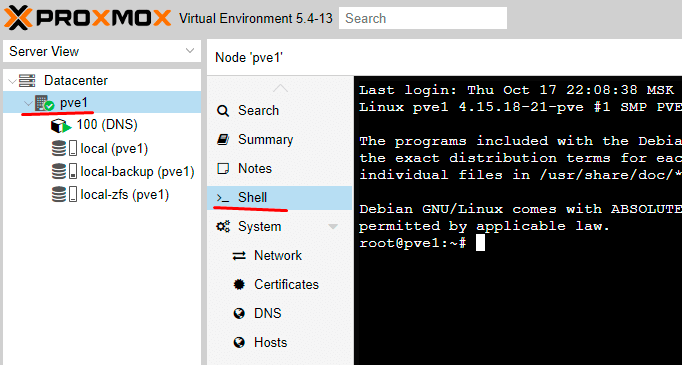

Все дальнейшие действия будем проводить через консоль:

Далее начинается сам процесс установки и настройки DNS сервиса…

Установка и настройка DNS сервиса BIND9

Обновляем контейнер

apt update && apt full-upgrade -yУстанавливаем BIND9

apt install bind9 -yЖдем окончания установки и пока останавливаем сервис

service bind9 stopДля того, чтобы все работало как нужно в моей нашей сети, необходимо продумать как будут проходить запросы от сети с другим шлюзом и другим роутером обрабатывающим основные DNS запросы не относящиеся к нашей локальной сети.

Согласно статьи: Создание домашней сети на базе устройств MikroTik: Часть 7 – Firewall правильное перенаправление портов в сети с двумя шлюзами

Необходимо сделать так, чтобы локальный DNS сервис корректно обрабатывал локальное доменное имя, а остальные запросы отправлял основному роутеру(шлюзу)

Все файлы настроек и зон в bind9 находятся по пути /etc/bind/

root@DNS:~# ls -l /etc/bind/

total 55

-rw-r--r-- 1 root root 3923 May 3 20:34 bind.keys

-rw-r--r-- 1 root root 237 May 3 20:34 db.0

-rw-r--r-- 1 root root 271 May 3 20:34 db.127

-rw-r--r-- 1 root root 237 May 3 20:34 db.255

-rw-r--r-- 1 root root 353 May 3 20:34 db.empty

-rw-r--r-- 1 root root 270 May 3 20:34 db.local

-rw-r--r-- 1 root root 3171 May 3 20:34 db.root

-rw-r--r-- 1 root bind 463 May 3 20:34 named.conf

-rw-r--r-- 1 root bind 490 May 3 20:34 named.conf.default-zones

-rw-r--r-- 1 root bind 165 May 3 20:34 named.conf.local

-rw-r--r-- 1 root bind 890 Oct 20 17:13 named.conf.options

-rw-r----- 1 bind bind 77 Oct 20 17:13 rndc.key

-rw-r--r-- 1 root root 1317 May 3 20:34 zones.rfc1918Я решил немного изменить принцип хранения файлов и зон, чтобы было удобнее.

Вот к такому виду необходимо привести конструкцию. Давайте разбираться, что тут и к чему!

root@DNS:~# ls -l /etc/bind/

total 45

drwxr-sr-x 2 root bind 5 Oct 20 20:44 key

-rw-r--r-- 1 root bind 554 Oct 20 20:46 named.conf

-rw-r--r-- 1 root bind 1044 Oct 13 18:32 named.conf.acl

-rw-r--r-- 1 root bind 514 Oct 13 18:33 named.conf.default-zones

-rw-r--r-- 1 root bind 917 Oct 13 18:33 named.conf.local-zones

-rw-r--r-- 1 root bind 891 Oct 13 18:36 named.conf.logging

-rw-r--r-- 1 root bind 397 Oct 13 18:34 named.conf.options

-rw-r--r-- 1 root bind 215 Oct 20 20:45 rndc.conf

drwxr-sr-x 2 root bind 10 Oct 14 20:33 zone

-rw-r--r-- 1 root root 1317 May 3 20:34 zones.rfc1918Т.к я пока не планирую выводить работу BIND9 на IPv6, то я запустил службу только для IPv4. Для этого необходимо добавить опцию запуска в файл /etc/default/bind9

Добавляем опцию -4 в параметр OPTIONS

# run resolvconf?

RESOLVCONF=no

# startup options for the server

OPTIONS="-u bind -4"Правим основной файл настроек named.conf:

// Access List

include "/etc/bind/named.conf.acl";

// Options

include "/etc/bind/named.conf.options";

// Key file

include "/etc/bind/key/rndc.key";

include "/etc/bind/key/ns.gregory-gost.ru.key";

// Server

server 192.168.88.7 {

keys { "ns.gregory-gost.ru"; };

};

// Trusted DNS

acl trusted-dns {

127.0.0.1;

key ns.gregory-gost.ru;

};

// Controls Channel

controls {

inet 127.0.0.1 port 953

allow { 127.0.0.1; } keys { "rndc-key"; };

};

// Logging

include "/etc/bind/named.conf.logging";

// Zones

include "/etc/bind/named.conf.local-zones";Описание параметров named.conf

include — подключение отдельных конфигурирующих файлов. Причем порядок не менее важен.

server — определяет свойства или поведение, которое этот сервер будет использовать. Например IP адрес и вложенные параметры для него.

server -> keys — определяет какой ключ использовать для подписи при активном DNSSEC

acl trusted-dns — определяет отдельный список доступа и какой ключ использовать для него.

controls — описывает и контролирует доступ к каналу управления, используемому удаленным администратором при использовании утилиты rndc

Создаем отдельный файл named.conf.acl:

Acl (access control list) — позволяет задать именованный список сетей. Формат раздела: acl «имя_сети» {ip; ip; ip; };

У меня пока две разделенные зоны, но с одной подсетью, соответственно разделяю по выделенным диапазонам. Я прописывал все выделенные IP адреса.

acl "loc" {

192.168.88.7;

127.0.0.1;

};

acl "lan-pool-one" {

192.168.88.1;

192.168.88.2;

192.168.88.3;

192.168.88.4;

192.168.88.5;

192.168.88.6;

...

};

acl "lan-pool-two" {

192.168.88.30;

192.168.88.31;

192.168.88.32;

192.168.88.33;

...

};

acl "ext" {

!192.168.88.0/24;

any;

};Если у вас разные подсети, то достаточно прописать сами подсети с их маской

- 192.168.88.0/24;

- 192.168.89.0/24;

- и т.д.

Описание параметров файла named.conf.acl

В данном файле ничего особенного нет, по сути мы делим нашу сеть и описываем их IP адреса отдельными правилами.

acl «loc» — свой IP адрес localhost

acl «lan-pool-one» — Набор IP адресов первой зоны/подсети

acl «lan-pool-two» — Набор IP адресов второй зоны/подсети

acl «ext» — IP адреса не относящиеся к локальным подсетям, в моём случае только к одной 192.168.88.0/24 и любые другие.

Файл named.conf.options уже есть, проводим некоторые настройки:

options {

directory "/var/cache/bind";

dnssec-enable no;

dnssec-validation no;

dump-file "/var/log/bind/bind.dump";

statistics-file "/var/log/bind/bind.stats";

auth-nxdomain no;

version none;

port 53;

max-cache-size 241172480;

listen-on {

127.0.0.1;

192.168.88.7;

};

listen-on-v6 {

none;

};

allow-transfer {

none;

};

allow-query {

any;

};

allow-recursion {

loc;

lan-pool-one;

lan-pool-two;

};

};Описание параметров файла named.conf.options

directory — указывает абсолютный путь к рабочему каталогу сервера. Все последующие относительные пути используют этот базовый каталог. Если параметры каталога не указаны, используется каталог, из которого был загружен BIND.

dnssec-enable — указывает, что используется защищенная служба DNS

dnssec-validation — указывает, что распознаватель(сервер имен с кэшированием или только для кэширования) будет пытаться проверить ответы из включенных(подписанных) зон DNSSEC

dump-file — определяет абсолютный путь, по которому BIND создает дамп базы данных (кеша) в ответ на rndc dumpdb

statistics-file — Этот оператор определяет имя файла, в который будут записываться данные при выдаче команды rndc stats

version — выводить версию сервера или нет при специфических запросах.

port — на каком порту обрабатывать запросы. Лучше не менять, т.к. порт для всех DNS запросов стандартный 53

listen-on — на каких IPv4 ожидать поступления DNS запросов

listen-on-v6 — на каких IPv6 ожидать поступления DNS запросов

allow-transfer — определяет список совпадений, например IP-адрес(а), которому разрешено передавать(копировать) информацию о зоне с сервера(главного или подчиненного для зоны)

allow-query — определяет список совпадений IP-адресов, которым разрешено отправлять запросы на сервер

allow-recursion — определяет список совпадений IP-адресов, которым разрешено отправлять рекурсивные запросы на сервер

Создаем отдельный файл named.conf.logging:

В этом разделе описывается условие ведения журнала.

logging {

channel update_debug {

file "/var/log/bind/update_debug.log" versions 3 size 100k;

severity debug;

print-severity yes;

print-time yes;

};

channel security_info {

file "/var/log/bind/security_info.log" versions 1 size 100k;

severity info;

print-severity yes;

print-time yes;

};

channel bind_log {

file "/var/log/bind/bind.log" versions 4 size 4m;

severity info;

print-category yes;

print-severity yes;

print-time yes;

};

channel query {

file "/var/log/bind/query.log" versions 4 size 4m;

print-time yes;

print-severity no;

print-category no;

};

category default {

bind_log;

};

category lame-servers {

null;

};

category update {

update_debug;

};

category update-security {

update_debug;

};

category security {

security_info;

};

category resolver {

null;

};

category queries {

query;

};

};Описание параметров файла named.conf.logging

channel — BIND принимает несколько определений каналов и параметры того, как их вести.

category — управляет тем, какие категории заносятся в различные определенные или стандартные имена каналов.

На файле named.conf.local-zones я бы хотел остановится немного подробнее. Именно в данном файле мы определяем направления. Именно в этом файле указываются сами зоны с доменными именами и правила их обработки. Как я уже писал, у меня всего две зоны и именно для двух зон мне необходимо сделать идентичные описания, но с различными параметрами.

Переименуем стандартный файл named.conf.local в named.conf.local-zones

mv /etc/bind/named.conf.local /etc/bind/named.conf.local-zonesИ отредактируем файл named.conf.local-zones:

view "lan_zone_one" {

match-clients {

loc;

lan-pool-one;

};

allow-query {

loc;

lan-pool-one;

};

allow-transfer {

trusted-dns;

};

allow-update {

none;

};

recursion yes;

forwarders {

192.168.88.1;

};

include "/etc/bind/named.conf.default-zones";

zone "gregory-gost.ru" {

type master;

file "/etc/bind/zone/db.gregory-gost.ru";

};

zone "88.168.192.in-addr.arpa" {

type master;

file "/etc/bind/zone/db.gregory-gost.ru.inverse";

};

};

view "lan_zone_two" {

match-clients {

loc;

lan-pool-two;

};

allow-query {

loc;

lan-pool-two;

};

allow-transfer {

trusted-dns;

};

allow-update {

none;

};

recursion yes;

forwarders {

192.168.88.30;

};

include "/etc/bind/named.conf.default-zones";

zone "gregory-gost.ru" {

type master;

file "/etc/bind/zone/db.gregory-gost.ru";

};

zone "88.168.192.in-addr.arpa" {

type master;

file "/etc/bind/zone/db.gregory-gost.ru.inverse";

};

};Описание параметров файла named.conf.local-zones

view — позволяет BIND предоставлять различные функциональные возможности в зависимости от доступа к нему определенных хостов. Т.е. позволяет разделить доменную зону, например для внешних и внутренних запросов. У нас пока только внутренние!

match-clients — основной список клиентов(хостов) для совпадений с направлением

allow-query — определяет список совпадений IP-адресов, которым разрешено отправлять запросы на сервер

allow-transfer — определяет список совпадений, например IP-адрес(а), которому разрешено передавать(копировать) информацию о зоне с сервера(главного или подчиненного для зоны)

allow-update — определяет список совпадений, которым разрешено отправлять динамические обновления для мастер-зон

recursion — если для рекурсии установлено значение «да»(по умолчанию), сервер всегда будет обеспечивать рекурсивное поведение запросов, если этого требует клиент(распознаватель).

forwarders — определяет список IP-адресов(адресов) (и необязательных номеров портов), на которые будут перенаправляться запросы. Именно этот параметр отвечает за перенаправление неизвестных запросов к своему роутеру.

zone — тут описываются управляющие свойства и путь к файлу с описанием самих зон

Файл rndc.conf создавать не обязательно, но если вы хотите изменить ключ rndc.key, то можно воспользоваться данным механизмом.

Необходимо подать команду:

rndc-confgen > rndc.confСодержимое файла выглядит так:

# Start of rndc.conf

key "rndc-key" {

algorithm hmac-md5;

secret "S+vUL+wY/RO5JdNZ6VVX2A==";

};

options {

default-key "rndc-key";

default-server 127.0.0.1;

default-port 953;

};

# End of rndc.conf

# Use with the following in named.conf, adjusting the allow list as needed:

# key "rndc-key" {

# algorithm hmac-md5;

# secret "S+vUL+wY/RO5JdNZ6VVX2A==";

# };

#

# controls {

# inet 127.0.0.1 port 953

# allow { 127.0.0.1; } keys { "rndc-key"; };

# };

# End of named.confБлок key «rndc-key» это и есть содержимое файла ключа rndc.key. Потому вы можете скопировать этот текст в файл rndc.key

С файлами настроек разобрались, теперь необходимо создать нужные папки и переместить туда базовые файлы с описанием зон.

Создаем папки:

mkdir /etc/bind/zone

mkdir /etc/bind/keyПереносим файлы с описанием базовых зон:

mv /etc/bind/db.0 /etc/bind/zone

mv /etc/bind/db.127 /etc/bind/zone

mv /etc/bind/db.255 /etc/bind/zone

mv /etc/bind/db.empty /etc/bind/zone

mv /etc/bind/db.local /etc/bind/zone

mv /etc/bind/db.root /etc/bind/zoneПереносим базовые файлы ключей:

mv /etc/bind/bind.keys /etc/bind/key

mv /etc/bind/rndc.key /etc/bind/keyПолное описание параметров файлов конфигурации BIND9 можно найти тут: zytrax.com (ENG)

Теперь самое интересное, а именно описание доменных зон!

Описание локальных доменных зон

У нас уже есть базовые доменные зоны и мы указали в файле конфигурации наши локальные зоны. Возможно вы это заметили в файле named.conf.local-zones

Пункты:

zone "gregory-gost.ru" {

type master;

file "/etc/bind/zone/db.gregory-gost.ru";

};

zone "88.168.192.in-addr.arpa" {

type master;

file "/etc/bind/zone/db.gregory-gost.ru.inverse";

};Соответственно нам необходимо создать два файла:

1. /etc/bind/zone/db.gregory-gost.ru

2. /etc/bind/zone/db.gregory-gost.ru.inverse

Эти два файла называются зонами прямого просмотра и зонами обратного просмотра. Почему так? А потому что DNS работает в обе стороны! Вы можете попасть через доменное имя, как на IP адрес так и наоборот, проверить IP адрес на привязку к нему доменного имени.

Представляю вам файл зоны прямого просмотра:

;

; Zone Front view

;

$TTL 3600

@ IN SOA gregory-gost.ru. example.gregory-gost.ru. (

2019101401 ; Serial

1d ; Refresh

1h ; Retry

1w ; Expire

2h ; Negative Cache TTL

)

@ IN NS ns1.hostdomen.ru.

@ IN NS ns2.hostdomen.ru.

@ IN NS ns3.hostdomen.org.

@ IN NS ns4.hostdomen.org.

@ IN A 99.55.99.199

www IN CNAME gregory-gost.ru.

@ IN NS ns.gregory-gost.ru.

ns IN A 192.168.88.7

pve1 IN A 192.168.88.6Описание файла прямого просмотра db.gregory-gost.ru

$TTL — Время активности записей в секундах. Необходим, чтобы указать другим DNS-серверам, как долго стоит хранить запись у себя в кэше. Слишком малое значение увеличит нагрузку на сервер, а большое приведет к слишком длительному процессу изменения записи. Поставим 1 час.

SOA-запись — Запись идет сразу после параметра TTL и она хранит общие настройки для зоны.

Запись начинается с символа @ продолжается указателем на тип сети IN(Internet), потом тип SOA, потом идет домен(точка после ru обязательна!), потом идет email адрес без символа @. Символ @ заменяется на точку.(также в конце доменного имени точка после ru обязательна!)

Serial — порядковый номер изменения. Его необходимо каждый раз менять вручную при редактировании файла. С помощью него вторичный сервер (если такой есть), может определить, что были изменения и начать процесс копирования настроек. Имеет формат даты и порядкового номера: 2019101401 -> 2019-10-14 №01 (т.е. версия №01 от 14 октября 2019 г.)

Refresh — указывает вторичным серверам, через какой промежуток времени они должны сделать запрос на обновление зоны.

Retry — говорит вторичным серверам, как часто повторять попытки на обновление зоны, если первичный сервер не смог дать ответ (сервис был недоступен).

Expire — время в секундах, которое может работать вторичный сервер, если недоступен первичный. Если данный период истечет, а вторичный сервер так и не смог обновить зону, он должен прекратить отвечать на запросы.

Далее идут типы записей, кто работал с хостингами и настраивал доменные имена увидят знакомые типы записей.

Основные типы записей, использующиеся в DNS:

A — сопоставляет имени узла соответствующий IP-адрес. Именно его мы и будем использовать!

NS — указатель на DNS-сервера, которые обслуживают данную зону. Тоже используем не много 🙂

MX — почтовая запись. Указывает на почтовые сервера, которые обслуживают домен. Поддерживает приоритезацию при указании нескольких записей, клиент будет ориентироваться на значение той, для которой указано меньшее число.

CNAME — aliase или псевдоним. Перенаправляет запрос на другую запись.

TXT — произвольная запись. Чаще всего используется для настройки средств повышения качества отправки почтовых сообщений.

Ну а сам принцип построения записи вы можете видеть в примере файла.

Как видите после записи доменных имен в этих файлах всегда ставится точка: gregory-gost.ru.

Будьте внимательны!

Остался файл зоны обратного просмотра:

;

; Zones invert view

;

$TTL 3600

@ IN SOA gregory-gost.ru. example.gregory-gost.ru. (

2019101401 ; Serial

1d ; Refresh

1h ; Retry

1w ; Expire

2h ; Negative Cache TTL

)

@ IN NS ns1.hostdomen.ru.

@ IN NS ns2.hostdomen.ru.

@ IN NS ns3.hostdomen.org.

@ IN NS ns4.hostdomen.org.

@ IN NS ns.gregory-gost.ru.

7 IN PTR ns.gregory-gost.ru.

6 IN PTR pve1.gregory-gost.ru.Описание файла прямого просмотра db.gregory-gost.ru

По сути это обратная операция преобразования IP адреса в доменное имя.

Адрес преобразуется через строку 88.168.192.in-addr.arpa подстановкой числа описанного в зоне.

Например 6 IN PTR pve1.gregory-gost.ru. — это IP 192.168.88.6

Вы могли видеть еще непонятные доменные имена, по типу ns1.hostdomen.ru. я оставил это для нормальной обработки основного доменного имени т.к. мой домен привязан к хостингу.

Сохраняем все наши файлы и пробуем запустить сервис BIND9

service bind9 startДля проверки работает или нет, сначала проверяем сервис

service bind9 statusЕсли видим что-то похожее значит все ок

Active: active (running) since Sun 2019-10-20 20:57:57 UTC; 21h agoПосле правки файлов зон, необходимо обнулить кеш и обновить файлы зон:

rndc reloadИ не забывайте менять строку Serial при каждом внесении изменений!

Теперь проверим, как резолвится доменное имя:

root@DNS:~# nslookup pve1.gregory-gost.ru

Server: 192.168.88.7

Address: 192.168.88.7#53

Name: pve1.gregory-gost.ru

Address: 192.168.88.6Если вы установили пакет dnsutils, вы можете проверить свою установку используя обзорную утилиту DNS dig

После установки BIND9 примените dig к интерфейсу обратной петли (loopback), чтобы убедиться, что порт 53 прослушивается. Из терминала наберите:

dig -x 127.0.0.1В ответ получите, что-то такое:

root@DNS:~# dig -x 127.0.0.1

; <<>> DiG 9.10.3-P4-Debian <<>> -x 127.0.0.1

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 9723

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 3

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;1.0.0.127.in-addr.arpa. IN PTR

;; ANSWER SECTION:

1.0.0.127.in-addr.arpa. 604800 IN PTR localhost.

;; AUTHORITY SECTION:

127.in-addr.arpa. 604800 IN NS localhost.

;; ADDITIONAL SECTION:

localhost. 604800 IN A 127.0.0.1

localhost. 604800 IN AAAA ::1

;; Query time: 1 msec

;; SERVER: 192.168.88.7#53(192.168.88.7)

;; WHEN: Mon Oct 21 18:18:15 UTC 2019

;; MSG SIZE rcvd: 132named-checkzone

Хороший способ проверить ваши файлы зон — это использовать утилиту named-checkzone, установленную вместе с пакетом bind9. Эта утилита позволяет вам убедиться в корректности настроек до перезапуска BIND9 и применения изменений.

named-checkzone pve1.gregory-gost.ru /etc/bind/zone/db.gregory-gost.ruzone pve1.gregory-gost.ru/IN: loaded serial 2019101401

OKОчистить кеш данных DNS сервиса можно командой rndc flush

Для нормальной обработки доменных имен обычно необходимо подождать некоторое время, от минуты до десяти минут.

Все хорошо. Займемся настройкой сети, ведь мы хотим, чтобы локальные доменные имена работали на всех наших локальных устройствах (умеющих работать с DNS)

Настройка локальной сети для обработки внутренних DNS запросов

Локальная сеть настраивается достаточно просто.

Вам необходимо указать IP адрес LXC контейнера, как основной DNS сервер. Его будут получать клиенты через DHCP.

Для устройств со статическими IP настройками, необходимо DNS прописать вручную.

Я покажу, как добавить DNS в DHCP сервер, на примере своего роутера MikroTik

Открываем Winbox или терминал, подключаемся к нашему роутеру и идем по пути: IP -> DHCP Server вкладка Networks

Консольно:

[RC]/ip dhcp-server network set dns-server=192.168.88.7,192.168.88.1[/RC]

Далее обновляем аренду для всех клиентов или какого-то одного для проверки.

Например в Windows 10 можно запустить командную строку(cmd) и проверить получение DNS:

ipconfig /allАдаптер беспроводной локальной сети Беспроводная сеть:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Broadcom 802.11ac Network Adapter

Физический адрес. . . . . . . . . : DE-AD-00-00-BE-EF

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

Локальный IPv6-адрес канала . . . : fe80::f541:4077:7558:57f3%4(Основной)

IPv4-адрес. . . . . . . . . . . . : 192.168.88.24(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Аренда получена. . . . . . . . . . : 21 октября 2019 г. 20:57:33

Срок аренды истекает. . . . . . . . . . : 24 октября 2019 г. 20:57:32

Основной шлюз. . . . . . . . . : 192.168.88.1

DHCP-сервер. . . . . . . . . . . : 192.168.88.1

IAID DHCPv6 . . . . . . . . . . . : 408986700

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-24-56-5F-89-70-22-37-35-61-F4

DNS-серверы. . . . . . . . . . . : 192.168.88.7

192.168.88.1

NetBios через TCP/IP. . . . . . . . : ВключенВидим строку DNS-серверы. . . . . . . . . . . : 192.168.88.7 значит наш ПК получает DNS корректно.

Но для нормального открытия WEB страницы по доменному имени этого еще не достаточно!

Необходимо, чтобы на целевом IP адресе, WEB интерфейс корректно обработал такой запрос.

Давайте на примере основной хост машины PVE, попробуем получить к ней доступ через указанное нами доменное имя pve1.gregory-gost.ru.

Настройка открытия WEB интерфейса Proxmox-VE по доменному имени

Для того, чтобы запрос к доменному имени был обработан корректно, нам необходимо настроить специальный сервис, который будет за это отвечать.

Этот сервис nginx. Очень мощная штука по которой пишут не маленькие мануалы. Поэтому мы ограничимся самым простым функционалом.

Переходим к консоли хост машины:

Если сомневаетесь в том, какой у вас IP на хосте

Необходимо поставить утилиту net-tools

apt install net-toolsПроверка IP адреса

ifconfigvmbr0: flags=4163<up,broadcast,running,multicast> mtu 1500

inet 192.168.88.6 netmask 255.255.255.0 broadcast 192.168.88.255

inet6 fe80::bu5f:f5ff:fydd:9900 prefixlen 64 scopeid 0x20

ether bc:5f:f4:dd:99:00 txqueuelen 1000 (Ethernet)

RX packets 4862376 bytes 5029988315 (4.6 GiB)

RX errors 0 dropped 279692 overruns 0 frame 0

TX packets 2392712 bytes 397248364 (378.8 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0</up,broadcast,running,multicast>Для начала давайте поставим nginx:

apt install nginx -yОстанавливаем сервис

service nginx stopФайлы nginx хранит по пути /etc/nginx/:

root@pve1:~# ls -l /etc/nginx/

total 56

drwxr-xr-x 2 root root 3 Oct 13 22:21 conf.d

-rw-r--r-- 1 root root 1077 Aug 19 12:31 fastcgi.conf

-rw-r--r-- 1 root root 1007 Aug 19 12:31 fastcgi_params

-rw-r--r-- 1 root root 2837 Aug 19 12:31 koi-utf

-rw-r--r-- 1 root root 2223 Aug 19 12:31 koi-win

-rw-r--r-- 1 root root 3957 Aug 19 12:31 mime.types

drwxr-xr-x 2 root root 2 Aug 19 12:31 modules-available

drwxr-xr-x 2 root root 12 Oct 13 22:03 modules-enabled

-rw-r--r-- 1 root root 1299 Oct 13 22:05 nginx.conf

-rw-r--r-- 1 root root 180 Aug 19 12:31 proxy_params

-rw-r--r-- 1 root root 636 Aug 19 12:31 scgi_params

drwxr-xr-x 2 root root 3 Oct 13 22:03 sites-available

drwxr-xr-x 2 root root 2 Oct 13 22:05 sites-enabled

drwxr-xr-x 2 root root 4 Oct 13 22:03 snippets

-rw-r--r-- 1 root root 664 Aug 19 12:31 uwsgi_params

-rw-r--r-- 1 root root 3071 Aug 19 12:31 win-utfДавайте удалим базовую WEB страницу, она нам не нужна

rm /etc/nginx/sites-enabled/defaultНичего страшного это всего лишь simlink, оригинал лежит тут: /etc/nginx/sites-available/default

Все файлы дополнительных конфигураций можно располагать в папке /etc/nginx/conf.d/

Она как раз подключена в основном файле конфигурации.

Заодно проверим основной файл конфигурации nginx

nano /etc/nginx/nginx.confuser www-data;

worker_processes 1;

worker_cpu_affinity auto;

worker_rlimit_nofile 10000;

pcre_jit on;

pid /var/run/nginx.pid;

include /etc/nginx/modules-enabled/*.conf;

events {

worker_connections 1024;

multi_accept on;

accept_mutex off;

use epoll;

}

http {

##

# Basic Settings

##

sendfile on;

tcp_nopush on;

tcp_nodelay on;

keepalive_timeout 30;

keepalive_requests 1000;

types_hash_max_size 2048;

reset_timedout_connection on;

server_tokens off;

client_body_timeout 10;

send_timeout 2;

# server_names_hash_bucket_size 64;

# server_name_in_redirect off;

include /etc/nginx/mime.types;

default_type application/octet-stream;

##

# SSL Settings

##

ssl_protocols TLSv1 TLSv1.1 TLSv1.2; # Dropping SSLv3, ref: POODLE

ssl_prefer_server_ciphers on;

##

# Logging Settings

##

access_log off;

error_log /var/log/nginx/error.log crit;

##

# Gzip Settings

##

gzip on;

gzip_disable "msie6";

gzip_min_length 100;

# gzip_vary on;

# gzip_proxied any;

# gzip_comp_level 6;

# gzip_buffers 16 8k;

gzip_http_version 1.1;

gzip_types text/plain text/css application/json application/javascript text/xml application/xml application/xml+rss text/javascript;

##

# Virtual Host Configs

##

include /etc/nginx/conf.d/*.conf;

include /etc/nginx/sites-enabled/*;

}Создадим файл настройки для нашего PVE1:

nano /etc/nginx/conf.d/proxmox.confЗаполним его такими настройками

upstream proxmox {

server "pve1.gregory-gost.ru";

}

server {

listen 80 default_server;

rewrite ^(.*) https://$host$1 permanent;

}

server {

listen 443;

server_name _;

#ssl on;

#ssl_certificate /etc/pve/local/gregory-gost.ru.crt;

#ssl_certificate_key /etc/pve/local/device.key;

proxy_redirect off;

location / {

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_pass https://localhost:8006;

proxy_buffering off;

client_max_body_size 0;

proxy_connect_timeout 3600s;

proxy_read_timeout 3600s;

proxy_send_timeout 3600s;

send_timeout 3600s;

}

}В общем основная суть того, что происходит.

При запросах по доменному имени pve1.gregory-gost.ru мы попадаем на 80 порт(стандартный HTTP) и нас перенаправляет на 443 порт(HTTPS) на котором работает WEB Proxmox-VE.

Ну а там запрос поступает уже на свой внутренний адрес и порт: https://localhost:8006 при этом для нас, все скрыто за кулисами nginx 🙂

По сути, именно таким образом все это и работает.

По данному мануалу, локальные доменные имена не доступны из Интернета!

Если вы столкнулись с ошибкой «401 no token»:

Необходимо отредактировать файл запуска сервиса nginx

systemctl edit nginx.serviceи добавить такие строки

[Unit]

Requires=pve-cluster.service

After=pve-cluster.serviceНе забудем перезапустить нужные службы

systemctl daemon-reload

service nginx restartСпасибо за наводку комментатору: Pavel !

Заключение

Статья получилась достаточно большой. Хотя это еще не все, вы могли заметить закомментированные строки связанные с SSL сертификатами.

Возможно позже я разберусь с этим и дополню статью, а пока приходится мириться с паникой браузера в отношении непроверенных сертификатов.

Существуют и системы альтернативные BIND. Например PowerDNS, Unbound, djbdns, Dnsmasq.

Вы можете рассмотреть их для реализации похожего функционала.

Мне остается только напомнить про дальнейшие шаги по реализации своего домашнего сервера:

- Torrent Transmission — качалка торрентов. Домашний Сервер: Часть 4 – Настройка Transmission daemon в контейнере LXC Proxmox-VE

- Plex Mediaserver — домашний медиа сервер. Домашний Сервер: Часть 5 – Установка и настройка Plex Media Server в контейнере LXC Proxmox-VE

Делитесь своими методиками и способами реализации доменной системы. Читателям будет интересно узнать про альтернативы! 🙂

Благодарю за ваше время!

Всего хорошего на просторах Интернета 😉

UPD: 21.06.2020

Добавлена информация для корректной совместной работы nginx и pve по https (расширенный протокол http)

Спасибо комментатору Pavel !!!

Выразить благодарность автору

Если Вам не безразлична судьба блога или Вы просто хотите отблагодарить Автора за его труд, смело переходите на страницу Поддержки, там описана вся информация, по тому, как это сделать. Заранее благодарен вам за данную инициативу!

Салимжанов Р.Д

Part 3 Basic Configuration of Windows Server 2019(DNS, AD)

Salimzhanov R.D.

Во второй части, мы рассмотрели, как провести настройку удаленного доступа и установку необходимых служб, таких как, DHCP-сервер.

Сейчас мы рассмотрим настройку DNS-сервера и Active Directory (AD).

Мы знаем, что DNS-сервер — это технология интернет-протокола, которая переводит человеко-читаемые доменные имена в IP-адреса компьютеров, чтобы обеспечить связь между ними. DNS (Domain Name System) серверы хранят базы данных доменных имен и их соответствующих IP-адресов, позволяя пользователям получить доступ к веб-сайтам и другим ресурсам в интернете по их доменным именам.

А если простыми словами, то DNS сервер работает по принципу.

После ввода названия какого-либо сайта в браузер:

1) Запрос, который ввел пользователь переадресуется на DNS-сервер.

2) Интернет-провайдер настраивает на своем сетевом оборудовании локальные DNS-серверы. Далее сервер DNS ищет записи о соответствии запрашиваемого домена IP-адресу.

3) По IP-адресу устройство ищется во всемирной паутине.

4) Если оно найдено, запрос обрабатывается и возвращается ответ. В итоге пользователь видит запрошенный сайт.

5) Если не удалось определить IP-адрес устройства, пользователь получает сообщение об ошибке.

Настройка DNS-сервера внутри компании имеет несколько важных целей:

1. Управление именами: Внутренний DNS-сервер позволяет управлять именами хостов и служб внутри сети, что упрощает доступ к ресурсам.

2. Ускорение доступа: Локальный DNS-сервер может значительно ускорить разрешение имен, так как запросы не нужно отправлять на внешние серверы.

3. Безопасность: Внутренний DNS-сервер позволяет контролировать и фильтровать запросы, что может повысить уровень безопасности сети.

Перейдем к настройке, следуем инструкции в скринах:

Создадим зону DNS:

Обратная зона DNS (Reverse DNS Zone) используется для преобразования IP-адресов в доменные имена. Это обратный процесс по сравнению с обычным DNS, где доменное имя преобразуется в IP-адрес. То есть простыми словами мы присвоим имя нашему серверу для пинга с пользовательского ПК.

DNS и Active Directory (AD) являются взаимосвязанными технологиями, поскольку Active Directory зависит от DNS для обеспечения разрешения имен компьютеров и других сетевых ресурсов.

В среде Windows-сервера Active Directory использует DNS для регистрации и поиска устройств, служб и других ресурсов в сети. Когда компьютер присоединяется к домену Active Directory, он автоматически регистрирует свое имя и IP-адрес в службе DNS. Это позволяет другим компьютерам в сети находить и общаться с ним по его имени вместо IP-адреса.

Таким образом, DNS и Active Directory тесно интегрированы для обеспечения эффективной и безопасной работы сети в среде Windows.

Настроим Active Directory (AD):

Создание дополнительных папок (или контейнеров) в Active Directory (AD) позволяет организовать и управлять объектами более эффективно. К примеру, нам это пригодится, когда будем настраивать групповую политику.

Добавляем пользователя в раздел User:

Далее переходим на другой ПК подключений к нашему серверу и подключаемся через нашего созданного пользователя:

Далее входим от пользователя.

Если выдает ошибку проверьте подключение:

После входа автоматически перезагружается ПК.

После перезагрузки входим под созданного пользователя и работаем, если нужно что-то поменять в системе, то заходим от админа (созданного естественно заранее).

Теперь на сервере в подразделении компьютеров отображается подключение:

Если надо мы его можем перенести в другое нужное нам подразделение:

Следующая часть будет об управлении групповыми политиками.

1) Основные сведения об обратной зоне DNS // [электронный ресурс]. URL: https://learn.microsoft.com/ru-ru/azure/dns/dns-reverse-dns-overview / (дата обращения 16.08.2024).

2) Помощник Админа // [канал]. URL: https://t.me/channel_adminwinru (дата обращения 18.08.2024).

DNS (Domain Name System, Система Доменных имен) – система, позволяющая преобразовать доменное имя в IP-адрес сервера и наоборот.

DNS-сервер – это сетевая служба, которая обеспечивает и поддерживает работу DNS. Служба DNS-сервера не требовательна к ресурсам машины. Если не подразумевается настройка иных ролей и служб на целевой машине, то минимальной конфигурации будет вполне достаточно.

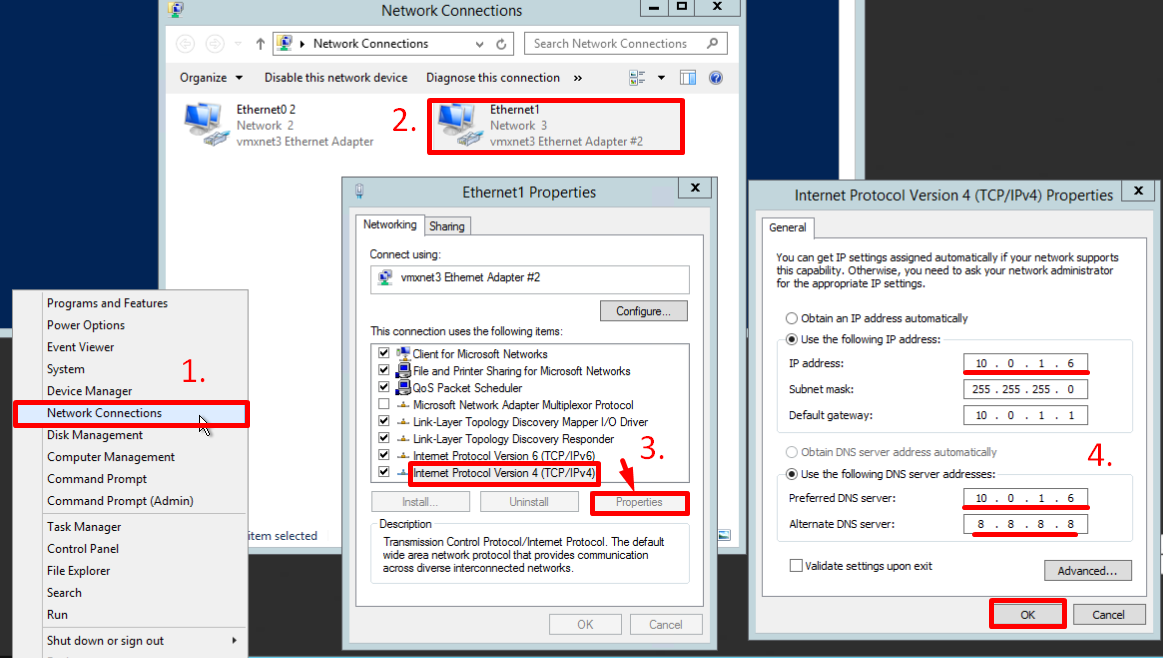

Настройка сетевого адаптера для DNS-сервера

Установка DNS-сервера предполагает наличие доменной зоны, поэтому необходимо создать частную сеть в личном кабинете и подключить к ней виртуальные машины.

После того, как машина будет присоединена к двум сетям, важно не перепутать, какое из подключений требует настройки. Первичный сетевой адаптер настроен автоматически с самого начала, через него открыт доступ к интернету, в то время как на дополнительно подключенных сетевых адаптерах доступа в интернет нет, пока не будет произведена ручная настройка:

Наведя курсор на значок сети в системном трее, можно вызвать всплывающую подсказку с краткими сведениями о сетях. Из примера выше видно, что присоединённая сеть это Network 3.

Далее предстоит проделать цепочку действий:

- Нажать правой клавишей мыши Пуск, в выпадающем меню выбрать пункт Сетевые подключения;

- Правой кнопкой мыши нажать на необходимый сетевой адаптер, в меню выбрать Свойства;

- В окне свойств выбрать IPv4 и нажать на кнопку Свойства;

- Заполнить соответствующие поля необходимыми данными:

Здесь в качестве предпочитаемого DNS-сервера машина назначена сама себе, альтернативным назначен dns.google [8.8.8.8].

Установка роли DNS-сервера

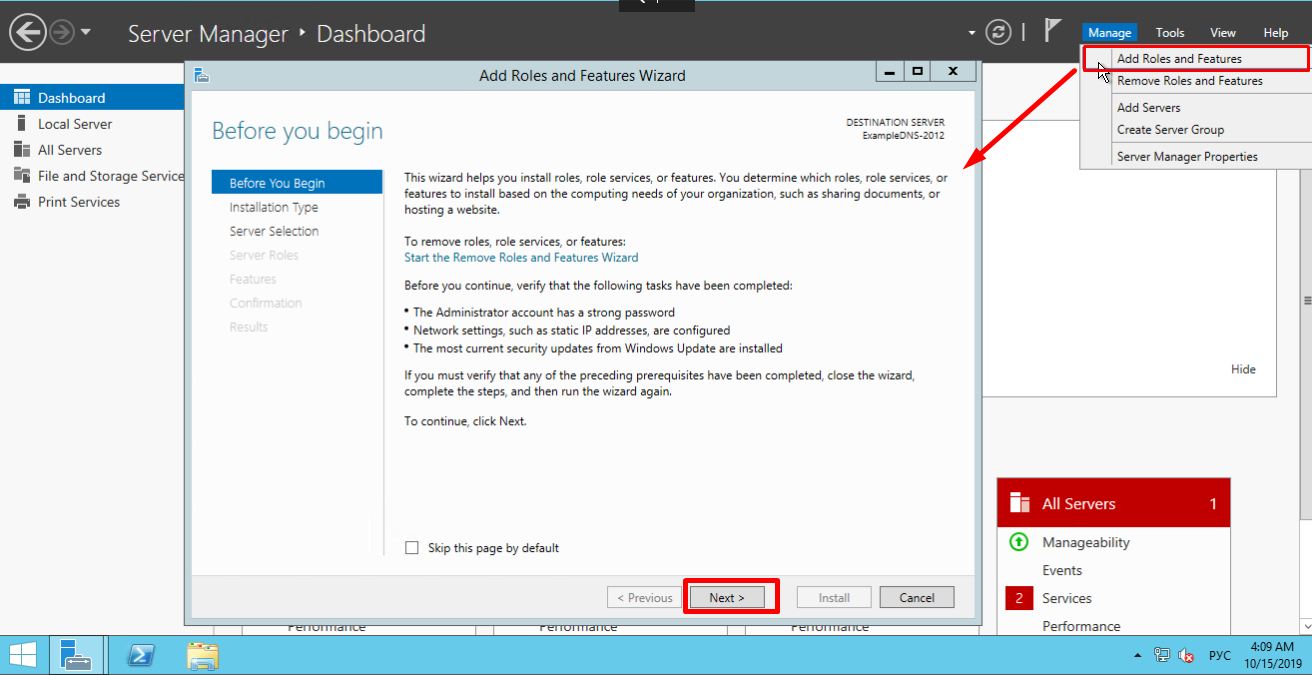

Для установки дополнительных ролей на сервер используется Мастер Добавления Ролей и Компонентов, который можно найти в Диспетчере Сервера.

На верхней навигационной панели Диспетчера сервера справа откройте меню Управление, выберите опцию Добавить Роли и Компоненты:

Откроется окно Мастера, в котором рекомендуют убедиться что:

1. Учётная запись администратора защищена надёжным паролем.

2. Настроены сетевые параметры, такие как статические IP-адреса.

3. Установлены новейшие обновления безопасности из центра обновления Windows.

Убедившись, что все условия выполнены, нажимайте Далее;

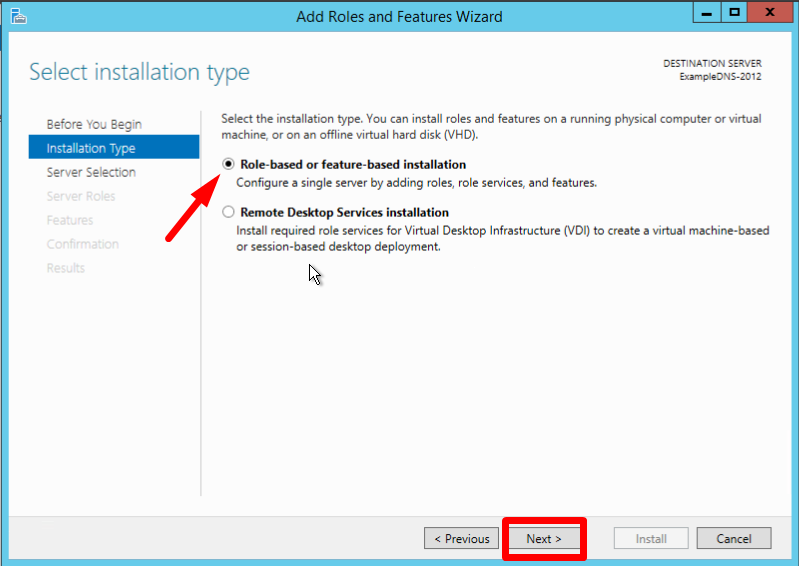

Выберите Установку ролей и компонентов и нажмите Далее:

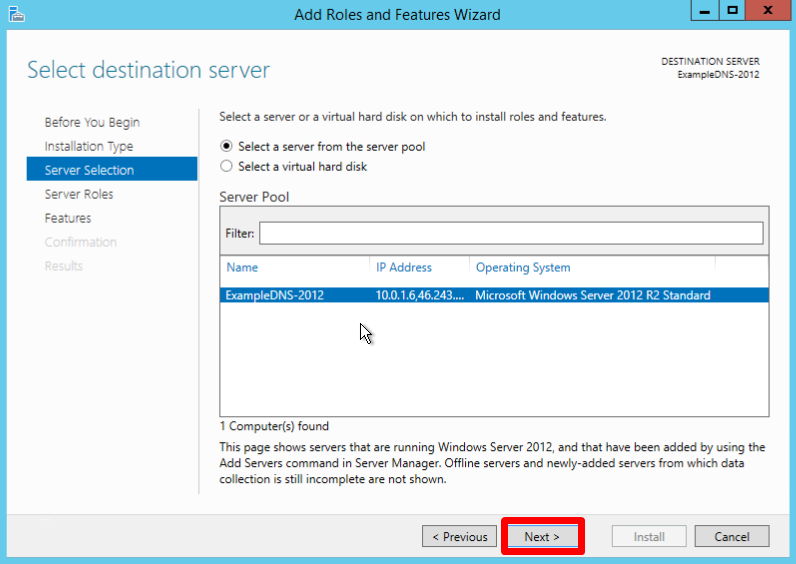

Выберите необходимы сервер из пула серверов и нажмите Далее:

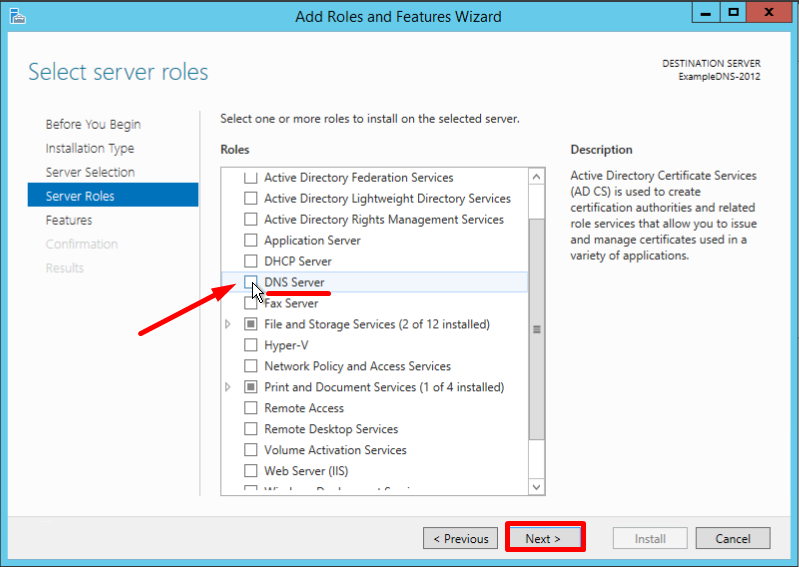

Отметьте чек-боксом роль DNS-сервер и перейдите Далее:

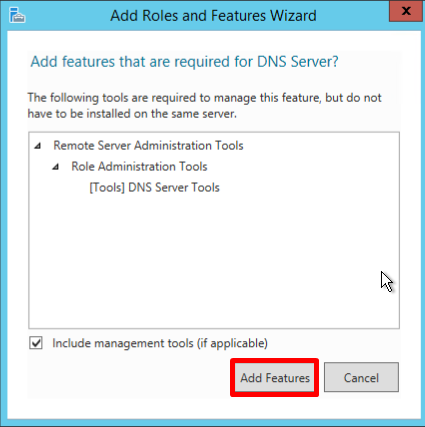

Проверьте список компонентов для установки, подтвердите нажатием кнопки Добавить компоненты:

Оставьте список компонентов без изменений, нажмите Далее:

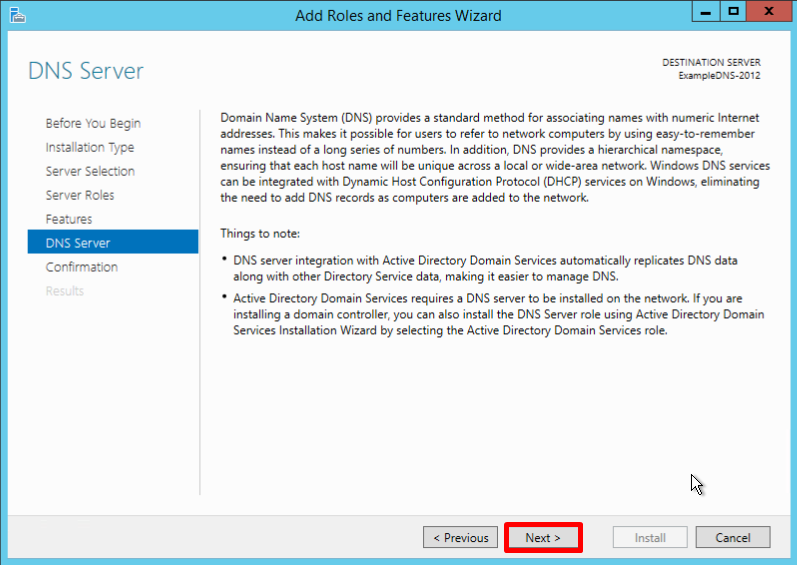

Прочитайте информацию и нажмите Далее:

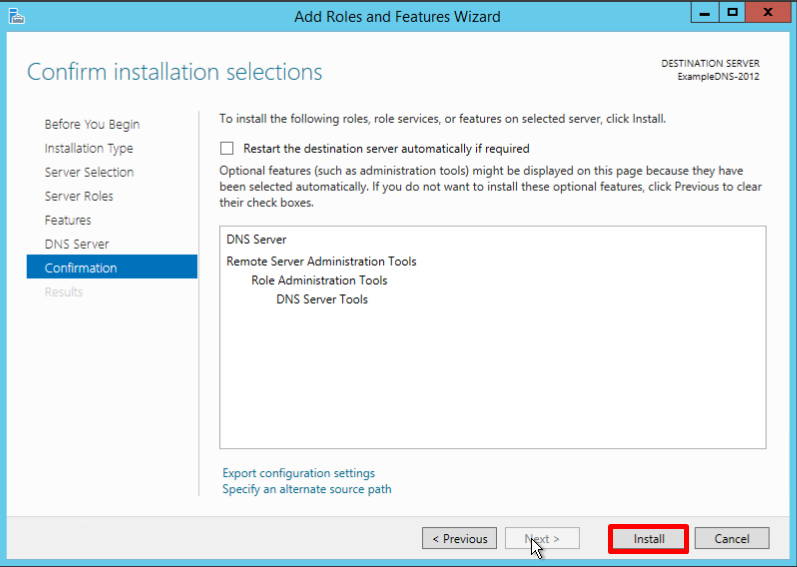

В последний раз проверьте конфигурацию установки и подтвердите решение нажатием кнопки Установить:

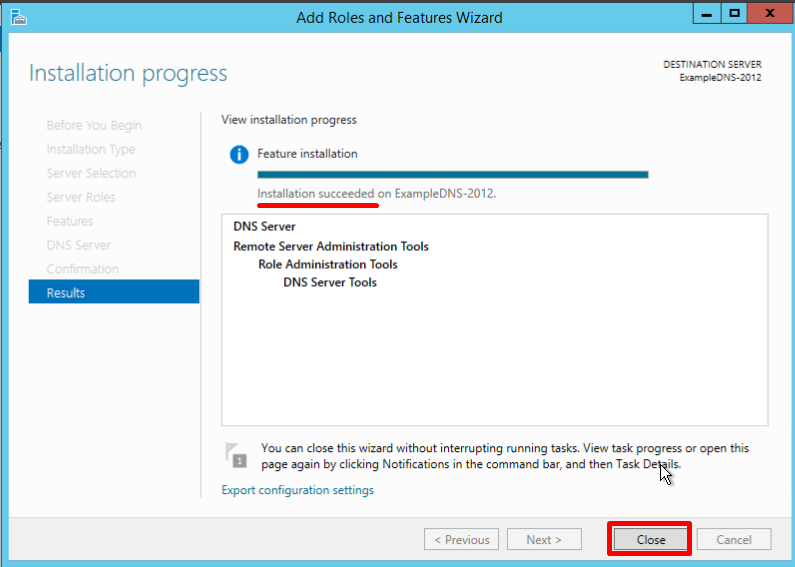

Финальное окно Мастера сообщит, что установка прошла успешно, Мастер установки можно закрыть:

Создание зон прямого и обратного просмотра

Доменная зона — совокупность доменных имён в пределах конкретного домена.

Зоны прямого просмотра предназначены для сопоставления доменного имени с IP-адресом.

Зоны обратного просмотра работают в противоположную сторону и сопоставляют IP-адрес с доменным именем.

Создание зон и управление ими осуществляется при помощи Диспетчера DNS.

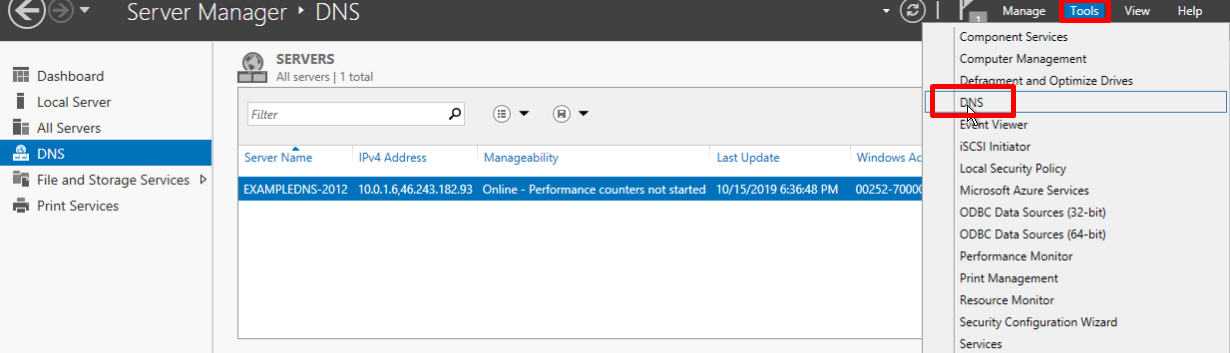

Перейти к нему можно в правой части верхней навигационной панели, выбрав меню Средства и в выпадающем списке пункт DNS:

Создание зоны прямого просмотра

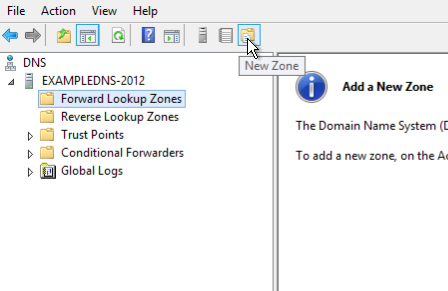

- Выделите каталог Зоны Прямого Просмотра, запустите Мастер Создания Новой Зоны с помощью кнопки Новая зона на панели инструментов сверху:

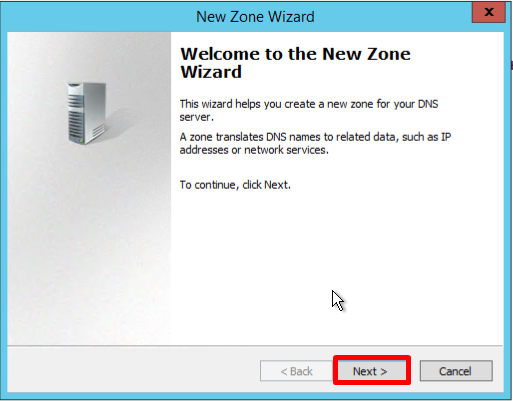

- Откроется окно Мастера с приветствием, нажмите Далее:

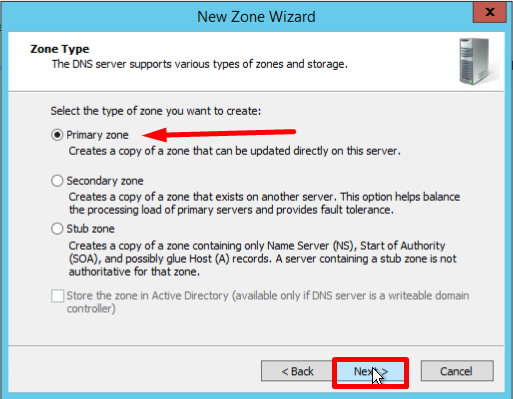

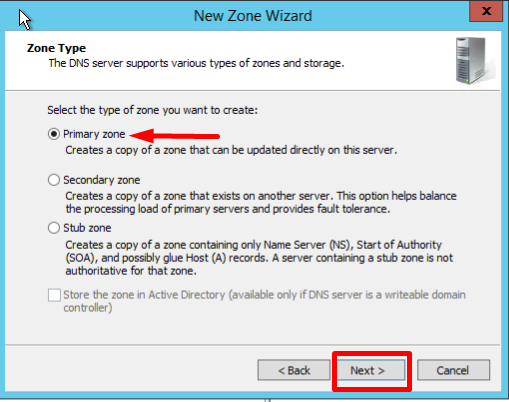

- Из предложенных вариантов выберите Основная зона и перейдите Далее:

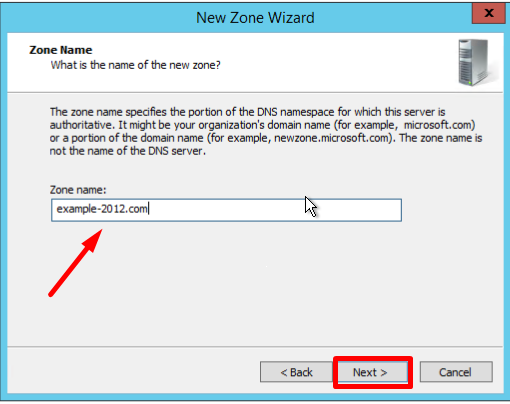

- Укажите имя зоны и нажмите Далее:

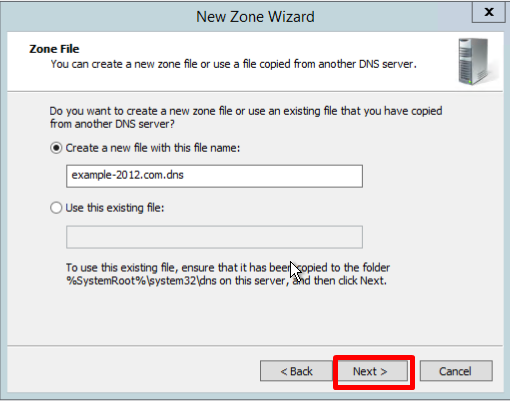

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

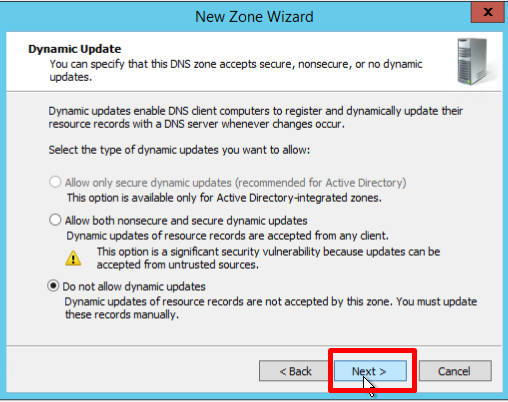

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

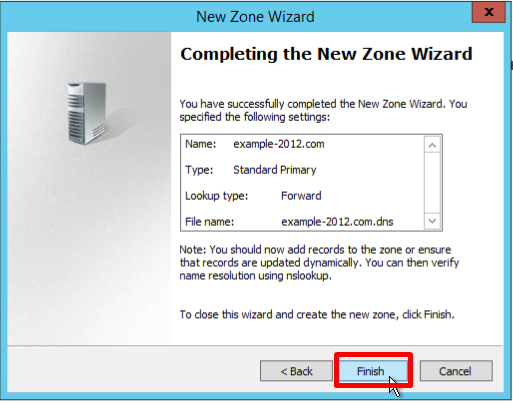

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

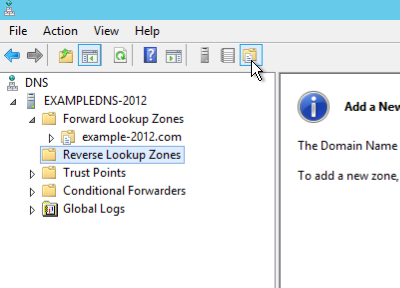

Создание зоны обратного просмотра

- Выделите в Диспетчере DNS каталог Зоны Обратного Просмотра и нажатием кнопки Новая зона на панели инструментов сверху запустите Мастер Создания Новой Зоны:

- Выберите тип Основная Зона, перейдите Далее:

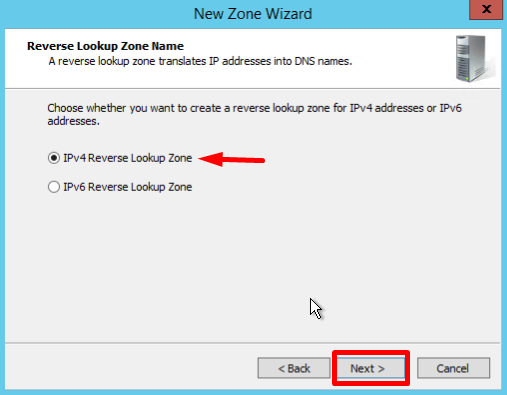

- Выберите назначение для адресов IPv4, нажмите Далее:

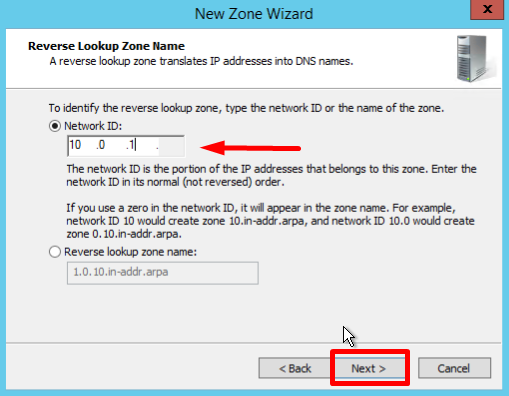

- Укажите идентификатор сети (первые три октета сетевого адреса) и следуйте Далее:

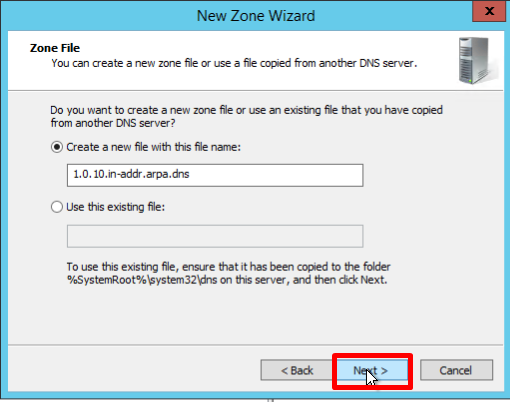

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

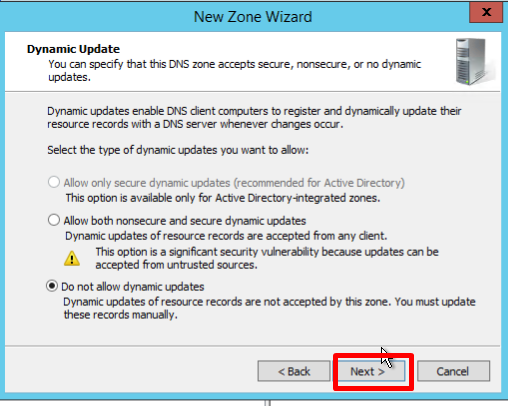

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

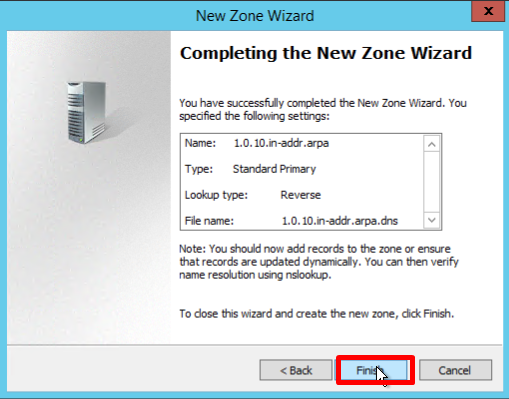

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

Создание A-записи

Данный раздел инструкции в большей степени предназначен для проверки ранее проделанных шагов.

Ресурсная запись — единица хранения и передачи информации в DNS, заключает в себе сведения о соответствии какого-либо имени с определёнными служебными данными.

Запись A — запись, позволяющая по доменному имени узнать IP-адрес.

Запись PTR — запись, обратная A записи.

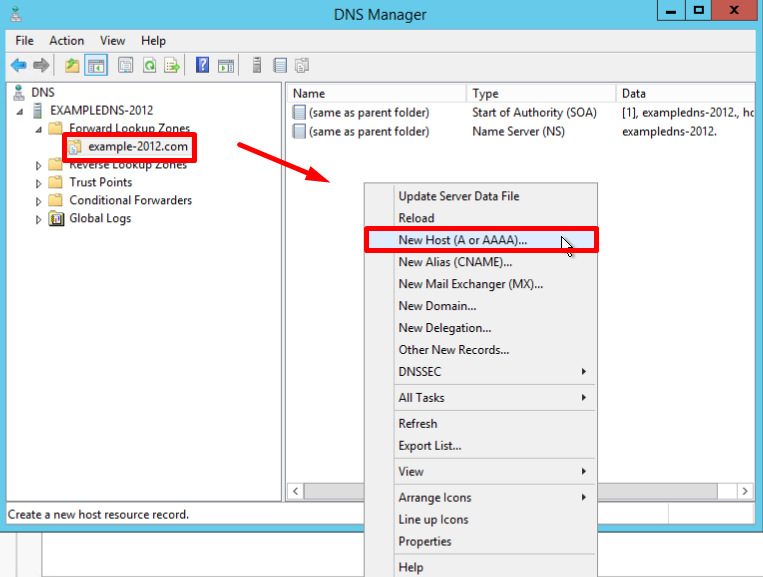

- В Диспетчере DNS выберите каталог созданной ранее зоны внутри каталога Зон Прямого Просмотра. В правой части Диспетчера, где отображается содержимое каталогов, правой кнопки мыши вызовите выпадающее меню и запустите команду «Создать узел (A или AAAA)…»:

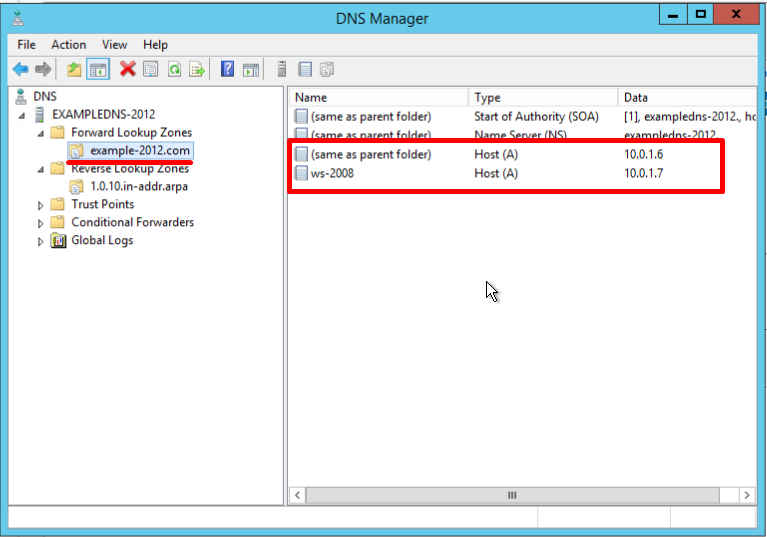

- Откроется окно создания Нового Узла, где понадобится вписать в соответствующие поля имя узла (без доменной части, в качестве доменной части используется название настраиваемой зоны) и IP-адрес. Здесь же имеется чек-бокс Создать соответствующую PTR-запись — чтобы проверить работу обеих зон (прямой и обратной), чек-бокс должен быть активирован:

Если поле имени остается пустым, указанный адрес будет связан с именем доменной зоны.

- Также можно добавить записи для других серверов:

- Добавив все необходимые узлы, нажмите Готово.

Проверка

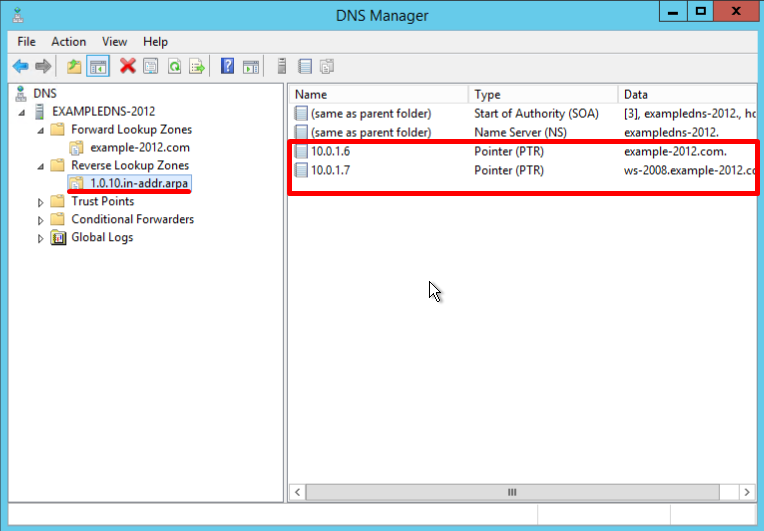

- Проверьте изменения в каталогах обеих зон (на примере ниже в обеих зонах появилось по 2 новых записи):

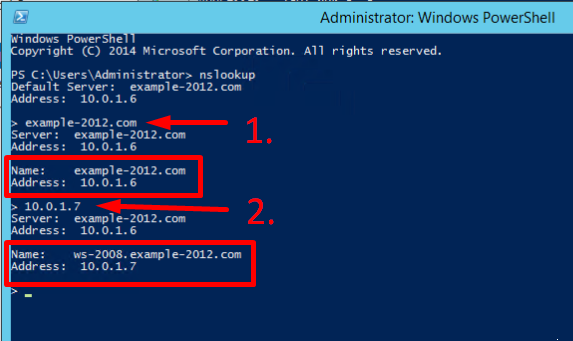

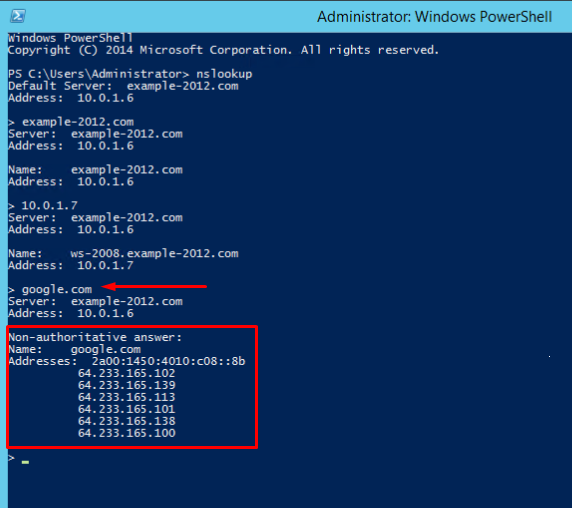

- Откройте командную строку (cmd) или PowerShell и запустите команду nslookup:

Из вывода команды видно, что по умолчанию используется DNS-сервер example-2012.com с адресом 10.0.1.6.

Чтобы окончательно убедиться, что прямая и обратная зоны работают как положено, можно отправить два запроса:

- Запрос по домену;

- Запрос по IP-адресу:

В примере получены подходящие ответы по обоим запросам.

- Можно попробовать отправить запрос на какой-нибудь внешний ресурс:

В дополнение к имени домена и адресам появилась строчка «Non-authoritative answer», это значит, что наш DNS-сервер не обладает необходимой полнотой информации по запрашиваемой зоне, а информация выведенная ниже, хоть и получена от авторитетного сервера, но сама в таком случае не является авторитетной.

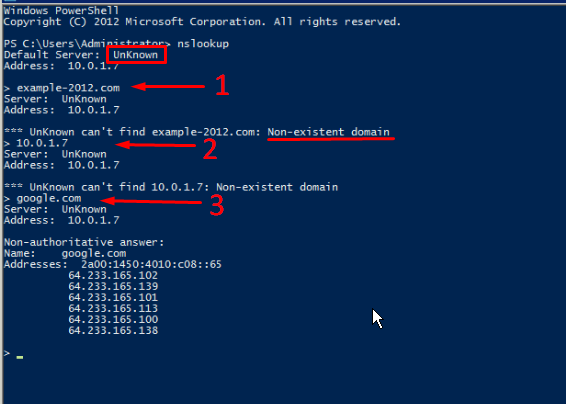

Для сравнения все те же запросы выполнены на сервере, где не были настроены прямая и обратная зоны:

Здесь машина сама себе назначена предпочитаемым DNS-сервером. Доменное имя DNS-сервера отображается как неопознанное, поскольку нигде нет ресурсных записей для IP-адреса (10.0.1.7). По этой же причине запрос 2 возвращает ошибку (Non-existent domain).

Средняя оценка: 5.0

Оценили: 3

Содержание

- Установка и настройка DNS сервера в локальной сети Windows

- Что такое DNS сервер локальной сети Windows?

- Преимущества использования DNS сервера в локальной сети Windows

- Установка и настройка DNS сервера в локальной сети Windows

- Советы по настройке DNS сервера в локальной сети Windows:

- Как использовать DNS сервер для контроля доступа к сайтам в локальной сети Windows

- Проблемы и их решение при использовании DNS сервера в локальной сети Windows

- 1. Медленная скорость запросов DNS

- 2. Неудачные запросы DNS

- Заключение

Установка и настройка DNS сервера в локальной сети Windows

Локальная сеть Windows играет важную роль в организации работы компьютеров и устройств внутри сети. Взаимодействие между компьютерами в сети осуществляется посредством уникальных идентификаторов, называемых IP-адресами. Однако, людям сложно запомнить числовые комбинации, поэтому существует DNS-система — доменные имена, переводящиеся в IP-адреса и облегчающие пользовательскую навигацию в сети.

Один из важных компонентов в локальной сети Windows — DNS-сервер. Он отвечает за преобразование доменных имен в IP-адреса и обратно. Когда пользователь вводит URL-адрес в веб-браузере, DNS-сервер переводит этот адрес в соответствующий IP-адрес, чтобы компьютеры могли связаться с нужным веб-сервером и отобразить запрошенную страницу.

Более того, DNS-серверы позволяют настраивать доступ к различным ресурсам в локальной сети. Они могут определять, кто имеет право доступа к определенным сайтам или какие IP-адреса разрешено использовать. Это обеспечивает безопасность и контроль над сетевым трафиком.

Настройка DNS-сервера в Windows может быть сложной задачей для неопытного пользователя. Однако, с помощью графического интерфейса и подробной документации от Microsoft, любой администратор сможет успешно настроить и управлять DNS-сервером в локальной сети Windows.

В итоге, DNS-сервер локальной сети Windows является неотъемлемой частью сетевой инфраструктуры, обеспечивающей перевод доменных имен в IP-адреса и контроль доступа к ресурсам. Правильная настройка и управление DNS-сервером защищает сеть от нежелательных соединений и обеспечивает эффективное функционирование локальной сети Windows.

Читайте далее, чтобы узнать больше о настройке и управлении DNS-сервером в локальной сети Windows.

Что такое DNS сервер локальной сети Windows?

Большинство компьютеров и устройств в сети Интернет идентифицируются по IP-адресам, но для людей более удобен и запоминается доменный адрес, такой как www.example.com. Задача DNS сервера локальной сети Windows – связать эти доменные имена с соответствующими IP-адресами. Когда устройство в сети запрашивает доступ к определенному доменному имени, DNS сервер обрабатывает запрос и предоставляет соответствующий IP-адрес, позволяя устройству подключиться к нужному ресурсу или серверу.

Преимущества использования DNS сервера в локальной сети Windows

В современном мире компьютерные сети стали неотъемлемой частью нашей повседневной жизни. Они позволяют нам обмениваться информацией, работать удаленно и находить нужную нам информацию в Интернете. Однако, для эффективного функционирования сети и доступа к ресурсам, необходимо правильно настроить DNS сервер.

DNS (Domain Name System) сервер является своего рода телефонной книгой сети, которая переводит доменные имена в IP-адреса. Он помогает пользователям находить и доступаться к ресурсам в сети, используя простые и запоминающиеся имена вместо сложных числовых адресов.

Одним из основных преимуществ использования DNS сервера в локальной сети Windows является улучшение скорости работы сети. Когда пользователь отправляет запрос на доступ к определенному веб-сайту, DNS сервер быстро переводит доменное имя в соответствующий IP-адрес и направляет пользователя к нужному ресурсу. Это позволяет значительно сократить время ожидания и повысить производительность сети в целом.

Еще одним преимуществом использования DNS сервера в локальной сети Windows является обеспечение безопасности. DNS серверы могут быть настроены для блокировки определенных вредоносных или нежелательных веб-сайтов. Они могут также обнаруживать и предотвращать атаки сетевых хакеров, фишинговые попытки или другие угрозы безопасности. Это помогает защитить пользователей и предотвратить возможные проблемы сетевой безопасности.

Кроме того, DNS серверы позволяют настраивать гибкую и масштабируемую систему именования в локальной сети Windows. Они позволяют администраторам сети управлять доменными именами и IP-адресами, добавлять новые устройства или серверы, изменять настройки и облегчать административные задачи. Это упрощает управление сетью и позволяет администраторам эффективно управлять и расширять сетевую инфраструктуру.

В целом, использование DNS сервера в локальной сети Windows является важным аспектом эффективного функционирования сети. Он помогает улучшить скорость и производительность сети, обеспечивает безопасность и упрощает управление сетевыми ресурсами. Поэтому, настройка и оптимизация DNS сервера является необходимым шагом для создания стабильной и надежной локальной сети Windows.

Установка и настройка DNS сервера в локальной сети Windows

Для обеспечения бесперебойной работы локальной сети Windows и обеспечения правильного функционирования всех подключенных устройств, необходимо установить и настроить DNS (Domain Name System) сервер. DNS сервер переводит доменные имена в соответствующие им IP-адреса, что позволяет устройствам в сети обмениваться данными и устанавливать соединение. В этой статье будет рассмотрен процесс установки и настройки DNS сервера в локальной сети Windows.

Первым шагом является установка DNS сервера на компьютер, который будет выполнять функции DNS сервера в локальной сети Windows. Для этого необходимо открыть «Панель управления», затем выбрать раздел «Установка и удаление программ» или «Программы и компоненты». В открывшемся окне следует найти и выбрать «Службы Windows». Затем нужно найти «Службы домена Active Directory» и установить их.

После установки DNS сервера необходимо перейти к его настройке. Для этого откройте «Панель управления» и найдите «Администрирование». Затем выберите «DNS» и откройте «Дерево DNS». В контекстном меню щелкните правой кнопкой мыши на «Форвардинг» и выберите «Свойства». В открывшемся окне следует указать IP-адреса DNS-серверов вашего интернет-провайдера.

После этого необходимо настроить DNS записи для вашей локальной сети. Для этого откройте «Администрирование», выберите «DNS» и откройте «Дерево DNS». Затем выберите зону, соответствующую вашему домену, и откройте «Дополнительно». В контекстном меню выберите «Новая запись» и следуйте инструкциям для создания A-записей (IPv4-адрес), AAAA-записей (IPv6-адрес) или CNAME-записей (алиас).

После завершения всех настроек необходимо перезапустить DNS-сервер, чтобы внести все изменения в действие. Для этого вернитесь в «Администрирование» и выберите «DNS». Затем выберите ваш DNS сервер и нажмите кнопку «Перезагрузить». После перезагрузки сервера все настройки DNS будут вступать в силу. Теперь ваш DNS сервер в локальной сети Windows готов к использованию.

Советы по настройке DNS сервера в локальной сети Windows:

- Внимательно проверяйте все настройки DNS сервера перед его запуском.

- Убедитесь, что DNS сервер имеет стабильное подключение к интернету.

- Регулярно обновляйте DNS записи для обеспечения актуальной информации в сети.

- Следуйте рекомендациям производителя об усилении безопасности DNS сервера.

- Используйте мониторинг системы, чтобы быстро реагировать на любые проблемы и сбои в работе DNS сервера.

Установка и настройка DNS сервера в локальной сети Windows может потребовать некоторого времени и технических навыков. Однако, правильное функционирование DNS сервера существенно влияет на производительность и надежность вашей сети. Следуйте инструкциям и рекомендациям производителя, чтобы создать стабильную и безопасную среду для обмена данными в вашей локальной сети Windows.

Как использовать DNS сервер для контроля доступа к сайтам в локальной сети Windows

В локальной сети Windows имеется возможность использовать DNS сервер для контроля доступа к сайтам. Это позволяет администраторам сети ограничить доступ к определенным веб-ресурсам, необходимым только для работы, и предотвратить доступ к нежелательным или потенциально вредоносным сайтам.

Для начала необходимо установить и настроить DNS сервер. В Windows Server это можно сделать с помощью роли DNS Server. После установки и настройки сервера, необходимо создать зону для контроля доступа к сайтам. Это можно сделать с помощью инструмента DNS Manager, который доступен через меню «Администрирование» на сервере.

В зоне DNS сервера необходимо добавить записи, которые будут указывать на IP-адреса сайтов, к которым необходимо ограничить доступ. Записи могут быть типа «A» (Основной) или «CNAME» (Псевдоним). Для каждого сайта можно создать отдельную запись или использовать общий шаблон, что будет удобно при большом количестве сайтов. Также можно создать записи, которые будут блокировать доступ к определенным доменам или поддоменам.

Проблемы и их решение при использовании DNS сервера в локальной сети Windows

В локальной сети Windows DNS сервер играет важную роль, обеспечивая преобразование доменных имен в IP-адреса и обратно. Однако, при использовании DNS сервера могут возникать определенные проблемы, которые могут негативно повлиять на работу сети. В этой статье мы рассмотрим некоторые из таких проблем и предложим их возможные решения.

1. Медленная скорость запросов DNS

Одной из основных проблем, связанных с DNS сервером, является медленная скорость обработки запросов. Это может вызвать задержки при доступе к веб-ресурсам и снизить производительность сети. Для решения этой проблемы можно предпринять следующие шаги:

- Оптимизировать настройки DNS сервера, увеличив время жизни записей кеша и уменьшив время ожидания запросов.

- Минимизировать количество перенаправлений запросов, используя многоуровневую архитектуру DNS серверов.

- Использовать кэширующие DNS серверы, чтобы ускорить процесс обработки запросов и уменьшить нагрузку на основные DNS серверы.

2. Неудачные запросы DNS

Еще одной распространенной проблемой являются неудачные запросы DNS, когда DNS сервер не может найти соответствующую запись для запрашиваемого доменного имени. Это может произойти из-за неправильной настройки DNS сервера или отсутствия соответствующих записей в зоне данных.

Для решения этой проблемы можно предпринять следующие меры:

- Проверить настройки DNS сервера и убедиться, что они правильно сконфигурированы.

- Проверить наличие и правильность записей в зоне данных DNS сервера.

- Проверить настройки сетевых устройств, таких как маршрутизаторы или файрволлы, которые могут блокировать запросы DNS.

Решение этих проблем поможет обеспечить стабильную работу DNS сервера в локальной сети Windows и повысит производительность сети в целом.

Заключение

В данной статье мы рассмотрели несколько рекомендаций по повышению безопасности DNS сервера. Важно регулярно обновлять DNS сервер, устанавливать обновления безопасности и использовать сильные пароли для доступа к серверу.

Также, необходимо использовать функцию DNSSEC для защиты от подмены данных DNS. Это поможет предотвратить возможные атаки на сервер и гарантировать целостность информации.

Важно также учитывать физическую безопасность сервера. Расположение DNS сервера должно быть в защищенном помещении с ограниченным доступом к нему.

Кроме того, необходимо регулярно резервировать данные DNS сервера. Это позволит быстро восстановить работу сервера в случае сбоя или атаки.

Наконец, важно обеспечить мониторинг DNS сервера. Регулярные проверки и анализ журналов событий помогут выявить возможные угрозы и сразу принять меры по их предотвращению.

Соблюдение этих рекомендаций поможет обеспечить безопасность DNS сервера в локальной сети Windows и защитить сеть организации от потенциальных угроз.

23 Aug 2019 | Автор: dd |

Большинство домашних пользователей, не важно с компьютера или смартфона, получают DNS сервера от провайдера по протоколу автоматической настройки сети DHCP. Провайдер же предлагает использовать его локальные сервера DNS, чтобы снизить нагрузку на сеть, т.к в этом случае все dns запросы идут по его локальной сети.

Но в использовании провайдерских DNS серверов, есть неприятный момент, что время жизни кэша может быть выставлено неприлично долгим: мне встречались провайдеры у которых кэш жил неделями. Это означает, что если вы, например, подняли новый сайт или переехали на другой хостинг, то провайдерский DNS вам будет еще две недели отдавать старый адрес сайта.

Также провайдер может блокировать какие то сайты, путем так называемого зануления адреса, отдавая вместо корректного IP, адрес собственно заглушки о блокировки, или какой нибудь специфический IP адрес, вроде 127.0.0.1

Избежать этого можно использованием публичных DNS гугла: 8.8.8.8 и 8.8.4.4

Ниже я расскажу о том, как их можно установить на компьютере под управлением WIndows.

Настройка DNS в системах Windows 7, 8, 8.1, 10

Для настройки сетевого подключения, нам надо попасть в Центр управления сетями и общим доступом, находящемуся в Панели управления

Попасть туда проще всего через меню Выполнить, вызываемом сочетанием клавиш Win + R. В открывшемся поле набираем

control.exe /name Microsoft.NetworkandSharingCenter

и нажимаем ОК.

В Windows 7 можно вызвать проводник и в панель адреса вставить следующий адрес:

Панель управления\Все элементы панели управления\Центр управления сетями и общим доступом

также можно вызвать правым щелчком мыши в систем трее (нижний правый угол с часами и иконками программ) по иконке сетевого подключения

В Windows 8+ это будет

Панель управления -> Сеть и Интернет -> Центр управления сетями и общим доступом

После чего, в открывшемся окне, щелкаем в название сети в правом разделе Подключение и Отключение. После щелчка откроется окошко состояния сети, где выбираем нижнюю кнопку Свойства и в открывшемся окне Свойств ищем Протокол интернета версии 4 (TCP/IP) (р.1) двойным кликом в который вызываем настройку TCP/IP и в нижнем разделе переключаем кнопку в положение Использовать следующие адреса DNS-серверов после чего вводим DNS адреса Google (р.2).

Сохраняем все через OK и после этого нам надо сбросить наш локальный кэш DNS, для чего вызываем команду выполнить Win + R и вводим туда команду ipconfig /flushdns и выполняем.

Теперь наша система будет использовать DNS сервера Google, получая наиболее свежие данные о доменных именах. Во всех остальных системах, вроде Windows Server 2008, Windows Server 2012 или XP произвольный DNS настраивается точно также, с той разницей, что заходить придется через Пуск -> Панель управления -> Сетевые подключения

Помимо Google Public DNS также можно использовать DNS сервера других провайдеров, так же приближенных к верхнему уровню доменных имен.

Бесплатные публичные DNS сервера

OpenDNS: 208.67.222.222; 208.67.220.220

Облачный DNS сервис, имеющий как бесплатный вариант, так и платный, распространяемый по подписке и отличающийся от бесплатного гибкостью инфраструктуры, скоростью и безопасностью.

DNS.WATCH: 84.200.69.80; 84.200.70.40

Бесплатный публичный нецензурируемый DNS сервис

Comodo Secure DNS: 8.26.56.26; 8.20.247.20

Распределенный бесплатный DNS сервис от компании Comodo, специализирующейся на решениях безопасности.

Level3 DNS: 209.244.0.3; 209.244.0.4; 4.2.2.1; 4.2.2.2

Бесплатные публичные DNS сервера от компании Century Link. Также есть платные подписки

Rating: 3.0/10 (115 votes cast)

Rating: +7 (from 25 votes)

Настройка DNS сервера в Windows, 3.0 out of 10 based on 115 ratings

Теги: dns, windows 7