From Wikipedia, the free encyclopedia

User Account Control (UAC) is a mandatory access control enforcement feature introduced with Microsoft’s Windows Vista[1] and Windows Server 2008 operating systems, with a more relaxed[2] version also present in Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2012, Windows 8.1, Windows Server 2012 R2, Windows 10, and Windows 11. It aims to improve the security of Microsoft Windows by limiting application software to standard user privileges until an administrator authorises an increase or elevation. In this way, only applications trusted by the user may receive administrative privileges and malware are kept from compromising the operating system. In other words, a user account may have administrator privileges assigned to it, but applications that the user runs do not inherit those privileges unless they are approved beforehand or the user explicitly authorises it.

UAC uses Mandatory Integrity Control to isolate running processes with different privileges. To reduce the possibility of lower-privilege applications communicating with higher-privilege ones, another new technology, User Interface Privilege Isolation, is used in conjunction with User Account Control to isolate these processes from each other.[3] One prominent use of this is Internet Explorer 7’s «Protected Mode».[4]

Operating systems on mainframes and on servers have differentiated between superusers and userland for decades. This had an obvious security component, but also an administrative component, in that it prevented users from accidentally changing system settings.

Early Microsoft home operating-systems (such as MS-DOS and Windows 9x) did not have a concept of different user-accounts on the same machine. Subsequent versions of Windows and Microsoft applications encouraged the use of non-administrator user-logons, yet some applications continued to require administrator rights. Microsoft does not certify applications as Windows-compliant if they require administrator privileges; such applications may not use the Windows-compliant logo with their packaging.

Behavior in Windows versions

[edit]

- Windows 1.0–3.11 and Windows 9x: all applications had privileges equivalent to the operating system;

- All versions of Windows NT up to, and including, Windows XP and Windows Server 2003: introduced multiple user-accounts, but in practice most users continued to function as an administrator for their normal operations. Further, some applications would require that the user be an administrator for some or all of their functions to work.[5]

- Windows Vista and Windows Server 2008: Microsoft developed Vista security firstly from the Limited User Account (LUA), then renamed the concept to User Account Protection (UAP) before finally shipping User Account Control (UAC).[6] Introduced in Windows Vista, User Account Control (UAC) offers an approach to encourage «super-user when necessary». The key to UAC lies in its ability to elevate privileges without changing the user context (user «Bob» is still user «Bob»). As always, it is difficult to introduce new security features without breaking compatibility with existing applications.

- When someone logs into Vista as a standard user, the system sets up a logon session and assigns a token containing only the most basic privileges. In this way, the new logon session cannot make changes that would affect the entire system.

- When a person logs in as a user with membership in the Administrators group, the system assigns two separate tokens: the first token contains all privileges typically awarded to an administrator, and the second is a restricted token similar to what a standard user would receive.

- User applications, including the Windows Shell, then start with the restricted token, resulting in a reduced-privilege environment – even when running under an Administrator account.

- When an application requests higher privileges or when a user selects a «Run as administrator» option, UAC will prompt standard users to enter the credentials of an Administrator account and prompt Administrators for confirmation and, if consent is given, continue or start the process using an unrestricted token.[7]

- Windows 7 and Windows Server 2008 R2: Microsoft included a user interface to change User Account Control settings, and introduced one new notification mode: the default setting. By default, UAC does not prompt for consent when users make changes to Windows settings that require elevated permission through programs stored in %SystemRoot% and digitally signed by Microsoft. Programs that require permission to run still trigger a prompt. Other User Account Control settings that can be changed through the new UI could have been accessed through the registry in Windows Vista.[8]

- Windows 8/8.1 and Windows Server 2012/R2: add a design change. When UAC is triggered, all applications and the taskbar are hidden when the desktop is dimmed.

- Windows 10 and Windows Server 2016-2022: early versions have the same layout as Windows 8 and 8.1. The Anniversary Update (including Windows Server 2016, which is based on said update) adds a more modern look, along with support for dark mode. Also, Windows 10 adds support for Windows Hello in the User Account Control dialog box.

- Windows 11 and Windows Server 2025: has mostly the same layout as in later versions of Windows 10, but with visual changes that match the rest of the operating system’s new look and feel.

Tasks that trigger a UAC prompt

[edit]

Tasks that require administrator privileges will trigger a UAC prompt (if UAC is enabled); they are typically marked by a security shield icon with the 4 colors of the Windows logo (in Vista and Windows Server 2008) or with two panels yellow and two blue (Windows 7, Windows Server 2008 R2 and later). In the case of executable files, the icon will have a security shield overlay. The following tasks require administrator privileges:[9][10]

- Running an Application as an Administrator

- Changes to system-wide settings

- Changes to files in folders that standard users don’t have permissions for (such as %SystemRoot% or %ProgramFiles% in most cases)

- Changes to an access control list (ACL), commonly referred to as file or folder permissions

- Installing and uninstalling applications outside of:

- The %USERPROFILE% (e.g. C:\Users\{logged in user}) folder and its sub-folders.

- Most of the time this is in %APPDATA%. (e.g. C:\Users\{logged in user}\AppData), by default, this is a hidden folder.

- Chrome’s and Firefox’s installer ask for admin rights during install, if given, Chrome will install in the Program Files folder and be usable for all users, if denied, Chrome will install in the %APPDATA% folder instead and only be usable by the current user.

- Most of the time this is in %APPDATA%. (e.g. C:\Users\{logged in user}\AppData), by default, this is a hidden folder.

- The Microsoft Store.

- The folder of the installer and its sub-folders.

- Steam installs its games in the /steamapps/ sub-folder, thus not prompting UAC. Some games require prerequisites to be installed, which may prompt UAC.

- The %USERPROFILE% (e.g. C:\Users\{logged in user}) folder and its sub-folders.

- Installing device drivers

- Installing ActiveX controls

- Changing settings for Windows Firewall

- Changing UAC settings

- Configuring Windows Update

- Adding or removing user accounts

- Changing a user’s account name or type

- Turning on Guest account (Windows 7 to 8.1)

- Turning on network discovery, file and printer sharing, Public folder sharing, turning off password protected sharing or turning on media streaming

- Configuring Parental Controls (in Windows 7) or Family Safety (Windows 8.1)

- Running Task Scheduler

- Backing up and restoring folders and files

- Merging and deleting network locations

- Turning on or cleaning logging in Remote Access Preferences

- Running Color Calibration

- Changing remote, system protection or advanced system settings

- Restoring backed-up system files

- Viewing or changing another user’s folders and files

- Running Disk Defragmenter, System Restore or Windows Easy Transfer (Windows 7 to 8.1)

- Running Registry Editor

- Running the Windows Experience Index assessment

- Troubleshoot audio recording and playing, hardware / devices and power use

- Change power settings, turning off Windows features, uninstall, change or repair a program

- Change date and time and synchronizing with an Internet time server

- Installing and uninstalling display languages

- Change Ease of Access administrative settings

Common tasks, such as changing the time zone, do not require administrator privileges[11] (although changing the system time itself does, since the system time is commonly used in security protocols such as Kerberos). A number of tasks that required administrator privileges in earlier versions of Windows, such as installing critical Windows updates, no longer require administrator privileges in Vista.[12] Any program can be run as administrator by right-clicking its icon and clicking «Run as administrator», except MSI or MSU packages as, due to their nature, if administrator rights will be required a prompt will usually be shown. Should this fail, the only workaround is to run a Command Prompt as an administrator and launch the MSI or MSP package from there.

User Account Control asks for credentials in a Secure Desktop mode, where the entire screen is temporarily dimmed, Windows Aero disabled, and only the authorization window at full brightness, to present only the elevation user interface (UI). Normal applications cannot interact with the Secure Desktop. This helps prevent spoofing, such as overlaying different text or graphics on top of the elevation request, or tweaking the mouse pointer to click the confirmation button when that’s not what the user intended.[13] If an administrative activity comes from a minimized application, the secure desktop request will also be minimized so as to prevent the focus from being lost. It is possible to disable Secure Desktop, though this is inadvisable from a security perspective.[14]

In earlier versions of Windows, Applications written with the assumption that the user will be running with administrator privileges experienced problems when run from limited user accounts, often because they attempted to write to machine-wide or system directories (such as Program Files) or registry keys (notably HKLM).[5] UAC attempts to alleviate this using File and Registry Virtualization, which redirects writes (and subsequent reads) to a per-user location within the user’s profile. For example, if an application attempts to write to a directory such as «C:\Program Files\appname\settings.ini» to which the user does not have write permission, the write will be redirected to «C:\Users\username\AppData\Local\VirtualStore\Program Files\appname\settings.ini». The redirection feature is only provided for non-elevated 32-bit applications, and only if they do not include a manifest that requests specific privileges.[15]

There are a number of configurable UAC settings. It is possible to:[16]

- Require administrators to re-enter their password for heightened security,

- Require the user to press Ctrl+Alt+Del as part of the authentication process for heightened security;

- Disable only file and registry virtualization[17]

- Disable Admin Approval Mode (UAC prompts for administrators) entirely; note that, while this disables the UAC confirmation dialogs, it does not disable Windows’ built-in LUA feature, which means that users, even those marked as administrators, are still limited users with no true administrative access.

Command Prompt windows that are running elevated will prefix the title of the window with the word «Administrator», so that a user can discern which instances are running with elevated privileges.[18]

A distinction is made between elevation requests from a signed executable and an unsigned executable; and if the former, whether the publisher is ‘Windows Vista’. The color, icon, and wording of the prompts are different in each case; for example, attempting to convey a greater sense of warning if the executable is unsigned than if not.[19]

Internet Explorer 7’s «Protected Mode» feature uses UAC to run with a ‘low’ integrity level (a Standard user token has an integrity level of ‘medium’; an elevated (Administrator) token has an integrity level of ‘high’). As such, it effectively runs in a sandbox, unable to write to most of the system (apart from the Temporary Internet Files folder) without elevating via UAC.[7][20] Since toolbars and ActiveX controls run within the Internet Explorer process, they will run with low privileges as well, and will be severely limited in what damage they can do to the system.[21]

Requesting elevation

[edit]

A program can request elevation in a number of different ways. One way for program developers is to add a requestedPrivileges section to an XML document, known as the manifest, that is then embedded into the application. A manifest can specify dependencies, visual styles, and now the appropriate security context:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <assembly xmlns="urn:schemas-microsoft-com:asm.v1" manifestVersion="1.0"> <trustInfo xmlns="urn:schemas-microsoft-com:asm.v2"> <security> <requestedPrivileges> <requestedExecutionLevel level="highestAvailable" /> </requestedPrivileges> </security> </trustInfo> </assembly>

Setting the level attribute for requestedExecutionLevel to «asInvoker» will make the application run with the token that started it, «highestAvailable» will present a UAC prompt for administrators and run with the usual reduced privileges for standard users, and «requireAdministrator» will require elevation.[22] In both highestAvailable and requireAdministrator modes, failure to provide confirmation results in the program not being launched.

An executable that is marked as «requireAdministrator» in its manifest cannot be started from a non-elevated process using CreateProcess(). Instead, ERROR_ELEVATION_REQUIRED will be returned. ShellExecute() or ShellExecuteEx() must be used instead. If an HWND is not supplied, then the dialog will show up as a blinking item in the taskbar.

Inspecting an executable’s manifest to determine if it requires elevation is not recommended, as elevation may be required for other reasons (setup executables, application compatibility). However, it is possible to programmatically detect if an executable will require elevation by using CreateProcess() and setting the dwCreationFlags parameter to CREATE_SUSPENDED. If elevation is required, then ERROR_ELEVATION_REQUIRED will be returned.[23] If elevation is not required, a success return code will be returned at which point one can use TerminateProcess() on the newly created, suspended process. This will not allow one to detect that an executable requires elevation if one is already executing in an elevated process, however.

A new process with elevated privileges can be spawned from within a .NET application using the «runas» verb. An example using C#:

System.Diagnostics.Process proc = new System.Diagnostics.Process(); proc.StartInfo.FileName = "C:\\Windows\\system32\\notepad.exe"; proc.StartInfo.Verb = "runas"; // Elevate the application proc.StartInfo.UseShellExecute = true; proc.Start();

In a native Win32 application the same «runas» verb can be added to a ShellExecute() or ShellExecuteEx() call:[7]

ShellExecute(hwnd, "runas", "C:\\Windows\\Notepad.exe", 0, 0, SW_SHOWNORMAL);

In the absence of a specific directive stating what privileges the application requests, UAC will apply heuristics, to determine whether or not the application needs administrator privileges. For example, if UAC detects that the application is a setup program, from clues such as the filename, versioning fields, or the presence of certain sequences of bytes within the executable, in the absence of a manifest it will assume that the application needs administrator privileges.[24]

UAC is a convenience feature; it neither introduces a security boundary nor prevents execution of malware.[25][26][27][28]

Leo Davidson discovered that Microsoft weakened UAC in Windows 7 through exemption of about 70 Windows programs from displaying a UAC prompt and presented a proof of concept for a privilege escalation.[29]

Stefan Kanthak presented a proof of concept for a privilege escalation via UAC’s installer detection and IExpress installers.[30]

Stefan Kanthak presented another proof of concept for arbitrary code execution as well as privilege escalation via UAC’s auto-elevation and binary planting.[31]

There have been complaints that UAC notifications slow down various tasks on the computer such as the initial installation of software onto Windows Vista.[32] It is possible to turn off UAC while installing software, and re-enable it at a later time.[33] However, this is not recommended since, as File & Registry Virtualization is only active when UAC is turned on, user settings and configuration files may be installed to a different place (a system directory rather than a user-specific directory) if UAC is switched off than they would be otherwise.[14] Also Internet Explorer 7’s «Protected Mode», whereby the browser runs in a sandbox with lower privileges than the standard user, relies on UAC; and will not function if UAC is disabled.[20]

Yankee Group analyst Andrew Jaquith said, six months before Vista was released, that «while the new security system shows promise, it is far too chatty and annoying.»[34] By the time Windows Vista was released in November 2006, Microsoft had drastically reduced the number of operating system tasks that triggered UAC prompts, and added file and registry virtualization to reduce the number of legacy applications that triggered UAC prompts.[5] However, David Cross, a product unit manager at Microsoft, stated during the RSA Conference 2008 that UAC was in fact designed to «annoy users,» and force independent software vendors to make their programs more secure so that UAC prompts would not be triggered.[35] Software written for Windows XP, and many peripherals, would no longer work in Windows Vista or 7 due to the extensive changes made in the introduction of UAC. The compatibility options were also insufficient. In response to these criticisms, Microsoft altered UAC activity in Windows 7. For example, by default users are not prompted to confirm many actions initiated with the mouse and keyboard alone such as operating Control Panel applets.

In a controversial article, New York Times Gadgetwise writer Paul Boutin said «Turn off Vista’s overly protective User Account Control. Those pop-ups are like having your mother hover over your shoulder while you work.»[36] Computerworld journalist Preston Gralla described the NYT article as «…one of the worst pieces of technical advice ever issued.»[37]

- Comparison of privilege authorization features

- Features new to Windows Vista

- Polkit

- runas

- Secure attention key (SAK)

- Security and safety features new to Windows Vista

- sudo – A similar feature in UNIX-like operating systems

- ^ «What is User Account Control?». Microsoft. January 2015. Retrieved 2015-07-28.

- ^ Windows 7 Feature Focus: User Account Control Archived 2014-05-04 at the Wayback Machine, An overview of UAC in Windows 7 by Paul Thurott

- ^ «The Windows Vista and Windows Server 2008 Developer Story: Windows Vista Application Development Requirements for User Account Control (UAC)». The Windows Vista and Windows Server 2008 Developer Story Series. Microsoft. April 2007. Retrieved 2007-10-08.

- ^ Marc Silbey, Peter Brundrett (January 2006). «Understanding and Working in Protected Mode Internet Explorer». Microsoft. Retrieved 2007-12-08.

- ^ a b c Torre, Charles (March 5, 2007). «UAC – What. How. Why» (video). Retrieved 2007-12-08.

- ^

Howard, Michael; LeBlanc, David (2010). Writing Secure Code for Windows Vista. O’Reilly Media, Inc. ISBN 9780735649316. Retrieved 2013-08-06.UAC started life as the Limited User Account (LUA), then was renamed to User Account Protection (UAP), and finally we got UAC.

- ^ a b c Kerr, Kenny (September 29, 2006). «Windows Vista for Developers – Part 4 – User Account Control». Retrieved 2007-03-15.

- ^ «Registry Tweaks to Customize User Account Control (UAC) Options in Windows Vista and Later — AskVG». 16 March 2008.

- ^ Bott, Ed (2007-02-02). «What triggers User Account Control prompts?». Archived from the original on 2015-09-27.

- ^ «Living with and benefiting from User Account Control». Microsoft. 2014-12-09.

- ^ Allchin, Jim (2007-01-23). «Security Features vs. Convenience». Windows Vista Team Blog. Microsoft.

- ^ «User Account Control Overview». TechNet. Microsoft.

- ^ «User Account Control Prompts on the Secure Desktop». UACBlog. Microsoft. 4 May 2006.

- ^ a b Bott, Ed (2 February 2007). «Why you need to be discriminating with those Vista tips». Ed Bott’s Windows Expertise.

- ^ «Determine How to Fix Applications That Are Not Windows 7 Compliant». TechNet. Microsoft. 12 September 2012. Retrieved 2013-09-09.

- ^ «Chapter 2: Defend Against Malware». Windows Vista Security Guide. Microsoft. November 8, 2006.

- ^ User Account Control: Virtualize file and registry write failures to per-user locations

- ^ «Administrator Marking for Command Prompt». UACBlog. Microsoft. 1 August 2006.

- ^ «Accessible UAC Prompts». Windows Vista Blog. Microsoft. Archived from the original on 2008-01-27. Retrieved 2008-02-13.

- ^ a b Russinovich, Mark (June 2007). «Inside Windows Vista User Account Control». TechNet Magazine. Microsoft.

- ^ Friedman, Mike (10 February 2006). «Protected Mode in Vista IE7». IEBlog. Microsoft.

- ^ Carlisle, Mike (10 March 2007). «Making Your Application UAC Aware». The Code Project.

- ^ Zhang, Junfeng (18 October 2006). «Programmatically determine if an application requires elevation in Windows Vista». Junfeng Zhang’s Windows Programming Notes. Microsoft.

- ^ «Understanding and Configuring User Account Control in Windows Vista». TechNet. Microsoft. Retrieved 2007-07-05.

- ^ «Disabling User Account Control (UAC) on Windows Server». Microsoft Support Knowledge Base. Microsoft. Retrieved 2015-08-17.

- ^ Russinovich, Mark. «Inside Windows 7 User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Johansson, Jesper. «The Long-Term Impact of User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Russinovich, Mark. «Inside Windows Vista User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Davidson, Leo. «Windows 7 UAC whitelist: – Code-injection Issue – Anti-Competitive API – Security Theatre». Retrieved 2015-08-25.

- ^ Kanthak, Stefan. «Defense in depth – the Microsoft way (part 11): privilege escalation for dummies». Full disclosure (mailing list). Retrieved 2015-08-17.

- ^ Kanthak, Stefan. «Defense in depth – the Microsoft way (part 31): UAC is for binary planting». Full disclosure (mailing list). Retrieved 2015-08-25.

- ^ Trapani, Gina (31 January 2007). «Geek to Live: Windows Vista upgrade power tips». Lifehacker. Archived from the original on 14 September 2011. Retrieved 15 April 2007.

- ^ «Disable UAC in Vista». YouTube. Archived from the original on 2021-12-22.

- ^ Evers, Joris (2006-05-07). «Report: Vista to hit anti-spyware, firewall markets». ZDNet. CBS Interactive. Archived from the original on 2006-12-10. Retrieved 2007-01-21.

- ^ Espiner, Tom (11 April 2008). «Microsoft: Vista feature designed to ‘annoy users’«. CNET. CBS Interactive.

- ^ Boutin, Paul (14 May 2009). «How to Wring a Bit More Speed From Vista». New York Times – Gadgetwise. Retrieved 2015-01-04.

- ^ Gralla, Preston (2009-05-14). «New York Times blooper: Throw away your anti-virus software». Computerworld. Retrieved 2022-10-04.

- Turning UAC On or Off in Windows 7

- Documentation about UAC for Windows 7, Windows Server 2008, Windows Server 2008 R2, Windows Vista

- UAC Understanding and Configuring More Information at Microsoft Technet

- Development Requirements for User Account Control Compatibility More information at Microsoft Developer Network

- UAC Team Blog

Несколько кликов — и подтверждать свои действия больше не придётся.

Что такое контроль учётных записей в Windows 10 и как он работает

Контроль учётных записей, или UAC (User Account Control), — это встроенный компонент Windows для защиты от изменений, которые могут нанести потенциальный вред компьютеру. Когда пользователь или программа пытаются скорректировать системные файлы и настройки, UAC уведомляет об этом и требует подтверждения действий.

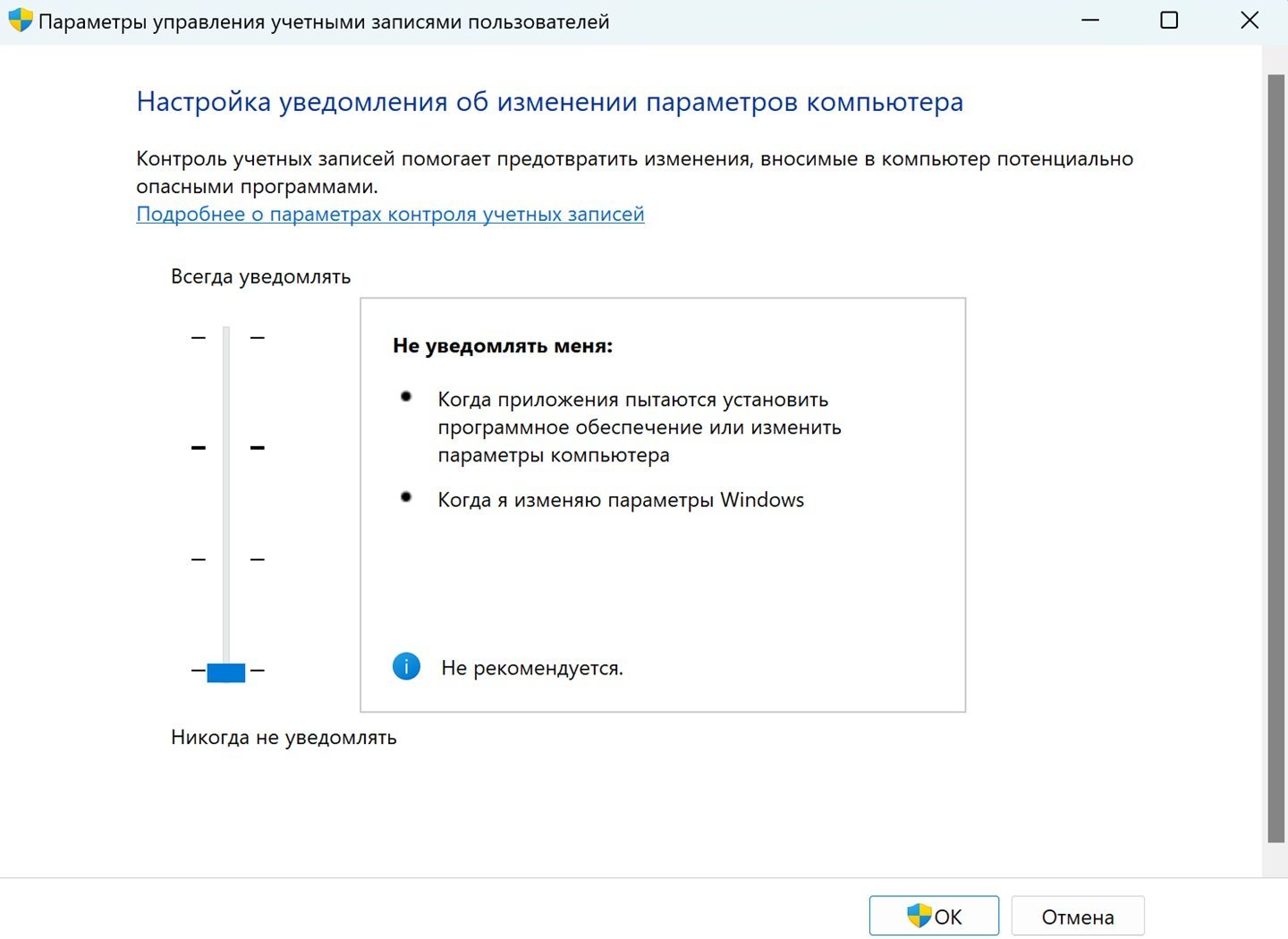

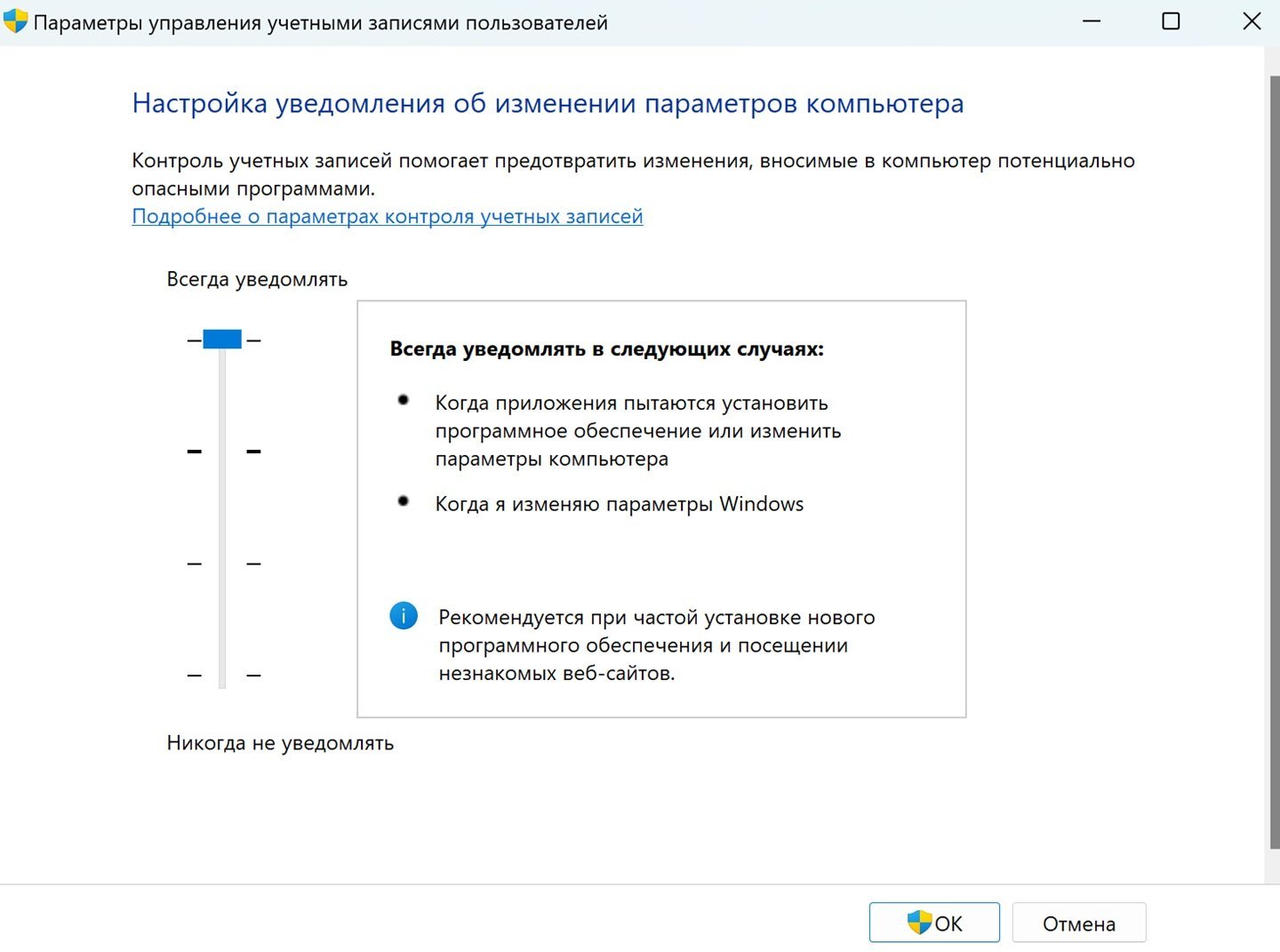

Предусмотрено четыре уровня контроля. При включении самого жёсткого будут отображаться уведомления при изменении параметров пользователем и программами. Второй уровень предусматривает сообщения только при попытке изменений программами. Третий тоже подразумевает слежение за действиями утилит, но без затемнения экрана. А четвёртый — это полное отключение функции.

В целях безопасности по умолчанию включён второй уровень контроля учётных записей. При желании его можно перенастроить или отключить вовсе.

Что будет, если отключить контроль учётных записей в Windows 10

После деактивации UAC больше не нужно будет разрешать действия, которые требуют прав администратора. Соответственно, уведомления об этом перестанут отображаться.

Однако владельцы стандартных учётных записей пользователей — если они есть на компьютере — не смогут внести никаких изменений, требующих права администратора.

Также стоит понимать, что после этого потенциальные злоумышленники смогут корректировать системные настройки на ПК.

Как отключить контроль учётных записей в Windows 10 через панель управления

Самый простой и наглядный способ, который доступен и в Windows 10, и в любых других версиях ОС.

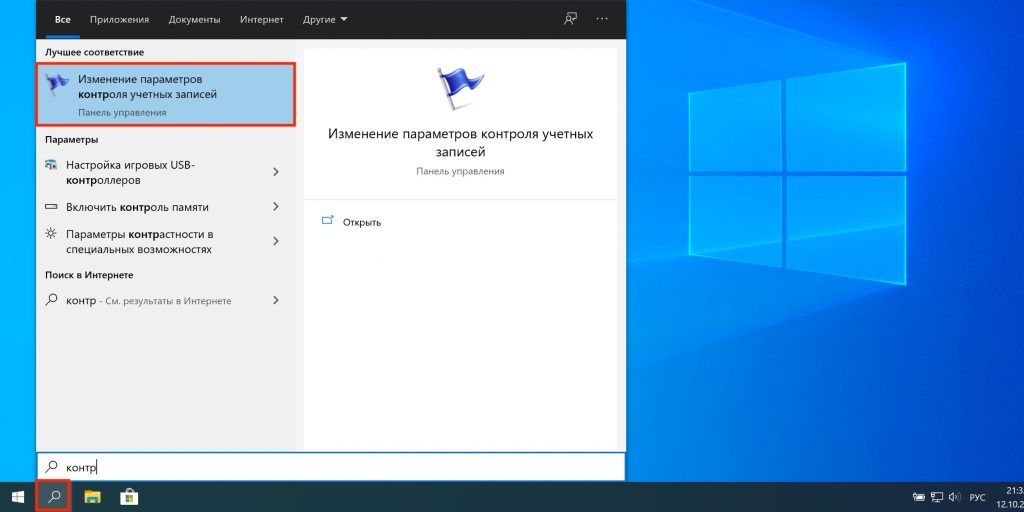

Начните набирать в поиске «контроль» и выберите из подсказок «Изменение параметров контроля учётных записей».

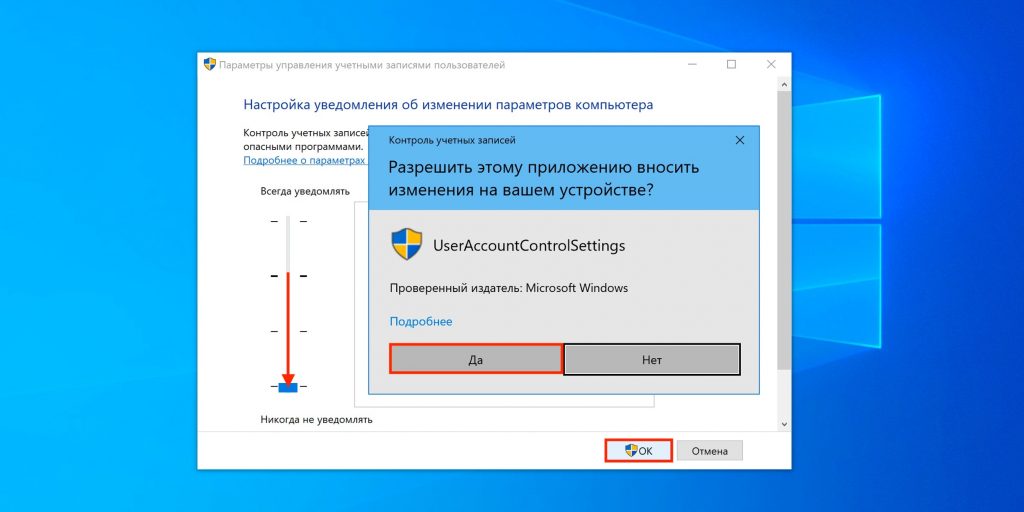

Переместите ползунок в нижнее положение, нажмите OK, а затем «Да» для подтверждения действия.

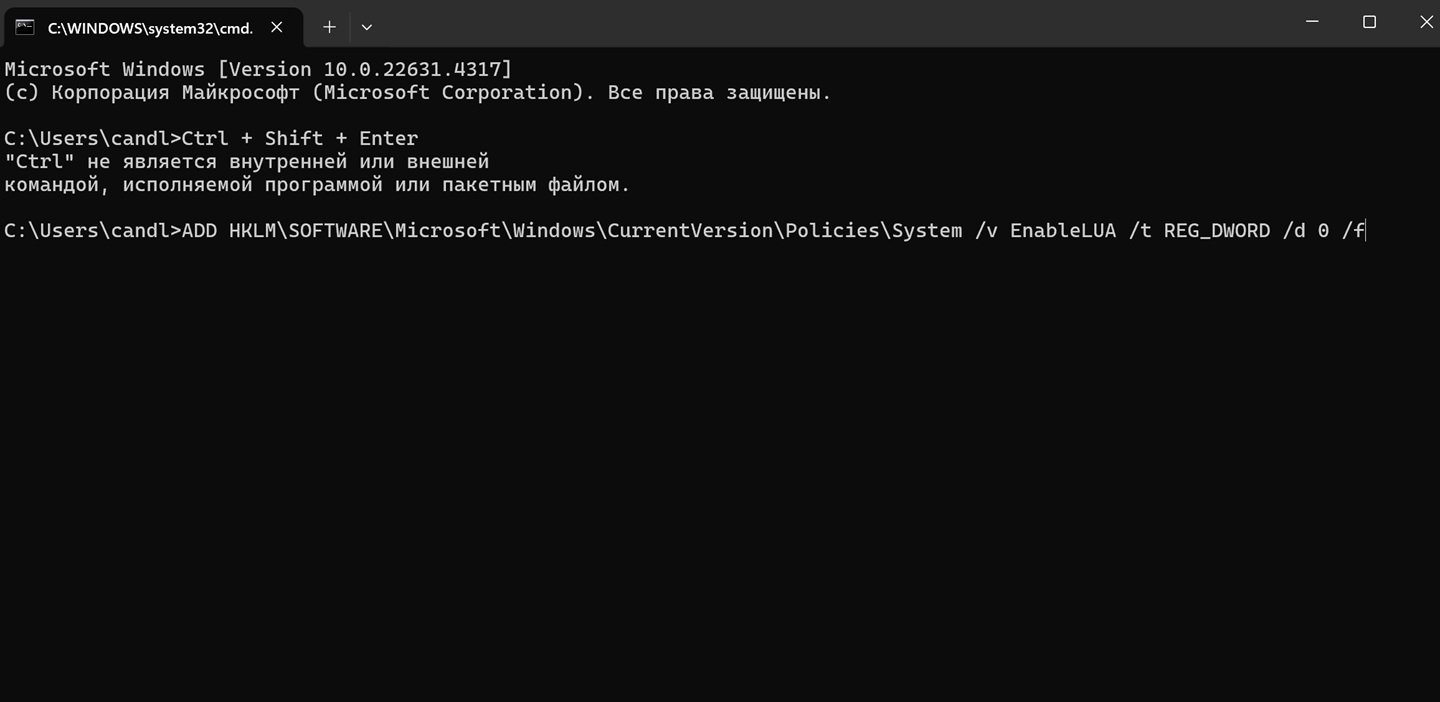

Как отключить контроль учётных записей в Windows 10 через командную строку

Ещё один вариант, который работает не только в Windows 10, но и в остальных версиях ОС.

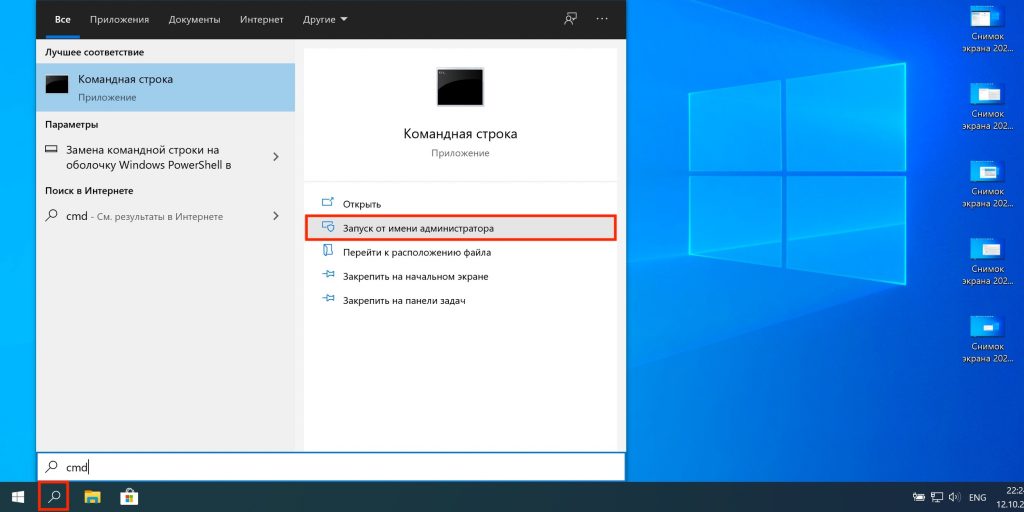

Введите в поиске cmd и кликните «Запуск от имени администратора».

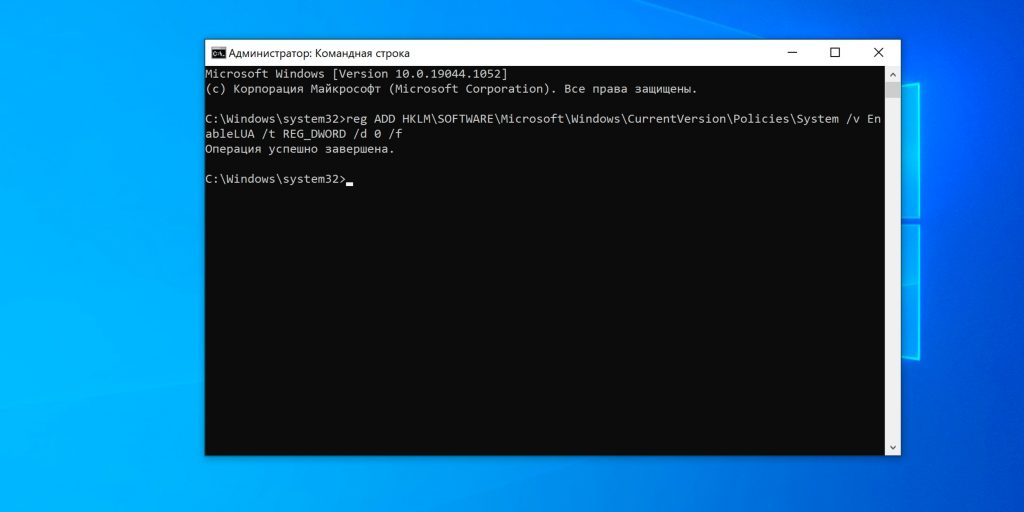

Скопируйте и вставьте в открывшееся окно команду reg ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Как отключить контроль учётных записей в Windows 10 через Редактор локальной групповой политики

Если у вас Windows 10 Pro или Enterprise, то вам доступен ещё один вариант.

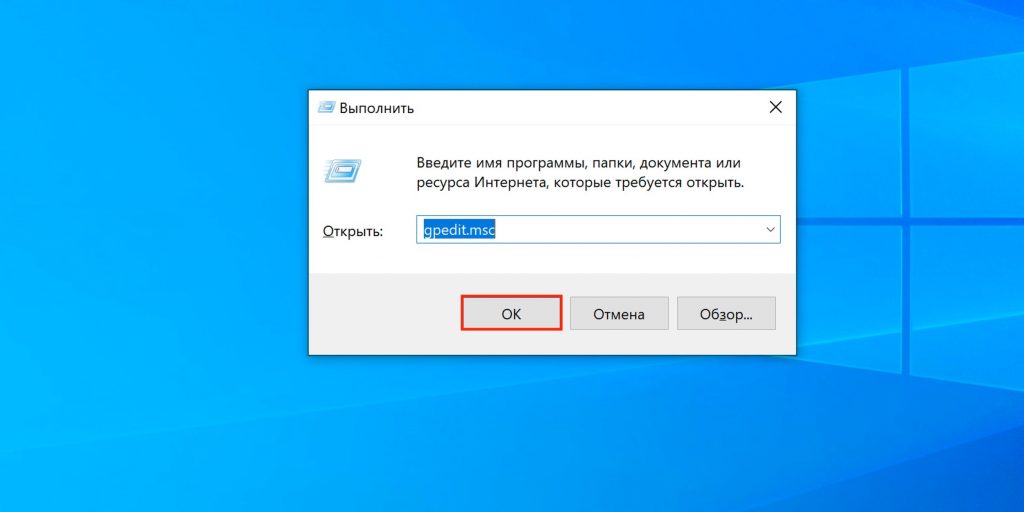

Нажмите клавиши Win + R для открытия диалогового окна «Выполнить», введите gpedit.msc и кликните OK.

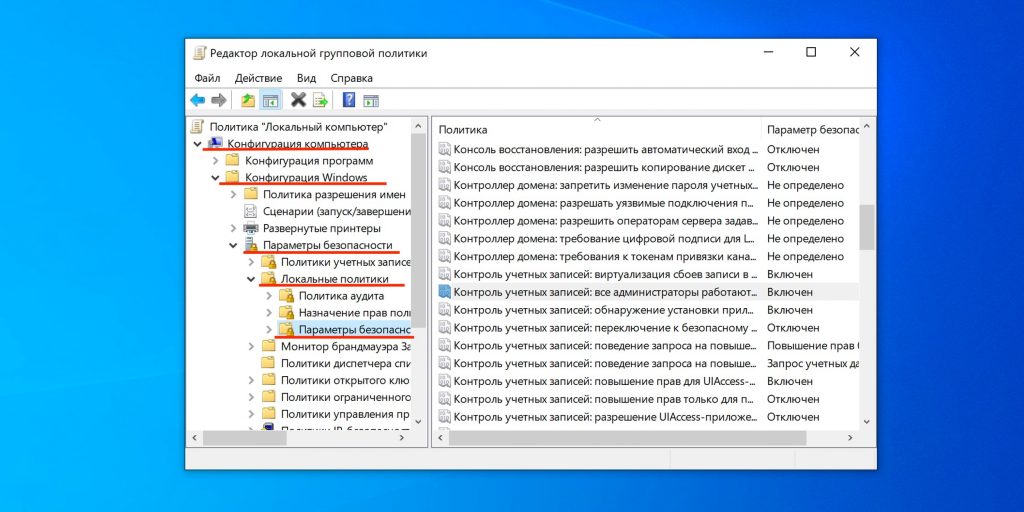

Перейдите с помощью бокового меню в раздел «Конфигурация компьютера» → «Конфигурация Windows» → «Параметры безопасности» → «Локальные политики» → «Параметры безопасности».

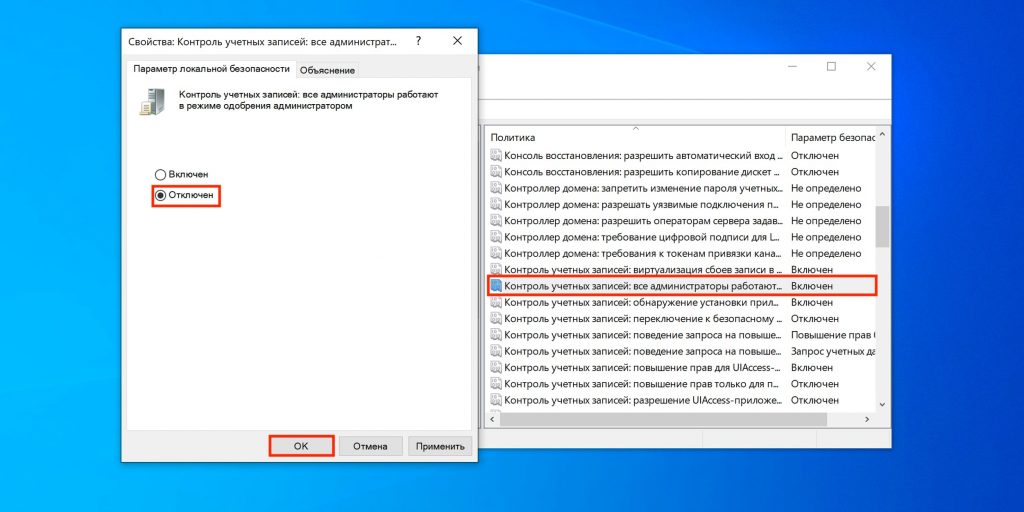

Отыщите в списке строку «Контроль учётных записей: все администраторы работают в режиме одобрения администратором». Затем дважды кликните по ней, выберите значение «Отключён» и нажмите OK.

Хакеры не взламывают — они входят в систему. 94% вредоносных программ распространяется через электронную почту[1], часто ускользая от слабых средств контроля доступа. Один неверный щелчок может поставить под угрозу всю систему. Контроль доступа пользователей (UAC) в Windows блокирует несанкционированные изменения и ограничивает ненадежные приложения. Он гарантирует, что только проверенные пользователи и программы могут изменять ключевые настройки.

Это жизненно важный уровень безопасности против постоянно развивающихся киберугроз.

Для предприятий UAC — это не просто вопрос безопасности; это обязательное условие соответствия GDPR, HIPAA, и SOC 2 требуют строгого контроля доступа. Контроль доступа пользователей Windows помогает, ограничивая привилегии администратора и блокируя несанкционированный доступ.

Кибератаки обходятся компаниям в среднем в 4.88 млн долларов за каждое нарушение[2], пропуск UAC — это риск.

Все еще колеблетесь? Продолжайте читать — к концу статьи вы убедитесь.

Что такое контроль доступа пользователей (UAC)?

Контроль учетных записей пользователей Windows (UAC) блокирует несанкционированные изменения системы, требуя одобрения администратора. Когда изменение требует повышенного доступа, UAC предлагает пользователю одобрить или отклонить его. Это предотвращает запуск вредоносного кода с правами администратора, усиливая безопасность. UAC доступен в Windows 11, Windows 10, Windows Server 2025, 2022, 2019 и 2016.

Как работает контроль доступа пользователей?

Контроль доступа пользователей работает путем мониторинга действий, которые могут изменить системные файлы или настройки. Когда программа или пользователь пытается выполнить действия, такие как установка программного обеспечения или изменение системных настроек, UAC проверяет, нужны ли права администратора.

Если они есть, UAC показывает запрос. Если вы администратор, вы просто нажимаете ‘Да’ для продолжения. Если вы обычный пользователь, вам необходимо ввести имя пользователя и пароль администратора. Таким образом, UAC контролирует, кто может вносить важные изменения и блокирует несанкционированный доступ.

Каковы основные особенности контроля доступа пользователей (UAC)?

Внедрение UAC — это точность, контроль и безопасность. Вот выдающиеся особенности, которые делают его необходимым:

- Ролевой контроль доступа (RBAC): Предоставляйте доступ на основе должностных ролей, чтобы избежать избыточных разрешений.

- Многофакторная аутентификация (MFA): Реализуйте многоуровневую безопасность помимо паролей, например T-OTP, токены или биометрия.

- Детальные разрешения: Управляйте доступом с помощью точного контроля над файлами, папками, инструментами и определенными функциями в приложениях.

- Контекстно-зависимый доступ: Определите политики доступа на основе местоположения пользователя, типа устройства или сети для повышения безопасности.

- Доступ к JIT: Предоставьте временный доступ пользователям для краткосрочных проектов, подрядчиков или сезонных ролей.

- Аудиторские следы и журналы доступа: Отслеживайте, кто, когда и откуда получал доступ, для лучшего соблюдения нормативных требований и обнаружения угроз.

Почему важен UAC?

Контроль доступа пользователей (UAC) защищает системы Windows, блокируя несанкционированные изменения. Он позволяет контролировать, к чему каждый пользователь может получить доступ или что он может делать, в зависимости от своей роли. Это помогает предотвратить внутренние угрозы и избежать случайного повреждения или утечки данных.

UAC следует принципу наименьших привилегий. Он предоставляет пользователям только тот доступ, который им нужен — ничего лишнего. Это ключ к соблюдению правил соответствия, таких как GDPR, HIPAA и ISO 27001. UAC отслеживает активность пользователей, что упрощает аудит изменений и отслеживание проблем. Он также помогает обнаружить подозрительное поведение до того, как оно превратится в большую проблему.

Как включить UAC?

- Откройте меню «Пуск» и введите UAC или «Изменить параметры контроля учетных записей».

- Щелкните результат, чтобы открыть окно настроек UAC.

- Используйте ползунок, чтобы выбрать предпочитаемый уровень уведомлений (рекомендуется значение по умолчанию).

- Нажмите «ОК» и подтвердите действие при появлении соответствующего запроса.

Как управлять политиками UAC?

Контроль учетных записей пользователей (UAC) позволяет администраторам защищать системы, контролируя, как приложения получают административный доступ. Управление политиками UAC важно для баланса безопасности и удобства использования. Используя такие инструменты, как консоль управления групповыми политиками (GPMC) или локальная политика безопасности, ИТ-администраторы могут устанавливать различные правила поведения UAC на разных устройствах или для разных пользователей. Это помогает снизить риски безопасности, сохраняя при этом бесперебойность рабочих процессов.

Вы можете определить:

- Как отображаются запросы на повышение прав для обычных пользователей и администраторов

- Какие заявки требуют повышения или автоматически одобряются

- Доверенные издатели или хэши файлов для упрощения безопасного доступа к приложениям

- Совместимость UAC со старым программным обеспечением, которое все еще нуждается в контроле

Для предприятий, особенно с несколькими устройствами или удаленными командами, централизованное управление UAC через групповую политику обеспечивает последовательное применение, сильный контроль доступа и меньшее количество звонков в службу поддержки. Это интеллектуальный уровень защиты, который поддерживает вашу более широкую стратегию безопасности конечных точек.

Типы запросов контроля доступа пользователей (UAC)

Теперь, когда мы знаем, что такое контроль учетных записей и как он предоставляет доступ, давайте рассмотрим различные типы запросов, которые он показывает.

Запрос согласия: «Вы уверены?»

Это способ компьютера проверить вас, прежде чем сделать что-то важное. Если вы администратор (тот, кто отвечает), он просто спрашивает: «Вы хотите разрешить это?» Вы нажимаете «Да» или «Нет».

Запрос на безопасный рабочий стол: «Давайте сохраним это»

Когда появляется это всплывающее окно, вы можете заметить, что экран тускнеет или все остальное останавливается на секунду. Это называется Secure Desktop Prompt. Это как будто компьютер говорит: «Подождите, давайте заморозим все, чтобы ничто подлое не смогло это испортить!» Это гарантирует, что только может нажать кнопку, а не скрытый вирус или приложение.

Подсказка по высоте: «Требуется специальное разрешение»

Иногда приложению требуются особые права администратора, например, пропуск учителя в школе. Если вы уже являетесь администратором, появится запрос на повышение прав и скажет: «Хорошо, нажмите «Да», чтобы продолжить». Пароль не нужен, простое подтверждение.

Запрос на ввод учетных данных: «Спросите Босса»

Но что, если вы не администратор? В этом случае ваш компьютер покажет запрос учетных данных. В этом случае запрашиваются имя пользователя и пароль администратора. Это как сказать: «Вам нужен ключ босса, чтобы открыть эту дверь». Если у вас его нет, вы не сможете пройти дальше.

Эти маленькие всплывающие окна могут показаться раздражающими, но они важны. Они помогают блокировать проникновение в вашу систему вредоносных программ, хакеров и вредоносных программ без разрешения.

Проблемы ручного управления Windows UAC

Большинство ИТ-отделов знают, что такое User Access Control (UAC) — всплывающие окна разрешений в Windows, которые помогают поддерживать безопасность систем. Но что происходит, когда вы управляете Windows UAC вручную, по одному устройству за раз? Это может показаться не такой уж большой проблемой… пока это не так.

Непоследовательный доступ пользователей

При ручном управлении Windows UAC администраторы могут предоставлять непоследовательные разрешения на разных устройствах. У одного пользователя есть полные права администратора, другой даже не может установить драйвер принтера. Некоторые системы блокируют загрузки, другие — нет. Достаточно одного пробела.

Это основная проблема ручного контроля доступа пользователей. Нет стандарта, нет контроля. Один пользователь может иметь слишком много прав, и никто этого не заметит. Если этот пользователь нажмет на фишинговое письмо, вредоносное ПО может быть легко установлено. Это риск слабого или сломанного контроля доступа Windows.

Повышенный доступ

Администраторы часто настраивают Windows UAC, чтобы предоставить права администратора для быстрых задач, таких как установка программного обеспечения. Эти ручные изменения редко отменяются, что приводит к слабому контролю доступа пользователей. Со временем это создает серьезные пробелы в контроле доступа Windows. Malware и программы-вымогатели легко используют эти пробелы. Даже одна пропущенная настройка может предоставить злоумышленникам доступ, необходимый для перемещения между устройствами, кражи данных или блокировки всей вашей сети.

Нет удаленного доступа

Чего стоит User Access Control, если вы не можете действовать быстро? В мире, ориентированном на удаленную работу, вашей команде нужна возможность мгновенно реагировать. Но с ручным UAC вам придется звонить пользователям, ждать, пока они одобрят изменения, или проводить их через настройки, которые они не до конца понимают.

Отсутствие удаленных возможностей означает потерю времени и безопасности. Без централизованного управления доступом Windows вы уже отстаете, когда происходит инцидент.

Зависимость от пользователя

Администраторы часто полагаются на то, что пользователи изменят собственные настройки Windows UAC. Но пользователи могут совершать ошибки или пропускать шаги. Это приводит к неправильно настроенному доступу и непоследовательному контролю доступа пользователей. Эти пробелы ослабляют безопасность и увеличивают риск несанкционированных действий. Если злоумышленники взломают одно устройство, слабые настройки UAC могут позволить горизонтальное перемещение.

Последствие? Позволяя им распространяться по системам и усиливая атаку.

Трудно масштабировать

По мере роста организации управление контролем доступа пользователей вручную становится неуправляемым. Администраторы должны настраивать параметры Windows UAC на каждом устройстве. Это не только отнимает много времени, но и подвержено человеческим ошибкам. Это замедляет адаптацию пользователей, снижает производительность ИТ. Таким образом, приводя к непоследовательному контролю доступа Windows между командами. Со временем это вредит операционной эффективности, поскольку ИТ-ресурсы связаны с повторяющимися задачами вместо того, чтобы сосредоточиться на стратегических улучшениях.

Более высокая нагрузка на поддержку

Администраторам приходится вручную менять настройки Windows UAC. Эти изменения часто приводят к ошибкам разрешений или сбоям доступа. Пользователи отправляют запросы в службу поддержки, когда приложения не устанавливаются или права администратора не работают. ИТ-отделы тратят больше времени на устранение проблем с контролем доступа пользователей по одной. Это замедляет выполнение других важных задач. Это также снижает эффективность работы и задерживает реагирование на реальные угрозы безопасности. По мере добавления новых устройств эта нагрузка на поддержку быстро растет. Без централизованного контроля управление контролем доступа Windows становится все сложнее с каждым днем.

Как сделать контроль доступа пользователей (UAC) более безопасным

Ручная настройка контроля доступа пользователей на устройствах Windows может вызвать проблемы. Некоторые пользователи могут получить больше прав, чем им нужно. Другие могут получить недостаточно. Важные изменения могут быть забыты. Это создает пробелы в безопасности и затрудняет соблюдение правил компании.

Scalefusion устраняет эти пробелы с помощью централизованного удаленного применения политик и платформы с одной панелью и одним агентом, которая упрощает доступ, обновления и мониторинг во всех основных операционных системах, повышая безопасность и оптимизируя ИТ-операции.

Управление пользователями киоска: Настройте одно приложение или мультиприложение правила для удаленной блокировки устройств с определенными приложениями, не позволяя пользователям выходить за рамки определенного доступа на общих или специализированных устройствах.

Контроль доступа к приложениям: Контролируйте доступ к приложениям по ролям и безопасно развертывайте приложения из Windows Business Store. Встроенный браузер Scalefusion ProSurf заменяет сторонние приложения, обеспечивая более безопасные и согласованные среды устройств.

Единый вход (SSO): Включите единый доступ ко всем рабочим приложениям с помощью учетных данных Scalefusion OneIdP. Уменьшение усталости от паролей и ошибок. Поддерживает как облачные приложения на основе SAML, так и внутренние приложения через локальный коннектор.

Доступ администратора Just-In-Time (JIT): Получите временные права администратора по требованию, определяемые по продолжительности и автоматически отменяемые после использования. Это ограничивает риск нарушения безопасности и обеспечивает жесткий контроль и аудит повышенного доступа.

Применение политики: Автоматизируйте удаленный UAC и применение политики приложений. Уменьшите количество ошибок и обеспечьте последовательный, совместимый контроль доступа.

Автоматизация UAC с помощью PowerShell: Администраторы могут развертывание скриптов PowerShell удаленно управлять UAC и удалять ненужные права администратора. Укрепляйте контроль доступа Windows с помощью нулевого касания на отдельных устройствах.

Геозонирование для контекстно-зависимого доступа: Scalefusion использует геозонирование для разрешения или ограничения доступа на основе физического местоположения устройства. Администраторы могут ограничить доступ к конфиденциальным приложениям в одобренных зонах, таких как офисы или склады.

Обновите свой Windows UAC с помощью Scalefusion UEM

Ручное управление UAC — сложная и опасная задача. Scalefusion упрощает ее с помощью своего подхода «на старте». Он автоматизирует политики, обеспечивает доступ и защищает устройства. Благодаря таким функциям, как режим киоска, единый вход и административный доступ Just-in-Time, ИТ-отделы сохраняют контроль без сложностей.

Готовы ли вы взять под контроль Windows UAC и оптимизировать управление доступом пользователей?

Попробуйте Scalefusion сегодня и оцените будущее безопасного и упрощенного управления устройствами.

Зарегистрируйтесь сейчас для 14-дневной бесплатной пробной версии.

Ссылки:

1. Веронис DBIR

2. Отчет IBM о стоимости утечки данных

Часто задаваемые вопросы:

1. Что такое UAC в Windows?

Контроль учетных записей пользователей (UAC) в Microsoft Windows — это функция безопасности, которая обеспечивает права доступа, ограничивая использование привилегий администратора. Он запускает каждого пользователя в стандартном пользовательском токене, если не активирован режим одобрения администратора, помогая предотвратить несанкционированные изменения в системах Windows. UAC гарантирует, что только авторизованные процессы получают доступ к системе, снижая риск компрометации безопасности системы или раскрытия конфиденциальных данных.

При включении UAC пользователи видят запросы на повышение прав UAC всякий раз, когда для выполнения задач требуется административный доступ, что обеспечивает критически важный уровень информационной безопасности.

2. Влияет ли UAC на производительность?

Нет, UAC оказывает незначительное влияние на производительность клиента Windows или Windows Server 2016. Он молча отслеживает операции, требующие повышенных привилегий, и активируется только при необходимости, через запросы администраторов или запросы на согласие. Хотя некоторые пользователи рассматривают эти запросы как помехи, они являются стратегической мерой безопасности, гарантирующей, что только одобренные действия выполняются с правами администратора. С таким уровнем безопасности UAC помогает поддерживать безопасность системы, не мешая повседневным задачам.

3. Что такое настройки контроля учетных записей пользователей? Почему важен контроль доступа пользователей?

Параметры контроля учетных записей пользователей определяют, насколько агрессивно Windows защищает ваше устройство от несанкционированного доступа. Эти параметры контролируют, как и когда пользователи или программное обеспечение могут вносить изменения в операционную систему Windows, которые влияют на конфигурации системного уровня или логический доступ. UAC необходим, поскольку он обеспечивает обязательный контроль доступа и гарантирует, что только пользователи с авторизованными правами доступа могут выполнять действия высокого уровня. Эта структура безопасности помогает поддерживать модели контроля доступа, сокращать поверхности атак и поддерживать стандарты информационной безопасности предприятия.

4. Как контролировать пользователей в Windows?

Управление пользователями в Windows включает назначение прав пользователей, управление учетными записями администраторов и применение систем контроля доступа. Вы можете использовать Панель управления, Групповую политику или программное обеспечение управления, например Scalefusion, для применения дискреционного контроля доступа или контроля доступа на основе атрибутов для нескольких учетных записей пользователей. Scalefusion улучшает собственные элементы управления Windows, предлагая централизованную облачную панель управления, которая оптимизирует привилегии пользователей, контекст безопасности и динамические правила доступа для корпоративных парков.

5. Можно ли управлять контролем доступа более эффективно, чем встроенными средствами Windows?

Да. В то время как Microsoft Windows предлагает надежные фреймворки контроля доступа, такие инструменты, как Scalefusion UEM, обеспечивают более детальный контроль и видимость в масштабах всего предприятия. Благодаря решению с одной панелью и одним агентом ИТ-отделы могут управлять привилегиями пользователей, применять политики контроля доступа и автоматизировать обновления безопасности с центральной консоли. Он поддерживает управление доступом на основе атрибутов, логические и физические ограничения доступа и удаленное развертывание правил безопасности, что делает его идеальным для предприятий, которым требуется масштабируемое, соответствующее требованиям и управление доступом в режиме реального времени.

6. Как отключить UAC? Безопасно ли удалять User Account Control?

Вы можете отключить UAC из панели управления или через групповую политику, но это удаляет важную функцию безопасности Microsoft Windows. Без UAC каждый пользовательский процесс выполняется с полным доступом, что увеличивает риск несанкционированных изменений, утечек данных и заражения вредоносным ПО. Это ставит под угрозу как контроль доступа к системе, так и корпоративные фреймворки безопасности. Для безопасных операций, особенно на предприятиях, управляющих стандартными учетными записями пользователей и привилегиями администратора, настоятельно рекомендуется держать UAC включенным и правильно настраивать его, а не отключать.

В Windows 10 есть функция контроля учетных записей (User Account Control или UAC). Она включена по умолчанию и помогает защитить компьютер от вирусов. Однако из-за нее пользователю часто приходится подтверждать свои действия. Если вас это раздражает, то из нашей статьи вы узнаете о том, как отключить данную функцию.

Источник: GoodFon / Windows

UAC — это часть системы контроля Windows 10. Так, если стороннее приложение пытается изменить что-то в компьютере, система контроля учетных записей вмешается и потребует подтверждения от пользователя. Поэтому при попытке установки приложений пользователь постоянно видит надпись со следующим содержанием: «Разрешить программе вносить изменения в компьютер?».

Нужно ли отключать контроль учетных записей в Windows 10

Источник: WalppapersDen / Windows

Ответ зависит от того, насколько пользователь опытный. Если не слишком, то отключать UAC не советуем, есть риск заражения ПК вирусом. Без UAC взломать компьютер со стороны проще, так как злоумышленники смогут вносить изменения удаленно.

Но если на ПК стоят сторонние антивирусы и пользователь в целом хорошо знаком с основами безопасности в сети, отключение контроля учетных записей может облегчить жизнь.

Как отключить контроль учетных записей в Windows 10

Существует три простых способа. Рассказываем, что надо делать.

Как отключить контроль учетных записей в Windows 10 через команду «Выполнить»

Источник: CQ / Настройки Windows

Сделать надо так:

- Нажмите Win+R;

- В открывшемся окне вбейте команду control и нажмите Enter;

- В разделе «Учетные записи пользователей» нажмите на «Изменить параметры контроля учетных записей»;

- Теперь надо выбрать «Никогда не уведомлять» и нажать на OK и далее «Да».

Потребуется перезагрузка устройства.

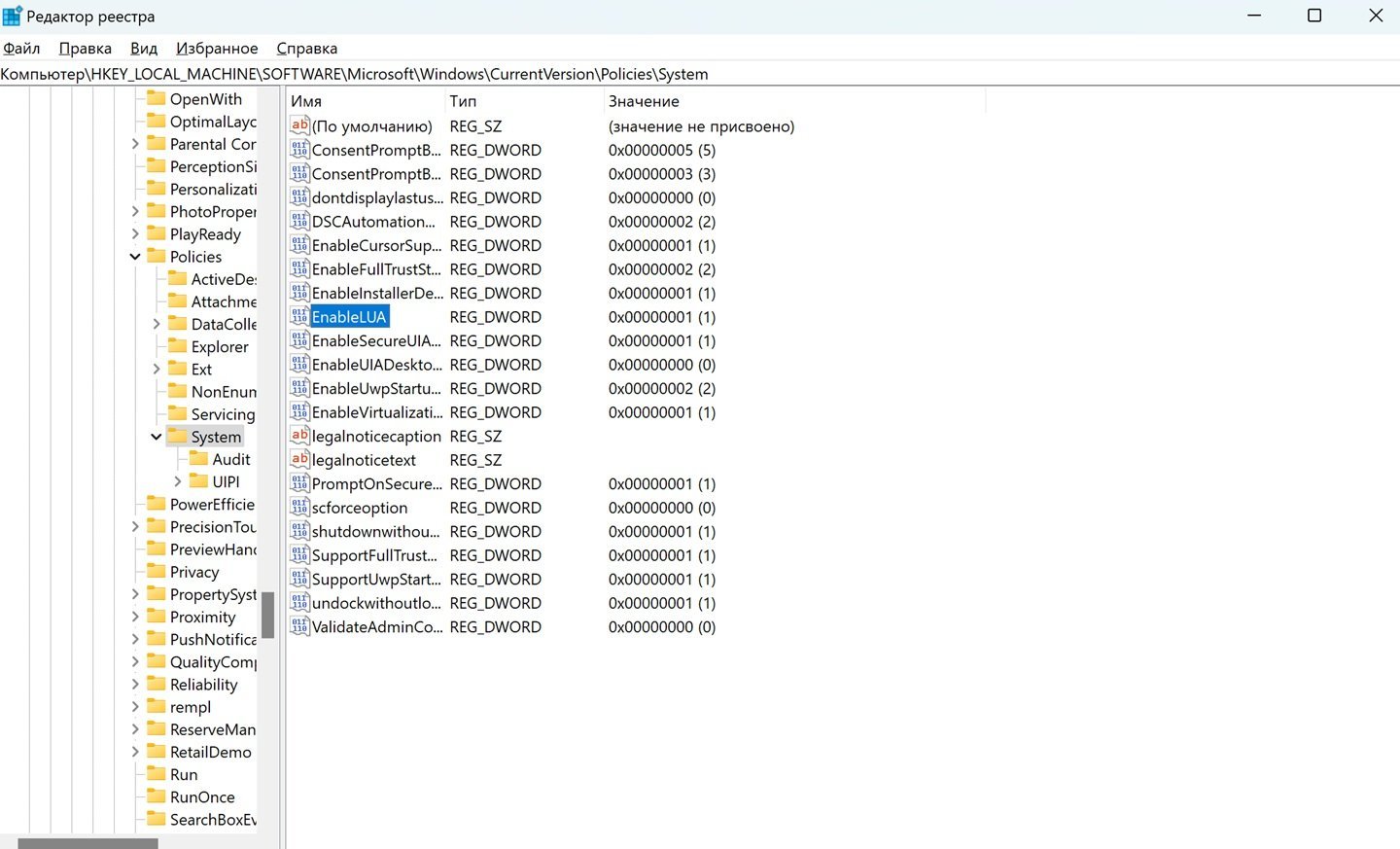

Как отключить контроль учетных записей в Windows 10 через реестр

Источник: CQ / Настройки Windows

Еще один, чуть менее простой способ. Надо:

- Нажмите Win+R;

- Вбейте команду regedit.exe;

- Дайте разрешение на внесение изменений;

- Пройдите по пути HKEY_LOCAL_MACHINE -> Software -> Microsoft -> Windows -> CurrentVersion -> Policies -> System;

- Выберете файл EnableLUA и нажмите на нем два раза левой кнопкой мыши;

- Измените значение параметра на 0 и после на OK.

Перезагрузите ваш ПК.

Как отключить контроль учетных записей в Windows 10 через командую строку

Источник: CQ / Настройки Windows

Делается так:

- Нажмите на клавиатуре Win+R;

- Затем введите cmd;

- В новом окне введите reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f и нажмите Enter.

После надо перезагрузить ПК.

Как отключить запросы на повышение уровня UAC через групповую политику

Источник: Wallpapersafari / Windows

Пройдите по пути:

- «Конфигурация Windows» -> «Параметры безопасности» -> «Локальные политики» -> «Параметры безопасности»;

- Найдите среди файлов «Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей»;

- Кликните на нужный вам вариант и нажмите ОК.

Перезагрузите ПК.

Настройка системы контроля учетных записей в Windows 10

Источник: CQ / Настройки Windows

Отключать UAC полностью не обязательно. Можно выбрать между разными настройками:

- «Всегда уведомлять в следующих случаях»: «Когда приложения пытаются установить программное обеспечение или изменить параметры компьютера» и «Когда я изменяю параметры компьютера»;

- «Уведомлять только при попытках приложений внести изменения в компьютере»;

- «Уведомлять только при попытках приложений внести изменения в компьютере» (но при этом не затемнять рабочий стол);

- «Не уведомлять»: «Когда приложения пытаются установить программное обеспечение или изменить параметры компьютера» и «Когда я изменяю параметры компьютера».

Заглавное фото: Wallpaper.tn

Читайте также:

- Залипает клавиша на ноутбуке — причины и решения

- Не запускается «Яндекс Браузер» — причины и решения

- Как перекинуть файл на флешку

- Как включить и настроить родительский контроль в Windows 10

- Как переключаться между мониторами на Windows