2 Основные сетевые компоненты Windows

В целом сетевая архитектура ОС Windows опирается на модель OSI. Общая сетевая архитектура Windows представлена на рис. 4.1

Наивысшее положение в сетевой модели Windows занимают 32-разрядные программные интерфейсы — интерфейс сетевой печати Print API и интерфейс WinNet, который занимается всеми делами приложений в сети, кроме печати. Поставщиками сетевых услуг Windows являются:

16-разрядный WinNet 16, аналогичный поставлявшемуся с Windows 3.x, для тех программ, которые могут использовать только его;

32-разрядный Windows NP/PP (Network Provider/Рп» Provider) обеспечивает поддержку всем приложениям, в том числе и 16-разрядным), использующим разделение файлов и принтеров для сетей Microsoft;

32-разрядный NetWare NP/PP для любых приложении, использующих сервис разделения файлов и принтеров Novell NetWare.

Ниже находится уровень диспетчера устанавливаемых файловых систем (IPS Manager) Windows.

Система переадресации Windows предоставляет механизм для операций обнаружения, открытия, чтения, записи и удаления файлов, а также для операций печати. Windows включает две системы переадресации — собственно систему переадресации для сетей Windows, использующую протокол SMB (server message block), и клиента Microsoft для NetWare, использующего протокол разделения ресурсов NCP (NetWare Core Protocol)

Транспортные интерфейсыWindows — Windows Sockets и NetBIOS. Интерфейс NetBIOS (Network Basic Input Output System) традиционно используется многими программами для доступа к сетевым протоколам. Windows Sockets обычно предоставляет интерфейс между программами и протоколами TCP/IP. Если программа не использует NetBIOS,то для получения доступа к TCP/IP ей необходимо использовать интерфейс Windows Sockets.

Ниже находится уровень транспортных протоколов. С Windows поставляются протоколы Microsoft: NetBEUI (NetBIOS Extended User Interface), IPX/SPX-совместимый протокол и TCP/IP.

NetBEUI — это высокоскоростной, но не маршрутизируемый протокол. Это значит, что при помощи NetBEUI нельзя, например, объединить несколько локальных сетей таким образом, чтобы сообщения, предназначенные только для одной из них, не загружали остальные. Поэтому NetBEUI может применяться только в небольших сетях.

Протокол IPX/SPX — это маршрутизируемый протокол сетей NetWare, пригодный для сложных локальных сетей.

Набор протоколов TCP/IP (Transmission Control Protocol/ Internet Protocol) является промышленным стандартом для объединения локальных сетей — региональных сетей (WAN, Wide Area Networks), и используется в Internet.

Windows поддерживает драйверы устройств NDIS 3.1 и NDIS 2, а также ODI-драйверы (Open Datalink Interface, спецификация Novell). На одном компьютере могут сосуществовать протоколы NDIS 3.1, NDIS 2 и ODI.

NDIS 3.1 — переносимая архитектура сетевых драйверов, разработанная Microsoft для операционных систем защищенного режима — Windows 95/98 и Windows NT. Один NDIS 3.1-драйвер может обслуживать до восьми сетевых адаптеров. NDIS 3.1 поддерживает спецификацию Plug and Play.

Драйверы NDIS 2 — это драйверы реального режима. Собственно, это обычные MS-DOS-драйверы, как правило, они являются файлами с расширениями DOS или SYS. Загруженный NDIS 2-драйвер работает с одним и только одним устройством. Таким образом, для поддержки нескольких одинаковых сетевых плат на одном компьютере в среде Windows достаточно одного загруженного NDIS 3.1-драйвера, но если необходимо обеспечить работу клиента сети в режиме DOS или если поставщик сетевых плат не снабжает их NDIS 3.1-драйверами, придется загрузить несколько копий одного и того же драйвера NDIS 2.

Источник

Модель сетевой архитектуры Windows

Описание уровней модели OSI.

Физический уровень направляет неструктурированный поток битов через физическую среду передачи (сетевой кабель). На этом уровне определяется способ соединения сетевого кабеля с платой сетевого адаптера. Физический уровень описывает топологию сети (Token Ring, Ethernet или другой) и определяет метод, используемый для передачи данных по сетевому кабелю.

Канальный уровень осуществляет упаковку битов данных с физического уровня во фреймы данных, которые представляют собой структурированные пакеты данных. Точный формат фрейма зависит от топологии сети. Канальный уровень отвечает за безошибочную передачу данных через сетевое соединение. Фреймы содержат адреса передающего и получающего компьютеров.

Сетевой уровень отвечает за адресацию сообщений и преобразование логических адресов и имен в физические. На этом уровне определяется маршрут от передающего к принимающему компьютеру. Сетевой уровень осуществляет управление трафиком сети (переключение, маршрутизация и управление буферизацией пакета данных).

Транспортный уровень отвечает за распознавание и коррекцию ошибок. Он производит переупаковку сообщений, разрезая длинные сообщения на несколько пакетов и объединяя по несколько коротких сообщений в один пакет. На транспортном уровне осуществляется связь между приложениями.

Сеансовый уровень обеспечивает синхронизацию пользовательских задач. Если в сети происходит сбой, то выполняется повторная передача данных, следующих за последней контрольной точкой. Кроме того, на этом уровне реализовано управление диалогом между взаимодействующими процессами, определяющее, какая сторона передает, когда, как долго и т.д.

Уровень представления определяет форму, используемую для обмена данными между компьютерами, объединенными в сеть. На отправляющем данные компьютере этот уровень осуществляет преобразование данных из формата, полученного с уровня приложений, в повсеместно распознаваемый промежуточный формат. Уровень представления осуществляет защиту данных в сети (шифрование данных), обеспечивает сжатие данных.

Уровень приложений позволяет прикладным процессам получать доступ к сетевому сервису. Этот уровень предоставляет сервис, непосредственно поддерживающий пользовательские приложения, такие, как программное обеспечение для передачи файлов, доступ к базам данных и электронная почта.

Многоуровневое построение сетевых средств Windows позволяет обеспечить расширяемость операционной системы путем добавления новых функций и сервисных услуг.

Модель сетевой архитектуры Windows начинается на подуровне МАС, где располагаютсядрайверы плат сетевых адаптеров. Эти драйверы связывают Windows с сетью через платы соответствующих сетевых адаптеров.

В состав сетевой модели входят два важных интерфейса : спецификация интерфейса сетевого драйвера (Network Driver Interface Specification) NDIS и интерфейс драйвера транспорта (Transport Driver Interface) TDI. Эти интерфейсы обеспечивают независимость уровней друг от друга, позволяя сменным компонентам соответствовать одному общему стандарту.

Между этими двумя интерфейсами располагаются Транспортные протоколы, действующие в сети как организаторы данных. Транспортный протокол упаковывает данные и передаёт драйверу платы сетевого адаптера через интерфейс NDIS и редиректору — через интерфейс TDI.

Над интерфейсом TDI располагаются редиректоры, которые “переназначают” сетевым сервисам другого компьютера локальные запросы на сетевые ресурсы.

В целях обеспечения межсетевого взаимодействия с сетями от других поставщиков, Windows допускает множественные редиректоры. Для каждого редиректора компьютер Windows должен иметь соответствующий провайдер, который представляет собой динамически загружаемую библиотеку DLL.

Понравилась статья? Добавь ее в закладку (CTRL+D) и не забудь поделиться с друзьями:

Источник

архитектура сети Windows и модель OSI

В этом разделе описывается архитектура сети Windows и то, как Windows сетевые драйверы реализуют нижние четыре уровня модели OSI.

Общие сведения обо всех семи уровнях модели см. в модели OSI.

Операционные системы Майкрософт Windows используют сетевую архитектуру, основанную на семиуровневой сетевой модели, разработанной Международной организацией по стандартизации (ISO).

Представленная в 1978 году эталонная модель взаимодействия с открытыми системами ISO (OSI) описывает сеть как «ряд уровней протокола с определенным набором функций, выделенных каждому уровню. Каждый слой предлагает определенные службы для более высоких слоев при экранации этих слоев от подробных сведений о реализации служб. Четко определенный интерфейс между каждой парой смежных слоев определяет службы, предлагаемые нижним слоем, к более высокому уровню и способ доступа к этим службам».

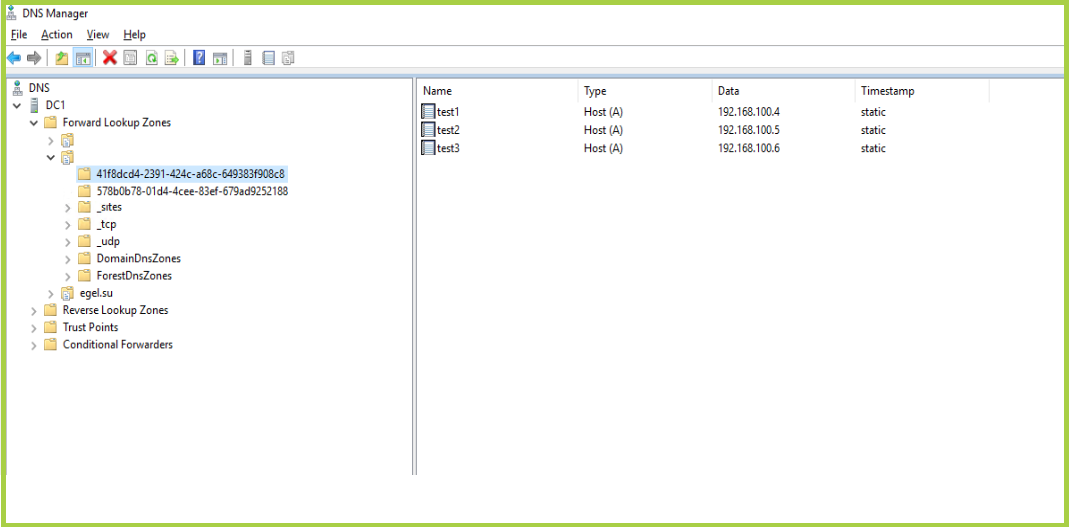

На следующей схеме показана модель OSI.

Сетевые драйверы Microsoft Windows реализуют нижние четыре уровня модели OSI.

Физический уровень

Физический уровень — это самый низкий уровень модели OSI. Этот уровень управляет приемом и передачей неструктурированного необработанного битового потока через физический носитель. В нем описываются электрические и оптические, механические и функциональные интерфейсы для физической среды. Физический слой несет сигналы для всех более высоких слоев.

В Windows физический уровень реализуется сетевой картой (NIC), его приемопередаточным средством и средой, к которой подключен сетевой адаптер.

Уровень связи с данными

Уровень связи данных отправляет кадры между физическими адресами и отвечает за обнаружение ошибок и восстановление, происходящие на физическом уровне.

Уровень связи с данными дополнительно делится Институтом инженеров электротехники и электроники (IEEE) на два подслоя: управление доступом к носителям (MAC) и логическая связь управления (LLC).

Подслойщик MAC управляет доступом к физическому уровню, проверяет ошибки кадров и управляет распознаванием адресов полученных кадров.

В Windows сетевой архитектуре подслойщик MAC реализуется в сетевом адаптере. Сетевой адаптер управляется драйвером программного устройства, который называется драйвером минипорта. Windows поддерживает несколько вариантов драйверов минипорта, включая драйверы минипорта WDM, диспетчеры вызовов минипорта (MCM) и промежуточные драйверы минипорта.

Подслойщик LLC обеспечивает передачу кадров данных из одного узла в другой без ошибок. Подслойщик LLC устанавливает и завершает логические связи, управляет потоком кадров, последовательностями кадров, подтверждает кадры и повторно отправляет необъявленные кадры. Подслойщик LLC использует подтверждение кадра и повторное перенаправление, чтобы обеспечить практически свободную передачу ошибок по ссылке на слои выше.

В Windows подслойщик LLC реализуется программным драйвером, известным как драйвер протокола.

Сетевой уровень

Сетевой уровень управляет работой подсети. Этот уровень определяет физический путь, который должны принимать данные, на основе следующего:

Другие факторы, такие как маршрутизация, управление трафиком, фрагментация кадров и повторная сборка, сопоставление логических и физических адресов и учет использования

Сетевой уровень реализуется драйвером протокола.

Транспортный слой

Транспортный уровень гарантирует, что сообщения доставляются без ошибок в последовательности и без потери или дублирования. Этот уровень избавляет от того, что протоколы более высокого уровня обеспокоены передачей данных со своими одноранговыми узлами.

Минимальный транспортный уровень необходим в стеках протоколов, которые включают в себя надежную сеть или подслой LLC, обеспечивающий возможность виртуального канала. Например, так как драйвер транспорта NetBEUI для Windows является подложетелем LLC, совместимым с OSI, его функции транспортного слоя минимальны. Если стек протоколов не включает в себя подслой LLC и если сетевой уровень ненадежн и (или) поддерживает датаграммы (как и уровень IP-адресов TCP/IP или IPX уровня NWLink), транспортный слой должен включать секвенирование и подтверждение кадров, а также повторную передачу необнаруженных кадров.

В Windows сетевой архитектуре транспортный уровень реализуется драйвером протокола, который иногда называется драйвером транспорта.

Источник

Архитектурно-строительный университет

| Название | Архитектурно-строительный университет |

| страница | 12/12 |

| Тип | Учебное пособие |

rykovodstvo.ru > Руководство эксплуатация > Учебное пособие

4.2 Основные сетевые компоненты Windows

В целом сетевая архитектура ОС Windows опирается на модель OSI. Общая сетевая архитектура Windows представлена на рис. 4.1

Наивысшее положение в сетевой модели Windows занимают 32-разрядные программные интерфейсы — интерфейс сетевой печати Print API и интерфейс WinNet, который занимается всеми делами приложений в сети, кроме печати. Поставщиками сетевых услуг Windows являются:

16-разрядный WinNet 16, аналогичный поставлявшемуся с Windows 3.x, для тех программ, которые могут использовать только его;

32-разрядный Windows NP/PP (Network Provider/Рп» Provider) обеспечивает поддержку всем приложениям, в том числе и 16-разрядным), использующим разделение файлов и принтеров для сетей Microsoft;

32-разрядный NetWare NP/PP для любых приложении, использующих сервис разделения файлов и принтеров Novell NetWare.

Ниже находится уровень диспетчера устанавливаемых файловых систем (IPS Manager) Windows.

Система переадресации Windows предоставляет механизм для операций обнаружения, открытия, чтения, записи и удаления файлов, а также для операций печати. Windows включает две системы переадресации — собственно систему переадресации для сетей Windows, использующую протокол SMB (server message block), и клиента Microsoft для NetWare, использующего протокол разделения ресурсов NCP (NetWare Core Protocol)

Транспортные интерфейсы Windows — Windows Sockets и NetBIOS. Интерфейс NetBIOS (Network Basic Input Output System) традиционно используется многими программами для доступа к сетевым протоколам. Windows Sockets обычно предоставляет интерфейс между программами и протоколами TCP/IP. Если программа не использует NetBIOS, то для получения доступа к TCP/IP ей необходимо использовать интерфейс Windows Sockets.

Ниже находится уровень транспортных протоколов. С Windows поставляются протоколы Microsoft: NetBEUI (NetBIOS Extended User Interface), IPX/SPX-совместимый протокол и TCP/IP.

NetBEUI — это высокоскоростной, но не маршрутизируемый протокол. Это значит, что при помощи NetBEUI нельзя, например, объединить несколько локальных сетей таким образом, чтобы сообщения, предназначенные только для одной из них, не загружали остальные. Поэтому NetBEUI может применяться только в небольших сетях.

Протокол IPX/SPX — это маршрутизируемый протокол сетей NetWare, пригодный для сложных локальных сетей.

Набор протоколов TCP/IP (Transmission Control Protocol/ Internet Protocol) является промышленным стандартом для объединения локальных сетей — региональных сетей (WAN, Wide Area Networks), и используется в Internet.

Windows поддерживает драйверы устройств NDIS 3.1 и NDIS 2, а также ODI-драйверы (Open Datalink Interface, спецификация Novell). На одном компьютере могут сосуществовать протоколы NDIS 3.1, NDIS 2 и ODI.

NDIS 3.1 — переносимая архитектура сетевых драйверов, разработанная Microsoft для операционных систем защищенного режима — Windows 95/98 и Windows NT. Один NDIS 3.1-драйвер может обслуживать до восьми сетевых адаптеров. NDIS 3.1 поддерживает спецификацию Plug and Play.

Драйверы NDIS 2 — это драйверы реального режима. Собственно, это обычные MS-DOS-драйверы, как правило, они являются файлами с расширениями DOS или SYS. Загруженный NDIS 2-драйвер работает с одним и только одним устройством. Таким образом, для поддержки нескольких одинаковых сетевых плат на одном компьютере в среде Windows достаточно одного загруженного NDIS 3.1-драйвера, но если необходимо обеспечить работу клиента сети в режиме DOS или если поставщик сетевых плат не снабжает их NDIS 3.1-драйверами, придется загрузить несколько копий одного и того же драйвера NDIS 2.

4.3 Работа с сетевыми ресурсами в Windows

В Windows-2000 принята ставшая уже стандартной схема разделения прав на уровне пользователей, то есть, для входа в систему обычно требуется указать имя пользователя и пароль, а каждая учетная запись о пользователе должна быть отнесена к одной из групп пользователей с заранее определенными правами. Альернативой является использовавшееся, например, в Windows-95, разделение прав на уровне ресурсов, то есть, для каждого ресурса (диск, папка, принтер) могли быть установлены права доступа к нему.

В Windows-2000 определены следующие стандартные группы пользователей:

Гости — по умолчанию имеют те же права, что и пользователи, за исключением учетной записи «Гость», еще более ограниченной в правах;

Пользователи — не имеют прав на изменение параметров системы и не могут запускать многие несертифицированные приложения;

Опытные пользователи — обладают большинством прав, но с некоторыми ограничениями. Они могут запускать любые, а не только сертифицированные приложения;

Репликаторы — поддержка репликации файлов в домене;

Операторы архива — могут перекрывать ограничения доступа только в целях копирования и восстановления файлов;

Администраторы — имеют полные, ничем неограниченные права доступа к компьютеру или домену.

Большинство сетевых операций в Windows-2000 выполняется достаточно просто и основное ограничение здесь – необходимость прав администратора для выполнения некоторых операций.

Профили пользователей доступны из окна «Пользователи и пароли» Панели управления. На закладке «Пользователь» обычно установлен флажок «Требовать ввод имени пользователя и пароля». При снятии этого флажка на экране отображается приглашение указать имя и пароль пользователя, который будет автоматически входить в систему при запуске Windows-2000. Здесь же можно добавить, удалить пользователя или сменить ему пароль. Как правило, в системе определены пользователи по умолчанию с именами «Администратор» и «Гость», которых удалить нельзя.

Для идентификации компьютера в сети используется закладка «Сетевая идентификация» окна «Свойства системы». Последнее можно вызвать из контекстного меню ярлыка «Мой компьютер» или щелкнув по значку Система в Панели управления.

Переименовать компьютер или включить его в домен (рабочую группу) можно, нажав кнопку Свойства. Подключить компьютер к сети помогает кнопка Идентификация, вызывающее типичный для Windows Мастер сетевой идентификации. При этом, для компьютера, входящего в корпоративную сеть, требуется указать имя рабочей группы или домена, в которые он входит, а для компьютера, у которого на первом шаге использования Мастера был выбран пункт «Компьютер предназначен для домашнего использования…», можно определить вариант входа в систему – требовать или нет ввод имени пользователя и пароля.

С точки зрения пользователя, Windows делит сетевые компоненты на 3 типа:

Клиент – программное обеспечение для доступа к той или иной сети;

Служба – программное обеспечение, поддерживающее сервисные сетевые функции, такие как совместное использование файлов и принтеров;

Протокол – поддержка определенного набора правил передачи информации по сетям (см. выше).

Окно сетевой настройки можно вызвать, щелкнув по значку «Сеть и удаленный доступ к сети» в Панели управления. Появившееся окно содержит сетевые подключения для данного компьютера, а также мастер создания новых подключений. Для каждого подключения могут быть независимо указаны требуемые сетевые компоненты и протоколы. Процесс создания подключения выполняется с помощью Мастера сетевого подключения (ярлык «Создание нового подключения»). Естественно, что при создании подключения может потребоваться информация, предоставленная администратором сети, к которой Вы хотите подключиться. Сетевые компоненты, используемые уже существующим подключением, можно просмотреть или изменить, если вызвать пункт Свойства контекстного меню подключения и открыть закладку «Сеть».

Как правило, на машине с Windows-2000 при типичной ее установке доступны следующие сетевые компоненты:

- протокол Internet TCP/IP;

- служба доступа к файлам и принтерам сетей Microsoft, позволяющая другим компьютерам получать доступ к ресурсам Вашего компьютера;

- клиент для сетей Microsoft, позволяющий машине получать доступ к ресурсам связанных с ней локально компьютеров.

Напротив имен используемых подключением компонент выставлены флажки, а добавить новую компоненту можно, нажав кнопку «Установить». Для отмеченной флажком компоненты можно вызвать окно свойств, нажав кнопку «Свойства». В частности, свойства компоненты «Протокол Интернета (TCP/IP)» позволяют настроить подключение для работы с ресурсами глобальной сети.

Открытие доступа к ресурсу возможно, если в системе установлена служба доступа к файлам и принтерам. Для обеспечения доступа других пользователей к Вашему ресурсу (которым может быть диск или папка) достаточно в контекстном меню объекта выбрать пункт «Доступ». С помощью стандартных для Windows средств интерфейса здесь можно открыть доступ к ресурсу через сеть и присвоить ему сетевое имя. Можно ограничить число пользователей, которые могут подключаться к общей папке одновременно, а также настроить для папки (но не диска!) разрешения, ограничивающие круг пользователей, имеющих доступ к папке, и их возможности по работе с этой папкой. В последнем случае достаточно открыть папку для общего доступа и щелкнуть по кнопке «Разрешения» на той же закладке. Манипулируя списком пользователей в верхней части окна настройки разрешений и списком разрешений в нижней, можно выставить желаемые права доступа к папке как отдельным пользователям, так и целым группам. По умолчанию разрешения настраиваются для всех пользователей сразу. Отдельно можно включить разрешения на чтение информации из папки, ее изменение и полный доступ к ней.

Если для пользователя не установлены ни флажок Разрешить, ни флажок Запретить, разрешение будет получено пользователем или группой на основе членства в группе. Если членство в группе отсутствует, группа или пользователь не обладает разрешением. Если какой-либо флажок затенен, разрешение было унаследовано (например, пользователем от группы в которую он входит).

Для открытия сетевого доступа к принтеру аналогичные действия можно выполнить, выбрав из контекстного меню ярлыка принтера пункт «Общий доступ», разрешив переключателем совместное использование принтера, и на закладке «Безопасность» настроив разрешения пользователей детально.

Для использования ресурсов другого компьютера, кроме физического соединения с ним, нужно иметь в системе установленный сетевой клиент (обычно это клиент для сетей Microsoft). В этом случае путешествие по сети можно начать с открытия окна «Мое сетевое окружение». Ярлык «Новое место в сетевом окружении» позволяет добавить в окно новый ресурс локальной или глобальной сети. Путь к сетевому ресурсу можно указать с помощью кнопки «Обзор». Имена ресурсов локальной сети начинаются с символов ‘\\’ и строятся из имени машины и имени ресурса на ней. Например, путь к общей папке Distr, располагающейся на сервере локальной сети с именем Server, может быть записан как \\Server\Distr.

Естественно, добавляемый ресурс должен быть открыт для доступа на той машине, где он располагается физически. Сетевое имя дается ресурсу при открытии общего доступа к нему.

Ярлык «Вся сеть» дает возможность перехода ко всем доступным сетевым ресурсам. Сеть Microsoft устроена иерархически – то есть, состоит из рабочих групп, в каждой из которых могут находиться машины с доступными сетевыми ресурсами.

Для управления ярлыками доступных сетевых ресурсов можно использовать, как обычно, их контекстное меню.

Работа с ресурсами глобальной сети основана на использовании протокола TCP/IP и программы-браузера, которая является клиентом глобальной сети и предназначена для взаимодействия пользователя с удаленными сетевыми ресурсами. Основные понятия, связанные с работой в глобальной сети и использованием браузера, описаны, например, в [9].

Литература

- Богумирский Б.С. MS-DOS 6: новые возможности для пользователя. СПб.: «Питер», 1994

- Черный Ю.Г. Операционная система MS-DOS. Методические указания. Новосибирск, НГАСУ, 1994

- Кисленко Н.П., Ершова Е.Е. Основы системного программного обеспечения персонального компьютера. Методические указания. Новосибирск, НГАСУ, 1997

- Фигурнов В.Э. IBM PC для пользователя. 7-е изд., М.: «Инфра-М», 1997

- Windows 2000. Руководство пользователя. М., 2001

- Воскобойников Ю.Е. и др. Основы работы в операционной системе Windows-95. Учебное пособие. Новосибирск, НГАСУ, 1998

- Ахметов К.С. Windows-95 не для всех. М.: «Компьютер-пресс», 1998

- Информационные технологии. Учебное пособие /под ред. А.К. Волкова, М.: «Инфра-М», 2001

- Кисленко Н.П. Основы работы в Internet. Методические указания. Новосибирск, НГАСУ, 2000

- Машечкин И.В. Системное программное обеспечение. Учебное пособие. Изд-во МГУ, 1997

- Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы. СПб, «Питер-пресс», 1999

Источник

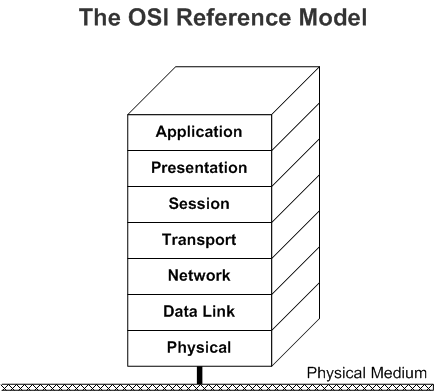

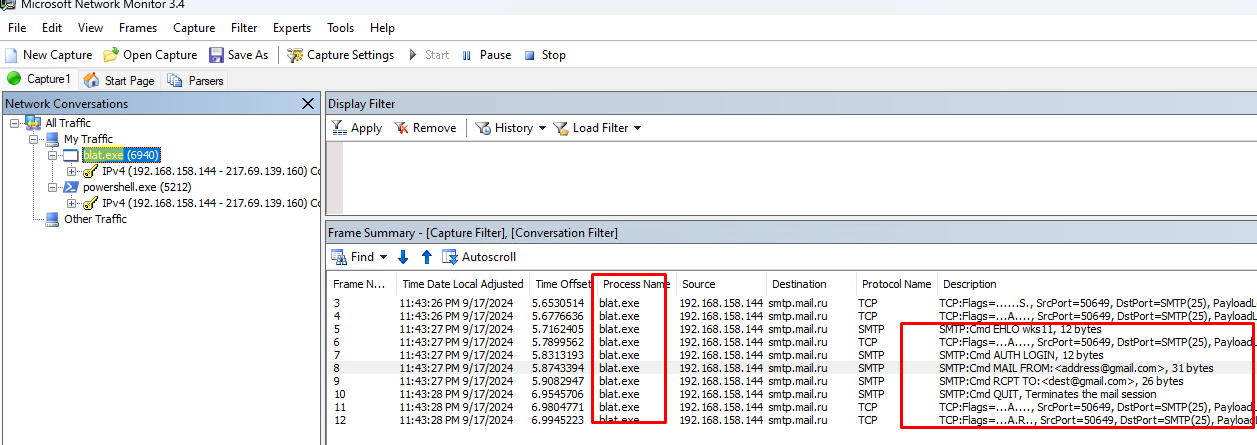

Microsoft Network Monitor это классический инструмент сетевой диагностики для Windows, которой позволяет выполнить захват и анализ входящего и исходящего трафика на компьютере. Несмотря на то, что это продукт не развивается и не обновляется уже более 3 лет, его часто используют администраторы, когда нужно выполнить диагностику сетевых подключений. NetMon предоставляет на порядок меньше возможностей и не так хорош в расширенном разборе пакетов, по сравнению с популярным инструментом захвата и анализа WireShark. Однако графический интерфейс Network Monitor гораздо проще и интуитивное, да и сам продукт легче. Поэтому в некоторых сценариях его использование вполне оправдано и удобно.

В этой статье мы рассмотрим, как использовать Network Monitor для захвата и анализа сетевого трафика в реальном времени и для снятия дампа трафика для последующего анализа.

Идею этой статьи подкинул один из участников нашего чата, который получил от провайдера предупреждение о том, что его Windows VPS сервер используется для рассылки писем. Рассылка производилась в разное время, поэтому отследить процесс, выполняющий инициацию SMTP сессий, в реальном времени не удалось. Для поиска источника проблемы нужно настроить захват всего исходящего трафика по стандартным SMTP портам 25, 587 и 465, и определить исполняемый файл или скрипт, который выполняет рассылки.

Установить Microsoft Network Monitor 3.4 (последняя в прямо смысле версия) можно, скачав установщик (NM34_x64.exe) с сайта Microsoft (https://www.microsoft.com/en-us/download/details.aspx?id=4865), или установить пакет с помощью пакетного менеджера winget:

winget install Microsoft.NetMon

После установки, запустите Network Monitor с правами администратора.

В окне NetMon нажмите New Capture.

По умолчанию Network Monitor, собирает весь трафик, проходящий через интерфейсы компьютеры. За длительный промежуток времени размер такого сетевого дампа может быть весьма значительным. В нашем случае мы хотим собирать только исходящие пакеты по одному из известных SMTP портов.

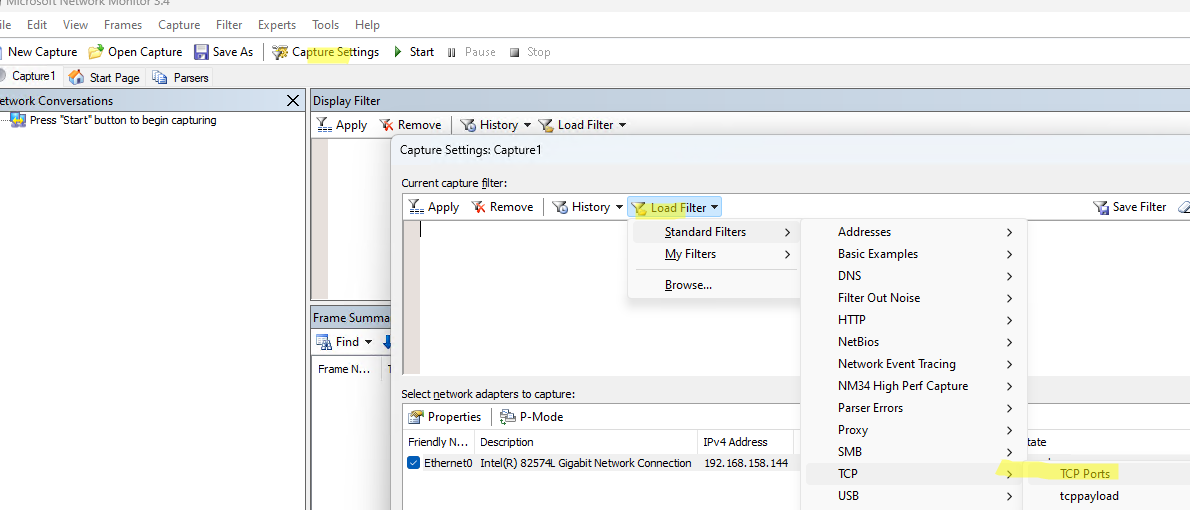

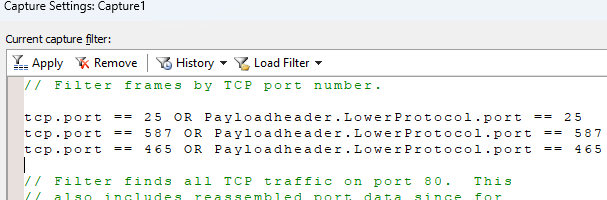

Нажмите кнопку Capture Settings. В этом окне можно настроить фильтры, которые определяют какой трафик должен собирать NetMon. В разделе Load Filter -> Standard Filters есть несколько шаблонов фильтров для типовых задач. В нашем случае нам нужен фильтр по TCP портам. Выберите TCP-> TCP ports.

В окно редактора фильтра будет вставлен следующий код шаблона:

tcp.port == 80 OR Payloadheader.LowerProtocol.port == 80

Нужно отредактировать правило и добавить в него все три стандартные SMTP порты:

(tcp.port == 25 OR Payloadheader.LowerProtocol.port == 25 OR

tcp.port == 587 OR Payloadheader.LowerProtocol.port == 587 OR

tcp.port == 465 OR Payloadheader.LowerProtocol.port == 465)

Если на сервере несколько сетевых интерфейсов или дополнительных IP адресов на адаптере, можно добавить фильтр на исходящий IP:

AND

(IPv4.SourceAddress == 192.168.158.144)

Фильтры в Network Monitor можно комбинировать с помощью скобок и логических выражений

OR

/

AND

/

NOT

, или использовать вместо них

||

,

&&

или

!

.

Нажмите кнопку Apply, чтобы сохранить фильтр.

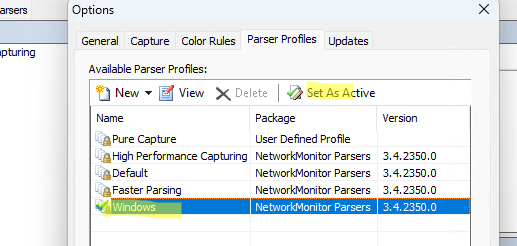

Затем перейдите в раздел Tools -> Options -> Parser profiles. Выберите Windows в профиле парсера по умолчанию (Set as active).

Теперь можно запустить захват трафика. Нажмите кнопку Start в панели инструментов.

Теперь вам нужно воспроизвести проблему, или если она появляется редко в неизвестные моменты времени, просто оставьте NetMon запущенным в течении дня/недели.

Имейте в виду, что в зависимости от настроек фильтра захвата, дамп сетевого трафика за большой промежуток времени потребует значительного количества RAM и свободного места на диске.

В нашем случае через некоторое время в журнале пакетов NetMon появились события, соответствующий примененным фильтрам. Если открыть содержимое пакетов, то можно обнаружить что выполнялась попытка SMTP подключения. Внутри пакетом можно увидеть команды SMTP протокола, попытки аутентификации, адрес целевой сервер и email адрес, на который выполняется отправка (пример SMTP команд в telnet для отправки почты с аутентификацией).

В поле Process Name указано имя процесса, который инициировал данные сетевой трафик. В этом случае мы определили, что SMTP рассылка выполняется консольной утилитой

blat.exe

.

Также в дамп попала моя сессия

powershell.exe

, из которой я проверял доступность порта 25 на внешнем сервере:

Test-NetConnection smtp.mail.ru -port 25

Чтобы остановить захват сетевого трафика, нужно нажать кнопку Stop. Полученный дамп трафика можно сохранить *.CAP файл для последующего анализа в офлайн режиме.

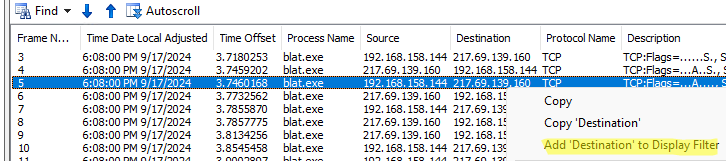

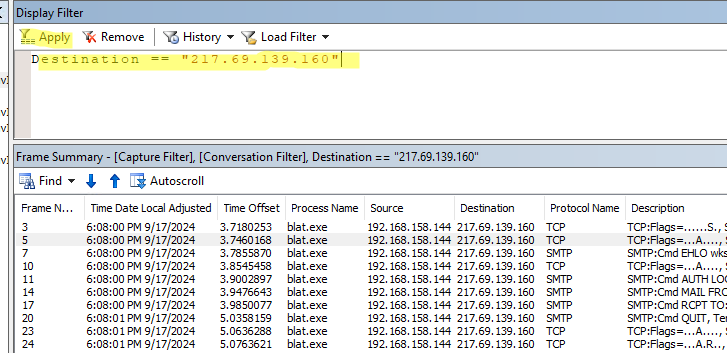

Можно добавить дополнительные фильтры по IP или MAC адресу назначения/источника, различным протоколам, портам и специальные фильтры для анализа трафика некоторых протоколов (SMB, HTTP, DNS). Фильтры можно применять как целиком к захваченному трафику, так и для фильтрации отображаемых данных в рамках текущей сессии (окно Display Filter).

Например, чтобы отфильтровать пакеты, можно щелкнуть по любому из значений в списке пакетов и выбрать Add [something] to Display Filter.

На скриншоте я добавил правило фильтрации по IP адресу назначения. В окно фильтра был добавлен такой код:

Destination == "ip_adress"

Ниже представлены несколько примером часто используемых фильтров Network Monitor.

Фильтр по IP адресу назначения:

IPv4.SourceAddress == 192.168.0.1

Фильтр по IP источника или назначения:

IPv4.Address == 192.168.0.1

Фильтр по номеру TCP порта:

tcp.port == 443

OR

Payloadheader.LowerProtocol.port == 443

Можно указывать диапазоны портов:

(udp.Port>=10000 && udp.port<=19999)

В этой статье мы рассмотрели особенности захвата и последующего анализа сетевого трафика в Windows с помощью Microsoft Network Monitor. Также в Windows для снятия дампа трафика без установки Network Monitor на компьютере можно использовать встроенную консольную утилиту PktMon. Дамп, снятый такой утилитой, можно проанализировать на любом компьютере с установленным NetMon или Wireshark.

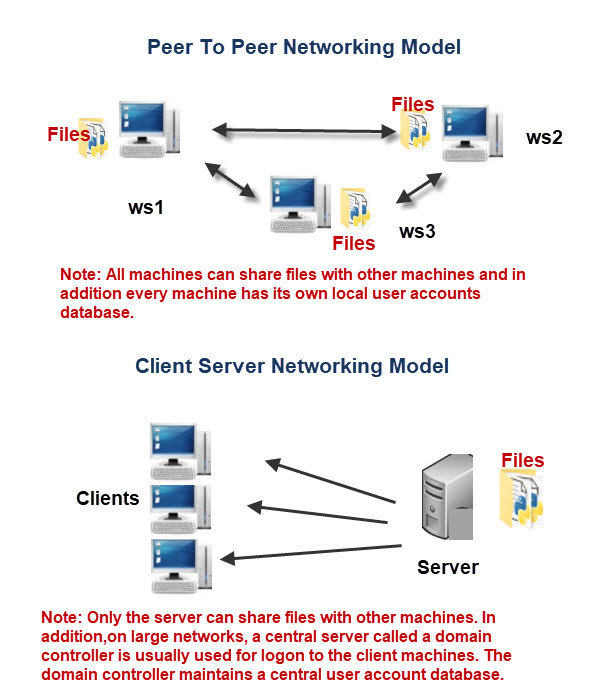

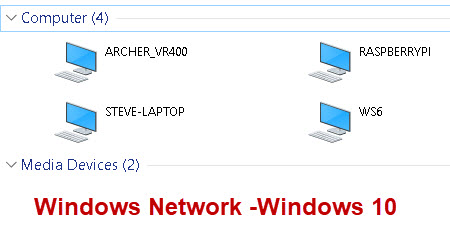

All windows computers since windows for workgroups have been capable of sharing resources like files and printers on the network, and also of accessing shared resources on a network.

Networking Models

Microsoft networks were originally designed as peer to peer networks back in the days of windows for workgroups 3.1.

In peer to peer networks all computers are equal and can function as both a client and server.

This means that workstation1 could share its files on the network and they could be accessed by workstation 2 and vice versa.

This is in contrast to client server networks used on the internet and corporate networks were a single computer shares files (the server) and all other computers can access these files (the clients).

If you like a bit of nostalgia you can read about the

history of windows 3.11 at wikipedia.

In corporate networks workgroups were replaced very quickly by domains which is responsible for authentication (login) on a network.

However for home network the workgroup is the only sensible networking model.

What is a Workgroup?

In Windows networking a workgroup has the following properties:

- It is a collection of computers on a network.

- A workgroup has a name (workgroup name)

- A computer can only belong to one workgroup at a time.

- Computers maintain their own user database for logon.

- The workgroup name can not be the same as any of the computer names.

- There can be multiple workgroups on a network.

- A workgroup has no security.(changed windows 10)

- A computer can move from one workgroup to the next.

- Applicable to windows for workgroups (3.11),95, 98, NT 4, 2000, XP, vista machines and above

The main purpose of a workgroup is to make finding computers easier on large networks.

This is because the windows computer browser service displays the network in workgroups.

Note: This depends on the windows version.

If you double click the workgroups it shows you the

computers that were/are part of that workgroup.

Here is my home network on Windows 10 :

On Earlier versions of windows the workgroups were displayed as shown below:

Double clicking the workgroup named workgroup shows the computers that are part of that group. ( the ones that are switched on).

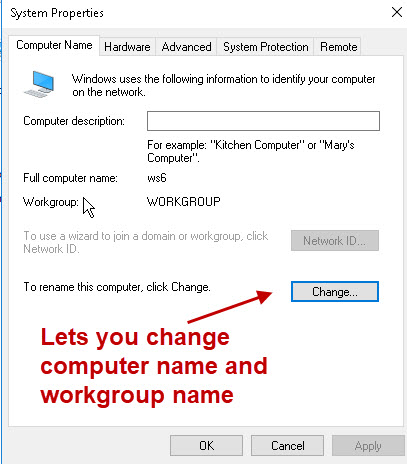

Creating A Workgroup

The default workgroup called workgroup is created by default when you install windows and by default when you install a new computer it will be added to this workgroup.

On large networks you might want to create multiple workgroups with different names, however on home networks this is seldom done.

Adding a Computer to a Workgroup

This is done at Install time when you are prompted to choose a computer name and Workgroup.

The default workgroup is called workgroup.

You can change the workgroup after installation by going to control panel>system and security>system. (windows 10)

In the computer name ,domain and workgroup settings you will find a change button that take you to this screen

This requires a reboot of the system to take effect.

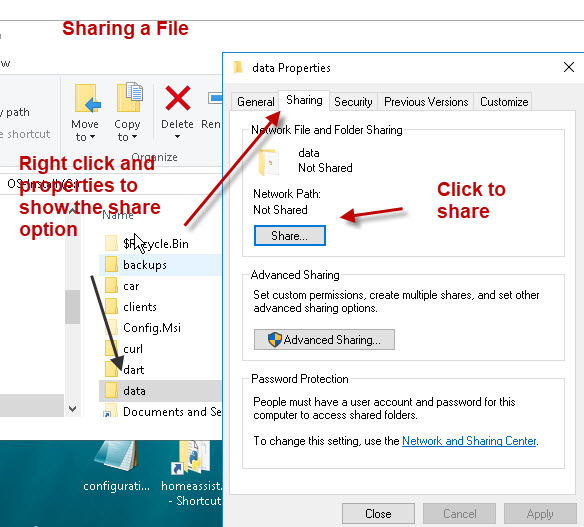

Sharing Resources on a Home Network

Generally the two resources most commonly shared are folders(files) and printers.

To share a folder locate the folder in Windows File Explorer.

Right click on the folder and click on properties you should see a screen similar to that below.

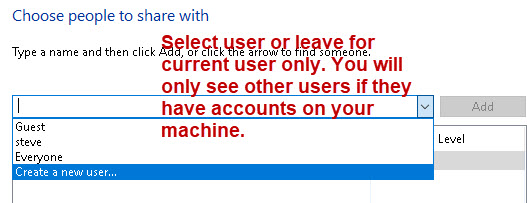

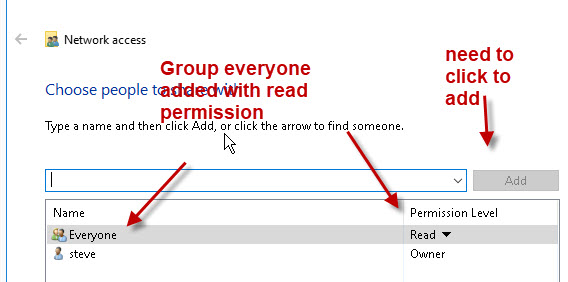

You should then see a screen similar to that below were you need to choose a user to share the resource with, and the level of access that user has.

You need to select the account and then click add and then adjust the permissions using the drop down arrow.

When finished click on the share button to complete the operation you should see a confirmation screen similar to below:

User and Group Notes

If you want the user Fred to access a resource on your machine then you need to create a new use account called Fred on your machine with the same password as Fred uses on his machine for the access to be transparent.

If Fred changes his password then you will need to change the password on your machine.

The group Everyone is everyone connecting to your computer across the network.

Permissions you give to this group apply yo all users that connect across the network.

They will still need to logon using a valid username and password to access the resource.

Permission Notes

Share permissions are very basic they are

- Read – users can only read files

- Read/write -users can read,change,create and delete files

Advanced Sharing Options

There is also and Advanced sharing option that give more control over the file share and even lets you limit the number of users connected to the shared folder.

You can use it to share the folder with different share names and to stop sharing by un-checking the share this folder box:

Locating and Accessing Computers and Shared Resources

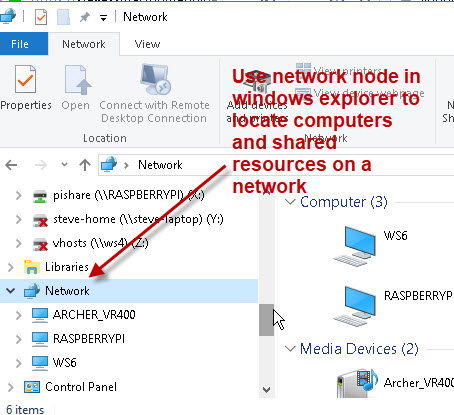

All versions of Windows since windows for Workgroups have included a network browser.

This allows you to located shared resources on a network similar to locating a file on the file system.

The name and location of this browser has changed over time.- wiki

network neighborhood>my network places>network node

The service relies on a machine on the network to main a list of network resources that is then used by other machines on the network.

The machine that maintains this list is know ans the master browser and is determined by an election process. Generally all machines on the network are eligible.

If you find that the list isn’t been kept up to date then you may need to take steps to locate the mater browser and reassign the role. This Windows white paper covers the process in more detail

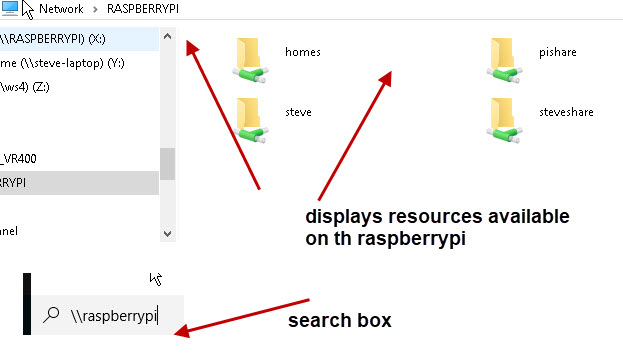

Using the search Box

Another and quicker way of locating resources if you know the name of the machine is to use the search box.

To display the resources available on a machine called raspberrypi type

\\raspberrypi

Have You Any Questions?

Windows networking is a very broad topic and it isn’t possible to cover everything in a single tutorial.

If you have any questions relating to windows networking that you like answering then I would be glad to help just use the ask-steve page.

Related tutorials and Resources:

- 10 Useful Windows Networking Commands

- Setting Up A Static IP Address on Windows 10

- How to determine the master browser on a windows network

Please Let me Know if you found it Useful

Изучая список доступных устройств в диспетчере устройств, вы можете обратить внимание на наличие пункта «Microsoft Kernel Debug Network Adapter» в разделе «Сетевые адаптеры». Обычно устройство отображается лишь в случае, если отметить опцию «Показать скрытые устройства» в меню «Вид», но иногда видно и без этого действия.

В этой статье о том, что такое Microsoft Kernel Debug Network Adapter (или «Сетевой адаптер с отладкой ядра») в Windows 11, Windows 10 и других версиях системы, для чего нужен, следует ли и можно ли предпринимать какие-либо действия в отношении этого сетевого адаптера.

Назначение Microsoft Kernel Debug Network Adapter

Microsoft Kernel Debug Network Adapter (Сетевой адаптер с отладкой ядра) — виртуальный сетевой адаптер, предназначенный для удаленной отладки Windows по сети.

В ранних версиях Windows отладка проводилась через последовательный порт, USB или Firewire, а начиная с Windows Server 2012 и заканчивая актуальными версиями Windows 11 и Windows 10 стала доступна и отладка по сети, где и используется рассматриваемое виртуальное сетевое устройство.

Для рядового пользователя на домашнем компьютере или ноутбуке обычно будут одновременно верны следующие два утверждения:

- Никакого применения для Microsoft Kernel Debug Network Adapter в вашем случае нет.

- Никакого вреда от наличия этого устройства также нет — ни для работы, ни производительности системы.

Можно ли удалить или отключить Microsoft Kernel Debug Network Adapter

Да, вы можете отключить Microsoft Kernel Debug Network Adapter просто нажав по нему правой кнопкой мыши в диспетчере устройств и выбрав пункт «Отключить устройство»:

Это не должно привести к каким-либо проблемам с работой сети или Интернета. Однако, есть редкие отзывы, где такие проблемы возникают. Поэтому я не рекомендую удалять его, во всяком случае пока не убедитесь, что после отключения сетевого адаптера всё работает исправно.

Среди прочих советов, позволяющих убрать Microsoft Kernel Debug Network Adapter из диспетчера устройств, можно встретить рекомендацию отключить возможность отладки Windows:

- Запустите командную строку от имени администратора.

- Введите команду

bcdedit /debug off

и нажмите Enter.

- Закройте командную строку и перезагрузите компьютер.

По этому поводу могу отметить, что:

- Эти действия не убирают устройство в актуальных версиях Windows.

- Отладка и без того обычно отключена на компьютерах пользователей. Посмотреть её статус можно с помощью команды bcdedit /enum в командной строке. Если в разделе «Загрузка Windows» отсутствует пункт «debug» или для него установлено значение «No», это говорит об отключенной отладке.

На этом завершаю. Если у вас остаются дополнительные вопросы по рассмотренной теме, жду их в комментариях ниже.

Время на прочтение8 мин

Количество просмотров22K

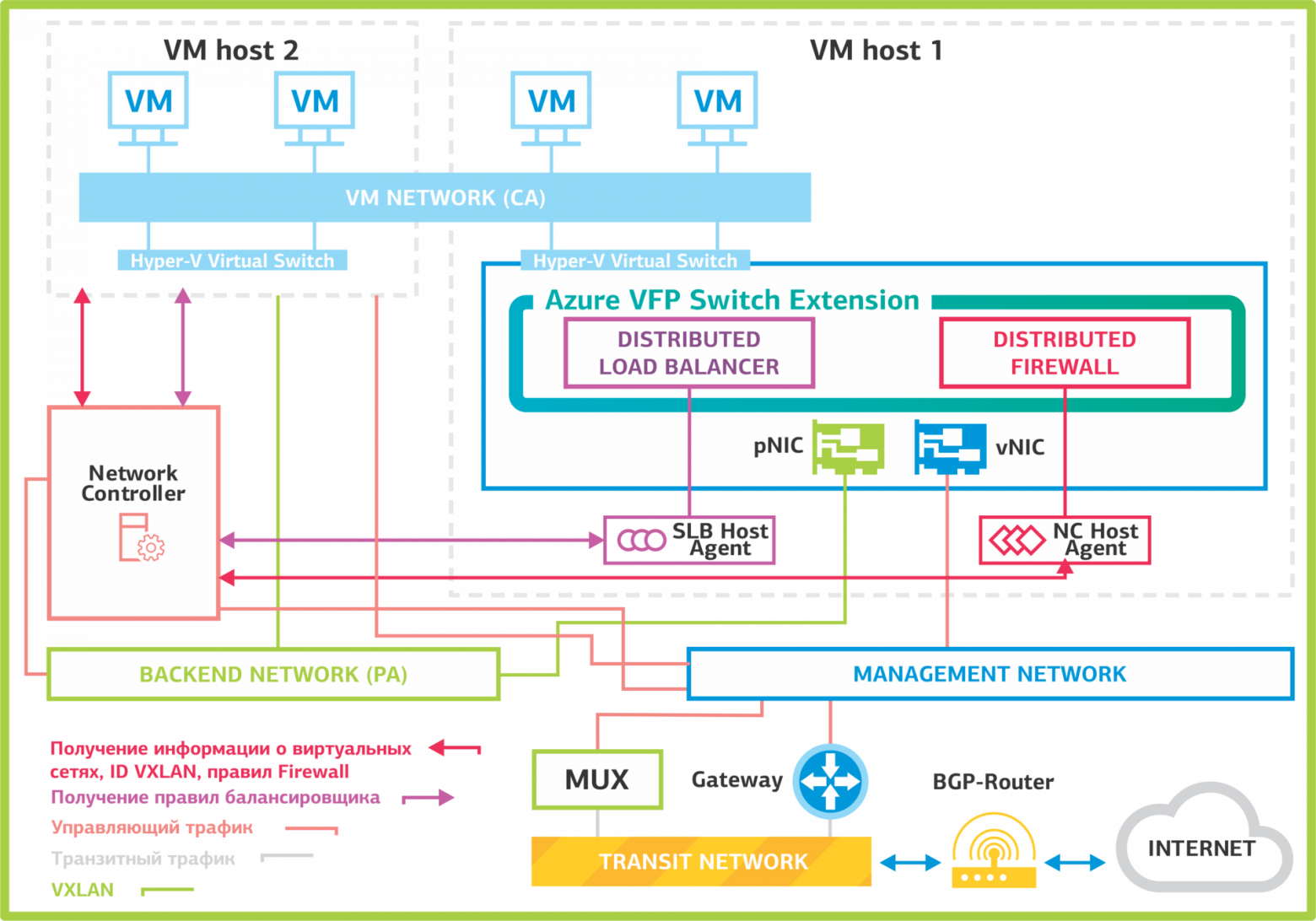

В прошлом году мы рассказывали о Storage Spaces Direct — программно-определяемом хранилище в Windows Server 2016. Сегодня поговорим еще об одной новинке Microsoft, на этот раз из области программно-определяемых сетей (SDN). Network Controller — это служба управления сетевой инфраструктурой в Windows Server 2016.

Содержание

Откуда пошли виртуальные сети?

Windows Server 2016: Network Controller

Службы Network Controller

Откуда пошли виртуальные сети?

VLAN. Первые виртуальные сети появились в 1998 году. Это были локальные виртуальные сети VLAN, работающие по протоколу IEEE 802.1Q. Технология позволяет разделять одну L2-сеть на множество логических L2-сетей. Но VLAN имеет ограничение, которое оказалось существенным с ростом количества сетей: максимальное количество соединений на одной L2-сети — 4096. Для его преодоления производители начали разрабатывать новые протоколы с большей масштабируемостью, например: IEEE 802.1ad и IEEE 802.1ah. Мы не будем останавливаться на них подробно и пойдем дальше.

VXLAN, STT и NVGRE. В 2011 году компании VMware, Arista и Cisco выпускают протокол VXLAN, позволяющий создавать до 16 миллионов логических L2-сегментов в одной сети. Параллельно с ними Microsoft создает протокол NVGRE похожей спецификации, который начинает развиваться в Windows Server 2012. Компания Nicira предлагает протокол STT. Вопрос с ограниченной масштабируемостью решен, можно создавать сколь угодно много сетей. С ростом сетей инфраструктура становится сложной в управлении, и появляется необходимость централизованной консоли для настройки виртуального и физического оборудования. Так возникает концепция программно-определяемых сетей (SDN) с централизованным управлением сетевой инфраструктурой.

SDN. Подход к управлению сетью при помощи унифицированных программных средств. Одной их первых технологию SDN представила компания Nicira. После покупки Nicira компания VMware создает продукт VMware NSX, используя протокол VXLAN.

В 2013 году Microsoft предлагает свою версию программно-определяемой сети в редакции Windows Server 2012R2 на базе протокола NVGRE. У протокола NVGRE было несколько недостатков:

- управление виртуальными сетями в Windows Server 2012R2 осуществлялось только через Virtual Machine Manager (VMM). Он был точкой хранения всех конфигураций виртуальной инфраструктуры и единой точкой отказа.

- производители оборудования в качестве основного протокола использовали VXLAN, и лишь немногие внедрили поддержку NVGRE.

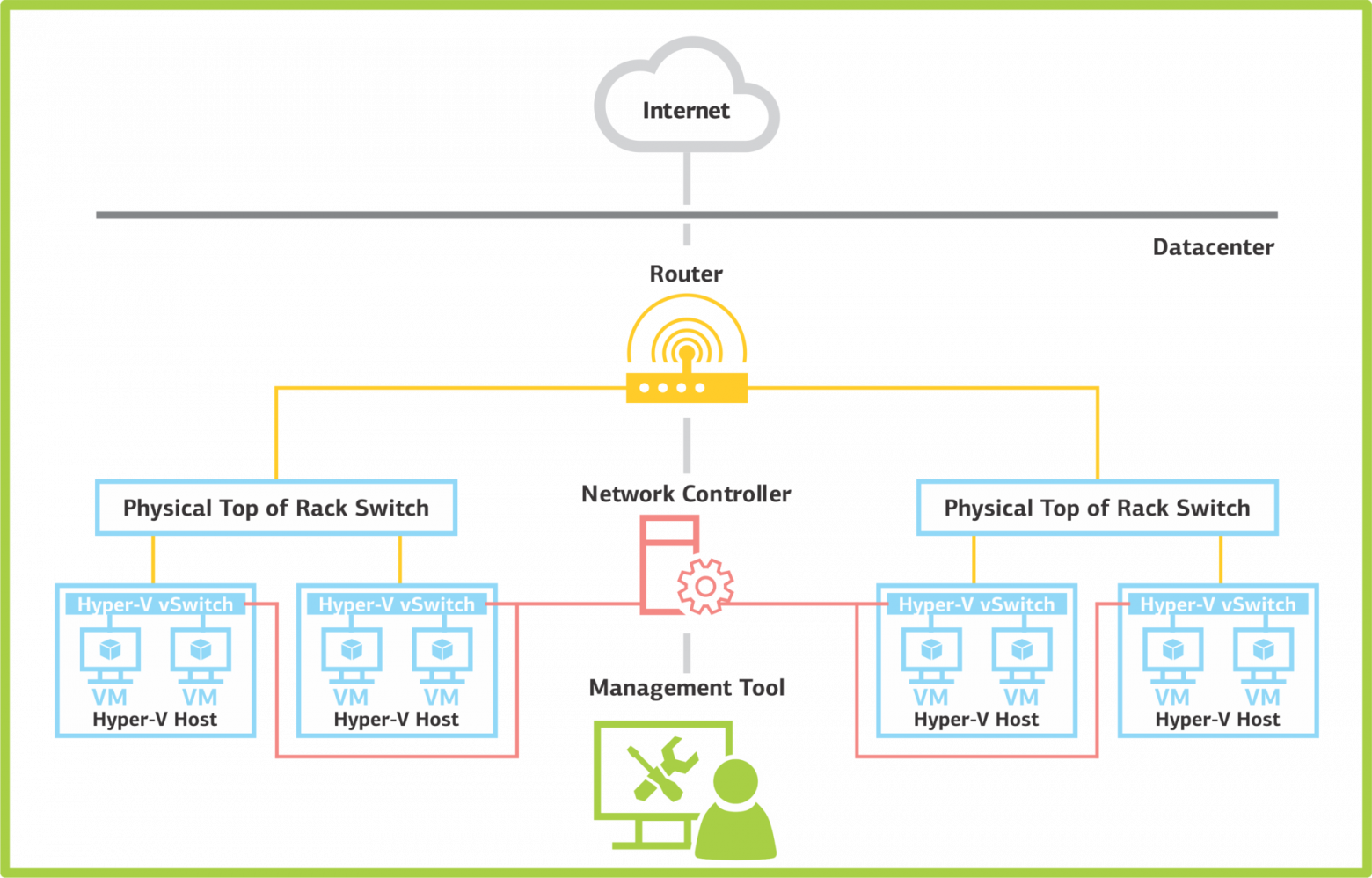

В редакции Windows Server 2016 компания Microsoft представила новую реализацию программно-определяемых сетей уже на базе протокола VXLAN – Network Controller (NC). Доступна данная служба только в редакции Windows Server 2016 Datacenter. Давайте рассмотрим особенности Network Controller.

Windows Server 2016: Network Controller

Network Controller — единая точка управления и мониторинга для всех физических и виртуальных сетей домeна. С помощью него настраивается IP-подсети, VLAN, маршрутизаторы и межсетевые экраны. NС хранит информацию о топологии сети, балансирует трафик и задает правила NAT.

Глоссарий

Сервисы:

- Virtual Network Management — служба управления виртуализованными сетями.

- Software Load Balancer Management — служба балансировки трафика и правил NAT.

- Firewall Management — служба настройки межсетевых экранов и листов контроля доступа к ВМ.

- RAS Gateway Management — служба организации VPN-туннелей.

- iDNS — служба создания виртуальных DNS-серверов.

Сети:

- Backend Network (provider addresses, PA) — сеть с провайдерскими адресами. Здесь создаются виртуальные туннели и проходит трафик.

- Management Network — сеть управления, через нее проходит трафик между компонентами SDN.

- VM network (customer addresses, CA) — виртуализованная сеть, к которой подключены виртуальные машины.

- Transit Network — транзитная сеть. По ней идет обмен трафиком между BGP и SLB Multiplexer/Gateway. По транзитной сети публикуются маршруты на BGP.

Службы на хосте:

- Azure VFP Switch Extension — расширение свитча Hyper-V. Добавляет виртуальному свитчу функционал L3-коммутатора. Включает в себя distributed load balancer(DLB) и Distributed firewall (DFW).

- Distributed load balancer — балансировщик трафика.

- Distributed firewall — межсетевой экран, отвечает за выполнение правил доступа к ВМ.

- Distributed router (vSwitch) — виртуальный маршрутизатор.

- NC Host Agent — получает от NC информацию о виртуальных сетях и правилах Firewall.

- SLB Host Agent — получает от NC правила балансировки.

Служебные виртуальные машины:

- SLB multiplexer (MUX) — виртуальные машины Windows Server с ролью Software Load Balancing. На них содержится информация о правилах балансировки трафика. MUX публикуют маршруты на BGP и обрабатывают входящие пакеты.

- Gateway — виртуальный шлюз.

В целом принцип архитектуры Network Controller такой: узлы контроллера размещаются на отдельных ВМ, а службы маршрутизации, балансировки трафика и межсетевого экрана — на серверах виртуализации.

Архитектура Network Controller.

Network Controller создан на базе программного коммутатора Open vSwitch. Этот коммутатор также используется в программно-определяемых сетях VMWare NSX и OpenStack Neutron. Он поддерживает протокол управления OVSDB (Open vSwitch Database), отвечающий за обмен информацией между сетевым оборудованием.

Разберем, как работает Network Controller. Серверы, виртуальные машины, виртуальные коммутаторы гипервизоров регистрируются в NC. После регистрации и настройки серверы устанавливают соединение с Network Controller и получают от него всю необходимую информацию о сетях виртуальных машин, правилах балансировки и VPN-туннелях.

Виртуальные сети на хостах подключены к виртуальному коммутатору Hyper-V с расширением Azure VFP Switch Extension. Через него происходит управление виртуальными портами, к которым подключены ВМ:

- включение и отключение портов;

- управление полосой пропускания в обе стороны;

- назначение приоритетов пакетам по классам (COS);

- назначение целей: ведение статистики и управление ACL на портах виртуального коммутатора.

Службы Network Controller

Разберем подробно, какие службы входят в Network Controller и чем они управляют.

Virtual Network Management. Это служба создания виртуальных сетей и управления ими. Она управляет виртуальными коммутаторами Hyper-V и виртуальными сетевыми адаптерами на виртуальных машинах. Virtual Network Management содержит настройки виртуальной сети, которые применяются другими службами Network Controller.

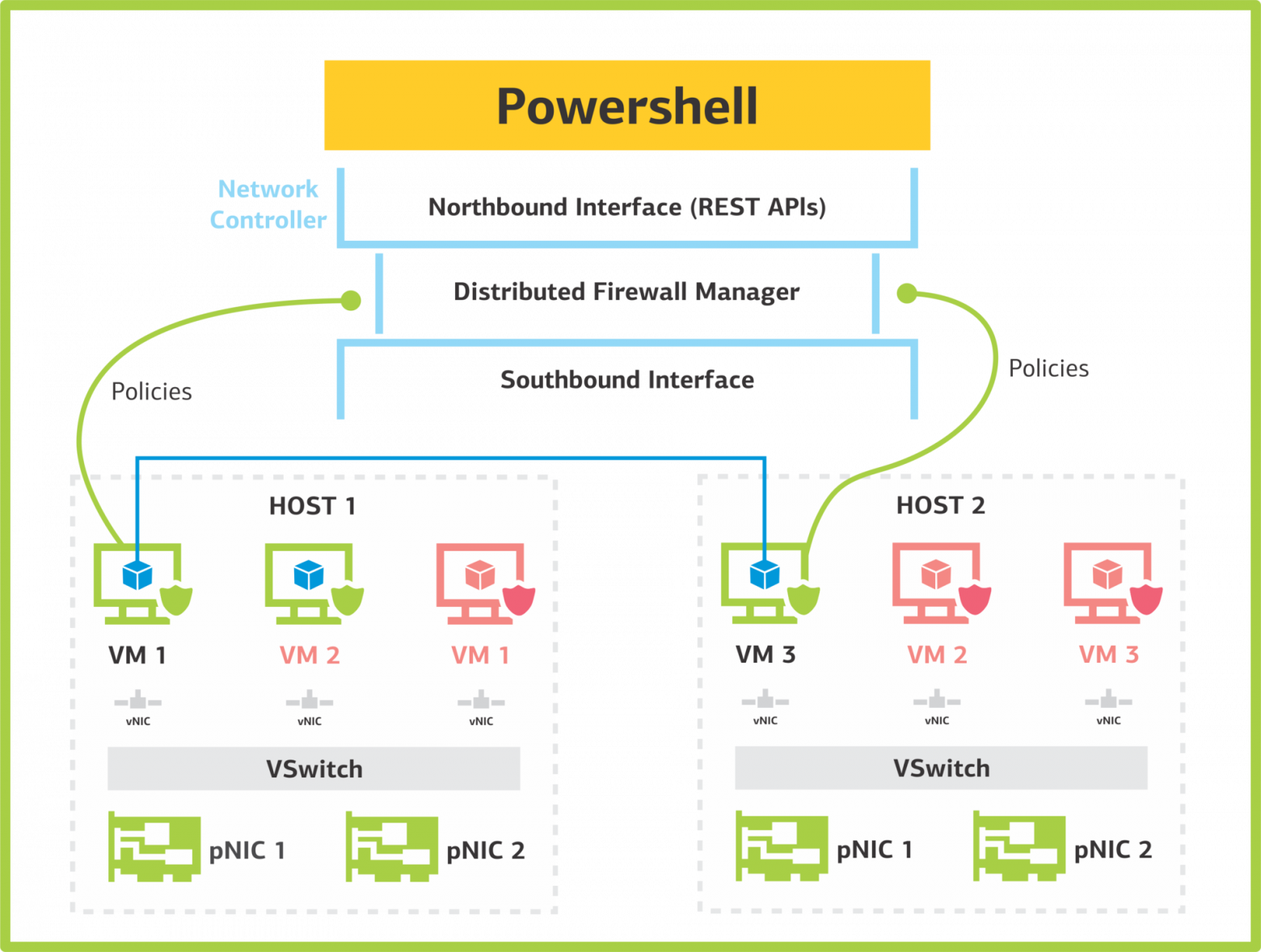

Firewall Management. Эта служба упрощает организацию межсетевого экранирования: не нужно настраивать межсетевые экраны на каждой ВМ вручную и запоминать конфигурации. Network Controller хранит все настройки Access Control Lists (ACL) для виртуальных машин и сетей. Distributed Firewall на хостах запрашивает у него информацию и применяет правила к нужным сетям и виртуальным машинам. Настройка на стороне виртуальных машин не требуется.

Ниже схема принципа работы межсетевого экранирования в Network Controller. На ней Northbound – интерфейс, через который производится управление Network Controller с использованием REST API. Southbound служит для связи с сетевыми устройствами, SLB-мультиплексорами, шлюзами и серверами, для сетевого обнаружения и других служб. Шлюзы определяют, для какой виртуальной сети требуется построить туннели. Затем они пересылают пришедшие пакеты по туннелю на серверы с виртуальными машинами, подключенными к нужной виртуальной сети.

Так устроена служба межсетевого экранирования в Network Controller.

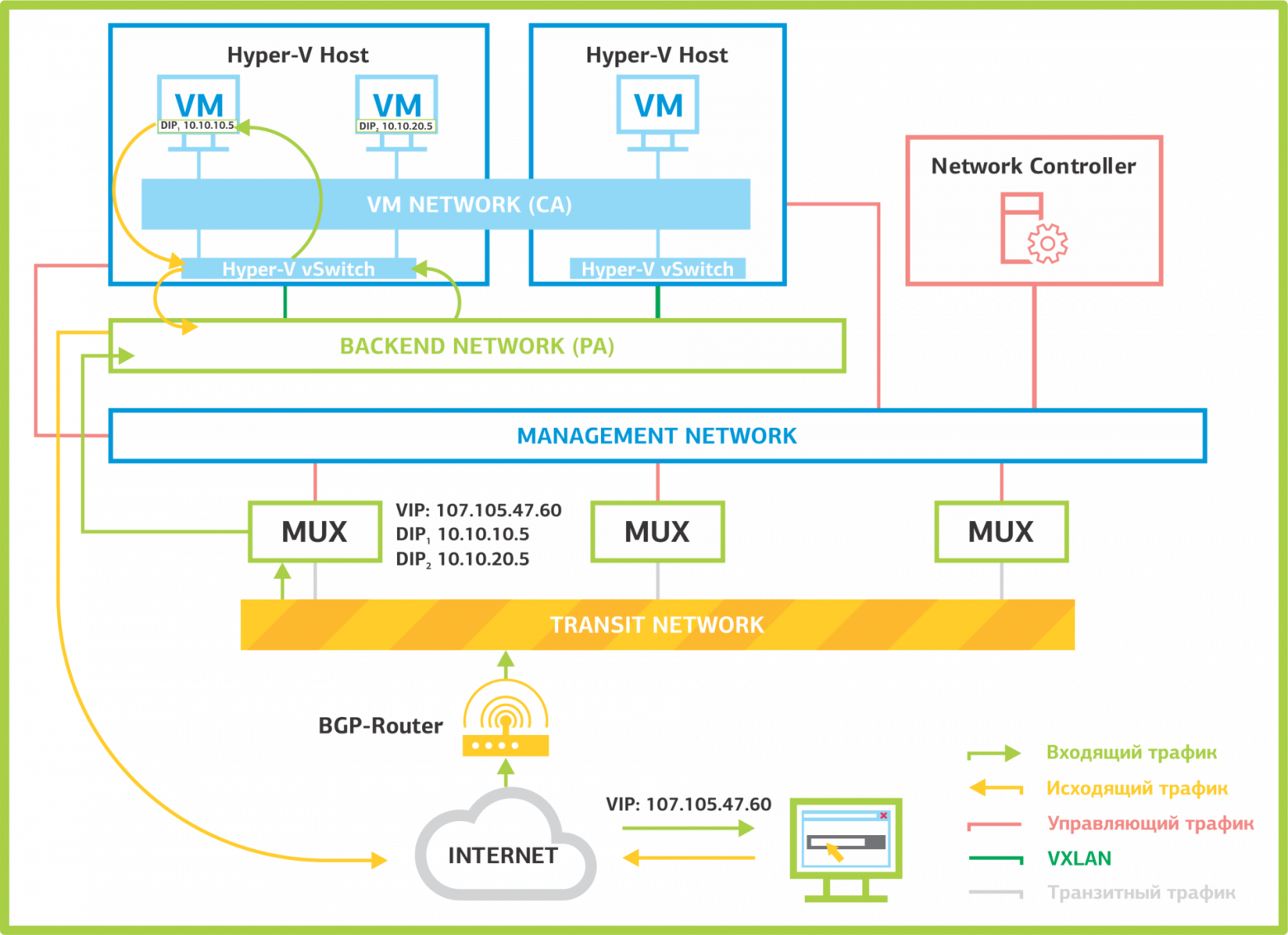

Software Load Balancer Management. Служба работает на уровне виртуализованных сетей и балансирует трафик на уровне L4. Балансировка трафика происходит с помощью служебных виртуальных машин SLB Multiplexer (MUX) и BGP-маршрутизаторов. На один NC можно сделать 8 MUX. От Network Controller MUX получают правила маршрутизации. Мультиплексоры анонсируют маршруты /32 для каждого VIP через BGP-маршрутизаторы.

Пример

- На BGP-маршрутизатор приходит пакет для определенного виртуального IP-адреса.

- BGP-маршрутизатор проверяет, какой у пакета следующий узел. В данном случае это MUX.

- По таблицам правил балансировки, полученным от Network Controller, MUX определяет назначение пакета: виртуализованную сеть, хост и виртуальную машину.

- Далее MUX формирует VXLAN пакет и отправляет его хосту в сеть Backend.

- Хост принимает пакет и передает это виртуальному коммутатору (vSwitch), который определяет виртуальную машину для получения пакета.

- Пакет декапсулируется, анализируется и отправляется виртуальной машине.

- Виртуальная машина обрабатывает пакет. Адрес отправителя не изменяется после прохождения пакета через MUX. Поэтому виртуальная машина не видит за ним MUX балансировщика и считывает, что пакет пришел напрямую из интернета. Такая балансировка называется прозрачной (transparent load balancing).

- ВМ посылает ответ.

- Виртуальный коммутатор на хосте определяет, что это ответ на пакет, пришедший с балансировщика, и отправляет его обратно в Интернет. Причем не по той же цепочке, а переписывает адрес отправителя на IP балансировщика и отправляет его сразу в Интернет. Данный подход называется Direct Server Return (DSR). Это значительно ускоряет процесс обработки пакетов.

Балансировка трафика в Network Controller.

В Windows Server 2016 правила NAT теперь также задаются через Software Load Balancer Management. Network Controller знает, для какой сети организован NAT. MUX содержит информацию о хостах и виртуальных машинах, подключенных к сети, для которой организуется NAT.

NAT в Network Controller реализован путем балансировки трафика для группы из одного хоста. На данный момент поддерживается балансировка только TCP- и UDP-трафика.

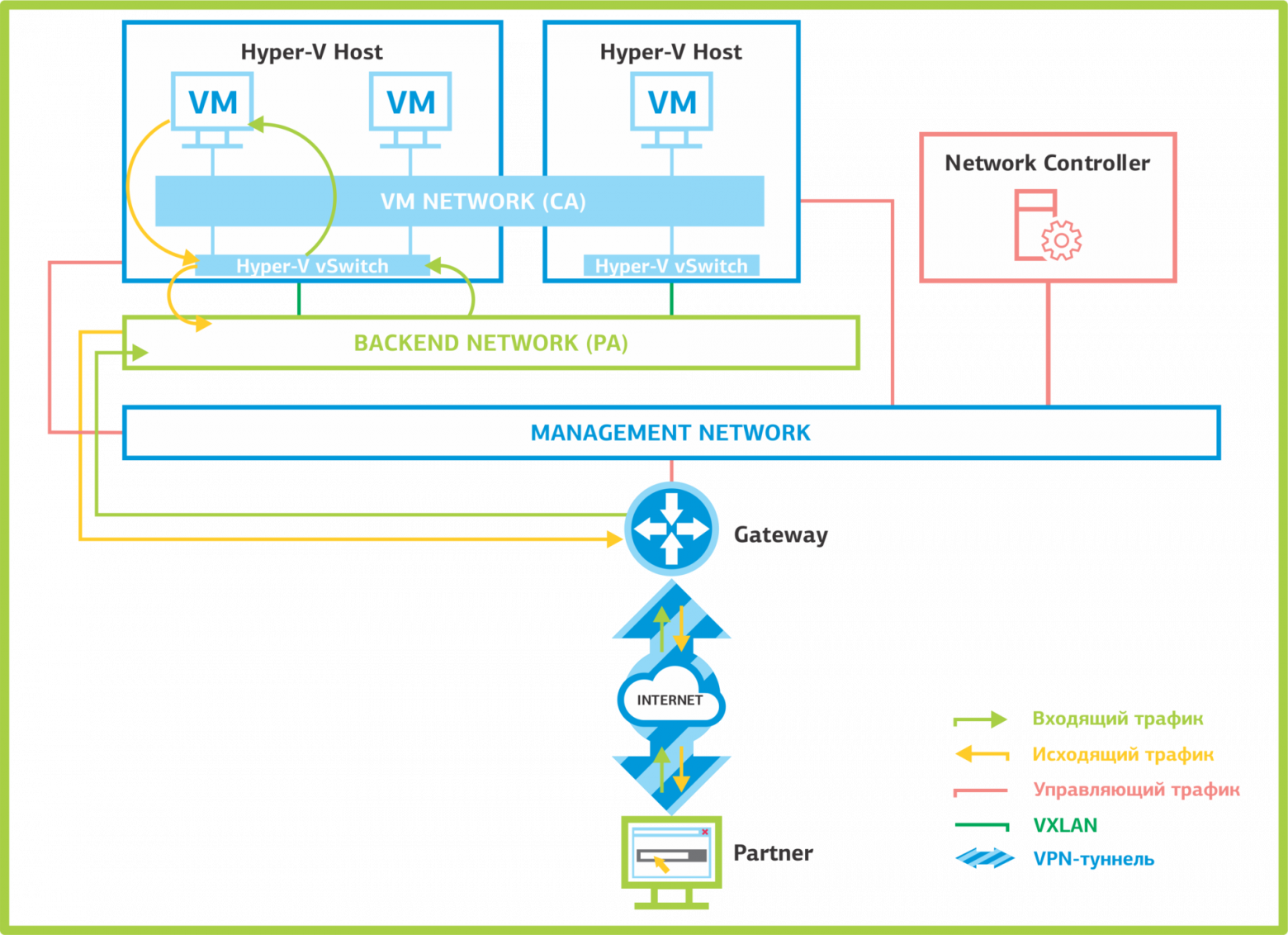

RAS Gateway Manager. Эта служба создания VPN-туннелей для связи облачной инфраструктуры с физической. В Network Controller можно строить VPN любым удобным способом:

- через IPsec, который теперь работает и с IKEv1, и с IKEv2;

- создавать SSTP-туннели;

- создавать GRE-туннели.

Конечной точкой туннеля выступает виртуальный шлюз Gateway. Он организует туннель, инкапсулирует трафик в VXLAN-пакеты и пересылается его хостам.

Служба создания VPN-туннелей RAG Gateway Management.

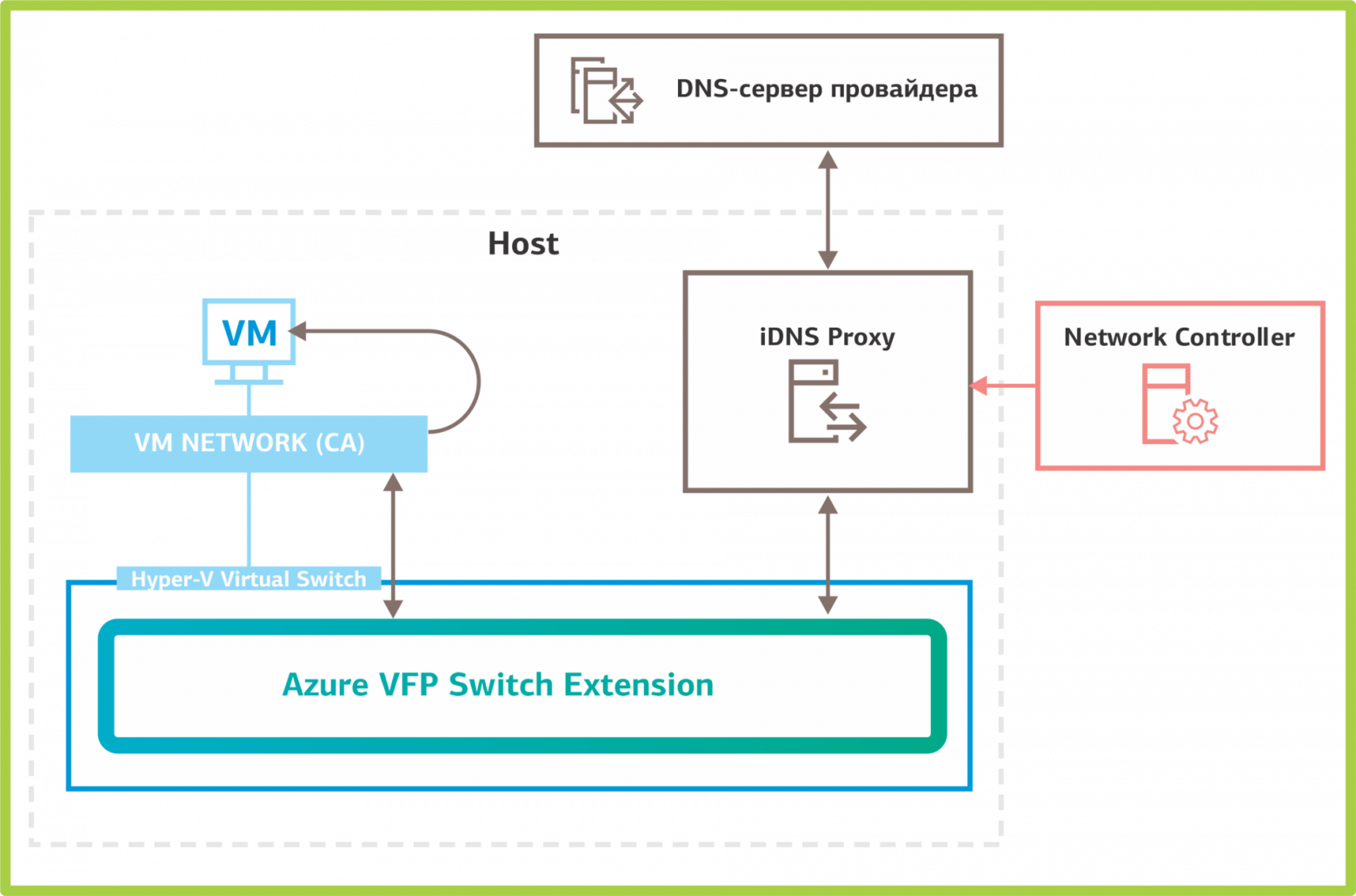

iDNS: Internal DNS. Служба позволяет создавать виртуальные DNS-сервера. На данный момент существует как реализация концепции и поддерживает работу только с одной DNS-зоной, что неудобно для клиентов. Мультитенантный режим будет добавлен в следующей редакции Windows Server 2016.

Рассмотрим, как работает служба iDNS. Организуется DNS-зона, в которой будут создаваться клиентские зоны. Настраивается Network Controller: указывается обслуживаемая DNS-зона и вышестоящие DNS-серверы, которые будут обрабатывать запросы, приходящие от клиентов.

После настройки iDNS Network Controller распространяет информацию по хостам. Служба iDNS proxy на хостах обрабатывает DNS-запросы от клиентов. Работает это так:

- Клиент посылает запрос на разрешение имени.

- iDNS-proxy смотрит, обслуживает ли он запросы, исходящие из данной виртуальной сети. Это определяется по первичному DNS-суффиксу у сетевого адаптера. Он должен совпадать с зоной, обслуживаемой iDNS. Если iDNS-proxy обслуживает запросы из этой сети, то отправляет запрос вышестоящему DNS-серверу.

- DNS-сервер проверяет, относится ли запрос к внутренним зонам. Если клиент пытается разрешить внутреннее имя, то DNS-сервер его обрабатывает. Если нет – отправляет запрос дальше.

Принцип работы службы iDNS в Network Controller.

Пример

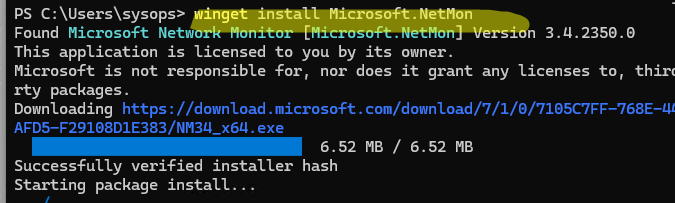

Есть виртуальная сеть, для которой доступна служба iDNS. При подключении виртуальных машин к этой сети, в корневой зоне DNS, указанной при настройке, будет создана зона с именем, совпадающим с ID виртуальной сети. В этой зоне будут создаваться А-записи для виртуальных машин.

А-записи виртуальных машин в службе iDNS.

Все, о чем мы подробно рассказали выше, — это службы Network Controller, которые вошли в официальный релиз Windows Server 2016. Нам также удалось протестировать службы, вошедшие в Technical Preview, но изъятые из релиза. Одна из таких служб — Canary Network Diagnostics для мониторинга производительности сети, сбора статистики по работе физического и виртуального сетевого оборудования и обнаружения ошибок. Дополнения должны войти в релиз Windows Server 2016R2, и о них мы поговорим в будущем.

В следующей части мы расскажем, как развернуть Network Controller и о некоторых интересных «подводных камнях», которые мы обнаружили в ходе тестирования.

Пишите вопросы в комментариях.

Автор: Сергей Груздов