Последнее обновление: 11/29/2024

[Среднее время чтения: 4,5 мин.]

Файл SRUDB.jfm использует расширение JFM, в частности известное как файл JetForm Filler Form. Классифицируется как файл Text (JetForm Filler Form), созданный для YouTube Download & Convert 1.1.4 компанией CubedLabs.

Первая версия SRUDB.jfm была выпущена для операционной системы Windows 10 07/29/2015 в составе Windows 10.

Последнее обновление для YouTube Download & Convert 1.1.4 состоялось 04/09/2008 [версия файла 1.1.4].

Ниже приведены исчерпывающие сведения о файле, инструкции для простого устранения неполадок, возникших с файлом JFM, и список бесплатных загрузок SRUDB.jfm для каждой из имеющихся версий файла.

Что такое сообщения об ошибках SRUDB.jfm?

Общие ошибки выполнения SRUDB.jfm

Ошибки файла SRUDB.jfm часто возникают на этапе запуска YouTube Download & Convert, но также могут возникать во время работы программы.

Эти типы ошибок JFM также известны как «ошибки выполнения», поскольку они возникают во время выполнения YouTube Download & Convert. К числу наиболее распространенных ошибок выполнения SRUDB.jfm относятся:

- Не удается найти SRUDB.jfm.

- SRUDB.jfm — ошибка.

- Не удалось загрузить SRUDB.jfm.

- Ошибка при загрузке SRUDB.jfm.

- Не удалось зарегистрировать SRUDB.jfm / Не удается зарегистрировать SRUDB.jfm.

- Ошибка выполнения — SRUDB.jfm.

- Файл SRUDB.jfm отсутствует или поврежден.

Библиотека времени выполнения Microsoft Visual C++

Ошибка выполнения!

Программа: C:\Windows\System32\sru\SRUDB.jfm

Среда выполнения получила запрос от этого приложения, чтобы прекратить его необычным способом.

Для получения дополнительной информации обратитесь в службу поддержки приложения.

В большинстве случаев причинами ошибок в JFM являются отсутствующие или поврежденные файлы. Файл SRUDB.jfm может отсутствовать из-за случайного удаления, быть удаленным другой программой как общий файл (общий с YouTube Download & Convert) или быть удаленным в результате заражения вредоносным программным обеспечением. Кроме того, повреждение файла SRUDB.jfm может быть вызвано отключением питания при загрузке YouTube Download & Convert, сбоем системы при загрузке или сохранении SRUDB.jfm, наличием плохих секторов на запоминающем устройстве (обычно это основной жесткий диск) или заражением вредоносным программным обеспечением. Таким образом, крайне важно, чтобы антивирус постоянно поддерживался в актуальном состоянии и регулярно проводил сканирование системы.

Как исправить ошибки SRUDB.jfm — 3-шаговое руководство (время выполнения: ~5-15 мин.)

Если вы столкнулись с одним из вышеуказанных сообщений об ошибке, выполните следующие действия по устранению неполадок, чтобы решить проблему SRUDB.jfm. Эти шаги по устранению неполадок перечислены в рекомендуемом порядке выполнения.

Шаг 1. Восстановите компьютер до последней точки восстановления, «моментального снимка» или образа резервной копии, которые предшествуют появлению ошибки.

Чтобы начать восстановление системы (Windows XP, Vista, 7, 8 и 10):

- Нажмите кнопку «Пуск» в Windows

- В поле поиска введите «Восстановление системы» и нажмите ENTER.

- В результатах поиска найдите и нажмите «Восстановление системы»

- Введите пароль администратора (при необходимости).

- Следуйте инструкциям мастера восстановления системы, чтобы выбрать соответствующую точку восстановления.

- Восстановите компьютер к этому образу резервной копии.

Если на этапе 1 не удается устранить ошибку SRUDB.jfm, перейдите к шагу 2 ниже.

Шаг 2. Если вы недавно установили приложение YouTube Download & Convert (или схожее программное обеспечение), удалите его, затем попробуйте переустановить YouTube Download & Convert.

Чтобы удалить программное обеспечение YouTube Download & Convert, выполните следующие инструкции (Windows XP, Vista, 7, 8 и 10):

- Нажмите кнопку «Пуск» в Windows

- В поле поиска введите «Удалить» и нажмите ENTER.

- В результатах поиска найдите и нажмите «Установка и удаление программ»

- Найдите запись для YouTube Download & Convert 1.1.4 и нажмите «Удалить»

- Следуйте указаниям по удалению.

После полного удаления приложения следует перезагрузить ПК и заново установить YouTube Download & Convert.

Если на этапе 2 также не удается устранить ошибку SRUDB.jfm, перейдите к шагу 3 ниже.

YouTube Download & Convert 1.1.4

CubedLabs

Шаг 3. Выполните обновление Windows.

Когда первые два шага не устранили проблему, целесообразно запустить Центр обновления Windows. Во многих случаях возникновение сообщений об ошибках SRUDB.jfm может быть вызвано устаревшей операционной системой Windows. Чтобы запустить Центр обновления Windows, выполните следующие простые шаги:

- Нажмите кнопку «Пуск» в Windows

- В поле поиска введите «Обновить» и нажмите ENTER.

- В диалоговом окне Центра обновления Windows нажмите «Проверить наличие обновлений» (или аналогичную кнопку в зависимости от версии Windows)

- Если обновления доступны для загрузки, нажмите «Установить обновления».

- После завершения обновления следует перезагрузить ПК.

Если Центр обновления Windows не смог устранить сообщение об ошибке SRUDB.jfm, перейдите к следующему шагу. Обратите внимание, что этот последний шаг рекомендуется только для продвинутых пользователей ПК.

Если эти шаги не принесут результата: скачайте и замените файл SRUDB.jfm (внимание: для опытных пользователей)

Если ни один из предыдущих трех шагов по устранению неполадок не разрешил проблему, можно попробовать более агрессивный подход (примечание: не рекомендуется пользователям ПК начального уровня), загрузив и заменив соответствующую версию файла SRUDB.jfm. Мы храним полную базу данных файлов SRUDB.jfm со 100%-ной гарантией отсутствия вредоносного программного обеспечения для любой применимой версии YouTube Download & Convert . Чтобы загрузить и правильно заменить файл, выполните следующие действия:

- Найдите версию операционной системы Windows в нижеприведенном списке «Загрузить файлы SRUDB.jfm».

- Нажмите соответствующую кнопку «Скачать», чтобы скачать версию файла Windows.

- Скопируйте этот файл в соответствующее расположение папки YouTube Download & Convert:

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\Показать на 195 каталогов больше +

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\

Windows 10: C:\Windows\System32\sru\ - Перезагрузите компьютер.

Если этот последний шаг оказался безрезультативным и ошибка по-прежнему не устранена, единственно возможным вариантом остается выполнение чистой установки Windows 10.

СОВЕТ ОТ СПЕЦИАЛИСТА: Мы должны подчеркнуть, что переустановка Windows является достаточно длительной и сложной задачей для решения проблем, связанных с SRUDB.jfm. Во избежание потери данных следует убедиться, что перед началом процесса вы создали резервные копии всех важных документов, изображений, установщиков программного обеспечения и других персональных данных. Если вы в настоящее время не создаете резервных копий своих данных, вам необходимо сделать это немедленно.

Скачать файлы SRUDB.jfm (проверено на наличие вредоносного ПО — отсутствие 100 %)

ВНИМАНИЕ! Мы настоятельно не рекомендуем загружать и копировать SRUDB.jfm в соответствующий системный каталог Windows. CubedLabs, как правило, не выпускает файлы YouTube Download & Convert JFM для загрузки, поскольку они входят в состав установщика программного обеспечения. Задача установщика заключается в том, чтобы обеспечить выполнение всех надлежащих проверок перед установкой и размещением SRUDB.jfm и всех других файлов JFM для YouTube Download & Convert. Неправильно установленный файл JFM может нарушить стабильность работы системы и привести к тому, что программа или операционная система полностью перестанут работать. Действовать с осторожностью.

Файлы, относящиеся к SRUDB.jfm

Файлы JFM, относящиеся к SRUDB.jfm

| Имя файла | Описание | Программное обеспечение (версия) | Размер файла (в байтах) | Расположение файла |

|---|---|---|---|---|

| SRUDB.jfm | JetForm Filler Form | YouTube Download & Convert 1.1.4 | 16384 | C:\Windows\diagnostics\system\IESecurity\ |

| spartan.jfm | JetForm Filler Form | YouTube Download & Convert 1.1.4 | 16384 | C:\Users\Tester\AppData\Local\ |

Другие файлы, связанные с SRUDB.jfm

| Имя файла | Описание | Программное обеспечение (версия) | Размер файла (в байтах) | Расположение файла |

|---|---|---|---|---|

| SA.DAT | Game Data | YouTube Download & Convert 1.1.4 | 6 | C:\WINDOWS\Tasks\ |

| api-ms-win-core-profil… | ApiSet Stub DLL | Microsoft® Windows® Operating System (10.0.17134.12) | 10600 | C:\Users\Tester\AppData\Local\Microsoft\OneDriv… |

| diagwrn.xml | Extensible Markup Language | YouTube Download & Convert 1.1.4 | 5718 | C:\Windows\System32\Sysprep\Panther\ |

| diagwrn.xml | Extensible Markup Language | YouTube Download & Convert 1.1.4 | 44683 | C:\Windows\Panther\UnattendGC\ |

| EtwRTDiagLog.etl | Microsoft Event Trace Log | YouTube Download & Convert 1.1.4 | 1088 | C:\Windows\System32\LogFiles\WMI\RtBackup\ |

SRUDB.jfm — Repair Issues and Download

Sometimes Windows system displays error messages regarding corrupted or missing SRUDB.jfm files. Situations like that can occur, for example, during a software installation process. Each software program requires certain resources, libraries, and source data to work properly. Corrupted or nonexistent SRUDB.jfm file can therefore effect in failed execution of the started process.

SRUDB.jfm file JetForm Filler Form. The file was developed by Microsoft for use with Windows software. Here you will find detailed information about the file and instructions how to proceed in the event of SRUDB.jfm related errors on your device. You can also download SRUDB.jfm file compatible with Windows 10 devices which will (most probably) allow you to solve the problem.

Compatible with: Windows 10

User popularity

- 1 Information about SRUDB.jfm file

- 2 Errors related to SRUDB.jfm file

- 3 How to fix SRUDB.jfm related errors?

- 3.1 Scanning for malicious software

- 3.2 System and driver update

- 3.3 System File Checker tool

- 3.4 System recovery

- 4 Download SRUDB.jfm

- 4.1 List of SRUDB.jfm file versions

File info

| General information | |

|---|---|

| Filename | SRUDB.jfm |

| File extension | JFM |

| Type | Text |

| Description | JetForm Filler Form |

| Software | |

|---|---|

| Program | Windows 10 |

| Software | Windows |

| Author | Microsoft |

| Software version | 10 |

| Details | |

|---|---|

| File size | 16384 |

| Oldest file | 2017-04-24 |

| Latest file | 2017-04-24 |

There are various types of errors related to SRUDB.jfm file. SRUDB.jfm file may be located in wrong file directory on your device, may not be present in the system, or may be infected with malicious software and therefore not work correctly. Below is a list of most common error messages related to SRUDB.jfm file. If you encounter one listed below (or similar), please consider the following suggestions.

- SRUDB.jfm is corrupted

- SRUDB.jfm cannot be located

- Runtime Error — SRUDB.jfm

- SRUDB.jfm file error

- SRUDB.jfm file cannot be loaded. Module was not found

- cannot register SRUDB.jfm file:

- SRUDB.jfm file could not be loaded

- SRUDB.jfm file doesn’t exist

SRUDB.jfm

Application could not be started because SRUDB.jfm file is missing. Reinstall the application to solve the problem.

OK

Problems related to SRUDB.jfm can be addressed in various ways. Some methods are meant only for advanced users. If you don’t have confidence in your skills, we suggest consulting a specialist. Fixing SRUDB.jfm file errors should be approached with utmost caution for any mistakes can result in unstable or unproperly working system. If you have the necassary skills, please proceed.

SRUDB.jfm file errors can be caused by various factors, so its is beneficial to try to fix them using various methods.

Step 1: Scan your computer for any malicious software

Windows files are commonly attacked by malicious software that prevents them from working properly. First step in addressing problems with SRUDB.jfm file or any other Windows system files should be scanning the system for malicious software using an antivirus tool.

If by any chance you don’t have any antivirus software installed on your system yet, you should do it immediately. Unprotected system is not only a source of file errors, but, more importantly, makes your system vulnerable to many dangers. If you don’t know which antivirus tool to choose, consult this Wikipedia article – comparison of antivirus software.

Step 2: Update your system and drivers.

Installing relevant Microsoft Windows patches and updates may solve your problems related to SRUDB.jfm file. Use dedicated Windows tool to perform the update.

- Go to the Windows «Start» menu

- Type «Windows Update» in the search field

- Choose the appropriate software program (name may vary depending on your system version)

- Check if your system is up to date. If any unapplied updates are listed, install them immediately.

- After the update has been done,restart your computer in order to complete the process.

Beside updating the system, it is recommended that you install latest device drivers, as drivers can influence proper working of SRUDB.jfm or other system files. In order to do so, go to your computer or device producer’s website where you will find information regarding latest driver updates.

Step 4: Restoring Windows system

Another approach is to restore system to previous state, before the SRUDB.jfm file error occured. In order to restore your system, follow the instructions below

- Go to the Windows «Start» menu

- Type «System Restore» in the search field

- Start the system restore tool – it’s name may differ depending on version of the system

- The application will guide you through the process – read the messages carefully

- After the process has finished, restart your computer.

If all the above-mentioned methods failed and the SRUDB.jfm file problem has not been resolved, proceed to the next step. Remember that the following steps are intended only for advanced users.

Download and replace SRUDB.jfm file

The last solution is to manually download and replace SRUDB.jfm file in appropriate folder on the disk. Select file version compatible with your operating system and click the «Download» button. Next, go to your web browser’s «Downloaded» folder and copy the downloaded SRUDB.jfm file.

Go to the folder where the file should be located and paste the downloaded file. Below is the list of SRUDB.jfm file example directory paths.

- Windows 10: C:\Windows\System32\sru\

If the steps did not solve your SRUDB.jfm file problem, you should consult a professional. A probability exists that the error(s) might be device-related and therefore should be resolved at the hardware level. A fresh operating system installation might be necessary – a faulty system installation process can result in data loss.

File versions list

Filename

SRUDB.jfm

System

Windows 10

File size

16384 bytes

Date

2017-04-24

| File details | ||

|---|---|---|

| MD5 | 6e824d459732c2b744182a904a884d60 | |

| SHA1 | d6e3173b50b5ab819c24694700253673c70e85e2 | |

| SHA256 | 77c6661740fc2037476f95199906d3c56c4c73a2ff80bba3c28bc1baa04ff2b7 | |

| CRC32 | 46476ba1 | |

| Example file location | C:\Windows\System32\sru\ |

В большинстве случаев проблемы с файлами SRUDB.jfm связаны с отсутствием или повреждением файла связанного Windows вредоносным ПО или вирусом. Как правило, решить проблему позволяет получение новой копии файла JFM, которая не содержит вирусов. Более того, поддержание чистоты реестра и его оптимизация позволит предотвратить указание неверного пути к файлу (например SRUDB.jfm) и ссылок на расширения файлов. По этой причине мы рекомендуем регулярно выполнять очистку сканирования реестра.

Мы подготовили для вас несколько версий файлов SRUDB.jfm, которые походят для %%os%% и нескольких выпусков Windows. Данные файлы можно посмотреть и скачать ниже. К сожалению, в настоящее время в нашей базе могут отсутствовать некоторые версии файлов SRUDB.jfm, но их можно запросить, нажав на кнопку Request (Запрос). Если ниже отсутствует необходимая вам версия, мы рекомендуем обратиться непосредственно к Microsoft.

Как правило, ошибки подобного типа больше не возникают после размещения надлежащей версии файла SRUDB.jfm в соответствующем месте, однако вам следует выполнить проверку ещё раз. Вы можете проверить результат, запустив приложение Windows и проверить, появляется ли проблема.

Продукт Solvusoft

Загрузка

WinThruster 2025 — Сканировать ваш компьютер на наличие ошибок реестра в SRUDB.jfm

Windows

11/10/8/7/Vista/XP

Установить необязательные продукты — WinThruster (Solvusoft) | Лицензия | Политика защиты личных сведений | Условия | Удаление

| SRUDB.jfm Описание файла | |

|---|---|

| Расширение: | JFM |

| Софт: | Windows |

| Версия программного обеспечения: | 10 |

| Разработчик программного обеспечения: | Microsoft |

| Имя: | SRUDB.jfm (Загрузить) |

| KB: | 16384 |

| Базовый файл ОС: | Windows 10 |

JFM

SRUDB.jfm

Идентификатор статьи: 134349

SRUDB.jfm

| Filename | ID | Размер (в байтах) | Загрузить | |||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| + SRUDB.jfm | 6e824d459732c2b744182a904a884d60 | 16.00 KB | ||||||||||||||||||

|

Ошибки SRUDB.jfm

Лучшие ошибки SRUDB.jfm с Windows в Windows:

- «Ошибка: SRUDB.jfm. «

- «SRUDB.jfm пропал без вести. «

- «Файл не найден: SRUDB.jfm»

- «Не удалось загрузить модуль SRUDB.jfm. «

- «Отсутствует модуль: не удалось зарегистрировать SRUDB.jfm»

- «Ошибка времени выполнения Windows: SRUDB.jfm»

- «Ошибка загрузки: SRUDB.jfm. «

Проблемы, связанные с SRUDB.jfm, иногда связанные с Windows, возникают во время запуска/завершения работы, во время запуска программы, связанной с SRUDB.jfm, или редко во время процесса установки Windows. Важно отметить ошибки с SRUDB.jfm по мере их возникновения, так как это помогает устранять проблемы, связанные с Windowss, и сообщать о них в Microsoft.

Истоки проблем SRUDB.jfm

Эти проблемы SRUDB.jfm создаются отсутствующими или поврежденными файлами SRUDB.jfm, недопустимыми записями реестра Windows или вредоносным программным обеспечением.

Особенно эти ошибки SRUDB.jfm проистекают из:

- Поврежденная или недопустимая запись реестра SRUDB.jfm.

- Вирус или вредоносное ПО поврежден SRUDB.jfm.

- SRUDB.jfm ошибочно удален или злонамеренно программным обеспечением, не связанным с приложением Windows.

- Другое программное приложение, конфликтующее с SRUDB.jfm.

- Некомплектная установка приложения, связанного с SRUDB.jfm, или поврежденная загрузка.

SRUM, or System Resource Utilization Monitor, is a feature of modern Windows systems (Win8+), intended to track the application usage, network utilization and system energy state.

SRUM, as with most operating system features, wasn’t designed for the forensicator, but that doesn’t mean we can’t use it to support our investigations.

Let’s look at some things you can gain, and some you can’t, from investigating the System Resource Utilization Monitor.

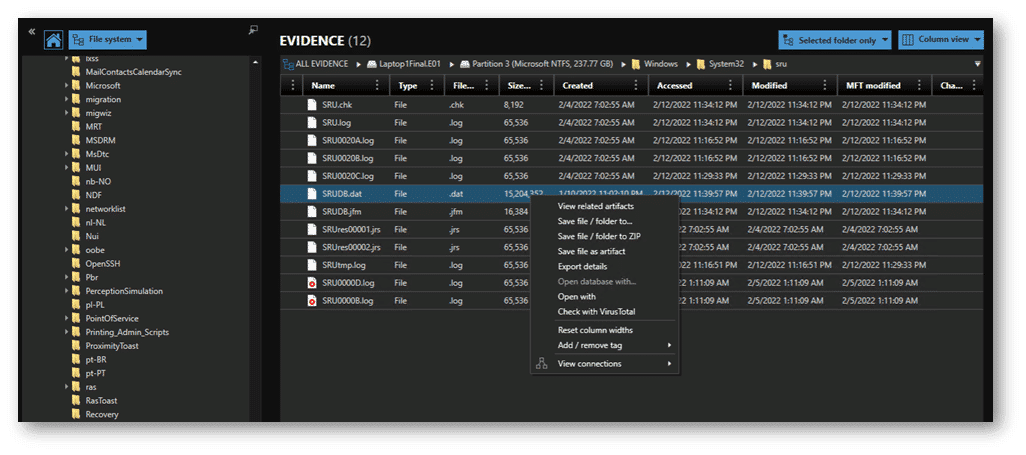

Accessing SRUDB.dat

The SRUM database is stored in C:\Windows\System32\sru\SRUDB.dat. The file is an ESE (Extensible Storage Engine) database. This is the same kind of database utilized by Active Directory, Microsoft Exchange, Microsoft Search, and others. Information is written to the database hourly and at system shutdown.

In the interim, information not yet captured to the database is stored in the registry. This is important as depending on the timeframe of your response and the time between the activity and the acquisition, the information you’re looking for may not have been written to the database yet.

If you’re doing dead disk forensics or working from an image, you can grab the database from its path at C:\Windows\System32\sru\SRUDB.dat. On a live system this file will be locked and can’t be accessed with normal copy & paste routines.

Installing a forensic imager on the host will enable you to make an export of the SRUDB.dat, as well as grabbing registry hive files. However, running a software installation on a live host under investigation is not preferable. The more changes you make, the more volatile data you could be overwriting. This imager method could be useful for a lab environment where you’ve got tools pre-loaded, but it’s very unlikely you’ll walk up to a host for examination in the field like this.

Another utility for live extraction is SRUM-DUMP from Mark Baggett: https://github.com/MarkBaggett/srum-dump. For live acquisitions (admin rights required), SRUM-DUMP utilizes f-get.exe (included with the download) to make a copy of the live file. SRUM-Dump uses an Excel template to parse collected database into a spreadsheet. If you only want to grab the SRUDB.dat and skip the Excel manipulation, you can run just the f-get command (see Mark’s ReadMe for syntax). Personally, I prefer having the Excel results as well for validation of my primary forensic tools.

System Resource Utilization Monitor Artifact Categories

System Resource Utilization Monitor artifacts are divided into categories:

| SRUM Application Resource Usage | SRUM Network Connections |

| SRUM Energy Usage | SRUM Network Usage |

| SRUM Energy Usage (Long Term) | SRUM Push Notification Data |

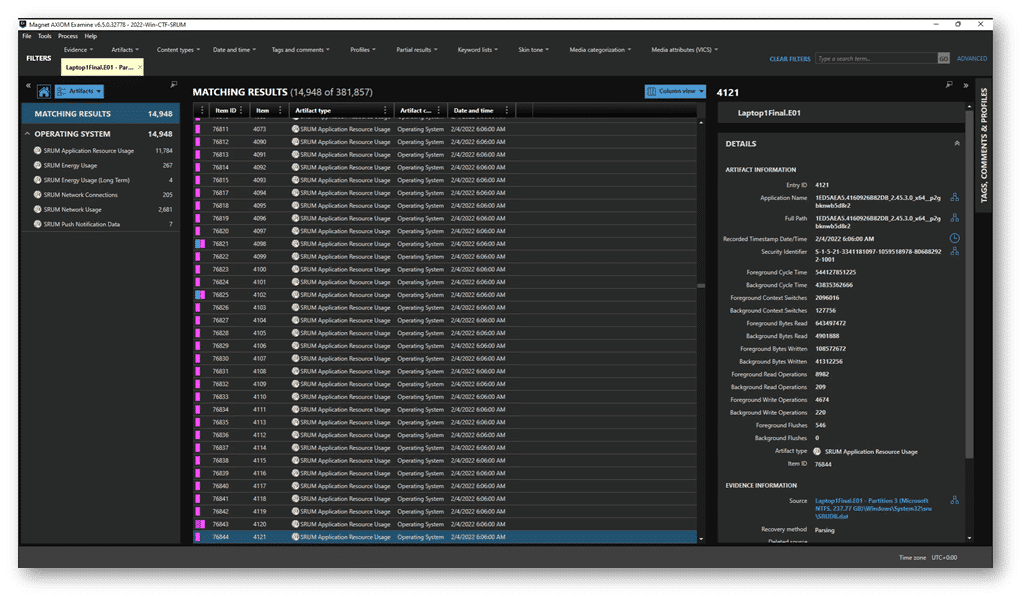

SRUM Application Resource Usage

Of the different artifact categories, SRUM Application Resource Usage is one of the most useful, and usually the noisiest, of the categories. That’s because it’s tracking every exe that’s executed on the system whether it still exists on disk or not. If it executed, it should be logged.

SRUM Application Resource Usage stores the full path that the application executed from. This can help us filter down to un-expected application paths. Using the Advanced filters in AXIOM or AXIOM Cyber, exclude known paths and stack the exclusions to narrow the dataset. That makes it easier to identify unusual paths and the binaries running from them.

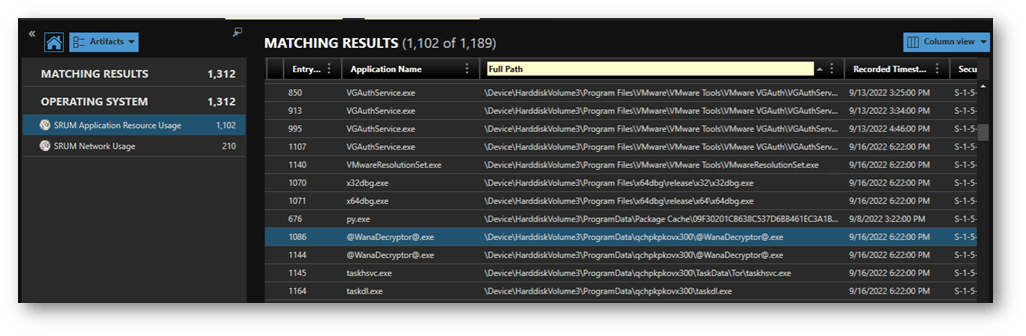

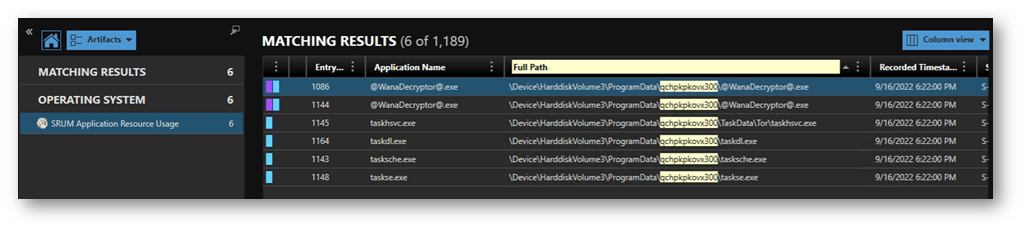

In the example below you can see activity from the WannaCry executing from ~\ProgramData\qchpkpkovx300\, certainly not a typical path name.

We can utilize this path information to see what other binaries have executed from this location, giving us further indicators to pivot from.

SRUM records the SID (Security Identifier) that executed the binary. This is another pivot point for the investigation: looking at what other activities occurred under that ID. When the binary executes using a System account it may be harder to sort the malicious activity from the benign. However, if the attacker created a user for their activities, executed their actions, and then deleted the user account, you will have a reasonably clear trail to follow revealing what applications were executed by the now deleted account.

SRUM Energy Usage (and Extended Usage)

SRUM Energy Usage captures statistics related to the charge and power state of the device. While this could be useful for corroborating how long a system was active and when it was plugged in, it’s a little more of a stretch to find immediate applicability to forensics unless the power cord is your murder weapon.

SRUM Network Connections

SRUM Network Connections can be utilized to identify when the asset was connected to a network. It will capture the connection start time and the interface type (ethernet or wireless), and the duration of the connection. This information could be coalesced with GPS data to support evidence of network activity at a time and place.

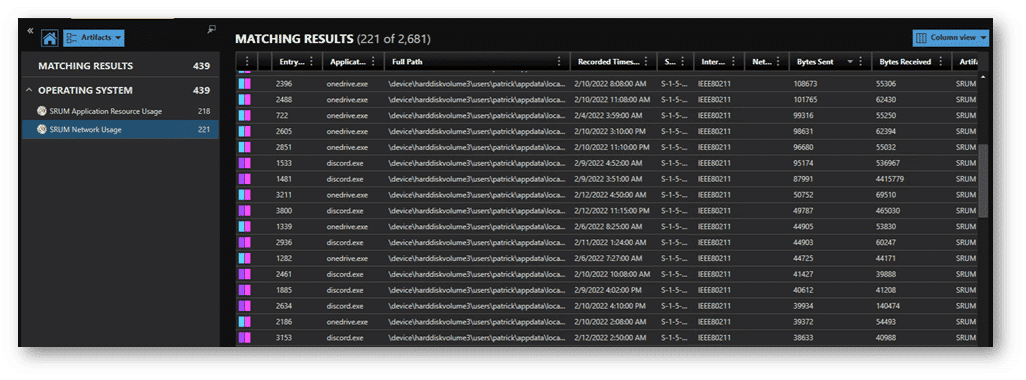

SRUM Network Usage

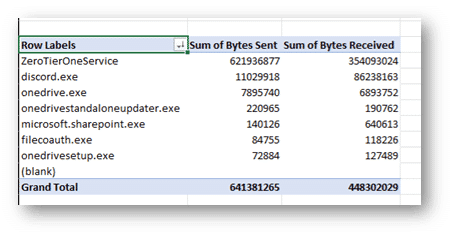

This is the second most useful category after Application usage. The SRUM Network Usage tracks wired and wireless connections and the network SSID (when wireless) the asset was connected to. It also captures bandwidth usage in bytes sent and received by application. As with other SRUM categories, these results include the full path of the application and the SID that executed it. If you suspect a data exfiltration event, you can utilize these artifacts to see what applications are responsible for the most data on the wire—either sent or received—and correlate to the user behind them.

As seen in the example, there are multiple entries for the same exe. Think of these like TCP sessions with the same destination. In this case, it’s different application ‘sessions.’ If you need to quantify to total bytes sent or received for an application, highlight your included results and export to CSV. A quick pivot table in Excel will give you the cumulative results (in bytes) by application.

SRUM Push Notification Data

SRUM Push Notification Data reports on notification events displayed to the user. I’ve yet to find a practical forensic use for this data, but as we said in the beginning, SRUM wasn’t created for the forensicators.

A Lot to be Learned With SRUM

The SRUM database presents a plethora of artifacts and indicators for the analyst to use while pivoting through their investigation.

We can ascertain what identity was responsible for the execution of a process, the volume of data transmitted or exfiltrated, and a record of binary execution including files previously deleted from disk. We also have a time window of execution that we can leverage plus or minus an hour depending on database writes.

Whether these artifacts alone seal the deal, or add another positive indicator to our case, there’s a lot to be learned by pointing your lens at SRUM for another set of clues as to what took place and whodunnit.

If you want to learn more about artifacts useful to digital forensic investigators, check out our posts on Prefetch files, MRU (Most Recently Used), MUICache (Multilingual User Interface), LNK files, and Windows Shellbags.

Уровень сложностиСредний

Время на прочтение12 мин

Количество просмотров17K

Всем привет! Меня зовут Сергей Кислухин, я работаю аналитиком 3 линии SOC, и мне есть чем поделиться в области реагирования на компьютерные инциденты на хостах под управлением Windows.

Введение

При расследовании инцидентов информационной безопасности на хостах под управлением Windows, специалистам приходится искать свидетельства и доказательства вредоносной активности. В типичной ситуации аналитик сталкивается с физическим диском или его образом, содержащим множество артефактов, которые не всегда легко интерпретировать. Чаще всего работники обращаются к журналам событий системы, однако их может быть недостаточно, особенно если аудит событий не настроен должным образом, а журналы либо удалены, либо сохраняются лишь на короткий срок.

Иногда даже стандартный набор артефактов, изучаемый на различных учебных программах по расследованию инцидентов может не дать полный ответ на вопрос: «Что произошло в системе?». Например, злоумышленник может успеть очистить наиболее популярные артефакты, или данные в процессе сбора или передачи могут повредиться.

Цель этой статьи — предложить наиболее полный список источников информации, которые могут быть полезны для выявления следов вредоносной активности, и, кратко, в виде шпаргалки предложить где их находить и чем анализировать.

Оглавление

Типы артефактов

Артефакты активности в Windows

Информация о системе (System Information)

Выполнение команд (Command Execution)

Выполнение приложений (Application Execution)

Открытие файлов и папок (File/Folder Opening)

Удаленные элементы и существование файлов (Deleted Items and File Existence)

Сетевая активность (Network Activity)

Использование внешних устройств/USB (External Device/USB Usage)

Выводы

Типы артефактов

Все предложенные далее артефакты можно разделить на 4 группы — источника:

-

Журналы событий безопасности:

-

Имеют расширение .evtx

-

Хранятся в каталоге

%SystemRoot%\System32\winevt\Logs\* -

Анализ: стандартный

%SystemRoot%\System32\eventvwr.msc, Event Log Explorer, SIEM

-

-

Реестр Windows:

-

Файлы:

-

%SystemRoot%\System32\Config\*(SOFTWARE, SYSTEM, SAM, …) -

%UserProfile%\NTUSER.DAT -

%LocalAppData%\Microsoft\Windows\UsrClass.dat -

%SystemRoot%\AppCompat\Programs\Amcache.hve

-

-

Анализ: стандартный

%SystemRoot%\regedit.exe, Registry Explorer, RegRipper.

-

-

Файлы системных утилит, которые используются в работе для получения быстрого доступа к ранее введенным командам или открываемым папкам и файлам.

-

Анализ: В текстовом редакторе или иной специальной утилите.

-

-

Файлы в которых хранится системная информация (для ускорения работы или журналирования сбоев), изначально не предназначенная для форензики, но которую можно использовать для этих целей.

-

Анализ: специальными утилитами.

-

При возможности, для каждого артефакта приведены его описание, что он содержит, где находится и название утилиты, с помощью которой его можно проанализировать. Также по минимуму будут указываться источники в виде журналов безопасности, т.к. все равно их смотрят в первую очередь, и подробный разбор всех событий для анализа активности пользователей являются темой для отдельной статьи.

Артефакты активности в Windows

Информация о системе (System Information)

Артефакты системной информации содержат базовые параметры, которые будут необходимы для определения ключевых характеристик системы. Особенно полезны при анализе образов дисков без идентификации (например при решении заданий CTF).

-

Версия ОС и Дата установки:

-

SOFTWARE\Microsoft\Windows NT\CurrentVersion

-

-

Часовой пояс:

-

SYSTEM\CurrentControlSet\Control\TimeZoneInformation

-

-

Имя хоста:

-

SYSTEM\CurrentControlSet\Control\ComputerName\ComputerName>ComputerName

-

-

Сетевые интерфейсы:

-

SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces\*

-

-

Установленные антивирусные программы и их статус:

-

SOFTWARE\Microsoft\Security Center\Provider\Av\*

-

-

Список установленных патчей и обновлений системы:

-

SOFTWARE\Microsoft\Windows\CurrentVersion\Component Based Servicing\Packages\*

-

-

Перечень пользователей:

-

SAM\Domains\Accounts\Users -

SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList\%SID%

-

-

Членство пользователя в группах:

-

NTUSER.DAT\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy\GroupMembership

-

-

Переменные среды пользователя:

-

NTUSER.DAT\Environment>Path

-

-

Время последнего входа в систему:

-

SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\LogonUI

-

-

Установленные программы:

-

SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\* -

SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Uninstall\*

-

Выполнение команд (Command Execution)

Артефакты, связанные с выполнением команд, помогают установить, какие команды и скрипты запускались в системе. Данные артефакты являются наиболее ценными, т.к. также могут дать информацию о путях к вредоносным приложениям или уже удаленным файлам.

-

Журналы событий безопасности:

-

Security.evtx -> event_id 4688 — Был создан новый процесс (необходима настройка аудита Windows для вывода команд);

-

Microsoft–Windows–PowerShell/Operational.evtx, Windows PowerShell.evtx;

-

Microsoft-Windows-Shell-Core/Operational.evtx -> event_id 9707 — Выполнение процесса из разделов реестра автозагрузки с указанием командной строки.

-

-

PowerShell Consolehost History

-

История введенных команд Powershell.

-

Содержит 4096 последних запущенных команд в Powershell (Без временных отметок выполнения команд. Единственная временная метка — время изменения файла = время запуска последней команды).

-

%AppData%\Microsoft\Windows\PowerShell\PSReadline\ConsoleHost_history.txt

-

-

Профили PowerShell:

-

Скрипт .ps1, выполняющийся при запуске оболочки PowerShell.

-

Файлы:

-

%SystemRoot%\System32\WindowsPowerShell\v1.0\*profile.ps1 -

%SystemRoot%\SysWOW64\WindowsPowerShell\v1.0\*profile.ps1 -

%UserProfile%\Documents\*profile.ps1

-

-

-

Планировщик заданий Windows:

-

Файлы запланированных задач Windows, выполняющиеся по расписанию или при наступлении определенных событий.

-

Содержат команды и условия, при которых они должны запускаться.

-

%SystemRoot%\Tasks\*,%SystemRoot%\System32\Tasks\*,%SystemRoot%\SysWOW64\Tasks\* -

SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\Taskcache\Tree\*,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\Taskcache\Tasks\* -

Журнал Windows-TaskScheduler/Operational.evtx;

-

-

Хранилище свойств объектов WMI:

-

Подобие планировщика задач, но на основе WMI Event Consumer.

-

Содержат команды и условия, при которых они должны запускаться.

-

%SystemRoot%\System32\WBEM\Repository\OBJECTS.DATA -

Анализ: python–cim, PyWMIPersistenceFinder.py .

-

-

Задания BITS:

-

Задачи механизма асинхронной передачи файлов, для удаленных подключений.

-

Содержат очереди из операций с файлами.

-

%AllUsersProfile%\Microsoft\Network\Downloader\*:-

qmgr.db(илиqmgr0.datиqmgr1.dat) — сами задания; -

edb.log— журнал транзакций.

-

-

Анализ: BitsParser.

-

-

Журналы антивируса:

-

Вредоносные команды могут сохраняться в результате детектирования движком поведенческого анализа.

-

Содержит информацию о зафиксированных вредоносных объектах на хосте.

-

Windows Defender: Журнал Microsoft-Windows-Windows-Defender/Operational.evtx +

%ProgramData%\Microsoft\Windows Defender\Scans\History\*

-

-

Службы:

-

Фоновые приложения, обеспечивающие функциональность операционной системы и запускающиеся без участия пользователя.

-

Содержат путь до исполняемого файла (иногда с командой) и тип его запуска (автоматически или вручную).

-

SYSTEM\CurrentControlSet\Services\*+ Журнал System.evtx -> event_id 7034-7045

-

-

Файлы гибернации, подкачки и аварийные дампы (дампы / части оперативной памяти):

-

Файл гибернации содержит дамп оперативной памяти, созданный при переходе системы в состояние гибернации. В нем могут находиться данные активных или уже завершенных процессов.

-

Файл подкачки служит для временного хранения данных из оперативной памяти, когда ее недостаточно. В нем могут храниться фрагменты памяти, включая данные завершенных процессов, пароли, фрагменты документов и т. д.

-

Файл дампа режима ядра (файл аварийного дампа), сохраняется при возникновении синих экранов смерти. Содержимое варьируется в зависимости от настроек в реестре.

-

Файл гибернации:

%SystemDrive%\hiberfil.sys. Файлы подкачки:%SystemDrive%\pagefile.sys+%SystemDrive%\swapfile.sys.Файлы аварийного дампа:%SystemRoot%\MEMORY.DMP+%SystemRoot%\Minidump.dmp -

Анализ: Volatility, Strings, PhotoRec, MemProcFS

-

Выполнение приложений (Application Execution)

Артефакты выполнения приложений помогают в восстановлении последовательности действий на компьютере, определении подозрительных или нежелательных программ, а также позволяют выявить изменения в системе, связанные с их запуском.

-

AppCompatCache / ShimCache:

-

Механизм совместимости приложений Windows, который содержит список исполняемых файлов, запущенных в системе.

-

Содержит полные пути к файлам и временные метки последнего изменения файла (по одинаковому времени можно искать переименования и перемещения файлов).

-

SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache>AppCompatCache -

Анализ: appcompatprocessor, AppCompatCacheParser.

-

-

Amcache:

-

Реестровый файл Windows, который содержит информацию о всех исполняемых файлах на хосте.

-

Содержит полный путь к файлу, время первого запуска файла, размер файла, хэш SHA-1 файла, информацию о программном обеспечении.

-

%SystemRoot%\AppCompat\Programs\Amcache.hve -

Анализ: AmcacheParser, appcompatprocessor.

-

-

Windows JumpLists:

-

Функция панели задач Windows, которая позволяет пользователям просматривать список недавно использованных элементов.

-

Содержит время первого запуска приложения, путь к приложению, а также хосты, к которым осуществляется доступ через RDP.

-

%AppData%\Microsoft\Windows\Recent\AutomaticDestinations\*+%AppData%\Microsoft\Windows\Recent\CustomDestinations\* -

Анализ: JLECmd, JumpList Explorer.

-

-

Prefetch:

-

Функция Windows, которая ускоряет загрузку приложений путем кэширования данных о приложениях, которые часто используются.

-

Содержит информацию о файлах и директориях, которые загружаются приложением при запуске, и временные метки для этих файлов.

-

%SystemRoot%\Prefetch\(имя_файла)-(хэш_пути).pf -

Анализ: PECmd, WinPrefetchView, TZWorks Prefetch Parser.

-

-

UserAssist

-

Функция Windows, которая отслеживает, какие приложения с графическим интерфейсом запускает пользователь, и сколько раз они были запущены.

-

Содержит информацию о запускаемых приложениях и времени последнего запуска.

-

NTUSER.DAT\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\*

-

-

RunMRU (Most Recently Used):

-

Команды, введенные в диалоговом окне `Выполнить` (Run).

-

Может указывать на запуск программы или скрипта на устройстве.

-

NTUSER.DAT\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RunMRU\*

-

-

RecentApps:

-

Последние приложения, открытые пользователем через меню «Пуск» или через Task Switcher (например, с помощью комбинации клавиш Alt+Tab).

-

Содержит приложения, которые были запущены недавно.

-

NTUSER.DAT\SOFTWARE\Microsoft\Windows\CurrentVersion\Search\RecentApps\*

-

-

SRUM (Монитор использования системных ресурсов):

-

Функция Windows используемая для мониторинга производительности системы.

-

Содержит путь к файлу, время запуска и количество переданных и загруженных байт.

-

%SystemRoot%\System32\SRU\SRUDB.dat -

Анализ: SrumECmd, srum-dump, Диспетчер задач\Журнал приложений (частичный просмотр).

-

-

Windows 10 Timeline:

-

Временная шкала (функционал Представления задач), открываемая через сочетание клавиш

Win+Tab -

Содержат пути к файлам и время их запуска.

-

%LocalAppdata%\ConnectedDevicesPlatform\%Account-ID%\ActivitiesCache.db -

Анализ: DB Browser for SQLite, WxTCmd.

-

-

Background Activity Moderator (BAM):

-

Отслеживает и контролирует активность приложений в фоновом режиме, для оптимизации производительности системы и управления использованием ресурсов.

-

Содержит информацию о приложениях, которые были запущены, времени их запуска и пути к исполняемому файлу.

-

SYSTEM\CurrentControlSet\Services\bam\state\UserSettings\{USER_SID}+SYSTEM\CurrentControlSet\Services\bam\UserSettings\{USER_SID}

-

-

Windows Error Reporting:

-

Компонент Windows, который позволяет пользователям отправлять отчеты о сбоях в Microsoft. Предоставление артефактов, указывающих на выполнение программы, если вредоносная программа дает сбой во время своего выполнения.

-

Содержит пути к приложениям, загруженные модули, SHA1-хэш и метаданные приложения.

-

%ProgramData%\Microsoft\Windows\WER\*+%LocalAppdata%\Microsoft\Windows\WER\*+ Журнал Application.evtx -> 1001 (Отчеты об ошибках). -

Особенности: Можно посмотреть в `Панель управления\Система и безопасность\Центр безопасности и обслуживания\Монитор стабильности системы`.

-

-

FeatureUsage:

-

Реестр использования приложений на панели задач.

-

NTUSER.DAT\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FeatureUsage\AppBadgeUpdated\*

-

-

Image File Execution Options (IFEO):

-

Запуск приложения под отладчиком, который указывается в реестре.

-

SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\*+SOFTWARE\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\*

-

-

Windows Push Notification Services

-

Системные уведомления от приложений

-

Содержит имя приложения и содержимое уведомления, в котором могут быть чувствительные данные

-

%LocalAppdata%\Microsoft\Windows\Notifications\wpndatabase.db+%LocalAppdata%\Microsoft\Windows\Notifications\wpndatabase.db‑wal -

Анализ: Notifications.sql, walitean

-

-

Места закрепления в реестре:

-

Хоть и не являются отдельным артефактом, но упомянуть стоит, т.к. наличие вредоноса в хоть в одном из них, также будет свидетельствовать о вредоносной активности на хосте.

-

Их много, и более подробно места их нахождения и способы анализа описывал в своей предыдущей статье.

-

Открытие файлов и папок (File/Folder Opening)

Артефакты открытия файлов и папок могут указать, какие файлы открывались, редактировались или сохранялись. Это полезно для установления факта работы с определенными документами, анализа работы с конфиденциальной информацией и поиска следов удаленных подключений.

-

LNK-файлы (ярлыки):

-

Автоматически создаются операционной системой Windows, когда пользователь открывает локальный или удаленный файл.

-

Содержит путь к файлу, и временные метки как самого файла LNK, так и файла, на который он указывает.

-

%AppData%\Microsoft\Windows\Recent\*+%AppData%\Microsoft\Office\Recent\* -

Анализ: LECmd.

-

-

LastVisitedMRU, OpenSaveMRU, BagMRU, RecentDocs, TypedPaths, Mapped network drive

-

Пути к папкам и файлам из разных источников: к которым обращались приложения, открыты или сохранены через диалоговые окна `Открыть файл` и `Сохранить файл`, настроены отображения в проводнике, открыты или введены вручную через проводник, подключенные сетевые диски.

-

Файлы:

-

NTUSER.DAT\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRU\* -

NTUSER.DAT\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU\* -

SOFTWARE\Microsoft\Windows\Shell\Bags\*+UsrClass.dat\Local Settings\Software\Microsoft\Windows\Shell\Bags\* -

NTUSER.DAT\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs\* -

NTUSER.DAT\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\TypedPaths\* -

NTUSER.DAT\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Map Network Drive MRU

-

-

-

MS Word Reading Location

-

NTUSER.DAT\SOFTWARE\Microsoft\Office\*\Word\Reading Locations\*

-

-

Удаленно подключенные диски

-

NTUSER.DAT\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2\*

-

-

Общие ресурсы не по умолчанию:

-

SYSTEM\CurrentControlSet\LanmanServer\Shares

-

Удаленные элементы и существование файлов (Deleted Items and File Existence)

Эти артефакты позволяют восстановить информацию о существовавших на системе файлах, даже если они были удалены или изменены. Они помогают восстановить историю файловой активности, идентифицировать удаленные файлы и доказать факт их существования в прошлом.

-

MFT:

-

Файл содержащий информацию о каждом файле и каталоге на NTFS-томе.

-

Содержит информацию о файле или каталоге, включая его атрибуты, такие как время создания, время последнего изменения, время последнего доступа и т.д.

-

Метафайл $MFT в корне тома (видим и выгружается через KAPE, FTK Imager, и т.д.)

-

Анализ: MFTExplorer, MFTECmd, analyzeMFT.

-

-

USN Journal:

-

Отслеживает изменения каждого тома (высокоуровневые записи операций, выполняемых в файловой системе).

-

Содержит недавние записи для каждого изменения, внесенного в данные на томе: когда файлы были созданы, переименованы (в том числе перемещены), изменены.

-

$Extend\$UsnJrnl в корне тома.

-

Анализ: MFTEcmd.

-

-

Recycle.Bin (Корзина):

-

Содержит файлы, перед которыми стоят

$Iи$Rи к которым добавляется расширение исходного файла.$Iфайл содержит информацию об удаленном файле (размер, путь и время удаления), а$Rфайл содержит полное содержимое этого удаленного файла. -

%SystemDrive%\$Recycle.Bin\{USER_SID} -

Анализ: RBCmd.

-

-

Windows Search database:

-

Хранит индексированные данные всех файлов, папок и другого контента на компьютере.

-

Содержит временные метки доступа к файлам, путь и местоположение файлов, содержимое файлов, если они были проиндексированы.

-

%ProgramData%\Microsoft\Search\Data\Applications\Windows\Windows.edb -

Анализ: ESEDatabaseView.

-

-

IconCache.db / Thumbcache:

-

Миниатюрные изображения файлов на компьютере.

-

Содержат JPG, BMP и PNG-файлы в различных размерах пикселей. Каждая миниатюра хранит уникальный идентификационный номер для каждого связанного эскиза из ThumbnailcacheID.

-

%LocalAppdata%/Microsoft/Windows/Explorer/thumbcache_*.db

-

-

Теневая копия:

-

Разностные резервные копии файлов во время работы ОС.

-

С:\System Volume Information.

-

Анализ: ShadowCopyView.

-

Сетевая активность (Network Activity)

Артефакты сетевой активности полезны для расследования сетевой активности, анализа взаимодействий с внешними ресурсами и выявления возможных каналов команд и управления. Они могут показать, с какими сетями и ресурсами взаимодействовала система, что важно для выявления атак.

-

Сети, к которым подключался компьютер:

-

SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList

-

-

Правила Брандмауэра Windows:

-

SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\FirewallRules\*

-

-

SRUM (упоминался ранее) — содержит количество переданных и принятых байт из сети приложением.

-

Браузеры:

-

Хранит истории посещения веб-страниц, cookies, загрузки, кеш страниц и данные онлайн-форм.

-

Данные хранятся базах данных SQLite в папке профиля пользователя:

-

Firefox:

%Appdata%\Mozilla\Firefox\Profiles\* -

Chromium:

%LocalAppdata%\Google\Chrome\User Data\%PROFILE%

-

-

История открытия некоторых видов файлов:

%LocalAppdata%/Microsoft/Windows/WebCache/WebCacheV*.dat -

Анализ: BrowsingHistoryView, ChromeCacheView, IE10Analyzer.

-

-

Certutil History:

-

Кэш загруженных файлов, который содержит ценные метаданные.

-

Содержит кэш файла и url источника.

-

%UserProfile%/AppData/LocalLow/Microsoft/CryptnetUrlCache/MetaData/*

-

-

HostsFile:

-

Указывает, по какому IP-адресу надо обращаться к хосту.

-

Может содержать перенаправление на вредоносный сервер для легитимного домена.

-

%SystemRoot%\System32\drivers\etc\hosts

-

Использование внешних устройств/USB (External Device/USB Usage)

Артефакты использования USB-устройств полезны для анализа передачи данных с системы на внешние носители, что важно при расследовании утечек данных и несанкционированного копирования файлов.

-

Журнал установки драйверов:

-

Содержит дату и время первого подключения носителя.

-

%SystemRoot%\INF\setupapi.dev.log

-

-

Идентификаторы подключенных устройств:

-

SYSTEM\CurrentControlSet\Enum\USBSTOR\*

-

-

Буква, назначенная системой подключенному устройству:

-

SYSTEM\MountedDevices

-

-

Название устройства:

-

SOFTWARE\Microsoft\Windows Portable Devices\Devices\*\FriendlyName

-

-

Информация об устройствах и связанных с ними идентификаторах файловых систем (история форматирований носителя):

-

SOFTWARE\Microsoft\Windows NT\CurrentVersion\EMDMgmt

-

Выводы

Windows хранит огромное количество артефактов, которые могут указывать на активность пользователей и приложений. Конечно, невозможно знать все, но подобная шпаргалка по основным артефактам может значительно упростить работу по расследованию инцидентов, особенно если доступ к привычным источникам данных ограничен или они оказались недоступны.